2018 中职 网络搭建与应用赛项 主要网络环境 (二)

- 格式:doc

- 大小:227.00 KB

- 文档页数:11

全国职业技能大赛中职组网络搭建1. 简介全国职业技能大赛是中国教育部主办的一项职业教育赛事,旨在展示和推广职业技能人才的培养水平和实际操作能力。

其中,职业组网络搭建项目是网络技术类项目之一。

本文档将介绍全国职业技能大赛中职组网络搭建项目的相关内容。

2. 项目要求全国职业技能大赛中职组网络搭建项目要求参赛选手能够在给定的时间内,根据指定的网络场景,完成网络的搭建和配置。

具体的项目要求如下:•搭建一个包含指定台数的局域网,要求每台计算机能够正常相互通信。

•配置网络服务,包括但不限于DHCP、DNS、Web等,确保网络服务的正常运行。

•设置网络安全策略,包括但不限于防火墙、访问控制等,确保网络的安全性。

3. 网络搭建步骤参赛选手可以按照以下步骤进行网络的搭建:3.1 硬件设备准备在比赛开始前,需要对所需的硬件设备进行准备,如路由器、交换机、计算机等。

确保这些设备的正常运行并且能够满足项目要求。

3.2 网络拓扑设计根据指定的网络场景,设计网络的拓扑结构。

包括确定网络设备的连接方式、计算机的IP地址分配等。

3.3 确定网络参数根据设计的网络拓扑,确定各个设备的网络参数,如IP地址、子网掩码、网关等。

确保每个设备的网络参数不冲突。

3.4 设备连接与配置根据网络拓扑设计,连接设备并进行相应的配置。

包括但不限于路由器的配置、交换机的配置、计算机的配置等。

确保设备能够正常通信。

3.5 配置网络服务根据项目要求,配置网络服务,包括但不限于DHCP、DNS、Web等。

确保网络服务的正常运行。

3.6 设置网络安全策略根据项目要求,设置网络安全策略,包括但不限于防火墙、访问控制等。

确保网络的安全性。

4. 网络搭建的注意事项在进行网络搭建的过程中,需要注意以下几点:•设备选择:选用符合项目要求的硬件设备,并确保其正常运行。

•参数配置:根据网络拓扑和项目要求,正确配置设备的网络参数。

•日志记录:在搭建过程中,及时记录各个设备的配置和操作,以备后续使用或发生故障时进行排查。

“2018年安徽省职业院校技能大赛”高职组计算机网络应用竞赛竞赛样题赛题说明一、竞赛内容分布模块一:无线网络勘测与规划(15%)模块二:设备基础信息配置(10%)模块三:网络搭建与网络冗余备份方案部署(25%)模块四:移动互联网搭建与网络优化(15%)模块五:出口安全防护与远程接入(15%)模块六:服务搭建与企业应用(15%)模块七:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为180分钟。

三、竞赛注意事项1. 竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。

2. 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3. 操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4. 比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5. 裁判以各参赛队提交的竞赛结果文档为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求,提交符合模板的WORD文件、Visio图纸文件和设备配置文件。

第一部分:网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好VMware WorkStation 12虚拟机系统并导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

●自行部署安装Windows操作系统的管理员administrator和CentOS的root的密码都是JsjWL_2018。

●考生在PC机上通过SecureCRT软件配置网络设备,软件已经安装在电脑中。

●竞赛结果文件的制作请参考U盘“答题卡”文件夹中的“交换路由无线网关设备配置答题卡.docx”、“服务搭建与企业应用答题卡.docx”和“无线网络勘测设计答题卡”。

附件21中职信息技术类网络搭建与应用赛项技能竞赛规程、评分标准及选手须知一、竞赛内容本赛项内容包括系统集成、系统应用、网络工程、网络安全及售后技术支持等五类岗位的主要工作内容,主要分为三部分:1.网络组建:利用本届大赛执委会提供的计算机、网络等设备完成设备连接、链路质量检测、端口检测;IP地址规划与实施;交换机、路由器和无线等网络设备的设置与调试,局域网和广域网的相关配置。

2.服务器配置及应用:能利用本届大赛执委会提供的计算机安装服务器操作系统(Windows/Linux),配置DNS、WEB、FTP、E-MAIL、DHCP等服务(Windows/Linux);安装配置数据库;根据要求使用虚拟化技术,服务器集群技术来实现网络的负载均衡。

3.网络安全配置与防护:利用本届大赛执委会提供的计算机、网络等设备部署防火墙、保障网络安全,实现路由、NAT转换、防DDOS攻击、包过滤、URL 过滤、P2P流量控制、病毒攻击、缓冲区溢出攻击、端口攻击等;利用VPN技术实现远程安全接入和站点到站点的IPSEC VPN等;配置无线网络加密、认证接入控制;部署操作系统保护网络安全。

二、竞赛方式本赛项为2人小组赛。

三、竞赛时量竞赛时量为3个小时。

参赛选手根据给定的竞赛任务书,在规定时间内,相互配合完成比赛任务。

四、名次确定办法1.评分:竞赛成绩总分为100分。

其中,网络组建(网络综合布线、网络设备配置与调试)30分,服务器配置及应用45分,网络安全配置与防护25分。

整体评分工作采取分步得分、错误不传递、累计总分的积分方式,分别计算环节得分,只记录团队分数,不计参赛选手个人得分。

2.名次确定:选手竞赛成绩按评分标准记分,选手排名按总分从高到低排序,成绩相同按完成时间先后顺序排序,成绩和时间相同则按操作过程的规范性和文档资料的规范性排序。

五、评分标准与评分细则1.评分标准及分值2.评分细则六、赛点提供的设施设备仪器清单1.赛点提供的设备(1)3台路由器:利用路由器实现骨干网络的互联,并对网络进行区域划分,对区域内的网络数据交换环境进行搭建,实现全区域的互联互通。

2018年天津市中等职业学校技能大赛“网络布线”赛项规程一、赛项名称赛项名称:网络布线二、竞赛目的网络布线赛项重点考核参赛选手网络布线工程设计能力,电缆跳线制作质量与速度,网络布线系统双绞线电缆、大对数电缆、皮线光缆、线管线槽等的布线与端接等工程施工安装能力,数字摄像机、电话机和AP的安装调试等工程实战应用能力,智能布线管理系统和光纤链路测试等工程运维能力,以及质量和安全意识、行业标准规范、职业素养和团队精神等。

通过技能大赛,促进中职学校网络布线及相关专业的建设,加快相关的专业课程体系与“新型”网络工程实训室建设,加强学生对网络布线知识的理解、掌握、应用及拓展,体现新型网络工程实训室建设规划成果,并满足以实际操作能力为核心的建设要求。

以大赛为出发点,通过大赛考查参赛学生的专业技术能力、项目规划能力、项目沟通协调能力、项目管理能力、团队协作能力、质量管理和成本控制意识。

引导学校、教师、企业产教融合、校企合作,引领中职信息技术类专业建设紧密对接新一代信息技术产业链、创新链的专业体系,提升学生专业能力素质与企业用人标准的吻合度,以适应新一轮科技革命和产业变革及新经济发展,展示职业教育改革成果及广大院校师生良好的精神风貌,扩大职业教育社会影响力,促进在全社会通过职业教育弘扬工匠精神,为在新形势下全面提高信息技术类专业教学质量、扩大就业创业、推进经济转型升级、培育经济发展新动能做出新贡献。

三、竞赛内容网络布线赛项旨在为中职学校信息技术类专业搭建校企合作的平台,引导中职学校信息技术类专业“以赛促改、以赛促进、以赛促教、以赛促学”。

要求参赛选手在3小时内,根据竞赛题目,进行结构化综合布线系统工程项目设计,完成网络布线速度竞赛、链路搭建、线槽、线管、插座、模块、配线架等常用器材安装施工、铜缆布线和端接、光缆布线、光纤冷接、光缆及铜缆的测试等工作任务。

四、竞赛方式(一)本赛项为团体赛,每支参赛队由3名选手组成,须为同校在籍学生,不得跨校组队,同一学校参赛队不超过1支。

附件一2018年“计算机网路应用”赛项实施方案根据我校《关于组织开展2018年学生技能竞赛月活动的通知》,为进一步促进我系专业教学改革、提高人才培养质量,强化全体师生信息安全意识,现开展2018年“信息安全管理与评估”学生技能大赛,具体实施方法如下:一、竞赛目的本赛项旨在考察参赛选手在企业真实项目环境下无线网络规划与实施、设备基础信息配置、网络搭建与网络冗余备份方案部署、移动互联网搭建与网优、出口安全防护与远程接入、云计算服务搭建与企业应用、综合布线规划与设计等信息化全网融合领域的核心技能,以及团队协作、沟通力、抗压力、职业规范等职场素质,展现职业院校计算机网络技术专业学生技能与风采,激发学生的求知欲和参与教学活动的热情,以达到“以赛促学”的目的;搭建校企合作平台,引导更多行业企业参与校企合作,深化产教融合,推进产教融合人才培养模式,使参赛院校更加清楚的了解到产业的发展趋势以及产业界对人才的需求标准,从而满足国家信息化战略对大量的融合网络人才的紧迫需求,引领计算机网络技术等相关专业改革与发展,适应互联网+、移动互联、云计算、大数据、智慧城市等新技术、新模式、新业态、新应用的发展,以达到“以赛促改”的目的;培养一批“实践能力强、教学水平高、敬业精神佳”的双师型“种子教师”师资队伍,建设一批高质量、立体化、一体化的专业、课程、项目教学资源,以达到“以赛促教”的目的。

二、参赛对象信息工程学院计算机网络技术专业学生均需参赛,计算机相关专业学生也可报名参赛。

三、竞赛方式本赛项为团体赛,学生自愿组队参赛,每支参赛队由3名选手(设队长1名)和不超过1名指导教师组成。

四、竞赛内容计算机网络应用赛项应用企业真实项目,结合企业岗位技能需求及教学需求,考核参赛选手无线网络规划与实施、设备基础信息配置、网络搭建与灾备方案部署、移动互联网搭建与网优、出口安全防护与远程接入、云计算服务搭建与企业应用、综合布线规划与设计、赛场规范和文档规范等方面技能。

“2021年全国职业院校技能大赛〞高职组计算机网络应用竞赛竞赛样题B卷赛题说明一、竞赛内容分布第一局部:网络规划与实施〔80%〕模块一:无线网络规划与实施〔10%〕模块二:设备根底信息配置〔5%〕模块三:网络搭建与网络冗余备份方案部署〔2021模块四:移动互联网搭建与网优〔15%〕模块五:出口平安防护与远程接入〔10%〕模块六:云计算效劳搭建与企业应用〔2021第二局部:综合布线规划与设计〔15%〕第三局部:赛场标准和文档标准〔5%〕二、竞赛时间竞赛时间为4个小时。

三、竞赛考前须知1竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信设备等进入赛场。

2请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4比赛完成后,比赛设备、软件和赛题请保存在座位上,禁止将比赛所用的所有物品〔包括试卷和草纸〕带离赛场。

5裁判以各参赛队提交的竞赛结果文档为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规那么命名,不得以任何形式表达参赛院校、工位号等信息。

四、竞赛结果文件的提交●按照题目要求提交符合模板的WORD文件、ininet,软件均已经安装在电脑中。

●竞赛结果文件的制作请参考“答题卡〞文件夹中的“交换路由无线网关设备配置答题卡模板〞、“云平台效劳器配置答题卡模板〞和“无线网络勘测设计答题卡〞。

请注意排版,文档排版得分将计入总成绩。

设备及文档列表本竞赛中所使用的网络设备及线缆如表1-1所示:表1-1设备及线缆列表表1-2,梁高50cm,有吊顶,照明线路全部走吊顶,网络信息点位置如平面布局图所示。

如果要新安装线槽/线管,要求必须走吊顶内,工程实施不能破坏原有室内装饰。

(1)建筑物弱电间情况该楼宇有独立的弱电间,弱电间位于洗手间旁,平面布局如图1-1所示。

2018年全国职业院校技能大赛高职组计算机网络应用竞赛试题I卷全国职业院校技能大赛赛项执委会2018年6月赛题说明一、竞赛内容分布第一部分:网络规划与实施(80%)模块一:无线网络规划与实施(10%)模块二:设备基础信息配置(5%)模块三:网络搭建与网络冗余备份方案部署(20%)模块四:移动互联网搭建与网优(15%)模块五:出口安全防护与远程接入(10%)模块六:云计算服务搭建与企业应用(20%)第二部分:综合布线规划与设计(15%)模块七:综合布线规划与设计(15%)第三部分:赛场规范和文档规范(5%)模块八:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为4个小时。

三、竞赛注意事项1.竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5.裁判以各参赛队提交的竞赛结果文档作为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)、Visio图纸文件和设备配置文件。

第一部分:网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好JCOS系统及导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

JCOS系统的IP地址为172.16.0.2。

●考生通过WEB页面登录到JCOS系统中,建立虚拟机并对虚拟机中的操作系统进行相关网络服务配置。

2019年山东省职业院校技能大赛中职学生组“网络搭建与应用”赛项试题库(B)中职组“网络搭建与应用”赛项专家组2019年10月16日网络搭建与应用竞赛(B)(总分1000分)赛题说明一、竞赛内容分布“网络搭建与应用”竞赛共分二个部分,其中:第一部分:网络搭建及安全部署项目(500分)第二部分:服务器配置及应用项目(500分)二、竞赛注意事项(1)禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

(2)请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

(3)本试卷共有两个部分。

请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,评判以最后的硬件连接为最终结果。

(5)比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

(6)禁止在纸质资料上填写与竞赛无关的标记,如违反规定,可视为0分。

项目简介某集团公司原在北京市建立了总公司,后在广州市建立了分公司。

总部设有行政部、业务部、财务法务部、技术部、研发部等5个部门,统一进行IP及业务资源的规划和分配,网络采用BGP、OSPF和RIP路由协议。

公司规模在2017年快速发展,业务数据量和公司访问量增长巨大。

为了更好管理数据,提供服务,集团决定在2018年建立自己的小型数据中心及业务服务平台,以达到快速、可靠的交换数据,以及增强业务部署弹性的目的。

集团北京市总公司及广州市分公司的网络拓扑结构如下图所示:其中一台S4600交换机编号为SW3,用于实现终端高速接入;两台CS6200交换机VSF虚拟化后编号为SW-Core,作为总公司的核心交换机;一台DCFW-1800作为总公司的服务器区防火墙;另一台DCFW-1800作为总公司与分公司的外网防火墙,存放于ISP机房;一台DCR-2600路由器编号为RT1,作为总公司的核心路由器;另一台DCR-2600路由器编号为RT2,作为分公司路由器;一台DCWS-6028作为分公司的有线无线智能一体化控制器,编号为DCWS,通过与WL8200-I2高性能企业级AP配合实现分部无线覆盖。

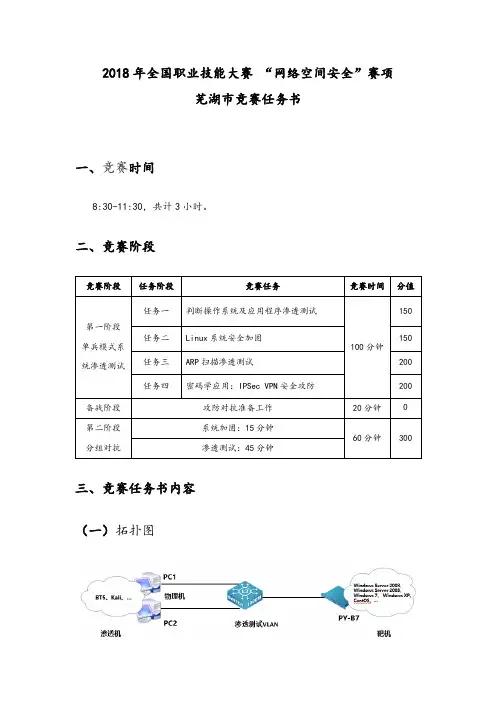

2018年全国职业技能大赛“网络空间安全”赛项芜湖市竞赛任务书一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务一、判断操作系统及应用程序渗透测试任务环境说明:✓服务器场景名称:WinServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;✓服务器场景用户名:administrator,密码:空✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sP2.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第1个单词作为Flag提交;Raw3.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;A4.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第2个单词作为Flag提交;packets5.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;O6.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果“Running:”之后的字符串作为Flag提交;Microsoft Windows XP|20037.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sV8.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的HTTP服务版本信息字符串作为Flag提交;Apache httpd 2.2.8((Win32)PHP/6.0.0-dev)任务二、Linux系统安全加固任务环境说明:✓服务器场景:CentOS5.5(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.5✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC中渗透测试平台对服务器场景CentOS5.5进行服务扫描渗透测试,并将扫描结果上数第5行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交;PORT|STATE|SERVICE|VERSION2.通过PC中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解(使用PC中的渗透测试平台中的字典文件superdic.txt),并将破解结果Success:后面2个空格之间的字符串作为Flag提交;‘root’:’123456’3.通过PC中渗透测试平台打开已经建立的会话,在与CentOS5.5的会话中新建用户admin,并将该用户提权至root权限,并将新建用户admin并提权至root权限全部命令作为Flag(形式:命令1|命令2|…|命令n)提交;Adduser admin |passwd admin|usermod -g root admin4.修改并在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行./root/autorunp.c木马程序以及运行后的系统网络连接状态(netstat -an)增加行内容作为Flag提交;Tcp 0 0.0.0.0:8080 0.0.0.0:* LISTEN5.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将在配置文件中增加的内容作为Flag提交;/root/autorunp&6.重新启动CentOS5.5服务器场景,通过PC中渗透测试平台NETCAT远程打开CentOS5.5服务器场景./bin/sh程序,并运行查看IP地址命令,并将运行该命令需要输入的字符串作为Flag提交;/sbin/ifconfig7.对CentOS5.5服务器场景进行安全加固,阻止PC中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解,并将配置文件增加的内容字符串作为Flag提交;PermitRootLogin no任务三、ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.5✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping -C 52.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;53.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;Auxiliary/scanner/discovery4.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;completed5.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;appesars6.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;run任务四、密码学应用:IPSec VPN 安全攻防任务环境说明:✓服务器场景名称:WinServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;✓服务器场景用户名:administrator,密码:空✓渗透机场景:Windows7 64位旗舰版✓渗透机用户名:Administrator,密码:1234561.PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WinServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将该数据包中存放用户名的变量名和存放密码的变量名联合作为Flag(形式:存放用户名的变量名&存放密码的变量名)提交;Usernm&passwd2.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN,阻止PC(虚拟机:Backtrack5)通过Wireshark工具对本任务上题的HTTP请求数据包进行分析;PC(虚拟机:WindowsXP)通过Ping工具测试WinServ2003服务器场景的连通性,将回显的第1个数据包Ping工具的打印结果作为Flag提交;Negotiating IP Security3.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WinServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将Wireshark工具中显示该流量的协议名称作为Flag提交ESP4.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WinServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示该数据包的长度作为Flag提交2065.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WinServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,数量为100;同时使用PC(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示的最后一个加密后的请求数据包和第一个加密后的请求数据包的序列号之差作为Flag提交;99(三)第二阶段任务书各位选手是某公司的系统安全管理员,负责服务器(受保护服务器IP、管理员账号见现场发放的参数表)的维护,该服务器可能存在着各种问题和漏洞(见漏洞列表)。

2018年全国职业技能大赛中职组“网络空间安全”赛项贵州省竞赛任务书一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介三、竞赛任务书内容(二)第一阶段任务书(一)拓扑图任务1. 判断操作系统及应用程序渗透测试任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;✓服务器场景用户名:administrator,密码:空1.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;2.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第1个单词作为Flag提交;3.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;4.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第2个单词作为Flag提交;5.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;6.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果“Running:”之后的字符串作为Flag提交;7.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;8.通过PC2(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的HTTP服务版本信息字符串作为Flag提交;任务2. Linux系统安全加固任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行服务扫描渗透测试,并将扫描结果上数第5行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交;2.在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将编译./root/autorunp.c木马程序需要输入的命令字符串作为Flag提交;3.在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行./root/autorunp.c木马程序需要输入的命令字符串作为Flag (形式:命令1|命令2|…|命令n)提交;4.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将修改配置文件路径和名称作为Flag提交;5.重新启动CentOS5.5服务器场景,通过PC2中渗透测试平台NETCAT远程打开CentOS5.5服务器场景./bin/sh程序,并运行查看IP地址命令,并将运行查看IP地址命令字符串作为Flag提交;6.对CentOS5.5服务器场景进行安全加固,阻止PC2中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解,并将配置文件路径及名称字符串作为Flag提交;任务3. ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;任务4. IPSec VPN安全攻防任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.PC2(虚拟机:Backtrack5)打开Wireshark工具,监听PC2(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WebServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC2(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将该数据包中存放用户名的变量名和存放密码的变量名联合作为Flag(形式:存放用户名的变量名&存放密码的变量名)提交;2.在PC2(虚拟机:WindowsXP)和WebServ2003服务器场景之间通过IPSec技术建立安全VPN,阻止PC2(虚拟机:Backtrack5)通过Wireshark工具对本任务上题的HTTP请求数据包进行分析;PC2(虚拟机:WindowsXP)通过Ping工具测试WebServ2003服务器场景的连通性,将回显的第1个数据包Ping工具的打印结果作为Flag提交;3.在PC2(虚拟机:WindowsXP)和WebServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC2(虚拟机:Backtrack5)打开Wireshark 工具,监听PC2(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WebServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC2(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将Wireshark工具中显示该流量的协议名称作为Flag提交4.在PC2(虚拟机:WindowsXP)和WebServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC2(虚拟机:Backtrack5)打开Wireshark工具,监听PC2(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WebServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,同时使用PC2(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示该数据包的长度作为Flag提交5.在PC2(虚拟机:WindowsXP)和WebServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC2(虚拟机:Backtrack5)打开Wireshark工具,监听PC2(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WebServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,数量为100;同时使用PC2(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示的最后一个加密后的请求数据包和第一个加密后的请求数据包的序列号之差作为Flag提交(三)第二阶段任务书假定各位选手是某企业信息安全工程师,负责服务器的维护,其中某服务器可能存在着各种问题和漏洞(见以下漏洞列表)。