802.1x认证(英文版)

- 格式:ppt

- 大小:4.49 MB

- 文档页数:15

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

802.1x端口认证带有eap的radius服务器是802.1x唯一支持的认证服务器,可扩展身份验证(EAP)依赖于radius服务,只支持2层的static_access port,voice port,以及3层的routed port认证的配置Aaa new-model 启用AAA认证Aaa authentication dot1x default group radius 创建一个基于802.1x的认证方法列表Aaa authorization network default group radius 对网络授权Radius-server host 172.16.36.1 key cisco 设置radius服务器地址和密码Dot1x system-auth-control 在全局模式下启用802.1x的认证Int f0/1 进入端口模式下Swichport mode access 设置端口为access模式Dot1x port-control auto 在该端口上启用Force-authorized关键字,802.1x验证被禁用,无需验证即转换到授权状态,是默认设置Force-unauthorized 关键字导致端口处于未认证状态,忽略客户所有的验证尝试。

Auto 启用802.1x授权状态,验证前只允许通过eapol帧,通过验证后进入数据转发状态,不支持802.1x的客户端,不能获批进入网络。

如果客户端支持802.1x,发送固定次数的eapol 请求没有响应,就直接进入授权转发状态设置方案1、认证成功,把其放到正确的vlan,2、认证不成功多次,把其放到“教育”vlan(restrict)3、没有AAA认证软件,放到防护vlan,也可以说下载vlan,下载认证软件。

802.1X认证原理802.1X(dot1x) 技术简介802.1X认证,又称为EAPOE(Extensible Authentication Protocol Over Ethernet)认证,主要目的是为了解决局域网用户接入认证问题。

802.1X认证时采用了RADIUS协议的一种认证方式,典型的C/S结构,包括终端、RADIUS客户端和RADIUS服务器。

802.1x简介:IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802. 1X协议。

后来,802.1X协议作为局域网接口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于接口的网络接入控制协议。

“基于接口的网络接入控制”是指,在局域网接入设备的接口这一级,接入设备通过认证来控制用户对网络资源的访问。

802.1X认证的特点:o安全性高,认证控制点可部署在网络接入层或汇聚层。

o需要使用802.1x认证客户端或操作系统自带的802.1X客户端。

使用AnyOffice 时可以根据终端检查结果规格隔离于和后域。

o技术成熟,被广泛应用于各类型园区网员工接入。

802.1X认证应用场景:o有线接入层:安全性最高,设备管理复杂。

o有线汇聚层:安全性中高,设备少,管理方便。

o无线接入:安全性高,设备少,管理方便。

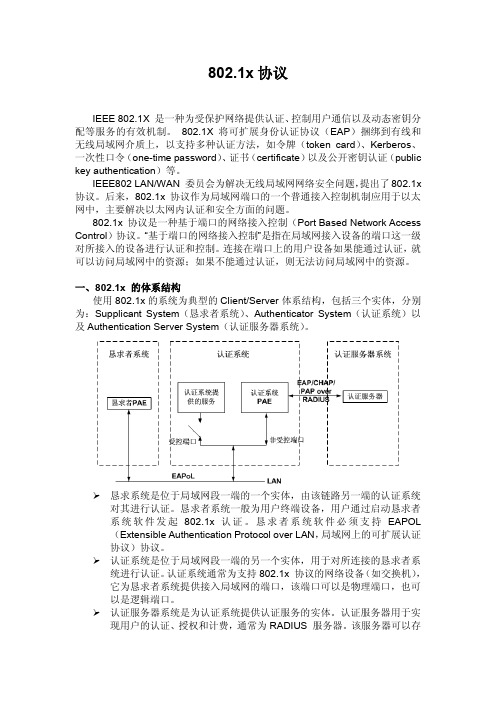

802.1X系统架构:802.1X系统为典型的Client/Server结构,包括三个实体:客户端、接入设备和认证服务器。

o客户端是位于局域网段一端的一个实体,由该链路另一端的接入设备对其进行认证。

客户端一般为一个用户终端设备,用户可以通过启动客户端软件发起802.1X认证。

客户端必须支持局域网上的可扩展认证协议EAPOL(Extensible Authentication Protocol over LAN)。

o接入设备是位于局域网段一端的另一个实体,对所连接的客户端进行认证。

IEEE 802.1x 认证∙EAP 协议(可扩展认证协议)∙EAP-TLS∙PEAP-MSCHAPv2∙PEAP-TLSEAP 协议概述可扩展认证协议(Extensible Authentication Protocol, EAP),是一个普遍使用的认证框架,它常被用于无线网络或 PPP 连接的认证中。

EAP 不仅可以用于无线局域网,而且可以用于有线局域网,但它在无线局域网中使用的更频繁。

EAP 是一个认证框架,而不是一个固定的认证机制。

EAP 提供一些公共的功能,并且允许协商真正的认证机制。

这些机制被叫做 EAP 方法,现在大约有40种不同的 EAP 方法。

常见的 EAP 方法有:EAP-MD5, EAP-OTP, EAP-GTC, EAP-TLS, EAP-PEAP, EAP-SIM 等。

虽然 EAP 提供了很强的扩展性,但是取决于不同的 EAP 方法,EAP 消息可能以明文的方式发送。

攻击者如果能访问传输介质,则可以监听EAP报文消息,甚至可以伪造,修改协议报文。

这个问题在无线网络中尤为突出。

因此并不是所有 EAP 方法都适合无线网络认证。

无线网络最常使用的认证方法为:EAP-TLS ,PEAP-MSCHAPv2。

EAP-RADIUS(RADIUS 中继)EAP-RADIUS 并不是一种真正的认证方法,而是指无线接入点(AP),把无线客户端的 EAP 报文,以中继方式转发到外部 RADIUS 认证服务器中,由 RADIUS 服务器完成真正的认证过程。

EAP-TLS概述EAP-TLS 协议是在 EAP 协议框架上,使用 TLS 协议来完成身份认证,密钥交换功能。

TLS 协议也是 HTTPS 协议的核心。

因此 EAP-TLS 可以视为与 HTTPS 协议同等的安全性。

EAP-TLS 协议使用双向证书认证,要求服务器及客户端都使用证书,向对方证明身份,并在无线客户端及认证服务器间安全地协商和传输加密密钥,以保证无线数据传输的机密性及完整性。

802.1x - 简介802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口访问LAN/MAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

网络访问技术的核心部分是PAE(端口访问实体)。

在访问控制流程中,端口访问实体包含3部分:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

对受控端口的访问,受限于受控端口的授权状态。

认证者的PAE 根据认证服务器认证过程的结果,控制"受控端口"的授权/未授权状态。

处在未授权状态的控制端口将拒绝用户/设备的访问。

802.1x - 1.802.1x认证特点基于以太网端口认证的802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

802.1X认证完整配置过程说明发出来和大家分享我在新浪有微博第一无线802.1x 的认证的网络拓布结构如下图:我们的认证客户端采用无线客户端,无线接入点是用cisco2100 wireless controller,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。

配置如下:配置RADIUS Server Access Pointer Wireless ClientIP Address 192.168.1.188 192.168.1.201 DHCP自动获得Operate System Windows Server 2003 CISCO Wireless controller Windows XP配置RADIUS server步骤:配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构;如果没有安装AD,在“开始”—〉“运行”—〉命令框中输入命令“dcpromo”,然后按照提示安装就可以了;如果没有安装证书颁发机构,就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows 组件向导”的组件中选择“证书服务”并按提示安装;如果没有安装IAS和IIS,就在就在“控制面板”—〉“添加删除程序”—〉“添加/删除windows组件”—〉“windows组件向导”的组件中选择“网络服务”按提示完成安装;在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序翻了,证书服务中的企业根证书服务则不能选择安装;在这四个管理部件都安装的条件下,可以配置RADIUS服务器了。

Ruckus Unleashed AP 802.1X认证 SSID配置示例1.组网需求某企业购买了几台Ruckus Unleashed AP、路由器和交换机等网络设备,路由器供出口Internet接入功能,交换机提供有线网络接入和AP接入功能,Unleashed AP 提供无线网络接入功能。

为保证无线网络安全,该企业WIFI用户采用802.1X认证方式接入网络。

2.配置思路1.Unleashed AP 初始化配置;2.配置802.1x认证方式SSID;3.配置本地802.1x用户。

3.配置步骤3.1Unleashed AP 初始化配置a)电脑有线网卡配置IP为:192.168.0.X(X为192.168.0.2~254任一地址)b)用非IE内核浏览器登录:https://192.168.0.1,c)Unleashed AP 支持中文,喜欢中文用户可选中文,国内用户可选国家代码为中文。

d)一般多AP场景,AP工作在非网关模式,DHCP由其它设备实现(如出口网关、路由器或者交换机),IP地址建议配置为手动模式,方便管理。

本文按非网关模式配置。

少量AP场景,AP可选网关模式,由Ap来实现出口路由器功能,WAN IP 地址可以根据出场景需要配置,可手动、DHCP或者PPPOE拨号e)配置无线信号名称即 SSID 和密码,密码不能有空格,最少8位最多64位字符。

f)配置Unleashed AP管理帐号和密码,可选密码恢复配置,如果密码恢复配置没选而且忘记密码,也可以直接按AP后面的Reset或者 Reset hard按钮恢复出厂设置。

g)点击“完成”,初始化配置结束,AP会重新启动。

不要断开电源或重启AP,不要刷新浏览器或点击浏览器的"回退"按钮h)配置完成后,其它AP只要接入到同一网段,都会自动接入到Unleashed系统里面,不需要做其它配置,建议在Unleashed系统里将Ap管理IP 配置为手动以方便以后登录管理。

802.1xeap认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!802.1X EAP 认证流程是一种用于网络访问控制的认证协议,它基于 IEEE 802.1X 标准,使用可扩展身份验证协议(EAP)进行身份验证。

802.1x认证系统802.1x认证系统基础IEEE 802.1X是由IEEE制定的关于用户接入网络的认证标准,全称是“基于端口的网络接入控制”。

它于2001年正式颁布,最初是为有线网络设计,之后为了配合无线网络的接入进行修订改版,并于2004年完成。

802.1x协议是一种基于端口的网络接入控制协议,所以具体的802.1x认证功能必须在设备端口上进行配置,对端口上接入的用户设备通过认证来控制对网络资源的访问。

802.1x认证系统采用网络应用系统典型的Client/Server(C/S)结构,包括三个部分:客户端(Client)、设备端(Device)和认证服务器(Server),如图18-2所示。

它与图18-1中的NAC模型结构一一对应。

l 客户端:局域网用户终端设备,但必须是支持EAPOL (Extensible Authentication Protocol over LAN,局域网可扩展认证协议)的设备(如PC机),可通过启动客户端设备上安装的802.1x客户端软件发起802.1x认证。

图18-2 802.1x认证系统结构l 设备端:支持802.1x协议的网络设备(如交换机),对所连接的客户端进行认证。

它为客户端提供接入局域网的端口,可以是物理端口,也可以是逻辑端口(如Eth-Trunk口)。

l 认证服务器:为设备端802.1x协议提供认证服务的设备,是真正进行认证的设备,实现对用户进行认证、授权和计费,通常为RADIUS服务器。

1. 802.1x认证受控/非受控端口在设备端为客户端提供的接入端口被划分为两个逻辑端口:受控端口和非受控端口。

“非受控端口”可看成为EAP(可扩展认证协议)端口,不进行认证控制,始终处于双向连通状态,主要用来传递在通过认证前必需的EAPOL协议帧,保证客户端始终能够发出或接收认证报文。

“受控端口”可以看作为普通业务端口,是需要进行认证控制的。

它有“授权”和“非授权”两种状态(相当于在该端口上有一个控制开关):在授权状态下处于双向连通状态(控制开关闭合),可进行正常的业务报文传递;在非授权状态下处于打开状态(控制开关打开),禁止任何业务报文的传递。

802.1X协议的认证过程具体认证过程如下:1.认证客户端启动后每隔2分钟会向整个网络发起一次Start认证请求报文,认证请求报文的源地址是客户端的MAC地址,目的地址是组播地址(01-80-c2-00-00-03),认证开始时认证客户端发起认证开始包(EAPOL Start报文)。

2.当认证交换机收到Start认证开始包后,将向入网认证客户端发出一个认证请求包(EAP Request/Identify报文)。

报文的源地址是交换机的MAC地址,目的地址是组播地址(01-80-c2-00-00-03)。

如果网络中没有认证交换机或没有开启认证,则认证客户端不会收到认证请求包(EAP Request/Identify报文)。

3.客户端程序响应交换机发出的请求,将用户名信息通过认证回应包(EAP Response/Identity报文)送给交换机。

报文的源地址是客户端MAC地址,目的地址是组播地址(01-80-c2-00-00-03)。

4.交换机将认证客户端发过来的普通Response报文经过封装后,转换为普通的数据包(RADIUS Access-Request报文)发送给RADIUS服务器进行处理。

报文的源地址是交换机的地址,目的地址是RADIUS服务器的地址。

5.RADIUS服务器收到交换机发过来的普通Access-Request报文后,用MD5对用户信息进行加密处理并通过RADIUS Access-Challenge报文传送给交换机。

报文的源地址是RADIUS服务器的地址,目的地址是交换机的地址。

6.交换机将RADIUS服务器发过来的Access-Chanllenge报文转换为MD5 Request报文发给入网认证客户端。

报文的源地址是交换机的MAC地址,目的地址是组播地址(01-80-c2-00-00-03)。

7.入网认证客户端收到由交换机传来的加密信息(EAP Request/MD5 Challenge报文)后,用该加密信息进行回应(EAP Response/MD5 Challenge报文)。

简述ieee802.1x的认证流程

IEEE 802.1x是一种网络认证和控制协议,可以确保只有经过

授权的用户才能访问网络资源。

下面是IEEE 802.1x的认证流程:

1. 端口状态:端口一开始是关闭状态,只有通过认证后才会被打开。

2. 未认证状态:端口被打开后,设备会进入未认证状态,此时设备无法访问网络资源。

3. 开始认证:客户端设备会向认证服务器(RADIUS服务器)发送认证请求。

4. 服务器响应:认证服务器会向客户端发送请求,要求用户提供认证信息(如用户名和密码)。

5. 客户端响应:客户端设备会将认证信息发送回认证服务器。

6. 认证服务器验证:认证服务器会验证用户的认证信息,如果验证通过,则认证成功。

7. 端口状态改变:认证成功后,端口状态会发生变化,变成已认证状态。

8. 访问网络:已经通过认证的设备可以访问网络资源,直到认证超时或设备从网络断开。

需要注意的是,在认证过程中,如果认证不成功,则认证服务器会通知交换机端口关闭,并且客户端设备无法访问网络资源。

![[整理]FreeRADIUS和XSuppicant进行EAPTLS验证(IEEE 802.1X安全性).](https://img.taocdn.com/s1/m/8ef601c17c1cfad6195fa753.png)

一、IEEE 802.1X简介当前802.11无线网络的安全性还是非常脆弱的,很多情况下无线客户端如果得到接入点(AP)的SSID,就可以获得网络的访问权限。

而且由于管理员的懒惰没有修改AP厂商默认设置的SSID,甚至配置AP向外广播其SSID,那么安全性还将更低。

最常见一、IEEE 802.1X简介当前802.11无线网络的安全性还是非常脆弱的,很多情况下无线客户端如果得到接入点(AP)的SSID,就可以获得网络的访问权限。

而且由于管理员的懒惰没有修改AP厂商默认设置的SSID,甚至配置AP向外广播其SSID,那么安全性还将更低。

最常见的解决方法是使用WEP加密,在链路层采用RC4对称加密技术,用户的加密金钥必须与AP的密钥相同时才能获准存取网络的资源,从而防止非授权用户的监听以及非法用户的访问。

WEP提供了40位(有时也称为64位)和128位长度的密钥机制,但是它仍然存在许多缺陷,例如一个服务区内的所有用户都共享同一个密钥,一个用户丢失或者泄漏密钥将使整个网络不安全。

而且由于WEP加密被发现有安全缺陷,可以在几个小时内被破解。

一些常见AP厂商的默认SSID和默认WEP密钥、密码可以参考如下链接:/mediawhore/nf0/wireless/ssid_defaults/ssid_defaults-1.0.5.txtIEEE 802.1X是IEEE在2001年6月发布的一个标准,用于对IEEE 802局域网(包括以太网、Token Ring和FDDI)的认证和密钥管理。

802.1X不是加密算法,不同于WEP、3DES、AES或其它的算法,IEEE 802.1X只关注认证和密钥管理,不关心来源密钥使用什么安全服务传送。

所以它可以对认证来源和密钥使用任意的加密算法,还可以周期性的更新密钥和重新认证来保证密钥的安全。

IEEE 802.1X不是一个单独的认证方法,它利用可扩展认证协议(EAP)作为它的认证框架。

清华大学无线校园网802.1x认证登录客户端配置说明信息化技术中心2018年9月目录一、注册802.1x密码 (3)二、配置用户端设备 (4)2.1Windows10操作系统下配置802.1x的方法 (4)2.2Windows 7系统下的配置802.1x的方法 (9)2.3Android系统下的配置802.1x的方法 (12)2.4iPhone、iPad下的配置802.1x的方法 (13)2.5macOS下的配置802.1x的方法 (14)2.6Linux系统下配置802.1x的配置方法 (16)三、用户服务 (19)清华无线校园网802.1x认证系统正式开通啦!无线信号名称是“Tsinghua-Secure”,用户只需通过校园网账号登录自服务系统()注册802.1x认证系统的密码,一次性配置用户终端设备(手机、PAD、电脑等),以后无需再做任何登录认证操作,直接可以上网。

无线校园网802.1x认证系统将于2018年9月于部分办公区域逐步开通,预计在2018年年底学校无线覆盖区域全部开通。

使用802.1x认证系统需要进行以下两个操作步骤:1.注册802.1x的密码;2.配置用户端的设备。

详细操作说明如下。

一、注册802.1x密码1.登录自服务系统: ,选择“802.1x功能”下的“自注册及修改口令”,如下图所示。

在密码及确认密码的区域输入密码后,点击“确定”按钮后,即注册802.1x密码成功。

如下图所示:2. 注意事项:为确保校园网账号安全,请勿将802.1x密码设置为校园网账号密码。

若以后需更改该密码,可登录到自服务系统中按照上述步骤进行。

二、配置用户端设备用户终端设备需按不同的操作系统进行配置,Windows/Android/iOS/macOS等不同系统下的配置方法如下。

2.1Windows10操作系统下配置802.1x的方法1.确认终端在信号覆盖范围内:查找是否能找到802.1X SSID“Tsinghua-Secure”如果能找到则可以进行下一步。

-802.1x+ca证书认证过程(-802.1x+ca certificateauthentication process)The process description of PEAP certification and the process description of PEAP certification1 certificate acquisitionCertificates are mainly used for mutual authentication between terminals and networks. The Radius server first applies the server certificate to the CA certificate authority to represent the legitimacy of the Radius server.The client downloads the CA root certificate to the CA certificate authority to verify whether the certificate issued by the Radius server is legitimate(typically, if the terminal does not need to authenticate the network, the root certificate can not be downloaded and installed).2 wireless accessThe client establishes a good physical connection between the open system access method (OPEN SYSTEM) and the AP.3 authentication initialization1) Client sends a EAPoL-Start message to the AP device and begins the 802.1x access.2) AP sends the EAP-Request/Identity message to the client, and requests the client to send the user information.3) Client responds to a request from EAP-Response/Identity to AP, including the user's network identity.User ID, for EAP-mschchap V2 authentication, the user ID is manually input or configured by the user at the client side.The usual format of the user ID is username@domain, where username is the identity ID provided by the operator to the user, and domain is the domain name of the operator (such as "").4) AP sends the EAP-Response/Identity to the authentication server Radius in the form of EAP Over RADIUS message, and takes the attributes of the associated RADIUS.5) Radius receives the EAP-Response/Identity sent by the client, uses the EAP-PEAP authentication according to the configuration, and sends the RADIUS-Access-Challenge message to AP,It contains the Radius message sent to the client by the EAP-Request/Peap/Start, which means that it is hoped to begin the authentication of EAP-PEAP.6) the AP device sends the EAP-Request/PEAP/Start to the authentication client.4 build TLS channels7) after receiving the EAP-Request/Peap/Start message, Client generates a random number, the client supported encryption algorithm list, the TLS protocol version, the session ID, and the compression method (both NULL),Encapsulation is sent to AP device in EAP-Response/Client Hello message.8): AP sends the EAP-Response/Client Hello to the authentication server Radius Server with the message format of EAP Over RADIUS, and takes the attributes related to RADIUS.9): after receiving the Client Hello message from Client, Radius will select its own support from the encryption algorithm list of the Hello message in ClientA set of encryption algorithm Server generated random number Server Certificate (including the name of the server and the public key) + Server_Hello_Done attribute certificate request form a Server Hello messageAccessChallenge encapsulated in the message, sent to Client.10) AP extracts the EAP domain in the Radius message and encapsulates the EAP-request message to the Client.Note: because the certificate is relatively large, a message is not carrying, so in the actual process in tenth, after the completion of 11, there are 3 of the HTTP IP fragment message, the purpose is to Server certificate is sent to the client.11) after the Client receives the message, verify whether the certificate of Server is legitimate (using the root certificate obtained from the CA certificate authority to verify, verify the certificate time is legitimate, whether the name is legal),That is, the authentication of the network, so as to ensure the legitimacy of Server. If the combination rule extracts the public key in the Server certificate, a random password string pre-master-secret is generated simultaneously,And use the server's public key to encrypt the encrypted information, ClientKeyExchange+ client certificate (if no certificate, can put the attribute set to 0) TLS finished property packageThe EAP-Rsponse/TLS OK message is sent to the authentication point AP.. If the client does not have a certificate installed, the authentication of the Server certificate will not be authenticated, that is, the network can not be authenticated.12) AP sends the EAP-Response/TLS OK to the authentication server Radius Server in the form of EAP Over RADIUS message, and takes the attributes associated with the RADIUS13) Radius receives the message sent by the client, and then decrypts the ClientKeyExchange with the corresponding private key of his certificate, so as to obtain the pre-master-secret,Then, the pre-master-secret is processed, and the random numbers generated by Client and Server are added to generatethe encryption key, the encryption initialization vector and the HMAC key,At this time, the two sides have negotiated a set of encryption methods safely, so far the TLS channel has been established successfully, and the subsequent authentication process will use the negotiated key to encrypt and verify.Radius Server uses the key of HMAC to make a security digest for messages that are authenticated in the TLS channel, and then put them together with authentication messages. With encryption keys,The above message encryption encryption initialization vector, encapsulated in the AccessChallenge message, sent to Client.5 certification process14) AP extracts the EAP domain in the Radius message and encapsulates the EAP-request message to the Client.15) after the client receives the message sent by Radius server, the encryption key is generated with the same method as the server, the initialization vector is encrypted and the key of HMAC is encrypted,And decrypt and check the message with the corresponding key and method, then generates the response message authentication, encryption and check with the key, finally encapsulated message to AP EAPresponse,AP sends the EAP-Response to the authentication server Radius Server in the message format of EAP Over RADIUS, and takes the attributes related to RADIUS, so that they can interact repeatedly,Until the completion of certification (Note: for different authentication methods, the interaction process is inconsistent, the usual authentication method is:PEAP-MSCHAPV2 or GTC (IBM LDAP support),The process of PEAP-GTC is the process of adding PEAP according to the process of GTC/OTP at the time of authentication,Re note: after the password is sent, a packet with a length of 1 is passed to the packet 0, and then the SUCESS network will be obtained,The following is a separate authentication process, if it is SIM authentication, you also need to interact with the HLR/AUC device data, and use AS as authentication server,In the process of authentication, Radius Server will be issued after the authentication is used to generate an encryption key data (including unicast and multicast key) PMK to Client.16) client server authentication is successful, will send a message to the AccessAccept AP message contains the MPPE property provided by the authentication server.17) the AP RADIUS-Access-Accept message is received, will do for the WPA encryption for PMK extraction in the MPPE attributekey, and sends the EAPsuccess message to the client./////////////////////////////////////////////////////////// ///////////////802.1X the entire 802.1x authentication process can be described as follows(1) the client sends a EAPoL-Start message to the access device and begins the 802.1x authentication access;(2) the access device sends the EAP-Request/Identity message to the client, asking the client to send the user name;(3) the client responds to a EAP-Response/Identity request to the access device, including the user name;(4) the access device encapsulates the EAP-Response/Identity message to the RADIUS Access-Request message and sends it to the authentication server;(5) the authentication server generates a Challenge, and sends the RADIUS Access-Challenge message to the client through the access device, including EAP-Request/MD5-Challenge;(6) the access device is sent to the client throughEAP-Request/MD5-Challenge, which requires the client to authenticate(7) after the client receives the EAP-Request/MD5-Challenge message, the password and Challenge are used as theChallenged-Pass-word after the MD5 algorithm,The EAP-Response/MD5-Challenge responds to the access device(8) the access device sends Challenge, Challenged Password and user name to the RADIUS server and is authenticated by the RADIUS server(9) the RADIUS server does the MD5 algorithm according to the user information to determine whether the user is legitimate, and then responds to the authentication success / failure message to the access device.If successful, carry negotiation parameters, and user related business attributes to the user authorization. If the authentication fails, the process ends here;(10) if the authentication is passed, the user acquires the planned IP address through the access device through the standard DHCP protocol (DHCP Relay);(11) if the authentication passes, the access device initiates the billing request to the RADIUS user authentication server;(12) the RADIUS user authentication server responds to the billing start request message. User finished Online。