Pix535配置实例

- 格式:doc

- 大小:31.50 KB

- 文档页数:3

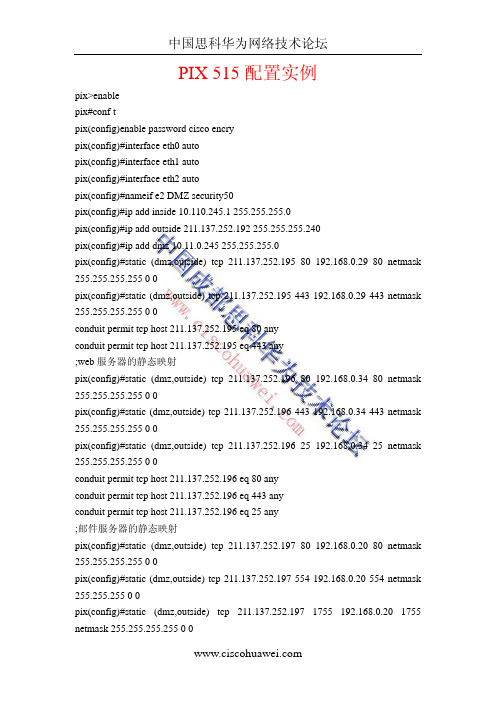

PIX 515配置实例pix>enablepix#conf tpix(config)enable password cisco encrypix(config)#interface eth0 autopix(config)#interface eth1 autopix(config)#interface eth2 autopix(config)#nameif e2 DMZ security50pix(config)#ip add inside 10.110.245.1 255.255.255.0pix(config)#ip add outside 211.137.252.192 255.255.255.240pix(config)#ip add dmz 10.11.0.245 255.255.255.0pix(config)#static (dmz,outside) tcp 211.137.252.195 80 192.168.0.29 80 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.195 443 192.168.0.29 443 netmask 255.255.255.255 0 0conduit permit tcp host 211.137.252.195 eq 80 anyconduit permit tcp host 211.137.252.195 eq 443 any;web服务器的静态映射pix(config)#static (dmz,outside) tcp 211.137.252.196 80 192.168.0.34 80 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.196 443 192.168.0.34 443 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.196 25 192.168.0.34 25 netmask 255.255.255.255 0 0conduit permit tcp host 211.137.252.196 eq 80 anyconduit permit tcp host 211.137.252.196 eq 443 anyconduit permit tcp host 211.137.252.196 eq 25 any;邮件服务器的静态映射pix(config)#static (dmz,outside) tcp 211.137.252.197 80 192.168.0.20 80 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.197 554 192.168.0.20 554 netmask 255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.197 1755 192.168.0.20 1755 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) udp 211.137.252.197 1755 192.168.0.20 1755 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) udp 211.167.252.197 5005 192.168.0.20 5005 netmask 255.255.255.255 0 0conduit permit tcp host 211.137.252.197 eq 80 anyconduit permit tcp host 211.137.252.197 eq 554 anyconduit permit tcp host 211.137.252.197 eq 1755 anyconduit permit udp host 211.137.252.197 eq 1755 anyconduit permit udp host 211.137.252.197 eq 5005 any;配置vod1服务器的静态映射pix(config)#static (dmz,outside) tcp 211.137.252.198 80 192.168.0.21 80 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.198 554 192.168.0.21 554 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) tcp 211.137.252.198 1755 192.168.0.21 1755 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) udp 211.137.252.198 1755 192.168.0.21 1755 netmask 255.255.255.255 0 0pix(config)#static (dmz,outside) udp 211.137.252.198 5005 192.168.0.21 5005 netmask 255.255.255.255 0 0conduit permit tcp host 211.137.252.198 eq 80 anyconduit permit tcp host 211.137.252.198 eq 554 anyconduit permit tcp host 211.137.252.198 eq 1755 anyconduit permit udp host 211.137.252.198 eq 1755 anyconduit permit udp host 211.137.252.198 eq 5005 any;配置vod2服务器的静态映射pix(config)#ip access-list extended mzpix(config)#permit tcp 192.168.0.20 0.0.0.3 8001 10.110.245.41 0.0.0.3 8001pix(config)#permit tcp 192.168.0.20 0.0.0.3 8002 10.110.245.41 0.0.0.3 8002;对DMZ区中的两台流媒体服务器开放对这3台服务器在8001、8002端口上(皆为TCP端口)的入站请求pix(config)#permit tcp 192.168.0.25 0.0.0.7 53 10.110.245.10 0.0.0.3 53pix(config)#permit tcp 192.168.0.25 0.0.0.7 88 10.110.245.10 0.0.0.3 88pix(config)#permit tcp 192.168.0.25 0.0.0.7 135 10.110.245.10 0.0.0.3 135pix(config)#permit tcp 192.168.0.25 0.0.0.7 137 10.110.245.10 0.0.0.3 137pix(config)#permit tcp 192.168.0.25 0.0.0.7 139 10.110.245.10 0.0.0.3 139pix(config)#permit tcp 192.168.0.25 0.0.0.7 389 10.110.245.10 0.0.0.3 389pix(config)#permit tcp 192.168.0.25 0.0.0.7 445 10.110.245.10 0.0.0.3 445pix(config)#permit tcp 192.168.0.25 0.0.0.7 636 10.110.245.10 0.0.0.3 636pix(config)#permit tcp 192.168.0.25 0.0.0.7 3268 10.110.245.10 0.0.0.3 3268pix(config)#permit tcp 192.168.0.25 0.0.0.7 4000 10.110.245.10 0.0.0.3 4000pix(config)#permit udp 192.168.0.25 0.0.0.7 53 10.110.245.10 0.0.0.3 53pix(config)#permit udp 192.168.0.25 0.0.0.7 88 10.110.245.10 0.0.0.3 88pix(config)#permit udp 192.168.0.25 0.0.0.7 135 10.110.245.10 0.0.0.3 135pix(config)#permit udp 192.168.0.25 0.0.0.7 137 10.110.245.10 0.0.0.3 137pix(config)#permit udp 192.168.0.25 0.0.0.7 138 10.110.245.10 0.0.0.3 138pix(config)#permit udp 192.168.0.25 0.0.0.7 389 10.110.245.10 0.0.0.3 389;对DMZ区中的两台Web服务器和两台Exchange服务器开放对这两台AD服务器在以下端口上的入站请求pix(config)#permit tcp 192.168.0.25 0.0.0.3 1433 10.110.245.35 0.0.0.3 1433;对DMZ区中的两台Web服务器开放对此集群在1433(TCP)端口上的入站请求pix(config)#access-group mz out interface insidepix(config)#route outside 0.0.0.0 0.0.0.0 211.137.252.191pix(config)#global (outside) 1 211.137.252.192-211.137.252.194 netmask 255.255.255.240pix(config)nat (inside) 1 192.168.0.0 255.255.255.0pix(config)nat (inside) 1 10.11.0.0 255.255.255.0pix(config)wr。

ERPMRP 管理(sunlike) ONLINE ERP硬件配置建议硬件建议配置方案以下建议仅做为参考使用,实际配置请参照现况和企业要求及预算来修改,如有任何疑问请联系珠海研发总部硬件配置建议一(高性能配置)1、服务器端配置:(1)IS 网路服务器型号:HPProliantDL585G2(413928-AA1)(2)SQL 专用服务器型号:HPProliantDL585G2(413930-AA1)(3)路由器、交换机、防火墙、UPS 路由器型号:CISCO3745外部:32MB、64MB,128MB 可选工作温度:32 到104°F(0 到40°C)适用环境非工作温度:-40to185°F(-40to85°C) 相对湿度:5-95%,无冷凝工作高度:最高6500 英尺(2000 米),每升高1,000 英尺降低1C交流到直流电源,最高230 瓦(5V、3.3V、12V、-12V)可选装其他电源,最高590 瓦(交流输入):交流-直流电源(5V、3.3V、12V、-12V、-48V,功率为360 瓦)电源输ft:12V@12A、5V@25A、3.3V@18A、-12V@2.5A、(可选-48V@7.5A)100 到240VAC47-63 赫兹输入电流:5Amax@100VACUL1950CAN/CSA-C22.2No.950认证EN60950IEC60950TS0015.25x17.25x15 英寸尺寸(高x 宽x 深)重量32 磅性能:225KppsEMC(电磁兼容性):FCCPart15ICES-003ClassAEN55022ClassA其他性能CISPR22ClassA AS/NZS3548ClassA VCCIClassAFCS 上所支持的接口:串口,2-端口串行WIC1 和2 端口T1/E1CSU/DSUVWIC1 端口56KCSU/DSUWIC4和8 端口同步/异步串行NMHSSINM;交换机型号:CISCOWS-C6506(1300AC)防火墙型号:CISCOPIX-535-FO-BUN1、服务器端配置:(1)IS 网路服务器型号:HPProliantDL585G2(418550-AA1)(2)SQL 专用服务器型号:HPProLiantDL580G4(403413-AA1)(3)、路由器、交换机、防火墙、UPS 路由器型号:CISCO3725CISCO3725 基本特征路由器类型模块化接入路由器固定的广域网接口 1 端口双绞线FE1 端口多模光纤FE固定的局域网接口两个10/100 快速以太网端口控制台端口:1 个(最高为115.2kbps)其他端口辅助端口:1 个(最高为115.2kbps)扩展模块16 和36 端口EtherSwitch 模块处理器RISC128MB(SDRAM 默认)---可扩展到256MB闪速内存内存内部:32MB(默认),可扩展到128MB外部:32MB、64MB,128MB 可选工作温度:32 到104°F(0 到40°C)非工作温度:-40to185°F(-40to85°C)适用环境相对湿度:5-95%,无冷凝工作高度:最高6500 英尺(2000 米),每升高1,000 英尺降低1C交流到直流电源,最高135 瓦(5V、3.3V、12V、-12V)可选装其他电源,最高495 瓦:交流到直流电源(5V、3.3V、12V、-12V、-48V,功率为360 瓦)电源输ft:12V@5A、5V@21A、3.3V@12A、-12V@2A、(可选-48V@7.5A)100 到240VAC47-63 赫兹输入电流:2Amax@100VAC;1Amax@UL1950CAN/CSA-C22.2No.950认证EN60950IEC60950TS001交换机型号:CISCOWS-C3550-24-EMI 防火墙型号:CISCOPIX-525-UR-BUN CISCOWS-C3550-24-EMI 主要参数 交换机类型 网管交换机 内存32MBDRAM 和 8MB 闪存 传输速率(Mbps )10Mbps/100Mbps/1000Mbps IEEE802.1x 、 IEEE802.3x 、 IEEE802.1D 、 IEEE802.1p 、 IEEE802.1Q 、 网络标准 IEEE802.3、IEEE802.3u 、IEEE802.3ab 、IEEE802.3z 端口数量24 个 10/100 端口+2 个 1000BaseX 端口 传输模式支持全双工 配置形式 可堆叠 交换方式存储-转发 背板带宽(Gbps)8.8Gbps VLAN 支持 支持 CISCOPIX-525-UR-BUN 主要参数 设备类型 企业级防火墙 并发连接数 280000 网络吞吐量370Mpps 安全过滤带宽100MB 用户数限制 无限制 入侵检测 DoS 、IDS UL,C-UL,TUV,IEC950,UL-1950 标 准 : 第 三 版 ,TUVEN60950 : 第 二 版 , 安全标准Am.1-4,IEC-950/VDE-0805EN-60-950 标准:支持。

配置PIX的第一步先要定义好几个接口.inside 就是接内网的接口了.outside 就是互联网的接口了(其实是接外网的意思)dmz 这个嘛,简单的来说就是接公司对外开放的服外器的接口.命令如下:pixfirewall# conf tpixfirewall(config)# int e0pixfirewall(config-if)# nameif inside ---------------nameif 定义接口的命令,要记住噢. INFO: Security level for "inside" set to 100 by default.pixfirewall(config-if)# ip add 192.168.2.1 255.255.255.0pixfirewall(config-if)# no sh ---------------不要忘记啊,这个是启用接口的意思.好了.爽呀.学会配置pix的IP了.好,我们接着做.pixfirewall(config)# int e1pixfirewall(config-if)# nameif outsidepixfirewall(config-if)# ip add 172.16.8.1 255.255.255.0pixfirewall(config-if)# no shpixfirewall(config)# int e2pixfirewall(config-if)# nameif dmzpixfirewall(config-if)# security-level 50 ----------第二个命令,这个命令的意思设置安全级别pixfirewall(config-if)# ip add 10.0.0.1 255.255.255.0pixfirewall(config-if)# no shsecurity-level的讲解,呵.100表示完全信任,0表示完全不信任.这样明白上面的命令了不??最后应是这样pixfirewall# sh nameifInterface Name SecurityEthernet0 inside 100Ethernet1 outside 0Ethernet2 dmz 50pixfirewall# sh int ip briefInterface IP-Address OK? Method Status Protocol Ethernet0 192.168.2.1 YES manual up up Ethernet1 172.16.8.1 YES manual up up Ethernet2 10.0.0.1 YES manual up up pixfirewall#休息下.....好,现在IP部分我们是设置完了,我们要在pix上配置个RIP来.要不,就不能互联了. pixfirewall# sh run router!router ripnetwork 10.0.0.0network 172.16.0.0network 192.168.2.0!pixfirewall#这路由部分相信大家都会的了,在这我就不啰嗦了.到我们配置NA T了.我们外网的网段是172.16.8.0.,不知道大家有没有配置过cisco router的NA T,PIX的NA T配置要比那个更简单一点噢.第一步,先配置外网要分配的地址池(第一个实验先做多对多的NA T实验,后面会跟进的)命令:pixfirewall(config)# global (outside) 1 172.16.8.20-172.16.8.30 netmask 255.255.255.0怎么样,其实这个是好理解的,global是全局的意思,outside就是外网了.后面跟着我们外网的可用网段.第二步:配置要映射的内网网段了,在这我们就简单点了,内网的IP都一起映射好了.命令:pixfirewall(config)# nat (inside) 1 0 0哈哈,不用打4个0,直接二个搞一,简单,舒服.上面配置的时候要注意了,那个数字1,表示是地址池的一个编号,要对应好.OK,搞定了NA T.现在大家一定高高兴兴的去LAN上ping WAN吧,结果是好好讨厌的.................符号,这就奇了....为什么会不能通呢?原来是这是PIX 的默认设定了.要不这PIX就是透明的了.所以最后我们要设置好access-list 了,让我们的数据包通过.pixfirewall(config)# access-list inside_in permit ip any anypixfirewall(config)# access-list outside permit ip any any这个实验我们不是主要研究策略,所以全部放行.现实中可不能这样做.要不会给打屁屁的.应用到接口去pixfirewall(config)# access-group inside_in in interface insidepixfirewall(config)# access-group outside in interface outside好了,现在去任意路由器上去看看路由有没有学到.WAN#sh ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set1.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.8.0 is directly connected, FastEthernet0/0R 10.0.0.0/8 [120/1] via 172.16.8.1, 00:00:15, FastEthernet0/0R 192.168.2.0/24 [120/1] via 172.16.8.1, 00:00:15, FastEthernet0/0WAN#看到LAN上的2.0学到了,这样就可以全网现在是通的,不信可以去互ping.测试NA T在DMZ/LAN上telnel到WAN然后在W AN上用who命令查看WAN#whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:0066 vty 0 idle 00:00:22 172.16.8.21Interface User Mode Idle Peer AddressWAN#看到了吗,我在DMZ上telnet到WAN,但是在WAN上看到的是172.16.8.21是我们NA T分配的IP.。

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

pix飞控全部参数表,自己编程

很抱歉,我无法提供Pix飞控全部参数表,因为参数表包含了大量的参数和配置选项,且根据使用情况和飞行器类型的不同会有所变化。

通常,Pix飞控的参数表可以通过使用Ground Control Station (GCS)软件(如Mission Planner、QGroundControl)来访问和修改。

你可以将Pix飞控与计算机连接,打开GCS软件后,选择相应的连接端口和飞行控制器类型,然后访问“参数”或“配置”选项。

在这里,你可以查看和修改各种参数,如飞行器类型、PID调节器参数、遥控器通道映射、传感器校准等等。

如果你想自己编程Pix飞控,你可以使用ArduPilot的开源代码进行开发。

ArduPilot是Pix飞控所使用的主要固件,它是一个开放源代码的无人机自动驾驶系统,可以用于航空器、地面车辆和水下车辆等不同类型的自主机器人。

在ArduPilot的官方网站上,你可以找到文档、代码库和开发者论坛等资源,以帮助你入门编程Pix飞控。

你可以通过学习ArduPilot的飞行控制逻辑、通信协议、传感器读取和数据处理等方面的知识,来自定义飞行控制算法、添加新的功能和改进系统性能。

总结来说,Pix飞控的参数表是一个非常庞大的表格,无法简单地列出所有的参数。

如果你需要具体的参数信息,我建议你查阅相关文档或使用GCS软件来访问和修改参数。

如果你想

自己编程Pix飞控,你可以使用开源的ArduPilot代码,通过学习飞行控制相关的知识来进行开发。

PIX 535防火墙的安装配置手册【组网】防火墙通过3650 交换机上公网。

【具体连线】1:拿一根直连网线,连接防火墙和3650交换机2:拿一跟直连网线,连接防火墙和防火墙后边的交换机【防火墙INSIDE 和OUTSIDE 口的定义及连接设备说明】习惯和默认配置上都将E0配置为防火墙的外部网络接口,该接口直接连接到3650交换机而E1口配置为防火墙的内部网络接口,该接口直接连接到内网的2950交换机。

而配置口主要用于配置防火墙用的。

将配置线的一端连接到此口,另一端通过一转接口直接连接到电脑的串口上。

【防火墙的配置】Step 1:给防火墙上电并打开防火墙的电源,通过配置线连接电脑的串口和防火墙的配置口。

打开电脑上自带的超级终端来连接防火墙。

注意:WINDOWS 2003操作系统安装好后是没有自动安装超级终端组建的。

需要单独安装。

安装的具体步骤为:打开控制面板下的添加删除程序。

如图:选择“添加/删除WINDOWS组件(A)”,出现过一会后出现:选择“附件和工具”后点击“详细信息”按钮,在出现的新对话框中选择“附件”,再点击“详细信息”按钮,再在出现的对话框中选择“超级终端”部件。

依次确定即可。

超级终端安装完后,开始运行超级终端程序。

出现:在名称栏中随意输入后点击“确定”,出现根据实际连接串口情况在连接时使用中选择对应的串口,点击“确定”,出现在串口属性中设置如上图所示即可。

点击确定即可。

这时便可以输入命令来配置防火墙了。

在超级终端界面出现后,输入回车便可以看到:“pixfirewall>”的提示。

Step 2:具体的参数配置在提示符的后面有一个大于号“>”,你处在PIX用户模式。

使用en或者enable命令修改权限模式。

pixfirewall> en //输入en 或 enable 回车Password: //若没有密码则直接回车即可Pixfirewall# //此时便拥有了管理员模式,此模式下可以显示内容但不能配置,若要配置必须进入到通用模式Pixfirewall# congif t // 进入到通用模式的命令Pixfirewall(config)# hostname sjzpix1 //设置防火墙的名称Sjzpix1(config)# password zxm10 //设置登陆口令为zxm10Sjzpix1(config)# enable password zxm10 //设置启动模式口令,用于获得管理员模式访问Sjzpix1(config)# interface eth0 //配置防火墙的E0 端口Sjzpix1(config)# nameif outside //设置E0 端口为外部端口Sjzpix1(config)# security-level 0 //设置成最低级别Sjzpix1(config)# speed auto //设置成自动设置网口速率Sjzpix1(config)# ip address 60.28.0.226 255.255.255.192 standby 60.28.0.227// 60.28.0.226 为该防火墙分配的公网IP,255.255.255.192为该防火墙公网IP对应的掩码,若该防火墙没有主备用方式则配置命令中的红色字体部分不需要配置。

思科ASA和PIX防火墙配置手册一、配置基础 (2)1.1 用户接口 (2)1.2 防火墙许可介绍 (3)1.3 初始配置 (3)二、配置连接性 (4)2.1 配置接口 (4)2.2 配置路由 (6)2.3 DHCP (7)2.4 组播的支持 (7)三、防火墙的管理 (7)3.1 使用Security Context建立虚拟防火墙(7.x特性) (7)3.2 管理Flash文件系统 (8)3.3 管理配置文件 (9)3.4 管理管理会话 (9)3.5 系统重启和崩溃 (10)3.6 SNMP支持 (10)四、用户管理 (11)4.1 一般用户管理 (11)4.2 本地数据库管理用户 (11)4.3 使用AAA服务器来管理用户 (11)4.4 配置AAA管理用户 (12)4.5 配置AAA支持用户Cut-Through代理 (12)4.6 密码恢复 (12)五、防火墙的访问控制 (12)5.1 防火墙的透明模式 (12)5.2 防火墙的路由模式和地址翻译 (13)5.3 使用ACL进行访问控制 (15)六、配置Failover增加可用性 (17)6.1 配置Failover (17)6.2 管理Failover (19)七、配置负载均衡 (19)7.1 配置软件实现(只在6500 native ios模式下) (19)7.2 配置硬件实现 (20)7.3 配置CSS实现 (22)八、日志管理 (22)8.1 时钟管理 (22)8.2 日志配置 (23)8.3 日志消息输出的微调 (24)8.4 日志分析 (25)九、防火墙工作状态验证 (25)9.1 防火墙健康检查 (25)9.2 流经防火墙数据的监控 (26)9.3 验证防火墙的连接性 (26)十、Syslog服务 (28)Syslog简介 (28)Syslog服务器的部署 (29)10.1 内置syslogd的配置 (29)10.2 配置基于linux的syslog-ng服务器 (29)10.3 配置基于Windows的syslog服务器 (30)10.4 路由器下syslog支持的配置 (30)10.5 交换机下syslog支持的配置 (31)10.6 PIX防火墙下syslog支持的配置 (32)10.7 VPN Concentrator下syslog支持的配置 (33)十一、Cisco PIX 防火墙的问题集锦 (33)11.1 如何允许外网用户Telnet至PIX的outside? (33)11.2 我想通过在pix 515e 上进行设置使某些内网用户只能上一个特定的网站 (34)11.3 请教pix515 acl 如何屏蔽一个网段? (35)11.4 在515E中配置DHCP网关的命令是什么 (36)11.5 pix能不能实现dmz和inside透明模式呢? (36)11.6 如何配置PIX透明模式? (37)11.7 为什么ping不通515E的outside地址? (37)11.8 pix515的问题 (40)一、配置基础1.1用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性,PDM的http方式(7.x以后称为ASDM)和VMS的Firewall Management Center。

CISCO 防火墙主备工作方式的配置北京办事处孙中祺北京正在建设”全球通充值”工程而全球通用户的帐户信息存储于BOSS系统中原计划提供负荷分担的两条2M系统但由于局方只同意提供一套2MÀûÓÃFIX Firewall的Failover功能确保系统的实时通信这种功能可以使我们在原有防火墙的基础上配置一个备用防火墙备用防火墙自动改变自身的状态以继续维持通信与此同时原备机的IP和MAC会被映射给现在的备机外部网络来看不会有任何不同但普通的failover方式在切换的过程端口会被释放如果想在主备机切换的同时还可以保持各端口的连接可以使用Stateful Failover 功能Failover功能要求主备机具有相同的型号相同的Actovationg key,相同的Flash memory,RAM型号及大小要求主备用的两台机器完全相同并不是所有型号的FIX Firewall都支持主备用设置PIX 506不支持主备用配置PIX525UR PIX 520 可无条件地支持主备用配置若使用Stateful Failover ,主备机都必须另外装有100Mbps Ethernet接口所有配置工作都要在主机上进行否则可能会影响备机的 配置信息主机会将所需配置内容自动同步给备机一应该对网络进行详细的规划和设计要获得的信息如下每个PIX网络接口的IP地址 如果要进行NAT,则要提供一个IP地址池供NAT使用它可以将使用保留地址的内部网段上的机器映射到一个合法的IP地址上以便进行Internet访问外部网段的路由器地址连接好超级终端在出现启动信息和出现提示符pixfirewall>后输入进入特权模式输入在配置过程中使用write memory保存配置信息到主机Flash Memory¿É 在主机上使用write standby将配置信息保存到备机的Flash Memory本例中网络规划如下配置步骤1网络接口的配置PIX使用nameif和ip address命令进行网络接口配置nameif ethernet1 outside security0nameif ethernet0 inside security100PIX防火墙使用Intel的10/100Mbps网卡interface ethernet0 autointerface ethernet1 auto最后ip address inside 139.100.12.201 255.255.252.0ip address outside 198.115.153.51 255.255.255.03ÎÒÃǶ¨ÒåÁËÄÚ²¿Íø¶Î°²È«ÖµÎª100用户在安全值高的区域访问安全值低的区域相反地则需要使用static和conduit命令两个语句中的NAT ID应一样第二句定义NAT使用的地址池合法的IP地址并不多4route outside 198.115.55.0 255.255.255.0 198.115.153.1198.115.153.1是内部网段访问198.115.55.0所要经过的路由器地址允许使用ICMP协议conduit permit icmp any any此命令允许在内部网段和外部网段使用ICMP协议内外网段可以使用ping命令和ftp命令增加telnet访问控制在PIX中telnet 139.100.12.0 255.255.252.0telnet 198.115.153.0 255.255.255.0即允许139.100.12.0和198.115.153.0网段器使用telnet访问防火墙当访问防火墙的机器5分钟内没有任何操作时telnet访问的缺省口令是cisco测试telnet时7PIX拒绝所有来自外部网段的访问请求为了使外部网络上的用户可以访问到以下是允许外部网络访问内部网络上的服务器的命令第一个命令将在内部网段的服务器139.100.12.140映射成外部合法地址198.115.153.538Active time: 82140 (sec)Interface inside (139.100.12.201): Normal (Waiting)Interface outside (198.115.153.51): Normal (Waiting)Other host: Secondary - StandbyActive time: 0 (sec)Interface inside (139.100.12.202): Normal (Waiting)Interface outside (198.115.153.52): Normal (Waiting)Stateful Failover Logical Update StatisticsLink : Unconfigured.表示配置成功三注意线是有方向性的将标有secondary的一端连于备机连接状态如图所示在打开备机电源前应保证备机上没有任何配置信息用config erase命令清除配置信息打开电源在主机上使用show ip 和show failover命令应该看到如下信息bj_uc1# show ipSystem IP Addresses:ip address inside 139.100.12.201 255.255.252.0ip address outside 198.115.153.51 255.255.255.0 Current IP Addresses:ip address inside 139.100.12.201 255.255.252.0ip address outside 198.115.153.51 255.255.255.0bj_uc1# show failoverFailover OnCable status: NormalReconnect timeout 0:00:00Poll frequency 15 secondsThis host: Primary - ActiveActive time: 82140 (sec)Interface inside (139.100.12.201): NormalInterface outside (198.115.153.51): NormalOther host: Secondary - StandbyActive time: 0 (sec)Interface inside (139.100.12.202): NormalInterface outside (198.115.153.52): NormalStateful Failover Logical Update StatisticsLink : Unconfigured.在备机上使用show ip和show failover命令应该看到如下信息bj_uc1# show ipSystem IP Addresses:ip address inside 139.100.12.201 255.255.252.0ip address outside 198.115.153.51 255.255.255.0 Current IP Addresses:ip address inside 139.100.12.202 255.255.252.0ip address outside 198.115.153.52 255.255.255.0bj_uc1# show failoverFailover OnCable status: NormalReconnect timeout 0:00:00Poll frequency 15 secondsThis host: Secondary - StandbyActive time: 0 (sec)Interface inside (139.100.12.202): NormalInterface outside (198.115.153.52): NormalOther host: Primary - ActiveActive time: 82350 (sec)Interface inside (139.100.12.201): NormalInterface outside (198.115.153.51): NormalStateful Failover Logical Update StatisticsLink : Unconfigured.以上信息表示配置成功看看配置是否成功其它相关命令1故障消除后3failover link ,no failover link命令配置Stateful failover。

PIX535防火墙配置:1.接口配置:enconf tint E0ip add 200.1.1.1 255.255.255.248Ip nat outside //设置接口为外网接口,启动安全级别为0security-level 0no shutint E1ip add 192.168.100.254 255.255.255.0ip nat inside //设置接口为内网接口,启动安全级别为100security-level 100no shutexittelnet 0.0.0.0 0.0.0.0 inside //设置E1连接的内网所有主机可以远程登入到PIX上passwd abc //设置内网主机Telnet 登入到PIX上的密码enable password abcssh 0.0.0.0 0.0.0.0 outside //允许外部所有网络通过SSH 方式从E0口登username admin password admin //建立一本地用户,VPN和SSH 登入时使用aaa authentication ssh LOCAL //使用本地用户认证global (outside) 1 interface //通过出接口方式转换为外网地址nat (inside) 1 192.168.100.0 255.255.255.0 //允许转换的内部地址网络route outside 0.0.0.0 0.0.0.0 200.1.1.1 //起默认路由,让内网能ping通外网网段access-list 100 permit icmp any anyaccess-group 100 in interface outside//回来ping包ip local pool ipsecvpn 192.168.100.1-192.168.100.101 mask 255.255.255.0//建立VPN 动态IP 地址池,当外网用户使用IPSEC--VPN方式登陆时候,自动从IP池分配一个IP 给用户access-list nonat permit ip 192.168.100.0 255.255.255.0 192.168.100.0255.255.255.0//建立列表允许内网网段(含VPN 网段)通过PIX 防火墙时,不需要NAT 转换nat (inside) 0 access-list nonat //应用访问控制列表,0表示不进行转换sysopt connection permit-vpnaccess-list tunnellist permit 192.168.100.0 255.255.255.0group-policy spoto internal //建立内部组策略,命名为spotogroup-policy spoto attributesvpn-idle-timeout 20 //设置VPN超时时间为20钟split-tunnel-policy tunnelspecified //建立隧道分离策略split-tunnel-network-list value tunnellist//与tunnellist匹配的网络将全部使用隧道分离exitcrypto ipsec transform-set myset esp-des esp-md5-hmac//ipsec的数据转换格式集通过des方式加密,对方通过哈希表-md5方式还原数据crypto dynamic map mydynmap 20 set transform-set myset//建立加密动态映射图,并采用上建的myset 方式加密解密ymap 20 ipsec-isakmp dynamic mydynmap//建立加密静态映射图,加密静态映射图中ipsec-isakmp 采用上建的加密动态映射图加密crypto map mymap interface outside //将加密静态映射图应用于外网接口crypto isakmp identity address //isakmp采用地址验证crypto isakmp enable outside //isakmp 应用于外网接口// isakmp:Internet Security Association and Key Management Protocol policy.互连网安全密钥管理协议策略应用到外网接口crypto isakmp policy 10 //建立isakmp 策略authentication pre-share //使用共享密钥认证encryption des //使用des算法加密hash md5 //哈希使用MD5算法还原数据endtunnel-group spoto10 type ipsec-ra //建立VPN 远程登入(即使用隧道分离)组tunnel-group general-attributes //配置VPN远程登入(即使用隧道分离)组的基本属性address-pool ipsevvpn //设置VPN登入内网时分配的IP地址池authentication-server-group LOCAL //服务端组使用本地认证default-group-policy spoto //指定默认的组策略为spotoexittunnel-group spoto10 ipsec-attributes //设置VPN 远程登入(即使用隧道分离)组的ipsec属性pre-share-key spoto //设置使用的共享密钥为spoto在外网PC 上使用VPN 方式测试是否能成功登入到PIX535 上(需要安装VPN-CLIENT 软件),在VPN-CLIENT 上host项上输入PIX535的outside接口地址,然后输入VPN 组spoto10和密码spoto,点击连接,等待输入用户名和密码。

Pix535配置

PIX Version 6.3(1)

interface ethernet0 100full

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password qkdCmISTY1lWBOj. encrypted passwd qkdCmISTY1lWBOj. encrypted

hostname wjcatv-firewall

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol ils 389

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

no fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

names

access-list 101 deny tcp any any eq 445

access-list 101 deny tcp any any eq 135

access-list 101 deny tcp any any eq 9996

access-list 101 deny tcp any any eq 5554

access-list 101 deny tcp any any eq 1068

access-list 101 deny tcp any any eq netbios-ssn access-list 101 deny tcp any any eq 1025

access-list 101 permit ip any any

pager lines 24

logging on

logging monitor errors

logging host inside 10.230.0.162

icmp permit any outside

mtu outside 1500

mtu inside 1500

ip address outside 220.196.247.66 255.255.255.192 ip address inside 10.230.0.250 255.255.255.252

ip audit info action alarm

ip audit attack action alarm

no failover

failover timeout 0:00:00

failover poll 15

no failover ip address outside

no failover ip address inside

pdm history enable

arp timeout 14400

global (outside) 1 220.196.247.69-220.196.247.71

global (outside) 2 220.196.252.130-220.196.252.254

global (outside) 1 220.196.247.67

global (outside) 2 220.196.252.129

nat (inside) 1 10.0.0.0 255.0.0.0 0 0

static (inside,outside) 220.196.247.124 10.231.0.18 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.125 10.230.3.20 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.122 10.230.4.23 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.121 10.230.8.10 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.120 10.239.128.18 netmask 255.255.255.255 0 0

static (inside,outside) 220.196.247.119 10.230.7.31 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.118 10.230.7.32 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.247.117 10.237.0.11 netmask 255.255.255.255 0 0 static (inside,outside) 220.196.252.130 10.230.8.2 netmask 255.255.255.255 0 0 access-group 101 in interface outside

access-group 101 in interface inside

rip outside default version 2

route outside 0.0.0.0 0.0.0.0 220.196.247.65 1

route inside 10.0.0.0 255.0.0.0 10.230.0.249 1

route outside 220.196.252.128 255.255.255.128 220.196.247.66 0

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server RADIUS protocol radius

aaa-server LOCAL protocol local

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

telnet 220.196.247.0 255.255.255.0 outside

telnet 10.0.0.0 255.0.0.0 inside

telnet 220.196.247.6 255.255.255.255 inside

telnet timeout 30

ssh timeout 5

console timeout 0

terminal width 80

Cryptochecksum:e3ad0bc4476f23051a2fbf397cbdc108 : end。