2019年全国职业院校技能大赛中职组“网络空间安全”赛卷三

- 格式:docx

- 大小:157.26 KB

- 文档页数:14

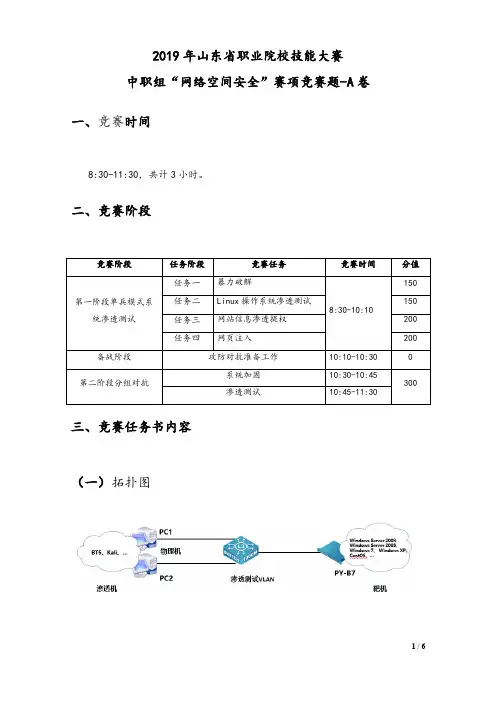

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-A卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:暴力破解任务环境说明:✓服务器场景名称:sql008✓服务器场景操作系统:Microsoft Windows2008 Server✓服务器场景用户名:administrator;密码:未知1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;任务二:Linux操作系统渗透测试任务环境说明:✓服务器场景:Linux2020✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;2.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;3.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;。

“2019年全国职业院校技能大赛”高职组

计算机网络应用竞赛

竞赛样题F卷

赛题说明

一、竞赛内容分布

模块一:无线网络规划与实施(10%)

模块二:设备基础信息配置与验证(10%)

模块三:网络搭建与网络冗余备份方案部署(20%)

模块四:移动互联网搭建与网优(15%)

模块五:出口安全防护与远程接入(10%)

模块六:云平台搭建与企业服务应用(15%)

模块七:综合布线规划与设计(15%)

模块八:赛场规范和文档规范(5%)

二、竞赛时间

竞赛时间为4个小时。

三、竞赛注意事项

1. 竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。

2. 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3. 操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4. 比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5. 裁判以各参赛队提交的竞赛结果文档为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交

按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)、Visio图纸文件和设备配置文件。

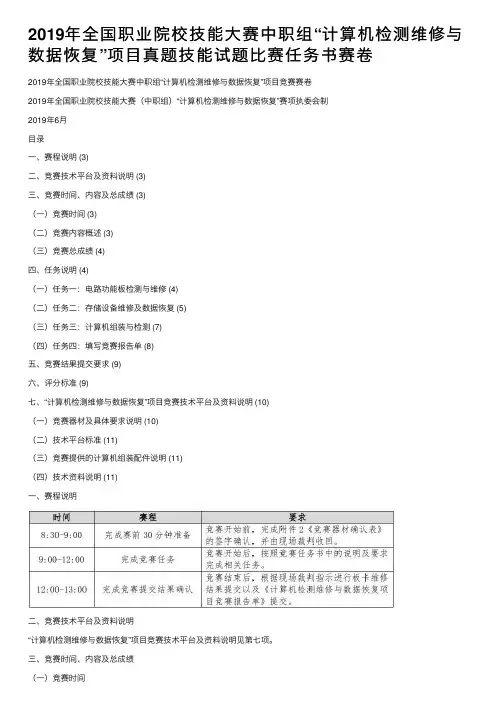

2019年全国职业院校技能⼤赛中职组“计算机检测维修与数据恢复”项⽬真题技能试题⽐赛任务书赛卷2019年全国职业院校技能⼤赛中职组“计算机检测维修与数据恢复”项⽬竞赛赛卷2019年全国职业院校技能⼤赛(中职组)“计算机检测维修与数据恢复”赛项执委会制2019年6⽉⽬录⼀、赛程说明 (3)⼆、竞赛技术平台及资料说明 (3)三、竞赛时间、内容及总成绩 (3)(⼀)竞赛时间 (3)(⼆)竞赛内容概述 (3)(三)竞赛总成绩 (4)四、任务说明 (4)(⼀)任务⼀:电路功能板检测与维修 (4)(⼆)任务⼆:存储设备维修及数据恢复 (5)(三)任务三:计算机组装与检测 (7)(四)任务四:填写竞赛报告单 (8)五、竞赛结果提交要求 (9)六、评分标准 (9)七、“计算机检测维修与数据恢复”项⽬竞赛技术平台及资料说明 (10)(⼀)竞赛器材及具体要求说明 (10)(⼆)技术平台标准 (11)(三)竞赛提供的计算机组装配件说明 (11)(四)技术资料说明 (11)⼀、赛程说明⼆、竞赛技术平台及资料说明“计算机检测维修与数据恢复”项⽬竞赛技术平台及资料说明见第七项。

三、竞赛时间、内容及总成绩(⼀)竞赛时间竞赛时间共为3⼩时,参赛队选⼿⾃⾏安排任务进度,休息、饮⽔、如厕等不设专门⽤时,统⼀含在竞赛时间内。

(⼆)竞赛内容概述依据竞赛任务要求分别完成电路功能板检测与维修和存储设备检测维修及数据恢复,然后将⼀台空机箱,搭配其它计算机配件,组装⼀台完整的计算机,并利⽤维修好的U盘,为其安装操作系统及应⽤软件,使其成为⼀台完整的、可正常启动并运⾏的计算机系统,最后填写《计算机检测维修与数据恢复项⽬竞赛报告单》。

竞赛共设置如下四项任务:任务⼀:电路功能板检测与维修(25%)任务⼆:存储设备检测维修及数据恢复(40%)任务三:计算机组装与检测(20%)任务四:填写竞赛报告单(10%)竞赛过程中参赛队选⼿职业素养表现(5%)(三)竞赛总成绩“计算机检测维修与数据恢复”项⽬竞赛总成绩为100分。

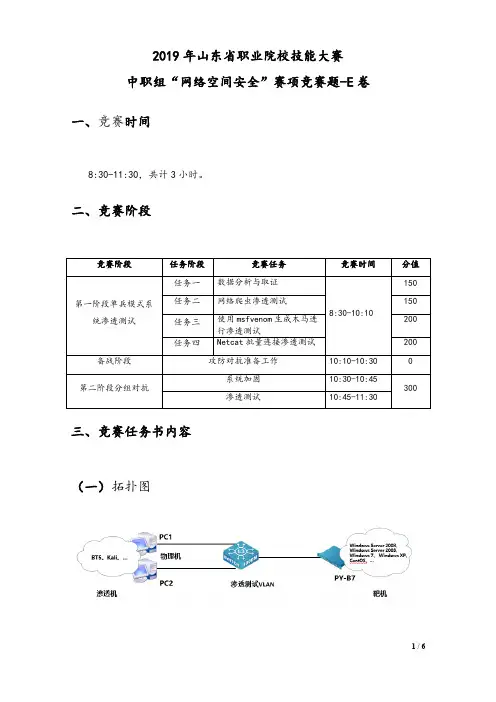

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-E卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:数据分析与取证任务环境说明:✓服务器场景:PC20201✓服务器用户名:administrator密码:1234561.某公司网络系统存在异常,猜测可能有黑客对公司的服务器实施了一系列的扫描和攻击,使用Wireshark抓包分析软件查看并分析PC20201服务器C:\Users\Public\Documents路径下的dump.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;2.继续分析数据包文件dump.pcapng分析出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;3.继续分析数据包文件dump.pcapng,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;4.黑客扫描后可能直接对目标服务器的某个服务实施了攻击,继续查看数据包文件dump.pcapng分析出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);6.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;7.继续分析数据包文件dump.pcapng,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;8.继续分析数据包文件dump.pcapng,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。

2020年全国职业院校技能大赛改革试点赛(中职组)网络安全竞赛试题(三)(总分100分)赛题说明一、竞赛项目简介“网络安全”竞赛共分A. 基础设施设置与安全加固;B. 网络安全事件响应、数字取证调查和应用安全;C. CTF夺旗-攻击;D. CTF 夺旗-防御等四个模块。

根据比赛实际情况,竞赛赛场实际使用赛题参数、表述及环境可能有适当修改,具体情况以实际比赛发放赛题为准。

竞赛时间安排和分值权重见表1。

表1 竞赛时间安排与分值权重二、竞赛注意事项1.比赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个部分的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

比赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷等)带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。

竞赛内容模块A 基础设施设置与安全加固(本模块20分)一、项目和任务描述:假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.二、服务器环境说明IDS:入侵检测系统服务器(Snort),操作系统为LinuxLOG:日志服务器(Splunk),操作系统为LinuxWeb:IIS服务器,操作系统为WindowsData:数据库服务器(Mysql),操作系统为Linux三、具体任务(每个任务得分以电子答题卡为准)A-1任务一登录安全加固请对服务器Log、Web、Data 按要求进行相应的设置,提高服务器的安全性。

2019年全国职业院校技能大赛GZ-2019032大数据技术与应用(高职组)赛题库目录任务一:Hadoop平台及组件的部署管理........................................................... - 1 -一、Hadoop全分布部署 .......................................................................... - 1 -二、Hadoop伪分布部署 .......................................................................... - 2 -三、Hadoop HA 部署 .............................................................................. - 3 -四、Hive组件部署...................................................................................... - 5 -五、Sqoop组件部署.................................................................................. - 6 -六、Hbase组件部署 .................................................................................. - 6 -七、Flume组件部署................................................................................... - 7 -八、Spark组件部署.................................................................................... - 8 -九、Kafka组件部署.................................................................................... - 9 -十、Storm组件安装部署 ........................................................................ - 10 -十一、Zookeeper集群部署.................................................................... - 11 -任务二:数据采集................................................................................................... - 12 -一、数据源1(交通运输) ..................................................................... - 12 -二、数据源2(web,招聘) ................................................................. - 14 -三、数据源3(web,酒店) ................................................................. - 16 -四、数据源4(web,零售) ................................................................. - 17 -任务三:数据清洗与分析 ...................................................................................... - 19 -一、数据源1(交通运输) ..................................................................... - 19 -二、数据源2(招聘).............................................................................. - 20 -三、数据源3(酒店).............................................................................. - 23 -四、数据源4(零售).............................................................................. - 31 -任务四、数据可视化............................................................................................... - 38 -一、数据源1(交通运输) ..................................................................... - 38 -二、数据源2(招聘).............................................................................. - 39 -三、数据源3(酒店).............................................................................. - 41 -四、数据源4(零售).............................................................................. - 43 -任务五、综合分析................................................................................................... - 46 -一、数据源1(交通运输) ..................................................................... - 46 -二、数据源2(招聘).............................................................................. - 46 -三、数据源3(酒店).............................................................................. - 47 -四、数据源4(零售).............................................................................. - 47 -任务一:Hadoop平台及组件的部署管理注意:任务安装包统一在“/h3cu/”中。

2019年全国职业院校技能⼤赛中职组年全国职业院校技能⼤赛中职组“建筑设备安装与调控(给排⽔)”赛项规程⼀、赛项名称赛项编号:赛项名称:建筑设备安装与调控(给排⽔)英⽂名称:,( )赛项组别:中职组赛项归属:⼟⽊⽔利类⼆、竞赛⽬的组织开展“建筑设备安装与调控(给排⽔)”技能竞赛是加强技能⼈才培养选拔、促进优秀技能⼈才脱颖⽽出的重要途径,是弘扬⼯匠精神、培育⼤国⼯匠的重要⼿段。

竞赛⽬的是要为全国中职学校学⽣搭建⼀个公平公正、切磋技艺、展⽰技能的平台,培养⼀批优秀的⾼技能⼈才,为进⼀步营造劳动光荣的社会风尚和精益求精的敬业风⽓,引导和带动⼴⼤学⽣钻研技术、苦练技能、⾛技能成才之路。

建筑给排⽔是⼀项⾮常复杂的系统性⼯程,⼈们除了对建筑的安全性、耐久性和经济性有⼀定的要求,同时对建筑的舒适性、实⽤性的要求也格外重视,⾏业企业需要⼤量具有⼀定相关专业知识为背景的复合型技术⼈才。

通过举办该赛项,不仅可以检验中职学校职业教育教学成果,还可引导全国中职学校给排⽔⼯程相关专业的建设,推动中职学校“给排⽔⼯程施⼯与运⾏”、“建筑设备安装”等相关专业综合实训教学改⾰的发展⽅向,促进⼯学结合⼈才培养模式的改⾰与创新,增强了中职学⽣的就业能⼒,满⾜岗位需求,有利于解决⽣活和⽣产中各种给排⽔设备的安装、调试、运⾏维护、维修、技术改造等需求。

三、竞赛内容各竞赛队在规定的时间内(持续不断的⼩时),以团体⽅式完成规定的竞赛任务。

竞赛内容涉及:(⼀)建筑给排⽔系统图绘制与材料清单编制(分).按照建筑设备安装、给排⽔⼯程施⼯与运⾏等相关专业的教学标准,结合相关职业岗位标准,⼿绘完成建筑给排⽔系统图绘制,根据提供的给排⽔平⾯图(包括器件布局、管径、标⾼和剖⾯图),设计相应的系统图(管路⾛向、管径、标⾼)。

.参赛选⼿根据任务书的要求,编制材料清单。

(⼆)各种管材的加⼯与连接(分)参赛选⼿根据任务书的要求,选择相应的镀锌管、不锈钢复合管、、管进⾏切割、套丝、熔接、连接。

2019年全国职业院校技能大赛网络搭建与应用竞赛正式赛卷(一)技能要求(总分1000分)ZZ-2019025网络搭建与应用赛项执委会及专家组2019年5月30日竞赛说明一、竞赛内容分布“网络搭建与应用”竞赛共分三个部分,其中:第一部分:网络搭建及安全部署项目(500分)第二部分:服务器配置及应用项目(480分)第三部分:职业规范与素养(20分)二、竞赛注意事项1.禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

4.操作过程中,需要及时保存设备配置。

5.比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和配置为最终结果。

6.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

7.禁止在纸质资料、比赛设备、上填写任何与竞赛无关的标记,如违反规定,可视为0分。

8.与比赛相关的工具软件放置在每台主机的D盘soft文件夹中。

项目简介:某集团公司原在北京建立了总部,后在深圳建立了分部,又在成都、郑州设立了两个办事处。

总部设有销售、产品、法务、财务、信息技术5个部门,统一进行IP及业务资源的规划和分配,全网采用OSPF动态路由协议和静态路由协议进行互连互通。

公司规模在2019年快速发展,业务数据量和公司访问量增长巨大。

为了更好管理数据,提供服务,集团决定建立自己的中型数据中心及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的目的。

集团、分公司及两个办事处的网络结构详见“主要网络环境”拓扑图。

其中一台S4600交换机编号为SW-3,用于实现终端高速接入;两台CS6200交换机作为总部的核心交换机;两台DCFW-1800分别作为成都办事处、郑州办事处的防火墙;一台DCR-2655路由器编号为RT-1,作为集团的核心路由器;另一台DCR-2655路由器编号为RT-2,作为分公司路由器;一台DCWS-6028作为集团的有线无线智能一体化控制器,编号为DCWS,通过与WL8200-I2高性能企业级AP配合实现集团无线覆盖。

2019年全国职业院校技能大赛赛项规程一、赛项名称赛项编号:ZZ-2019024赛项名称:网络空间安全英文名称:Cyberspace Security赛项组别:中职组赛项归属:信息技术类二、竞赛目的网络空间安全已经上升到国家安全的战略高度,得到社会各界的广泛重视,信息安全产业发展进入快车道。

通过本竞赛,可检验参赛选手对网络、服务器系统等网络空间中各个信息系统的安全防护能力,以及分析、处理现场问题的能力,培养更多学生掌握网络安全知识与技能,发展成为国家信息安全领域的技术技能人才。

引导中等职业学校关注网络安全技术发展趋势和产业应用方向,促进网络信息安全专业建设与教学改革。

本赛项赛项紧密结合新一代信息产业发展对网络安全应用型人才的需求,促进校企合作、产教融合,增强中职学校学生的新技术学习能力和就业竞争力,助力新一代信息技术产业快速发展,是践行“以赛促学、以赛促教、以赛促改、以赛促创”的成功实践。

三、竞赛内容重点考核参赛选手网络系统安全策略部署、信息保护、网络安全运维管理的综合实践能力,具体包括:1.参赛选手能够在赛项提供的服务器上配置各种协议和服务,实现网络系统的运行,并根据网络业务需求配置各种安全策略,以满足应用需求。

2.参赛选手能够根据赛项要求,实施网络空间安全防护操作。

3.参赛选手能够根据网络实际运行中面临的安全威胁,确定安全策略并部署实施,防范并制止网络恶意入侵和攻击行为。

4.参赛选手通过分组混合对抗的形式,能够实时防护自己服务器,抵御外界的攻击,同时能够对目标进行渗透测试。

5.竞赛总时长为3个小时,各竞赛阶段安排如下:6.竞赛分值权重和时间安排四、竞赛方式1.本赛项为团体赛,以院校为单位组队参赛,不得跨校组队。

每个参赛队由2名选手组成,同一学校报名参赛队不超过1支,每个参赛队限报2名指导教师。

2.本赛项正在与国际参赛队接洽,同时欢迎国内外团队及选手到场观赛。

五、竞赛流程(一)竞赛流程图(二)竞赛时间表比赛限定在1天内进行,比赛场次为1场,赛项竞赛时间为3小时,时间为9:00-12:00,具体安排如下:六、竞赛赛卷(一)赛项执委会专家组下设的命题组负责本赛项命题工作。

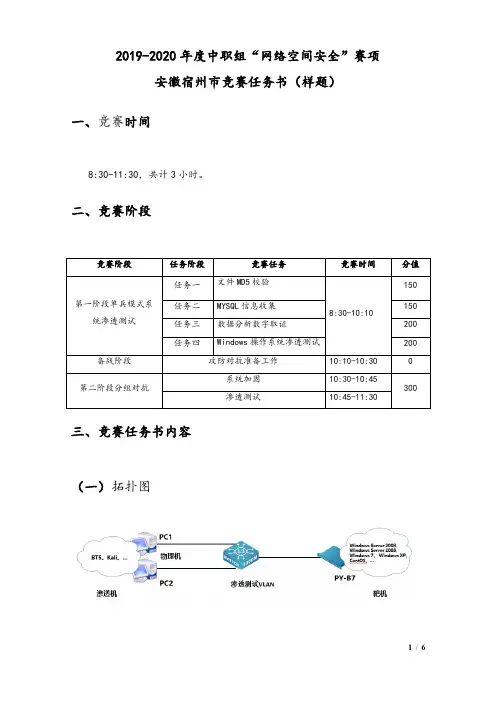

2019-2020年度中职组“网络空间安全”赛项安徽宿州市竞赛任务书(样题)一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:文件MD5校验任务环境说明:✓服务器场景:CentOS6.8(用户名:root;密码:123456)✓服务器场景操作系统:CentOS6.8✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:MYSQL✓渗透机场景:kali✓渗透机用户名:root,密码:toor1.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum工具来计算出该文件的md5值,并将计算该文件md5的命令的字符串作为flag进行提交;2.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum校验工具来计算出该文件的md5值,并将计算该文件得到的md5值的字符串中前6位作为flag进行提交;3.进入虚拟机操作系统:CentOS 6.8中的/root目录,将test.txt文件的文件名称改为txt.txt,然后再使用md5sum工具计算txt.txt文件的md5值,并将计算该文件得到的md5值的字符串中前5位数字和之前test.txt 文件md5值的字符串中前5位数字相减的结果作为flag进行提交;4.进入虚拟机操作系统:CentOS 6.8,使用md5sum工具来计算/etc/passwd文件的md5值,并将改md5值导入到passwd.md5文件中,并将该命令的字符串作为flag进行提交;5.进入虚拟机操作系统:CentOS6.8,创建一个新的用户,用户名为user6,密码为123456。

再次计算/etc/passwd的md5值,并将该值与passwd.md5文件中的值进行对比,并将添加用户后/etc/passwd文件的md5值的字符串中前三位数字和之前/etc/passwd文件md5值的字符串中前三位数字相减的结果作为flag进行提交。

任务三电路搭建与采集控制界面制作子任务1 空调电路搭建一、电路搭建空调电路原理图如图3-1-1所示,从YL-291、292单元电子电路模块中选择所需模块搭建电路,完成搭建后进行调试,实现电路功能。

1.空调遥控器的功能按下微动按钮接通电源后,空调遥控器便可进行操作。

此时按下任何一个按键后,微处理器把地址码与功能指令进行编码、调制,把信号从微处理器输出端送出,经控制电路把已经编码的地址码和按键功能指令变成红外光线发射出去。

2.空调主机温控电路的功能主机红外接收头接收到红外光线后进行转换成电信号,并进行放大、选频、解调,还原出含有地址码和功能指令的电信号送到微处理器的输入端,微处理器把该信号与本机地址码进行比较,如果完全一致,则根据本机传感器(温度传感器、空气质量传感器)检测到的数据值,与接收到的功能指令的电信号进行比较,然后由微处理器根据比较的结果,发出执行指令。

二、电路调试与测量为了使接收和发射频率相对应,使接收更加灵敏,需要调整相关元器件使红外发射频率为38kHZ。

要调整的元器件是。

发射频率可用频率计或示波器直接读取。

1.空调器遥控器接通电源,按下S1~S8任何一按键,可以完成温度、风量大小的设定等操作,通过红外发射二极管把需要的控制信号发送出去。

2.上电后,红外发射对准接收模块按“F2”后开机,数码管显示温度,LED 灯显示空气质量和直流风机速度。

按上下键可设置温度,按左右键调节直流风机速度。

3.直流风机速度调至SPEED++时,测试PD4的波形并存储波形到相应位置。

4.调整遥控器,当设置温度低于室内温度时,测试PD5的波形并存储波形到相应位置。

5.根据原理图,画出电路的方框原理图。

图3-1-1 空调电路原理图子任务2 DDS信号发生器电路搭建一、电路搭建DDS信号发生器电路原理图如图3-2-1所示,从YL-291、292单元电子电路模块中选择所需模块搭建电路,完成搭建后进行调试,实现电路功能。

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-D卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:漏洞扫描与利用任务环境说明:✓服务器场景:Windows2020✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务版本信息字符串作为Flag值提交;2.在msfconsole中用search命令搜索 MS12020 RDP拒绝访问攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;3.在msfconsole中利用 MS12020 RDP拒绝访问漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中最后四个单词作为Flag值提交;6.在msfconsole中利用MS12020 RDP拒绝访问攻击模块,将调用此模块的命令作为Flag值提交;7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交。

任务二:使用msfvenom生成木马进行渗透测试任务环境说明:✓服务器场景:XP-jcst(用户名:未知;密码:未知)✓服务器场景操作系统:未知✓渗透机场景:kali(用户名:root;密码:toor)✓渗透机场景操作系统:Kali Linux1.打开kali攻击机,统计木马生成工具msfvenom的Windows平台相关payload的个数,。

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷三一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1.ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交。

2019年全国职业院校技能大赛护理技能赛项(中职组)试卷考场座号单项选择题。

以下每一道考题下面有A、B、C、D、E五个备选答案。

请从中选择一个最佳答案,并在答题卡上将相应题号的相应字母所属的方框涂黑。

错选、多选或未选均无分。

1.诊断心跳骤停迅速可靠的指标是A.大动脉搏动消失B.呼吸停止C.瞳孔散大D.血压测不到E.意识丧失答案:A2.癫痫持续状态最常见诱因是A.不恰当停药和不规范抗癫痫治疗B.感染C.精神因素D.过度疲劳E.孕产及饮酒答案:A3.重症患者的常规护理除外哪项A.严密监测患者生命体征,发现病情变化,及时处理,记录出入液量B.保证各种留置管道通畅,妥善固定C.合适的体位,为了便于抢救,患者以平卧位为主D.遵医嘱正确、合理用药,保证治疗措施有效进行E.营养支持,改善营养状况答案:C4.正常钾离子水平为A.3.5~5.5mmol/LB.3.0~5.0mmol/LC.4.0~5.5mmol/LD.3.5~5.0mmol/LE.3.0~5.5mmol/L答案:A5.急诊科是急诊急救、重大灾害事件救护的重要场所,要求相关科室值班人员接到急会诊请求后到位时间A.1分钟 B.10分钟 C.5分钟 D.15分钟 E.30分钟答案:B6. 灾难护理的原则是A.全面救护与重点救护结合B.重点救护C.优先救治危重但有生存希望的伤病员D.全面救护E.最大限度提高伤病员存活率答案:A7.患者,女性,23岁,因肺炎需要输注青霉素治疗,皮试过程中出现四肢湿冷,胸闷、气急、面色苍白、出冷汗、护士首选的抢救措施是A.平卧、吸氧、保暖、注射抗过敏药B.平卧、吸氧、保暖、地塞米松C.平卧、测血压、吸氧、保暖D.平卧、吸氧、注射间羟胺E.平卧、吸氧、遵医嘱注射盐酸肾上腺素答案:E8.患者,女性,65岁,患者带有义齿,作为责任护士,以下有关义齿的护理措施不对的是A.将义齿放入有标记的冷水杯中,以防丢失或损坏B.每日换水一次C.每餐后都应清洁义齿D.每天至少清洁舌头和口腔黏膜一次E.义齿每天至少用酒精浸泡消毒一次答案:E9.患者,男性,43岁,腹胀难忍,医嘱予肛管排气,护士进行肛管排气操作时,肛管插入肛门的长度为A.7~10cmB.10~15cmC.15~20cmD.15~18cmE.10~20cm答案:D10.患者,男性,35岁,昏迷5天,需鼻饲饮食维持营养需要,插管至15~20㎝时,应注意A.嘱患者做吞咽动作B.使患者头向后仰C.使患者头偏向一侧D.使患者下颌靠近胸骨柄E.嘱患者张嘴哈气答案:D11.患者,女性,32岁,因怀孕待产入院,主诉病房温度太冷,要将空调调到30℃,此时护士应告知患者病房最适宜的温度和相对湿度为A.14~15℃,15%~25%B.10~17℃,30%~40%C.20~22℃,40%~50%D.18~22℃,50%~60%E.15~16℃,60%~70%答案:D12.患者,男性,54岁,外伤后休克收治入院,医嘱予中凹卧位,护士协助患者采取中凹卧位时,应给予A.头胸抬高10~20°,下肢抬高20~30°B.头胸抬高20~30°,下肢抬高20~30°C.头胸抬高30~40°,下肢抬高40~50°D.头胸抬高40~50°,下肢抬高20~30°E.头胸抬高50~60°,下肢抬高20~30°答案:A13.护理专业应届毕业生甲已经完成了国务院教育主管部门和卫生主管部门规定的全日制4年护理专业课程学习,拟申请护士执业注册。

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷三一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.1.pcap数据包文件,通过分析数据包capture1.1.pcap找出主机MAC 地址最后两位为“ad”的经纬度信息,并将经纬度信息作为Flag值(之间以英文逗号分隔,例如:39.906000,116.645000)提交;(9分)2.继续分析数据包capture1.1.pcap,找出目标服务器操作系统的版本信息,并将服务器操作系统的版本号作为Flag值提交;(11分)3.继续分析数据包capture1.1.pcap,找出黑客登录的用户名,并将用户名作为Flag值提交;(13分)4.继续分析数据包capture1.1.pcap,找出黑客登录使用的密码,并将密码作为Flag值提交;(15分)5.使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.2.pcap数据包文件,设置过滤规则,仅显示TCP协议且源端口为23的数据包,并将该过滤规则作为Flag值(提交的答案中不包含空格,例如:ip.dst == 172.16.1.1则Flag为ip.dst==172.16.1.1)提交;(17分)6.继续分析数据包capture1.2.pcap,找出黑客暴力破解Telnet的数据包,将破解成功的用户名和密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(13分)7.继续分析数据包capture1.2.pcap,找出黑客Telnet成功后输入的命令,并将命令作为Flag值提交;(11分)8.继续分析数据包capture1.2.pcap,找出黑客控制了目标靶机后通过靶机向攻击机发送了多少次ICMP请求,并将请求的次数作为Flag值提交。

(11分)任务2. FTP及Telnet弱口令渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行系统服务及版本扫描渗透测试,并将该操作显示结果中FTP服务对应的服务端口信息作为Flag值提交;(9分)2.在本地PC渗透测试平台Kali2.0中使用MSF中模块对其暴力破解,使用search命令,并将扫描弱口令模块的名称信息作为Flag值提交;(13分)3.在第2题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为Flag值(之间以英文逗号分隔,例hello,test,..,..)提交;(17分)4.在MSF模块中配置目标靶机IP地址,将配置命令中的前两个单词作为Flag值提交;(11分)5.在MSF模块中指定密码字典,字典路径为/root/2.txt,用户名为test,通过暴力破解获取密码并将得到的密码作为Flag值提交;(15分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows进行系统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应的服务端口信息作为Flag值提交;(11分)7.在本地PC渗透测试平台Kali2.0中使用MSF中的模块对其暴力破解,使用search命令,并将扫描弱口令模块的名称信息作为Flag值提交;(11分)8.在第7题的基础上使用命令调用该模块,在msf模块中指定密码字典,字典路径为/root/2.txt,用户名为administrator,通过暴力破解获取密码并将得到的密码作为Flag值提交。

(13分)任务3. Web渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20192(用户名:root;密码:123456)✓服务器场景操作系统:PYsystem20192(版本不详)1.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试(使用工具w3af的对目标Web服务器进行审计),在w3af的命令行界面下,使用命令列出所有用于审计的插件,将该操作使用的命令作为Flag值提交;(9分)2.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下加载爬行模块来搜集phpinfo信息及蜘蛛爬行数据,将该操作使用的命令作为Flag值提交;(11分)行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下启用审计插件sql盲注、命令注入及sql注入来测试服务器网站安全性,并将该操作使用的命令作为Flag值提交;(13分)4.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下设置目标服务器地址启动扫描,将该操作使用命令中固定不变的字符串作为Flag值提交;(11分)5.在本地PC渗透测试平台Kali1.0中对审计结果进行查看,将审计结果中含有漏洞的URL地址作为Flag值(提交答案时IP用192.168.80.1代替,例如http://192.168.80.1/login.php)提交;(17分)6.在第5题的基础上,进入exploit模式,加载sqlmap模块对网站进行SQL注入测试,将载入sqlmap模块对网站进行SQL注入测试需要使用的命令作为Flag值提交;(9分)7.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行SQL注入测试,将数据库最后一个库的库名作为Flag值提交;(19分)8.通过本地PC中渗透测试平台Kali1.0对服务器场景PYsystem20192进行SQL注入测试,将数据库的root用户密码作为Flag值提交。

(11分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20194✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为Flag值提交;(7分)行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值 (例如:114.114.114.114) 提交;(9分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(11分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;(15分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;(17分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;(20分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

(21分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20195✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(5分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(7分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(9分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(7分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(9分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(8分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(11分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(21分)9.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。