第九章_密码破解攻击

- 格式:ppt

- 大小:853.50 KB

- 文档页数:12

网络安全工具使用教程第一章:网络安全概述在信息时代,网络安全问题日益突出,各种网络攻击层出不穷。

为了保障网络的安全和数据的完整性,网络安全工具应运而生。

本教程将介绍几种常见的网络安全工具,并详细说明其使用方法。

第二章:防火墙防火墙是一种最基本的网络安全工具,用于监控和控制网络数据包的流动。

其目的是在内部网络与外部网络之间建立一个安全的隔离带,阻止不明或有害的数据传输。

本章将介绍防火墙的原理及常见的软件和硬件防火墙的使用方法。

第三章:入侵检测系统(IDS)入侵检测系统(IDS)是一种网络安全工具,用于检测和记录网络中的恶意活动和攻击尝试,以及发出警报或采取适当的措施进行防御。

本章将介绍IDS的种类、工作原理、部署方式和配置方法,并提供一些常见的IDS软件的使用示例。

第四章:漏洞扫描工具漏洞扫描工具是网络安全工作中的重要组成部分,用于评估系统和网络中的漏洞和弱点,以及提供相应的修补建议。

本章将介绍漏洞扫描工具的分类、功能和使用方法,并列举一些常见的漏洞扫描工具,如Nessus、OpenVAS等。

第五章:密码破解工具密码破解工具是一种用于破解密码的软件,主要用于测试系统和网络的密码强度以及密码策略的有效性。

本章将详细介绍密码破解工具的原理、分类、使用场景和使用方法,并提供一些常用的密码破解工具示例,如John the Ripper、Cain and Abel等。

第六章:安全扫描工具安全扫描工具是一种用于扫描和评估系统和网络的安全性的软件,主要用于发现和修补系统和网络中的安全漏洞。

本章将介绍安全扫描工具的种类、原理、部署方式和使用方法,并举例说明几种常用的安全扫描工具,如Nmap、OpenVAS等。

第七章:数据加密工具数据加密工具是一种用于对数据进行加密和解密的软件,用于保护敏感数据在传输和存储过程中的安全性。

本章将介绍数据加密工具的原理、分类、使用场景和使用方法,并提供一些常用的数据加密工具示例,如TrueCrypt、VeraCrypt等。

第九章密码学与信息加密1. 密码学包含哪些概念?有什么功能?答:密码学(Cryptology)是研究信息系统安全保密的科学,密码编码学(Cryptography)主要研究对信息进行编码,实现对信息的隐藏。

密码分析学(Cryptanalytics)主要研究加密消息的破译或消息的伪造。

密码学主要包含以下几个概念:1)密码学的目标:保护数据的保密性、完整性和真实性。

保密性就是对数据进行加密,使非法用户无法读懂数据信息,而合法用户可以应用密钥读取信息。

完整性是对数据完整性的鉴别,以确定数据是否被非法纂改,保证合法用户得到正确、完整的信息。

真实性是数据来源的真实性、数据本身真实性的鉴别,可以保证合法用户不被欺骗。

2)消息的加密与解密:消息被称为明文,用某种方法伪装消息以隐藏它的内容的过程称为加密,加了密的消息称为密文,而把密文转变为明文的过程称为解密。

3)密码学的功能:提供除机密性外,密码学还提供鉴别、完整性和抗抵赖性等重要功能。

这些功能是通过计算机进行社会交流至关重要的需求。

鉴别:消息的接收者应该能够确认消息的来源;入侵者不可能伪装成他人。

完整性:消息的接收者应该能够验证在传送过程中消息没有被修改;入侵者不可能用假消息代替合法消息。

抗抵赖性:发送消息者事后不可能虚假地否认他发送的消息。

4)密码算法和密钥:密码算法也叫密码函数,是用于加密和解密的数学函数。

通常情况下,有两个相关的函数:一个用做加密,另一个用做解密。

密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的数据。

基于密钥的算法通常有两类:对称算法和公开密钥算法。

对称密钥加密,又称公钥加密,即信息的发送方和接收方用一个密钥去加密和解密数据。

它的最大优势是加/解密速度快,适合于对大数据量进行加密,但密钥管理困难。

非对称密钥加密,又称私钥密钥加密。

它需要使用一对密钥来分别完成加密和解密操作,一个公开发布,即公开密钥,另一个由用户自己秘密保存,即私用密钥。

第九章、实验报告

实验一、设置Windows启动密码

一、实验目的:利用Windows启动密码保存重要文件。

二、实验步骤:

1、在Windows XP系统中选择开始——运行,在打开输入框中“syskey.exe”,点击确定,打开“保证Windows XP账户数据库的安全”对话框。

2、单击【更新】,打开【启动密码】对话框,然后输入密码,在【确认】文本框中再次输入

密码,单击【确定】

实验二、为word文档加密解密

一、实验目的:保护数据的安全

二、实验步骤:

1、打开一个需要加密的文档,选择【工具】——【选项】——【安全性】然后输入想要设

置打开文件时所需的密码

2、单击【高级(A)】打开加密类型对话框,选中【加密文档属性】复选框,单击【确定】。

3、打开文件的【确认密码】对话框,输入打开文件时需要的密码,单击【确定】,随即打开【确认密码】对话框,输入密码。

4、保存文件后,重新打开Word文档,打开【密码】,输入打开文件所需的密码,单击【确定】输入修改的密码,单击【确定】。

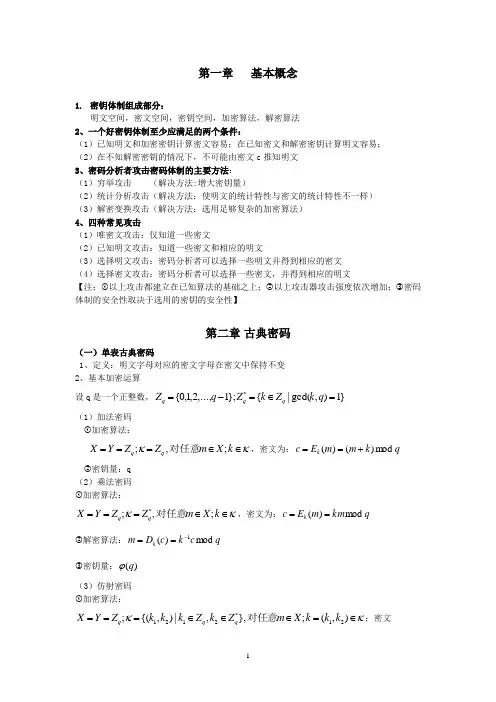

第一章 基本概念1. 密钥体制组成部分:明文空间,密文空间,密钥空间,加密算法,解密算法 2、一个好密钥体制至少应满足的两个条件:(1)已知明文和加密密钥计算密文容易;在已知密文和解密密钥计算明文容易; (2)在不知解密密钥的情况下,不可能由密文c 推知明文 3、密码分析者攻击密码体制的主要方法: (1)穷举攻击 (解决方法:增大密钥量)(2)统计分析攻击(解决方法:使明文的统计特性与密文的统计特性不一样) (3)解密变换攻击(解决方法:选用足够复杂的加密算法) 4、四种常见攻击(1)唯密文攻击:仅知道一些密文(2)已知明文攻击:知道一些密文和相应的明文(3)选择明文攻击:密码分析者可以选择一些明文并得到相应的密文 (4)选择密文攻击:密码分析者可以选择一些密文,并得到相应的明文【注:①以上攻击都建立在已知算法的基础之上;②以上攻击器攻击强度依次增加;③密码体制的安全性取决于选用的密钥的安全性】第二章 古典密码(一)单表古典密码1、定义:明文字母对应的密文字母在密文中保持不变2、基本加密运算设q 是一个正整数,}1),gcd(|{};1,...,2,1,0{*=∈=-=q k Z k Z q Z q q q(1)加法密码 ①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;对任意,密文为:q k m m E c k m od )()(+== ②密钥量:q (2)乘法密码 ①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;*对任意,密文为:q km m E c k m od )(== ②解密算法:q c k c D m k mod )(1-==③密钥量:)(q ϕ (3)仿射密码 ①加密算法:κκ∈=∈∈∈===),(;},,|),{(;21*2121k k k X m Z k Z k k k Z Y X q q q 对任意;密文q m k k m E c k m od )()(21+==②解密算法:q k c k c D m k mod )()(112-==-③密钥量:)(q q ϕ (4)置换密码 ①加密算法:κσκ∈=∈==k X m Z Z Y X q q ;,;对任意上的全体置换的集合为,密文)()(m m E c k σ==②密钥量:!q③仿射密码是置换密码的特例 3.几种典型的单表古典密码体制 (1)Caeser 体制:密钥k=3 (2)标准字头密码体制: 4.单表古典密码的统计分析(二)多表古典密码1.定义:明文中不同位置的同一明文字母在密文中对应的密文字母不同2.基本加密运算 (1)简单加法密码 ①加密算法:κκ∈=∈====),...,(,),...,(,,11n n n nq n q n n k k k X m m m Z Z Y X 对任意设,密文:),...,()(11n n k k m k m m E c ++==②密钥量:nq (2)简单乘法密码 ①密钥量:n q )(ϕ 1.简单仿射密码①密钥量:n n q q )(ϕ2.简单置换密码 ①密钥量:nq )!( (3)换位密码 ①密钥量:!n(4)广义置换密码①密钥量:)!(nq(5)广义仿射密码 ①密钥量:n n r q3.几种典型的多表古典密码体制 (1)Playfair 体制: ①密钥为一个5X5的矩阵②加密步骤:a.在适当位置闯入一些特定字母,譬如q,使得明文字母串的长度为偶数,并且将明文字母串按两个字母一组进行分组,每组中的两个字母不同。

第九章网络信息安全选择题1.网络安全的属性不包括______.A.保密性 B.完整性 C.可用性 D.通用性答案:D2.计算机安全通常包括硬件、______安全。

A.数据和运行 B.软件和数据C.软件、数据和操作 D.软件答案:B3.用某种方法伪装消息以隐藏它的内容的过程称为______。

A.数据格式化 B.数据加工C.数据加密 D.数据解密答案:C4.若信息在传输过程被未经授权的人篡改,将会影响到信息的________.A.保密性 B.完整性 C.可用性 D.可控性答案:B5.加密技术不仅具有______,而且具有数字签名、身份验证、秘密分存、系统安全等功能。

A.信息加密功能 B.信息保存功能C.信息维护功能 D.信息封存功能答案:A6.基于密码技术的传输控制是防止数据______泄密的主要防护手段。

A.连接 B.访问C.传输 D.保护答案:C7.在数据被加密后,必须保证不能再从系统中_____它。

A.阅读 B.传输 C.可见 D.删除答案:A8.网络环境下身份认证协议通常采用______来保证消息的完整性、机密性。

A.知识因子 B.拥有因子C.生物因子 D.密码学机制答案:D9.活动目录服务通过________服务功能提升Windows的安全性。

A.域间信任关系 B.组策略安全管理C.身份鉴别与访问控制 D.以上皆是答案:D10.不属于Windows XP系统安全优势的是________。

A.安全模板 B.透明的软件限制策略C.支持NTFS和加密文件系统EFS D.远程桌面明文账户名传送答案:D11。

下面不能够预防计算机病毒感染的方式是_______.A. 及时安装各种补丁程序B。

安装杀毒软件,并及时更新和升级C。

定期扫描计算机D。

经常下载并安装各种软件答案:D12.网络安全攻击事件中大部分是来自( )的侵犯。

A.城域网 B.内部网络C.广域网 D.外部网络答案:B13.保护计算机网络免受外部的攻击所采用的常用技术称为______。

《密码破解安全防御措施》咱先聊聊密码破解这事儿呀,可吓人呢。

现在好多人密码设得挺简单,什么123456呀,生日数字啥的,那些想搞破坏的人可容易就猜到或者用工具破解出来啦。

他们破解密码有的靠猜,就挨着试那些常见的数字组合、简单单词啥的,运气好还真能蒙对呢。

还有的用专门的软件,输入一些大概信息,那软件就疯狂地去试各种可能的密码,速度可快了,要是你的密码不够强,一下子就被攻破了呀。

再说说网络账号这方面呀,像咱们的社交账号、购物账号啥的,都有密码保护着呢。

要是密码被破解了,那账号里的隐私信息可就全暴露啦,别人能随便登录进去,看你的聊天记录、购物记录,甚至还能用你的账号去骗你身边的人呢,想想就可怕呀。

电脑登录密码也得注意呀,要是电脑密码被破解,别人能随意打开你的电脑,翻看里面的文件,说不定有你存的重要资料、私人照片啥的,那可都是不想被别人看到的呀。

那面对密码可能被破解这情况,安全防御措施可得跟上啦。

密码设置上就得讲究点儿啦,别用那些太简单的数字组合呀,得把字母、数字、符号啥的都用上,弄成个复杂又好记的密码,比如说“Lucky#2024@abc”这样的,既有字母又有数字还有符号,别人想破解可就难多啦。

而且不同的账号最好用不同的密码呀,别嫌麻烦,要是一个密码管所有账号,那一个被破解了,其他的全都危险咯。

定期改密码也很重要呢,别设了个密码就一直用着,隔段时间就改改,让那些想破解密码的人摸不着头脑呀。

就算他们之前收集了些你的信息去试密码,你一改,他们又得重新琢磨了,多折腾折腾他们也好呀。

开启多重验证也不错呀,现在好多平台都有这功能呢,像除了输入密码,还得用手机接收个验证码,或者用指纹、人脸识别啥的,多了这几道关卡,别人光破解密码也没用呀,进不去你的账号,就像给你的账号又加了几把结实的锁一样呢。

还有呀,电脑、手机这些设备得安装靠谱的杀毒软件和防火墙呢,它们能挡住不少外来的恶意攻击呀,有些破解密码的软件想偷偷钻进你的设备,杀毒软件就能发现它们,然后把它们赶出去,保护你的密码安全呢。

《达芬奇密码》重点谜题攻略简单操作L:潜行左摇杆:控制方向back:物品/控制等菜单start:暂停,任务目标R:跑L+R:敲打地面X:攻击Y:提示攻击B:提示攻击A:调查白:文件说明,包括艺术品,人物,线索等黑:物品组合,调查,使用等系统:1解谜:必备工具中英文《达芬奇密码》小说,支持模糊查找的电子词典2战斗:QTE式,反应时间较长,非常简单第一章卢浮宫(The Louvre)调查名片得号码454洗手池附近得肥皂组合(Combine)肥皂和跟踪器后使用(USE)theMonalisa找到UV Light在蒙娜丽莎前用UV Light扫亮所有文字下面对应字母的符号可以记录一下,后面的关卡还会用到Da vincipainted thosethat knewbetween bacchusand uriel liesthe clue调查岩间圣母左边的油画,得Priory Ring(修道院戒指)前往索尼埃办公室调查所有物品,发现雕像被移动过,指向墙上地图调查地图,发现有酒精搽过的气味,使用UV Light,发现索尼埃标记的暗号帮助苏菲进入通风管道chitinase防止真菌及昆虫侵蚀dismutase基本氧化剂lactase分解乳糖catalase催化剂分解过氧化物为水和氧气urease可分解成二氧化痰和氨水依次注入chitinase dismutase catalase把鲜红色酶液体与抹布组合(Combine)在画布上使用,得胜利女神像经过蒙娜丽莎展厅来到胜利女神处,雕像左侧有女神之手,调查中使用Priory Ring(修道院戒指),得线索离开卢浮宫第二章圣叙尔比斯教堂(Saint Sulpice)调查修女尸体的右手,发现床下保险柜,(Clues→Chappe telegraph)把中间一行调成“SI ON”,得金属牌搜索二楼得钳子和油罐教堂大厅,地板机关处摆成4月11日,得Station of the cross status搜索前厅得Ornate Key返回楼上修女尸体房间,使用Ornate Key打开柜子,得Station of the cross status 大厅前门附近使用钳子开锁上楼,钟表对成7:14,得cooper sild,第2块金属牌教堂大厅把两尊塑像分别放在XIV Jesus is laid in the tomb;VII Jesus falls the se cond time,地板上秘密通道开启地穴灯台前,调查后使用油罐把油灌入,把“JRU”金属板放在右侧灯里,把“AEM”金属板放在左侧灯里,分别用火柴点燃,JERUSALEM □推开石棺,得到一行字母按钮(对应顺序按白键→Clues→Chappe telegraph察看),字母翻译后|S|E|R|J|L|A|M|E|U|按照JERUSALEM顺序对应按下,注意两个E的顺序回到Margarilte修女处,本章结束第三章诺曼底别墅(Normandy Mansion)厨房中得冻肉,放到盘子里,敲钟引狗过来,摇动吊桥可过河,发现没有大厦钥匙返回对岸,小屋从窗户翻入,密码13 21 34开锁得钥匙进入大厦柜子处和大厅桌子上可得两座雕塑壁炉处使用箭头徽章(fleur de lys disc),按照↓→↑←摆好,可得一座雕塑上楼使用Priory Ring开门,调查柜子,再次使用Priory Ring打开上锁的抽屉,再得一座雕塑顺次调查,字谜答案为Jupiter isabove vulcanaeneas is belowmars mars is tovulcans right下楼书桌处得最后一座雕塑,从前厅上楼,把6座雕塑摆到五星盘上Venus居中,Jupiter上,Vulcan左,Mars右,Cupid左下,Aeneas右下。

第九章网络信息安全选择题第一部分1. 信息安全指的是在信息传递的过程中,_______被破坏、偷窃或丢失的风险性。

A. 信息B. 数据C. 文件D. 应用程序答案:B2.网络安全的属性不包括______。

A.保密性B.完整性C.可用性D.通用性答案:D3.计算机安全通常包括硬件、______安全。

A.数据和运行B.软件和数据C.软件、数据和操作D.软件答案:B4.用某种方法伪装消息以隐藏它的内容的过程称为______。

A.数据格式化B.数据加工C.数据加密D.数据解密答案:C5.若信息在传输过程被未经授权的人篡改,将会影响到信息的________。

A.保密性B.完整性C.可用性D.可控性答案:B6. 加密技术不仅具有______,而且具有数字签名、身份验证、秘密分存、系统安全等功能。

A. 信息加密功能B. 信息保存功能C. 信息维护功能D. 信息封存功能答案:A7. 基于密码技术的_______是防止数据传输泄密的主要防护手段。

A. 连接控制B. 访问控制C. 传输控制D. 保护控制答案:C8. 在数据被加密后,必须保证不能再从系统_____它。

A. 读取B. 传输C. 可见D. 删除答案:A9.网络环境下身份认证协议通常采用______来保证消息的完整性、机密性。

A.知识因子B.拥有因子C.生物因子D.密码学机制答案:D10. 活动目录服务通过________服务功能提升Windows的安全性。

A.域间信任关系B。

组策略安全管理C。

身份鉴别与访问控制D。

以上皆是答案:D11. 不属于Windows XP系统安全优势的是________。

A.安全模板B。

透明的软件限制策略C。

支持NTFS和加密文件系统EFS D。

远程桌面明文账户名传送答案:D12. Windows XP系统中由UPnP服务导致的安全漏洞主要有_______。

A.产生Dos攻击B。

产生DDos攻击C。

NOTIFY缓冲区溢出D。

以上皆是答案:D13.保护计算机网络免受外部的攻击所采用的常用技术称为______。

信息安全工程师真题考点:密码攻击类型密码攻击类型:

仅知密文攻击(COA):只知道密文,推出明文或密钥,一般用穷举攻击。

已知条件最少,经不起唯密文攻击的密码是被认为不安全的。

已知明文攻击(KPA):知道部分的明文和密文对,推出密钥和加密算法。

选择明文攻击(CPA):指攻击者知道加率算法,并可通过选择对攻击有利的特定明文及其对应的密文,求解密钥或从截获的密文求解相应明文的密码分析方法。

文件系统和数据库系统均存储大量密文信息,所以攻击者可指定明文来碰撞对应的密文,从而达到攻击目的。

选择密文攻击(CCA):知道密文就知道明文,目标为推出密钥。

主要应用于分析公钥密钥体制。

历年信息安全工程师密码攻击类型知识真题:

密码学根据研究内容可以分为密码编制学和密码分析学。

研究密码编制的科学称为密码编制学,研究密码破译的科学称为密码分析学。

密码分析学中,根据密码分析者可利用的数据资源,可将攻击密码的

类型分为四类,其中适于攻击计算机文件系统和数据库系统的是()。

A.仅知密文攻击

B.已知明文攻击

C.选择明文攻击

D.选择密文攻击

参考答案:C。

密码管理软件使用入门指南第一章:密码管理软件的定义与重要性密码管理软件是一种用于存储和管理用户各种账号的工具。

随着人们在日常生活中使用互联网服务和应用的增加,我们需要记住的账号和密码数量急剧增加,这对我们的记忆和安全构成了挑战。

密码管理软件的出现解决了这个问题,它们提供了一个安全可靠的方式来存储账号和密码,使我们能够轻松地存取和管理这些重要信息。

第二章:密码安全性密码的安全性是密码管理软件的核心功能之一。

在使用密码管理软件时,我们应该选择一个具有强大的加密技术,并将密码存储在安全的数据库中的软件。

高级加密算法保证了我们的密码和账号信息不会被黑客和未经授权的人员获取。

第三章:密码生成功能为了保护账号的安全,我们需要使用复杂而且难以被猜测的密码。

密码管理软件通常会提供密码生成功能,以帮助我们生成强大的密码。

我们可以根据需要设置密码的长度、包含字符的类型以及其他参数,然后软件将为我们生成一个安全可靠的密码。

第四章:自动填充功能密码管理软件通常具有自动填充功能,可以自动填写用户名和密码来登录网站和应用程序。

通过这个功能,我们可以避免在输入各种账号时反复输入用户名和密码,节省了时间和精力。

第五章:多设备同步我们通常需要在不同的设备上访问和使用账号和密码信息。

好的密码管理软件提供了多设备同步功能,可以将我们的账号信息同步到我们使用的所有设备上。

这样,我们可以在手机、平板电脑和电脑上方便地访问和使用我们的账号信息。

第六章:应用程序和网站的自动添加好的密码管理软件可以自动检测和添加我们使用的应用程序和网站。

当我们登录新的应用程序或网站时,密码管理软件可以自动检测到并提示我们保存密码。

这样,我们不再需要手动添加每一个账号和密码,极大地方便了我们的使用。

第七章:备份和恢复密码管理软件应该提供备份和恢复功能,以防止重要的账号信息丢失。

通过定期进行备份,我们可以确保即使在我们的设备出现故障或丢失的情况下,我们的重要账号信息也能够被恢复。

密码攻防战这个暑假我读了一本名叫《图解密码技术》的书。

先来说说这本书的作者。

资深的日本技术作家与程序员。

这本书的优点其实十分明显。

“图解”两字足以说明问题。

先来举个例子说明一下究竟是如何图解的。

此图是用中间人攻击的方式攻击公钥通信。

其实原本正常的通信中是不会出现中间攻击人拦截或篡改邮件的。

这种加密方式是公钥密码加密,也就是加密、解密不使用相同的密钥,这样通信的安全性就会很高,接收者Bob 自己生成一对公钥与私钥(加密用公钥,解密用私钥)只用把公钥发給Alice,私钥自己,保留,即使中间拦截者得到了公钥,但仍不能破译Alice发送的己经完成加密的密文。

实际上它是这么运作的。

那么如此安全的加密方式攻击者要如何攻击呢?图一其实说的己十分明白,我在这里设计一个情景来帮助大家进一步理解。

(1)Alice向Bob发送邮件索取公钥。

"To Bob:请把你的公钥发给我。

From Alice"(2)Mallory通过窃听发现Alice在向Bob索取公钥。

(3)Bob看到Alice的邮件,并将自己的公钥发送给Alice。

"To Alice:这是我的公钥。

From Bob"(4)Mallory拦截Bob的邮件,使其发送给Alice。

然后,他悄悄地将Bob 的公钥保存起来,他稍后会用到Bob的公钥。

(5)Mallory伪装成Bob,将自己的公钥发送给Alice。

"To Alice:这是我的公钥。

From Bob"(其实是Mallory)(6)Alice将自己的消息是Bob的公钥(其实是Mallory的)"To Bob:我爱你。

From Alice"但是Alice所持有的并非Bob的公钥,因此Alice是用Mallory的公钥对邮件进行加密的。

(7)Alice将加密的消息发送给Bob。

(8)Mallory拦截Alice的加密邮件。

这封加密邮件是用Mallory的公钥进行加密的,因此Mallory能对其进行解密,于是Mallory就看到了Alice 发送给Bob的情书。

第九章密码技术9-1 简述对称密钥密码体制、非对称密钥密码体制的第九章密码技术与压缩技术9-1 简述对称密钥密码体制、非对称密钥密码体制的加密原理和各自的特点。

对称密码体制的加密方式可分为:(1)序列密码,。

它的主要原理是:通过有限状态机制产生性能优良的伪随机序列,使用该序列加密信息流,得到密文序列。

(2)分组密码。

分组密码的工作方式是将明文分成固定长度的组,用同一密钥和算法对每一块加密,输出也是固定长度的密文。

其主要特点:加解密双方在加解密过程中要使用完全相同或本质上等同的密钥。

非对称密钥密码体制的加密原理:在加密过程中,密钥被分解为一对。

这对密钥中的任何一把都可作为公开密钥通过非保密方式向他人公开,用于对信息的加密;而另一把则作为则私有密钥进行保存,用于对加密信息的解密。

其特点有:具有较强的保密功能,还克服了密钥发布的问题,并具有鉴别功能。

9-2 为什么说混合加密体制是保证网络上传输信息的安全的一种较好的可行方法,混合加密体制采用公开密钥密码技术在通信双方之间建立连接,包括双方的认证过程以及密钥的交换(传送秘密密钥),在连接建立以后,双有可以使用对称加密技术对实际传输的数据进行加密解密。

这样既解决了密钥分发的困难,又解决了加、解密的速度和效率问题,是目前解决网络上传输信息安全的一种较好的可行方法。

9-3 简述链路加密、节点加密和端对端加密等三种加密方式的特点。

链路加密方式只对通信链路中的数据加密,而不对网络节点内的数据加密。

使用链路加密装置能为链路上的所有报文提供传输服务:即经过一台节点机的所有网络信息传输均需加、解密,每一个经过的节点都必须有加密装置,以便解密、加密报文。

节点加密方式在中间节点里装有用于加、解密的保护装置,即由这个装置来完成一个密钥向另一个密钥的变换。

除了在保护装置里,即使在节点内也不会出现明文。

端对端方式由发送方加密的数据在没有到达最终目的地——接受节点之前不被解密。

加密、解密只是在源节点和目的节点进行。

暴力破解:废纸还命教案第一章:引言1.1 课程背景本课程以暴力破解为主题,通过讲解和实践活动,使学生了解和掌握暴力破解的基本概念、原理和方法。

本课程旨在提高学生的信息安全意识和技能,培养学生正确使用计算机和网络资源的良好习惯。

1.2 教学目标通过本章的学习,学生将了解暴力破解的定义、背景和发展历程,明确暴力破解的法律和道德风险,掌握暴力破解的基本原理和方法。

第二章:暴力破解基本概念2.1 暴力破解定义本节将介绍暴力破解的定义,包括对密码、加密和破解的讲解,使学生对暴力破解有一个清晰的认识。

2.2 暴力破解方法本节将讲解暴力破解的基本方法,包括穷举法、字典攻击、假密码攻击等,使学生了解并掌握暴力破解的实际操作方法。

第三章:暴力破解原理3.1 密码破解原理本节将讲解密码破解的基本原理,包括密码的存储方式、加密算法和破解过程,帮助学生理解密码破解的内在逻辑。

3.2 加密算法介绍本节将介绍常见的加密算法,如DES、MD5、SHA-1等,使学生了解各种加密算法的特点和弱点,为暴力破解提供理论依据。

第四章:暴力破解实践4.1 破解简单密码本节将通过实际操作,教授学生使用暴力破解工具破解简单密码,使学生掌握暴力破解的基本操作。

4.2 破解加密文件本节将讲解如何使用暴力破解工具破解加密文件,包括对加密文件的识别、选择合适的破解方法和工具等,使学生能够独立进行加密文件的破解。

第五章:法律和道德风险5.1 暴力破解的法律风险本节将讲解暴力破解所涉及的法律风险,包括侵犯隐私、侵犯知识产权和涉嫌犯罪等,使学生明确暴力破解的法律界限。

5.2 暴力破解的道德风险本节将讲解暴力破解的道德风险,包括信任危机、信息安全和个人隐私等问题,使学生认识到暴力破解对社会的负面影响。

第六章:防范暴力破解策略6.1 密码安全策略本节将介绍如何设置强密码,包括密码的复杂性、长度和更新频率等方面的最佳实践,以防范暴力破解攻击。

6.2 加密技术应用本节将讨论在操作系统、网络通信和数据存储等方面加密技术的应用,以提高信息安全性,抵御暴力破解。

一、实验目的1. 了解密码攻击的基本原理和常用方法。

2. 掌握密码破解工具的使用。

3. 提高网络安全意识,增强密码安全防护能力。

二、实验环境1. 操作系统:Windows 102. 软件工具:John the Ripper、Hydra、Wireshark、Kali Linux虚拟机三、实验内容1. 暴力破解攻击实验(1)实验目的:通过暴力破解攻击,尝试破解给定密码。

(2)实验步骤:① 使用John the Ripper软件进行暴力破解。

② 输入待破解的密码文件,设置字典文件、规则文件等参数。

③ 运行John the Ripper,等待破解结果。

(3)实验结果:成功破解给定密码。

2. 字典破解攻击实验(1)实验目的:通过字典破解攻击,尝试破解给定密码。

(2)实验步骤:① 使用Hydra软件进行字典破解。

② 输入待破解的服务器地址、端口、协议、用户名等参数。

③ 设置字典文件路径,选择破解方式。

④ 运行Hydra,等待破解结果。

(3)实验结果:成功破解给定密码。

3. 中间人攻击实验(1)实验目的:通过中间人攻击,窃取通信过程中的敏感信息。

(2)实验步骤:① 使用Wireshark软件抓取通信数据包。

② 在Kali Linux虚拟机上设置代理服务器。

③ 在客户端设置代理服务器。

④ 发送通信请求,抓取数据包。

(3)实验结果:成功窃取通信过程中的敏感信息。

4. 密码学攻击实验(1)实验目的:通过密码学攻击,破解加密信息。

(2)实验步骤:① 使用Kali Linux虚拟机,选择一种加密算法(如AES)。

② 编写加密程序,生成密钥。

③ 编写解密程序,尝试破解加密信息。

(3)实验结果:成功破解加密信息。

四、实验总结1. 通过本次实验,掌握了密码攻击的基本原理和常用方法。

2. 学会了使用John the Ripper、Hydra等密码破解工具。

3. 提高了网络安全意识,认识到密码安全的重要性。

五、分析与思考1. 密码安全是网络安全的重要组成部分,加强密码安全防护能力至关重要。