McAfee ePolicy 5.1安装使用手册

- 格式:pdf

- 大小:1.53 MB

- 文档页数:58

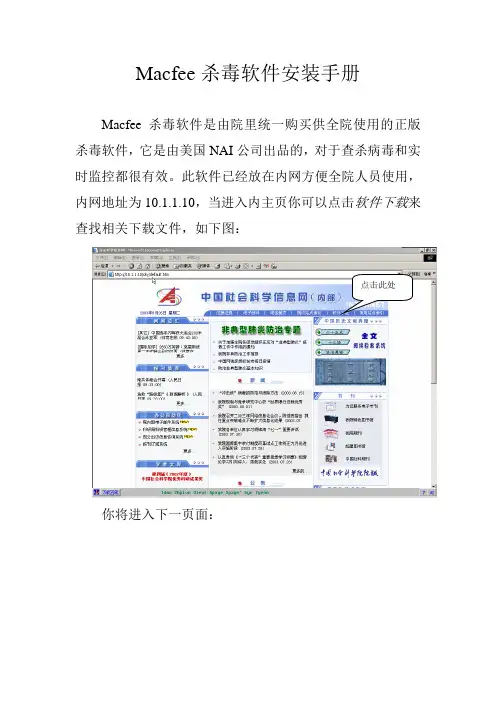

Macfee杀毒软件安装手册Macfee杀毒软件是由院里统一购买供全院使用的正版杀毒软件,它是由美国NAI公司出品的,对于查杀病毒和实时监控都很有效。

此软件已经放在内网方便全院人员使用,内网地址为10.1.1.10,当进入内主页你可以点击软件下载来查找相关下载文件,如下图:点击此处你将进入下一页面:此杀毒软件分为服务器版和单机版,根据自己所使用的系统你可以选择所要使用的版本。

下载完成后你可将下载完的软件进行解压缩,在解压后找到相关文件点击setup 便可进行安装。

下面以单机版为例讲述如何安装此软件。

首先,点击setup 文件便可出现安装介面如下点击下一步会出现下一步的安装介面如下点中介面中的我同意许可协议的条款这样便会出现下一步的提示点击此页面的下一步继续进行安装,选择它所默认的使用标准安全级别进行安装如下图:然后再点击下一步继续安装,先择典型安装然后点下一步继续安装,如图:点击下一步后会出现准备安装程序的介面如下图:点击安装后系统将自动安装如图:安装好后它会自动弹出一个提示框如下图:在此你可以不选安装后运行默认扫描,因为如果选了的话一点下一步后它会自动扫描系统这样会影你其它方面的安装,所以最好不选然后点击下一步继续进行其它的配置,点击下一步后将会弹出配置对话框如下图:在此步中它会让你选择自动更新的配置方案,在这三个选项中最好选择第三项等候以后运行自动更新这样可以节省安装的时间,选好后点击下一步会弹出安装向导已成功完成的对话框,点击完成这样单机版的Macfee就安装完成了。

安装成功后它会自动运行保护程序。

在软件安装完成后还应为它打上补丁,这个补丁只限于单机版的才有,服务器版的没有。

首先是要下载单机版的补丁,这个补丁在内网的相同位置,下载完后同样要解压缩,解压缩后点击文件中的VIRUSS~1. EX进行安装,你将会看到下面的介面。

点击下一步继续安装会出现下面的介面:这样它会自动进行安装,安装好后会弹出完成对话框它会要求你重新启动机算机,介面如下图:点击完成后系统会自动重新启动,启动完全后此软会自动运行,这样安装就完成了。

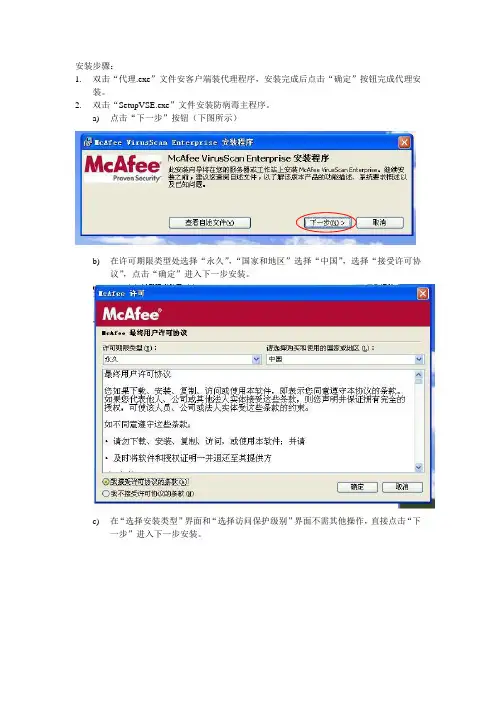

安装步骤:

1.双击“代理.exe”文件安客户端装代理程序,安装完成后点击“确定”按钮完成代理安

装。

2.双击“SetupVSE.exe”文件安装防病毒主程序。

a)点击“下一步”按钮(下图所示)

b)在许可期限类型处选择“永久”,“国家和地区”选择“中国”,选择“接受许可协

议”,点击“确定”进入下一步安装。

c)在“选择安装类型”界面和“选择访问保护级别”界面不需其他操作,直接点击“下

一步”进入下一步安装。

d)进入安装写入过程,请耐心等待。

e)程序安装成功后,将“运行按需扫描”选项勾除,直接进入更新界面。

迈克菲(McAfee)防病毒软件使用手册McAfee Inc. XX服务中心.目录一、安装服务器端(EPO)的方法31.EPO的安装条件32安装EPO server:31)SQL2000的安装32)EPO的安装4二、EPO控制平台使用手册101.登陆EPO平台102.加载软件113.ePO服务器升级策略144 制订任务174.1、分发软件任务174.2、客户端自动升级任务194.3、自动扫描任务21三、安装客户端代理(EPOAgent)的方法221.EPOAgent的安装条件222.如何下载以及安装代理程序:233.安装EPOAgent的安装要求24四、如何使用及管理客户端防病毒程序24总结:27一、安装服务器端(EPO)的方法1. EPO的安装条件1.操作系统平台要求win2000+sp4(NTFS格式分区),SQL Server2000+sp3或以上,IE6.0补丁,冲击波和震荡波补丁win2003 Server(NTFS格式分区),SQL Server2000+sp3,冲击波和震荡波补丁(建议用此平台) 2.ePO需设定静态固定IP地址和固定的主机名3.各种数量ePO服务器的最低配置要求为了获得最佳性能,我们按一台ePolicy Orchestrator 服务器托管的客户机数量提供了如下最低硬件配置和数据库软件建议:2 安装EPO server:1)SQL2000的安装在正式安装EPO之前先安装SQL2000作为EPO的数据库。

在安装过程中要注意,选用本地系统XX验证,安装混合模式(必须设置用户名和密码),安装后要将SQL2000升级到SP3或以上版本。

2)EPO的安装Next后选择许可证类型和国家地区后,接受条款;确定后,如果会提示将分辨率调整到1024*768,确定后可以不调整继续安装;设置安装路径,建议使用默认路径安装,会出现提示窗口,提示计算机不在域内,点击确定继续安装。

确定后,出现下图提示框,输入ePO管理员密码选择默认“使用现有的本机数据库”继续安装。

MC安装过程首先系统要求要server 2008 r2或以上的系统再者得先安装数据库SQL2008要记住命名案例和sa密码之类的资料安装好SQL 2008就可以开始部署McAfee一,运行安装ePolicy Orchestrator (EPO)管控台运行若出现显示需要端口不兼容不适用重新部署端口打开SQL Server 配置管理器开启运行将1433端口改成8801或8800等端口把这里所有TCP端口都改成8801把SQL服务器TCP端口数据填写为8801保留好参数这些密码得用TXT文件写下来并保留给客户一份自己一份,注意其密码是无法更改。

二,生成客户端安装包1,打开管控台,登录管理员账号与密码进入管控台页面2,菜单---系统----系统树-----系统树操作----新建系统3,创建并下载代理安装包4,生成的客户端安装包在每台客户机上运行安装5,运行安装6,到此客户端就安装完毕,接下来部署VSE与DAT离线更新DAT,从MCAFEE官网下载最新的DAT 并手动签入到EPO的主资料库:/apps/downloads/security-upda tes/security-updates.aspx下载好的DAT 在管控台的菜单---软件----主资料库签入包浏览并添加你刚下载的最新DAT 压缩包点击下一步选择保存签入DAT后再选择签入包—签入安装包中的VSE8.8点击保存7,需要启动自动更新任务:菜单---自动---服务器任务:启动更新主存储库可计划每天执行也可以手动立刻运行。

选择编辑--- 操作--- 选定包--- 选择DAT,Engine,ExtraDAT三个包按确定并一下步计划--- 根据客户自定义每日更新的日期并按保存8,所有托管系统执行更新DAT任务,需要在“我的组织”创建更新任务:创建更新任务:选择DAT和ENGINE进行更新:建议设置计划在13:00以后,因为MCAFEE的每天的DAT是在12:00后发布。

评估指南修订版 1.0 ePolicy Orchestrator® 3.5测试环境下 ePolicy Orchestrator 快捷安装和新功能测试步骤McAfee®系统保护业界领先的入侵防护解决方案版权Copyright © 2004 Networks Associates Technology, Inc. 保留所有权利。

未经 Networks Associates T echnology, Inc. 或其供应商或子公司的书面许可,不得以任何形式或手段将本出版物的任何部分复制、传播、转录、存储于检索系统或翻译成任何语言。

要获得该许可,请写信给 McAfee 法律部门,通信地址为:5000 Headquarters Drive, Plano, T exas 75024, 或致电:+1-972-963-8000。

商标归属Active Firewall、Active Security、ActiveSecurity (及片假名)、ActiveShield、AntiVirus Anyware 及设计、Clean-Up、Design(特殊样式的 E)、Design(特殊样式的 N)、Entercept、Enterprise SecureCast、Enterprise SecureCast(及片假名)、ePolicy Orchestrator、First Aid、ForceField、GMT、GroupShield、GroupShield(及片假名)、Guard Dog、HomeGuard、Hunter、IntruShield、Intrusion Prevention Through Innovation、M 及设计、McAfee、McAfee(及片假名)、McAfee 及设计、、McAfee VirusScan、NA Network Associates、Net Tools、Net Tools(及片假名)、NetCrypto、NetOctopus、NetScan、NetShield、Network Associates、Network Associates Colliseum、NetXray、NotesGuard、Nuts & Bolts、Oil Change、PC Medic、PCNotary、PrimeSupport、RingFence、Router PM、SecureCast、SecureSelect、SpamKiller、Stalker、ThreatScan、TIS、TMEG、Total Virus Defense、Trusted Mail、Uninstaller、Virex、Virus Forum、Viruscan、Virusscan、Virusscan(及片假名)、Webscan、Webshield、Webshield(及片假名)、Webstalker、WebWall、What's The State Of Your IDS? Who's Watching Your Network、Your E-Business Defender 和 Your Network. Our Business. 是 McAfee, Inc. 和/或其子公司在美国和/或其他国家或地区的注册商标或商标。

迈克菲(MCAFEE)防病毒软件说明及安装方法---------------------------------------------------------------------一、软件说明:迈克菲(MCAFEE)防病毒软件是网络中心统一部署的国际最先进的网络版防病毒软件,目的是保护网络的安全,安装该软件后,企业计算机网内的机器将自动实施网络中心MCAFEE服务器的新策略,实现自动更新防病毒引擎和病毒代码库。

MCAFEE防病毒软件安装十分简单,企业网上的机器只需运行一个名为:FramePkg.exe代理小程序就行了。

二、安装方法:1、先卸装其他防病毒软件,然后重新启动计算机(如果原来已经安装了卡巴斯基或江民反病毒软件必须要重新启动计算机),以避免不必要的软件冲突,使得计算机变慢,甚至死机,影响您机器的正常使用。

万一您忘记了卸载其他的反病毒软件,出现了软件冲突,您可以重新启动计算机,按F8键进入安全模式后卸载您原来的杀毒软件。

)2、MCAFEE 8.5i防病毒软件支持,2000,xp,2000Server,2003 Server。

3、下载安装FramePkg.exe到你的计算机4、选择打开(或保存后再双击FramePkg.exe小程序进入安装),程序运行结束后点击"OK"完成。

5、安装完毕之后,计算机上没有任何图标,大约0.1-3小时(时间根据网络版MCAFEE防病毒软件随机策略来自动安装部署,请耐心等待。

),最后桌面的右下方会出现一个图标(如下)即安装完成。

如果您希望加速McAfee安装,可以做如下操作:开始运行浏览选择(C:\Program Files\McAfee\Common Framework)双击CmdAgent.exe,在双引号后加空格-s确定,窗口上会出现对话:鼠标点击第一个功能按钮键‘收集并发送属性’(唤醒与ePO病毒服务器的通讯)。

三、卸载方法第一步:对右下角红色盾牌图标点击右键打开‘VirusScan控制台’,右键点击禁用‘访问保护’。

文章标题:深度解析:McAfee ePO操作手册在当今互联网时代,网络安全问题愈发凸显,各种网络攻击与病毒泛滥成灾。

而企业级的网络安全管理更是面临着更为复杂和严峻的挑战。

为了更好地管理和维护企业网络安全,McAfee ePO成为了许多企业的首选工具之一。

本文将深度探讨McAfee ePO操作手册,在全面了解其功能和操作方法的基础上,帮助读者更好地应对网络安全挑战。

1. 了解McAfee ePOMcAfee ePO是McAfee公司开发的一个企业级的安全管理评台,主要用于集中管理企业网络中的安全防护设备和安全软件。

它为企业提供了统一的安全管理界面,帮助企业更好地监控和保护其网络安全。

在当今信息安全威胁不断增加的环境下,McAfee ePO成为了各大企业保护其网络安全的重要利器。

2. 操作手册详解为了更好地使用McAfee ePO,首先需要全面了解其操作手册。

在操作手册中,包括了软件的安装、配置、管理和维护等方面的内容。

通过仔细研读操作手册,用户可以更好地理解McAfee ePO的各项功能,并灵活运用于实际的网络安全管理工作中。

3. 软件安装与配置在使用McAfee ePO之前,首要任务是进行软件的安装与配置。

在操作手册中,用户可以学习到如何进行服务器端和客户端的安装步骤,以及如何对软件进行必要的配置。

这一部分内容十分重要,它直接关系到软件的正常运行和使用。

4. 安全策略管理McAfee ePO可以帮助用户制定和管理安全策略,以应对网络安全威胁。

在操作手册中,用户可以学习如何根据企业的实际情况,制定合适的安全策略,并进行灵活的管理和调整。

这对于提高企业的网络安全水平至关重要。

5. 定期维护与更新软件的定期维护与更新是保证其正常运行和安全性的重要手段。

在操作手册中,用户可以学习到如何进行软件的定期维护和更新,以确保软件始终保持在最佳状态。

6. 个人观点作为一名网络安全专家,我对McAfee ePO的重要性有着非常深刻的认识。

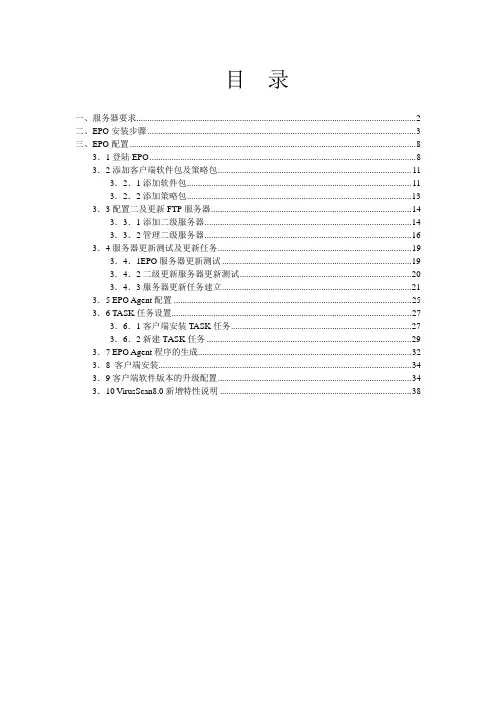

目录一、服务器要求 (2)二、EPO安装步骤 (3)三、EPO配置 (8)3.1登陆EPO (8)3.2添加客户端软件包及策略包 (11)3.2.1添加软件包 (11)3.2.2添加策略包 (13)3.3配置二及更新FTP服务器 (14)3.3.1添加二级服务器 (14)3.3.2管理二级服务器 (16)3.4服务器更新测试及更新任务 (19)3.4.1EPO服务器更新测试 (19)3.4.2二级更新服务器更新测试 (20)3.4.3服务器更新任务建立 (21)3.5 EPO Agent配置 (25)3.6 TASK任务设置 (27)3.6.1客户端安装TASK任务 (27)3.6.2新建TASK任务 (29)3.7 EPO Agent程序的生成 (32)3.8 客户端安装 (34)3.9客户端软件版本的升级配置 (34)3.10 VirusScan8.0新增特性说明 (38)一、服务器要求ePolicy Orchestrator 服务器和控制台可以安装和运行在具有如下配置的任何CPU :PIII 1.0G以上内存:256M以上可用磁盘空间:至少250MB (首次安装);至少650MB (升级);建议为1GB。

浏览器: Microsoft Internet Explorer 6.0。

注:如果管理的客户机超过250 台,建议使用专用服务器。

文件系统:建议使用NTFS (NT 文件系统)分区。

IP 地址:我们建议对ePolicy Orchestrator 服务器采用静态IP 地址。

操作系统:以下任何Microsoft Windows 操作系统:Windows 2000 Advanced Server+SP4。

Windows 2000 Server+SP4。

Windows Server 2003 Enterprise。

Windows Server 2003 Standard。

Windows Server 2003 Web。

GUIDEMULTI-LAYERED NETWORK SECURITYfor Your NonprofitNonprofit organizations come in all shapes and sizes - from large scale museums and healthcare facilities to smaller, community-based organizations, but they all have one thing in common, Nonprofits are high value targets for cyber criminals. Nonprofit organizations manage and handle large amounts of data every day. This data can range from donor information, staff and volunteer information to the personal information of those who take advantage of their services. And, similar to small-to-medium sized businesses, nonprofits continue to suffer from limited IT budget and staffing, leaving easily detectable vulnerabilities within their network. Nonprofits can increase their network security policies and protocols by implementing a multi-layered security solution that builds a formidable and, at times, flexible, wall against cyber attack.BUILDING A MUL TI-LAYERED SOLUTIONWhen network administrators or IT professionals think of a multi-layered security solution, they approach it like putting together a puzzle. Within this puzzle there are pieces that work together, building up to the larger image when everything is in place.So, what are some steps that nonprofits can take to build their multi-layered solution? #1PAIR A NEXT-GENERATION FIREWALL WITH ENDPOINT SECURITYNext Generation Firewalls (NG Firewalls) prevent malicious Internet traffic and content fromentering the network at the gateway, while endpoint security protects authorized devicesthat routinely connect to the network. These technologies pair well together becausepolicies and protocols can be established within the NG Firewall system and, with endpointsecurity, the same protections can be set for mobile devices, laptops, printers, or other IoTdevices when they connect to the main network.#2USE BOTH CLOUD-BASED INFRASTRUCTURE AND ON-PREMISES DATACENTERS FOR DATA BACKUPSBacking up data should be done in multiple places. If an attack does occur, accessing thecloud-based data can significantly reduce any downtime while systems are being restored.The back up at an off-network location is a safety net to be accessed in large scale situationswhere internet access is denied.#3COMBINE CAPTIVE PORTAL LOGIN WITH ACTIVE DATABASE MANAGEMENTWith so many employee types associated with a nonprofit (staff, volunteer, and vendororganizations), credential security and network access is critical. Ensure each person whoaccesses the network is logging in through a captive portal will decrease the likelihoodof credentials being compromised. Maintaining an active database where data access isdefined by employment type will also create a secondary layer of security, giving access toonly pertinent information needed at the time.#4PASSWORD MAINTENANCE WITH CONTINUED EMPLOYEE EDUCATIONWe all understand the importance of keeping passwords updated, but adding two-factorauthentication (2FA) along with continued employee education will create a proactiveworking environment against cyber attack. Employees will know how to identify suspiciousemails or network activity and passwords will be tied to a secondary authentication methodto reduce stolen credential access.Nonprofit organizations will remain targets for cybercriminals as long as they continue to collect data from donors or clients. What will also remain is their need for several security layers to ward off these attacks. By implementing outlined security measures, increasing network security, and remaining vigilant, organizations can prevent cyber attack with minimal financial investment.PROTECTUntangle’s Web Filter helps cybersecurity teams get a handle on rogue applications and malicious content that causes harm when accessed from web pages. Advanced web filtering technology also deploys “safe search” parameters, blocking harmful content on the most common search engines, such as Google, Yahoo, and Bing.FILTERUntangle’s Web Filter helps cybersecurity teams get a handle on rogue applications and malicious content that causes harm when accessed from web pages. Advanced web filtering technology also deploys “safe search” parameters, blocking harmful content on the most common search engines, such as Google, Yahoo, and Bing. In addition, KidzSearch filtering ensures that all results are filtered through an additional layer for age-appropriate content. CONNECTUntangle’s OpenVPN and Tunnel VPN solutions help cybersecurity teams keep users and data safe, no matter their location or level of access. Administrative teams can create private and secure connections for remote students, teachers, and other district employees, and thus maintain visibility and control over remote workers. MANAGEUntangle’s Policy Manager lets administrators define network privileges based on username, group, device, time, protocol, and more to control who can access websites, data, or apps. In addition, the Reports app provides teams with detailed views of network traffic, and Command Center enables staff to manage network traffic across multiple locations.BACKUPSchools and districts can utilize NG Firewall’s Configuration Backup tool to ensure uninterrupted protection, availability, and business continuity. Recover easily from unavoidable hardware failures and unforeseen disasters by safeguarding policies and other settings in the cloud, via either Untangle’s Command Center or Google Drive.Customers choose Untangle for next generation web filtering which includes application control, SSL inspection and bandwidth management, along with the ability to block, flag and alert on search terms, enforce safe search, and log YouTube searches, breaking down the glass wall of how students and teachers can safely access educational materials from across the internet.HOW CAN UNTANGLE HELP?。

Verizon Internet Security Suite Multi-Device Powered by McAfeeInstallation Guide for Multi Devices for Residential UsersContentsIntroduction 3System requirements 4Installing Verizon Internet Security Suite Multi-Device 6 Downloading your software 6 Sign in to Security Dashboard 6Choose your device 7Download your software on this computer 7Download your software on another computer 8Download your software on a smartphone 8Download your software on a tablet 8 Troubleshooting your installation 10IntroductionNow that you’ve installed Verizon Internet Security Suite Multi-DevicePowered by McAfee software on your computer, you should protectyour other devices. This guide helps you download and install VerizonInternet Security Suite Multi-Device Powered by McAfee on anothercomputer, tablet or smartphone.Verizon Internet Security Suite Multi-Device software for your computeris a proactive, always-updating, security bundle that helps protect youridentity and your computer from viruses, spyware, email and IM scams,and hackers and online predators.You can also install Verizon Internet Security Suite Multi-Device softwareon your tablet or smartphone. Then, you can lock and locate your deviceif it’s lost. And if you think it’s s tolen, you can even wipe its data toprotect your private information.Your product subscription allows you to install SafeKey passwordmanager on all your devices. SafeKey securely stores your usernamesand passwords for your favorite sites, and logs in for you—with just oneclick.System requirementsYour devices must meet these minimum system requirements to runVerizon Internet Security Suite Multi-Device Powered by McAfee.Windows computers▪IBM-compatible personal computer, 1 GHz processor or higher▪One of these Windows operating systems:- Microsoft Windows XP (32-bit) with Service Pack 3 (SP3) or later- Windows Vista (32 or 64-bit) with Service Pack 1 (SP1) or later- Windows 7 (32 or 64-bit) with Service Pack 1 (SP1) or later- Windows 8 (32 or 64 bit)- Windows 8.1 (32 or 64 bit)▪500 MB hard disk space▪512 MB RAM for Windows XP, or 2 GB RAM for all other Windowsoperating systems▪1024 x 768 resolution or higher▪Microsoft Internet Explorer 7.0 or later, or Mozilla Firefox 4.0 orlater, or Google Chrome 10.0 or later▪Internet connectionMac computers▪Apple Macintosh computer with Intel Core processor (werecommend a Core 2 Duo processor)▪Mac OS X 10.7 (Lion), or 10.8 (Mountain Lion), or 10.9 (Mavericks)▪300 MB hard disk space▪ 2 GB RAM▪1024 x 768 resolution or higher▪Mozilla Firefox 12 or later, or Apple Safari 5.0 or later (required forSiteAdvisor browser plug-in)▪Internet connectionSmartphones▪Google Android 2.3 and 4.0 ▪iOS 5 or laterTablets▪Google Android 2.3 and 4.0 ▪iOS 5 or laterInstalling Verizon Internet Security Suite Multi-DeviceYou can install your Verizon Internet Security Suite Multi-DevicePowered by McAfee software on another computer, tablet orsmartphone in a few simple steps. Before you begin, make sure that yourdevice meets the minimum system requirements and is connected to theInternet.Downloading your softwareYou can download your Verizon Internet Security Suite Multi-DevicePowered by McAfee software when you sign in to your Verizon account.From the Security Dashboard you can download your software onanother computer, tablet or smartphone, monitor and manage thesecurity status of all your devices, and lock, locate or wipe data on yoursmartphone or tablet.Sign in to Security Dashboard1 Go to the Verizon website () and sign in to MyVerizon.2 From the left menu, select My Services, and then select InternetSecurity Suite.3 In the Broadband Essentials & Extras Management pane, clickManage.4 Click Security Dashboard.Choose your device1 On your Security Dashboard, click the + tab.2 Select the device you want to protect.Download your software on this computer1 To protect this computer, click Download.2 Choose your software, and then click Download.3 Accept the McAfee License Agreement, and then click Download.Download your software on another computer1 To protect another computer, click Send Link.2 Choose your software, and then click Next.3 Enter your email, and click Send.Download your software on a smartphone1 To protect a smartphone, click Send Link.2 Select the smartphone you want to protect.3 Choose your software, and then click Next.4 Enter your country and phone number.5 Choose if you want to receive the download link in a text or an email.If you choose email, enter your email.6 Click Send Text or Send Email.Download your software on a tablet1 To protect a tablet, click Send Link.2 Select the tablet you want to protect.3 Choose your software, and then click Next.4 Enter your country and nickname your tablet.5 Enter your email.6 Click Send Email.Troubleshooting your installationHere are the most common problems that you might encounter duringyour software installation, and solutions to fix them.▪If your device does not meet the minimum system requirements,upgrade your device.▪If you’re cannot download your software, make sure your device isconnected to the Internet, and then try again.▪If your software installation cannot continue, contact VerizonSupport ().▪If your software order is denied, you might live in a country that wedon't export to in accordance with the United States law. If so, youwill not be able to activate and use this software properly. For moreinformation, please contact Verizon Support().。

教你用好手中的McAfee 杀毒软件和McAfee 企业集中管理工具EPO咖啡是国际上三大杀软之一,也是下载使用率最高的杀软。

它是迄今为止监控最灵敏的杀软,也是监控最全面的杀软。

McAfee防毒软件,除了操作介面更新外,也将该公司的WebScanX功能合在一起,增加了许多新功能!除了帮你侦测和清除病毒,它还有VShield自动监视系统,会常驻在SystemTray,当你从磁盘、网络上、E-mail夹文件中开启文件时便会自动侦测文件的安全性,若文件内含病毒,便会立即警告,并作适当的处理,而且支持鼠标右键的快速选单功能,并可使用密码将个人的设定锁住让别人无法乱改你的设定。

McAfee杀毒软件除了普通的杀毒功能以外,还能通过访问保护规则禁用不必要的端口、禁止应用程序运行、阻止流氓软件、保护注册表、防止黑客入侵下面就教大家如何用McAfee 禁用程序、保护注册表、防止黑客入侵等高级设置。

一、McAfee高级设置1、用Mcafee杀软来防止3721、网络猪、中文邮、百度搜霸、一搜。

目前,3721、网络猪、中文邮、百度搜霸、一搜经常偷偷溜进您的电脑,而且难以卸载干净。

用咖啡杀软可以阻止它们进入。

打开咖啡杀软访问保护,创建如下几个规则:1、禁止在本地创建、写入、执行、读取3721任何内容;2、禁止在本地创建、写入、执行、读取网络猪任何内容;3、禁止在本地创建、写入、执行、读取中文邮任何内容;4、禁止在本地创建、写入、执行、读取百度搜霸任何内容;5、禁止在本地创建、写入、执行、读取一搜任何内容。

好了,3721、网络猪、中文邮、百度搜霸、一搜没有理由呆在您的电脑里了。

附上部分设置方法。

比如,防止3721的方法:咖啡控制台------访问保护------文件夹保护-----添加规则名称:禁止在本地创建、写入、执行、读取3721任何内容阻挡对象:*要阻挡的文件或文件名:**\3721*\**要阻止的文件操作:在创建文件、写入文件、执行文件、读取文件前全部打勾响应方式:阻止并报告访问尝试2、用咖啡杀软保护注册表。

安装McAfee ePolicy Orchestrator的准备工作。

✹McAfee ePolicy Orchestrator只能安装在Windows Server 2003 R2的32位平台上。

✹安装ePolicy Orchestrator服务器需要安装以下组件。

✷Microsoft Core XML Services (MSXML) 6.0 Service Pack 1。

✷Microsoft .NET Framework。

✹访问Microsoft Update,升级所有的系统补丁程序。

安装ePolicy Orchestrator。

✹安装至D:\McAfee目录。

✹启用Install SQL 2005 Express with NT authentication for use with this application选项。

✹Set Database Information。

✷Database Server: HAXMNPGSVREPO01\EPOSERVER(假设ePolicy Orchestrator服务器名称为HAXMNPGSVREPO01)。

✷Database Server credentials: 选择Windows authentication选项并指定Username为当前的登录用户。

✹下载并安装最新版本的ePolicy Orchestrator Patch。

✹访问Microsoft Update,升级所有的系统补丁程序。

设置System Tree。

✹Menu > Systems > System Tree。

✷在My Organization下新建以下Subgroup。

✶Servers: 用于容纳所有服务器的计算机帐号。

✶Workstations: 用于容纳所有工作站的计算机帐号。

✹Menu > Systems > System Tree,选择My Organization。

McAfee 产品安装需知及准备步骤1.1以管理员权限登录安装所有软件时,建议以管理员帐户登陆 Windows。

这样可确保您有适当的权限安装 McAfee 软件。

如果无法使用管理员帐户登录,请联系计算机制造商或 Microsoft 解决此问题。

注意:管理员帐户仅适用于 Windows 2000(sp4)和 XP Pro。

1.2使用 Internet Explorer安装 McAfee 软件需要 Download Manager。

因此,建议使用 Internet Explorer 来安装 McAfee 产品。

如果使用 Internet Explorer 之外的浏览器,则可能无法成功安装 McAfee 软件。

1.3卸载此前安装的所有安全软件如已安装其它安全程序,则大多数安全软件(防病毒软件、防火墙等)将不能正常运行。

卸载此前安装的所有安全软件,包括任何现有的 McAfee 程序,可避免在安装期间及安装后发生任何冲突。

1.从任务栏中,单击开始。

2.单击设置(Windows XP 用户请跳过此步骤)3.单击控制面板4.双击添加或删除程序5.找到并单击计算机上目前安装的的安全软件。

注意:查找通用安全软件:Norton、PC-cillin 、卡巴斯基注意:如卸载这些公司的软件时遇到问题,请联系软件制造商获取支持。

6.单击删除7.按照提示卸载,如有需要,请重新启动。

8.重启后,再次单击“添加或删除”程序,确保没有其它安全软件。

1.4安装步骤1.4.1、登陆联通如意杀毒网站在如意杀毒用户登录栏目,输入帐号密码登录,或者点击“下载软件”进入,A 如意杀毒用户登录,输入帐号密码登录:B 点击“下载安装”图标登录1.5输入帐号(电子邮箱地址)和密码后见许可协议1.6确定下载/安装McAfee Download Manager,启动Download Manager后,系统将提示您提供下面的序列号。

1、记下序列号,然后单击“下载”以下载Download Manager, Web浏览器将提示您运行或保存文件。

Mcafee客户端安装使⽤简易指南

Mcafee客户端安装使⽤简易指南

为⽅便⼴⼤教职⼯安装使⽤由学院统⼀配置的mcafee杀毒软件编写此说明⽂档。

⼀、安装mcafee客户端

⽤户通过⽹络下载等⽅式获取已有本中⼼打包好的mcafee客户端安装⽂件并拷贝⾄本地磁盘,双击该⽂件开始安装:

双击后出现下⾯的界⾯:

出现下⾯的对话框说明安装mcafee agent成功,可以跟本中⼼的epo 系统通信:

任务栏中出现mcafee图标显⽰软件已经运⾏:

⼆、客户端与epo的⼿动通信

⼀般情况下完成上⼀步骤,客户端会⾃动与epo通信完成剩余的安装,但是需要⼀定时间,如需⽴即安装,可执⾏下⾯的步骤。

右击任务栏中的mcafee图标:

单击mcafee代理状态监视器,出现下⾯的对话框:

单击收集并发送属性,完成同步安装。

三、更新客户端杀毒软件

⼀般情况下,您安装的mcafee杀毒软件会每天⾃动与epo同步完成更新,并不需要⼈⼯⼲预,在特殊情况下可以执⾏下⾯步骤完成更新:

右击mcafee任务栏图标,单击更新安全:

出现下⾯的对话框⾃动完成更新:

四、查杀病毒

右击mcafee任务栏图标,单击扫描计算机——》威胁:

弹出下⾯对话框,单击启动开始全盘扫描:

*扫描选项已在epo中做好策略,不建议⽤户随意更改Mcafee扫描中:

也可以单独扫描指定的⽂件,右击相关⽂件,单击扫描威胁:。

关于NAI Mcafee AVD产品及安装的一些说明前言:本文档的建立目的是希望对NAI Mcafee AVD产品在实际工程中的安装做一些说明,所描述的信息大多基于实际工作中遇到的问题。

本文档资料是对相关产品正式文档的一些补充和说明,而不是替代和订正。

如需获得产品详细和完整的信息,强烈建议阅读相关产品文档及查阅NAI网站的相关资料。

本文档资料所描述的信息主要来源以下途径:1. 工程实践中所碰到的问题及使用的解决办法,特别是在中文化环境下的安装使用。

2. 相关产品的安装手册及配置手册等文档。

3. NAI网站上的相关资料。

本文档资料可以做为现场工程施工的快速手册或Troubleshooting使用,但请注意本文档资料描述的产品信息为NAI当前所发布产品的信息,即截止到文档资料建立之时所正式发布的产品。

再次强烈建议用户在安装产品前,请先查看相关产品使用文档。

一、EPO( ePolicy Orchestrator)目前在AVD产品中,EPO是管理平台,可管理AVD产品套间中的各平台防病毒产品。

通过EPO的管理,可做到软件的分发、策略管理、警报收集、报告等功能,但根据不同的系统平台,有些区别,以下分别做说明1、EPO版本EPO版本目前有两个V2.0,V2.5(有补丁可下载安装)。

无中文管理界面,实际中常用英文界面。

EPO安装包括SERVER和CONSOLE,SERVER端只能安装在WINNT SERVER和WIN2000 SERVER平台上,CONSOLE端只能安装在WIN NT SERVER&WORKSTATION、WIN2000 PROFESSION&SERVER平台上,不能安装在WIN95/98上。

2、数据库环境EPO SERVER的安装需要数据库的支持,目前可以使用MSDE、MS SQL7、MS SQL2000。

MSDE为微软系统平台自带,可以免费获得,数据库容量限制为2G。

MS SQL 7需要安装SP3,在EPO2.0的安装文件中包含,在安装EPO之前,用户应先安装此SP3。

McAfee 的安装和设置若您订购DELL笔记本时有订购WINDOWS操作系统,并且是附带的McAfee30天试用版,McAfee将会预先安装在您的系统中,有提供安装光盘。

若您在30天内因为重新安装系统导致需要重新安装McAfee,可以在下列地址中下载:CN: /root/campaign.asp?cid=24030若您想继续购买或者咨询McAfee的详细信息,可以拨打McAfee技术支持热线:Mcafee的支持电话是:800-810-9806McAfee的安装:放入光盘或者运行安装程序,您可能看到以下画面,选择安装McAfee VirusScan接受最终用户许可协议完成安装设置McAfee为安全中心安装结束McAfee的设置界面:这里看到的是McAfee的主界面(安全中心),在这里可以进一步引导到McAfee的各个功能菜单。

安全指数主要是McAfee对您计算机的安全性能的一个评估,通常来说如果某个指数过低很可能是McAfee某些监控功能没有开启。

上下图对比,可以看到:当我们仅使用Windows自带的防火墙而未开启McA防火墙的时候,防黑指数就比较低。

Virusscan界面是病毒扫描界面,在这里可以配置病毒扫面进程,以及进行手动扫描。

下图是配置扫描病毒界面:设置扫描选项界面,在这里第一项是控制是否开启病毒监控:防火墙界面可以方便的设置防火墙的各项安全策略、开关防火墙功能。

可以单独禁止或者允许某个程序或者某个端口和网络之间的通认值下,当有一个未登记的程序需要访问网络的时候,通常会弹出一个对话框让您确定是否允许,这里需要注意一点的是,若不慎将禁止访问网络,有可能导致该程序无法联入网络。

比如把IE禁止访问就会出现QQ能上,IE打不开网页的情况。

若想修改程序访问可以在Inernet应用程序里面修改,当您无法上网的时候不妨可以看看这里:若有时候不想看到警报,则可以在防火墙警报设置里面禁用,这里还可以设置一些更详细的规则,如禁用IP、端口、服务:tech007 编辑于 11/7/2007 10:35:14回复2:【防病毒软件】McAfee 的安装和设置hxxang在线:否发贴:797积分:721.文章号:556582 发表于11/2/2007 2:41:09 PM 悄悄话邮件收藏引用如何删除更新下载并运行 McAfee Removal 2工具注意:切记一定要先通过添加/删除程序卸载您的 McAfee 产品。