分级保护测评流程

- 格式:ppt

- 大小:949.00 KB

- 文档页数:12

等级保护测评的流程

一、等保测评的具体流程

1、资产梳理

1)物理机房

2)网络设备(交换机)

3)安全设备(防火墙、入侵防御、日志审计、上网行为管理、堡垒机等)

4)服务器与存储设备

5)业务应用系统或平台

6)安全相关人员

2、专家定级

1)邀请专家,确定系统要定等级

2)编制定级报告

需要资料:专家评审意见、聘书

3、备案申请

根据各地市备案条件的要求,整理相关文档,提交给各地市网安支队进行备案,省级单位定级,材料提交到省级网安总队

4、差距分析

根据要定的等级要求,检查目前系统情况与定级要求之间的差距

1)系统漏洞扫描

2)服务器:Windows、Linux

3)网络设备:交换机

4)安全设备:防火墙、入侵检测、日志审计、堡垒机等

5)业务应用系统

6)数据库

7)中间件

5、整改加固

根据差距分析检查结果,让业主联系各个系统的服务商,对各自不符合定级要求的项进行整改加固

6、辅助测评

找第三方测评机构,对系统进行测评,并给出整改要求

需要提前准备测评申请书

7、整改回复

根据测评结果给出的整改要求进行整改,并将整改结果回复给测评机构,测评机构根据整改的情况,给出最终的测评报告

8、备案审核

把测评机构的测评报告(还有前期材料+测评报告打印胶装成册,并

刻录光盘)提交给网安

审核通过,由网安签发备案证明

最终提交给业主资料:测评报告、备案证明

9、监督检查

二、流程图。

等级保护测评方案1. 引言等级保护测评是一种评估系统、网络或应用程序等信息系统的安全性的方法。

该测评方案旨在评估系统的安全性,验证系统的等级保护能力是否达到预期的级别。

本文档将介绍等级保护测评的流程和方法,以及测评结果的报告。

2. 测评流程等级保护测评的流程通常可以分为以下几个步骤:2.1 建立测评目标在开始测评之前,需要明确测评的目标。

这包括确定要评估的系统、网络或应用程序,并明确测评的等级保护级别。

2.2 收集信息在进行测评之前,需要收集与待评估系统相关的信息。

这包括系统架构、技术文档、安全策略和其他相关资料。

2.3 分析系统在收集完相关信息后,需要对待评估系统进行详细的分析。

这包括对系统的架构、安全功能和安全策略进行审查,以确定系统是否符合等级保护的要求。

2.4 进行渗透测试渗透测试是评估系统安全性的重要步骤之一。

通过模拟攻击者的攻击手法和策略,测试系统的弱点和漏洞。

渗透测试可以包括网络扫描、漏洞扫描、密码破解等。

2.5 评估安全控制针对待评估系统的安全控制进行评估,包括访问控制、身份验证、加密算法等。

通过对这些安全控制的评估,确定系统是否具备足够的安全性。

2.6 编写测评报告根据上述步骤的结果,编写测评报告。

报告应包括对系统安全性的评估结果,以及提供改进建议和建议的安全增强措施。

3. 测评方法等级保护测评可以采用多种方法和技术。

以下是常用的几种测评方法:3.1 审查方法审查方法是通过分析系统的设计和文档来评估系统安全性的方法。

这包括对系统架构、安全策略和技术实施细节进行审查,以评估系统的安全性。

3.2 渗透测试方法渗透测试方法是模拟攻击者对系统进行攻击,发现系统的弱点和漏洞的方法。

通过渗透测试可以测试系统的安全性,并发现系统存在的安全风险。

3.3 系统配置审计方法系统配置审计方法是对系统配置进行审计,以发现系统配置上的安全问题。

通过审计系统配置,可以检测系统中存在的不安全配置,并提供安全增强建议。

等级保护测评的几个流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!等级保护测评流程。

1. 准备阶段。

确定测评范围和等级目标。

收集和整理测评依据,如等级保护条例、技术标准和指南。

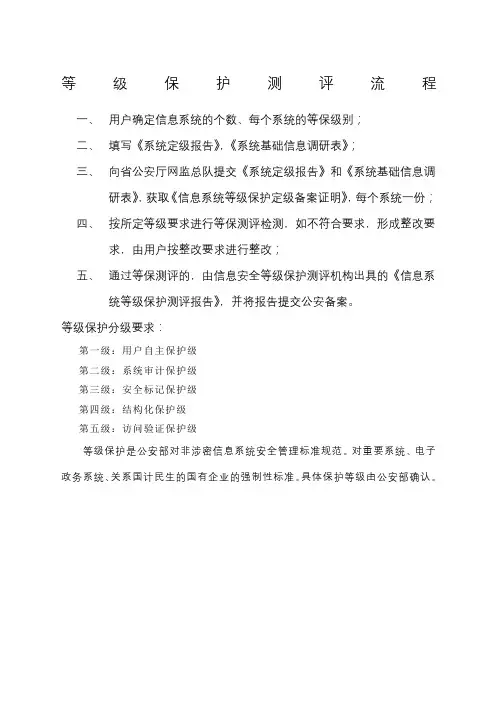

等级保护测评流程

一、用户确定信息系统的个数、每个系统的等保级别;

二、填写《系统定级报告》,《系统基础信息调研表》;

三、向省公安厅网监总队提交《系统定级报告》和《系统基础信息调

研表》,获取《信息系统等级保护定级备案证明》,每个系统一份;

四、按所定等级要求进行等保测评检测,如不符合要求,形成整改要

求,由用户按整改要求进行整改;

五、通过等保测评的,由信息安全等级保护测评机构出具的《信息系

统等级保护测评报告》,并将报告提交公安备案。

等级保护分级要求:

第一级:用户自主保护级

第二级:系统审计保护级

第三级:安全标记保护级

第四级:结构化保护级

第五级:访问验证保护级

等级保护是公安部对非涉密信息系统安全管理标准规范。

对重要系统、电子政务系统、关系国计民生的国有企业的强制性标准。

具体保护等级由公安部确认。

等级保护测评流程Title: The Process of Level Protection Assessment。

Level protection assessment is a process used to evaluate the level of protection required for a certain information system or data. The process involves several steps that are crucial in determining the appropriate level of protection needed to safeguard the data or system. In this article, we will discuss the steps involved in the level protection assessment process.Step 1: Define the Scope。

The first step in the level protection assessment process is to define the scope of the assessment. This involves identifying the information system or data that needs to be evaluated. The scope should be defined clearly to ensure that the assessment covers all the relevant aspects of the system or data.Step 2: Identify the Threats。

The next step is to identify the potential threats to the information system or data. This involves analyzing the environment in which the system or data operates and identifying the potential threats that could compromise the security of the system or data. Threats can come from various sources, including hackers, malware, viruses, and physical threats.Step 3: Determine the Vulnerabilities。

等级保护测评过程指南

等级保护测评过程指南是一份文件,旨在指导进行等级保护测评的步骤和流程。

以下是一份简要的等级保护测评过程指南。

1. 需求分析:明确等级保护测评的目的和目标,确定需要评估的系统和信息资产。

2. 设计测评计划:根据需求分析,制定详细的测评计划,包括测评的时间、地点、人员、工具和方法。

3. 准备工作:准备相关的文档和材料,如系统架构图、安全策略文件等。

与相关人员沟通,确保他们了解测评的目的和计划。

4. 执行测评:根据测评计划,进行实际的测评工作。

这可能涉及到系统的漏洞扫描、网络流量分析、代码审查等。

5. 数据分析:整理和分析测评过程中收集到的数据和结果。

评估系统的安全状况,找出安全漏洞和薄弱环节。

6. 编写测评报告:根据数据分析的结果,撰写详细的测评报告。

报告应包括系统的安全风险评估、建议的改进措施和优化方案。

7. 报告审阅和确认:将测评报告提交给相关人员进行审阅和确认。

确保报告的准确性和完整性。

8. 改进措施的实施:根据测评报告中的建议,实施相关的安全改进措施。

确保系统的安全性能得到提升。

9. 后续跟踪和监控:定期跟踪和监控系统的安全状况,并进行必要的修正和优化。

以上是一个基本的等级保护测评过程指南,具体的步骤和流程可能因组织和系统的不同而有所差异。

等级保护测评方法

等级保护测评方法是一种评估个体能力、知识水平和技能的方法。

通过这种方法,可以对个体进行综合评估,并根据不同的等级标准将其分为不同的等级,以反映其在特定领域的能力水平。

以下是一种常见的等级保护测评方法的步骤:

1. 设定评估目标:确定评估的目的和评估的内容。

例如,评估个体的英语口语能力。

2. 制定评估标准:根据评估目标,制定评估的标准。

例如,将英语口语能力分为不同等级,如优秀、良好、一般、差等。

3. 设计评估工具和任务:设计评估的工具,如口语测试题目或任务。

可以包括口语对话、演讲或讨论等。

4. 进行评估:根据设定的评估工具和任务,对个体进行口语能力的评估。

可以采用面试、录音或视频记录等方式。

5. 对评估结果进行分析和判定:根据评估标准,对评估结果进行分析和判定。

根据个体的表现和标准进行比较,确定其所在的等级。

6. 提供反馈和建议:根据评估结果,向个体提供反馈和建议。

可以指出其优点和改进的方向,并提供相应的学习资源或建议。

7. 更新评估标准和工具:根据评估的结果和反馈,不断更新评估标准和工具,以提高评估的准确性和有效性。

需要注意的是,等级保护测评方法是一种相对主观的评估方法,评估结果可能受评估者个人主观因素的影响。

因此,在进行等级保护测评时,应考虑评估者的专业素养和评估的客观性,以确保评估结果的准确性和公正性。

信息系统分级保护测评流程Information system classification protection evaluation is an important process to ensure the security and integrity of sensitive data. 信息系统分级保护测评是确保机密数据安全和完整性的重要流程。

It involves evaluating the security measures, access controls, and overall design of the system to determine its effectiveness in protecting sensitive information. 这涉及评估系统的安全措施、访问控制和整体设计,以确定其在保护敏感信息方面的有效性。

This evaluation process is crucial for government agencies, defense organizations, and businesses that handle classified or sensitive information. 这个评估过程对于政府机构、国防组织以及处理机密或敏感信息的企业来说至关重要。

It helps to identify potential vulnerabilities and weaknesses in the system, and allows for the implementation of necessary improvements to enhance security. 它有助于识别系统中潜在的漏洞和弱点,并允许实施必要的改进以增强安全性。

From a technological perspective, information system classification protection evaluation involves conducting thorough tests and assessments of the system's infrastructure and software components. 从技术角度来看,信息系统分级保护测评涉及对系统基础设施和软件组件进行彻底的测试和评估。

分级保护测评标准一、系统安全等级为了确保测评工作的有效性和准确性,首先需要明确系统或网络的安全等级。

根据系统的关键性、涉及的数据和信息的重要性,安全等级可分为一级、二级、三级、四级和五级。

每个级别的安全要求和措施有所不同,需要根据实际情况进行具体设定。

二、测评机构资质从事分级保护测评的机构应具备相应的资质和能力。

首先,机构应获得国家或相关部门的认证,具备从事信息安全测评的资格。

其次,机构应具备健全的组织架构和技术团队,能够独立完成对系统或网络的安全测评。

此外,机构还应具备良好的信誉和口碑,以确保测评工作的公正性和客观性。

三、测评人员能力从事分级保护测评的人员应具备相应的技术能力和专业背景。

首先,人员应具备扎实的网络安全理论知识和实践经验,能够熟练掌握各种网络安全技术和工具。

其次,人员应具备良好的沟通能力和团队协作能力,能够与其他专业人员密切合作完成测评工作。

此外,人员还应具备良好的职业道德和诚信记录,以确保测评工作的公正性和客观性。

四、测评流程规范为了确保测评工作的规范性和准确性,应制定完善的测评流程规范。

规范应包括以下内容:1.测评准备:明确测评对象、确定测评方法和工具、组织人员等。

2.现场勘查:对系统或网络进行现场勘查,了解其结构、设备和安全措施等情况。

3.风险评估:对系统或网络进行风险评估,确定其面临的安全威胁和风险点。

4.制定方案:根据风险评估结果,制定具体的测评方案和计划。

5.实施测评:按照测评方案和计划,使用合适的工具和技术对系统或网络进行安全测评。

6.数据分析:对测评结果进行深入的数据分析,发现潜在的安全问题和管理漏洞。

7.生成报告:根据测评结果和分析数据,编写安全评估报告和管理建议书等文档。

8.审核发布:对报告进行审核和修改,最终发布给相关人员使用。

9.问题跟踪:对发现的问题进行跟踪和监督,确保及时整改和处理。

10.档案保存:将测评过程的相关文档和数据进行归档保存,以便日后查阅和使用。

等级保护测评实际操作流程The practical operational procedure for graded protection evaluation begins with a thorough understanding of the system to be evaluated. This involves a comprehensive review of the system's architecture, functionalities, and data flows. It is crucial to identify the critical assets and understand their potential vulnerabilities.实际操作流程的首要步骤是深入理解待评估的系统。

这包括对系统的架构、功能以及数据流进行全面审查。

识别关键资产并了解它们潜在的脆弱性至关重要。

Next, the evaluation team formulates a detailed testing plan tailored to the specific system. This plan outlines the testing methodologies, scope, and objectives, ensuring that all critical areas are addressed.接下来,评估团队根据特定系统制定详细的测试计划。

该计划概述了测试方法、范围和目标,确保所有关键领域都得到妥善处理。

During the testing phase, various techniques are employed, including but not limited to vulnerability scanning, penetration testing, and configuration reviews. These tests aim to identify any weaknesses or vulnerabilities that could be exploited by unauthorized individuals.在测试阶段,会采用多种技术,包括但不限于漏洞扫描、渗透测试和配置审查。

分级保护测评流程1.确定保护需求:首先,组织需要明确其信息资产的保护需求。

这包括了信息的敏感性、对内部和外部威胁的威胁模型等等。

在确定保护需求时,可以参考相关法规、行业标准和最佳实践。

2.制定保护目标:根据保护需求确定的级别,组织需要制定相应的保护目标。

这些目标可以包括数据的保密性、完整性和可用性,以及系统的安全性和弹性等。

保护目标应该明确、可量化和可实现。

3.确定测评范围:在进行分级保护测评之前,需要确定测评的范围。

这可以根据组织的实际情况来确定,包括了要测评的系统、网络和应用程序等。

同时,还需要确定测评的时间和资源限制。

5.进行安全测试和审计:在测评的过程中,可以使用各种安全测试方法和工具来评估系统的安全性。

这包括漏洞扫描、渗透测试、代码审计等。

测试的结果应该与之前确定的保护目标进行比较,以确定系统的安全性和风险。

6.评估安全风险:在进行安全测试和审计后,组织需要评估系统的安全风险。

这包括确定存在的安全漏洞和风险的严重程度,并进行风险分级。

对于高风险的漏洞和风险,应该采取相应的修复和保护措施。

7.提供保护等级的建议:根据对系统的评估,组织需要提供相应的保护等级建议。

这些建议可以包括安全控制的改进、补丁的安装、安全策略的制定等。

建议应该基于实际情况和保护目标,以提供符合组织需求的安全解决方案。

8.实施和监控:最后,组织需要实施相应的保护措施,并对其进行监控和评估。

这包括建立安全控制、定期进行安全测试和审计、持续改善等。

组织应该建立一个完善的安全管理体系,以确保系统的持续保护。

总结起来,分级保护测评是一个系统评估和安全建议的流程。

通过确定保护需求、制定保护目标、进行威胁建模、进行安全测试和审计、评估安全风险、提供保护等级建议、实施和监控等步骤,可以帮助组织识别和评估系统的安全漏洞和风险,并提供相应的保护措施。

这有效地增强了组织的信息安全防护能力。

分级保护测评流程分级保护测评是一种广泛应用于心理学、教育学、医学等领域的一种评估方法,通过对被评估对象进行细致的测试和观察,从而获得其在其中一种特定方面的能力、特征或表现。

分级保护测评流程是指对被评估对象进行评估的整个流程,包括前期准备、评估对象的选择、测评工具的选择、数据收集、数据分析及结果解释等环节。

在进行分级保护测评之前,首先需要对被评估对象进行入组评估,确定其是否符合测评的标准。

接下来是选择合适的测评工具,根据被评估对象的特点和需要评估的内容选择合适的工具,例如心理学测试、问卷调查、实验观察等。

在选定测评工具后,需要进行训练评估员,确保评估员具备良好的专业素养和技能,能够准确地进行测评。

在进行测评过程中,需要根据被评估对象的特点灵活选择测评工具,根据具体情况进行自主设计或修改工具,使其更符合被评估对象的需求。

在进行测评时也需要考虑被评估对象的心理状态和身体状况,保证其在测评过程中的舒适度和安全性。

同时,评估员需要准确记录被评估对象的表现和反应,确保数据的准确性和可靠性。

数据收集完成后,需要对数据进行分析,根据测评结果进行整合和解释,确定被评估对象在特定能力或特征方面的水平。

在结果解释过程中,需要保证评估对象的隐私和保密性,确保其个人信息不被泄露。

同时,评估员需要与评估对象进行沟通,解释评估结果,帮助其了解自己的特点和潜力,并提供后续的建议和指导。

最后,在整个分级保护测评流程中,评估员需要始终保持专业的态度和行为,尊重被评估对象的个人权利和尊严,确保测评的公正性和客观性。

评估员还需要不断提升自己的专业技能和知识,以确保评估工作的质量和效果。

通过这些流程,可以有效地对被评估对象的能力和特征进行全面的了解和评估,为其后续发展和调整提供有效的指导和支持。