基于snort技术分析

- 格式:doc

- 大小:202.00 KB

- 文档页数:17

实验7 基于snort的IDS配置实验1.实验目的通过配置和使用Snort,了解入侵检测的基本概念和方法,掌握入侵检测工具的使用方法,能够对其进行配置。

2.实验原理2.1 入侵检测基本概念入侵检测系统(Intrusion Detection System简称为IDS)工作在计算机网络系统中的关键节点上,通过实时地收集和分析计算机网络或系统中的信息,来检查是否出现违反安全策略的行为和是否存在入侵的迹象,进而达到提示入侵、预防攻击的目的。

入侵检测系统作为一种主动防护的网络安全技术,有效扩展了系统维护人员的安全管理能力,例如安全审计、监视、攻击识别和响应的能力。

通过利用入侵检测系统,可以有效地防止或减轻来自网络的威胁,它已经成为防火墙之后的又一道安全屏障,并在各种不同的环境中发挥关键作用。

1.入侵检测系统分类根据采集数据源的不同,IDS可分为基于网络的入侵检测系统(Network-based IDS,简称NIDS)和基于主机的入侵检测系统(Host-based IDS,简称HIDS)。

NIDS使用监听的方式,在网络通信的原始数据包中寻找符合网络入侵模版的数据包。

NIDS的网络分析引擎放置在需要保护的网段内,独立于被保护的机器之外,不会影响这些机器的CPU、I/O与磁盘等资源的使用,也不会影响业务系统的性能。

NIDS一般保护的是整个网段。

HIDS安装在被保护的机器上,在主机系统的审计日志或系统操作中查找信息源进行智能分析和判断,例如操作系统日志、系统进程、文件访问和注册表访问等信息。

由于HIDS 安装在需要保护的主机系统上,这将影响应用系统的运行效率。

HIDS对主机系统固有的日志与监视能力有很高的依赖性,它一般保护的是其所在的系统。

NIDS和HIDS各有优缺点,联合使用这两种方式可以实现更好的检测效果。

2.入侵检测系统的实现技术入侵检测系统的实现技术可以简单的分为两大类:基于特征的检测(Signature-based)和基于异常的检测(Anomaly-based)。

嘲2.2NlDS旺垮2.2.2基于主机的入侵检测系统基于主机的入侵检测系统的信息来源为操作系统事件同志、管理工具审计汜录和应用程序审计记录。

它通过监视系统运行情况(文件的打歼和访问、文件权限的改变、用户的登录和特权服务的访问等)、审计系统R志文件(svslo譬)和应用程序(关系数据库、Web服务器1日志来检测入侵来检测入侵。

HIDS可以检测到用户滥用权限、创建后门帐户、修改重要数据和改变安全配置等行为,同时还可以定期对系统关键文件进行检查,计算其校验值来确信其完整性。

HDs检测发生在主机上的活动,处理的都是操作系统事件或应用程序事件而不是网络包,所以高速网络对它没有影响。

同时它使用的是操作系统提供的信息,经过加密的数据包在到达操作系统后,都已经被解密,所以HDS能很好地处理包加密的问题。

并且,肿S还可以综合多个数据源进行进一步的分析,利用数据挖掘技术来发现入侵。

【111但是,HmS也有依赖特定的操作系统、影响系统性能、配置和维护困难等缺陷。

HmS的典型结构如图2.3所示:9华东师范大学硕士研究生毕业论文图2.3HmS网络2.3入侵检测技术入侵检测技术可以分为两大类:异常检测(aIlomalydetection)和误用检测(misusedetection)。

异常检测则提取正常模式下审计数据的数学特征,检查事件数据中是否存在与之相违背的异常模式。

误用检测搜索审计事件数据,查看其中是否存在预先定义好的误用模式。

为了提高准确性,入侵睑测又引入了数据挖掘、人工智能、遗传算法等技术。

但是,入侵检测技术还没有达到尽善尽美的程度,该领域的许多问题还有待解决。

2.3.1异常检测异常检测是基于这样的原理,即认为入侵是系统中的异常行为。

它没有各种入侵的相关知识,但是有被检测系统、用户乃至应用程序正常行为的知识。

它为系统和用户建立正常的使用模式,这些模式通常使用一组系统的度量来定义。

所谓度量,是指系统和用户行为在特定方面的衡量标准。

基于Snort的网络入侵检测系统研究的开题报告一、研究背景随着互联网的快速发展,网络安全问题日益严重,网络入侵事件频繁发生。

因此,网络安全技术已成为当今信息技术领域必备的一个方向,网络入侵防御成为当前网络安全技术发展的重要方向之一。

网络入侵检测系统(network intrusion detection system,NIDS)是网络安全技术中的一项关键技术,其主要作用是及时发现和防御网络入侵行为,保障网络安全。

Snort作为开源的网络入侵检测系统,具有较高的可靠性和扩展性。

Snort支持多种操作系统,包括Windows和Linux,使用简便,配置灵活,可以轻松地满足不同网络环境下的安全需求。

因此,基于Snort的网络入侵检测系统的研究具有重要意义。

二、研究目的与意义本研究旨在深入研究基于Snort的网络入侵检测系统,探索其在网络安全领域的应用。

具体研究目的如下:1.分析网络入侵检测系统(NIDS)的原理及技术特点;2.深入研究Snort入侵检测系统的基本架构和实现原理;3.应用Snort实现网络入侵检测,掌握Snort的运行参数、规则编写和规则库管理等实现细节;4.测试和评估基于Snort的网络入侵检测系统的性能和效果,提出改进方案。

三、研究内容和方法1.网络入侵检测系统(NIDS)的原理及技术特点分析本部分主要对网络入侵检测系统(NIDS)的内部原理、技术特点和工作模式进行分析和研究,探索NIDS系统能够实现网络安全的方法与技术要求。

2.Snort入侵检测系统的基本架构和实现原理本部分主要介绍Snort入侵检测系统的基本架构和实现原理,包括数据包采集、日志分析和规则匹配等关键技术。

3.Snort实现网络入侵检测本部分将介绍如何使用Snort进行网络入侵检测,包括Snort的配置和规则编写方法,以及规则库的管理和使用操作等实现细节。

同时,本部分还将介绍如何对Snort进行自定义开发和自适应调整。

基于snort入侵检测与防御系统的优化策略随着互联网技术的飞速发展,网络攻击也越来越猖狂,对企业和个人的网络安全造成了严重威胁。

为了保护网络安全,防范网络攻击,各种入侵检测与防御系统层出不穷。

其中,Snort作为一种开源的入侵检测系统,因其高效、灵活、可定制性强等优点,被广泛应用于各种网络环境中。

本文将从Snort入侵检测与防御系统的基本原理入手,探讨其优化策略。

一、Snort入侵检测与防御系统的基本原理Snort是一种基于规则的入侵检测系统,其基本原理是通过对网络数据流量进行实时监测和分析,检测网络中的异常流量,发现和报告潜在的入侵行为。

它的工作流程如下:1. 捕获数据包:Snort通过网络接口捕获传入和传出的数据包,包括IP、TCP、UDP、ICMP等协议的数据包。

2. 分析数据包:Snort对捕获的数据包进行分析,包括IP地址、端口号、协议类型等信息,同时检查数据包是否符合已定义的规则。

3. 匹配规则:Snort将分析出的数据包与已定义的规则进行匹配,如果匹配成功,则表示检测到了潜在的入侵行为。

4. 触发警报:如果匹配成功,则Snort会触发警报,通知管理员进行处理,包括记录日志、发送邮件、阻断流量等操作。

二、Snort入侵检测与防御系统的优化策略1. 优化规则库Snort的规则库是其入侵检测与防御的核心,规则库的质量和数量直接影响到其检测和防御能力。

因此,优化规则库是提高Snort系统性能的重要手段。

具体优化策略包括:(1)删除无用规则:对于已经失效或者不再需要的规则,应该及时删除,以减少Snort的规则库大小,提高检测效率。

(2)优化规则顺序:将经常匹配的规则放在前面,可以减少匹配时间,提高检测速度。

(3)合并重复规则:对于重复的规则,可以将其合并成一个规则,简化规则库,提高检测效率。

2. 配置流量控制Snort系统能够监测大量的网络流量,但是过多的流量也会对系统性能产生影响,因此,合理配置流量控制是优化Snort系统性能的重要手段。

基于snort的入侵检测系统学习总结基于snort的IDS在逻辑上可以分成多个部件,这些部件共同工作,来检测特定的功绩,并产生符合特定要求的输出格式。

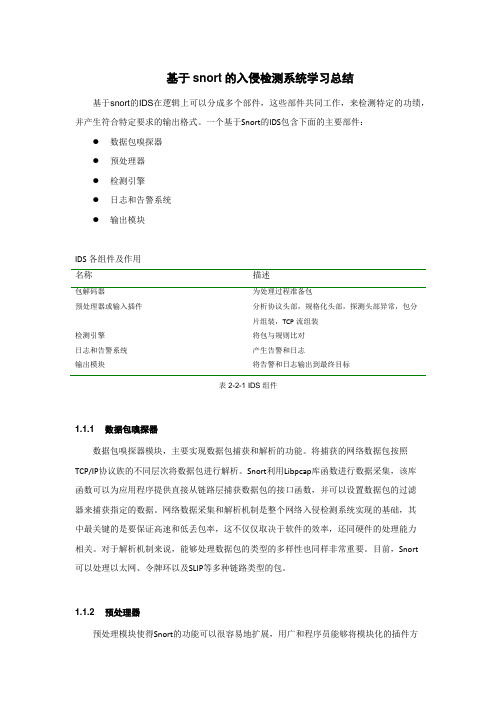

一个基于Snort的IDS包含下面的主要部件:●数据包嗅探器●预处理器●检测引擎●日志和告警系统●输出模块IDS各组件及作用名称描述包解码器为处理过程准备包预处理器或输入插件分析协议头部,规格化头部,探测头部异常,包分片组装,TCP流组装检测引擎将包与规则比对日志和告警系统产生告警和日志输出模块将告警和日志输出到最终目标表2-2-1 IDS组件1.1.1 数据包嗅探器数据包嗅探器模块,主要实现数据包捕获和解析的功能。

将捕获的网络数据包按照TCP/IP协议族的不同层次将数据包进行解析。

Snort利用Libpcap库函数进行数据采集,该库函数可以为应用程序提供直接从链路层捕获数据包的接口函数,并可以设置数据包的过滤器来捕获指定的数据。

网络数据采集和解析机制是整个网络入侵检测系统实现的基础,其中最关键的是要保证高速和低丢包率,这不仅仅取决于软件的效率,还同硬件的处理能力相关。

对于解析机制来说,能够处理数据包的类型的多样性也同样非常重要。

目前,Snort可以处理以太网、令牌环以及SLIP等多种链路类型的包。

1.1.2 预处理器预处理模块使得Snort的功能可以很容易地扩展,用广和程序员能够将模块化的插件方便地融入Snort之中。

Snort预处理分用来针对可疑行为检查包或者修改包以便检测引擎能对其正确解释。

预处理的参数可以通过snort.conf配置文件调整。

该文件允许根据需要添加或删除预处理程序。

1.1.3 检测引擎检测引擎模块足入侵检测系统实现的核心,准确性和快速性是衡量其性能的重要指标。

前者主要取决于对入侵行为特征码的提炼的精确性和规则撰写的简洁实用性,由于网络入侵检测系统自身角色的被动性——只能被动的检测流经本网络的数据,而不能主动发送数据包去探测,所以只有将入侵行为的特征码归结为协议的不同字段的特征值,通过榆测该特征值来决定入侵行为是否发生。

1.信息与计算科学系课程设计报告基于SNORT的入侵检测系统的分析绪论1.1 研究目的与意义随着网络技术的飞速发展,其应用领域也在不断的扩展,网络技术的应用已将从传统的小型业务系统逐渐扩展到大型的关键业务系统中,比如说金融业务系统、电子商务系统等等第。

然而,随着网络技术的迅速发展,网络安全问题也日益突出。

比如说金融系统、政府信息系统等受到外界的攻击与破坏,信息容易被窃取和修改等网络安全问题越来越严重。

所以说网络安全问题已经成为各国政府、企业以及广大网络用户关心的问题之一。

任何试图破坏网络活动正常化的问题都可以称为网络安全问题。

过去保护网络安全做常用、最传统的方法就是防火墙,但是防护墙只是一种被动防御性的网络安全工具,随着科学技术的不断发展,网络日趋复杂化,传统防火墙是不足以满足如今复杂多变的网络安全问题,在这种情况下,逐渐产生了入侵检测系统,入侵检测系统不仅能够为网络安全提供及时的入侵检测以及采取响应的防护手段,它还可以识别针对计算机或网络资源的恶意企图和行为,并对此做出反应,它提供了对系统受到内部攻击、外部攻击和误操作的实时保护,能够帮助系统对付网络攻击。

入侵检测系统能很好的弥补防火墙的不足,是防火墙的合理完善。

入侵检测系统具有以下几个特点:1)从系统的不同环节收集各种信息2)分析收集到的信息并试图寻找入侵信息活动的特征3)自动对检测到的行为做出响应4)记录并报告检测结果入侵检测系统的主要功能有1)监测并分析用户和系统的活动2)核查系统配置及其漏洞3)评估系统重要资源和数据文件是否完整4)识别己知的入侵行为5)统计分析不正常行为6)根据操作系统的管理日志,识别违反安全策略的用户活动入侵检测技术是一种积极主动地安全防护技术,其核心在于它的检测引擎,如何实现高效快速的检测,是入侵检测技术的一个重要研究重点。

目前入侵检测技术主要分为两大类,分别是基于异常的入侵检测和基于规则的入侵检测。

由于目前的攻击主要是针对网络的攻击,因此检测入侵和攻击的最主要的方法是捕获和分析网络数据包,使用相应的软件来提取入侵者所发出的攻击包的特征,然后将这些特征攻击包和入侵检测系统的特征库进行对比匹配,如果在特征库中检测到相应的攻击包,就会发出入侵报警。

摘要随着网络技术的快速发展和网络应用环境的不断普及,网络安全问题日益突出。

入侵检测技术作为一种全新的安全手段,越来越显示出其重要性。

随着计算机应用技术和通信技术的发展,互联网已经成为信息传播的重要媒介。

计算机网络正在逐渐改变人们的工作和生活方式,对世界经济和文化的发展也产生了深远的影响。

然而,网络技术的快速发展以及广泛应用也给人们带来了一定问题。

其中尤为突出的就是网络信息安全问题,入侵检测系统正是在这种背景下产生和发展起来的。

通过对主机日志或者网络数据的分析,入侵检测系统能够及时的发现入侵行为并进行报警。

Snort 是目前最常用的一个强大的轻量级网络入侵检测系统。

首先,本文深入研究了入侵检测技术,概述了入侵检测系统的研究现状,探讨了入侵检测系统的概念、体系架构以及不同分类。

并简要描述了入侵检测系统的发展历程.而后着重研究了Snort轻量级入侵检测系统的关键技术,介绍了Snort系统的整体检测流程、插件机制和检测规则等,为项目的设计与开发做了必要的知识储备。

接下来明确指出了系统的设计目标和整体设计架构。

本文对Snort 进行了深入的研究,从它的特点、体系结构、工作原理等方面进行了分析。

实现了Snort 入侵检测系统在Windows 下的构建,利用MySQL 数据库和日志分析控制台ACID 来对报警信息进行图形化管理。

针对其中规则匹配算法BM 算法匹配速度比较慢、效率比较低的弱点,采用了一种改进的Sunday 算法来取代BM 算法,此算法结合了BM算法和Sunday算法的优点,使每一次匹配不成功后都能跳过尽可能多的字符以进行下一轮的匹配,且降低了匹配次数,并将该算法在snort系统中进行了实现。

关键词:入侵检测Snort Sunday 算法BM算法AbstractAlong with the fast development of the network technology and the universal application of the network environment, the security problem in network is increasingly outstanding. And as a new security means, intrusion detection techniques have displayed its important role.With the development of the computer application technology and communications technology, the Internet has become an important medium of information dissemination. Computer network is gradually changing the way people work and live. On the economic and cultural development of the world it also takes a profound impact. However, the rapid development of network technology and extensive application also gave a series of questions to people, which especially is the network information security. Intrusion detection system is in this context produced and developed. Through the analysis of the host log or network packet, intrusion detection system can prompt the discovery of intrusion and the alarm.First, this thesis deeply researches the technology of intrusion detection, and explores the concept of intrusion detection system. The thesis discusses the concept of intrusion detection systems, including system architecture and the different categories and a brief description of the development process of intrusion detection system. Then, focuses on key technology research of Snort, which is used as lightweight intrusion detection system, introduces the overall detection system proposes that the system design goals and overall design of the structure. this thesis deeply researches the snort from its characteristic, system structure and working principle.Implements the Snort intrusion detection system in the building under the Windows, use the MySQL database and log analysis console ACID to graphical alarm information management.For the rule matching algorithm BM algorithm matching speed is slow, low efficiency of the weaknesses,so proposed an improved algorithm of Sunday to replace the BM algorithm, this algorithm combines the advantages of BM algorithm and Sunday, so that each can be skipped after a match is not successful as many characters for the next round of matches, and reduces the number of matches, and the algorithm was realized in the snort system. KEYWORDS: Intrusion detection Snort Sunday algorithm BM algorithm目录1 课题研究背景与意义 (1)1.1课题研究的背景 (1)1.2课题研究的意义 (1)2 国内外研究现状 (3)3 入侵检测系统概述 (5)3.1入侵检测系统介绍 (5)3.1.1 入侵检测系统基本结构 (5)3.1.2 入侵检测系统工作流程 (6)3.1.3 入侵检测系统体系结构 (6)3.2入侵检测系统的相关技术 (7)3.2.1 snort简介 (7)3.2.2 snort体系结构及工作流程 (8)3.2.3 snort规则 (8)3.3 SNORT处理数据包的瓶颈 (9)4 基于改进匹配算法的SNORT的设计 (10)4.1 SNORT的匹配算法及缺陷 (10)4.1.1 BM 算法 (10)4.1.2 AC 算法 (11)4.1.3 Sunday 算法 (11)4.2匹配算法的优化 (12)4.2.1 确定首字符串 (13)4.2.2 模式匹配过程 (14)4.3改进匹配算法的SNORT实现 (15)5 实验结果及评估 (17)5.1系统平台 (17)5.2实验部署及流程 (17)5.2.1 实验部署 (17)5.2.2 实验流程 (18)5.3实验结果及分析 (20)6总结与展望 (22)6.1总结 (22)6.2展望 (22)致谢 (23)参考文献 (24)1 课题研究背景与意义1.1课题研究的背景随着计算机网络和信息化技术的发展,越来越多的电子商务系统、企业信息化平台建立在互联网上,人们在享受网络带来的资源共享及信息交流的同时,也不得不面对黑客和网络入侵者给网络安全带来的威胁。

基于SNORT的入侵检测系统的分析1. 绪论1.1 研究目的与意义随着网络技术的飞速发展,其应用领域也在不断的扩展,网络技术的应用已将从传统的小型业务系统逐渐扩展到大型的关键业务系统中,比如说金融业务系统、电子商务系统等等第。

然而,随着网络技术的迅速发展,网络安全问题也日益突出。

比如说金融系统、政府信息系统等受到外界的攻击与破坏,信息容易被窃取和修改等网络安全问题越来越严重。

所以说网络安全问题已经成为各国政府、企业以及广大网络用户关心的问题之一。

任何试图破坏网络活动正常化的问题都可以称为网络安全问题。

过去保护网络安全做常用、最传统的方法就是防火墙,但是防护墙只是一种被动防御性的网络安全工具,随着科学技术的不断发展,网络日趋复杂化,传统防火墙是不足以满足如今复杂多变的网络安全问题,在这种情况下,逐渐产生了入侵检测系统,入侵检测系统不仅能够为网络安全提供及时的入侵检测以及采取响应的防护手段,它还可以识别针对计算机或网络资源的恶意企图和行为,并对此做出反应,它提供了对系统受到内部攻击、外部攻击和误操作的实时保护,能够帮助系统对付网络攻击。

入侵检测系统能很好的弥补防火墙的不足,是防火墙的合理完善。

入侵检测系统具有以下几个特点:1)从系统的不同环节收集各种信息2)分析收集到的信息并试图寻找入侵信息活动的特征3)自动对检测到的行为做出响应4)记录并报告检测结果入侵检测系统的主要功能有1)监测并分析用户和系统的活动2)核查系统配置及其漏洞3)评估系统重要资源和数据文件是否完整4)识别己知的入侵行为5)统计分析不正常行为6)根据操作系统的管理日志,识别违反安全策略的用户活动入侵检测技术是一种积极主动地安全防护技术,其核心在于它的检测引擎,如何实现高效快速的检测,是入侵检测技术的一个重要研究重点。

目前入侵检测技术主要分为两大类,分别是基于异常的入侵检测和基于规则的入侵检测。

由于目前的攻击主要是针对网络的攻击,因此检测入侵和攻击的最主要的方法是捕获和分析网络数据包,使用相应的软件来提取入侵者所发出的攻击包的特征,然后将这些特征攻击包和入侵检测系统的特征库进行对比匹配,如果在特征库中检测到相应的攻击包,就会发出入侵报警。

在与特征库进行匹配的过程中,用到的最主要的技术就是模式匹配,所以说在入侵检测系统中模式匹配是一个研究重点。

在国内,随着网络应用的日益增长,特别是那些关键部门对网络的应用使得网络安全问题至关重要,迫切需要高效的入侵检测产品来确保网络安全,但是,由于我国的入侵检测技术在网络安全领域的研究起步较晚,还不够成熟和完善,需要投入较多的精力来对这方面进行探索研究,特别是基于模式匹配也就是基于规则的入侵检测是一个重要的研究领域,这对抑制黑客攻击和网络病毒的传播,提高网络安全具有重要意义。

1.2 入侵检测技术的不足入侵检测技术作为安全技术的一个重要领域,正在成为网络安全研究的热点,对入侵检测的理论研究和实际应用中还存在着许多问题,需要我们继续深入研究和探索,具体来说,入侵检测在以下方面有待继续发展:1)阻断入侵的能力低虽然入侵检测系统有发现入侵、阻断连接的作用。

提供对内部攻击、外部攻击和误操作的实时保护。

但它的工作重点是放在对入侵行为的识别。

为提高网络安全,有效识别黑客入侵,必须提高阻断入侵的能力。

可考虑将入侵检测系统与防火墙联合起来,配置好 IDS 的安全策略,指定响应对象防火墙的地址及密钥,由 IDS 发起与防火墙的连接,建立正常连接后,IDS 产生新的安全事件通知防火墙,防火墙随之做出安全策略的相应调整,使防护体系由静态到动态,从源头上彻底切断入侵行为。

提升了防火墙的实时反应能力,增强了 IDS 的阻断能力。

2)高误报率和高漏报率在高速交换网络中,入侵检测系统不能很好地检测所有的数据包。

分析的准确率不高,经常产生漏报。

检测规则的更新落后于攻击手段的更新。

新的攻击没有相应的检测规则,经常产生误报。

为降低误报率和漏报率,可考虑将网络数据报文直接传递到系统内核预先分配的地址空间中,避免 CPU 的参与。

同时将系统内核中存储数据报文的内存映射到检测程序的应用程序空间。

检测程序直接对这块内存进行访问,减少系统内核向用户空间的内存拷贝减少了系统调用的开销。

为提高检测的准确度,可考虑自动获取网络的当前状态信息,根据系统状态的变化实时更新 IDS 的配置,使IDS 进行模式匹配时的规则仅与本网络当前状态相关。

管理员掌握网络的情况后,将非开放端口的连接企图视为异常数据包记录到日志中同时跟踪该信息源的进一步行动。

预防攻击,保护信息安全。

3)入侵检测系统的体系结构应朝分布式、开放性的方向发展随着网络技术的发展新的网络攻击方式不断涌现,分布式协同攻击就是一种极具威胁性的攻击方式。

攻击者通常协同成百上千的服务器攻击一台主机。

其破坏性和隐蔽性越来越强。

尽管网络不同的部分使用了不同的 IDS,但现有的多数 IDS 是采用通用入侵检测体系结构的。

主要针对各主机进行单独安全保护IDS 之间无法交换信息,很难找到攻击的源头。

容易给协作攻击者以可乘之机。

为此,在体系结构上必须尽快朝着分布式、协作式方向改进。

加强 IDS 之间的互操作。

2. 入侵检测系统概述2.1入侵检测系统的概念2.1.1 入侵检测系统的概念及作用入侵检测系统是一种主动的安伞防护工具,它从计算机系统或网络环境中采集数据,分析数据,发现可疑攻击行为或者异常事件并采取一定的响应措施、拦截攻击行为,降低可能的损失。

提供了对内部攻击、外部攻击和误操作的实时防护,在计算机网络和系统受到危害之前进行报警、拦截和响应。

它具有以下主要作用:1)监视、分析用户及系统活动2)系统构造和弱点的审计3)识别已知进攻的活动模式,并产生报警4)异常行为的统计分析5)评估重要系统和数据文件的完整性6)操作系统的审计跟踪管理,并识别用户违反安全策略的行为2.1.2 入侵检测系统的结构CIDF将一个入侵检测系统分为四个组件:事件产生器、事件分析器、响应单元、事件数据库。

其基本结构如图2—1所示:图2—1 CIDF基本模型2.2 入侵检测系统的分类2.2.1 入侵检测系统的分类入侵检测系统的分类方法不是唯一的,有两种比较常用的标准:按照信息源和分析方法的标准来分类的。

入侵检测系统根据数据源分为基于主机的入侵检测系统(HIDS)和基于网络的入侵检测系统(NIDS)以及混合型入侵检测系统。

入侵检测系统根据入侵检测分析方法分为异常入侵检测系统(AD)和误用入侵检测系统(MD)。

入侵检测系统根据响应方式分为被动响应系统和主动响应系统。

入侵检测系统根据各个模块运行的分布方式分为集中式入侵检测系统和分布式入侵检测系统。

入侵检测系统的分类架构图如图2—2所示:基于主机的入侵检测系统根据目标系统基于网络的入侵检测系统异常入侵检测系统根据检测方法误用入侵检测系统入侵检测系统被动响应入侵检测系统根据响应方式主动响应入侵检测系统集中式入侵检测系统根据各模块运行分布方式分布式入侵检测系统图2—2 入侵检测系统分类架构图2.2.2 基于主机的入侵检测系统基于主机IDS部署在单主机上,利用操作系统产生的日志记录作为主要信息源,通过对其进行审计,检测入侵行为。

基于主机IDS不对网络数据包或扫描配置进行检查,而是对系统日志提供的大量数据进行整理。

早期的系统多为基于主机的,主要用来检测内部网络的入侵攻击。

后来用分布主机代理来实现。

其主要优点:信息源(0S日志记录)完备。

系统产生的日志是归类有序的。

它准确记录了每个用户的行为序列,这样便可以精确监控每个用户的行为。

同时也使得IDS对信息源的处理简单、一致。

对某些特定的攻击十分有效。

比如,审计日志能够显示出由缓冲区溢出攻击引起的优先级转移的情况,从而能够有效的检测缓冲区溢出攻击。

其主要缺点:1)由于它通常作为用户进程运行,依赖于具体的操作系统底层的支持,与系统的体系结构有关,所以它无法了解发生在下层协议的入侵活动。

2)熟练的入侵者往往可以进入系统修改、删除有关的日志记录,从而隐藏入侵迹象。

3)HIDS位于所监视的每一个主机中,故占用的资源不能太多,从而大大制了所采用的检测方法及处理性能。

2.2.3 基于网络的入侵检测系统基于网络的IDS最早出现于1990年。

它主要用于防御外部入侵攻击。

它通过监控出入网络的通信数据流,依据一定规则对数据流的内容进行分析,从而发现协议攻击、运行已知黑客程序的企图和可能破坏安全策略的特征,做出入侵攻击判断。

为了能够捕获入侵攻击行为,基于网络IDS必须位于能够看到所以数据包的位置,这包括:环网内部、安全网络中紧随防火墙之后以及其它子网的路由器或网关之后。

最佳位置便是位于Internet到内部网络的接入点。

但是,同一子网的2个节点之间交换数据报文并且交换数据报文不经过IDS,那么IDS可能就会忽略这些攻击。

基于网络IDS的主要优点:1)由于NIDS直接收集网络数据包,而网络协议是标准的。

因此,NIDS如目标系统的体系结构无关,可用于监视结构不同的各类系统;2)NIDS使用原始网络数据包进行检测,因此它所收集的审计数据被篡改的可能性很小,而且它不影响被保护系统的性能;3)NIDS利用工作在混杂模式下的网卡实时监视和分析所有的通过共享式网络的传输,能够实时得到目标系统与外界交互的所有信息,包括一些隐蔽的端口扫描和没有成功的入侵尝试。

基于网络IDS的主要缺点:1)缺乏终端系统对待定数据的处理方法等信息,使得从原始的数据包中重构应用层信息很困难。

因此,NIDS难以检测发生在应用层的攻击;而对于加密传输方式进行的入侵,NIDS也无能为力;2)NIDS只检查它直接连接网段的通信,不能检测到不同网段的网络包,因此在交换式局域网中,它难以获得不同交换端口的网络信息:3)网络流的数据量大,NIDS必须对数据帧进行解码才能了解其中的含义。

因此,NIDS的数据处理量大,而造成处理能力不足。

2.3入侵检测技术2.3.1 异常检测异常检测的假设是入侵者活动异常于正常主体的活动。

根据这一理念建立主体正常活动的“活动简档”,将当前主体的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。

异常检测的难题在于如何建立“活动简档”以及如何设计统计算法,从而不把正常的操作作为“入侵”或忽略真正的“入侵”行为。

2.3.2 特征检测特征检测这一检测假设入侵者活动可以用一种模式来表示,系统的目标是检测主体活动是否符合这些模式。

它可以将已有的入侵方法检查出来,但对新的入侵方法无能为力。

其难点在于如何设计模式既能够表达“入侵”现象又不会将正常的活动包含进来。

2.4入侵检测技术的发展趋势入侵检测技术在不断地发展更新,近年来入侵检测技术沿着以下几个方向发展: 1)分布式入侵检测与通用人侵检测架构。