缓冲区溢出攻击的基本原理

- 格式:doc

- 大小:13.62 KB

- 文档页数:1

「网络安全」常见攻击篇(10)——缓冲区溢出攻击什么是缓冲区溢出攻击?▪缓冲区程序用来保存用户输入数据、程序临时数据的内存空间,本质为数组。

▪缓冲区溢出攻击攻击者利用程序漏洞,将自己的攻击代码植入有缓冲区溢出漏洞的程序执行体中,改变该程序的执行过程,来获取目标系统的控制权。

▪缓冲区溢出攻击原理程序员通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程序的堆栈,使程序转而执行其它指令,以达到攻击的目的。

造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。

缓冲区溢出的攻击方式▪栈溢出(stack smashing)未检查输入缓冲区长度,导致数组越界,覆盖栈中局部变量空间之上的栈桢指针%ebp以及函数返回地址retaddr, 当函数返回执行ret指令时,retaddr从栈中弹出,作为下一条指令的地址赋给%eip寄存器,继而改变原程序的执行流程指向我们的shellcode.▪堆溢出(malloc/free heapcorruption)一种是和传统的栈溢出一样, 当输入超出malloc()预先分配的空间大小,就会覆盖掉这段空间之后的一段存储区域,如果该存储区域有一个重要的变量比如euid,那么我就可以用它来攻击。

另一种是典型的double-free堆腐败,在内存回收操作中,合并相邻空闲块重新插入双向链表时会有一个写4字节内存的操作,如果弱点程序由于编程错误free()一个不存在的块,我们就可以精心伪造这个块,从而覆盖任何我们想要的值:函数的返回地址、库函数的.plt地址等▪格式化字符窜漏洞(format stringvulnerability)如果格式窜由用户定制,攻击者就可以任意伪造格式窜,利用*printf()系列函数的特性就可以窥探堆栈空间的内容,超常输入可以引发传统的缓冲区溢出,或是用”%n”覆盖指针、返回地址等。

▪整形变量溢出(integer variableoverflow)利用整数的范围、符号等问题触发安全漏洞,大多数整形溢出不能直接利用,但如果该整形变量决定内存分配等操作,我们就有可能间接利用该漏洞。

缓冲区溢出攻击的原理与防范陈硕2004-7-12读者基础:熟悉C语言及其内存模型,了解x86汇编语言。

缓冲区溢出(buffer overflow)是安全的头号公敌,据报道,有50%以上的安全漏洞和缓冲区溢出有关。

C/C++语言对数组下标访问越界不做检查,是引起缓冲区溢出问题的根本原因。

本文以Linux on IA32(32-bit Intel Architecture,即常说的x86)为平台,介绍缓冲区溢出的原理与防范措施。

按照被攻击的缓冲区所处的位置,缓冲区溢出(buffer overflow)大致可分为两类:堆溢出1(heap overflow)和栈溢出2(stack overflow)。

栈溢出较为简单,我先以一些实例介绍栈溢出,然后谈一谈堆溢出的一般原理。

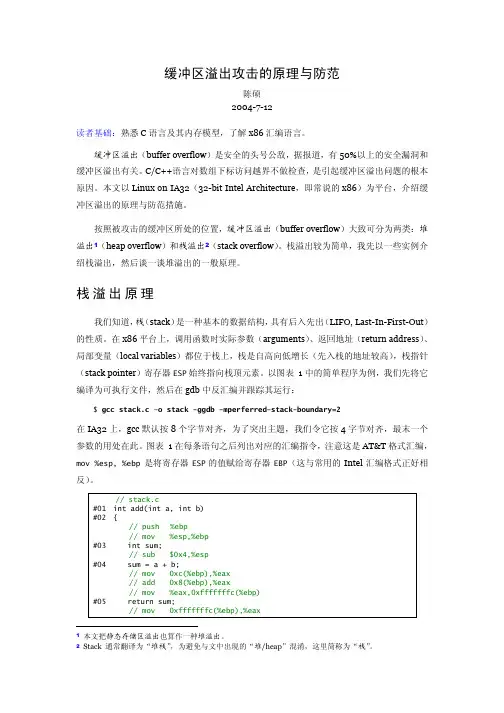

栈溢出原理我们知道,栈(stack)是一种基本的数据结构,具有后入先出(LIFO, Last-In-First-Out)的性质。

在x86平台上,调用函数时实际参数(arguments)、返回地址(return address)、局部变量(local variables)都位于栈上,栈是自高向低增长(先入栈的地址较高),栈指针(stack pointer)寄存器ESP始终指向栈顶元素。

以图表1中的简单程序为例,我们先将它编译为可执行文件,然后在gdb中反汇编并跟踪其运行:$ gcc stack.c –o stack -ggdb -mperferred-stack-boundary=2在IA32上,gcc默认按8个字节对齐,为了突出主题,我们令它按4字节对齐,最末一个参数的用处在此。

图表1在每条语句之后列出对应的汇编指令,注意这是AT&T格式汇编,mov %esp, %ebp 是将寄存器ESP的值赋给寄存器EBP(这与常用的Intel汇编格式正好相反)。

// stack.c#01 int add(int a, int b)#02 {// push %ebp// mov %esp,%ebp#03 int sum;// sub $0x4,%esp#04 sum = a + b;// mov 0xc(%ebp),%eax// add 0x8(%ebp),%eax// mov %eax,0xfffffffc(%ebp)#05 return sum;// mov 0xfffffffc(%ebp),%eax1本文把静态存储区溢出也算作一种堆溢出。

缓存溢出BufferOverflow缓存溢出(Buffer overflow),是指在存在缓存溢出安全漏洞的计算机中,攻击者可以⽤超出常规长度的字符数来填满⼀个域,通常是内存区地址。

在某些情况下,这些过量的字符能够作为“可执⾏”代码来运⾏。

从⽽使得攻击者可以不受安全措施的约束来控制被攻击的计算机。

缓存溢出(或译为缓冲溢出)为最为常⽤的攻击⼿段之⼀,蠕⾍病毒对操作系统的溢出⾼速与⼤规模传播均是利⽤此技术。

缓存从理论上来讲可以⽤于攻击任何有缺陷不完美的程序,包括对、等安全产品的攻击以及对银⾏程序的攻击。

下⾯让我们了解⼀下缓存溢出的原理。

众说周知,c语⾔不进⾏的边界检查,在许多运⽤c语⾔实现的应⽤程序中,都假定缓冲区的⼤⼩是⾜够的,其容量肯定⼤于要拷贝的字符串的长度。

然⽽事实并不总是这样,当程序出错或者恶意的⽤户故意送⼊⼀过长的字符串时,便有许多意想不到的事情发⽣,超过的那部分字符将会覆盖与相邻的其他的空间,使变量出现不可预料的值。

如果碰巧,与的返回地址邻近时,便有可能由于超出的⼀部分字符串覆盖了⼦程序的返回地址,⽽使得⼦程序执⾏完毕返回时转向了另⼀个⽆法预料的地址,使程序的执⾏流程发⽣了错误。

甚⾄,由于应⽤程序访问了不在进程范围的地址,⽽使进程发⽣违例的故障。

这种错误其实是编程中常犯的。

组成部分⼀个利⽤⽽企图破坏或⾮法进⼊系统的程序通常由如下⼏个部分组成:1.准备⼀段可以调出⼀个shell的形成的字符串,在下⾯我们将它称为shellcode。

2.申请⼀个缓冲区,并将填⼊缓冲区的低端。

3.估算在中可能的起始位置,并将这个位置写⼊缓冲区的⾼端。

这个起始的位置也是我们执⾏这⼀程序时需要反复调⽤的⼀个参数。

4.将这个缓冲区作为系统⼀个有缓冲区溢出错误程序的⼊⼝参数,并执⾏这个有错误的程序。

通过以上的分析和实例,我们可以看到缓存溢出对系统的安全带来的巨⼤威胁。

在unix系统中,使⽤⼀类精⼼编写的程序,利⽤suid程序中存在的这种错误可以很轻易地取得系统的的权限。

缓冲区溢出-原理和简单利用-概述说明以及解释1.引言概述部分是文章的开篇,旨在引入读者对于缓冲区溢出问题的背景和概念。

下面是概述部分的内容:1.1 概述在计算机科学和网络安全领域中,缓冲区溢出(Buffer Overflow)是一种常见的安全漏洞,它可能导致系统崩溃、数据泄露、远程命令执行等严重后果。

本文将介绍缓冲区溢出的原理和简单利用方法。

缓冲区溢出指的是当向一个缓冲区写入数据时,超出了该缓冲区所能容纳的大小,导致溢出的数据覆盖到相邻的内存区域。

这种溢出可能会覆盖控制流程信息,改变程序执行路径,从而使攻击者能够执行恶意代码。

缓冲区溢出是一种经典的安全漏洞,其发现最早可以追溯到20世纪70年代。

尽管多年来在软件和系统的开发过程中进行了一系列的改进和加固,但仍然存在很多软件和系统容易受到缓冲区溢出攻击的漏洞存在。

正因如此,了解缓冲区溢出的原理和简单利用方法对于计算机科学和网络安全从业人员来说是至关重要的。

本文的主要目的是帮助读者理解缓冲区溢出的原理,并介绍常见的利用方法。

在深入研究和了解缓冲区溢出的背景之后,读者将能够更好地理解和应对这种常见的安全威胁。

接下来的章节将分别介绍缓冲区溢出的原理,并提供一些简单的利用方法作为案例。

最后,我们将总结本文的内容,并进一步讨论缓冲区溢出的意义和应对措施。

通过阅读本文,我们希望读者能够加深对于缓冲区溢出问题的理解,提高对于软件和系统安全的意识,并能够采取相应的措施来预防和应对这种安全漏洞。

让我们一起深入探索缓冲区溢出的原理和简单利用方法吧!文章结构是指文章整体组织的安排和框架。

一个良好的文章结构可以帮助读者更好地理解和吸收文章内容。

本文主要讨论缓冲区溢出的原理和简单利用方法,因此文章结构如下:1. 引言1.1 概述引入缓冲区溢出的基本概念和定义,解释缓冲区溢出在计算机领域的重要性和普遍存在的问题。

1.2 文章结构介绍本文的文章结构以及各个部分的内容安排,方便读者了解整个文章的组织。

摘要:正文:大纲:1.引言;随着网络安全技术的飞速发展,缓冲区溢出漏洞已经成为当前最具安全威胁的漏洞之一,缓冲区溢出攻击也成为一种非常有效而常见的攻击方法。

如Internet上的第1例蠕虫(Morris)攻击,就是利用了fingerd的缓冲区溢出漏洞。

SANS评选出的2005年威胁最大的20个漏洞中,有8个跟缓冲区溢出有关。

根据CNCERT最近几周的计算机安全漏洞的统计数据,与缓冲区溢出有关的安全事件占了很大的比例。

这些都充分说明了研究缓冲区溢出的重要性。

本文主要介绍了windows下的缓冲区溢出的相关知识。

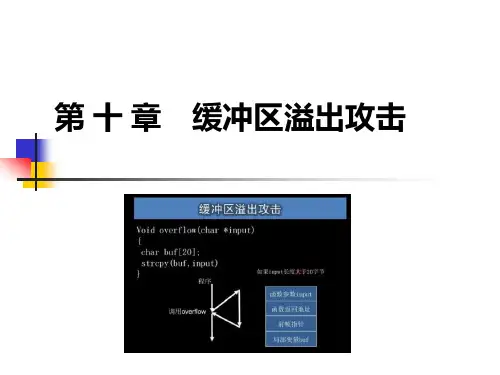

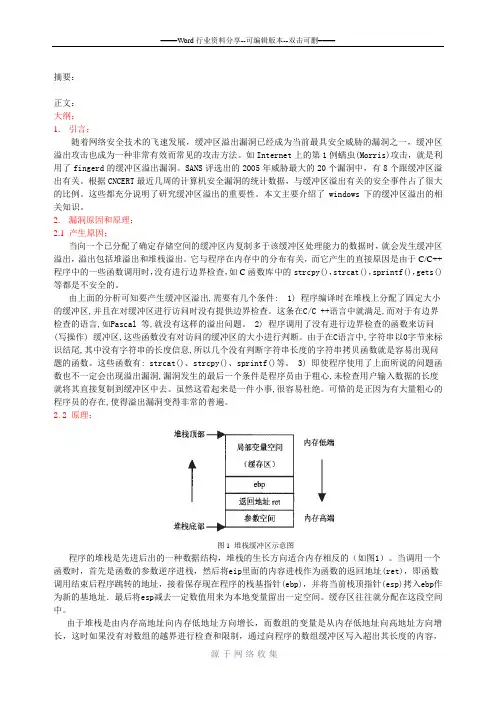

2.漏洞原因和原理;2.1 产生原因;当向一个已分配了确定存储空间的缓冲区内复制多于该缓冲区处理能力的数据时,就会发生缓冲区溢出,溢出包括堆溢出和堆栈溢出。

它与程序在内存中的分布有关,而它产生的直接原因是由于C/C++程序中的一些函数调用时,没有进行边界检查,如C函数库中的strcpy(),strcat(),sprintf(),gets()等都是不安全的。

由上面的分析可知要产生缓冲区溢出,需要有几个条件: 1) 程序编译时在堆栈上分配了固定大小的缓冲区,并且在对缓冲区进行访问时没有提供边界检查。

这条在C/C ++语言中就满足,而对于有边界检查的语言,如Pascal 等,就没有这样的溢出问题。

2) 程序调用了没有进行边界检查的函数来访问(写操作) 缓冲区,这些函数没有对访问的缓冲区的大小进行判断。

由于在C语言中,字符串以0字节来标识结尾,其中没有字符串的长度信息,所以几个没有判断字符串长度的字符串拷贝函数就是容易出现问题的函数。

这些函数有: strcat()、strcpy()、sprintf()等。

3) 即使程序使用了上面所说的问题函数也不一定会出现溢出漏洞,漏洞发生的最后一个条件是程序员由于粗心,未检查用户输入数据的长度就将其直接复制到缓冲区中去。

虽然这看起来是一件小事,很容易杜绝。

可惜的是正因为有大量粗心的程序员的存在,使得溢出漏洞变得非常的普遍。

缓冲区溢出攻击原理及防范作者姓名:XXX 班级:计算机网络XXX学号:2200951XXX 指导教师:XXX教授摘要缓冲区简单来说是一块连续的计算机内存区域,可以保存相同数据类型的多个实例, 缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上,理想的情况是程序检查数据长度并不允许输入超过缓冲区长度的字符,但是绝大多数程序都会假设数据长度总是与所分配的储存空间相匹配,这就为缓冲区溢出埋下隐患.操作系统所使用的缓冲区又被称为"堆栈". 在各个操作进程之间,指令会被临时储存在"堆栈"当中,"堆栈"也会出现缓冲区溢出。

缓冲区溢出是最常见的安全漏洞,针对缓冲区溢出的漏洞进行攻击,是很常见的攻击手段,可以使本地用户获得超级用户权限,也可以使外部攻击者通过网络直接进入系统。

本文详细分析了缓冲区溢出的基本原理,描述了利用缓冲区溢出漏洞进行攻击的基本方式,并通过对一段实例程序的溢出和构建攻击语句直观的演示了缓冲区溢出的形成过程及其攻击原理,最后提出了防范缓冲区溢出的有效措施。

关键词:缓冲区溢出堆栈漏洞AbstractSimply ,buffer is a continuous computer memory area, can keep the same data types of multiple instances, buffer overflow is when computer to the buffer filled with data f igures within the capacity of the buffer itself more than the data covered in legal spill data, the ideal situation is not allowed to check the data length program more than the length of the input buffer characters, but most of the program will be always with the assumption that data length distribution of storage space match, this is the buffer overf low buried hidden trouble. Operating system used by buffer is known as the "stack". I n between each operation process, the instructions will be temporarily stored in the "st ack" of "stack" also can appear buffer overflow. Buffer overrun is the most common s ecurity flaws in the buffer overflow vulnerability to attack, it is very common attack method, can make local users get super user permissions, also can make the external a ttackers through the network directly into the system.This paper analyzes the basic principle of buffer overflow, describes the use of buf fer overrun vulnerabilities to attack the basic way of, and through the example of a pr ogram and the construction of overflow attack statement intuitive demonstrates buffer overflow the forming process and the principle of attack, finally puts forward the cou ntermeasures of buffer overflow effective measures.Keywords:buffer overflow Stack shellcod目录摘要 (1)Abstract (2)绪论 (1)第一章缓冲区溢出基本原理 (2)1.1 栈缓冲区溢出 (2)1.2 HEAP/BSS缓冲区溢出 (4)1.2.1重要性 (4)1.2.2相关概念介绍 (4)1.2.3Heap/BSS溢出攻击 (5)第二章缓冲区溢出攻击 (8)2.1 shellcode基础 (9)2.2 可注入shellcode的编写 (11)2.3 远程缓冲区溢出威胁 (15)第三章缓冲区溢出攻击防御 (17)3.1 给有漏洞的程序打补丁 (17)3.2 编写安全的代码 (17)3.3 静态分析 (17)3.4 动态测试 (17)3.5软件开发过程中的防范策略 (18)3.6 缓冲区溢出攻击的抵御 (23)第四章缓冲区溢出攻击与防御实例设计 (25)4.1 缓冲区溢出攻击实例 (25)总结与展望 (27)致谢 (28)参考文献 (29)绪论随着计算机技术、现代通信技术和网络技术的发展,尤其是Internet的广泛使用,计算机网络与人们的工作和生活的联系越来越密切、越来越深入,同时也使网络系统的安全问题日益复杂和突出。

实验十二缓冲区溢出攻击与防范实验1.实验目的通过实验掌握缓冲区溢出的原理;通过使用缓冲区溢出攻击软件模拟入侵远程主机;理解缓冲区溢出危险性;理解防范和避免缓冲区溢出攻击的措施。

2.预备知识2.1缓冲区溢出攻击简介缓冲区溢出攻击之所以成为一种常见的攻击手段,其原因在于缓冲区溢出漏洞太普通了,并且易于实现。

而且,缓冲区溢出所以成为远程攻击的主要手段,其原因在于缓冲区溢出漏洞给予了攻击者所想要的一切:植入并且执行攻击代码。

被植入的攻击代码以一定的权限运行有缓冲区溢出漏洞的程序,从而得到被攻击主机的控制权。

下面简单介绍缓冲区溢出的基本原理和预防办法。

(1)缓冲区概念缓冲区是内存中存放数据的地方。

在程序试图将数据放到机器内存中的某一个位置的时候,因为没有足够的空间就会发生缓冲区溢出。

而人为的溢出则是有一定企图的,攻击者写一个超过缓冲区长度的字符串,植入到缓冲区,然后再向一个有限空间的缓冲区中植入超长的字符串,这时可能会出现两个结果:一是过长的字符串覆盖了相邻的存储单元,引起程序运行失败,严重的可导致系统崩溃;另一个结果就是利用这种漏洞可以执行任意指令,甚至可以取得系统root特级权限。

缓冲区是程序运行的时候机器内存中的一个连续块,它保存了给定类型的数据,随着动态分配变量会出现问题。

大多时为了不占用太多的内存,一个有动态分配变量的程序在程序运行时才决定给它们分配多少内存。

如果程序在动态分配缓冲区放入超长的数据,它就会溢出了。

一个缓冲区溢出程序使用这个溢出的数据将汇编语言代码放到机器的内存里,通常是产生root权限的地方。

仅仅单个的缓冲区溢出并不是问题的根本所在。

但如果溢出送到能够以root权限运行命令的区域,一旦运行这些命令,那可就等于把机器拱手相让了。

造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。

缓冲区是一块用于存放数据的临时内存空间,它的长度事先已经被程序或操作系统定义好。

缓冲区类似于一个杯子,写入的数据类似于倒入的水。

缓冲区溢出攻击原理一、缓冲区溢出攻击原理缓冲区溢出是一种非常普遍、非常危险的漏洞,在各种操作系统、应用软件中广泛存在。

利用缓冲区溢出攻击,可以导致程序运行失败、系统当机、重新启动等后果。

更为严重的是,可以利用它执行非授权指令,甚至可以取得系统特权,进而进行各种非法操作。

缓冲区溢出是一种系统攻击的手段,通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程序的堆栈,使程序转而执行其它指令,以达到攻击的目的。

据统计,通过缓冲区溢出进行的攻击占所有系统攻击总数的80%以上。

知道了这个数据我非常震惊,以前进行的活动大都是找各方面的黑客软件然后学习这个软件怎么用,但是众所周知,攻击型的黑客软件都是各大杀毒软件的活靶子,基本上几天就不能用了,所以学习了这些软件的原理,我也能写几行代码,不再依赖黑客软件,就算汇编语言难掌握,也可以保存好常用的代码,其使用方法是比较简单的,下面是我学习的过程,由于没有经验,肯定有不少疏漏,也肯定不少地方绕了弯路,但自己学的过程中也获得了更多乐趣和收货时的喜悦,下面是具体介绍。

我用的是windows xp sp3编程软件是vc6.0。

还用到了olldbg2.0。

都是很常用的工具。

先介绍一下缓冲区溢出攻击的基础知识储备,进程内存空间是我最先接触的,现在看来也是最必要的基础,windows系统核心内存区间0xFFFFFFFF~0x80000000 (4G~2G)为Win32操作系统保留用户内存区间0x00000000~0x80000000 (2G~0G)堆: 动态分配变量(malloc), 向高地址增长进程使用的内存可以按照功能大致分成以下4 个部分。

(1)代码区:这个区域存储着被装入执行的二进制机器代码,处理器会到这个区域取指并执行。

(2)数据区:用于存储全局变量等。

(3)堆区:进程可以在堆区动态地请求一定大小的内存,并在用完之后归还给堆区。

动态分配和回收是堆区的特点。

详解C语⾔之缓冲区溢出⽬录⼀、缓冲区溢出原理⼆、缓冲区溢出实例三、缓冲区溢出防范3.1、gets3.2、strcpy3.3、 strncpy/strncat3.4、sprintf3.5、scanf3.6、streadd/strecpy3.7、strtrns3.8、realpath⼀、缓冲区溢出原理栈帧结构的引⼊为⾼级语⾔中实现函数或过程调⽤提供直接的硬件⽀持,但由于将函数返回地址这样的重要数据保存在程序员可见的堆栈中,因此也给系统安全带来隐患。

若将函数返回地址修改为指向⼀段精⼼安排的恶意代码,则可达到危害系统安全的⽬的。

此外,堆栈的正确恢复依赖于压栈的EBP值的正确性,但EBP域邻近局部变量,若编程中有意⽆意地通过局部变量的地址偏移窜改EBP值,则程序的⾏为将变得⾮常危险。

由于C/C++语⾔没有数组越界检查机制,当向局部数组缓冲区⾥写⼊的数据超过为其分配的⼤⼩时,就会发⽣缓冲区溢出。

攻击者可利⽤缓冲区溢出来窜改进程运⾏时栈,从⽽改变程序正常流向,轻则导致程序崩溃,重则系统特权被窃取。

例如,对于下图的栈结构:若将长度为16字节的字符串赋给acArrBuf数组,则系统会从acArrBuf[0]开始向⾼地址填充栈空间,导致覆盖EBP值和函数返回地址。

若攻击者⽤⼀个有意义的地址(否则会出现段错误)覆盖返回地址的内容,函数返回时就会去执⾏该地址处事先安排好的攻击代码。

最常见的⼿段是通过制造缓冲区溢出使程序运⾏⼀个⽤户shell,再通过shell执⾏其它命令。

若该程序有root或suid执⾏权限,则攻击者就获得⼀个有root权限的shell,进⽽可对系统进⾏任意操作。

除通过使堆栈缓冲区溢出⽽更改返回地址外,还可改写局部变量(尤其函数指针)以利⽤缓冲区溢出缺陷。

注意,本⽂描述的堆栈缓冲区溢出不同于⼴义的“堆栈溢出(Stack OverFlow)”,后者除局部数组越界和内存覆盖外,还可能由于调⽤层次太多(尤其应注意递归函数)或过⼤的局部变量所导致。

详解缓冲区溢出攻击以及防范⽅法缓冲区溢出是⼀种在各种操作系统、应⽤软件中⼴泛存在普遍且危险的漏洞,利⽤缓冲区溢出攻击可以导致程序运⾏失败、系统崩溃等后果。

更为严重的是,可以利⽤它执⾏⾮授权指令,甚⾄可以取得系统特权,进⽽进⾏各种⾮法操作。

第⼀个缓冲区溢出攻击--Morris蠕⾍,发⽣在⼗多年前,它曾造成了全世界6000多台⽹络服务器瘫痪。

⼀、缓冲区溢出的原理:当正常的使⽤者操作程序的时候,所进⾏的操作⼀般不会超出程序的运⾏范围;⽽⿊客却利⽤缓冲长度界限向程序中输⼊超出其常规长度的内容,造成缓冲区的溢出从⽽破坏程序的堆栈,使程序运⾏出现特殊的问题转⽽执⾏其它指令,以达到攻击的⽬的。

造成缓冲区溢出的原因是程序中没有仔细检查⽤户输⼊的参数,属于程序开发过程考虑不周到的结果。

当然,随便往缓冲区中填东西造成它溢出⼀般只会出现“分段错误”(Segmentation fault),⽽不能达到攻击的⽬的。

最常见的⼿段是通过制造缓冲区溢出使程序运⾏⼀个⽤户shell,再通过shell执⾏其它命令。

如果该程序属于root且有suid权限的话,攻击者就获得了⼀个有root权限的shell,可以对系统进⾏任意操作了。

缓冲区溢出攻击之所以成为⼀种常见安全攻击⼿段其原因在于缓冲区溢出漏洞普遍并且易于实现。

⽽且缓冲区溢出成为远程攻击的主要⼿段其原因在于缓冲区溢出漏洞给予了攻击者他所想要的⼀切:植⼊并且执⾏攻击代码。

被植⼊的攻击代码以⼀定的权限运⾏有缓冲区溢出漏洞的程序,从⽽得到被攻击主机的控制权。

在1998年Lincoln实验室⽤来评估⼊侵检测的的5种远程攻击中,有2种是缓冲区溢出。

⽽在1998年CERT的13份建议中,有9份是是与缓冲区溢出有关的,在1999年,⾄少有半数的建议是和缓冲区溢出有关的。

在Bugtraq的调查中,有2/3的被调查者认为缓冲区溢出漏洞是⼀个很严重的安全问题。

缓冲区溢出漏洞和攻击有很多种形式,会在第⼆节对他们进⾏描述和分类。

实验四缓冲区溢出攻击姓名:学号:班级:2班实验组别:同组实验者姓名:指导教师:章恒日期:成绩:【实验报告要求】1.简述缓冲区溢出攻击的基本原理。

2.利用RPC漏洞溢出入侵一台操作系统是Windows 2000 Server的计算机,写出基本步骤。

3.利用IIS溢出入侵一台操作系统是Windows 2000 Server的计算机,在该计算机上新增用户test,密码为123456,并将test用户添加到管理员组,写出基本步骤。

4.利用WebDav远程溢出入侵一台操作系统是Windows 2000 Server的计算机,在该计算机上新增用户hacker,密码为123456,并将hacker用户添加到管理员组,写出基本步骤。

5.写出上述三种入侵方法的总结报告。

实验步骤与调试过程:1.RPC漏洞出。

首先调用RPC(Remote Procedure Call)。

当系统启动的时候,自动加载RPC服务。

可以在服务列表中看到系统的RPC服务。

利用RPC漏洞建立超级用户。

首先,把scanms.exe文件拷贝到C盘跟目录下,检查地址段172.18.25.109到172.18.25.11。

点击开始>运行>在运行中输入cmd>确定。

进入DOs模式、在C盘根目录下输入scanms.exe 172.18.25.109-172.18.25.110,回车。

检查漏洞。

2.检查缓冲区溢出漏洞。

利用工具软件attack.exe对172.18.25.109进行攻击。

在进入DOC模式、在C盘根目录下输入acctack.exe 172.18.25.109,回车。

3.3,利用软件Snake IIS溢出工具可以让对方的IIS溢出。

进入IIS溢出工具软件的主界面.IP:172.18.25.109 PORT:80 监听端口为813 单击IDQ溢出。

出现攻击成功地提示对话框。

4.利用工具软件nc.exe连接到该端口。

进入DOs模式,在C盘根目录下输入nc.exe -vv 172.18.25.109 813 回车。

缓冲区溢出攻击的原理和防范技术分析姜燕;刘娜【摘要】基于解决缓冲区溢出这一普遍发生的网络安全漏洞的目的,通过软件、硬件技术层面的验证方法,结合人工检查、静态发现技术、动态防御技术等实验手段,得出了在向缓冲区中传榆数据时可以通过数组边界检%Buffer overflow is a typical and frenquently happened security hole in the network. Some experimental methods supported by software, hardware technology, combined with manual inspection, static discovery technology and dynamic defense technology have been tested to fix the hole. It is proved to be effective precautionary technology to use array border inspection, non-executable buffer setting, returning address protection techniques and so on in order to fix the loopholes caused by buffer attacks.【期刊名称】《电子设计工程》【年(卷),期】2013(021)008【总页数】4页(P148-150,153)【关键词】网络安全;缓冲区溢出攻击;防范技术;漏洞【作者】姜燕;刘娜【作者单位】湖北医药学院公共管理学院,湖北十堰442000【正文语种】中文【中图分类】TP393缓冲区溢出是指向缓冲区中传输的数据超出了缓冲区所能容纳的最大长度,从而使提交的数据超过相应的边界而进入了其他区域[1]。

缓冲区攻击原理缓冲区攻击是一种计算机安全漏洞利用技术,该技术的本质是利用程序设计时的错误,迫使程序执行不在其预期之内的代码,导致程序出现不可预测的行为或系统崩溃。

缓冲区是程序中的一个数据存储区域,通常用于临时存储数据。

由于程序在读写缓冲区时没有足够严密的验证机制,很容易受到攻击。

缓冲区攻击一般包括以下步骤:1. 攻击者通过各种途径获取目标程序的源代码或二进制可执行文件。

2. 攻击者查找目标程序的漏洞点。

常见的漏洞点包括缓冲区溢出、栈溢出、堆溢出、格式化字符串等漏洞。

3. 攻击者利用自己编写的代码,通过漏洞点向缓冲区注入恶意代码。

攻击者通过缓冲区注入的方式,将指针篡改成自己编写的代码地址。

4. 当目标程序执行到被攻击者注入的恶意代码时,攻击者就可以得到目标程序的控制权。

从而进行任意的操作,比如窃取敏感信息、执行恶意程序等。

缓冲区攻击原理的主要方式是缓冲区溢出。

在程序设计中,缓冲区的长度(或大小)需要根据具体情况进行设定,如果没有考虑到缓冲区大小对程序的限制,就很容易导致缓冲区溢出。

攻击者的主要目的就是利用缓冲区溢出造成目标程序的崩溃或执行意外指令。

当攻击者向程序输入超过缓冲区限制的数据时,该数据将会被写入到程序的内存中。

如果攻击者注入的数据太大,超出了程序缓冲区分配的内存空间,就会造成内存泄漏或覆盖程序的其他重要内存空间,从而导致程序崩溃或执行意外指令。

攻击者在利用缓冲区溢出攻击时,通常需要设计一个精细的利用程序操作流程,以使攻击有效。

此外,攻击者还需要获取目标程序的关键信息,比如缓冲区地址、返回地址、指令寄存器等,以便更好地定位攻击目标。

因此,攻击者需要对目标计算机系统的底层运行原理有一定的了解。

为了防范缓冲区攻击,程序设计中需要实行严格的输入数据验证规则,并对缓冲区大小进行限制。

此外,程序员应当在代码中加入对数据输入的有效性校验,以减少缓冲区攻击的风险。

缓冲区溢出攻击的基本原理

缓冲区溢出攻击(Buffer Overflow Attack)是一种常见的安全漏洞,指的是攻击者利用输入数据的长度或格式错误,超出程序设计者预留的存储空间范围,从而写入到相邻内存空间中,进而控制程序的执行或修改程序的行为。

缓冲区溢出攻击的基本原理如下:

1.内存分配:程序在运行时会根据变量类型和长度来分配内存空间。

2.缓冲区溢出:攻击者通过向程序输入异常数据,超出了程序预留的内存空

间。

3.覆盖关键数据:溢出的数据覆盖了原本存储的数据,可能是程序的返回地

址、函数指针等关键信息。

4.控制程序行为:攻击者利用溢出的数据修改程序的执行路径,跳转到自己

准备好的恶意代码。

5.执行恶意代码:程序执行了攻击者注入的恶意代码,可能导致系统崩溃、

拒绝服务或远程执行任意命令。

为了避免缓冲区溢出攻击,开发人员可以采取以下措施:

•使用安全的编程语言和工具,如内存安全的语言(如Rust)或经过良好测试的C/C++库。

•限制输入数据的长度,确保不会超过缓冲区可容纳的大小。

•进行输入验证和过滤,确保输入数据符合预期的格式和范围。

•定期更新软件和操作系统,及时修补已知的漏洞。

•实施数据执行保护(DEP)和地址空间布局随机化(ASLR)等安全机制。

综上所述,缓冲区溢出攻击是一种常见的安全漏洞,它利用错误处理输入数据的程序中的缺陷,从而控制程序行为。

开发人员和系统管理员应该密切关注安全问题,采取相应的防护措施,以保护系统和用户的信息安全。