SAP权限相关设置、控制及传输_20100516_v1.0

- 格式:doc

- 大小:946.00 KB

- 文档页数:23

济南分公司SAP系统权限设置

和修改操作流程

1.概述

1.1目的

规范SAP用户权限设置和修改的操作流程,加强SAP用户权限的管理,保证SAP系统的安全、稳定运行。

1.2读者

SAP系统的最终用户和SAP系统的用户、权限管理员。

2.用户权限设置和修改操作流程

2.1用户权限的设置

权限管理员根据“中国石化济南分公司ERP最终用户申请表”相关栏目的内容,对用户管理员所创建的用户ID赋予相应的权限。

2.2用户权限的修改

ERP最终用户由于岗位或者业务范围的调整,需要对其权限进行修改(增加或者减少权限)时,必须填写“中国石化济南分公司ERP最终用户权限修改申请表”(请参见附表三),经所在单位的主要领导审核批准后,交信息中心。

经信息中心领导审核后,权限管理员在SAP系统中,手工对相应用户ID进行权限的修改,并通知用户本人。

附表三

中国石化济南分公司

2、“功能模块”指用户使用SAP中的功能模块,其中有:FI/CO—

财务/成本管理,PP—生产计划, SD—销售/分销,MRO—物料采

购管理,MM—物料管理,PM—设备维护,HR—人力资源。

单位(部门)负责人(签章):

年月日

信息中心审核:

年月日

2。

SAP用户权限管理配置及操作手册SAP用户权限管理配置及操作手册SAP用户权限管理配置及操作手册Overview业务说明OverviewSAP的每个用户能够拥有的角色是有数量限制的,大概是300多点,具体不记得了。

如果只在S_TCODE和菜单中设置了某个事务代码,而没有设置权限对象,此时将不能真正拥有执行该事务代码的权限。

SAP的权限检查机制:SAP进入一个t-code,要检查两个东西1)S_TCODE2) 表TSTCA 里面和这个T-cdoe相对应的object。

有些tcode在tstca里面没有对应的object,就会导致直接往S_TCODE中加事务代码不能使用的情况。

SAP权限架构概念权限对象Authorization objectSAP在事务码(T-code)的基础上通过权限对象对权限进行进一步的细分,例如用户有创建供应商的权限,但是创建供应商的事务码中有单独的权限对象,那么就可以通过权限对象设置不同的用户可以操作不同的供应商数据。

角色-Role同类的USER使用SAP的目的和常用的功能都是类似的﹐例如业务一定需要用到开S/O的权限。

当我们把某类USER需要的权限都归到一个集合中﹐这个集合就是“职能”(Role)。

所谓的“角色”或者“职能”﹐是sap4.0才开始有的概念﹐其实就是对user的需求进行归类﹐使权限的设定更方便。

(面向对象的权限!!)分为single role 和composite role两种﹐后者其实是前者的集合。

角色模板-Template RoleRole的模板﹐一般是single role.但这个模板具有一个强大的功能﹐能通过更改模板而更改所有应用(sap称为Derive“继承”)此模板的Role(sap称之为adjust)参数文件-Profile参数文件相当于指定对应的权限数据及权限组的定义。

每个角色下会产生一个附属的参数文件。

真正记录权限的设定的文件﹐从sap4.0开始是与Role绑定在一起的。

权限设定操作手册权限保护1.注意1.1.用户、角色、事务代码、受权对象的关系用户:由几个角色构成角色:由一系列事务代码搭建事务代码:需要系统规定的必需受权对象才能运转受权对象:由它的参数来定义1.2.权限设定须慎重权限设定特别重要,而且权限的排错查问特别繁琐、耗时,所以在做权限设准时必定要慎重,每次改正都要记录。

1.3.测试环境下改正除非特别状况,权限设定不同意在正式环境直接改正。

一般都是在测试环境改正、测试成功后,再传到正式环境。

1.4.拒绝不合理权限要求Basis 不是决定用户权限范围的人,而是实质管理中大大小小业务流的管理者。

所以,改正权限设定,务必需求用户供给经过领导签核的申请表。

关于用户不合理的权限要求,顾问有责任拒绝。

2.角色保护2.1.作业说明基本由权限的大架构有 User ID (用户),Role (角色), Profile (权限参数文件)三层,可知权限的设定也会有相应的三层。

目的SAP中的权限管理能够经过成立若干角色的方式进行,角色的定义为 SAP中单个或很多个事务代码( T-Code)构成的一个角色定位。

角色是指在业务中预先定义的履行特别职能的工作。

能够为单个的用户的需求去创立角色,也能够经过事务代码创立角色,而后分派给各个需要这些角色的用户。

创立角色主要有三种方式:手工创立。

合适所有新建角色的需求,主要对应权限追加;继承。

主要对应设定派生角色;复制。

主要对应设定基本的角色。

继承与复制创立角色的差别:用继承的方式成立新角色,继承后,只要要填写Org.level,Object就所有表记为绿灯。

用复制的方式成立新角色,需要在Object 里填入值, Object 才能所有表记为绿灯。

以上是二者操作上最大的差别。

2.2.创立单调角色事务代码与菜单路径PFCG–工具 ->管理->用户保护->角色管理->角色菜单此为事务代码输入栏后续作业工具列图示 / 其余说明备注输入事务代码可于命令栏输入 [ 事务代码 ] 并按 ENTER键,履行程序鼠标双击( 或 ) 将鼠标光标停在欲履行对象,并双击鼠标左键。

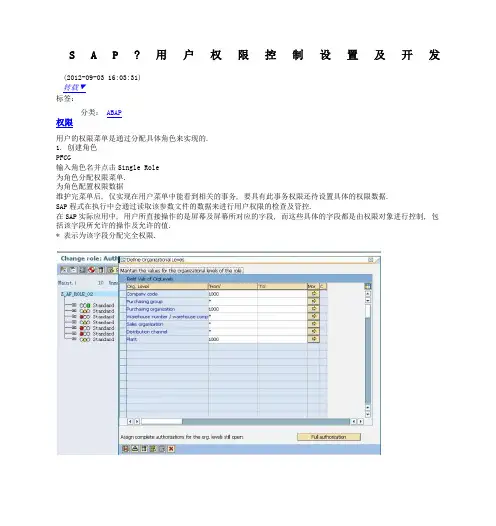

S A P?用户权限控制设置及开发(2012-09-03 16:03:31)转载▼标签:分类:ABAP权限用户的权限菜单是通过分配具体角色来实现的.1. 创建角色PFCG输入角色名并点击Single Role为角色分配权限菜单.为角色配置权限数据维护完菜单后, 仅实现在用户菜单中能看到相关的事务, 要具有此事务权限还待设置具体的权限数据.SAP程式在执行中会通过读取该参数文件的数据来进行用户权限的检查及管控.在SAP实际应用中, 用户所直接操作的是屏幕及屏幕所对应的字段, 而这些具体的字段都是由权限对象进行控制, 包括该字段所允许的操作及允许的值.* 表示为该字段分配完全权限.通过状态灯图标来表示各权限对象的维护状态, 绿灯代表激活, 黄色代表未激活, 红色代表未给权限字段分配值, 单击权限字段前的铅笔图标可以定义该字段的授权值.一些常用的权限字段:ACTVT: 该字段存放的就是允许操作的代码, 例如 01 代表创建,02 代表修改,03代表显示等;TCD: 存放该权限角色所包含的事务代码;该图说明允许该角色的用户能查看和更改物料的Status.权限对象维护完成后,点Generate 将该权限数据激活.将角色分配给用户:进行用户比较, 只有单击"完成比较"按钮,该用户所对应的权限角色才将正式生效.自定义权限对象:1. 权限字段的维护:SU20创建权限字段.2. 对象类及权限对象的维护SU21对象类是多个权限对象的集合, 而一个权限对象下又可分配多个权限字段, 新增的用户自定义权限对象, 需要单击工具栏中的"Regenerate SAP_ALL" 按钮才会把新增的权限对象赋值给SAP_ALL这个权限参数文件.3. 权限对象的分配.SU22把权限对象(Authorization Object)分配给事务代码.权限对象在 ABAP 程序中的调用.For Example 1.?对Parameters输入的检查:-------------------------------------------------------REPORT??z_af_034.TABLES:?marc.PARAMETERS:?s_werks?LIKE?marc-werks?DEFAULT?'1000'.AT?SELECTION-SCREEN.??AUTHORITY-CHECK?OBJECT?'ZS002'???????????ID?'ZWERKS'?FIELD?s_werks.??IF?sy-subrc?<>?0.????MESSAGE?'权限检查失败'?TYPE?'E'.??ENDIF.START-OF-SELECTION.--------------------------------------------------------For Example 2.对 select-options 数据的权限检查:--------------------------------------------------------REPORT??z_af_034.TABLES:?marc.DATA:?errstr?TYPE?string.SELECT-OPTIONS:?s_werks?FOR?marc-werks.START-OF-SELECTION.??LOOP?AT?s_werks.????IF?NOT?s_werks?IS?INITIAL.??????AUTHORITY-CHECK?OBJECT?'ZS002'????????????????ID?'ZWERKS'?FIELD?s_werks-low.??????CONCATENATE?'Plant?'?s_werks-low?'?No?Authorization'?INTO?errstr.??????MESSAGE?errstr?TYPE?'E'.??????EXIT.????ENDIF.????IF?NOT?s_werks?IS?INITIAL.??????AUTHORITY-CHECK?OBJECT?'ZS002'????????????????ID?'ZWERKS'?FIELD?s_werks-high.??????CONCATENATE?'Plant?'?s_werks-high?'?No?Authorization'?INTO?errstr.??????MESSAGE?errstr?TYPE?'E'.??????EXIT.????ENDIF.??ENDLOOP.--------------------------------------------------------------可通过 Function GET_AUTH_VALUES 获取权限对象的权限值.用户权限缺失的检查.SU531).检查操作用户是否被授权能操作所执行的事务.2).检查操作用户被授权的权限角色里面是否包含程序所调用的权限对象.3).检查操作用户的权限检查字段输入值是否包含在权限字段.在用户执行某个程式权限检查失败后, 输入 SU53 就能看到权限评估检查报表.如下图所示:查找权限角色:如何知道某个 Tcode 分配给了哪些 Role?SUIM。

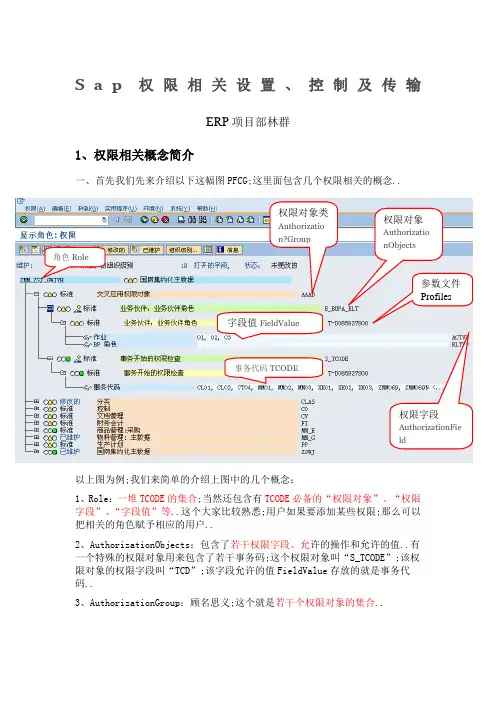

S a p 权限相关设置、控制及传输ERP 项目部林群1、权限相关概念简介一、首先我们先来介绍以下这幅图PFCG;这里面包含几个权限相关的概念..以上图为例;我们来简单的介绍上图中的几个概念:1、Role :一堆TCODE 的集合;当然还包含有TCODE 必备的“权限对象”、“权限字段”、“字段值”等..这个大家比较熟悉;用户如果要添加某些权限;那么可以把相关的角色赋予相应的用户..2、AuthorizationObjects :包含了若干权限字段、允许的操作和允许的值..有一个特殊的权限对象用来包含了若干事务码;这个权限对象叫“S_TCODE”;该权限对象的权限字段叫“TCD”;该字段允许的值FieldValue 存放的就是事务代码..3、AuthorizationGroup :顾名思义;这个就是若干个权限对象的集合..权限对象类Authorizatio n?Group权限对象Authorizatio nObjects参数文件Profiles权限字段AuthorizationFie ld字段值FieldValue角色Role事务代码TCODE4、AuthorizationField:是AuthorizationObjects的相关元素;比如:操作、公司代码、一个事务等..有一种特殊的权限字段用来表示可以针对该权限对象做哪些操作;是允许创建、修改、显示、删除或者其他..该权限字段叫“ACTVT”;该字段允许的值FieldValue存放的就是允许操作的代码;01代表创建、02代表修改、03代表显示等..5、FieldValue:确定可进行的操作或操作范围;如:权限字段是工厂;权限字段的值是1010;那么拥有该角色的用户只能进行1010工厂的相关操作..6、Profiles:当一个角色生成的时候;会生成一个相应的参数文件;同样的;该参数文件也包含与相应角色一样的权限对象..可以把一些非生成的参数文件赋予相关的用户介绍完以上几个概念后;大家来看看我们平时用SU53得到的截图以下是在800用YLKJ_MM账号操作ME21N的截图:就可以很清楚知道图中的意思了该用户缺少权限对象类MM_E中的权限对象M_BEST_EKO下的字段ACTVT的值01创建的权限;后续会介绍怎么根据该图;查找相应的角色..二、介绍以上几个概念后;接下来介绍一下用户组UserGroup用户组;顾名思义就是用户的集合;可以根据单位、部门对用户进行分组;对相应的用户组赋予相应的权限..2、权限设置过程下面以:为了控制事务代码ZMM100的使用;而创建ZMM_TEST角色的过程为例介绍角色的创建..1、权限对象类的创建输入事务代码SU21;如下图:如上图;点击“ObjectClass”;如下图:按上图填写权限对象类的名称及描述;填写完后点击保存;弹出如下对话框:点击“本地对象”;权限对象创建成功注意:如果是正式情况不能点击本地对象;要点击保存2、权限字段的创建输入SU20;如下图:点击上图中的按钮;进入如下图:如果这边的需要的数据元素不存在;则需要用SE11进行数据元素的创建;这边没有权限操作;不进行演示如上图;填写字段名及数据元素注意:如果所需要的字段已经存在;比如:WERKS或者ACTVT等;则不需要操作此步骤;点击保存;弹出如下界面:点击保存;即可3、创建权限对象及字段设置选中创建好的权限对象类;点击右键;选中“CreateAuthorizationObject”;如下图:弹出如下界面:在上图中填写“对象名称”、“对象描述”、“字段名”填写完后;点击保存;弹出如下界面:点击保存;弹出如下界面:点击;回到如下界面:点击;权限对象及字段设置成功;如下图:4、设置事务代码的权限对象输入事务代码SU24;如下图:如上图;输入需要维护的事物代码;点击;如下图:如上图;每个事务代码都有默认的一个相关权限对象S_TCODE用于检查事务代码;大家平常可能会有疑问:有些自开发的程序;如果没有对它设置权限控制的时候;为什么顾问的账号可以操作该事务代码;而一般用户的账号却不能操作呢答案就在于顾问账号中分配的Z_KEYUSER_DISP_NOHR显示权限ALL-非HR角色中的S_TCODE权限对象字段值设置为如下:点击上图中的按钮;维护相关的事务代码;如下:点击上图中的按钮;增加权限对象其它按钮的作用;大家自己测试一下就知道了;弹出如下对话框:如上图;在对话框中输入已经创建的权限对象;点击回车;如下:这边设置;当ROLE菜单增加该事务代码的时候;是否自动带出事务代码相关的权限对象S_TCODE不适用于该设置;为了演示这个效果;我们这边增加两个权限对象..增加完权限对象后点击保存;会提示设置请求号;大家可以随便创建一个;到时候把其释放即可..创建完请求号后;弹出下图提示;说明维护没有问题了..5、角色的创建只介绍手工创建;复制、上载及继承大家自己测试;还有种组件角色大家也可以去了解一下输入事务代码PFCG;如下图:如上图;输入角色的名称;点击“创建角色”按钮;如下:如上图;输入角色名称;并点击保存;然后点击“菜单”分页;如下:点击按钮;如下:如上图;输入要分配的事物代码;点击按钮;如下:点击保存;后点击“权限”分页中的按钮;如下图:点击菜单栏上的“实用程序”——>“显示技术名称”再选择角色;点击上图中的;如下图:从上图中大家可以清楚的发现SU24中“ProposalStatus”的作用了当然;S_TCODE 是不受影响的这边只带出权限对象ZMAT_CHECK;如果想继续增加其他的权限对象;则可以点击菜单栏上的“编辑”——>“插入权限”或者上图中的按钮进行权限对象的增加注意:“选择标准”不能添加自定义的权限对象这边点击;如下图:如上图;输入要增加的权限对象;点击回车;如下图:点击;对权限字段值进行维护;如下:设置完字段值后;点击上图中的按钮;角色的权限维护成功..最后点击“用户”分页进行相应用户的维护;并进行用户的比较..比较简单不再详细说明6、程序中的权限控制如果有的人认为以上操作完就;就可以进行权限控制了;那就错了..其实以上的设置对权限限制完全起不到任何作用;真正的权限限制是在事务代码相应的程序中增加如下代码:AUTHORITY-CHECK OBJECT 'ZMAT_CHECK'ID'ACTVT'FIELD'01'.才能达到权限的控制;即以上的操作才起作用..3、角色传输只介绍批量角色的传输;单个传输就点击即可1、请求号的生成:输入事务代码PFCG;如下图:进入大量传输界面;如下:如上图输入要传输的角色名;点击;如下图:点击回车;如下图:回车;进行相应请求号的创建;这边不再详细说明..请求号创建完后;跳转如下界面:到此;角色相应的请求号生成成功..2、请求号传输:没有权限操作;这边不再详细截图跨集团传输:STMS;在源系统操作;即如果要把120的角色传输至240;则在120系统执行STMS; 同一个集团不同客户端传输:SCC1;在统一集团的目的系统操作;即如果要把120的角色传输至160;则要在160系统进行SCC1的操作..4、权限相关表及事务代码基本上所有的权限问题都可以根据下面的表或事务代码进行处理;这边留给大家自己研究吧1、相关事务代码SU53当一个账号反映没有某个应有的权限时;可以输入T-code:SU53;查询系统出现没有权限的信息..SUIMSUIM其实就是Information系统的一个集合界面..最常用的功能是:已知某个T-code;查找含有这个T-code的角色..输入T-code后执行;就可以得到含有这个T-code的角色的列表..注意:其判断条件是角色的角色菜单;而不是Profile参数文件..一创建Role角色的相关T-code:PFCG创建角色PFAC创建系统模板标准角色PFAC_CHG改变系统模板标准角色PFAC_DEL删除系统模板标准角色PFAC_DIS显示系统模板标准角色PFAC_INS新建系统模板标准角色PFAC_STRROLE_CMP比较SUPC批量建立角色参数文件SWUJ测试SU03检测authorizationdata授权数据SU25;SU26检查updatedprofile更新的参数文件二创建用户的相关T-code:SU0SU01创建用户SU01DSU01_NAVSU05SU50;SU51;SU52SU1SU10批量创建用户SU12批量修改用户SUCOMP维护用户公司地址SU2修改用户参数用户组SUGR维护用户组SUGRD显示用户组SUGRD_NAV维护用户组SUGR_NAV显示用户组三关于profile&AuthorizationDataSU02直接创建角色参数文件;不用角色创建SU20细分AuthorizationFields授权范围SU21SU03维护AuthorizationObjects授权对象对具体transactioncode事务代码细分SU22;SU24维护事务权限对象的分配SU53检查缺失的authorizationobjects授权对象SU56分析authorizationdatabuffers授权数据缓冲器 SU87检查用户改变产生的history历史记录SU96;SU97;SU98;SU99SUPC批量产生角色2、相关的表TOBJAllavailableauthorizationobjectsUSR12用户级authorization授权值USR01主数据USR02密码在此USR04授权在此USR03UseraddressdataUSR05UserMasterParameterIDUSR06AdditionalDataperUserUSR07Object/valuesoflastauthorizationcheckUSR08TableforusermenuentriesUSR09EntriesforusermenusworkareasUSR10UsermasterauthorizationprofilesUSR11UserMasterTextsforProfilesUSR10USR12UsermasterauthorizationvaluesUSR13ShortTextsforAuthorizationsUSR14SurchargeableLanguageVersionsperUserUSR15ExternalUserNameUSR16ValuesforVariablesforUserAuthorizations USR20DateoflastusermasterreorganizationUSR21AssignusernameaddresskeyUSR22LogondatawithoutkernelaccessUSR30AdditionalInformationforUserMenuUSR40TableforillegalpasswordsUSR41当前用户USREFUSUSRBF3UST04UserProfile在此UST10CCompositeprofilesUST10SSingleprofilesAGR_1250角色与权限对象的关联表AGR_1251角色与权限对象及操作值关联表TSTC事务代码表UST12参数文件与权限值的对应AGR_1016角色与参数文件对应表USRBF2这个表是对应到所用的authorzizationobjects的. USOBX事务代码与权限对象。

流程驱动的SAP权限管理解决方案简介_V1.0SAP 系统刚上线时,您关注较多的可能是系统能否顺畅运行、数据是否准确,财务帐是否能对得上等等,对于系统内的权限管理问题,可能您关注得并不多。

事实上,随着SAP这样大集成系统的上线运行,企业运营信息的储存、加工和传递效率被极大地提高了。

但是,任何事务都是有两面性的,实时性和集成性增加的同时也会加大企业运营的风险。

这种风险主要体现在两个方面,一是如果授权不当,员工获取企业运营信息的深度和广度可能会远远超过其工作所需的范围,这会大大增加泄密的可能性;二是一旦授权不当,让原本没有必要操作或加工这些信息的员工拥有了这些权力,就会大大增加管理失控的风险性。

因此,我们建议您关注一下SAP系统的权限管理问题,因为这绝对不是一个IT问题,而是一个跨部门、跨流程的重要的企业管理问题。

在认真分析了您企业的SAP权限管理体系后,如果您发现存在如下问题,那么您的企业可能就需要实施一套SAP权限管理的解决方案了。

- 没有一套清晰且明确的授权规则随着SAP系统运行越来越顺畅,使用者渐渐感受到了系统所带来的价值,于是大家便会要求给自已开通各种功能并增加相应的权限。

而对于IT部门的系统权限管理人员来说,面对大量的申请,似乎并不能找到一个清晰且明确的标准。

于是,请部门主管审批便成了一个最为有效的解决方案。

只要相关的部门主管认可,IT部门即予开通。

然而,这仅仅是从管理职责上解决了谁负责的问题,并未解决权限管理的本质问题。

即给某员工开通一个权限或不开通一个权限,是由某一个人来判断,还是由一套规则来决定。

无论是从规范化、科学化和精细化管理的角度来说,还是从风险控制的角度来说,授权体系的管理肯定是上述两者的结合,光有前者是远远不够的。

对于实施了SAP系统的企业来说,应先建立一套基于业务活动的SAP系统权限管理规则。

对于某一位员工来说,究竟应该拥有什么样的权限,首先应取决于其在企业业务流程中所承担的角色及从事的活动。

SAP 用户权限控制设置及开发(2012-09-03 16:03:31)转载▼标签:分类:ABAP权限用户的权限菜单是通过分配具体角色来实现的.1. 创建角色PFCG输入角色名并点击Single Role为角色分配权限菜单.为角色配置权限数据维护完菜单后, 仅实现在用户菜单中能看到相关的事务, 要具有此事务权限还待设置具体的权限数据.SAP程式在执行中会通过读取该参数文件的数据来进行用户权限的检查及管控.在SAP实际应用中, 用户所直接操作的是屏幕及屏幕所对应的字段, 而这些具体的字段都是由权限对象进行控制, 包括该字段所允许的操作及允许的值.* 表示为该字段分配完全权限.通过状态灯图标来表示各权限对象的维护状态, 绿灯代表激活, 黄色代表未激活, 红色代表未给权限字段分配值, 单击权限字段前的铅笔图标可以定义该字段的授权值.一些常用的权限字段:ACTVT: 该字段存放的就是允许操作的代码, 例如 01 代表创建,02 代表修改,03代表显示等;TCD: 存放该权限角色所包含的事务代码;该图说明允许该角色的用户能查看和更改物料的Status.权限对象维护完成后,点Generate 将该权限数据激活.将角色分配给用户:进行用户比较, 只有单击"完成比较"按钮,该用户所对应的权限角色才将正式生效.自定义权限对象:1. 权限字段的维护:SU20创建权限字段.2. 对象类及权限对象的维护SU21对象类是多个权限对象的集合, 而一个权限对象下又可分配多个权限字段, 新增的用户自定义权限对象, 需要单击工具栏中的"Regenerate SAP_ALL" 按钮才会把新增的权限对象赋值给SAP_ALL这个权限参数文件.3. 权限对象的分配.SU22把权限对象(Authorization Object)分配给事务代码.有个奇怪的问题是: 我用SU22给自己的事务码分配了自定义的 Authorization Object 后, 为什么在用 PFCG 增加权限的时候这个 Authorization Object 不能自动带过来, 而系统自身的 Tcode 却能带过已经分配给它的Authorization Object. 有知道的同学们请告知一声. 可加 QQ 群: 262131634 或QQ: 115023071权限对象在 ABAP 程序中的调用.For Example 1.对Parameters输入的检查:-------------------------------------------------------REPORT z_af_034.TABLES: marc.PARAMETERS: s_werks LIKE marc-werks DEFAULT '1000'.AT SELECTION-SCREEN.AUTHORITY-CHECK OBJECT 'ZS002'ID 'ZWERKS' FIELD s_werks.IF sy-subrc <> 0.MESSAGE '权限检查失败' TYPE 'E'.ENDIF.START-OF-SELECTION.--------------------------------------------------------For Example 2.对 select-options 数据的权限检查:--------------------------------------------------------REPORT z_af_034.TABLES: marc.DATA: errstr TYPE string.SELECT-OPTIONS: s_werks FOR marc-werks.START-OF-SELECTION.LOOP AT s_werks.IF NOT s_werks IS INITIAL.AUTHORITY-CHECK OBJECT 'ZS002'ID 'ZWERKS' FIELD s_werks-low.CONCATENATE 'Plant ' s_werks-low ' No Authorization' INTO errstr.MESSAGE errstr TYPE 'E'.EXIT.ENDIF.IF NOT s_werks IS INITIAL.AUTHORITY-CHECK OBJECT 'ZS002'ID 'ZWERKS' FIELD s_werks-high.CONCATENATE 'Plant ' s_werks-high ' No Authorization' INTO errstr.MESSAGE errstr TYPE 'E'.EXIT.ENDIF.ENDLOOP.--------------------------------------------------------------可通过 Function GET_AUTH_VALUES 获取权限对象的权限值.用户权限缺失的检查.SU531).检查操作用户是否被授权能操作所执行的事务.2).检查操作用户被授权的权限角色里面是否包含程序所调用的权限对象.3).检查操作用户的权限检查字段输入值是否包含在权限字段.在用户执行某个程式权限检查失败后, 输入 SU53 就能看到权限评估检查报表.如下图所示:查找权限角色:如何知道某个 Tcode 分配给了哪些 Role?SUIM。

权限设定操作手册权限维护1.注意1.1.用户、角色、事务代码、授权对象的关系-用户:由几个角色组成-角色:由一系列事务代码搭建-事务代码:需要系统规定的必要授权对象才能运行-授权对象:由它的参数来定义1.2.权限设定须谨慎-权限设定非常重要,并且权限的排错查询非常繁琐、耗时,因此在做权限设定时一定要谨慎,每次更改都要记录。

1.3.测试环境下修改-除非特殊情况,权限设定不允许在正式环境直接更改。

-一般都是在测试环境修改、测试成功后,再传到正式环境。

1.4.拒绝不合理权限要求-Basis不是决定用户权限范围的人,而是实际管理中大大小小业务流的管理者。

-所以,变更权限设定,务必要求用户提供经过领导签核的申请表。

-对于用户不合理的权限要求,顾问有责任拒绝。

2.角色维护2.1.作业说明-基本由权限的大架构有User ID(用户),Role(角色),Profile(权限参数文件)三层,可知权限的设定也会有相应的三层。

-目的SAP中的权限管理可以通过建立若干角色的方式进行,角色的定义为SAP中单个或者多个事务代码(T-Code)组成的一个角色定位。

角色是指在业务中事先定义的执行特殊职能的工作。

可以为单个的用户的需求去创建角色,也可以通过事务代码创建角色,然后分配给各个需要这些角色的用户。

-创建角色主要有三种方式:手工创建。

适合所有新建角色的需求,主要对应权限追加;继承。

主要对应设定派生角色;复制。

主要对应设定基本的角色。

-继承与复制创建角色的区别:用继承的方式建立新角色,继承后,只需要填写Org.level,Object就全部标识为绿灯。

用复制的方式建立新角色,需要在Object里填入值,Object才能全部标识为绿灯。

以上是两者操作上最大的区别。

2.2.创建单一角色-事务代码与菜单路径PFCG –工具 -> 管理 -> 用户维护 -> 角色管理 -> 角色-菜单此为事务代码输入栏-后续作业-字段说明-后续作业-字段说明-后续作业-字段说明-后续作业-字段说明-后续作业-备注由于SAP的角色内容可以用多种方法进行选择,如根据SAP的菜单、SAP的报表程序、以及其他角色等等。

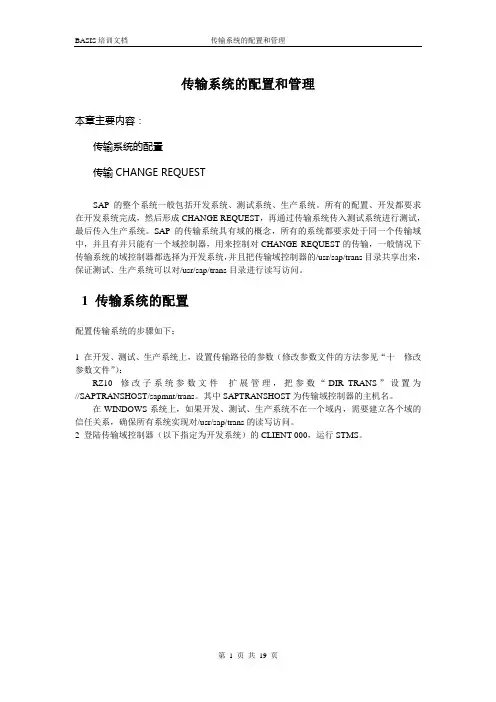

传输系统的配置和管理本章主要内容:传输系统的配置传输CHANGE REQUESTSAP的整个系统一般包括开发系统、测试系统、生产系统。

所有的配置、开发都要求在开发系统完成,然后形成CHANGE REQUEST,再通过传输系统传入测试系统进行测试,最后传入生产系统。

SAP的传输系统具有域的概念,所有的系统都要求处于同一个传输域中,并且有并只能有一个域控制器,用来控制对CHANGE REQUEST的传输,一般情况下传输系统的域控制器都选择为开发系统,并且把传输域控制器的/usr/sap/trans目录共享出来,保证测试、生产系统可以对/usr/sap/trans目录进行读写访问。

1 传输系统的配置配置传输系统的步骤如下:1 在开发、测试、生产系统上,设置传输路径的参数(修改参数文件的方法参见“十修改参数文件”):RZ10--修改子系统参数文件--扩展管理,把参数“DIR_TRANS”设置为//SAPTRANSHOST/sapmnt/trans。

其中SAPTRANSHOST为传输域控制器的主机名。

在WINDOWS系统上,如果开发、测试、生产系统不在一个域内,需要建立各个域的信任关系,确保所有系统实现对/usr/sap/trans的读写访问。

2 登陆传输域控制器(以下指定为开发系统)的CLIENT 000,运行STMS。

2 在没有配置传输系统时,系统将弹出窗口,要求配置传输系统。

作为域控制器的开发系统,直接在弹出窗口点保存,默认开发系统为域控制器。

3 登陆测试或生产系统的CLIENT 000,运行事物代码STMS4 系统要求配置传输,点保存右侧的“OTHER CONFIGURATION”5 选择Include system in domain6 确认传输域的目标主机(开发机的主机名),如SAPDEV,传输域控制器SAP系统的system number,如01。

然后点保存。

7 保存后,系统显示等待加入传输域8 再次登陆开发系统的CLIENT000,运行事物代码stms。

ERP权限控制在这一节,介绍一下ERP 的权限设计,了解权限设计的逻辑。

一个特别是适合大集团业务的ERP 系统,应该提供一个非常完善的权限控制机制,甚至允许将权限控制字段细到字段级别,举例:Select 用户名From 用户表where 用户名='butcher' (得到用户名)select 权限组ID From 权限表where 用户名='butcher' (得到用户对应的权限组ID )select * From 权限控制列表where 权限组ID = ‘***** '(得到没个权限组ID 对应的明细权限列表也就是用户的明细权限)在此我们可看到诸如用户名表,角色表,权限组表和对应业务操作的权限详细控制列表诸如此类的表格。

现在来看看ERP的权限设计思路,首先了解下几个Tcode和权限相关表格。

常用权限相关Tcode .(一)Role(角色)相关T-code:PFCG 创建ROLE_CMP 角色比较SUPC 批量建立角色profile(二)建立用户SU01 建立用户SU01D 显示用户SU2|SU3| SU50|SU51|SU52 改变/显示用户个人参数SU10|SU12 批量维护用户SUCOMP 维护用户公司地址SUIM 用户信息系统(强调一下)(三)建立用户组SUGR| SUGRD_NA V 维护用户组SUGRD| SUGR_NAV 显示用户组(四)维护检查授权SU20|SU21 自定义授权字段和授权对象SU53 当出现权限问题可使用它检测未授权对象.SU56: 分析authoraztion data buffers.常用权限相关表格:TOBJ : All avaiable authorization objects.(ERP 系统默认的所有授权对象)USR12: 用户级authorization 值USR02:User Logon Data(包括用户名称密码,是否锁住等字段)USR03:User address dataUSR05:User Master Parameter ID(Tcode SU3可查看用户参数文件的参数ID默认值)USR41:当前用户(即Tcode SM04看到的所有当前活动用户,包括各种对话系统通信类用户)USRBF2 :记录当前用户所有的授权objectsUST04:User Profile master(用户主数据中对应的权限参数文件名)UST10S : Single profiles (授权文件,权限参数和授权对象对应表 ) UST12 : Authorizations (具体授权细节)重点提示:USR02/USRBF2/UST10S/UST1四个表包含的信息就是 ERP 权限控制的关键,前者是用户主数 据表,后三者和用户授权紧密相关。

ERP权限控制在这一节,介绍一下ERP 的权限设计,了解权限设计的逻辑。

一个特别是适合大集团业务的ERP 系统,应该提供一个非常完善的权限控制机制,甚至允许将权限控制字段细到字段级别,举例:Select 用户名From 用户表where 用户名='butcher' (得到用户名)select 权限组ID From 权限表where 用户名='butcher' (得到用户对应的权限组ID )select * From 权限控制列表where 权限组ID = ‘***** '(得到没个权限组ID 对应的明细权限列表也就是用户的明细权限)在此我们可看到诸如用户名表,角色表,权限组表和对应业务操作的权限详细控制列表诸如此类的表格。

现在来看看ERP的权限设计思路,首先了解下几个Tcode和权限相关表格。

常用权限相关Tcode .(一)Role(角色)相关T-code:PFCG 创建ROLE_CMP 角色比较SUPC 批量建立角色profile(二)建立用户SU01 建立用户SU01D 显示用户SU2|SU3| SU50|SU51|SU52 改变/显示用户个人参数SU10|SU12 批量维护用户SUCOMP 维护用户公司地址SUIM 用户信息系统(强调一下)(三)建立用户组SUGR| SUGRD_NA V 维护用户组SUGRD| SUGR_NAV 显示用户组(四)维护检查授权SU20|SU21 自定义授权字段和授权对象SU53 当出现权限问题可使用它检测未授权对象.SU56: 分析authoraztion data buffers.常用权限相关表格:TOBJ : All avaiable authorization objects.(ERP 系统默认的所有授权对象)USR12: 用户级authorization 值USR02:User Logon Data(包括用户名称密码,是否锁住等字段)USR03:User address dataUSR05:User Master Parameter ID(Tcode SU3可查看用户参数文件的参数ID默认值)USR41:当前用户(即Tcode SM04看到的所有当前活动用户,包括各种对话系统通信类用户)USRBF2 :记录当前用户所有的授权objectsUST04:User Profile master(用户主数据中对应的权限参数文件名)UST10S : Single profiles (授权文件,权限参数和授权对象对应表 ) UST12 : Authorizations (具体授权细节)重点提示:USR02/USRBF2/UST10S/UST1四个表包含的信息就是 ERP 权限控制的关键,前者是用户主数 据表,后三者和用户授权紧密相关。

SAP权限设置控制与传输1. 引言SAP(Systems, Applications and Products)是一套领先的企业资源计划(ERP)软件,提供了广泛的功能模块来管理企业的各个方面,包括财务、物料管理、销售和采购等。

在SAP系统中,权限设置控制与传输是非常重要的,它可以确保只有授权的用户能够访问和操作特定的数据和功能模块。

本文将介绍SAP权限设置控制与传输的基本原则和操作步骤。

2. SAP权限设置控制2.1 权限概述在SAP系统中,权限是指用户可以访问和执行的特定功能和数据的范围。

通过权限设置控制,管理员可以定义哪些用户可以执行哪些操作,并限制用户的访问权限。

这些权限可以在不同的层次上进行设置,包括系统级、应用级和对象级权限。

2.2 权限设置原则在进行SAP权限设置时,应遵循以下原则:•最小权限原则:用户只能获得他们工作所需的最低权限级别,以降低潜在的风险。

•分离权限原则:不同的操作应该由不同的用户执行,以确保控制和审计的有效性。

•审计跟踪原则:系统应该记录所有用户的操作和访问行为,以便追踪和审计。

2.3 权限设置步骤2.3.1 创建角色角色是一组相关权限和功能的集合,可以为用户分配角色来定义其权限。

在SAP系统中,创建角色是权限设置的第一步。

1.进入SAP系统,使用管理员账户登录。

2.打开SAP菜单,并选择“角色管理”。

3.在角色管理界面,点击“新建角色”按钮。

4.输入角色名称、描述和权限范围等信息。

5.点击“保存”按钮,保存新角色。

2.3.2 分配角色一旦创建了角色,就可以将其分配给用户。

1.在SAP菜单中选择“用户管理”。

2.在用户管理界面,选择要分配角色的用户。

3.在用户详情页中,找到“角色”部分,点击“分配角色”按钮。

4.选择要分配的角色,并点击“保存”按钮。

2.3.3 测试权限在分配角色后,应该进行权限测试,以确保角色的权限设置满足预期。

1.使用被分配角色的用户账户登录SAP系统。

权限设定操作手册权限维护2008-9-31. 注意1.1. 用户、角色、事务代码、授权对象的关系用户:由几个角色组成角色:由一系列事务代码搭建事务代码:需要系统规定的必要授权对象才能运行授权对象:由它的参数来定义1.2. 权限设定须谨慎权限设定非常重要,并且权限的排错查询非常繁琐、耗时,因此在做权限设定时一定要谨慎,每次更改都要记录。

1.3. 测试环境下修改除非特殊情况,权限设定不允许在正式环境直接更改。

一般都是在测试环境修改、测试成功后,再传到正式环境。

1.4. 拒绝不合理权限要求Basis 不是决定用户权限范围的人,而是实际管理中大大小小业务流的管理者。

所以,变更权限设定,务必要求用户提供经过领导签核的申请表。

对于用户不合理的权限要求,顾问有责任拒绝。

2. 角色维护2.1. 作业说明基本由权限的大架构有User ID(用户),Role(角色),Profile(权限参数文件)三层,可知权限的设定也会有相应的三层。

目的SAP 中的权限管理可以通过建立若干角色的方式进行,角色的定义为SAP 中单个或者多个事务代码(T-Code)组成的一个角色定位。

角色是指在业务中事先定义的执行特殊职能的工作。

可以为单个的用户的需求去创建角色,也可以通过事务代码创建角色,然后分配给各个需要这些角色的用户。

创建角色主要有三种方式:手工创建。

适合所有新建角色的需求,主要对应权限追加;继承。

主要对应设定派生角色;复制。

主要对应设定基本的角色。

继承与复制创建角色的区别:用继承的方式建立新角色,继承后,只需要填写Org.level,Object 就全部标识为绿灯。

用复制的方式建立新角色,需要在Object 里填入值,Object 才能全部标识为绿灯。

以上是两者操作上最大的区别。

2.2. 创建单一角色事务代码与菜单路径PFCG –工具- 管理- 用户维护- 角色管理- 角色菜单此为事务代码输入栏后续作业工具列图示/其它说明备注输入事务代码可于命令栏输入事务代码并按ENTER 键,执行程序鼠标双击或将鼠标光标停在欲执行对象,并双击鼠标左键。

Sap 权限相关设置、控制及传输ERP 项目部 林群1、权限相关概念简介一、首先我们先来介绍以下这幅图(PFCG ),这里面包含几个权限相关的概念。

以上图为例,我们来简单的介绍上图中的几个概念:1、Role :一堆TCODE 的集合,当然还包含有TCODE 必备的“权限对象”、“权限字段”、“字段值”等。

这个大家比较熟悉,用户如果要添加某些权限,那么可以把相关的角色赋予相应的用户。

2、Authorization Objects :包含了若干权限字段、允许的操作和允许的值。

有一个特殊的权限对象用来包含了若干事务码,这个权限对象叫“S_TCODE”,该权限对象的权限字段叫“TCD”,该字段允许的值(Field Value )存放的就是事务代码。

3、Authorization Group :顾名思义,这个就是若干个权限对象的集合。

4、Authorization Field :是Authorization Objects 的相关元素,比如:操作、公司代码、一个事务等。

有一种特殊的权限字段用来表示可以针对该权限对象做哪些操作,是允许创建、修改、显示、删除或者其他。

该权限字段叫“ACTVT ”,该字段允许的值(Field Value )存放的就是允许操作的代码,01代表创建、02代表修改、03代表显示等。

权限对象类(Authorizati on Group )权限对象(Authorizati on Objects )参数文件(Profiles )权限字段(Authorization Field )字段值(Field Value )角色(Role )事务代码(TCODE )5、Field Value:确定可进行的操作或操作范围,如:权限字段是工厂,权限字段的值是1010,那么拥有该角色的用户只能进行1010工厂的相关操作。

6、Profiles:当一个角色生成的时候,会生成一个相应的参数文件,同样的,该参数文件也包含与相应角色一样的权限对象。

(可以把一些非生成的参数文件赋予相关的用户)介绍完以上几个概念后,大家来看看我们平时用SU53得到的截图(以下是在800用YLKJ_MM账号操作ME21N的截图):就可以很清楚知道图中的意思了(该用户缺少权限对象类MM_E中的权限对象M_BEST_EKO 下的字段ACTVT的值01(创建)的权限,后续会介绍怎么根据该图,查找相应的角色)。

二、介绍以上几个概念后,接下来介绍一下用户组(User Group)用户组,顾名思义就是用户的集合,可以根据单位、部门对用户进行分组,对相应的用户组赋予相应的权限。

2、权限设置过程下面以:为了控制事务代码ZMM100的使用,而创建ZMM_TEST角色的过程为例介绍角色的创建。

1、权限对象类的创建输入事务代码SU21,如下图:如上图,点击“Object Class”,如下图:按上图填写权限对象类的名称及描述,填写完后点击保存,弹出如下对话框:点击“本地对象”,权限对象创建成功(注意:如果是正式情况不能点击本地对象,要点击保存)!2、权限字段的创建输入SU20,如下图:点击上图中的按钮,进入如下图:如果这边的需要的数据元素不存在,则需要用SE11进行数据元素的创建,这边没有权限操作,不进行演示!如上图,填写字段名及数据元素(注意:如果所需要的字段已经存在,比如:WERKS或者ACTVT等,则不需要操作此步骤),点击保存,弹出如下界面:点击保存,即可!3、创建权限对象及字段设置选中创建好的权限对象类,点击右键,选中“Create Authorization Object”,如下图:弹出如下界面:在上图中填写“对象名称”、“对象描述”、“字段名”填写完后,点击保存,弹出如下界面:点击保存,弹出如下界面:点击,回到如下界面:点击,权限对象及字段设置成功,如下图:4、设置事务代码的权限对象输入事务代码SU24,如下图:如上图,输入需要维护的事物代码,点击,如下图:如上图,每个事务代码都有默认的一个相关权限对象S_TCODE用于检查事务代码,(大家平常可能会有疑问:有些自开发的程序,如果没有对它设置权限控制的时候,为什么顾问的账号可以操作该事务代码,而一般用户的账号却不能操作呢??答案就在于顾问账号中分配的Z_KEYUSER_DISP_NOHR(显示权限ALL-非HR)角色中的S_TCODE权限对象字段值设置为如下:)点击上图中的按钮,维护相关的事务代码,如下:点击上图中的按钮,增加权限对象(其它按钮的作用,大家自己测试一下就知道了),弹出如下对话框:如上图,在对话框中输入已经创建的权限对象,点击回车,如下:这边设置,当ROLE菜单增加该事务代码的时候,是否自动带出事务代码相关的权限对象(S_TCODE不适用于该设置),为了演示这个效果,我们这边增加两个权限对象。

增加完权限对象后点击保存,会提示设置请求号,大家可以随便创建一个,到时候把其释放即可。

创建完请求号后,弹出下图提示,说明维护没有问题了。

5、角色的创建(只介绍手工创建,复制、上载及继承大家自己测试,还有种组件角色大家也可以去了解一下)输入事务代码PFCG,如下图:如上图,输入角色的名称,点击“创建角色”按钮,如下:如上图,输入角色名称,并点击保存,然后点击“菜单”分页,如下:点击按钮,如下:如上图,输入要分配的事物代码,点击按钮,如下:点击保存,后点击“权限”分页中的按钮,如下图:点击菜单栏上的“实用程序”——>“显示技术名称”再选择角色,点击上图中的,如下图:从上图中大家可以清楚的发现SU24中“Proposal Status”的作用了(当然,S_TCODE是不受影响的)这边只带出权限对象ZMAT_CHECK,如果想继续增加其他的权限对象,则可以点击菜单栏上的“编辑”——>“插入权限”或者上图中的按钮进行权限对象的增加(注意:“选择标准”不能添加自定义的权限对象)这边点击,如下图:如上图,输入要增加的权限对象,点击回车,如下图:点击,对权限字段值进行维护,如下:设置完字段值后,点击上图中的按钮,角色的权限维护成功。

最后点击“用户”分页进行相应用户的维护,并进行用户的比较。

(比较简单不再详细说明)6、程序中的权限控制如果有的人认为以上操作完就,就可以进行权限控制了,那就错了。

其实以上的设置对权限限制完全起不到任何作用,真正的权限限制是在事务代码相应的程序中增加如下代码:AUTHORITY-CHECK OBJECT 'ZMAT_CHECK'ID'ACTVT'FIELD'01'.才能达到权限的控制,即以上的操作才起作用。

3、角色传输(只介绍批量角色的传输,单个传输就点击即可)1、请求号的生成:输入事务代码PFCG ,如下图:进入大量传输界面,如下:如上图输入要传输的角色名,点击,如下图:点击回车,如下图:回车,进行相应请求号的创建,这边不再详细说明。

请求号创建完后,跳转如下界面:到此,角色相应的请求号生成成功。

2、请求号传输:(没有权限操作,这边不再详细截图)跨集团传输:STMS,在源系统操作,即如果要把120的角色传输至240,则在120系统执行STMS;同一个集团不同客户端传输:SCC1,在统一集团的目的系统操作,即如果要把120的角色传输至160,则要在160系统进行SCC1的操作。

4、权限相关表及事务代码(基本上所有的权限问题都可以根据下面的表或事务代码进行处理,这边留给大家自己研究吧)1、相关事务代码− SU53−当一个账号反映没有某个应有的权限时,可以输入T-code:SU53,查询系统出现没有权限的信息。

− SUIM− SUIM 其实就是Information 系统的一个集合界面。

−最常用的功能是:已知某个 T-code,查找含有这个T-code 的角色。

−输入 T-code 后执行,就可以得到含有这个T-code 的角色的列表。

−注意:其判断条件是角色的角色菜单,而不是 Profile 参数文件。

− (一)创建 Role(角色)的相关T-code:−PFCG 创建角色− PFAC 创建系统模板标准角色− PFAC_CHG 改变系统模板标准角色− PFAC_DEL 删除系统模板标准角色− PFAC_DIS 显示系统模板标准角色− PFAC_INS 新建系统模板标准角色− PFAC_STR− ROLE_CMP 比较− SUPC 批量建立角色参数文件− SWUJ 测试− SU03 检测 authorization data(授权数据)− SU25, SU26 检查 updated profile(更新的参数文件)− (二)创建用户的相关 T-code:− SU0−SU01 创建用户− SU01D− SU01_NAV− SU05− SU50,SU51,SU52− SU1−SU10 批量创建用户− SU12 批量修改用户− SUCOMP 维护用户公司地址− SU2 修改用户参数−用户组− SUGR 维护用户组− SUGRD 显示用户组− SUGRD_NAV 维护用户组− SUGR_NAV 显示用户组− (三)关于 profile & Authorization Data− SU02 直接创建角色参数文件,不用角色创建− SU20 细分 Authorization Fields(授权范围)− SU21(SU03) 维护 Authorization Objects(授权对象)−对具体 transaction code(事务代码)细分− SU22,SU24 维护事务权限对象的分配− SU53 检查缺失的 authorization objects(授权对象)− SU56 分析 authorization data buffers(授权数据缓冲器)− SU87 检查用户改变产生的 history(历史记录)− SU96,SU97,SU98,SU99− SUPC 批量产生角色2、相关的表− TOBJ All available authorization objects− USR12 用户级 authorization(授权)值− USR01 主数据− USR02 密码在此− USR04 授权在此− USR03 User address data− USR05 User Master Parameter ID− USR06 Additional Data per User− USR07 Object/values of last authorization check− USR08 Table for user menu entries− USR09 Entries for user menus (work areas)− USR10 User master authorization profiles− USR11 User Master Texts for Profiles (USR10)− USR12 User master authorization values− USR13 Short Texts for Authorizations− USR14 Surcharge able Language Versions per User− USR15 External User Name− USR16 Values for Variables for User Authorizations− USR20 Date of last user master reorganization− USR21 Assign user name address key− USR22 Logon data without kernel access− USR30 Additional Information for User Menu− USR40 Table for illegal passwords− USR41 当前用户− USREFUS− USRBF3− UST04 User Profile 在此− UST10C Composite profiles− UST10S Single profiles− AGR_1250 角色与权限对象的关联表− AGR_1251 角色与权限对象及操作值关联表− TSTC 事务代码表− UST12 参数文件与权限值的对应− AGR_1016 角色与参数文件对应表− USRBF2 这个表是对应到所用的authorzization objects的. − USOBX 事务代码与权限对象。