应用高级ACL配置流分类示例

- 格式:doc

- 大小:84.00 KB

- 文档页数:7

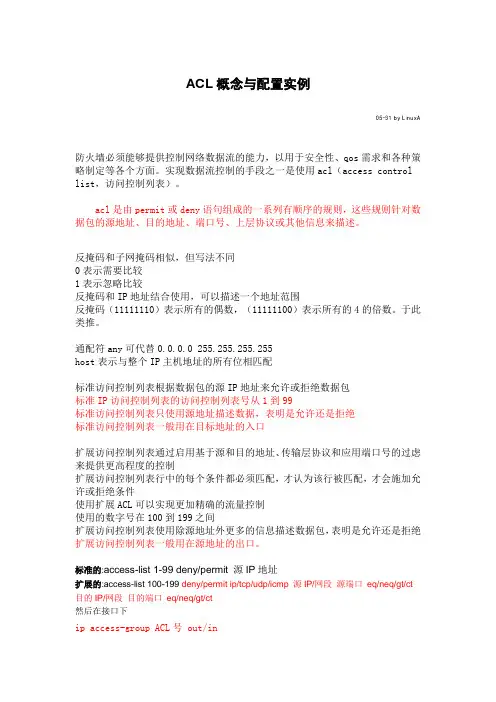

ACL概念与配置实例05-31 by LinuxA防火墙必须能够提供控制网络数据流的能力,以用于安全性、qos需求和各种策略制定等各个方面。

实现数据流控制的手段之一是使用acl(access control list,访问控制列表)。

acl是由permit或deny语句组成的一系列有顺序的规则,这些规则针对数据包的源地址、目的地址、端口号、上层协议或其他信息来描述。

反掩码和子网掩码相似,但写法不同0表示需要比较1表示忽略比较反掩码和IP地址结合使用,可以描述一个地址范围反掩码(11111110)表示所有的偶数,(11111100)表示所有的4的倍数。

于此类推。

通配符any可代替0.0.0.0 255.255.255.255host表示与整个IP主机地址的所有位相匹配标准访问控制列表根据数据包的源IP地址来允许或拒绝数据包标准IP访问控制列表的访问控制列表号从1到99标准访问控制列表只使用源地址描述数据,表明是允许还是拒绝标准访问控制列表一般用在目标地址的入口扩展访问控制列表通过启用基于源和目的地址、传输层协议和应用端口号的过虑来提供更高程度的控制扩展访问控制列表行中的每个条件都必须匹配,才认为该行被匹配,才会施加允许或拒绝条件使用扩展ACL可以实现更加精确的流量控制使用的数字号在100到199之间扩展访问控制列表使用除源地址外更多的信息描述数据包,表明是允许还是拒绝扩展访问控制列表一般用在源地址的出口。

标准的:access-list 1-99 deny/permit 源IP地址扩展的:access-list 100-199 deny/permit ip/tcp/udp/icmp源IP/网段源端口eq/neq/gt/ct 目的IP/网段目的端口eq/neq/gt/ct然后在接口下ip access-group ACL号 out/inACL的处理过程:若第一条不匹配,则依次往下进行判断,直到有任一条语句匹配ACL使用反码来标志一个或几个地址是被允许还是被拒绝配置实例标准访问控制列表的配置第一步,使用access-list命令创建访问控制列表Router(config)# access-list access-list-number { permit | deny } source [source- wildcard-mask ] [log](config)# access-list access-list-number permit any第二步,使用ip access-group命令把访问控制列表应用到某接口Router(config-if)# ip access-group access-list-number { in | out }扩展访问控制列表的配置第一步,使用access-list命令创建一个扩展访问控制列表(config)# access-list access-list-number { permit | deny } protocol [source source-wildcard destination destination-wildcard ] [operator port][established][log](config)# access-list access-list-number permit ip any any第二步,使用ip access-group命令把一个扩展访问控制列表应用到某接口(config-if)# ip access-group access-list-number { in | out }扩展ACL的应用示例:第一步,创建拒绝来自172.16.4.0去往172.16.3.0的telnet流量的ACLRouter(config)# access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 23 Router(config)# access-list 101 permit ip any any第二步,应用到接口E0的出方向上Router(config)# interface Ethernet 0Router(config-if)# ip access-group 101 out命名访问控制列表的配置(config)# ip access-list extended cisco其余步骤与上类同,但提示符会变为(config ext-nacl)# ,如果是标准访问控制列表则变为(config std-nacl)#。

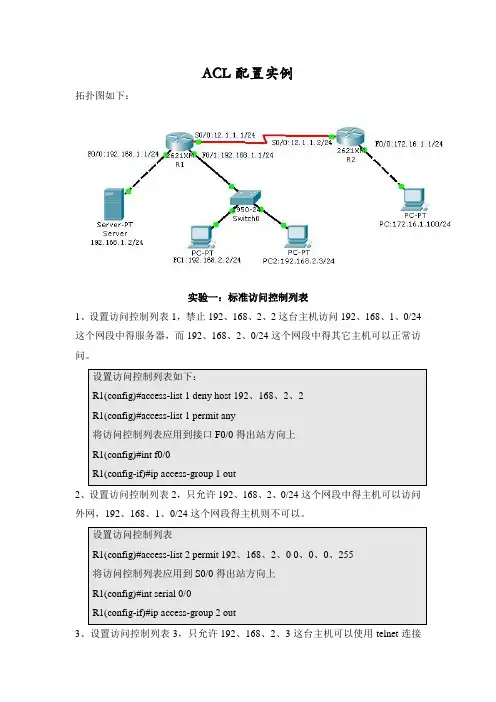

ACL配置实例拓扑图如下:实验一:标准访问控制列表1、设置访问控制列表1,禁止192、168、2、2这台主机访问192、168、1、0/24这个网段中得服务器,而192、168、2、0/24这个网段中得其它主机可以正常访问。

设置访问控制列表如下:R1(config)#access-list 1 deny host 192、168、2、2R1(config)#access-list 1 permit any将访问控制列表应用到接口F0/0得出站方向上R1(config)#int f0/0R1(config-if)#ip access-group 1 out2、设置访问控制列表2,只允许192、168、2、0/24这个网段中得主机可以访问外网,192、168、1、0/24这个网段得主机则不可以。

设置访问控制列表R1(config)#access-list 2 permit 192、168、2、0 0、0、0、255将访问控制列表应用到S0/0得出站方向上R1(config)#int serial 0/0R1(config-if)#ip access-group 2 out3、设置访问控制列表3,只允许192、168、2、3这台主机可以使用telnet连接R1。

4、查瞧访问控制列表2 match(es)这些信息显示就是过滤包得数据,可以使用clear access-list counters命令来清除。

5、查瞧配置在接口上得访问控制列表6、删除访问控制列表删除访问控制列表要从两个方面入手,一就是删除访问控制列表,二就是取消访问控制列表有接口上得应用。

R1(config)#no access-list 1R1(config)#int f0/0R1(config-if)#no ip access-group 1 out实验二:扩展访问控制列表扩展访问控制列表得语法:access-list [100-199] [permit/deny] 协议源IP 源IP反码目标IP 目标IP 反码条件[eq] [具体协议/端口号]1、在SERVER上搭建、DNS服务如下:2、测试从三台PC中就是否可以正常访问各种服务。

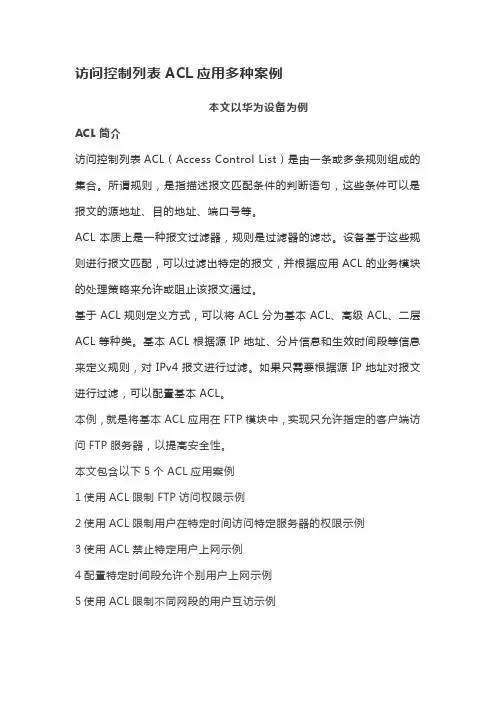

访问控制列表ACL应用多种案例本文以华为设备为例ACL简介访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。

所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。

设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

基于ACL规则定义方式,可以将ACL分为基本ACL、高级ACL、二层ACL等种类。

基本ACL根据源IP地址、分片信息和生效时间段等信息来定义规则,对IPv4报文进行过滤。

如果只需要根据源IP地址对报文进行过滤,可以配置基本ACL。

本例,就是将基本ACL应用在FTP模块中,实现只允许指定的客户端访问FTP服务器,以提高安全性。

本文包含以下5个ACL应用案例1使用ACL限制FTP访问权限示例2使用ACL限制用户在特定时间访问特定服务器的权限示例3使用ACL禁止特定用户上网示例4配置特定时间段允许个别用户上网示例5使用ACL限制不同网段的用户互访示例使用ACL限制FTP访问权限示例组网需求如图1所示,Switch作为FTP服务器,对网络中的不同用户开放不同的访问权限:子网1(172.16.105.0/24)的所有用户在任意时间都可以访问FTP服务器。

子网2(172.16.107.0/24)的所有用户只能在某一个时间范围内访问FTP 服务器。

其他用户不可以访问FTP服务器。

已知Switch与各个子网之间路由可达,要求在Switch上进行配置,实现FTP服务器对客户端访问权限的设置。

图1 使用基本ACL限制FTP访问权限组网图操作步骤配置时间段<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] time-range ftp-access from 0:0 2014/1/1 to 23:592014/12/31 //配置ACL生效时间段,该时间段是一个绝对时间段模式的时间段[Switch] time-range ftp-access 14:00 to 18:00 off-day //配置ACL生效时间段,该时间段是一个周期时间段,ftp-access最终生效的时间范围为以上两个时间段的交集配置基本ACL[Switch] acl number 2001[Switch-acl-basic-2001] rule permit source 172.16.105.00.0.0.255 //允许172.16.105.0/24网段的所有用户在任意时间都可以访问FTP服务器[Switch-acl-basic-2001] rule permit source 172.16.107.0 0.0.0.255 time-range ftp-access //限制172.16.107.0/24网段的所有用户只能在ftp-access时间段定义的时间范围内访问FTP服务器[Switch-acl-basic-2001] rule deny source any //限制其他用户不可以访问FTP服务器[Switch-acl-basic-2001] quit配置FTP基本功能[Switch] ftp server enable //开启设备的FTP服务器功能,允许FTP 用户登录[Switch] aaa[Switch-aaa] local-user huawei password irreversible-cipherirreversible-cipher方式的密码仅适用于V200R003C00及以后版本,在V200R003C00之前版本上,仅适用cipher方式密码[Switch-aaa] local-user huawei privilege level 15 //配置FTP用户的用户级别[Switch-aaa] local-user huawei service-type ftp //配置FTP用户的服务类型[Switch-aaa] local-user huawei ftp-directory cfcard: //配置FTP用户的授权目录,在盒式交换机上需配置为flash:[Switch-aaa] quit配置FTP服务器访问权限[Switch] ftp acl 2001 //在FTP模块中应用ACL验证配置结果在子网1的PC1(172.16.105.111/24)上执行ftp 172.16.104.110命令,可以连接FTP服务器。

ACL案例及说明技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。

如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。

A公司的某位可怜的网管目前就面临了一堆这样的问题。

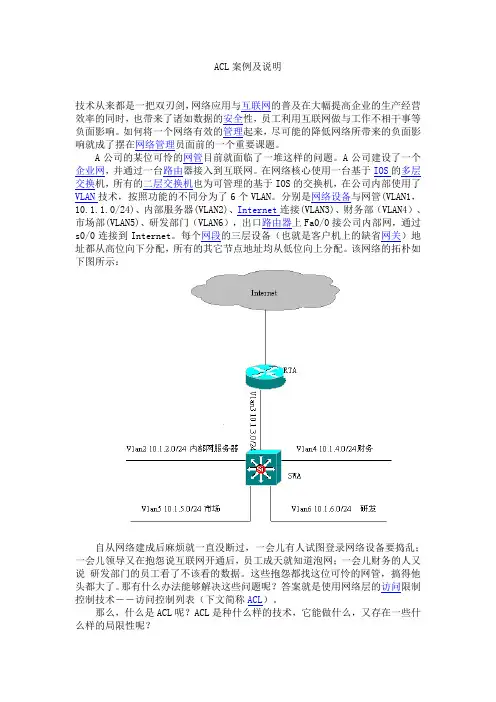

A公司建设了一个企业网,并通过一台路由器接入到互联网。

在网络核心使用一台基于IOS的多层交换机,所有的二层交换机也为可管理的基于IOS的交换机,在公司内部使用了VLAN技术,按照功能的不同分为了6个VLAN。

分别是网络设备与网管(VLAN1,10.1.1.0/24)、内部服务器(VLAN2)、Internet连接(VLAN3)、财务部(VLAN4)、市场部(VLAN5)、研发部门(VLAN6),出口路由器上Fa0/0接公司内部网,通过s0/0连接到Internet。

每个网段的三层设备(也就是客户机上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。

该网络的拓朴如下图所示:自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。

这些抱怨都找这位可怜的网管,搞得他头都大了。

那有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。

那么,什么是ACL呢?ACL是种什么样的技术,它能做什么,又存在一些什么样的局限性呢?ACL的基本原理、功能与局限性网络中常说的ACL是Cisco IOS所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。

只不过支持的特性不是那么完善而已。

在其它厂商的路由器或多层交换机上也提供类似的技术,不过名称和配置方式都可能有细微的差别。

标准ACL和扩展ACL的应用实例配置实例访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机。

本文通过2个实例,介绍标准ACL和扩展ACL的使用方法。

在介绍案例之前,我们先来了解一下什么是标准访问控制列表和扩展访问控制列表:标准访问控制列表比较简单,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,在思科的路由器里使用的访问控制列表号1到99以及1300到1999来创建相应的ACL。

扩展访问控制列表功能很强大,他可以控制源IP,目的IP,源端口,目的端口等,能实现相当精细的控制,扩展ACL不仅读取IP包头的源地址/目的地址,还要读取第四层包头中的源端口和目的端口的IP。

不过他存在一个缺点,那就是在没有硬件ACL加速的情况下,扩展ACL会消耗大量的路由器CPU资源。

所以当使用中低档路由器时应尽量减少扩展ACL的条目数。

在思科路由器里,扩展访问控制列表使用的ACL号为100到199以及2000到2699。

案例一:标准ACL应用实例一、组网结构及需求某企业总部在北京,广州有一分公司,通过专线连接到北京总部。

广州分公司有管理者和普通员工两个网段,要求在路由器的接口上通过ACL进行控制,让管理者网段可以访问北京公司的数据库,但普通员工禁止访问北京公司数据库。

二、配置方法1、广州公司路由器的数据配置interface FastEthernet0/0ip address 10.10.10.1 255.255.255.0duplex autospeed autointerface Serial0/0description to beijingip address 192.168.1.1 255.255.255.252 encapsulation pppinterface FastEthernet0/1ip address 20.20.20.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 192.168.1.22、北京公司路由器的数据配置interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0duplex autospeed autointerface Serial0/0description to Guangzhouip address 192.168.1.2 255.255.255.252ip access-group 10 in /*与广州互连接口的入方向上,应用标准访问控制列表10 */encapsulation pppinterface FastEthernet0/1ip address 172.16.2.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 192.168.1.1access-list 10 permit 20.20.20.0 0.0.0.255 /*标准访问控制列表10,允许源地址为20.20.20.0网段的数据包通过*/案例二:扩展ACL应用实例一、组网结构及需求组网机构与案例一相同,要求广州分公司的管理者网段可以访问北京公司的数据库1和数据库2;普通员工可以访问数据库一,但禁止访问数据库二。

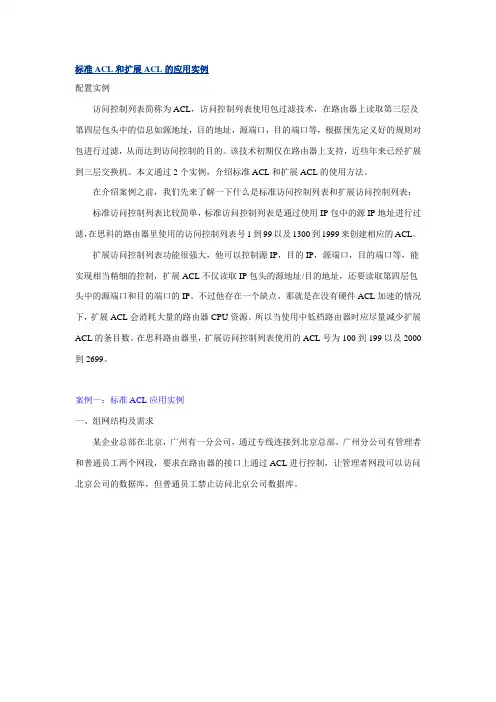

1.1 ACL典型配置举例1.1.1 组网需求●公司企业网通过设备Router实现各部门之间的互连。

●要求正确配置ACL,禁止其它部门在上班时间(8:00至18:00)访问工资查询服务器(IP地址为129.110.1.2),而总裁办公室(IP地址为129.111.1.2)不受限制,可以随时访问。

1.1.2 组网图图1-1配置ACL组网图1.1.3 配置步骤(1) 定义上班时间段# 定义8:00至18:00的周期时间段。

<Sysname> system-view[Sysname] time-range trname 8:00 to 18:00 working-day(2) 定义到工资服务器的ACL# 进入高级访问控制列表视图,编号为3000。

[Sysname] acl number 3000# 定义总裁办公室到工资服务器的访问规则。

[Sysname-acl-adv-3000] rule 1 permit ip source 129.111.1.2 0.0.0.0destination 129.110.1.2 0.0.0.0# 定义其它部门到工资服务器的访问规则。

[Sysname-acl-adv-3000] rule 2 deny ip source any destination 129.110.1.20.0.0.0 time-range trname[Sysname-acl-adv-3000] quit(3) 应用ACL# 将ACL 3000用于Ethernet1/0出方向的包过滤。

[Sysname] firewall enable[Sysname] interface ethernet 1/0[Sysname-Ethernet1/0] firewall packet-filter 3000 outbound。

ACL访问控制列表配置实例分享ACL(Access Control List)访问控制列表是用于控制网络设备的数据流动和访问权限的一种重要网络安全技术。

通过配置ACL,我们可以限制特定IP地址或IP地址段的访问,实现对网络资源的精细化控制。

本文将分享ACL访问控制列表的配置实例,以帮助读者更好地理解和应用ACL技术。

一、ACL基础知识回顾在介绍ACL的配置实例之前,先回顾一下ACL的基础知识。

ACL分为标准ACL和扩展ACL两种类型。

标准ACL仅能根据源IP地址进行过滤,而扩展ACL则可以根据源IP地址、目的IP地址、端口号等多种条件进行过滤。

根据实际应用场景选择合适的ACL类型进行配置。

ACL配置中使用的关键字有:permit(允许通过),deny(拒绝通过),any(任意),host(主机),eq(等于),range(范围),log (记录日志)等。

具体配置过程根据不同网络设备和操作系统的差异而有所差异,本文以常见网络设备为例进行实例分享。

二、标准ACL配置实例标准ACL适用于仅按照源IP地址进行过滤的场景,下面是一个标准ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个标准ACL,命名为“ACL_Standard”。

3. 指定允许或拒绝访问的源IP地址段,例如192.168.1.0/24。

4. 应用ACL到指定的接口,例如应用到GigabitEthernet0/0接口。

5. 保存配置并退出。

三、扩展ACL配置实例扩展ACL可根据源IP地址、目的IP地址、端口号等多种条件进行过滤,适用于更为复杂的网络环境。

以下是一个扩展ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个扩展ACL,命名为“ACL_Extended”。

3. 指定允许或拒绝访问的源IP地址、目的IP地址、端口号等条件,例如允许源IP为192.168.1.0/24的主机访问目的IP为10.0.0.1的主机的HTTP服务(端口号为80)。

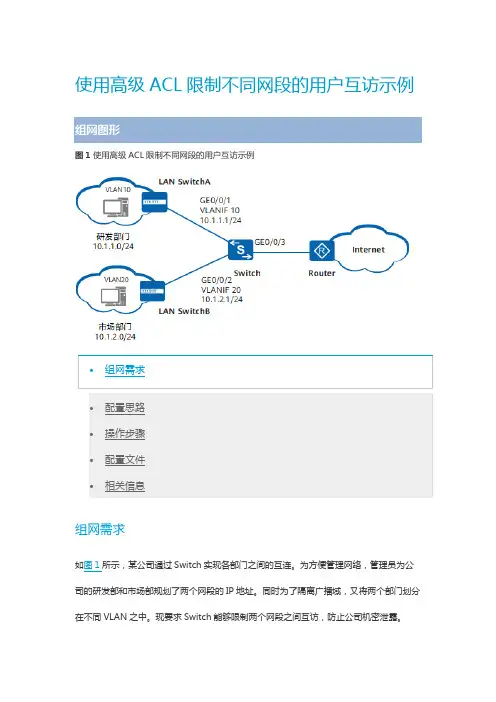

使用高级ACL限制不同网段的用户互访示例图1 使用高级ACL限制不同网段的用户互访示例组网需求如图1所示,某公司通过Switch实现各部门之间的互连。

为方便管理网络,管理员为公司的研发部和市场部规划了两个网段的IP地址。

同时为了隔离广播域,又将两个部门划分在不同VLAN之中。

现要求Switch能够限制两个网段之间互访,防止公司机密泄露。

配置思路采用如下的思路在Switch上进行配置:1.配置高级ACL和基于ACL的流分类,使设备可以对研发部与市场部互访的报文进行过滤。

2.配置流行为,拒绝匹配上ACL的报文通过。

3.配置并应用流策略,使ACL和流行为生效。

操作步骤1.配置接口所属的VLAN以及接口的IP地址# 创建VLAN10和VLAN20。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 10 20# 配置Switch的接口GE0/0/1和GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN20。

[Switch] interface gigabitethernet 0/0/1[Switch-GigabitEthernet0/0/1] port link-type trunk[Switch-GigabitEthernet0/0/1] port trunk allow-pass vlan 10[Switch-GigabitEthernet0/0/1] quit[Switch] interface gigabitethernet 0/0/2[Switch-GigabitEthernet0/0/2] port link-type trunk[Switch-GigabitEthernet0/0/2] port trunk allow-pass vlan 20[Switch-GigabitEthernet0/0/2] quit# 创建VLANIF10和VLANIF20,并配置各VLANIF接口的IP地址。

ACL原理及配置实例ACL是Access Control List的缩写,即访问控制列表,是网络设备上用来限制网络流量的一种功能。

ACL可以根据不同的条件对网络流量进行过滤和控制,以实现网络安全策略的目的。

ACL工作原理:ACL通过一个规则列表来决定对流量的处理方式,这个规则列表包含了匹配条件和动作两部分。

ACL会逐条匹配流量,并根据匹配结果执行相应的动作,通常包括允许、拒绝或者重定向到特定的目标地址。

ACL的规则列表按照优先级从高到低依次进行匹配,一旦匹配成功则不再进行后续的匹配。

因此,规则列表的顺序非常重要,应该将最常匹配的规则放在前面,这样可以提高ACL的效率。

ACL的配置实例:下面以思科路由器为例,演示ACL的配置过程。

1.创建一个ACL:首先,需要创建一个ACL用于定义规则列表。

ACL可以基于源地址、目标地址、源端口、目标端口、协议等条件进行过滤。

```Router(config)# ip access-list extended ACL_NAME```ACL_NAME是ACL的名称,可以自定义。

2.添加规则到ACL:在ACL中添加规则,来定义对网络流量的过滤行为。

每个规则都可以包含多个条件和一个动作。

```Router(config-ext-nacl)# permit/deny protocol source-address source-wildcarddestination-address destination-wildcard [operator [port]]```其中,protocol表示协议类型,可以是tcp、udp、icmp等;source-address和destination-address表示源地址和目标地址;source-wildcard和destination-wildcard表示源地址和目标地址的通配符掩码;operator表示具体的操作符,可以是eq、gt、lt、range等;port表示端口号或范围。

华为acl访问控制列表实例ACL是路由器和交换机接口的指令列表,用来控制端口进出的数据包,告诉路由器哪些数据包可以接收、哪些数据包需要拒绝,保证网络资源不被非法使用和访问。

下面是店铺给大家整理的一些有关华为acl访问控制列表配置,希望对大家有帮助!华为acl访问控制列表配置访问控制列表:ACL:(accesscontrollist)适用所有的路由协议:IP,IPX,AppleTalk控制列表分为两种类型:1.标准访问控制列表:检查被路由数据包的源地址、1~99代表号2.扩展访问控制列表:对数据包的源地址与目标地址进行检查。

访问控制列表最常见的用途是作为数据包的过滤器。

其他用途;可指定某种类型的数据包的优先级,以对某些数据包优先处理识别触发按需拨号路由(DDR)的相关通信量路由映射的基本组成部分ACL能够用来:提供网络访问的基本安全手段访问控制列表可用于Qos(QualityofService,服务质量)对数据流量进行控制。

可指定某种类型的数据包的优先级,以对某些数据包优先处理起到了限制网络流量,减少网络拥塞的作用提供对通信流量的控制手段访问控制列表对本身产生的的数据包不起作用,如一些路由更新消息路由器对访问控制列表的处理过程:(1)如果接口上没有ACL,就对这个数据包继续进行常规处理(2)如果对接口应用了访问控制列表,与该接口相关的一系列访问控制列表语句组合将会检测它:*若第一条不匹配,则依次往下进行判断,直到有一条语句匹配,则不再继续判断。

路由器将决定该数据包允许通过或拒绝通过*若最后没有任一语句匹配,则路由器根据默认处理方式丢弃该数据包。

*基于ACL的测试条件,数据包要么被允许,要么被拒绝。

(3)访问控制列表的出与入,使用命令ipaccess-group,可以把访问控制列表应用到某一个接口上。

in或out指明访问控制列表是对近来的,还是对出去的数据包进行控制【在接口的一个方向上,只能应用1个access-list】路由器对进入的数据包先检查入访问控制列表,对允许传输的数据包才查询路由表而对于外出的数据包先检查路由表,确定目标接口后才检查看出访问控制列表====================================== ================================应该尽量把放问控制列表应用到入站接口,因为它比应用到出站接口的效率更高:将要丢弃的数据包在路由器惊醒了路由表查询处理之前就拒绝它(4)访问控制列表中的deny和permit全局access-list命令的通用形式:Router(config)#access-listaccess-list-number{permit|deny}{testconditions}这里的语句通过访问列表表号来识别访问控制列表。

网络安全之——ACL(访问控制列表)【实验目的】1、掌握基本ACL的原理及配置方法。

2、熟悉高级ACL的应用场合并灵活运用。

【实验环境】H3C三层交换机1台,PC 3台,标准网线3根。

【引入案例1】某公司建设了Intranet,划分为经理办公室、档案室、网络中心、财务部、研发部、市场部等多个部门,各部门之间通过三层交换机(或路由器)互联,并接入互联网。

自从网络建成后麻烦不断,一会儿有人试图偷看档案室的文件或者登录网络中心的设备捣乱,一会儿财务部抱怨研发部的人看了不该看的数据,一会儿领导抱怨员工上班时候整天偷偷泡网,等等。

有什么办法能够解决这些问题呢?【案例分析】网络应用与互联网的普及在大幅提高企业的生产经营效率的同时也带来了许多负面影响,例如,数据的安全性、员工经常利用互联网做些与工作不相干的事等等。

一方面,为了业务的发展,必须允许合法访问网络,另一方面,又必须确保企业数据和资源尽可能安全,控制非法访问,尽可能的降低网络所带来的负面影响,这就成了摆在网络管理员面前的一个重要课题。

网络安全采用的技术很多,通过ACL(Access Control List,访问控制列表)对数据包进行过滤,实现访问控制,是实现基本网络安全的手段之一。

【基本原理】ACL是依据数据特征实施通过或阻止决定的过程控制方法,是包过滤防火墙的一种重要实现方式。

ACL是在网络设备中定义的一个列表,由一系列的匹配规则(rule)组成,这些规则包含了数据包的一些特征,比如源地址、目的地址、协议类型以及端口号等信息,并预先设定了相应的策略——允许(permint)或禁止(Deny)数据包通过。

基于ACL的包过滤防火墙通常配置在路由器的端口上,并且具有方向性。

每个端口的出站方向(Outbound)和入站方向(Inbound)均可配置独立的ACL 进行包过滤。

出方向过滤基于ACL的包过滤当路由器收到一个数据包时,如果进入端口处没有启动ACL包过滤,则数据包直接提交路由器转发进程处理,如果进入端口处启动了ACL包过滤,则数据交给入站防火墙进行过滤,其工作流程如图所示。

访问控制列表ACL应用多种案例本文以华为设备为例ACL简介访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。

所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。

设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

基于ACL规则定义方式,可以将ACL分为基本ACL、高级ACL、二层ACL等种类。

基本ACL根据源IP地址、分片信息和生效时间段等信息来定义规则,对IPv4报文进行过滤。

如果只需要根据源IP地址对报文进行过滤,可以配置基本ACL。

本例,就是将基本ACL应用在FTP模块中,实现只允许指定的客户端访问FTP服务器,以提高安全性。

本文包含以下5个ACL应用案例1使用ACL限制FTP访问权限示例2使用ACL限制用户在特定时间访问特定服务器的权限示例3使用ACL禁止特定用户上网示例4配置特定时间段允许个别用户上网示例5使用ACL限制不同网段的用户互访示例使用ACL限制FTP访问权限示例组网需求如图1所示,Switch作为FTP服务器,对网络中的不同用户开放不同的访问权限:子网1(172.16.105.0/24)的所有用户在任意时间都可以访问FTP服务器。

子网2(172.16.107.0/24)的所有用户只能在某一个时间范围内访问FTP 服务器。

其他用户不可以访问FTP服务器。

已知Switch与各个子网之间路由可达,要求在Switch上进行配置,实现FTP服务器对客户端访问权限的设置。

图1 使用基本ACL限制FTP访问权限组网图操作步骤配置时间段<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] time-range ftp-access from 0:0 2014/1/1 to 23:592014/12/31 //配置ACL生效时间段,该时间段是一个绝对时间段模式的时间段[Switch] time-range ftp-access 14:00 to 18:00 off-day //配置ACL生效时间段,该时间段是一个周期时间段,ftp-access最终生效的时间范围为以上两个时间段的交集配置基本ACL[Switch] acl number 2001[Switch-acl-basic-2001] rule permit source 172.16.105.00.0.0.255 //允许172.16.105.0/24网段的所有用户在任意时间都可以访问FTP服务器[Switch-acl-basic-2001] rule permit source 172.16.107.0 0.0.0.255 time-range ftp-access //限制172.16.107.0/24网段的所有用户只能在ftp-access时间段定义的时间范围内访问FTP服务器[Switch-acl-basic-2001] rule deny source any //限制其他用户不可以访问FTP服务器[Switch-acl-basic-2001] quit配置FTP基本功能[Switch] ftp server enable //开启设备的FTP服务器功能,允许FTP 用户登录[Switch] aaa[Switch-aaa] local-user huawei password irreversible-cipherirreversible-cipher方式的密码仅适用于V200R003C00及以后版本,在V200R003C00之前版本上,仅适用cipher方式密码[Switch-aaa] local-user huawei privilege level 15 //配置FTP用户的用户级别[Switch-aaa] local-user huawei service-type ftp //配置FTP用户的服务类型[Switch-aaa] local-user huawei ftp-directory cfcard: //配置FTP用户的授权目录,在盒式交换机上需配置为flash:[Switch-aaa] quit配置FTP服务器访问权限[Switch] ftp acl 2001 //在FTP模块中应用ACL验证配置结果在子网1的PC1(172.16.105.111/24)上执行ftp 172.16.104.110命令,可以连接FTP服务器。

Ø高级ACLØ高级ACL配置命令•基本ACL只能基于源IP地址进行规则的定义,通过基本ACL抓取的流量范围过大或不够具体,使其在流量过滤的应用中存在诸多局限,基本ACL通常不单独部署应用,而是结合其它技术如NAT、登录认证等使用。

•高级ACL可以对流量进行精准定义,是网络中进行流量控制的首选。

•本次任务主要介绍高级ACL配置方法。

Ø高级ACL可根据源IP地址、目的IP地址、IP协议类型、TCP源/目的端口、UDP源/目的端口号、分片信息和生效时间段等信息来定义规则,对IPv4报文进行过滤。

Ø高级ACL比基本ACL提供了更准确、丰富、灵活的规则定义方法。

常见的规则定义类型:•源/目的IP地址:抓取从某个源IP地址/地址段到某个目的IP地址/地址段的报文流量,流量的抓取基于IP数据包,不考虑流量的具体业务类型,因此抓取的流量相对宽泛。

•TCP/UDP端口号:当协议类型指定为TCP或UDP时,可以基于TCP/UDP的源/目的端口号定义规则。

以便更加具体地针对服务应用来抓取的流量。

在端口号的指定上有以下4种方式:•eq port:等于源/目的端口;•gt port:大于源/目的端口;•lt port:小于源/目的端口;•range port-start port-end:指定源/目的端口的范围。

port-start是端口范围的起始,port-end是端口范围的结束。

•IP承载的协议类型:基于IP报文承载的协议类型进行过滤。

常用的协议类型包括:ICMP(协议号1)、TCP(协议号6)、UDP(协议号17)、GRE(协议号47)、IGMP(协议号2)、OSPF(协议号89)等。

(1)配置高级ACL规则( ICMP | IP )Ø命令:rule [rule-id ] { deny | permit } { icmp | ip } [ source { source-address source-wildcard | any } | destination { destination-address destination-wildcard | any } ] Ø视图:ACL视图Ø举例:路由器R1配置ACL 3000,不允许192.168.10.0/24网段主机 ping 10.1.1.0/24网段主机,允许其它所有流量通过。

高级ACL应用讲解与配置案例2.2C a t a l y s t系列交换机上的V A C L在Catalyst系列交换机上,我们可以使用VACL(或者说VLAN maps)来实现对网络访问的控制,在学习VACL的实施之前,读者必须完全掌握ACL的实现方法。

VACL依赖于ACL,它需要使用ACL来对需要采取措施的数据包进行标识。

这里需要强调一点:当用户使用ACL标识数据包时,ACL对数据包的操作一定是“permit"。

用ACL标识以后,对此类数据包具体采取什么操作则由VACL来定义,下面显示了VACL的设计流程图:使用不同的ACL对不同类的数据包进行标识(全部是permit语句):ACL 1:类别1的数据包ACL 2:类别2的数据包ACL 3:类别3的数据包开始编写VACL:序号10 类别1的数据包操作:forward或者drop序号20 类别2的数据包操作:forward或者drop序号30 类别3的数据包操作:forward或者drop* ** ** *序号最大其他类别的数据包操作:dropVACL采用序号来分辨语句的执行顺序(ACL采用从上之下的顺序),序号小的语句先执行,序号大的语句后执行,序号可以由用户自己定义(ACL的语句没有序号,它顺序就是语句输入的。

出于安全考虑,和ACL一样,VACL的末尾也包含一条隐式拒绝一切的语句。

先后顺序)『注意』VACL没有方向性,它并不是应用与某个接口的,而是应用于整个V L AN的。

下表列出了定义VACL所需要使用的命令与解释:此例中我们需要使用VACL来实现以下要求:1、VLAN1和VLAN3、VLAN2和VLAN3可以互相访问。

2、VLAN1和VLAN2不能互相访问。

3、VLAN1内部的主机1和主机2不能互访,其它主机都能自由互相访问。

VLAN的子网地址如图所示,假定分配给每个VLAN虚接口的地址都是该子网的第一个地址,主机1的地址为:10.1.1.2,主机2的地址为:10.1.1.3。

应用高级ACL配置流分类示例组网需求如图1所示,公司企业网通过Switch实现各部门之间的互连。

要求正确配置ACL,禁止研发部门和市场部门在上班时间(8:00至17:30)访问工资查询服务器(IP 地址为10.164.9.9),而总裁办公室不受限制,可以随时访问。

图1 应用高级ACL配置流分类组网图配置思路采用如下的思路配置ACL:1.配置接口IP地址。

2.配置时间段。

3.配置ACL。

4.配置流分类。

5.配置流行为。

6.配置流策略。

7.在接口上应用流策略。

操作步骤1.配置接口IP地址# 配置接口加入VLAN,并配置VLANIF接口的IP地址。

规划GE1/0/1~GE1/0/3分别加入VLAN10、20、30,GE2/0/1加入VLAN100。

VLANIF接口的地址取所在网段的第一个IP地址。

下面配置以GE1/0/1接口为例,其他接口的配置与此类似,不再赘述。

<HUAWEI> system-view[HUAWEI] vlan batch 10 20 30 100[HUAWEI] interface gigabitethernet 1/0/1[HUAWEI-GigabitEthernet1/0/1] port link-type access[HUAWEI-GigabitEthernet1/0/1] port default vlan 10[HUAWEI-GigabitEthernet1/0/1] quit[HUAWEI] interface vlanif 10[HUAWEI-Vlanif10] ip address 10.164.1.1 255.255.255.0[HUAWEI-Vlanif10] quit2.配置时间段# 配置8:00至17:30的周期时间段。

[HUAWEI] time-range satime 8:00 to 17:30 working-day3.配置ACL# 配置市场部门到工资查询服务器的访问规则。

[HUAWEI] acl 3002[HUAWEI-acl-adv-3002] rule deny ip source 10.164.2.0 0.0.0.255 destination 10.164.9.9 0.0.0.0 time-range satime[HUAWEI-acl-adv-3002] quit# 配置研发部门到工资查询服务器的访问规则。

[HUAWEI] acl 3003[HUAWEI-acl-adv-3003] rule deny ip source 10.164.3.0 0.0.0.255 destination 10.164.9.9 0.0.0.0 time-range satime[HUAWEI-acl-adv-3003] quit4.配置基于ACL的流分类# 配置流分类c_market,对匹配ACL 3002的报文进行分类。

[HUAWEI] traffic classifier c_market[HUAWEI-classifier-c_market] if-match acl 3002[HUAWEI-classifier-c_market] quit# 配置流分类c_rd,对匹配ACL 3003的报文进行分类。

[HUAWEI] traffic classifier c_rd[HUAWEI-classifier-c_rd] if-match acl 3003[HUAWEI-classifier-c_rd] quit5.配置流行为# 配置流行为b_market,动作为拒绝报文通过。

[HUAWEI] traffic behavior b_market[HUAWEI-behavior-b_market] deny[HUAWEI-behavior-b_market] quit# 配置流行为b_rd,动作为拒绝报文通过。

[HUAWEI] traffic behavior b_rd[HUAWEI-behavior-b_rd] deny[HUAWEI-behavior-b_rd] quit6.配置流策略# 配置流策略p_market,将流分类c_market与流行为b_market关联。

[HUAWEI] traffic policy p_market[HUAWEI-trafficpolicy-p_market] classifier c_market behavior b_market[HUAWEI-trafficpolicy-p_market] quit# 配置流策略p_rd,将流分类c_rd与流行为b_rd关联。

[HUAWEI] traffic policy p_rd[HUAWEI-trafficpolicy-p_rd] classifier c_rd behavior b_rd[HUAWEI-trafficpolicy-p_rd] quit7.应用流策略# 将流策略p_market应用到GE1/0/2接口。

[HUAWEI] interface gigabitethernet 1/0/2[HUAWEI-GigabitEthernet1/0/2] traffic-policy p_market inbound [HUAWEI-GigabitEthernet1/0/2] quit# 将流策略p_rd应用到GE1/0/3接口。

[HUAWEI] interface gigabitethernet 1/0/3[HUAWEI-GigabitEthernet1/0/3] traffic-policy p_rd inbound[HUAWEI-GigabitEthernet1/0/3] quit8.验证配置结果# 查看ACL规则的配置信息。

[HUAWEI] display acl allTotal nonempty ACL number is 2Advanced ACL 3002, 1 ruleAcl's step is 5rule 5 deny ip source 10.164.2.0 0.0.0.255 destination 10.164.9.90 time-range satime (match-counter 0)(Active)Advanced ACL 3003, 1 ruleAcl's step is 5rule 5 deny ip source 10.164.3.0 0.0.0.255 destination 10.164.9.90 time-range satime (match-counter 0)(Active)# 查看流分类的配置信息。

[HUAWEI] display traffic classifier user-definedUser Defined Classifier Information:Classifier: c_marketPrecedence: 5Operator: ORRule(s) : if-match acl 3002Classifier: c_rdPrecedence: 10Operator: ORRule(s) : if-match acl 3003Total classifier number is 2# 查看流策略的配置信息。

[HUAWEI] display traffic policy user-definedUser Defined Traffic Policy Information: Policy: p_market Classifier: c_market Operator: OR Behavior: b_market DenyPolicy: p_rd Classifier: c_rd Operator: OR Behavior: b_rd DenyTotal policy number is 2# 查看流策略的应用信息。

[HUAWEI] display traffic-policy applied-record# ------------------------------------------------- Policy Name: p_market Policy Index: 0 Classifier:c_market Behavior:b_market ------------------------------------------------- *interface GigabitEthernet1/0/2traffic-policy p_market inbound slot 0 : success ------------------------------------------------- Policy total applied times: 1.# ------------------------------------------------- Policy Name: p_rd Policy Index: 1 Classifier:c_rd Behavior:b_rd ------------------------------------------------- *interface GigabitEthernet1/0/3 traffic-policy p_rd inbound slot 0 : success ------------------------------------------------- Policy total applied times: 1.#配置文件#vlan batch 10 20 30 100#time-range satime 08:00 to 17:30 working-day#acl number 3002rule 5 deny ip source 10.164.2.0 0.0.0.255 destination 10.164.9.9 0time-range satime#acl number 3003rule 5 deny ip source 10.164.3.0 0.0.0.255 destination 10.164.9.9 0time-range satime#traffic classifier c_market operator or precedence 5if-match acl 3002traffic classifier c_rd operator or precedence 10 if-match acl 3003#traffic behavior b_marketdenytraffic behavior b_rddeny#traffic policy p_market match-order configclassifier c_market behavior b_markettraffic policy p_rd match-order configclassifier c_rd behavior b_rd#interface Vlanif10ip address 10.164.1.1 255.255.255.0#interface Vlanif20ip address 10.164.2.1 255.255.255.0#interface Vlanif30ip address 10.164.3.1 255.255.255.0#interface Vlanif100ip address 10.164.9.1 255.255.255.0#interface GigabitEthernet1/0/1port link-type accessport default vlan 10#interface GigabitEthernet1/0/2port link-type accessport default vlan 20traffic-policy p_market inbound#interface GigabitEthernet1/0/3port link-type accessport default vlan 30traffic-policy p_rd inbound#interface GigabitEthernet2/0/1port link-type accessport default vlan 100#return父主题:配置举例华为专有和保密信息版权所有© 华为技术有限公司。