计算机应用技术基础(windows7 office2010)

- 格式:pptx

- 大小:732.29 KB

- 文档页数:42

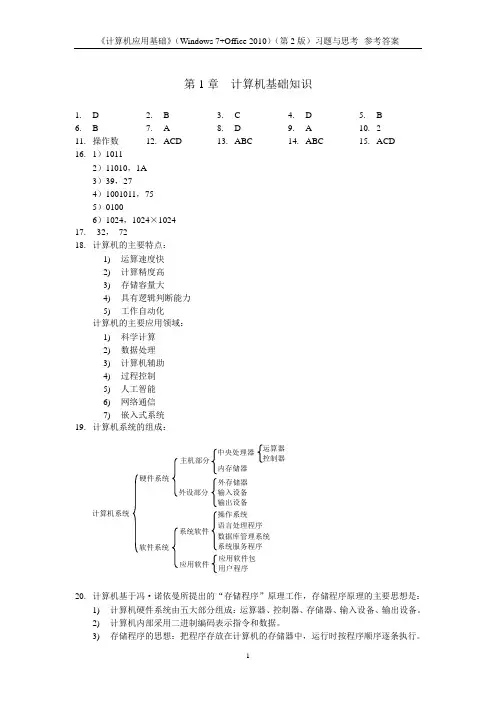

第1章 计算机基础知识1.D 2. B 3. C 4. D 5. B 6.B 7. A 8. D 9. A 10. 2 11.操作数 12. ACD 13. ABC 14. ABC 15. ACD16. 1)1011 2)11010,1A3)39,274)1001011,755)01006)1024,1024×102417. 32, 7218. 计算机的主要特点:1) 运算速度快2) 计算精度高3) 存储容量大4) 具有逻辑判断能力5) 工作自动化计算机的主要应用领域:1) 科学计算2) 数据处理3) 计算机辅助4) 过程控制5) 人工智能6) 网络通信7) 嵌入式系统19. 计算机系统的组成:20. 计算机基于冯·诺依曼所提出的“存储程序”原理工作,存储程序原理的主要思想是:1) 计算机硬件系统由五大部分组成:运算器、控制器、存储器、输入设备、输出设备。

2) 计算机内部采用二进制编码表示指令和数据。

3) 存储程序的思想:把程序存放在计算机的存储器中,运行时按程序顺序逐条执行。

外设部分 输入设备 外存储器输出设备 主机部分 中央处理器 内存储器计算机系统 硬件系统 软件系统应用软件 系统软件 操作系统 语言处理程序 数据库管理系统 系统服务程序 应用软件包 用户程序21.评价微型计算机性能的主要技术指标有:1)字长:字长指计算机运算器一次性直接处理的二进制数据的最多位数,字长一般是字节的整数倍,字长越大,表示的数据精度就越高,数据处理的速度也越快。

目前常见的微型计算机字长有32位和64位。

2)主频:主频是指CPU内核电路的运行频率。

主频的高低在很大程度上决定了CPU的运算速度。

一般来说,主频越高,单位时间内完成的指令数也越多,CPU的运算速度也就越快。

主频的单位用MHz(兆赫兹)或GHz(吉赫兹)表示。

但主频不是决定运算速度的唯一因素,在很大程度上还取决于CPU的体系结构及其他技术措施。

![计算机应用基础教程(Windows 7+Office 2010)(第4版) (10)[51页]](https://uimg.taocdn.com/6f29e15176c66137ef06193d.webp)

![计算机应用基础教程(Windows 7+Office 2010)(第4版) (1)[75页]](https://uimg.taocdn.com/99f42f35af1ffc4fff47ac2f.webp)

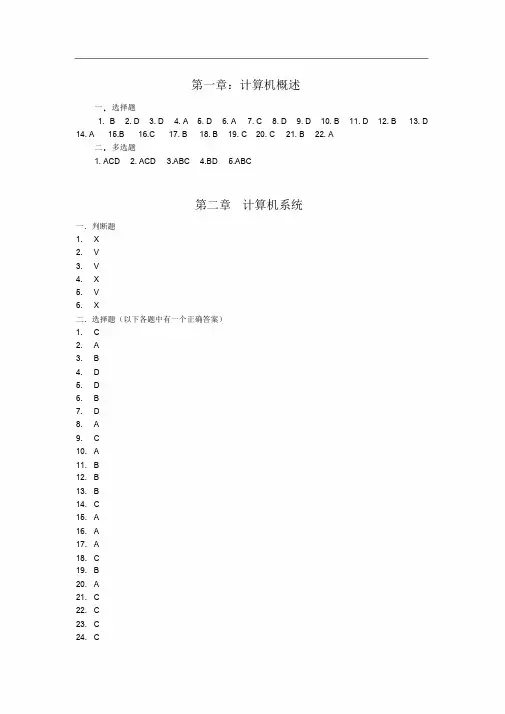

第一章:计算机概述一.选择题1. B2. D3. D4. A5. D6. A7. C8. D9. D 10. B 11. D 12. B 13. D14. A 15.B 16.C 17. B 18. B 19. C 20. C 21. B 22. A二.多选题1. ACD2. ACD3.ABC4.BD5.ABC第二章计算机系统一.判断题1. X2. V3. V4. X5. V6. X二.选择题(以下各题中有一个正确答案)1. C2. A3. B4. D5. D6. B7. D8. A9. C10. A11. B12. B13. B14. C15. A16. A17. A18. C19. B20. A21. C22. C23. C24. C2. C三.多选题(以下各题中有一个或多个正确答案)15. BD16.ABCD17.ACD4. AB四.填空题2. 运算器、控制器、存储器、输入设备、输出设备3. 字长、时钟频率、运算速度、内存容量4. RAM 、ROM5. ROM6. 主机7. 逻辑运算8. 输入设备9. 外10. 程序11. 编程、解释12. 应用软件13. 系统软件14. 应用软件15. 机器16. 汇编语言、高级语言17. 输入/输出第3 章操作系统基础一、判断题1.复制一个文件夹时,文件夹中的文件和子文件夹一同被复制。

(Y )2.删除一个快捷方式时,快捷方式所指向的对象一同被删除。

(N )3.附件中的记事本程序只能编辑文本文件。

(Y )4.在Windows 7 中默认库被删除了就无法恢复。

()5.任何一台计算机都可以安装Windows 7 操作系统。

(N )6.正版Windows 7 操作系统不需要激活即可使用。

(N )7.在Windows 7 的各个版本中,支持的功能都一样。

(N )8.要开启Windows 7 的Aero 效果,必须使用Aero 主题。

(Y )9.不同文件夹中的文件可以是同一个名字。

计算机应用基础(Win 7+ Office 2010)习题答案第1章计算机基础知识1-参考本章1-1节2-参考本章1-2节3-参考:所谓计算机病毒在技术上来说,是一种会自我复制的可执行程序。

对计算机病毒的定义可以分为以下两种:一种定义是通过磁盘、磁带和网络等作为媒介传播扩散,能“传染” 其他程序的程序;另一种是能够实现自身复制且借助一定的载体存在的具有潜伏性、传染性和破坏性的程序。

因此确切的说计算机病毒就是能够通过某种途径潜伏在计算机存储介质(或程序)里, 当达到某种条件时即被激活的具有对计算机资源进行破坏作用的一组程序或指令集合。

凡是计算机病毒,一般来说都具有以下特点:⏹传染性:病毒通过自身复制来感染正常文件,达到破坏计算机正常运行的目的,但是它的感染是有条件的,也就是病毒程序必须被执行之后它才具有传染性,才能感染其他文件。

⏹破坏性:任何病毒侵入计算机后,都会或大或小地对计算机的正常使用造成一定的影响,轻者降低计算机的性能,占用系统资源,重者破坏数据导致系统崩溃,甚至会损坏计算机硬件⏹隐藏性:病毒程序一般都设计得非常小巧,当它附带在文件中或隐藏在磁盘上时,不易被人觉察,有些更是以隐藏文件的形式出现,不经过仔细地查看,一般用户是很难发现。

⏹潜伏性:一般病毒在感染文件后并不是立即发作,而是隐藏在系统中,在满足条件时才激活。

一般都是某个特定的日期,例如“黑色星期五”就是在每逢13号的星期五才会发作。

⏹可触发性:病毒如果没有被激活,它就像其他没执行的程序一样,安静地呆在系统中,没传染性也不具有杀伤力,但是一旦遇到某个特定的文件,它就会被触发,具有传染性和破坏力,对系统产生破坏作用。

这些特定的触发条件一般都是病毒制造者设定的,它可能是时间、日期、文件类型或某些特定数据等。

⏹不可预见性:病毒种类多种多样,病毒代码千差万别,而且新的病毒制作技术也不断涌现,因此,用户对于已知病毒可以检测、查杀,而对于新的病毒却没有未卜先知的能力,尽管这些新式病毒有某些病毒的共性,但是它采用的技术将更加复杂,更不可预见。

Win7操作题1、在Windows 7中完成下列操作:(1)在D:盘上创建MAY 文件夹(2)在D:\ MAY文件夹下创建JSKM.bmp文件,设置为存档属性。

(2)在D:\ MAY文件夹下创建Text\Text1文件夹。

(3)将D:\ MAY文件夹下的JSKM.bmp文件拷贝到D:\Mydir文件夹下的Text文件夹下。

(4)将D:\ MAY文件夹下的夹Text文件删除。

(5)将D:\ MAY文件夹移到E盘根目录中。

2、在Windows 7中完成下列操作:(1)在D:\ MAY文件夹下创建CONFIG文件夹,并将其设置为只读属性。

(2)在D:\ MAY文件夹下的CONFIG文件夹下创建目录LAN,将CONFIG更名为CONFIG1。

(3)将LAN文件夹移动到D:\ MAY文件夹下。

(4)在LAN下创建TIME文件夹,在TIME中新建文件YES.txt,并将其拷贝到D:\ MAY 文件夹下。

(5)将TIME文件夹下的YES.TXT文件删除。

3、文件操作(1)在D:\DIR文件夹下创建FIG文件夹,并将其设置为只读属性。

(2)在D:\DIR文件夹下的FIG文件夹下创建目录LAN,将FIG更名为FIG1。

(3)将LAN文件夹移动到D:\DIR文件夹下。

(4)在LAN下创建TIME文件夹,在TIME中新建文件YES.txt,并将其拷贝到D:\ DIR 文件夹下。

(5)将TIME文件夹下的YES.TXT文件删除。

(6)文件查找1)查找D盘或计算机系统所有盘中扩展名为“.DocX”的所有文件。

2)查找上个星期建立的所有文件。

4、在Windows 7中完成下列操作:(1)考生文件夹中创建一个Campage文件夹,Campage文件夹下新建Island文件夹;(2) 考生文件夹中创建一个Main文件夹,Main下创建Ser.txt文件,将Main下的文件Ser.txt复制到Island文件夹;(3) 考生文件夹中创建Bott文件夹,Bott下创建XY文件夹,XY文件夹中创建Comp.docx,将Bott文件夹中的XY文件夹改名为TOY;(4)将XY下的文件Comp.doxc属性设为隐藏。