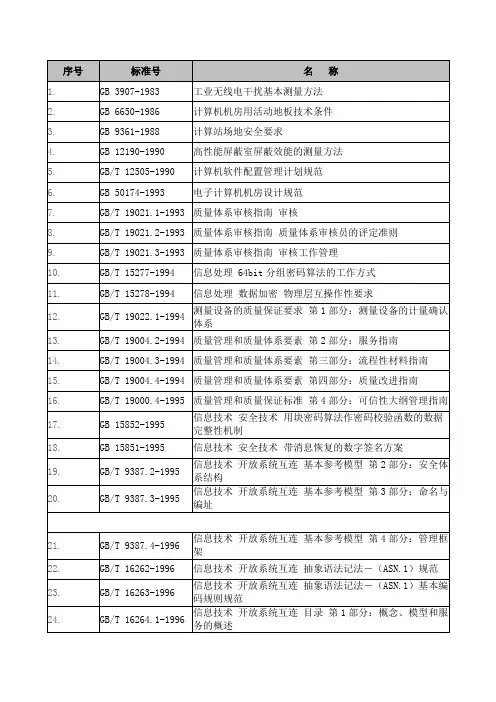

信息安全标准清单

- 格式:xls

- 大小:35.00 KB

- 文档页数:9

2023版最新现行信息技术建设有效标准及规范清单简介本文档旨在提供2023年最新的信息技术建设有效标准和规范清单。

这些标准和规范有助于确保信息技术的安全性、可靠性和合规性。

请注意,这份清单仅供参考,具体应根据实际情况和需求进行调整和实施。

标准与规范清单1. 信息安全管理- ISO/IEC :信息安全管理体系要求- ISO/IEC :信息安全管理实施指南- 《信息系统安全等级保护基本要求》:我国对信息系统安全等级保护的基本要求2. 网络安全- GB/T :网络与信息安全防护术语- GB/T :信息安全技术网络安全基本要求3. 数据保护与隐私- GDPR:欧洲通用数据保护条例- 《个人信息安全规范》:我国个人信息保护的基本要求4. 云计算- ISO/IEC :云计算参考架构- 《云计算服务等级分级及安全基本要求》:我国云计算服务安全的基本要求5. 软件开发与测试- ISO/IEC :软件生命周期过程- ISO/IEC :软件产品质量模型6. 系统集成- GB/T :信息系统集成服务过程参考模型- 《信息系统集成服务等级定义与评价指南》:我国信息系统集成服务等级评价的指南7. 项目管理- PMBOK:项目管理知识体系- PRINCE2:项目管理方法8. 安全审计与监控- ISO/IEC :信息技术安全管理系统审计指南- 《信息系统安全事件的分类与处理指南》:我国信息系统安全事件的分类与处理指南以上清单仅列举了部分信息技术建设的标准和规范,具体选择和实施应根据组织的需求和背景进行权衡和决策。

为确保信息技术建设达到预期效果,建议结合实际情况进行适当的定制化和整合。

结论本文档提供了2023年版最新的信息技术建设有效标准和规范清单。

这些标准和规范是信息技术建设过程中的重要参考,帮助组织确保信息技术的安全、可靠和合规。

务必根据实际情况进行调整和实施,以实现最佳效果。

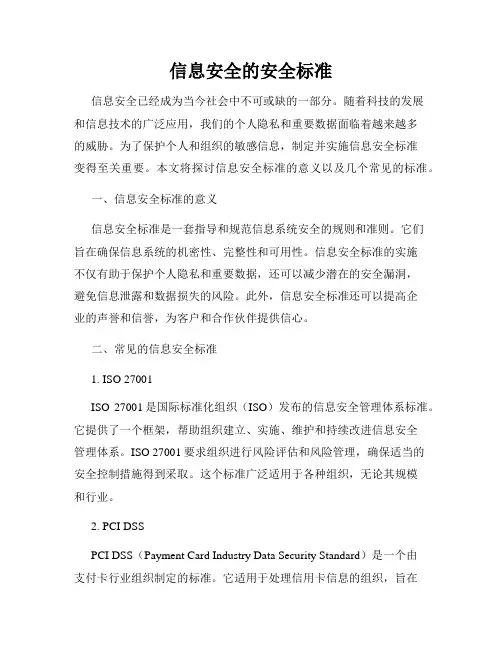

信息安全的安全标准信息安全已经成为当今社会中不可或缺的一部分。

随着科技的发展和信息技术的广泛应用,我们的个人隐私和重要数据面临着越来越多的威胁。

为了保护个人和组织的敏感信息,制定并实施信息安全标准变得至关重要。

本文将探讨信息安全标准的意义以及几个常见的标准。

一、信息安全标准的意义信息安全标准是一套指导和规范信息系统安全的规则和准则。

它们旨在确保信息系统的机密性、完整性和可用性。

信息安全标准的实施不仅有助于保护个人隐私和重要数据,还可以减少潜在的安全漏洞,避免信息泄露和数据损失的风险。

此外,信息安全标准还可以提高企业的声誉和信誉,为客户和合作伙伴提供信心。

二、常见的信息安全标准1. ISO 27001ISO 27001是国际标准化组织(ISO)发布的信息安全管理体系标准。

它提供了一个框架,帮助组织建立、实施、维护和持续改进信息安全管理体系。

ISO 27001要求组织进行风险评估和风险管理,确保适当的安全控制措施得到采取。

这个标准广泛适用于各种组织,无论其规模和行业。

2. PCI DSSPCI DSS(Payment Card Industry Data Security Standard)是一个由支付卡行业组织制定的标准。

它适用于处理信用卡信息的组织,旨在保护持卡人数据的安全。

PCI DSS要求组织建立和维护安全的网络和系统,实施强密码策略,定期监控和测试安全控制措施,以及保护和管理持卡人数据的安全。

3. HIPAAHIPAA(Health Insurance Portability and Accountability Act)是美国制定的关于医疗信息隐私和安全的法律。

它要求医疗保健提供者和相关组织保护个人的健康信息。

HIPAA包括技术、物理和行政安全控制要求,以确保医疗机构、医生和其他相关组织遵守一系列的隐私保护措施。

4. GDPRGDPR(General Data Protection Regulation)是欧盟制定的关于数据保护和隐私的法规。

信息安全评估标准

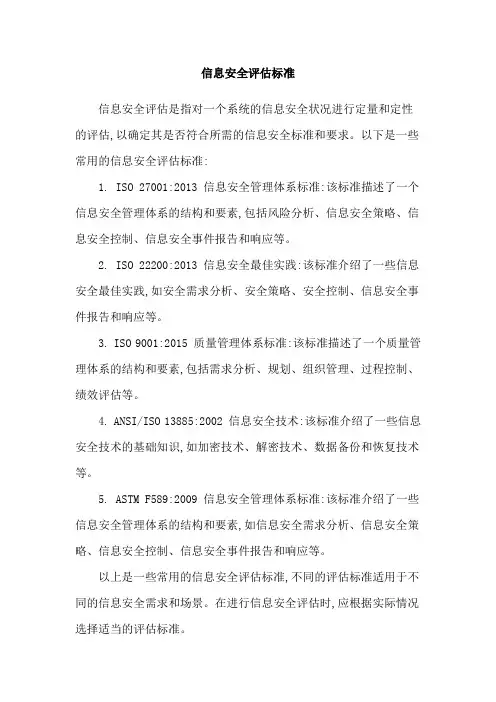

信息安全评估是指对一个系统的信息安全状况进行定量和定性的评估,以确定其是否符合所需的信息安全标准和要求。

以下是一些常用的信息安全评估标准:

1. ISO 27001:2013 信息安全管理体系标准:该标准描述了一个信息安全管理体系的结构和要素,包括风险分析、信息安全策略、信息安全控制、信息安全事件报告和响应等。

2. ISO 22200:2013 信息安全最佳实践:该标准介绍了一些信息安全最佳实践,如安全需求分析、安全策略、安全控制、信息安全事件报告和响应等。

3. ISO 9001:2015 质量管理体系标准:该标准描述了一个质量管理体系的结构和要素,包括需求分析、规划、组织管理、过程控制、绩效评估等。

4. ANSI/ISO 13885:2002 信息安全技术:该标准介绍了一些信息安全技术的基础知识,如加密技术、解密技术、数据备份和恢复技术等。

5. ASTM F589:2009 信息安全管理体系标准:该标准介绍了一些信息安全管理体系的结构和要素,如信息安全需求分析、信息安全策略、信息安全控制、信息安全事件报告和响应等。

以上是一些常用的信息安全评估标准,不同的评估标准适用于不同的信息安全需求和场景。

在进行信息安全评估时,应根据实际情况选择适当的评估标准。

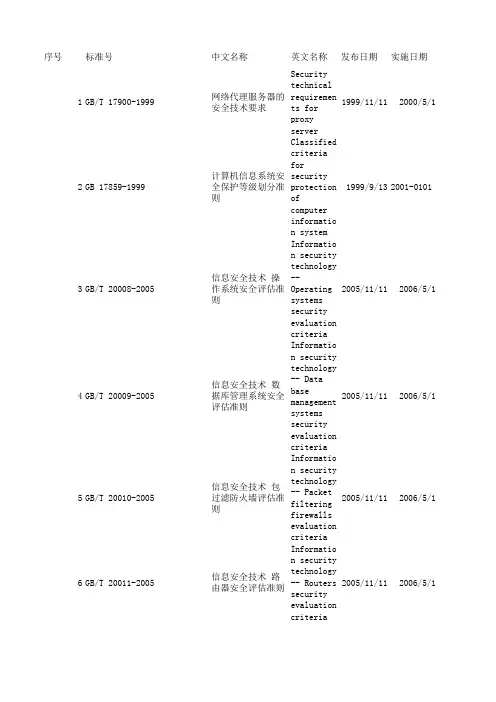

序号标准号中文名称英文名称发布日期实施日期1GB/T 17900-1999网络代理服务器的安全技术要求Securitytechnicalrequirements forproxyserver1999-11-112000-5-12GB 17859-1999计算机信息系统安全保护等级划分准则Classifiedcriteriaforsecurityprotectionofcomputerinformation system1999-9-132001-01013GB/T 20008-2005信息安全技术 操作系统安全评估准则Information securitytechnology--Operatingsystemssecurityevaluationcriteria2005-11-112006-5-14GB/T 20009-2005信息安全技术 数据库管理系统安全评估准则Information securitytechnology-- Databasemanagementsystemssecurityevaluationcriteria2005-11-112006-5-15GB/T 20010-2005信息安全技术 包过滤防火墙评估准则Information securitytechnology-- Packetfilteringfirewallsevaluationcriteria2005-11-112006-5-16GB/T 20011-2005信息安全技术 路由器安全评估准则Information securitytechnology-- Routerssecurityevaluationcriteria2005-11-112006-5-17GB/T 20270-2006信息安全技术 网络基础安全技术要求Information securitytechnologyBasissecuritytechniquesrequirement fornetwork2006-5-312006-12-18GB/T 20271-2006信息安全技术 信息系统通用安全技术要求Information securitytechnologyCommonsecuritytechniquesrequirement forinformation system2006-5-312006-12-19GB/T 20272-2006信息安全技术 操作系统安全技术要求Information securitytechnologySecuritytechniquesrequirement foroperatingsystem2006-5-312006-12-110GB/T 20273-2006信息安全技术 数据库管理系统安全技术要求Information securitytechnologySecuritytechniquesrequirement fordatabasemanagementsystem2006-05-312006-12-111GB/T 20274.1-2006信息安全技术 信息系统安全保障评估框架 第一部分:简介和一般模型Information securitytechnologyEvaluationframeworkforinformation systemssecurityassurancePart 1:Introduction andgeneralmodel2006-5-312006-12-112GB/T 20275-2006信息安全技术 入侵检测系统技术要求和测试评价方法Information securitytechnologyTechniquesrequirements andtestingandevaluationapproachesforintrusiondetectionsystem2006-5-312006-12-113GB/T 20276-2006信息安全技术 智能卡嵌入式软件安全技术要求(EAL4增强级)Information securitytechnologySecurityrequirements forsmartcardembeddedsoftware(EAL4+)2006-5-312006-12-114GB/T 20277-2006信息安全技术 网络和终端设备隔离部件测试评价方法Information securitytechnologyTestingandevaluationtechniquesofseparationcomponentsof networkandterminalequipment2006-5-312006-12-115GB/T 20278-2006信息安全技术 网络脆弱性扫描产品技术要求Information securitytechnologyTechniquerequirement fornetworkvulnerabilityscanners2006-5-312006-12-116GB/T 20279-2006信息安全技术 网络和终端设备隔离部件安全技术要求Information securitytechnologySecuritytechniquesrequirements ofseparationcomponentsof networkandterminalequipment2006-5-312006-12-117GB/T 20280-2006信息安全技术 网络脆弱性扫描产品测试评价方法Information securitytechnologyTestingandevaluationapproachesfornetworkvulnerabilityscanners2006-5-312006-12-118GB/T 20281-2006信息安全技术 防火墙技术要求和测试评价方法Information securitytechnologyTechniquerequirements andtestingandevaluationapproachesforfirewallproducts2006-5-312006-12-119GB/Z 20283-2006信息安全技术 保护轮廓和安全目标的产生指南Information securitytechnology- Guidefor theproductionof PPs andSTs2006-5-312006-12-120GB/T 18018-2007信息安全技术 路由器安全技术要求Information securitytechnology-Technicalrequirements forroutersecurity2007-6-132007-12-121GB/T 20945-2007信息安全技术 信息系统安全审计产品技术要求和评价方法Information securitytechnology-Technicalrequirements,testingandevaluationapproachesforinformation systemsecurityauditproducts2007-6-132007-12-122GB/T 20979-2007信息安全技术 虹膜识别系统技术要求Information securitytechnology-Technicalrquirements for irisidentificationsystem2007-6-182007-11-123GB/T 20983-2007信息安全技术 网上银行系统信息安全保障评估准则Information securitytechnology-Evaluationcriteriafor onlinebankinginformation systemssecurityassurance2007-6-142007-11-124GB/T 20987-2007信息安全技术 网上证券交易系统信息安全保障评估准则Information securitytechnology-EvaluationCriteriafor onlinestocktradinginformation systemssecurityassurance2007-6-142007-11-125GB/T 21028-2007信息安全技术 服务器安全技术要求Information securitytechnology- Securitytechniquesrequirement forserver2007-6-292007-12-126GB/T 21050-2007信息安全技术 网络交换机安全技术要求(评估保证级3)Information securitytechniques- Securityrequirements fornetworkswitch(EAL3)2007-8-242008-1-127GB/T 21052-2007信息安全技术 信息安全等级保护信息系统物理安全技术要求Information securitytechnology- Physicalsecuritytechnicalrequirement forinformation system2007-8-232008-1-128GB/T 21053-2007信息安全技术 PKI系统安全等级保护技术要求Information securitytechniques- Publickeyinfrastructure -Technologyrequirement forsecurityclassificationprotectionof PKIsystem2007-8-232008-1-129GB/T 21054-2007信息安全技术 PKI系统安全等级保护评估准则Information securitytechniques- Publickeyinfrastructure -Evaluationcriteriaforsecurityclassificationprotectionof PKIsystem2007-8-232008-1-130GB/T 22239-2008信息安全技术 信息系统安全等级保护基本要求Information securitytechnology- Baselineforclassifiedprotectionofinformation systemsecurity2008-6-192008-11-131GB/T 22240-2008信息安全技术 信息系统安全保护等级定级指南Information securitytechnology-Classification guideforclassifiedprotectionofinformation systemsecurity2008-6-192008-11-132GB/T 18336.1-2008信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Informationtechnology- Securitytechniques-Evaluationcriteriafor ITsecurity -Part 1:Introduction andgeneralmodel2008-06-262008-11-133GB/T 18336.2-2008信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Informationtechnology- Securitytechniques-Evaluationcriteriafor ITsecurity -Part 2:Securityfunctionalrequirements2008-6-262008-11-134GB/T 18336.3-2008信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求InformationTechnology- SecurityTechniques-Evaluationcriteriafor ITsecurity -Part 3:Securityassurancerequirements2008-06-262008-11-135GB/T 18336.1-2001 信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Informationtechnology--Securitytechniques--Evaluationcriteriafor ITsecurity--Part1:Introduction andgeneralmodel2001-3-82001-12-136GB/T 18336.2-2001 信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Informationtechnology--Securitytechniques--Evaluationcriteriafor ITsecurity--Part2:Securityfunctionalrequirements2001-3-82001-12-137GB/T 18336.3-2001 信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求Informationtechnology--Securitytechnology--Evaluationcriteriafor ITsecurity--Part3:Securityassurancerequirements2001-3-82001-12-1标准状态状态说明中标分类专业类型有效L80有效L09有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L70摘要发布文件备注获取方式本标准规定了网络代理服务器的安全技术要求,并作为网络代理服务器的安全技术检测依据本标准规定了计算机系统安全保护能力的五个等级,即:第一级:用户自主保护级;第二级:系统审计保护级;第三级:安全标记保护级;第四级:结构化保护级;第五级:访问验证保护级。

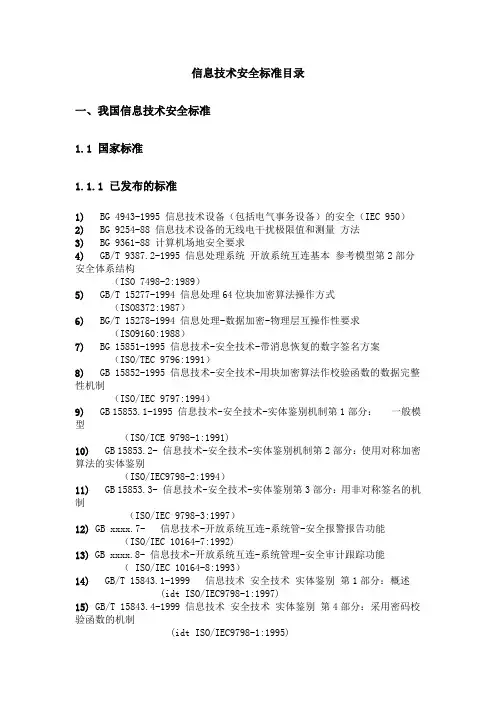

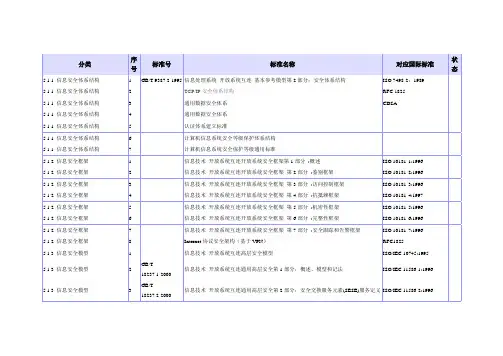

信息技术安全标准目录一、我国信息技术安全标准1.1 国家标准1.1.1 已发布的标准1) BG 4943-1995 信息技术设备(包括电气事务设备)的安全(IEC 950)2) BG 9254-88 信息技术设备的无线电干扰极限值和测量方法3) BG 9361-88 计算机场地安全要求4) GB/T 9387.2-1995 信息处理系统开放系统互连基本参考模型第2部分安全体系结构(ISO 7498-2:1989)5) GB/T 15277-1994 信息处理64位块加密算法操作方式(ISO8372:1987)6) BG/T 15278-1994 信息处理-数据加密-物理层互操作性要求(ISO9160:1988)7) BG 15851-1995 信息技术-安全技术-带消息恢复的数字签名方案(ISO/TEC 9796:1991)8) GB 15852-1995 信息技术-安全技术-用块加密算法作校验函数的数据完整性机制(ISO/IEC 9797:1994)9) GB 15853.1-1995 信息技术-安全技术-实体鉴别机制第1部分:一般模型(ISO/ICE 9798-1:1991)10) GB 15853.2- 信息技术-安全技术-实体鉴别机制第2部分:使用对称加密算法的实体鉴别(ISO/IEC9798-2:1994)11) GB 15853.3- 信息技术-安全技术-实体鉴别第3部分:用非对称签名的机制(ISO/IEC 9798-3:1997)12) GB xxxx.7- 信息技术-开放系统互连-系统管-安全报警报告功能(ISO/IEC 10164-7:1992)13) GB xxxx.8- 信息技术-开放系统互连-系统管理-安全审计跟踪功能( ISO/IEC 10164-8:1993)14) GB/T 15843.1-1999 信息技术安全技术实体鉴别第1部分:概述(idt ISO/IEC9798-1:1997)15) GB/T 15843.4-1999 信息技术安全技术实体鉴别第4部分:采用密码校验函数的机制(idt ISO/IEC9798-1:1995)16) GB/T 17903.2-1999 信息技术安全技术抗抵赖第2部分:使用对称技术的机制(idt ISO/IEC13888-1:1998)17) GB/T 17903.3-1999 信息技术安全技术抗抵赖第3部分:使用非对称技术的机制(idt ISO/IEC13888-3:1997)18) GB/T 17902.1-1999 信息技术安全技术带附录的数字签名第1部分:概述19) GB/T 17900-1999 网络代理服务器的安全技术要求20) GB/T 18018-1999 路由器安全技术要求21) GB/T 18019-1999 信息技术包过滤防火墙安全技术要求22) GB/T 18020-1999 信息技术应用级防火墙安全技术要求1.1.2 正在制定中的标准项目1)网络安全服务标准:信息系统安全性评价准则及测试规范2)安全电子数据交换标准3)安全电子高务标准第1部分:密钥管理框架4)信息技术-n位块密码算法的操作方式5)信息技术-开放系统互连-上层安全模型6)信息技术-开放系统互连-网络层安全协议1.2 国家军用标准1)GJB 1281-91 指挥自动化计算机网络安全要求2)GJB 1295-91 军队通用计算机系统使用安全要求3)GJB 1894-94 自动化指挥系统数据加密要求4)GJB 2256-94 军用计算机安全术语5)GJB 2646-96 军用计算机安全评估准则6)GJB 2824-97 军用数据安全要求二、国际标准化组织(ISO)信息技术安全标准2.1 ISO/IEC JTC1/SC27 信息技术的安全技术标准2.1.1 已制定和发布的标准1)ISO 7498-2:1989 信息处理系统-开放系统互连-基本考模型第2部分:安全体系结构2)ISO 8372:1987 信息处理-64位块加密算法的操作方式3)ISO/IEC 9796:1996 信息技术-安全技术-带消息恢复数字签名方案4)ISO/IEC 9797:1993 信息技术-安全术-用块密码算法作密码校验函数的数据完整性机制5)ISO/IEC 9798-1:1991 信息技术-安全技术-实体鉴别制-第1部分:一般模型6)ISO/IEC 9798-2:1994 信息技术-安全技术-实体鉴别制-第2部分:使用对称加密算法的实体鉴别7)ISO/IEC 9798-3:1993 信息技术-安全技术-实体鉴别制-第3部分:使用公开密钥算法的实体鉴别8)ISO/IEC 9798-4:1995 信息技术-安全技术-实体鉴别制-第4部分:使用加密校验函数的机制9)ISO/IEC 9979:1991 加密算法的登记规程10)ISO/IEC 10116:1991 信息技术-n位块加密算法的操作方式11)ISO/IEC 10118-1:1994 信息技术-安全技术-散列函数第1部分:概述12)ISO/IEC 10118-2:1994 信息技术-安全技术-散列函数第2部分:用n位块密码算法的散列函数13)ISO/IEC 10164-7:1992 信息技术-开放系统互连-系统管理第7部分:安全报警报告功能14)ISO/IEC 10164-8:1993 信息技术-开放系统互连-系统管理第8部分:安全审计跟踪功能15)ISO/IEC 10745:1995 信息技术-开放系统互连-上层安全模型16)ISO/IEC 11577:1995 信息技术-开放系统互连-网络层安全协议17)ISO/IEC 11770-1 信息技术-安全技术-密钥管理第1 部分:框架 ISO/IEC 11770-2 信息技术-安全技术-密钥管理第2部分:使用对称技术的机制18)ISO/IEC TR 13335-1 信息技术安全管理第1部分: IT安全概念和模型2.1.2 正在制定中的标准1)ISO/IEC CD9798-5: 信息技术-安全技术-实体鉴别机制第5部分:使用零知识技术的机制2)ISO/IEC DIS 10118-1 信息技术-安全技术-散列函数第1部分:概述3)ISO/IEC DIS 10118-2 信息技术-安全技术-散列函数第2部分:使用n位块密码算法的散列函数4)ISO/IEC DIS 10118-3 信息技术-安全技术-散列函数第3部分:专用散列函数4)ISO/IEC DIS 10118-4 信息技术-安全技术-散列函数第4部分:使用模运算的散列函数5)ISO/IEC DIS 11770-1 信息技术-安全技术-散列函数第1部分:密钥管理框架6)ISO/IEC 11770-2 信息技术-安全技术-密钥管理第2部分:使用对称技术的机制7)ISO/IEC DIS 11770-3 信息技术-安全技术-密钥管理第3部分:使用非对称技术的机制8)ISO/IEC TR 13355-1 信息技术-信息技术安全管理指南- 第1部分:IT安全的概念和模型9)ISO/IEC TDR 13355-2 信息技术-信息技术安全管理指南-第2部分:管理和规划IT安全10)ISO/IEC PDTR 13355-3 信息技术-信息技术安全管理指南-第3部分: IT 安全管理技缩11)ISO/IEC WD 13335-4 信息技术-信息技术安全管理指南-第4部分:基线途径12)ISO/IEC WD 13335-5 信息技术-信息技术安全管理指南-第5部分:IT安全和机制的应用13)ISO/IEC CD 13888-1 信息技术-安全技术-抗抵赖-第1部分:一般模型14)ISO/IEC CD 13888-2 信息技术-安全技术-抗抵赖-第2部分:使用对称技术15)ISO/IEC CD 13888-3 信息技术-安全技术-抗抵赖-第1部分: 使用非对称技术16)ISO/IEC WD 14516-1 可信第三方服务使用和指南第1部分:概述17)ISO/IEC PDTR 14516-2 可信第三方服务使用和管理指南第2部分:技术方面(方向)18)ISO/IEC CD 14888-1 信息技术-安全技术-带附悠扬的数字签名方案第1部分:概述19)ISO/IEC CD 14888-2 信息技术-安全技术-带附悠扬的数字签名方案第2部分:基于身份的机制20)ISO/IEC CD 14888-3 信息技术-安全技术-带附悠扬的数字签名方案第3部分:基于证书的机制21)ISO/IEC CD 15408-1 信息技术安全的评估准则-第1部分:引言和一般模型22)ISO/IEC CD 15408-2 信息技术安全的评估准则-第2部分:安全功能要求23)ISO/IEC CD 15408-3 信息技术安全的评估准则-第3部分:安全保证要求2.2 ISO/TC68/SC2 银行操作和规程(有关信息安全的标准)1)ISO 8730:1990 银行业务-消息鉴别(批量)的要求2)ISO 8731-1:1987 银行业务-认可的消息鉴别算法第1部分:DEA3)ISO 8731-2:1992 银行业务-认可的消息鉴别算法第2部分:消息鉴别算法4)ISO 8732: 1998 银行业务-密钥管理(批量)5)ISO 9564-1:199 银行业务-个人标识号管理和安全第1部分: PIN保护原则和技术6)ISO 9564-2:1991 银行业务-个人标识管理和安全第2部分:认可PIN 加密算法7)ISO 9807:1991 银行业务和相关金融服务-消息鉴别(零售)要求8)ISO 10126-1:1991 银行业务-消息加密(批量)规程第1部分:一般原则9)ISO 10126-2:1991 银行业务-消息加密(批量)规程第2部分:DEA 算法10)ISO 10202-1:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第1部分:卡生存期11)ISO/DIS 10202-2:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第2部分:交易过程12)ISO/DIS 10202-3:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第3部分:加密密钥关系13)ISO/DIS 10202-4:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第4部分:保密应用模块14)ISO/DIS 10202-5:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第5部分:算法的使用15)ISO/DIS 10202-6:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第6部分:卡持有者验证16)ISO/DIS 10202-7:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第7部分:密钥管理17)ISO/DIS 10202-8:1991 银行交易卡-使用集成电路卡金融交易系统的安全体系结构第8部分:一般原则和概述18)ISO 11131:1992 银行业务-金融机构接受签字的鉴别19)ISO 11166-1:1991 银行业务-借助非对称算法的密钥管理第1部分:原则、规程和格式20)ISO 11166-2:1991 银行业务-借助非对称算法的密钥管理第2部分:已批准的使用RSA加密体制算法21)ISO 11568-1:1994 银行业务-密钥管理(零售)第1部分:密钥管理引言22)ISO 11568-2:1994 银行业务-密钥管理(零售)第2部分:对称密码用的密钥管理技术23)ISO 11568-3:1994 银行业务-密钥管理(零售)第3部分:对称密码的密钥生存期24)ISO/DIS 11568-4:1994 银行业务-密钥管理(零售)第4部分:使用公开密钥加密的密钥管理技术25)ISO/WD 11568-5:1994 银行业务-密钥管理(零售)第5部分:公开密钥加密系统的生存期26)ISO/WD 11568-6-1994 银行业务-密钥管理(零售)第6部分:密钥管理方案27)ISO/WD 13491-1 保密加密设备-第1部分:概念、特性、管理和依赖性28)ISO/CD 13492 有关安全的控制信息29)ISO/WD 13569 银行业务和相关金融服务-银行业务信息安全指南三、国际电信联盟标准(ITU-T)ITU-T建议X463 信息技术-MHS管理:安全管理功能(ISO 11588-3)四、欧洲计算机制造商协会信息安全标准(ECMA)ECMA-83:1985 公共数据网DTE到DEC接口的安全要求ECMA-97:1985 局域网-安全要求ECMA-129:1988 信息处理设备的安全ECMA-138:1989 开放系统安全-数据元素及服务定义ECMA-166:1992 信息技术设备-生产中的例行安全试验ECMA-205:1993 专用远程通信网(PIN)-安全评估用商业贸易取向的功能性类别(COFC)ECMA-206:1993 安全上下文管理的联系上下文管理ECMA-219:1994 密钥分配功能的鉴别和特许属性安全应用ECMA- TR/46:1988 开放系统中安全-安全框架ECMA- TR/46:1993 保密信息处理与产品评估的角度五、美国信息技术安全标准5.1 美国国家标准(ANSI)ANSI X3.92-1981 数据加密算法ANSI X3.105-1983 信息系统-数据链加密ANSI X3.106-1983 信息系统-数据加虎法-操作方式ANSI X9.8-1982 标识号的管理和安全ANSI X9.9-1986 金融机构的消息鉴别(批量)ANSI X9.17-1985 金融机构的密钥管理ANSI X9.19-1986 金融机构零售消息鉴别ANSI X9.23-1988 批量金融消息的金融机构加密ANSI X9.24-1992 金融机构零售密钥管理ANSI X9.26-1990 批量金融系统用金融机构接受签名的鉴别ANSI X9.28-1991 金融服务中金融机构多中心密钥管理ANSI X9.30-1993 公开密钥加密5.2 美国联邦标准(FIPS)FIPS-39:1976 计算机系统安全术语汇编FIPS-41:1975 实现1974年保密措施的计算机保密性指南FIPS-46:1977 数据内部密码标准FIPS-73:1981 计算机应用安全指南FIPS-74:1980 NBS数据密码标准的使用导则FIPS-88:1981 数据库管理完整性保证及控制导则FIPS-83:1981 计算机网络访问控制用户特许技术应用导则FIPS-102:1983 计算机安全认证和鉴别指南FIPS-113:1985 计算机数据加密鉴别FIPS-140-1:1994 密码模块的安全要求FIPS-171: 1992 使用ANSI X9.17的密钥管理FIPS-180:1993 安全的散列标准FIPS-181:1993 自动的口令发生器FIPS-185:1994 证书加密标准FIPS-186:1994 数字签名标准FIPS-188:1994 信息传送用标准安全标号5.3 美国国防部指令(DODD)DODI 5200-1-1982 DOD信息安全保密程序DODI 5200-1-R-1986 信息安全保密程序规章DODI 5200.28-1988 自动信息系统安全保密要求DODI 5200.28-M-1973 实现、解除测试和评估的的ADP安全保密技术和规程DODI 5200.28-STD-1985 国防可信计算机系统评估准则DODD 5215.1-1982 计算机安全保密评估中心DODD 5215.2-1986 计算机安全保密技术脆弱性报告程序。

信息安全国际标准

信息安全国际标准是指由国际标准化组织 (ISO) 提出和制定的用于指导和规范信息安全管理的国际标准。

这些国际标准包括以下几个方面:

1. ISO/IEC 27001:信息安全管理体系标准,为组织提供了建立、实施、维护和持续改进信息安全管理体系的要求和指南。

2. ISO/IEC 27002:信息技术安全控制标准,提供了一系列信息安全控制措施的最佳实践,供组织根据其风险和安全需求选择和实施。

3. ISO/IEC 27005:信息安全风险管理标准,提供了一种方法来评估和处理信息安全风险,以帮助组织在制定决策和投资时有效管理风险。

4. ISO/IEC 27017:云计算安全控制标准,提供了在云计算环境中保护信息资产和确保云服务提供商安全性的控制要求和指南。

5. ISO/IEC 27018:云计算个人信息保护标准,为云服务提供商提供了保护个人身份信息的指南,包括隐私保护、数据安全性和合规性要求。

这些国际标准通过为组织提供明确的要求和指南,帮助组织建立和实施有效的信息安全管理体系,保护信息资产免受威胁和风险,并加强组织对信息安全的管理和控制。

中国信息安全标准主要由一系列的国内标准组成,涵盖了信息安全管理的各个层面。

以下是一些主要的中国信息安全标准:

1. GB/T 17859-1999《信息安全技术信息安全评估准则》:该标准规定了信息安全评估的目标、范围、过程和方法,以及信息安全评估的等级划分。

2. GB/T 22239-2019《信息安全技术信息安全等级保护基本要求》:该标准规定了信息安全等级保护的基本要求,包括安全保护等级划分、安全保护要求、安全保护措施等。

3. GB/T 25070-2010《信息安全技术信息安全风险评估规范》:该标准规定了信息安全风险评估的方法、过程和结果表达,以及风险评估的等级划分。

4. GB/T 31167-2014《信息安全技术信息安全事件分类分级指南》:该标准规定了信息安全事件的分类和分级方法,以及事件报告和处置要求。

5. GB/T 20984-2007《信息安全技术信息安全风险管理指南》:该标准规定了信息安全风险管理的流程和方法,以及风险管理的责任划分。

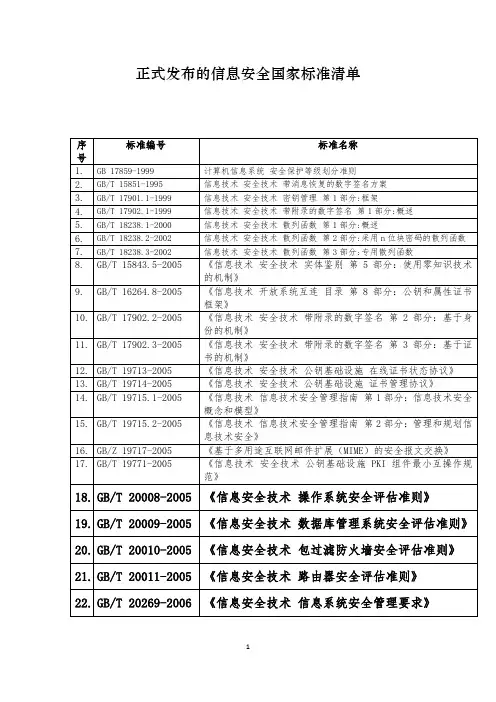

已发布的信息安全标准

已发布的信息安全标准在保障信息安全方面发挥着至关重要的作用。

这些标准是由政府、行业协会和国际组织等权威机构制定,经过严格的审查和讨论,以确保其科学性、合理性和实用性。

其中,《信息安全技术网络安全等级保护基本要求》(GB/T 22239-2019)是一项重要的标准,它规定了不同等级的信息系统应具备的基本安全保护要求。

该标准将信息系统分为五个安全等级,从低到高分别是:自主保护级、系统审计保护级、安全标记保护级、结构化保护级和访问验证保护级。

不同等级的要求不同,但都强调了对信息系统的全面保护,包括物理安全、网络安全、数据安全等方面。

除了《信息安全技术网络安全等级保护基本要求》(GB/T 22239-2019),还有其他一系列信息安全标准,如《信息安全技术信息系统安全等级保护定级指南》(GB/T 22240-2008)和《信息安全技术信息系统安全等级保护实施指南》(GB/T 28448-2012)等。

这些标准共同构成了我国的信息安全标准体系,为保障信息安全提供了坚实的支撑。

总的来说,已发布的信息安全标准是一套科学、完整、实用的体系,旨在提高信息系统的安全性和可靠性,保护国家安全和社会稳定。

这些标准的实施和推广,有助于提高全社会的信息安全意识和防范能力,为构建数字化、网络化、智能化的社会提供有力保障。

国内信息(网络)安全标准列表国内信息(网络)安全标准列表1.网络设备安全标准1.1 网络设备配置标准1.1.1 网络设备默认密码设置要求1.1.2 网络设备管理口访问控制要求1.1.3 网络设备固件更新策略要求1.2 网络设备漏洞管理标准1.3 网络设备日志管理标准2.服务器安全标准2.1 服务器硬件安全要求2.2 服务器操作系统安全要求2.2.1 操作系统基础安全配置要求2.2.2 操作系统补丁管理标准2.2.3 操作系统日志监控要求2.3 数据备份与恢复管理标准2.4 服务器远程管理标准3.数据安全标准3.1 数据分类与等级标准3.2 数据访问控制标准3.3 数据传输加密标准3.4 数据备份与恢复标准3.5 数据安全审计标准4.应用系统安全标准4.1 应用系统开发安全标准 4.2 应用系统运维安全标准4.3 应用系统审计与监控标准5.网络安全管理标准5.1 网络安全组织架构标准 5.2 网络安全培训与宣传标准 5.3 网络安全事件应对标准5.4 网络安全风险评估标准6.云计算安全标准6.1 云计算基础设施安全标准6.2 云计算数据安全标准6.3 云计算应用安全标准附件:________2.附件二:________服务器硬件安全检查表法律名词及注释:________1.《网络安全法》:________我国网络安全领域的基础性法律,旨在保护国家网络安全,维护网络主权。

2.《信息安全技术-个人信息安全规范》:________规定个人信息收集、存储和使用等方面的安全要求,保护个人信息的合法权益。

3.《国家密码管理条例》:________对国家密码管理工作进行规范,保障国家密码事业发展和信息安全。

序号标准号中文名称英文名称发布日期实施日期

1GB/T 19715.1-2005信息技术 信息技

术安全管理指南

第1部分:信息技

术安全概念和模型

Informatio

n

technology

-

Guidelines

for the

management

of IT

Security-

Part

1:Concepts

and models

of IT

Security

2005-4-192005-10-1

2GB/T 19715.2-2005信息技术 信息技

术安全管理指南

第2部分:管理和

规划信息技术安全

Informatio

n

technology

-

Guidelines

for the

management

of IT

Security-

Part

2:Managing

and

planning

IT

Security

2005-04-

19

2005-10-1

3GB/T 20269-2006信息安全技术 信

息系统安全管理要

求

Informatio

n security

technology

Informatio

n system

security

management

requiremen

ts

2006-5-312006-12-1

4GB/T 20282-2006信息安全技术 信

息系统安全工程管

理要求

Informatio

n security

technology

-

Informatio

n system

security

engineerin

g

management

requiremen

ts

2006-5-312006-12-1

5GB/T 20984-2007信息安全技术 信

息安全风险评估规

范

Informatio

n security

technology

- Risk

assessment

specificat

ion for

informatio

n security

2007-6-142007-11-1

6GB/Z 20985-2007信息技术 安全技

术 信息安全事件

管理指南

Informatio

n

technology

- Security

techniques

-

Informatio

n security

incident

management

guide

2007-6-142007-11-1

7GB/Z 20986-2007信息安全技术 信

息安全事件分类分

级指南

Informatio

n security

technology

-

Guidelines

for the

category

and

classifica

tion of

informatio

n security

incidents

2007-6-142007-11-1

8GB/T 20988-2007信息安全技术 信

息系统灾难恢复规

范

Informatio

n security

technology

- Disaster

recovery

specificat

ions for

informatio

n system

2007-6-142007-11-1

9GB/T 22080-2008信息技术 安全技

术 信息安全管理

体系 要求

Informatio

n

technology

- Security

techniques

-

Informatio

n security

management

systems -

Requiremen

ts

2008-6-192008-11-1

10GB/T 22081-2008信息技术 信息安

全管理实用规则

Informatio

n

technology

- Security

techniques

- Code of

practice

for

informatio

n security

management

2008-6-192008-11-1

11GB/T 19716-2005信息技术 信息安

全管理实用规则

Informatio

n

technology

-Code of

practice

for

informatio

n security

management

2005-4-192005-10-1

标准状态状态说明中标分类专业类型有效L80

有效L80

有效L80

有效L09有效L80有效L80有效L80

有效L80有效L80有效L80

失效已被

GB/T 22081-2008替

换

L80

摘要发布文件备注获取方式GB/T 19715包含IT安全管理的指南。

本部分提出了基本的管理

概念和模型,将这些概念和模型引入IT安全管理是必要的。

在

指南的其余部分还将进一步讨论和开发这些概念和模型以提供

更详细的指南。

为有助于标识和管理IT安全的各个方面可以同

时使用本标准的各部分。

本部分对全面理解本标准的后续各部

分是必需的。

GB/T 19715的本部分提出IT安全管理的一些基本专题以及这些

专题之间的关系。

这些部分对标识和管理IT安全各个方面是有

用的。

熟悉第1部分所介绍的概念和模型对全面理解本部分是重

要的。

该标准依据GB17859-1999《计算机信息系统安全保护等级划分

准则》划分的五个安全保护等级,规定了信息系统安全所需要

的各个安全等级的管理要求。

该标准详细给出了信息系统安全管理要素及其强度,包括

策略和制度、机构和人员管理、风险管理、环境和资源管理、

运行和维护管理、业务连续性管理、监督和检查管理、生存周

期管理;信息系统安全管理分等级的各种要求,它有利于对安

全管理的实施、评估和检查。

标准以附录的形式给出了安全管

理要素及其强度与安全管理分等级要求的对应关系,还给出了

安全管理概念的说明。

该标准适用于相关组织机构(部门)按等级化要求进行的

该标准规定了信息系统安全等级保护工程的管理要求,是对信息系统安全工程中所涉及到的需求方(甲方)、实施方(乙方)与第三方工程实施的指导性文件,各方可以此为依据建立安全工程管理体系。

该标准首先给出了安全工程的目标,然后详细规定了安全管理的资格保证要求;组织保证要求;工程实施要求;项目实施要求;安全管理工程流程与安全工要求;依据GB17859-1999《计算机信息系统安全保护等级划分准则》划分的五个安全保护等级,规定了信息系统安全工程管理的不同要求。

标准以附录的形式给出了安全工程要求与安全保护等级的对应关系,以及安全工程要求与安全工程流程的对应关系。

该标准适用于安全系统的机构和开发商的工程管理,集成商、安全服务的提供商和安全工程的组织方也可参照使用。

本标准提出了风险评估的基本概念、要素关系、分析原理、实施流程和评估方法,以及风险评估在信息系统生命周期不同阶段的实施要点和工作形式。

本标准适用于规范组织开展的风险评估工作。

本指导性技术文件修改采用ISO/IEC TR 18044:2004《信息技术安全技术 信息安全事件管理》。

本指导性技术文件描述了信息安全事件的管理过程。

提供了规划和制定信息安全事件管理策略和方案的指南。

给出了管理信息安全事件和开展后续工作的相关过程和规程。

本指导性技术文件可用于指导信息安全管理者,信息系统、服务和网络管理者对信息安全事件的管理。

本指导性技术文件为信息安全事件的分类分级提供指导,用于信息安全事件的防范与处置,为事前准备、事中应对、事后处理提供一个基础指南,可供信息系统和基础信息传输网络的运营和使用单位以及信息安全主管部门参考使用。

本标准规定了信息系统灾难恢复应遵循的基本要求。

本标准适用于信息系统灾难恢复的规划、审批、实施和管理。

本标准适用于所有类型的组织(例如,商业企业、政府机构、非盈利组织)。

本标准从组织的整体业务风险的角度,为建立、实施、运行、监视、评审、保持和改进文件化的信息安全管理体系(ISMS)规定了要求。

它规定了为适应不同组织或其部门的需要而定制的安全控制措施的实施要求。

本标准对信息安全管理给出建议,供负责在其组织启动、实施或维护安全的人员使用。

本标准为开发组织的安全标准和有效的安全管理做法提供公共基础,并提供组织间交往的信任。

本标准的推荐内容应按照适用的我国法律和法规加以选择和使用。

本标准对信息安全管理给出建议,供负责在其组织启动、实施或维护安全的人员使用。

本标准为开发组织的安全标准和有效的安全管理做法提供公共基础,并提供组织间交往的信任。

本标准的推荐内容应按照适用的我国法律和法规加以选择和使用。