PCA_BP神经网络入侵检测方法_梁辰

- 格式:pdf

- 大小:290.08 KB

- 文档页数:6

机器学习在网络入侵检测中的应用案例随着互联网的普及,网络安全问题变得日益严峻,网络入侵成为了一个重要的安全威胁。

网络入侵检测作为一种重要的安全防御手段,不断发展和完善。

在过去的几十年里,基于规则的方法是主要的网络入侵检测方式,然而,随着网络攻击技术的不断演进,规则方法的局限性变得越来越明显,新的网络入侵检测方法迫切需要被开发和应用。

机器学习作为一种强大的数据分析工具,已经在许多领域取得了显著的成功。

它的应用范围涵盖了医疗保健、金融服务、电子商务等众多领域。

在网络入侵检测中,机器学习的方法也被广泛应用,并取得了令人瞩目的成果。

下面将介绍几个机器学习在网络入侵检测中的应用案例。

第一个案例是基于支持向量机(Support Vector Machine,SVM)的网络入侵检测方法。

SVM是一种监督学习算法,其基本思想是构建一个能够将不同类别的数据集分割开的超平面。

通过训练模型,使其能够较准确地对网络流量数据进行分类,从而实现入侵检测。

该方法在许多实验中表现出了很好的性能,具有较高的检测准确率和较低的误报率。

第二个案例是基于决策树(Decision Tree)的网络入侵检测方法。

决策树是一种用于分类和回归的非参数监督学习方法。

它通过构建树状的决策模型来进行分类。

网络入侵检测可以使用决策树对网络流量数据进行分析和划分,从而识别出可能的入侵行为。

该方法具有简单、可解释性好的特点,同时在许多实验中也取得了较好的性能。

第三个案例是基于神经网络(Neural Network)的网络入侵检测方法。

神经网络是一种利用输入和输出之间的连接权重进行学习的数学模型。

它可以通过训练网络模型来学习复杂的非线性映射关系,并在网络入侵检测中发挥重要作用。

神经网络的优点之一是其能够自适应地学习和适应新的攻击模式,从而提高检测率和减少误报率。

但是,神经网络也存在训练时间长、过拟合等问题,需要在实际应用中加以注意和解决。

除了以上方式,还有其他很多机器学习方法被应用于网络入侵检测中,如朴素贝叶斯分类器、随机森林等。

1.PCA (主成分分析)算法原理:PCA主要用于数据降维,所以找寻变化大的元素,即

方差大的维,去掉变化小的维,就是PCA 算法的基本原理。

算法是根据样本矩阵求出协方差矩阵,由协方差矩阵得到特征矩阵,再由样本矩阵乘以这个特征矩阵就得到新的样本矩阵。

基于人脸识别的算法原理和具体流程:

(1)算法原理:利用K-L变换抽取人脸的主要成分,构成特征脸空间,识别时将测试图像投影到次空间,得到投影系数,与原人脸图像比较识别。

(2)具体流程:

1)训练阶段:

第一步:假设训练样本集,得出训练样本矩阵。

第二步:计算平均脸。

第三步:计算脸差值。

第四步:构建协方差矩阵。

第五步:求得特征脸空间。

第六步:将人脸与平均脸差值投影到特征脸空间。

2)识别阶段:

第一步:将待识别的人脸与平均脸的差值投影到特征脸空间。

第二部:定义阈值。

第三步:采用欧式定理计算待侧脸与样本脸之间的距离。

第四步:比较阈值和距离对人脸进行区分。

2 .随着Intenet的快速发展,我们要处理的信息数据越来越多,为了提高效率,我们采取

特征提取的方法来提高效率。

PCA 在特征提取中的应用。

基于神经网络BP算法的网络入侵检测系统研究与实现作者:黄煜坤来源:《农村经济与科技》2016年第22期(广西工业职业技术学院,广西南宁 530022)[摘要]计算机和网络在现在社会中的运用越来越广泛,不管是政府、社会还是其他的工作都越来越依靠与网络系统,所以计算机网络系统的安全性格外的重要。

本文通过从网络入侵检测技术的概述着手,发现现存的入侵技术的不足之处,探究神经网络BP算法在入侵检测系统中的应用。

[关键词]神经网络;BP算法;网络安全;入侵检测系统;研究[中图分类号]TP393.08 [文献标识码]A随着网络入侵检测系统应用的不断发展,人们开始对于减少系统中的误报率、漏报率以及改良检测系统的性能更加关注,因而出现了把智能化的技术应用到网络入侵检测系统中去,例如把神经网络、模糊控制理论运用到入侵检测系统中,而神经网络是这些应用中最好的方式,尤其是多层前馈神经网络,它是目前使用最广泛、研究最多的一种神经网络,把它使用到入侵检测系统中能够提升检测系统的自主学习能力,增强网络入侵检测系统的成效。

1 网络入侵检测技术的概述入侵检测就是对计算机系统或计算机网络中的关键点进行信息收集,并对这些信息进行详细的分析,从而发现系统或是网络中是否存在被攻击的现象或是违背网络安全的行为,对其进行入侵检测的硬件和软件的结合就是入侵检测系统。

它不仅是一种主动进行安全防御的技术,通过检测实现对外部和内部的攻击以及操作失误的实时性保护,而且可以和其他的网络完全产品,对网络安全实施全方位的安全保护,形成了实时性和主动性的特性,很好的弥补了防火墙的缺陷。

根据不同的入侵检测技术,入侵检测可以分成:异常入侵检测技术和滥用入侵检测技术。

而异常入侵检测技术又包括了基于统计、基于贝叶斯推理、基于数据挖掘、基于遗传算法、基于生物免疫办法以及基于神经网络等。

而本论文是要探讨基于神经网络BP算法的网络入侵检测系统研究与实现,那么我们就简单的了解下神经网络入侵检测系统。

基于BP神经网络的入侵检测系统在TDCS网络中的应用宗盼曹宏丽(兰州交通大学自动化与电气工程学院 730070)摘要由于TDCS网络存在许多不安全因素,为提高TDCS网络的安全性能,在此网络中引入了入侵检测系统,现有的检测技术和一般入侵检测系统还存在检测率低、误报率高等问题,针对这些不足,通过对神经网络的研究,将基于向后传播学习算法(Back-Propagstion Algorithm,简称BP算法)的神经网络应用于入侵检测中。

关键词:神经网络;入侵检测;主成分分析法;向后传播学习算法AbstractBecause there are many TDCS network safety factor, in order to improve the safety performance of the network we introduce the intrusion detection system in the network. T he low detection’s rate and high false reporting is a common problem consisting in current intrusion detection technique methods, armed at these issues,based on the back-propagation neural network learning algorithm is applied to the intrusion detection.Key Words:Neural networks, intrusion detection, principal component analysis,back propagationTDCS(Train Operation Dispatching Command System)是铁路行车安全的保障系统并且已经广泛应用,其网络安全的重要性日渐突显。

!第"#卷第$期郑州大学学报!理学版"%&’("#)&($ !*#+,年-月./0123451&67389/!):;/<=8/>?/"<2@/*#+,基于!"#和$%神经网络的入侵检测方法凌!捷!!黄!盛!广东工业大学计算机学院!广东广州"+###E"摘要!基于D J神经网络的入侵检测方法因神经网络的初始网络运行参数是随机选择#存在容易陷入局部最优及收敛慢而导致检测准确率低的问题#提出一种基于K L M和D J神经网络的入侵检测方法K L M B D J N O</将D J神经网络的权值和阈值编码成K L M中的细胞个体#D J神经网络全局误差作为K L M的适应值#然后进行多次迭代#选择适应值最优的细胞个体作为D J神经网络的权值和阈值#最后将具有最优权值和阈值的D J神经网络应用在网络入侵检测中的检测模块/实验结果表明#该方法相比基于遗传算法和粒子群算法#优化D J神经网络的入侵检测方法提高了入侵检测准确率/关键词!K L M$D J神经网络$入侵检测$遗传算法$粒子群算法中图分类号!P J$-$(#,文献标志码!M文章编号!+EA+B E,C+!*#+,"#$B###+B#E&’(!+#(+$A#"Q R/8I I3/+EA+B E,C+(*#+A*-*)*引言目前网络入侵检测方法研究的主要方向是通过融合若干传统的算法及优化特征子集和参数的选择#以提高检测正确率和降低误检率/文献’+(融合了S))和<%T算法#S))和<%T算法采用不同的参数#以构造出不同的分类器#然后采用J<U算法寻找分类器之间的最优权值/文献’*(提出基于模糊熵和蚁群算法的最小特征子集方法#消除冗余特征项#适用于实时入侵检测系统/神经网络算法具有自适应)自学习)自组织)泛化能力强以及能够进行大规模并行计算等优点#适合当前复杂多变的入侵检测环境’$(#D J神经网络是目前应用最广泛的神经网络模型之一/但由于D J神经网络的初始运行参数是随机选择的#存在易陷入局部最小值)收敛速度过慢和接近最优解时可能会震荡等问题#导致在网络入侵检测中准确率较低)误报率较高/针对这个问题#许多学者提出利用智能仿生算法来优化#如粒子群算法)遗传算法)人工蜂群算法等#以获得较优的D J神经网络检测模型/文献’C V"(提出利用遗传算法来优化D J神经网络的权值和阈值#提高了D J神经网络的训练速度和检测准确率/文献’E V,(分别将蝙蝠算法)粒子群算法和人工蜂群算法应用在D J神经网络的运行参数优化中/但这些算法都存在着各自的不足#如遗传算法有时可能出现过早收敛和停滞现象#选择有效的控制遗传因子和控制参数也较为困难/蚁群算法和粒子群算法在搜索后期容易出现陷入局部最优和早熟现象/墨鱼算法!=6;;’2W8I1:’4&X8;1F#K L M"是文献’-(提出的一种新的智能元启发式仿生算法#其在组合优化问题和连续优化问题上具有快速收敛的特点’+#(/在文献’-(的研究中#作者利用Y&I23ZX&=[和\X82]:3[等基准函数进行收敛能力的测试比较#结果表明#K L M比遗传算法和粒子群算法收敛时间更短/文献’++V+*(提出K L M与N O$决策树和<%T相融合的入侵检测方法#其中K L M用于寻找最优子集#N O$和<%T作为分类器#检测准确率作为K L M的适应值#实验结果表明#通过K L M选取的特征子集比粒子群算法选取的特征子集具有更高的检测准确率/特征子集的选择和D J神经网络的运行参数选择类似#其实质都是在一个大规模空间搜索的组合优化问题/本文提出一种融合K L M和D J神经网络的入侵检测方法K L M B D J N O<#将D J神经网络的权值和阈值作为收稿日期!*#+AB#-B*+基金项目!广东省科技项目!*#+CD#-#-#+#"$#*#+"D#+#+*,#+C#*#+"D#-#-#E#+"#*#+ED#+#+#A##*"$广州市科技计划项目!*#+E#C#+##AA# *#+E#C#+##C,"/作者简介!凌捷!+-EC%"#男#广东梅州人#教授#主要从事网络信息安全技术研究#>B F:8’&++"#+,++#$G HH/=&F$通信作者&黄盛!+--+%"#男#江西赣州人#硕士研究生#主要从事信息安全研究#>B F:8’&1:3I23;2=1G1&;F:8’/=&F/Copyright©博看网 . All Rights Reserved.郑州大学学报!理学版"第"#卷K L M的优化目标#误差函数作为K L M的适应值函数#当达到最大迭代次数或满足误差要求时#选择适应值最优的一组参数作为D J神经网络的权值和阈值进行训练学习$并将优化的D J神经网络应用于网络入侵检测#采用S O O K7J--数据集进行了仿真测试#实验结果表明#该方法有效地提高了D J神经网络的训练速度和平均检测准确率/+*!"#与$%神经网络+,+*!"#仿生原理墨鱼可以通过皮肤层堆积的色素细胞)虹彩细胞和白细胞$层细胞改变自身皮肤颜色#使得与外界颜色一致而达到隐藏自己的目的/其中色素细胞通过肌肉的收缩与放松使得色素囊的面积增大或缩小来改变细胞颜色$虹彩细胞与白细胞是类似镜面的反射细胞#可反射或散射进入细胞的光线/K L M模拟了图+的E种$层细胞变色的情形#基本原理是考虑了墨鱼皮肤细胞变色的两个主要过程&反射和呈现/反射过程模拟了色素细胞收缩与放松的机制#呈现过程模拟了反射细胞的反射和散射的机制#色素细胞收缩放松程度与反射细胞的呈现程度分别由!和"表示/K L M将两个过程作为全局寻优的搜索策略#细胞颜色的变化即寻找新解#$%&的公式为#$%&’($)*$+,-.#/0-1-2-*-,3#!+"($)*$+,-.#’!*4’-(5&.-#,#!*"0-1-2-*-,3’"*!6$1,5&.-#,74’-(5&.-#,"#!$"($)*$+,-.#’!*6$1,5&.-#,#!C"0-1-2-*-,3’"*!6$1,5&.-#,78"6$1,"#!""!’X:3?&F!"*!(+7(*"/(*#!E""’X:3?&F!"*!0+70*"/0*5!A"其中&-为第-个细胞$6$1,5&.-#,代表了最优解的细胞$(+和(*为描述色素细胞收缩和放松程度的两个常数$0 +和0*为描述反射细胞呈现程度的两个常数$X:3?&F!"是产生!##+"随机数的函数/情形+和情形*的($)*$+,-.#和0-1-2-*-,3由式!*"和!$"描述#情形$和情形C的($)*$+,-.#和0-1-2-*-,3由式!C"和!$"描述#情形"的($)*$+,-.#和0-1-2-*-,3由式!C"和!""描述#!和"由式!E"和!A"计算得到/+,-*$%神经网络D J神经网络是一种模拟神经系统的结构和生物神经网络信息传递的智能算法#其典型结构由输入层)输出层和一个或多个隐含层组成#每+层由多个节点组成#如图*所示/图+!E种变色情形"./0+!Y2=&X?&W;12I8^=:I2I图-!D J神经网络结构"./0-!D J326X:’32;]&X[I;X6=;6X2*Copyright©博看网 . All Rights Reserved.!第$期凌!捷#等$基于KL M 和D J 神经网络的入侵检测方法!!设输入层有#个神经元#隐含层有9个神经元#输出层有:个神经元#样本总数为&#;<-表示第<个样本的第-个输入#0=-表示输入层第-个节点到隐含层第=个节点的权值#%>=表示隐含层第=个节点到输出层第>个节点的权值#则+"隐含层各节点的输出公式为?<=’)!#$,<="’)!!#-’#0=-;=-/!="#=_+#*#+#9#)为<84F &8?型函数/*"输出层各节点的输出公式为3<=’)!#$,<>"’)!!9=’#%>=@<=/!>"#>_+#*#+#:5$"全局误差函数A ’!&<’+A <’+*!&<’+!:>’+!,<>73<>"*5C "输出层节点权值的调整公式为!%>=’"!&<’+!,<>73<>"*3<>*!+73<>"*@<=#"代表学习率#反映了训练时的学习速度/""隐含层权值的调整公式为!0=-’"!&<’+!!:>’+#<>%>="*@<=*!+7@<="*;<-##<>’!,<>73<>"*3<>*!+73<>"5D J 神经网络是基于梯度下降的一种迭代学习算法#不同的初始权重和阈值等参数会引起不同的结果/若取值不当#就很可能引起网络震荡而不能收敛或训练时间过长#陷入局部极值/这些因素都会影响D J 神经网络在入侵检测时的检测准确率和训练时间/为此#结合K L M 全局搜索和收敛快的特点#将K L M 引入到D J 神经网络的参数优化中/-*入侵检测方法!"#1$%(&2本文提出的入侵检测方法KL M B D J N O <的主要原理是&利用K L M 优化D J 神经网络中的权值和阈值#获得最优的运行参数#以加速收敛)避免陷入局部最优及提高DJ 神经网络的入侵检测准确率$其中K L M 优化D J 神经网络原理是将细胞群数量为B 的细胞个体编码为%维问题空间中的B 个可行解#%维看作是D J 神经网络里阈值和权值的总个数#每个可行解唯一确定+个网络#细胞颜色更新的反射和呈现两个过程对应神经网络的权值和阈值的更新#通过图+中E 种变色情形寻找最优初始权值和阈值$最后对D J 神经网络进行训练#并应用在网络入侵的检测模块中#建立网络入侵模型/-,+*细胞编码设计设D J 神经网络包含输入层)隐含层)输出层#分别有#个)<个):个神经元#则K L M 中每个细胞包含的维度%为%’#*</<*:/</:5-,-*基于!"#1$%(&2的入侵检测步骤基于KL M B D J N O <的入侵检测步骤主要包含训练数据收集)数据预处理和类别标记)D J 神经网络优化和训练)入侵检测等步骤#具体过程如图$#详细描述如下&图3!KL M B D J N O <入侵检测"./03!K L M B D J N O <83;X 6I 8&3?2;2=;8&32456+*将收集的流量数据C =和已知的类别D =通过映射集合E F+_!"C =#D =#C =$D ="!+%=%#"进行结合并标记#作为训练集/2456-*对训练集进行离散化和归一化#提取主要特征项和去除冗余特征#依据特征项个数和类别个数确定DJ 神经网络的输入层和输出层神经元个数#构建神经网络模型/24563*为使D J 神经网络获得更好的检测性能#采用KL M 优化D J 神经网络以获得最优的初始权值和阈值#优化过程具体描述如下/+"初始化K L M #设定(+)(*)0+和0*及最大迭代次数G D B 和目标误差$等参数#根据D J 神经网络的权值和阈值个数对细胞编码#随机初始化细胞种群B 的公式为$Copyright©博看网 . All Rights Reserved.郑州大学学报!理学版"第"#卷&’-(5&.-#,’>(’X :3?&F !"*!H<<$(I-:-,7*.%I-:-,"/*.%I-:-,#!,"其中&>为细胞的第>维$H<<$(I-:-,和*.%I-:-,为每个维度上值的上)下限/*"计算每个细胞的适应值#将适应值最优的细胞保存到6$1,细胞中#若6$1,细胞的适应值满足误差要求#则转到<;2@C #否则将细胞群分成4+)4*)4$三组/$"4+组中每个细胞由式!*"和式!$"生成($)*$+,-.#和0-1-2-*-,3#式!+"更新细胞并计算其适应值#若适应值更优则更新6$1,以及8"6$1,#8"6$1,为6$1,细胞各维度上的均值/C "4*组中每个细胞由式!C "和式!$"生成($)*$+,-.#和0-1-2-*-,3#式!+"更新细胞并计算其适应值#若适应值更优则更新6$1,以及8"6$1,/""4$组中每个细胞由式!C "和式!""生成($)*$+,-.#和0-1-2-*-,3#式!+"更新细胞并计算其适应值#若适应值更优则更新6$1,以及8"6$1,/E "为防止陷入局部最优#使用式!,"产生一组新的细胞#($)*$+,-.#为一随机数值#0-1-2-*-,3为##式!+"更新细胞并计算其适应值#若适应值更优则更新6$1,以及8"6$1,/A "重复$"‘E "的过程#直到满足终止的迭代次数或满足误差要求/24567*输出6$1,细胞中的值作为DJ 神经网络初始的权值和阈值#并开始训练/24568*把训练好的D J 神经网络应用在网络入侵检测中的检测模块#建立入侵检测模型#把预处理和特征选择后的未知流量作为检测模块的输入#输出则为入侵检测的结果/3*实验结果分析首先通过两个基准测试函数对KL M )遗传算法和粒子群算法的收敛性能进行比较分析$然后分别将K L M )遗传算法和粒子群算法优化后的D J 神经网络建立入侵检测模型#并从D J 神经网络的收敛速度以及在入侵检测中准确率)误报率两方面进行仿真分析/实验环境为]83?&]A 操作系统#处理器为N "#安装内存,(##\D #仿真软件为T :;’:Z Y *#+C:#选择S O O K 7J --作为仿真的数据源/3,+*!"#的收敛性能比较为验证KL M 的收敛性能#选用两个基准函数对K L M 的收敛性能进行分析#遗传算法!\M "和粒子群算法!J <U "作为比较对象#基准函数为O 2.&34函数)+’!F-’+;*-和Y &I 23ZX &=[9:’’2a 函数)+’!F 7+-’+’+##!;-/+7;*-"(5$种算法的收敛速度对比如图C 和图"所示#从图中可以看出#K L M 的收敛速度明显优于遗传算法和粒子群算法#这表明KL M 的全局搜索能力和收敛速度均优于遗传算法和粒子群算法/图7!在O 2.&34函数收敛对比"./07!K &F @:X 8I &3&W ;12=&392X 423=283O 2.&34W 63=;8&3图8!在Y &I 23ZX &=[9:’’2a 函数收敛对比"./08!K &F @:X 8I &3&W ;12=&392X 423=283Y &I 23ZX &=[9:’’2a W 63=;8&33,-*数据集预处理S O O K 7J --数据集是美国麻省理工学院林肯实验室提供的一种应用于入侵检测研究领域的标准数据集/实验数据是在S O O K 7J --提供的+#b 的数据集基础上随机抽取的样本#包括C+维特征/数据集包含CCopyright©博看网 . All Rights Reserved.!第$期凌!捷#等$基于KL M 和D J 神经网络的入侵检测方法!!表+!训练集攻击类型分布9:;0+!P X :83834I 2;?8I ;X 8Z6;8&3&W :;;:=[;a @2个!攻击类型训练集测试集O &<$-+"**--J X &Z2,+C*7*Y "#+#Y *c *$#+E#)&X F :’-A$E#EC 种入侵类型&O&<)J X &Z2)7*Y )Y *c #同时含有正常样本)&X F :’#各类攻击样本分布具体如表+所示/根据文献’+$(的研究#去除*,个冗余的属性#获得包含+$个特征属性的约简样本/+"离散特征预处理在抽取的样本中包含’:Z2’)@X &;&=&’)I 2X 98=2)W ’:4C 个离散特征属性#通过独热编码!&32B 1&;"将其转换成哑变量/*"0B <=&X 2中心化处理对连续特征进行0B <=&X 2中心化处理#处理方式为#$%"J*H$’!.*F"J*H$7:$J#"K 0J(-$#+$#其中&#$%"J*H$是0B <=&X 2中心化后的值$.*F"J*H$是原值$:$J#是对应特征的均值$0J(-$#+$是对应特征的标准差/图<!收敛速度对比"./0<!K &F @:X 8I &3&W ;12=&392X 423=2I @22?3,3*收敛速度对比实验中采用的DJ 神经网络为$层网络结构#输入层)隐含层)输出层神经元个数分别为+$)+#)"#转移函数采用<84F &8?函数/设定的K L M 参数为&初始细胞群大小为"##(+)(*)0+)0*的值分别为+)V #(")*)V *#实验结果如图E 所示/从图E 中可以看出#KL M 优化的D J 神经网络在训练不到A#次达到目标误差#而遗传算法和粒子群优化的DJ 神经网络则在迭代+"#次后还未满足误差要求#说明通过KL M 优化的D J 神经网络可以找到更优的权值和阈值#使得D J 神经网络收敛更快#学习时间明显缩短/3,7*检测结果对比将训练好的DJ 神经网络对测试数据集进行检测#并使用各攻击类型!包括正常类型"的检测正确率和误检率作为性能评估指标#比较对象是基于遗传算法)粒子群算法优化的DJ 神经网络#具体检测结果如表*和表$所示#检测正确率!8++"和误检率!L &!"的计算采用文献’+C (的计算公式#具体如下&8++’!-!M&-/M B -"!-!M&-/L &-/M B -/L B -"N +##O #L &!’L &L &/M BN +##O #其中&M&为预测为正的正样本$L &为预测为负的负样本$M B 为预测为正的负样本$L B 为预测为负的负样本/表-!检测准确率对比9:;0-!K &F @:X 8I &3&W ?2;2=;8&3:==6X :=ab检测方法K L M B D J N O <\M B D J N O <J <U B D J N O <)&X F :’-,(C"-E(**-E("C O &<-,($C -E(A,-"(-,J X &Z2-E(,--$(+C -+(C"7*Y -$(E*-+(E,-+(C$Y *c -C("C -*(*C -#(EA 平均值-E($A-C(#*-$(**表3!误检率对比9:;03!K &F @:X 8I &3&W W :’I 2@&I 8;892Ib检测方法K L M B D J N O <\M B D J N O <J <U B D J N O <)&X F :’#("E #(",#(E+O &<#(*$#(C$#(C*J X &Z2+(++(*++(C+7*Y +(+C +(CE +(E,Y *c +(#,+($$+(A+平均值#(,*+(#++(+A!!由表*和表$的平均值来看#基于K L M B D J N O <的检测方法相比基于\M B D J N O <及J <U B D J N O <的检测方法#在检测准确率上分别提高了*($"b 和$(+"b #在误检率上分别降低了#(+-b 和#($"b/具体分析来看#$种检测方法对)&X F :’)O &<)J X &Z2$种类型的检测准确率较高#而对7*Y 和Y *c 两种类型的检测准确率较低#这是因为在所抽取的数据样本中#这两类攻击样本较少/综合分析#K L M B D J N O <检测方法相比其他两种检测方法表现出了更好的检测性能#这是由于KL M 扩大了D J 神经网络参数的搜索空间#K L M 能够使D J 神经网络获得较优的权值和阈值#在所设定的最大迭代次数范围内能够收敛并达到目标误差#从而提高了D J 神经网络的检测性能/仿真实验结果表明#K L M B D J N O <方法和基于遗传算法及粒子群优化D J 神经网络的方法相比#具有迭代次数更少)训练时间更短的优点#可有效地提高入侵检测的准确率/"Copyright©博看网 . All Rights Reserved.E郑州大学学报!理学版"第"#卷参考文献!’+(!M D7Y U T T M)MM#Y>M0T DN/M3&92’<%T B[))B J<U23I2F Z’2F2;1&?W&X83;X6I8&3?2;2=;8&3I a I;2F’.(/M@@’82?I&W;=&F@6;834#*#+E#$,&$E#V$A*/’*(!%M Y T MJYS#S7T M Y N%%#S7T M Y<</L2:;6X2I2’2=;8&36I834X2’:;892W655a23;X&@a:3?:3;=&’&3a&@;8F85:;8&3:@@’82?;&X2:’B;8F283;X6I8&3?2;2=;8&3I a I;2F’.(/J X&=2?8:=&F@6;2X I=823=2#*#+E#,"&"#$V"+#/’$(!杨雅辉#黄海珍#沈晴霓#等/基于增量式\d<U T神经网络模型的入侵检测研究’.(/计算机学报#*#+C#$A!""&+*+E V +**C/’C(!屈洪春#王帅/一种基于进化神经网络的混合入侵检测模型’.(/计算机科学#*#+E#C$!<+"&$$"V$$,/’"(!e M)\e#fM)\\#e M)\e/J:X:F2;2X I&@;8F85:;8&3&W@&’a4&3:’W655a326X:’32;]&X[IZ:I2?&3\M B D J1a ZX8?:’4&X8;1F ’.(/N3;2X3:;8&3:’R&6X3:’&W F:=1832’2:X3834:3?=a Z2X32;8=I#*#+C#"!""&,+"V,**/’E(!刘羿/蝙蝠算法优化神经网络的网络入侵检测’.(/计算机仿真#*#+"#$*!*"&$++V$+C/’A(!Y>)K#M))#fM)\.#2;:’/U@;8F:’@:X:F2;2X I I2’2=;8&3W&X D J326X:’32;]&X[Z:I2?&3@:X;8=’2I]:X F&@;8F85:;8&3&: =:I2I;6?a&W]83?I@22?W&X2=:I;834’.(/S3&]’2?42B Z:I2?I a I;2F I#*#+C#"E&**E V*$-/’,(!沈夏炯#王龙#韩道军/人工蜂群优化的D J神经网络在入侵检测中的应用’.(/计算机工程#*#+E#C*!*"&+-#V+-C/’-(!>><MM<#M D O7c M0>>0MT#U)T M)0/K6;;’2W8I1:’4&X8;1F&:3&92’Z8&B83I@8X2?&@;8F85:;8&3:’4&X8;1F’.(/N3;2X3:;8&3:’R&6X3:’&W I=823;8W8=:3?2348322X834X2I2:X=1#*#+$#C!-"&+-A,V+-,E/’+#(Y N L L N T>#D U70N O N T/O8I=X2;2=6;;’2W8I1&@;8F85:;8&3:’4&X8;1F;&I&’92;12;X:92’’834I:’2I F:3@X&Z’2F’K(Q Q K&F@’2^<a I B ;2F I!fK K<"P18X?f&X’?K&3W2X23=2/T:X X:[2=1#*#+"&+V E/’++(>><MM<#U)T M)0#D Y N L K M)N MT M/M3&92’W2:;6X2B I2’2=;8&3:@@X&:=1Z:I2?&3;12=6;;’2W8I1&@;8F85:;8&3:’4&X8;1F W&X 83;X6I8&3?2;2=;8&3I a I;2F I’.(/>^@2X;I a I;2F I]8;1:@@’8=:;8&3I#*#+"#C*!""&*EA#V*EA-/’+*(S M7YY#<M K d O>%MT#S7T M Y\/):;6X283I@8X2?W2:;6X2I2’2=;8&3:@@X&:=1W&X2W W2=;89283;X6I8&3?2;2=;8&3’.(/N3?8:3 R&6X3:’&W I=823=2:3?;2=13&’&4a#*#+E#-!C*"&+*#-V+*+,/’+$(武小年#彭小金#杨宇洋#等/入侵检测中基于<%T的两级特征选择方法’.(/通信学报#*#+"#$E!C"&*$V$#/’+C(梁鸿#葛宇飞#陈林#等/基于树突细胞算法与对支持向量机的入侵检测’.(/计算机应用#*#+"#$"!++"&$#,A V$#-+/ (=4>?@.A=&545B4.A=C54D AE$:@5EA=!?44F5G.@D#F/A>.4D H:=E$%I5?>:F I54J A>Kc N)\.82#d7M)\<1234!P+Q..*.)D.:<H,$(#4HJ#RF.#R E#-0$(1-,3.)M$+Q#.*.R3#4HJ#R@Q.H"+###E#D Q-#J"#;@4>:B4&N3;1283;X6I8&3?2;2=;8&3F2;1&?Z:I2?&3D J326X:’32;]&X[#Z2=:6I2;12838;8:’32;]&X[ X633834@:X:F2;2X I&W326X:’32;]&X[]2X2X:3?&F I2’2=;8&3#8;]:I2:I a;&42;83;&’&=:’&@;8F:’#I’&] =&392X423=2#:3?’&]?2;2=;8&3:==6X:=a/M F2;1&?=:’’2?K L M B D J N O<]:I@X&@&I2?/N;]:I Z:I2?&3 K L M&@;8F85834;12D J326X:’32;]&X[/P12]2841;:3?;1X2I1&’?&W D J326X:’32;]&X[]2X223=&?2?83;& ;12=2’’83?898?6:’I83K L M/P12?298:;8&3&W D J326X:’32;]&X[]:I6I2?:I;12W8;32I I9:’62&W K L M/ P123;1283?898?6:’=2’’]8;1;12Z2I;W8;32I I9:’62]:I=1&I23:I;12838;8:’]2841;:3?;1X2I1&’?&W;12D J326X:’32;]&X[:W;2X8;2X:;8&3I/L83:’’a#;12D J326X:’32;]&X[F&?2’&W K L M&@;8F85:;8&3]:I:@@’82?;&83;X6I8&3?2;2=;8&3/P12I8F6’:;8&3X2I6’;I I1&]2?;1:;#=&F@:X2?]8;1;12D J326X:’32;]&X[F&?2’]18=1]:I&@;8F852?Za4232;8=:’4&X8;1F:3?@:X;8=’2I]:X F&@;8F85:;8&3#;12@X&@&I2?F2;1&?8F@X&92?2;2=;8&3:==6X:=a/L5M J A>E@&=6;;’2W8I1:’4&X8;1F$D J326X:’32;]&X[$83;X6I8&3?2;2=;8&3$4232;8=:’4&X8;1F$@:X;8=’2 I]:X F&@;8F85:;8&3!责任编辑&方惠敏"Copyright©博看网 . All Rights Reserved.。

使用机器学习技术进行网络攻击检测和入侵检测的方法与工具推荐随着互联网的持续发展,网络安全成为了一个重要的话题。

为了保护网络系统和用户的隐私安全,网络攻击检测和入侵检测变得至关重要。

传统的网络安全方法往往面临着无法应对新型攻击和入侵技术的挑战。

因此,引入机器学习技术成为了解决这一问题的有效手段。

本文将介绍使用机器学习技术进行网络攻击检测和入侵检测的方法,并推荐一些相关的工具。

一、使用机器学习技术进行网络攻击检测的方法1. 特征提取:正确的特征提取是机器学习模型性能的关键。

在网络攻击检测中,可以从网络数据包、日志文件等来源提取特征。

常见的特征包括源IP地址、目标IP地址、端口号、传输协议等。

此外,还可以利用统计信息、频率分析、流量模式等方法提取更具表征性的特征。

2. 数据预处理:网络数据通常具有大量噪声和冗余信息,这会导致机器学习模型的性能下降。

因此,在应用机器学习模型之前,需要对数据进行预处理。

常见的预处理方法包括数据清洗、数据平衡、特征标准化等。

3. 特征选择:在网络攻击检测中,特征维度往往非常高,会导致训练时间长、模型复杂度高以及过拟合等问题。

因此,需要借助特征选择算法来选择最具有区分性的特征。

常见的特征选择方法包括过滤法、包装法和嵌入法。

4. 选择合适的机器学习算法:根据任务的需求和数据的特点,选择合适的机器学习算法进行建模。

常见的机器学习算法包括决策树、支持向量机、朴素贝叶斯、逻辑回归、随机森林等。

此外,深度学习算法如卷积神经网络(CNN)和循环神经网络(RNN)在网络攻击检测领域也取得了很好的效果。

二、使用机器学习技术进行入侵检测的方法1. 数据预处理和特征提取:与网络攻击检测类似,入侵检测也需要进行数据预处理和特征提取。

常见的预处理方法包括数据清洗、数据平衡、特征标准化等。

特征提取的方法可以根据具体的入侵检测任务选择,如基于统计的方法、基于序列的方法。

2. 构建模型:根据入侵检测的需求和数据特点,选择合适的机器学习模型进行建模。

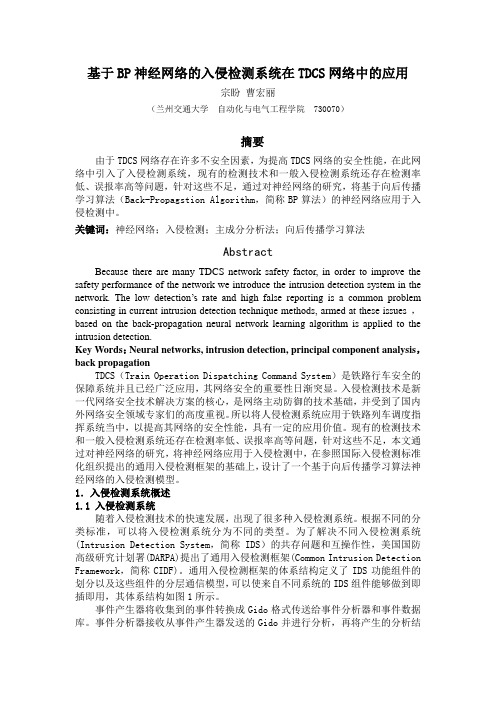

第17卷第6期空 军 工 程 大 学 学 报(自然科学版)Vol.17No.62016年12月JOURNAL OF AIR FORCE ENGINEERING UNIVERSITY(NATURAL SCIENCE EDITION)Dec.2016PCA-BP神经网络入侵检测方法梁 辰, 李成海, 周来恩(空军工程大学防空反导学院,西安,710051)摘要 针对经典BP神经网络在入侵检测应用中收敛速度慢、学习性能不够理想等缺陷,以消除原始数据中的冗余信息、提升入侵检测算法的检测性能为目的,综合采用主成分分析法和附加动量法,提出了一种基于PCA-BP神经网络的入侵检测方法,通过对数据的特征选择和对网络的权值修正,对经典BP神经网络算法进行了拓展和改进。

首先对网络数据集进行标准化处理,并对处理后的数据集进行降维处理以确定主分量的特征数,最后将处理完成后的数据集输入到改进的BP神经网络中进行检测。

通过在KDD Cup 1999网络数据集上的大量实验证明,该方法在大部分网络环境,尤其是在训练样本较为充足的网络环境中时,系统模型的收敛性、检测效率和检测准确率上均优于经典BP神经网络方法和半监督入侵检测方法。

关键词 入侵检测系统;主成分分析;BP神经网络;附加动量法;入侵检测算法DOI 10.3969/j.issn.1009-3516.2016.06.017中图分类号 TP393.08 文献标志码 A 文章编号 1009-3516(2016)06-0093-06A PCA-BP Neural Network-based Intrusion Detection MethodLIANG Chen,LI Chenghai,ZHOU Laien(Air &Missile Defense College,Air Force Engineering University,Xi′an 710051,China)Abstract:Aimed at the problems that slow convergence speed,poor learning performance and other imper-fections exist in the classical BP neural network intrusion detection,a PCA-BP neural network intrusiondetection method is put forward by adopting principal components analysis and additional momentummethod,This method improves the classical BP neural network algorithm by data features selection andnetwork weights amendment.Firstly,the paper standardizes the network data set,and then adopts it todeal with dimension reduction to confirm the characteristics.Finally,the paper detects the processed dataset by improved BP neural network.Through the lots of experiments in KDD Cup 1999network data sets,the result shows that the method has better performances in system model convergence,detection efficien-cy and detection accuracy in most network environment.Especially,in training samples,the convergenceof system model,the detection efficiency and the detection accuracy are better than that by using BP neuralnetwork algorithm and half-supervision intrusion detection algorithm.Key words:intrusion detection system;principle component analysis;back propagation neural network;additional momentum;intrusion detection algorithm收稿日期:2016-01-06基金项目:国家自然科学基金(61309022)作者简介:梁 辰(1992-),男,湖北十堰人,硕士生,主要从事网络信息安全研究.E-mail:3659442@qq.com引用格式:梁辰,李成海,周来恩.PCA?BP神经网络入侵检测方法[J].空军工程大学学报:自然科学版,2016,17(6):93?98.LIANG Chen,LIChenghai,ZHOU Laien.A PCA?BP Neural Network?based Intrusion Detection Method[J].Journal of Air Force Engineering University:NaturalScience Edition,2016,17(6):93?98. 入侵检测(Intrusion Detection)是一种动态的网络安全技术,它建立在入侵行为与系统行为不同这一假设基础上,通过分析网络流量或系统审计记录等,实时发现网络或系统中是否有违反安全策略的攻击行为,对可能危害到系统机密性、完整性和可用性的行为进行响应和拦截[1]。

自1987年D.E.Denning[2]提出入侵检测的概念至今,入侵检测技术引起了各界广泛关注,各种基于机器学习的入侵检测方法被应用到该领域中,如Lee[3]提出的基于数据挖掘技术的检测方法,从审计数据或数据流中提取感兴趣的知识,并用这些知识去检测异常入侵和已知的入侵,这种方法可以适应处理大量数据的情况,但并不能高效地进行实时入侵检测;郑黎明[4]提出的基于支持向量机的入侵检测方法,解决了入侵检测系统先验知识较少情况下推广能力差的问题,使得入侵检测系统在小样本的条件下仍然具有良好的推广能力,但是当输入数据集很大时,SVM方法的计算速度也会下降较大,且单纯的支持向量机对于多元问题的处理仍没有很好的解决办法;李元兵[5]提出的基于神经网络的检测方法,使得入侵检测系统在识别未知攻击方面具有更好的性能。

传统的入侵检测系统对网络入侵的检测效率低,占用资源高,其中有些不能及时防御突发入侵事件,有些不能识别未知或变化的网络攻击行为,在有效性、灵活性和响应能力等方面都有一定的局限性。

而基于神经网络的入侵检测系统具有高度的自学习和自适应的能力,神经网络可以不断地学习更新,对网络中的数据信息进行更准确的分析和处理,从而达到识别入侵信息的目的[6]。

综合上述对入侵检测方法的研究,本文提出了一种基于PCA-BP神经网络的入侵检测方法。

文中将主成分分析(Principal Component Analysis,PCA)方法和用附加动量法改进的BP神经网络方法相结合,并采用KDD Cup 1999网络入侵检测数据集[7]对本文提出的方法模型进行训练和测试。

1 相关工作人工神经网络由神经元模型构成,这种由许多神经元组成的信息处理网络具有并行处理和大规模平行计算能力,能高度逼近非线性系统,并对不确定问题具有自我学习能力[8]。

而BP神经网络及它的变化或改进形式是目前实际应用中使用最广泛的网络模型,它是前向网络的核心部分,是人工神经网络的精华之所在。

PCA方法和BP神经网络方法均可单独应用在入侵检测系统中。

但是,PCA方法不能有效捕捉入侵数据各种因素之间的非线性关系,不能直接用于建立入侵检测系统模型。

BP神经网络方法可以直接用于入侵检测系统模型的建立,但由于入侵检测数据需要考虑的影响因素较多,如果不经处理将所有影响因素输入BP神经网络,将会使得神经网络收敛速度缓慢,泛化能力较差。

本文以提高算法收敛性能为目的,对BP算法进行了适当的改进。

先对原始入侵检测数据中的重叠信息进行处理,再将由PCA获得的主成分信息送入BP神经网络的输入层进行训练。

网络拓扑结构见图1。

这种方法在能够发挥BP神经网络的非线性建模能力的基础上,简化了数据输入,提高了系统的鲁棒性和泛化能力[9]。

图1 PCA-BP神经网络拓扑结构图Fig.1 Topological structure of PCA-BP neural network2 基于PCA-BP神经网络的入侵检测算法入侵检测算法是入侵检测系统的核心。

在对相关网络数据的分析中得知,系统要处理的数据大多都是高维数据,且彼此存在着一定的相关性,数据在一定程度上反映的信息有所重叠。

为改进神经网络的性能,构造更稳定的入侵检测核心算法,本文在采用主成分分析法对相关网络数据进行降维处理的基础上,使用附加动量法对经典的BP神经网络方法进行改进[10],并应用在入侵检测中。

2.1 主成分分析主成分分析(Principal Component Analysis,PCA)或者主元分析是一种掌握事物主要矛盾(主要特征)的多元统计分析方法[11]。

PCA方法最早由Karl Parson于1901年对非随机变量引入,它利用降维的思想,对于原始的所有变量建立尽可能少的两两不相关的新变量,并使这些变量能反映原变量的绝大部分信息,且所含的信息互不重叠。

这些新变量称为原始变量的主成分。

49空军工程大学学报(自然科学版)2016年PCA在保证能尽可能多的反映原始入侵数据信息的基础上,压缩原有数据集的规模,将入侵检测数据集进行简化。

步骤如下:1)设原始数据集X有m个数据,每个数据有p个特征属性,即X=X1,X2,...,Xm()T,Xi=xi1,xi2,...,xip()(i=1,2,...,m),其中T表示向量的转置。

将原始数据矩阵X标准化:Xm×p*=X-mean(X)std(X槡),并计算X*m×p的协方差矩阵Yp×p;2)通过特征方程λI-Y()α=0,求得协方差矩阵Yp×p的各特征值λi(从小到大顺序排列)和对应的特征向量αi(i=1,2,...,p)3)计算主成分贡献率及累计贡献率:主成分为:Zi=αi×X*m×p(i=1,2,...,p)(1)Zi的贡献率为:λi∑pi=1λi(i=1,2,...,p)(2)主成分的累计贡献率为:∑ki=1λi∑pi=1λi(i=1,2,...,p)(3)4)这里选取参数k,取得主成分Z1,Z2,...,Zk(k≤p),分析对象由p维降为k维。