教大家如何使用模拟器模拟防火墙ASA 5520

- 格式:docx

- 大小:885.08 KB

- 文档页数:9

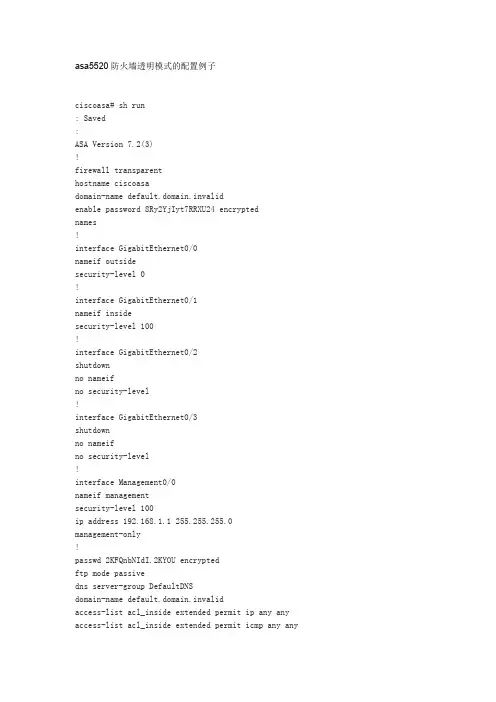

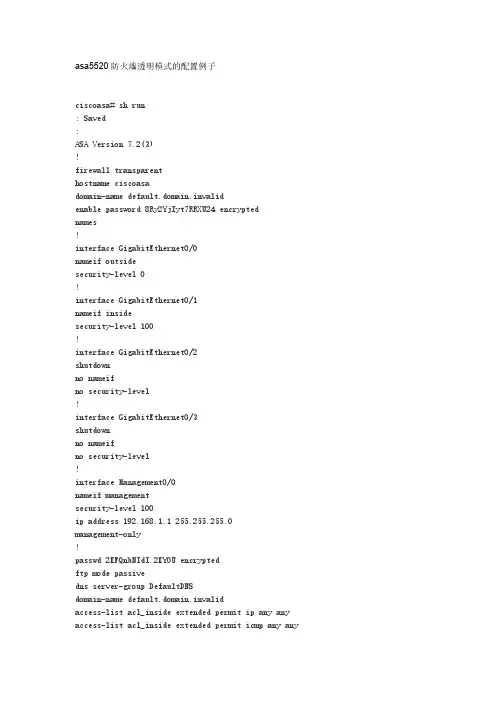

asa5520防火墙透明模式的配置例子ciscoasa# sh run: Saved:ASA Version 7.2(3)!firewall transparenthostname ciscoasadomain-name default.domain.invalidenable password 8Ry2YjIyt7RRXU24 encryptednames!interface GigabitEthernet0/0nameif outsidesecurity-level 0!interface GigabitEthernet0/1nameif insidesecurity-level 100!interface GigabitEthernet0/2shutdownno nameifno security-level!interface GigabitEthernet0/3shutdownno nameifno security-level!interface Management0/0nameif managementsecurity-level 100ip address 192.168.1.1 255.255.255.0management-only!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns server-group DefaultDNSdomain-name default.domain.invalidaccess-list acl_inside extended permit ip any any access-list acl_inside extended permit icmp any anyaccess-list acl_outside extended permit tcp any any eq 3306access-list acl_outside extended permit tcp any any eq wwwaccess-list acl_outside extended permit tcp any any eq 8080access-list acl_outside extended permit tcp any any eq httpsaccess-list acl_outside extended permit tcp any any eq sqlnetaccess-list acl_outside extended permit tcp any any eq ftpaccess-list acl_outside extended permit tcp any any eq 1433access-list acl_outside extended permit esp any anyaccess-list acl_outside extended permit udp any any eq isakmpaccess-list acl_outside extended permit tcp any any eq pop3access-list acl_outside extended permit tcp any any eq smtpaccess-list acl_outside extended permit icmp any anypager lines 24mtu outside 1500mtu inside 1500mtu management 1500ip address 172.16.177.208 255.255.255.0no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/ASDM-523.BINno asdm history enablearp timeout 14400access-group acl_outside in interface outsideaccess-group acl_inside in interface insidetimeout xlate 3:00:00timeout conn 0:20:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolutehttp server enablehttp 192.168.1.0 255.255.255.0 managementhttp 0.0.0.0 0.0.0.0 insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftpinspect pptp!service-policy global_policy globalusername cisco password 3USUcOPFUiMCO4Jk encryptedprompt hostname contextCryptochecksum:4682fd668f251c28d32a0cb82a3ac5f3: endciscoasa#注意点:语句ip address 172.16.177.208 255.255.255.0是在interface GigabitEthernet0/0下配的,自己跑到外面来了,如果不配这个,好像ping不通。

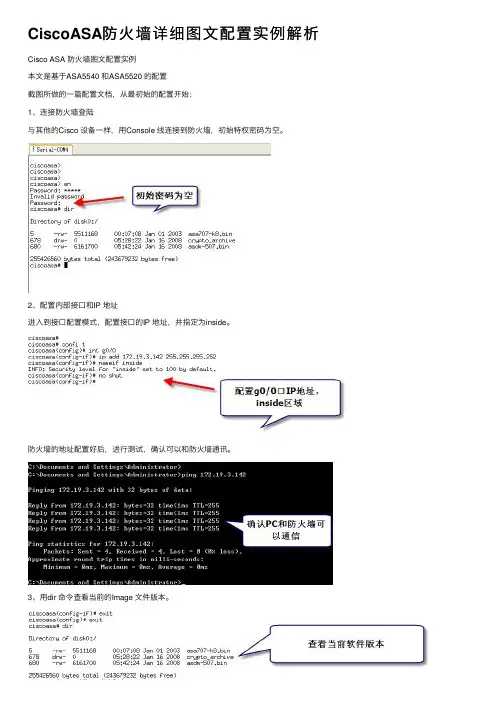

CiscoASA防⽕墙详细图⽂配置实例解析Cisco ASA 防⽕墙图⽂配置实例本⽂是基于ASA5540 和ASA5520 的配置截图所做的⼀篇配置⽂档,从最初始的配置开始:1、连接防⽕墙登陆与其他的Cisco 设备⼀样,⽤Console 线连接到防⽕墙,初始特权密码为空。

2、配置内部接⼝和IP 地址进⼊到接⼝配置模式,配置接⼝的IP 地址,并指定为inside。

防⽕墙的地址配置好后,进⾏测试,确认可以和防⽕墙通讯。

3、⽤dir 命令查看当前的Image ⽂件版本。

4、更新Image ⽂件。

准备好TFTP 服务器和新的Image ⽂件,开始更新。

5、更新ASDM。

6、更新完成后,再⽤dir 命令查看7、修改启动⽂件。

以便于ASA 防⽕墙能够从新的Image 启动8、存盘,重启9、⽤sh version 命令验证启动⽂件,可以发现当前的Image ⽂件就是更新后的10、设置允许⽤图形界⾯来管理ASA 防⽕墙表⽰内部接⼝的任意地址都可以通过http 的⽅式来管理防⽕墙。

11、打开浏览器,在地址栏输⼊防⽕墙内部接⼝的IP 地址选择“是”按钮。

12、出现安装ASDM 的画⾯选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加⼀个程序组14、运⾏ASDM Launcher,出现登陆画⾯15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防⽕墙的配置画⾯,就可以在图形界⾯下完成ASA 防⽕墙的配置17、选择⼯具栏的“Configuration”按钮18、选择“Interface”,对防⽕墙的接⼝进⾏配置,这⾥配置g0/3接⼝选择g0/3 接⼝,并单击右边的“Edit”按钮19、配置接⼝的 IP 地址,并将该接⼝指定为 outside单击OK 后,弹出“Security Level Change”对话框,单击OK20、编辑g0/1 接⼝,并定义为DMZ 区域21、接⼝配置完成后,要单击apply 按钮,以应⽤刚才的改变,这⼀步⼀定不能忘22、设置静态路由单击Routing->Static Route->Add23、设置enable 密码24、允许ssh ⽅式登录防⽕墙25、增加⽤户定义ssh ⽤本地数据库验证26、⽤ssh 登录测试登录成功27、建⽴动态NAT 转换选择Add Dynamic NAT RuleInterface 选择inside,Source 处输⼊any单击Manage 按钮单击add,增加⼀个地址池Interface 选择Outside,选择PAT,单击Add 按钮。

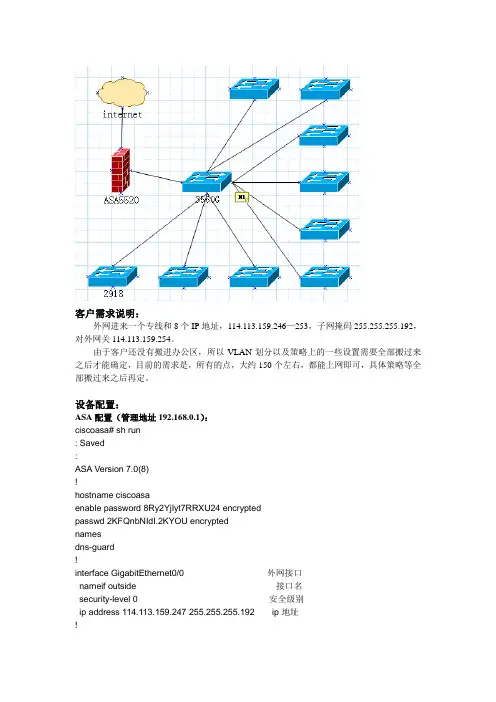

客户需求说明:外网进来一个专线和8个IP地址,114.113.159.246—253,子网掩码255.255.255.192,对外网关114.113.159.254。

由于客户还没有搬进办公区,所以VLAN划分以及策略上的一些设置需要全部搬过来之后才能确定,目前的需求是,所有的点,大约150个左右,都能上网即可,具体策略等全部搬过来之后再定。

设备配置:ASA配置(管理地址192.168.0.1):ciscoasa# sh run: Saved:ASA Version 7.0(8)!hostname ciscoasaenable password 8Ry2YjIyt7RRXU24 encryptedpasswd 2KFQnbNIdI.2KYOU encryptednamesdns-guard!interface GigabitEthernet0/0 外网接口nameif outside 接口名security-level 0 安全级别ip address 114.113.159.247 255.255.255.192 ip地址!interface GigabitEthernet0/1 内网接口nameif inside 接口名security-level 100 安全级别ip address 192.168.0.1 255.255.255.0 ip地址!interface GigabitEthernet0/2shutdownno nameifno security-levelno ip address!interface GigabitEthernet0/3shutdownno nameifno security-levelno ip address!interface Management0/0shutdownno nameifno security-levelno ip address!ftp mode passiveaccess-list Per_inside extended permit icmp any any列表名扩展的允许icmp包来自内网任何机器access-list Per_inside extended permit ip any anyip包access-list Per_outside extended permit icmp any anyicmp保来自外网任意地址pager lines 24mtu outside 1500mtu inside 1500no failoverno asdm history enablearp timeout 14400global (outside) 8 interface nat外网接口nat (inside) 8 192.168.0.0 255.255.255.0 nat内网地址access-group Per_outside in interface outside 将列表挂在接口上access-group Per_inside in interface insideroute outside 0.0.0.0 0.0.0.0 114.113.159.254 1 静态路由到出接口下一跳timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec security-association lifetime seconds 28800crypto ipsec security-association lifetime kilobytes 4608000telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map global_policyclass inspection_defaultinspect dns maximum-length 512inspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!service-policy global_policy globalCryptochecksum:d41d8cd98f00b204e9800998ecf8427e: end3560G配置(管理地址192.168.0.2):3560G#sh runBuilding configuration...Current configuration : 2883 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname 3560G!enable password cisco!no aaa new-modelsystem mtu routing 1500ip subnet-zero!!!!no file verify autospanning-tree mode pvstspanning-tree extend system-id!vlan internal allocation policy ascending!interface GigabitEthernet0/1 进入接口switchport trunk encapsulation dot1q 封装trunk switchport mode trunk trunk模式!interface GigabitEthernet0/2switchport trunk encapsulation dot1qswitchport mode trunk!interface GigabitEthernet0/3switchport trunk encapsulation dot1qswitchport mode trunk!interface GigabitEthernet0/4switchport trunk encapsulation dot1qswitchport mode trunk!interface GigabitEthernet0/5switchport trunk encapsulation dot1qswitchport mode trunk!interface GigabitEthernet0/6switchport trunk encapsulation dot1qswitchport mode trunkinterface GigabitEthernet0/7 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/8 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/9 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/10 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/11 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/12 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/13 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/14 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/15 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/16 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/17 switchport trunk encapsulation dot1q switchport mode trunkinterface GigabitEthernet0/18 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/19 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/21 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/22 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/23 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/24 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet0/25!interface GigabitEthernet0/26!interface GigabitEthernet0/27!interface GigabitEthernet0/28!interface Vlan1ip address 192.168.0.2 255.255.255.0 !ip classlessip http server!!control-plane!!line con 0line vty 0 4password ciscologinline vty 5 15login!End2918配置(管理地址192.168.0.3-9,13):2918-1#sh runBuilding configuration...Current configuration : 1322 bytes!version 12.2no service padservice timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname 2918-1 设备名:2918-1/8 !boot-start-markerboot-end-marker!enable password cisco!no aaa new-modelsystem mtu routing 1500ip subnet-zero!!!!!!spanning-tree mode pvstspanning-tree extend system-id!vlan internal allocation policy ascending!!interface FastEthernet0/1 !interface FastEthernet0/2 !interface FastEthernet0/3 !interface FastEthernet0/4 !interface FastEthernet0/5 !interface FastEthernet0/6 !interface FastEthernet0/7 !interface FastEthernet0/8 !interface FastEthernet0/9 !interface FastEthernet0/10 !interface FastEthernet0/11 !interface FastEthernet0/12 !interface FastEthernet0/13 !interface FastEthernet0/14 !interface FastEthernet0/15 !interface FastEthernet0/16 !interface FastEthernet0/17 !interface FastEthernet0/18 !interface FastEthernet0/19 !interface FastEthernet0/20 !interface FastEthernet0/21 !interface FastEthernet0/22!interface FastEthernet0/23!interface FastEthernet0/24!interface GigabitEthernet0/1!interface GigabitEthernet0/2!interface Vlan1ip address 192.168.0.3 255.255.255.0no ip route-cache!ip http server!control-plane!!line con 0line vty 0 4password ciscologinline vty 5 15login!end施工总结:在项目实施过程中遇到一些问题,譬如在ASA上做配置的时候,将原来成功的配置贴上去之后进行测试,发现不起作用,后来用2918交换机模拟PC却没有问题。

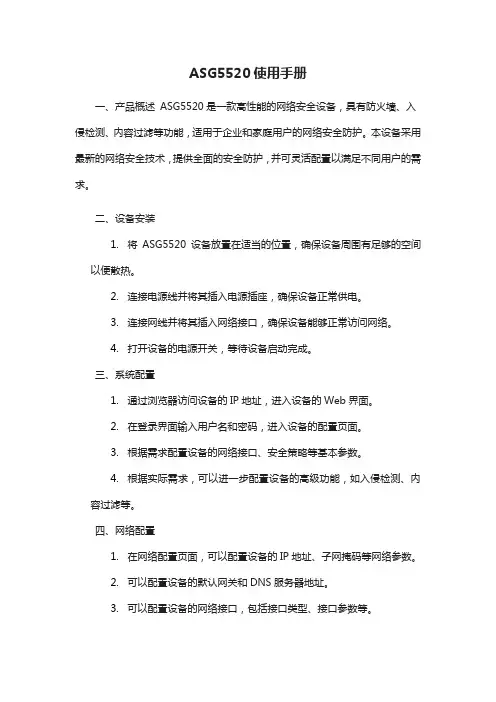

ASG5520使用手册一、产品概述ASG5520是一款高性能的网络安全设备,具有防火墙、入侵检测、内容过滤等功能,适用于企业和家庭用户的网络安全防护。

本设备采用最新的网络安全技术,提供全面的安全防护,并可灵活配置以满足不同用户的需求。

二、设备安装1.将ASG5520设备放置在适当的位置,确保设备周围有足够的空间以便散热。

2.连接电源线并将其插入电源插座,确保设备正常供电。

3.连接网线并将其插入网络接口,确保设备能够正常访问网络。

4.打开设备的电源开关,等待设备启动完成。

三、系统配置1.通过浏览器访问设备的IP地址,进入设备的Web界面。

2.在登录界面输入用户名和密码,进入设备的配置页面。

3.根据需求配置设备的网络接口、安全策略等基本参数。

4.根据实际需求,可以进一步配置设备的高级功能,如入侵检测、内容过滤等。

四、网络配置1.在网络配置页面,可以配置设备的IP地址、子网掩码等网络参数。

2.可以配置设备的默认网关和DNS服务器地址。

3.可以配置设备的网络接口,包括接口类型、接口参数等。

4.可以配置设备的路由表,以实现不同网络之间的通信。

五、安全管理1.在安全管理页面,可以配置设备的安全策略,包括访问控制、防火墙规则等。

2.可以配置设备的身份认证和访问控制,以确保设备的安全性。

3.可以配置设备的安全日志,以便对安全事件进行记录和分析。

4.可以定期更新设备的病毒库和安全补丁,以确保设备的安全性。

六、故障排除1.检查设备的电源和网线是否正常连接。

2.检查设备的网络接口是否正常工作。

3.检查设备的配置是否正确。

4.如果以上步骤无法解决问题,可以尝试重启设备,看是否能够解决问题。

如果问题仍然存在,建议联系技术支持人员进行进一步排查和解决。

七、高级设置1、可以配置设备的定时任务,以便自动执行一些计划任务。

2、可以配置设备的SNMP参数,以便通过SNMP协议进行管理。

3、可以配置设备的流量控制参数,以便对设备的数据流量进行管理。

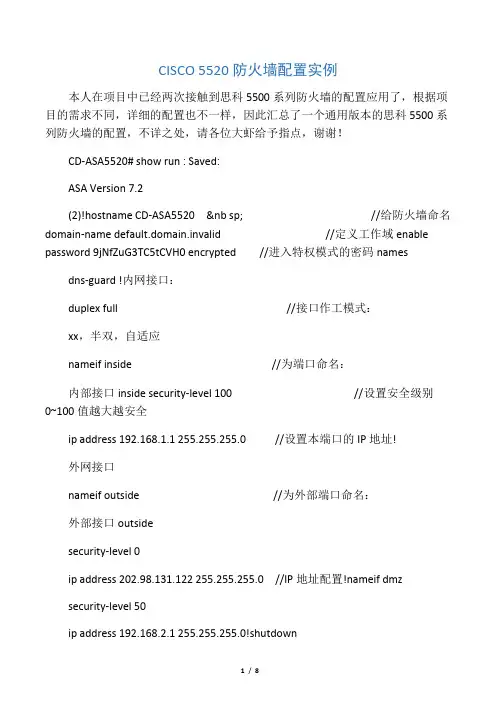

CISCO 5520防火墙配置实例本人在项目中已经两次接触到思科5500系列防火墙的配置应用了,根据项目的需求不同,详细的配置也不一样,因此汇总了一个通用版本的思科5500系列防火墙的配置,不详之处,请各位大虾给予指点,谢谢!CD-ASA5520# show run : Saved:ASA Version 7.2(2)!hostname CD-ASA5520 &nb sp; //给防火墙命名domain-name default.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted //进入特权模式的密码namesdns-guard !内网接口:duplex full //接口作工模式:xx,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别0~100值越大越安全ip address 192.168.1.1 255.255.255.0 //设置本端口的IP地址!外网接口nameif outside //为外部端口命名:外部接口outsidesecurity-level 0ip address 202.98.131.122 255.255.255.0 //IP地址配置!nameif dmzsecurity-level 50ip address 192.168.2.1 255.255.255.0!shutdownno nameifno security-levelno ip address !防火墙管理地址shutdownno nameifno security-levelno ip address !passwd 2KFQnbNIdI.2KYOU encryptedftp mode passiveclock timezone CST 8dns server-group DefaultDNSdomain-name default.domain.invalidaccess-list outside_permit extended permit tcp any interface outside eq 3389//访问控制列表access-list outside_permit extended permit tcp any interface outside range 300 30010//允许外部任何用户可以访问outside 接口的300-30010的端口。

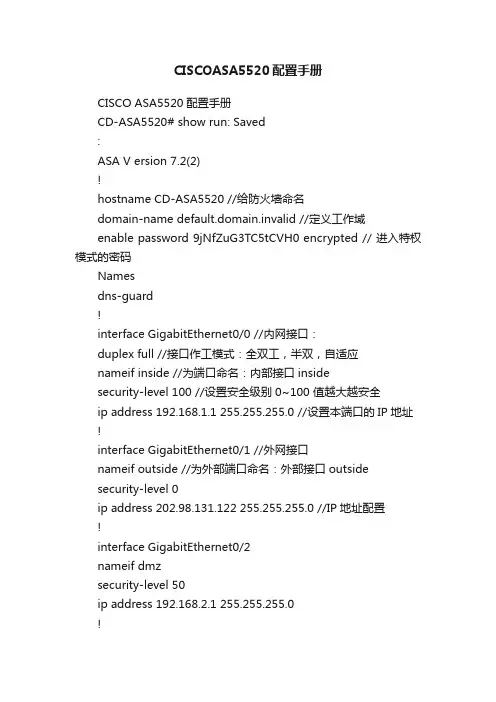

CISCOASA5520配置手册CISCO ASA5520配置手册CD-ASA5520# show run: Saved:ASA V ersion 7.2(2)!hostname CD-ASA5520 //给防火墙命名domain-name default.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码Namesdns-guard!interface GigabitEthernet0/0 //内网接口:duplex full //接口作工模式:全双工,半双,自适应nameif inside //为端口命名:内部接口insidesecurity-level 100 //设置安全级别0~100 值越大越安全ip address 192.168.1.1 255.255.255.0 //设置本端口的IP地址!interface GigabitEthernet0/1 //外网接口nameif outside //为外部端口命名:外部接口outsidesecurity-level 0ip address 202.98.131.122 255.255.255.0 //IP地址配置!interface GigabitEthernet0/2nameif dmzsecurity-level 50ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/3Shutdownno nameifno security-levelno ip address!interface Management0/0 //防火墙管理地址shutdownno nameifno security-levelno ip address!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passiveclock timezone CST 8dns server-group DefaultDNSdomain-name default.domain.invalidaccess-list outside_permit extended permit tcp any interface outside eq 3389//访问控制列表access-list outside_permit extended permit tcp any interface outside range 30000 30010//允许外部任何用户可以访问outside 接口的30000-30010的端口。

Cisco ASA 防火墙图文配置实例2010 年2 月15 日本文是基于笔者2008 年在原单位配置ASA5540 和ASA5520 的配置截图所做的一篇配置文档,从最初始的配置开始:1、连接防火墙登陆与其他的Cisco 设备一样,用Console 线连接到防火墙,初始特权密码为空。

2、配置内部接口和IP 地址进入到接口配置模式,配置接口的IP 地址,并指定为inside。

防火墙的地址配置好后,进行测试,确认可以和防火墙通讯。

3、用dir 命令查看当前的Image 文件版本。

4、更新Image 文件。

准备好TFTP 服务器和新的Image 文件,开始更新。

5、更新ASDM。

6、更新完成后,再用dir 命令查看7、修改启动文件。

以便于ASA 防火墙能够从新的Image 启动8、存盘,重启9、用sh version 命令验证启动文件,可以发现当前的Image 文件就是更新后的10、设置允许用图形界面来管理ASA 防火墙表示内部接口的任意地址都可以通过http 的方式来管理防火墙。

11、打开浏览器,在地址栏输入防火墙内部接口的IP 地址选择“是”按钮。

12、出现安装ASDM 的画面选择“Install ASDM Launcher and Run ASDM”按钮,开始安装过程。

13、安装完成后会在程序菜单中添加一个程序组14、运行ASDM Launcher,出现登陆画面15、验证证书单击“是”按钮后,开始登陆过程16、登陆进去后,出现防火墙的配置画面,就可以在图形界面下完成ASA 防火墙的配置17、选择工具栏的“Configuration”按钮18、选择“Interface”,对防火墙的接口进行配置,这里配置g0/3接口选择g0/3 接口,并单击右边的“Edit”按钮19、 配置接口的 IP 地址,并将该接口指定为 outside单击OK 后,弹出“Security Level Change”对话框,单击OK20、编辑g0/1 接口,并定义为DMZ 区域21、接口配置完成后,要单击apply 按钮,以应用刚才的改变,这一步一定不能忘22、设置静态路由单击Routing->Static Route->Add23、设置enable 密码24、允许ssh 方式登录防火墙25、增加用户定义ssh 用本地数据库验证26、用ssh 登录测试登录成功27、建立动态NAT 转换选择Add Dynamic NAT RuleInterface 选择inside,Source 处输入any单击Manage 按钮单击add,增加一个地址池Interface 选择Outside,选择PAT,单击Add 按钮单击OK完成了添加动态NAT 转换28、静态NAT 转换由于笔者2009 年离开了原单位,有些配置的截图没有做,新单位又没有ASA 防火墙,只好参考《ASA8.0/ASDM6.0 测试报告》的截图和文档来完成本文,并将该文档中部分常用的配置联接在本文后,对该文的作者表示感谢。

一、Cisco防火墙简介1、硬件与软件防火墙1>软件防火墙Cisco新版本的IOS软件提供了IOS防火墙特性集,它具备应用层只能状态检测防火墙引擎。

2>硬件防火墙硬件防火墙更具有优势:→功能更强大,且明确是为了抵御威胁而设计的→硬件防火墙比软件防火墙的漏洞少Cisco硬件防火墙技术应用与以下三个领域→PIX 500系列安全设备→ASA 5500系列自适应安全设备→Catalyst 6500系列交换机和Cisco 7600系列路由器的防火墙服务模块(FWSM)2、ASA安全设备Cisco ASA 5500系列自适应安全设备提供了整合防火墙、入侵保护系统(IPS)、高级自适应威胁防御服务。

其中包括应用安全和简化网络安全解决方案的VPN服务。

二、ASA的安全算法1、状态化防火墙ASA首先是一个状态化防火墙,状态化防火墙维护一个关于用户信息的连接表,称为conn表,表中信息如下→源IP地址→目的IP地址→IP协议→IP协议信息(例如TCP序列号,TCP控制位等)默认情况下,ASA对TCP和UDP协议提供状态化连接,但ICMP协议是非状态化的2、安全算法的原理ASA使用安全算法执行以下三步基本操作→访问控制列表:基于特定的网络、主机和服务控制网络访问→连接表(conn):维护每个连接的状态信息。

安全算法使用此信息在已建立的连接中有效转发流量→检测引擎:执行状态检测和应用层检测。

检测规则集是预先定义的,来验证应用是否遵从每个RFC和其他标准数据的检测过程:首先检查访问控制列表,确定是否允许连接;然后执行路由查询,如果路由正确,将会在conn表中创建相应信息;然后在检测引擎中检查预定义的一套规则,如果已应用,则进一步执行应用层检测;目的主机相应服务;ASA防火墙查看conn连接表,如果表中存在,则执行放行,如果不存在,则检测引擎检查,然后访问控制列表检查。

三、ASA的基本配置1、使用GNS3模拟ASA防火墙需要的文件:→GNS3软件(可以去其官网下载)→asa802-k8.gz镜像文件→vmlinuz内核文件所有的东西也可以去/s/1u9eFW(我的百度云下载,GNS3压缩包里面有所有的东西)打开GNS3后,单击编辑,选择首选项(或者直接按Ctrl+Shift+P)填写以下几项其他默认即可使用ASA防火墙的时候,拽一个防火墙,然后将防火墙的网络改为pcnet,这时的防火墙就可以使用了2、配置主机名和密码1>配置主机名可以使用以下命令配置主机名:(config)#hostname 名字2>配置密码(1)配置特权密码(config)#enable password 密码(2)配置远程登录密码(config)#passwd 密码3、接口的概念与配置1>接口的名称ASA的一个接口通常有两种名称,即物理名称和逻辑名称1)物理名称物理名称与路由器的名称类似,如E0/0,E0/1等ASA 5510及以上的型号还有专门的管理接口,例如management0/02)逻辑名称逻辑名称用户大多数的配置命令,用来描述安全区域。

ASA Version 7.2(3)!hostname ciscoasaenable password 8Ry2YjIyt7RRXU24 encryptednames======================配置接口IP====================================== interface E0/0nameif insidesecurity-level 100ip address 10.1.1.1 255.255.255.0!interface E0/1nameif outsidesecurity-level 0ip address 222.222.222.1 255.255.255.0=======================定义内外网数据流ACL========================access-list INSIDE_IN extended permit icmp any anyaccess-list INSIDE_IN extended permit IP any anyaccess-list OUTSIDE_IN extended permit icmp any anyaccess-list NO_NAT extended permit ip 10.1.1.0 255.255.255.0 192.168.1.0 255.25 5.0.0access-list NO_NAT extended permit ip 192.168.1.0 255.255.255.0 10.1.1.0 255.25 5.255.0======================定义分配拨号用户地址池===========================ip local pool vpnpool 192.168.1.100-192.168.1.199======================NAT转换语句=================================global (outside) 1 interfacenat (inside) 0 access-list NO-NATnat (inside) 1 10.1.1.0 255.255.255.0======================路由==========================================route outside 0.0.0.0 0.0.0.0 222.222.222.2 1========================应用ACL到接口==============================access-group INSIDE_IN in interface insideaccess-group OUTSIDE_IN in interface outside========================定义加密算法及加密图=====================crypto ipsec transform-set ESP esp-des esp-md5-hmaccrypto dynamic-map outside_dyn_map 10 set transform-set ESPcrypto dynamic-map outside_dyn_map 10 set reverse-routecrypto map outsidemap 10 ipsec-isakmp dynamic outside_dyn_mapcrypto map outsidemap interface outsidecrypto isakmp enable outsidecrypto isakmp policy 1authentication pre-shareencryption deshash md5group 2=======================定义策略组=====================service-policy global_policy globalgroup-policy MYGROUP internalgroup-policy MYGROUP attributesvpn-tunnel-protocol IPSec=====================配置用户和密码==================username cisco password cisco============定义隧道组并应用拨号地址池,定义共享密钥================== tunnel-group hivpn type ipsec-ratunnel-group hivpn general-attributesaddress-pool vpnpooldefault-group-policy MYGROUPtunnel-group hivpn ipsec-attributespre-shared-key ciscoprompt hostname contextCryptochecksum:d4fe4080014deada00b8e2d2952fb69b: endciscoasa#。

ASA5520端⼝映射配置端⼝映射:// ASA5520 nat配置如下:nat-control --启⽤natnat (inside) 1 0 0 --所有主机nat (inside) 1 192.168.1.0 255.255.255.0 --允许的⽹段global (outside) 1 interface --接⼝ --patglobal (outside) 1 192.168.10.2 netmask 255.255.255.0 --单个IPglobal (dmz) 1 192.168.202.100-192.168.202.110 --⽹段static (dmz,outside) 210.10.10.2 192.168.202.2 netmask 255.255.255.255 --access-list out_to_dmz permit tcp any host 210.10.10.2 eq 80access-group out_to_dmz in interface outside//ASA5520 端⼝映射配置具体如下:static (dmz,outside) 116.236.130.27 10.45.0.20 netmask 255.255.255.255 --静态natstatic (inside,outside) 116.236.130.27 10.45.0.20 netmask 255.255.255.255static (inside,outside) 116.236.130.28 10.45.0.254 netmask 255.255.255.255static (inside,outside) 116.236.130.29 10.45.7.88 netmask 255.255.255.255static (inside,outside) 116.236.130.30 10.45.0.71 netmask 255.255.255.255access-list out extended permit tcp any host 116.236.130.27 eq 1433 --aclaccess-list out extended permit tcp any host 116.236.130.27 eq 3389access-list out extended permit tcp any host 116.236.130.27 eq wwwaccess-list out extended permit tcp any host 116.236.130.28 eq 23access-list out extended permit tcp any host 116.236.130.29 eq 3389access-list out extended permit tcp any host 116.236.130.30 eq 3389access-list out extended permit ip any host 116.236.130.27access-group out in interface outside --应⽤到接⼝下cisco asa5520 基本配置如下:⼀般⽹络机构来理解asa5520外⽹-----asa5520----分别是内⽹和dmzasa配置都在全局模式下配置,很多跟cisco路由交换的⼀样(⼤同⼩异)第⼀次连接防⽕墙时有个初始化配置主要有配置密码,时间,内部ip,和管理ip1、配置主机名、域名、和密码主机名:ciscoasa5520(config)#hostname 5520域名: 5520(config)#domain—name /doc/86c86edaad51f01dc281f1b7.html 密码:5520(config)#enable password asa5520 (特权密码)5520(config)#password cisco (telnet密码)2、配置接⼝名字、安全级别5520(config)#int f0/15520(config)#nameif inside (内⽹,dmz,outside)5520(config)#security-level 100 (安全级别为100,dmz:50,outside:0)5520(config)#ip add 192.168.1.1 255.255.255.0 (配置ip地址)5520(config)#no shut5520(config)#exit查看接⼝ show interface ipbriefshow interface f/03、配置路由5520(config)#route 接⼝名⽬标⽹段掩码下⼀跳例上⽹的缺省路由5520(config)#route outside 0.0.0.0 0.0.0.0 61.232.14.815520(config)#route inside 192.168.0.0 0.0.255.255 192.168.1.254查看路由 show route4、管理(启⽤telnet或者ssh)5520(config)#telnet ip或⽹段掩码接⼝例:5520(config)#telnet 192.168.2.20 255.255.255.0 inside(表⽰只允许这个ip地址telnet asa)5520(config)#telnet 192.168.2.0 255.255.255.0 inside (表⽰允许这个ip段telnet asa)设置telnet超时 5520(config)#telnet timeout 30 单位为分ssh为密⽂传送(RSA密钥对)5520(config)#cryto key generate rsa modulus 1024连接 5520(config)#ssh 192.168.2.0 255.255.255.0 inside5520(config)#ssh 0 0 outside 允许外⽹任意ip连接配置空闲超时 ssh timeout 30ssh version 25、远程接⼊ASDM(cisco的⾃适应安全管理器)客户端可以⽤cisco⾃带的软件也可以装jre⾛https启⽤https服务器功能5520(config)#http server enable 端⼝号(越⼤越好)设置允许接⼊⽹段5520(config)#http ⽹段|ip 掩码接⼝名(http 0 0 outside 外⽹任何ip接⼊)指定ASDM的映像位置5520(config)#asdm image disk0:/asdmfilse(这个⼀般⽤show version产看版本号)配置客户端登录使⽤的⽤户名和密码5520(config)# username ⽤户名 password 密码 privilege 156、nat的配置(这个好像与pix类似)5520(config)# nat (interface-名) nat-id 本地ip 掩码5520(config)#global (接⼝名) nat-id 全局ip、⽹段或接⼝例:5520(config)#nat-control (启⽤nat)5520(config)#nat(inside)1 0 0 (可以指定⼀个⽹段或者全部)5520(config)#global (outside)1 interface (这就称了pat,当然也可以写⼀个ip段或者⼀个ip)5520(config)# global(dmz)1 172.16.1.100-172.16.1.110 意思与上差不多这⾥要注意:内⽹到dmz区域都应是nat如果内⽹到dmz⽤路由的话,这样可能导致⿊客先攻击dmz,然后长区直⼊到内⽹。

思科防火墙ASA5520配置博客分类:网络思科防火墙ASA5520配置:目的:1、内网可以上网2、内网可以访问DMZ区域的服务器3、外网可以通过公网IP访问DMZ区域的服务器要求:1、内网的网段192.168.10.02、DMZ的网段192.168.5.03、外网IP地址:200.200.200.82 200.200.200.83 网关255.255.255.248(这个地址一般是运营商提供)4、外网路由:200.200.200.815、DMZ区域的服务器IP地址:192.168.5.2步骤1:配置接口inside、outside和dmzinterface g0/0speed autoduplex autonameif insideSecurity-level 100ip address 192.168.10.1 255.255.255.0no shutexitinterface g0/1speed autoduplex autonameif outsideSecurity-level 0ip address 200.200.200.82 255.255.255.248 no shutexitinterface g0/2speed autoduplex autonameif dmzSecurity-level 50ip address 192.168.5.1 255.255.255.0no shutexit步骤2、添加外网路由route outside 0 0 200.200.200.81步骤3、做nat转换,使得内网可以上网,同时内网可以访问dmz区域的服务器nat-controlnat (inside) 1 192.168.10.0 255.255.255.0global (outside) 1 interfaceglobal (dmz) 1 interface步骤4、做静态nat,将对外网IP的访问转换到dmz区域的服务器static (dmz,outside) 200.200.200.83 192.168.5.2 netmask255.255.255.255 dns注意:这里的外网IP不是outside的接口地址,是另外一个公网IP步骤5、配置ACL规则,允许外网访问DMZ服务器access-list out_dmz extended permit tcp any host 200.200.200.83 eq wwwaccess-group out_dmz in interface outside到此配置结束,正常情况下上面的要求都可以实现了,但是可能由于每个机房的环境不一样,结果会有一些错误。

ASA5520防火墙的安装配置说明一、通过超级终端连接防火墙。

先将防火墙固定在机架上,接好电源;用随机带来的一根蓝色的线缆将防火墙与笔记本连接起来。

注意:该线缆是扁平的,一端是RJ-45接口,要接在防火墙的console端口;另一端是串口,要接到笔记本的串口上.建立新连接,给连接起个名字。

选择COM口,具体COM1还是COM3应该根据自己接的COM来选择,一般接COM1就可以。

选择9600,回车就可以连接到命令输入行。

二、防火墙提供4种管理访问模式:1.非特权模式。

防火墙开机自检后,就是处于这种模式。

系统显示为firewall> 2.特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为firewall# 3.配置模式。

在特权模式下输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为firewall(config)#4.监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个“Break”字符,进入监视模式。

这里可以更新操作系统映象和口令恢复。

显示为monitor>三、基本配置步骤在PC机上用串口通过cisco产品控制线连接防火墙的Console口(9600-N-8-1),使用超级终端连接。

在提示符的后面有一个大于号“>”,你处在asa用户模式。

使用en或者enable命令修改权限模式。

asafirewall> en //输入en 或 enable 回车Password: //若没有密码则直接回车即可asafirewall# //此时便拥有了管理员模式,此模式下可以显示内容但不能配置,若要配置必须进入到通用模式asafirewall# config t // 进入到通用模式的命令asafirewall(config)# hostname sjzpix1 //设置防火墙的名称Sjzpix1(config)# password zxm10 //设置登陆口令为zxm10Sjzpix1(config)# enable password zxm10 //设置启动模式口令,用于获得管理员模式访问1.配置各个网卡Sjzpix1(config)# interface GigabitEthernet0/0 //配置防火墙的E0 端口Sjzpix1(config-if)# security-level 0 //设置成最低级别Sjzpix1(config-if)# nameif outside //设置E0 端口为外部端口Sjzpix1(config-if)# speed auto //设置成自动设置网口速率Sjzpix1(config-if)# ip address 10.0.1.50 255.255.255.0 standby 10.0.1.51// 10.0.1.50 为该防火墙分配的公网IP,255.255.255.0为该防火墙公网IP对应的掩码,若该防火墙没有主备用方式则配置命令中的红色字体部分不需要配置。

使用QEMU与VMware虚拟机进行ASA防火墙实验环境配置路由器是用来实现数据包的正确转发——路由功能;防火墙是基于网络的安全防御设计的。

通俗来讲,路由器关注如何实现“通”,而防火墙关注如何保证所有正常流量与合法流量“通”的前提,所有非法的不安全的流量“不通”。

很多人说路由器可以通过ACL等配置实现很多防火墙的功能,但是他们忽略了重要的问题,路由器是三层设备,只是基于ACL的简单包过滤,防火墙则是四层设备(很多防火墙都具有应用层的功能,实现基于内容的过滤)。

在源和目的端互相访问的过程中,路由器只是一个“过客”;而防火墙无论与源或目的都建立了端到端的通信,也就是说,外网的主机如果希望访问内网的资源,必须先与防火墙建立连接,在此过程中防火墙可以对连接建立实施监测,充分保障内网的安全,而路由器很难做到这一点。

2005年以后CISCO公司更是将旗下著名的防火墙PIX系列升级到ASA,同样在企业应用中具有安全防护的中坚作用。

CiscoASA防火墙优势:对于VPN的全面兼容Anti-X服务入侵防御专业的监控管理但这些硬件设备价格都不低,如果有与cisco的路由器模拟器dynamips类似的产品该多好,许多大牛早都为我们考虑好了。

现在ASA防火墙我们可以通过qemu来模拟,只是在通过ASDM管理起来更加麻烦,但有时ASDM管理起来又比命令行方便很多。

我已经将必要的软件打包,放到下列位置:/d/3395dd7d03c7d126846ad872fb71afac5458a0e400f81b06下面我们了解如何进行对防火墙做初始配置,通过各种管理方式来管理该设备。

步骤一:解压缩ISO镜像,进入tools文件夹目录安装winpcap_4_0.exe.步骤二:将asa的网络接口与真机的网卡进行桥接。

进入获信取网卡参数文件夹目录,运行xp_获取gen-eth.bat获取网卡参数信息,如下息:图中红色圈起的是绿线网卡的参数信息,拷贝网卡参数如: \Device\NPF_{7B5FEBF0-5347-4272-A8E9-1A7095D5DC43},然后进入asa模拟器目录中修改asa_PCAP.bat文件,更改对应的网卡信息:这样防火墙的e0/0接口与ms loopback adapter2网卡桥接,e0/1接口与ms loopback adapter网卡桥接,e0/2接口与计算机的8169网卡桥接。

如何使用vmware和GNS3模拟ASA

第一部分:首先手头的文件:

1.GNS 3

2.ASA模拟器

3.Vmware

4.

5.ASDM软件

6.

7.

8.rules 文件

接口分布规则:

R0 F0/0 172.16.0.100

R1 F0/0 172.16.1.100

R2 F0/0 172.16.2.100

ASA E0/0 172.16.0.200

ASA E0/1 172.16.1.200

ASA E0/2 172.16.2.200

Loopback0 172.16.0.2

Loopback1 172.16.1.2

Loopback2 172.16.2.2

第二部分,具体实施,分成几个步骤来做:

第一:在装有windows的主机上建立3个环回口,并且为每个接口配置地址。

第二:运行安装有asa软件的linux系统,此系统安装在vmware上,其实就是启动vmware。

第三:实现asa的E0/0----Loopback 0, E0/1----Loopback 1, E0/2----Loopback 2之间的桥接

3.1.首先实现vmware中vmnet和loopback口的桥接

Vmnet 0-----Loopback 0,Vmnet 1-----Loopback 1,Vmnet 2-----Loopback 2,

3.2 再实现vmware中vmnet和E0/0口的桥接

Vmnet 0----E0/0,Vmnet 1----E0/1,Vmnet 2----E0/2

第四,实现本地环回口和路由器的桥接,即:

Loopback 0-----R0 F0/0,Loopback 1-----R1 F0/0,Loopback 2-----R2 F0/0

4.1,首先运行GNS 3,取出三个路由分别和本地接口互联

实际上C0桥接到R0,C1桥接到R1……,就像下图

最后效果就如下所示啦!

第五最后,如果使用telnet 登陆到asa服务器和用asdm来管理asa呢?

5.1 用telnet 来登陆到asa

首先进入vmware 设置串口连接管道,注意 \\.\pipe\ASA

注意,设置管道以后不能通过telnet直接登陆到ASA,需要借助一个软件nptp.exe,安装好以后,edit-new添加一个新连接,做好如图设置,端口号4000 保存连接后,状态为ready;

然后打开vmware中的ASA系统,会显示如下状态,放置不用管他【内核已运行】!

使用telnet 登录127.0.0.1 port 4000 即可!

6、如何实现asdm来界面管理ASA呢?

Asa需要一个bin文件的支持才可以页面式管理!首先为asa打开http服务:ciscoasa(config)# int e0/1 【dmz接口】

ciscoasa(config-if)# http server enable

ciscoasa(config)# http 0 0 inside

ciscoasa(config)# username fanghao password fanghao privilege 15

接下来利用tftp服务器拷贝一个bin文件补丁到ASA的ios中来支持页面管理。

Copy tftp disk0

Ok,大功告成,测一把!

打开浏览器:输入:https://172.16.0.200/

安装ASDM Launcher才能页面具体管理,点击install输入用户名和密码

安装软件

完毕后,点击Run ASDM

这个时候出了一个验证的故障

Asa 镜像太高,不支持ASDM ,这是我们通过一下方式解决即可!

安装并进入tool选项调节如下

同时把rule文件中的文字copy到Rules 下的Customize Rules中,忽略小错误,不要关闭fiddler 软件。

再次登录,哈哈,ASDM的面目终于现实出来,剩下事情就是实验吧!

声明:以上信息收集自网络,个人试验总结出来,谢谢大家!欢迎一起讨论,我的即使通讯地址:

QQ :247889568

Msn:fanghaopopo@。