K - M e a n s 聚 类 算 法

- 格式:pdf

- 大小:247.39 KB

- 文档页数:9

有限Abel群的结构定理(Fundamental Theorem ofFinite Abelian Groups)有限Abel群的结构定理(Fundamental Theorem of Finite Abelian Groups) 有限Abel群是群论中已被研究清楚了的重要群类,也是应用比较广泛的群类,本节的主要结论是有限Abel群可以分解成阶为素数的方幂的循环群(循环p-群)的直积,而且表法是唯一的。

我们先看几个具体的例子。

4阶群都是Abel群,它们有两种互不同构的类型,代表分别是。

Z,Z,Z422 ,其中是非Abel群;是Abel群,且6阶群有两种不同的类型,代表分别是ZZ,SS6633。

Z,Z,Z6238阶Abel群有三种不同的类型,代表分别是。

Z,Z,Z,Z,Z,Z8242229阶群都是Abel群,它们有两种互不同构的类型,代表分别是。

Z,Z,Z933 这些有限Abel群都同构于循环群或者循环群的直积,并且每个循环群的阶都是一个素数的方幂,这些循环群的阶组成的有重集合正好是该群阶素数方幂乘积的所有可能组合。

例如8阶32Abel群,有三种情形:,分别对应于8写成素数方幂乘积所有可能的形式{2},{2,2},{2,2,2}32(三种):。

8,2,8,2,2,8,2,2,2下面我们讨论一般有限Abel群的结构。

引理1 设a是群G的一个元素,a的阶等于。

其中与是两个互素的正整数,m,mmmm1212那么a可以唯一的表示成,式中的阶是;;而且都am(i,1,2)a(i,1,2)a,aaaa,aaii12i1221是a的方幂。

证明因为与互素,所以存在整数使得。

于是mmu,uum,um,112121122umumum,umumumumum2211112211222211,令,则,而且a,a,a,aa,aa,aaa,a,aa,aa121221mm12都是的方幂。

因为,所以的阶是的因子。

由于a(i,1,2)adm(i,1,2)ma,e,a,eaiiii112与互素,从而互素,并且,故的阶等于。

如果26个英文字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z 分别等于

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 那么:

Knowledge(知识)K+N+O+W+L+E+D+G+E=11+14+15+23+12+5+4+7+5=96%

Workhard (努力工作)W+O+R+K+H+A+R+D =23+15+18+11+8+1+18+4 =98%

也就是说知识和努力工作对我们人生的影响可以达到96%和98%Luck(好运)L+U+C+K=12+21+3+11=47%

Love(爱情)L+O+V+E=12+15+22+5=54%

看来,这些我们通常认为重要的东西却并没起到最重要的作用。

那么,什么可以决定我们100%的人生呢?

是Money(金钱)吗? M+O+N+E+Y=13+15+14+5+25=72%

看来也不是

是Leadership(领导能力)吗? L+E+A+D+E+R+S+H+I+P=12+5+1+4+5+18+19+9+16 =89%

还不是

金钱,权力也不能完全决定我们的生活。

那是什么呢?

其实,真正能使我们生活圆满的东西就在我们自己身上!ATTITUDE(心态)A+T+T+I+T+U+D+E=1+20+20+9+20+21+4+5=100%

我们对待人生的态度才能够100%的影响我们的生活,或者说能够使我们的生活达到100%的圆满!用什么样的态度去看待人生,就会得到什么样的人生!。

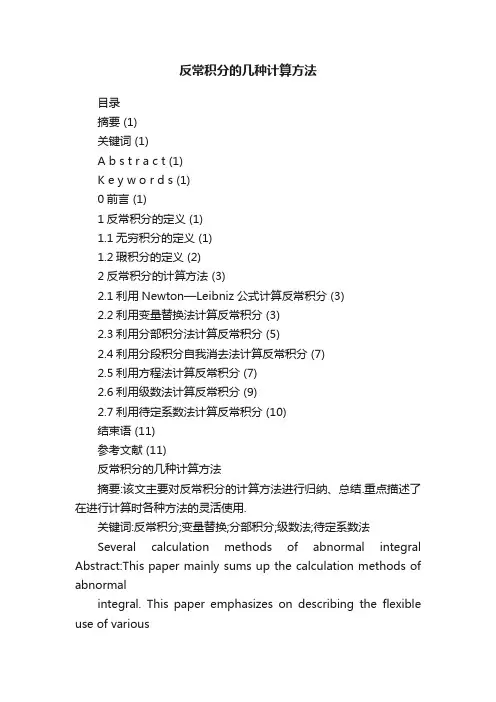

反常积分的几种计算方法目录摘要 (1)关键词 (1)A b s t r a c t (1)K e y w o r d s (1)0前言 (1)1反常积分的定义 (1)1.1无穷积分的定义 (1)1.2瑕积分的定义 (2)2反常积分的计算方法 (3)2.1利用Newton—Leibniz公式计算反常积分 (3)2.2利用变量替换法计算反常积分 (3)2.3利用分部积分法计算反常积分 (5)2.4利用分段积分自我消去法计算反常积分 (7)2.5利用方程法计算反常积分 (7)2.6利用级数法计算反常积分 (9)2.7利用待定系数法计算反常积分 (10)结束语 (11)参考文献 (11)反常积分的几种计算方法摘要:该文主要对反常积分的计算方法进行归纳、总结.重点描述了在进行计算时各种方法的灵活使用.关键词:反常积分;变量替换;分部积分;级数法;待定系数法Several calculation methods of abnormal integral Abstract:This paper mainly sums up the calculation methods of abnormalintegral. This paper emphasizes on describing the flexible use of variousmethods in the calculation.Keywords: Abnormal integral; Variable substitution; subsection integral;Series method; the method of undetermined coefficient0前言反常积分是微积分学中一类重要的积分,反常积分的计算是学习积分计算中的重难点。

本文不仅介绍了常见的三大基本方法:Newton —Leibniz 公式、利用变量替换、利用分部积分法,还介绍了分段积分自我消去法、方程法、级数法和待定系数法等一些在解决问题时较适用的方法,通过引用一些经典例题使我们对这些方法有更加深刻的认识。

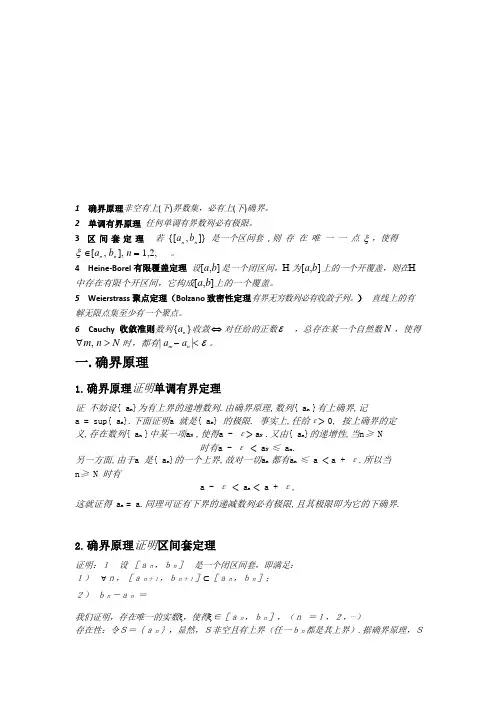

1确界原理非空有上(下)界数集,必有上(下)确界。

2单调有界原理任何单调有界数列必有极限。

3区间套定理若{[a n , b n ]}ξ∈[an , bn], n = 1,2,。

是一个区间套, 则存在唯一一点ξ,使得4Heine-Borel 有限覆盖定理设[a,b] 是一个闭区间,H为[a,b] 上的一个开覆盖,则在H 中存在有限个开区间,它构成[a,b]上的一个覆盖。

5Weierstrass 聚点定理(Bolzano 致密性定理有界无穷数列必有收敛子列。

)直线上的有解无限点集至少有一个聚点。

6Cauchy 收敛准则数列{a n }收敛⇔对任给的正数ε,总存在某一个自然数N ,使得∀m, n >N 时,都有| am -an|<ε。

一.确界原理1.确界原理证明单调有界定理证不妨设{ a n}为有上界的递增数列.由确界原理,数列{ a n }有上确界,记a = sup{ a n}.下面证明a 就是{ a n} 的极限. 事实上,任给ε> 0, 按上确界的定义,存在数列{ a n }中某一项a N ,使得a - ε> a N .又由{ a n}的递增性,当n≥ N时有a - ε < a N ≤ a n.另一方面,由于a 是{ a n}的一个上界,故对一切a n 都有a n ≤ a < a + ε.所以当n≥ N 时有a - ε < a n < a + ε,这就证得a n = a.同理可证有下界的递减数列必有极限,且其极限即为它的下确界.2.确界原理证明区间套定理证明:1设[an,bn]是一个闭区间套,即满足:1)∀n,[an+1,bn+1]⊂[an,bn];2)bn-an=我们证明,存在唯一的实数ξ,使得ξ∈[an,bn],(n=1,2,⋯)存在性:令S={an},显然,S非空且有上界(任一bn都是其上界).据确界原理,S有上确界,设supS=ξ.现在,我们证明ζ属于每个闭区间[an,bn],(n=1,2,⋯)显然an≤ξ,(n=1,2,⋯)所以,我们只需证明对一切自然数n,都有ξ≤bn.事实上,因为对一切自然数n,bn都是S的上界,而上确界是上界中最小者,因此必有ξ≤bn,故我们证明了存在一实数ξ,使得ξ∈[an,bn],(n=1,2,⋯)唯一性: 假设还有另外一点ξ'∈R 且ξ'∈[a n , b n ] ,则| ξ-ξ'|≤| a n -b n | → 0,即ξ=ξ'。

排列组合公式排列定义从 n 个不同的元素中,取 r 个不重复的元素,按次序排列,称为从n 个中取 r 个的无重排列。

排列的全体组成的集合用 P(n,r) 表示。

排列的个数用P(n,r) 表示。

当 r=n 时称为全排列。

一般不说可重即无重。

可重排列的相应记号为P(n,r),P(n,r) 。

组合定义从 n 个不同元素中取 r 个不重复的元素组成一个子集,而不考虑其元素的顺序,称为从 n 个中取 r 个的无重组合。

组合的全体组成的集合用 C(n,r) 表示,组合的个数用 C(n,r) 表示,对应于可重组合有记号 C(n,r),C(n,r)。

一、排列组合部分是中学数学中的难点之一,原因在于(1)从千差万别的实际问题中抽象出几种特定的数学模型,需要较强的抽象思维能力;(2)限制条件有时比较隐晦,需要我们对问题中的关键性词 ( 特别是逻辑关联词和量词 ) 准确理解;(3)计算手段简单,与旧知识联系少,但选择正确合理的计算方案时需要的思维量较大;(4)计算方案是否正确,往往不可用直观方法来检验,要求我们搞清概念、原理,并具有较强的分析能力。

二、两个基本计数原理及应用(1)加法原理和分类计数法1.加法原理2.加法原理的集合形式3.分类的要求每一类中的每一种方法都可以独立地完成此任务;两类不同办法中的具体方法,互不相同 ( 即分类不重 ) ;完成此任务的任何一种方法,都属于某一类 ( 即分类不漏 )(2)乘法原理和分步计数法1.乘法原理2.合理分步的要求任何一步的一种方法都不能完成此任务,必须且只须连续完成这 n 步才能完成此任务;各步计数相互独立;只要有一步中所采取的方法不同,则对应的完成此事的方法也不同例 1:用 1、 2、 3、4、5、6、7、8、9 组成数字不重复的六位数集合 A 为数字不重复的九位数的集合, S( A) =9!集合 B 为数字不重复的六位数的集合。

把集合 A 分为子集的集合,规则为前 6 位数相同的元素构成一个子集。

中科⼤-组合数学复习知识点⼀、鸽巢原理定理:n+1个物品放⼊n个盒⼦中,那⾄少有 1 个盒⼦中⾄少有 2 个物品。

解题思路:构造部分和序列正整数a i=2s i×r i,s i为⾮负整数,r i为奇数加强形式:m个物品放⼊n个盒⼦中,⾄少有 1 个盒⼦中⾄少有mn个物品。

若物品数与盒⼦数相等,则⾄少 1 个盒⼦中⾄少有 1 个物品。

若m=n+1,则⾄少 1 ⼀个盒⼦中⾄少有 2 个物品。

解题思路:递增⼦序列问题:构造{m k},m k表⽰从a k开始的最长递增⼦序列长度将集合分成 n 部分,使⽤加强形式取余⼆、排列与组合2.1 集合的排列组合r排列=P(n,r)=A rn =n! (n−r)!r圆排列=1r P(n,r)=1r A rn=n!r(n−r)!r组合数=nr=C rn=n!r!(n−r)!定理:(n0)+(n1)+⋯+(nn)=2n解题思路:能被 3 整除的数,各位数字之和也要能被 3 整除2.2 多重集合定理:多重集合M={∞⋅a1,∞⋅a2,⋯,∞⋅a k}的r排列数为k r.定理:多重集合M={k1⋅a1,k2⋅a2,⋯,k n⋅a n}的全排列数为(k1+k2+⋯+k n)!k1!k2!⋯k n!.只适⽤全排列,如果 k 排列,则⽤指数型⽣成函数。

定理:多重集合M={∞⋅a1,∞⋅a2,⋯,∞⋅a k}的r组合数为(k+r−1r)=C rk+r−1.证明⽅法:对应求⾮负整数解⽅案数x1+x2+⋯+x k=r =>r 个相同的球放⼊ k 个不同的盒⼦中定理:多重集合M={∞⋅a1,∞⋅a2,⋯,∞⋅a k},要求各元素⾄少出现⼀次的r组合数为(r−1k−1)=C k−1r−1.证明⽅法:对应求满⾜⼀定条件的整数解⽅案数x1+x2+⋯+x k=r,x i≥1例题:求⽅程x1+x2+x3+x4=18满⾜条件x1≥3,x2≥1,x3≥4,x4≥2的整数解数⽬。

解:令y1=x1−3,y2=x2−1,y3=x3−4.y4=x4−2,则原⽅程变为y1+y2+y3+y4=8的⾮负整数解数⽬,(8+4−1 8)⌈⌉()课后习题 13,不穿过直线y=x课后习题 13,不穿过直线y=x的⾮降路径数?三、⼆项式系数⼆项式定理:(x+y)n=x n+(n1)x n−1y+(n2)x n−1y2+⋯+y n=∑ni=0(ni)x n−i y i⽜顿⼆项式定理:(1+x)α=∑∞r=0(αr)x r,(αr)=α(α−1)⋯(α−r+1)r!,α为⼀切实数,|x|<1α=−n 时,有(αr)=(−1)r(n+r−1r)(1+x)−n=∑∞r=0(−1)r(n+r−1 r)x r(1−x)−n=∑∞r=0(n+r−1 r)x r(1+x)−1=1−x+x2−x3+⋯(1−x)−1=1+x+x2+x3+⋯α=12时,有(αr)=(−1)r−11r22r−1(2r−2r−1)(1+x)12=∑∞r=1(−1)r−11r22r−1(2r−2r−1)x r,Catalan数基本性质:对称关系:(nr)=(nn−r)递推关系:(nr)=(n−1r)+(n−1r−1)=C rn−1+C r−1n−1组合恒等式:C1 n +2C2n+3C3n+⋯+nC nn=n2n−1C k 0+C k1+C k2+⋯+C kn=C k+1n+1∑n i=0(C in)2=C n2n∑r i=0C imC r−in=C rm+n,Vandermonde恒等式∑m i=0C imC r+in=C m+rm+n多项式定理:(x1+x2+⋯+x t)n=∑(nn1n2⋯n t)x n11x n22⋯x n tt,(nn1n2⋯n t)=n!n1!n2!⋯n t!例题:展开 (2x1−3x2+5x3)6,则 x31x2x23系数为解:6!3!1!2!23(−3)52多项式定理性质:展开式项数为n1+n2+⋯+n t=n的⾮负整数解个数,为(n+t−1 n)∑(nn1n2⋯n t)=t n,令所有xi都为1四、容斥原理定理:|¯A1∩¯A2∩⋯∩¯A m|=|S|−∑|Ai|+∑|A i∩A j|+⋯+(−1)m|A1∩A2∩⋯∩A m|推论:|A1∪A2∪⋯∪A m|=|S|−|¯A1∩¯A2∩⋯∩¯A m|欧拉函数的证明欧拉函数表⽰⼩于 n 且与 n 互素的整数的个数n =p i 11p i 12⋯p iq q 记 A i ={x |x ≤n 且p i |x} ,表⽰与 p i 成倍数的那些数那么 φ(n)=|¯A 1∩¯A 2∩⋯∩¯A q |=n ∏q i=1(1−1p i )定义:N (P i 1,P i 2,⋯,P i k ) 表⽰ S 中具有性质 P i 1,P i 2,⋯,P i k的元素个数ω(k )=∑N (P i 1,P i 2,⋯,P i k) 表⽰具备 k 个性质的元素计数,其中⼀个元素会被多次计数。

EM(Expectation Maximum) 算法总结EM算法,全称为Expectation Maximum Algorithm,是一个基础算法,是很多机器学习领域算法的基础(如HMM,LDA等)。

EM算法是在概率模型中寻找参数最大似然估计或者最大后验估计的算法,其中概率模型依赖于无法观测的隐含变量。

它经过两个步骤交替进行计算:计算期望(E步),基于现有的模型参数(或者随机初始化的模型)对隐含变量的值进行猜测(估计),利用隐含变量现有的估计值,计算其最大似然的估计值。

最大化(M步),最大化在E步上求得的最大似然值来计算参数的值。

M步上找到的参数估计值被用于下一个E步计算中,这个过程不断交替进行。

EM解决的问题我们经常会从样本观察数据中,找出样本的模型参数。

其中最常用的就是最大似然估计。

但是在一些情况下,我们观察得到的数据有未观察到的隐含数据,此时我们未知的有隐含数据和模型参数,因此无法直接使用最大似然估计。

EM算法解决这个问题的思路是使用启发式的迭代方法。

既然我们无法直接求出模型的参数,那么我们可以先猜想隐含数据——E步,接着基于观察数据和猜测的隐含数据一起来进行最大似然估计,进而求得我们模型分布的参数——M步。

由于我们之前的隐藏数据是猜测的,所以此时得到的模型参数并不一定是最好的结果。

因此,我们基于当前得到的模型参数来继续猜测隐含数据,然后进行最大似然估计求出模型分布参数。

以此类推,不断迭代,直到模型分布参数基本不变化或变化很小,算法收敛停止。

一个最直观的EM算法是K-Means聚类算法。

在K-Means聚类时,每个聚类的质心可以看成是隐含数据。

我们会假设KKK个初始化质心,即EM算法的E步;然后计算每个样本和KKK个质心之间的距离,并把样本聚类到最近的那个质心类中,即EM算法的M步。

重复这个E 步和M步质心不在变化为止。

EM算法的数学基础极大似然估计似然函数在数理统计学中,似然函数是一种关于统计模型中参数的函数,表示模型参数中的似然性(某种事件发生的可能性)。

榆林地区降水特征分析及降水量预测作者:王大浩方亚宏李金龙柯贤敏来源:《人民黄河》2022年第05期摘要∶依据输林地区1951—2015年逐日降水资料,应用Mann-Kemlall非参数方法(M-K 法)、改进后的有序聚类分析法等方法维合分析翰林地区的降水特征,对比改进前后的有序聚类法对突变点识别的精度,并结合加权马尔科夫链及模糊集理论对其未来10 a的降水量进行预测。

结果表明∶输林地区降水年内分布极为不均,M-K法求得的春、夏、秋、冬统计检验量Z值分别为0.861.0503.1.358,6.960,说明年内降水量的趋势检验结果与线性趋势分析的结果响合,其多年年际变化Z值为1.40,足递增趋势改进后的有序聚类法议用的降水突变率借较改进前更加精确,计算结果表明降水量在2000年和2011年发生突变;加权平均马尔科夫链及模糊集理论预测未来10回内的降水量足增加趋势,预测降水量均值为433.2mm,增加幅度为47.0mm/10m 关键词∶降水特征分析;改进的有序聚类法;预测;滑动马尔可夫预测模型;榆林地区中国分类号∶P332 文献标志码∶A di∶10.3969/jiswn.1000-1379.2022.05.007引用格式∶王大浩,方亚宏,李金龙,等.榆林地区降水特征分析及降水量预测[J].人民黄河,2022,44(5)∶30-34.Analysis of Predpitation Characteristics and Precipitation Prediction in Yulin Area WANGDuhaol2,FANGYahong'',LIJinloag'',KEXianmin',Lim(1.School of Water and Emironment, Chang'an University, Xi'an 710000, China; 2.Key Laboratory of Suhsurface Hylrokgy and Eeologieal Effeet in Arid Region of Ministryof Edueation,Chang'an University, Xi'an 710054, Chima)Abstract: Based on the daily precipitation data of Yulin area from 191 to 2015, the precipitution charateristies of Yulin areawere compre hensively analyzed by using Mann-Kendall non-parametrie method andl improwed ordered cluster analysis method, the prexision difference of mutation point idestifieation before and after improvement was bined with the weighted Markow chain and fuzy set theory, prexipitution was pedieted for the next ten years.The results show that the annul prexipitution distribution in Yulin is extremely uneven, mainly concentrated in July to September, axcounting for 65.05% of the annual precipitution; the annual prexipitation distrilution is relatively diserete aml the amual prexipitation is deemined by the summr Frocipitation; the overall annual poecipitation in Yulin repin is inewaing.The minimum sum of squares of deviatisn calrulated hy the onderedl clustering method oecured in 2011, which inlieals the proipitation is changed suddenly in that year and is consistent with the axtual situationn.The precipitution mutution year identified by the impoved sequential clustering method is more axcurate than hefore, and the cakulation results show that the prexipitation mutation oxeurred in 200 and 2011.The weiglaed average Markoy chain and fumy set thesey proliet that the pprecipitation will be inereaved in the nest 10 yoars, with the average value of 433.2mmand the inerement of 47.0mm/10 a.Key words: poripitution charateristios anahysis; improred sequertisul chstring method; frecast; moning meng menge Marlow prediction mod-el;yulin area在水文和气象学中,一个地区的降水量往往是该区域水资源状况的决定性因素,对工农业生产和社会经济发展有着显著影响。

基于K-means聚类算法的入侵检测系统的设计基于K-means聚类算法的入侵检测系统的设计今天给大家讲述的是K-means聚类算法在入侵检测系统中的应用首先,介绍一下聚类算法将认识对象进行分类是人类认识世界的一种重要方法,比如有关世界的时间进程的研究,就形成了历史学,有关世界空间地域的研究,则形成了地理学。

又如在生物学中,为了研究生物的演变,需要对生物进行分类,生物学家根据各种生物的特征,将它们归属于不同的界、门、纲、目、科、属、种之中。

事实上,分门别类地对事物进行研究,要远比在一个混杂多变的集合中更清晰、明了和细致,这是因为同一类事物会具有更多的近似特性。

通常,人们可以凭经验和专业知识来实现分类。

而聚类分析(cluster analysis)作为一种定量方法,将从数据分析的角度,给出一个更准确、细致的分类工具。

(聚类分析我们说得朴实一点叫做多元统计分析,说得时髦一点叫做数据挖掘算法,因为这个算法可以在一堆数据中获取很有用的信息,这就不就是数据挖掘吗,所以大家平时也不要被那些高大上的名词给吓到了,它背后的核心原理大多数我们都是可以略懂一二的,再比如说现在AI这么火,如果大家还有印象的话,以前我们在大二上学习概率论的时候,我也和大家分享过自然语言处理的数学原理,就是如何让机器人理解我们人类的自然语言,比如说,苹果手机上的Siri系统,当时还让杨帆同学帮我在黑板上写了三句话,其实就是贝叶斯公式+隐含马尔可夫链。

估计大家不记得了,扯得有点远了接下来还是回归我们的正题,今天要讨论的聚类算法。

)K-Means是常用的聚类算法,与其他聚类算法相比,其时间复杂度低,结果稳定,聚类的效果也还不错,相异度计算在正式讨论聚类前,我们要先弄清楚一个问题:如何定量计算两个可比较元素间的相异度。

用通俗的话说,相异度就是两个东西差别有多大,例如人类与章鱼的相异度明显大于人类与黑猩猩的相异度,这是能我们直观感受到的。

但是,计算机没有这种直观感受能力,我们必须对相异度在数学上进行定量定义。

要用数量化的方法对事物进行分类,就必须用数量化的方法描述事物之间的相似程度。

一个事物常常需要用多个特征变量来刻画,就比如说我们举一个例证,就有一项比较神奇的技术叫面部识别技术,其实听起来很高大上,它是如何做到的,提取一个人的面部特征,比如说嘴巴的长度,鼻梁的高度,眼睛中心到鼻子的距离,鼻子到嘴巴的距离,这些指标对应得数值可以组成一个向量作为每一个个体的一个标度变量(),或者说叫做每一个人的一个特征向量。

如果对于一群有待分类的样本点需用p 个特征变量值描述,则每个样本点可以看成是Rp空间中的一个点。

因此,很自然地想到可以用距离来度量样本点间的相似程度。

这一距离的定义是我们所熟知的,它满足正定性,对称性和三角不等式。

在聚类分析中,对于定量变量,最常用的是Minkowski (闵可夫斯基)距离(这个名字大家应该有所耳闻,提出的闵可夫斯基空间解决了爱因斯坦的狭义相对论中遨游一边太空回来后分不清楚谁是哥哥,谁是弟弟的双生子佯谬问题,当然真正解决是还是爱因斯坦的广义相对论)当q = 1,2或q →+∞时,则分别得到在 Minkowski 距离中,最常用的是欧氏距离,它的主要优点是当坐标轴进行正交旋转时,欧氏距离是保持不变的。

因此,如果对原坐标系进行平移和旋转变换,则变换后样本点间的距离和变换前完全相同。

值得注意的是在采用 Minkowski 距离时,一定要采用相同量纲的变量。

如果变量的量纲不同,测量值变异范围相差悬殊时,建议首先进行数据的标准化处理,然后再计算距离。

以距离的长短就来表示两个个体的之间的这个相似程度,那么到目前为止的话,我们就已经实现了目的可以定量的描述现实中两个个体的相似程度。

k均值聚类算法的计算过程:(1)从D中随机取k个元素,作为k个簇的各自的中心。

(2)分别计算剩下的元素到k个簇中心的相异度,将这些元素分别划归到相异度最低的簇。

(3)根据聚类结果,重新计算k个簇各自的中心,计算方法是取簇中所有元素各自维度的算术平均数。

(4)将D中全部元素按照新的中心重新聚类。

(5)重复第4步,直到聚类结果不再变化。

(6)将结果输出。

算法到此介绍完毕,接下来就看看基于K-means聚类算法入侵检测系统的设计基于该算法的系统设计1、研究背景传统的入侵检测系统( Intrusion Detection System,IDS) 是采取分析和提取入侵模式和攻击特点,建立检测规则库及模式库,所以传统 IDS 在检测效率和智能性上存在明显不足。

在网络带宽快速提高,入侵和攻击模式不断变化的新形势下,传统 IDS 的检测方式、检测效率面临巨大挑战,甚至不能即时响应和检测。

数据挖掘( DataMining,DM ) 能够从海量数据中根据不同的挖掘算法,挖掘出具有不同用途的知识和信息。

因此,可以将数据挖掘技术植入到IDS 中,应用适当的挖掘算法,就可解决前文提出的IDS 效率和自适应问题。

目前,DM + IDS 已成为入侵检测领域的一个重要研究方向.入侵检测工作过程主要由数据采集、数据分析和响应三个步骤组成。

美国互联网工程任务组(IETF)为入侵检测系统制定了标准,并发起制订了系列的建议草案,提出了入侵检测系统框架模型。

此模型把一个入侵检测系统分解为事件产生器、事件分析器、事件数据库和响应单元四个部分。

事件产生器进行网络数据的抓取和预处理,事件分析器进行规则的分析匹配,事件数据库存放规则模式,响应单元产生动作执行操作。

根据采用的检测方法,入侵检测技术可分为异常检测和误用检测。

数据挖掘又称数据库中的知识发现( Knowledge Discover inDatabase,KDD),能够从大量的、海量的数据中提取出未知的、并具有用户期望价值的信息。

数据挖掘的过程,根据其工作内容,可分为数据准备、数据挖掘、挖掘结果的解释与评价三个阶段在传统的入侵检测系统中植入数据挖掘技术,数据挖掘技术可分为以下几种类型: 关联规则、序列模式、分类、聚类等,研究探索适当的数据挖掘算法,通过从海量网络数据中,过滤掉正常数据模式,只提取异常入侵模式,智能地构建入侵检测模型,就可以极大地提高传统入侵检测系统的检测效率,并拓展其自适应性,从而降低传统IDS的误检率。

2、IDS-K-means算法流程分为三个大步骤:输入:训练数据和半径参数输出:训练数据的聚类算法流程(1)将输入的训练数据集T归一化预处理,减少特定较大数据对聚类结果的影响(2)读入数据集T中的第一个数据X1,以X1位中心值,构造聚类C1(3)重复(2),读入下一个数(4)读入数据集T后续的数据,计算每一个数与已有的类中心值得距离(5)若,将其归入到该类中,更新该类的中心值,将该类的成员数目加1(6)若,将作为一个新的聚类中心(7)重复输入数据,直到全部数据结束输入:训练数据的聚类结果,阈值输出:正常数据的聚类和异常数据的聚类(1)?若某一个聚类中,其成员数目与全部数据之比大于或等于参数值β,则该类为正常行为数据的聚类,将其移入正常聚类表,构造正常行为模式库。

(2) 若某一类中,其成员数目与全部成员之比小于参数值β,则该类为异常行为数据的聚类,把其放入异常聚类表,构建异常行为模式库。

3、系统设计各模块详细功能如下:事件产生器: 包括数据包嗅探器和预处理器两个子模块。

从网络中捕获数据包,并将获取的数据包进行分析解码处理后,供后面的模块使用。

聚类分析器: 采用 IDS K - means 算法构建网络正常行为模式库和异常行为模式库。

事件数据库: 存放异常入侵规则模式数据,并维护异常入侵规则数据,供误用检测和关联规则进行模式检测。

事件分析器: 分析和处理网络数据,包括异常检测和误用检测两个模块。

实现过滤和检测双重功能。

(1) 过滤功能: 异常检测模块通过网络正常行为模式和异常模式对输入的网络数据进行模式识别,把正常的网络数据过滤,保留异常网络数据送误用检测。

(2) 检测功能: 误用检测将异常检测过滤后通过的疑似入侵数据与异常事件数据库中的入侵规则进行检测,判断该数据是哪一类入侵数据。

响应单元: 当误用检测为异常数据时,产生入侵行为触发,让 IDS 产生动作,阻止入侵行为继续发生,通过报警,记录到日志文件,通知防火墙切断该连接,通知管理员等。

关联规则分析: 将入侵的网络数据进行关联挖掘,挖掘出入侵行为与异常数据之间的关联关系,并将其转化为入侵规则,添加到入侵规则库中。

4、系统工作流程该入侵检测系统的工作流程设计为两个阶段,分别为训练阶段(1)和检测阶段(2)【1】?训练阶段图中的流程1所示,系统在训练阶段要将大量的网络数据作为训练数据存入数据库。

(1)?根据数据取出关键特征进行预处理。

(2)?采用IDS K-means聚类算法对数据进行聚类分析。

(3)?提取网络数据正常模式和异常入侵数据模式(4)?过滤正常网络数据【2】?检测阶段(1)?输入网络数据(2)?对数据进行预处理(3)?正常网络数据过滤,将网络数据与模式库中的数据进行匹配,如果为正常数据,过滤掉,提高系统的检出率(4)?将入侵数据送误用检测,判断该入侵数据为哪一类攻击(5)?触发响应模块,报警(6)?如没有与入侵规则库匹配成功,该数据为未知攻击类型,则有关联规则挖掘楚攻击行为与数据的关系,将其添加到入侵规则库中,使系统具备了发现未知攻击的能力以上都是从概念层面介绍了这个系统,接下来将以一次具体的实验测试来详细说明这个系统的工作过程5、系统测试2.算法对于初始值具有依赖性,不同的聚类初始中心值,往往会有不同的聚类结果,而随机选择的初始中心点可能导致聚类结果有很大的随机性,也一定能够程度上影响了迭代次数;['sepal_length', 'sepal_width'], ['petal_length','sepal_width']]Mat tmp = (Mat_float(1, 3) point[0], point[1], point[2]);centroids = mat(zeros((k,n)))当然,MATLAB 也提供了 kmeans() 函数可供直接聚类使用,详情可参与其文档。

# output_data.to_excel(output_path) # 保存结果# clusterAssment第一列存放该数据所属的中心点,第二列是该数据到中心点的距离答:分几类主要取决于个人的经验与感觉,通常的做法是多尝试几个K值,看分成几类的结果更好解释,更符合分析目的等。

数据挖掘又称数据库中的知识发现( Knowledge Discover inDatabase,KDD),能够从大量的、海量的数据中提取出未知的、并具有用户期望价值的信息。