思科自防御网络安全方案典型配置

- 格式:doc

- 大小:120.50 KB

- 文档页数:6

Cisco ASA 5500 系列防火墙产品介绍Cisco®ASA 5500 系列自适应安全设备是思科专门设计的解决方案,将最高的安全性和出色VPN服务与创新的可扩展服务架构有机地结合在一起。

作为思科自防御网络的核心组件,Cisco ASA 5500系列能够提供主动威胁防御,在网络受到威胁之前就能及时阻挡攻击,控制网络行为和应用流量,并提供灵活的VPN连接。

思科强大的多功能网络安全设备系列不但能为保护家庭办公室、分支机构、中小企业和大型企业网络提供广泛而深入的安全功能,还能降低实现这种新安全性相关的总体部署和运营成本及复杂性。

Cisco ASA 5500 系列在一个平台中有力地提供了多种已经获得市场验证的技术,无论从运营角度还是从经济角度看,都能够为多个地点部署各种安全服务。

利用其多功能安全组件,企业几乎不需要作任何两难选择,也不会面临任何风险,既可以提供强有力的安全保护,又可以降低在多个地点部署多台设备的运营成本。

Cisco ASA 5500系列包含全面的服务,通过为中小企业和大型企业定制的产品版本,能满足各种部署环境的特定需求。

这些版本为各地点提供了相应的服务,从而达到出色的保护效果。

每个版本都综合了一套Cisco ASA 5500系列的重点服务(如防火墙、IPSec和SSL VPN、IPS,以及Anti-X服务),以符合企业网络中特定环境的需要。

通过确保满足每个地点的安全需求,网络整体安全性也得到了提升。

Cisco ASA 5500系列自适应安全设备Cisco ASA 5500 系列能够通过以下关键组件帮助企业更有效地管理网络并提供出色的投资保护:经过市场验证的安全与VPN功能- 全特性、高性能的防火墙,入侵防御系统(IPS), Anti-X和IPSec/SSL VPN 技术提供了强大的应用安全性、基于用户和应用的访问控制、蠕虫与病毒防御、恶意软件防护、内容过滤以及远程用户/站点连接。

网络安全防护系统的搭建与配置指南网络安全是当前互联网发展的重要议题之一。

随着互联网的快速发展,网络安全问题也日益突出,越来越多的网络攻击事件使得网络安全防护成为了每个企业和个人必须关注和重视的任务之一。

为了保护网络安全、减少安全风险,各种安全防护系统应运而生。

本文将以网络安全防护系统的搭建与配置指南为主题,介绍如何搭建和配置一个高效的网络安全防护系统。

第一步:确定需求在搭建和配置网络安全防护系统之前,首先需要明确自身的需求。

网络安全涉及到多个方面,包括防火墙、入侵检测系统(IDS)、入侵预防系统(IPS)、反病毒系统等等。

根据自身的需求和预算,选择适合自己的网络安全防护系统。

第二步:选择合适的硬件和软件一套高效的网络安全防护系统需要合适的硬件和软件来支持。

在选择硬件时,可以考虑使用专业的网络安全设备,如防火墙硬件、入侵检测系统硬件等。

在选择软件时,可以考虑使用成熟的安全软件,如防火墙软件、入侵检测系统软件等。

同时,还需要考虑系统的可扩展性和兼容性,以及是否有厂商支持和及时的更新。

第三步:搭建网络安全防护系统搭建网络安全防护系统需要按照一定的步骤进行。

首先,需要将选定的硬件设备按照厂商提供的指导进行连接和组网。

然后,根据实际需求和网络拓扑结构,配置防火墙、入侵检测系统等各个模块的参数。

配置过程中,需要注意合理设置各项规则和策略,以保障系统的安全性和性能。

第四步:配置网络安全防护规则网络安全防护规则是网络安全的重要组成部分。

通过配置网络安全防护规则,可以限制不安全的网络流量、禁止不安全的网络操作,从而保护网络安全。

配置网络安全防护规则时,需要分析网络的特点和需求,合理设置规则。

常见的防护规则包括访问控制规则、入侵检测规则、反病毒规则等。

第五步:加强监控和管理搭建和配置完网络安全防护系统之后,需要加强对系统的监控和管理。

首先,可以利用日志记录、报警系统等手段实时监控系统的运行状态和安全事件。

其次,需要定期对系统进行安全漏洞扫描和固定,及时进行安全更新。

思科路由器安全配置规范1. 前言路由器是网络安全的重要组成部分。

随着技术的不断进步,路由器的功能越来越多,但同时也给网络安全带来了更多的威胁。

为了保证网络的安全性,我们需要对路由器进行安全配置。

本文将介绍如何对思科路由器进行安全配置。

2. 密码设置2.1 登录密码登录密码是路由器安全性的第一道防线。

默认的密码较为简单,容易被入侵者破解。

建议初始化路由器时立即修改密码,并定期更改以提高安全性。

密码应该具有一定的复杂性,包含字母、数字和特殊符号,长度不少于8位。

2.2 特权密码特权密码用于进入特权模式,对路由器进行更改。

特权密码的复杂性等级应该和登录密码相同,长度不少于8位。

2.3 SNMP密码SNMP(简单网络管理协议)是一种用于管理网络设备的协议。

如果SNMP未加密传输,则其他人有可能获取到SNMP密码。

因此,建议将SNMP密码加密,并定期更改。

3. 端口安全路由器提供了很多端口,每个端口都具有一定的安全风险。

因此,对端口进行安全配置至关重要。

3.1 关闭不必要的端口有些端口由于功能不需要或者安全风险较大,建议关闭。

比如,路由器的Telnet端口,建议关闭,使用SSH代替。

3.2 使用ACL过滤ACL(访问控制列表)是一种机制,用于限制流入路由器的数据。

路由器的ACL功能非常强大,可以使用多种方式限制数据流,以保护网络安全。

4. 协议安全4.1 SSH代替TelnetSSH是一个安全的协议,可以取代不安全的Telnet。

使用SSH代替Telnet可以保护路由器的安全。

4.2 HTTPS代替HTTPHTTPS(超文本传输安全协议)是HTTP的安全版本。

使用HTTPS可以确保数据传输的安全性。

5. 系统安全5.1 定期备份定期备份路由器配置文件可以保证在路由器出现问题时,数据不会全部丢失。

建议至少每周备份一次。

5.2 版本管理定期检查路由器的固件版本,并根据需要进行更新。

更新路由器固件可以解决一些已知漏洞,提高安全性。

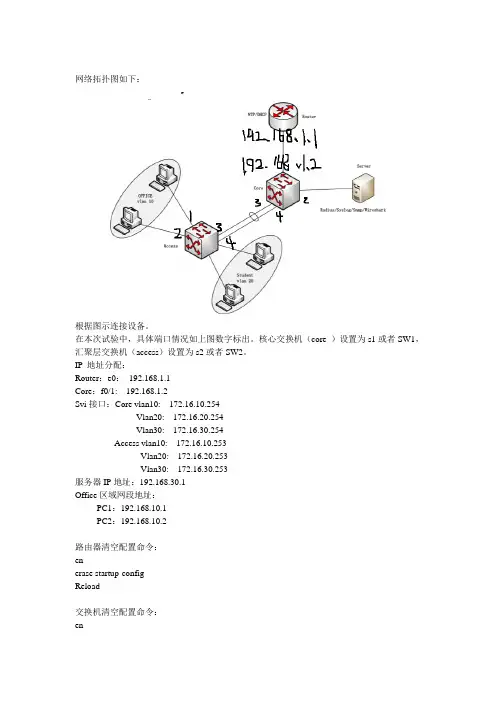

网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0:192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止OFFICE 网络发生ARP 攻击,不允许OFFICE 网段PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为client SW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping通svi口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

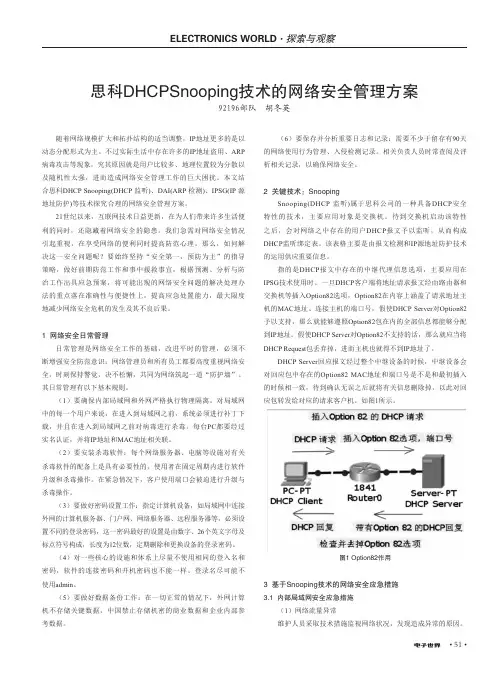

• 51•随着网络规模扩大和拓扑结构的适当调整,IP地址更多的是以动态分配形式为主。

不过实际生活中存在许多的IP地址盗用、ARP 病毒攻击等现象,究其原因就是用户比较多、地理位置较为分散以及随机性太强,进而造成网络安全管理工作的巨大困扰。

本文结合思科DHCP Snooping(DHCP 监听)、DAI(ARP 检测)、IPSG(IP 源地址防护)等技术探究合理的网络安全管理方案。

21世纪以来,互联网技术日益更新,在为人们带来许多生活便利的同时,还隐藏着网络安全的隐患。

我们急需对网络安全情况引起重视,在享受网络的便利同时提高防范心理。

那么,如何解决这一安全问题呢?要始终坚持“安全第一,预防为主”的指导策略,做好前期防范工作和事中援救事宜,根据预测、分析与防治工作出具应急预案,将可能出现的网络安全问题的解决处理办法的重点落在准确性与便捷性上,提高应急处置能力,最大限度地减少网络安全危机的发生及其不良后果。

1 网络安全日常管理日常管理是网络安全工作的基础,改进平时的管理,必须不断增强安全防范意识:网络管理员和所有员工都要高度重视网络安全,时刻保持警觉,决不松懈,共同为网络筑起一道“防护墙”。

其日常管理有以下基本规则。

(1)要确保内部局域网和外网严格执行物理隔离。

对局域网中的每一个用户来说,在进入到局域网之前,系统必须进行补丁下载,并且在进入到局域网之前对病毒进行杀毒。

每台PC都要经过实名认证,并将IP地址和MAC地址相关联。

(2)要安装杀毒软件:每个网络服务器、电脑等设施对有关杀毒软件的配备上是具有必要性的,使用者在固定周期内进行软件升级和杀毒操作。

在紧急情况下,客户使用端口会被迫进行升级与杀毒操作。

(3)要做好密码设置工作:指定计算机设备,如局域网中连接外网的计算机服务器、门户网、网络服务器、远程服务器等,必须设置不同的登录密码,这一密码最好的设置是由数字、26个英文字母及标点符号构成,长度为12位数,定期删除和更换设备的登录密码。

思科路由器配置基础思科路由器配置基础思科(Cisco)路由器是智能信息网络的基础,为当今要求最严格的网络服务,包括IP 通信、视频、客户关系管理、金融交易和其他实时应用提供了高可用性、全面的安全性、易管理性和先进的服务质量( QoS )。

下面店铺准备了思科路由器配置基础,欢迎大家参考!一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下:波特率:9600数据位:8停止位:1奇偶校验: 无二、命令状态1. router>路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

4. router(config-if)#; router(config-line)#; router(config-router)#;…路由器处于局部设置状态,这时可以设置路由器某个局部的参数。

5. >路由器处于RXBOOT状态,在开机后60秒内按ctrl-break可进入此状态,这时路由器不能完成正常的功能,只能进行软件升级和手工引导。

6. 设置对话状态这是一台新路由器开机时自动进入的状态,在特权命令状态使用SETUP命令也可进入此状态,这时可通过对话方式对路由器进行设置。

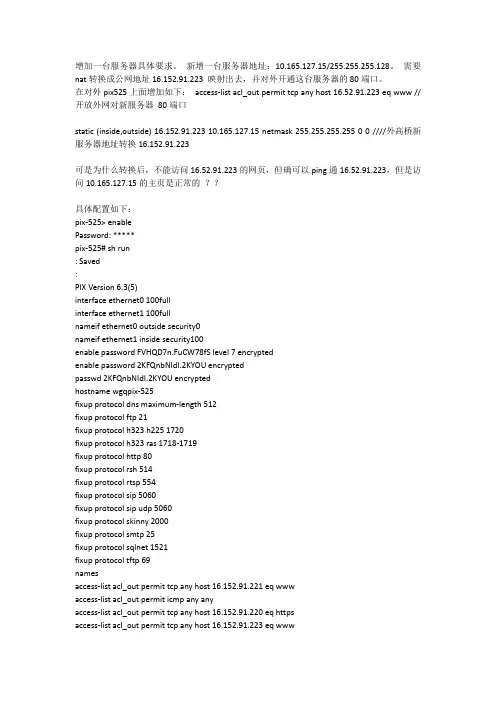

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

Cisco⽹络防⽕墙配置⽅法由于⽹络防⽕墙默认禁⽌所有的通信,因为,只有对其进⾏适当配置后,才能实现正常的⽹络通信。

1.进⼊全局配置模式ciscoasa# configure terminal2.选择欲作为⽹络防⽕墙外部接⼝的⽹络接⼝ciscoasa(config)# interface interface-id3.为该接⼝指定IP地址和⽹掩码ciscoasa(config-if)#4.将该接⼝指定IP地址和⽹掩码ciscoasa(config-if)# nameif outsideINFO:Security level for "outside" set to 0 by default5.激活该外部接⼝ciscoasa(config-if)# no shutdown6.返回⾄全局配置模式ciscoasa(config-if)# exit7.选择欲作为⽹络防⽕墙内部接⼝的⽹络接⼝ciscoasa(config-if)# interface interface-id8.为了该接⼝指定为内部接⼝。

ciscoasa(config-if)# ip address ip-address subnet-mask9.将该接⼝指定为内容接⼝ciscoasa(config-if)# nameif insideINFO:Security level for "outside" set to 100 by default10.激活该外部接⼝ciscoasa(config-if)# no shutdown11.返回⾄全局配置模式ciscoasa(config-if)# exit12.启动Web VPNciscoasa(config)# webvpn13.允许VPN对外访问ciscoasa(config-webvpn)#enable outside14.指定SSL VPN客户端(SSL VPN Clinet,SVC)⽂件位置。

中国移动思科路由器安全配置规范随着互联网的普及,路由器已成为我们日常生活中必不可少的一部分。

作为连接家庭网络的“大门”,路由器承载着重要的安全性责任。

为了提高中国移动用户使用思科路由器时的安全性,本文将介绍中国移动思科路由器的安全配置规范,旨在帮助用户更加全面、有效地保护自己的网络安全。

一、管理口安全管理口是路由器的一个重要接口,也是黑客进行攻击的一个重要入口。

因此,我们要对管理口进行加强保护,实施以下措施:1.更改管理口默认用户名和密码,建议用户名和密码都采用随机组合的形式,并定期更换;2.限制管理口的访问,只允许特定 IP 地址访问;3.启用 SSH 登录,使用密钥认证方式代替用户名和密码认证。

二、访问控制访问控制是一项非常基础的安全措施,可以限制外部的非法访问,并且可以保护内部网络不受到未授权的访问。

建议用户实施以下访问控制措施:1.使用 ACL 过滤外部访问,限制只有特定 IP 或 IP 段可以访问路由器;2.启用端口号过滤,只允许特定端口号的访问;3.对管理口和内部网络之间的流量进行访问控制;4.配置 HTTPS 访问控制。

三、路由器基础配置路由器基础配置是指路由器最基本的配置,这些措施需要我们注意以下几个重点:1.升级路由器的软件版本,及时修复已知漏洞;2.关闭路由器不必要的服务;3.禁止 ICMP Redirect;4.限制路由器的管理机器数量。

四、安全审计安全审计是指对路由器进行定期检查、发现问题并及时解决。

建议用户实施以下安全审计措施:1.对路由器上的系统、应用程序、日志等进行定期审查;2.定期检查路由器的配置和行为,并与最佳实践进行比较;3.定期审核路由器安全策略。

五、其他安全措施除了上述安全措施,用户还可以采取其他安全措施来保护路由器安全,如:1.启用 Root Guard、BPDU Guard 等防御 DOS 攻击的机制,保证路由器不会因为某些攻击而崩溃;2.开启 IPSec 等加密协议,对敏感数据进行加密传输;3.强制要求内网主机采用强密码,防止口令被黑客破解。

思科路由器配置教程1. 硬件准备1. 路由器型号选择2. 连接线材准备2. 基本网络设置1. 登录路由器管理界面- 输入默认IP地址和用户名密码进行登录2. 修改管理员账户信息及密码安全策略3. IP 地址分配与子网划分- 配置静态 IP 地址或启用 DHCP 动态获取4 . VLAN 设置- 创建虚拟局域网(VLAN)并为其指定端口5 . NAT 和 PAT 的配置- 启用 Network Address Translation (NAT) 6 . ACL(访问控制列表)的使用- 创建ACL规则,限制特定流量通过7 . VPN (Virtual Private Network)的建立a) Site-to-Site VPNi ) IPSec 加密协议ii ) GRE 协议iii ) IKE 密钥交换iv ) 认证方式8 . QoS(服务质量)设定a) 流分类i ) 标记化ii ) 分类方法iii ). DSCP码点IV). CoS值v). IPP Precedence vi.) ToS字段Vii.). MPLS EXP位VIII.).802.lp优先级 IX ).VLAN标签X ).源/目标MAC地址XI). 源/目标IP地址XII). 源/目标端口号XIII ).协议类型XIV) .应用程序b ) 流量控制i ) 速率限制ii ).拥塞避免iii.).队列管理iv.) 延迟敏感性v).带宽保证vi.)优先级调度Vii.)流量整形VIII.).排队方式9 . 路由配置- 配置静态路由或动态路由协议10 . 系统日志和监控a) 日志记录i ) 设置系统日志等级ii ). 远程登录服务器iii.) SNMP 监视器设置11. 安全策略与防火墙- 启用基本的安全功能,如访问列表、ACL 和 Zone-Based Firewall12. 文档维护及更新附件:1. 示例配置文件2. 图表和网络拓扑图示例法律名词及注释:1.NAT:Network Address Translation(网络地址转换),一种将私有 IP 地址映射为公共 IP 地址的技术。

思科基于GNS3模拟器的防⽕墙配置实验案例分析本⽂实例讲述了思科基于GNS3模拟器的防⽕墙配置实验。

分享给⼤家供⼤家参考,具体如下:⾃反ACL实验配置拓扑图R4为外⽹,R2和R3为内⽹。

地址表Device Interface IP addressR1 F 0/010.1.65.1F 0/114.1.65.1R2 F 0/010.1.65.2R3 F 0/010.1.65.3R4 F 0/014.1.65.4先在R2、R3与R4上配置配置静态路由R2(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1R3(config)#ip route 14.1.65.0 255.255.255.0 10.1.65.1R4(config)#ip route 10.1.65.0 255.255.255.0 14.1.65.1配置静态路由完成,路由之间互通,即可做⾃反ACL1.配置拒绝外⽹主动访问内⽹说明:拒绝外⽹主动访问内⽹,但是ICMP可以不受限制(1)配置允许ICMP可以不⽤标记就进⼊内⽹,其它的必须被标记才返回R1(config)#ip access-list extended comeR1(config-ext-nacl)#permit icmp any anyR1(config-ext-nacl)#evaluate abc(2)应⽤ACLR1(config)#int f0/1R1(config-if)#ip access-group come in2.测试结果(1)测试外⽹R4的ICMP访问内⽹说明:可以看到,ICMP是可以任意访问的(2)测试外⽹R4 telnet内⽹说明:可以看到,除ICMP之外,其它流量是不能进⼊内⽹的。

(1)测试内⽹R2的ICMP访问外⽹说明:可以看到,内⽹发ICMP到外⽹,也正常返回了(2)测试内⽹R2发起telnet到外⽹说明:可以看到,除ICMP之外,其它流量是不能通过的。

思科自防御网络安全方案典型配备1. 顾客需求分析客户规模:•客户有一种总部,具有一定规模旳园区网络;•一种分支机构,约有20-50名员工;•顾客有诸多移动办公顾客客户需求:•组建安全可靠旳总部和分支LAN和WAN;•总部和分支旳终端需要提供安全防护,并实现网络准入控制,将来实现对VPN顾客旳网络准入检查;•需要提供IPSEC/SSLVPN接入;•在内部各重要部门间,及内外网络间进行安全区域划分,保护公司业务系统;•配备入侵检测系统,检测基于网络旳袭击事件,并且协调设备进行联动;•网络整体必须具有自防御特性,实现设备横向联动抵御混合式袭击;•图形化网络安全管理系统,以便快捷地控制全网安全设备,进行事件分析,结合拓扑发现袭击,拦截和阻断袭击;•整体方案要便于升级,利于投资保护;思科建议方案:•部署边界安全:思科IOS 路由器及ASA 防火墙,集成SSL/IPSec VPN;•安全域划分:思科FWSM防火墙模块与互换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间旳可控互访;•部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成;•安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动;•安全认证及授权:部署思科ACS 4.0认证服务器;•安全管理:思科安全管理系统MARS,配合安全配备管理系统CSM使用。

2. 思科建议方案设计图点击放大3. 思科建议方案总体配备概述•安全和智能旳总部与分支网络o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500互换机,提供公司总部园区网络顾客旳接入;分支可以采用思科ASA5505 防火墙内嵌旳8FE接口连接顾客,同步其头两个LAN端口支持POE以太网供电,可以连接AP及IP电话等设备使用,并且ASA5505留有扩展槽为便于后来对于业务模块旳支持。

Cisco ASA55201 Cisco ASA5500系列介绍:Cisco ASA 5500 系列自适应安全设备是思科专门设计的解决方案,能够将最高的安全性和VPN服务与全新的自适应识别和防御(AIM)架构有机地结合在一起。

作为思科自防御网络的关键组件,Cisco ASA 5500系列能够提供主动威胁防御,在网络受到威胁之前就能及时阻挡攻击,控制网络行为和应用流量,并提供灵活的VPN连接。

思科提供的强大多功能网络安全设备系列不但能为保护中小企业和大型企业网络提供广泛而深入的安全功能,还能降低与实现这种安全性相关的总体部署和运营成本及复杂性。

Cisco ASA 5500 系列能够在一个平台中提供多种已经过市场验证的技术,无论从技术角度还是从经济角度看,都能够为多个地点部署各种安全服务。

利用其多功能安全组件,企业几乎不需要作任何两难选择,既可以提供强有力的安全保护,又可以降低在多个地点部署多台设备的运营成本。

Cisco ASA 5500 系列能够通过以下关键组件帮助企业更有效地管理网络并提供出色的投资保护:●作用全特性、高性能的防火墙,入侵防范(IPS), 网络防病毒和IPSec/SSL VPN 技术提供了强大的应用安全性,基于用户和应用的访问控制,蠕虫与病毒抑制,恶意代码防护以及远程用户/站点连接。

●目的利用高度可定制的针对流的安全策略,企业能够适应和扩展Cisco ASA 5500系列的安全服务组合。

安全策略允许企业根据应用要求定制安全需求,并通过用户可安装的安全服务模块(SSM)提供性能和安全服务可扩展性。

这种多功能的设备可实现平台、配置和管理的标准化,从而降低部署与日常运营成本。

Cisco ASA 5500系列包括Cisco ASA 5510, 5520和5540 自适应安全设备——这三种专门设计的高性能安全解决方案提供了多功能的单机架(1RU) 设计,一个用于提供安全服务可扩展性的扩展插槽以及可提高部署灵活性的多个网络接口。

思科自防御网络安全方案典型配置1. 用户需求分析客户规模:∙客户有一个总部,具有一定规模的园区网络;∙一个分支机构,约有20-50名员工;∙用户有很多移动办公用户客户需求:∙组建安全可靠的总部和分支LAN和WAN;∙总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查;∙需要提供IPSEC/SSLVPN接入;∙在内部各主要部门间,及内外网络间进行安全区域划分,保护企业业务系统;∙配置入侵检测系统,检测基于网络的攻击事件,并且协调设备进行联动;∙网络整体必须具备自防御特性,实现设备横向联动抵御混合式攻击;∙图形化网络安全管理系统,方便快捷地控制全网安全设备,进行事件分析,结合拓扑发现攻击,拦截和阻断攻击;∙整体方案要便于升级,利于投资保护;思科建议方案:∙部署边界安全:思科IOS 路由器及ASA防火墙,集成SSL/IPSec VPN;∙安全域划分:思科FWSM防火墙模块与交换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间的可控互访;∙部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成;∙安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动;∙安全认证及授权:部署思科ACS 4.0认证服务器;∙安全管理:思科安全管理系统MARS,配合安全配置管理系统CSM使用。

2. 思科建议方案设计图点击放大3. 思科建议方案总体配置概述∙安全和智能的总部与分支网络o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500交换机,提供公司总部园区网络用户的接入;分支可以采用思科ASA5505 防火墙内嵌的8FE接口连接用户,同时其头两个LAN端口支持POE以太网供电,可以连接AP及IP电话等设备使用,并且ASA5505留有扩展槽为便于以后对于业务模块的支持。

o WAN:总部ISR3845 路由器,分支ISR2811或者ASA防火墙,实现总部和分支之间安全可靠地互联,可以采用专线,也可以经由因特网,采用VPN实现;并且为远程办公用户提供IPSEC/SSL VPN的接入。

∙总部和分支自防御网络部署说明o总部和分支路由器或者ASA防火墙,IPS,及IPSec VPN和WEB VPN功能,实现安全的网络访问和应用传输,以及高级的应用控制;另外,可利用思科Auto-Secure功能快速部署基本的安全功能。

o安全域划分:实现行业用户内部业务系统逻辑隔离,并且保证在策略允许的情况下实现可控的互访,可以利用思科FWSM防火墙模块与C6K交换机完美集成,并且思科交换机VRF特性相结合,二层VLAN隔离,三层VRF隔离,最终利用VRF终结业务对应不同的虚拟防火墙,并且配置各个业务网段专用虚拟防火墙实现不同安全区域业务之间的可控互访。

o终端安全:终端安全=NAC+CSA,利用思科NAC APPLINACE 解决方案通过配置CAM/CAS两台设备实现思科NAC解决方案保证对于网络内主机的入网健康检查,利用思科CSA软件对于用户服务器及客户机进行安全加固、病毒零天保护、限制非法应用(P2P)、限制U盘使用等操作,并且两套解决方案可以实现完美结合,并且CSA和与MARS以及IPS进行横向联动,自动拦截攻击。

o安全检测:思科IPS42XX、IDSM、ASA AIP模块均可以实现安全检测并与网络设备进行联动,思科安全IPS设备支持并联和串连模式,旁路配置时可以监控各个安全域划分区域内部业务,识别安全风险,与MARS联动,也可以与思科网络设备防火墙、C6K交换机、路由器等进行联动,自动推送配置给设备实现攻击的拦截工作。

ISR启用NETFLOW功能与MARS进行联动进行异常流量及行为监控;o安全认证及授权:部署思科ACS 4.0认证服务器,实现网管认证,并且可以实现有线及无线用户DOT1X认证需求o安全管理:图形化思科安全管理器CSM,可以监控,配置和管理总部和分支所有安全设备,包括防火墙,VPN和IPS等;思科安全响应系统MARS,随时获取全网范围内的所有报告,进行智能的关联和分析,进而结合网络拓扑图,分析出当前正在发生的攻击路径,并给出响应方案,也可调用网络设备对攻击进行拦截和阻断。

4. 方案产品配置详述∙LANo总部C6K交换机为主干,分布层交换机C4500,接入层交换机CE500-24PC为桌面交换机,可提供用户以100M接入,同时提供IP电话机的电源供应;∙WANo采用ISR3800系列路由器,小型分支机构建议利用ASA5505直接组网即可;∙SDN自防御网络安全o边界安全:ISR 路由器及ASA 5500防火墙;配置ASA+AIP模块实现基于网络攻击的拦截,同时购买相应的IPS 模块SMARTNET服务。

o安全域划分:在核心的Cat6500交换机配置FWSM防火墙模块,与交换机VRF及VLAN 特性配合,完整实现安全域划分以及业务可控互访。

o终端安全:配置两台CAM及CAS(冗余配置)实现NAC部署(CAM旁路配置),根据用户规模选择适当CAM型号,并且根据同时在线管理的客户机数量选择CAS的授权、配置CSA-MC服务器,根据用户实际需求购买相应数量的服务器及终端机保护授权,必须同时购买相应的SMARTNET服务。

o安全检测:可以单独配置思科IPS42XX、C6K集成IDSM入侵检测模块、ASA集成的AIP模块等均可以实现安全检测并且与网络设备进行联动。

o安全认证及授权:部署思科ACS 4.0认证服务器,配置两台ACS可以实现冗余o安全管理:思科安全响应系统MARS,安全管理系统CSM;小型企业购买MARS-20R,可以通过授权升级至MARS20,中型企业园区网络建议MARS-50或以上型号。

o分支机构:小型分支机构建议利用ASA5505组网、一台设备实现交换路由安全功能三合一。

规模较大分支机构可以推荐用户利用ISR集成组网。

总部和分支方案产品清单总部边界安全配置CISCO3825-SEC/K9 3825 Security Bundle,Advanced Security,64F/256DAIM-VPN/SSL-3 DES/3DES/AES/SSL VPN Encryption/CompressionFL-WEBVPN-100-K9 Feature License IOS SSL VPN Up To 100 Users (Incremental)CAB-ACA Plug,Power Cord,Australian,10ACON-SNT-3825SEC SMARTNET 8X5XNBD 3825 Security Bundle,Advanced SecurityASA 5520+AIP模块+服务ASA5520-AIP20-K8 ASA 5520 Appliance w/ AIP-SSM-20,SW,HA,4GE+1FE,DES CAB-ACA Plug,Power Cord,Australian,10ASF-ASA-7.2-K8 ASA 5500 Series Software v7.2ASA-VPN-CLNT-K9 Cisco VPN Client Software (Windows,Solaris,Linux,Mac)CON-SU1-AS2A20K8 IPS SVC,AR NBD ASA5520-AIP20-K8总部安全域划分配置建议:Cat6506 + FWSM+2个虚拟防火墙授权WS-C6506-E-FWM-K9 Cisco Catalyst 6506E Firewall Security SystemS733AISK9-12218SXE Cisco CAT6000-SUP720 IOS ADVANCED IP SERVICES SSH MEM-C6K-CPTFL128M Cat6500 Sup720/Sup32 Compact Flash Mem 128MBWS-CAC-3000W Catalyst 6500 3000W AC power supplyCAB-AC16A-CH 16A AC Power Cord For ChinaCON-SNT-C6506FWM SMARTNET 8X5XNBD Cisco Catalyst 6506总部安全域划分配置建议:Cat6506 + FWSM+2个虚拟防火墙授WS-C6506-E-FWM-K9 Cisco Catalyst 6506E Firewall Security SystemS733AISK9-12218SXE Cisco CAT6000-SUP720 IOS ADVANCED IP SERVICES SSH MEM-C6K-CPTFL128M Cat6500 Sup720/Sup32 Compact Flash Mem 128MBWS-CAC-3000W Catalyst 6500 3000W AC power supplyCAB-AC16A-CH 16A AC Power Cord For ChinaCON-SNT-C6506FWM SMARTNET 8X5XNBD Cisco Catalyst 6506总部终端安全之终端安全防护CSA配置建议:CSA 25服务器授权CSA-B25-SRVR-K9 Cisco Security Agent [25 Server Agent Bundle]CON-SAU-CSA-B25S SW APP SUPP Cisco Security Server Agent - 25 AgentsCSA 250个客户端授权CSA-B250-DTOP-K9 Cisco Security Agent [250 Desktop Agent Bundle]CON-SAU-CSA-B250D SW APP SUPP Cisco Security Desktop Agent - 250 AgentMC 管理软件CSA-START-5.1-K9= CSA 5.1 Starter Kit [MC,1 Server,and 10 Desktop Agents]CON-SAU-CSA-STRT SW APP SUPP CSA Starter Bundle总部安全检测思科IPS产品线配置建议硬件为例:IPS 4240+服务IPS-4240-K9 IPS 4240 Appliance SensorIPS-SW-5.0 IPS 5.0 Software for IDS 4215,IPS 4240 and 4255 seriesCAB-ACA Plug,Power Cord,Australian,10ACON-SU1-IPS4240 IPS SVC,AR NBD IPS 4240 Appliance S集成模块为例:IDSM+服务WS-SVC-IDS2-BUN-K9 600M IDSM-2 Mod for C6KCON-SU1-WIDSBNK9 IPS SVC,AR NBD 600M IDSM-2 Mod总部安全管理思科安全认证管理产品线配置建议(MARS/CCA/ACS):MARSCS-MARS-50-K9 PN-MARS 50 1RU Appliance,1,000 EPS,240GB RAID0,HW/SW CON-SNT-MARS50 SMARTNET 8X5XNBD PN-MARS 50 1RU AppliACS 4.0CSACS-4.0-WIN-K9 Cisco Secure ACS 4.0 for WindowsCON-SAS-CSACS4.0 SW APP SUPP Cisco Secure ACS 4.0 for WindowsCCA 冗余配置CAM*2+CAS*2NAC3310-250-K9 NAC Appliance 3310 Server -max 250 usersCAB-ACA Plug,Power Cord,Australian,10ACON-SNT-NAC250 SMARTnet 8x5xNBD Svc - NAC250NAC3310-250FB-K9 NAC Appliance 3310 Server Failover Bundle -max 250 usersCAB-ACA Plug,Power Cord,Australian,10ACON-SNT-NAC250F SMARTnet 8x5xNBD Svc - NAC250FNACMGR-3-K9 NAC Appliance 3310 Manager -max 3 ServersCAB-ACA Plug,Power Cord,Australian,10ACON-SNT-NACM3 SMARTnet 8x5xNBD Svc - MGR 3NACMGR-3FB-K9 NAC Appliance 3310 Manager Failover Bundle -max 3 Servers CAB-ACA Plug,Power Cord,Australian,10ACON-SNT-NACM3F SMARTnet 8x5xNBD Svc - MGR 3 FB小型分支机构ASA5505安全产品配置建议:ASA5505+10 SSLVPN 授权ASA5505-50-BUN-K8 ASA 5505 Appliance with SW,50 Users,8 ports,DESCAB-AC-C5-CHI AC Power Cord,Type C5,ChinaASA-VPN-CLNT-K9 Cisco VPN Client Software (Windows,Solaris,Linux,Mac) CON-SNT-AS5B50K8 SMARTNET 8X5XNBD ASA5505-50-BUN-K8。