web安全考试

- 格式:docx

- 大小:77.53 KB

- 文档页数:14

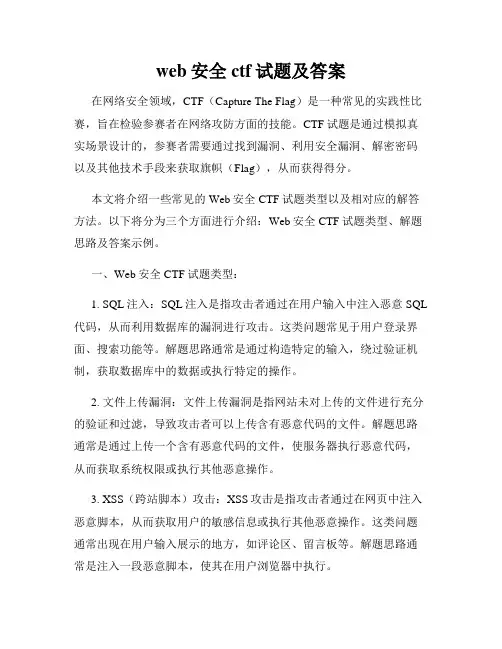

web安全ctf试题及答案在网络安全领域,CTF(Capture The Flag)是一种常见的实践性比赛,旨在检验参赛者在网络攻防方面的技能。

CTF试题是通过模拟真实场景设计的,参赛者需要通过找到漏洞、利用安全漏洞、解密密码以及其他技术手段来获取旗帜(Flag),从而获得得分。

本文将介绍一些常见的Web安全CTF试题类型以及相对应的解答方法。

以下将分为三个方面进行介绍:Web安全CTF试题类型、解题思路及答案示例。

一、Web安全CTF试题类型:1. SQL注入:SQL注入是指攻击者通过在用户输入中注入恶意SQL 代码,从而利用数据库的漏洞进行攻击。

这类问题常见于用户登录界面、搜索功能等。

解题思路通常是通过构造特定的输入,绕过验证机制,获取数据库中的数据或执行特定的操作。

2. 文件上传漏洞:文件上传漏洞是指网站未对上传的文件进行充分的验证和过滤,导致攻击者可以上传含有恶意代码的文件。

解题思路通常是通过上传一个含有恶意代码的文件,使服务器执行恶意代码,从而获取系统权限或执行其他恶意操作。

3. XSS(跨站脚本)攻击:XSS攻击是指攻击者通过在网页中注入恶意脚本,从而获取用户的敏感信息或执行其他恶意操作。

这类问题通常出现在用户输入展示的地方,如评论区、留言板等。

解题思路通常是注入一段恶意脚本,使其在用户浏览器中执行。

4. CSRF(跨站请求伪造)攻击:CSRF攻击是指攻击者通过诱使用户点击特定的链接或访问特定的网页,从而在用户的登录状态下执行非法操作。

这类问题通常要求参赛者利用目标网站的漏洞,欺骗用户点击恶意链接。

解题思路通常是构造欺骗用户的链接或页面,并诱导用户进行操作。

二、解题思路及答案示例:1. SQL注入示例:题目:某网站的用户登录界面存在SQL注入漏洞,请利用该漏洞获取管理员账户和密码。

解答:通过使用单引号绕过输入验证,并输入特定的SQL语句,可以实现注入攻击。

例如,在用户名处输入`admin' OR '1'='1`,在密码处随意输入即可成功绕过验证并获取管理员账户和密码。

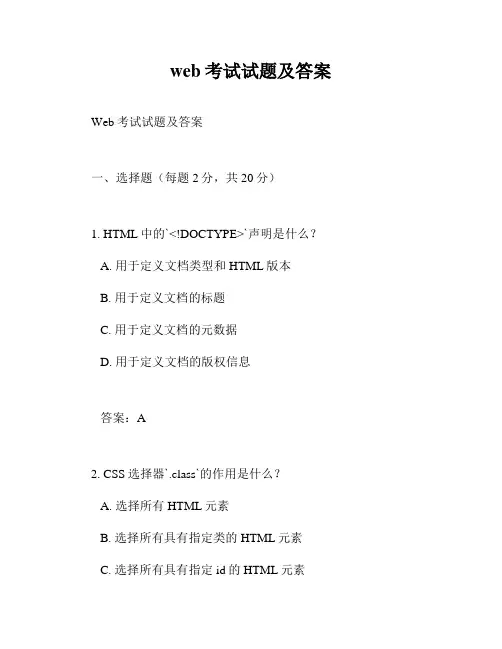

web考试试题及答案 Web考试试题及答案 一、选择题(每题2分,共20分) 1. HTML中的``声明是什么? A. 用于定义文档类型和HTML版本 B. 用于定义文档的标题 C. 用于定义文档的元数据 D. 用于定义文档的版权信息

答案:A 2. CSS选择器`.class`的作用是什么? A. 选择所有HTML元素 B. 选择所有具有指定类的HTML元素 C. 选择所有具有指定id的HTML元素 D. 选择所有具有指定标签名的HTML元素 答案:B 3. JavaScript中,以下哪个是正确的函数声明? A. function myFunction() {} B. var myFunction = function() {} C. function = myFunction() {} D. function myFunction = () {}

答案:A 4. 在HTML中,`

A. GET B. POST C. PUT D. 所有以上选项 答案:D 5. 下列哪个不是JavaScript中的数据类型? A. Number B. String C. Boolean D. List

答案:D 6. CSS中,`display: none;`的作用是什么? A. 隐藏元素 B. 显示元素 C. 改变元素的字体 D. 改变元素的颜色

答案:A 7. 在JavaScript中,`window.onload`事件在何时触发? A. 当浏览器开始加载页面时 B. 当浏览器完成加载页面时 C. 当浏览器开始解析页面时 D. 当浏览器完成解析页面时

答案:B 8. HTML5中,用于定义文档结构的元素是什么? A. `

答案:D 9. 在CSS中,`z-index`属性用于控制什么? A. 元素的可见性 B. 元素的尺寸 C. 元素的堆叠顺序 D. 元素的位置

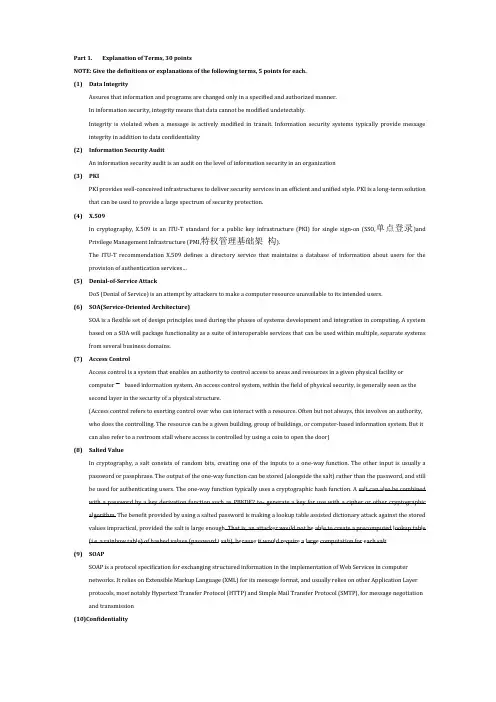

Part 1.Explanation of Terms, 30 pointsNOTE: Give the definitions or explanations of the following terms, 5 points for each.(1)Data IntegrityAssures that information and programs are changed only in a specified and authorized manner.In information security, integrity means that data cannot be modified undetectably.Integrity is violated when a message is actively modified in transit. Information security systems typically provide messageintegrity in addition to data confidentiality(2)Information Security AuditAn information security audit is an audit on the level of information security in an organization(3)PKIPKI provides well-conceived infrastructures to deliver security services in an efficient and unified style. PKI is a long-term solutionthat can be used to provide a large spectrum of security protection.(4)X.509In cryptography, X.509 is an ITU-T standard for a public key infrastructure (PKI) for single sign-on (SSO,单点登录)and Privilege Management Infrastructure (PMI,特权管理基础架构).The ITU-T recommendation X.509 defines a directory service that maintains a database of information about users for theprovision of authentication services…(5)Denial-of-Service AttackDoS (Denial of Service) is an attempt by attackers to make a computer resource unavailable to its intended users.(6)SOA(Service-Oriented Architecture)SOA is a flexible set of design principles used during the phases of systems development and integration in computing. A systembased on a SOA will package functionality as a suite of interoperable services that can be used within multiple, separate systemsfrom several business domains.(7)Access ControlAccess control is a system that enables an authority to control access to areas and resources in a given physical facility orcomputer - based information system. An access control system, within the field of physical security, is generally seen as the second layer in the security of a physical structure.(Access control refers to exerting control over who can interact with a resource. Often but not always, this involves an authority,who does the controlling. The resource can be a given building, group of buildings, or computer-based information system. But itcan also refer to a restroom stall where access is controlled by using a coin to open the door)(8)Salted ValueIn cryptography, a salt consists of random bits, creating one of the inputs to a one-way function. The other input is usually apassword or passphrase. The output of the one-way function can be stored (alongside the salt) rather than the password, and stillbe used for authenticating users. The one-way function typically uses a cryptographic hash function. A salt can also be combinedwith a password by a key derivation function such as PBKDF2 to- generate a key for use with a cipher or other cryptographicalgorithm. The benefit provided by using a salted password is making a lookup table assisted dictionary attack against the storedvalues impractical, provided the salt is large enough. That is, an attacker would not be able to create a precomputed lookup table(i.e. a rainbow table) of hashed values (password i salt), because it would require a large computation for each salt.(9)SOAPSOAP is a protocol specification for exchanging structured information in the implementation of Web Services in computernetworks. It relies on Extensible Markup Language (XML) for its message format, and usually relies on other Application Layerprotocols, most notably Hypertext Transfer Protocol (HTTP) and Simple Mail Transfer Protocol (SMTP), for message negotiationand transmission(10)ConfidentialityConfidentiality is the term used to prevent the disclosure of information to unauthorized individuals or systems. Confidentiality isnecessary (but not sufficient) for maintaining the privacy of the people whose personal information a system holds.(ll)AuthenticationIn computing, e-Business and information security is necessary to ensure that the data, transactions, communications ordocuments (electronic or physical) are genuine. It is also important for authenticity to validate that both parties involved are whothey claim they are.(12)KerberosKerberos is an authentication service developed at MIT which allows a distributed system to be able to authenticate requests forservice generated from workstations.Kerberos (ITU-T) is a computer network authentication protocol which works on the basis of “tickets” to allow nodescommunicating over a non-secure network to prove their identity to one another in a secure manner.(13)SSL/TLSSSL are cryptographic protocols that provide communication security over the Internet. TLS and its predecessor, SSL encrypt thesegments of network connections above the Transport Layer, using asymmetric cryptography for key exchange, symmetricencryption for privacy, and message authentication codes for message integrity.(14)Man-in-the-Middle AttackMan-in-the-Middle Attack is a form of active eavesdropping in which the attacker makes independent connections with the victimsand relays messages between them, making them believe that they are talking directly to each other over a private connection,when in fact the entire conversation is controlled by the attacker.(15)System VulnerabilityA vulnerability is a flaw or weakness in a system,s design, implementation, or operation and management that could be exploitedto violate the system,s security policy (which allows an attacker to reduce a system's information assurance). Vulnerability is theintersection of three elements: a system susceptibility or flaw, attacker access to the flaw, and attacker capability to exploit theflaw.(16)Non-RepudiationNon-repudiation refers to a state of affairs where the author of a statement will not be able to successfully challenge theauthorship of the statement or validity of an associated contract.The term is often seen in a legal setting wherein the authenticity of a signature is being challenged. In such an instance, theauthenticity is being "repudiated".(17)Bastion HostA bastion host is a computers on a network, specifically designed and configured to withstand attacks. It,s identified by the firewalladmin as a critical strong point in the network,s security. The firewalls (application - level or circuit - level gateways) and routers can be considered bastion hosts. Other types of bastion hosts include web, mail, DNS, and FTP servers.(18)CSRFCross-Site Request Forgery (CSRF) is an attack that forces an end user to execute unwanted actions on a web application in whichthey're currently authenticated. CSRF attacks specifically target state-changing requests, not theft of data, since the attacker hasno way to see the response to the forged request. With a little help of social engineering (such as sending a link via email or chat),an attacker may trick the users of a web application into executing actions of the attacker's choosing. If the victim is a normaluser, a successful CSRF attack can force the user to perform state changing requests like transferring funds, changing their emailaddress, and so forth. If the victim is an administrative account, CSRF can compromise the entire web application.Part 2.Brief Questions, 40 pointsNOTE: Answer the following HOW TO questions in brief, 8 points for each.(1)Asymmetric Cryptographic Method.非对称加密算法需要两个密钥:公开密钥(public - key)和私有密钥(private - key)。

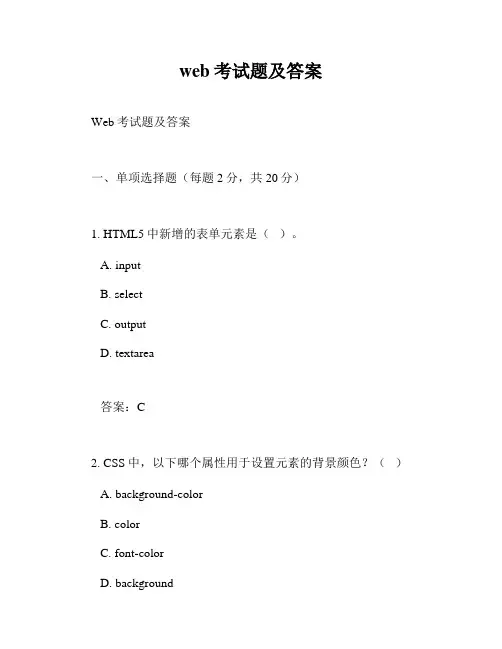

web考试题及答案Web考试题及答案一、单项选择题(每题2分,共20分)1. HTML5中新增的表单元素是()。

A. inputB. selectC. outputD. textarea答案:C2. CSS中,以下哪个属性用于设置元素的背景颜色?()A. background-colorB. colorC. font-colorD. background答案:A3. JavaScript中,以下哪个函数用于将字符串转换为小写?()A. toUpperCase()B. toLowerCase()C. toUpperCase()D. toCamelCase()答案:B4. 在Web开发中,以下哪个协议用于传输超文本?()A. HTTPB. FTPC. SMTPD. POP3答案:A5. 以下哪个HTML标签用于定义最重要的标题?()A. <h1>B. <h6>C. <p>D. <div>答案:A6. 在CSS中,以下哪个选择器用于选择ID为“header”的元素?()A. headerB. .headerC. headerD. [header]答案:A7. JavaScript中,以下哪个对象用于处理日期和时间?()A. DateC. DateTimeD. Moment答案:A8. 在HTML中,以下哪个标签用于定义客户端脚本?()A. <script>B. <style>C. <link>D. <meta>答案:A9. CSS中,以下哪个属性用于设置元素的外边距?()A. paddingB. marginC. border答案:B10. 在JavaScript中,以下哪个方法用于将数组中的所有元素连接成一个字符串,并返回这个字符串?()A. join()B. concat()C. slice()D. splice()答案:A二、多项选择题(每题3分,共15分)1. 以下哪些是HTML5的新特性?()A. 新的表单控件B. 语义化标签C. 离线存储D. 全局对象答案:ABC2. CSS选择器中,哪些是类选择器?()A. headerB. .headerC. headerD. [header]答案:B3. JavaScript中,哪些方法可以用来获取元素的属性值?()A. getAttribute()B. setAttribute()C. hasAttribute()D. removeAttribute()答案:A4. 在Web开发中,以下哪些是常用的图像格式?()A. JPEGB. PNGC. GIFD. SVG答案:ABCD5. 以下哪些是Web开发的前端技术?()A. HTMLB. CSSC. JavaScriptD. PHP答案:ABC三、判断题(每题2分,共10分)1. HTML中的注释是用<!-- 和 -->包围的。

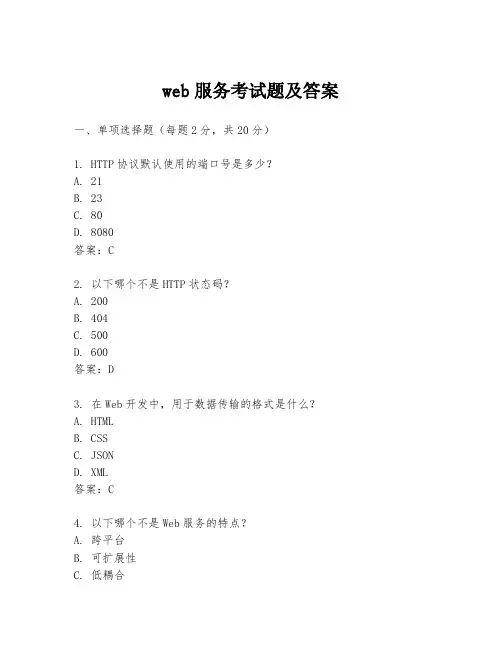

web服务考试题及答案一、单项选择题(每题2分,共20分)1. HTTP协议默认使用的端口号是多少?A. 21B. 23C. 80D. 8080答案:C2. 以下哪个不是HTTP状态码?A. 200B. 404C. 500D. 600答案:D3. 在Web开发中,用于数据传输的格式是什么?A. HTMLB. CSSC. JSOND. XML答案:C4. 以下哪个不是Web服务的特点?A. 跨平台B. 可扩展性C. 低耦合D. 无法远程访问答案:D5. RESTful架构风格中,以下哪个不是资源的状态?A. 资源标识B. 资源元数据C. 资源的链接D. 资源的存储位置答案:D6. 以下哪个是Web服务的安全协议?A. FTPB. HTTPC. HTTPSD. SMTP答案:C7. SOAP协议是基于哪种协议传输的?A. TCPB. UDPC. HTTPD. FTP答案:C8. 下列哪个不是Web服务的类型?A. SOAPB. RESTC. RPCD. FTP答案:D9. 在Web开发中,以下哪个不是常用的数据库?A. MySQLB. MongoDBC. OracleD. Photoshop答案:D10. AJAX请求中,以下哪个不是响应类型?A. JSONB. XMLC. HTMLD. DOC答案:D二、多项选择题(每题3分,共15分)1. 以下哪些是Web服务的常用框架?A. SpringB. DjangoC. ExpressD. React答案:A、B、C2. 以下哪些是Web服务的常用安全措施?A. 使用HTTPSB. 数据加密C. 身份验证D. 缓存数据答案:A、B、C3. 以下哪些是Web服务的常用测试工具?A. PostmanB. JMeterC. SeleniumD. Photoshop答案:A、B、C4. 以下哪些是Web服务的常用缓存策略?A. 浏览器缓存B. 代理服务器缓存C. 应用服务器缓存D. 数据库缓存答案:A、B、C、D5. 以下哪些是Web服务的常用数据库技术?A. SQLB. NoSQLC. ORMD. FTP答案:A、B、C三、简答题(每题10分,共40分)1. 请简述什么是Web服务,并说明其主要特点。

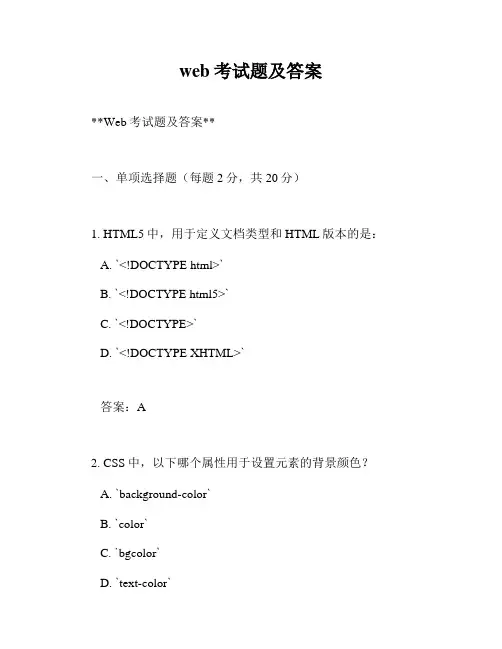

web考试题及答案**Web考试题及答案**一、单项选择题(每题2分,共20分)1. HTML5中,用于定义文档类型和HTML版本的是:A. `<!DOCTYPE html>`B. `<!DOCTYPE html5>`C. `<!DOCTYPE>`D. `<!DOCTYPE XHTML>`答案:A2. CSS中,以下哪个属性用于设置元素的背景颜色?A. `background-color`B. `color`C. `bgcolor`D. `text-color`答案:A3. JavaScript中,用于获取元素的属性值的函数是:A. `getAttribute()`B. `getElementsByClassName()`C. `getElementById()`D. `querySelector()`答案:A4. 在Web开发中,以下哪个不是响应式设计的实践?A. 使用媒体查询B. 流体网格布局C. 固定像素布局D. 弹性图片答案:C5. 关于Web安全,以下哪个说法是错误的?A. 使用HTTPS可以保护数据传输的安全B. 应该避免在客户端存储敏感信息C. SQL注入攻击是服务器端的安全问题D. 跨站脚本攻击(XSS)是客户端的安全问题答案:D6. AJAX请求中,以下哪个不是响应状态码?A. 200B. 404C. 500D. 1000答案:D7. 在HTML中,用于创建有序列表的标签是:A. `<ul>`B. `<ol>`C. `<li>`D. `<dl>`答案:B8. CSS选择器中,以下哪个用于选择所有`<p>`标签的子元素`<span>`?A. `p span`B. `p > span`C. `p + span`D. `p ~ span`答案:A9. JavaScript中,以下哪个方法用于创建一个新的日期对象?A. `new Date()`B. `new Time()`C. `new DateTime()`D. `new Moment()`答案:A10. 关于Web性能优化,以下哪个做法是错误的?A. 减少HTTP请求B. 使用CDNC. 增加页面的JavaScript代码D. 压缩CSS和JavaScript文件答案:C二、多项选择题(每题3分,共15分)11. 以下哪些是HTML5的新特性?A. 语义化标签B. 表单控件C. 离线存储D. 内联框架(iframe)答案:A, B, C12. CSS中,以下哪些属性可以用于设置文本的样式?A. `font-size`B. `color`C. `background-color`D. `text-align`答案:A, B, D13. JavaScript中,以下哪些方法可以用来添加事件监听器?A. `addEventListener()`B. `attachEvent()`C. `onload`D. `onclick`答案:A, B, C14. 在Web开发中,以下哪些是前端性能优化的常见策略?A. 减少重绘和回流B. 使用图片懒加载C. 增加页面的HTTP请求D. 优化图片大小答案:A, B, D15. 关于Web可访问性(Accessibility),以下哪些做法是正确的?A. 使用语义化的HTML标签B. 提供替代文本(alt text)给图片C. 使用纯CSS实现动画效果D. 避免使用颜色作为唯一的信息传递方式答案:A, B, D三、填空题(每题3分,共15分)16. HTML中的`<meta>`标签用于提供___________和___________信息。

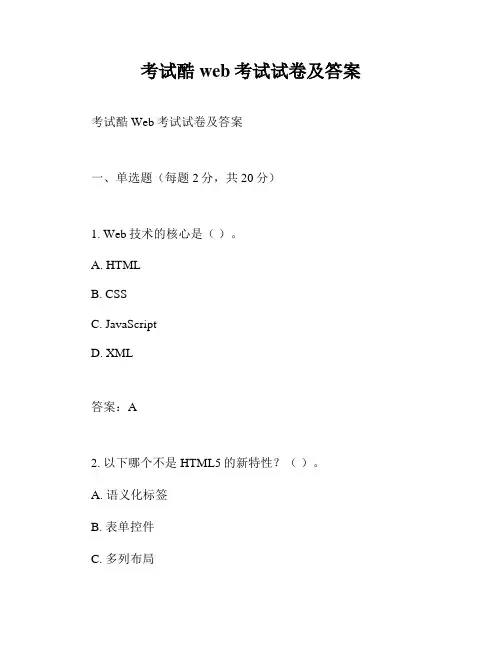

考试酷web考试试卷及答案 考试酷Web考试试卷及答案 一、单选题(每题2分,共20分) 1. Web技术的核心是( )。 A. HTML B. CSS C. JavaScript D. XML

答案:A 2. 以下哪个不是HTML5的新特性?( )。 A. 语义化标签 B. 表单控件 C. 多列布局 D. 内联框架(iframe) 答案:D 3. CSS选择器中,以下哪个是伪类选择器?( )。 A. div B. header C. .class D. :hover

答案:D 4. JavaScript中,以下哪个是正确的函数声明?( )。 A. function myFunction() {} B. var myFunction = function() {} C. function myFunction() {} D. All of the above

答案:D 5. 在JavaScript中,以下哪个是用于创建异步请求的API?( )。

A. XMLHttpRequest B. Fetch C. Both A and B D. None of the above

答案:C 6. 以下哪个不是Web安全中的常见威胁?( )。 A. 跨站脚本攻击(XSS) B. 跨站请求伪造(CSRF) C. 服务拒绝攻击(DoS) D. 网络钓鱼

答案:D 7. Web性能优化中,以下哪个不是有效的策略?( )。 A. 减少HTTP请求 B. 使用CDN C. 增加页面加载时间 D. 压缩资源文件

答案:C 8. 响应式Web设计的主要目标是什么?( )。 A. 使网站在所有设备上看起来都一样 B. 使网站在不同设备上提供不同的用户体验 C. 使网站能够适应不同屏幕尺寸和分辨率 D. 使网站能够自动调整内容以适应不同的浏览器

答案:C 9. Web可访问性(Accessibility)的主要目标是?( )。 A. 确保网站在所有浏览器上都能正常工作 B. 确保网站对所有用户,包括残障用户,都能提供良好的体验 C. 确保网站在所有设备上都能正常工作 D. 确保网站对所有用户都能提供快速的加载速度

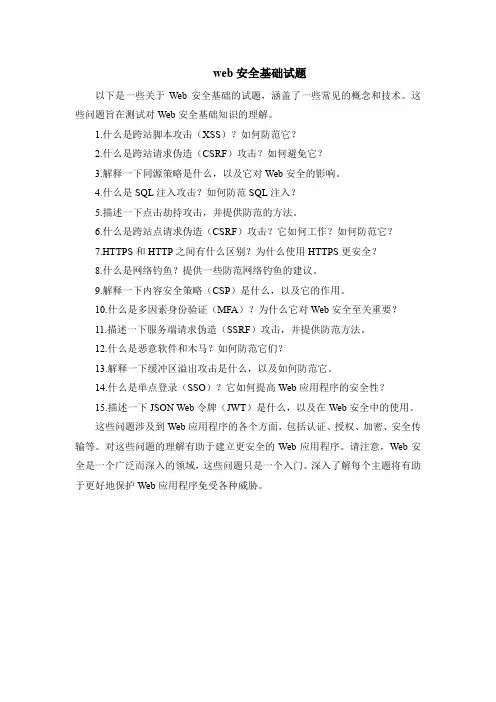

web安全基础试题

以下是一些关于Web安全基础的试题,涵盖了一些常见的概念和技术。

这些问题旨在测试对Web安全基础知识的理解。

1.什么是跨站脚本攻击(XSS)?如何防范它?

2.什么是跨站请求伪造(CSRF)攻击?如何避免它?

3.解释一下同源策略是什么,以及它对Web安全的影响。

4.什么是SQL注入攻击?如何防范SQL注入?

5.描述一下点击劫持攻击,并提供防范的方法。

6.什么是跨站点请求伪造(CSRF)攻击?它如何工作?如何防范它?

7.HTTPS和HTTP之间有什么区别?为什么使用HTTPS更安全?

8.什么是网络钓鱼?提供一些防范网络钓鱼的建议。

9.解释一下内容安全策略(CSP)是什么,以及它的作用。

10.什么是多因素身份验证(MFA)?为什么它对Web安全至关重要?

11.描述一下服务端请求伪造(SSRF)攻击,并提供防范方法。

12.什么是恶意软件和木马?如何防范它们?

13.解释一下缓冲区溢出攻击是什么,以及如何防范它。

14.什么是单点登录(SSO)?它如何提高Web应用程序的安全性?

15.描述一下JSON Web令牌(JWT)是什么,以及在Web安全中的使用。

这些问题涉及到Web应用程序的各个方面,包括认证、授权、加密、安全传输等。

对这些问题的理解有助于建立更安全的Web应用程序。

请注意,Web安全是一个广泛而深入的领域,这些问题只是一个入门。

深入了解每个主题将有助于更好地保护Web应用程序免受各种威胁。

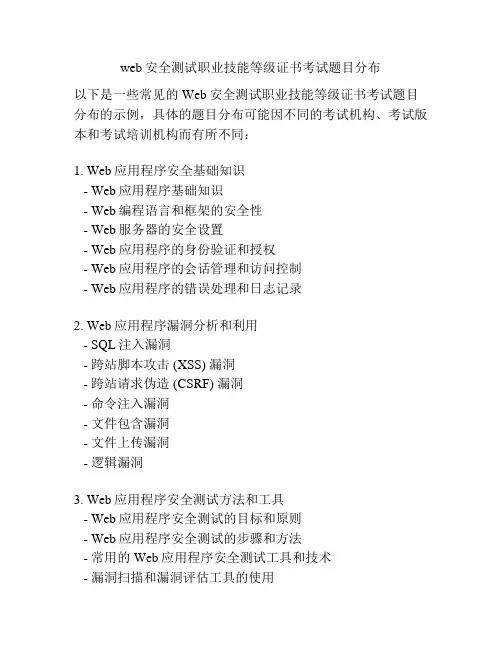

web安全测试职业技能等级证书考试题目分布

以下是一些常见的Web安全测试职业技能等级证书考试题目分布的示例,具体的题目分布可能因不同的考试机构、考试版本和考试培训机构而有所不同:

1. Web应用程序安全基础知识

- Web应用程序基础知识

- Web编程语言和框架的安全性

- Web服务器的安全设置

- Web应用程序的身份验证和授权

- Web应用程序的会话管理和访问控制

- Web应用程序的错误处理和日志记录

2. Web应用程序漏洞分析和利用

- SQL注入漏洞

- 跨站脚本攻击 (XSS) 漏洞

- 跨站请求伪造 (CSRF) 漏洞

- 命令注入漏洞

- 文件包含漏洞

- 文件上传漏洞

- 逻辑漏洞

3. Web应用程序安全测试方法和工具

- Web应用程序安全测试的目标和原则

- Web应用程序安全测试的步骤和方法

- 常用的Web应用程序安全测试工具和技术

- 漏洞扫描和漏洞评估工具的使用

- 渗透测试工具的使用

4. Web应用程序安全防御和修复

- 安全编码和开发实践

- 安全配置和补丁管理

- 安全漏洞的修复和漏洞管理

- 安全监控和事件响应

- 安全意识和教育

以上仅为示例,实际的题目分布可能会有所不同,考生可以根据自己报考的考试版本和考试培训机构的要求进行复习准备。

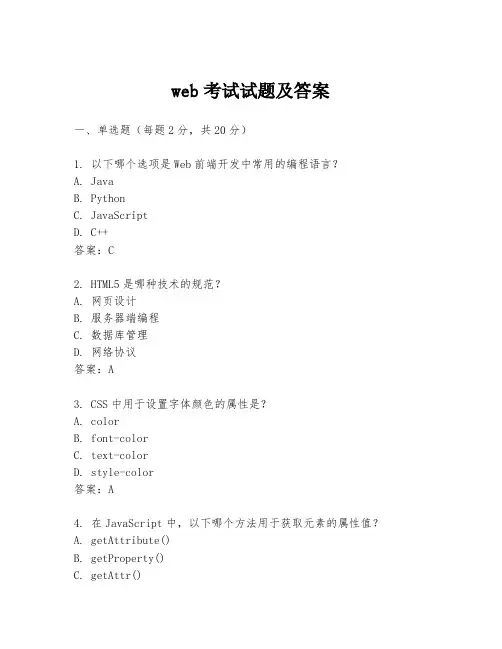

web考试试题及答案一、单选题(每题2分,共20分)1. 以下哪个选项是Web前端开发中常用的编程语言?A. JavaB. PythonC. JavaScriptD. C++答案:C2. HTML5是哪种技术的规范?A. 网页设计B. 服务器端编程C. 数据库管理D. 网络协议答案:A3. CSS中用于设置字体颜色的属性是?A. colorB. font-colorC. text-colorD. style-color答案:A4. 在JavaScript中,以下哪个方法用于获取元素的属性值?A. getAttribute()B. getProperty()C. getAttr()D. getProp()答案:A5. 以下哪个不是Web开发的框架?A. ReactB. AngularC. Vue.jsD. Photoshop答案:D6. 以下哪个是Web服务器软件?A. ApacheB. MySQLC. PhotoshopD. Visual Studio答案:A7. 以下哪个选项是Web开发中用于数据库交互的编程语言?A. SQLB. HTMLC. CSSD. JavaScript答案:A8. 在HTML中,用于定义最重要的标题的标签是?A. <h1>B. <h6>C. <title>D. <header>答案:A9. 以下哪个属性用于控制HTML元素的可见性?A. displayB. visibilityC. opacityD. hidden答案:B10. 在Web开发中,用于实现客户端存储的API是什么?A. WebSQLB. IndexedDBC. CookiesD. LocalStorage答案:D二、多选题(每题3分,共15分)1. 以下哪些技术是Web开发的组成部分?A. HTMLB. CSSC. JavaScriptD. PHP答案:A, B, C, D2. 在Web开发中,以下哪些是响应式设计的常用方法?A. 流体网格布局B. 弹性图片C. 媒体查询D. 固定布局答案:A, B, C3. 以下哪些是Web安全中常见的防护措施?A. 使用HTTPSB. 输入验证C. 跨站脚本(XSS)防护D. SQL注入防护答案:A, B, C, D4. 在Web开发中,以下哪些是前端性能优化的方法?A. 压缩资源文件B. 使用CDNC. 减少HTTP请求D. 懒加载图片答案:A, B, C, D5. 以下哪些是Web开发中常用的版本控制系统?A. GitB. SVNC. MercurialD. CVS答案:A, B, C, D三、判断题(每题1分,共10分)1. HTML和CSS是同一种语言。

web安全测试

2

———————————————————————————————— 作者: ———————————————————————————————— 日期: 个人收集整理,勿做商业用途

3

Web安全测试——手工安全测试方法及修改建议 发表于:2017-7-17 11:47 作者:liqingxin 来源:51Testing软件测试网采编 字体:大 中 小 | 上一篇 | 下一篇 | 打印 |我要投稿 | 推荐标签: 软件测试工具 XSS 安全测试工具 常见问题

1.XSS(CrossSite Script)跨站脚本攻击 XSS(CrossSite Script)跨站脚本攻击。它指的是恶意攻击者往Web 页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web 里面的html 代码会被执行,从而达 到恶意用户的特殊目的。 测试方法: 在数据输入界面,添加记录输入:,添加成功如果弹出对话框,表明此处存在一个XSS 漏洞。 或把url请求中参数改为,如果页面弹出对话框,表明此处存在一个XSS 漏洞 修改建议: 过滤掉用户输入中的危险字符。对输入数据进行客户端和程序级的校验(如通过正则表达式等)。 Eg:对用户输入的地方和变量有没有做长度和对”<”,”>”,”;”,”’”等字符是否做过滤 2.CSRF与跨站脚本(XSS) CSRF与跨站脚本(XSS),是指请求迫使某个登录的浏览器向易受攻击的Web应用发送一个请求,然后以受害者的名义,为入侵者的利益进行所选择的行动。 个人收集整理,勿做商业用途

4

测试方法: 同个浏览器打开两个页面,一个页面权限失效后,另一个页面是否可操作成功 使用工具发送请求,在http请求头中不加入referer字段,检验返回消息的应答,应该重新定位到错误界面或者登陆界面。 修改建议: 在不同的会话中两次发送同一请求并且收到相同的响应。这显示没有任何参数是动态的(会话标识仅在cookie 中发送),因此应用程序易受到此问题攻击。因此解决的方法为 1.Cookie Hashing(所有表单都包含同一个伪随机值): 2. 验证码 3.One‐Time Tokens(不同的表单包含一个不同的伪随机值)客户端保护措施:应用防止 CSRF攻击的工具或插件。 3.注入测试 SQL注入是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符 串,最终达到欺骗服务器执行恶意的SQL命令。 测试方法: 在需要进行查询的页面,输入正确查询条件 and 1=1等简单sql语句,查看应答结果,如与输入正确查询条件返回结果一致,表明应用程序对用户输入未进行过滤,可以初步判断此处存在SQL注入漏洞 修改建议: 对用户的输入进行校验,可以通过正则表达式,或限制长度;对以下关键字进行转换等;

itename|netuser|xp_cmdshell|or|+|,|like'|and|exec|execute|insert|create|drop|table|from|grant|group_concat|column_name|information_sche个人收集整理,勿做商业用途

5

不要使用动态拼装sql,可以使用参数化的sql或者直接使用存储过程进行数据查询存取; 不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接; 应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装。 4.登录认证测试 4.1暴力破解 暴力破解是目前最直接有效的攻击方式,特别对于金融业务来说,很多情况下口令都为6位纯数字,很容易被攻击。本测试项在于检查认证系统对暴力破解的防护性。 测试方法: 启动抓包工具,同时打开浏览器输入用户登录页面,输入用户名、密码以及验证码,进行登录,如果在抓包中存在明文的用户名和密码,说明存在弱点。 修改建议: 将请求方式从HTTP方式修改为HTTPS方式或者对输入的用户名和密码进行加密,在服务端对密码进行验证 4.2代码注释 开发版本的Web程序所带有的注释在发布版本中没有被去掉,而导致一些敏感信息的泄漏。我们要查看客户端能看到的页面源代码并发现此类安全隐患。 测试方法: 打开登陆页面(或者待测试页面),点击浏览器邮件,查看源代码,检查源代码注释部分是否有敏感信息泄露,敏感信息包括以下内容:字段文字描述、内网 IP 地址、SQL 语句以及物理路径等等。 个人收集整理,勿做商业用途

6

修改建议: 请勿在HTML 注释中遗留任何重要信息(如文件名或文件路径)。 从生产站点注释中除去以前(或未来)站点链接的跟踪信息。 避免在HTML 注释中放置敏感信息。 确保HTML 注释不包括源代码片段。 4.3 用户名破解 为了进行暴力破解,攻击者需要知道已存在的用户名,再对该用户名进行攻击。 测试方法: 在登录界面输入不存在的用户名和任意的口令,如果提示用户名不存在,则说明存在漏洞;使用正确的用户名和错误的口令进行登录,如果提示口令或密码错误,则说明存在漏洞。 修改建议: 服务器对所有的登陆错误原因进行统一的应答,不会提示准确的错误提示信息。 4.4 在缺少锁定策略和验证码设计有问题的情况下,攻击者可以通过枚举的方式来进行暴力猜解。 测试方法: 在登录页面,输入正确的用户名、错误的口令以及正确的验证码,提交表单,重复10 次,如果系统没有返回类似账号锁定的信息,则说明存在漏洞。 修改建议: 在用户进行错误登录次数达到系统配置后,需要对该账号或者该IP进行临时锁定,到达解锁条件后再进行解锁。 4.5 个人收集整理,勿做商业用途

7

查看是否有验证码机制,以及验证码机制是否完善,避免使用自动化工具重复登录和进行业务操作。 测试方法: 打开登陆页面查看是否存在验证码,如果不存在说明存在漏洞。 输入正确的用户名和口令以及错误的验证码,如果只是提示验证码错误,则说明存在漏洞。 选择验证码,点击右键,验证码是图片形式且在一张图片中,如果不是,则说明存在漏洞。 观察验证码图片中背景是否存在无规律的点或线条,如果背景为纯色(例如只有白色)说明存在漏洞。 修改建议: 将验证码生成放在在一张进行了混淆处理的图片上。 4.6 测试方法: 进入系统的口令修改界面,查看是否必须输入旧口令,如果不需要则存在漏洞。 修改建议: 用户修改密码时必须提供旧密码,且新密码不能与旧密码相同,密码要有一定复杂度,参见口令规则建议。 4.7 默认账户名称设置 一般系统均设有默认登录用户,以及超级管理员账号,如登录账号过于简单将易被破解,造成超级权限泄露。 修改建议: 个人收集整理,勿做商业用途

8

上线系统清除超级管理员权限用户,或增加超级管理员登录名复杂度,不要设置成易猜测的admin、superadmin等名称。 4.8 错误的页面信息 404、500等错误或警告消息,可能会泄露敏感信息。 修改建议: 捕获异常跳转至统一错误页面,避免对外泄漏详细错误信息。 5.会话管理测试未更新 5.1会话标识测试 查看登录成功后会话标识是否变更。如果未变更,那么攻击者就可以通过一些手段(如构造URL)为受害着确定一个会话标识,当受害者登录成功后,攻击者也可以利用这个 会话标识冒充受害者访问系统。 测试方法: 启动抓包工具或浏览器自带开发者模式打开登录页面,输入正确的用户名、口令以及验证码,进行登录,登录后,进行任意一项业务操作。如果登录的SessionId和进行业务的SessionId没有变化,则说明存在漏洞。 修改建议: 对每次请求都从上次请求获得令牌,服务端对每次交互都进行验证 查看是否存在浏览器窗口闲置超时后需重新登录的机制 5.2会话超时测试 测试方法: 打开登录界面,输入正确的用户名和口令,进行登录,进行一项业务操作,将浏览器空闲超过30分钟,在进行其他业务操作,如果能够进行其他业务操作,则说明存在漏洞。 个人收集整理,勿做商业用途

9

修改建议: 需要在后台进行配置Session的超时时间。 5.3会话清除测试 用户注销后会话信息需要清除,否则会导致用户在点击注销按钮之后还能继续访问注销之前才能访问的页面。 测试方法: 进入登录页面,输入正确的用户名和密码,登录成功后,进行一些业务操作,点击注销按钮,在浏览器输入地址,输入上面进行业务操作的地址,如果能够正常返回业务页面,则说明存在漏洞。 修改建议: 在用户注销后,必须将用户的Session信息以及缓存信息全部清空。 6其他 6.1文件目录测试 目录列表能够造成信息泄漏,而且对于攻击者而言是非常容易进行的。所以在测试过程中,要注意目录列表漏洞。 测试方法: 通过浏览器访问web 服务器上的所有目录,检查是否返回目录结构,如果显示的是目录结构,则可能存在安全问题; 或使用DirBuster软件进行测试; 修改建议: 1.针对每个Directory 域都使用Allow 、Deny 等指令设置,严格设定WEB服务器的目录访问权限;