1. Dictionary

2. Rainbow Table

3. Brute Force

4. Hybrid

5. Commonly UserPasswords

‘ ’

Hash Md5

‘a b c’ ‘8 5 2’ ‘1 2 3 4 5 6 7 8 9’ ‘# % … & * ’ 4 4

163 CSDN

Linux Win Linux Win

1. GPU GPU

2. Hash Hash

3. SSH HTTP-POST RDP

4.

1. CPU CPU

8 1

1 2

2. GPU GPU GPU

AMD NVIDIA AMD-HD7970 NVIDIA-GTX580

3. ASIC

CPU CPU

1. hash-identi?er

2.

3. ‘ ’

4. ‘ Hash’

5.

6. ‘ ’ ‘GPU

’ ‘ASIC CPU’

1. HashCat 88

2. hash-identi?er

3. John Linux

4. pwdump Win Hash

5. ophcrack Win Hash

6. ……

HashCat Oracle Mysql

1 hashcat -m 1800 -a 0 -o test.txt --remove hash.lst wordlist.txt

hashcat Hash 1800 1800 = SHA-512(Unix) test.txt Hash wordlist.txt

2 hashcat -m 1800 -a

3 hash.lst ?d?d?d?d?d?d?d?d

hashcat Hash 1800 1800 = SHA-512(Unix) XXXX 8 ?l ?u ?d 0-9 ?s ?a ?b Mysql

1. select user, password from

https://www.doczj.com/doc/fe17634517.html,er;

2. mysql.hash

3. hashcat -m 300 -a 0 mysql.hash -o mysql.txt --

remove mysql.hash wordlist.txt

4. hashcat -m 1800 -a 3 mysql.hash ?d?d?d?

d?d?d?d?d?d?d?d

Oracle

1. select username, password

from dba_users;

2. oracle.hash

3. hashcat -m 10200 -a 0 oracle.hash -o

oracle.txt --remove oracle.hash wordlist.txt

4. hashcat -m 1800 -a 3 oracle.hash ?d?d?d?

d?d?d?d?d?d?d?d

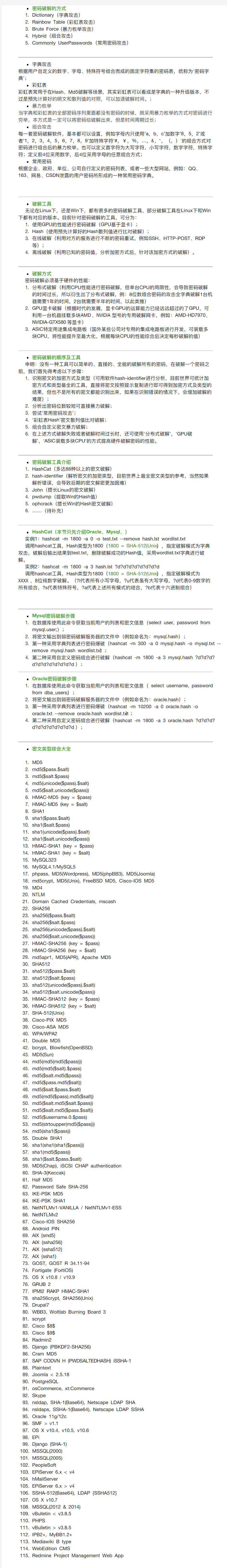

1. MD5

2. md5($pass.$salt)

3. md5($salt.$pass)

4. md5(unicode($pass).$salt)

5. md5($salt.unicode($pass))

6. HMAC-MD5 (key = $pass)

7. HMAC-MD5 (key = $salt)

8. SHA1

9. sha1($pass.$salt)

10. sha1($salt.$pass)

11. sha1(unicode($pass).$salt)

12. sha1($salt.unicode($pass))

13. HMAC-SHA1 (key = $pass)

14. HMAC-SHA1 (key = $salt)

15. MySQL323

16. MySQL4.1/MySQL5

17. phpass, MD5(Wordpress), MD5(phpBB3), MD5(Joomla)

18. md5crypt, MD5(Unix), FreeBSD MD5, Cisco-IOS MD5

19. MD4

20. NTLM

21. Domain Cached Credentials, mscash

22. SHA256

23. sha256($pass.$salt)

24. sha256($salt.$pass)

25. sha256(unicode($pass).$salt)

26. sha256($salt.unicode($pass))

27. HMAC-SHA256 (key = $pass)

28. HMAC-SHA256 (key = $salt)

29. md5apr1, MD5(APR), Apache MD5

30. SHA512

31. sha512($pass.$salt)

32. sha512($salt.$pass)

33. sha512(unicode($pass).$salt)

34. sha512($salt.unicode($pass))

35. HMAC-SHA512 (key = $pass)

36. HMAC-SHA512 (key = $salt)

37. SHA-512(Unix)

38. Cisco-PIX MD5

39. Cisco-ASA MD5

40. WPA/WPA2

41. Double MD5

42. bcrypt, Blow?sh(OpenBSD)

43. MD5(Sun)

44. md5(md5(md5($pass)))

45. md5(md5($salt).$pass)

46. md5($salt.md5($pass))

47. md5($pass.md5($salt))

48. md5($salt.$pass.$salt)

49. md5(md5($pass).md5($salt))

50. md5($salt.md5($salt.$pass))

51. md5($salt.md5($pass.$salt))

52. md5($username.0.$pass)

53. md5(strtoupper(md5($pass)))

54. md5(sha1($pass))

55. Double SHA1

56. sha1(sha1(sha1($pass)))

57. sha1(md5($pass))

58. sha1($salt.$pass.$salt)

59. MD5(Chap), iSCSI CHAP authentication

60. SHA-3(Keccak)

61. Half MD5

62. Password Safe SHA-256

63. IKE-PSK MD5

64. IKE-PSK SHA1

65. NetNTLMv1-VANILLA / NetNTLMv1-ESS

66. NetNTLMv2

67. Cisco-IOS SHA256

68. Android PIN

69. AIX {smd5}

70. AIX {ssha256}

71. AIX {ssha512}

72. AIX {ssha1}

73. GOST, GOST R 34.11-94

74. Fortigate (FortiOS)

75. OS X v10.8 / v10.9

76. GRUB 2

77. IPMI2 RAKP HMAC-SHA1

78. sha256crypt, SHA256(Unix)

79. Drupal7

80. WBB3, Woltlab Burning Board 3

81. scrypt

82. Cisco $8$

83. Cisco $9$

84. Radmin2

85. Django (PBKDF2-SHA256)

86. Cram MD5

87. SAP CODVN H (PWDSALTEDHASH) iSSHA-1

88. Plaintext

89. Joomla < 2.5.18

90. PostgreSQL

91. osCommerce, xt:Commerce

92. Skype

93. nsldap, SHA-1(Base64), Netscape LDAP SHA

94. nsldaps, SSHA-1(Base64), Netscape LDAP SSHA

95. Oracle 11g/12c

96. SMF > v1.1

97. OS X v10.4, v10.5, v10.6

98. EPi

99. Django (SHA-1)

100. MSSQL(2000)

101. MSSQL(2005)

102. PeopleSoft

103. EPiServer 6.x < v4

104. hMailServer

105. EPiServer 6.x > v4

106. SSHA-512(Base64), LDAP {SSHA512}

107. OS X v10.7

108. MSSQL(2012 & 2014)

109. vBulletin < v3.8.5

110. PHPS

111. vBulletin > v3.8.5

112. IPB2+, MyBB1.2+

113. Mediawiki B type

114. WebEdition CMS

115. Redmine Project Management Web App

2019-05-18 -1- 微博上一段小视频炸了。 视频内容是几个孩子蹲在地上,把喝剩的牛奶倒进水沟,水沟里流淌的也是白花花的牛奶。 据悉,这些孩子都是贫困地区的小孩,他们手里的牛奶,是学校发放的免费牛奶。 看到这段视频,各种质疑声扑面而来,很多人谩骂:“就不该给他们喝免费的牛奶,穷死才好!” 当时我的第一反应也是:“资本家才会把剩余的牛奶倒掉,这些穷人家的孩子,为什么不懂得珍惜食物?” 面对采访,校长解释,孩子们把喝剩的牛奶倒进水沟,是因为学校有统一要求:“牛奶喝不完,倒掉也不能带回家!” 为了贯彻这一点,学校还要求孩子们把牛奶盒压平上交,顺便进行回收。 牛奶喝不完,带回家喝有什么不可以?为什么会有这样古怪的要求呢? 原来,曾经有孩子舍不得喝牛奶,带回家收藏很长时间才拿出来喝,结果牛奶变质了,导致肚子不舒服。 还有的家庭,孩子比较多,大孩子舍不得喝,带回家都给了弟弟妹妹。 为了保证孩子们都喝到新鲜的牛奶,学校才做出了这样硬性的要求。 原以为,这样要求之后,孩子们就可以乖乖把牛奶喝下去。 结果他们还是忽视了一点。 一些孩子上学之前根本没有喝牛奶的习惯,对牛奶的消化力不足,喝不掉一盒牛奶。 何况有时候,他们拿到手的并不是纯牛奶,而是标注着“草莓味”、“香蕉味”等的香精勾兑奶,不符合孩子口味。 抱歉,上天在造人的时候,并没有额外给穷人增加一种设置,让他们能喝得下任何一种牛奶。 但孩子们很听话,依然想着要把牛奶盒压平交给老师。 这才会出现倒牛奶的情况。 -2- 除了上面的特殊情况之外,还有更多孩子,单纯是因为技术问题,不可能把牛奶盒里的牛奶喝得一滴不剩。 不知道你们能不能,反正作为一个成年人,我就无法做到把牛奶喝得一滴不剩。 所以孩子们在对牛奶盒进行压平处理的时候,还是会有剩余的牛奶被挤出,于是水沟里就有了白花花的牛奶。 这让我想到之前看关于日本的教育文章。 文章里提到,日本小孩在学校里会喝到免费牛奶。 喝完牛奶之后,孩子们会把牛奶盒冲洗干净后上交,方便回收。 虽然没有实地看到,但我想,那么一群孩子冲洗用过的牛奶盒,现场肯定也是白花花一片。 但是没有人会追究这一点,也没有人会质疑这一点。 更没有人会抓拍了这个,传到网上大做文章。 没有人会指着池子里流淌的牛奶,不分青红皂白地对着孩子大骂:“穷死你们才好!”

一、DES加密及解密算法程序源代码: #include

33, 1, 41, 9, 49, 17, 57, 25 }; const static char S_Box[8][64] = { //s_box /* S1 */ {14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7, 0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8, 4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0, 15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13}, /* S2 */ {15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10, 3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5, 0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15, 13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9}, /* S3 */ {10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8, 13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1, 13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7, 1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12}, /* S4 */ {7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15, 13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,

标点符号误用集锦(详版) 顿号是常用在并列的词或词组之间表示句子内部最小停顿的符号。在句子里,一个顿号相当于一个连词,停顿时间比逗号短。如果对顿号特点理解不清,就会造成“顿”冠“逗”戴。 1.约(概)数间误用顿号 小河对岸三、四里外是浅山,好似细浪微波,线条柔和……(95年) [点拨]这儿“三、四”是两个相临的约(概)数,不应有顿号。 2.并列数字之间缺顿号 这项任务由三四班共同完成。 [点拨]由“共同”可知“三四”并非一个班。不能缺顿号。 3.集合词语间误用顿号 “高招”期间,有关部门一定要把好大专院、校的收费关。 [点拨]“大专院校”是集合词语,已约定俗成,不能断开。另如,“工农兵”“生动感人”“中小学生”“公检法三家”等。 4.不同层次的词语之间误用顿号(顿号、逗号的停顿分不清) 艺术节期间还举办了形式多样的文艺评论活动、内容独特的文物、美术、摄影展览,以及大规模的经贸活动。 [点拨]举办的活动内容共三大类,第一大类“文艺评论活动”,第二大类“文物、美术、摄影展览”,第三大类“经贸活动”,三大类之间用逗号断开,第二大类中又有三小类,小类之间用顿号断开。解这类题一定要分清大类、小类的层次。这样不分顿号和逗号的使用造成内容层次的混乱。又如: ⑴来这儿参加冬令营的有湖南、湖北的中学生、广西、云南的大学生。 ⑵水是人类赖以生存的特殊资源。由于一些国家正面临水资源危机,这些国家的农业、工业、人民的生活、健康都受到威胁。(2005年绵阳卷) ⑶这次会议对玉米、小麦、油料、和棉花的收购任务,做了重新安排,大家都很满意。 [点拨]⑴“中学生、广西”中的顿号应改为逗号。⑵中“农业、工业”是一个层次,和“人民的生活、健康”组成联合词组,又是一个层次,两级并列成

《C语言课程设计》课程设计报告 题目数据的加密与解密 学号110803022 姓名桂阳阳 年级专业2011级通信工程 指导教师蔡继盛 完成日期2012 年 6 月 5 日 安徽师范大学物理与电子信息学院 College of Physics and Electronic Information, Anhui Normal University

目录 课程设计任务书 (3) 摘要 (4) 关键词 (4) 原理 (4) 一.系统功能分析 (5) 1.1设计目的 (5) 1.2功能描述 (5) 二.C 语言程序编写 (6) 2.1程序结构图 (6) 2.2程序流程图 (6) 2.3程序源代码 (8) 三.程序功能示例 (13) 3.1示例截图 (13) 3.2测试过程 (16) 四.设计体会与收获 (16) 五.参考文献 (16)

《C 语言程序》课程设计任务书

摘要: 作为保障数据数据安全的一种方式,对于信息的加密技巧起源于欧洲,最广为人知的编码机器是德国的German Enigma,在第二次世界大战中德国人利用它创建了加密信息系统,从而解决军事信息的保密通讯问题。 尽管加密技术被首先使用在军事通信领域,但是人们或许出于安全的考虑,开始逐渐对于商业机密、政府文件等重要信息实施加密手段。数据加密应运而生。其基本原理是: 对明文(可读懂的信息)进行翻译,使用不同的算法对明文以代码形式(密码)实施加密。该过程的逆过程称为解密,即将该编码信息转化为明文的过程。 从事数据加密研究的人称为密码编码者(Cryptographer),而从事对数据解密的专业人士称为密码分析者(Cryptanalyst)。如今数据加密技术被广泛地应用与国民经济各个领域,特别是政府机关和国防情报部门,此外才是科学研究机关、商业部门、新闻出版、金融证券、交通管制与电力输送等部门。 而C语言程序设计教学不仅仅局限于使学生单纯地了解和掌握C语言的基本语法规范,而是要致力于培养学生运用C语言解决实际问题的编程能力。C 语言程序设计教学方法的改革让学生从多角度、以多方式去了解和掌握C语言以及程序设计的精髓,着重培养学生无论以后在学习、工作中使用什么语言编程,都能灵活应用这些思想和方法的能力。 关键词:C语言,程序设计,换位法,换位位数,数据加密与解密 原理: 换位法加密的原理是将英文句子中的空格 去除,然后将句子排成若干行,每行的字符 数为换位位数,再按列输出即为密文,不足 部分填入随机字母。;例如英文can you come here 若换位位数取4,则密文为comraueench*yoe*, *代表随机字母,如右图所示:

标点符号使用规范 一、类型(常用的16种): 1、点号表示说话时的停顿和语气。 句内点号,句末点号。 顿号(、)逗号(,)分号(;)冒号(:) 句号(。)问号(?)感叹号(!)(也表现句子性质和作用) 2、标号主要标明语句的性质和作用。 引号 括号、 书名号 破折号、 省略号、 着重号、 连接号、 间隔号、 (专名号) 二、常见标点符号的正确用法: 1、顿号(、)分隔的只能是词或短语。 例如:该机构结构简单、制造容易、性能稳定、操作方便。 * 顿号其他要注意的地方: 使用顿号隔开的并列词语,一般最后两个之间应用“和”连接。并列的阿拉伯数字之间和并列的外文序号之间的停顿,应用西文状态的逗号而不用顿号。 2、逗号(,)表示一句话中间的停顿。 [1] 复句中,分句内部或分句之间,经常用逗号。 例如:所谓回忆者,虽说可以使人欢欣,有时也不免使人寂寞,使精神的丝缕还牵若已逝的寂寞的时光,又有什么意味呢,而我偏苦干于不能全忘却,这不能全忘的一部分,到现在便成了《呐喊》的来由。 [2] 句子主语较长,或主语虽短,但需强调时,或主语后带有语气词时,主语后 面要用逗号。 例如:这巨大的打击和难言的悲痛,几乎把吴吉昌击倒了。 [3] 句子谓语是主语短语,主语后面有时要停顿,就用逗号。 例如:这样八股,鲁迅早就反对过的。 [4] 句子宾语较长时,前面用逗号。 例如:我记得,她那时还是个不懂事的小姑娘。 [5] 状语的句首,状语之后用逗号。 例如:眨眼间,岗尖岗尖的四大堆柴草已经准备好! [6] 用在倒装句子成分之间。 例如:出来吧,你们!(主谓倒装) 荷塘四面,长着许多树,蓊蓊郁郁的。(定语后置) 我们的祖国正高速度地向前跃进,沿着胜利的道路。(状语后置)[7] 用在并列词组之间。 例如:桐木岭,黄洋界,朱砂冲,八面山及双马石,是井冈山五大哨口。[8] 关联词之后。

单片机解密方法简单介绍 下面是单片机解密的常用几种方法,我们做一下简单介绍: 1:软解密技术,就是通过软件找出单片机的设计缺陷,将内部OTP/falsh ROM 或eeprom代码读出,但这种方法并不是最理想的,因为他的研究时间太长。同一系列的单片机都不是颗颗一样。下面再教你如何破解51单片机。 2:探针技术,和FIB技术解密,是一个很流行的一种方法,但是要一定的成本。首先将单片机的C onfig.(配置文件)用烧写器保存起来,用在文件做出来后手工补回去之用。再用硝酸熔去掉封装,在显微镜下用微形探针试探。得出结果后在显微镜拍成图片用FIB连接或切割加工完成。也有不用FIB用探针就能用编程器将程序读出。 3:紫外线光技术,是一个非常流行的一种方法,也是最简单的一种时间快、像我们一样只要30至1 20分钟出文件、成本非常低样片成本就行。首先将单片机的Config.(配置文件)用烧写器保存起来,再用硝酸熔去掉封装,在显微镜下用不透光的物体盖住OTP/falsh ROM 或eeprom处,紫外线照在加密位上10到120分钟,加密位由0变为1就能用编程器将程序读出。(不过他有个缺陷,不是对每颗OT P/falsh都有效) 有了以上的了解解密手段,我们开始从最简的紫外光技术,对付它: EMC单片机用紫外光有那一些问题出现呢?:OTP ROM 的地址(Address:0080H to 008FH) or (Address:0280h to 028FH) 即:EMC的指令的第9位由0变为1。因为它的加密位在于第9位,所以会影响数据。说明一下指令格式:"0110 bbb rrrrrrr" 这条指令JBC 0x13,2最头痛,2是B,0X13是R。如果数据由0变为1后:"0111 bbb rrrrrrr"变成JBS 0x13,2头痛啊,见议在80H到8FH 和280H到28FH多用这条指令。或用"润飞RF-2148"烧录,将IC的 CheckSum变为0000让解密者不知道内部的CheckSum值是多少。因为EMC的烧器会将这个Che ckSum值加上去,即讲给解密者内部CheckSum值是多少。RF-2148烧录器不过有点慢。刚才讲的是普通级的153,156,447,451,458等,但是N级即工业级的加密位在0,1,2位:0000000000XXX,X XX是加密位,见议在80H到8FH和280H到28FH用RETL @0x?? 这条指令,他的格式为:11100 rrrrrrrr。硬件方面加密看下面。 CYPRESS单片机用紫外光有那一些问题出现呢?:常见型号有63001、63723、、、影响数据出现

正确使用标点符号 教学目标: 1、依据课程标准,了解《考试说明》对此项考查的要求。 2、通过分析高考试题,寻求规律,掌握考查的重点。 3、加强备考方法的指导,强化基础训练。 4、熟悉标点符号的种类,掌握各种标点符号的用法、作用及书写位置,着重掌握冒号、分号、破折号、引号、问号的用法及标号与点号的连用。 5、能给现代文、文言文加标点。 6、对错、漏标点能加以改正或补出,做到书写规范,使用正确。 7、形成正确使用标点符号的能力。 教学重点: 1、熟悉标点符号的种类,掌握各种标点符号的用法、作用及书写位置。 2、对错、漏标点能加以改正或补出,做到书写规范,使用正确。 3、形成正确使用标点符号的能力。 教学难点: 1、掌握标点符号正确使用的方法。 2、形成标点符号正确使用的能力。 教学设想: 1、适当介绍相关知识,引导学生把握规律,了解方法。 2、注重学生练习,注重讲析、强化。 3、引导学生整理、积累、记忆,养成良好的学习习惯。 4、注重方法的指导、能力的培养。 5、安排四课时。 教学过程: 第一课时 一、导入新课 有一位媒婆为一位秀才作媒,写了一张纸条告诉秀才女方的长相,秀才看了非常高兴,以为自己可以娶一个漂亮老婆,请你依秀才的想法加上标点符号: 乌黑头发没有麻子脚不大正常(乌黑头发,没有麻子,脚不大,正常。) 可是结婚那天,一翻开头纱,秀才吓了一跳,新娘头发稀疏、一脸大麻子、两只大脚还长短不齐,秀才生气的找媒婆理论,媒婆却说:“我早就告诉你了!”请依媒婆的意思加标点:乌黑头发没有麻子脚不大正常(乌黑,头发没有,麻子,脚不大正常。) 可见,正确使用标点符号显得多么重要。 二、考点解读 标点符号虽然不是安徽高考的知识点,但是在作文评分标准中有“标点正确”的要求,同时,正确应用标点符号的能力也是语文学习的基本功之一。 标点符号简称标点,分为两大类,一是点号,一是标号。点号有七种:顿号、逗号、分号、句号、问号、叹号、冒号。标号有九种:引号、括号、书名号、省略号、破折号、间隔号、连接号、着重号、专名号。点号主要是表示语言中种种停顿和语气的,标号主要是标明词语或句子的性质和作用的。标点符号是辅助文字记录的一套符号,在汉语表达中,它对表情达意起着一种重要的辅助作用,可以帮助我们分清句子结构、辨明不同语气,正确地理解词语的性质和文章的意义。“正确使用标点符号”,对阅读和写作都很重要,是语言运用的

一年级 1.一座架在水里的桥,很像一栋长长的房子。 2.小小竹画中游。 3.弯弯的月儿小小的船。 4.影子在前,影子在后,影子常常跟着我,就像一条小黑狗。 5.谁的尾巴好像一把伞? 6.不是蝴蝶,不是小鸟,是红叶舞,黄叶飘,像秋姑娘发来的电报。 7.阳光像金子,洒遍田野、高山和小河。 8.河面闪着阳光笑,小河就像长长的锦缎。 9.松树的尾巴好像一把伞。 10.春雨,像春姑娘纺出的线。 二年级 1.一艘银灰色的气垫船,像一匹纯种烈马,在波光粼粼的海面上飞掠而过。 2.就说“仙桃石”吧,它好像从天上飞下来的一个大桃子,落在山顶的石盘上。 3.远远望去,那巨石真像一位仙人站在高高的山峰上,伸着手臂指向前方。 4.立交桥的四周有绿毯似的草坪和拼成图案的花坛。 5.喜讯传来,人们不约而同地涌上街头,北京立刻变成了欢乐的海洋。 6.天上朵朵白云像羊群一样东游西荡。 7.一场冬雪以后,地上铺着雪毯,树上披着银装,到处一片洁白。 8.看,那边的山石像一只正要跳起的青蛙,这边的山石像一只展翅欲飞的雄鹰,半山腰的石兔和石龟好像正在赛跑呢。

9.湖水像一面镜子,映出了蓝天、白云,还有变幻的山峦。 10.半圆的桥洞和水里的倒影连起来,好像一个大月亮。 11.春天像个害羞的小姑娘,遮遮掩掩,躲躲藏藏。 12.要是下起蒙蒙细雨,日月潭好像披上了轻纱,周围的景物一片朦胧,就像童话中的仙境。 13.茂密的枝叶向四面展开,就像搭起了一个个绿色的凉棚。茂密的枝叶像凉棚似的,遮住了阳光。 14.为了欢迎周总理,人们在地上散满了凤凰花的花瓣,好像铺上了鲜红的地毯。 15.灯光闪烁,像银河从天而降。 16.环形路上,一座座立交桥犹如道道彩虹。 17.我们看着石头像子弹一样射出,又像流星一样从天而降。 18.一个孩子翻着跟头,像车轮在转,真好看! 19、那些棉花糖似的云,叫积云。 三年级 1.原来,蒲公英的花就像我们的手掌,可以张开、合上。 2.再看看笔陡的石级,石级边上的铁链,似乎是从天上挂下来的,真叫人发颤。 3.我奋力向峰顶爬去,一会儿攀着铁链上,一会儿手脚并用向上爬,像小猴子一样…… 4.有的往篮里塞着槐米,头一点一点的,像觅食的小鸭子。 5.女孩有的弯腰捡着,两条辫子像蜻蜓的翅膀,上下飞舞着。 6.你看,它把黄色给了银杏树,黄黄的叶子像一把把小扇子,扇呀扇,扇走了夏天的炎热。它把红色给了枫树,红红的枫叶像一枚枚邮票,飘哇飘哇,邮来了秋天的凉爽。金黄色是给田野的,看,田野像金色的海洋。

程序设计实践 加密解密程序实验报告 课题概述 1.1课题目标和主要内容: 利用MFC类或者win32编写windows程序,实现加密解密的功能。 1.2系统的主要功能: 1.实现用户界面友好的操作。 2.具有对称编码体制,可以实现: i.凯撒密码:能够自定义密钥,自由输入明文,进行加密、解密,在对话框中返回加密和 解密后的内容。

ii.置换密码:能够自定义密钥,自由输入明文,经矩阵变换进行加密、解密,在对话框中返回加密和解密后的内容 iii.对称加密DES:用MFC调用WIN32编写的程序,在用户友好界面操作的同时显示程序加密,解密结果。 3.具有非对称编码体制: i. RSA加密解密:随机产生p,q,经检验是否互质,若不互质接着产生两个随机数,直 到二者互质为止。自动生成p,q,N及加密解密的密钥,可以自由输入明文,返回加密、 解密的内容。 ii. MD5消息摘要计算:用MFC调用WIN32编写的程序,在用户友好界面操作的同时显示程序的加密结果。 4.信息隐藏技术: 用LSB在图片(bmp格式,任意位置的图片)中写入信息,读取信息并显示出来,可 以擦除信息。可以自定义密钥。 5. AES加密解密:用MFC调用WIN32编写的程序,在用户友好界面操作的同时显示程序 加密,解密结果。 6. 以上的所有对文字加密解密的方法(除LSB以外其余所有方法),都可以用于文件加 密,解密,并能够及时保存加密,解密的信息到一个TXT文档,可以存在用户想存放 的地方。 7.更多: 链接了一个可加密解密,功能更为齐全的网站,若是上述方法不能满足用户需求, 可以在程序运行的窗口中点击相应按钮,在联网的条件下进行在线加密解密。 一、系统设计 2.1系统总体框架: 2.2主要的层次逻辑为:

2016年中考语文标点符合复习 解读考点 常用的标点符号有点号和标号两大类。点号包括逗号、顿号、分号、冒号、句号、问号、叹号;标号包括引号、括号、破折号、省略号、着重号、连接号、间隔号、书名号、专名号。课标与教材对标点符号这一考点的相关要求是:了解标点符号的书写规则、用法及其位置。 标点符号考题题型主要有选择题和断句题。如给一段没有标点的文字加上标点符号,改正一段文字中用错的标点符号,为一段文字选用恰当的标点符号,理解一段文字中某一标点符号的用法,等等。解答标点符号试题,至关重要的就是要掌握常见标点符号的用法和作用,弄清标点符号的书写位置。 知识归纳 一、顿号、逗号、分号的使用 1、顿号是句子内部最小的停顿,常用在并列的词或短语之间(分句之间不能用顿号)。但并列性的谓语、补语之间不用顿号,只用逗号。 如:这个省今年的水利建设,任务重,工程难,规模大。 你要不断地进步,识字,生产。 他的故事讲得真实,感人。 2、带语气词的并列词语之间不用顿号,只用逗号。 如:这里的山啊,水啊,树啊,草啊,都是我从小就熟悉的。 3、并列词语中已使用连词“和、或、及、与”等,不能再用顿号。 如:我国科学、文化、卫生、教育和新闻出版业有了很大发展。(一般情况下,并列词语的最后两项使用连词而不用顿号) 4、相邻的数字表示约数,不用顿号。 如:他已经走了有三四里的路了。 注意:要区别于表示两种并列的情况。 如:国内的大学要求学生在一、二年级时都必须选修一门外语。 5、集体词语之间关系紧密,不用顿号分隔。 如:公安干警、中小学生、大专院校、男女老少等。 6、表并列性的引号、书名号之间不用顿号,一定要用,只能使用逗号。 如:近期我观看了许多出色的电影,如《英雄》《无间道》《美丽人生》等。 这时课堂里响起了“向孔繁森学习”“向孔繁森致敬”的口号。 7、并列词语注意分类,小的用顿号,大的用逗号;分句间小的用逗号,大的用分号,甚至句号。 如:原子弹、氢弹的爆炸,人造卫星的发射、回收,标志着我国科学技术的发展达到了新的水平。 一个漂亮的姑娘,个儿要高,又不能太高。脸要白,又不能太白;要白里透红,又不能太红。 我国许多图书馆年经费仅一二万元,除去工资、办公费用,购书费可以想见还有多少。 8、分号一般是用在复句内部的并列分句之间;但如果分句之间没有逗号,不可以直接使用分号。 如:语言,人们用来抒情达意;文字,人们用来记言记事。 天才出于勤奋,知识在于积累。 9、非并列关系的多重复句,第一层关系处也用分号。 如:这样的人往往经验很多,这是很可贵的;但是,如果他们就以自己的经验为满足,那也很危险。 二、问号的使用

从这篇文章开始,以后只写项目相关的文章。大伙没啥时间看我扯淡,大伙儿都想马上发财,项目有很多,我慢慢讲。最近花了六天时间,把圈内某位大佬的文章全部看完了。其实也不算看,我用wps语音播听的。412页左右,大概也就27万字左右。在二月份初,看完了圈内另外五位大佬的文章。 当然大伙肯定要问我,你看的是啥文章啊?是谁的啊?能不能分享啊?能不能告诉我啊......所以今天就来做一个简单的小结。 1、很多小白的逻辑确实非常奇妙,明明在文章底部告诉大家,非常明显的说,在公众号消息框回复关键词1,领取福利。他还拼命的在朋友圈、或者个人号、或者公众号留言处回复。甚至发消息问哪里可以领取福利? 2、很多小白他们非常喜欢用,呵呵,哦哦,额,好吧,在吗,他们认为你解答他们问题是理所当然的。他们觉得得不到任何好处,就马上把你拉黑。为啥很多小白虽然问的问题很简单。他们礼貌性的说您好,请问,麻烦了,谢谢,嗯嗯。圈内很多大佬,他们其实乐于回复交流的,只要你不是太sb,你上来就问大佬有什么项目,我是xx项目的,能不能和你交流交流。我可以告诉你,基本上你这样子问法,他们是不会回复你的。不是他们高冷。只不过思维逻辑不在同一个水平面。 3、如果我们咨询其他人的问题,不要说在吗?你好,直接把问题整整齐齐的罗列几句话,扔出去。发的红包也不要太小。甚至很多老兄发给我的红包竟然是0.68元。哈哈。自从学会了付费的意识,一般红包18.88-88.88即可。在互联网上有感恩意识的人,基本上都

不会混得太差。不过大家问我问题,我是不收红包的,反正你只要问的问题有道理就行了。你连百度云盘是什么都不知道,就不要老问了。甚至说,微信公众号怎么申请?百度就能找到的答案,你也来问我,兄弟是不是搞笑? 4、互联网的圈子其实很小,尤其是网赚,你在这个圈子里待上两三年,基本上,这个行业里面有什么风吹草动都能略知一二。我知道有位大佬,他就联络各种有流量粉丝的同行,花生日记刚出来的那会儿,他就直推了300多个会员。每日一淘出来之后,他又直推了500多个。依靠这些原始的流量,运营他的博客,通过百度浏览器进来的第二批粉丝。他在三年期间就只做淘宝客项目,盈利300多万。 最近半年时间,看完了十几位圈内大佬的文章,发现一些共同的规律。 1、无一例外,都有多个微信号,多台手机,甚至多台电脑。有些甚至十几个微信号全部加满了。 2、熟悉互联网各种营销软件,比如微信群暴粉软件,qq群发,私信脚本。 3、有工作号,业务号和私人号。工作号主要是几百个微信群进行群发。xx资源群,xx 流量群,xx资源对接群。 4、一些互联网编程软件的大佬,都有自己运营的独立博客或者是网站。甚至于一个网站的运营就能够给他带来5万到10万的月收入。

目录 一.摘要 (1) 二.网络安全简 (2) 安全技术手段 (3) 三.现代密码技术分类 (3) 1.对称密码体制 (4) 2.非对称密码体制 (4) 四.RSA加密解密体制 (5) 1.RSA公钥密码体制概述 (5) 2.RSA公钥密码体制的安全性 (6) 3.RSA算法工作原理 (6) 五.实现RSA加密解密算法 (7) 六.RSA的安全性 (11) 七.结语 (13)

实现加密解密程序 摘要:随着计算机网络的广泛应用,网络信息安全的重要性也日渐突出,计算机信息的保密问题显得越来越重要,无论是个人信息通信还是电子商务发展,都迫切需要保证Internet网上信息传输的安全,需要保证信息安全;网络安全也已经成为国家、国防及国民经济的重要组成部分。密码技术是保护信息安全的最主要手段之一。使用密码技术可以防止信息被篡改、伪造和假冒。加密算法:将普通信息(明文)转换成难以理解的资料(密文)的过程;解密算法则是其相反的过程:由密文转换回明文;密码机包含了这两种算法,一般加密即同时指称加密与解密的技术。 关键字:密码技术、加密算法、解密算法、密码机、RSA 正文 一、网络安全简介 网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。网络安全从其本质上来讲就是网络上的信息安全。从广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域。网络安全是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性学科。 网络安全的具体含义会随着“角度”的变化而变化。比如:从用户(个人、企业等)的角度来说,他们希望涉及个人隐私或商业利益的信息在网络上传输时受到机密性、完整性和真实性的保护,避免其他人或对手利用窃听、冒充、篡改、抵赖等手段侵犯用户的利益和隐私。 二、安全技术手段

论我国网络知识产权之现状与保护 知识产权,就是指对通过智力活动创造的精神产品所享有的专有权利。而网络知识产权,即是指以网络为媒介与载体的数字信息产权。其无偿性、全球性、扩散性、瞬时性等种种特性,成为了侵权事件的重灾区。另外,我国并不像欧美,日本等国具有比较成熟的知产保护体系,普通民众也没有养成稳定的知产保护意识,很多研究结果也只是发掘问题。并没有提出一些具有创新性,实用性的解决措施。所以,我国的网络知产保护情况不容乐观。本文将在解析网络知产概念特点,侵权方式,剖析当前保护困境的基础上,从法律和技术两个方面来试图开辟一条正确的维权之路。 一、网络知识产权概述 (一)网络知识产权的概念及特征 知识产权是人们对自己的智力活动创造的成果和经营管理活动中的标记、信誉依法享有的权利。传统的知识产权总是要依托于一定的物质载体,但在网络环境中,数字化形式的精神成果及智力产品通过网络得以迅速扩散。人们可以感知的只是计算机终端屏幕上瞬时闪烁的数据和影像,使其具有专有性,无地域性、无形性、瞬时性等特点。多媒体作品、数据库、在线交互式作品、域名、网络专利等新型客体不断地诞生。 (二)网络知识产权保护的必要性 世界范围来看,对于网络知产的保护,其实并不是一个新鲜的词语。

美国通过版权法、互联网法及软件专利来对网络知识产权进行保护,另外,还利用行政程序和仲裁制度保护网络知识产权。日本则建立强大的知识产权侵权应对机制并完善立法和各项保护制度,严格打击和取缔网络侵权行为。 而我国在这方面起步较晚。发明创造一直是我们的口号,可是却忽视了对已经创造出来的产品的权利归属承认。据人民网报道,每年仅软件盗版就给中国软件产业造成了近千亿元的损失。就操作系统而言,目前绝大多数中国的电脑用户都是使用着微软的Windows系统。从95,98到当下的Win10系统,中国网民都是在给美国编织着利益链。网络知产,必是日后国际竞争的主要因素之一。 从小的方面来说,当侵权之风盛行时,各权利人由于利益受到严重影响,维权无门,其创作积极性就会大幅下降,导致国产作品质量降低。所以,必须加强对各种类型的网络知产的保护措施,打击和遏制侵权人的侵权行为。 二、侵权的表现及具体分析 (一)从吾爱破解论坛看应用软件侵权现状 应用软件侵权是最普遍的,最受广大网民认可的,也是最容易被忽视的。根据美国海关的统计,美国海关每年查获的盗版软件80%来自中国。正版软件会对软件的功能进行一些限制,当用户想要不受限制地使用功能或者继续使用软件,就需要付费。但在我国,这种支出是毫无意义的这点已经成为共识。应用软件的另一盈利方式是在软件中植入广告,劫持浏览器主页为一些网页游戏、赌博或者是色情页面。

正确使用标点符号 一、分号: 表示并列复句内部分句之间的停顿,停顿比逗号要长。在句中凡用逗号不能很清楚地表并列分句关系的地方就用分号。 1、在分号与句号之间,分号与分号之间至少有一个逗号。 例:张家界石峰林立,峭壁万仞;天子山居高临下,气势磅礴;索溪峪群峰环抱,粗壮雄峻。 2、在某些转折复句“但”前边可用分号。 例:我国年满十八岁的公民,不分民族、种族、性别、财产,都有选举权与被选举权;但是依法被剥夺政治权利者除外。(用“,”也可) 3、分条陈述时,每一条不管是词、短语还是句子,每条内部不管有没有逗号,之间都可用分号。 例:农民对一个好的农村干部的要求是:一、办事公道;二、自己不要吃得太饱;三、有经济头脑。 4、分条陈述后有“等等”“其他……”之类表列举未尽的成分时,此类成分的语法作用也相当于列举一项,之前用分号,之后用句号。 二、破折号: 一般用法: (1)解释、说明前文 各国政府——无论专制政府或共和政府——都驱逐他。 无须挂画,门外有幅巨画——名叫自然。 (2)话题转换、转折 “今天好热啊!——你什么时候去上海?” 我本来不想去,可是俺婆婆非叫我再去看看他——有什么看头啊! (3)表说话的中断和延长 “小林——,我来了!”他大喊着。 “呜——呜——呜”小男孩大声哭起来。 那个时候在无锡的人,我倒问过,可是——(表示说话中断) (4)表意思递进(紧承) 团结——批评——团结 (5)表分项列举 根据研究对象不同,环境物理分为以下五个分支学科:——环境声学;——环境光学;——环境热学; ——环境电磁学;——环境空气动力学。 (6)用在副标题前。 例:为了周总理的嘱托 ——记农民科学家吴吉昌 (7)表示总结上文。

OD查找字符串发现存在类似“software\crack me1”之类,猜测程序应该是往注册表某处写值以便重启验证,反正要重启验证干脆单刀直入,双击那个字符串OD自动定位到关键代码,直接从伪造注册表值入手看看,代码如下 [AppleScript] 纯文本查看复制代码 ? 吾爱破解论坛[LCG][LSG] https://www.doczj.com/doc/fe17634517.html, 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 00401614 |. C74424 20 000>mov dword ptr ss:[esp+20],0 ; | 0040161C |. 8D4424 34 lea eax,dword ptr ss:[esp+34] ; | 00401620 |. 894424 1C mov dword ptr ss:[esp+1C],eax ; | 00401624 |. C74424 18 000>mov dword ptr ss:[esp+18],0 ; | 0040162C |. C74424 14 3F0>mov dword ptr ss:[esp+14],0F003F ; | 00401634 |. C74424 10 000>mov dword ptr ss:[esp+10],0 ; | 0040163C |. C74424 0C 000>mov dword ptr ss:[esp+C],0 ; | 00401644 |. C74424 08 000>mov dword ptr ss:[esp+8],0 ; | 0040164C |. C74424 04 6A5>mov dword ptr ss:[esp+4],crackme.0040>; |software\crack me1 00401654 |. C70424 020000>mov dword ptr ss:[esp],80000002 ; | 0040165B |. E8 5C0F0000 call

程序设计报告 ( 2012 /2013 学年第一学期) 题目:文件加解密处理程序 专业 学生姓名 班级学号 指导教师燕俐 指导单位计算机系统结构与网络教学中心日期 2012.12.10~12.21

一、课题容及要求 1.功能要求 编写一个对文件(由数字或字母组成)进行加密解密的程序。可以将所需要的容(整个文件或者输入的一行字符)加密,也可以将存储的加密文件翻译回来。例如加密时可以将选取容的每个字符依次反复加上”49632873”中的数字,如果围超过ASCII码值的032(空格)—122(‘z’),则进行模运算(既N%122).解密与加密的顺序相反。 2.菜单要求: 从键盘输入要进行加密的一行字符串或者需要加密的文件名。显示菜单: 1.设置加密方法 2.加密 3.解密 4.显示原始文件和解密文件 选择菜单,进行相应的操作。加密方法是设置一加密字符串以及对文件的哪些部分进行加密;加密是将原始文件加密并保存到文件中;解密是将加了密的文件还原并保存到文件中,同时应比较与原始文件的一致性;显示是将文件在屏幕上显示出来,供人工校对。 3. 程序设计参考思路: (1)定义原始文件sourse.txt、加密文件result.txt和还原文件recall.txt (2) 程序模块及函数功能: (1)在屏幕上显示文件 void printtxt(); (2)加密void encode(); (3)解密void decode(); (4)文件比较void cmptxt(); 4.需要的知识: (1)文件读取写入操作语言 (2)字符串的处理,如何对字符进行加减操作,并保证加减后的数值处于某一围之(模运算) (3)了解加解密的基本原理 二、需求分析

第四节正确使用标点符号 正确使用标点符号 能力层级:表达应用 要辨析标点符号使用是否恰当,一要牢固地掌握常用标点符号的用法,二要注意分析具体句子的语意和语气。标点符号是辅助文字记录语言的符号,是书面语的有机组成部分,它的作用:a.表停顿,b.表语气,c.表词语的性质和作用。 常见的标点符号有16种,分点号和标号两大类。点号的作用在于点断,主要表示说话时的停顿和语气,包括句号、问号、叹号、分号、逗号、顿号、冒号7种。标号的作用在于标明,主要标明语句的性质和作用,包括引号、括号、破折号、省略号等。 一、常用标点符号的用法 1.句号 (1)句号的形式为“。”。 (2)陈述句末尾的停顿,用句号。 例如:①北京是中华人民共和国的首都。 ②虚心使人进步,骄傲使人落后。 (3)语气舒缓的祈使句末尾,也用句号。 例如:请您稍等一下。 2.问号 (1)问号的形式为“?”。 (2)疑问句末尾的停顿,用问号。 例如:①你见过金丝猴吗? ②去好呢?还是不去好? (3)反问句的末尾,也用问号。 例如:难道你还不了解我吗? 3.叹号 (1)叹号的形式为“!”。 (2)感叹句末尾的停顿,用叹号。 例如:为祖国的繁荣昌盛而奋斗! (3)语气强烈的祈使句末尾,也用叹号。 例如:你给我出去! (4)语气强烈的反问句末尾,也用叹号。 例如:我哪里比得上他呀! 4.逗号 (1)逗号的形式为“,”。 (2)句子内部主语与谓语之间如需停顿,用逗号。 例如:我们看得见的星星,绝大多数是恒星。 (3)句子内部动词与宾语之间如需停顿,用逗号。 例如:应该看到,科学需要一个人贡献出毕生的精力。 (4)句子内部状语后边如需停顿,用逗号。 例如:对于这个城市,他并不陌生。 (5)复句内各分句之间的停顿,除了有时要用分号外,都要用逗号。 例如:据说苏州园林有一百多处,我到过的不过十多处。 5.顿号 (1)顿号的形式为“、”。 (2)句子内部并列词语之间的停顿,用顿号。 例如:亚马逊河、尼罗河、密西西比河和长江是世界四大河流。 6.分号 (1)分号的形式为“;”。 (2)复句内部并列分句之间的停顿,用分号。 例如:语言,人们用来抒情达意;文字,人们用来记言记事。 (3)非并列关系(如转折关系、因果关系等)的多重复句,第一层的前后两部分之间,也用分号。 例如:我国年满十八周岁的公民,不分民族、种族、性别、职业、家庭出身、宗教信仰、教育程度、财产状况、居住期限,都有选举权和被选举权;但是依照法律被剥夺政治权利的人除外。 7.冒号 (1)冒号的形式为“:”。 (2)用在称呼语后边,表示提起下文。 例如:同志们,朋友们:现在开会了…… (3)用在“说、想、是、证明、宣布、指