实验六交换机的VLAN配置-MAC地址绑定端口

实验目的:

1、了解什么是交换机的MAC绑定功能;

2、熟练掌握MAC与端口绑定的静态方式。

实验环境:Packet tracer软件

实验内容:

1、把PC机的MAC地址绑定到交换机某个端口上

基本原理:

考虑到交换机使用的安全性,可以使用端口绑定技术,防止陌生计算机接入,避免了人为随意调换交换机端口。

这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停地配置。

实验步骤:

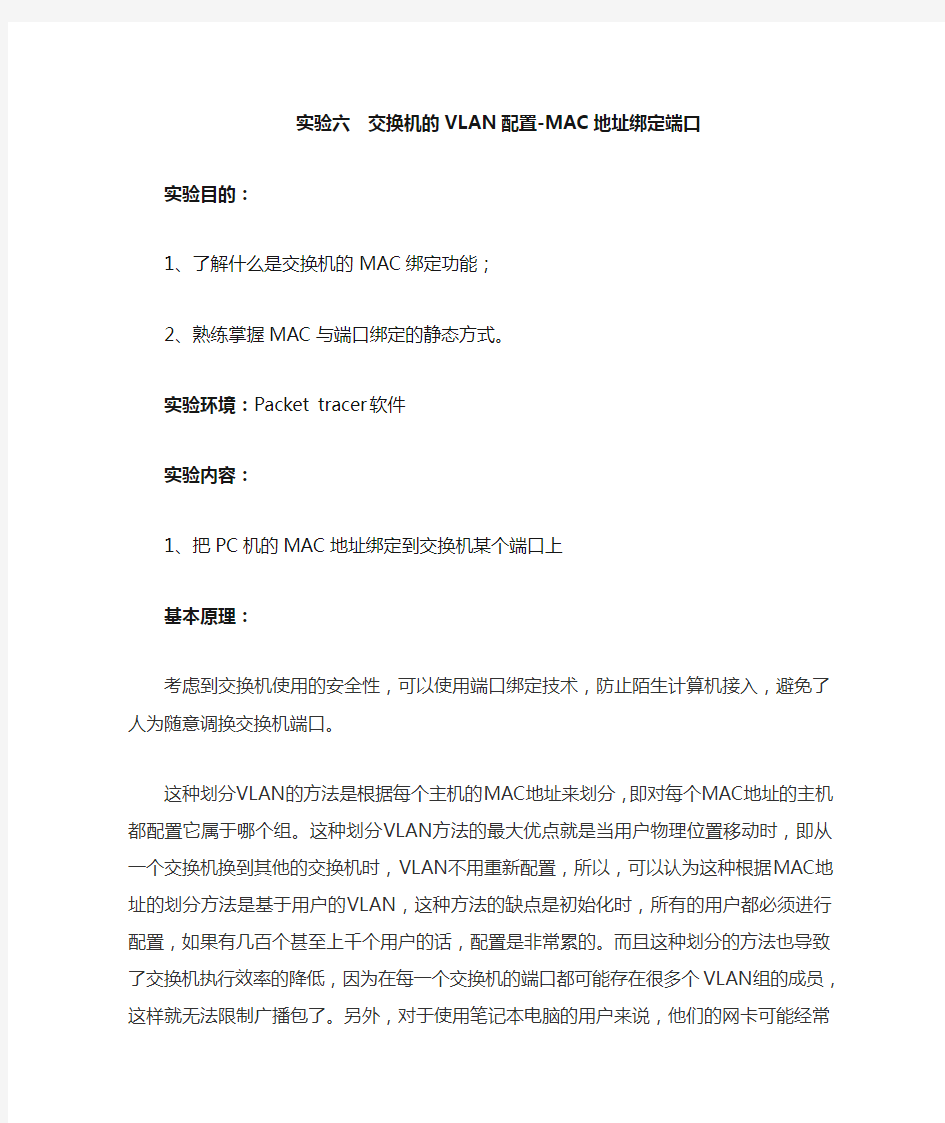

一、把MAC地址绑定到交换机的端口

实验拓扑如上图。PC1:IP:192.168.3.3 MAC地址:000C.7611.8157

PC2:IP:192.168.3.2 MAC地址:000C.7611.817F

注:添加主机时,默认有一个MAC地址,在config选项卡中能看到,或者在运行里输入命令ipconfig /all查看。建议用默认的MAC地址。

1.启动交换机,并进入到特权模式

Switch>enable

Switch#

2.恢复到厂商设置

Switch#erase startup-config 擦除配置

Switch#reload

Switch>en

switch#show vlan

3.pc1 插入交换机第5口,pc2插入交换机第2口。

4.把pc1 MAC地址与vlan 1 的第5口进行绑定。

Switch#conf t

Switch(config)#mac-address-table static 000C.7611.8157vlan 1 interface f0/5 Switch(config)#exit

Switch#show mac-address-table //显示mac-address-table状态

5. 把pc2 MAC地址与vlan 1 的第2口进行绑定。

操作同上

6.配置管理vlan1的ip地址

给vlan配IP,在2层交换中,就是管理IP,用于远程telnet,在3层交换机中,是vlan 网关的作用。

Switch#config terminal

Switch(config)#int vlan 1 (进入VLAN 1)

Switch(config-if)#ip address 192.168.3.1 255.255.255.0 (设置VLAN 1的IP)

Switch(config-if)#no shutdown 激活该vlan

Switch(config-if)#exit

Switch#show running-config (查看正在起作用的命令)

7.验证结果:

设置PC1 ip为192.168.3.3, PC2 ip为192.168.3.2,交换机IP为192.168.3.1

验证分别验证PC1、PC2 与192.168.3.1能ping通,若将PC1换到其它端口,则ping 不通,或将其它PC机接到此端口,也ping不通。

注意:

解绑的语句:

Switch(config)#no mac-address-table static 000C.7611.8157 vlan 1 interface f0/5下面介绍交换机的端口安全:

Switch#config terminal 进入配置模式

Switch(config)# Interface fastethernet 0/5 进入具体端口配置模式

Switch(config-if)#switchport mode access 先设置成静态Access端口

Switch(config-if)#switchport port-security 配置端口安全模式,打开端口防护

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation protect

Switch(config-if ) #switchport port-security mac-address MAC配置该端口要绑定的主机的MAC地址,是静态可靠的MAC地址

Switch#show port-security 查看绑定的端口的属性

Switch#show port-security address 查看绑定的端口是否与MAC地址绑定正确

解绑的语句:

Switch(config-if ) #no switchport port-security mac-address MAC(主机的MAC地址) 删除绑定主机的MAC地址

Switch(config-if ) #no switchport port-security

注意:

1、以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

2、尝试配置多个端口,要修改maximum后面的值,接着依次绑定端口即可。

思考题:

自己想一个实验拓扑图,尝试进行MAC地址绑定到交换机的端口。

实验5 交换机VLAN 的划分和配置实验 一、实验目的 1. 了解VLAN 的相关技术 2. 熟悉华为交换机VLAN 的划分和配置 3. 熟悉交换机VLAN Trunk 的配置 二、实验环境 1、使用Console 口配置交换机 Console 口配置连接较为简单,只需要用专用配置电缆将配置用主机通信串口和路由器的Console 口连接起来即可,其配置连接如图1所示: 图1 Console 口配置交换机 配置时使用Windows 操作系统附带的超级终端软件进行命令配置,其具体操作步骤如下: (1) 首先启动超级终端,点击windows 的开始 →程序→附件→通讯→超 级终端,启动超级终端; (2) 根据提示输入连接描述名称后确定,在选择连接时使用COM1后单击 “确定”按钮将弹出如图2所示的端口属性设置窗口,并按照如下参数设定串口属性后单击“确定”按钮。 图2 超级终端串口属性配置 此时,我们已经成功完成超级终端的启动。如果您已经将线缆按照要求连接 consol e

好,并且交换机已经启动,此时按Enter键,将进入交换机的用户视图并出现如下标识符:

局域网VLAN技术详解教程 1.VLAN的概念 1.1什么是VLAN VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。 在此让我们先复习一下广播域的概念。广播域,指的是广播帧(目标MAC地址全部为1)所能传递到的范围,亦即能够直接通信的范围。严格地说,并不仅仅是广播帧,多播帧(Multicast Frame)和目标不明的单播帧(Unknown Unicast Frame)也能在同一个广播域中畅行无阻。 本来,二层交换机只能构建单一的广播域,不过使用VLAN功能后,它能够将网络分割成多个广播域。 那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。具体原因,请参看附图加深理解。 A B 图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。假设这时,计算机A需要与计算机B通信。在基于以太网的通信中,必须在数据帧中指定目标MAC

地址才能正常通信,因此计算机A必须先广播“ARP请求(ARP Request)信息”,来尝试获取计算机B的MAC地址。交换机1收到广播帧(ARP请求)后,会将它转发给除接收端口外的其他所有端口,也就是Flooding了。接着,交换机2收到广播帧后也会Flooding。交换机3、4、5也还会Flooding。最终ARP请求会被转发到同一网络中的所有客户机上。 请大家注意一下,这个ARP请求原本是为了获得计算机B的MAC地址而发出的。也就是说:只要计算机B能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU时间来对它进行处理。造成了网络带宽和CPU运算能力的大量无谓消耗。 广播信息是那么经常发出的吗? 读到这里,您也许会问:广播信息真是那么频繁出现的吗? 答案是:是的!实际上广播帧会非常频繁地出现。利用TCP/IP协议栈通信时,除了前面出现的ARP外,还有可能需要发出DHCP、RIP等很多其他类型的广播信息。 ARP广播,是在需要与其他主机通信时发出的。当客户机请求DHCP服务器分配IP地址时 ,就必须发出DHCP的广播。而使用RIP作为路由协议时,每隔30秒路由器都会对邻近的其他路由器广播一次路由信息。RIP以外的其他路由协议使用多播传输路由信息,这也会被交换机转发(Flooding)。除了TCP/IP以外,NetBEUI、IPX和Apple Talk等协议也经常需要用到广播。例如在Windows下双击打开“网络计算机”时就会发出广播(多播)信息。(Windows XP除外……) 总之,广播就在我们身边。下面是一些常见的广播通信: ● ARP请求:建立IP地址和MAC地址的映射关系。 ● RIP:选路信息协议(Routing Infromation Protocol)。 ● DHCP:用于自动设定IP地址的协议。 ● NetBEUI:Windows下使用的网络协议。 ● IPX:Novell Netware使用的网络协议。 ● Apple Talk:苹果公司的Macintosh计算机使用的网络协议。 1.2 VLAN的实现机制 在理解了“为什么需要VLAN”之后,接下来让我们来了解一下交换机是如何使用VLAN分割广播域的。首先,在一台未设置任何VLAN的二层交换机上,任何广播帧都会被转发给除接收端口外的所有其他端口(Flooding)。例如,计算机A发送广播信息后,会被转发给端口2、3、4。

实验二、交换机的端口配置及VLAN划分 一. 实验目的: 1. 掌握以太网交换机物理端口常见命令及配置方法 2. 掌握VLAN的原理和配置方法 二.实验设备 华为交换机,计算机 三. 实验内容及步骤: (一)交换机端口基础 随着网络技术的不断发展,需要网络互联处理的事务越来越多,为了适应网络需求,以太网技术也完成了一代又一代的技术更新。为了兼容不同的网络标准,端口技术变的尤为重要。端口技术主要包含了端口自协商、网络智能识别、流量控制、端口聚合以及端口镜像等技术,他们很好的解决了各种以太网标准互连互通存在的问题。以太网主要有三种以太网标准:标准以太网、快速以太网和千兆以太网。他们分别有不同的端口速度和工作模式。 1.进入以太网端口视图 2. 可以使用以下命令设置端口的描述字符串,以区分各个端口。在以太网端口视图下进行下列配置。 3.设置以太网端口双工状态 当希望端口在发送数据包的同时可以接收数据包,可以将端口设置为全双工属性;当希望端口同一时刻只能发送数据包或接收数据包时,可以将端口设置为半双工属性;当设置端口为自协商状态时,端口的双工状态由本端口和对端端口自动协商而定。在以太网端口视图 其设置。百兆以太网光端口由系统设置为全双工模式,不允许用户对其进行配置。其中,S3026 FM/S3026 FS以太网交换机的100Base-FX多模/单模以太网端口的双工模式可以设置为full (全双工)和auto(自协商)。 千兆以太网端口的双工模式可以设置为full(全双工)和auto(自协商)。其中, S3026E/S3026E FM/S3026E FS/S3050C-48的1000Base-T以太网端口可以工作在全双工、半双工或自协商模式下。但当速率设置为1000Mbit/s后,双工状态只可以设置为full(全双工)

二、交换机VLAN划分实验 一、实验目的 1、了解VLAN原理; 2、熟练掌握二层交换机VLAN的划分方法; 3、了解如何验证VLAN的划分。 二、应用环境 学校实验楼中有两个实验室位于同一楼层,一个是计算机软件实验室,一个是多媒体实验室,两个实验室的信息端口都连接在一台交换机上。学校已经为实验楼分配了固定的IP地址段,为了保证两个实验室的相对独立,就需要划分对应的VLAN,使交换机某些端口属于软件实验室,某些端口属于多媒体实验室,这样就能保证它们之间的数据互不干扰,也不影响各自的通信效率。 三、实验设备 1、DCS-3926S交换机1台 2、PC机2台 3、Console线1根 4、直通网线2根 四、实验拓扑 使用一台交换机和两台PC机,还将其中PC1作为控制台终端,使用Console口配置方式;

使用两根网线分别将PC1和PC2连接到交换机的RJ-45接口上。 五、实验要求 在交换机上划分两个基于端口的VLAN:VLAN100,VLAN200。 VLAN 端口成员 1001~8 2009~16 使得VLAN100的成员能够互相访问,VLAN200的成员能够互相访问;VLAN100和VLAN200成员之间不能互相访问。 PC1和PC2的网络设置为: 设备IP地址Mask 交换机A 192.168.1.11 255.255.255.0 PC1 192.168.1.101 255.255.255.0 PC2 192.168.1.102 255.255.255.0 PC1、PC2接在VLAN100的成员端口1~8上,两台PC互相可以ping通;PC1、PC2接在VLAN的成员端口9~16上,两台PC互相可以ping通;PC1接在VLAN100的成员端口1~8上,PC2接在VLAN200的成员端口9~16上,则互相ping不通。 若实验结果和理论相符,则本实验完成 六、实验步骤 第一步:交换机恢复出厂设置 Switch#set default Switch#write Switch#reload 第一步:给交换机设置ip地址即管理ip Config t Interface vlan 1 Ip address 192.168.1.11 255.255.255.0

1查看交换机的MAC地址表; Switch#show mac-address Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 DYNAMIC Fa0/1(动态学习的MAC地址) 1 0060.5c5a.7bae DYNAMIC Fa0/4 1 0090.0ce9.8c00 DYNAMIC Fa0/2 1 00d0.baeb.e344 DYNAMIC Fa0/3 2将上面的MAC地址表和交换机端口进行绑定; Switch#config t 进入全局配置模式 Switch(config)#interface range FastEthernet 0/1-4 多接口的配置模式0/1-4 Switch(config-if-range)#switchport mode access 将交换机的端口设置成access,明确其与计算机相连 Switch(config-if-range)#switchport port-security 启用交换机端口安全 switchport port-security violation shutdown 违反安全规则讲端口关闭 Switch(config-if-range)#switchport port-security mac-address sticky 将交换机的端口 与MAC地址表进行绑定 3再次查看MAC地址表; Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 Fa0/1

VLAN"虚拟局域网"和子网划分的区别 这个理解,比如同一个交换机下的两种不同状态: 1、划分VLAN ,同一个交换机下分成两个VLAN,那么这两段之间通信必须要通过三层或路由,这两段之间的广播风暴是不通的。可视为两个单独的交换机。 2、划分子网,同一个交换机下划分了两个子网,所以两子网之间通信也要通过路由,但是由于这两个子网接在同一个交换机上,所以当出现广播时,所以的端口都要接收。因为广播风暴是工作在第二层。广播是以MAC地址为依据的,所以同一个交换机上所有的端口都要接收广播。。 3、子网划分是通过路由器才能形成的,没有路由器来分隔子网是没法进行子网划分的,VLAN是在交换机上划分多个VLAN,从而划分多个广播域,这有利于阻隔广播风暴的发生!!而且不同vlan间必须通过三层设备才能相互通信!!而使用划分子网,必须增加路由器,这样就增加了组网的成本!!使用vlan来可以节约成本!! 4、从某种意义上来说,划分VLAN是一个更好的方法。 如果你只靠子网来划分,你就会发现你的交换机端口上各个子网的数据在到处跑。。。。交换机上灯闪个不停。。 而划了VLAN,如果不属于这个VLAN的数据是不是乱发的,广播包是过来的, 这是硬件上做了处理。。 只靠子网来划分,你的电脑网卡还是会收到其他子网的数据,只是会在你的电脑上被拒绝,虽然被拒绝可是对你的电脑性能是有影响的。。 VLAN和IP子网是局域网里的两个法宝一定要掌握。。。这样你才能得心应用的管理你的管理。规划。。 一、VLAN VLAN(Virtual Local Area Network)的中文名为"虚拟局域网"。VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的新兴数据交换技术。 VLAN除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。 VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户互访,

10.基于端口模式的VLAN实现 一.实训目的 1.理解VLAN的基本概念。 2.掌握VLAN的分类方法和实现原理。 3.掌握交换机上实现静态VLAN的基本命令。 二.实训器材及环境 1.安装Windows 2000 Server操作系统的计算机。 2.安装Boson Netsim 5.31模拟软件。 3.实验环境见实训步骤中的描述。 三.实训理论基础 1.虚拟局域网简介 Virtual Local Area Network(VLAN),翻译成中文是“虚拟局域网”。VLAN所指的LAN 特指使用路由器分割的网络,也就是广播域。是指在逻辑上将物理的LAN分成不同的小的逻辑子网,每一个逻辑子网就是一个单独的广播域。简单地说,就是将一个大的物理的局域网(LAN)在交换机上通过软件划分成若干个小的虚拟的局域网(VLAN)。 2.VLAN的作用 使用集线器或交换机所构成的一个物理局域网,整个网络属于同一个广播域。网桥、集线器和交换机设备都会转发广播帧,因此任何一个广播帧或多播帧都将被广播到整个局域网中的每一台主机。在网络通讯中,广播信息是普遍存在的,这些广播帧将占用大量的网络带宽,导致网络速度和通讯效率的下降,并额外增加了网络主机为处理广播信息所产生的负荷。 目前,蠕虫病毒相当泛滥,如果不对局域网进行有效的广播域隔离,一旦病毒发起泛洪广播攻击,将会很快占用完网络的带宽,导致网络的阻塞和瘫痪。 一个VLAN就是一个网段,通过在交换机上划分VLAN,可将一个大的局域网划分成若干个网段,每个网段内所有主机间的通讯和广播仅限于该VLAN内,广播帧不会被转发到其他网段,即一个VLAN就是一个广播域,VLAN间是不能进行直接通信的,从而就实现了对广播域的分割和隔离。 从中可见,通过在局域网中划分VLAN,可起到以下方面的作用:控制网络的广播,增加广播域的数量,减小广播域的大小。便于对网络进行管理和控制。VLAN是对端口的逻辑分组,不受任何物理连接的限制,同一VLAN中的用户,可以连接在不同的交换机,并且可以位于不同的物理位置,增加了网络连接、组网和管理的灵活性。 增加网络的安全性。由于默认情况下,VLAN间是相互隔离的,不能直接通讯,对于保密性要求较高的部门,比如财务处,可将其划分在一个VLAN中,这样,其他VLAN中的用户,将不能访问该VLAN中的主机,从而起到了隔离作用,并提高了VLAN中用户的安全性。VLAN间的通讯,可通过应用VLAN的访问控制列表,来实现VLAN间的安全通讯。 3.VLAN的分类 (1)静态VLAN 静态VLAN就是明确指定各端口所属VLAN的设定方法,通常也称为基于端口的VLAN,其特点是将交换机按端口进行分组,每一组定义为一个VLAN,属于同一个VLAN的端口,可来自一台交换机,也可来自多台交换机,即可以跨越多台交换机设置VLAN。 静态指定各端口所属的VLAN,需要对每一个端口地进行设置,当要设定的端口数目较多时,工作量会比较大,通常适合于网络拓扑结构不是经常变化的情况。静态VLAN是目前最常用的一种VLAN端口划分方式。

VLAN端口的MAC地址绑定 这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停地配置。 一、实验目的 1.掌握cisco-3550基于VLAN端口的MAC地址绑定 二、实验内容 1.把PC2的MAC地址帮定在交换机指定端口上 五、实验步骤 方案:基于端口的mac地址绑定 1.启动交换机,并进入到特权模式 Switch>enable Switch# 2.恢复到厂商设置 Switch#erase startup-config 擦除配置 Switch#reload Switch>en Switch#conf t switch#show vlan

3.pc1 插入交换机第5口,pc2插入交换机第9口. 4.把pc1 MAC地址与vlan 1 的第5口进行绑定。 Switch#conf t Switch(config)#mac-address-table static 000C.7611.817F vlan 1 interface f0/5 Switch(config)#exit Switch#show mac-address-table //显示mac-address-table状态 5. 把pc2 MAC地址与vlan 1 的第9口进行绑定。 操作同上大家练习一下 6.配置vlan1的ip地址,操作参照上节课内容 Switch#config termainl Switch(config)#int vlan 1 (进入VLAN 1) Switch(config-vlan)#ip address 192.168.3.1 255.255.255.0 (设置Vlan1的IP) Switch(config-vlan)#no shutdown 激活该vlan Switch(config-vlan)#exit Switch#show running-config (查看正在起作用的命令) 7.验证结果: pc1 ip为192.168.3.3 网关为:192.168.3.1 pc2 ip为192.168.3.2 网关为:192.168.3.1 pc1 与 pc2可以互通,如果把pc1插入交换机其它端口,则不能互通。

网管心得——IP地址与MAC地址绑定策略 TCP/IP网络是一个四层协议结构的网络,从下往上依次为网络接口层、网络层、传输层和应用层。 为什么要绑定MAC与IP地址,使它们一一对应呢?因为影响网络安全的因素很多,IP 地址盗用或地址欺骗就是其中一个常见且危害极大的因素。网络中,许多应用都是基于IP 的,比如流量统计、用户账号控制等都把IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏,甚至盗用,造成无法弥补的损失。 相对来说,盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是网络内部合法用户的IP地址,这样网络互连设备显然就无能为力了。 对于网络内部的IP地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP地址被盗用的一种常用的、简单的、有效的措施。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 MAC与IP地址绑定原理,虽然IP地址的修改非常容易,但是MAC地址是存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP 盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败,并且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

交换机VLAN的定义、意义以及划分方式 什么是VLAN 虚拟网技术(VLAN,Virtual Local Area Network)的诞生主要源于广播。广播在网络中起着非常重要的作用,如发现新设备、调整网络路径、IP地址租赁等等,许多网络协议都 要用到广播,如。然而,随着网络内计算机数量的增多,广播包的数量也会急剧增加,当广播包的数量占到通讯总量的30%时,网络的传输效率将会明显下降。所以,当局域网内的 计算机达到一定数量后(通常限制在150~200台以内),通常采用划分VLAN的方式将网络分隔开来,将一个大的广播域划分为若干个小的广播域,以减小广播可能造成的损害。 如何分隔大的广播域呢?最简单的方案就是物理分隔,即将一个完整的网络物理地分隔 成两个或多个子网络,然后,再通过一个能够隔离广播的路由设备将彼此连接起来。除了物理分隔的方法之外,就是在交换机上采用逻辑分隔的方式,将一个大的局域网划分为若干个小的虚拟子网(如图2所示),即VLAN,从而使每一个子网都成为一个单独的广播域,子网之间进行通信必须通过三层设备。当VLAN在交换机上划分后,不同VLAN间的设备就 如同是被物理地分割。也就是说,连接到同一交换机、然而处于不同VLAN的设备,就如 同被物理地连接到两个位于不同网段的交换机上一样,彼此之间的通信一定要经过路由设备,否则,他们之间将无法得知对方的存在,将无法进行任何通信? 虽然划分VLAN的方式有许多种,但是,使用最多的仍然是基于端口的VLAN。不同厂商的交换机大多支持以下几种VLAN的划分方式: 1. 基于端口的VLAN 基于端口的VLAN是最常使用的划分VLAN的方式,几乎被所有的交换机所支持。所谓 基于端口的VLAN,是指由网络管理员使用网管软件或直接设置交换机,将某些端口直接地、强制性地分配给某个VLAN。除非网管人员重新设置,否则,这些端口将一直保持对该VLAN 的从属性,即属于该VLAN,因此,这种划分方式也称为静态VLAN。这种方法虽然在网络管理员进行VLAN划分操作时会比较麻烦,但相对安全,并且容易配置和维护。同时,由

模块六 二层交换机端口与MAC 地址绑定 【场景构建】 在日常工作中,经常会发生用户随意插拔交换机上的网线,给网管员在网络管理上带来一定的不便。同时也会出现在一个交换机端口下连接另一个Hub 或交换机,导致网络线路的拥堵。 当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机。 希望通过一定的方法,固定每台计算机连接的交换机端口,方便网管员日常的维护与更新。 [实验目的] 1、 了解什么是交换机的MAC 绑定功能; 2、 熟练掌握MAC 与端口绑定的静态、动态方式。 【知识准备】 通过端口绑定特性,网络管理员可以将用户的MAC 地址和IP 地址绑定到指定的端口上。进行绑定操作后,交换机只对从该端口收到的指定MAC 地址和IP 地址的用户发出的报文进行转发,提高了系统的安全性,增强了对网络安全的监控。 我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC 地址确定允许访问的设备;允许访问的设备的MAC 地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC 地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。 【实验一】 二层交换机端口静态绑定MAC 地址 1.1 实验设备 1、2950-24交换机1台 2、PC 机2台 3、交叉线1根 4、直通网线2根 1.2 组网图 PC1 PC2 SW0 1.3 实验设备IP 地址及要求

计算机网络实践实验报告基本交换机使用及VLAN配置

计算机网络技术实践 实验报告

实验名称:基本交换机使用及VLAN配置 姓名:实验日期:2014年5月4日 学号:实验报告日期: 2014年5月4日 一.环境(详细说明运行的操作系统,网络平台,网络拓扑图) 操作系统:Windows7 网络平台:软件Dynamips环境下的虚拟网络网络拓扑:

二.实验目的 ?掌握以太网交换机的使用方法,能够在模拟 环境中使用以太网交换机组建局域网。 ?掌握以太网交换机的VLAN划分和配置方法, 能够在模拟环境中使用以太网交换机组建虚拟局域网。 三.实验内容及步骤(包括主要配置流程,重要部分需要截图) 1、设计网络物理拓扑和逻辑网段,如上图 2、修改拓扑文件 autostart = False

[localhost] port = 7200 udp = 10000 workingdir = ..\tmp\ [[router SW1]] image = ..\ios\unzip-c3640-js-mz.124-10.bin model = 3640 console = 3003 ram = 128 confreg = 0x2142 exec_area = 64 mmap = False slot1 = NM-16ESW f1/1 = SW2 f1/3 f1/2 = R1 f1/0 f1/11 = PC1 f0/0 f1/12 = PC2 f0/0 [[router SW2]]

image = ..\ios\unzip-c3640-js-mz.124-10.bin model = 3640 console = 3004 ram = 128 confreg = 0x2142 exec_area = 64 mmap = False slot1 = NM-16ESW f1/1 = SW4 f1/2 f1/2 = SW4 f1/1 f1/4 = R1 f1/1 f1/5 = SW3 f1/1 f1/6 = R2 f1/0 f1/11= PC3 f0/0 [[router SW3]] image = ..\ios\unzip-c3640-js-mz.124-10.bin model = 3640 console = 3005 ram = 128

改MAC地址的方法破解MAC地址绑定 修改MAC地址的方法 网卡的MAC地址是固化在网上EPROM中的物理地址,是一块网卡的“身份证”,通常为48位。 在平常的应用中,有很多方面与MAC地址相关,如有些软件是和MAC地址绑定的,没有允许的MAC地址,软件就无法运行; 局域网里,管理人员常常将IP与客户机的MAC地址绑定,以方便管理,万一用户的网卡坏掉了,自行更改网卡后必须向管理人员申请更改绑定的MAC地址,这样就比较麻烦。在这种时候,如果我们能够更改一下网卡的MAC地址,那就方便多了。 实际上,修改网卡的MAC地址是很容易的,我们既可以在作系统中通过软件来修改网卡的MAC地址,而实际的网卡MAC地址不变,以达到欺骗软件的目的;也可以用工具直接更改网卡的实际MAC地址。 一、瞒天过海 1.修改注册表 几乎所有的网卡驱动程序都可以被NdisReadNetworkAddress参数调用,以便从注册表中读取一个用户指定的MAC地址。当驱动程序确定这个MAC地址是有效的,就会将这个MAC地址编程入其硬件寄存器中,而忽略网卡固有的MAC地址。我们通过手工修改W indows的注册表就可以达到目的。 在Winodws 98下运行Windows的注册表编辑器,展开“HKEY_LOCAL_MACHINE\System\Current ControlSet\Services\Class\Net”,会看到类似“0000”、“0001”、“0002”的子键。从“0000”子键开始点击,依次查找子键下的“DriverDesc”键的内容,直到找到与我们查找的目标完全相同的网卡注册表信息为止。 当找到正确的网卡后,点击下拉式菜单“编辑/新建/字符串”,串的名称为“Networkaddre ss”,在新建的“Networkaddress”串名称上双击鼠标就可以输入数值了。输入你想指定的新的MAC地址值。新的MAC地址应该是一个12位的十六进制数字或字母,其间没有“-”,类似“0 00000000000”的这样的数值(注意,在Windows 98和Windows 2000/XP中具体键值的位置稍有不同,大家可通过查找功能来寻找)。 在“NetworkAddress”下继续添加一个名为“ParamDesc”的字串值,它将作为“Network Address”项的描述,数值可以取为“MAC Address”。再把它的内容修改为你想设定的内容. 2.修改网卡属性 大部分的网卡都可以通过在控制面板中修改网卡属性来更改其MAC地址,笔者的3C OM 3C905B-TX和RTL8139芯片的网卡都可以这样轻松修改。

实验一基于端口划分VLAN 一、实验目的: 1、理解VLAN的基本原理; 2、掌握按端口划分VLAN的方法; 3、理解VLAN间通信的基本原理。 二、实验内容: 根据以下网络拓扑结构图,按端口划分VLAN,使两个VLAN之间能够相互通信。 VLAN2:PC0,PC1,PC3 主机IP:192.168.2.1—192.168.2.3,VLAN2接口IP:192.168.2.4, 子网掩码:255.255.255.0; VLAN3:PC2,PC4,PC5 主机IP:192.168.3.1—192.168.3.3,VLAN3接口IP:192.168.3.4 子网掩码:255.255.255.0。 三、实验环境: Cisco Packet Tracer 5.2。 四、实验过程: 扼要地写出实验的过程。 五、实验结果及分析: 总结实验的结果,并作简要的分析; 简单附上本次实验的体会与收获。 说明:把本次实验写成实验报告,下周三交。 后附:Cisco3560、Cisco2960的配置 附:Cisco交换机的配置过程

(1)设置VTP管理域 Switch> enable //进入特权配置模式 Switch# config terminal //进入全局配置模式 Switch(config)# hostname VtpServer //交换机命名 VtpServer(config)# exit //退出全局配置模式 VtpServer# vlan database //进入VLAN配置模式 VtpServer(vlan)# vtp domain MathsGroup //创建VTP管理域,域名命名为MathsGroup VtpServer(vlan)#vtp server //将三层交换机配置成VTP管理域的服务器Switch> enable Switch# config terminal Switch(config)# hostname VtpInformation VtpInformation(config)# exit VtpInformation# vlan database VtpInformation(vlan)# vtp domain MathsGroup //将交换机加入VTP管理域VtpInformation(vlan)# vtp client //将交换机配置成VTP管理域的客户机 Switch> enable Switch# config terminal Switch(config)# hostname VtpMaths VtpMaths(config)# exit VtpMaths# vlan database VtpMaths(vlan)# vtp domain MathsGroup //将交换机加入VTP管理域 VtpMaths(vlan)# vtp client //将交换机配置成VTP管理域的客户机 (2)为交换机配置连接VLAN主干(trunk)链路的端口 VtpServer(vlan)# exit //退出VLAN配置模式 VtpServer# config terminal //进入全局配置模式 VtpServer(config)# interface f0/1 //进入接口配置模式,对端口f0/1进行配置VtpServer(config-if)# switchport mode trunk //将端口f0/1配置成trunk模式VtpServer(config-if)# exit VtpServer(config)# interface f0/2 VtpServer(config-if)# switchport mode trunk VtpInformation(vlan)# exit VtpInformation# config terminal VtpInformation(config)# interface f0/1 VtpInformation(config-if)# switchport mode trunk VtpMaths(vlan)# exit VtpMaths# config terminal VtpMaths(config)# interface f0/1 VtpMaths(config-if)# switchport mode trunk

实验报告3

实验步骤(1)在逻辑工作区根据图1所示网络结构放置和连接设备,PC0~PC3分别用直连双绞线连接交换机Switch0的端口FastEthernet0/1~FastEthernet0/4。如图2: 图1网络结构 图2 (2)分别单击PC0 ~ PC3,弹出PC窗口,点击<配置按钮>,选择

图3(3)通过拖动公共工具栏中的简单报文启动PC0和PC1之间的Ping操作,PC0首先广播一个ARP报文,可以观察到:PC0发送的ARP报文被交换机广播到其他三个终端,出现的现象如图组4所示: 图4.1 图4.2 图组4.3 发现在传输过程中,报文并不能全部传输给其他三个PC端。 (4)重新选择实时操作模式,单击交换机,弹出Switch0窗口,点击<配置>按钮,选择

红色标记所示: 图5 (5)将VLAN2分配给PC0~PC1,即FastEthernet0/1~FastEthernet0/2,VLAN3分配给PC2~PC3,即FastEthernet0/3~FastEthernet0/4,在Switch0窗口的<配置>项下的FastEthernet0/1~FastEthernet0/4分别按要求将VLAN更改,如图6所示:

图6 (6)在模式选择栏选择模拟操作模式,单击<编辑过滤器>按钮,弹出报文类型过滤框,只选中ARP报文类型,如图7所示: 图7

配置基于接口划分VLAN示例 组网需求 某企业有很多部门,要求业务相同部门之间的员工可以互相访问,业务不同部门之间的员工不能互相访问。 如图1所示,某企业包含4个部门。部门1通过SwitchA与Switch的接口GE0/0/1相连。部门2通过SwitchB与Switch的接口GE0/0/2相连。部门3通过SwitchC与Switch的接口GE0/0/3相连。部门4通过SwitchD与Switch的接口GE0/0/4相连。要求: ?VLAN2内的部门1、部门2与VLAN3内的部门3、部门4互相隔离。 ?VLAN2内的部门1与部门2可以互相访问。 ?VLAN3内的部门3与部门4可以互相访问。 图1 配置干道链路组网图 配置思路 采用如下的思路配置VLAN: 1.创建VLAN。 2.将接口加入VLAN。 数据准备

为完成此配置例,需准备如下的数据: ?接口GigabitEthernet0/0/1、GigabitEthernet0/0/2属于VLAN2。 ?接口GigabitEthernet0/0/3、GigabitEthernet0/0/4属于VLAN3。 操作步骤 1.配置Switch # 创建VLAN2。

交换机端口与MAC绑定 一、实验目的 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态、动态方式。 二、应用环境 1、当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也就是说,特定主机只有在某个特定端口下发出数据帧,才能被交换机接收并传输到网络上,如果这台主机移动到其他位置,则无法实现正常的连网。这样做看起来似乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区网并不适用,但基于安全管理的角度考虑,它却起到了至关重要的作用。 2、为了安全和便于管理,需要将MAC地址与端口进行绑定,即,MAC地址与端口绑定后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以允许其他MAC 地址的数据流通过。但是如果绑定方式采用动态lock的方式会使该端口的地址学习功能关闭,因此在取消lock之前,其他MAC的主机也不能从这个端口进入。 三、实验设备 1、 DCS-3926S交换机1台 2、 PC机2台 3、 Console线1根 4、直通网线2根 四、实验拓扑 五、实验要求 1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC2的地址为192.168.1.102/24。 2、在交换机上作MAC与端口绑定; 3、 PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 4、 PC2在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 六、实验步骤 第一步:得到PC1主机的mac地址 Microsoft Windows XP [版本 5.1.2600]

实验1 基于交换机端口的VLAN 一、实验名称 基于交换机端口的VLAN 配置实验 二、实验目的 理解基于交换机端口的VLAN 的配置方法,实现交换机端口隔离。 三、实验内容 多台PC 机连接到一台交换机的不同端口时,通过配置交换机使处于不同VLAN 组的端口上的PC 机不能相互访问实现基于端口的VLAN 隔离。 本实验用2台PC 机和1台S2126交换机连接,将PC1连接交换机的端口F0/5划入VLAN 10,将PC2连接交换机的端口F0/15划入VLAN 20。 四、实验拓扑(从本实验开始PC 机通过中心机柜和RCMS 管理设备登陆实验设备的拓扑 部分不另在图中做标明) 五、实验设备 S2126交换机1台,PC 机2台。 六、实验步骤 1.按实验拓扑图连接设备。 2.配置2台PC 机IP 地址分别为192.168.0.1和192.168.0.2,使它们可以相互ping 通。 3.在交换机上创建VLAN G7-S2126-02>enable 14 ! 进入特权模式 Password: ! 输入口令 G7-S2126-02#config terminal ! 进入全局配置模式 G7-S2126-02(config)#hostname SwitchA !配置交换机名称为”SwitchA ” SwitchA(config)#end !退到特权模式 SwitchA#conf t !进入全局配置模式 SwitchA(config)#vlan 10 !创建VLAN 10 SwitchA(config-vlan)#name test10 ! 将VLAN 10 命名为 test10