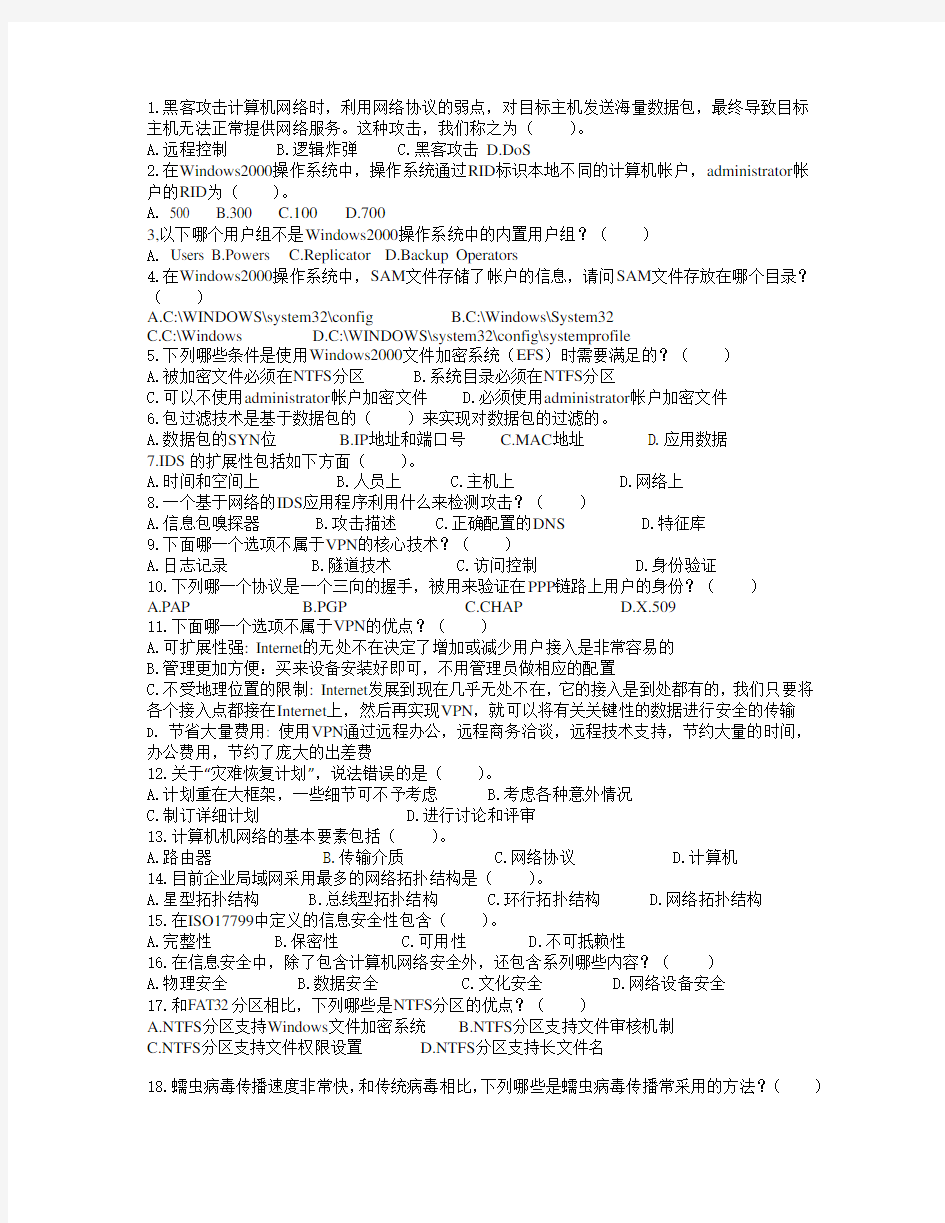

1.黑客攻击计算机网络时,利用网络协议的弱点,对目标主机发送海量数据包,最终导致目标

主机无法正常提供网络服务。这种攻击,我们称之为()。

A.远程控制

B.逻辑炸弹

C.黑客攻击

D.DoS

2.在Windows2000操作系统中,操作系统通过RID标识本地不同的计算机帐户,administrator帐

户的RID为()。

A. 500

B.300

C.100

D.700

3,以下哪个用户组不是Windows2000操作系统中的内置用户组?()

A. Users

B.Powers

C.Replicator

D.Backup Operators

4.在Windows2000操作系统中,SAM文件存储了帐户的信息,请问SAM文件存放在哪个目录?()

A.C:\WINDOWS\system32\config

B.C:\Windows\System32

C.C:\Windows

D.C:\WINDOWS\system32\config\systemprofile

5.下列哪些条件是使用Windows2000文件加密系统(EFS)时需要满足的?()

A.被加密文件必须在NTFS分区

B.系统目录必须在NTFS分区

C.可以不使用administrator帐户加密文件

D.必须使用administrator帐户加密文件

6.包过滤技术是基于数据包的()来实现对数据包的过滤的。

A.数据包的SYN位

B.IP地址和端口号

C.MAC地址

D.应用数据

7.IDS的扩展性包括如下方面()。

A.时间和空间上

B.人员上

C.主机上

D.网络上

8.一个基于网络的IDS应用程序利用什么来检测攻击?()

A.信息包嗅探器

B.攻击描述

C.正确配置的DNS

D.特征库

9.下面哪一个选项不属于VPN的核心技术?()

A.日志记录

B.隧道技术

C.访问控制

D.身份验证

10.下列哪一个协议是一个三向的握手,被用来验证在PPP链路上用户的身份?()

A.PAP

B.PGP

C.CHAP

D.X.509

11.下面哪一个选项不属于VPN的优点?()

A.可扩展性强: Internet的无处不在决定了增加或减少用户接入是非常容易的

B.管理更加方便:买来设备安装好即可,不用管理员做相应的配置

C.不受地理位置的限制: Internet发展到现在几乎无处不在,它的接入是到处都有的,我们只要将各个接入点都接在Internet上,然后再实现VPN,就可以将有关关键性的数据进行安全的传输

D.节省大量费用: 使用VPN通过远程办公,远程商务洽谈,远程技术支持,节约大量的时间,办公费用,节约了庞大的出差费

12.关于“灾难恢复计划”,说法错误的是()。

A.计划重在大框架,一些细节可不予考虑

B.考虑各种意外情况

C.制订详细计划

D.进行讨论和评审

13.计算机机网络的基本要素包括()。

A.路由器

B.传输介质

C.网络协议

D.计算机

14.目前企业局域网采用最多的网络拓扑结构是()。

A.星型拓扑结构

B.总线型拓扑结构

C.环行拓扑结构

D.网络拓扑结构

15.在ISO17799中定义的信息安全性包含()。

A.完整性

B.保密性

C.可用性

D.不可抵赖性

16.在信息安全中,除了包含计算机网络安全外,还包含系列哪些内容?()

A.物理安全

B.数据安全

C.文化安全

D.网络设备安全

17.和FAT32分区相比,下列哪些是NTFS分区的优点?()

A.NTFS分区支持Windows文件加密系统

B.NTFS分区支持文件审核机制

C.NTFS分区支持文件权限设置

D.NTFS分区支持长文件名

18.蠕虫病毒传播速度非常快,和传统病毒相比,下列哪些是蠕虫病毒传播常采用的方法?()

A.利用文件传播

B.利用Java Applet传播

C.利用电子邮件传播

D.利用操作系统漏洞自动渗透

19.传统计算机病毒具有隐蔽性、寄生性、潜伏性、可自我复制性等特点,当前互联网时代计算机病毒除了上述特点之外,还具有下述哪些特点?()

A.破坏性强

B.隐蔽性减弱,欺骗性增强

C.触发条件多

D.传播途径多

E.查杀难度大

20.下列哪些方法可以检测未知计算机病毒?()

A.校验和法

B.特征代码法

C.虚拟机技术

D.行为检测法

21.从计算机病毒的传播方式来看,计算机病毒可以分为()等几类。

A.混合型

B.文件型

C.引导型

D.网络型

22.企业病毒防御体系的特点()。

A.集中审计

B.病毒库自动分发

C.不需要管理

D.集中管理和配置

23.计算机木马危害非常大,体现在()。

A.木马可以自动攻击远程主机,然后实现自我复制

B.木马可以实现远程控制

C.木马会破坏文档文件

D.木马可以穿透防火墙

24.下列关于防火墙的描述,哪些是正确的?()

A.防火墙实现了对数据内容的过滤

B.防火墙一般放置在网络边界点上

C.防火墙实现了对数据的加密/解密

D.所有进出内部网络的数据流都必须经过防火墙

25.防火墙的体系结构包括()。

A.堡垒主机结构

B.网络结构

C.混合结构

D.屏蔽子网结构

26.从技术角度讲,通常防火墙可分为()等几类。

A.NAT防火墙

B.网络代理防火墙

C.包过滤防火墙

D.链路防火墙

27.网络地址翻译技术解决了IP地址紧缺的问题,同时还能实现()等功能。

A.负载均衡

B.身份认证和访问控制

C.隐蔽内部网络拓扑结构

D.带状态检测包过滤

28.网络地址翻译技术可以实现负载均衡,下面关于负载均衡的描述哪些是正确的?()

A.负载均衡技术提高了服务对外响应的性能

B.负载均衡是应用代理防火墙的核心技术

C.负载均衡技术提高了服务的可用性

D.负载均衡提高了系统的安全性

29.入侵检测系统有()类型。

A.基于网络的

B.集成化的

C.基于命令的

D.基于主机的

30.基于网络IDS的特点包括()。

A.能够检测未成功的攻击企图

B.不需要额外的硬件

C.操作系统独立

D.攻击者转移证据更困难

IDS的特分析方式包括()。

A.错误发现

B.模式识别

C.异常发现

D.模式发现

32.IDS系统中()部件是对分析结果作出反应的功能单元。

A.事件数据库

B.事件分析器

C.响应单元

D.事件产生器

33.下列哪些选项不属于VPN常见的体系结构?()

A.Extranet VPN

B.Access VPN

C.Internet VPN

D.Intranet VPN

34.VPN网关实现哪些基本功能?()

A.数据完整性和机密性

B.身份认证

C.访问控制

D.隧道

35.所谓数据库的备份是指制作数据库和数据的拷贝,以便数据库遭到破坏的时候能够恢复数据库。

A.正确

B.错误

36.差分备份只备份上次完全备份以后有变化的数据,特点是备份时间较长,占用空间较多,但恢复时间较快。

A.正确

B.错误