IPsec实验报告

- 格式:docx

- 大小:158.82 KB

- 文档页数:9

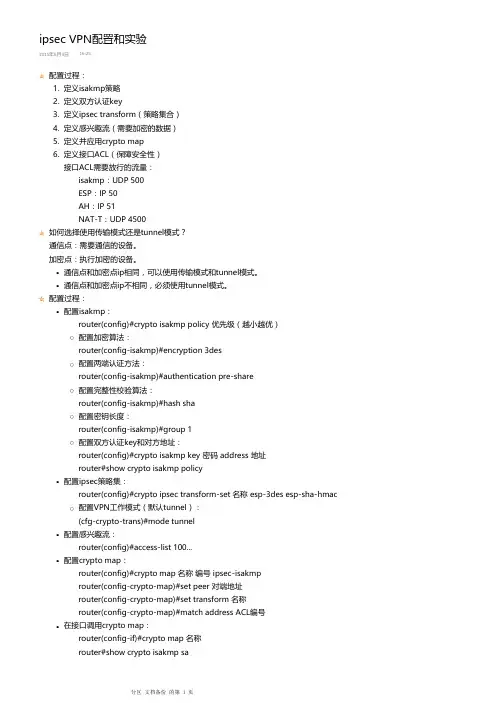

定义isakmp 策略1.定义双方认证key2.定义ipsec transform (策略集合)3.定义感兴趣流(需要加密的数据)4.定义并应用crypto map5.定义接口ACL (保障安全性)6.isakmp :UDP 500ESP:IP 50AH:IP 51NAT-T:UDP 4500接口ACL 需要放行的流量:配置过程:如何选择使用传输模式还是tunnel 模式?通信点:需要通信的设备。

通信点和加密点ip 相同,可以使用传输模式和tunnel 模式。

•通信点和加密点ip 不相同,必须使用tunnel 模式。

•加密点:执行加密的设备。

router(config)#crypto isakmp policy 优先级(越小越优)配置加密算法:○router(config-isakmp)#encryption 3des配置两端认证方法:○router(config-isakmp)#authentication pre-share配置完整性校验算法:○router(config-isakmp)#hash sha配置密钥长度:○router(config-isakmp)#group 1配置双方认证key 和对方地址:○router(config)#crypto isakmp key 密码address 地址router#show crypto isakmp policy配置isakmp :•router(config)#crypto ipsec transform-set 名称esp-3des esp-sha-hmac配置VPN 工作模式(默认tunnel ):○(cfg-crypto-trans)#mode tunnel配置ipsec 策略集:•router(config)#access-list 100...配置感兴趣流:•router (config)#crypto map 名称 编号 ipsec -isakmprouter(config-crypto-map)#set peer 对端地址router(config-crypto-map)#set transform 名称router(config-crypto-map)#match address ACL 编号配置crypto map :•router(config-if)#crypto map 名称router#show crypto isakmp sa在接口调用crypto map:•配置过程:ipsec VPN 配置和实验2015年6月4日16:25router#show crypto ipsec sarouter(config)#crypto isakmp keeplive 时间[periodic | on-demand]periodic :周期性检测on-demand :当一段时间内,只发出数据没有收到数据,才会检测。

《电子商务安全技术》上机实验实验二:IPSec配置与应用一、实验目的IP安全(IPSec)协议用于增强网络的安全性。

Windows 2000以上版本的操作系统提供对IPSec协议的支持。

为了增强网络通信安全或对客户机器的管理,网络管理员可以通过在Wind ows系统中定义IPSec安全策略来实现。

在Windows系统中,一个IPSec安全策略由IP筛选器和筛选器操作两部分构成,其中IP 筛选器决定哪些报文应当引起IPSec安全策略的关注,筛选器操作是指“允许”还是“拒绝”报文的通过。

要新建一个IPSec安全策略,一般需要新建IP筛选器和筛选器操作。

本实验通过对Windows 2000或XP操作系统中的“IPSec安全策略”配置,学习掌握IP网络安全协议的应用,增强网络安全。

二、实验要求理解IP网络安全协议,掌握Windows操作系统的IPSec安全策略配置与应用。

三、实验内容1、本地IPSec安全策略创建/选择2、IPSec安全策略配置与应用3、IPSec安全策略验证四、实验步骤(一)、创建/选择本地IPSec安全策略1、方法一利用MMC控制台第一步:点击“开始→运行”,在运行对话框中输入“MMC”,点击“确定”按钮后,启动“控制台”窗口,如图1。

图1 “控制台”窗口第二步:点击“控制台”菜单中的“文件→添加/删除管理单元”选项,弹出“添加/删除管理单元”对话框,如图2。

图2 “添加/删除管理单元”对话框点击“独立”标签页的“添加”按钮,弹出“添加独立管理单元”对话框,如图3。

图3 选择“IP安全策略管理”第三步:在列表框中选择“IP安全策略管理”,点击“添加”按钮,弹出“选择计算机”对话框,如图4。

图4 “选择计算机”对话框在“选择计算机”对话框中,选择“本地计算机”,最后点击“完成”。

这样就在“MMC控制台”启用了IPSec安全策略,如图5。

图5 在“MMC控制台”启用IPSec安全策略的结果2、方法二:利用本地安全设置进入“控制面板→管理工具”选项(Windows XP为:控制面板→性能和维护→管理工具),双击“本地安全设置”选项,在“本地安全设置”窗口中可以找到“IP安全策略,在本地计算机”,如图6。

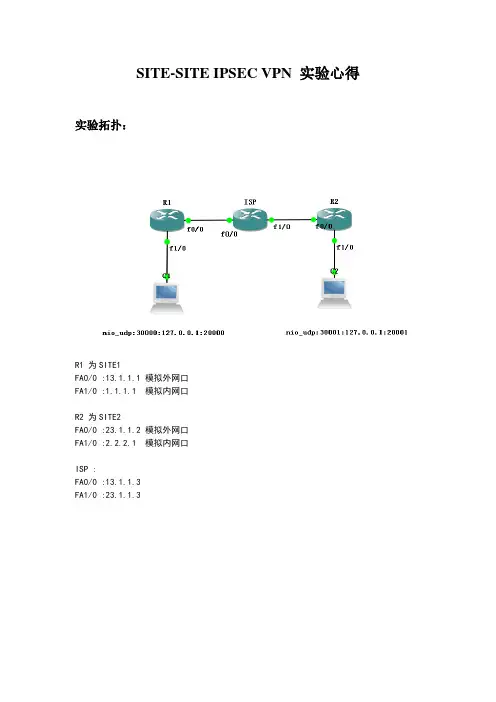

SITE-SITE IPSEC VPN 实验心得实验拓扑:R1 为SITE1FA0/0 :13.1.1.1 模拟外网口FA1/0 :1.1.1.1 模拟内网口R2 为SITE2FA0/0 :23.1.1.2 模拟外网口FA1/0 :2.2.2.1 模拟内网口ISP :FA0/0 :13.1.1.3FA1/0 :23.1.1.3R1 和 R2 上开启 NAT 这一内网中的主机就可以访问外网。

重点:Extended IP access list nat10 deny ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255 (14 matches)20 permit ip any any (6 matches)Extended IP access list vpn·10 permit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255 (26 matches)20 permit icmp 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255R1 配置:version 12.3service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R1!boot-start-markerboot-end-marker!!memory-size iomem 5no aaa new-modelip subnet-zero!no ip domain lookup!!ip cefip ips po max-events 100no ftp-server write-enable!crypto isakmp policy 10encr aesauthentication pre-sharegroup 2lifetime 3600crypto isakmp key 6 leon address 34.1.1.4!!crypto ipsec transform-set tt esp-aes esp-sha-hmac mode tunnelcrypto map cryptomap 10 ipsec-isakmpset peer 34.1.1.4set transform-set ttset pfs group2match address nkg!interface FastEthernet0/0ip address 13.1.1.1 255.255.255.0ip nat outsideip virtual-reassemblyduplex autospeed autocrypto map cryptomap!interface FastEthernet1/0ip address 1.1.1.1 255.255.255.0ip nat insideip virtual-reassemblyduplex autospeed auto!no ip http serverno ip http secure-serverip classlessip route 0.0.0.0 0.0.0.0 13.1.1.3ip nat inside source list nat interface FastEthernet0/0 overload!ip access-list extended natdeny ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255permit ip any anyip access-list extended vpnpermit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255permit icmp 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255!control-planeline con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4endPSK IPSEC VPN 配置步骤:1配置ACLip access-list extended vpnpermit ip 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.255permit icmp 1.1.1.0 0.0.0.255 2.2.2.0 0.0.0.2552.全局启用ISAKMP并定义对等体及其PSK(预共享密钥):R1(config)#crypto isakmp enableR1(config)# crypto isakmp key 6 leon address 23.1.1.23.定义IKE策略:R1(config)#crypto isakmp policy 10R1(config-isakmp)#encryption aes 128/---默认是DES加密---/ R1(config-isakmp)#hash sha/---默认是SHA-1---/R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#group 2 /---默认是768位的DH1---/ R1(config-isakmp)#lifetime 3600/---默认是86400秒---/R1(config-isakmp)#exit4.定义IPSec转换集(transform set):R1(config)#crypto ipsec transform-set tt esp-aes 128 esp-sha-hmacR1(cfg-crypto-trans)#mode tunnelR1(cfg-crypto-trans)#exit5.定义crypto map并应用在接口上:R1(config)#crypto map cryptomap 10 ipsec-isakmpR1(config-crypto-map)#match address 100R1(config-crypto-map)#set peer 23.1.1.2/---定义要应用crypto map的对等体地址---/R1(config-crypto-map)#set transform-set tt/---定义crypto map要应用的IPsec 转换集---/R1(config-crypto-map)# set pfs group2R1(config-crypto-map)#exitR1(config)#interface FA0/0R1(config-if)#crypto map cryptomap最终结果测试:R1#sh crypto sessionCrypto session current statusInterface: FastEthernet0/0Session status: UP-ACTIVEPeer: 23.1.1.2/500IKE SA: local 13.1.1.1/500 remote 23.1.1.2/500 ActiveIPSEC FLOW: permit ip 1.1.1.0/255.255.255.0 2.2.2.0/255.255.255.0Active SAs: 2, origin: crypto mapIPSEC FLOW: permit 1 1.1.1.0/255.255.255.0 2.2.2.0/255.255.255.0Active SAs: 0, origin: crypto mapR1#sh crypto isakmp peersPeer: 23.1.1.2 Port: 500 Local: 13.1.1.1Phase1 id: 23.1.1.2R1#sh crypto isakmp sadst src state conn-id slot23.1.1.2 13.1.1.1 QM_IDLE 1 0如果开启了NAT 自动会转为UDP 去和peer 协商SA 端口还是500用WIRESHARK 抓包发现:数据是加了密的ESP 加密,实验成功。

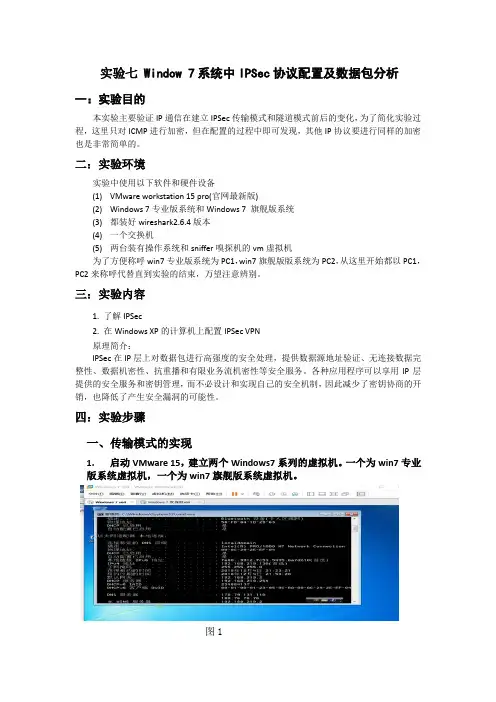

实验七Window 7系统中IPSec协议配置及数据包分析一:实验目的本实验主要验证IP通信在建立IPSec传输模式和隧道模式前后的变化,为了简化实验过程,这里只对ICMP进行加密,但在配置的过程中即可发现,其他IP协议要进行同样的加密也是非常简单的。

二:实验环境实验中使用以下软件和硬件设备(1)VMware workstation 15 pro(官网最新版)(2)Windows 7专业版系统和Windows 7 旗舰版系统(3)都装好wireshark2.6.4版本(4)一个交换机(5)两台装有操作系统和sniffer嗅探机的vm虚拟机为了方便称呼win7专业版系统为PC1,win7旗舰版版系统为PC2,从这里开始都以PC1,PC2来称呼代替直到实验的结束,万望注意辨别。

三:实验内容1. 了解IPSec2. 在Windows XP的计算机上配置IPSec VPN原理简介:IPSec在IP层上对数据包进行高强度的安全处理,提供数据源地址验证、无连接数据完整性、数据机密性、抗重播和有限业务流机密性等安全服务。

各种应用程序可以享用IP层提供的安全服务和密钥管理,而不必设计和实现自己的安全机制,因此减少了密钥协商的开销,也降低了产生安全漏洞的可能性。

四:实验步骤一、传输模式的实现1.启动VMware 15,建立两个Windows7系列的虚拟机。

一个为win7专业版系统虚拟机,一个为win7旗舰版系统虚拟机。

图1图2第一次做实验:PC1:192.168.219.130 PC2:192.168.219.131 第二次做实验:PC1:192.168.252.128 PC2:192.168.252.129 注释:本次实验是分成两次所作的,在第一次做实验的时候,因IP策略上的设置错误,导致迟迟未抓到isakmp包,因此第二次做时设置正确后就抓到了,这是本人对该实验的理解不到位所导致的,已深刻检讨。

2.新建本地安全策略 IP安全策略-1 (用作IPSec传输模式)图3图43 .编辑IP安全策略-1的属性,新建IP安全规则图5图64.设置安全规则的模式(传输模式)图75.设置对所有网络连接都是用这个安全策略新建并设置IP筛选器列表图86.设置源地址为PC1的IP地址(即为192.168.219.130),目的地址为:192.168.219.131。

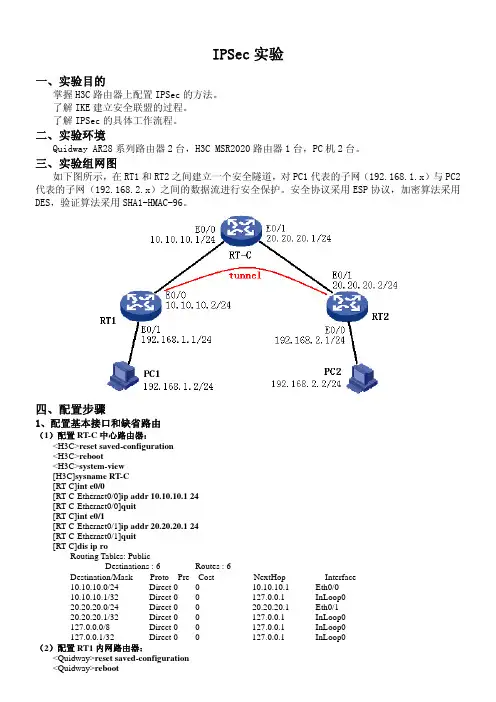

IPSec实验一、实验目的掌握H3C路由器上配置IPSec的方法。

了解IKE建立安全联盟的过程。

了解IPSec的具体工作流程。

二、实验环境Quidway AR28系列路由器2台,H3C MSR2020路由器1台,PC机2台。

三、实验组网图如下图所示,在RT1和RT2之间建立一个安全隧道,对PC1代表的子网(192.168.1.x)与PC2代表的子网(192.168.2.x)之间的数据流进行安全保护。

安全协议采用ESP协议,加密算法采用DES,验证算法采用SHA1-HMAC-96。

四、配置步骤1、配置基本接口和缺省路由(1)配置RT-C中心路由器:<H3C>reset saved-configuration<H3C>reboot<H3C>system-view[H3C]sysname RT-C[RT-C]int e0/0[RT-C-Ethernet0/0]ip addr 10.10.10.1 24[RT-C-Ethernet0/0]quit[RT-C]int e0/1[RT-C-Ethernet0/1]ip addr 20.20.20.1 24[RT-C-Ethernet0/1]quit[RT-C]dis ip roRouting Tables: PublicDestinations : 6 Routes : 6Destination/Mask Proto Pre Cost NextHop Interface10.10.10.0/24 Direct 0 0 10.10.10.1 Eth0/010.10.10.1/32 Direct 0 0 127.0.0.1 InLoop020.20.20.0/24 Direct 0 0 20.20.20.1 Eth0/120.20.20.1/32 Direct 0 0 127.0.0.1 InLoop0127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0(2)配置RT1内网路由器:<Quidway>reset saved-configuration<Quidway>reboot<Quidway>system-view[Quidway]sysname RT1[RT1]int e0/0[RT1-Ethernet0/0]ip addr 10.10.10.2 24[RT1-Ethernet0/0]quit[RT1]int e0/1[RT1-Ethernet0/1]ip addr 192.168.1.1 24[RT1-Ethernet0/1]quit[RT1]ip route-static 0.0.0.0 0.0.0.0 10.10.10.1[RT1]dis ip roRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface0.0.0.0/0 STATIC 60 0 10.10.10.1 Ethernet0/010.10.10.0/24 DIRECT 0 0 10.10.10.2 Ethernet0/010.10.10.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0192.168.1.0/24 DIRECT 0 0 192.168.1.1 Ethernet0/1192.168.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0(3)配置RT2外网路由器:<Quidway>reset saved-configuration<Quidway>reboot<Quidway>system-view[Quidway]sysname RT2[RT2]int e0/0[RT2-Ethernet0/1]ip addr 20.20.20.2 24[RT2-Ethernet0/0]quit[RT2]int e0/1[RT2-Ethernet0/0]ip addr 192.168.2.1 24[RT2-Ethernet0/1]quit[RT2]ip route-static 0.0.0.0 0.0.0.0 20.20.20.1[RT2]dis ip roRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface0.0.0.0/0 STATIC 60 0 20.20.20.1 Ethernet0/120.20.20.0/24 DIRECT 0 0 20.20.20.2 Ethernet0/120.20.20.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0192.168.2.0/24 DIRECT 0 0 192.168.2.1 Ethernet0/0192.168.2.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0验证分析:由于中心路由器RT-C没有配置路由信息,此时,很显然PC1(192.168.1.2)无法PING 通PC2(192.168.2.2)。

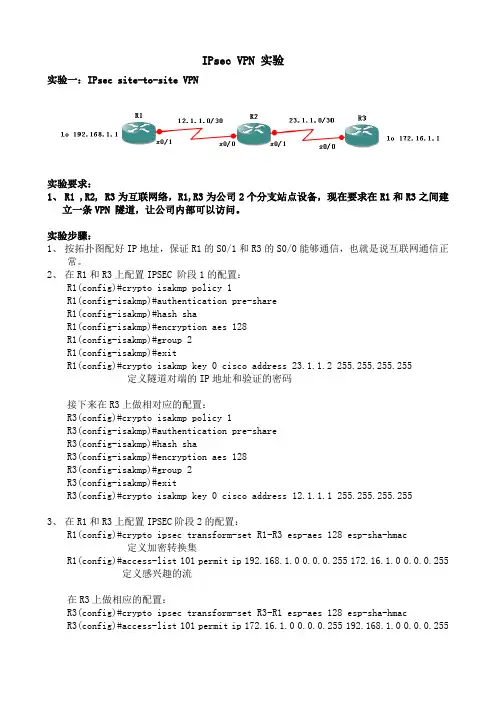

IPsec VPN 实验实验一:IPsec site-to-site VPN实验要求:1、R1 ,R2, R3为互联网络,R1,R3为公司2个分支站点设备,现在要求在R1和R3之间建立一条VPN 隧道,让公司内部可以访问。

实验步骤:1、按拓扑图配好IP地址,保证R1的S0/1和R3的S0/0能够通信,也就是说互联网通信正常。

2、在R1和R3上配置IPSEC 阶段1的配置:R1(config)#crypto isakmp policy 1R1(config-isakmp)#authentication pre-shareR1(config-isakmp)#hash shaR1(config-isakmp)#encryption aes 128R1(config-isakmp)#group 2R1(config-isakmp)#exitR1(config)#crypto isakmp key 0 cisco address 23.1.1.2 255.255.255.255定义隧道对端的IP地址和验证的密码接下来在R3上做相对应的配置:R3(config)#crypto isakmp policy 1R3(config-isakmp)#authentication pre-shareR3(config-isakmp)#hash shaR3(config-isakmp)#encryption aes 128R3(config-isakmp)#group 2R3(config-isakmp)#exitR3(config)#crypto isakmp key 0 cisco address 12.1.1.1 255.255.255.2553、在R1和R3上配置IPSEC阶段2的配置:R1(config)#crypto ipsec transform-set R1-R3 esp-aes 128 esp-sha-hmac定义加密转换集R1(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255 定义感兴趣的流在R3上做相应的配置:R3(config)#crypto ipsec transform-set R3-R1 esp-aes 128 esp-sha-hmacR3(config)#access-list 101 permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.2554、在R1和R3上配置加密映射图:R1(config)#crypto map VPN-R3 10 ipsec-isakmpR1(config-crypto-map)#set peer 23.1.1.2R1(config-crypto-map)#match address 101R1(config-crypto-map)#set transform-set R1-R3R1(config)#crypto map VPN-R1 10 ipsec-isakmpR1(config-crypto-map)#set peer 12.1.1.1R1(config-crypto-map)#match address 101R1(config-crypto-map)#set transform-set R3-R15、在R1和R3上应用加密映射图并配置到达隧道对端内网的静态路由:R1(config)#interface s0/1R1(config-if)#crypto map VPN-R3R1(config)#ip route 172.16.1.0 255.255.255.0 23.1.1.2R3(config)#interface s0/0R3(config-if)#crypto map VPN-R1R3(config)#ip route 192.168.1.0 255.255.255.0 12.1.1.16、测试R3#ping 192.168.1.1 source 172.16.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:Packet sent with a source address of 172.16.1.1.!!!!R3#show crypto engine connections activeID Interface IP-Address State Algorithm Encrypt Decrypt1 Serial0/0 23.1.1.2 set HMAC_SHA+AES_CBC 0 02001 Serial0/0 23.1.1.2 set AES+SHA 0 4 2002 Serial0/0 23.1.1.2 set AES+SHA 4 0大家可以看到有4个报文被加密和4个报文被解密。

一、实验室名称:网络工程实验室

二、实验项目名称:IPSec的配置和使用

三、实验学时:2学时

四、实验原理:

IPSec 基于端对端的安全模式,在源IP 和目标IP 地址之间建立信任和安全性。

IPSec 协议不是一个单独的协议,它给出了应用于IP层上网络数据安全的一整套体系结构,包括网络认证协议Authentication Header(AH)、封装安全载荷协议Encapsulating Security Payload(ESP)、密钥管理协议Internet Key Exchange (IKE)和用于网络认证及加密的一些算法等。

IPSec 规定了如何在对等层之间选择安全协议、确定安全算法和密钥交换,向上提供了访问控制、数据源认证、数据加密等网络安全服务。

五、实验目的:

1、了解IPSec的功能与使用。

2、掌握IPSec的配置与使用。

六、实验内容:

1、配置传输模式IPSec。

2、配置隧道模式IPSec。

七、实验器材(设备、元器件):

(1)测试用客户机一台,安装windows系统。

(2)测试用文件(文档)若干。

八、实验步骤:

参见视频

九、实验数据及结果分析:

IPSec设置前

一端IPsec设置完成:

两端IPSec设置成功

十、实验结论:

1、IPSec对。

2、使用装载的证书,能够对选定文档进行加密、解密。

3、使用装载的证书,能够对选定文档进行签名、效验。

实验七Window7系统中IPSec协议配置及数据包分析实验七Window 7系统中IPSec协议配置及数据包分析一:实验目的本实验主要验证IP通信在建立IPSec传输模式和隧道模式前后的变化,为了简化实验过程,这里只对ICMP进行加密,但在配置的过程中即可发现,其他IP协议要进行同样的加密也是非常简单的。

二:实验环境实验中使用以下软件和硬件设备(1)VMware workstation 15 pro(官网最新版)(2)Windows 7专业版系统和Windows 7 旗舰版系统(3)都装好wireshark2.6.4版本(4)一个交换机(5)两台装有操作系统和sniffer嗅探机的vm虚拟机为了方便称呼win7专业版系统为PC1,win7旗舰版版系统为PC2,从这里开始都以PC1,PC2来称呼代替直到实验的结束,万望注意辨别。

三:实验内容1. 了解IPSec2. 在Windows XP的计算机上配置IPSec VPN原理简介:IPSec在IP层上对数据包进行高强度的安全处理,提供数据源地址验证、无连接数据完整性、数据机密性、抗重播和有限业务流机密性等安全服务。

各种应用程序可以享用IP层提供的安全服务和密钥管理,而不必设计和实现自己的安全机制,因此减少了密钥协商的开销,也降低了产生安全漏洞的可能性。

四:实验步骤一、传输模式的实现1.启动VMware 15,建立两个Windows7系列的虚拟机。

一个为win7专业版系统虚拟机,一个为win7旗舰版系统虚拟机。

图1图2第一次做实验:PC1:192.168.219.130 PC2:192.168.219.131 第二次做实验:PC1:192.168.252.128 PC2:192.168.252.129 注释:本次实验是分成两次所作的,在第一次做实验的时候,因IP策略上的设置错误,导致迟迟未抓到isakmp包,因此第二次做时设置正确后就抓到了,这是本人对该实验的理解不到位所导致的,已深刻检讨。

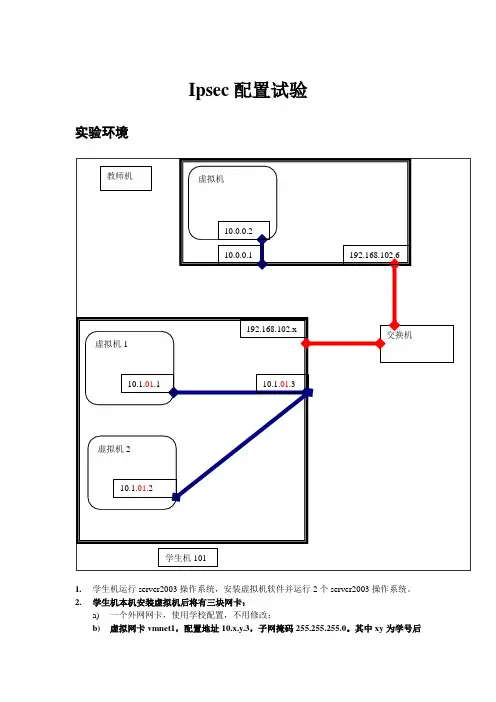

Ipsec配置试验实验环境1.学生机运行server2003操作系统,安装虚拟机软件并运行2个server2003操作系统。

2.学生机本机安装虚拟机后将有三块网卡:a)一个外网网卡,使用学校配置,不用修改;b)虚拟网卡vmnet1,配置地址10.x.y.3,子网掩码255.255.255.0。

其中xy为学号后三位,x为班号,y为序号。

例如学号101,x为1,y为01。

c)虚拟网卡vmnet8暂不配置。

3.学生机虚拟机1有一块网卡,选择与vmnet1连接,仅主机配置,与主机构成私有网络。

配置地址10.x.y.1,子网掩码255.255.255.0,网关10.x.y.3(即vmnet1的地址)。

4.学生机虚拟机2有一块网卡,同样选择与vmnet1连接,仅主机配置,与主机构成私有网络。

配置地址为配置地址10.x.y.2,子网掩码255.255.255.0,网关10.x.y.3(即vmnet1的地址)。

试验步骤1.在虚拟机1上配置ipsec。

1)单击“开始”,单击“运行”,输入“MMC”,然后单击“确定”。

2)在“MMC”中,单击“文件”,单击“添加/删除管理单元”,然后单击“添加”。

3)单击“IP安全策略管理”,然后单击“添加”。

4)在“选择计算机或域”对话框中,确保选中了“本地计算机”,然后单击“完成”。

5)在“添加独立管理单元”对话框中,单击“关闭”,然后单击“确定”。

6)把该控制台命名为IPSEC保存到桌面上,然后关闭ipsec控制台。

2.在虚拟机1上配置ipsec过滤ping命令的ICMP包。

1)测试连通性2)在虚拟机1桌面上双击IPSEC文件,打开控制台。

3)在控制台树中,单击“IP安全策略,在本地计算机”,单击右键,选中“创建IP安全策略”。

5)在“IP安全策略名称”下的“名称”框中输入no ping ,单击“下一步”。

6)在“安全通讯请求”下的确保没有选中“激活默认响应规则”,单击“下一步”。

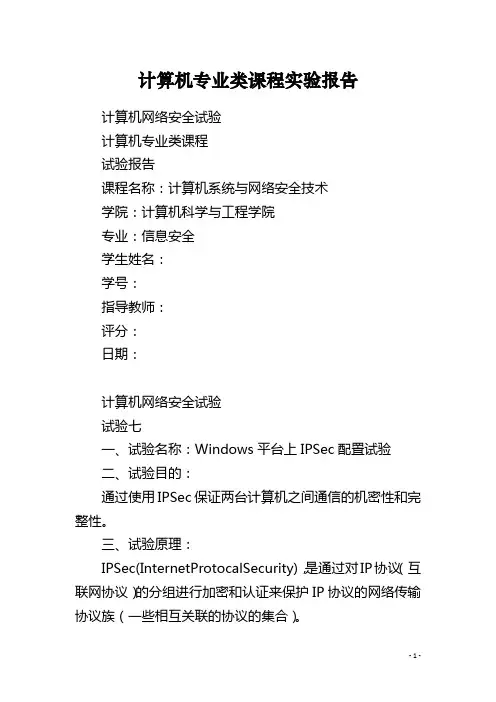

计算机专业类课程实验报告计算机网络安全试验计算机专业类课程试验报告课程名称:计算机系统与网络安全技术学院:计算机科学与工程学院专业:信息安全学生姓名:学号:指导教师:评分:日期:计算机网络安全试验试验七一、试验名称:Windows平台上IPSec配置试验二、试验目的:通过使用IPSec保证两台计算机之间通信的机密性和完整性。

三、试验原理:IPSec(InternetProtocalSecurity),是通过对IP协议(互联网协议)的分组进行加密和认证来保护IP协议的网络传输协议族(一些相互关联的协议的集合)。

四、试验内容:(1)添加一条新的IP安全策略(2)添加IP安全规则(3)添加IP筛选器(4)指定新的筛选器操作的属性(5)指派新的安全策略并进行测试五、试验设备与环境:(1)学生每人一台PC,安装WindowsXP/2000操作系统。

(2)IP安全策略管理单元(ipsecpol),IP安全策略监控器(ipsecmon)。

(3)局域网环境。

六、试验方法步骤:(1)打开本地安全设置。

(2)依据IP安全策略向导新建一个IP安全策略,包括初始身份验证方法的设置,此处两台计算机之间统一选择KerberosV5协议。

计算机网络安全试验(3)完成IP安全策略向导的配置以后,通过使用添加向导添加一个IP安全规则。

包括是否使用隧道、网络类型以及身份验证方法的设置,其中通信的双方必需使用同一个密钥。

(4)完成密钥的设置后使用向导添加IP筛选器,设置源地址、目的地址以及协议类型。

(5)使用向导指定新筛选器操作的属性。

其中通信双方的完整性算法和加密算法必需保持全都。

(6)完成全部的设置以后指派新的IP安全策略并进行测试。

七、试验结果分析:之前的状态:(1)一台计算机IPSec的筛选器操作为阻挡另一台计算机的通信,并对其进行ping测试,进行验证:计算机网络安全试验ping测试:ping不成功(2)一台计算机IPSec的筛选器操作为允许另一台计算机的通信,对其进行ping计算机网络安全试验测试ping测试:ping成功了计算机网络安全试验(1)一台计算机IPSec的筛选器操作为和另一台计算机的通信为安全协商,对其进行ping测试ping测试:成功计算机网络安全试验数据分析:当双方设置IPSEC策略为协商安全,协商安全密钥为双方事先商定的(本此试验为zhu)且相互指定隧道终点为对方的IP时,双方才能互通,密钥必需是双方事先商定的,假如一方没有设置,则双方不能PING通,隧道的终点要指定对方的IP。

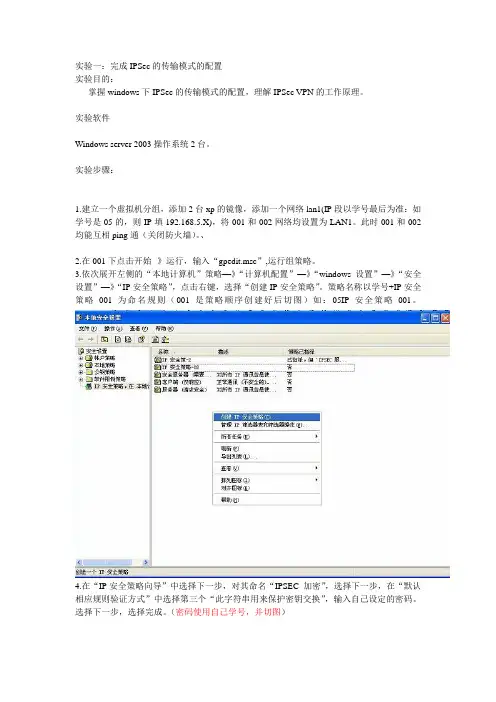

实验一:完成IPSec的传输模式的配置实验目的:掌握windows下IPSec的传输模式的配置,理解IPSec VPN的工作原理。

实验软件Windows server 2003操作系统2台。

实验步骤:1.建立一个虚拟机分组,添加2台xp的镜像,添加一个网络lan1(IP段以学号最后为准:如学号是05的,则IP填192.168.5.X),将001和002网络均设置为LAN1。

此时001和002均能互相ping通(关闭防火墙)。

、2.在001下点击开始--》运行,输入“gpedit.msc”,运行组策略。

3.依次展开左侧的“本地计算机”策略—》“计算机配置”—》“windows设置”—》“安全设置”—》“IP安全策略”,点击右键,选择“创建IP安全策略”。

策略名称以学号+IP安全策略001为命名规则(001是策略顺序创建好后切图)如:05IP安全策略001。

4.在“IP安全策略向导”中选择下一步,对其命名“IPSEC 加密”,选择下一步,在“默认相应规则验证方式”中选择第三个“此字符串用来保护密钥交换”,输入自己设定的密码。

选择下一步,选择完成。

(密码使用自己学号,并切图)5. 在“IPSec加密属性”中添加IP安全规则6. “隧道终结点”选择“此规则不指定隧道”,点击下一步。

(隧道在下在实验中完成)7. “网络类型”选择“所有网络连接”,点击下一步8.“身份验证方法”同步骤4,点击下一步。

9.“IP筛选器列表”选择“所有IP通信量”,点击下一步。

10.“筛选器操作”选择添加,点击下一步。

11,“筛选器操作名称”输入“学号+筛选器列表001命名”,点击下一步。

12,“筛选器操作常规选项”选择“协商安全”,点击下一步。

13. 选择“不和不支持Ipsec的计算机通信”,点击下一步。

14.“IP通信安全设施”选择“加密并保持完整性”,点击下一步,完成。

15.在“筛选器操作中”选择“姓名+学号命名”的,点击下一步。

实验步骤1、学生单击“试验环境试验”进入试验场景,单击“打开控制台”按钮,进入目标主机,如图1所示。

图12、输入默认账号administrator,密码123456,进入windows 2000系统主机。

3、在Windows 2000的计算机中,点击“开始”→“运行”,输入“MMC",确定;出现Windows的管理控制台界面,如图2所示。

图24、按”CTRL+M"键,或者点击菜单“文件”-“添加/删除管理单元”,如图3所示5、在出现的对话框中点“添加”,如图4所示:图46、在“添加独立的管理单元”对话框中,选中“IP安全策略管理”,点“添加”;在“选择计算机”对话框中,选择“本地计算机”,表示管理现在正在使用的计算机,依次用鼠标按“完成”、“关闭”、“确定”按钮。

图5图66、右击控制台界面左侧IP安全策略管理,选择“创建IP安全策略”,如图7所示:图7图97、出现“IP策略向导界面”后,点击“下一步”建立一个名为IPsec的安全策略,然后依次点击下一步,下一步,是,完成,如下列图所示图10图11图12图13图148、完成对话框中选中“编辑属性”,会弹出如图15所示窗口:图159、点击“添加”按钮,注意将旁边的“使用添加向导”选项去掉。

图1610、点击右侧“添加”按钮,将下方的“使用添加向导”选项去掉,如图17所示:图1711、源地址设为任何IP地址,目标地址也设为任何IP地址,协议类型选择任意。

如图18、19所示。

图18图19点击“确定”,再点击“确定”后,返回属性界面。

图2012、选中“筛选器操作”选项卡,选中“请求安全”一项,对其进行编辑。

在“安全措施”中,选择“阻止”一项。

在“常规”中,将名称起为defaultIP。

点击确定。

图21图22图2313、点击“确定”,完成设置。

然后点击“关闭”,如图24所示。

图24图2514、完成所有设置后,点击“确定”关闭属性页面。

对新的安全策略进行指派,如图26所示。

《网络安全与管理》实验报告

实验名称IPSec设置与应用实验室419实验日期2014.6.3

筛选器操作设置

第一步:选择“筛选器操作”,在出现的窗口中在不选择“使用‘添加向导’”情况下

属性的常规设置

第二步:默认情况下只有“控制台根节点”一个选项。

可通过主菜单的“文件”下拉后

第四步:添加后就可在控制台窗口的“控制台根节点”下看到“IP安全策略,在本地

第八步:设置完点击“下一步”按钮,出现指定IP通讯的目的地址窗口。

当用户想对某个域名进行过滤时,可以在目的地址处选择“一个特定的DNS名称”,然后在主机名处输入对应的域名,设置完后点“下一步”。

第九步:选择通讯协议类型,包括常用的TCP和UDP,还可以设置为任意。

第十二步:点击“添加”和“关闭”按钮保存此前的设置,可在“

看到新建立的名为“新IP筛选器列表”的筛选器。

高级技巧

备份设置的过滤规则

安全策略,在本地计算机”,选择“导出策略”即可。

若在其他计算机上使用“所有任务”下的“导入策略”,实现多台计算机快速使用同一个策略的功能。

快速还原初始设置

中的“恢复默认设置”功能来完成还原初始设置。

方法是在“本次实验是让我对IPSec进行设置比较简单,只是命令比较多,所以实验课上的时间比较紧,自用电脑装的是Win7系统,但是可以使用相关的软件如GNS3进行环境的构建。

在。

AR2与FW2模拟企业出口网络设备,分别作了NAT,FW2模拟总部,FW2模拟分部的VPN设备。

FW2的配置: dis cu dis current-configuration 00:09:55 2015/01/26 # stp region-configuration region-name b05fe31530c0 active region-configuration # acl number 3001 rule 10 permit ip source 172.16.1.0 0.0.0.255 destination 192.168.0.0 0.0.255.25 5 # ike proposal 10 # ike peer peer1 pre-shared-key %$%$NdphS;CbuFUA8hESFGLRj*!u%$%$ ike-proposal 10 # ipsec proposal 10 # ipsec policy-template ywdvpn 10 security acl 3001 ike-peer peer1 proposal 10 # ipsec policy vpn 10 isakmp template ywdvpn # interface GigabitEthernet0/0/0 alias GE0/MGMT ip address 2.2.2.2 255.255.255.0 ipsec policy vpn # interface GigabitEthernet0/0/1 ip address 172.16.1.1 255.255.255.0 # interface GigabitEthernet0/0/2 # interface GigabitEthernet0/0/3 # interface GigabitEthernet0/0/4 # interface GigabitEthernet0/0/5 # interface GigabitEthernet0/0/6 # interface GigabitEthernet0/0/7 # interface GigabitEthernet0/0/8 # interface NULL0 alias NULL0 # firewall zone local set priority 100 # firewall zone trust set priority 85 add interface GigabitEthernet0/0/1 # firewall zone untrust set priority 5 add interface GigabitEthernet0/0/0 # firewall zone dmz set priority 50 # aaa local-user admin password cipher %$%$Ae`Z=@^Tb0Q.InD$q}"local-user admin service-type web terminal telnet local-user admin level 15 authentication-scheme default # authorization-scheme default # accounting-scheme default # domain default # # nqa-jitter tag-version 1

路由器IPSecVPN配置实验详解路由器IPSecVPN配置实验详解:本文档将详细介绍如何配置路由器的IPSec VPN。

通过此配置,您可以建立安全的虚拟私人网络(VPN)连接,以实现远程访问和数据传输的安全性。

1.硬件准备在开始配置路由器之前,您需要确保以下硬件准备工作已完成:- 一台支持IPSec VPN的路由器- 一个用于配置和管理路由器的计算机- 一个可用的互联网连接2.网络拓扑规划在进行配置之前,您需要为您的网络设计一个合适的拓扑结构。

这包括确定需要建立VPN连接的远程站点,以及路由器和其他网络设备的位置。

3.路由器基本设置在配置IPSec VPN之前,您需要设置并确保路由器的基本功能正常工作。

这包括配置路由器的IP地质、子网掩码、网关和DNS等参数。

4.IPSec VPN配置步骤以下是配置IPSec VPN的详细步骤:4.1 配置VPN隧道通过设置VPN隧道,您可以定义连接两个远程站点的安全通信通道。

在此步骤中,您需要指定隧道的名称、本地和远程站点的IP 地质和密钥等参数。

4.2 配置加密算法在此步骤中,您需要选择适当的加密算法和哈希算法来保护IPSec VPN通信的安全性。

您可以根据需求和性能要求来选择合适的加密算法。

4.3 配置身份验证身份验证是确保通信双方的身份合法性的重要步骤。

您可以选择使用预共享密钥、证书或其他身份验证方法来保护IPSec VPN的身份验证过程。

4.4 配置 IPsec 参数在此步骤中,您需要配置IPSec VPN隧道的其他参数,如传输模式、加密密钥、完整性检查和重传等。

4.5 测试和验证完成配置后,您应该进行测试和验证,确保IPSec VPN的连接可以正常工作。

您可以尝试建立连接并传输测试数据来验证配置的正确性。

5.附件在本文档中,包含以下附件:- 示例配置文件:包含一个典型的IPSec VPN配置示例,可供参考和使用。

- 故障排除指南:包含常见问题和故障排除方法的指南,帮助您解决配置中遇到的问题。

IPSEC及IKE实验(中文版v1.1)实验1 IPSec的基本配置 (1)1.1 IPSec的基本配置 (1)1.1.1 实验目的 (1)1.1.2 实验环境 (1)1.1.3 实验组网图 (1)1.1.4 实验步骤 (1)1.1.5 思考题 (7)实验1 IPSec的基本配置1.1 IPSec的基本配置1.1.1 实验目的●掌握在华为路由器上配置IPSec的方法。

●了解IKE建立安全联盟的过程。

●了解IPSec的具体工作流程。

1.1.2 实验环境●Quidway 2600 系列路由器 2 台,以太网交换机或集线器 1 台,PC机 2台,V35或V24 DTE/DCE 线缆 2 对;●VRP版本要求:VRP 1.74版本以上。

1.1.3 实验组网图E0£o图1-1实验组网图1.1.4 实验步骤1.按照上面的组网图将各设备连接起来,下面给出各路由器的配置,以供大家参考:RT1 的配置:[rt1] firewall enable1[rt1] interface ethernet 0[rt1 -Ethernet0] ip address 10.10.1.1 255.255.255.0[rt1 -Ethernet0] quit[rt1 ] acl 101[rt1-acl -101] rule permit ip source 10.10.1.0 0.0.0.255 destination 10.20.1.0 0.0.0.255 //配置访问控制列表,定义一条从10.10.1.1到10.20.1.1的数据流[rt1-acl -101] rule deny ip source any destination any[rt1-acl -101] quit[rt1] ipsec proposal tran1//创建一个名为tran1的转换方式,并进入安全转换方式配置模式[rt1 -ipsec-proposal-tran1] encapsulation-mode tunnel//设置安全协议对 IP报文的封装形式为隧道模式[rt1 -ipsec-proposal-tran1] transform esp-new//设置转换方式采用的安全协议为RFC2406规定的 ESP协议[rt1 -ipsec-proposal-tran1] esp-new encryption-algorithm des//设置 ESP协议采用的加密算法为des[rt1 -ipsec-proposal-tran1] esp-new authentication-algorithm sha1-hmac-96//设置 ESP协议采用的验证算法为SHA-1验证算法[rt1 -ipsec-proposal-tran1] quit[rt1] ipsec policy policy1 10 isakmp//在全局模式下创建一条安全策略,并进入安全策略配置模式[rt1-ipsec-policy-policy1-10] security acl 101//设置安全策略引用的访问列表[rt1-ipsec-policy-policy1-10] tunnel remote 202.10.1.2//设置安全隧道的对端地址[rt1-ipsec-policy-policy1-10] proposal tran1//设置安全策略所引用的转换方式[rt1-ipsec-policy-policy1-10] quit[rt1] interface serial 0[rt1 -Serial0] ip address 202.10.1.1 255.255.255.0[rt1 -Serial0] ipsec policy policy1[rt1 -Serial0] quit//在接口Serial0上应用安全策略组[rt1] ike pre-shared-key asd remote 202.10.1.2//配置 pre-shared-key的验证字[rt1] ike proposal 10//创建一个 IKE策略[rt1-ike-proposal-10] quit[rt1] ip route-static 10.20.1.0 255.255.255.0 202.10.1.2RT2 的配置:2[rt2] firewall enable[rt2] interface ethernet 0[rt2 -Ethernet0] ip address 10.20.1.1 255.255.0.0[rt2] acl 101[rt2-acl -101] rule permit ip source 10.20.1.0 0.0.0.255 destination 10.10.1.0 0.0.0.255[rt2-acl -101] rule deny ip source any destination any[rt2] ipsec proposal tran1[rt2-ipsec-proposal-tran1] encapsulation-mode tunnel[rt2-ipsec-proposal-tran1] transform esp-new[rt2-ipsec-proposal-tran1] esp-new encryption-algorithm des[rt2-ipsec-proposal-tran1] esp-new authentication-algorithm sha1-hmac-96[rt2-ipsec-proposal-tran1]quit[rt2] ipsec policy policy1 10 isakmp[rt2-ipsec-policy-policy1-10] security acl 101[rt2-ipsec-policy-policy1-10] tunnel remote 202.10.1.1[rt2-ipsec-policy-policy1-10] proposal tran1[rt2-ipsec-policy-policy1-10] quit[rt2] interface serial 0[rt2 -Serial0]ip add 202.10.1.2 255.255.255.0[rt2 -Serial0] ipsec policy policy1[rt2] ike pre-shared-key asd remote 202.10.1.1[rt2] ike proposal 10[rt1-ike-proposal-10] quit[rt2] ip route-static 10.10.1.0 255.255.255.0 202.10.1.12.通过“display ipsec proposal”命令可以显示转换方式的有关信息,下面是显示的结果:[rt1] display ipsec proposal transform set name: tran1transform set mode: tunneltransform: esp-newESP protocol: hash sha1-hmac-96, encrypt des而通过“display ike proposal”命令,我们可以在路由器上查看配置的IKE的安全策略,下面是显示的结果:[rt1] display ike proposalProtection policy suite with priority 10encryption : DES_CBChash : SHAauthentication : PRE_SHAREDDH Group : MODP_768duration(seconds): 86400Default protection policy suite3encryption : DES_CBChash : SHAauthentication : PRE_SHAREDDH Group : MODP_768duration(seconds): 86400在这里我们使用的是默认的IKE安全策略参数,有关参数在应用中可以根据实际情况进行配置。

IPsec实验报告 一、实验背景

二、实验要求 1.两个分部访问与总部的业务网段都要实用IPsec保护; 2.任何业务网段在访问公网时,都要经过NAT转化,但不能影响业务网段之间的IPsec流量; 3.如果分部业务网段之间访问也要使用IPsec保护,但分部之间不能构建IPsec对等体关系。

三、实验相关配置

1、首先配置好基本信息及接口配置 2、在RT1上配置ip route 0.0.0.0 0.0.0.0 172.1.1.1 在RT2上配置ip route 0.0.0.0 0.0.0.0 172.1.2.1 在RT3上配置ip route 0.0.0.0 0.0.0.0 172.1.3.1

然后测试RT1,RT2,RT3间的连通性

实验要求1两个分部访问与总部的业务网段都要实用IPsec保护: 3、RT1配置: crypto isakmppolicy 10 //配置阶段1的策略 encr 3des //3DES加密算法 hash md5 //MD5 hash算法 authentication pre-share //pre-share身份认证方法 group 2 //DH组号为2 crypto isakmp keycisco address 172.1.2.2 crypto isakmp keycisco address 172.1.3.2 ! //配置Ike密码为cisco,对端分别为172.1.2.2和172.1.3.2! crypto ipsectransform-set test esp-3des esp-md5-hmac! //配置传输集名为test,指定阶段2的参数 crypto map mymap 10 ipsec-isakmp //阶段2的配置,配置加密图,名为mymap,序列号为10 set peer172.1.2.2 //设置对等体172.1.2.2 set transform-set test //设置传输集为test, match address 101 //匹配感兴趣流量acl列表101 crypto map mymap 20 ipsec-isakmp //配置加密图mymap,序列号为20 set peer172.1.3.2 settransform-set test match address 102 RT2配置:crypto isakmp policy 10 encr 3des hash md5 authentication pre-share group 2 crypto isakmp keycisco address 172.1.1.2 crypto ipsectransform-set test esp-3des esp-md5-hmac crypto map mymap 10 ipsec-isakmp set peer 172.1.1.2 set transform-set test match address 100 RT3配置:crypto isakmp policy 10 encr 3des hash md5 authentication pre-share group 2 crypto isakmp key cisco address 172.1.1.2 crypto ipsectransform-set test esp-3des esp-md5-hmac crypto map mymap10 ipsec-isakmp set peer 172.1.1.2 set transform-set test match address 100 连通性调测: RT1#ping192.168.36.1 source 192.168.20.1 Type escape sequenceto abort.Sending 5,100-byte ICMP Echos to 192.168.36.1, timeout is 2 seconds:Packet sent with asource address of 192.168.20.1!!!!!Success rate is100 percent (5/5), round-trip min/avg/max = 76/130/188 ms

实验要求2任何业务网段在访问公网时,都要经过NAT转化,但不能影响业务网段之间的

IPsec流量: RT1配置: access-list 111 deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255 access-list 111 permit ip 192.168.0.0 0.0.255.255 any int E1/0 ip nat inside int E0/0 ip nat outside exit ip nat inside source list 111 int e0/0 over RT2配置: Access-list 111 deny ip 192.168.36.0 0.0.0.255 192.168.20.0 0.0.0.255 Access-list 111 permit ip 192.168.0.0 0.0.255.255 any int E1/0 ip nat inside int E0/0 ip nat outside exit ip nat inside source list 111 int e0/0 over

RT3配置: Access-list 111 deny ip 192.168.44.0 0.0.0.255 192.168.20.0 0.0.0.255 Access-list 111 permit ip 192.168.0.0 0.0.255.255 any int E1/0 ip nat inside int E0/0 ip nat outside exit ip nat inside source list 111 int e0/0 over 连通性测试: RT1#ping192.168.36.1 source 192.168.20.1 Type escape sequenceto abort.Sending 5,100-byte ICMP Echos to 192.168.36.1, timeout is 2 seconds:Packet sent with asource address of 192.168.20.1!!!!!Success rate is100 percent (5/5), round-trip min/avg/max = 76/130/188 ms

RT1#ping172.1.1.2 source 192.168.20.1 Type escape sequenceto abort.Sending 5,100-byte ICMP Echos to 172.1.1.2, timeout is 2 seconds:Packet sent with asource address of 192.168.20.1!!!!!Success rate is100 percent (5/5), round-trip min/avg/max = 76/130/188 ms

RT2#ping172.1.2.2 source 192.168.36.1 Type escape sequenceto abort.Sending 5,100-byte ICMP Echos to 172.1.2.2, timeout is 2 seconds:Packet sent with asource address of 192.168.36.1!!!!!Success rate is100 percent (5/5), round-trip min/avg/max = 76/130/188 ms

RT3#ping172.1.3.2 source 192.168.44.1 Type escape sequenceto abort.Sending 5,100-byte ICMP Echos to 172.1.3.2, timeout is 2 seconds:Packet sent with asource address of 192.168.44.1!!!!!Success rate is100 percent (5/5), round-trip min/avg/max = 76/130/188 ms

实验要求3分部之间不建立对等体的情况下,实现分部之间内网通信,数据流经过总部。 R1、R2和R3的阶段1和阶段2配置不用变,只需修改感兴趣流量: R1感兴趣流量: access-list 101 permit ip 192.168.0.0 0.0.255.255 192.168.36.0 0.0.0.255 access-list 102 permit ip 192.168.0.0 0.0.255.255 192.168.44.0 0.0.0.255 R2感兴趣流量: access-list 100 permit ip 192.168.36.0 0.0.0.255 192.168.0.0 0.0.255.255 R3感兴趣流量: access-list 100 permit ip 192.168.44.0 0.0.0.255 192.168.0.0 0.0.255.255 连通信测试: RT2#ping 192.168.44.1 source 192.168.36.1 Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to192.168.44.1, timeout is 2 seconds:Packet sent with a source address of192.168.36.1.!!!!Success rate is 80 percent (4/5),round-trip min/avg/max = 140/198/260 ms