实验十九、配置MAC地址表实现绑定和过滤

一、 实验目的

1、了解MAC地址表在交换机中的作用;

2、熟练掌握如何配置MAC地址表实现MAC与端口绑定功能。

二、 应用环境

1、通常交换机支持动态学习MAC地址的功能,每个端口可以动态学习多个MAC地址,

从而实现端口之间已知MAC地址数据流的转发。当MAC地址老化后,则进行广播处理。也就是说,交换机某接口上学习到某MAC地址后可以进行转发,如果将连线切换到另外一个接口上交换机将重新学习该MAC地址,从而在新切换的接口上实现数据转发。

2、为了安全和便于管理,需要将MAC地址与端口进行绑定,通过配置MAC地址表的方

式进行绑定。即,MAC地址与端口绑定后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。但是不影响其他MAC的数据流从该端口进入。

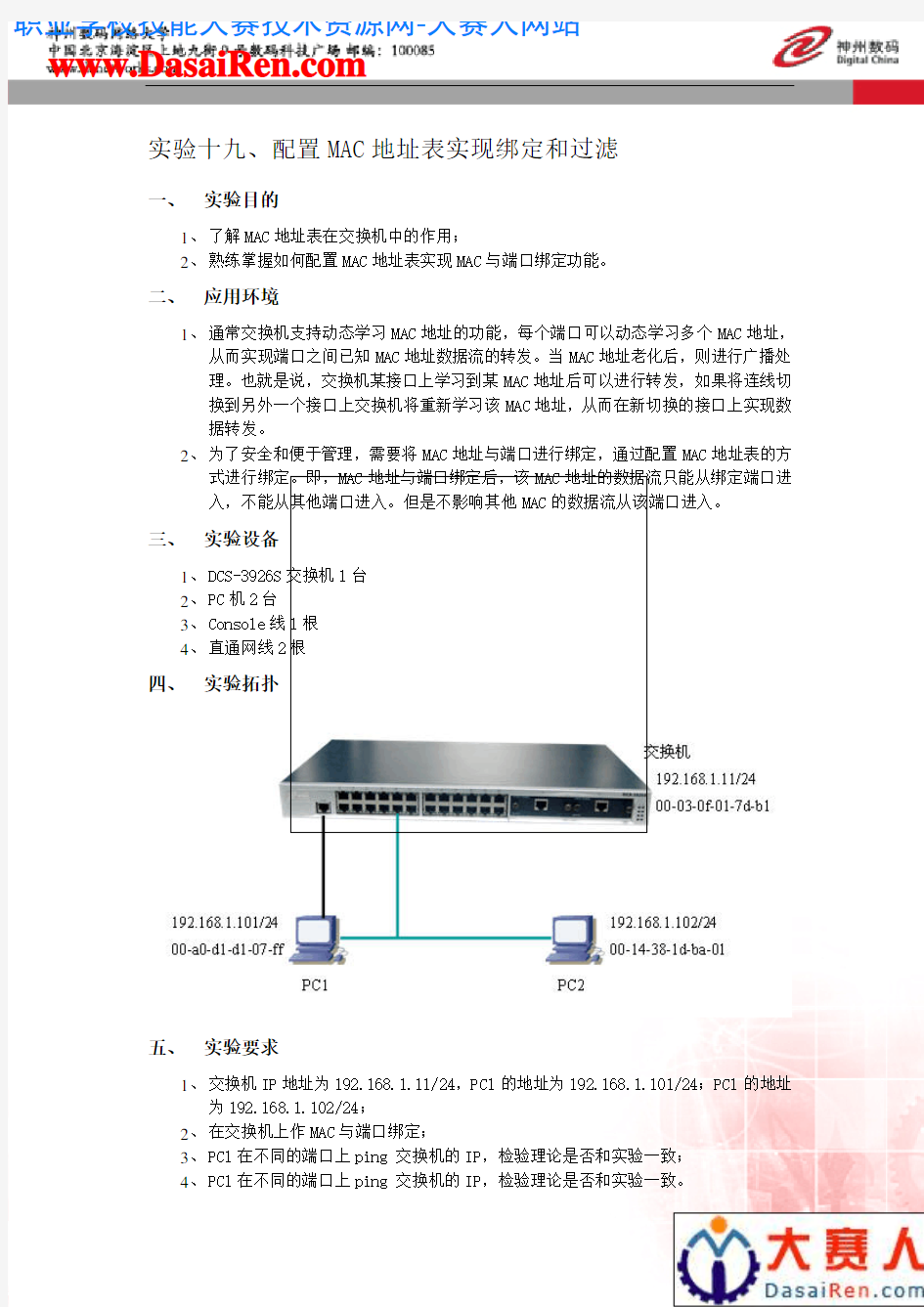

三、 实验设备

1、DCS-3926S交换机1台

2、PC机2台

3、Console线1根

4、直通网线2根

四、 实验拓扑

五、 实验要求

1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC1的地址

为192.168.1.102/24;

2、在交换机上作MAC与端口绑定;

3、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致;

4、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。

六、 实验步骤

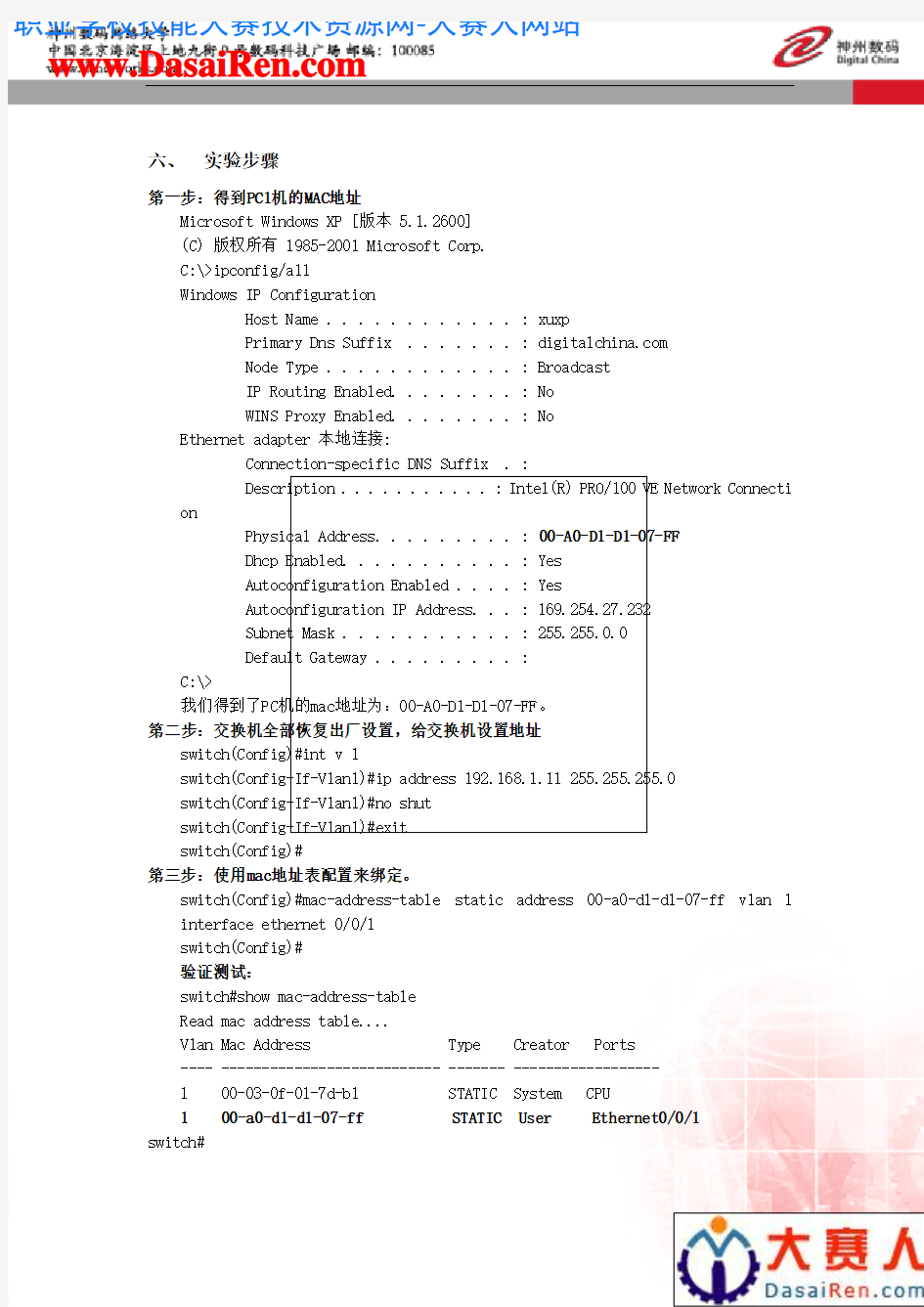

第一步:得到PC1机的MAC地址

Microsoft Windows XP [版本 5.1.2600]

(C) 版权所有 1985-2001 Microsoft Corp.

C:\>ipconfig/all

Windows IP Configuration

Host Name . . . . . . . . . . . . : xuxp

Primary Dns Suffix . . . . . . . : https://www.doczj.com/doc/e82348290.html,

Node Type . . . . . . . . . . . . : Broadcast

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter 本地连接:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connecti on

Physical Address. . . . . . . . . : 00-A0-D1-D1-07-FF

Dhcp Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Autoconfiguration IP Address. . . : 169.254.27.232

Subnet Mask . . . . . . . . . . . : 255.255.0.0

Default Gateway . . . . . . . . . :

C:\>

我们得到了PC机的mac地址为:00-A0-D1-D1-07-FF。

第二步:交换机全部恢复出厂设置,给交换机设置地址

switch(Config)#int v 1

switch(Config-If-Vlan1)#ip address 192.168.1.11 255.255.255.0

switch(Config-If-Vlan1)#no shut

switch(Config-If-Vlan1)#exit

switch(Config)#

第三步:使用mac地址表配置来绑定。

switch(Config)#mac-address-table static address 00-a0-d1-d1-07-ff vlan 1 interface ethernet 0/0/1

switch(Config)#

验证测试:

switch#show mac-address-table

Read mac address table....

Vlan Mac Address Type Creator Ports

---- --------------------------- ------- ------------------

1 00-03-0f-01-7d-b1 STATIC System CPU

1 00-a0-d1-d1-07-ff STATIC User Ethernet0/0/1

switch#

第四步:ping命令测试

PC 端口 Ping 结果 原因

PC1 0/0/1 192.168.1.11 通

PC1 0/0/7 192.168.1.11 不通

PC2 0/0/1 192.168.1.11 通

PC2 0/0/7 192.168.1.11 通

第四步:将PC2网线连接在0/0/1上显示

switch#show mac-address-table

Read mac address table....

Vlan Mac Address Type Creator Ports

---- --------------------------- ------- ---------------

1 00-03-0f-01-7d-b1 STATIC System CPU

1 00-14-38-1d-ba-01 DYNAMIC Hardware Ethernet0/0/1

1 00-a0-d1-d1-07-ff STATIC User Ethernet0/0/1

switch#

第五步:配置MAC地址过滤

switch(Config)#mac-address-table blackhole address 00-a0-d1-d1-07-ff vlan 1 验证配置:

switch#show mac-address-table

Read mac address table....

Vlan Mac Address Type Creator Ports

---- --------------------------- ------- ---------------

1 00-03-0f-01-7d-b1 STATIC System CPU

1 00-a0-d1-d1-07-ff STATIC User (blackhole)

switch#

第六步:用ping命令验证

无论PC1插在交换机的哪个RJ45口上,都ping不通192.168.1.11

而PC2则能ping通。

七、 注意事项和排错

输入show mac命令时,某端口没有学习到该端口连接的设备的MAC。可能的原因有:交换机启动SpanningTree,且端口处于discarding状态;或者端口刚连接上设备,Spanning Tree还在计算中,等Spanning Tree计算完毕,端口就可以学习MAC地址了;

八、 共同思考

实验18和实验19实现绑定的异同点。

九、 课后练习

自行设计一个实验,验证MAC和端口的绑定。

十、 相关配置命令详解

show mac-address-table

命令:show mac-address-table [static|aging-time|blackhole] [address

功能:显示交换机当前的MAC地址表的内容。

参数:static静态表项;aging-time地址老化时间;blackhole 过滤表项;

命令模式:特权用户配置模式

缺省情况:系统缺省不显示MAC地址表的内容。

使用指南:本命令可以分类显示各种MAC地址表项,也可以使用命令show mac-address-table显示当前交换机内所有的MAC地址表项。

举例:显示当前MAC地址表中的过滤表项。

Switch#show mac-address-table blackhole

mac-address-table aging-time

命令:mac-address-table aging-time {

no mac-address-table aging-time

功能:设置MAC地址表中动态学习到的地址映射表项的老化时间;本命令的no操作为恢复系统的缺省老化时间300秒。

参数:

命令模式:全局配置模式

缺省情况:系统缺省老化时间为300秒。

使用指南:老化时间设置的过小,交换机中会增加很多不必要广播影响性能;老化时间设置的过大,又会使一些早已不用的表项长期存在于MAC地址表中。因此用户应该根据实际情况合理的设置老化时间。

当老化时间设置为0秒时,交换机动态学习到地址就不会随着时间而老化,动态学习到的地址将一直保存在MAC地址表中。

举例:设置MAC地址表动态学习到的MAC地址的老化时间为400秒。

Switch(Config)#mac-address-table aging-time 400

mac-address-table

命令:mac-address-table {static|blackhole} address

no mac-address-table [static|blackhole|dynamic] [address

功能:添加或修改静态地址表项、过滤地址表项,此命令的no操作为删除静态地址表项、过滤地址表项。

参数:static静态表项;blackhole过滤表项,配置过滤表项的目的是丢弃指定MAC地址

的帧,用于过滤不想让其通过的流量,可以过滤源地址和目标地址;dynamic动态地址表项;

命令模式:全局配置模式

缺省情况:当配置VLAN接口后,系统会生成一个VLAN接口固有的MAC地址的静态地址映射表项。

使用指南:在某些特殊用途或者交换机不能动态的学习到MAC地址,用户可以使用本命令将MAC地址与端口及VLAN手工建立映射关系。

命令no mac-address-table为删除交换机MAC地址表中存在的所有动态、静态、过滤MAC 地址表项,系统缺省保留的映射表项除外。

举例:端口0/0/16属于VLAN200,与MAC地址为00-03-0f-f0-00-18建立地址映射。Switch(Config)#mac-address-table static address 00-03-0f-f0-00-18 vlan 200 interface ethernet 0/0/16

交换机转发过滤提高网络安全性能 当数据帧到达交换机接口时,交换机就将数据帧的目的地址与转发/过滤MAC数据库中的地址进行比较,如果目的硬件地址是已知的且已经在交换机的MAC数据库中,帧就只会被发送到正确的外出接口。交换机将不会把帧送往除了目的地接口之外的任何其他接口,这就保留了在其它网段上的带宽。这种技术就是交换机的转发过滤技术。 这种技术对于提高网络性能与网络安全很有作用。笔者将通过两个例子来谈谈这种技术对于交换式网络的重要意义。 案例一:利用二层交换机来隔离冲突域 如现在有一台交换机连着四台主机,分别为A、B、C、D。假设现在主机A要发一个数据包给主机D。当交换机收到主机A发过来的数据帧之后,该如何处理呢? 1、若交换机中没有主机A或者主机D的MAC地址信息 如果这个网络是刚刚组建,又或则出于某种原因,网络管理员把交换机重置后,则交换机的转发/过滤表会被清除。此时,由于主机A的MAC地址不在转发/过滤表中,所以,交换机会将主机A的MAC地址和端口添加到自己的MAC数据库中,然后再把帧转发到主机D中。但是,如果主机D的MAC地址不在交换机的MAC数据库中,则交换机会将帧转发到除了主机A连接的接口之外的其他所有接口中。也就是说,在交换机不知道目的主机MAC 地址的时候,则交换机上的除了本台设备之外的其他任何设备,如主机B、C、D都将收到主机A发出的数据包。很明显,此时交换机的一些带宽就会被浪费掉。在这种情形下,转发过滤技术并不能够带来多大的益处。 2、若交换机知道目的主机的MAC地址 假设交换机通过ARP等机制,在自己的MAC地址库中已经知道了所连接设备的MAC 地址,如主机A、B、C、D的MAC地址。要了解这些信息不难。只要这个网络存在一定时间,则通过地址学习功能,交换机可以记录相关设备的MAC地址信息。 在交换机已经了解了其相邻设备的MAC地址后,当交换机接收到主机A发过来的数据帧之后,会如何处理呢?交换机首先会读取数据帧中的目的MAC地址。然后在自己的MAC 地址库中进行查找。发现有匹配的MAC地址后,就从MAC地址库中查询中对应的交换机出口。然后再把数据帧从这个出口转发出去。从这个转发的过程中,我们可以看到数据帧是一进一出。而不像集线器一样,是一进多出;或者像上面提到的不知道目的MAC地址那样,也是一进多出。在这种情形下,交换机直接把数据帧准确无误的转发到对应的接口上。很明显,此时就不会对其他网段的带宽带来不利的影响。 通过这种转发过滤技术,就可以在最大限度内避免冲突域的产生,从而在很大程度上提高网络性能。 在利用二层交换机来隔离冲突域时,要注意一个问题。当交换机不知道目的MAC地址的话,则交换机并不能够起到隔离冲突域的作用。因为此时,交换机仍然会把数据帧转发到所有的交换机接口中。故当网络管理员利用交换机组建比较大型的网络时,不要频繁的重复启动交换机等网络设备。因为重新启动后,其MAC地址库中的内容可能会丢失。如此的话,交换机就又要重零开始学习MAC地址以及MAC地址与端口的对应表。 案例二:保护交换机端口的安全 在交换机管理中,还有一个难点就是如何防止非授权用户的主机介入到交换机的端口上? 也就是说,在一个角落中放置了一台交换机,其中可能还有一些空闲的端口。此时,如何来保障这些端口的安全性呢?是否所有人或者网络设备都可以随意的连接到这些空闲的端口呢?答案当然是否定的。接下去,笔者就谈谈如何来保护交换机端口的安全。这跟交换机的转发过滤决定也是息息相关的。 在思科的二层交换机中,提供了一些端口安全的保护机制。我们进入到某个交换机的接

1查看交换机的MAC地址表; Switch#show mac-address Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 DYNAMIC Fa0/1(动态学习的MAC地址) 1 0060.5c5a.7bae DYNAMIC Fa0/4 1 0090.0ce9.8c00 DYNAMIC Fa0/2 1 00d0.baeb.e344 DYNAMIC Fa0/3 2将上面的MAC地址表和交换机端口进行绑定; Switch#config t 进入全局配置模式 Switch(config)#interface range FastEthernet 0/1-4 多接口的配置模式0/1-4 Switch(config-if-range)#switchport mode access 将交换机的端口设置成access,明确其与计算机相连 Switch(config-if-range)#switchport port-security 启用交换机端口安全 switchport port-security violation shutdown 违反安全规则讲端口关闭 Switch(config-if-range)#switchport port-security mac-address sticky 将交换机的端口 与MAC地址表进行绑定 3再次查看MAC地址表; Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 1 0001.c7c7.229 2 Fa0/1

利用路由器MAC地址过滤限制局域网用户登录互联网 单位有四台电脑,通过路由器(型号TL-R402)进行连接,四台电脑可以互访也可以上外网,最近由于有得员工在上班时下载和看影视节目,严重影响了工作,为此领导要求将其中一台电脑可以连接外网接收文件,另外三台电脑限制其不能上外网,但四台电脑要可以互访。经试验用路由器的MAC地址过滤就可以轻松做到这一点。 1.首先,在浏览器地址栏中输入19 2.168.1.1回车,会出现路由器的登陆画面,输入路由器的账号与密码(默认是madin),登陆路由器界面, 2.选择安全设置—防火墙设置,勾选“开启防火墙”和“开启MAC地址过滤”,然后保存。 在开启MAC地址过滤当中有两个选项,为了以后其他电脑临时上网方便,这里选择了‘禁止已设MAC地址列表中已启用的MAC地址访问internet,允许其他MAC地址访问internet’,然后保存。当然为了进一步加强安全性也可以选择另外一项,那样的话只在路由器中开通了有效的MAC地址才能上外网。 3.然后点击‘MAC地址过滤’会出现以下界面(如图),如果以前没有设置过,那么列表会是空白的,

那样的话我们就要点击添加新条目,将受控的电脑MAC地址添加进去,并设置好名称便于以后管理。 4.如果我们需要电脑1—3不能上外网,那么就依次点击列表当中的“编辑”选项,将需要限制的电脑MAC地址一栏中的状态改为“生效”,这样这几台电脑就不能登陆外网了,如果要某一台电脑能上外网,将其MAC地址一栏中的状态改为“失效”即可,

设置完成后点击保存后退出,这样受限制的电脑就不能上网了。 注意记的将路由器的账户和密码改一下,毕竟默认的密码大家在网上搜索一下就知道。 高级点的路由器还可以利用bt迅雷下载限制和家长控制功能,使我们的上网环境更安全。 有的朋友问如何快速获得MAC地址?我们可以用命令行来查看,当电脑比较多时还是不太方便,这里给大家提供一个批处理文件,可以将它下载后存入U盘,插到需要查看MAC地址的电脑上运行一下,就会生成一个以本机电脑名称的文本文件,打开这个文件,本机的电脑名、IP地址、子网掩码等都保存在里面,其中Physical Address.后面的 ××—××—××—××—××—××就是本机的MAC地址,如果有双网卡或无线网卡。也会将它们记录在这个文本文件中的,方便吧。 下载MAC地址查 询.https://www.doczj.com/doc/e82348290.html,/attachment.php?aid=NjgyMDc3fDRhOWQ4MTZifDEyOTI3MzQ2OTZ 8OGI5MFZqRXQ1blpqdzhPaG5iQXBxVFdqOWtTV1ZNSmFMSHk1ai9kdFYyd2wrL2c%3D& request=yes&_f=.bat

交换机实现MAC地址表的绑定和过滤 结构图: 交换式使用2970,两台PC机同时只接一台到G0/2端口上 目的: 绑定配置后,在G0/2绑定PC1的端口,PC1只能接到G0/2才能工作,接其他的口都不能工作,PC2接该口或其他口自动工作 过滤配置后,PC1交换机任意口都不能工作,PC2接该口或其他口自动工作 1.配置绑定 switch(config)#int vlan 1 switch(config-if-vla1)#ip add 192.168.1.11 255.255.255.0 switch(config-if-vla1)#no shut 使用MAC地址表配置绑定 Switch(config)#mac-address-table static 00-04-61-7E-AD-9D vlan 1 interface GIgabitEthernet 0/2 验证测试: Switch#show mac-address-table All 0180.c200.0010 STATIC CPU All ffff.ffff.ffff STATIC CPU 1 0004.617e.ad9d STATIC Gi0/2 Total Mac Addresses for this criterion: 21

PC1接到G0/2端口可以PING通192.168.1.11 PC1接其他端口PING不通192.168.1.11 PC2接G0/2或其他端口都可以PING通192.168.1.11 将PC2网线接到G0/2接口上 能PING通vlan1 自动学习到MAC地址 Switch#show mac-address-table 1 0004.617e.ad9d STATIC Gi0/2 1 000a.e42c.0198 DYNAMIC Gi0/2 2配置MAC地址过滤 2970做不了过滤 switch(config)#mac-address-table blackhole address 00-04-61-7E-AD-9D vlan 1 Switch#show mac-address-table 无论PC1接到交换机哪个端口,都PING不通192.168.1.11 PC2接任意口都可以PING通

网管心得——IP地址与MAC地址绑定策略 TCP/IP网络是一个四层协议结构的网络,从下往上依次为网络接口层、网络层、传输层和应用层。 为什么要绑定MAC与IP地址,使它们一一对应呢?因为影响网络安全的因素很多,IP 地址盗用或地址欺骗就是其中一个常见且危害极大的因素。网络中,许多应用都是基于IP 的,比如流量统计、用户账号控制等都把IP地址作为标志用户的一个重要的参数。如果有人盗用了合法地址并伪装成合法用户,网络上传输的数据就可能被破坏,甚至盗用,造成无法弥补的损失。 相对来说,盗用外部网络的IP地址比较困难,因为路由器等网络互连设备一般都会设置通过各个端口的IP地址范围,不属于该IP地址范围的报文将无法通过这些互连设备。但如果盗用的是网络内部合法用户的IP地址,这样网络互连设备显然就无能为力了。 对于网络内部的IP地址被盗用,当然也有相应的解决办法。绑定MAC地址与IP地址就是防止内部IP地址被盗用的一种常用的、简单的、有效的措施。 目前,很多单位的内部网络,尤其是学校校园网都采用了MAC地址与IP地址的绑定技术。许多防火墙(硬件防火墙和软件防火墙)为了防止网络内部的IP地址被盗用,也都内置了MAC地址与IP地址的绑定功能。 MAC与IP地址绑定原理,虽然IP地址的修改非常容易,但是MAC地址是存储在网卡的EEPROM中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP 盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败,并且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

VLAN端口的MAC地址绑定 这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停地配置。 一、实验目的 1.掌握cisco-3550基于VLAN端口的MAC地址绑定 二、实验内容 1.把PC2的MAC地址帮定在交换机指定端口上 五、实验步骤 方案:基于端口的mac地址绑定 1.启动交换机,并进入到特权模式 Switch>enable Switch# 2.恢复到厂商设置 Switch#erase startup-config 擦除配置 Switch#reload Switch>en Switch#conf t switch#show vlan

3.pc1 插入交换机第5口,pc2插入交换机第9口. 4.把pc1 MAC地址与vlan 1 的第5口进行绑定。 Switch#conf t Switch(config)#mac-address-table static 000C.7611.817F vlan 1 interface f0/5 Switch(config)#exit Switch#show mac-address-table //显示mac-address-table状态 5. 把pc2 MAC地址与vlan 1 的第9口进行绑定。 操作同上大家练习一下 6.配置vlan1的ip地址,操作参照上节课内容 Switch#config termainl Switch(config)#int vlan 1 (进入VLAN 1) Switch(config-vlan)#ip address 192.168.3.1 255.255.255.0 (设置Vlan1的IP) Switch(config-vlan)#no shutdown 激活该vlan Switch(config-vlan)#exit Switch#show running-config (查看正在起作用的命令) 7.验证结果: pc1 ip为192.168.3.3 网关为:192.168.3.1 pc2 ip为192.168.3.2 网关为:192.168.3.1 pc1 与 pc2可以互通,如果把pc1插入交换机其它端口,则不能互通。

cisco交换机ip和mac地址绑定 虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。IP地址只是被用于查询欲通讯的 目的计算机的MAC地址。 ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。 在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算 机。 为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。 目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。 在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。 1.方案1——基于端口的MAC地址绑定 思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令: Switch#config terminal #进入配置模式 Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式 Switch(config-if)#Switchport port-secruity #配置端口安全模式 Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址) #配置该端口要绑定的主机的MAC地址 Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址) #删除绑定主机的MAC地址

模块六 二层交换机端口与MAC 地址绑定 【场景构建】 在日常工作中,经常会发生用户随意插拔交换机上的网线,给网管员在网络管理上带来一定的不便。同时也会出现在一个交换机端口下连接另一个Hub 或交换机,导致网络线路的拥堵。 当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机。 希望通过一定的方法,固定每台计算机连接的交换机端口,方便网管员日常的维护与更新。 [实验目的] 1、 了解什么是交换机的MAC 绑定功能; 2、 熟练掌握MAC 与端口绑定的静态、动态方式。 【知识准备】 通过端口绑定特性,网络管理员可以将用户的MAC 地址和IP 地址绑定到指定的端口上。进行绑定操作后,交换机只对从该端口收到的指定MAC 地址和IP 地址的用户发出的报文进行转发,提高了系统的安全性,增强了对网络安全的监控。 我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机;能根据MAC 地址确定允许访问的设备;允许访问的设备的MAC 地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC 地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。 【实验一】 二层交换机端口静态绑定MAC 地址 1.1 实验设备 1、2950-24交换机1台 2、PC 机2台 3、交叉线1根 4、直通网线2根 1.2 组网图 PC1 PC2 SW0 1.3 实验设备IP 地址及要求

端口内基于MAC地址过滤的ACL访问控制 2011-09-30 15:44:09 标签:端口安全休闲职场 上一次的工程实例我们解决了CISCO3550交换机的某个端口下面如果只连接了一台主机时的端口安全设置方法,即只有指定的主机才能访问网络,其它的主机(以MAC地址为唯一标识)是无法通过CISCO的这个端口访问网络,这种措施虽然有效,但是却有一定的局限性,具体表现为CISCO3550交换机的很多端口下面是连接有交换机,而且还是普通的二层交换机,这也就相当于一个端口下面有多台主机通过,针对这种情况如何实现只有指定的MAC 地址的主机才能通过呢,最初我们还是想通过端口安全的相关命令来实现,但是发现效果不理想,只是实现了限制连接主机数量的操作,如下所示: 一、限制连接主机的数量 我们通过一系列的实验终于得到了一个结论,即如果CISCO3550的端口下面连接了一台二层交换机,以前我们使用采用的端口安全措施就不怎么有效了,无法实现只有指定的主机的MAC地址才能通过,最多只能限制端口中通过的MAC地址数量的上限,比如我们最大允许5台主机通过CISCO3550交换机的第4端口,操作步骤如下: 3550#conf t Enter configuration commands one per line. End with CNTL/Z. 3550(config)#inter fa0/4 3550(config-if)#switchport port-security

3550(config-if)#switchport port-security maximum 5 查看端口4的当前配置如下 3550#show run inter fa0/4 Building configuration... Current configuration : 146 bytes ! interface FastEthernet0/4 switchport access vlan 66 switchport mode access switchport port-security switchport port-security maximum 5 end 这样的设置也是属于端口安全的一种,只不过以上的操作是通过限制通过的主机数量来保护端口的带宽,这在我们的工作实际中倒是也是这样的需要,比如我们开通了一个单位的互联网用户,采用包月制,这样就需要限制这个单位同时上网的主机数量,比如不能超过25台,就可以通过设置这样设置“maximum”的值为“25”来实现。这种措施是有效的,但是距离我们的要求还有一定的距离,我们还是想实现即使是CISCO3550端口下面连接了一台

改MAC地址的方法破解MAC地址绑定 修改MAC地址的方法 网卡的MAC地址是固化在网上EPROM中的物理地址,是一块网卡的“身份证”,通常为48位。 在平常的应用中,有很多方面与MAC地址相关,如有些软件是和MAC地址绑定的,没有允许的MAC地址,软件就无法运行; 局域网里,管理人员常常将IP与客户机的MAC地址绑定,以方便管理,万一用户的网卡坏掉了,自行更改网卡后必须向管理人员申请更改绑定的MAC地址,这样就比较麻烦。在这种时候,如果我们能够更改一下网卡的MAC地址,那就方便多了。 实际上,修改网卡的MAC地址是很容易的,我们既可以在作系统中通过软件来修改网卡的MAC地址,而实际的网卡MAC地址不变,以达到欺骗软件的目的;也可以用工具直接更改网卡的实际MAC地址。 一、瞒天过海 1.修改注册表 几乎所有的网卡驱动程序都可以被NdisReadNetworkAddress参数调用,以便从注册表中读取一个用户指定的MAC地址。当驱动程序确定这个MAC地址是有效的,就会将这个MAC地址编程入其硬件寄存器中,而忽略网卡固有的MAC地址。我们通过手工修改W indows的注册表就可以达到目的。 在Winodws 98下运行Windows的注册表编辑器,展开“HKEY_LOCAL_MACHINE\System\Current ControlSet\Services\Class\Net”,会看到类似“0000”、“0001”、“0002”的子键。从“0000”子键开始点击,依次查找子键下的“DriverDesc”键的内容,直到找到与我们查找的目标完全相同的网卡注册表信息为止。 当找到正确的网卡后,点击下拉式菜单“编辑/新建/字符串”,串的名称为“Networkaddre ss”,在新建的“Networkaddress”串名称上双击鼠标就可以输入数值了。输入你想指定的新的MAC地址值。新的MAC地址应该是一个12位的十六进制数字或字母,其间没有“-”,类似“0 00000000000”的这样的数值(注意,在Windows 98和Windows 2000/XP中具体键值的位置稍有不同,大家可通过查找功能来寻找)。 在“NetworkAddress”下继续添加一个名为“ParamDesc”的字串值,它将作为“Network Address”项的描述,数值可以取为“MAC Address”。再把它的内容修改为你想设定的内容. 2.修改网卡属性 大部分的网卡都可以通过在控制面板中修改网卡属性来更改其MAC地址,笔者的3C OM 3C905B-TX和RTL8139芯片的网卡都可以这样轻松修改。

1、登录学校路由器:Telnet 学校公网地址(不知道自己的互联网出口地址的可以看一下电脑的网关地址),然后 回车 如:telnet 回车或者Telnet 电脑ip的网关 2、提示你输入路由的用户名和密码,在输入密码的时候是看不到输入的字符的,因为密码设置的为cipher模式。然后敲回车。 3、输入dis arp,查看arp缓存信息 这里记录者目前电脑通过自动获取的IP地址信息。老师们可以将其复制到excel表格里,但是最好能确定mac地址所对应的是哪一台电脑。 4、然后执行system命令,敲回车,进入全局模式

IP地址与Mac地址绑定 拓扑图如下: 一、静态地址绑定: [SW1]user-bind static ip-address 192.168.1.100 mac-address 5489-9828-5BB1 Info: 1 static user-bind item(s) added. [SW1]user-bind static ip-address 192.168.1.200 mac-address 5489-9804-0D67 Info: 1 static user-bind item(s) added. 二、DHCP地址池中IP地址与Mac地址绑定 [SW1]ip pool 192network [SW1-ip-pool-192network]gateway-list 192.168.1.1 [SW1-ip-pool-192network]network 192.168.1.0 mask 255.255.255.0 [SW1-ip-pool-192network]excluded-ip-address 192.168.1.240192.168.1.254 [SW1-ip-pool-192network]lease day 0 hour 12 minute 0 [SW1-ip-pool-192network]dns-list 202.106.0.20 8.8.8.8 [SW1-ip-pool-192network] [SW1-ip-pool-192network]static-bind ip-address 192.168.1.120 mac-address 5489-986B-7896 注意在地址池中ip地址与Mac地址绑定时出现的错误: [SW1-ip-pool-192network]static-bind ip-address 192.168.1.20 mac-address 5489-983E-384D Error:The static-MAC is exist in this IP-pool. 错误:这个静态MAC地址在地址池中已经存在。 ----DHCP已经给这个MAC地址分配IP了,不能绑定。

交换机端口与MAC绑定 一、实验目的 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态、动态方式。 二、应用环境 1、当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也就是说,特定主机只有在某个特定端口下发出数据帧,才能被交换机接收并传输到网络上,如果这台主机移动到其他位置,则无法实现正常的连网。这样做看起来似乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区网并不适用,但基于安全管理的角度考虑,它却起到了至关重要的作用。 2、为了安全和便于管理,需要将MAC地址与端口进行绑定,即,MAC地址与端口绑定后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以允许其他MAC 地址的数据流通过。但是如果绑定方式采用动态lock的方式会使该端口的地址学习功能关闭,因此在取消lock之前,其他MAC的主机也不能从这个端口进入。 三、实验设备 1、 DCS-3926S交换机1台 2、 PC机2台 3、 Console线1根 4、直通网线2根 四、实验拓扑 五、实验要求 1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC2的地址为192.168.1.102/24。 2、在交换机上作MAC与端口绑定; 3、 PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 4、 PC2在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 六、实验步骤 第一步:得到PC1主机的mac地址 Microsoft Windows XP [版本 5.1.2600]

TPLINK路由无线MAC地址过滤设置 1.取得MAC的方法:WIN+R,输入CMD,用‘NBTSTAT-AIP’地址查看 2. 取得自己电脑IP与MAC的方法:WIN+R,输入CMD,用‘IPCONFIG/ALL’地址查看 无线MAC地址过滤功能通过MAC地址允许或拒绝无线客户端接入无线网络,有效控制无线客户端的接入权限。无线MAC过滤可以让无线网络获得较高的安全性。每一个网络设备,不论是有线网卡还是无线网卡,都有一个唯一的标识叫做MAC地址(媒体访问控制地址)。网卡的MAC地址可以用这个办法获得:打开命令行窗口,输入ipconfig /all,然后出现很多信息,其中物理地址(Physical Address)就是MAC地址。

得知无线网卡的MAC地址后,我们就可以在无线路由器中进行详细配置。由于我司11N 无线路由器和11G无线路由器在无线MAC地址过滤设置中有所区别,因此下面分别描述这两种情况。 一、11N无线路由器无线MAC地址过滤 由于无线MAC地址过滤配置较简单,因此我们以实例来进行说明。例:假如您希望MAC 地址为“00-21-27-B7-7E-15”的主机访问本无线网络以及希望禁止MAC地址为“00-0A-EB-0 0-07-5F”的主机访问无线网络,其他主机均不可以访问本无线网络,您可以按照以下步骤进行配置: 步骤1: 使用路由器管理地址登陆路由器管理界面,然后在“设置”菜单中选择“无线MAC地址过滤”选项,出现如下界面: 步骤2: 将过滤规则设为“禁止列表中生效规则之外的MAC地址访问本无线网络”。 步骤3:

点击“添加新条目”按钮,MAC地址为“00-21-27-B7-7E-15”,类型为“允许”,状态为“生效”的条目。为了方便管理,描述一项中可以添加说明。譬如该地址为张三的电脑,则可以在描述中填写“张三”。 步骤4: 同理,在第二个“添加新条目”中,添加MAC地址为“00-0A-EB-00-07-5F”,描述为“李四”,状态为“失效”的条目。 步骤5: 条目添加完成后,再启用MAC地址过滤功能。此时,无线MAC地址过滤设置中条目如下图:

实验十八、交换机端口与MAC绑定 一、 实验目的 1、了解什么是交换机的MAC绑定功能; 2、熟练掌握MAC与端口绑定的静态、动态方式。 二、 应用环境 1、当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员 的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很 随意时,任何用户只要插上网线,在任何位置都能够上网,这虽然使正常情况下的 大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也 就是说,特定主机只有在某个特定端口下发出数据帧,才能被交换机接收并传输到 网络上,如果这台主机移动到其他位置,则无法实现正常的连网。这样做看起来似 乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区网并不适用,但基 于安全管理的角度考虑,它却起到了至关重要的作用。 2、为了安全和便于管理,需要将MAC地址与端口进行绑定,即,MAC地址与端口绑定 后,该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以 允许其他MAC地址的数据流通过。但是如果绑定方式采用动态lock的方式会使该 端口的地址学习功能关闭,因此在取消lock之前,其他MAC的主机也不能从这个 端口进入。 三、 实验设备 1、DCS-3926S交换机1台 2、PC机2台 3、Console线1根 4、直通网线2根 四、 实验拓扑

五、 实验要求 1、交换机IP地址为192.168.1.11/24,PC1的地址为192.168.1.101/24;PC2的地址为 192.168.1.102/24。 2、在交换机上作MAC与端口绑定; 3、PC1在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 4、PC2在不同的端口上ping 交换机的IP,检验理论是否和实验一致。 六、 实验步骤 第一步:得到PC1主机的mac地址 Microsoft Windows XP [版本 5.1.2600] (C) 版权所有 1985-2001 Microsoft Corp. C:\>ipconfig/all Windows IP Configuration Host Name . . . . . . . . . . . . : xuxp Primary Dns Suffix . . . . . . . : https://www.doczj.com/doc/e82348290.html, Node Type . . . . . . . . . . . . : Broadcast IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connecti on Physical Address. . . . . . . . . : 00-A0-D1-D1-07-FF Dhcp Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Autoconfiguration IP Address. . . : 169.254.27.232 Subnet Mask . . . . . . . . . . . : 255.255.0.0 Default Gateway . . . . . . . . . : C:\> 我们得到了PC1主机的mac地址为:00-A0-D1-D1-07-FF。 第二步:交换机全部恢复出厂设置,配置交换机的IP地址 switch(Config)#interface vlan 1 switch(Config-If-Vlan1)#ip address 192.168.1.11 255.255.255.0 switch(Config-If-Vlan1)#no shut switch(Config-If-Vlan1)#exit switch(Config)# 第三步:使能端口的MAC地址绑定功能 switch(Config)#interface ethernet 0/0/1 switch(Config-Ethernet0/0/1)#switchport port-security switch(Config-Ethernet0/0/1)# 第四步:添加端口静态安全MAC地址,缺省端口最大安全MAC地址数为1

配置MAC地址过滤(自治型AP) 【实验名称】 配置MAC地址过滤(自治型AP) 【实验目的】 掌握MAC地址过滤技术的原理及配置方法 【背景描述】 在会议室开机密会议的时候,公司不希望其他的人能够接入到会议室的无线网络中,因此网络 管理员建议可以在会议室的AP设备上启用MAC地址过滤技术,使得只有参与会议的人员才可以 接入到无线网络中,其他的人无法接入。 【需求分析】 需求:保证机密会议进行时,网络接入的安全性 分析:对于机密会议,不希望其他无关人员接入到会议室的无线网络中来,在无线设备上进行MAC地址过滤,可以严格控制接入的用户。 【实验拓扑】 【实验设备】 RG-WG54P 1台 RG-WG54U 2块 PC 2台 【预备知识】 无线局域网基本知识 【实验原理】 MAC地址,即网卡的物理地址,也称硬件地址或链路地址,这是网卡自身的惟一标识。通过 配置MAC地址过滤功能可以定义某些特定MAC地址的主机可以接入此无线网络,其他主机被拒 绝接入。从而达到访问控制的目的,避免非相关人员随意接入网络,窃取资源。 395

【实验步骤】 第一步:配置STA 1,与RG-WG54P相连接。 1、将STA1和RG-WG54P的供电模块的Network口通过直通线连接。 2、配置STA 1本地连接的TCP/IP设置;单击“确定”完成设置。 IP地址:192.168.1.10 子网掩码:255.255.255.0 默认网关:192.168.1.1 3、验证测试: 在STA 1命令行下输入“ipconfig”,察看本地连接的IP设置,配置如下: IP Address:192.168.1.10 Subnet Mask:255.255.255.0 Default Gateway:192.168.1.1 第二步:配置RG-WG54P,搭建基础结构(Infrastructure)模式无线网络 1、STA 1登陆RG-WG54P管理页面(http://192.168.1.1,默认密码:default);396

web网页绑定(第一部分) 说明: //后红色文字为说明 登陆设备 1.Web方式登陆交换机,打开IE浏览器。 在地址栏中输入交换机的IP地址http://10.16.0.6//该地址为各学校设备网关地址。按“Enter”键,出现“用户登录”对话框。如图1所示。 图1 用户登录 用户名:huawei 密码:huawei@123 成功登录Web网管系统,会显示如下系统的主页面。

配置用户静态绑定 操作步骤 新建绑定 1.单击导航栏中“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。 2.单击“新建”,进入“新建绑定”界面。如下图所示。 图1 新建绑定 2.”接口名称”选第二项“GigabitEthernet” 3. “绑定方式”中有两种选择方式 (1)选”IP+MAC+PORT”方式时,图中红线圈中部分为必填项。

(2)单击“确定”,完成配置。完成后,所绑定的计算机只能在所绑定的交换机端口上网,不能在其它端口漫游。未绑定的计算机将不能在执行过绑定命令的端口上网。 3.选择“IP+MAC”方式时,图中红线圈中部分为必填项。 点击确定后,相应的IP+MAC绑定信息在交换机中生成,但需要在交换机中执行如下命令后才可以启用: ip source check user-bind enable. 具体命令执行方法请看文档的“telnet登陆激活端口绑定(第二部分)” 删除绑定 1.单击导航栏中“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。 2.选择需要删除的数据,单击“删除”,系统提示是否确认删除。

3.单击“确定”,完成配置。 查看用户静态绑定信息 显示了用户静态绑定信息。用户可以根据查询条件进行查询。 操作步骤 1.单击导航树中的“安全 > 用户静态绑定”菜单,进入“用户静态绑定”界面。如图1所示。 图1 用户静态绑定 保存配置 用户在完成各种配置项后,需要保存配置。 注意: 在页面上配置完所有项目后,请务必单击导航区中的“”,否则未保存的配置信息会因为重启等操作而丢失。 保存配置有两种情况。 ?在当前配置界面单击“确定”或“应用”按钮,即把当前的配置保存到内存中。 ?单击导航区中的“”,则系统将自动保存所有页面的配置到配置文件中。