企业分支机构防火墙部署与ISA_Server_2006部署

- 格式:pdf

- 大小:3.70 MB

- 文档页数:17

2021年网络系统管理与维护知识考试试题及答案(二)2021年网络系统管理与维护知识考试试题及答案(二)一、单项选择题(将答案填写在题目的括号中,否则无效)(每题2分,共20分)1.在制定组策略时,可以把组策略对象链接到(D )上。

A.文件夹 B.文件C.权限列表 D.域2.在安装防火墙客户端时,需要安装( A )软件。

A.防火墙客户端 B.远程访问C.路由器 D.拨号3.在活动目录中,所有被管理的资源信息,例如:用户账户、组账户、计算机账户、甚至是域、域树、域森林等,统称为( A )A.活动目录对象 B.打印机对象C.文件夹对象 D.管理对象4.常见的备份工具有( A )A.Windows备份工具 B.IEC.防火墙 D.RAS服务器5.如果安装了错误的调制解调器驱动程序,Windows操作系统无法正常启动,那么应该进入( D )进行恢复。

A.启用VGA模式 B.目录服务恢复模式C.调试模式 D.安全模式6.( D )是针对OSI模型的第1层设计的,它只能用来测试电缆而不能测试网络的其它设备。

A.协议分析仪 B.示波器C.数字电压表 D.电缆测试仪7.在事件查看器中,(B )日志记录应用程序所产生的错误、警告或者提示。

例如:如果应用程序执行非法操作,系统会停止运行该应用程序,并把相应的事件记录到应用程序日志中。

A.系统 B.应用程序C.安全性 D.活动目录8.Windows备份工具支持的备份类型主要有( A )备份、差别备份、增量备份、每日备份等。

A.正常 B.限量C.完整 D.部分9.在一个Windows域中,域控制器的数量为(A )A.至少1台 B.至少2台C.至少3台 D.可有可无10.在一个Windows域中,更新组策略的命令为( A )A. Gpupdate.exeB.Nbtstat. exeC. Ipconfig. exeD.Ping. exe二、判断题(判断下列叙述是否正确,正确的划√号,错误的划×号,标记在括号中)(每题2分,共16分)11.在一个域中不能包含组织单位。

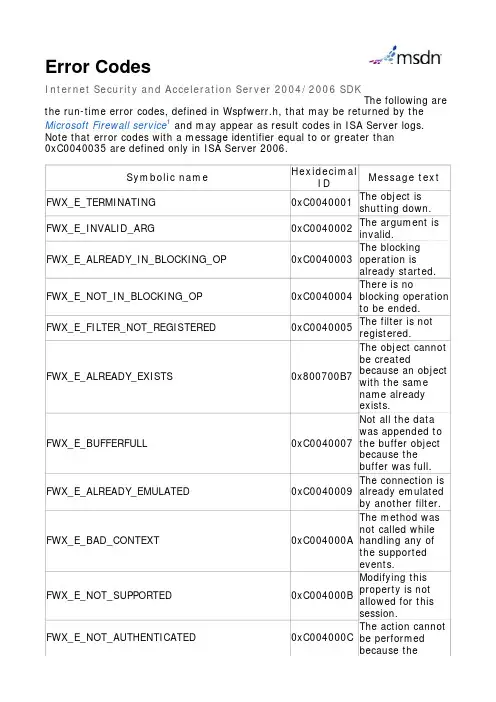

Internet Security and Acceleration Server 2004/2006 SDKError CodesThe following arethe run-time error codes, defined in Wspfwerr.h, that may be returned by theMicrosoft Firewall service 1and may appear as result codes in ISA Server logs. Note that error codes with a message identifier equal to or greater than 0xC0040035 are defined only in ISA Server 2006.Symbolic nameHexidecimalIDMessage textFWX_E_TERMINATING 0xC0040001The object isshutting down.FWX_E_INVALID_ARG0xC0040002The argument isinvalid.FWX_E_ALREADY_IN_BLOCKING_OP0xC0040003The blockingoperation isalready started.FWX_E_NOT_IN_BLOCKING_OP 0xC0040004There is noblocking operationto be ended.FWX_E_FILTER_NOT_REGISTERED0xC0040005The filter is notregistered.FWX_E_ALREADY_EXISTS0x800700B7The object cannot be createdbecause an objectwith the same name already exists.FWX_E_BUFFERFULL0xC0040007Not all the data was appended tothe buffer objectbecause the buffer was full.FWX_E_ALREADY_EMULATED0xC0040009The connection isalready emulatedby another filter.FWX_E_BAD_CONTEXT0xC004000A The method was not called whilehandling any ofthe supported events.FWX_E_NOT_SUPPORTED0xC004000BModifying this property is notallowed for this session.FWX_E_NOT_AUTHENTICATED0xC004000C The action cannotbe performedbecause thesession is not authenticated.FWX_E_POLICY_RULES_DENIED0xC004000D The policy rules do not allow the user request.FWX_E_MIME_NEEDED0xC004000E The MIME type is required.FWX_E_MUST_USE_DS0xC004000F(Reserved forfuture use.)FWX_E_NOT_EMULATED0xC0040010The connection isnot emulated.FWX_E_IS_BUSY0xC0040011A connection wasdropped becausethere are toomany pending connectionrequests.FWX_E_NETWORK_RULES_DENIED0xC0040012The network rules do not allow the connection requested.FWX_E_FRAGMENT_PACKET_DROPPED0xC0040013A packet was dropped because it contained an IP fragment that ISA Server is configured to block.FWX_E_FWE_SPOOFING_PACKET_DROPPED0xC0040014A packet was dropped because ISA Server determined that the source IP address is spoofed.FWX_E_TCPIPDROP_PACKET_DROPPED0xC0040015A packet was dropped by the TCP/IP stack.FWX_E_NO_BACKLOG_PACKET_DROPPED0xC0040016A packet was dropped because the rate of requests for incoming connections was too high.FWX_E_TCP_NOT_SYN_PACKET_DROPPED0xC0040017A non-SYN packet was dropped because it was sent by a source that does nothave an established connection with the ISA Server computer.FWX_E_BAD_LENGTH_PACKET_DROPPED0xC0040018A packet was dropped because its IP length field does not fall within the allowed range or is inconsistent with the actual length.FWX_E_PING_OF_DEATH_PACKET_DROPPED0xC0040019A packet was dropped because ISA Server detected a ping-of -death attack.FWX_E_OUT_OF_BAND_PACKET_DROPPED0xC004001A A packet was dropped because ISA Server detected a Windows out-of-band (WinNuke) attack.FWX_E_IP_HALF_SCAN_PACKET_DROPPED0xC004001B A packet was dropped because ISA Server detected an IP half-scan attack.FWX_E_LAND_ATTACK_DROPPED0xC004001C A packet wasdropped because ISA Serverdetected a landattack.FWX_E_UDP_BOMB_DROPPED0xC004001D A packet was dropped because ISA Server detected a UDP bomb attack.FWX_E_FULLDENY_DROPPED0xC004001E A packet was dropped because ISA Server is operating in lockdown mode. (Note that no logging is performed by ISA Server in lockdown mode.)FWX_E_IPOPTIONS_DROPPED0xC004001F A packet wasdropped becauseits headerincludes one ormore IP options that ISA Server isconfigured toblock.FWX_E_UNCOMPLETED_CONNECTION_REQUEST0xC0040020An attempt to log on to the VPN server was rejected during the authentication phase because the authentication data was not received in a timely manner. The client session was disconnected.FWX_E_CONNECTION_REQUEST_REJECTED0xC0040021An attempt to log on to the VPN server was rejected during the authentication phase. The client session was disconnected.FWX_E_VALIDATE_QUARANTINE_FAILED0xC0040022The VPNquarantinesettings could notbe validated. The client session wasdisconnected.FWX_E_VPN_CONNECTIONS_LIMIT_EXCEEDED0xC0040023The VPN client connection limit was exceeded. The client session was disconnected.FWX_E_OUT_OF_RESOURCES0xC0040024A packet was dropped because there are insufficient resources.FWX_E_BROADCAST_PACKET_DROPPED0xC0040025A broadcast packet was dropped by the ISA Server policy.FWX_E_UNKNOWN_ADAPTER_DROPPED0xC0040026(Reserved forfuture use.)FWX_E_ICMP_ERROR_PACKET_DROPPED0xC0040027(Reserved forfuture use.)FWX_E_INVALID_PROTCOL_PACKET_DROPPED0xC0040028A packet was dropped because its header specifies an invalid IP protocol (255) or address (0.0.0.0).FWX_E_PORT_ZERO_PACKET_DROPPED0xC0040029A packet wasdropped because its transportheader specifiesan invalid port(0).FWX_E_SYN_ATTACK_START0xC004002A ISA Server detected a SYN attack.FWX_E_SYN_ATTACK_END0xC004002B ISA Server is no longer experiencing a SYN attack.FWX_E_INVALID_DHCP_OFFER0xC004002C An invalid DHCP offer was blocked.FWX_E_UNREACHABLE_ADDRESS0xC004002D A packet was dropped because its destination IP address is unreachable.FWX_E_ADDRESS_NOT_ALLOWED0xC004002E An attempt toestablish aconnection by anapplication filterwas rejectedbecause thesource address is not in a rangethat is allowed forthe destinationaddress.FWX_E_IPSEC_NO_ROUTE_DROPPED0xC004002F A packet arriving through an IPsec tunnel was rejected because its source address is not expected for the tunnel.FWX_E_OUTBOUND_PATH_THROUGH_DROPPED0xC0040030A packet generated on the local host wasrejected because its source IP address is assigned to one network adapter and its destination IP address is reachable through another network adapter.FWX_E_BAD_TCP_CHECKSUM_DROPPED0xC0040031A packet was dropped because verification of its TCP checksum failed.FWX_E_VPN_USER_MAPPING_FAILED0xC0040032An attempt to map a VPN client to a Windows user failed. The client session was disconnected.FWX_E_RULE_QUOTA_EXCEEDED_DROPPED0xC0040033A connection wasrejected becausethe connectionlimit specifying the maximumnumber ofconnections thatcan be created fora rule during onesecond wasexceeded.FWX_E_SEQ_ACK_MISMATCH0xC0040034A TCP packet was rejected because it has an invalid sequence number or an invalid acknowledgement number.FWX_E_THREAD_QUOTA_EXCEEDED0xC0040035A blocking operation could not be performed because the thread limit for this operation was reached.FWX_E_DNS_QUOTA_EXCEEDED0xC0040036A DNS query could not be performed because thequery limit was reached.FWX_E_TCP_RATE_QUOTA_EXCEEDED_DROPPED0xC0040037A connection was rejected because the connection limit specifying the maximum number of concurrent connections for a single client host was exceeded.FWX_E_TCP_NO_SERVER_REPLY0xC0040038A connection wasclosed because no SYN/ACK replywas received fromthe server.The following are additional run-time codes that may be returned by the Firewall service and may appear as result codes in ISA Server logs.Symbolic name HexidecimalID DescriptionWSA_RWS_GRACEFUL_SHUTDOWNor FWX_E_GRACEFUL_SHUTDOWN0x80074E20A connection was gracefully closed in an orderly shutdown process with a three-way FIN-initiated handshake.WSA_RWS_ABORTIVE_SHUTDOWN or FWX_E_ABORTIVE_SHUTDOWN 0x80074E21A connection wasabortively closedafter one of the peerssent an RST packet.WSA_RWS_QUOTA orFWX_E_RULE_QUOTA_EXCEEDED_DROPPED0x80074E23A connection wasrejected because theconnection limitspecifying themaximum number of connections that canbe created for a ruleduring one secondwas exceeded.WSA_RWS_CONNECTION_KILLED or FWX_E_CONNECTION_KILLED 0x80074E24ISA Server closed anestablishedconnection beforeeither peer requestedto close it. Thistypically occurs whenan application filterdetects a protocolviolation, such as amalformed HTTP request.WSA_RWS_TIMEOUT or FWX_E_TIMEOUT0x80074E25A connection was terminated because it was idle for more than the time-out period, or the time-out on an incompleted action expired.WSA_RWS_ADMIN_TERMINATE or FWX_E_ADMIN_TERMINATE 0x80074E26A connetion wasterminated from ISAServer Management,during shutdown, orwhen a VPN clientwas disconnected.連結資料表1/zh-cn/library/aa503246.aspx© 2011 Microsoft. 版权所有。

只有加入到域才能上网2011-04-13 20:17:22标签:域ISA身份验证防火墙客户端Forefront TMG版权声明:原创作品,谢绝转载!否则将追究法律责任。

在以前,我写过一篇“别再随便上网的文章”,介绍了使用ISA Server 2006、Windows Server 2003的Active Directory,主要内容是让网络中的计算机加入到域、然后安装ISA Server防火墙客户端、使用ISA Server作“代理服务器”后,才能让用户上网的文章。

这是在奥运期间,给几个政府做的网络安全中的一部分。

这个方案在很长的一段时间应用都没有问题,但随着用户水平的提高,有以下问题:(1)一些用户发现,即使不加入到域,而在IE浏览器中指定代理服务器的地址(ISA Server的地址)与防火墙的端口,也能上网。

(2)在使用代理服务器后,除了要在IE中指定代理服务器的地址、端口外(这个是由ISA Server防火墙客户端自动设置好的),其他的一些软件,也需要指定代理服务器与端口,这样就造成了用户的负担。

虽然可以在ISA Server中设置策略(排除对HTTP之外协议的身份认证-创建策略,允许“所有用户”从“内部”到“外部”使用除HTTP协议之外的所有协议),但这样一来又与我们的初衷不相符合(只有域用户或只有认证用户才能上网)1 实验拓扑为了解决这两个问题,我搭建了图1的实验环境,并实验成功(由于现在许多单位的网络已经升级到Windows Server 2008与Forefront TMG 2010,本实验用TMG 2010,ISA Server与此配置相同)。

现简单介绍一下。

图1 实验拓扑在图1中,有两台Windows Server 2008,其中一台作Active Directory服务器,计算机名称为ad,域名为,IP地址为192.168.1.2,网关为192.168.1.1,DNS为192.168.1.2;另一台计算机安装Windows Server 2008 X64(或Windows Server 2008 R2),加入到域,其中内网IP地址为192.168.1.1,外网IP地址为192.168.88.100(用路由器连接到Internet,这是路由器的“内网”地址),DNS为192.168.1.2。

安全新⽅向:初识“微软ISA认证” 随着络安全⾏业的升温,微软继思科成功推出安全认证专家(CCSP)后,⼜新增两门安全类专业⽅向的认证--MCSA: Security和MCSE: Security,继此,⼜推出ISA认证。

它是针对那些部署和管理部门级应⽤程序、组件、Web或桌⾯系统客户端及络安全服务的专业⼈员⽽提供的。

其⼯作⾓⾊涵盖了从需求实现到解决⽅案建⽴、部署与维护在内的各种任务。

⼤家也许对它还⽐较陌⽣,下⾯我们进⾏⼀下简单的介绍: 业界评论 微软ISA(Internet Security and Acceleration) SERVER 2000软件,是微软推出的防⽕墙服务器软件,堪称络安全与速度的完美结合。

⽬前,业界使⽤这个软件的企业越来越多通过这门认证,可得到MCP(产品专家)证书。

认识ISA ISA Server通过集成⼀个可扩展的多层企业级防⽕墙和⼀个可伸缩的⾼性能Web缓存,从⽽实现合⼆为⼀的络安全和加速服务器。

ISA Server有很强的⾃定义和扩展性。

它包括⼀个综合的软件开发包(SDK)和应⽤程序接⼝ (API),⽅便本地合作伙伴能够快速、⽅便地为企业扩展其安全和缓存解决⽅案。

ISA Server能够帮助企业发布Exchange和IIS,同时,还集成了⼊侵检测功能、H.323(关守)等模块。

课程英⽂名称:Internet Security & Acceleration Server 2000 所属⼚商:Microsoft 所属认证:MCP/MCSE/MCDBA 考试号:70-227 课程介绍: 介绍Micrsoft ISA Server 2000,安装ISA Server,配置安全的Internet访问,⽤访问策略配置Internet安全,通过ISA Server 缓存配置Internet加速,安全发布服务器,利⽤ISA Server保护企业络,利⽤H.323关守卫保护视频会议,ISA Server性能的监视与优化,故障排除等。

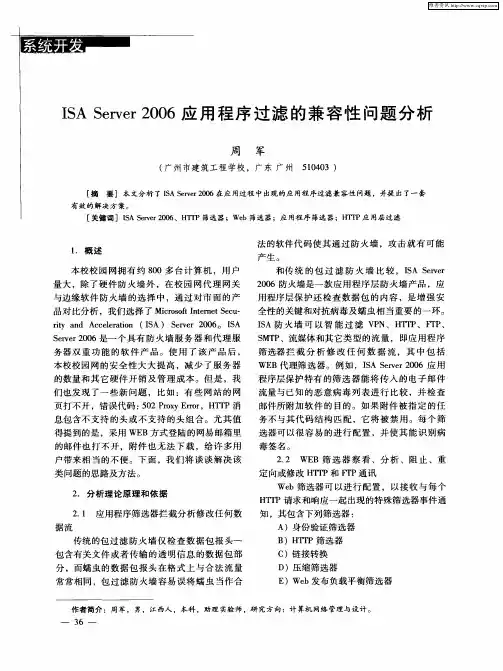

企业网络防火墙设计及选型作者:王在田来源:《职业·中旬》2012年第04期防火墙作为外部网络及内部网络中间的一道天然屏障,能有效阻止来自外部的网络攻击,并管理来自内部的数据访问,从而有效增加了企业网络的安全性。

通过有效的防火墙部署策略,可以令企业业务正常开展,让企业内部网络高度安全。

一、防火墙常见设计方案1.防火墙设计的几个考虑因素防火墙的设计要考虑其可用性、安全性、可扩展性、可靠性、经济性及标准等。

如安全性是否通过国际计算机安全协会(ICSA)的认证,是否支持扩展等。

2.防火墙位置选择防火墙通常有两种放置方法:放在路由器前面;放在路由器后面。

两者各有优缺点,笔者认为把防火墙放到路由器的后面效果更好,原因有三:(1)网络边界的路由器负责网络互联、数据包的转发,防火墙负责数据包过滤等安全防护的工作保护内部网络,提高网络速度;(2)路由器上的接口类型丰富,能适应更多的广域网的接入技术;(3)通过防火墙在内部之间划分不同的区域,如内部网络区域,DMZ区域、外部网络区域。

这种区域的划分,可以有效管理来自内部和外部的数据,让网络更安全。

对于一些要公开的服务及应用,将它划在DMZ区,可以有效地避免与内部网络更严格的安全策略相矛盾的情况。

3.防火墙常见设计方案(1)典型设计。

防火墙置于边界路由器与交换机之间隔离内网和外网,保护内部网络安全,如图1所示。

(2)多区域划分。

在支持区域划分的防火墙上,为了更好地实施域间策略,增加网络安全性,通常通过防火墙将网络划分为多个区域,如外部区域、内部区域、DMZ区域等。

DMZ 区域通常用于放置企业对外提供服务的服务器。

如图2所示。

(3)容错防火墙集配置。

由于防火墙位于网络关键路径,若其发生故障,则不同区域的网络将不能相互访问,可能会导致企业业务的中断。

在企业对网络安全要求高且需要防火墙提供全天候网络保护的情况下,可以采用容错防火墙集的方式实现容错,从而实现稳定的可靠的服务。

什么是ISA如果说大约有40%以上的用户特别是企业级用户没有安装网络防火墙,也许用户会对这个数字感到不以为然。

也难怪,一个干巴巴的数字能代表什么呢?而事实却是,几乎所有的迹象都在向大家证明一个事实,大多数的黑客入侵事件都是由于未能正确安装和配置防火墙而引发的。

于是用户不得不正视防火墙对于构建安全网络的重要作用。

防火墙的本义原是指古代人们房屋之间修建的那道墙,这道墙可以防止火灾发生的时候蔓延到别的房屋。

而这里所说的防火墙当然不是指物理上的防火墙,而是指隔离在本地网络与外界网络之间的一道防御系统,是这一类防范措施的总称。

在网络中,防火墙是一种非常有效的网络安全模型。

通过防火墙可以隔离风险区域(即Internet或有一定风险的网络)与安全区域(局域网)的连接,同时不会妨碍人们对风险区域的访问。

防火墙可以监控进出网络的通信量,从而完成看似不可能的任务,即仅让安全、核准了的信息进入,同时又抵制对企业构成威胁的数据,如图2009010601所示。

图2009010601 企业防火墙示意图随着安全性问题上的失误和缺陷越来越普遍,对网络的入侵不仅来自高超的攻击手段,也有可能来自配置上的低级错误或不合适的口令选择。

因此,防火墙的作用是防止不希望的、未授权的通信进出被保护的网络,迫使单位强化自己的网络安全政策。

一般的防火墙都可以达到以下目的:(1)可以限制他人进入内部网络,过滤掉不安全服务和非法用户;(2)防止入侵者接近用户的防御设施;(3)限定用户访问特殊站点;(4)为监视Internet安全提供方便。

由于防火墙假设了网络边界和服务,因此更适合于相对独立的网络,例如Intranet等种类相对集中的网络。

防火墙正在成为控制对网络系统访问的非常流行的方法之一,而事实上在Internet上的Web站点中,超过1/3的Web站点都是由某种形式的防火墙加以保护的。

这是一种对黑客防范最严、安全性较强的方式。

因此,任何关键性的服务器都建议放在防火墙之后。

王者再现- Forefront TMG新特性介绍(修改版)在2009年10月,微软正式发布了Forefront TMG 的RC(发行候选)版本,这代表离TMG 的正式发布已经不远了。

作为微软三年磨一剑的产品,Forefr ont TMG 是具有划时代意义的企业级网络安全产品。

这种意义主要体现在以下四个方面:∙企业级的整合与管理;∙架构变更与提升;∙Web 反病毒与过滤;∙人性化管理与集成操作。

那么TMG 和它的前任ISA 2006 相比,究竟有些什么改进呢?在这篇文章中,我为大家一一道来。

在正文之前,先谈谈为什么微软会放弃著名的ISA Server 名称不用,而使用一个全新的TMG ?ISA的全称是Internet Security and Acceleration,翻译成中文就是互联网安全与加速,看起来似乎ISA 就是只做这两个方面的,但是实际上,ISA的目标是做全面的企业安全防护,因此新一代的版本改名为T MG,全称是Threat Mangement Gateway,就是统一的威胁管理网关,顾名思义,TMG所提供的,是全面的企业网络安全防护能力。

下图是一个TMG 和ISA 2006 的主要特性比较,接下来,我为大家详细进行介绍:1、企业级的安全整合与管理如果你在规模较大的企业中工作,就应该大致了解,在企业中会有多少种安全管控应用。

而且,不同的安全管控应用通常又是通过不同的安全厂商来提供,这些产品之间的兼容性与集成性,是企业安全应用中的一个棘手问题。

从2006年开始,微软把主要的安全产品整合在一个产品系列-Forefront 中。

在Forefront 产品系列中,ISA 主要负责网络边缘范围的安全防范与保护。

但是,和其他防火墙产品不同,ISA 不仅仅是一个防火墙,而是通过与其他微软产品或技术(例如活动目录)结合来实现完善的企业安全管理与控制。

而从这次产品名称变更(从ISA(互联网安全与加速,Internet Security and Accel eration)变更到TMG(安全威胁管理网关,Threat Management Gatewa y))就可以看出,微软不仅仅只想负责网络边缘的安全与防护,而是想实现统一的企业安全威胁管理,这也表现出了微软在企业安全领域的决心。

知识点题型难度分数题目内容防火墙安全技术第一次多选题21关于ISA Server2006防火墙发行版本下面描述正确的是:防火墙安全技术第一次单选题11关于ISA Server 2006防火墙部署的操作系统平台正确的是:防火墙安全技术第一次单选题31关于ISA Server 2006防火墙部署的操作系统分区正确的是:防火墙安全技术第一次单选题21关于ISA Server 2006防火墙部署完成后客户机能访问那些网站:防火墙安全技术第一次单选题31ISA Server 2006防火墙安装的硬件平台需要几块网卡:防火墙安全技术第一次单选题31ISA Server 的三大功能之一就是防火墙功能,其防火墙功能的实现是通过防火墙策略来实现的。

防火墙策略则是由防火墙规则构成的,而防火墙规则由策略元素构成。

作为网管,想要很好的运用这些防火墙规则来行使防火墙功能就应该先把防火墙策略元素到底有哪些搞防火墙安全技术第一次单选题21下列对于在安装ISA Server 2006时,所需安装条件说法错误的是( )防火墙安全技术第一次多选题21ISA Server内部网络的所有计算机,不论是服务器还是一般的用户计算机,都称为ISA Server的客户端(Client), ISA Server支持的客户端包括( )防火墙安全技术第一次单选题21防火墙对数据包进行状态检测过滤时,不可以进行检测过滤的是防火墙安全技术第一次单选题21某公司使用ISA Server 2006建立了企业网边界防火墙。

为保证防火墙计算机自身的安全,网络管理员希望禁止外网用户访问ISA 防火墙计算机,那么,他在建立相应的防火墙规则时,应该指定( )作为访问防火墙安全技术第一次单选题21内网用户通过防火墙访问公众网中的地址需要对源地址进行转换,规则中的动防火墙安全技术第一次单选题21ISA Server 2006 企业版防火墙的安装是需要一些必要条件的,所以网管在安装这个系统前应该首先了解清楚这些要求,这些防火墙安全技术第一次单选题11防火墙能够:防火墙安全技术第一次单选题21下列有关ISA Server 2006企业版防火墙与OSI参考模型说法正确的是防火墙安全技术第一次单选题21你是一公司的管理员,现用ISA 2006要禁止访问某些非法站点内容,需要创建防火墙安全技术第一次单选题21以下哪种技术不是实现防火墙的主流技术?防火墙安全技术第一次多选题21在企业内部局域网中安装ISA Server时,ISA Server能够担任防火墙安全技术第一次单选题21你是公司的网络管理员,公司通过ISA Server访问Internet资源。

ISA Server 2004 系统策略Microsoft Internet Security and Acceleration (ISA) Server 2004 包含一种默认的系统策略配置,允许使用网络基础结构正常运行通常所需的服务。

从安全角度来讲,通常强烈建议用户配置系统策略以便不允许访问非管理网络所必需的服务。

请在安装后仔细查看配置的系统策略规则。

同样,请在执行完主要的管理任务后再次查看系统策略配置。

本文档将描述系统策略规则所启用的一些服务。

目录●网络服务●身份验证服务●远程管理●防火墙客户端共享●诊断服务●连接验证程序●SMTP●预定下载作业●访问Microsoft 网站●其他资源网络服务安装ISA Server 时就启用了基本网络服务。

安装后,ISA Server 可访问名称解析服务器和内部网络上的时间同步服务。

如果网络服务由不同的网络提供,应当修改适用的配置组源以应用特定网络。

例如,假定DHCP 服务器不在内部网络而在外围网络上。

则修改DHCP 配置组源,以应用于该外围网络。

用户可修改系统策略,以便只可以访问内部网络上的特定计算机。

或者,如果服务位于其他位置,也可以添加其他网络。

下表显示了应用于网络服务的系统策略规则。

配置组规则名称规则描述DHCP 允许从 ISA Server 到内部网络的 DHCP 请求允许从 DHCP 服务器到 ISAServer 的 DHCP 答复允许 ISA Server 计算机使用 DHCP(答复)和 DHCP(请求)协议访问内部网络。

DNS 允许从 ISA Server 到所选服务器的 DNS 允许 ISA Server 计算机使用 DNS 协议访问所有网络。

NTP 允许从 ISA Server 到受信任的 NTP 服务器的 NTP 允许 ISA Server 计算机使用 NTP (UDP) 协议访问内部网络。

DHCP 服务如果DHCP 服务器不在内部网络上,则必须修改系统策略规则以便其应用于DHCP 服务器所在的网络。

利用ISAServer2021发布DMZ区服务器利用ISA Server2006公布DMZ区服务器上次咱们通过设置防火墙策略使内网用户能够上网了,同时通过配置缓存加快了访问Internet的速度。

今天我们的任务确实是把外围区域〔DMZ〕的服务器公布出去。

我重点会去说web服务器的公布。

其它的服务比如:mail、FTP、DNS 差不多上一样的,大伙儿把握一种方法其它的就都学会了啊。

拓扑图在下面,前面两次尽管也是这幅图,但我们一直没有说到的一个地点,确实是DMZ区域,在ISA Server中它又叫外围区域。

接下来我们就要把那个区域中的服务器公布到外部供Internet上的朋友们访问。

什么缘故不让他们直截了当访问而要通过公布的方式呢?因为假如没有防火墙的爱护,直截了当暴露在外网的话,估量不到两分种就歇菜了。

什么病毒啊,黑客啊全来了。

因此我们要把它们公布出去,如此Internet上的用户访问外网接口,就等于访问了DMZ区域中的服务器。

我想大伙儿在路由器上都应该做过NAT,NAT有个技术叫PAT,它也能够用来公布服务器,通过端口来定位服务。

咱这和那个道理是一样的。

我们还要把这些服务器公布到内网——而不是让他们直截了当访问,什么缘故呢?〝家贼难防〞!,就不用说明了。

来看看具体的步骤吧!第一依旧分析一下拓扑。

为了大伙儿看起来方便我把大致的的信息排列到下面:1.DMZ区域中有两台服务器,分别是:1>.web服务器主机名: zpp IP:172.16.1.20/16 GW:172.16.1.12>.mail服务器主机名:mail.zpp IP:172.16.1.10/16 GW:172.16.1.1 2.ISA Server的三块网卡IP分别为:1>.内网卡LAN IP:192.168.1.1/242>外围网卡DMZ IP:172.16.1.1/163>外网卡 WAN IP:61.134.1.4/8要紧的TCP/IP参数确实是上面排列的那些,其他没说到的咱们边做边说吧。