Radius认证服务器的配置与应用

学生姓名:黄浩辉指导老师:龙际珍

摘要身份认证是计算机系统的用户在进入系统或访问不同保护级别的系统资源时,系统确认该用户的身份是否真实、合法和唯一的过程。使用身份认证的主要目的是防止非授权用户进入系统,同时防止非授权用户通过非正常操作访问受控信息或恶意破坏系统数据的完整性。近年来,越来越多的单位通过身份认证系统加密用户对网络资源的访问,在众多的解决方案中,Radius认证系统的使用最为广泛。在大量的企业、政府机关、高校,通过Radius认证系统,实现对用户网络访问身份的认证,以决定某一用户是否具有上网权,并记录相关的信息。本次课程设计在简要介绍身份认证的概念、IEEE 802.x协议、Radius认证系统等基础概念的基础上,用Cisco Packet Tracer模拟Radius服务器的配置与应用。

关键词Radius服务器;认证;授权;Cisco Packet Tracer。

1 引言

Internet网络的兴起推动了整个世界信息产业的飞速发展,MODEM的出现为单个网络用户获得网络服务带来了福音,它借助于现有的公用电话交换网,使用户摆脱了上网地理位置的限制,用户可以在任何一个有电话线路的地方拨号连入Internet。然而,这也给网络服务的提供者(ISP)们提出了一个无法回避的问题,即如何保证远程访问的网络安全。远程访问控制的安全包含三方面的内容:认证、授权和记费。“认证”是确认远端访问用户的身份,判断访问者是否为合法的网络用户,常用的办法是以一个用户标识和一个与之对应的口令来识别用户。“授权”即对不同用户赋予不同的权限,限制用户可以使用的服务,如限制其访问某些服务器或使用某些应用,它避免了合法用户有意或无意地破坏系统。“记费”记录了用户

使用网络服务中的所有操作,包括使用的服务类型、起始时间、数据流量等信息,它不仅为ISP们提供了计费手段,同时也对网络安全起到了监视的作用。

1.1 什么是RADIUS服务器

RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。其中审计也称为“记账”或“计费”。

RADIUS协议采用了客户机/服务器(C/S)工作模式。网络接入服务器(Network Access Server,NAS)是RADIUS的客户端,它负责将用户的验证信息传递给指定的RADIUS服务器,然后处理返回的响应。RADIUS服务器负责接收用户的连接请求,并验证用户身份,然后返回所有必须要配置的信息给客户端用户,也可以作为其他RADIUS服务器或其他类认证服务器的代理客户端。服务器和客户端之间传输的所有数据通过使用共享密钥来验证,客户端和RADIUS服务器之间的用户密码经过加密发送,提供了密码使用的安全性。

1.2 基于IEEE 80

2.1x认证系统的组成

一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。

认证客户端。认证客户端是最终用户所扮演的角色,一般是个人计算机。它请求对网络服务的访问,并对认证者的请求报文进行应答。认证客户端必须运行符合IEEE 802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。

认证者一般为交换机等接入设备。该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。扮演认证者角色的设备有两种类

型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。

认证服务器通常为RADIUS服务器。认证服务器在认证过程中与认证者配合,为用户提供认证服务。认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。认证服务器还负责管理从认证者发来的审计数据。微软公司的Windows Server 2003操作系统自带有RADIUS服务器组件。

1.3 AAA的三种服务

认证:是确认远端访问用户的身份,判断访问者是否为合法的网络用户[2]。

授权:则是对不同用户赋予不同的权限,和限制用户可以使用的服务。例如用户成功登录服务器后,管理员则可对授权用户分配权限,即可对服务器中的文件进行访问和打印等操作[2]。

计费:则是记录用户在使用网络服务中的所有操作,包括使用的服务类型、起始时间和数据流量等,它不仅是一种计费手段,还能对网络安全起一定的监视作用[2]。

当然,用户可以只使用AAA提供的一种或两种安全服务。例如,公司仅仅想让员工在访问某些特定资源的时候进行身份认证,那么网络管理员只需要对其配置认证服务器即可。但是如果希望对员工是否会访问网络资源的情况进行记录,那么则还需要配置计费服务器。

总结上述所说,AAA是一种管理框架,它是提供了授权部分实体去访问特定的资源,同时还可以记录这些实体操作行为的一种安全机制,因其具有良好的可扩展性,并且容易实现用户信息的集中管理从而被广泛的使用。

AAA可以通过多种协议来实现,目前设备支持基于RADIUS协议来实现AAA,在实际应用中,最常使用RADIUS协议。

1.4 AAA认证

对enable进行认证:用户从用户状态转入到特权状态时,网络设备

需要的一种安全论证方法。

对login进行认证:用户从未登录状态到用户登陆状态进行配置时需

要进行的一种操作。

对ppp进行认证:链路建立阶段进行的认证,验证成功之后才会进入NCP (如IPCP、IPXCP、BCP)的协商过程。包括chap和pap认证,chap认证是在整个通信过程进行,pap认证则是在PPP建立连接时进行。

2 AAA配置基本步骤

2.1 AAA配置过程概述

如果理解了AAA运作的基本过程,配置AAA就相对简单了。在思科网络设备上配置AAA地步骤如下:

启用AAA,使用全局配置命令aaa new-model。

如果决定使用安全服务器,请配置安全协议的参数,如RADIUS。

定义身份认证方法列表,使用aaa authentication命令。

如有需要,可将该方法列表应用于特定的接口或线路。

在应用特定方法列表时,如果没有明确指定使用命名的方法列表,则使用默认的身份认证方法列表进行身份认证[3]。

因此,如果不准备使用默认的身份认证方法列表,则需要指定特定的方法列表。

2.2 启用AAA

要使用AAA安全特性,必须首先启用AAA。

要启用AAA,在全局配置模式下执行以下命令:

Step 1

2.3 停用AAA

要停用AAA,在全局配置模式下执行以下命令:

Step 1

2.4 后续的配置过程

启用AAA以后,便可以配置与安全方案相关的其他部分,下表说明了可能要完成的配置任务以及相关内容所在的章节。

AAA访问控制安全解决方案方法

如果使用AAA实现身份认证,请参考“配置认证”中的相关部分。

3 配置认证

身份认证是在允许用户使用网络资源以前对其进行识别,在大多数情况下,身份认证是通过AAA安全特性来实现的。我们建议,在可能的情况下,最好使用AAA来实现身份认证[4]。

3.1 定义AAA认证方法列表

要配置AAA身份认证,首先得定义一个身份认证方法的命名列表,然后各个应用使用已定义列表进行认证。方法列表定义了身份认证的类型和执行顺序。对于已定义的身份认证方法,必须有特定的应用才会被执行。默认方法列表是唯一的例外。所有应用在未进行配置时使用默认方法列表[5]。

方法列表仅是定义将要被依次查询的、并用于认证用户身份的一系列安全方法。方法列表使您能够指定一个或多个用于身份认证的安全协议,这样确保在第一种方法失败的情况下,可以使用身份认证备份系统。我司产品使用第一种方法认证用户的身份,如果该方法无应答,将选择方法列表中的下一种方法。这个过程一直持续下去,直到与列出的某种身份认证方法成功地实现通信或用完方法列表。如果用完方法列表而还没有成功实现通信,则身份认证宣告失败[5]。

3.2 认证类型

思科产品目前支持以下认证类型:

Login(登录)认证

Enable认证

PPP认证

DOT1X(IEEE802.1x)认证

Web认证

其中Login认证针对的是用户终端登录到NAS上的命令行界面(CLI),在登录时进行身份认证;Enable认证针对的是用户终端登录到NAS上的CLI界面以后,提升CLI执行权限时进行认证;PPP认证针对PPP拨号用户进行身份认证;DOT1X认证针对IEEE802.1x接入用户进行身份认证。Web认证时针对内置ePortal的情况下进行身份认证。

3.3 配置AAA身份认证的通用步骤

要配置AAA身份认证,都必须执行以下任务:

使用aaa new-model 全局配置命令启用AAA。

如果要使用安全服务器,必须配置安全协议参数,如RADIUS和TACACS+。 使用aaa authentication 命令定义身份认证方法列表。

如果可能,将方法列表应用于某个特定的接口或线路。

3.4 配置AAA Login认证

本节将具体介绍如何配置思科产品所支持的AAA Login(登录)身份认证方法:

在很多情况下,用户需要通过Telnet访问网络访问服务器(NAS),一旦建立了这种连接,就可以远程配置NAS,为了防止网络未经授权的访问,要对用户进行身份认证。

AAA安全服务使网络设备对各种基于线路的Login(登录)身份认证变得容易。不论您要决定使用哪种Login认证方法,只要使用aaa authentication login命令定义一个或多个身份认证方法列表,并应用于您需要进行Login认证的特定线路就可以了。

要配置AAA Login认证,在全局配置模式下执行以下命令:

关键字list-name用来命名创建身份认证方法列表,可以是任何字符串;关键字method指的是认证实际算法。仅当前面的方法返回ERROR(无应答),才使用后面的其他认证方法;如果前面的方法返回FAIL(失败),则不使用其他认证方法。为了使认证最后能成功返回,即使所有指定方法都没有应答,可以在命令行中将none指定为最后一个认证方法。

例如,在下例中,即使RADIUS服务器超时(TIMEOUT),仍然能够通过身份认证:aaa authentication login default group radius none

Step 1

Step 2

Step 3

Step 4

3.5 使用本地数据库进行Login认证

要配置使用本地数据库进行Login认证时,首先需要配置本地数据库,思科产品支持基于本地数据库的身份认证,建立用户名身份认证,请在全局配置模式下,根据具体需求执行以下命令:

Step 1

Step 2

Step 3

Step 4

定义本地Login认证方法列表并应用认证方法列表,可使用以下命令:

Step 1

Step 2

Step 3

Step 4

Step 5

Step 6

Step 7

Step 8

Step 9

Step10

3.6 配置AAA Enable认证

使用本地数据库进行Enable认证时,可以在设置本地用户时,为用户设置权限级别。如果没有设置,则默认的用户级别为1级。要配置使用本地数据库进行Enable身份认证时,首先需要配置本地数据库,并为用户设置权限级别,请在全局配置模式下,根据具体需求执行以下命令:

Step 1

Step 2

Step 3

Step 4

Step 5

定义本地Enable认证方法列表,可使用以下命令:

Step 1

Step 2

Step 3

4 Radius认证服务器模拟

4.1实验设计

由于条件限制,本次课程设计的实验只能通过模拟器来做,本次实验采用的是Cisco Packet Tracer模拟器。

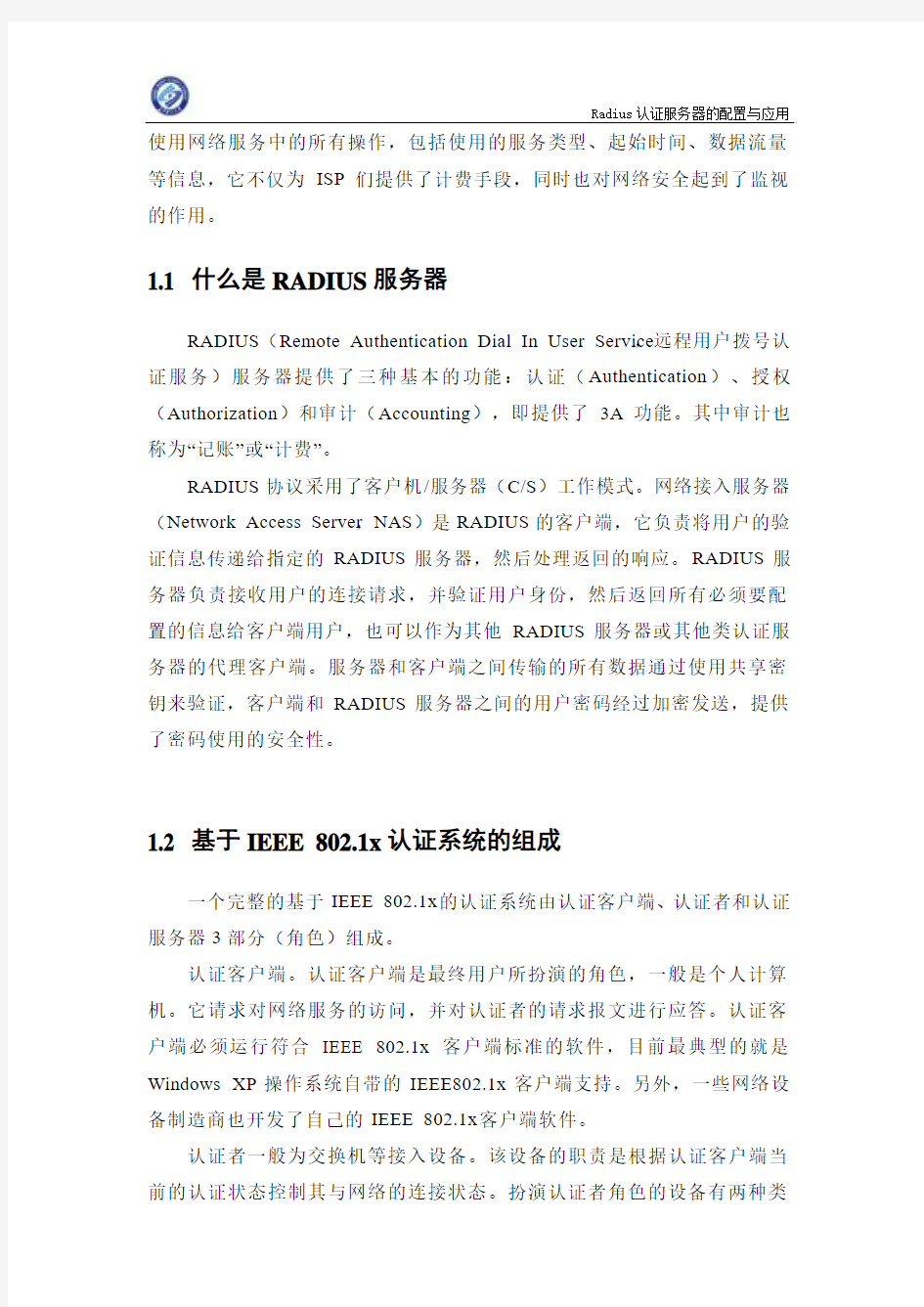

实验设备:cisco 2811路由器一台,pc一台,服务器一台,交叉线一根。

实验拓扑图如图4.1所示:

图4.1 实验拓扑图

4.2实验过程以及测试结果

第一步:配置路由器R1和PC的ip地址,子网掩码。PC端的ip地址和子网掩码分别是192.168.10.1,255.255.255.0,网关地址为192.168.10.254。路由器的ip地址为192.168.10.254。

Router>en

Router#conf ter

Router(config)#no ip domain-lookup

Router(config)#line console 0

Router(config-line)#logging synchronous

Router(config-line)#exit

Router(config)#hostname R1 //将路由器的名字改为“R1”;

R1(config)#int f0/0

R1(config-if)#ip address 192.168.10.254 255.255.255.0 //配置路由器f0/0端

口地址;

R1(config-if)#no shutdown //开启路由器f0/0端口;

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R1(config)#end

R1#

%SYS-5-CONFIG_I: Configured from console by console

R1#wr

Building configuration...

[OK]

R1#ping 192.168.10.1 //在路由器上ping PC机;

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 0/0/0 ms

第二步:启用AAA,并配置登录验证为Radius协议。

R1#

R1#conf ter

R1(config)#aaa new-model

R1(config)#aaa authentication log

R1(config)#aaa authentication login ?

WORD Named authentication list.

default The default authentication list.

R1(config)#aaa authentication login de

R1(config)#aaa authentication login test ?

enable Use enable password for authentication.

group Use Server-group.

local Use local username authentication.

none NO authentication.

R1(config)#aaa authentication login test gr

R1(config)#aaa authentication login test group ?

radius Use list of all Radius hosts.

tacacs+ Use list of all Tacacs+ hosts.

R1(config)#aaa authentication login test group ra

R1(config)#aaa authentication login test group radius //配置路由器认证

采用Radius

协议;

R1(config)#user

R1(config)#username admin pas

R1(config)#username admin password admin?

R1(config)#username admin password admin //配置远程登录用户名和

密码;

R1(config)#no usern

R1(config)#no username admin

R1(config)#no username admin pa

R1(config)#no username admin pass

R1(config)#no username admin password admin

R1(config)#use

R1(config)#username admin ?

password Specify the password for the user

privilege Set user privilege level

secret Specify the secret for the user

R1(config)#username admin se

R1(config)#username admin secret admin

第三步:启用认证调试,观察debug 现象

R1#debug aaa

R1#debug aaa authentication

AAA Authentication debugging is on //启用路由器aaa认证调试;

第四步,服务器端的IP配置以如图4.2所示及aaa认证配置如图4.3所示。

图4.2 服务器端IP配置

图4.3 服务器端aaa认证配置

第五步:如图1所示,在PC上使用telnet,远程登录路由器。如图4.4所示,路由器端响应如图4.5所示。

图4.4 pc机telnet路由器

图4.5 路由器端响应

第六步:如图4.4所示,输入刚才再配置,登录的用户名admin 和密码admin。输入的密码是不会显示的,不然怎么叫密码了,登录成功之后,在当前路由器的用户模式。说明我们已经完成了aaa的认证功能,并没有配置VTY的密码,而是使用aaa完成的认证。

第七步:如图4.6所示,输入enable,尝试进入特权模式,路由器提示如下认证错误。

图4.6 进入路由器特权模式

第八步:如果要想远程登录能进入到特权模式,完成配置,还需要在路由器上配置enable 密码。

R1(config)#enable secret admin

R1(config)#exit

如图4.7所示,输入刚配置的enable secret密码,可以登录到特权模式。

图4.7 登录路由器特权模式

第九步:登录路由器,并进入特权模式,就完成了对登录用户的授权,登录用户能对路由器进行操作。如图4.8所示。

图4.8 获得授权操作路由器

5结束语

在本次课程设计之前,我对于Radius服务器的原理以及配置并不了解。但是为了完成课程设计,同时扩充自己的知识体系,我上网查阅了资料,理解了Radius服务器的原理以及配置和应用。在查阅的大部分资料里,Radius服务器都是在实际环境下配置的,但是由于本次课设条件有限,所以我选择用Cisco Packet Tracer进行模拟,从中也让我学到了很多有价值的东西。最后,感谢指导老师以

及同学的帮助,我才能顺利完此次课程设计。

参考文献

[1] 蒲在毅,曾伟,程博. 基于802.1X的高校校园网AAA认证设计与实现[J]. 软件导刊,2012,06:130-132.

[2] 李倩. AAA认证协议的分析[J]. 北京工商大学学报(自然科学版),2006,04:45-47+51.

[3]尹海成,许勤侃,梅仪国,王晓雯. 下一代互联网AAA认证系统演进过程研究[J]. 电信网技术,2014,06:19-21.

基于IEEE 802.1x认证系统的组成 一个完整的基于IEEE 802.1x的认证系统由认证客户端、认证者和认证服务器3部分(角色)组成。 认证客户端。认证客户端是最终用户所扮演的角色,一般是个人计算机。它请求对网络服务的访问,并对认证者的请求报文进行应答。认证客户端必须运行符合IEEE 802.1x 客户端标准的软件,目前最典型的就是Windows XP操作系统自带的IEEE802.1x客户端支持。另外,一些网络设备制造商也开发了自己的IEEE 802.1x客户端软件。 认证者认证者一般为交换机等接入设备。该设备的职责是根据认证客户端当前的认证状态控制其与网络的连接状态。扮演认证者角色的设备有两种类型的端口:受控端口(controlled Port)和非受控端口(uncontrolled Port)。其中,连接在受控端口的用户只有通过认证才能访问网络资源;而连接在非受控端口的用户无须经过认证便可以直接访问网络资源。把用户连接在受控端口上,便可以实现对用户的控制;非受控端口主要是用来连接认证服务器,以便保证服务器与交换机的正常通讯。 认证服务器认证服务器通常为RADIUS服务器。认证服务器在认证过程中与认证者配合,为用户提供认证服务。认证服务器保存了用户名及密码,以及相应的授权信息,一台认证服务器可以对多台认证者提供认证服务,这样就可以实现对用户的集中管理。认证服务器还负责管理从认证者发来的审计数据。微软公司的Windows Server 2003操作系统自带有RADIUS 服务器组件。 实验拓扑图 安装RADIUS服务器:如果这台计算机是一台Windows Server 2003的独立服务器(未升级成为域控制器,也未加入域),则可以利用SAM来管理用户账户信息;如果是一台Windows Server 2003域控制器,则利用活动目录数据库来管理用户账户信息。虽然活动目录数据库管理用户账户信息要比利用SAM来安全、稳定,但RADIUS服务器提供的认证功

信息科学与技术学院实验报告 课程名称: 计算机网络应用技术教程实验项目: WWW服务器配置 实验地点:指导教师: 日期: 2013/10/29 实验类型:验证性实验(验证性实验综合性实验设计性实验)专业: 班级: 11级姓名: 学号: 一、实验目的及要求 1.实验目的: 1.正确理解WWW服务的运行机制,了解常用的wed服务器软件。 2.掌握IIS服务器的安装和管理,创建wed站点利用IIS在一台服务器上运行多个网站。 3.掌握虚拟机主机和虚拟目录的创建删除。 2.实验要求: 1.理解IIS服务的概念及其所具有的功能。 2.掌握IIS服务的安装方法。 3.掌握WWW服务的配置包括IP地址、端口号、默认文档、安全等设定,以及如何应用WWW服务的方法。 4.了解虚拟目录服务的作用。 二、实验仪器、设备或软件 1.实验仪器:电脑一台 三、实验内容及原理 1.实验内容: (1).学会安装IIS。 (2).掌握www服务器的配置和使用。 (3).创建虚拟目录。 2.实验原理: 万维网WWW(World Wide Web)服务,又称为Web服务,是目前TCP/IP互联网上最方便和最受欢迎的信息服务类型,是因特网上发展最快同时又使用最多的一项服务,目前已经进入广告、新闻、销售、电子商务与信息服务等诸多领域,它的出现是TCP/IP互联网发展中的一个里程碑。 WWW服务采用客户/服务器工作模式,客户机即浏览器(Browser),服务器即Web服务器,它以超文本标记语言(HTML)和超文本传输协议(HTTP)为基础,为用户提供界面一致的信息浏览系统。信息资源以页面(也称网页或Web页面)的形式存储在Web服务器上(通常称为Web站点),这些页面采用超文本方式对信息进行组织,页面之间通过超链接连接起来。这些通过超链接连接的页面信息既可以放

服务器配置方案

目录 服务器配置方案 (1) 第一章引言 (3) 1.1.编写目的 (3) 1.2.项目背景 (3) 第二章系统网络拓扑结构 (4) 第三章硬件需求 (6) 第四章软件需求 (7) 第五章网络需求 (8) 第六章云环境租用说明 (8)

第一章引言 1.1.编写目的 该文档针对工程造价类项目管理信息系统(以下简称项目管理系统)的实际情况,提出其服务器配置方案。方案的制定本着满足用户实际需要并降低资金投入的原则,需要满足从硬件、网络、软件、安全等方面进行阐述,提供主推方案和备选方案,以便用户根据自身特点进行决策。 1.2.现状和目标 工程造价类项目管理信息系统建设的主要目的是:建立对造价项目的全生命周期管理,包括从项目的启发到项目的后评估,对项目的各里程碑阶段提供信息化支撑手段;统一管理造价项目的各类信息,做到安全存储、有效统计、有效分析;实现造价项目相关流程的信息化,提高流程的流转效率,降低因纸质流程所带来的效率低下和非增值工作的浪费。因此系统的运行需要满足以下目标: 用户在内外网均可访问:公司的员工可以在公司局域网和Internet上均能够访问使用系统; 高可用性:当其中运行着的一台服务器出现故障无法启动时,另一台备份服务器会迅速的自动启动并运行(一般为2分钟左右),从而保证整 个系统的正常运行。 扩展性:整个网络以及硬件环境须具有可扩展性,满足公司用户能正常流畅的实用系统。比如存储能能扩展满足日益增长公司业务需求等。 项目管理系统适用于以项目管理为主线贯穿销售、人资、客服等环节业务的管理。用户范围包括造价项目相关的所有人员,目前公司员工240多人,预计在2015年员工总人数达到300人以上,因此系统实用规模预计支持在线用户200人,并发用户50人。 公司目前硬件环境如下:

F T P服务器配置实验报告 Prepared on 22 November 2020

实验报告 课程:计算机网络实验 实验名称: FTP服务器配置与管理 系别 : 电子信息工程系 实验日期 : 专业班级 : 03通信师 组别 : 第10组 实验报告日期 : 姓名 : 学号 : (40) (41) 报告退发 : ( 订正、重做 ) 第1页共 12 页 FTP服务器配置与管理 一.题目: FTP服务器配置与管理 二.环境: Sever2000 三.试验目的 1.掌握FTP服务的基本概念与工作原理 2.懂得安装FTP服务器的过程 3.配置与管理FTP服务器 四.试验内容及步骤 1.的安装,具体步骤如下: (1)运行“控制面板”中的“添加或删除程序”,点击“添加/ 删除Windows组件”按钮。 第 2 页共 12页 (2)在出现组件安装向导中,选择“Internet信息服务 (IIS)”,单击“下一步”开始安装,单击“完成”结 束。 第 3 页共 12 页 系统自动安装组件,完成安装后,系统在“开始”/“程序”/“管理工具”程序组中会添加一项“Internet服务管理器”,此时服务器的WWW、FTP等服务会自动启动。 2.设置FTP站点 第 4 页共 12 页 (1)使用IIS默认站点

①将制作好的主页文件(html文件)复制到 \Inetpub\ftproot目录,该目录是安装程序为默认FTP站点 预设的发布目录。 ②将主页文件的名称改为。IIS默认要打开的主页文件是 或,而不是一般常用的。 完成这两个步骤后,打开本机或客户机浏览器,在地址栏 中输入FTP服务器的 IP地址()或主机的FQDN名字(前 提是DNS服务器中有该主机的记录),就会以匿名的方式 登录到FTP服务器,根据权限的设置就可以进行文件的上 传和下载了。 (2)添加新的FTP站点 ①打开“Internet信息服务窗口”,鼠标右键单击要创建 新站点的计算机,在弹出菜单中选择“新建”/“FTP站 点”,出现“FTP站点创建向导”,单击“下一步”继 续。 第 5 页共 12 页 ②输入FTP站点说明,单击下一步 第 6 页共 12 页 ③ 单击下一步 ④指定FTP输入主目录的路径(如选择新建文件夹),单击下一步 第 7 页共 12 页 ⑤设置访问权限为读取和写入,并单击下一步,完成FTP站点创建向导 第 8 页共 12 页 站点的管理 (1)本地管理 通过“开始”/“程序”/“管理工具”/“Internet服务管理 器”,打开如图9-1的“Internet信息服务”窗口,在要管 理的FTP站点上单击鼠标右键,选择“属性”命令,出现如下 图所示对话框。 第 9 页共 12 页 ①“FTP站点”属性页 IP地址:设置此站点的IP地址,即本服务器的IP地址。 如果服务器设置了两个以上的IP站点,可以任选一个。FTP 站点可以与Web站点共用IP地址以及DNS名称,但不能设置 使用相同的TCP端口。 TCP端口:FTP服务器默认使用TCP协议的21端口,(若端口号21以被配置,则需更改此端口,用户在连接到此站点时,

阵列服务器配置要求一、一台磁盘阵列,配置如下: 平均传输率(MB/s) 200 高速缓存512MB 平均无故障时间(MTBF)500000小时以上操作系统支持Windows /2000/2003 外接主机通道2 X 1Gb iSCSI RAID支持0,1,3,5,10 单机磁盘数量(个) 14 内置硬盘接口Ultra 3 SCSI,SATA 其他规格认证CE,FCC 电源及功率AC 220V 双冗余,热交换电源 冗余风扇 扩展磁盘柜 相关配件及其他附件 容量8T 二、一套虚拟主机软件,配置如下: ◇WEB服务软件:IIS、Apache ◇FTP上传软件:Serv-U、pureFTP ◇邮局服务软件:IMAIL、WEBMAIL ◇数据库软件:MSSQL、MySQL

◇DNS服务软件:Win自带的DNS服务、MyDNS、本公司的WinMyDNS ◇支持脚本:asp,https://www.doczj.com/doc/d815698859.html,,php,cgi,jsp等所有可在iis或apache下运行的脚本 ◇虚拟主机在线开通、删除、修改、升级 ◇MSSQL数据库在线开通、删除、修改、升级 ◇MySQL数据库在线开通、删除、修改、升级 ◇支持四家邮局在线开通、删除、修改、升级 ◇独立虚拟主机控制面板,支持域名绑定、设置默认首页、修改FTP密码、WEB上传、修改MSSQL密码、修改MySQL密码、自定义404等错误页面、脚本错误信息设置、修改邮局密码、Web 日志下载、ASP脚本加密、文件解压缩 ◇独立的主控端WEB服务器集中管理平台 ◇支持服务器集中监控 ◇所有服务器IIS及FTP保中自动备份及恢复 ◇所有服务器的IIS、FTP、MSSQL、MySQL、DNS、NT帐户、NT文件夹集中WEB管理功能 单位:南京师范大学教务处 联系人:鄢放83598787

在Linux下配置Apache服务器 一、实验目的 完成本次实训,将能够: ●配置基本的Apache服务器 ●配置个人用户Web站点。 ●配置虚拟目录别名功能。 ●配置主机访问控制。 ●配置用户身份验证功能.。 ●配置基于IP地址的虚拟主机. 二、实验环境 1、RedHat Linux4AS. 2、Apache 2.0 三、实验内容 1.配置基本的Apache服务器 2.配置个人用户Web站点。 3.配置虚拟目录别名功能。 4.配置主机访问控制。 5.配置用户身份验证功能.。 6.配置基于IP地址的虚拟主机。 四、实验要求 在Linux操作系统下配置Apache服务器。 五、注意事项 1.在修配置文件下注意区分大小写、空格。 2.在每次重新开机后都必须启动Apachec服务器。 3.在每次修改完主配置文件后保存起来,必须重启Apachec服务器,如果不重启会 导致配置无效,最终导致实验失败。 六、实验步骤 1、检测是否安装了Apache软件包: A、首先为服务器网卡添加一个固定的IP地址。 B、在Web浏览器的地址栏中输入本机的IP地址,若出现Test Page测试页面(该 网页文件的默认路径为var/www/html/index.html)如下图1所示就说明Apache 已安装并已启动。

另一种方法是使用如下命令查看系统是否已经安装了Apache软件包: [root@rhe14~]# rpm –aq | grep httpd Httpd-suexec-2.0.52-9.ent Httpd-manual-2.0.52-9.ent System-config-httpd-1.3.1-1 Httpd-devel-2.0.52-9.ent 出现以上内容表明了系统已安装Apache软件包。 2、安装Apache软件包 超级用户(root)在图形界面下选择“应用程序”|“系统设置”|“添加/删除应用程序”命令,选择“万维网服务器”软件包组,在单击“更新”按钮就可以安装与Apache相关的软件包。 3、Apache的基本配置 (1)打开终端输入[root@rhe14~]# /etc/rc.d/init.d/httpd start //启动Apache 或者 [root@rhe14~]# apachectl start //启动Apache [root@rhe14~]# apachectl stop //停止Apache服务 [root@rhe14~]# apachectl restart //重启Apache服务 [root@rhe14~]# apachectl configtest //测试Apache服务器配置语法(2)在httpd.conf将Apache的基本配置参数修改、将一些注释的语句取消注释,或将某些不需要的参数注释掉。 (3)将包括index.html在内的相关网页文件复制到指定的Web站点根目下(var/www/html/index.html) (4)重启httpd进程 (5) 在Web浏览器下输入配置的ip地址出现如下图2,那表明基本配置成功了:

FMScms网站包含2个部分,即为客户端和服务端。 客户端:网站前台+网站后台 服务端:FMS直播软件和组件 FMS主播系统工作图解 FMS主播系统服务器架构以及硬件级宽带需求说明 FMS服务器安排需要两部分,WEB服务器以及FMS直播服务器,即为开始所说的用程序的2部分。 WEB服务器的作用是用来安装承载用户访问的客户端(网站或者移动端前台) FMS直播服务器的作用是用来接收处理并发布直播视频流 一般来说,WEB服务器的要求不高,普通的服务器或者云主机就可以满足需求,FMS服务器相对来说带宽要求较高,硬件要求:市面上配置不错的独立服务器即可满足,当然还是推荐SSD固态硬盘。 服务架构图

服务器架构方案一: FMS直播中可以通过调整视频直播品质来调整带宽占用大小(视频品质数值范围1-100,数值越小品质越差) 1、通常一个在线观众要流畅清晰的观看标清视频需要大概30k~40k的带宽流量。 2、带宽的换算方法是128k的流量需要1M的网络带宽。 3、服务器所要负载的带宽是按可承载的最高并发流量计算出来的。并发流量是指同时访问资源的流量值, 如果是利用FMS技术,要想满足并发流量的需求就需要将流量累加。如100人同时访问视频资源则可计算出:100人 * 30k = 3000k 3000k ÷ 128k/M = 23.4M(约20M带宽) 如果网站的视频观众最高并发量时达到100人,就需要至少20M的带宽; 如果网站的视频观众最高并发量时达到1000人,就需要至少200M的带宽; 如果网站的视频观众最高并发量时达到5000人,就需要至少1000M的带宽; 推荐服务器: 服务器的配置重点在于带宽,根据市场了解G端口<1000M带宽>的服务器 推荐硬件配置 固态硬盘,大内存即可,CPU占用率相对较低,目前没有一定数量的真实用户,暂时不能测试出对服务器硬 件的消耗值,不过16G内存的服务器承载5000人同时观看直播。 服务器架构方案二:

802.1X认证完整配置过程说明 802.1x认证的网络拓布结构如下图: 认证架构 1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。 2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制

通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。 3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。 4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。 我们的认证客户端采用无线客户端,无线接入点是用TP-LINK,服务器安装windows Server 2003 sp1;所以完整的配置方案应该对这三者都进行相关配置,思路是首先配置RADIUS server 端,其次是配置无线接入点,最后配置无线客户端,这三者的配置先后顺序是无所谓的。 配置如下: 配置RADIUS server步骤: 配置RADIUS server 的前提是要在服务器上安装Active Directory ,IAS(internet验证服务),IIS管理器(internet信息服务管理器),和证书颁发机构; 在AD和证书服务没有安装时,要先安装AD然后安装证书服务,如果此顺序反了,证书服务中的企业根证书服务则不能选择安装; 一:安装AD,IIS 安装见附件《AD安装图文教程》 二:安装IAS 1、添加删除程序—》添加删除windows组件

web服务器的配置实验报告 篇一:计算机网络实验报告——Web服务器的配置 实验2 web服务器配置 一、实验目的: 掌握如何使用windows XX server的IIS5.0配置出web 服务器 二、实验内容: 1、创建一个web站点,并且可以实现在别人的计算机上访问该站点 2、使用不同的ip建立多个站点 3、在一个站点下建立多个子站点(使用虚拟目录实现) 4、在同一个套接字(即ip地址+端口)上建立多个站点(使用加主机头名方法实现) 5、对站点进行安全管理(如浏览权限、帐号的使用、ip地址的设定) 三、实验要求: 一定要保证让别人正常的访问你建立的站点,并使实验结果达到预期的目的! 四、实验步骤: 1. 使用当地IP地址建立web站点 (1)准备工作: ①关闭Windows 防火墙

实验中,为了我们所建的站点能够被成功访问,先将Windows 防火墙关闭。如图: ②IIS功能设置 控制面板\所有控制面板项\程序和功能---“打开或关闭windows所有功能”: 出现了安装Windows功能的选项菜单,在“Internet信息服务”中手动选择需要的功能,如下图: ③下载“花生壳软件”到本地,申请免费域名mqqfhg。 这样,完成了前期的所有准备工作,开始进行web服务器的建设。 (2)开始建立web站点 ①创建web站点“酒窝” 打开“控制面板”——“管理工具”—“ Internet 信息服务(IIS)管理(本文来自:小草范文网:web服务器的配置实验报告)器”——右击“网站——“添加网站——选择“IP地址”及“物理路径”: 篇二:实验六web服务器配置实验报告 XX-XX学年第一学期课程实验报告课程名称:计算机网络 实验名称: 篇三:Web服务器的配置实验报告 实验5 Web服务器的配置

服务器部署方案标准化管理处编码[BBX968T-XBB8968-NNJ668-MM9N]

FMScms网站包含2个部分,即为客户端和服务端。 客户端:网站前台+网站后台 服务端:FMS直播软件和组件 FMS主播系统工作图解 FMS主播系统服务器架构以及硬件级宽带需求说明 FMS服务器安排需要两部分,WEB服务器以及FMS直播服务器,即为开始所说的用程序的2部分。 WEB服务器的作用是用来安装承载用户访问的客户端(网站或者移动端前台) FMS直播服务器的作用是用来接收处理并发布直播视频流 一般来说,WEB服务器的要求不高,普通的服务器或者云主机就可以满足需求,FMS服务器相对来说带宽要求较高,硬件要求:市面上配置不错的独立服务器即可满足,当然还是推荐SSD固态硬盘。 服务架构图 服务器架构方案一: FMS直播中可以通过调整视频直播品质来调整带宽占用大小(视频品质数值范围1-100,数值越小品质越差) 1、通常一个在线观众要流畅清晰的观看标清视频需要大概30k~40k的带宽流量。 2、带宽的换算方法是128k的流量需要1M的网络带宽。 3、服务器所要负载的带宽是按可承载的最高并发流量计算出来的。并发流量是指同时访问资源的流量值,如果是利用FMS技术,要想满足并发流量的需求就需要将流量累加。如100人同时访问视频资源则可计算出: 100人 * 30k = 3000k 3000k ÷ 128k/M = (约20M带宽)

如果网站的视频观众最高并发量时达到100人,就需要至少20M的带宽; 如果网站的视频观众最高并发量时达到1000人,就需要至少200M的带宽; 如果网站的视频观众最高并发量时达到5000人,就需要至少1000M的带宽; 推荐服务器: 服务器的配置重点在于带宽,根据市场了解G端口<1000M带宽>的服务器 推荐硬件配置 固态硬盘,大内存即可,CPU占用率相对较低,目前没有一定数量的真实用户,暂时不能测试出对服务器硬件的消耗值,不过16G内存的服务器承载5000人同时观看直播。 服务器架构方案二: 采用CDN加速,分发流媒体。这种方式目前也是需要FMS服务器,未来一段时间我们会用另外的方法代替,不过这种方式对服务器的硬件以及带宽的需求就大大减小了。 1.web服务器,当然也可以安装FMS 2.流媒体服务器,这里的流媒体服务器FMS只用来承载聊天、礼物赠送等数据 3.接入CDN,我们目前支持RTMP协议的流媒体加速方式,即将推出的版本的FMSCMS会 添加HTTP协议的流媒体,更适合主流加速方式。 方案二的优点 1.服务器硬件以及带宽要求降低太多,节省服务器成本 2.在线观看直播人数可以无限拓宽,不需要担心服务器占用达到峰值的危险 3.网络环境得到优化,直播效果更加理想

XXX服务器运营配置与规范 作 业 指 导 书 拟制部门:运维部 编制人:陈永科

1、目的 为规范XXX服务器运营管理、配置、安全及稳定使用,指导系统管理人员正确维护使用系统、系统故障时能迅速解决问题、在新安装实例中作为参考,特建立本运营配置规范,以确保公司系统的可靠运营。 2、适用范围 适用于XXXIDC机房所有linux操作系统服务器。 3、职责 运维部负责人:负责对Linux系统的配置管理规范的实施控制和监督检查,定时更新本规范。 运维部运维工程师:需要严格遵循本规范的操作标准对所有linux主机进行系统配置维护和管理。 4、系统版本 针对XXX使用的Linux操作系统Centos6.3版本以及相应的更新版本。 5、系统账号管理 5.1针对操作系统管理员账号密码等策略 5.1.1 口令要求:口令最短8位,最少包含字母、数字、特殊字符,测试服务器也不能使用简单密码 5.1.2 登陆次数限制:登陆失败尝试5次锁定该账户60分钟,管理员至少每季度更改一次密码,发现有异常要及时更改密码 /etc/pam.d/system-auth系统认证配置文件,添加下面一行: "auth required pam_tally2.so onerr=fail deny=5 unlock_time=60" /etc/login.defs修改密码全局更新密码策略 "PASS_MAX_DAYS=9999"改为"PASS_MAX_DAYS=90",每季度须更改一次密码。

"/etc/shadow"修改所有用户的密码策略 修改对应用用户以"::"分段的第五列,将"99999"改为"90" 5.2 用户密码检查与管理 每星期对关键管理员用户进行检查,检查结果登记得服务器巡检 文件配置:/etc/passwd系统用户文件 /etc/group系统用户组文件 /etc/shadow系统用户密码文件 用命令"cat /etc/passwd"查看系统用户文件是否正常 6 各系统应用运行环境管理 6.1 远程访问管理 所有设备/服务器必须使用ssh v2.0进行登陆管理,禁止使用telnet进行管理,关闭telnet服务,每个管理员必须使用自己的用户名登陆系统。 SSH配置文件:/etc/ssh/sshd_config service sshd start|stop|restart|status ssh服务的启动、停止、重启、运行状态修改SSH默认端口 修改"#Port 22"将22改为22022端口 将SSH密码尝试次数限制为5次 修改"#MaxAuthTries 6",改为5 将允许root登陆改为禁止ROOT登陆 6.2 防火墙iptables配置 防火墙应根据业务系统开放需要的应用端口,默认禁止所有流量进入 防火墙配置文件/etc/sysconfig/iptables 命令:"iptables -p INPUT DROP" 默认禁止所有流量进入 iptables -D INPUT -p tcp --dport 端口号-j -ACCEPT"允许TCP端口号进入 chkconfig iptables on 系统启动时加载防火墙 service iptables save 保存防火墙配置

实验报告 课程名称计算机网络基础实验项目 FTP服务器的配置 专业班级 0906603 姓名学号 27 指导教师陈伟宏老师成绩日期2011.11.12 一、实验目的 掌握如何在局域网内配置FTP服务器。 二、实验设备和环境 局域网内多台个人计算机、Windows 2003操作系统。 三、实验内容 1、安装IIS或Serv-U; 2、配置及管理FTP服务器; 3、使用FTP服务。 四、实验过程 1、安装IIS V5.1 for 2003 截图如下: 点“详细信息”

选择Internet 信息服务(IIS),点详细信息.再选择“文件传输协议(FTP)服务” 2、FTP服务器的配置 启动IIS信息管理:控制面板——管理工具——IIS信息管理,选择FTP站点。右键新建FTP站点。

3.右击FTP站点的默认FTP站点的属性设置主目录F:\学习资料 4、设置安全账户为只允许匿名连接

5、测试本地ftp站点:在浏览器中输入ftp://192.168.137.3访问结果如下:

五、实验心得 这次试验为FTP服务器的配置。总的来说,由于上次已经做过web服务器的配置,而ftp的配置跟它大致相同,所以过程相对来说还是比较顺利,出现的问题也不多。 不过在实验过程中,自己只是按照老师的《FTP服务器的配置示例》一步步去做,实验虽然很成功地完成了,但在实验过程中我感觉自己并没有完全的、真正的“消化”理解好其中的含义,于是又反复地理解了一下各个步骤的原理。 通过这次实验理解了FTP服务器的工作基本原理,以及匿名访问和非匿名访问的一些相关设置,文件具有长传和下载的权限,对文件安全性的控制等等。 同时,也让我又学会了一种传送文件的新方法:只需要通过构建局域网,然后通过FTP就可以实现资源共享啦。感觉非常有用。 能把知识用到实处才是真正的学好了知识,这也是我们做实验的真正目的。以后我会继续努力提高自己的动手操作能力,把知识付诸于实践,同时在实践中更加深刻地理解知识。

服务器配置方案 本文转自:傲龙网络 在日常工作中,经常给客户进行硬件配置建议,发现很多客户基本的信息化基础的知识都不是太懂,比如服务器配置数选择和用户数关系等等。甚至很多IT专业人士,比如erp,crm顾问都不是很清楚。当然也有可能这些顾问只专注于他自己工作的那一块,认为这些是售前干的事情,不需要了解太多。在我看来我觉得多了解一些,碰到不懂的客户也可以给人家说个所以然出来,至少也没有什么坏处嘛。下面这篇文章也是平常的工作总结,贴出来给大家分享一下,也许还用的着。 第一章服务器选择 1.1 服务器选择和用户数关系

说明: 首选原则:在初期给客户提供硬件配置参考时,在线用户数建议

按注册用户数(或工作站数量)的50%计算。 备用原则:根据企业的行业特点、用户使用频度、应用特点、硬件投入等综合因素考虑,在线用户数比例可以适当下调,由售前/销售人员在对客户的具体情况进行了解后做出适当的建议。 服务器推荐选择品牌:IBM、DELL(戴尔)、HP(惠普)、Sun 、Lenovo (联想)、浪潮、曙光等品牌机型。 CPU:如果因为选择不同品牌服务器或双核处理器导致CPU型号/主频变动,只要求达到同级别或该级别以上处理能力。 硬盘:对于硬盘方面,推荐选择SCSI硬盘,并做RAID5;对于小企业可以如果由于采购成本的考虑也可采用SATA。对于2000注册用户数以上企业,强烈推荐采用磁盘阵列。 硬盘容量=每用户分配容量×注册用户数+操作系统容量+部分冗余 1.2 常见机型参考报价

由于IBM服务器在几个品牌的PC服务器系列中价格较高,如果报价是供客户做预算用,则可将该报价直接发给客户供参考,减少商务询价的工作量。 硬件配置和相关型号可上网查询: IBM服务器 HP服务器 DELL服务器 SUN服务器 Lenovo(联想) 1.3 服务器选择和用户数关系在线计算 在IBM网站上有提供IBM Systems Workload Estimator工具可用于

F T P服务器配置实验报 告 Company Document number:WUUT-WUUY-WBBGB-BWYTT-1982GT

实验报告 课程:计算机网络实验 实验名称: FTP服务器配置与管理 系别 : 电子信息工程系 实验日期 : 专业班级 : 03通信师 组别 : 第10组 实验报告日期 : 姓名 : 学号 : (40) (41) 报告退发 : ( 订正、重做 ) 第1页共 12 页 FTP服务器配置与管理 一.题目: FTP服务器配置与管理 二.环境: Sever2000 三.试验目的 1.掌握FTP服务的基本概念与工作原理 2.懂得安装FTP服务器的过程 3.配置与管理FTP服务器 四.试验内容及步骤 1.的安装,具体步骤如下: (1)运行“控制面板”中的“添加或删除程序”,点击“添加/ 删除Windows组件”按钮。 第 2 页共 12页 (2)在出现组件安装向导中,选择“Internet信息服务 (IIS)”,单击“下一步”开始安装,单击“完成”结 束。 第 3 页共 12 页 系统自动安装组件,完成安装后,系统在“开始”/“程序”/“管理工具”程序组中会添加一项“Internet服务管理器”,此时服务器的WWW、FTP等服务会自动启动。 2.设置FTP站点 第 4 页共 12 页 (1)使用IIS默认站点

①将制作好的主页文件(html文件)复制到 \Inetpub\ftproot目录,该目录是安装程序为默认FTP站点 预设的发布目录。 ②将主页文件的名称改为。IIS默认要打开的主页文件是 或,而不是一般常用的。 完成这两个步骤后,打开本机或客户机浏览器,在地址栏 中输入FTP服务器的 IP地址()或主机的FQDN名字(前 提是DNS服务器中有该主机的记录),就会以匿名的方式 登录到FTP服务器,根据权限的设置就可以进行文件的上 传和下载了。 (2)添加新的FTP站点 ①打开“Internet信息服务窗口”,鼠标右键单击要创建 新站点的计算机,在弹出菜单中选择“新建”/“FTP站 点”,出现“FTP站点创建向导”,单击“下一步”继 续。 第 5 页共 12 页 ②输入FTP站点说明,单击下一步 第 6 页共 12 页 ③ 单击下一步 ④指定FTP输入主目录的路径(如选择新建文件夹),单击下一步 第 7 页共 12 页 ⑤设置访问权限为读取和写入,并单击下一步,完成FTP站点创建向导 第 8 页共 12 页 站点的管理 (1)本地管理 通过“开始”/“程序”/“管理工具”/“Internet服务管理 器”,打开如图9-1的“Internet信息服务”窗口,在要管 理的FTP站点上单击鼠标右键,选择“属性”命令,出现如下 图所示对话框。 第 9 页共 12 页 ①“FTP站点”属性页 IP地址:设置此站点的IP地址,即本服务器的IP地址。 如果服务器设置了两个以上的IP站点,可以任选一个。FTP 站点可以与Web站点共用IP地址以及DNS名称,但不能设置 使用相同的TCP端口。 TCP端口:FTP服务器默认使用TCP协议的21端口,(若端口号21以被配置,则需更改此端口,用户在连接到此站点时,

配置采用RADIUS协议进行认证、计费和授权示例 组网需求 如图1所示,用户通过RouterA访问网络,用户同处于huawei域。RouterB作为目的网络接入服务器。用户首先需要穿越RouterA和RouterB所在的网络,然后通过服务器的远端认证才能通过RouterB访问目的网络。在RouterB上的远端认证方式如下: ?用RADIUS服务器对接入用户进行认证、计费。 ?RADIUS服务器129.7.66.66/24作为主用认证服务器和计费服务器,RADIUS服务器129.7.66.67/24作为备用认证服务器和计费服务器,认证端口号缺省为1812,计费端口号缺省为1813。 图1 采用RADIUS协议对用户进行认证和计费组网图 配置思路 用如下的思路配置采用RADIUS协议对用户进行认证和计费。 1.配置RADIUS服务器模板。 2.配置认证方案、计费方案。 3.在域下应用RADIUS服务器模板、认证方案和计费方案。 数据准备 为完成此配置举例,需要准备如下数据: ?用户所属的域名 ?RADIUS服务器模板名 ?认证方案名、认证模式、计费方案名、计费模式 ?主用和备用RADIUS服务器的IP地址、认证端口号、计费端口号 ?RADIUS服务器密钥和重传次数 说明: 以下配置均在RouterB上进行。 操作步骤

1.配置接口的IP地址和路由,使用户和服务器之间路由可达。 2.配置RADIUS服务器模板 # 配置RADIUS服务器模板shiva。

计算机科学与技术系 实验报告 课程名称:计算机网络 实验名称: FTP服务器配置 姓名:学号: 日期:地点:网络实验室 成绩:教师: 一、实验目的 1.创建一个ftp服务器,提供文件下载和上传功能。? 2.提供匿名登录功能,用于下载公共文件,但不能匿名上传? 3.同时也提供用户登录,用户只能限制在自己的目录下,这是可以 上载也可以下载 二、实验内容 1.搭建FTP服务器 三、实验原理 1.使用FTP软件搭建FTP服务器 四、实验设备 已经安装好windows操作系统的计算机一台。

五、实验过程及分析 1、打开FTP软件,进行软件的安装。 点击确认 点 击下 一步 选 择安 装的 路径点击下一步 下一步 点击下一步 点击安装 点击下一步 完成 然后给软件安装破解补丁,点击Patch就行了 2、配置用户登录 单击桌面图标,打开软件 点击是,输入一个名称 下一步,除第一个勾选外其它都不勾选 下一步,在IPv4地址栏中选择自己电脑上的IP地址 点击下一步

单击完成 选择是 选择是,创建登录ID 点击下一步,设置登录密码 点击下一步,设置要被访问的路径。设置访问权限

到此为止就已经创建了一个用户。 输入已设置的用户名和密码。 3、配置匿名用户登录 在主页中点击新建域 点击新建域,在名称中输入anonymous 这一步是要注意的了,设置成无加密 这里密码就不用设置了 全部设置完成之后,就可以进行匿名登录了 FTP服务器的配置就完成了,就可以通过登录FTP服务器进行文件的上传与下载 六、实验小结 在本次实验中,通过FTP服务器的配置过后,让我学会了怎么在一台电脑上用FTP软件安装FTP服务器。并且怎么去使用FTP

RADIUS是一种分布的,客户端/服务器系统,实现安全网络,反对未经验证的访问。在cisco实施中,RADIUS客户端运行在cisco 路由器上上,发送认证请求到中心RADIUS服务器,服务器上包含了所有用户认证和网络服务访问的信息。 RADIUS是一种完全开放的协议,分布源码格式,这样,任何安全系统和厂商都可以用。 cisco支持在其AAA安全范例中支持RADIUS。RADIUS可以和在其它AAA安全协议共用,如TACACS+,Kerberos,以及本地用户名查找。 CISCO所有的平台都支持RADIUS,但是RADIUS支持的特性只能运行在cisco指定的平台上。 RADIUS协议已经被广泛实施在各种各样的需要高级别安全且需要网络远程访问的网络环境。 在以下安全访问环境需要使用RADIUS: +当多厂商访问服务器网络,都支持RADIUS。例如,几个不同厂家的访问服务器只使用基于RADIUS的安全数据库,在基于ip的网络有多 个厂商的访问服务器,通过RADIUS服务器来验证拨号用户,进而定制使用kerberos安全系统。 +当某应用程序支持RADIUS协议守护网络安全环境,就像在一个使用smart card门禁控制系统的那样的访问环境。某个案例中,RADIUS

被用在Enigma安全卡来验证用户和准予网络资源使用权限。 +当网络已经使用了RADIUS。你可以添加具有RADIUS支持的cisco路由器到你的网络中,这个可以成为你想过渡到TACACS+服务器的 第一步。 +当网络中一个用户仅能访问一种服务。使用RADIUS,你可以控制用户访问单个主机,进行单个服务,如telnet,或者单个协议,如ppp。 例如当一个用户登录进来,RADIUS授权这个用户只能以10.2.3.4这个地址运行ppp,而且还得和ACL相匹配。 +当网络需要资源记账。你可以使用RADIUS记账,独立于RADIUS 认证和授权,RADIUS记账功能允许数据服务始与终,记录会话之中所使 用的标志资源(如,时间,包,字节,等等)。ISP可能使用免费版本的基于RADIUS访问控制和记账软件来进行特定安全和金额统计。+当网络希望支持预认证。在你的网络中使用RADIUS服务,你可以配置AAA预认证和设定预认证profiles。预认证服务的开启提供更好的管理端口来使用它们已经存在的RADIUS解决方案,更优化的管理使用、共享资源,进而提供不懂服务级别的协定。RADIUS不适合以下网络安全情形: ~多协议访问环境,Radius不支持以下协议: *AppleTalk Remote Access (ARA)苹果远程访问。