windows 永久绑定arp

- 格式:docx

- 大小:12.80 KB

- 文档页数:2

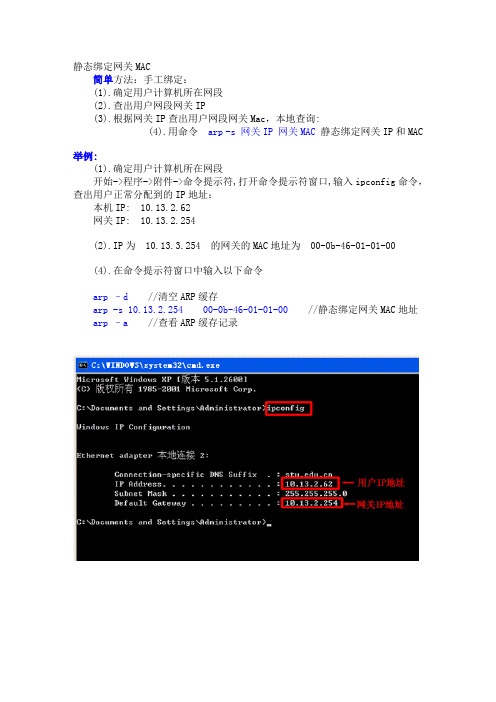

静态绑定网关MAC简单方法:手工绑定:(1).确定用户计算机所在网段(2).查出用户网段网关IP(3).根据网关IP查出用户网段网关Mac,本地查询:(4).用命令arp -s 网关IP 网关MAC静态绑定网关IP和MAC举例:(1).确定用户计算机所在网段开始->程序->附件->命令提示符,打开命令提示符窗口,输入ipconfig命令,查出用户正常分配到的IP地址:本机IP: 10.13.2.62网关IP: 10.13.2.254(2).IP为10.13.3.254 的网关的MAC地址为00-0b-46-01-01-00(4).在命令提示符窗口中输入以下命令arp –d //清空ARP缓存arp -s 10.13.2.254 00-0b-46-01-01-00 //静态绑定网关MAC地址arp –a //查看ARP缓存记录===============================================由于手工绑定在计算机关机重启后就会失效,需要再次重新绑定可以采用批处理的方式,完成上述步骤,同时使之开机运行即可使用arp命令静态绑定网关MAC,格式如下:arp -s 网关IP 网关MAC如果觉得每次手动输入比较复杂,您可以编写一个简单的批处理文件然后让它每次开机时自动运行,批处理文件如下:-----------------------------------@echo offecho 'arp set'arp -darp -s 网关IP 网关MACexit------------------------------------静态arp绑定网关步骤一:在能正常上网时,进入ms-dos窗口,输入命令:arp -a,查看网关的ip对应的正确mac地址,并将其记录下来。

注意:如果已经不能上网,则先运行一次命令arp -d将arp缓存中的内容删空,计算机可暂时恢复上网(攻击如果不停止的话)。

arp命令的作用和使用技巧-回复arp命令是网络管理和诊断工具中的一个重要命令,主要用于查看和操作ARP缓存表。

ARP,即地址解析协议,用于将IP地址映射到物理MAC 地址。

在局域网中,计算机通常使用ARP来确定目标IP地址的MAC地址,以便发送数据。

ARP命令使用户能够查看和操作主机的ARP缓存表,从而提供对局域网上其他计算机的访问和诊断。

一、ARP命令的作用1. 显示ARP缓存表:ARP命令可以显示当前主机的ARP缓存表,其中包含了目标IP地址和对应的MAC地址。

通过查看ARP缓存表,可以了解当前主机与其他计算机之间的网络连接状态。

2. 添加/删除ARP缓存项:通过使用ARP命令,用户可以手动添加或删除ARP缓存项。

添加ARP缓存项可用于建立新的IP地址到MAC地址的映射关系,并且在网络故障排除时很有用。

而删除ARP缓存项可以强制主机重新进行地址解析,从而更新ARP缓存表。

3. 刷新ARP缓存表:ARP命令还可以刷新ARP缓存表,以确保其中的映射关系是最新的。

刷新ARP缓存表可通过删除所有的ARP缓存项来实现,然后主机在需要时重新进行地址解析。

二、ARP命令的使用技巧1. 显示ARP缓存表:要显示当前主机的ARP缓存表,只需在命令行中执行"arp -a"命令。

即可列出所有的ARP缓存项。

此命令将显示每个IP地址和对应的MAC地址,以及相关的网络接口信息。

2. 添加ARP缓存项:要添加ARP缓存项,可使用"arp -s"命令,后跟目标IP地址和目标MAC地址。

例如,执行"arp -s 192.168.0.10000-11-22-33-44-55"命令,将为IP地址192.168.0.100添加一个ARP 缓存项。

3. 删除ARP缓存项:要删除ARP缓存项,可使用"arp -d"命令,后跟目标IP地址。

例如,执行"arp -d 192.168.0.100"命令,将删除与IP地址192.168.0.100相关的ARP缓存项。

路由器无线网络设置arp防护无线路由器作为家庭里不可或缺的网络设备,给普通人带来极大便利,那么你知道路由器无线网络设置arp防护的方法吗?下面是店铺整理的一些关于路由器无线网络设置arp防护的相关资料,供你参考。

什么是arp?ARP(Address Resolution Protocol),即地址解析协议,具体来说就是将IP地址解析为数据链路(数据链路层,位于OSI 模型的第二层)的MAC( Media Access Control )地址。

而ARP欺骗则会扰乱网络设备间的正常通信。

通过伪造IP地址和MAC地址实现ARP欺骗,对网络的正常传输和安全都是一个很严峻的考验。

目前知道的带有ARP欺骗功能的软件有“QQ第六感”、“网络执法官”、“P2P终结者”、“网吧传奇杀手”等,这些软件中,有些是人为手工操作来破坏网络的,有些是作为病毒或者木马出现,使用者可能根本不知道它的存在,所以更加扩大了ARP攻击的杀伤力。

从影响网络连接通畅的方式来看,ARP欺骗有两种攻击可能,一种是对路由器ARP表的欺骗;另一种是对内网电脑ARP表的欺骗,当然也可能两种攻击同时进行。

不管怎么样,欺骗发送后,电脑和路由器之间发送的数据可能就被送到错误的MAC地址上,从表面上来看,就是“上不了网”,“访问不了路由器”,“路由器死机了”,因为一重启路由器,ARP表会重建,如果ARP攻击不是一直存在,就会表现为网络正常,所以用户更加确定是路由器“死机”了,而不会想到其他原因。

为此,宽带路由器背了不少“黑锅”,但实际上应该ARP 协议本身的问题。

路由器无线网络设置arp防护的步骤一、设置前准备设置IP和MAC绑定功能,请给电脑手动设定静态IP地址,若为动态获取,电脑可能获取到和IP与MAC绑定条目不同的IP,会导致通信异常。

1、把路由器的DHCP功能关闭:打开路由器管理界面,“DHCP 服务器”->“DHCP服务”,把状态由默认的“启用”更改为“不启用”,保存并重启路由器。

arp命令的功能和用法ARP(Address Resolution Protocol)命令用于在IPv4网络中解析物理地址(MAC地址)和IP地址之间的关系。

具体功能和用法如下:1. 功能:- 查询局域网中指定IP地址对应的MAC地址;- 显示和管理本地主机的ARP缓存表;- 清除ARP缓存表中的条目;- 添加静态的ARP缓存表条目;- 修改ARP缓存表中的条目。

2. 常用命令:- `arp -a`:显示本地主机的ARP缓存表,包含IP地址和对应的MAC地址;- `arp -d <IP地址>`:从ARP缓存表中删除指定IP地址和对应的MAC地址;- `arp -s <IP地址> <MAC地址>`:添加静态的ARP缓存表条目,将指定的IP地址和MAC地址绑定;- `arp -i <接口> -s <IP地址> <MAC地址>`:在指定接口上添加静态的ARP缓存表条目;- `arp -a -N <IP地址>`:查询指定IP地址的MAC地址,不显示名称解析。

3. 示例用法:- `arp -a`:显示本地主机的ARP缓存表;- `arp -d 192.168.0.1`:从ARP缓存表中删除IP地址为192.168.0.1的条目;- `arp -s 192.168.0.2 00-11-22-33-44-55`:将IP地址192.168.0.2与MAC地址00-11-22-33-44-55绑定,并添加到ARP缓存表;- `arp -i eth0 -s 192.168.0.3 00-11-22-33-44-66`:在接口eth0上添加静态的ARP缓存表条目。

注意:ARP命令需要在具有管理员权限的命令行或终端中执行。

具体用法和参数可能因操作系统版本和网络环境而有所不同,可以使用命令的帮助选项(如`arp --help`)查看详细的用法说明。

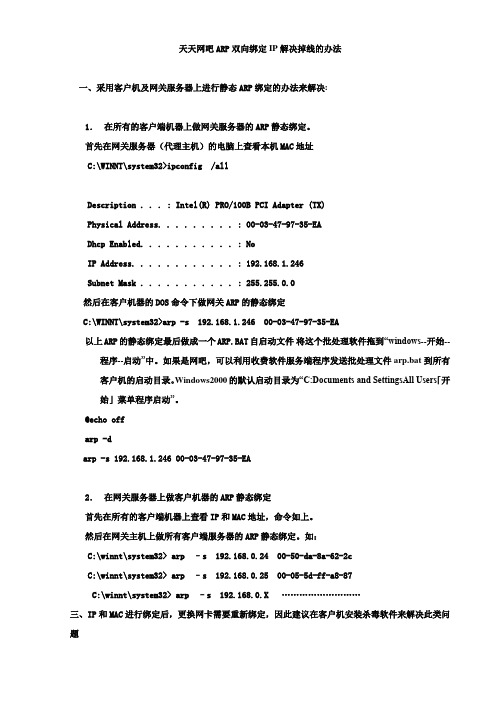

天天网吧ARP双向绑定IP解决掉线的办法一、采用客户机及网关服务器上进行静态ARP绑定的办法来解决:1.在所有的客户端机器上做网关服务器的ARP静态绑定。

首先在网关服务器(代理主机)的电脑上查看本机MAC地址C:\WINNT\system32>ipconfig /allDescription . . . : Intel(R) PRO/100B PCI Adapter (TX)Physical Address. . . . . . . . . : 00-03-47-97-35-EADhcp Enabled. . . . . . . . . . . : NoIP Address. . . . . . . . . . . . : 192.168.1.246Subnet Mask . . . . . . . . . . . : 255.255.0.0然后在客户机器的DOS命令下做网关ARP的静态绑定C:\WINNT\system32>arp -s 192.168.1.246 00-03-47-97-35-EA以上ARP的静态绑定最后做成一个ARP.BAT自启动文件将这个批处理软件拖到“windows--开始--程序--启动”中。

如果是网吧,可以利用收费软件服务端程序发送批处理文件arp.bat到所有客户机的启动目录。

Windows2000的默认启动目录为“C:Documents and SettingsAll Users「开始」菜单程序启动”。

@echo offarp -darp -s 192.168.1.246 00-03-47-97-35-EA2.在网关服务器上做客户机器的ARP静态绑定首先在所有的客户端机器上查看IP和MAC地址,命令如上。

然后在网关主机上做所有客户端服务器的ARP静态绑定。

如:C:\winnt\system32> arp –s 192.168.0.24 00-50-da-8a-62-2cC:\winnt\system32> arp –s 192.168.0.25 00-05-5d-ff-a8-87C:\winnt\system32> arp –s 192.168.0.X ………………………三、IP和MAC进行绑定后,更换网卡需要重新绑定,因此建议在客户机安装杀毒软件来解决此类问题。

ARP绑定的意义ARP协议是―Address Resolution Protocol‖(地址解析协议)的缩写。

在局域网中,网络中实际传输的是―帧‖,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓―地址解析‖就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

ARP协议主要负责将局域网中的32位IP地址转换为对应的48位物理地址,即网卡的MAC地址,比如IP地址位192.168.0.1网卡MAC地址为00-03-0F-FD-1D-2B.整个转换过程是一台主机先向目标主机发送包含有IP地址和MAC地址的数据包,通过MAC地址两个主机就可以实现数据传输了.在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC 地址是一一对应的,如附表所示。

附表我们以主机A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。

当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。

如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到相对应的IP地址,主机A就会在网络上发送一个广播,目标MAC地址是―FF.FF.FF.FF.FF.FF‖,这表示向同一网段内的所有主机发出这样的询问:―192.168.1.1的MAC地址是什么?‖网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:―192.168.1.1的MAC地址是00-aa-00-62-c6-09‖。

这样,主机A就知道了主机B的MAC地址,它就可以向主机B发送信息了。

同时它还更新了自己的ARP缓存表,下次再向主机B发送信息时,直接从ARP缓存表里查找就可以了。

win 屏蔽arp 方法在网络安全领域中,ARP欺骗攻击是一种常见的攻击方式,它可以通过篡改ARP表来实现网络流量的劫持。

为了防止ARP欺骗攻击,我们可以使用一些方法来屏蔽ARP。

本文将介绍一种在Windows 系统下屏蔽ARP的方法。

我们需要使用管理员权限登录到Windows系统。

然后,打开命令提示符窗口,输入以下命令来查看当前系统的ARP表:```arp -a```该命令将显示当前系统中的ARP表项,包括IP地址和对应的物理地址。

我们可以根据这些信息来确定是否存在ARP欺骗攻击。

接下来,我们需要使用Windows防火墙来屏蔽ARP。

首先,打开控制面板,并选择“Windows防火墙”。

在Windows防火墙窗口中,选择“高级设置”。

然后,在左侧的面板中,选择“传入规则”。

接着,我们需要创建一个新的传入规则。

点击“新建规则”按钮,并选择“自定义”选项。

在规则类型中,选择“所有程序”。

在应用程序和服务中,选择“所有程序”。

在协议和端口中,选择“所有协议”。

在范围中,选择“任何IP地址”。

在操作中,选择“阻止连接”。

在配置文件中,选择“域、专用、公用”。

为这条规则命名,例如“屏蔽ARP”。

完成上述设置后,我们就成功地屏蔽了ARP。

从此以后,任何试图进行ARP欺骗攻击的设备都将被阻止。

需要注意的是,屏蔽ARP可能会对网络正常通信产生一定的影响。

因此,在使用这种方法之前,我们需要仔细评估网络的需求,并确保不会对正常业务造成影响。

我们还可以通过其他方式来增强网络的安全性。

例如,定期更新操作系统和应用程序的补丁,使用强密码和多因素身份验证,限制网络访问权限等。

总结起来,屏蔽ARP是一种有效防御ARP欺骗攻击的方法。

通过使用Windows防火墙,我们可以轻松地设置屏蔽规则,从而保护网络的安全性。

然而,我们需要在使用屏蔽ARP的同时,确保不会对正常通信产生影响,并采取其他安全措施来增强网络的安全性。

只有这样,我们才能更好地保护网络免受各种攻击的威胁。

语法arp[-a [InetAddr] [-N IfaceAddr]] [-g [InetAddr] [-N IfaceAddr]] [-d InetAddr [IfaceAddr]] [-s InetAddr EtherAddr [IfaceAddr]]参数-a[ InetAddr] [ -N IfaceAddr]显示所有接口的当前 ARP 缓存表。

要显示特定 IP 地址的 ARP 缓存项,请使用带有 InetAddr 参数的 arp -a,此处的 InetAddr 代表 IP 地址。

如果未指定 InetAddr,则使用第一个适用的接口。

要显示特定接口的 ARP 缓存表,请将 -N IfaceAddr 参数与 -a 参数一起使用,此处的 IfaceAddr 代表指派给该接口的 IP 地址。

-N 参数区分大小写。

-g[ InetAddr] [ -N IfaceAddr]与 -a 相同。

-d InetAddr [IfaceAddr]删除指定的 IP 地址项,此处的 InetAddr 代表 IP 地址。

对于指定的接口,要删除表中的某项,请使用 IfaceAddr 参数,此处的IfaceAddr 代表指派给该接口的 IP 地址。

要删除所有项,请使用星号 (*) 通配符代替 InetAddr。

-s InetAddr EtherAddr [IfaceAddr]向 ARP 缓存添加可将 IP 地址 InetAddr 解析成物理地址EtherAddr 的静态项。

要向指定接口的表添加静态 ARP 缓存项,请使用 IfaceAddr 参数,此处的 IfaceAddr 代表指派给该接口的IP 地址。

/?在命令提示符下显示帮助。

注释? InetAddr 和 IfaceAddr 的 IP 地址用带圆点的十进制记数法表示。

? EtherAddr 的物理地址由六个字节组成,这些字节用十六进制记数法表示并且用连字符隔开(比如,00-AA-00-4F-2A-9C)。

做ARP双向绑定网络病毒之所以能以惊人的速度传播,是因为它们都有极强的利用漏洞攻击网络上其他机器的能力,而局域网ARP漏洞攻击,则是目前暴发流行的各种网络病毒最常用的招数,包括目前正在大规模暴发的“机器狗”,也正是利用ARP漏洞在局域网中传染开去。

ARP(Address Resolution Protocol)又被称为地址转换协议,是用来实现IP 地址与本地网络认识的物理地址(以太网MAC 地址)之间的映射。

在以太网络中有一张表格,通常称为ARP 缓冲(ARP cache),来维持每个MAC 地址与其相应的IP 地址之间的对应关系。

ARP 提供一种形成该对应关系的规则以及提供双向地址转换。

ARP协议很像一个思想不坚定容易被骗的人,就像一个快递员,要送信给"张三",只在马路上问"张三住那儿?",并投递给最近和他说"我就是!"或"张三住那间!",来决定如何投递一样。

在一个人人诚实的地方,快递员的工作还是能正常进行;但若是旁人看快递物品值钱,想要欺骗取得的话,快递员这种工作方式就会带来混乱了。

常见ARP攻击对象有两种,一是网络网关,二是局域网上的计算机。

攻击网络网关就好比发送错误的地址信息给快递员,让快递员失去正确目标,所有信件无法正常送达;而攻击一般计算机就是直接和人谎称自己就是快递员,让用户把需要传送的物品传送给发动攻击的计算机。

由于一般的计算机及路由器的ARP协议的意志都不坚定,因此只要有恶意计算机在局域网持续发出错误的ARP讯息,就会让计算机及路由器信以为真,作出错误的传送网络包动作。

一般的ARP欺骗攻击就是以这样的方式,造成网络运作不正常,达到盗取用户密码或破坏网络运作的目的。

而要从根本上彻底解决这种欺骗攻击,唯一的办法就是对局域网中的每台机器包括网关在内进行ARP地址双向绑定。

首先说网关的绑定,这个比较简单,一般的网关路由器或者代理软件均有ARP绑定功能,以笔者使用的路由器为例,绑定的界面简单直观选择静态ARP绑定设置后出现表单在此填入需要绑定的IP地址和MAC地址,然后保存即可。

win7用arp–s命令绑定网关和MAC地址显示失败

win7用arp –s命令绑定网关和MAC地址显示失败

问:网友说他使用的是windows7操作系统,在用arp –s命令绑定网关和MAC地址的时候,在命令行中显示ARP项添加失败,拒绝访问的提示,这是怎么回事呢?

故障图:

解决步骤:

2、接着在CMD继续输入:netsh -c “i i” add neighbors 11 “网关IP” “Mac地址“,这里11是idx号。

3、再用arp -a命令查看一下就会发现已经绑定好了;

同理,在Win7上用arp -d并不能完全的删除绑定,必须使用netsh -c "i i" neighbors IDX(IDX改为相应的数字)才可删除MAC地址绑定。

1)输入arp -a 命令查看网关的.MAC网卡物理地址

2)输入netsh i i show in 命令查看本地连接的idx编号

3)输入netsh -c "i i" add neighbors 本地连接的idx “网关IP” “网关mac” 命令绑定

4)输入arp -a 查看结果

通过上面的方法就可以解决win7下绑定网关ip和MAC地址显示ARP项添加失败的问题了,有遇到这个问题的朋友们可以试试看吧,更多精彩内容欢迎访问windows7系统下载站。