局域网抓包软件

- 格式:doc

- 大小:189.50 KB

- 文档页数:25

大势至上网行为管理系统核心功能介绍大势至上网行为管理系统具体功能如下:1、网络行为管理。

集成了八种管理模式,适应任何网络环境;国内独家支持跨网段跨三层交换机管理;限制主机公网上行、下行带宽,精确控制带宽;发现P2P下载时,自动限定主机上行、下行带宽;限制主机公网上行、下行流量或总流量,超过设定流量,自动断网;集成了上千种ACL规则,可以限制任意网络行为,支持定制;主机报文数据分析;灵活设置管理时间段,可以精确到半小时。

2、网络安全防护。

实时检测、自动封堵局域网内的手机/平板接入;局域网主机强制隔离功能,可以设置自动隔离时间;自动发现新主机,自动加入控制列表,自动指派策略;IP-MAC地址绑定,自动发现新主机自动绑定;主机列表只显示IP-MAC绑定表中的电脑;只允许IP-MAC绑定表中的电脑上网;禁止修改IP地址、禁止修改MAC地址,防止IP冲突;检测局域网ARP病毒、抵御局域网ARP欺骗、防御局域网ARP攻击;局域网电脑准入管理,自动检测和隔离外来电脑访问局域网和公网;实时检测局域网代理服务器,禁止局域网主机充当代理服务器;禁止局域网主机使用Socks等代理访问WWW;实时检测局域网内黑客软件;实时检测内网Sniffer、Wireshark抓包软件;自动检测、自动禁止局域网电脑安装随身WIFI;自动检测、自动禁止局域网无线路由器;实时检测内网混杂模式网卡;禁止网络嗅探软件、禁止局域网抓包软件、限制网络监听;禁止访问反动、暴力、色情等非法网站;局域网电脑远程开机、关机、注销、重启;局域网关键主机、服务器网络异常报警;开机自动运行,自动监控,意外中断,可自动重新加载;信使消息功能。

3、网络行为监控。

IP地址、MAC地址、主机名备注名三重监控识别机制;实时监控主机运行状态,例如网络连接、IP-MAC变化、在线数量等;实时监控主机流量占用情况,日流量统计、月流量统计、日流速统计;监控网址,包括时间、源IP、目的IP、端口、协议类型、MAC、内容等;监控主机使用过视频软件、下载软件、聊天软件、邮箱、网盘等;监控系统操作日志,包括时间、源地址、目的IP、控制方式、策略等;日志分析统计图;监控局域网ARP攻击记录;监控局域网同类软件运行记录;监控路由器、监控防火墙运行状态;基于日期、IP、主机名的日志查询功能,可以导出和定时清空;实时监控主机屏幕;企业版监控邮件内容和附件;企业版监控Outlook、Foxmail等邮件收发工具的邮件内容;企业版监控QQ聊天内容;企业版监控论坛发帖、监控网站留言。

安徽农业大学计算机网络原理课程设计报告题目wireshark抓包分析了解相关协议工作原理姓名学号院系信息与计算机学院专业计算机科学与技术中国·合肥二零一一年12月Wireshark抓包分析了解相关协议工作原理学生:康谦班级:09计算机2班学号:09168168 指导教师:饶元(安徽农业大学信息与计算机学院合肥)摘要:本文首先ping同一网段和ping不同网段间的IP地址,通过分析用wireshark抓到的包,了解ARP地址应用于解析同一局域网内IP地址到硬件地址的映射。

然后考虑访问抓到的包与访问抓到的包之间的区别,分析了访问二者网络之间的不同。

关键字:ping 同一网段不同网段 wireshark 协议域名服务器正文:一、ping隔壁计算机与ping 抓到的包有何不同,为什么?(1)、ping隔壁计算机ARP包:ping包:(2)ing ARP包:Ping包:(3)考虑如何过滤两种ping过程所交互的arp包、ping包;分析抓到的包有何不同。

答:ARP地址是解决同一局域网上的主机或路由器的IP地址和硬件地址的映射问题,如果要找的主机和源主机不在同一个局域网上,就会解析出网关的硬件地址。

二、访问,抓取收发到的数据包,分析整个访问过程。

(1)、访问ARP(网络层):ARP用于解析IP地址与硬件地址的映射,本例中请求的是默认网关的硬件地址。

源主机进程在本局域网上广播发送一个ARP请求分组,询问IP地址为192.168.0.10的硬件地址,IP地址为192.168.0.100所在的主机见到自己的IP 地址,于是发送写有自己硬件地址的ARP响应分组。

并将源主机的IP地址与硬件地址的映射写入自己ARP高速缓存中。

DNS(应用层):DNS用于将域名解析为IP地址,首先源主机发送请求报文询问 的IP地址,DNS服务器210.45.176.18给出的IP地址为210.45.176.3TCP(运输层):TCP协议是面向连接的协议,运输连接用来传送TCP报文,运输连接有三个阶段,即连接建立、数据传送和连接释放。

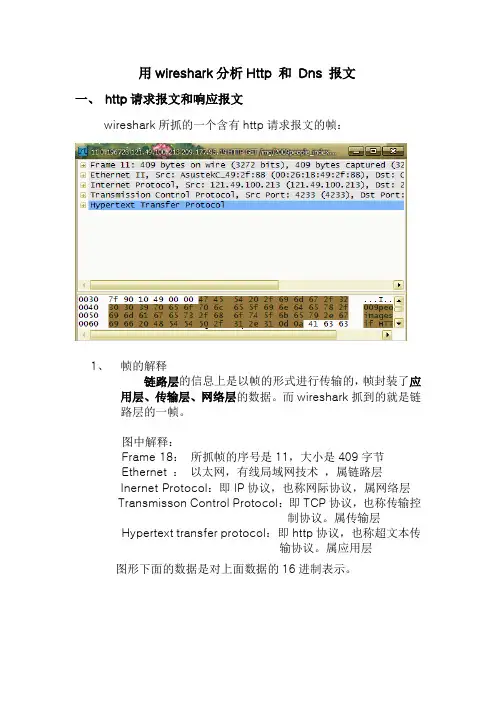

用wireshark分析Http 和Dns 报文一、http请求报文和响应报文wireshark所抓的一个含有http请求报文的帧:1、帧的解释链路层的信息上是以帧的形式进行传输的,帧封装了应用层、传输层、网络层的数据。

而wireshark抓到的就是链路层的一帧。

图中解释:Frame 18:所抓帧的序号是11,大小是409字节Ethernet :以太网,有线局域网技术,属链路层Inernet Protocol:即IP协议,也称网际协议,属网络层Transmisson Control Protocol:即TCP协议,也称传输控制协议。

属传输层Hypertext transfer protocol:即http协议,也称超文本传输协议。

属应用层图形下面的数据是对上面数据的16进制表示。

2、分析上图中的http请求报文报文分析:请求行:GET /img/2009people_index/images/hot_key.gif HTTP/1.1 方法字段/ URL字段/http协议的版本我们发现,报文里有对请求行字段的相关解释。

该报文请求的是一个对象,该对象是图像。

首部行:Accept: */*Referer: /这是网站网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接在抓包分析的过程中还发现了另外一些http请求报文中所特有的首部字段名,比如下面http请求报文中橙黄色首部字段名:Accept: */*Referer: /thread-345413-1-1.html这是html文件网址Accept-Language: zh-cn 语言中文Accept-Encoding: gzip, deflate 可接受编码,文件格式If-Modified-Since: Sat, 13 Mar 2010 06:59:06 GMT 内容是否被修改:最后一次修改时间If-None-Match: "9a4041-197-2f11e280" 关于资源的任何属性(ET ags值)在ETags的值中可以体现,是否改变User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 2.0.50727; .NET CLR 1.1.4322; .NET CLR 3.0.04506.30; 360SE)用户代理,浏览器的类型是Netscape浏览器;括号内是相关解释Host: 目标所在的主机Connection: Keep-Alive 激活连接Cookie: cdb_sid=0Ocz4H; cdb_oldtopics=D345413D; cdb_visitedfid=17; __gads=ID=7ab350574834b14b:T=1287731680:S=ALNI_Mam5QHAAK2cJdDTRuSxY 24VDbjc1Acookie,允许站点跟踪用户,coolie ID是7ab350574834b14b3、分析http的响应报文,针对上面请求报文的响应报文如下:wireshark对于2中http请求报文的响应报文:展开http响应报文:报文分析:状态行:HTTP/1.0 200 OK首部行:Content-Length: 159 内容长度Accept-Ranges: bytes 接受范围Server: nginx 服务器X-Cache: MISS from 经过了缓存服务器Via::80(squid/2.6.STABLE14-20070808) 路由响应信息Date: Fri, 22 Oct 2010 12:09:42 GMT 响应信息创建的时间Content-Type: image/gif 内容类型图像Expires: Fri, 22 Oct 2010 12:10:19 GMT 设置内容过期时间Last-Modified: Fri, 11 Jun 2010 00:50:48 GMT 内容最后一次修改时间Powered-By-ChinaCache:PENDING from CNC-BJ-D-3BA ChinaCache的是一家领先的内容分发网络(CDN)在中国的服务提供商。

国外几款比较优秀的网管软件局域网监控软件一、Network Magic这款软件分为收费版和免费版。

免费版包括最基本的功能,比如修复断开连接、发布安全警报、监控网络活动和网络视图。

收费版的价格从24美元到40美元不等(取决于网络上有多少台PC),可提供互联网活动的每日报告、支持远程访问网络上文件的功能,还包括其他高级功能。

在安装该程序时,需要告诉防火墙允许该程序访问网络和互联网。

这款软件的可操作性不太适合国人的需要,国内的客户可以考虑部署一套超级眼电脑监控软件,在上网行为的各个方面,尤其是在限制程序运行、监控聊天、网址浏览记录、文件防泄密等方面具有明显的优势,界面简洁,安装和操作都很简单,更适合国人的操作习惯。

二、Spiceworks IT Desktop这是一款免费的网络清查和管理工具软件,功能丰富。

比较适合中小网络的小公司使用,不太适合家庭网络,因为其界面复杂、存在个别异常情况。

软件包括另外众多的工具,比如易于使用ping和跟踪路由(traceroute)功能。

它还试图成为求助台应用程序,可以用它创建求助单,把求助单分派给别人或者你自己,还可加入到期日、优先事项等内容。

它当然没法取代功能齐全的求助台应用程序,不过就IT人员很少的小型办公室而言,这款免费软件已经不错了。

缺点是它查找网络上所有设备所用时间较长,可能需要对许可权和登录设置进行微调,好让它正常运行。

在安装该程序时,可能需要告诉防火墙允许该程序访问网络和互联网。

因为该程序不是总能轻松找到连接到网络上的所有设备,还存在个别异常情况(比如有些反病毒软件可能误认为该软件的某个组件是病毒),还不是尽善尽美的程序。

但它是免费的、易于设置,总体来说,它还是值得下载。

三、NetLimiter Monitor这款软件有三个不同版本: 免费版,只能监控网络使用,无法限制带宽使用;简化版可以设定限制,但没有太多的其他功能;专业版添加了一批功能,包括防火墙、调度程序及更多特性。

airodump.exe工具包(WinAircrackPack)下载汉化版破解无线路由的软件:WINAIRCRACKPACK迅驰密钥五分钟破解法1、破解软件简介WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统组成2.1 硬件环境选用具有WEP和WPA加密功能的无线路由器或AP一台带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)抓包无线网卡一块ü笔记本电脑一台(定义为STA3,作为入侵者)2.2 软件环境入侵者STA3 :WinAirCrackPack工具包,注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图4、配置无线路由器(根据实际网络环境进行配置)(1)STA1连接上无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

其中显示有多个可用的无线网络,双击TP-LINK连接无线路由器,一会儿就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP地址”为192.168.1.8并保存,如图4所示。

(4)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面(注意本实验选择TP-LINK无线路由器,其他品牌产品如CISCO等均有类似配置选项),单击界面左侧的“无线设置”下的“基本设置”选项。

1)选择“模式”为“54Mbps(802.11g)”;2)选择“密钥格式”为“ASCII码”;3)选择“密钥类型”为“64位”;4)设置“密钥1”为“pjwep”;5)单击“保存”。

ethereal汉化版用法目录1 Ethereal介绍 51.1 Ethereal为何物? 51.1.1 Ethereal可以帮人们做什么? 51.1.2 界面功能 51.1.3 实时的从不同网络介质抓取数据包 6 1.1.4 导入来自其它抓包工具的文件 61.1.5 为其它抓包工具导出文件 61.1.6 丰富的协议解码器 71.1.7 开放源代码软件 71.1.8 Ethereal不能做什么? 71.2 Ethereal运行平台 71.2.1 Unix 71.2.2 Linux 81.2.3 Microsoft Windows 81.3 那里可以得到ethereal? 81.4 Ethereal的读法 91.5 Ethereal的历史 91.6 Ethereal的设计和维护 91.7 问题报告和获得帮助 91.7.1 Web网站 91.7.2 WIKI 101.7.3 FAQ 101.7.4 邮件列表 101.7.5 问题报告 101.7.6 liunx/unix平台崩溃报告 111.7.7 Windows平台崩溃报告 112 编译和安装ethereal 112.1 介绍 112.2 获得ethereal源代码和应用发布版本 12 2.3 UNIX平台编译ethereal之前准备工作 12 2.4 UNIX平台编译ethereal源代码 132.5 UNIX平台应用版本安装 132.5.1 RedHat 的RPMs方式安装 142.5.2 Debian的安装方式 142.6 解决UNIX下安装失败问题 142.7 Windows下源代码的编译 142.8 Windows下Ethereal安装 142.8.1 安装ethereal 142.8.2 升级ethereal 152.8.3 卸载ethereal 153 用户操作界面 153.1 介绍 153.2 启动ethereal 153.3 ethereal主界面 153.4 “The Menu”主菜单 163.4.1 “File”文件菜单 183.4.2 “Edit”编辑菜单 193.4.3 “View”视图菜单 213.4.4 “GO”跳转菜单 233.4.5 “Capture”抓包菜单 243.4.6 “Analyze”分析菜单 243.4.7 “Statistics”统计报表菜单 263.4.8 “Help”帮助菜单 273.5 “Main”常用工具栏 283.6 “Filter Toolbar”显示过滤器工具栏 303.7 “Packet List”数据包列表窗格 313.8 “Packet Details”数据包信息树窗格 313.9 “Packet Bytes”数据包字节窗格 323.10 “Statusbar”状态栏 324 网络数据包实时抓取 334.1 介绍 334.2 使用Ethereal前的准备工作 334.3 如何开始抓包? 334.4 “Capture Interfaces”抓包网络接口窗口 344.5 “Capture Options”抓包选项窗口 354.5.1 “Capture”抓包常规框 354.5.2 “Capture File(s)”数据包文件框 364.5.3 “Stop Capture…”停止抓包框 374.5.4 “Display Options”显示选型框 384.5.5 “Name Resolution”名称解析框 384.5.6 “Buttons”按键 394.6 数据包文件和文件模式 394.7 “Link-layer header type”链接层数据头类型 40 4.8 抓包过滤器 404.9 抓包状态信息窗口 424.9.1 停止抓包 424.9.2 重新开始抓取 435 数据包文件导入、导出和打印 435.1 介绍 435.2 “Open”打开数据包文件 435.2.1 “Open Capture File”打开数据包文件窗口 44 5.2.2 支持导入文件格式 455.3 “Save As”存储数据包 455.3.1 输出文件格式 465.4 “Merging”合并数据包文件 475.5 “File Sets”文件系 485.6 “Exporting”导出文件 495.6.1 “Exporting as Plain Text File”导出无格式文件 495.6.2 “Export as PostScript File”导出PS格式文件 505.6.3 “Export as CSV(Comma Seperated Values)File”导出CSV(逗号分割)文件 50 5.6.4 “Export as PSML File”导出PSML格式文件 515.6.5 “Export as PDML File”导出PDML格式文件 515.6.6 “Export selected packet bytes”导出被选择数据包数据 525.7 “Printing”打印数据包 535.8 “Packet Range”数据包范围窗格 556 数据包分析 556.1 如何查看数据包 556.2 显示过滤器 606.3 如何书写显示过滤器表达式 616.3.1 显示过滤器字段 616.3.2 比较操作的数据类型和操作符 626.3.3 组合表达式 626.3.4 显示过滤器常见误解 636.4 “Filter Expression”过滤器表达式窗口 646.5 定义和存储过滤器 656.6 搜索数据包 676.6.1 “Find Packet”搜索数据包窗口 676.6.2 “Find Next”寻找下一个 686.6.3 “Find Previous”寻找上一个 686.7 “GO”跳转 686.7.1 “Go Back”后退 686.7.2 “Go Forward”向前 686.7.3 “Go to Packet”跳转到 686.7.4 “Go to Corresponding Packet”跳转到相关数据包 696.7.5 “Go to First Packet”跳到第一个数据包 696.7.6 “Go to Last Packet”跳到最后一个数据包 696.8 标记数据包 696.9 时间显示格式和时间基准点 706.9.1 时间显示格式 706.9.2 时间基准点 707 高级工具 727.1 介绍 727.2 “Following TCP streams”跟踪TCP数据流 727.2.1 TCP数据流跟踪窗口 737.3 Time Stamps时间标记 747.3.1 Ethereal内部时间格式 747.3.2 数据包文件时间格式 747.3.3 时间正确性 747.4 时区问题 757.4.1 什么是时区? 757.4.2 为你的计算机设置正确时间 757.4.3 Ethereal和时区 767.5 数据包重组 767.5.1 什么是数据包重组? 767.5.2 Ethereal如何实现包重组 767.6 名称解析 777.6.1 以太网名称解析(MAC层) 777.6.2 IP名称解析(网络层) 787.6.3 IPX名称解析(网络层) 787.6.4 TCP/UDP端口名称解析(传输层) 787.7 确保数据完整性 787.7.1 Ethereal核对概要 797.7.2 硬件里的概要计算和确认 798 统计 798.1 介绍 798.2 “Summary”统计窗口 808.3 “Protocol Hierrrchy”协议层次统计窗口 81 8.4 “Endpoint”终端统计 828.4.1 Endpoint终端是什么? 828.4.2 终端统计窗口 838.5 会话统计Conversations 838.5.1 什么是会话 838.5.2 会话窗口 838.6 IO曲线图窗口 858.7 服务响应时间统计 869 Ethereal客户配置 879.1 介绍 879.2 定义数据包颜色 879.3 控制协议解析器 899.3.1 “Enabled Protocols”协议解析开关窗口 89 9.3.2 用户配置解码 909.3.3 查看定义的解码方式 919.4 参数选择 921 Ethereal介绍1.1 Ethereal为何物?Ethereal是开源网络数据包分析软件。

部分App⽆法使⽤系统代理抓包的原因及解决办法(Fiddler+Drony)有⼀些安卓App在进⾏分析的时候,发现常⽤的系统代理连接好后,该App就⽆法正常使⽤,或是常⽤的抓包⼯具Fiddler、Charles等⽆效。

⽐如⽀付宝、微博等App就是这样的情况。

下⾯就来阐述⼀下⽆法使⽤的原因及解决⽅案。

原理若不想了解可以直接跳到下⽂的解决⽅案处。

当客户端想要完成⼀次HTTP请求的时候,⾸先要根据请求中的URL通过DNS找到服务器,然后与服务器经过三次握⼿建⽴TCP连接。

建⽴连接后客户端会将HTTP报⽂发送给服务器。

我们在启动Fiddler或是Charles时,该软件会⾃动设置⼀个系统代理指向⾃⾝,从⽽完成数据包的抓取⼯作。

使⽤Windows时可以⾃动设置系统代理,使⽤Linux可以通过设置环境变量的⽅式来设置代理,⽽⼿机就是在连接⽹络的时候⼿动改指定代理服务器的信息。

当系统设置代理后,各类应⽤在发送请求的时候就不再是直接通过DNS然后连接服务器,⽽是⾸先连接系统指定的代理服务器,随后代理服务器再根据请求去连接真正的服务器。

只有这样,代理服务器才能随意的进⾏HTTP包的截获、修改甚⾄进⾏“中间⼈攻击”来解密https包。

⽽部分应⽤在遇到系统设置的代理的时候,直接绕过代理直接发送请求或是直接报错。

这样的后果就是要么App⽆法连接⽹络,要么Fiddler 等软件⽆法正常抓包。

解决⽅案解决⽅案就是利⽤⼀些⼿段,强制的让这些App⾛到代理服务器就可以了。

⽅法有好多种:①修改Hosts,直接控制DNS解析,欺骗App认为我们的服务器就是他需要到达的服务器。

这样做的话缺点就是针对每个域名都要提前设置好,⽐较繁琐。

再有就是移动设备上⼗分不容易操作。

②建⽴⼀个新的⽹络,将其中特定设备的流量转发到代理服务器上。

优点是对于设备不需要特殊的配置,直接在⽹络设备上配置即可。

缺点就是需要专门的⽹络设备,配置过程⼀样较为繁琐。

③利⽤VPN将终端的流量转发到代理服务器上。

国外几款比较优秀的网管软件局域网监控软件一、Network Magic这款软件分为收费版和免费版。

免费版包括最基本的功能,比如修复断开连接、发布安全警报、监控网络活动和网络视图。

收费版的价格从24美元到40美元不等(取决于网络上有多少台PC),可提供互联网活动的每日报告、支持远程访问网络上文件的功能,还包括其他高级功能。

在安装该程序时,需要告诉防火墙允许该程序访问网络和互联网。

这款软件的可操作性不太适合国人的需要,国内的客户可以考虑部署一套超级眼电脑监控软件,在上网行为的各个方面,尤其是在限制程序运行、监控聊天、网址浏览记录、文件防泄密等方面具有明显的优势,界面简洁,安装和操作都很简单,更适合国人的操作习惯。

二、Spiceworks IT Desktop这是一款免费的网络清查和管理工具软件,功能丰富。

比较适合中小网络的小公司使用,不太适合家庭网络,因为其界面复杂、存在个别异常情况。

软件包括另外众多的工具,比如易于使用ping和跟踪路由(traceroute)功能。

它还试图成为求助台应用程序,可以用它创建求助单,把求助单分派给别人或者你自己,还可加入到期日、优先事项等内容。

它当然没法取代功能齐全的求助台应用程序,不过就IT人员很少的小型办公室而言,这款免费软件已经不错了。

缺点是它查找网络上所有设备所用时间较长,可能需要对许可权和登录设置进行微调,好让它正常运行。

在安装该程序时,可能需要告诉防火墙允许该程序访问网络和互联网。

因为该程序不是总能轻松找到连接到网络上的所有设备,还存在个别异常情况(比如有些反病毒软件可能误认为该软件的某个组件是病毒),还不是尽善尽美的程序。

但它是免费的、易于设置,总体来说,它还是值得下载。

三、NetLimiter Monitor这款软件有三个不同版本: 免费版,只能监控网络使用,无法限制带宽使用;简化版可以设定限制,但没有太多的其他功能;专业版添加了一批功能,包括防火墙、调度程序及更多特性。

Mac+Wireshark实现Android应⽤抓包1、使⽤环境PC系统:Ubuntu 16.04使⽤软件:WireShark⼿机系统:android 模拟器(android ⼯程机)软件:busybox其他⼯具: adb,nc 命令2、实现思路要实现实时监控两种思路:⼀种是使⽤代理在代理过程中获取数据内容;⼀种是⽤ tcpdump 抓包将数据发往 PC 端。

本⽂介绍的是第⼆种⽅式:在⼿机中使⽤ tcpdump 命令抓取数据,将数据转发出去,PC 端接收转发到的数据,将数据传给 WireShark。

3、实现过程按照上⾯的思路分为⼀下四个过程:<1> ⼿机端抓包 使⽤ tcpdump 获取⽹络包<2> ⼿机端转发数据 使⽤ nc 将数据发往指定端⼝<3> 将 android 中数据发往 PC 使⽤ adb 命令转发数据<4> PC 接收数据 使⽤ nc 获取数据<5> PC 分析数据 使⽤ WireShark 分析数据⼿机# 使⽤ tcpdump 抓包,并将结果输出到终端,再通过管道和 nc 监听 12345 端⼝,等待连接tcpdump -n -s 0 -w - | busybox nc -l -p 12345PC# 使⽤ adb 转发 socket 连接adb forward tcp:12345 tcp:12345# nc 连接 PC 12345 端⼝,通过上⾯的 adb forward 命令即连接上⼿机的 12345 端⼝nc 127.0.0.1 12345 | wireshark -k -S -i -。

企业局域网网络管理、网络监控之必备四款网管软件作者:风雨人日期:2013/12/3作为网络管理员,保障网络的正常运行是我们的首要任务,而这当中,维护交换、路由设备正常运行则是重中之重,因为一旦交换、路由设备出现问题,则会影响一大片,甚至是企业内部整个网络的正常运行。

因此,为了对交换、路由设备能够方便、有效的管理,作为网管的我们一般都会选择一款适合自己的设备配置工具。

因为一款好的工具,不仅顺手,还会让我们事半功倍。

一、Telnet:身边的“管家”提到设备的配置,Telnet应该是大家最为熟悉的了,虽然在日常使用中,可能用的人并不多,但是每个人配置设备的历程都应该是从Telnet开始的。

Telnet的使用非常简单,在Windows图形化界面中进入命令提示符状态,输入“Telnet IP 地址”即可开始连接设备,在连接过程中,按照提示输入相应的密码即可进入IOS,进而对设备进行管理。

点评:优点是系统附带,使用方便,随时随地都可以使用,因此只要有一台电脑,在网络畅通的情况下就可以随意配置设备。

缺点就是必须记住设备的IP地址,在管理多个设备时不方便。

二、SecureCRT:网管最爱SecureCRT档案Telnet虽然方便,但不免功能太简单了点。

对于一些大型企业来说,需要管理的交换机、路由器设备非常多,使用Telnet效率就非常低下了。

因此这里推荐一款被绝大多数网管所喜爱的配置工具——SecureCRT。

SecureCRT是一款可定制的终端仿真器,适用于Internet和Intranet,支持IPv6标准。

笔者在实际使用中发现SecureCRT还是非常好用的,日常的Telnet、SSH等登录都可以轻松完成。

SecureCRT可以替代操作系统中的Telnet和SSH,通过SecureCRT可以在图形化界面中Telnet、SSH连接对端设备,这里以以建立一个新的Telnet连接为例简单介绍SecureCRT 的用法。

局域网病毒的防范及处理[摘要]随着网络计算机病毒的泛滥,对于一个局域网来说,了解病毒进攻的原理,做好病毒的防护,发现病毒及时处理,建立一个完整的防病毒体系,已经成为网络维护的当务之急。

[关键词]计算机病毒、arp病毒、蠕虫病毒、网络防病毒软件中图分类号:tp393.1 文献标识码:a 文章编号:1009-914x (2013)11-0288-01当今网络病毒已经占据了病毒传播的主体,病毒的传播方式已经从通过存储介质传播,转移到通过共享、邮件、网页和下载等网络方式进行传播。

而且目前的不少病毒还出现了与黑客软件结合的方式。

计算机病毒(computer virus)在《中华人民共和国计算机信息系统安全保护条例》中被明确定义,病毒“指编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

我们就以局域网中常见的arp病毒和蠕虫病毒了为例说一下病毒的防范及处理。

arp(address resolution protocol,地址解析协议)是一个位于tcp/ip协议栈中的低层协议,负责将某个ip地址解析成对应的mac地址。

arp病毒攻击的方式大致分为二种。

第一种arp攻击的方法是通过截获网关,并知路由器一系列错误的内网mac地址,并按照很高的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的mac地址,造成正常主机无法收到信息。

第二种arp攻击的方法是伪造网关。

它的原理是攻击主机未造成网关ip,让被它欺骗的局域网主机向假网关发数据,而不是通过正常的网关上网。

而这时局域网内的主机就会出现上不了网的现象。

大多数局域网都出现过网络突然掉线的状况,每次掉线后,只要重起路由器等终端设备,网络就能恢复正常。

这种现象很有可能就是因为arp等病毒很引起的。

如何找到中病毒的主机呢,我们可以通过以下几种简便方法进行查找。

一种方法是:通过指令查找。

局域网管理软件的分类与选择Classification and select of LAN management software卢爱澎郭晓薇(天津市电视技术研究所天津 300191)[摘要]本文主要讨论了网络监控软件的分类、原理及选择方法。

[关键词]网络管理、ARP、winpcap、镜像在我们这个信息时代,信息化成为企业提高核心竞争业的重要一环。

随着电脑在企事业单位的广泛应用,网络管理的问题亦日渐凸显。

单靠网管人员个人的力量,已无法有效的管理单位的网络的资源。

工作期间,有些员工聊天、炒股、看电影,严重影响办公效率;个别用户私自更改IP,导致其他人不能上网……为解决这些网络管理问题,网管软件在应运而生了。

目前市场上的局域网管理软件有很多,企业在选择时也往往一头雾水。

那我们怎么去选择一种好的监控软件呢?目前这一类软件从大的方面可以分为两大类:一、装客户端这一类软件就是每台电脑上都要安装一个小插件。

然后,每个客户端的机器所监控到本机的信息,会自动的发送到服务器上去,然后服务器做一个记录。

例如cisco公司的Network Magic(如图1),这个软件可以自动帮你把网络的配置全部画出来,有几台计算机、安装了哪些打印机通通清清楚楚。

点选这些设备就可以看到详细数据,如果发现了不明的装置,可以将其设为入侵者,保护你的网络。

在打印机和档案共享的方面也很简单,就算是新手也能轻松上手。

不过有一些功能需要每台计算机都安装才能运作,这是比较不方便的地方。

这一类软件实现的功能是很多的。

可是我们在安装和维护的时候会很麻烦的。

并且会占用很大的网络资源。

因为客户端的所有信息会通过内网传送到服务器上去,会占用很大的内网的网络资源,所以装了这样的软件会导致网络速度很慢的现象。

二、不装客户端。

如果不装客户端,我们要获取其它机器的信息,才能监控到其它机器的数据,但是我们怎么才能获取到其它机器的信息呢?这样的软件又分为两种技术:1、 虚拟网关技术我们听到这一个名词后都会感觉愣一下的,其实,对各位网管来讲并不陌生,说白了就是ARP (Address Resolution Protocol )欺骗技术,这一种软件是利用arp 欺骗原理把其它电脑的数据欺骗过来,然后在进行记录。

怎么禁用局域网无线上网禁用局域网无线上网的方法:当前,在国内很多企事业单位局域网网络管理中,经常遇到的一个网络管理问题就是:员工经常私自在自己的办公室插无线路由器,然后让自己的台式机、笔记本电脑、手机、平板电脑等设备进行无线上网。

这使得,一方面网管员由于路由器具有隐藏ip地址的功能而无法检测无线路由器下上网的设备,从而也无法控制这些设备的上网行为。

为此,作为国内专业的局域网网络管理软件、网络安全管理软件大势至内网安全卫士(大家直接可以在百度上搜索“大势至局域网安全卫士”进行下载)中集成了检测局域网无线路由器、禁止无线路由器接入局域网、检测局域网手机上网、检测局域网平板电脑上网的功能。

在大势至内网安全卫士v3.1版本中新增了很多局域网安全防护功能,除了上述探测无线路由器、识别局域网手机无线上网、查找平板电脑功能之外,还新增了检测局域网代理上网的电脑、检测局域网安装代理软件的电脑。

同时,还新增了检测混杂网卡、禁止局域网抓包软件、限制网络嗅探软件、禁止局域网网络监听软件的功能。

此外,对于员工经常下载一些局域网限速软件、限制别人网速的软件来限制局域网电脑网速、控制别人上网流量的行为,大势至内网安全卫士卫士也都可以轻松检测到,从而让网管员可以及时制止干扰局域网网络规范运行的行为,保护局域网网络安全、稳定和畅通。

如下图所示:那么如何启用大势至内网安全卫士扫描局域网无线路由器、查找无线路由器的功能呢?首先,安装完毕大势至局域网安全卫士之后,在开始-程序里面就可以找到大势至内网安全卫士,然后点击即可进入大势至内网安全卫士的主界面,如上图所示。

其次,在顶部“请选择网卡”这里,一定要选择正确的、当前上网用的网卡,如果网卡选择错误的情况下,将使得大势至内网安全卫士的功能无法发挥,同时也无法定位和阻止局域网无线路由器了。

最后,在“自动隔离局域网无线路由器”后面有一个“检测”的按钮,点击之后就开始了检测,如果发现了局域网无线路由器,就会在“网络安全事件”这里实时输出。

局域网网络流量分析方法在当今互联网发展迅猛的时代,局域网已经成为公司、学校及家庭之间进行信息共享和通信的重要工具。

然而,对于网络管理员来说,了解和分析局域网的网络流量是非常重要的,因为它可以提供有价值的数据用于网络优化、故障排除和安全监控。

因此,本文将介绍几种常用的局域网网络流量分析方法。

一、抓包分析抓包分析是最常见也是最直接的方法之一,它通过截获和分析传输在局域网上的数据包来获取流量信息。

网络管理员可以使用抓包工具,如Wireshark或tcpdump,在局域网上进行数据包捕捉,并对数据包进行解析和分析。

抓包分析可以提供详细的数据包信息,包括源IP地址、目标IP地址、协议类型、数据包大小、传输时间等,这些信息可以帮助管理员了解局域网上的流量分布和流量使用情况。

二、流量监测工具除了抓包分析外,流量监测工具也是一种常用的网络流量分析方法。

流量监测工具可以实时监测和记录局域网上的网络流量数据,并提供可视化的图表和统计信息。

通过使用流量监测工具,管理员可以轻松地查看和分析局域网上的流量趋势、流量峰值和流量来源,以便更好地规划和优化网络资源。

三、流量分析算法除了使用工具进行抓包和监测之外,还可以使用流量分析算法来对局域网的网络流量进行统计和分析。

例如,常用的流量分析算法有:1. 度数中心性算法:通过统计节点的连接数量来衡量其在网络流量中的重要性,进而确定网络中的关键节点;2. PageRank算法:基于链接分析的方法,根据节点之间的链接关系和流量流动情况,评估节点的重要性;3. 聚类分析算法:通过将节点划分为不同的群组来分析网络流量的结构和特征。

这些流量分析算法可以帮助管理员深入理解局域网的流量特征和流量分布,为网络优化和规划提供决策支持。

综上所述,局域网网络流量分析是网络管理员必备的技能之一。

通过抓包分析、流量监测工具和流量分析算法等方法,管理员可以全面了解局域网上的流量情况,促进网络优化和故障排除。

大势至内网安全卫士大势至内网安全卫士是一款专注局域网安全管理、网络安全防护的核心产品,可以帮助企事业单位有效应对当前局域网流行的各种网络攻击行为、不合理上网引发的网络冲突以及其他影响局域网安全、稳定和正常运转的各种网络事件。

与同类网络安全软件相比,大势至内网安全卫士可以对局域网安全工作做到事前预警、事中应对、事后追溯等全方位、一体化、系统化的管理,最大程度上保护局域网的安全、稳定和畅通。

大势至内网安全卫士V3.0版本是大势至公司整合旗下核心产品聚生网管系统的关键技术及其扩展插件(如外来电脑控制器、混杂模式网卡探测器),并充分吸收当前网络安全管理的最新技术的基础上研发成功的一款专业的网络安全防护产品,其核心功能主要有以下几个方面:防止外来电脑私自接入局域网、禁止外来电脑或公司内部未经授权的电脑访问公司服务器资源(如共享文件服务器或数据库服务器)或与其他电脑通讯;禁止外来电脑、非公司电脑或公司内部访问互联网。

禁止局域网电脑修改IP地址、禁止电脑修改MAC地址、实时查看局域网各个电脑的IP和MAC地址使用情况;发现电脑更改IP或MAC地址时可以实时报警并实时输出变更记录以便追溯备查。

检测局域网ARP报文情况、防范局域网ARP攻击、发现局域网有ARP欺骗、ARP劫持等攻击行为时可以自动报警并自动发送ARP攻击免疫信息,防止局域网电脑出现掉线、断网现象,保护局域网的正常通讯。

检测网卡混杂模式、防止局域网嗅探、禁止局域网抓包、防止网络监听;可以实时检测局域网电脑使用Sniffer、wirehark等抓包软件窃取商业机密或安装一些黑客软件、网络控制软件来捣乱、破坏局域网正常运行的行为。

根据网络安全管理需要随时增加各种网络安全防护功能。

Sniffer、wirehark等抓包软件窃取商业机密或安装一些黑客软件、网络控制软件来捣乱、破坏局域网正常运行的行为。

总之,大势至内网安全卫士是国内独家专注于局域网网络安全管理、网络攻击防范的专业软件,可以帮助广大企事业单位网管员加强局域网安全管理、防范和化解各种网络攻击风险,保证企事业单位局域网的安全、稳定和畅通,保护单位商业机密和信息安全。

Wireshark抓包常见出现错误转⾃1. tcp out-of-order(tcp有问题)解答:1)、应该有很多原因。

但是多半是⽹络拥塞,导致顺序包抵达时间不同,延时太长,或者包丢失,需要重新组合数据单元因为他们可能是通过不同的路径到达你电脑上⾯的。

2)、 CRM IT 同仁上礼拜来跟我反应⼀个问题,由他们客服系统藉由邮件主机要寄送给客户的信件,常常会有寄送失败的问题,查看了⼀下 Log,发现正常的信件在主机接收 DATA 完成后会记录收到的邮件⼤⼩,然后开始进⾏后续寄送出去的处理,但这些有问题的寄送,都会发⽣ DATA 没有传送完,Server 就记录已读取到 EOF,然后结束连线,也因此这封信就不算顺利的送到 Server 上来。

初步看了⼀下排除是 Timeout 问题,因为连线断的时间都还未达设定的连线 Timeout 时间,由于 CRM 系统是外⾯⼚商写的,为了厘清问题我只好抓封包来看是不是⽤户端送出来结束传送的指令的。

抓了⼀下结果如下:整封邮件的传送过程,包含了⼤量的 TCP Retransmission 或是 Segment Lost,到后来还有跑出 TCP Out-Of-Order,看起来是⽹路的问题,⽹路上对于 TCP Out-Of-Order 的建议是说,有些 Packet 可能 Lost,所以重新传送造成,另⼀个可能是因为 Client 到 Server 间有两条⽹路路径,像是 Load Balance 之类的架构,因此若两个封包⾛不同路径,晚送的封包却⽐早送的到达,就会发⽣ Out-Of-Order。

因此在断定有可能是⽹路造成,加上 CRM 系统上的⽹卡同事是把两张做成⼀张 Virtual,再请他拿掉 Bonding 只⽤单⼀张跑以后,问题就不存在了,观察流量还跑的⽐原本两张合起来的 Virtual 单张跑的⾼,所以 M$ 在 Bonding ⽹卡上是不是还有什么需要调整的就不得⽽之了,⾄少找出造成⼤量寄送失败的原因就好。

burpsuite抓包技巧【最新版】目录一、什么是 Burp Suite二、Burp Suite 的抓包方法1.设置代理2.抓包过程3.拦截和修改数据包4.在安卓 APP 测试中的应用5.抓取 HTTPS 包正文一、什么是 Burp SuiteBurp Suite 是一个用于渗透测试和 Web 应用程序安全测试的工具套件,它主要包括以下几个组件:Proxy 代理服务器、Scanner 漏洞扫描器、Intruder 攻击工具、Repeater 重复器、Sequencer 序列化器、Decoder 解码器、Comparer 比较器、Extender 扩展器。

其中,Proxy 代理服务器是 Burp Suite 的核心组件,它可以拦截、重放和修改 HTTP/S 请求与响应,帮助安全测试人员发现 Web 应用程序的安全漏洞。

二、Burp Suite 的抓包方法1.设置代理在使用 Burp Suite 进行抓包之前,首先需要在浏览器中设置代理服务器。

一般情况下,可以通过以下步骤进行设置:(1)打开浏览器,点击菜单栏中的“工具”选项;(2)选择“Internet 选项”,打开设置对话框;(3)在“连接”选项卡中,点击“局域网设置”按钮;(4)在“局域网设置”对话框中,勾选“使用代理服务器”选项;(5)填入代理服务器的地址和端口,通常为 127.0.0.1:8080。

2.抓包过程设置好代理服务器后,当浏览器发起请求时,Burp Suite 会自动拦截并记录请求与响应数据包。

在 Burp Suite 中,可以通过以下步骤查看抓取到的数据包:(1)打开 Burp Suite,确保 Proxy 代理服务器正在运行;(2)在浏览器中访问一个网站,观察 Burp Suite 中的“Proxy”选项卡,可以看到拦截到的请求与响应数据包;(3)点击某个数据包,可以查看该数据包的详细信息,如请求方法、URL、请求头、请求体等。

此程序是利用JPcap包,抓取通过本地网卡的数据帧,并分析各字段的程序。 这是我的一个网络课程设计,具体介绍在下面的实习报告中详细讲述,并附有源代码

不知道怎么上传文件,所以直接粘贴过来了。

目录 第一章 设计目的、任务与要求 1.1设计的目的------------------------------------3 1.2设计的任务与要求------------------------------3 第二章 系统分析设计 2.1 系统分析--------------------------------------3 2.2 系统设计--------------------------------------8 第三章 系统实现 3.1 实现过程--------------------------------------10 3.2 采用技术--------------------------------------11 3.3 结果界面--------------------------------------11 3.4 结果分析--------------------------------------16 第四章 心得体会------------------------------------- 18 参考文献--------------------------------------------19 附录------------------------------------------------20 第一章 设计目的、任务与要求 1.1:设计的目的 《计算机网络原理》课程是计算机科学与技术专业的重要专业课程之一。随着计算机网络技术的迅速发展和在当今信息社会中的广泛应用,给《计算机网络》课程的教学提出了新的更高的要求。 计 算机网络原理课程设计的目的与任务是为了使学生在课程学习的同时,通过在一个计算机网络环境中的实际操作,巩固《计算机网络原理》课堂教学所讲授网络的基 本理论、基本概念和方法技术,对现代计算机网络的基本功能有一个初步的了解。为学生今后使用计算机网络的理论和方法,开发大型、复杂的集成系统,打下一个 坚实的基础。 1.2:设计的任务与要求 本次实验的要求在网络环境,使用编程语言实现捕获网络中的IP数据包,解析数据包的内容,将结果显示在标准输出上,并同时写入日志文件。 程序的具体要求如下: ①:在标准输出和日志文件中写入捕获的IP包的版本、头长度、服务类型、数据包总长度、数据包标识、分段标志、分段偏移值、生存时间、上层协议类型、头校验和、源IP地址和目的IP地址等内容。 ②:可扩展分析其他协议包。 第二章 系统分析设计 2.1:系统分析 实现网络抓包的方法有很多,下面介绍四种: ①:原始套接字 套接字是网络应用编程接口。应用程序可以使用它进行网络通信而不需要知道底层发生的细节。有时需要自己生成一些定制的数据包或者功能并希望绕开Socket 提供的功能,原始套接字( Raw Socket) 满足了这样的要求。原始套接字能 够生成自己的数据报文, 包括报头和数据报本身的内容。通过原始套接字, 可以更加自如地控制Windows 下的多种协议, 而且能够对网络底层的传输机制进行控制。可以用原始套接字来发送和接收IP 层以上的原始数据包, 如ICMP, TCP, UDP, 而且能够对网络底层的传输机制进行控制。Raw Socket 的作用主要有三个方面: ( 1) 接收发向本机的ICMP, IGMP 协议包, 或者发送这些协议包; ( 2) 接收发向本机的IP 包; ( 3) 发送自定义的IP 包。 ②:LibPca p 可以从http: / / ee. lbl. gov/ 找到并下载LibPcap, 它是一个广泛应用的系统抓包库。LibPcap 是一种与系统无关, 采用分组捕获机制的分组捕获函数库, 用于访问数据链路层, 它在不同的平台上采用统一的编程接口, 使用LibPcap 编写的程序可自由的跨平台使用。同时LibPcap 是一个独立于系统接口的用户级的抓包库, 它为底层网络监听提供了可移植框架。它的应用包括网络统计集合、安全监听、网络调试等。 ③:WinPca p 可以从http: / /winPcap. polito. it / 找到WinPcap。WinPcap是LibPcap 的Windows 版本, 它是一个基于Win32 的捕获数据包和网络分析的体系结构, 它包括一个内核级的包过滤器, 一个底层的动态链接库( Packet. dll) , 一个高层并且与系统无关的库( WPcap. dll, 基于LibPcap0. 6. 2 版本) 。WinPcap 是集成于Windows95, 98, ME, NT, 2000 和XP 操作系统的设备驱动程序, 它可以从网卡捕获或者发送原始数据, 同时能够过滤并且存储数据包。开发WinPcap 这个项目的目的在于为Win32 应用程序提供访问网络底层的能力。它提供了以下四项功能: ( 1) 捕获原始数据报, 包括共享网络上各主机发送/ 接收的以及相互之间交换的数据报; ( 2) 在数据报发往应用程序之前, 按照自定义的规则将某些特殊的数据报过滤掉; ( 3) 在网络上发送原始的数据报; ( 4) 收集网络通信过程中的统计信息。 ④:JP ca p 可以从http: / / netresearch. ics. uci. edu / kfujii / jpcap / doc /index. html 找到JPcap。JPcap 是一个能够捕获、发送网络数据包的Java 类库包。这个包用到了LibPcap 和原始套接字API。目前JPcap 在FreeBSD 3. x, Linux RedHat 6. 1, Solaris 和MicrosoftWindows 2000 /XP 系统上已经做过测试, 并且支持Ethernet, IPv4, IPv6, ARP/RARP, TCP, UDP, ICMPv4 协议。JPcap是一个Java 类集合, 它为网络数据包的捕获提供接口和系统支持。其最初版本是2000 年6 月发布的JPcap0. 01 版, 此后几经修改, 到2003 年4 月发布了最新的JPcap0.4 版。 由于本程序采用Java编程语言,所以使用第四种方法,即JPca p来实现抓包。 现在选定了抓包工具,我们还得分析一下所获包的结构,只有弄清楚结构,才能很好的分析捕获包。 我们知道,网络软件是由多个协议层次组成的,在每一层里面都有自己的数据封装,以便实现每个层的功能。OSI参考模型中定义了7层,从低到高分别是物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。TCP/IP参考模型中定义得比较少:互联网层(网络层)、传输层、应用层、主机至网络层(空白,可以理解为跟OSI模型一致)。而且我们知道,高层协议整个协议包是封装到低层协议的数据段中的,所以整体是一个嵌套的结构,如下图所示:

数据链路帧格式如下(以太帧): 网络层协议有IP、ICMP、ARP等: IP分为IPv4和IPv6,这里介绍IPv4 IPv4协议格式如下:

ICMP用于控制,每一种控制有独特的格式,由于格式太多,这里不介绍,详情可参考RFC792 - Internet Control Message Protocol。 ARP协议格式如下: 传输层协议有TCP、UDP: TCP协议格式如下:

UDP协议格式如下: 基于TCP的应用层协议主要有HTTP: HTTP协议格式如下(具体数据会不同,这里供参考): ①:HTTP请求: GET 请求:

POST请求: ②:HTTP响应: 基于UDP的应用层协议主要有DNS: DNS协议格式如下:

以上这些协议是本程序所能分析出来的,由于网络协议有上千种,不可能都去分析,所以其他的协议在此忽略。 既然找到抓包工具,弄清协议格式,现在就开始系统设计吧。 2.2:系统设计 环境搭建: 设计少不了的一项工作就是环境搭建,以下是环境搭建的步骤: ①:jre安装(最好是最新版本——jre6) ②:Myeclipse或者Eclipse安装 ③:下载并安装winpcap(可以下载最新版本)。 ④:配置Jpcap路径:这一步也是最重要的一步。具体路径为,把Jpcap文件夹下lib文件夹里的Jpcap.dll复制到"C:/Program Files/Java/jre1.6.0_07/bin"文件夹里面(复制到你机器JRE文件夹放到bin文件夹里面就可以了,其中JRE的版本一定要与Eclipse配置的版本一致),再把Jpcap文件夹下lib文件夹里的Jpcap.jar复制到"C:/Program Files/Java/jre1.6.0_07/lib/ext"文件夹里面(复制到你机器JRE文件夹->lib->ext放到ext文件夹里面就可以了)。 ⑤:配置Eclipse的JRE环境,(一定需要),选择Window->preferences->Java->Installed JREs,在Installed JREs选择框中选择相应的JRE版本,点Edit,

选择Add External JARs…,选择你的Jpcap.jar包("C:/Program Files/Java/jre1.6.0_07/lib/ext"文件夹里),在Finish就配置全部完成了。

在本程序中,采用图形化界面,根据用户的相关配置进行抓包,具体过程参考下面实现过程。 第三章 系统实现 3.1:实现过程 当环境搭建好后,一起都会显得很简单了,这里说一下原理,在安装winpcap时,其实就是利用第三方编写好的程序,他们已经实现了底层和网卡的交互,数据捕获,并把数据封装好,然后对上层用户提供API,现在我们就利用他们提供的API,即JPca p来处理他们封装好的数据。 所以在环境搭建中,必须安装winpcap和导入JPca p库函数。 下面是获取包的几个关键步骤: ①:获得网卡接口 通过调用JPca p库中JpcapCaptor的静态方法getDeviceList()得到网卡接口数组。 ②:获得某个网卡接口的连接