一,目录

关于阿米蒂奇

1.1什么是Armitage?

Armitage是Metasploit的一个可编写脚本的红色团队协作工具,可视化目标,建议漏洞利用,并在框架中公开高级后期利用功能。

通过一个Metasploit实例,您的团队将:

?使用相同的会话

?共享主机,捕获的数据和下载的文件

?通过共享事件日志进行通信。

?运行机器人自动化红队任务。

阿米蒂奇是红队运作的力量倍数。

1.2钴罢工

Cobalt Strike是对手模拟和红队操作的工具集。截至2015年10月,Cobalt Strike不与Armitage共享代码或依赖于Metasploit框架。您可以使用Armitage通过Metasploit攻击来消除钴棒攻击的Beacon有效载荷。您还可以通过Cobalt Strike Beacon隧道Metasploit攻击。此视频的下半部分显示了Armitage和Cobalt Strike 的合作:

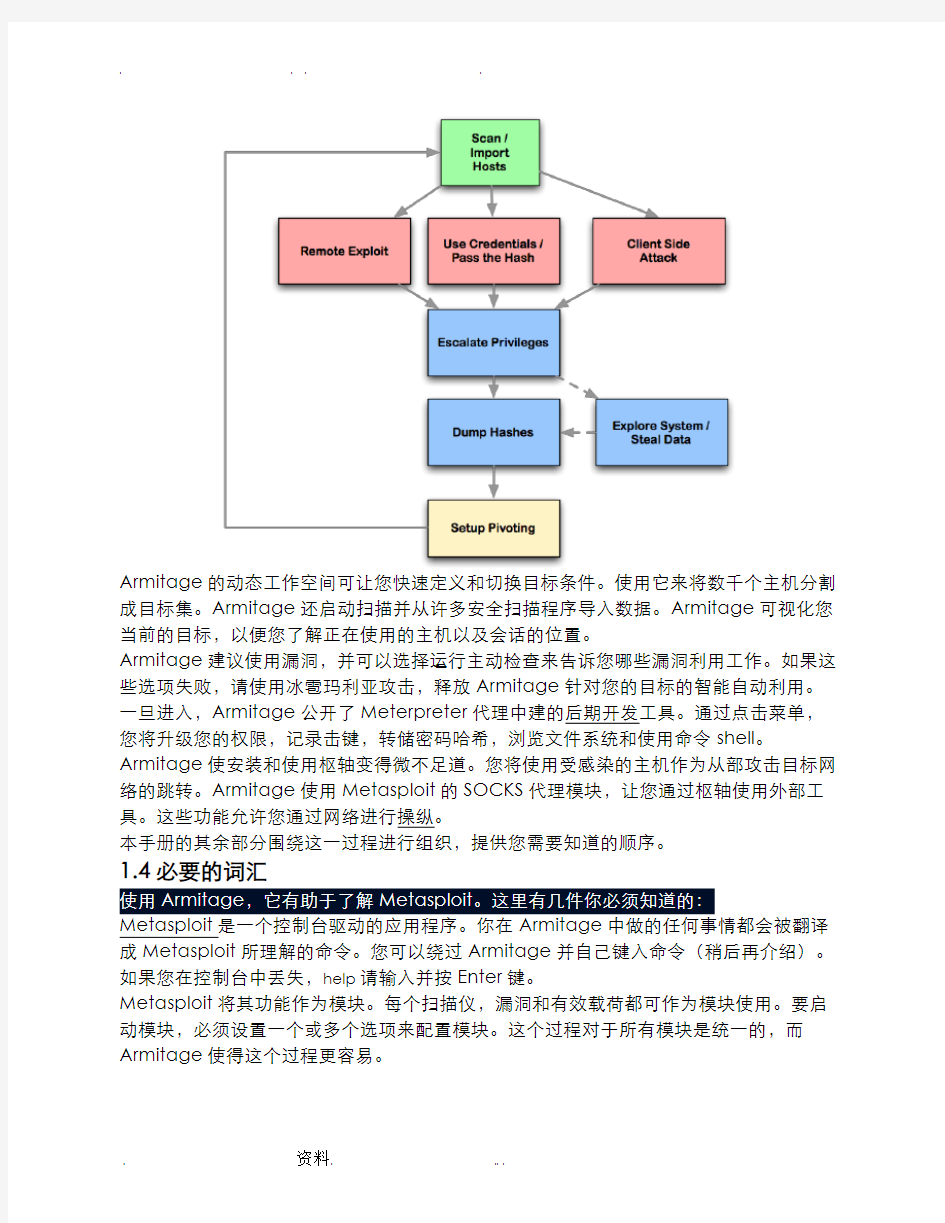

1.3网络攻击管理

Armitage组织Metasploit围绕黑客进程的功能。有发现,访问,后开发和机动的功能。本节将介绍这些高级功能,本手册的其余部分将详细介绍这些功能。

Armitage的动态工作空间可让您快速定义和切换目标条件。使用它来将数千个主机分割成目标集。Armitage还启动扫描并从许多安全扫描程序导入数据。Armitage可视化您当前的目标,以便您了解正在使用的主机以及会话的位置。

Armitage建议使用漏洞,并可以选择运行主动检查来告诉您哪些漏洞利用工作。如果这些选项失败,请使用冰雹玛利亚攻击,释放Armitage针对您的目标的智能自动利用。一旦进入,Armitage公开了Meterpreter代理中建的后期开发工具。通过点击菜单,您将升级您的权限,记录击键,转储密码哈希,浏览文件系统和使用命令shell。Armitage使安装和使用枢轴变得微不足道。您将使用受感染的主机作为从部攻击目标网络的跳转。Armitage使用Metasploit的SOCKS代理模块,让您通过枢轴使用外部工具。这些功能允许您通过网络进行操纵。

本手册的其余部分围绕这一过程进行组织,提供您需要知道的顺序。

1.4必要的词汇

使用Armitage,它有助于了解Metasploit。这里有几件你必须知道的:

Metasploit是一个控制台驱动的应用程序。你在Armitage中做的任何事情都会被翻译成Metasploit所理解的命令。您可以绕过Armitage并自己键入命令(稍后再介绍)。如果您在控制台中丢失,help请输入并按Enter键。

Metasploit将其功能作为模块。每个扫描仪,漏洞和有效载荷都可作为模块使用。要启动模块,必须设置一个或多个选项来配置模块。这个过程对于所有模块是统一的,而Armitage使得这个过程更容易。

当您利用主机时,您将在该主机上进行会话。Armitage知道如何与shell和mepreter 会话进行交互。

Meterpreter是一种高级代理,可以为您提供大量后期开发功能。Armitage建成利用Meterpreter。使用Meterpreter将在以后被覆盖。

在Metasploit的偷跑当然在保持进攻安全乡亲非常出色。我建议在进

一步阅读之前阅读。

2.入门

2.1要求

Armitage作为客户端和允许红队协作发生的服务器。Armitage客户端软件包可用于Windows,MacOS X和Linux。Armitage不需要Metasploit框架的本地副本来连接到一个团队服务器。

假设您想连接到Metasploit Framework的本地实例,这些入门指南将被写入。Armitage需要以下容:

?Metasploit框架及其依赖。

o PostgreSQL数据库

o Nmap

?Oracle的Java 1.7

要快速安装所有依赖项,您可以选择几个:

2.2 Kali Linux

Kali Linux随附安装了Metasploit Framework。如果您想快速启动和运行Armitage,这是一个很好的选择。

安装说明(做这些一次!)

1.打开终端

2.启动数据库:service postgresql start

3.初始化数据库service metasploit start

4.停止metasploit服务:service metasploit stop

5.安装/更新Armitage:apt-get update ; apt-get install armitage

6.默认使用Java 1.7(32位Kali):

update-java-alternatives --jre -s java-1.7.0-openjdk-i386

7.默认使用Java 1.7(64位Kali):

update-java-alternatives --jre -s java-1.7.0-openjdk-amd64

如何开始Armitage

1.打开终端

2.启动PostgreSQL数据库:(service postgresql start

这不会在Kali Linux中自动发生)

3.cd /path/to/armitage

4../armitage

如何更新Metasploit

1.打开终端

2.msfupdate

3.service metasploit start

4.service metasploit stop

2.3 BackTrack Linux

BackTrack Linux不再是Armitage的支持环境。请转到Kali Linux。

如果要继续使用BackTrack Linux,则必须卸载Metasploit Framework并安装最新的依赖项。由于在框架中的依赖性更改(远远超出我的控制),如果您更新Metasploit,您的BackTrack Linux环境将无常工作。

卸载Metasploit框架:

cd /opt/metasploit

./uninstall

2.4 Linux

1.安装Metasploit框架及其依赖项

2.提取物

3.更改为您安装的文件夹

4.使用./armitage启动Armitage

2.5 Windows

Windows不支持使用Metasploit Framework运行Armitage的环境。您可以将Windows上的Armitage连接到在Linux上托管的团队服务器。

2.6手动设置

如果您选择手动设置Metasploit框架及其依赖,以下是帮助您的一些困难和快速的要求:

?您需要一个PostgreSQL数据库。不支持其他数据库。

?msfrpcd必须在$ PATH中

?$ MSF_DATABASE_CONFIG必须指向一个YAML文件

?$ MSF_DATABASE_CONFIG必须可用于msfrpcd和armitage

?需要使用msgpack ruby gem

请查看以下资源,以获得此领域的帮助:

2.7更新Metasploit

当您运行msfupdate时,可能会通过这样做来破坏Armitage。Metasploit团队对于主要git存储库的承诺持谨慎态度,他们对错误报告做出了极大的反应。也就是说,事情还是不时的。有时,框架的改变方式是不兼容的,直到我更新Armitage。

如果您运行msfupdate并且Armitage停止工作,您有几个选择。

1)您可以msfupdate稍后运行,希望问题得到修复。很多时候这是一个有效的策略。2)您可以将Metasploit降级到我测试的最后一个版本。看看更新日志文件,以获得针对Armitage测试的最新开发版本。修订位于发布日期旁边。降级Metasploit:

cd /path/to/metasploit/msf3

source ../scripts/setenv.sh

git pull

git checkout [commit id]

bundle install

3)使用Rapid7提供的安装程序重新安装Metasploit。Metasploit安装程序包括最新的稳定版本的Metasploit。通常这个版本很稳定。

如果您正在准备使用Armitage和Metasploit来重要 - 不要运行msfupdate并假定它会工作。坚持使用您所知道的工作或测试所需的功能以确保其工作非常重要。当有疑问时,可以选择(2)或(3)。

2.8疑难解答帮助

如果您无法将Armitage连接到Metasploit,请单击“帮助”按钮以获取故障排除建议。此按钮将带您进入Armitage启动故障排除指南。

2.9快速连接

如果您想快速将Armitage连接到Metasploit服务器而不填写设置对话框,请使用该--client选项指定具有连接详细信息的文件。

java -jar armitage.jar --client connect.prop

下面是一个示例connect.prop文件:

host=192.168.95.241

port=55553

user=mister

pass=bojangles

如果您必须管理多个Armitage / Metasploit服务器,请考虑创建一个桌面快捷方式,该快捷方式会为每个服务器使用不同的属性文件调用此--client选项。

3.用户界面巡视

3.1概述

Armitage用户界面有三个主要面板:模块,目标和选项卡。您可以点击这些面板之间的区域来调整自己的喜好。

3.2模块

模块浏览器允许您启动Metasploit辅助模块,抛出漏洞,生成有效负载并运行后利用模块。点击树,找到所需的模块。双击模块打开模块启动对话框。

Armitage将配置模块对所选主机进行运行。这适用于辅助模块,漏洞利用和后期模块。

对多个主机运行模块是Armitage的一大优点。在Metasploit控制台

中,您必须为每个正在使用的主机配置并启动漏洞利用和发布模块。

您也可以搜索模块。单击树下方的搜索框,键入通配符表达式(例如ssh_ *),然后按Enter键。模块树将显示搜索结果,扩展为快速查看。清除搜索框,然后按Enter键将模块浏览器恢复到原始状态。

3.3目标 - 图表视图

目标面板会向您显示目标。Armitage将每个目标作为计算机,其IP地址和计算机下方的其他信息。计算机屏幕显示计算机正在运行的操作系统。

带有电气颠簸的红色计算机表示受影响的主机。

方向绿线表示从一个主机到另一个主机的枢纽。透视图允许Metasploit通过中间主机路由攻击和扫描。明亮的绿线表示枢轴通信路径正在使用中。

单击主机以选择它。您可以通过单击并拖动所需主机上的框来选择多个主机。

右键单击主机以显示带有可用选项的菜单。所附菜单将显示攻击和登录选项,现有会话的菜单以及编辑主机信息的选项。

在登录菜单只提供一个端口扫描揭示了Metasploit工具可以使用开放的端口后。该攻击菜单仅发现通过攻击后可攻击在阿米蒂奇的顶部菜单。当所选主机上存在shell或Meterpreter会话时,将显示Shell和Meterpreter菜单。

目标面板中提供了几个键盘快捷键。要编辑这些,请转到Armitage - > 首选项。

?Ctrl + - 放大

?Ctrl减号 - 缩小

?Ctrl 0 - 重置缩放级别

?Ctrl A - 选择所有主机

?逃脱 - 清除选择

?Ctrl C - 将主机安排到一个圈子中

?Ctrl S - 将主机排列成堆栈

?Ctrl H - 将主机排列到层次结构中。这仅在枢轴设置时有效。