08实验八(笔记) 交换机端口与MAC地址绑定

- 格式:doc

- 大小:118.50 KB

- 文档页数:17

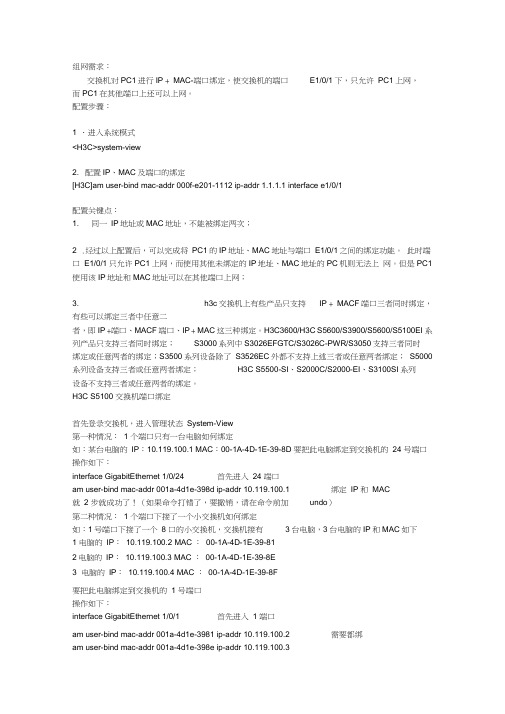

组网需求:交换机对PC1进行IP + MAC-端口绑定,使交换机的端口E1/0/1下,只允许PC1上网,而PC1在其他端口上还可以上网。

配置步骤:1 .进入系统模式<H3C>system-view2. 配置IP、MAC及端口的绑定[H3C]am user-bind mac-addr 000f-e201-1112 ip-addr 1.1.1.1 interface e1/0/1配置关键点:1. 同一IP地址或MAC地址,不能被绑定两次;2 .经过以上配置后,可以完成将PC1的IP地址、MAC地址与端口E1/0/1之间的绑定功能。

此时端口E1/0/1只允许PC1上网,而使用其他未绑定的IP地址、MAC地址的PC机则无法上网。

但是PC1使用该IP地址和MAC地址可以在其他端口上网;3. h3c交换机上有些产品只支持IP + MACF端口三者同时绑定,有些可以绑定三者中任意二者,即IP +端口、MACF端口、IP + MAC这三种绑定。

H3C3600/H3C S5600/S3900/S5600/S5100EI 系列产品只支持三者同时绑定;S3000系列中S3026EFGTC/S3026C-PWR/S3050支持三者同时绑定或任意两者的绑定;S3500系列设备除了S3526EC外都不支持上述三者或任意两者绑定;S5000系列设备支持三者或任意两者绑定;H3C S5500-SI、S2000C/S2000-EI、S3100SI系列设备不支持三者或任意两者的绑定。

H3C S5100 交换机端口绑定首先登录交换机,进入管理状态System-View第一种情况: 1 个端口只有一台电脑如何绑定如:某台电脑的IP:10.119.100.1 MAC:00-1A-4D-1E-39-8D 要把此电脑绑定到交换机的24 号端口操作如下:interface GigabitEthernet 1/0/24 首先进入24 端口am user-bind mac-addr 001a-4d1e-398d ip-addr 10.119.100.1 绑定IP 和MAC就 2 步就成功了!(如果命令打错了,要撤销,请在命令前加undo)第二种情况: 1 个端口下接了一个小交换机如何绑定如:1号端口下接了一个8 口的小交换机,交换机接有3台电脑,3台电脑的IP和MAC如下1 电脑的IP:10.119.100.2 MAC :00-1A-4D-1E-39-812电脑的IP:10.119.100.3 MAC :00-1A-4D-1E-39-8E3 电脑的IP:10.119.100.4 MAC :00-1A-4D-1E-39-8F要把此电脑绑定到交换机的 1 号端口操作如下:interface GigabitEthernet 1/0/1 首先进入1 端口am user-bind mac-addr 001a-4d1e-3981 ip-addr 10.119.100.2 需要都绑am user-bind mac-addr 001a-4d1e-398e ip-addr 10.119.100.3am user-bind mac-addr 001a-4d1e-398f ip-addr 10.119.100.4 (如果命令打错了,要撤销,请在命令前加undo)第三种情况:端口下没接任何设备额如:2号端口没有接任何设备interface GigabitEthernet 1/0/2 首先进入2 端口mac-address max-mac-cou nt 0 关掉此端口的学习MAC功能常用命令1、查看所有配置dis cu2、配置好必须要保存sa3、查看绑定情况dis am user-bind。

交换机IP和MAC绑定设置方案目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1--基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2--基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10 Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

交换机实现MAC地址表的绑定和过滤结构图:交换式使用2970,两台PC机同时只接一台到G0/2端口上目的:绑定配置后,在G0/2绑定PC1的端口,PC1只能接到G0/2才能工作,接其他的口都不能工作,PC2接该口或其他口自动工作过滤配置后,PC1交换机任意口都不能工作,PC2接该口或其他口自动工作1.配置绑定switch(config)#int vlan 1switch(config-if-vla1)#ip add 192.168.1.11 255.255.255.0switch(config-if-vla1)#no shut使用MAC地址表配置绑定Switch(config)#mac-address-table static 00-04-61-7E-AD-9D vlan 1 interface GIgabitEthernet 0/2验证测试:Switch#show mac-address-tableAll 0180.c200.0010 STATIC CPUAll ffff.ffff.ffff STATIC CPU1 0004.617e.ad9d STATIC Gi0/2Total Mac Addresses for this criterion: 21PC1接到G0/2端口可以PING通192.168.1.11PC1接其他端口PING不通192.168.1.11PC2接G0/2或其他端口都可以PING通192.168.1.11将PC2网线接到G0/2接口上能PING通vlan1自动学习到MAC地址Switch#show mac-address-table1 0004.617e.ad9d STATIC Gi0/21 000a.e42c.0198 DYNAMIC Gi0/22配置MAC地址过滤2970做不了过滤switch(config)#mac-address-table blackhole address 00-04-61-7E-AD-9D vlan 1 Switch#show mac-address-table无论PC1接到交换机哪个端口,都PING不通192.168.1.11PC2接任意口都可以PING通。

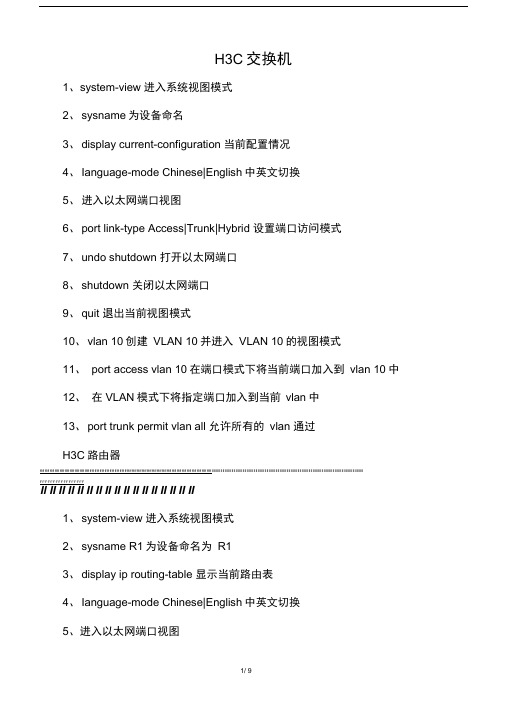

H3C交换机1、system-view 进入系统视图模式2、sysname为设备命名3、display current-configuration 当前配置情况4、Ianguage-mode Chinese|English中英文切换5、进入以太网端口视图6、port link-type Access|Trunk|Hybrid 设置端口访问模式7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式10、vlan 10创建VLAN 10并进入VLAN 10的视图模式11、port access vlan 10在端口模式下将当前端口加入到vlan 10中12、在VLAN模式下将指定端口加入到当前vlan中13、port trunk permit vlan all 允许所有的vlan 通过H3C路由器ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff ff Il II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II IIf* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f*Il II II II II II II II II II II II II II II II II1、system-view 进入系统视图模式2、sysname R1为设备命名为R13、display ip routing-table 显示当前路由表4、Ianguage-mode Chinese|English中英文切换5、进入以太网端口视图6、i p address配置IP地址和子网掩码7、u ndo shutdown 打开以太网端口8、s hutdown 关闭以太网端口9、q uit 退出当前视图模式10、ip route-staticdescription 配置静态路由11、ip route-staticdescription 配置默认的路由H3C S3100 SwitchH3C S3600 SwitchH3C MSR 20-20 Routerf* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II II IIf* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f* f*Il II II II II II II II II II II II II II II II II II II II II II II II II1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、I anguage-mode Chinese|English中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:<H3C>reset save;<H3C>reboot;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

H3C交换机-IPMAC端口绑定设置H3C交换机1、system-view进入系统视图模式2、sysname为设备命名3、displaycurrent-configuration当前配置情况4、language-modeChinese|English中英文切换5、interfaceEthernet1/0/1进入以太网端口视图6、portlink-typeAccess|Trunk|Hybrid设置端口访问模式7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式10、vlan10创建VLAN10并进入VLAN10的视图模式11、portaccessvlan10在端口模式下将当前端口加入到vlan10中12、portE1/0/2toE1/0/5在VLAN模式下将指定端口加入到当前vlan中13、porttrunkpermitvlanall允许所有的vlan通过H3C路由器############################################# ######################################## #1、system-view进入系统视图模式2、sysnameR1为设备命名为R13、displayiprouting-table显示当前路由表4、language-modeChinese|English中英文切换5、interfaceEthernet0/0进入以太网端口视图7、undoshutdown打开以太网端口8、shutdown关闭以太网端口9、quit退出当前视图模式H3CS3100SwitchH3CS3600SwitchH3CMSR20-20Router############################################# ######################################## #####1、调整超级终端的显示字号;2、捕获超级终端操作命令行,以备日后查对;3、language-modeChinese|English中英文切换;4、复制命令到超级终端命令行,粘贴到主机;5、交换机清除配置:resetsave;reboot;6、路由器、交换机配置时不能掉电,连通测试前一定要检查网络的连通性,不要犯最低级的错误。

交换机上实施IP与MAC的双向绑定(IPSG实例)部门: xxx时间: xxx整理范文,仅供参考,可下载自行编辑在交换机上实施IP与 MAC的双向绑定说明:不能够在二层交换上做基于 IP的双向绑定,但可在三层交换机上完成SW1(config># interface FastEthernet0/1SW1(config-if># switchport mode accessSW1(config-if>#switchport port-securitySW1(config-if># switchport port-security violation restrict //shutdown protect restrict SW1(config-if># switchport port-security mac-address 00b0.6451.c920SW1(config-if># spanning-tree portfastSW1(config-if># ip access-group 11 in //调用ACLSW1(config-if># exitSW1(config># access-list 11 permit 192.168.2.69IPSG 实验配置步骤QQ截图20180514042234.jpg (18.5 KB>2018-5-14 04:22 SW(config># ipdhcp snoopingSW(config># ipdhcp snooping vlan 1,10SW(config># ipdhcp snooping verify mac-addressSW(config># ip source binding 0000.0000.0001 vlan 10 172.16.1.5 interface f0/5SW(config># interface f0/1SW(config-if># switchport mode accessSW(config-if># switchport port-securitySW(config-if># ip verify source vlandhcp-snooping port-securitySW(config># interface f0/5SW(config-if># switchport mode accessSW(config-if># switchport port-securitySW(config-if># ip verify source vlandhcp-snooping port-securitySW(config-if># endb5E2RGbCAPQQ截图20180514042350.jpg (31.34 KB>2018-5-14 04:24一、配置 SW1的防护功能SW1(config># ipdhcp snooping //启用 DHCP Snooping SW1(config># ipdhcp snooping information option //启用82 选项SW1(config># ipdhcp snooping vlan 10,20 //DHCP监听作用的 VLANSW1(config># ipdhcp database flash:dhcp.db //将 DHCP绑定信息保存到dhcp.db中SW1(config># ipdhcp snooping verify mac-addressSW1(config># interface f0/21SW1(config-if># switchport mode accessSW1(config-if># switchport port-securitySW1(config-if># ip verify source port-securitySW1(config># interface f0/23SW1(config-if># switchport mode accessSW1(config-if># switchport port-securitySW1(config-if># ip verify source port-security可选配//SW1(config># ip source binding 0000.0000.0001 vlan 10 172.16.1.1 interface f0/2可选配//SW1(config># ip source binding 0000.0000.0002 vlan 20 172.16.2.1 interface f0/1SW1(config># iparp inspection vlan 10,20 //ARP检测基于VLAN10 VLAN20SW1(config># iparp inspection validate src-mac dst-macip //基于源 MAC 目标 MAC和 IP//DHCP服务器的配置DHCP-SERVER 使用路由器来完成Router(config># ipdhcp pool vlan10 定义地址池Router(config-vlan># network 172.16.1.0255.255.255.0 定义地址池做用的网段及地址范围Router(config-vlan># default-router 172.16.1.254 定义客户端的默认网关Router(config-vlan># dns-server 218.108.248.200 定义客户端的dnsRouter(config-vlan>#exitRouter(config># ipdhcp pool vlan20Router(config-vlan># network 172.16.2.0 255.255.255.0 Router(config-vlan># default-router 172.16.2.254Router(config-vlan># dns-server 218.108.248.200Router(config-vlan># exitRouter(config># ipdhcp excluded-address 172.16.1.100172.16.1.254 //配置保留地址段Router(config># ipdhcp excluded-address 172.16.2.100172.16.2.254Router(config># interface e0/0Router(config-if># ip address 172.16.3.1 255.255.255.0 Router(config-if># no shutdown交换机上的配置SW1(config># interface vlan 10SW1(config-if># ip address 172.16.1.254 255.255.255.0 SW1(config-if># ip helper-address 172.16.3.1 //以单播向DHCP-SERVER发送请求SW1(config-if># interface vlan20SW1(config-if># ip address 172.16.2.254 255.255.255.0 SW1(config-if># ip helper-address 172.16.3.1p1EanqFDPw申明:所有资料为本人收集整理,仅限个人学习使用,勿做商业用途。

Cisco交换机端口绑定MAC地址在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal #进入配置模式Switch(config)# Interface fastethernet 0/1 #进入具体端口配置模式Switch(config-if)#Switchport port-secruity #配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10 #定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20 #进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

华为交换机绑定IP和MAC地址IPSG(IP和MAC绑定)配置功能介绍:IPSG可以防⽌恶意主机伪造合法主机的IP地址仿冒合法主机来访问⽹络或攻击⽹络它是利⽤交换机上的绑定表过滤⾮法主机发送的报⽂,以阻⽌⾮法主机访问⽹络或者攻击⽹络绑定表分为静态绑定表和DHCP Snooping动态绑定表静态绑定表:通过user-bind命令⼿⼯配置。

该⽅法使⽤于局域⽹络中主机数较少,且主机使⽤静态配置Ip地址的⽹络环境DHCP Snooping动态绑定表:配置DHCP Snooping功能后,DHCP主机动态获取IP地址时,设备根据DHCP服务器发送的DHCP回复报⽂动态⽣成。

该⽅式适⽤于局域⽹络中主机较多,且主机使⽤DHCP动态获取Ip地址的⽹络环境下⾯来看静态配置⽰例:需求:1、某公司员⼯通过交换机连接⽹络,研发⼈员ip地址为10.0.0.1,⼈⼒资源员⼯ip地址为10.0.0.11,设备上配置ACL,只允许⼈⼒资源员⼯10.0.0.11可以访问internet2、在⼈⼒资源员⼯出差关机的情况下,研发员⼯也不能通过私⾃将ip地址更改为10.0.0.11访问internet配置思路:1、在switch上创建研发员⼯和⼈⼒资源员⼯的绑定表2、在Switch的GE0/0/1和GE0/0/2接⼝下使能IPSG检查功能操作步骤:system-view //进⼊系统视图user-bind static ip-address 10.0.0.1 mac 0000-0000-0001 //创建研发⼈员绑定表项user-bind static ip-address 10.0.0.11 mac 0000-0000-0002 //创建⼈⼒资源员⼯的绑定表项interface g0/0/1 //进⼊GE0/0/1接⼝视图ip source check user-bind enable //使能GE0/0/1接⼝的IPSG检查功能interface g0/0/2 //进⼊GE0/0/2接⼝视图ip source check user-bind enable //使能GE0/0/2接⼝的IPSG检查功能动态配置⽰例:需求:公司某部门员⼯IP地址均通过DHCP⽅式获取,通过部署IPSG实现员⼯只能使⽤DHCP Server分配的IP地址,不允许私⾃配置静态IP地址,如果私⾃制定IP地址将⽆法访问⽹络配置思路1、在switch上配置DHCP Snooping功能,⽣成DHCP snooping 动态绑定表2、在switch连接员⼯主机的vlan10上使能IPSG功能跳过dhcp配置,假设pc 通过DHCP⽅式动态获取到IP地址system-view //进⼊系统视图dhcp enable //全局使能DHCP功能dhcp snooping //全局使能DHCP Snooping 功能vlan10 // 进⼊vlan10视图dhcp Snooping enable //在vlan视图下使能DHCP Snooping功能dhcp Snooping trusted interface g0/0/3 //将连接DHCP server的g0/0/3接⼝配置为信任接⼝ip source check user-bind enable //基于vlan使能IPSG检查功能。

H3C交换机IP+MAC地址+端口绑定配置组网需求:交换机对PC1进行IP+MAC+端口绑定,使交换机的端口E1/0/1下,只允许PC1上网,而PC1在其他端口上还可以上网。

配置步骤:1.进入系统模式system-view2.配置IP、MAC及端口的绑定[H3C]am user-bind mac-addr 000f-e201-1112 ip-addr 1.1.1.1 interface e1/0/1配置关键点:1.同一IP地址或MAC地址,不能被绑定两次;2.经过以上配置后,可以完成将PC1的IP地址、MAC地址与端口E1/0/1之间的绑定功能。

此时端口E1/0/1只允许PC1上网,而使用其他未绑定的IP地址、MAC地址的PC机则无法上网。

但是PC1使用该IP地址和MAC地址可以在其他端口上网;3.h3c交换机上有些产品只支持IP+MAC+端口三者同时绑定,有些可以绑定三者中任意二者,即IP+端口、MAC+端口、IP+MAC 这三种绑定。

H3C 3600/H3C S5600/S3900/S5600/S5100EI 系列产品只支持三者同时绑定;S3000系列中S3026EFGTC/S3026C-PWR/S3050C支持三者同时绑定或任意两者的绑定;S3500系列设备除了S3526EC外都不支持上述三者或任意两者绑定;S5000系列设备支持三者或任意两者绑定;H3C S5500-SI、S2000C/S2000-EI、S3100SI系列设备不支持三者或任意两者的绑定。

H3C S5100 交换机端口绑定首先登录交换机,进入管理状态System-View第一种情况:1个端口只有一台电脑如何绑定如:某台电脑的IP:10.119.100.1 MAC:00-1A-4D-1E-39-8D 要把此电脑绑定到交换机的24号端口操作如下:interface GigabitEthernet 1/0/24 首先进入24端口am user-bind mac-addr 001a-4d1e-398d ip-addr 10.119.100.1 绑定IP和MAC就2步就成功了!(如果命令打错了,要撤销,请在命令前加undo)第二种情况:1个端口下接了一个小交换机如何绑定如:1号端口下接了一个8口的小交换机,交换机接有3台电脑,3台电脑的IP和MAC如下1电脑的IP:10.119.100.2 MAC:00-1A-4D-1E-39-812电脑的IP:10.119.100.3 MAC:00-1A-4D-1E-39-8E3电脑的IP:10.119.100.4 MAC:00-1A-4D-1E-39-8F要把此电脑绑定到交换机的1号端口操作如下:interface GigabitEthernet 1/0/1 首先进入1端口am user-bind mac-addr 001a-4d1e-3981 ip-addr 10.119.100.2 需要都绑am user-bind mac-addr 001a-4d1e-398e ip-addr 10.119.100.3am user-bind mac-addr 001a-4d1e-398f ip-addr 10.119.100.4(如果命令打错了,要撤销,请在命令前加undo)第三种情况:端口下没接任何设备额如:2号端口没有接任何设备interface GigabitEthernet 1/0/2 首先进入2端口mac-address max-mac-count 0 关掉此端口的学习MAC功能--------------------------------------------------------------- 常用命令1、查看所有配置 dis cu2、配置好必须要保存 sa3、查看绑定情况dis am user-bind。

实验八 交换机端口与MAC地址绑定 一、 实验目的 1.了解什么是交换机的MAC绑定功能; 2.熟练掌握MAC与端口绑定的静态、动态方式。 二、 应用环境 当网络中某机器由于中毒进而引发大量的广播数据包在网络中洪泛时,网络管理员的唯一想法就是尽快地找到根源主机并把它从网络中暂时隔离开。当网络的布置很随意时,任何用户要插上网线,在任何位置都能够上网,这虽然使正常情况下的大多数用户很满意,但一旦发生网络故障,网管人员却很难快速准确定位根源程序主机,就更谈不上将它隔离了。端口与地址绑定技术使主机必须与某一端口进行绑定,也就是说,特定主机只在某个特定端口下发出数据帧,才能被交换机接收并传输到网络上,如果这台主机移动到其它位置,则无法实现正常的连网。这样做看起来似乎对用户苛刻了一些,而且对于有大量使用便携机的员工的园区并不适用,但基于安全管理的角度考虑,它却起到了至关重要的作用。 为了安全和便于管理,需要将MAC地址与端口进行绑定,即MAC地址与端绑定后该MAC地址的数据流只能从绑定端口进入,不能从其他端口进入。该端口可以允许其他MAC地址的数据流通过。但是如果绑定方式采用动态Lock会使该端口的地址学习功能关闭,因此在取消Lock其他MAC的主机也不能从这个端口进入。 三、 实验设备 1. DCS-3950-28C交换机1台 2.PC 机 2台 四、实验拓扑

五、实验要求 1.交换机IP地址为192.168.1.11/24,PC1的地址为

192.168.1.101/24,PC2的地址为192.168.1.102/24。 2.在交换机上作 MAC 与端口绑定; 3.PC1 在不同的端口上 ping 交换机的 IP,检验理论是否和实验一致。 4.PC2 在不同的端口上 ping 交换机的 IP,检验理论是否和实验一致。 六、实验步骤 第一步:得到PC1主机的MAC地址 Microsoft Windows XP [版本 5.1.2600] (C) 版权所有 1985-2001 Microsoft Corp. C:\>ipconfig/all Windows IP Configuration Host Name . . . . . . . . . . . . : xuxp Primary Dns Suffix . . . . . . . : digitalchina.com Node Type . . . . . . . . . . . . : Broadcast IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter 本地连接: Connection-specific DNS Suffix : Description . . . . . . . . . . . : Intel(R) PRO/100 VE Network Connection Physical Address. . . . . . . . . : 00-A0-D1-D1-07-FF Dhcp Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Autoconfiguration IP Address. . . : 192.168.1.101 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : C:\> 我们得到了PC1主机的MAC地址为:00-A0-D1-D1-07-FF。 第二步:交换机全部恢复出厂设置,配置交换机的IP地址 switch(Config)#interface vlan 1 switch(Config-If-Vlan1)#ip address 192.168.1.11 255.255.255.0 switch(Config-If-Vlan1)#no shut switch(Config-If-Vlan1)#exit switch(Config)# 第三步:使 端口的MAC地址绑定功能 能 switch(Config)#interface ethernet 0/0/1 switch(Config-Ethernet0/0/1)#switchport port-security switch(Config-Ethernet0/0/1)# 第四步:添加端口静态安全MAC地址,缺省端口最大安全MAC地址数为1 switch(Config-Ethernet0/0/1)#switchport port-security mac-address 00-a0-d1-d1-07-ff 验证配置: switch#show port-security Security Port MaxSecurityAddr CurrentAddr Security Action (count) (count)

--------------------------------------------------------------------------- Ethernet0/0/1 1 1 Protect --------------------------------------------------------------------------- Max Addresses limit per port :128 Total Addresses in System :1 switch# switch#show port-security address Security Mac Address Table --------------------------------------------------------------------------- Vlan Mac Address Type Ports 1 00-a0-d1-d1-07-ff SecurityConfigured Ethernet0/0/1 --------------------------------------------------------------------------- Total Addresses in System :1 Max Addresses limit in System :128 switch# 第五步:使用ping命令验证 PC 端口 Ping 结果 原因

PC1 0/0/1 192.168.1.11 通 PC1与交换机的1号端口绑定

PC1 0/0/7 192.168.1.11 不通 PC1与交换机的1号端口已绑定,

PC2 0/0/1 192.168.1.11 通 PC2未与任何端口绑定

PC2 0/0/7 192.168.1.11 通 PC2未与任何端口绑定

第六步:在一个以太口上静态捆绑多个MAC

Switch(Config-Ethernet0/0/1)#switchport port-security maximum 4 Switch(Config-Ethernet0/0/1)#switchport port-security mac-address aa-aa-aa-aa-aa-aa Switch(Config-Ethernet0/0/1)#switchport port-security mac-address aa-aa-aa-bb-bb-bb Switch(Config-Ethernet0/0/1)#switchport port-security mac-address aa-aa-aa-cc-cc-cc 验证配置: switch#show port-security Security Port MaxSecurityAddr CurrentAddr Security Action (count) (count) --------------------------------------------------------------------------- Ethernet0/0/1 4 4 Protect --------------------------------------------------------------------------- Max Addresses limit per port :128 Total Addresses in System :4 switch#show port-security address Security Mac Address Table --------------------------------------------------------------------------- Vlan Mac Address Type Ports 1 00-a0-d1-d1-07-ff SecurityConfigured Ethernet0/0/1 1 aa-aa-aa-aa-aa-aa SecurityConfigured Ethernet0/0/1 1 aa-aa-aa-bb-bb-bb SecurityConfigured Ethernet0/0/1 1 aa-aa-aa-cc-cc-cc SecurityConfigured