"Linux网络服务器管理"实验一湛师精品课程-> C/C++ 程序设计-> 相关课程

Linux网络服务器管理实验一

实验名称:LAN 路由

班级:11计本2班学号:2011324233 姓名:侯燕平

:成绩:

一、实验的目的

学习克隆虚拟机,把一个虚拟机设置成网关,让另外两个网借助网关能够互相通信。

二、假设

1. 虚拟子网

VMnet8:192.168.52.0/24

VMnet1:192.168.18.0/24

步骤:

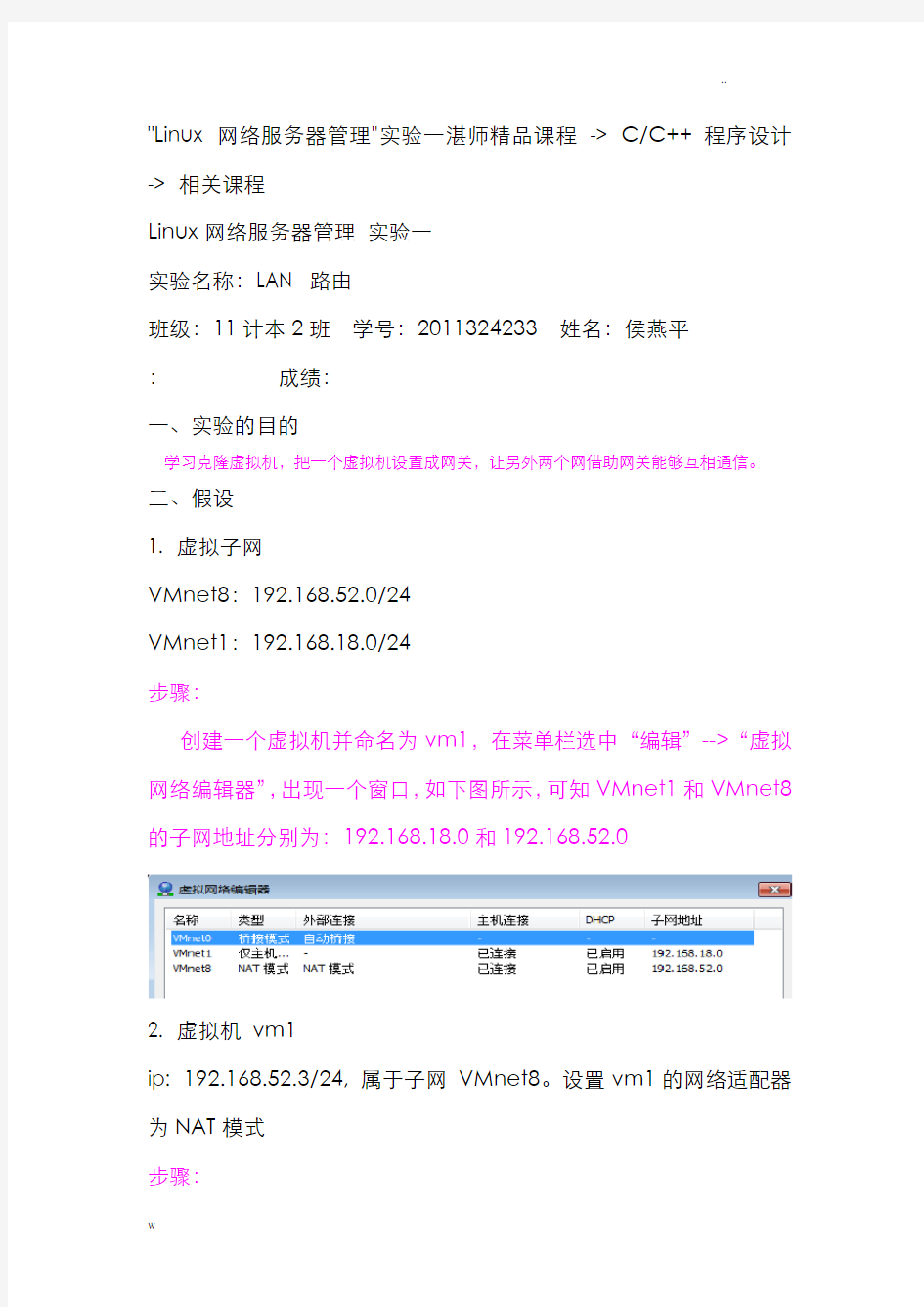

创建一个虚拟机并命名为vm1,在菜单栏选中“编辑”-->“虚拟网络编辑器”,出现一个窗口,如下图所示,可知VMnet1和VMnet8的子网地址分别为:192.168.18.0和192.168.52.0

2. 虚拟机vm1

ip: 192.168.52.3/24, 属于子网VMnet8。设置vm1的网络适配器为NAT模式

步骤:

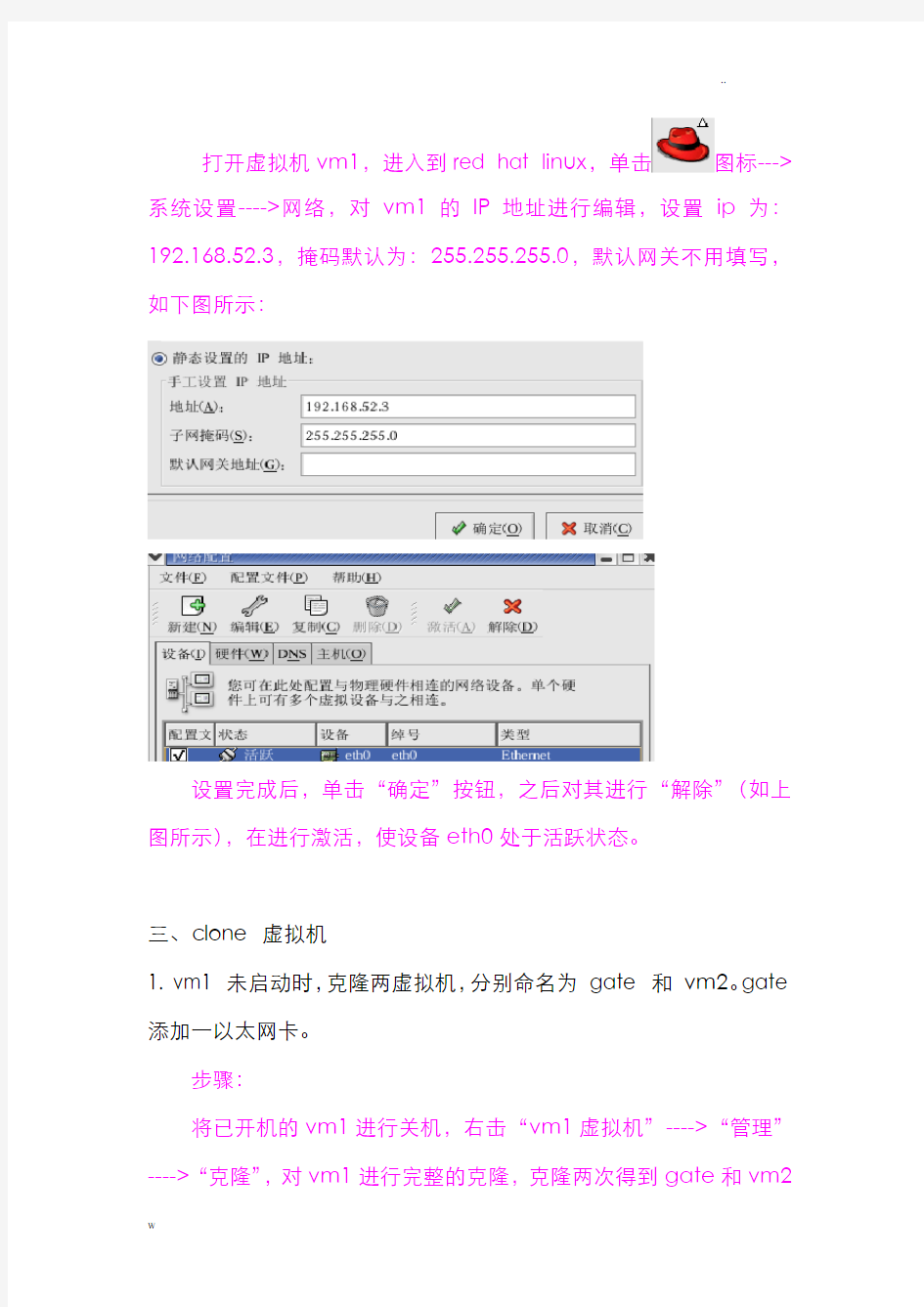

打开虚拟机vm1,进入到red hat linux,单击图标--->系统设置---->网络,对vm1的IP地址进行编辑,设置ip为:192.168.52.3,掩码默认为:255.255.255.0,默认网关不用填写,如下图所示:

设置完成后,单击“确定”按钮,之后对其进行“解除”(如上图所示),在进行激活,使设备eth0处于活跃状态。

三、clone 虚拟机

1. vm1 未启动时,克隆两虚拟机,分别命名为gate 和vm2。gate 添加一以太网卡。

步骤:

将已开机的vm1进行关机,右击“vm1虚拟机”---->“管理”---->“克隆”,对vm1进行完整的克隆,克隆两次得到gate和vm2

(需对克隆出来的虚拟机进行改名字得到),并对存储的路径进行改变。如下图所示:

---->--->

2. 启动vm2,设置

ip: 192.168.18.3/24, 属于子网VMnet1。(将vm2的网络适配器的

网络连接状态选择为)

步骤:

启动vm2虚拟机,用超级用户root登录,在red hat桌面单击鼠标右键,选择“新建终端”,然后输入zh,再输入setup,显示如下图所示:

选择第四个选项,按Enter,得到如下图所示,再选择Yes,按Enter。

进入到Configure TCP/IP这里设置IP地址为:192.168.18.3,掩码为:255.255.255.0,再按“OK”

3. 启动gate, 设置

eth0: 192.168.52.6/24,属于子网VMnet8

eth1: 192.168.18.6/24,属于子网VMnet1

步骤:

首先启动gate虚拟机,进入图标--->系统设置---->网络,对vm1的IP地址进行编辑,设置ip为:192.168.52.6,掩码默认为:255.255.255.0,默认网关不用填写,如下图所示:

按确定之后退回到主界面,单击鼠标右键选择“新建终端”,然后输入如图所示容复制出一个网关来:

之后对相关信息进行编辑(vi ifcfg-eth1),改成下图所示的样子,就算完成了对gate的修改。最后执行#service network restart 用来确定ip修改成功

4. 启动vm1, 设置

ip: 192.168.52.6/24, 属于子网VMnet8。

(刚开始建立vm1的时候的时候已经修改了ip地址,所以不用改了,ping一下要是通了的话就可以了)

四、启用转发和添加路由

1. 启用gate 转发

编辑/etc/sysctl.conf,设置

net.ipv4.ip_forward = 1

执行:

# sysctl -p

步骤:

在gate虚拟机上单击鼠标右键---->“新建终端”,输入vi /etc/sysctl.conf,设置net.ipv4.ip_forward = 1之后按esc,再按冒号以及wq进行存盘退出。

再执行:# sysctl -p完成了gate的启用转发

2. vm1 添加路由

# route add -net 192.168.18.0/24 gw 192.168.52.6

3. vm2 添加路由

# route add -net 192.168.52.0/24 gw 192.168.18.6

五、测试

1. vm1 中

# ping 192.168.52.3

通了吗?(通了,在vm1虚拟机的界面单击鼠标右键“新建终端”ping 192.168.52.3)

2. vm2 中

# ping 192.168.18.3

通了吗?(通了,在vm2虚拟机的界面单击鼠标右键“新建终端”ping 192.168.18.3)

六、显示路由表

1. vm1 中

# route

2.gate 中

# route

七、画出本实验的拓扑图

八、实验的体会

完成一个实验真的很不容易,从不熟练到慢慢地把实验的步骤全部都记住已经理解这个实验的容,花费了不少的时间,但是学习到了知识感觉很不错,以后会继续努力加油做好实验的

VMnet8:

192.168.52.0 vm1:eth0:

192.168.52.3

VMne1:

192.168.18.0 vm2:eth1:

192.168.18.3

gate

eth0: 192.168.52.6 eth1:192.168.18.6

实验报告模板

【实验目的】(简要描述实验目的) 采用免杀、混淆等技术的恶意代码有可能突破安全软件的防护而运行在目标主机中。即使用户感受到系统出现异常,但是仅仅通过杀毒软件等也无法检测与根除恶意代码,此时需要用户凭借其它系统工具和对操作系统的了解对恶意代码手工查杀。本实验假设在已经确定木马进程的前提下,要求学生借助进程检测和注册表检测等系统工具,终止木马进程运行,消除木马程序造成的影响,从而实现手工查杀恶意代码的过程。 【实验结果及分析】(需要有结果截图) 一、恶意代码手工查杀实验 1、虚拟机快照 为防止虚拟机破坏后无法恢复,应先将干净的虚拟机进行快照设置。点击菜单“虚拟机”“快照”“拍摄快照”,创建一个干净的虚拟机快照。 2.创建被感染的系统环境 由于恶意代码采用了免杀技术,因此能够成功绕过防病毒等安全软件检测,等用户感到系统异常时,通常恶意代码已经在主机系统内加载运行。为了尽量模拟一个逼真的用户环境,我们在搭建好的虚拟机中运行木马宿主程序 “radar0.exe”。运行完后,可以看见,“radar0.exe”自动删除。

3.木马进程的定位 用户对系统的熟悉程度决定了发现系统异常继而查找恶意代码的早晚。在本例中,明显可以感受到系统运行速度变慢,打开任务管理器,可以观察到有一个“陌生”的进程(非系统进程或安装软件进程)“wdfmgr.exe”占用CPU比率很高。 为了确定该进程为木马进程,可以通过查找该进程的静态属性如创建时间、

开发公司、大小等,以及通过对该进程强制终止是否重启等现象综合判断。在本例中,“Wdfmgr.exe”为木马radar.exe运行后新派生的木马进程。 4.记录程序行为 打开工具“ProcMon.exe”,为其新增过滤规则“Process Name”“is”“wdfmgr.exe”,然后开始监控。点击“Add”将过滤规则加入,可以看到ProcMon开始监控“wdfmgr.exe”进程的行为。需要注意的是,有时为了保证观察到的行为完备性,会先启动ProcMon工具,然后再启动被监控进程。 为了分别观察该进程对文件系统和注册表的操作,点击菜单 “Tools”“File Summary”,观察对文件系统的修改。

计算机网络管理实验报告 作者: 孙玉虎学号:914106840229 学院(系):计算机科学与工程学院 专业: 网络工程 题目: SNMP报文和MIB 指导教师陆一飞 2016年 12 月

目录 第一部分:SNMP报文的抓取与分析 (3) 1.实验目的 (3) 2.实验环境 (3) 3.实验内容 (3) 4.实验思路 (4) 5.实验具体过程 (4) 准备工作 (4) 报文抓取 (8) 报文分析 (10) 第二部分:MIB的了解 (13) 1.实验目的 (13) 2.实验环境 (13) 3.实验内容 (13) 4.实验思路 (14) 5.实验具体过程 (14) 准备工作 (14) 查看MIB组成结构 (14) 了解MIB中变量、成员 (16) MIB的基本操作(GET) (17) 第三部分:实验总结与体会 (18) 实验出错的地方和解决方案 (18) 实验总结 (19)

第一部分:SNMP报文的抓取与分析 1. 实验目的 ●熟悉SNMP报文格式 ●熟悉SNMP的基本操作 2. 实验环境 ●系统环境 两台机器均为windows 10系统 ●网络拓扑 两台机器通过网线直连 ●实验工具 Snmputil 和wireshark 3. 实验内容 ●SNMP报文(get-next-request)格式抓取 ●SNMP报文(get-next-request)分析

4. 实验思路 ●SNMP环境的配置 一、在两台电脑上安装SNMP 二、在两台电脑上配置SNMP 三、测试SNMP ●SNMP报文的抓取 一、在一台电脑上发送SNMP报文 二、在另外一台电脑上使用wireshark工具获取 ●SNMP报文的分析 一、在Wireshark上提取SNMP报文 二、对SNMP报文进行分析 5. 实验具体过程 准备工作 一、在主机1上安装软件Wireshark,在主机2上安装软件snmputil,并关闭 两台机器的防火墙

网络管理实习周记 网络管理实习周记1 1 工作的生活已渐渐适应甚至可以说是习惯了,每天的进进出出,在路上的奔途常常感觉自己就像个搬运工,不过当听到别人的感谢时,心里也很开心,一直是每天都有这样的感谢才可以让我觉得很有干劲。这周帮同事一起去给校园广播布线,一直在学校里,每天都可以听到校园各处的广播声,可是没想过自己有一天也会给这些广播施工,为了知道校园多媒体的概念和架设,我也在网上查了很多的资料看,可是觉得太繁琐,一直都没弄懂。可是当看到同事的施工以后,在实践中发觉其实也并不是太难,对于布线的规则也大体相同,只是线不同而已。还有电线的接线,若不是看的,我想我会一直弄不明白的。对于校园广播中最核心的就是工矿和播放主机的设置了,在校园多媒体中常用的设备还有音箱、音柱、话筒、投影、中控……,对于具体的校园多媒体架设还是有很多不懂得地方,以后得努力争取机会去多了解。现在才渐渐明白为何当初很多人都反对女生学网络工程专业,在施工的过程中真的很辛苦,但是我还是没有后悔过,这样的工作我也可以承受,兴趣比任何都重要。现在已经常常到县里的各个单位跑了,主要还是送送东西,维修维修计算机,还有网络的连通。也开始接触各式各样的人群,以前很讨厌在人多的地方待,更别说与人

交谈了,可是在社会的压力面前才发觉自己也可以这样的滔滔不绝了。社会的历练真的可以改变很多,我不会在困难面前服输,所以我会努力的。 2 离开了学校,告别了学生生涯,开始了一直追寻的工作生活。虽然不是第一次过上班族的生活,但还是会有兴奋与紧张感。第一周的工作生活过的总是充满好奇的,可是却也让自己感到了不小的压力,刚开始上班,老板并没有让我做什么具体的工作,来的第一天和老板一起去了几个学校,算是见识一下社会中的交际吧。因为最近在为县里的几个学校机房布线,后来的几天又跑了几个学校,但都不是真的做些什么,都是去看看现场,跑了很远的路,看了好几个地方,回来后开始画布线图了。当刚开始还会按照学校作业那样一板一眼的想着该怎么开始,当看别人的工作后才觉得生活讲求的是效率。第一周都只是在了解工作的环境和工作内容,对于什么都没经历过的我而言,工作的内容让我充满了好奇,可是当定下心来审视工作环境时,不免又有那么点的失望了。每天坐在电脑前看着同事进进出出的忙碌,似乎到是有点羡慕,自己什么时候也可以像他们一样独当一面呢? 3 第二周的工作渐渐的开始步入正轨了,现在也开始做一些事了,很少向外跑,因为现在才发觉自己对这个城市认识的太少了。好多的路都是不认识的。现在大部分的时间都是在店里做些事。当什么都不做时,总高傲的以为自己什么都会,可是当真的做的时候才发觉原来

HUNAN UNIVERSITY 课程实习报告 题目:网络攻防 学生姓名李佳 学生学号201308060228 专业班级保密1301班 指导老师钱鹏飞老师 完成日期2016/1/3 完成实验总数:13 具体实验:1.综合扫描 2.使用 Microsoft 基线安全分析器

3.DNS 溢出实验 4. 堆溢出实验 5.配置Windows系统安全评估 6.Windows 系统帐户安全评估 7.弱口令破解 8.邮件明文窃听 9.网络APR攻击 10.Windows_Server_IP安全配置 11.Tomcat管理用户弱口令攻击 12.木马灰鸽子防护 13.ping扫描 1.综合扫描 X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、

注册表信息等。 2.使用 Microsoft 基线安全分析器 MBSA:安全基线是一个信息系统的最小安全保证, 即该信息系统最基本需要满足的安全要求。信息系统安全往往需要在安全付出成本与所能够承受的安全风险之间进行平衡, 而安全基线正是这个平衡的合理的分界线。不满足系统最基本的安全需求, 也就无法承受由此带来的安全风险, 而非基本安全需求的满足同样会带来超额安全成本的付出, 所以构造信息系统安全基线己经成为系统安全工程的首要步骤, 同时也是进行安全评估、解决信息系统安全性问题的先决条件。微软基线安全分析器可对系统扫描后将生成一份检测报告,该报告将列举系统中存在的所有漏洞和弱点。 3.DNS 溢出实验 DNS溢出DNS 的设计被发现可攻击的漏洞,攻击者可透过伪装 DNS 主要服务器的方式,引导使用者进入恶意网页,以钓鱼方式取得信息,或者植入恶意程序。 MS06‐041:DNS 解析中的漏洞可能允许远程代码执行。 Microsoft Windows 是微软发布的非常流行的操作系统。 Microsoft Windows DNS 服务器的 RPC 接口在处理畸形请求时存在栈溢出漏洞,远程攻击者可能利用此漏洞获取服务器的管理权限。

实验一认识计算机硬件和网络结构 一、实验题目 认识计算机硬件和网络结构。 二、实验课时 2课时。 三、实验目的 认识计算机的主要构成部件、功能、型号、在计算机机箱内的位置、网络结构等。 四、实验内容和要求 1、利用多媒体演示计算机的主要组成部件:机箱、主板、CPU、内存条、硬盘、软驱、光驱、插槽、BUS总线、串行接口、并行接口、USB接口等; 2、打开机箱,实物展示并讲解个部件的功能及其连接; 3、机箱、主板、CPU、CPU风扇、内存条、显卡、网卡等分别如下所示。 机箱主板

内存条显卡网卡无线网卡 CPU CPU风扇硬盘 机箱背面并行接口串行接口USB接口 4、观察每个部件在机箱的位置,并掌握每个部件的功能和基本知识。 5、观察实验室网络结构图。 6、结合某网吧的例子更好地理解网络结构。 Parallel port Serial port USB port Keyboard and mouse ports

7、独立完成上述内容,并提交书面实验报告。 五、实验体会 通过本次实验,我了解了计算机的各种硬件和网络结构。知道了各种硬件的形状、功能、特征等。还知道了网络结构的流程、大体构造。这使我对计算机有了初步的认识,为以后更进一步的学习打下了坚实的基础。也为我以后的学习和生活提供了方便。 1、cpu——中央处理器,是一台计算机的运算核心和控制核心。 2、硬盘——是电脑的主要存储媒介之一。 3、主板——又叫主机板、系统板或母板,安装在机箱内,是微机最基本也是最重要的部件之一。 4、机箱——作为电脑配件的一部分,它起的主要作用是放置和固定各电脑配件,起到一个承托和保护作 用。 5、内存条——是连接CPU和其他设备的通道,起到缓冲和数据交换作用。

1. 实验报告如有雷同,雷同各方当次实验成绩均以0分计。 在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。 3.实验报告文件以PDF 格式提交。 口令攻击实验 【实验目的】 通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令设置原则,以保护账号口令的安全。 【实验原理】 有关系统用户账号密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。穷举法就是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。在口令密码稍微复杂的情况下,穷举法的破解速度很低。字典法相对来说效率较高,它用口令字典中事先定义的常用字符去尝试匹配口令。 口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。如果密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。目前常见的密码破解和审核工具有很多种,例如破解Windows 平台口令的L0phtCrack 、 WMICracker 、SMBCrack 、CNIPC NT 弱口令终结者以及商用的工具:Elcomsoft 公司的 Adanced NT Security Explorer 和Proactive Windows Security Explorer 、Winternals 的Locksmith 等,用于Unix 平台的有John the Ripper 等。本实验主要通过L0phtCrack 的使用,了解用户口令的安全性。 【实验要求】 1.请指出Windows 7的口令保护文件存于哪个路径? 2.下载口令破解软件L0phtCrack(简写为LC ,6.0以上版本),简述其工作原理,并熟悉其用法。 3.请描述“字典攻击”的含义。 4.在主机内用命令行命令(net user )建立用户名“test ”,密码分别陆续设置为空密码、“123123”、“security ”、“974a3K%n_4$Fr1#”进行测试,在Win7能破解这些口令吗?如果能,比较这些口令的破解时间,能得出什么结论?如果不能,请说明原因。 5.下载并安装WinPE(Windows PreInstallation Environment ,Windows 预安装环境),复制出硬盘中的SAM 文件,将文件导入LC 破解,写出步骤和结果,回答4的“如果能”提问。 6.根据实验分析,请提出增加密码口令安全性的方法和策略。 【实验过程】 1.Windows 7的口令保护文件存于系统盘下Windows\System32\config 中,其名为SAM

实验1:W i n d o w2003S N M P服务配置 1.掌握简单网络管理协议的操作知识 (SNMP网络管理模型,抽象语法表示(ASN.1),管理信息结构(SMI),常用的管理信息(MIB)。SNMP协议数据格式与工作模式,网络管理系统) 2.收集在网络上实现SNMP所必需信息 (1)一个典型的网络管理系统包括四个要素:管理员、管理代理、管理信息数据库、代理服务设备。一般说来,前三个要素是必需的,第四个只是可选项。 (2)网络管理软件的重要功能之一,就是协助网络管理员完成管理整个网络的工作。网络管理软件要求管理代理定期收集重要的设备信息,收集到的信息将用于确定独立的网络设备、部分网络、或整个网络运行的状态是否正常。管理员应该定期查询管理代理收集到的有关主机运转状态、配置及性能等的信息。? 网络管理代理是驻留在网络设备中的软件模块,这里的设备可以是UNIX工作站、网络打印机,也可以是其它的网络设备。管理代理软件可以获得本地设备的运转状态、设备特性、系统配置等相关信息。管理代理软件就象是每个被管理设备的信息经纪人,它们完成网络管理员布置的采集信息的任务。管理代理软件所起的作用是,充当管理系统与管理代理软件驻留设备之间的中介,通过控制设备的管理信息数据库(MIB)中的信息来管理该设备。管理代理软件可以把网络管理员发出的命令按照标准的网络格式进行转化,收集所需的信息,之后返回正确的响应。在某些情况下,管理员也可以通过设置某个MIB对象来命令系统进行某种操作。 路由器、交换器、集线器等许多网络设备的管理代理软件一般是由原网络设备制造商提供的,它可以作为底层系统的一部分、也可以作为可选的升级模块。设备厂商决定他们的管 理代理软件可以控制哪些MIB对象,哪些对象可以反映管理代理软件开发者感兴趣的问题。 (3)管理信息数据库(MIB)定义了一种数据对象,它可以被网络管理系统控制。MIB是一个信息存储库,这里包括了数千个数据对象,网络管理员可以通过直接控制这些数据对象去控制、配置或监控网络设备。网络管理系统可以通过网络管理代理软件来控制MIB数据对象。不管到底有多少个MIB

实验报告 ( 2014/ 2015 学年第一学期) 课程名称操作系统A 实验名称文件系统 实验时间2014 年12 月8 日指导单位计算机学院计算机科学与技术系 指导教师徐鹤 学生姓名王生荣班级学号B12040809 学院(系) 计算机学院专业软件工程

实验名称文件系统指导教师徐鹤 实验类型设计实验学时 2 实验时间2014.12.08 一、实验目的和要求 1. 学习LINUX系统下对文件进行操作的各种命令和图形化界面的使用方法。 2. 深入学习和掌握文件管理系统的基本原理和LINUX等操作系统下常用的系统调用,编写一个使用系统调用的例程。 3.实现一个文本文件的某信息的插入和删除 4.实现一个记录文件的某记录的插入和删除 二、实验环境(实验设备) Windows XP + VMWare + RedHat Linux 8

三、实验过程描述与结果分析 1. 目录/proc下与系统相关的文件和目录 (1) /proc/$pid/fd:这是一个目录,该进程($PID号码进程)每个打开的文件在该目录下有一个对应的文件。 例如:#ls /proc/851/fd 0 1 2 255 这表示,851号进程目前正在使用(已经打开的)文件有4个,它们的描述符分别是0、1、2、255。其中,0、1、2 依次分别是进程的标准输入、标准输出和标准错误输出设备。 (2)/proc/filesystems:该文件记录了可用的文件系统类型。 (3)/proc/mounts:该记录了当前被安装的文件系统信息 例如:#cat /proc/mount (4)/proc/$pid/maps:该文件记录了进程的映射内存区信息。 例如:#cat /proc/851/maps 2.常用命令讲解 ls 命令 用来查看用户有执行权限的任意目录中的文件列表,该命令有许多有趣的选项。例如: $ ls -liah * 22684 -rw-r--r-- 1 bluher users 952 Dec 28 18:43 .profile

《TCP/IP协议栈重点协议的攻击实验》 实验报告 一、实验目的: 1)网络层攻击 ①IP源地址欺骗(Netwag 41) ②ARP缓存欺骗(Netwag 33) ③ICMP重定向攻击(Netwag 86) 2)传输层攻击 ①SYN flood攻击(Netwag 76) ②TCP RST攻击(Netwag 78) ③TCP Ack攻击(Netwag 79) 二、实验环境: 操作系统:Windows10 运行环境:校园网 实验软件:netwag、wireshark 三、实验步骤: 1)IP源地址欺骗(Netwag 41): ①打开Netwag软件找到41: 首先打开Netwag软件,然后找到41:Spoof Ip4Icmp4 packet,点击进入。

②设置Ping数据包发送方*(源)IP地址,和接收方(目标)地址: ③打开wireshark软件,开始抓包,然后点击Netwag的Generate 然后再点 Run it: 先用原来的本机真实IP地址测试是否能抓到ping命令包,截图中显示可以正常抓包。

④把源IP地址改变为【192.168.110.119】然后Generate → Run it: 从截图中可以发现抓到了ARP数据包,数据包内容为请求谁是 【192.168.110.119】然后接下来就是ping命令的ICMP数据包。并且发现发送给【5.6.7.8】的源IP变为【192.168.110.119】,成功欺骗目标ip为5.6.7.8 的目标。 2)ARP缓存欺骗(Netwag 33): ①找到Netwag中的33号,点击进入: 首先打开Netwag软件,点击33号,进入配置界面,选择网卡为【Eth0】,源物理地址为【00:23:24:61:13:54】目标物理【00:23:24:61:2d:86】,发送ARP 回复数据包,以及设置ARP数据包中,物理地址和ip地址,本机ip为 【10.131.10.110】而这里伪装为【10.131.10.109】。

网络管理实验报告 Document number:NOCG-YUNOO-BUYTT-UU986-1986UT

实验1:Window2003 SNMP服务配置 1.掌握简单网络管理协议的操作知识 (SNMP网络管理模型,抽象语法表示(),管理信息结构(SMI),常用的管理信息(MIB)。SNMP协议数据格式与工作模式,网络管理系统) 2.收集在网络上实现SNMP所必需信息 (1)一个典型的网络管理系统包括四个要素:管理员、管理代理、管理信息数据库、代理服务设备。一般说来,前三个要素是必需的,第四个只是可选项。 (2)网络管理软件的重要功能之一,就是协助网络管理员完成管理整个网络的工作。网络管理软件要求管理代理定期收集重要的设备信息,收集到的信息将用于确定独立的网络设备、部分网络、或整个网络运行的状态是否正常。管理员应该定期查询管理代理收集到的有关主机运转状态、配置及性能等的信息。? 网络管理代理是驻留在网络设备中的软件模块,这里的设备可以是UNIX 工作站、网络打印机,也可以是其它的网络设备。管理代理软件可以获得本地设备的运转状态、设备特性、系统配置等相关信息。管理代理软件就象是每个被管理设备的信息经纪人,它们完成网络管理员布置的采集信息的任务。管理代理软件所起的作用是,充当管理系统与管理代理软件驻留设备之间的中介,通过控制设备的管理信息数据库(MIB)中的信息来管理该设备。管理代理软件可以把网络管理员发出的命令按照标准的网络格式进行转化,收集所需的信

息,之后返回正确的响应。在某些情况下,管理员也可以通过设置某个MIB对象来命令系统进行某种操作。 路由器、交换器、集线器等许多网络设备的管理代理软件一般是由原网络设备制造商提供的,它可以作为底层系统的一部分、也可以作为可选的升级模块。设备厂商决定他们的管 理代理软件可以控制哪些MIB对象,哪些对象可以反映管理代理软件开发者感兴趣的问题。 (3)管理信息数据库(MIB)定义了一种数据对象,它可以被网络管理系统控制。MIB是一个信息存储库,这里包括了数千个数据对象,网络管理员可以通过直接控制这些数据对象去控制、配置或监控网络设备。网络管理系统可以通过网络管理代理软件来控制MIB数据对象。不管到底有多少个MIB数据对象,管理代理都需要维持它们的一致性,这也是管理代理软件的任务之一。现在已经定义的有几种通用的标准管理信息数据库,这些数据库中包括了必须在网络设备中支持的特殊对象,所以这几种MIB可以支持简单网络管理协议

网络管理学习报告 姓名:高峰 学号: 1002020125 班级:网络101班

目录 一、前言 (1) 二、网络管理与维护概论 (1) 1.网络管理概念 (1) 2.网络管理的目标 (1) 3.网络管理的任务 (1) 4.网络管理系统 (2) 三、网络管理模型与体系结构 (2) 1.网络管理体系结构内容 (2) 2.网络管理一般模型结构 (2) 3.网络管理需求分析 (3) 四、局域网网络故障排除全攻略 (3) 1.故障原因 (3) 2.协议故障 (3) 3.配置故障 (3) 五、网络操作系统的安全维护方法 (3) 1.如何保护通用操作系统的安全 (3) 2.网络防火墙技术 (4) 六、路由器网络诊断步骤与故障排除 (4) 1.路由器常见故障分类 (4) 2.网络故障诊断概述 (4) 七、总结 (5)

一、前言 计算机网络日益成为个人和企业 / 事业单位日常活动必不可少的工具。许多公司、国家机关和大学每天都要利用网络上的数据业务(例如电子邮件和传真)、视频业务(例如电视会议)和话音业务(例如 IP 电话)来保证他们的生存和发展。另一方面计算机网络和组成越来越复杂。计算机网络管理与维护的需求越来越大。 先谈谈我对网络管理与维护的认识:网络安全技术是指致力于解决诸如如何有效进行介入控制,以及如何保证数据传输的安全性的技术手段,主要包括物理的安全分析技术,网络结构安全分析技术,系统安全分析技术,管理安全分析技术,以及其他的安全服务和安全机制策略。网络管理就是指监督、组织和控制网络通信服务以及信息处理所必需的各种活动的总称。其目标是确保计算机网络的持续正常运行,并在计算机网络运行出现异常时能及时响应和排除故障。 通过一学期的学习,我逐渐的对网络管理模型与体系结构、局域网网络故障排除、网络操作系统的安全等有了一定的了解。学习需要不断的实践,这对于所学过的会有更深一步的掌握。 由于每一个网络都需要管理,因此网络管的需求越来越大。网络管理需要一定的技术和方法,随着网络技术的发展,对技术的要求越来越高,作为技术人员需要不断的学习,以适应网络的发展进程。 二、网络管理与维护概论 1.网络管理概念 网络管理就是监视和控制一个复杂的计算机网络,以确保其尽可能长时间地正常运行,或当网络出现故障时尽可能快地发现故障和修复故障,使之最大限度地发挥其应有的效益的过程。 2.网络管理的目标 从技术方面考虑网络管理的目标有:网络故障诊断;网络计费管理;网络安全管理;网络流量控制机制;网络路由选择策略管理。 从用户角度考虑:同时支持网络监视和控制两方面能力;能够管理所有的网络协议;尽可能大的管理范围;尽可能小的系统开销;管理不同厂商的联网设备;容纳不同的网络管理系统;网络管理的标准化。 3. 网络管理的任务

中南大学 网络安全 实验报告 学生姓名代巍 指导教师张士庚 学院信息科学与工程学院 专业班级信安1201班 学号 0909121615 完成时间 2014年12月15日

目录实验一 CA证书与SSL连接 实验二 WIFI钓鱼 实验三 SQL注入攻击 实验四配置和管理主机防火墙

实验一 CA证书与SSL连接 一.实验目的 通过申请、安装数字证书,掌握使用SSL建立安全通信通道的方法。 掌握在Windows Server 2003 下独立根CA 的安装和使用。 使用WEB 方式申请证书和安装证书。 建立SSL 网站。 分析SSL 网站的数据包特点。 二.实验原理 SSL协议的工作原理、数字证书的原理 在访问Web 站点时,如果没有较强的安全措施,用户访问的数据是可以使用网络工具捕获并分析出来的。在Web 站点的身份验证中,有一种基本身份验证,要求用户访问输入 用户名和密码时,是以明文形式发送密码的,蓄意破坏安全性的人可以使用协议分析程序破 译出用户名和密码。那我们该如果避免呢?可利用SSL 通信协议,在Web 服务器上启用安 全通道以实现高安全性。 SSL 协议位于TCP/IP 协议与各种应用层协议之间,为数据通讯提供安全支持。SSL 协议可分为两层: SSL 记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP) 之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。SSL 握手协议(SSL Handshake Protocol):它建立在SSL 记录协议之上,用于在实际的数据传输开始前,通讯双 方进行身份认证、协商加密算法、交换加密密钥等。每一个Windows Server 2003 证书颁发 机构都有可供用户和管理员使用的网页。

信息与通信工程学院 网络管理 实验报告 专业信息工程 班级 2013211124 姓名曹爽 学号 2013210640

实验二SNMP协议工作原理验证与分析 一、实验目的 本实验的主要目的是学习SNMP服务在主机上的启动与配置,以及用MIB 浏览器访问SNMP MIB对象的值,并通过直观的MIB-2树图加深对MIB被管对象的了解。学习捕获SNMP报文,通过分析该报文理解SNMP协议的工作过程、SNMP 的报文结构、MIB-2树的结构、理解管理信息结构SMI及其规定的ASN.1。 二、实验要求 1、SNMP服务在主机上的启动和配置; 2、分析MIB-2树的结构; 3、通过get、getNext、set、trap几种操作访问MIB对象的值。 4、分析并验证SNMP协议的工作过程; 5、分析并验证SNMP协议数据单元的格式; 6、分析理解管理信息结构SMI及其规定的ASN.1。 三、实验工具 AdventNet MIB浏览器、数据包捕获软件Iris 4.0。 四、实验步骤 1.启动SNMP服务并配置共同体 按照书中的步骤启动SNMP服务,如下图所示。

之后完成SNMP Service属性设置,确保服务启动。如下图所示。 之后配置SNMP共同体,如下图所示,配置团体权利为“只读”,团体名称为“public”。

2.配置并熟悉MIB浏览器 启动MibBrowser,窗口如下。 左侧栏显示的就是MIB树,可以点击子节点前方的“+”“-”号展开或收起。选择“sysName”对象,点击“Get SNMP variable”可以访问对象,如下图所示。如果点击“GetNext SNMP variable”可以访问下一个对象。

网络管理实训总结 时刻过得真快,转眼间,短短两周的实训日子已悄然过去几天了,但是实训的过程还历历在目。 实训期间,让我学到了不少东西,别仅使我在理论上对络治理有了全新的认识,在实践能力上也得到了提高,真正地做到了学以致用,更学到了不少做人的道理,对我来说受益非浅。除此以外,我还学会了怎么更好地与别人沟通,怎么更好地去陈述自己的观点,怎么说服别人认同自己的观点。第一次亲身感觉到理论与实际的相结合,让我大开眼界。也是对往常所学知识的一具初审吧!这次实训关于我未来学习、寻工作也真是受益菲浅,在短短的两周中相信这些珍贵的经验会成为我将来成功的重要的基石。 作为一名大二的学生,经过已经两年的在校学习,对络有了理性的认识和理解。在校期间,向来忙于理论知识的学习,没有机会也没有相应的经验来参与项目的开辟。因此在实训之前,络治理对我来说是比较抽象的,一具完整的项目要如何来分工以及完成该项目所要的基本步骤也别明确。而经过这次实训,让我知道一具完整项目的开辟,必须由团队来分工合作,并在每个时期中进行必要的总结与论证。 在这次实训中,我们每个人都有属于自己的工作,我负责的是群集服务器,原来我连群集服务是什么有什么作用都疑惑,如今尽管也别是很清晰,但至少我有了似乎的了解,群集服务(由事件处理器,故障转移治理器/资源治理器,全局更新治理器,以及其它部分组成)是mscs的核心部件,并作为高优先级的系统服务运行。群集服务操纵群集活动并提供诸如协作事件通知,群集组件间通信处理,处理故障转移操作,以及配置治理之类的任务。每个群集节点运行自己的群集服务。 在操作过程中尽管遇到了很多咨询题,例如不记得设置硬盘,两台电脑实际上用的是同一具硬盘,最后是服务安装失败。但是收获很多,加强了自己的独立操作能力,自学能力也得到了加强,往常基本上跟着老师依样画葫芦,但是这次没有老师的帮忙,基本上经过上查寻资料,看视频,然后自己操作完成项目的。尽管我们组基本上女生,在进度上总是比别人慢,但是我们靠自己完成了此次的项目。 这次实训也让我深刻了解到,别管在工作中依然在日子中要和老师,同学保持良好的关系是很重要的。做事首先要学做人,要知道做人的道理,怎么与人相处是现代社会的做人的一具最基本的咨询题。关于自己如此一具即将步入社会的人来说,需要学习的东西不少,他们算是最好的老师,正所谓“三人行,有我师”,我们能够向他们学习不少知识、道理。 忽然想起鲁迅先生的一句话:这个地方本来没有路,不过走的人多了,也便成了路。日子的路呢?日子的路也是人走出来的,每个人一生总要去不少陌生的地点,然后熟悉,而继续又要启程去另一具陌生的地点。 在别久就要踏上人一辈子另一旅程的时候,有时别免会感到有些茫然,感到无助,但日子的路谁都无法预设,只能一步一步摸索,但只要方向正确,别要走入歧途,走哪条路都走向光明。

西安电子科技大学 本科生实验报告 姓名:王东林 学院:计算机科学院 专业:信息安全 班级:13级本科班 实验课程名称:网络攻击与防御 实验日期:2015年10月15日 指导教师及职称:金涛 实验成绩: 开课时间: 2016-2017 学年第一学期

实验题目网络攻击与防御小组合作否 姓名王东林班级13级信息安全本科班学号201383030115 一、实验目的 1.了解网络连通测试的方法和工作原理。 2.掌握ping命令的用法。 3.了解网络扫描技术的基本原理。 4.掌握xscan工具的使用方法和各项功能。 5.通过使用xscan工具,对网络中的主机安全漏洞信息等进行探测。 6.掌握针对网络扫描技术的防御方法。 7.了解路由的概念和工作原理。 8.掌握探测路由的工具的使用方法和各项功能,如tracert等。 9.通过使用tracert工具,对网络中的路由信息等进行探测,学会排查网络故 障。 10.了解网络扫描技术的基本原理。 11.掌握nmap工具的使用方法和各项功能。 12.通过使用nmap工具,对网络中的主机信息等进行探测。 13.掌握针对网络扫描技术的防御方法。 14.掌握Linux帐号口令破解技术的基本原理、常用方法及相关工具 15.掌握如何有效防范类似攻击的方法和措施 16.掌握帐号口令破解技术的基本原理、常用方法及相关工具 17.掌握如何有效防范类似攻击的方法和措施 18.掌握帐号口令破解技术的基本原理、常用方法及相关工具 19.掌握如何有效防范类似攻击的方法和措施

二.实验环境 1、实验环境 1)本实验需要用到靶机服务器,实验网络环境如图1所示。 靶机服务器配置为Windows2000 Server,安装了IIS服务组件,并允许FTP匿名登录。由于未打任何补丁,存在各种网络安全漏洞。在靶机服务器上安装有虚拟机。该虚拟机同样是Windows2000 Professional系统,但进行了主机加固。做好了安全防范措施,因此几乎不存在安全漏洞。 2)学生首先在实验主机上利用Xscan扫描靶机服务器P3上的漏洞,扫描结束发现大量漏洞之后用相同方法扫描靶机服务器上的虚拟机P4。由于该靶机服务器上的虚拟机是安装了各种补丁和进行了主机加固的,因此几乎没有漏洞。在对比明显的实验结果中可见,做好安全防护措施的靶机服务器虚拟机上的漏洞比未做任何安全措施的靶机服务器少了很多,从而加强学生的网络安全意识。实验网络拓扑如图1。 三. 实验内容与步棸 Ping命令是一种TCP/IP实用工具,在DOS和UNIX系统下都有此命令。它将您的计算机与目标服务器间传输一个数据包,再要求对方返回一个同样大小的数据包来确定两台网络机器是否连接相通。 1.在命令提示符窗口中输入:ping。了解该命令的详细参数说明。

信息与科学技术学院学生上机实验报告 课程名称:计算机网络安全 开课学期:2015——2016学年 开课班级:2013级网络工程(2)班 教师姓名:孙老师 学生姓名:罗志祥 学生学号:37 实验一、信息收集及扫描工具的使用 【实验目的】 1、掌握利用注册信息和基本命令实现信息收集 2、掌握结构探测的基本方法 3、掌握X-SCAN的使用方法 【实验步骤】 一、获取以及的基本信息 1.利用ping 和nslookup获取IP地址(得到服务器的名称及地址) 2.利用来获取信息 二、使用工具获取到达的结构信息 三、获取局域网内主机IP的资源信息 -a IP 获得主机名;

-a IP 获得所在域以及其他信息; view IP 获得共享资源; a IP 获得所在域以及其他信息; 四、使用X-SCAN扫描局域网内主机IP; 1.设置扫描参数的地址范围; 2.在扫描模块中设置要扫描的项目; 3.设置并发扫描参数; 4.扫描跳过没有响应的主机; 5.设置要扫描的端口级检测端口; 6.开始扫描并查看扫描报告; 实验二、IPC$入侵的防护 【实验目的】 ?掌握IPC$连接的防护手段 ?了解利用IPC$连接进行远程文件操作的方法 ?了解利用IPC$连接入侵主机的方法 【实验步骤】 一:IPC$ 连接的建立与断开 通过IPC$ 连接远程主机的条件是已获得目标主机管理员的账号和密码。 1.单击“开始”-----“运行”,在“运行”对话框中输入“cmd”

1.建立IPC$连接,键入命令 net use 123 / user:administrator 2.映射网络驱动器,使用命令: net use y: 1.映射成功后,打开“我的电脑”,会发现多了一个y盘,该磁盘即为目标主机的C盘 1.在该磁盘中的操作就像对本地磁盘操作一 1.断开连接,键入 net use * /del 命令,断开所有的连接 1.通过命令 net use 可以删除指定目标IP 的IPC$ 连接。 ?建立后门账号 1.编写BAT文件,内容与文件名如下,格式改为:.bat 1.与目标主机建立IPC$连接 2.复制文件到目标主机。(或映射驱动器后直接将放入目标主机的C 盘中) 1.通过计划任务使远程主机执行文件,键入命令:net time ,查看目标主机的时间。 1.如图,目标主机的系统时间为13:4513:52 c:\ ,然后断开IPC$连接。 1.验证账号是否成功建立。等一段时间后,估计远程主机已经执行了文件,通过建立IPC$连接来验证是否成功建立“sysback”账号:建立IPC$连接,键入命令 net use 123 /user:sysback 1.若连接成功,说明管理员账号“sysback”已经成功建立连接。

LINUX操作系统实验报告 姓名 班级学号 指导教师 2011 年 05月 16 日 实验一在LINUX下获取帮助、Shell实用功能 实验目的: 1、掌握字符界面下关机及重启的命令。 2、掌握LINUX下获取帮助信息的命令:man、help。 3、掌握LINUX中Shell的实用功能,命令行自动补全,命令历史记录,命令的排列、替

换与别名,管道及输入输出重定向。 实验容: 1、使用shutdown命令设定在30分钟之后关闭计算机。 2、使用命令“cat /etc/cron.daliy”设置为别名named,然后再取消别名。 3、使用echo命令和输出重定向创建文本文件/root/nn,容是hello,然后再使用追加重定向输入容为word。 4、使用管道方式分页显示/var目录下的容。 5、使用cat显示文件/etc/passwd和/etc/shadow,只有正确显示第一个文件时才显示第二个文件。 实验步骤及结果: 1.用shutdown命令安全关闭系统,先开机在图形界面中右击鼠标选中新建终端选项中输入 命令Shutdown -h 30 2、使用命令alias将/etc/cron.daliy文件设置为别名named,左边是要设置的名称右边是要更改的文件。查看目录下的容,只要在终端输入命令即可。取消更改的名称用命令unalias 命令:在命令后输入要取消的名称,再输入名称。 3.输入命令将文件容HELLO重定向创建文本文件/root/nn,然后用然后再使用追加重定向输入容为word。步骤与输入容HELLO一样,然后用命令显示文件的全部容。 4.使用命令ls /etc显示/etc目录下的容,命令是分页显示。“|”是管道符号,它可以将多个命令输出信息当作某个命令的输入。

网络管理员实习报告 网络管理员实习报告样本1 尊敬的老师: 您好!由于最近这段时间公司的工作很忙,所以一直没有空或静下心来写实习总结.但愿这份迟交的总结能让老师满意. 初踏社会,心情激动、紧张、难过。激动的是我终于可以长大了,可以开始我真正的人生;紧张的是不知自己是否能适应这个社会,战胜这新环境;难过的是从此我就要在这纯真的学生生活上画上句号了。心里矛盾,脑子里翻天覆地。 我现在在广东丰达高科技有限公司工作,担任网络管理职务。刚进来公司的时候经理就和我聊了很多,问我网络方面会不会,组装和维护计算机有过吗?我当时真是出了一把冷汗,不过还好平日在学校都有这方面的动手,自己的电脑被我也折腾过一段时间,还是游刃有余的回答了经理的逼问。到现在我工作有两个月了,还记得实习开始的那一天,我是在无聊中度过的,整日无所事事,几乎在办公桌前一坐就是一天,空闲得让我要打瞌睡了,真希望可以有人叫我帮忙做点事情啊!现在可不是这样了,五月一日劳动节是我们搬迁新公司的日子,所有的东西都是新的,我进公司的那天起我就知道,我最大挑战的时刻才刚刚开始,五一全公司员工都有四天假期,我可是天天在加班的哦,因为我就是要趁着假期把新公司的网络弄好组建局域网。这其实就是我的工作。我当然全力以赴,尽心尽力做到最好。而且时间很紧,对

于刚刚出来工作的我觉得压力挺大的,经理还给了我好几点要求,要所建的局域网能够做到: 1.网络类型为:服务器/工作站型; 2.各工作站之间可以互相访问,共享某些目录,就是所谓的资源共享; 3.服务器同时作为邮件服务器,可以在收发互联网的同时使得公司内部员工可以局域网内部自由收发邮件,统一内部邮箱地址如:而且这个邮箱可以用outlook等邮件软件自由收发。 4.电脑收发传真。 5.公司最终实现一个无纸办公化的办公场所。 嘿...这回好了,我大学三年里老师好象没教我这上面几点耶?!但是我是不太懂,不过没关系的,我有信心,怎么说也跟计算机相关,不懂就多动手多请教应该很快领悟过来的!劳动节第一天我就开始动手实干了。布线、接水晶头、装机、搞网络和调试;其实除了我,还有一个比较有经验的师傅一起做的,我一边做还可以一边学,他也会在一边指导,很快我对一些一直没接触过的事物了解过来!就这么一搞假期一下子就过去了,每天都是早上忙到晚上,很累,从未那么累! 新的办公楼正式开工了,到最后并没有按时间完成任务,但也不妨碍同事们办公!还好没有被骂。那时的局域网算是勉强通过,那位师傅也就离开了,因为他并不是我们公司的员工,只是一起协助把公司网络弄好。以后的事情都要我一个人去解决了,处理公司的电脑,打印机的故障,不知道是否能够顺利解决,而当真正将故障排除后,心里头

网络攻击与防范实验报告 姓名:_ ___ 学号:__ 所在班级: 实验名称:缓冲区溢出实验实验日期:2014 年11 月9 日指导老师:张玉清实验评分: 验收评语: 实验目的: 1、掌握缓冲区溢出的原理 2、掌握常用的缓冲区溢出方法 3、理解缓冲区溢出的危害性 4、掌握防范和避免缓冲区溢出攻击的方法 实验环境: 主机系统:Windows8 x64位 虚拟机系统:Windows XP(SP3)(IP:192.168.137.128) 溢出对象:war-ftpd 1.65 调试工具:CDB(Debugging Tools for Windows); 开发环境:Visual Studio 2013 开发语言:C语言 缓冲区溢出原理: 在metasploit中搜索war-ftp可以发现war-ftpd1.65在windows下有以下漏洞username overflow,也就是在用户使用user username这个指令时,如果username 过长就会发生缓冲区溢出。 计算机在调用函数function(arg1,…,argm)时,函数栈的布局如图1所示,首先将函数的实参从右往左依次压栈,即argm,…,arg1。然后将函数返回地址RET压栈。这时EBP 指向当前函数的基地址,ESP指向栈顶,将此时的EBP压栈,然后ESP的值赋给EBP,这样EBP就指向新的函数栈的基地址。调用函数后,再将局部变量依次压栈,这时ESP始终指向栈顶。 另外还有一个EIP寄存器,EIP中存放的是下一个要执行的指令的地址,程序崩溃时EIP的值就是RET。通过构造特殊的字符串,即两两都不相同的字符串,我们可以根据EIP 的值定位RET的位置。 知道了RET的位置以后,我们只要在RET这个位置放上我们想要执行的跳转指令就可以实现跳转。为了方便我们找一个系统中现成的指令jmp esp来实现跳转。jmp esp指令在内存中的通用地址是0x7ffa4512,可以通过CDB的U 7ffa4512来确定该地址中存放的是否为jmp esp。 jmp esp将EIP指向了esp指向的位置,我们用定位RET的办法同样定位ESP指向的位置,然后用shellcode替换这块字符串,这样计算机就会执行shellcode,从而实现攻击。 当然,我们还可以用其他的指令,如jmp esi,同样得到jmp esi指令在系统内存中的地址,以及esi指向的内存,我们就可以执行shellcode。也可以使用多次跳转。