1.一个比较完善的文件系统应该具有哪些功能?

答:

1)文件存储空间的管理

2)目录管理

3)文件的读写管理

4)文件的安全管理

5)提供用户接口

2.一个作业要占有处理器必须经过两级级调度,写出这两级调度且指出它们的关系?答:

(1)作业调度是宏观调度,它决定了哪一个作业能进入主存。进程调度是微观调度,它决定各作业中的哪一个进程占有中央处理机。(或)作业调度是高级调度,它位于操作系统的作业管理层次。进程调度是低级调度,它位于操作系统分层结构的最内层。

(2)作业调度是选符合条件的收容态作业装入内存。进程调度是从就绪态进程中选一个占用处理机。

3.为什么要引入缓冲?

答:

(1)缓冲即是使用专用硬件缓冲器或在内存中划出一个区域用来暂时存放输入输

出数据的器件。(2分)

4.什么叫进程同步和互斥?举例说明。

答:

进程同步是指一个进程的执行会因为等待另一个进程的某个事件而受到影响。例如消息发送原语与消息接收原语的执行。

进程互斥是指一个进程正在使用某个系统资源,另一个想用该资源的进程就必须等待,而不能同时使用。例如死锁现象,正是由于进程的互斥,同一个系统资源不能同时被多个进程使用,才会出现互相等待的状态,造成死锁。

综合题

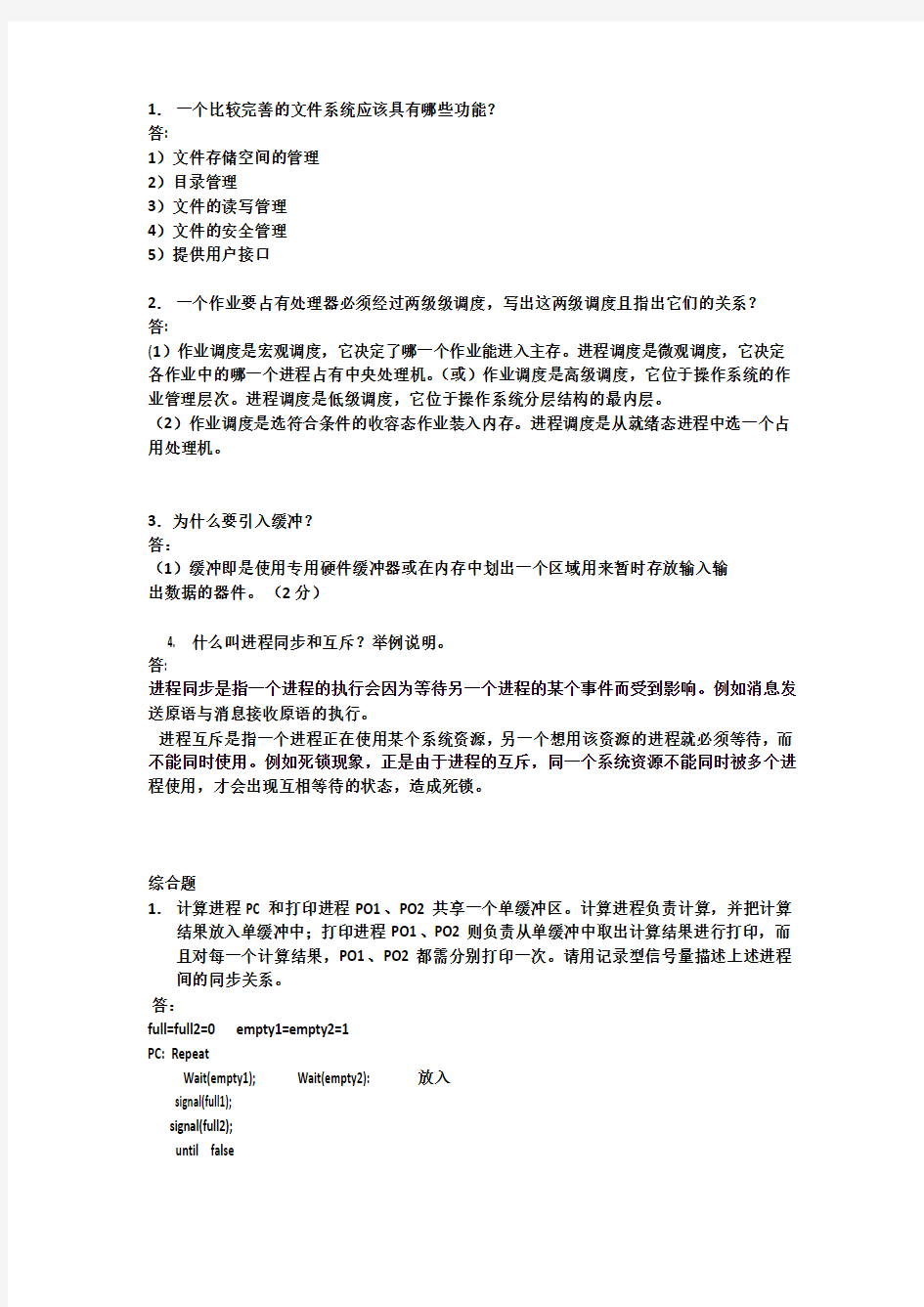

1.计算进程PC和打印进程PO1、PO2共享一个单缓冲区。计算进程负责计算,并把计算结果放入单缓冲中;打印进程PO1、PO2则负责从单缓冲中取出计算结果进行打印,而且对每一个计算结果,PO1、PO2都需分别打印一次。请用记录型信号量描述上述进程间的同步关系。

答:

full=full2=0 empty1=empty2=1

PC: Repeat

Wait(empty1); Wait(empty2): 放入

signal(full1);

signal(full2);

until false

PO1: po2:

Repeat

Wait(full1); wait(full2)

取

signal(empty1) signal(empty2)

打印 until false

2.某个文件系统,采用混合索引分配方式,其FCB中共有13个地址项,每个盘块的大小为512字节,如果每个盘块号需用2个字节来描述,则该系统需要设置几次间址项?给出详细分析过程。

3.假定一个盘组共有100个柱面,每个柱面上有8个磁道,每个盘面划分为8个扇区,现有一个6400块的文件,块的大小与扇区相同且从头开始存放。假设柱面和文件块都是从1开始排序。试问该文件的第3681块应在哪个柱面第几道的第几扇区。第79柱面7磁道7扇区存放的是文件的第几块。

网络安全技术期末试卷 B 集团标准化小组:[VVOPPT-JOPP28-JPPTL98-LOPPNN]

泉州师院2017——2018学年度第一学期应用科技学院 16级计算机科学技术专业《网络安全技术》期末试卷B 一、简答题(每小题7分,共70分) 1、什么是传统加密,什么是公钥加密,并分别说出各两种典型的加密算 法? 2、什么是泛洪攻击,如何防范泛洪攻击? 3、画出利用公钥加密方法进行数据加密的完整流程图。 4、数字签名有何作用,如何实现数字签名? 5、画图说明PGP如何同时实现对数据的保密与认证? 6、什么是防火墙,其主要功能有哪些? 7、使用IPSec的优点是什么? 8、蠕虫用什么手段访问远程系统从而得以传播自己? 9、什么是云计算,有哪三种云服务模型? 10、什么是DDOS攻击? 二、计算题(15分) 请进行RSA算法的加密和解密。要求如下: (1)选取两个素数分别为p=7,q=11,e=13。 (2)先计算求出公开密钥和秘密密钥 (3)对明文P=55进行加密,计算密文C,要求书写加密的过程及其步骤。 (4)对密文C=10进行解密,计算明文P,要求书写解密的过程及其步骤。 三、某投资人士用Modem拨号上网,通过金融机构的网上银行系统,进行证 券、基金和理财产品的网上交易,并需要用电子邮件与朋友交流投资策略。该用户面临的安全威胁主要有: (1)计算机硬件设备的安全; (2)计算机病毒; (3)网络蠕虫; (4)恶意攻击; (5)木马程序; (6)网站恶意代码; (7)操作系统和应用软件漏洞; (8)电子邮件安全。 试据此给出该用户的网络安全解决方案来防范上述安全威胁。(15分)

windos 2003 server实用教程 一、单元目标、任务:任课教师:高鹏 本单元课程标题:常见计算机网络的操作系统 授课班级 10中职5、6班 课时 2 时间 2011.11.15 授课地点 阶教 教学目标 能力(技能)目标 知识目标 1.会正确识别windos2003系列的nos及安装目标 2.能正确识别常规的网络操作系统光盘阅读相关参数 1.掌握常规的网络操作系统的类型 2.了解unix,linux,操作系统的发展背景 3.掌握windos2003 server 的四个版本类型 4.了解操作系统与网路操作系统的区别和联系 5.掌握nos的常规网络服务项目. 能力训练任务及案例

案例1:我系机房的os及os的安装选择. 任务1:常规windos2003 server的识别及分析阅读 任务2:能说出windos2003server的四个版本及适用环境. 任务3:条件充许的情况下使用虚拟机模拟安装windos2003server 参考资料 《windos 2003 server教程》新世纪高职高专教材编审委员会组编主编刘宝莲《计算机网络教程实训教程》新世纪高职高专教材编审委员会组编主编刘宝莲《计算机技术网络基础教程》第二版电子工业出版社主编严争 二、教学设计: 步骤 教学内容 教学 方法 教学 手段 学生 活动 时间 分配 内容引入 (问题) 以我院网络中心办公系统平台为列引出服务器操作系统 提问法 课件演示 提问 5 分钟

准备 (问题) 为什么服务器不能安装windos xp 操作系统呢” 告知 (教学内容、目的) 告之学生本次课程要学习的主要内容: 1.网络操作系统unix .linux windos实例的历史 2.常规的网络操作系统有哪些?如何选择。 3.Windos server 2003 操作系统的四个版本 讲授法 老师讲学生听 5 分钟 教学目的: 通过本课的讲解使同学们对常规的网络操作系统有了初步的了解,使同学们对os与nosyoule 正确的了解得区分与应用组成.为后期服务器搭建打下了良好的基础. 项目引入 (任务项目) 教学演示: 1.网络操作系统的发展历史 2.网络操作系统的功能 3.网络操作系统安装 讲授法

Linux 网络操作系统试卷试题下载-样卷.doc 学年第一学期期末考试 《Linux 网络操作系统》试题(B) (适用班级:计网0431、计网0432、计网0433、计网0434) (注意:必须将所有题目的答案填在答题纸上,否则不得分。) 一、单项选择题:(每题1分,共20分) 1. 下列服务器软件中哪些不属于MTA ( ) A 、 sendmail B 、postfix C 、qmail D 、imap 2. 是Internet 中主机的:( ) A 、用户名 B 、密码 C 、别名 D 、IP 地址 D 、FQDN 3.负责电子邮件传输的应用层协议是( ) A 、SMTP B 、PPP C 、IP D 、FTP 4. 下面哪个配置选项在Squid 的配置文件中用于设置管理员的E-mail 地址:( ) A 、cache_effective_user B 、cache_mem C 、cache_effective_group D 、cache_mgr E 、cache_dir 5. Apache 主配置文件位于Linux 哪个目录 A 、/etc/httpd B 、/etc/conf C 、/etc/httpd/conf D 、/etc/conf/httpd 6. BIND 主配置文件位于Linux 哪个目录( ) A 、/etc B 、/etc/named C 、/etc/conf D 、/etc/conf/namd 7. Linux 最多可以设置几个DNS 服务器( ) A 、1 B 、2 C 、3 D 、10 8. 请选出创建用户ID 是200,组ID 是1000,用户主目录为/home/user01的新用户user01的正确命令. ( ) A 、adduser -u:200 -g:1000 -h:/home/user01 user01 B 、adduser -u=200 -g=1000 -d=/home/user01 user01 C 、useradd -u 200 -g 1000 -d /home/user01 user01 D 、useradd -u 200 -g 1000 -h /home/user01 user01 9. 如果想加载一个/dev/hdb1的Windows95分区到/mnt/win95目录,需要运行哪个命令( ) A 、 mount -t hpfs /mnt/win95 /mnt/hdb1 B 、 mount -t hpfs /dev/hdb1 /mnt/win95 C 、 mount -t vfat /dev/hdb1 /mnt/win95 D 、 mount -t vfat /mnt/win95 /dev/hdb1 10. 下面哪个命令用来启动X window ( ) A 、startX B 、 runx C 、 startx D 、 xwin 11. 按实现原理的不同将防火墙分为( )三类。 A 、包过滤防火墙、代理服务器型网关防火墙和状态检测防火墙 B 、包过滤防火墙、应用层网关防火墙和代理防火墙 C 、包过滤防火墙、代理防火墙和软件防火墙 D 、状态检测防火墙、代理防火墙和动态包过滤防火墙 12. 如何快速切换到用户John 的主目录下( ) A 、cd @John B 、cd #John C 、cd &John D 、cd ~John 13. 系统交换分区的类型代号是:( ) A 、82 B 、 83 C 、0b D 、17 14. 在Linux 操作系统中,命令“chmod -777 /home/abc ”的作用是:() A 、把所有的文件拷贝到公共目录abc 中 B 、修改abc 目录的访问权限为可读、可写、可执行 C 、设置用户的初始目录为/home/abc D 、修改abc 目录的访问权限为所有用户只读 15. 在Linux 操作系统中把外部设备当作文件进行统一管理,外部设备文件通常放在:( ) A 、 /dev B 、/lib C 、/etc D 、 /bin 16. 一台PC 机的基本配置为:主频933、硬盘存储容量40G 、内存128M ,显存8M 。在安装linux 系统时,交换分区大小应为:( ) A 、8M B 、64M C 、128M D 、256M 17. RedHat 下硬盘分区,最多可以有( )个主分区和扩展分区 班级 姓名 学号

【网络课】网络安全技术期末复习题 一、选择题 第一章 (B) 1.由于来自于系统外部或内部的攻击者冒充为网络的合法用户获得访问权限的攻击方法是下列哪一项? A. 黑客攻击 B. 社会工程学攻击 C. 操作系统攻击 D. 恶意代码攻击 (A) 2. 在信息安全性中,用于提供追溯服务信息或服务源头的是哪一项? A. 不可否认性 B. 认证性 C. 可用性 D. 完整性 第二章 (A) 1. 密码技术的哪一个目标不能被对称密码技术实现? A. 完整性 B. 保密性 C. 不可否认性 D. 认证性 (C)2. A想要使用非对称密码系统向B发送秘密消息。A应该使用哪个密钥来加密消息? A. A的公钥 B. A的私钥 C. B的公钥 D. B的私钥 (A) 3. DES的有效密钥长度是多少? A. 56比特 B. 112比特 C. 128比特 D. 168比特 (C) 4. 下面哪种情况最适合使用非对称密码系统? A. 公司电子邮件系统 B. 点到点的VPN系统 C. 证书认证机构 D. Web站点认证 (D) 5. 下面哪个哈希函数最适合8位处理器? A. SHA-256 B. SHA-512 C. MD4 D. MD2 (C) 6. Grace想要使用数字签名技术向Joe发送一则消息,为了获得数字签名,她应该对哪种信息进行签名? A. 明文消息 B. 密文消息 C. 明文消息摘要 D. 密文消息摘要 (C)7. Joe收由Grace签了名的信息,请问Joe该使用哪个密钥来验证签名? A. Joe的公钥 B. Joe的私钥 C. Grace的公钥 D. Grace的私钥 第三章 (C) 1. 下面哪项不属于口令认证? A. 可重用口令认证 B. 一次性口令认证 C. 安全套接层认证 D. 挑战应答口令认证 (C)2. 公钥认证不包括下列哪一项? A. SSL认证 B. Kerberos认证 C. 安全RPC认证 D. MD5认证 第四章 (C) 1. 在TCP/IP协议安全中,下列哪一项属于应用层安全? A. VPNs B. PPP C. Kerberos D. SSL (C) 2. IPSec中有三个主要的协议用来对传输中的系统提供安全服务,不包括下列哪一项?

网络操作系统重点知识 1. ①操作系统的定义:操作系统是控制和管理计算机系统的硬件和软件资源、合理地组织工作流程以及方便用户的程序集合。 ②现代操作系统的基本特征:1、并发性2、共享性3、虚拟性4、不确定性 2. 操作系统在计算机系统中处于何种地位:是硬件层的第一次扩充,是计算机系统软件的重要组成部分。计算机系统的层次结构:硬件层—操作系统层—语言处理程序层—应用程序层。操作系统的作用:提高计算机系统的效率,增强系统的处理能力,充分发挥系统资源的利用率,方便用户使用。 3. 多道程序设计的硬件基础:①中断系统②通道技术③CPU与通道的通信 4. ①多道程序设计的基本原理:多道程序设计的主要目的是充分利用系统中所有资源且尽可能地让它们并行操作。采用通道技术后使CPU从繁琐的I/O操作中解放出来,它不仅能实现CPU与通道并行工作,而且也能实现通道与通道之间、各通道与外设之间的并行。 ②多道程序设计的主要特点:①多道②宏观上并行③微观上串行。 5. 实现多道程序设计要解决的几个问题:①存储保护和地址重定位。(几道程序共享同一主存)②处理机的管理和调度。(共享同一处理机)③资源的管理与分配。(共享系统资源) 9. ①系统调用:用户在程序中能用访管指令调用的,由操作系统提供的子功能集合,其中每一个子功能称为一个系统调用命令。②用户程序使用系统调用后,为什么能从算态进入管态,返回用户程序后又从管态回到算态(系统调用的实现原理):系统调用中的访管指令的地址码可作为系统调用的功能号,它对应一个操作系统为用户提供的子功能或函数。当用户程序需要调用系统功能时,就在其程序的适当位置安排一条系统调用命令,当执行到该指令时便产生访管中断,中断的硬件装置开始响应中断,保存原来的PSW到内存的固定单元,再从内存的另一个固定单元中取出新的PSW送入PSW寄存器。由于新PSW中已事先设置了系统状态为管态,从而使处理机进入管态,在管态下执行中断处理程序。由于在管态下可以使用特权指令,所以用户要求操作系统提供的服务就很容易地被完成。中断处理程序结束后,通过恢复旧的PSW到PSW寄存器,于是又可返回到被中断的用户程序,即从管态又回到算态。 10. UNIX的系统调用的两种方式:①直接系统调用②间接系统调用。它们各是怎样处理:①直接系统调用除可使寄存器传递参数外,其它参数都跟在trap指令的后面②间接系统调用跟随trap指令的是一个指向程序数据区的指针。该程序数据区内有一个直接系统调用trap指令,其后跟以除r0外的参数。 11. ①分时:两个或两个以上的事件按时间划分轮流地使用计算机系统中的某一资源。②分时系统(又称交互作用系统):在一个系统中,如果多个用户通过自己的终端分时地使用同一个计算机,这样的系统就称为分时系统,其上的操作系统统称为分时操作系统。UNIX 属分时系统。 ③分时系统的特点:①同时性(可同时操作,共同使用该系统)②独立性(独占感)③及时性(及时响应)④交互性(人机对话)。 调进/调出是实现分时系统的一种主要方式(分时系统实现原理)。(多流调进调出方式) 12. 实时系统分为两类:①实时控制系统(导弹发射)②实时处理系统(预订飞机票)。 设计实时系统要考虑的问题:①实时时钟管理(实时任务、延迟任务)②连续人机对话③过载的防护(任务的随机性)④高可靠性和保证(故障引起的严重后果)。 13. 分布式计算机系统:是一个由多台计算机组成的系统,在用户看来,他所拥有的计算机是一台单独的计算机,而这台计算机是一台功能扩大了的虚拟机。分布式系统的三个基本功能:①通信②资源共享③并行计算。分布式系统最为突出的特点是透明性。 分布式计算机系统具有以下主要特点: ①任意两台计算机之间可以利用通信交换信息。②各计算机具有相对的自主性或自治性。③具有透明性④具有整体性或协同性。⑤具有坚定性。(任一台故障不会使系统瘫痪。) 14. 分布式系统对资源的管理与集中式系统有何不同? 答:分布式系统对资源的管理采用一类资源有多个管理者的分布式管理方式。分布式管理方式又可分为集中分布管理和完全分布管理两种方式。集中式系统对资源的管理采用一个管理者的方式。 17. 紧耦合与松耦合多处理机系统有何区别? 答:主要区别在于有无共享存储器。①紧耦合多处理机系统有共享存储器,所以也称其为共享存储结构多处理机系统。 ②松耦合处理机系统中没有共享存储器,每台处理机都有一个容量较大的局部存储器,所以也称其为分布存储结构多处理机系统。

福建师范大学《现代远程教育》在线作业100分答案一、单选题 1正确高效地阅读一篇文章的顺序是(A) * /A/先泛读再精读 * /B/先精读再泛读 * /C/从头到尾按顺序读 * /D/从尾到头倒序读 2小李学完《远程学习导引》的每一章内容后都会去交流讨论区发帖,提出他在学习上遇到的问题,有时候也会把他的问题通过E-mail(电子邮件)发给老师,老师在看 到小李的帖子或邮件之后会给予回复,小李与老师之间的这种交互是(A)。 * /A/异步交互 * /B/同步交互 * /C/协作交互 * /D/WE * /E/交互 3关于情绪的表述,不正确的是(B ) * /A/情绪不是天生定型的,会随着身心的成长与发展、对情境知觉能力的提高 以及个人经验和应变行为的改变而改变 * /B/情绪有好坏之分,好情绪会让我们身心愉快,而坏情绪会让我们感觉黯然无光* /C/情绪的本质实质上是围绕着自我中心而产生的一种执著心 * /D/不管是哪一种情绪,都是我们对生活的一种内在的体验和感受 4IP数据广播指的是采用(B )协议,基于DVB标准来传送数据流。 * /A/TCP * /B/IP * /C/FTP * /D/RTP 5第一次使用Outlook Experss收发邮件前首先应该做的工作是(B)。 * /A/写新邮件 * /B/设置邮箱的POP3和SMTP协议 * /C/添加地址薄 * /D/收发邮箱 6远程教育的基本特征是(A )。 * /A/时空分离 * /B/教学分离 * /C/空间分离 * /D/时间分离 7常见的笔记格式不包括(B )。 * /A/摘要式笔记 * /B/复习笔记 * /C/提纲式笔记 * /D/网状型笔记 8远程教育的发展划分为三代,以下正确的是(A)。 * /A/函授教育、多种媒体教学的远程教育、开放灵活的远程学习 * /B/卫星教育、多媒体远程教育、函授教育 * /C/函授教育、卫星教育、开放灵活的远程学习 * /D/卫星教育、多种媒体教学的远程教育、开放灵活的远程学习 9对远程学生来说,非学习性上网不包括(C )。 * /A/阅读新闻 * /B/玩游戏

网络操作系统(windows server 2008)练习题 2014-05-28 11:29:09| 分类:试题 |举报|字号订阅下载LOFTER客户端 网络操作系统(Windows Server 2008)练习题 一、名词解释: 1. 活动目录 2. 域 3. OU 5. 动态磁盘 6.基本磁盘

二、填空题: 1. 操作系用是_____与计算机之间的接口,网络操作系统可以理解为_____与计算机之间的接口。 2.网络通信是网络最基本的功能,其任务是在_____和____之间实现无差错的数据传输。 服务、大型数据库服务等都是典型的_____模式。 4.基于微软NT技术构建的操作系统现在已经发展了4代_____、_____、_____、_____ Server 2003的4各版本是_______、_______、_______、_______。 Server 2008操作系统发行版本主要有9个,即_______、_______、_______、_______、_______、_______、_______、_______、_______、 Server 2008 R2 版本共有6个,每个windows Server 2008 R2都提供了关键功能,这6个版本是:____、____、_____、_____、_____、_____。 8. windows Server 2008 所支持的文件系统包括____、_____、_____。Windows Server 2008系统只能安装在____文件系统分区。

9. windows Server 2008 有多种安装方式,分别适用于不同的环境,选择合适的安装方式,可以提高工作效率。除了常规的使用DVD启动安装方式以外,还有_____、______及_____。 10. 安装Windows Server 2008 R2时,内存至少不低于____,硬盘的可用个、空间不低于____。并且只支持_____位版本。 11. Windows Server 2008要管理员口令要求必须符合以下条件:1,至少6个符号 2,不包括用户账号名称超过两个以上连续字符; 3,包含____、_____大写字母(A~Z),小写字母(a~z)4组字符中的3组。 12. Windows server 2008 中的_____相当于Windows Server 2003 中的Windows组件。 13. Windows Server 2008 安装完成后,为了保证能够长期正常使用,必须和其他版本的Windows 操作系统一样进行激活,否则只能够试用_____。 14. 页面文件所使用的文件名是根目录下的,不要轻易删除该文件,否则可能会导致系统的崩溃。 15. 对于虚拟内存的大小,建议为实际内存的______。 16. MMC有______和______模式。

计算机网络安全技术期末复习试题 一、复习范围 (一)单项选择题范围:教材每章的课后习题,另附件给出一些题 (二)计算机安全应用题:见附件 (三)简答题范围:平时作业附件: 一、单项选择题 1、在以下人为的恶意攻击行为中,属于主动攻击的是(A ) A、数据篡改及破坏 B、数据窃听 C、数据流分析 D、非法访问 2、数据完整性指的是(C ) A、保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密 B、提供连接实体身份的鉴别 C、防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致 D、确保数据数据是由合法实体发出的 3、以下算法中属于非对称算法的是(B ) A、DESB RSA算法 C、IDEA D、三重DES 4、在混合加密方式下,真正用来加解密通信过程中所传输数据(明文)的密钥是(B ) A、非对称算法的公钥 B、对称算法的密钥 C、非对称算法的私钥 D、CA中心的公钥 5、以下不属于代理服务技术优点的是(D )

A、可以实现身份认证 B、内部地址的屏蔽和转换功能 C、可以实现访问控制 D、可以防范数据驱动侵袭 6、包过滤技术与代理服务技术相比较(B ) A、包过滤技术安全性较弱、但会对网络性能产生明显影响 B、包过滤技术对应用和用户是绝对透明的 C、代理服务技术安全性较高、但不会对网络性能产生明显影响 D、代理服务技术安全性高,对应用和用户透明度也很高 7、在建立堡垒主机时(A ) A、在堡垒主机上应设置尽可能少的网络服务 B、在堡垒主机上应设置尽可能多的网络服务 C、对必须设置的服务给与尽可能高的权限 D、不论发生任何入侵情况,内部网始终信任堡垒主机 8、 "DES是一种数据分组的加密算法, DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?"( B )A56位B64位C112位D128位 9、 Kerberos协议是用来作为:( C ) A、传送数据的方法 B、加密数据的方法 C、身份鉴别的方法 D、访问控制的方法 10、黑客利用IP地址进行攻击的方法有:( A ) A、IP欺骗 B、解密 C、窃取口令 D、发送病毒1 1、防止用户被冒名所欺骗的方法是: ( A )

《网络操作系统》习题 一、填空题 1. Windows Server 2003的标准版本适用于中、小型企业,主要用作服务器,提供各种常见的网络功能,如:文件服务、打印服务、通信服务、Web服务等。 2. 通过查看硬件兼容性列表文件,可以确认Windows Server 2003操作系统是否与一台计算机的硬件设备兼容。 3. 在检测软件兼容性时,需要在winnt32.exe命令后附加的参数为checkupgradeonly 。 4. Windows Server 2003支持的文件系统格式有:FAT、FAT32和NTFS 。 5. 在Windows Server 2003中,NTFS 文件系统格式支持文件加密。 6. 为了能够实现网络通信,管理员需要为计算机上的网卡等网络设备设置TCP/IP参数,包括:IP 地址、子网掩码和默认网关等。 7. 在安装硬件设备时,一般需要同时安装这个设备的驱动程序,该程序一般由硬件设备的开发厂商提供。 8. 对于即插即用的硬件设备,Windows Server 2003能够自动检测并进行安装。 9. 对于非即插即用的硬件设备,只能由用户手工安装。 10. 如果希望重新使用一个被禁用的设备,应该对该设备的执行启用的操作。 11. 在工作组中,每台计算机均把自己的资源信息和安全信息存放在本地的SAM或安全账户管理数据库中。 12. 在工作组中的一台计算机上所创建的用户账户,被称为本地或本机用户账户。 13. 在网络中工作、使用网络资源的人被称为用户。 14. 如果一个员工长时间不工作,那么为安全起见,管理员应该将他的用户帐户禁用。 15. 在一个工作组中,每台Windows计算机的内置管理员或Administrator 帐户能够在本地计算机的SAM数据库中创建并管理本地用户帐户。 16. 在Windows计算机上不能对文件实施共享,而只能对文件夹实施共享。 17. 管理员在对文件夹实施共享之后,必须设置权限,这样才能保证用户访问共享文件夹的安全。 18. 当创建共享文件夹时,如果在它的共享名的后面附加一个

福建师范大学网络与继续教育学院 《中国传统文化》A/B模拟练习题参考答案 教学中心_________专业___________学号__________姓名___________成绩__________ 一、名词解释: 1、弱冠 弱冠是男子二十岁。古人二十岁行冠礼,以示成年,但体犹未壮,故称“弱冠”。指刚成年。指二十岁。弱冠:古代男子20岁叫作“弱”,这时就要行“冠礼”,即戴上表示已成人的帽子。“弱冠”即年满20岁的男子。后世泛指男子二十左右的年纪。 2、“七出” “七出”又称“七去”,“七弃”。中国古代休弃妻子的七种理由。即:不顺父母,去;无子,去;淫,去;妒,去;有恶疾,去;多言,去;窃盗,去。“七出”体现了男尊女卑思想,显示了礼制对夫权的维护。 3、嫡长子继承制 商代的继承制度是父死子继,辅之以兄终弟及西周初年,周公制礼作乐,始行嫡长子制度,是指在统治阶级内部划分为天子、诸侯、大夫、士四个等级,财产和地位,世世相传实行世袭制。在各个等级中,继承财产和职位者,必须是嫡妻长子。这种继承制度能有效的避免了统治阶级内部兄弟之间为争夺权位和财产的继承而引发得祸乱,从而维护了王权的威严和社会的稳定。 4、六家七宗 佛教用语。魏晋时期般若学各派的总称。佛教徒对般若部诸经所讲的"空"义产生不同理解﹐至东晋形成“六家七宗”﹐即道安的“本无宗”﹑支敏度的“心无宗”﹑支道林的“即色宗”﹑于法开的“识含宗”﹑道壹的“幻化宗”﹑于道邃的“缘会宗”﹐是为“六家”。其中“本无”又分出“本无异宗”﹐故名“七宗”。 5、文字狱 清朝统治者迫害知识分子的一种冤狱。多发于康、雍、乾三朝。康熙时期的文字狱主要针对那些有反清复明思想的人物及著作。在编纂《四库全书》时,从搜集来的图书中,发现了大量对清朝统治不利的东西,于是故意从作

一、选择题(共30分,每小题1分) 1、在操作系统中存在许多同时的或者并行的活动,这种特征称为(C) A、共享性 B、虚拟性 C、并发性 D、不确定性 2、用于连接磁带、磁鼓和磁盘等快速设备,以成组方式工作的是(D) A、字节多路通道 B、数组多路通道 C、控制器 D、选择通道 3、在静态下运行的操作系统程序中,只能在管态下执行而不能在算态下执行的特殊机器指令是(A) A、特权指令 B、系统调用指令 C、陷阱指令 D、访管指令 4、分时系统中,每个用户都有一种独点感,感到该系统好像为我一个用户在服务,这种特征是(B) A、同时性 B、独立性 C、分时性 D、交互性 5、在紧耦合多处理机系统中,处理机间实现相互通信的机制是(B) A、消息传递机制 B、共享主存 C、环形网络 D、总线网络 6、把操作系统分成若干进程,其中每个进程实现单独的一套服务,这种服务模式是(C) A、对象模式 B、对称多处理机模式 C、客户机/服务器模式 D、对等模式 7、进程从运行态进入就绪态的原因可能是(A)

A、时间片用完 B、被选中占有处理器 C、等待的I/O操作已完成 D、等待I/O操作 8、能够按照变化的情况对各种进程的优先级进行适当地调整,这种进程调度算法是(D) A、静态优先级算法 B、时间片轮转算法 C、先来先服务算法 D、动态优先级算法 9、在具有多线程机制的操作系统中,处理机调度的基本单位是(B) A、进程 B、线程 C、字节 D、块 10、为了加快查表速度,在地址变换机构中加入一组高速寄存器,这些寄存器连同管理它们的硬件构成了一个容量较小的存储器,称为(C) A、主存储器 B、辅助存储器 C、联想存储器 D、Cache 11、进程间的互斥是指进程间在逻辑上的相互关系是(D) A、调用 B、联接 C、直接制约 D、间接制约 12、在基于消息传递通信机制中,其核心成分是(A) A、通信原语 B、函数 C、参数 D、程序 13、根据通信协议来控制和管理进程间的通信的软件是(C) A、网络操作系统 B、网络传输软件 C、网络通信软件 D、网络应用软件 14、以虚拟软盘方式实现硬盘共享的软件必须具有四方面的功能,即盘卷管理、安装管理、信号量管理和(B)

计算机网络安全技术期末复习资料 一、题型设计 试卷计划由四种题型组成:单项选择题(分数:2*20,共40分)、填空题(分数1*10,共10分)、简答题(分数6*5,共30分)、综合应用题(2题,共20分) 二、复习范围 (一)单项选择题范围:教材每章的课后习题,另附件给出60题 (二)填空题范围:教材每章后的课后习题(三)简答题范围:见附件给出题目 (四)综合应用题: 附件: 单项选择题 1.在以下人为的恶意攻击行为中,属于主 动攻击的是( A ) 2.A、数据篡改及破坏 3.B、数据窃听 4.C、数据流分析 5.D、非法访问 6.数据完整性指的是( C ) 7.A、保护网络中各系统之间交换的数据, 防止因数据被截获而造成泄密8.B、提供连接实体身份的鉴别 9.C、防止非法实体对用户的主动攻击, 保证数据接受方收到的信息与发送方 发送的信息完全一致 10.D、确保数据数据是由合法实体发出的 11.以下算法中属于非对称算法的是 ( B ) 12.A、DES 13.B RSA算法 14.C、IDEA 15.D、三重DES 16.在混合加密方式下,真正用来加解密通 信过程中所传输数据(明文)的密钥是 ( B ) 17.A、非对称算法的公钥 18.B、对称算法的密钥 19.C、非对称算法的私钥 20.D、CA中心的公钥 21.以下不属于代理服务技术优点的是 ( D ) 22.A、可以实现身份认证 23.B、内部地址的屏蔽和转换功能 24.C、可以实现访问控制

25.D、可以防范数据驱动侵袭 26.包过滤技术与代理服务技术相比较 ( B ) 27.A、包过滤技术安全性较弱、但会对网 络性能产生明显影响 28.B、包过滤技术对应用和用户是绝对透 明的 29.C、代理服务技术安全性较高、但不会 对网络性能产生明显影响 30.D、代理服务技术安全性高,对应用和 用户透明度也很高 31.在建立堡垒主机时( A ) 32.A、在堡垒主机上应设置尽可能少的网 络服务 33.B、在堡垒主机上应设置尽可能多的网 络服务 34.C、对必须设置的服务给与尽可能高的 权限 35.D、不论发生任何入侵情况,内部网始 终信任堡垒主机 36."DES是一种数据分组的加密算法, DES 它将数据分成长度为多少位的数据块, 其中一部分用作奇偶校验,剩余部分作 为密码的长度" ( B ) A 56位 B 64位 C 112位 D 128位 9.Kerberos协议是用来作为:( C ) A. 传送数据的方法 B. 加密数据的方法 C.身份鉴别的方法 D.访问控制的方法 10.黑客利用IP地址进行攻击的方法有:( A ) A. IP欺骗 B. 解密 C. 窃取口令 D. 发送病毒 11.防止用户被冒名所欺骗的方法是:( A ) A. 对信息源发方进行身份验证 B. 进行数据加密 C. 对访问网络的流量进行过滤和保护 D. 采用防火墙 12.屏蔽路由器型防火墙采用的技术

复变函数作业一 一、判断(对的用T 表示,错的用F 表示) 1、如果0()f z '存在,那么()f z 在0z 解析。( F ) 2、()n Ln z nLnz =。( F ) 3、当且仅当z 为实数时,z e 为实数。( F ) 4、设()f z u iv =+在区域D 是解析的,如果u 是实常数,那么()f z 在整个D 是常数;如果v 是实常数,那么()f z 在D 也是常数。( T ) 二、填空 1 、Re n ??????????= ;Im n ?????????? = 。 2、设ω是1的n 次根,1ω≠,则211n ωωω-++++= 0 。 3、在映射2z ω=下,扇形区域0arg ,14z z π<< <的像区域为 。 4、若()()11n n i i +=-,则n = 。 三、计算 1、 计算下列函数值:1)()n i L e ;2 1)、()n i L e 解: 主值 ()ln ln arg i i i e e i e i =+=, ()()ln 22,i i Ln e e k i i k i k ππ∴=+=+∈Z 2 解: 设3+4i 的平方根是x+yi ,x 、y ∈R ,则有 x 2-y 2=3,且 2xy=4, 求得 x=2,y=1,或x=-2 y=-1,

故3+4i 的平方根是 2+i ,或-2-i , 故答案为:2+i ,或-2-i 2、下列函数在复平面上何处可导?何处解析? 1 ; 2)()()2222x y x i xy y --+- 。 1 ; 解: 因为 f(z)=|z| 当趋于0-时 f(z)=|-1; 当趋于0+时 f(z)=|1; 右极限不等于左极限。 所以f(z)=|z|在z=0处不可导,而在除0以外的其他地方都可导且解析。 2)()()2222x y x i xy y --+- 。 解: 212,,2v 221 v ,2x x y y x y y x u x v y u y x y u u v y =-=??????=-=-????==-?=- 仅在直线12 y = 上可导,在复平面上处处不解析。 3、函数2322()2f z x y x y i =-+是否为解析函数?求出其导数。 解:不是解析函数,因为满足条件的只有两个点,不成区域 2 (,)24x x f x y u iv x xy '=+=+ 3234(0,0)0,,4323f f i ??''==+ ???

Linux 网络操作系统试卷试题下载-样卷.doc https://www.doczj.com/doc/cf5438926.html, 2006~2007学年第一学期期末考试 《Linux 网络操作系统》试题(B) (适用班级:计网0431、计网0432、计网0433、计网0434) (注意:必须将所有题目的答案填在答题纸上,否则不得分。) 一、单项选择题:(每题1分,共20分) 1.下列服务器软件中哪些不属于MTA ?( ) A 、 sendmail B 、postfix C 、qmail D 、imap 2. https://www.doczj.com/doc/cf5438926.html, 是Internet 中主机的:( ) A 、用户名 B 、密码 C 、别名 D 、IP 地址 D 、FQDN 3. 负责电子邮件传输的应用层协议是( ) A 、SMTP B 、PPP C 、IP D 、FTP 4.下面哪个配置选项在Squid 的配置文件中用于设置管理员的E-mail 地址:( ) A 、cache_effective_user B 、cache_mem C 、cache_effective_group D 、cache_mgr E 、cache_dir 5.Apache 主配置文件httpd.conf 位于Linux 哪个目录? A 、/etc/httpd B 、/etc/conf C 、/etc/httpd/conf D 、/etc/conf/httpd 6.BIND 主配置文件named.conf 位于Linux 哪个目录?( ) A 、/etc B 、/etc/named C 、/etc/conf D 、/etc/conf/namd 7.Linux 最多可以设置几个DNS 服务器?( ) A 、1 B 、2 C 、3 D 、10 8.请选出创建用户ID 是200,组ID 是1000,用户主目录为/home/user01的新用户user01的正确命令. ( ) A 、adduser -u:200 -g:1000 -h:/home/user01 user01 B 、adduser -u=200 -g=1000 -d=/home/user01 user01 C 、useradd -u 200 -g 1000 -d /home/user01 user01 D 、useradd -u 200 -g 1000 -h /home/user01 user01 9.如果想加载一个/dev/hdb1的Windows95分区到/mnt/win95目录,需要运行哪个命令( ) A 、 mount -t hpfs /mnt/win95 /mnt/hdb1 B 、 mount -t hpfs /dev/hdb1 /mnt/win95 C 、 mount -t vfat /dev/hdb1 /mnt/win95 D 、 mount -t vfat /mnt/win95 /dev/hdb1 10. 下面哪个命令用来启动X window ( ) A 、startX B 、 runx C 、 startx D 、 xwin 11. 按实现原理的不同将防火墙分为( )三类。 A 、包过滤防火墙、代理服务器型网关防火墙和状态检测防火墙 B 、包过滤防火墙、应用层网关防火墙和代理防火墙 C 、包过滤防火墙、代理防火墙和软件防火墙 D 、状态检测防火墙、代理防火墙和动态包过滤防火墙 12. 如何快速切换到用户John 的主目录下?( ) A 、cd @John B 、cd #John C 、cd &John D 、cd ~John 13. 系统交换分区的类型代号是:( ) A 、82 B 、 83 C 、0b D 、17 14. 在Linux 操作系统中,命令“chmod -777 /home/abc ”的作用是:() A 、把所有的文件拷贝到公共目录abc 中 B 、修改abc 目录的访问权限为可读、可写、可执行 C 、设置用户的初始目录为/home/abc D 、修改abc 目录的访问权限为所有用户只读 15. 在Linux 操作系统中把外部设备当作文件进行统一管理,外部设备文件通常放在:( ) A 、 /dev B 、/lib C 、/etc D 、 /bin 16. 一台PC 机的基本配置为:主频933、硬盘存储容量40G 、内存128M ,显存8M 。在安装linux 系统时,交换分区大小应为:( ) A 、8M B 、64M C 、128M D 、256M 班级 姓名 学号

《网络安全》期末试卷 姓名班级 考试时间:60分钟总分:100分 一、填空题(2’*30=60) 1、从内容上看,网络安全包括网络实体安全、软件安全、数据安全和安全管理四个方面。 4、网络安全防范的5个层次为网络、操作系统、用户、 应用程序和数据。 7、美国国防部制定的可信任计算系统评估标准TCSEC(the trusted computing system evaluation criteria)中定义的系统安全中的5个要素是安全策略、可审计机制、可操作性、生命期保证和建立并维护系统安全的相关文件。 10、黑客攻击的步骤是踩点、扫描、查点、获取访问权、权限提升、窃取、掩盖踪迹和拒绝服务攻击。 二、选择题(2’*5=10’) 1、下面不属于木马特征的是( B )。 A. 自动更换文件名,难于被发现 B. 程序执行时不占太多系统资源 C. 不需要服务端用户的允许就能获得系统的使用权 D. 造成缓冲区的溢出,破坏程序的堆栈 2、下面不属于端口扫描技术的是( D )。 A. TCP connect()扫描 B. TCP FIN扫描 C. IP包分段扫描 D. Land扫描 3、下面关于病毒的叙述正确的是( D )。 A.病毒可以是一个程序 B.病毒可以是一段可执行代码 C.病毒能够自我复制 D. ABC都正确 4、下面不属于按网络覆盖范围的大小将计算机网络分类的是( C )。 A. 互联网 B. 广域网 C. 通信子网 D. 局域网 5、下面不属于木马伪装手段的是( A )。

A. 自我复制 B. 隐蔽运行 C. 捆绑文件 D. 修改图标 三、判断题(2’*5=10’) 1、缓冲区溢出并不是一种针对网络的攻击方法。(√) 2、DDoS攻击破坏性大,难以防范,也难以查找攻击源,被认为是当前最有效的攻击手法。(√) 3、扫描器可以直接攻击网络漏洞。(ⅹ) 4、病毒传染主要指病毒从一台主机蔓延到另一台主机。(ⅹ) 5、DDoS攻击是与DoS无关的另一种拒绝服务攻击方法。(ⅹ) 四、简述题(10’*2=20’) 1、简述拒绝服务攻击的概念和原理。 拒绝服务攻击的概念:广义上讲,拒绝服务(DoS,Denil of service)攻击是指导致服务器不能正常提供服务的攻击。确切讲,DoS攻击是指故意攻击网络协议实现的缺陷或直接通过各种手段耗尽被攻击对象的资源,目的是让目标计算机或网络无法提供正常的服务,使目标系统停止响应,甚至崩溃。 拒绝服务攻击的基本原理是使被攻击服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统超负荷,以至于瘫痪而停止提供正常的网络服务。

福建师范大学网络教育英语考试试题 一、语法和词汇(共125题) 1. The bridge is three hundred ________ long. A.feet B.foots C.footes D.feets 2. It?s only ________ walk from here to the cinema. A.half an hours B.half a hour?s C.half an hour?s D.half a hours? 3. “What are those women?” “They are________.” A.policewomans B.policewomen C.women policeman D.woman policewomen 4. Yesterday evening we had a lovely evening at ________. A.Peter?s and Helen?s B.Peter and Helen C.Peter and Helens D.Peter and Helen?s 5. I have ________ for you, Mary. A.a good news B.many good news C.some good news D.a few good news 6. ________ a few sheep behind the house. A.It is B.They are C.There are D.There is 7. By the end of last year, they________ a new railway station. A.built B.had built C.has built D.would build 8. There is going to ________ a film tonight. A.are B.is C.have D.be 9. “Have you finished your work?” “No, ________.” A.haven?t B.not yet