实验九:地址转换配置实验

【实验目的】:

掌握地址转换的配置方法,理解地址转换的实用性,

【实验内容】:

把内部私有地址转换成公有地址

【实验环境】:

一台路由器和三台以上PC机和服务器

【实验相关知识】:

一、NAT简介

NAT(Network Address Translation,网络地址转换)是将IP数据报报头中的IP地址转换为另一个IP地址的过程。在实际应用中,NAT主要用于实现私有网络访问公共网络的功能。这种通过使用少量的公有 IP 地址代表较多的私有IP 地址的方式,将有助于减缓可用 IP 地址空间的枯竭。

说明:

私有 IP 地址是指内部网络或主机的 IP 地址,公有 IP 地址是指在因特网上全球唯一的 IP 地址。

RFC 1918 为私有网络预留出了三个 IP 地址块,如下:

A 类:10.0.0.0~10.255.255.255

B 类:172.16.0.0~172.31.255.255

C 类:192.168.0.0~192.168.255.255

上述三个范围内的地址不会在因特网上被分配,因此可以不必向 ISP 或注册中心申请而在公司或企业内部自由使用。

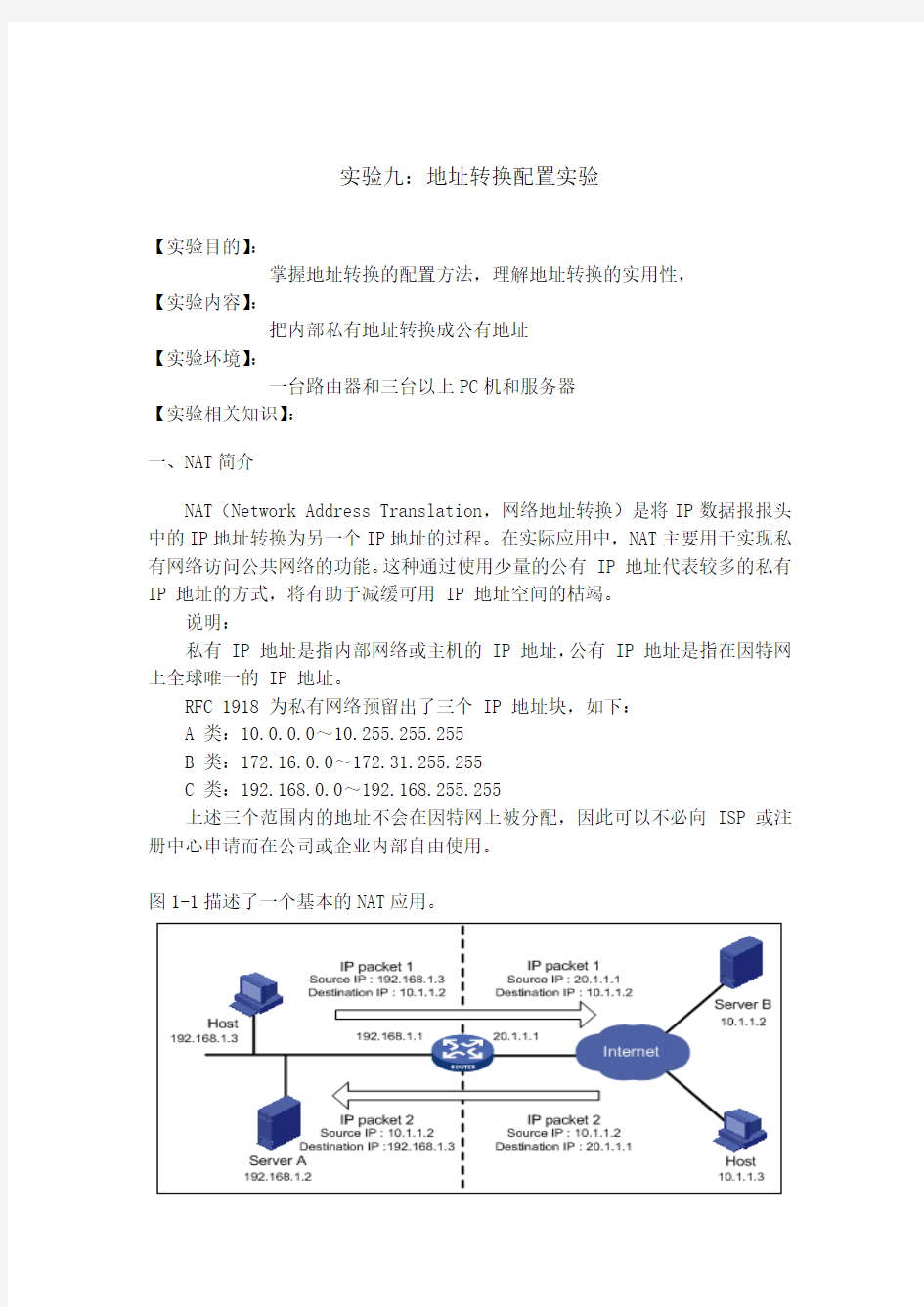

图1-1描述了一个基本的NAT应用。

图9-1地址转换的基本过程

a) NAT网关处于私有网络和公有网络的连接处。

b) 当内部PC(192.168.1.3)向外部服务器(10.1.1.2)发送一个数据报1时,数据报将通过NAT网关。

c) NAT网关查看报头内容,发现该数据报是发往外网的,那么它将数据报1的源地址字段的私有地址192.168.1.3换成一个可在Internet上选路的公有地址20.1.1.1,并将该数据报发送到外部服务器,同时在NAT网关的网络地址转换表中记录这一映射。

d) 外部服务器给内部PC发送的应答报文2(其初始目的地址为20.1.1.1)到达NAT网关后,NAT网关再次查看报头内容,然后查找当前网络地址转换表的记录,用内部PC的私有地址192.168.1.3替换初始的目的地址。

上述的 NAT 过程对终端(如图中的 Host 和 Server)来说是透明的。对外部服务器而言,它认为内部 PC 的 IP 地址就是 20.1.1.1,并不知道有192.168.1.3 这个地址。因此,NAT“隐藏”了企业的私有网络。

地址转换的优点在于,在为内部主机提供了“隐私”保护的前提下,实现了内部网络的主机通过该功能访问外部网络的资源。但它也有一些缺点:

a)由于需要对数据报文进行 IP 地址的转换,涉及 IP 地址的数据报的报

头不能被加密。在应用协议中,如果报文中有地址或端口需要转换,则

报文不能被加密。例如,不能使用加密的 FTP 连接,否则 FTP 的 port 命令不能被正确转换。

b)网络调试变得更加困难。比如,某一台内部网络的主机试图攻击其它网

络,则很难指出究竟哪一台机器是恶意的,因为主机的 IP 地址被屏蔽

了。

在链路的带宽低于 1.5Gbps 速率时,地址转换对网络性能影响很小,此时,网络传输的瓶颈在传输线路上;当速率高于 1.5Gbps 时,地址转换将对网络性能产生一些影响。

二、NAT的功能

2.1.1多对多地址转换及地址转换的控制

从图9-2的地址转换过程可见,当内部网络访问外部网络时,地址转换将会选择一个合适的外部地址,来替代内部网络数据报文的源地址。在图1-1中是选择NAT网关出接口的IP地址(公有地址)。这样所有内部网络的主机访问外部网络时,只能拥有一个外部的IP地址,因此,这种情况同时只允许最多有一台内部主机访问外部网络,这称为“一对一地址转换”。当内部网络的多台主机并发的要求访问外部网络时,“一对一地址转换”仅能够实现其中一台主机的访问请求。

NAT也可实现对并发性请求的响应,允许NAT网关拥有多个公有IP地址。当第一个内部主机访问外网时,NAT选择一个公有地址IP1,在地址转换表中添

加记录并发送数据报;当另一内部主机访问外网时,NAT选择另一个公有地址IP2,以此类推,从而满足了多台内部主机访问外网的请求。这称为“多对多地址转换”。

在实际应用中,我们可能希望某些内部的主机可以访问外部网络,而某些主机不允许访问,即当 NAT 网关查看数据报报头内容时,如果发现源 IP 地址属于禁止访问外部网络的内部主机,它将不进行 NAT 转换。这就是对地址转换进行控制的问题。

设备可以通过定义地址池来实现多对多地址转换,同时利用访问控制列表来对地址转换进行控制。

a) 利用访问控制列表限制地址转换:可以有效地控制地址转换的使用范围,只有满足访问控制列表条件的数据报文才可以进行地址转换。

b) 地址池:用于地址转换的一些连续的公有IP地址的集合。用户应根据自己拥有的合法IP地址数目、内部网络主机数目以及实际应用情况,配置恰当的地址池。地址转换的过程中,NAT网关将会从地址池中挑选一个地址做为转换后的源地址。

2.2 NAPT

NAPT(Network Address Port Translation,网络地址端口转换)是NAT 的一种变形,它允许多个内部地址映射到同一个公有地址上,也可称之为“多对一地址转换”或“地址复用”。

NAPT同时映射IP地址和端口号:来自不同内部地址的数据报的目的地址可以映射到同一外部地址,但它们的端口号被转换为该地址的不同端口号,因而仍然能够共享同一地址,也就是“私有地址+端口”与“公有地址+端口”之间的转换。

图9-2描述了NAPT的基本原理。

图9-2 NAPT基本原理示意图

如图9-2所示,四个带有内部地址的数据报到达NAT网关,其中数据报1和2来自同一个内部地址但有不同的源端口号,数据报3和4来自不同的内部地址但具有相同的源端口号。通过NAPT映射,四个数据报的源IP地址都被转换到

同一个外部地址,但每个数据报都被赋予了不同的源端口号,因而仍保留了报文之间的区别。当回应报文到达时,NAT网关仍能够根据回应报文的目的地址和端口号来区别该报文应转发到的内部主机。

2.3内部服务器

NAT隐藏了内部网络的结构,具有“屏蔽”内部主机的作用,但是在实际应用中,可能需要给外部网络提供一个访问内部主机的机会,如给外部网络提供一台WWW服务器,或是一台FTP服务器。

使用NAT可以灵活地添加内部服务器。例如,可以使用20.1.1.10作为WWW 服务器的外部地址;使用20.1.1.11作为FTP服务器的外部地址;甚至还可以使用20.1.1.12:8080这样的地址作为WWW服务器的外部地址。

2.4 Easy IP

Easy IP 是指进行地址转换时,直接使用接口的公有 IP 地址作为转换后的源地址。它也可以利用访问控制列表控制哪些内部地址可以进行地址转换。

目前设备的 NAT 提供了内部服务器功能供外部网络访问。外部网络的用户访问内部服务器时,NAT 将请求报文内的目的地址转换成内部服务器的私有地址。当内部服务器回应报文时,NAT 要将回应报文的源地址(私有 IP 地址)转换成公有 IP 地址。

表9-1

接口下的NAT相关配置(地址转换或内部服务器配置)改变时,为保证连接的稳定性,建议用户在完成所有NAT相关的配置之后,保存配置并重启设备(或通过命令reset nat session手工清除与NAT相关的表项),以避免可能会产生的问题。这些问题主要包括:NAT相关的配置删除后,已建立的连接仍然可以进行地址转换处理;在连接过程中进行NAT配置,会因为配置顺序的不一致,导致相同的配置产生不同的处理结果。

对于分布式设备,必须保证各接口板上引用的地址池所定义的IP地址没有重叠。

三、配置地址转换

3.1 地址转换介绍

将访问控制列表和地址池(或接口地址)关联后,即可实现地址转换。这种关联指定了“具有某些特征的IP报文”才可以使用“地址池中的地址(或接口

地址)”。当内部网络有数据包要发往外部网络时,首先根据访问控制列表判定首个数据包是否是允许的数据包,然后根据关联找到与之对应的地址池(或接口地址)进行转换,并建立地址转换表项,后续数据包直接根据地址转换表项进行转换。不同形式的地址转换,配置方法稍有不同。

3.1 Easy IP

如果地址转换命令不带address-group参数,即仅使用nat outbound acl-number命令,则实现了Easy IP的特性。地址转换时,直接使用接口的IP 地址作为转换后的地址,利用访问控制列表控制哪些地址可以进行地址转换。 3.2 一对一地址转换

配置一对一地址转换时,需要首先在系统视图下配置静态的地址转换,然后在接口下使该转换生效。

3.3 多对多地址转换

将访问控制列表和地址池关联,且不使用端口信息,即可实现多对多地址转换。

3.4 NAPT

将访问控制列表和NAT地址池关联,同时转换数据包的IP地址和端口信息。

3.2 配置Easy IP

表9-2

3.2 配置静态地址转换

表9-3配置静态地址转换

表9-3

3.3 配置多对多地址转换

表9-4配置多对多地址转换

表9-4

3.4 配置NAPT

表9-5配置NAPT

表9-5

3.5 配置内部服务器

通过配置内部服务器,可以将相应的外部地址、端口映射到内部服务器的私有地址和端口上,从而使外部网络用户能够访问内部服务器。内部服务器与外部网络的映射表是由nat server命令配置的

配置内部服务器时需要配置的信息包括:外部地址、外部端口、内部服务器地址、内部服务器端口以及服务协议类型。

表9-6

四、NAT显示和维护

在完成上述配置后,在任意视图下执行display命令可以显示地址转换配置后的运行情况,通过查看显示信息验证配置的效果。

在用户视图下,执行reset命令可以清除地址转换的统计信息。

表9-7 NAT显示和维护

表9-7

实验案例分析一

实验拓扑:

实验内容:

一:内网

MSR20-40-A路由E0/0接口的地址为172.16.20.x/24,E0/1接口的地址为172.16.30.254/24,并在路由器上配置NAPT和NAT server地址转换。NAPT为内部所有PC机做地址转换,NAT server给服务器做地址转换,也可以是协议转换,使外部用户可以访问内网服务器,服务器架设TELNET服务,作为外部用户测试,

不要忘了,内网和外网之间相互建立静态路由。

二:外网

MRS20-40-B路由的E0/0接口的地址为192.168.20x/24,E0/1接口的地址为172.16.30.253/24,

三:给不同的主机添加IP地址和网关,服务器也要添加IP地址和网关(内网地址),交换机不做任何设置

实验步骤:

给计算机和服务器添加IP地址

服务器-IP: 172.16.20.100

PC100-IP:172.16.20.10/24

PC200-IP:172.16.20.20/24

PC300-IP:192.168.20.30/24

PC400-IP:192.168.20.40/24

给Router-A添加IP地址

[R-A] interface Ethernet0/1

[R-A -Ethernet0/1] ip address 172.16.30.254 255.255.255.0

< R-A > system-view

R-A] interface Ethernet0/0

[R-A -Ethernet0/0] ip address 172.16.20.254 255.255.255.0

给R-B添加IP地址

[R-B] interface Ethernet0/1

[R-B -Ethernet0/1] ip address 172.16.30.253 255.255.255.0

< R-B > system-view

R-B] interface Ethernet0/0

[R-B -Ethernet0/0] ip address 192.168.20.254 255.255.255.0

给R-A添加IP地址

[R-A] ]ip route-static 192.168.20.0 255.255.255.0 E0/1 172.16.30.253

给R-B添加IP地址

[R-B] ]ip route-static 172.16.20.0 255.255.255.0 E0/1 172.16.30.254

创建访问控制列表

< R-A >system-view

[R-A]acl number 2000

R-A -acl-basic-2000]rule permit source 172.16.20.0 255.255.255.0

创建地址池

[R-A]nat address-group 1 172.16.30.1 172.16.30.10

建立服务器地址映射

[R-A]interface e0/1

[R-A -Ethernet0/0]nat server protocol tcp global 172.16.30.100 telnet inside 172.16.20.100 telnet 地址池NATP的应用

[R-A]interface e0/1

[R-A -Ethernet0/1]nat outbound 2000 address-group 1

测试:

PC300和PC400都可以telnet 172.16.30.100 (内部地址:172.16.20.100)上面

PC100和PC200都可ping通PC300和PC400,用netstat –a 查看链接情况

实验案例分析二

如实验拓扑图所示,一个公司利用设备的NAT功能连接到Internet。该公司能够通过设备的VLAN10访问Internet,公司内部对外提供WWW、FTP和SMTP 服务,而且提供两台WWW服务器。公司内部网址为10.110.0.0/16。其中,内部FTP服务器地址为10.110.10.1,内部WWW服务器1的IP地址为10.110.10.2,内部WWW服务器2的IP地址为10.110.10.3,内部SMTP服务器IP地址为10.110.10.4,并且希望可以对外提供统一的服务器的IP地址。通过配置NAT 特性,满足如下要求:

a) 内部网络中IP地址为10.110.10.0/24的用户可以访问Internet,其它网段的用户则不能访问Internet。

b) 外部的PC可以访问内部的服务器。

c) 公司具有202.38.160.100/24至202.38.160.105/24六个合法的IP地址。选用202.38.160.100作为公司对外的IP地址,WWW服务器2对外采用8080端口。

d) 配置连接限制策略并绑定在NAT模块上,按源地址方式统计,限制用户连接数的上、下限值分别为1000和800。如果内网有10.110.10.100和10.110.10.101两个用户访问公网服务器,按源地址进行统计,即要求与服务器建立的连接数不超过1000。

【实验拓扑】:

【实验拓扑】:

#配置地址池和访问控制列表。

[Router] nataddress-group1 202.38.160.100 202.38.160.105

[Router] acl number 2001

[Router-acl-basic-2001] rule permit source 10.110.10.0 0.0.0.255 [Router-acl-basic-2001] rule deny source 10.110.0.0 0.0.255.255 [Router-acl-basic-2001] quit

#允许10.110.10.0/24网段的IP地址进行NAT转换,其他网段的IP地址不能进行NAT转换。

[Router] interface ethernet 1/0

[Router-Ethernet1/0] nat outbound 2001 address-group 1

#设置内部FTP服务器。

[Router-Ethernet1/0] nat server protocol tcp global 202.38.160.100 inside 10.110.10.1 ftp

#设置内部WWW服务器1。

[Router-Ethernet1/0] nat server protocol tcp global 202.38.160.100 inside 10.110.10.2 www

#设置内部WWW服务器2。

[Router-Ethernet1/0] nat server protocol tcp global 202.38.160.100 8080 inside 10.110.10.3 www

#设置内部SMTP服务器。

[Router-Ethernet1/0] nat server protocol tcp global 202.38.160.100 inside 10.110.10.4 smtp

[Router-Ethernet1/0] quit

#配置NAT模块打开连接限制功能。

[Router] connection-limit enable

#配置连接限制策略及规则。

[Router] connection-limit policy 1

[Router-connection-limit-policy-1] limit mode amount

[Router-connection-limit-policy-1] limit 0 acl 2001 per-source amount 1000 800

[Router-connection-limit-policy-1] quit

#将连接限制策略与NAT模块绑定在一起。

[Router] nat connection-limit-policy 1