典型VLAN划分配置过程

- 格式:doc

- 大小:30.00 KB

- 文档页数:3

交换机划分vlan的一般步骤一、啥是VLAN呢VLAN呀,就是虚拟局域网。

就好比在一个大的公寓里,我们用一些神奇的办法把不同的房间(电脑之类的设备)划分成不同的小团体,每个小团体之间呢,就像有一堵看不见的墙隔开,但是又都在这个大公寓(交换机网络)里。

这在网络管理里可太有用啦,能让网络更安全、更高效呢。

二、准备工作在开始划分VLAN之前,我们得先知道自己的交换机是什么型号的,不同型号的交换机操作可能会有点不一样哦。

就像不同牌子的手机,功能虽然差不多,但操作方式还是有点区别的。

然后呢,我们要确定好哪些设备需要划分到哪个VLAN里。

比如说,公司里财务部的电脑要在一个VLAN,销售部的电脑又要在另一个VLAN,得先心里有数。

三、进入交换机配置界面这就像是进入一个神秘的网络城堡内部。

一般来说呢,我们可以通过电脑连接交换机的控制台端口,然后用专门的软件(比如超级终端之类的)进入。

不同的交换机可能登录的账号密码也不一样,这个可得记好啦,要是忘记了就像忘记了家门钥匙一样,进不去啦。

四、创建VLAN进入配置界面后,就可以创建我们的VLAN啦。

一般是输入一些命令,比如“vlan [VLAN号]”,这个[VLAN号]呢,就像是每个小团体的编号,我们可以自己设定,只要不冲突就行。

比如说,我们可以创建VLAN 10给财务部,VLAN 20给销售部。

五、将端口分配到VLAN创建好VLAN后,就要把交换机的端口分配到对应的VLAN里啦。

就像把房间里的人安排到不同的小团体一样。

比如说,连接财务部电脑的端口,我们就把它分配到VLAN 10里。

这个操作也是通过输入一些命令来实现的,像“interface [端口号]”然后“switchport access vlan [VLAN号]”。

六、验证配置配置完了可不能就不管了,我们得验证一下配置是不是成功了。

可以用一些命令来查看,比如说“show vlan”,这样就能看到我们创建的VLAN以及每个VLAN里有哪些端口啦。

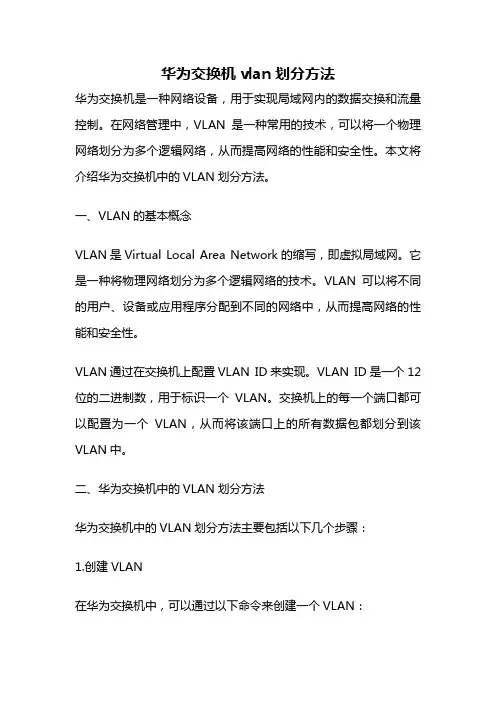

VLAN基础及VLAN划分的详细步骤3、开始新建VLAN

新建VLAN110,端⼝为1-23,25-26,保留端⼝24做配置交换机⽤

端⼝1-23出⼝规则为UNTAG,端⼝25-26为TAG

新建VLAN204,端⼝为25-26,出⼝规则TAG

新建VLAN1000,端⼝为1-26,出⼝规则为TAG

新建VLAN4000,端⼝为24-26,出⼝规则24为UNTAG,25-26为TAG

配置VLAN如下图

4、配置PVID

更改前1-23⼝缺省VLAN为110

更改24⼝缺省VLAN为4000

更改以后,请将⽹线插在25或者26⼝进⾏配置,管理IP不变改完24⼝后登陆如图

5、修改管理VLAN号和管理IP

系统配置>管理IP。

修改管理VLAN为4000,修改管理IP为192.168.200.110

需改后电脑失去连接,更改电脑IP地址192.168.200.*,并将⽹线插⼊24⼝

6、保存配置

输⼊192.168.200.110重新登陆交换机管理界⾯,配置保存菜单,选择保存配置,这样⼀台⼆层接⼊交换机就配置好了。

如果想恢复出⼚配置,可以在系统管理>系统⼯具>软件复位中进⾏操作。

以上就是关于VLAN的划分⽅法,希望⼤家喜欢,请继续关注。

上⼀页1 2下⼀页阅读全⽂。

华为交换机vlan划分方法华为交换机是一种网络设备,用于实现局域网内的数据交换和流量控制。

在网络管理中,VLAN是一种常用的技术,可以将一个物理网络划分为多个逻辑网络,从而提高网络的性能和安全性。

本文将介绍华为交换机中的VLAN划分方法。

一、VLAN的基本概念VLAN是Virtual Local Area Network的缩写,即虚拟局域网。

它是一种将物理网络划分为多个逻辑网络的技术。

VLAN可以将不同的用户、设备或应用程序分配到不同的网络中,从而提高网络的性能和安全性。

VLAN通过在交换机上配置VLAN ID来实现。

VLAN ID是一个12位的二进制数,用于标识一个VLAN。

交换机上的每一个端口都可以配置为一个VLAN,从而将该端口上的所有数据包都划分到该VLAN中。

二、华为交换机中的VLAN划分方法华为交换机中的VLAN划分方法主要包括以下几个步骤:1.创建VLAN在华为交换机中,可以通过以下命令来创建一个VLAN:vlan batch vlan-id1 [vlan-id2…]其中,vlan-id1、vlan-id2等是VLAN的ID,可以创建多个VLAN。

2.配置端口在华为交换机中,可以通过以下命令来将端口配置到某个VLAN中:interface interface-type interface-numberport link-type accessport default vlan vlan-id其中,interface-type和interface-number分别表示端口的类型和编号,vlan-id表示要将该端口配置到的VLAN的ID。

3.配置端口模式在华为交换机中,可以通过以下命令来配置端口的模式:interface interface-type interface-numberport link-type {access | trunk}其中,access表示将端口配置为访问模式,trunk表示将端口配置为Trunk模式。

划分vlan基本配置

划分VLAN是一种基于逻辑划分的网络技术,它可以将单个物理网络划分为多个逻辑网络,从而实现更好的网络管理和控制。

要进行 VLAN 的基本配置,需要在交换机上进行以下操作:

1. 创建 VLAN:通过命令行或者交换机的 Web 界面创建 VLAN,指定 VLAN ID 和名称。

2. 划分端口:将交换机的端口划分到对应的 VLAN 中,可以通过配置交换机的端口来实现。

3. 配置 VLAN 间的互通:如果需要不同 VLAN 之间的互通,需要进行 VLAN 间路由的配置。

4. 配置 VLAN 的管理:可以为每个 VLAN 配置独立的管理 IP 地址和管理口,方便进行 VLAN 的监控和管理。

以上是 VLAN 的基本配置步骤,通过这些操作可以实现 VLAN 的划分和管理,提高网络的可控性和安全性。

- 1 -。

vlan划分操作方法一、了解VLAN的概念和原理VLAN是一种将不同网络设备隔离的技术,它通过将不同的物理端口或交换机端口划分为逻辑上独立的网络,实现设备之间的隔离和通信。

VLAN的划分是基于逻辑上的,不受物理位置的限制。

二、规划VLAN的划分策略在划分VLAN之前,需要仔细规划划分策略。

首先,确定需要划分的设备或用户组,并根据其功能、位置或安全需求进行分类。

其次,考虑划分后的VLAN之间的通信需求,确定是否需要互连或隔离。

最后,根据实际网络拓扑和设备情况,选择合适的VLAN编号和IP地址范围。

三、配置交换机支持VLAN1. 确定交换机支持VLAN功能。

大多数企业级交换机都支持VLAN功能,但一些家用交换机可能不支持。

如果需要使用VLAN,确保交换机支持该功能。

2. 进入交换机管理界面。

通过连接到交换机的控制台端口或使用网络管理软件,进入交换机的管理界面。

3. 创建VLAN。

在交换机管理界面上,选择创建VLAN的选项,并输入VLAN的编号、名称和描述等信息。

4. 配置端口。

选择需要加入VLAN的端口,并将其划分到相应的VLAN中。

5. 配置VLAN间的互连。

如果需要不同VLAN之间的通信,需要配置交换机的端口或路由器来实现互连。

四、配置终端设备支持VLAN1. 确定终端设备支持VLAN功能。

大多数现代网络设备都支持VLAN 功能,但一些旧设备可能不支持。

如果需要将设备划分到VLAN中,确保设备支持该功能。

2. 进入设备设置界面。

通过设备的管理界面或命令行界面,进入设备的设置界面。

3. 配置VLAN。

在设备的设置界面上,选择配置VLAN的选项,并输入VLAN的编号和IP地址等信息。

4. 将设备加入VLAN。

选择需要加入VLAN的接口或端口,并将其划分到相应的VLAN中。

五、测试和验证VLAN的划分完成VLAN的划分后,需要进行测试和验证,确保划分的VLAN能够正常工作。

1. 测试内部通信。

在同一VLAN中的设备应该能够相互通信,可以通过ping命令或其他网络工具来测试设备之间的连通性。

VLAN 配置什么是 VLAN?虚拟局域网(VLAN)是一种网络技术,它允许将一个物理局域网划分为多个逻辑上独立的虚拟局域网。

每个虚拟局域网(VLAN)可以独立地进行配置和管理,与其他VLAN相互隔离。

这些逻辑上的VLAN是通过交换机上的软件配置完成的,而不是通过物理上的切割。

为什么需要 VLAN?VLAN的引入主要有以下几个原因:1.安全性:通过VLAN可以将不同的网络设备隔离开,从而增强网络的安全性。

例如,将公司的管理设备和客户设备放置在不同的VLAN中,可以防止非授权人员访问管理设备。

2.网络性能优化:通过将工作组或者部门放置在不同的VLAN中,可以减少广播风暴,提升网络传输性能。

3.管理灵活性:VLAN可以根据组织的需求进行灵活配置和管理。

例如,可以根据部门或者项目组进行VLAN划分,便于管理和监控。

VLAN 配置步骤下面是在交换机上配置VLAN的一般步骤:1.查看交换机配置:首先,要查看当前交换机的配置,包括现有VLAN的数量、名称和端口成员关系等信息。

这些信息可以通过交换机的命令行界面或者Web界面来查看。

2.创建新的 VLAN:如果需要创建新的VLAN,可以使用交换机提供的命令或者Web界面来创建。

在创建VLAN 时,需要指定VLAN的ID和名称。

3.配置 VLAN 接口:每个VLAN都需要一个虚拟接口来进行管理和配置。

通过配置VLAN接口,可以设置VLAN的IP地址、网关、ACL等功能。

4.配置端口成员关系:根据需要,将交换机的物理端口分配给相应的VLAN。

可以将端口设置为访问模式或者标记模式,以决定其成员关系。

访问模式指定端口属于单个VLAN,而标记模式允许端口属于多个VLAN。

5.验证配置结果:配置完成后,可以使用ping命令或者其他网络工具来验证VLAN的配置是否正确。

确保不同的VLAN之间可以进行通信,并且相同VLAN内的设备互相之间也可以通信。

VLAN 配置示例假设我们要配置一个简单的VLAN网络,包括两个VLAN,分别是VLAN10和VLAN20。

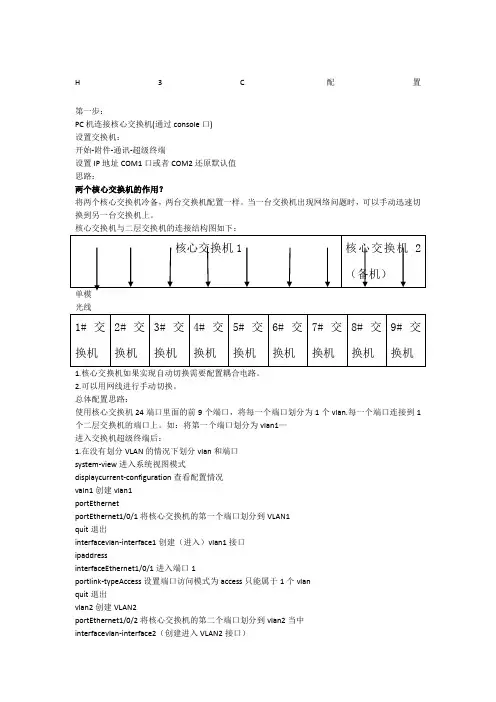

H3C配置第一步:PC机连接核心交换机(通过console口)设置交换机:开始-附件-通讯-超级终端设置IP地址COM1口或者COM2还原默认值思路:两个核心交换机的作用?将两个核心交换机冷备,两台交换机配置一样。

当一台交换机出现网络问题时,可以手动迅速切换到另一台交换机上。

核心交换机与二层交换机的连接结构图如下:光线1.核心交换机如果实现自动切换需要配置耦合电路。

2.可以用网线进行手动切换。

总体配置思路:使用核心交换机24端口里面的前9个端口,将每一个端口划分为1个vlan.每一个端口连接到1个二层交换机的端口上。

如:将第一个端口划分为vlan1—进入交换机超级终端后:1.在没有划分VLAN的情况下划分vlan和端口system-view进入系统视图模式displaycurrent-configuration查看配置情况valn1创建vlan1portEthernetportEthernet1/0/1将核心交换机的第一个端口划分到VLAN1quit退出interfacevlan-interface1创建(进入)vlan1接口ipaddressinterfaceEthernet1/0/1进入端口1portlink-typeAccess设置端口访问模式为access只能属于1个vlanquit退出vlan2创建VLAN2portEthernet1/0/2将核心交换机的第二个端口划分到vlan2当中interfacevlan-interface2(创建进入VLAN2接口)ipaddress为VLAN2配置IP地址vlan3创建vlan3portEthernetportEthernet1/0/3将核心交换机的第三个端口划分到vlan3当中interfacevlan-interface3创建进入vlan接口3ipaddress为vlan接口3配置IP地址…………Vlan9……….2.在已经划分好VLAN的情况下,将端口划分到VLAN里面。

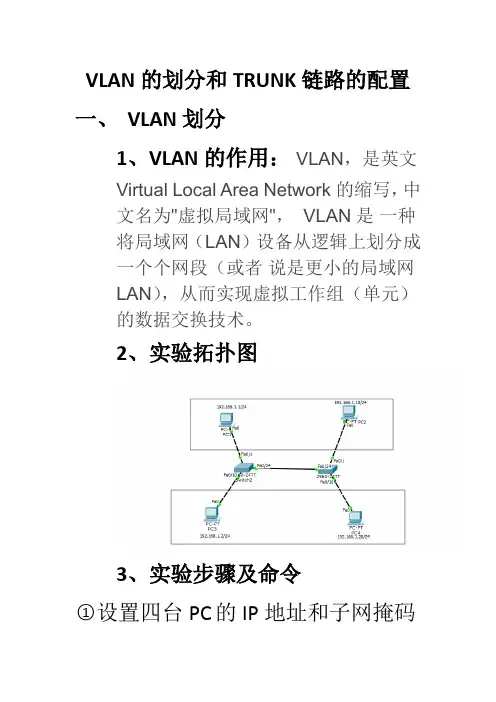

VLAN的划分和TRUNK链路的配置一、VLAN划分1、VLAN的作用: VLAN,是英文Virtual Local Area Network的缩写,中文名为"虚拟局域网",VLAN是一种将局域网(LAN)设备从逻辑上划分成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术。

2、实验拓扑图3、实验步骤及命令○1设置四台PC 的IP地址和子网掩码○2将PC1和PC2划分在VLAN10中第一台交换机命令:Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 10Switch(config-vlan)#exitSwitch(config)#int f0/1Switch(config-if)#switchport access vlan 10第二台交换机命令:Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 10Switch(config-vlan)#exitSwitch(config)#int f0/1Switch(config-if)#switchport access vlan 10○3将PC3和PC4划分到VLAN20中第一台交换机命令:Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 20Switch(config-vlan)#exitSwitch(config)#int f0/10Switch(config-if)#switchport access vlan 20第二台交换机命令:Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 20Switch(config-vlan)#exitSwitch(config)#int f0/10Switch(config-if)#switchport access vlan 20 4、检测连通性二、Trunk链路:带宽。

VLAN的划分和网络的配置实例VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",注意不是"VPN"(虚拟专用网)。

VLAN是一种将局域网设备从逻辑上划分(注意,不是从物理上划分)成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

交换技术的发展,也加快了新的交换技术(VLAN)的应用速度。

通过将企业网络划分为虚拟网络VLAN网段,可以强化网络管理和网络安全,控制不必要的数据广播。

在共享网络中,一个物理的网段就是一个广播域。

而在交换网络中,广播域可以是有一组任意选定的第二层网络地址(MAC地址)组成的虚拟网段。

这样,网络中工作组的划分可以突破共享网络中的地理位置限制,而完全根据管理功能来划分。

这种基于工作流的分组模式,大大提高了网络规划和重组的管理功能。

在同一个VLAN中的工作站,不论它们实际与哪个交换机连接,它们之间的通讯就好象在独立的交换机上一样。

同一个VLAN中的广播只有VLAN中的成员才能听到,而不会传输到其他的VLAN中去,这样可以很好的控制不必要的广播风暴的产生。

华为交换机三种划分vlan的方法在学习划分vlan前,必须要了解华为交换机的端口类型:Access类型端口执行命令port default vlan vlan-id,将端口加入到指定的VLAN中。

如果需要批量将端口加入VLAN,可在VLAN视图下执行命令port interface-type { interface-number1 [ to interface-number2 ] } &向VLAN中添加一个或一组端口。

Trunk类型端口–执行命令port trunk allow-pass vlan{ { vlan-id1 [ to vlan-id2 ] } &| all },将端口加入到指定的VLAN中。

–(可选)执行命令port trunk pvid vlan vlan-id,配置Trunk 类型接口的缺省VLAN。

Hybrid类型端口–选择执行其中一个步骤配置Hybrid端口加入VLAN的方式:–执行命令port hybrid untagged vlan { { vlan-id1 [ tovlan-id2 ] } &| all },将Hybrid端口以Untagged方式加入VLAN。

Untagged形式是指端口在发送帧时会将帧中的Tag 剥掉,适用于以太网端口直接与终端连接。

–执行命令port hybrid tagged vlan { { vlan-id1 [ tovlan-id2 ] } &| all },将Hybrid端口以Tagged方式加入VLAN。

Tagged形式是指端口在发送帧时不将帧中的Tag剥掉,适用于以太网端口与另一台交换机设备的端口连接。

–(可选)执行命令port hybrid pvid vlan vlan-id,配置Hybrid 类型接口的缺省VLAN ID。

缺省情况下,所有端口加入的VLAN和缺省VLAN都是VLAN1。

一、基于端口的vlan组网需求如图1所示,某企业的交换机连接有很多用户,且相同业务用户通过不同的设备接入企业网络。

vlan的划分方法及配置VLAN(虚拟局域网)的划分方法和配置如下:1. 静态VLAN划分方法:静态VLAN是管理员手动定义和配置的VLAN。

划分步骤如下:a. 确定需要划分的子网数量;b. 为每个子网分配一个唯一的VLAN ID;c. 将不同VLAN ID对应的端口划分到不同的VLAN中;d. 配置交换机或路由器上的端口,将其与正确的VLAN关联。

配置示例:(config)# interface gigabitethernet 1/0/1(config-if)# switchport mode access(config-if)# switchport access vlan <VLAN_ID>2. 动态VLAN划分方法:动态VLAN是根据网络上主机的MAC地址、IP地址或者其他特征自动划分的VLAN。

划分步骤如下:a. 配置交换机支持动态VLAN划分(如VTP、GVRP等);b. 激活动态VLAN功能,使交换机能够自动学习和划分VLAN;c. 配置主机的特征,如MAC绑定、802.1X认证等,以便交换机可以识别并将其分配到对应的VLAN上。

3. VLAN间的通信方法配置:a. 为VLAN之间的通信选择一种方式,如路由器或三层交换机;b. 配置设备上的虚拟接口(SVI),将其与相应的VLAN关联;c. 配置VLAN间的路由或三层交换,使得不同VLAN的主机可以进行互通。

配置示例:(config)# interface vlan <VLAN_ID>(config-if)# ip address <IP_ADDRESS> <SUBNET_MASK>需要注意的是,具体的配置方法可能会因厂商和设备型号的不同而有所差异。

请根据实际情况和设备的用户手册进行配置。

交换机VLAN的划分和配置方法VLAN是Virtual Local Network的缩写,翻译为中文就是虚拟局域网。

主要功能是为了减少冲突域、隔离广播域,以及更好地管理上网终端。

交换机vlan工作原理是,数据进入交换机端口时被打上vlan 标记(tag)。

数据从交换机端口发出时,会被去除标记。

而在交换机内部,只有端口的vlan ID包含数据的vlan tag时,才会被转发。

1、VLAN划分方法VLAN划分主要根据其功能来进行划分。

通常可以根据不同的出发点来做不同的划分。

比如:•为了减少部门之间的访问,可以为每个部门规划一个VLAN;•为了管理方便,可以为网络设备的管理单独划分一个VLAN;•为了区分无线网络,可以将无线网络单独划分一个VLAN;•为了区分服务器和终端电脑,可以为服务器单独规划一个VLAN;•为了保障视频监控的网络质量,可以为视频网络单独划分一个VLAN(或者干脆独立一个交换机);•如果单位有计划采用基于802.1x+动态VLAN的策略,那需要规划动态VLAN;•VLAN之间按需开通互相访问,一般情况下通过三层交换机转发。

•划分了多个VLAN的交换机,上行口需规划Trunk模式,允许多VLAN上行;2、VLAN的配置方法配置VLAN属于网络工程师比较基础的工作,配置相对简单。

首先用console线连接交换机的com口,并用secuCRT类似终端软件来进行配置。

这里以思科交换机为例说说配置方法:①、样例:添加VLAN 11,并增加端口1-10到其中c2960S>enPassword:c2960S#conf tc2960S(config)#vlan 11c2960S(config-vlan)#exitc2960S(config)#interface range gigabitEthernet 0/1 -11c2960S(config-if-range)#switchport access vlan 11c2960S(config-if-range)#endc2960S#wr配置更多VLAN,可以依样画葫芦,照着样例配置即可。

典型VLAN划分配置过程VLAN(虚拟局域网)是一种将物理网络划分为逻辑上独立的子网络的技术,可以提供更高的网络安全性和管理灵活性。

在配置VLAN之前,需要先确定网络中的设备和要实现的目标,然后按照以下步骤进行典型的VLAN划分配置:1.设计VLAN:根据网络需求和拓扑结构设计VLAN,确定需要划分的VLAN数量以及各个VLAN的编号。

一般可以根据不同的功能、部门或者地理位置来划分。

2.配置交换机端口:根据VLAN的设计,在交换机上配置相应的端口。

一般情况下,交换机的端口默认为VLAN1(默认VLAN),需要将端口划分到相应的VLAN中。

可以使用命令行界面(CLI)或者网络管理软件进行配置。

a.将指定端口从默认VLAN移除:将这些端口从默认VLAN中移除,确保它们后续可以划分到其他已创建的VLAN中。

b. 创建VLAN:根据设计好的VLAN编号,在交换机上创建相应的VLAN。

例如,使用命令行界面输入"vlan 10 name Sales"创建一个ID为10的VLAN,名字为Sales。

c. 划分端口到指定VLAN:根据设计好的VLAN划分方案,将交换机的端口划分到对应的VLAN中。

可以使用命令行界面输入"int <port number>"进入指定端口的配置模式,然后使用"switchport mode access"将端口设置为接入模式,并使用"switchport access vlan <vlan number>"将端口划分到指定的VLAN中。

例如,输入命令"int g1/0/1"进入GigabitEthernet1/0/1端口的配置模式,然后输入"switchport mode access"和"switchport access vlan 10"将该端口划分到VLAN 10中。

vlan划分、本征vlan配置、中继命令部分:vlan划分(全局模式)vlan 10name v10interface vlan 10no shuinterface fa0/1no shuswitchport access vlan 10vlan 20name v20inter vlan 20no shuinter range fa0/1-10no shuswi acc vlan 20vlan 99name v99inter vlan 99no shu上⾯分别在⼀个交换机⾥⾯划分了两个vlan(vlan10、vlan20)和⼀个⽤来当本征的vlan99.中继、本征vlaninterface fa0/2switchport mode trunk--将2号端⼝配置为trunk端⼝switchport trunk native vlan 99--为此trunk端⼝配置本征vlan上⾯解释了fa0/2是trunk端⼝,并且配置了本征vlan99概念:以下都是靠⾃⼰理解出来的,⾮官⽅话1,为什么要划分vlan?说⽩了就是能够分清楚⽹络,划分⽹络不使⽹络混乱。

2,vlan划分有什么作⽤?同⼀个vlan之间才能进⾏互相访问,不同vlan不能互相访问(相同vlan之间的流量能够互相访问)3,什么是中继?允许多个vlan在交换机间通过(注意下⾯实验图)4,本征vlan的作⽤?允许没有vlan标签的数据通过百度的:native VLAN存在的原因主要是⽀持VLAN与不⽀持VLAN的设备相互兼容,⼤部分计算机⽹卡、集线器等设备不能识别带VLAN标签的数据帧,只有去掉VLAN标签,这些设备才能正确识别数据帧。

实验如上⾯所⽰,现在所有的计算机都能进⾏访问,现在要求上⾯两台与下⾯两台不能访问s1配置s2配置:其实和s1⼀样的结果:所有注意都不能互相访问因为vlan处于两个交换及之间,要进⾏trunk配置配置中继、本征vlan并查看:注意:配置中继默认是所有vlan通过命令:查看vlan:show vlan b查看trunk:show interface trunk参考:。

VLAN典型配置举例目录1 基于接口:(基于接口划分VLAN,是最简单,最常见的划分方式) (2)1.1 配置基于接口划分VLAN示例 (2)1.2 配置基于接口划分VLAN示例(接入层设备作为网关) (4)1.3 配置基于接口划分VLAN示例(汇聚层设备作为网关) (9)2 基于MAC地址 (13)3.1 配置基于MAC地址的VLAN划分示例 (13)3 基于子网IP划分 (17)3.1 配置基于IP子网划分VLAN示例 (17)4 其他关于VLAN相关应用举例 (20)4.1 配置终端直连三层网关设备进行VLAN间通信示例 (20)4.2 配置不同网段之间通过静态路由进行通信示例 (22)4.3 配置Super VLAN示例 (27)4.4 配置MUX VLAN隔离同一VLAN内用户示例 (31)1基于接口:(基于接口划分VLAN,是最简单,最常见的划分方式)1.1配置基于接口划分VLAN示例原理:网络管理员预先给交换机的每个接口配置不同的PVID,当一个数据帧进入交换机时,如果没有带VLAN标签,该数据帧就会被打上接口指定PVID的Tag。

然后数据帧将在指定PVID中传输。

优点:定义成员简单。

缺点:成员移动需要重新配置VLAN。

适用场景:适用于任何大小,但位置相对固定的网络。

组网需求:如图1所示,某企业的交换机连接有很多用户,且相同业务用户通过不同的设备接入企业网络。

为了通信的安全性,同时为了避免广播风暴,企业希望业务相同用户之间可以互相访问,业务不同用户不能直接访问。

可以在交换机上配置基于接口划分VLAN,把业务相同的用户连接的接口划分到同一VLAN。

这样属于不同VLAN的用户不能直接进行二层通信,同一VLAN内的用户可以直接互相通信。

图1配置思路创建VLAN并将连接用户的接口加入VLAN,实现不同业务用户之间的二层流量隔离。

配置SwitchA和SwitchB之间的链路类型及通过的VLAN,实现相同业务用户通过SwitchA和SwitchB通信。

h3cvlan划分方法h3cvlan是一种常用的局域网划分方法,它可以将局域网划分为多个虚拟局域网,实现网络资源的有效管理和安全隔离。

下面将介绍h3cvlan的原理、配置方法以及其在网络中的应用。

一、h3cvlan的原理h3cvlan即基于以太网的三层交换机的VLAN技术,通过在以太网交换机上配置虚拟局域网,实现逻辑上的隔离与划分。

h3cvlan将不同的网络设备划分为不同的VLAN,每个VLAN是一个独立的广播域,只有在同一个VLAN中的设备才能相互通信。

二、h3cvlan的配置方法1. 配置三层交换机:首先需要在三层交换机上创建VLAN,并为每个VLAN分配一个唯一的VLAN ID。

可以使用命令行界面或图形界面进行配置,具体方法可以参考设备的用户手册。

2. 配置端口:将不同的端口划分到不同的VLAN中,可以使用命令行界面或图形界面进行配置,也可以通过VLAN Trunking协议将多个VLAN传输到其他交换机上。

3. 配置VLAN接口:为每个VLAN创建一个虚拟接口,该接口可以配置IP地址和其他网络参数,实现不同VLAN之间的通信。

三、h3cvlan的应用1. 资源隔离:通过将不同的设备划分到不同的VLAN中,可以实现对网络资源的隔离。

例如,可以将企业的服务器和存储设备划分到一个VLAN中,将员工的终端设备划分到另一个VLAN中,从而实现对服务器资源的保护和访问控制。

2. 安全增强:h3cvlan可以通过VLAN间的隔离来增强网络的安全性。

不同的VLAN之间无法直接通信,需要通过三层交换机进行路由转发。

这样可以有效防止潜在的攻击者从一个VLAN入侵到另一个VLAN。

3. 网络优化:通过合理划分VLAN,可以优化网络的性能和带宽利用率。

例如,可以将视频监控设备划分到一个VLAN中,将数据传输设备划分到另一个VLAN中,从而避免视频传输对其他数据传输的影响。

4. 管理简化:h3cvlan可以帮助网络管理员简化网络管理工作。

划分 VLAN 的方法引言在计算机网络中,VLAN(Virtual Local Area Network)是一种逻辑上的划分方法,可以将一个物理局域网分割成多个逻辑上独立的虚拟局域网。

VLAN的划分可以提高网络的性能、安全性和管理能力。

本文将深入探讨划分VLAN的方法和技巧。

VLAN 的基本概念VLAN通过将网络设备划分为不同的虚拟分组,实现逻辑上的隔离。

每个VLAN都有自己的网络地址空间,可以与其他VLAN之间进行通信。

VLAN的划分通常基于以下几个因素:1.网络拓扑:VLAN的划分可以根据物理拓扑结构来划分,将具有相同功能或部门的设备组织在一个VLAN中,以提高管理效率。

2.业务需求:不同的业务可以划分在不同的VLAN中,以提高网络性能和安全性。

例如,将服务器划分在一个独立的VLAN中,以防止对其它设备的访问影响服务器的性能。

3.安全需求:通过划分不同的安全等级在不同的VLAN中,可以提高网络的安全性。

例如,将内部员工和访客网络分开,以保护内部网络不受不信任设备的干扰。

VLAN 的划分方法划分VLAN有多种方法和技术,以下是几种常见的划分方法:1. 端口划分端口划分是最简单、最常见的VLAN划分方法。

可以将交换机的每个端口划分到不同的VLAN中。

每个VLAN都有自己的虚拟网络地址,对应不同的子网。

这种方法适用于小型网络,划分灵活简单。

端口划分步骤:1.进入交换机配置界面。

2.选择要划分的端口,将其指定为某个VLAN的成员。

3.配置每个VLAN的虚拟网络地址和子网掩码。

4.配置VLAN之间的路由。

2. MAC地址划分MAC地址划分是一种根据设备的物理地址来划分VLAN的方法。

每个设备都有唯一的MAC地址,可以根据MAC地址表将设备划分到不同的VLAN。

MAC地址划分步骤:1.收集网络设备的MAC地址。

2.创建一个VLAN-MAC地址表,将每个设备的MAC地址和对应的VLAN关联起来。

3.交换机根据VLAN-MAC地址表将设备划分到相应的VLAN中。

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。