zigbeeAES加密实验

- 格式:doc

- 大小:284.00 KB

- 文档页数:4

aes实验报告AES实验报告引言:AES(Advanced Encryption Standard)是一种对称加密算法,被广泛应用于保护敏感数据的安全传输和存储。

本实验旨在探究AES算法的原理和应用,并通过实验验证其加密和解密的效果。

一、AES算法的原理AES算法是一种分组密码算法,将明文分成固定长度的数据块,并通过一系列的加密和解密操作来保护数据的机密性。

AES算法的核心是轮函数,它通过一系列的轮变换来对数据进行加密和解密。

二、实验准备1. 实验环境搭建:在计算机上安装支持AES算法的编程环境,如Python或Java。

2. 实验材料准备:准备一些测试用的明文和密钥,以及相应的加密和解密结果。

三、AES算法的加密过程1. 密钥扩展:AES算法需要对输入的密钥进行扩展,生成一系列的轮密钥。

这些轮密钥用于后续的加密和解密操作。

2. 初始轮:将明文与第一轮密钥进行异或运算。

3. 轮变换:AES算法中的轮变换包括字节代换、行移位、列混淆和轮密钥加。

这些变换操作按照一定的顺序进行,每一轮都会产生一个新的加密结果。

4. 最终轮:在最后一轮中,省略列混淆操作,并将结果与最后一轮密钥进行异或运算。

四、实验步骤1. 选择一组明文和密钥作为输入数据。

2. 使用AES算法对明文进行加密,得到密文。

3. 使用相同的密钥对密文进行解密,得到还原的明文。

4. 比较还原的明文与原始明文是否一致,验证AES算法的正确性。

五、实验结果与分析在实验中,我们选择了一组明文和密钥进行加密和解密操作。

经过实验,我们成功地得到了相应的密文和还原的明文,并与原始明文进行了比较。

结果显示,还原的明文与原始明文完全一致,证明了AES算法的正确性和可靠性。

六、AES算法的应用AES算法在现代密码学中被广泛应用于数据的加密和解密过程。

它可以用于保护敏感数据的安全传输和存储,如网络通信、文件加密和数据库加密等领域。

AES算法具有高度的安全性和可靠性,被认为是目前最强大的对称加密算法之一。

基于ZigBee技术的智能家居系统的设计一、本文概述随着科技的飞速发展和人们生活品质的提高,智能家居系统已经成为现代家居生活的重要组成部分。

其中,ZigBee技术作为一种低功耗、低成本、低数据速率的无线通信技术,在智能家居领域得到了广泛应用。

本文旨在探讨基于ZigBee技术的智能家居系统的设计,包括其基本原理、系统架构、功能模块、硬件选择以及软件设计等方面。

通过深入研究和分析,我们将提供一种高效、稳定、可靠的智能家居系统设计方案,以满足用户对智能家居的需求,提升生活品质。

本文将首先介绍ZigBee技术的基本原理和特点,阐述其在智能家居系统中的应用优势。

接着,我们将详细介绍基于ZigBee技术的智能家居系统的整体架构,包括各个功能模块的作用和相互之间的通信机制。

在此基础上,我们将重点讨论系统的硬件选择和软件设计,包括传感器节点的设计、网络通信协议的实现以及用户界面的开发等。

我们将对系统进行测试和评估,以验证其性能和稳定性。

通过本文的研究和讨论,我们期望能够为智能家居系统的设计提供有益的参考和指导,推动智能家居技术的进一步发展。

我们也希望能够激发更多人对智能家居领域的兴趣和热情,共同推动智能家居产业的繁荣和发展。

二、ZigBee技术原理及其应用ZigBee技术是一种基于IEEE 4无线标准的低功耗局域网协议,专为低数据速率、低功耗和低成本的应用场景设计。

它采用星型、树型或网状拓扑结构,具有自组织、自愈合的特点,能够在设备之间实现可靠的数据传输。

ZigBee技术的主要特点包括低功耗、低成本、低数据速率、高可靠性、高安全性和良好的网络扩展性。

在智能家居系统中,ZigBee技术被广泛应用于各种智能设备之间的通信和控制。

例如,通过ZigBee技术,智能照明系统可以实现远程控制、定时开关、场景设置等功能;智能安防系统可以实现门窗传感器的实时监控、报警推送等功能;智能环境监测系统可以实现温度、湿度、空气质量等环境参数的实时采集和传输。

aes加密算法的基本原理你知道不,在这个充满信息的世界里,有一种超级厉害的加密算法,叫做 AES !那它到底是咋工作的呢?咱们先来说说啥是加密。

简单来讲,加密就是把咱们能看懂的明文,变成一堆让人摸不着头脑的密文。

就好像把咱们心爱的宝贝藏在一个神秘的宝箱里,还加上了一把只有特定钥匙才能打开的锁。

AES 加密算法呢,就像是一个超级聪明的魔术师。

它把明文信息当成是一堆五颜六色的气球,然后通过一系列神奇的手法,把这些气球重新排列组合,变得面目全非。

那它具体是咋变的呢?AES 会把明文分成一个个小块,每一块都有固定的大小。

就像是把一大串气球剪成一小段一小段的。

接下来,它会用一些秘密的数字,叫做密钥,来对这些小块进行处理。

这个密钥就像是魔术师手里的魔法棒,决定了气球怎么变。

比如说,AES 会对每个小块进行好几轮的操作。

这每一轮啊,都包括替换、移位、混合等等。

替换这一步,就像是把气球的颜色给换掉,原来红色的气球可能变成蓝色啦。

移位呢,就是把气球的位置挪一挪,原来在左边的跑到右边去了。

混合就更神奇啦,它把几个气球的特点混在一起,变得完全不一样。

经过一轮又一轮这样的操作,明文就被变得完全认不出来啦,成了密文。

而且哦,AES 加密算法可聪明着呢,它的加密过程很难被破解。

就算是那些超级聪明的黑客,想要破解它也得费好大的劲。

当我们想要把密文变回明文的时候,就得用同样的密钥,按照相反的步骤来操作。

就像是魔术师又把变了样的气球给变回去。

你想想,要是没有这个密钥,那密文就像是一团乱麻,谁也解不开。

所以啊,保护好密钥就特别重要,就像是保护好咱们的魔法棒一样。

AES 加密算法就像是一个强大的保护罩,把咱们的信息保护得严严实实的,让那些不怀好意的人没办法偷看。

怎么样,是不是觉得 AES 加密算法很神奇呀?有了它,咱们在网络世界里就能更放心地交流和分享信息啦!。

竭诚为您提供优质文档/双击可除加密解密实验报告篇一:Aes加密解密实验报告信息安全工程课程实验报告Aes加密解密的实现课程名称:信息安全工程学生姓名:学生学号:专业班级:任课教师:黄小菲3112041006系统工程2038班蔡忠闽20XX年11月22日目录1.背景................................................. ................................................... . (1)1.1Rijndael密码的设计标准:............................................... .................................11.2设计思想................................................. ................................................... .......12.系统设计................................................. ................................................... . (2)2.1系统主要目标................................................. ................................................... ..22.2功能模块与系统结构................................................. . (2)2.2.1字节替换subbyte............................................ ...........................................22.2.2行移位shiftRow........................................... ..............................................22.2.3列混合mixcolumn.......................................... ..........................................32.2.4轮密钥加AddRoundKey........................................ .....................................42.2.5逆字节替换................................................. ..............................................42.2. 6逆行移位InvshiftRow........................................ .. (4)2.2.7逆列混淆................................................. .. (4)3加密模式................................................. ................................................... (5)3.1电子密码本ecb模式................................................. ........................................53.2加密块链模式cbc模......................................64系统功能程序设计................................................. ................................................... . (8)4.1基本加密部分................................................. ................................................... ..84.1.1字节替换................................................. ...................................................84.1.2行移位................................................. ................................................... ...84.1.3列混合................................................. ................................................... (9)4.1.4轮密钥加.................................................94.1.5密钥扩展................................................. . (10)4.1.6逆字节替换................................................. ..............................................114.1 .7逆行移位................................................. .. (1)14.1.8逆列混合................................................. . (12)4.1.9加密................................................. ................................................... .....124.1.10解密................................................. ................................................... (13)5实验结果................................................. (14)5.1需要加密文件................................................. .. (1)45.2实验加密解密结果................................................. ...........................................156参考资料................................................. ................................................... . (16)1.背景Aes,密码学中的高级加密标准(Advancedencryptionstandard,Aes),又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。

ZigBee安全和加密在ZigBee技术中,采用对称密钥的安全机制,密钥由网络层和应用层根据实际应用需要生成,并对其进行管理、存储、传送和更新等。

安全机制由安全服务提供层提供。

然而值得注意的是,系统的整体安全性是在模板级定义的,这意味着模板应该定义某一特定网络中应该实现何种类型的安全。

每一层(MAC、网络或应用层)都能被保护,为了降低存储要求,它们可以分享安全钥匙。

SSP是通过ZD0进行初始化和配置的,要求实现高级加密标准(AES)。

ZigBee规范定义了信任中心的用途。

信任中心是在网络中分配安全钥匙的一种令人信任的设备。

大部分ZigBee解决方案将需要某种级别的安全性。

ZigBee提供了一套基于128位AES算法的安全类和软件,并集成了802.15.4的安全元素。

ZigBee协议栈类为MAC、网络和应用层定义了安全性。

它的安全服务包括针对关键进程建立和传输、设备管理和框架保护的方法。

如果开发人员选择使用一个公共的ZigBee类,那么就已经为其应用做出了安全决策,因为在该类中已经对安全性进行了预定义。

即使开发人员打算创建一个专有类的应用,他仍可以在若干个ZigBee预定义的栈类中挑选一种安全模式。

在这个层上,开发人员需要决定这样一些问题:是否需要对数据帧的载荷进行加密,以及附着在数据帧末尾的认证码长度(8、16或64位,等等)。

基本的应用也许不需要认证,因而可以受益于一个较小的数据包载荷。

这些数据完整性方面的选项使得开发人员可以在消息保护和额外开销之间进行权衡。

开发人员还必须决定在哪个层上施加安全机制:在MAC层、网络层还是应用层。

如果应用需要尽可能强大的安全保护,那么就在应用层保护它。

此处实施的安全措施采用了一个会话密钥,它只能被另一个拥有该钥匙的设备所认证和解密。

这种方法既能防止内部攻击也能防止外部攻击,但需要更多的存储器来实现它。

在MAC层和网络层的安全性实质上服务于相同的目的:确保单跳传输的安全。

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==zigbee实验指导书篇一:zigbee实验无线传感网络设计-----基于手机(联想a698t)计算机科学与技术1205班0911120513孙斌1.手机中所包括的终端设备及传感器:手机操作系统为Android OS 4.0网络连接 GSM/TD-SCDMA/GPRS/EDGE支持频段:2G:GSM 900/1800/19003G:TD-SCDMA 201X-2025MHz支持WAPI兼容WIFI(802.11n) 电容触摸屏摄像头传感器类型为CMOS支持重力传感器支持光线传感器支持距离传感器电容触摸屏2.家庭环境智能监测系统设计家庭环境智能监测系统是智能家居系统中至关重要的一部分,一般包括温度、湿度、光线、火灾,.有毒气体等的监测。

通过获得的这些对象信息,用户可以多种方式感知家庭内部的环境信息并且对家庭进行相应的处理和控制。

当采集到的光强数据低于设定值时,用户可以通过软件调节灯光的强弱;当感知到的温度高于或低于人的舒适温度时,系统自动打空调;当家庭环境的湿度过低时,管理中心控制加湿器的打开;当家庭煤气发生泄漏或发火灾时候,烟雾传感器将感知数据发送给用户,实施报警。

家庭环境智能监测为用户提供了可靠、完善的居所环境信息,使得人们的生活更加舒适、高效、安全。

本系统设计特点如下:(1)提供全面的家庭环境真实信息,保证了家庭内部的安全。

(2)据弃了有线家庭环境监测系统铺设成本高,扩展性和维护性差的缺点。

(3)不受地理和空间限制,只要在网络覆盖范围内,就可以通过手机随时掌握家庭环境的最新信息。

图1家庭环境智能监测系统结构如图1所示,由家庭内部网络、家庭网关和外部网络三部分组成,各自功能如下:(1)家庭内部网络采用ZigBee无线技术实现内部网络的组建。

网络中主节点举起网络后,传感器节点以关联方式加入ZigBee网络,在每个传感器节点上都搭载了温度、湿度、光强和烟雾传感器以及LED灯。

ZigBee网络安全性分析孙静【摘要】ZigBee是一项新兴的短距离无线通信技术,是一种无线个域网.介绍了ZigBee网络的安全机制,描述了ZigBee的信任中心和安全密钥,详细分析了ZigBee网路的安全建立过程,以及密钥建立协议和认证协议:SKKE和MEA协议.【期刊名称】《电脑与电信》【年(卷),期】2010(000)011【总页数】3页(P38-40)【关键词】ZibBee;安全性;TC;Key【作者】孙静【作者单位】吉林师范大学计算机学院,吉林,四平,136000【正文语种】中文1.引言ZigBee技术是一种近距离、低复杂度、低功耗、低速率、低成本的双向无线通信技术[1-3],工作在2.4GHz的ISM频段上,传输速率为20 kb/s-250 kb/s,传输距离为10m-75 m。

Zigbee网络可由多达65 000个无线数传模块组成,在整个网络范围内,它们可以相互通信,也可与现有的其它各种网络连接,范围最大达几公里[2,3],主要适合于工业控制、传感和远程控制、智能建筑等领域。

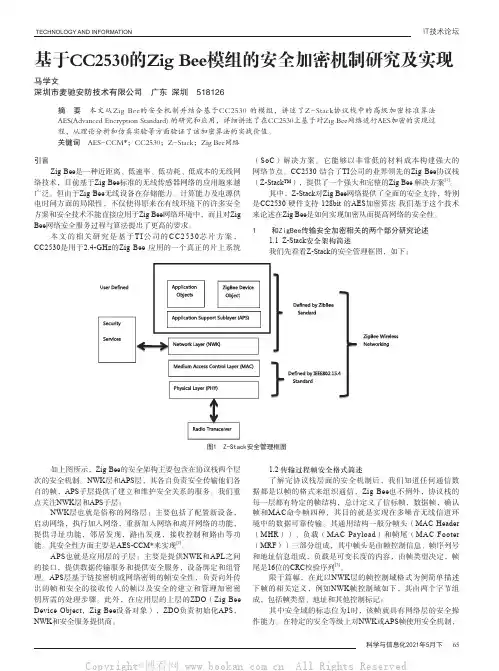

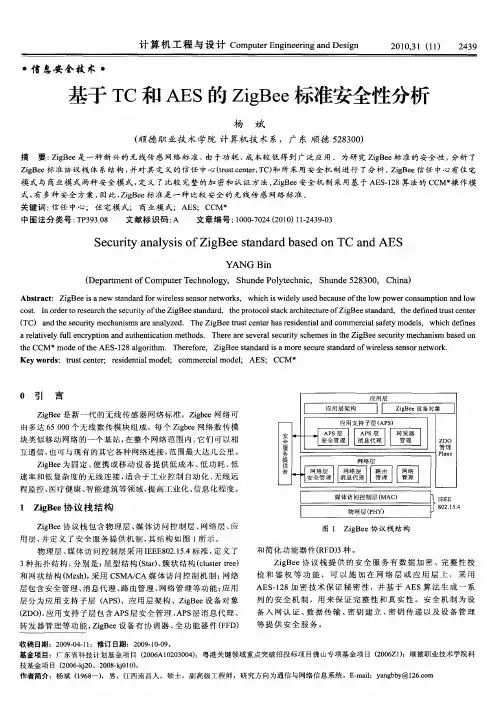

2.ZigBee网络的安全架构ZigBee标准建立在IEEE 802.15.4标准基础上,包含物理层(PHY)、媒体访问控制层(MAC)、网络层、应用层,并定义了安全服务提供机制。

物理层、媒体访问控制层则由IEEE 802.15.4标准定义。

ZigBee安全体系结构使用IEEE802.15.4的安全服务,利用这些安全服务对传输的数据进行加密处理,并提供对接入网络的设备的身份认证、密钥管理等功能。

ZigBee联盟定义的NWK、APS都包含该安全体系,他们采用128位的AES加密,CCM*模式,以及相应的密钥机制保证ZigBee网络的安全性[2,3]。

ZigBee网络的安全架构如图1所示。

图1 ZigBee的安全架构3.ZigBee网络安全分析3.1 802.15.4安全性分析IEEE802.15.4的安全机制是在MAC层实施的,应用通过在协议栈中设置恰当的参数表明采用了何种安全级,如果没有设置参数,那么默认没有采用安全措施。

淮海工学院计算机工程学院实验报告书课程名:《网络安全技术》题目:常见的密码算法(DES、AES、RSA、MD5)班级:学号姓名:【实验目的】●理解对称加密算法的原理和特点●了解非对称加密机制●理解DES、AES算法的加密原理●理解RSA算法的加密原理【实验人数】每组1人【系统环境】Windows【网络环境】交换网络结构【实验工具】VC++6.0密码工具【实验步骤】一、DES算法1.DES加密解密(1)本机进入“密码工具”|“加密解密”|“DES加密算法”|“加密/解密”页签,在明文输入区输入明文:hello,world(2)在密钥窗口输入8(64位)个字符的密钥k,密钥k= 19940725 。

单击“加密”按钮,将密文导出到DES文件夹(D:\Work\Encryption\DES\)中,通告同组主机获取密文,并将密钥k告诉同组主机。

(3)单击“导入”按钮,从同组主机的的DES共享文件夹中将密文导入,然后在密钥窗口输入被同组主机通告的密钥k,点击“解密”按钮进行DES解密。

(4)将破解后的明文与同组主机记录的明文比较。

2.DES算法本机进入“密码工具”|“加密解密”|“DES加密算法”|“演示”页签,向64位明文中输入8个字符(8*8bit=64),向64位密钥中输入8个字符(8*8bit=64)。

点击“加密”按钮。

完成加密操作,分别点击“初始置换”、“密钥生成演示”、“十六轮加密变换”和“终结置换”按钮,查看初始置换、密钥生成演示、十六轮加密变换和终结置换的详细加密操作流程。

二、AES1.AES加密解密(1)本机进入“密码工具”|“加密解密”|“AES加密算法”|“加密/解密”页签,在明文输入区输入明文:hello,world(2)在密钥窗口输入16(128位)个字符的密钥k,要记住这个密钥以用于解密,密钥k=lijinyi123456789。

单击“加密”按钮,将密文导出到AES文件夹(D:\Work\Encryption\AES\)中,通告同组主机获取密文,并将密钥k告诉同组主机。

Zigbee安全协议Zigbee是一种专用于低功耗无线通信的协议,广泛应用于智能家居、物联网和工业自动化等领域。

然而,由于其无线特性和广泛应用,Zigbee系统也面临着一些安全性挑战。

为了保护Zigbee网络免受潜在的攻击和威胁,Zigbee联盟开发了一套完整的安全协议。

一、引言Zigbee安全协议是一套用于保护Zigbee网络安全的技术方案。

它包括了身份验证、数据加密、密钥管理和防止重放攻击等多个安全机制,旨在确保Zigbee网络的机密性、完整性和可用性。

二、Zigbee安全层Zigbee安全协议的核心是安全层(Zigbee Security Layer,简称ZSL)。

ZSL使用高级加密标准(Advanced Encryption Standard,简称AES)来加密和解密Zigbee数据。

它为Zigbee设备之间的通信建立了一个安全的信道,防止未经授权的访问和数据泄露。

三、身份验证身份验证是Zigbee安全协议的重要组成部分。

在Zigbee网络中,每个设备都有一个唯一的网络地址和一个唯一的标识符。

为了确保通信的安全性,Zigbee设备在进行通信前需要进行身份验证,验证对方设备的合法性和身份。

这样可以防止伪造设备的入侵和恶意数据注入。

四、数据加密数据加密是保护Zigbee网络不受未经授权的访问的关键技术。

Zigbee安全协议使用AES算法对通信中的数据进行加密,确保数据在传输过程中不会被窃取或篡改。

加密密钥由密钥预分配(Pre-Shared Key,简称PSK)机制生成,并通过安全的方式在网络中进行分发和管理。

五、密钥管理密钥管理是Zigbee安全协议的关键环节。

由于Zigbee网络中的设备数量庞大,必须采用高效的密钥管理机制来确保网络中的所有设备都具有正确的密钥信息。

密钥协商、更新、分发和存储等过程需要统一管理和控制,以确保密钥的安全性和有效性。

六、防止重放攻击重放攻击是指攻击者通过拦截和再次发送已经成功传输过的数据来进行非法操作。

实验报告姓名:XXXXXXX学号:XXXXXXXXXX班级:XXXXXXXXX日期:2013/12/*题目:AES算法实验一、实验环境1.硬件配置:处理器:Inter(R)Core(TM)*******************(4CPUs),~2.4GHz内存:2048MB RAM2.使用软件:(1) 操作系统:win7 旗舰版(2) 软件工具:Microsoft Visual c++ 6.0二、实验涉及的相关概念或基本原理AES 是一个新的可以用于保护电子数据的加密算法。

明确地说,AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和 256 位密钥,并且用 128 位(16字节)分组加密和解密数据。

与公共密钥密码使用密钥对不同,对称密钥密码使用相同的密钥加密和解密数据。

通过分组密码返回的加密数据的位数与输入数据相同。

迭代加密使用一个循环结构,在该循环中重复置换(permutations )和替换(substitutions)输入数据。

Figure 1 显示了 AES 用192位密钥对一个16位字节数据块进行加密和解密的情形。

对称密码算法根据对明文消息加密方式的不同可分为两大类 ,即分组密码和流密码。

分组密码将消息分为固定长度的分组 ,输出的密文分组通常与输入的明文分组长度相同。

AES 算法属于分组密码算法 ,它的输入分组、输出分组以及加/ 解密过程中的中间分组都是 128比特。

密钥的长度 K为 128,192或 256 比特。

用 Nk=4,6,8 代表密钥串的字数 ( 1 字 =32 比特) ,在本文编制的程序中由用户选定。

用 Nr 表示对一个数据分组加密的轮数 ( 加密轮数与密钥长度的关系见表 1) 。

每一轮都需要一个和输入分组具有同样长度 ( 128 比特) 的扩展密钥Ke的参与。

由于外部输入的加密密钥 K 长度有限 ,所以在 AES 中要用一个密钥扩展程序 ( KeyExpansion) 把外部密钥 K 扩展成更长的比特串 ,以生成各轮的加密密钥。

基于ZigBee技术的温度数据采集监测系统的设计一、概述随着物联网技术的飞速发展,无线传感器网络在工业生产、环境监测、智能农业等领域得到了广泛应用。

温度数据采集作为基础且关键的环境参数之一,对于保障生产安全、提高生产效率、实现智能化管理具有重要意义。

ZigBee技术作为一种短距离、低功耗的无线通信技术,凭借其低成本、易部署、高可靠性等特点,已成为无线传感器网络的主流技术之一。

本文旨在设计一种基于ZigBee技术的温度数据采集监测系统。

该系统利用ZigBee无线传感器网络采集环境温度数据,通过数据传输和处理,实现对温度信息的实时监测和分析。

系统设计注重实用性和可靠性,力求在保证数据准确性的同时,降低成本和提高效率。

本论文的主要内容包括:对ZigBee技术和无线传感器网络进行概述,分析其在温度数据采集监测系统中的应用优势详细阐述系统设计的整体架构,包括硬件选型、软件设计、网络通信协议等方面对系统的关键技术和实现方法进行深入探讨,如数据采集、传输、处理及显示等通过实验验证系统的性能和稳定性,并对实验结果进行分析和讨论。

本论文的研究成果将为无线传感器网络在温度数据采集监测领域的应用提供有益参考,对推动相关行业的技术进步和产业发展具有积极意义。

1.1 研究背景随着物联网技术的飞速发展,无线传感器网络(Wireless Sensor Networks, WSN)在环境监测、工业控制、智能农业等领域得到了广泛的应用。

作为WSN的关键技术之一,ZigBee技术因其低功耗、低成本、短距离、低速率、稳定性好等特点,成为实现WSN的重要手段。

温度数据采集监测系统作为WSN的一个重要应用,通过对环境温度的实时监测,为生产生活提供准确的数据支持,对于保障生产安全、提高生活质量具有重要意义。

传统的温度数据采集监测系统多采用有线方式,存在布线复杂、扩展性差、维护困难等问题。

为了解决这些问题,基于ZigBee技术的无线温度数据采集监测系统应运而生。

aes算法实验报告AES 算法实验报告一、实验目的本次实验的主要目的是深入研究和理解高级加密标准(AES)算法的工作原理、加密和解密过程,并通过实际编程实现来验证其安全性和有效性。

二、实验原理AES 算法是一种对称加密算法,它使用了分组密码的结构,将明文分成固定长度的分组进行处理。

AES 支持 128、192 和 256 位三种密钥长度,对应的分组长度均为 128 位。

AES 算法的核心是轮函数,包括字节替换(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(AddRoundKey)四个操作。

经过多次轮函数的迭代,实现对明文的加密。

字节替换操作是一个非线性的字节替换,通过一个固定的 S 盒进行替换。

行移位操作是将矩阵中的每行进行循环移位。

列混淆操作是对矩阵中的每列进行线性变换。

轮密钥加操作是将轮密钥与当前状态进行异或运算。

三、实验环境编程语言:Python相关库:pycryptodome操作系统:Windows 10四、实验步骤1、导入所需的库```pythonfrom CryptoCipher import AESfrom CryptoUtilPadding import pad, unpad ```2、定义加密和解密函数```pythondef encrypt_aes(message, key):cipher = AESnew(key, AESMODE_ECB) padded_message = pad(message, AESblock_size) ciphertext = cipherencrypt(padded_message) return ciphertextdef decrypt_aes(ciphertext, key):cipher = AESnew(key, AESMODE_ECB)plaintext = cipherdecrypt(ciphertext)unpadded_plaintext = unpad(plaintext, AESblock_size) return unpadded_plaintext```3、生成密钥```pythonkey = b'secretkey123456' 16 字节的密钥```4、明文输入```pythonmessage = b'This is a secret message'```5、加密过程```pythonciphertext = encrypt_aes(message, key)print("加密后的密文:", ciphertext)```6、解密过程```pythondecrypted_message = decrypt_aes(ciphertext, key)print("解密后的明文:", decrypted_message)```五、实验结果与分析通过实验,成功对输入的明文进行了 AES 加密,并能够正确解密得到原始明文。

6.11对网络传输内容用AES加密

AES(The Advanced Encryption Standard)是美国国家标准与技术研究所用于加密电子数据的规范。

它被预期能成为人们公认的加密包括金融、电信和政府数字信息的方法。

AES 是一个新的可以用于保护电子数据的加密算法。

明确地说,AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和256 位密钥,并且用128 位(16 字节)分组加密和解密数据。

与公共密钥密码使用密钥对不同,对称密钥密码使用相同的密钥加密和解密数据。

通过分组密码返回的加密数据的位数与输入数据相同。

迭代加密使用一个循环结构,在该循环中重复置换(permutations )和替换(substitutions)输入数据。

Z-stack 对Zigbee2007提供了全面的支持,功能之强大,性能稳定、安全性高。

CC2530 硬件支持128bit 的AES 加密算法,在协议栈中为了避开相同设备的干扰,和防止被其他设备监听,就必须采用这个技术将数据加密来提高数据的安全性。

6.11.1 实验目的与器材

1)实验目的

本实验将利用Z-Stack2007协议栈构建一个简单的无线传感网络,对网络上传输的数据用AES进行加密,并且通过抓包软件对加密之前和之后的数据进行分析对比。

2)实验器材

3个CC2530开发模块(1个终端节点,1个协调器,1个抓包节点);

6.11.2 实验原理与步骤

本实验以SensorDemo为实例程序,说明如何对传输的数据进行AES加密。

1)实验原理

AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和256 位密钥,并且用128 位(16 字节)分组加密和解密数据。

Z-STACK中采用的是128bit的加密方式,并且在协议栈中实现了AES加密算法。

因此,如果需要对数据进行加密,仅需要在协议栈的配置文件中提供一个密钥,并且使能AES加密即可。

通过观察发现,加密后数据的长度和原始数据的长度是相关的。

例如,当原始数据长度为1~15字节时,加密后的数据所对应的长度相同;当原始数据长度为16~31字节时,加密后的数据所对应的长度相同,以此类推。

2)实验步骤

1.创建密钥

Z-STACK协议栈在配置文件f8wConfig.cfg定义了密钥:

/* Default security key. */

-DDEFAULT_KEY="{0x01, 0x03, 0x05, 0x07, 0x09, 0x0B, 0x0D, 0x0F, 0x00, 0x02, 0x04, 0x06, 0x08, 0x0A, 0x0C, 0x0D}"

所以用户只需要修改-DDEFAULT_KEY的值就可以定义自己使用的密钥。

2. 将ZGlobals.c 中的uint8 zgPreConfigKeys = FLASE;修改为TRUE;

如果这个值为真,那么默认的密钥必须在每个节点程序的配置文件中配置。

如果这个值为假,那么默认的密钥只需配置到协调器设备当中,并且通过协调器节点发送给其他的节点。

// If true, preConfigKey should be configured on all devices on the network

// If false, it is configured only on the coordinator and sent to other

// devices upon joining.

uint8 zgPreConfigKeys = TRUE;

3. 将f8wConfig.cfg 文件中设置为-DSECURE=1使能AES加密

/* Set to 0 for no security, otherwise non-0 */

-DSECURE=1

最后,到这里整个加密过程结束,值得注意的是,如果使用了加密算法后,网络中所有的设备都需要开启这个算法,而且各个设备中的KEY必须相同。

否则后果是很严重的,这会导致你的网络不能正常通讯,因为没有加密的数据或者相同KEY加密,这些数据网络是不认识的,根本就不会传到网络层。

加密算法开启以后,如果你需要修改代码,就必须改变你的KEY,或者是擦除一次你的flash,否则会出现不可逾期的错误,而且没有规律。

通常的做法是擦除flash一次,这样可以保证和整个网络的KEY相同。

6.11.3 实验结果

为了能截取到经过AES加密过的网络传输内容,下面需要三个节点进行实验:一个协调器,一个终端,一个抓包。

下面为网络抓包后的结果,网络传输内容为“Y”,其十六进制表示为“59”。

由于加密过程仅作用在各层的“有效数据段”中,所以只注重每层的数据段。

1)终端,协调器都没加密.:

2)终端,协调器都加密.:

3)MAC层有效数据分析

4)网络层有效数据段分析

5)应用层有效数据段分析

通过分析以上的报文可以得出如下的结论:在进行加密之后,应用层的负载变为了加密后的格式,如上图所示。

之后,加上网络层的帧头和相应的控制字段。

交付给MAC层,MAC层再加上自己的帧头和控制字段将该数据包发送出去。

因此,如果通信双方的密钥不同或者某方未使能加密,则无法进行通信,终端节点根本就无法与协调器建立连接,从而,达到了数据保护的目的。

经过测试,还发现了关于AES配置的如下规律:

1.若通信双方的任意一方未使能-DSECURE=1,则无法终端节点无法加入协调器的网络。

2.若zgPreConfigKey=FALSE,无论双方设定的密钥(即DEFAULTKEY)是否相同,都可

以进行通信,因为当zgPreConfigKey=FALSE时,整个加密的配置都将由协调器节点控制,并且由协调器发送给其他的终端节点或路由节点。

3.若zgPreConfigKey=TRUE,如果双方设定的密钥不同,则无法进行通信。

问题1:当设置zgPreConfigKey=FALSE时,理论上密钥由协调器节点发送给每个终端节点,你能否通过抓包观察这个过程?

问题2:若zgPreConfigKey=FALSE,这样的加密过程是否是安全的?

问题3:当双方设置的密钥不同时,为什么不能进行通信?你能否通过抓包解释这一现象?问题4:加密算法在协议栈的那一层实现?你是否可以使用自己的加密算法对数据进行加密?

问题5:当数据量过大时,对数据的加密和解密是否会影响到整个网络的效率?。