写在前面:Supermap desktop2008是一款由中国超图公司研发的国产GIS 软件,近几年应用领域不断增大,使用的人也越来越多。对于一个国产软件来说很不容易,希望大家如果有能力的话还是购买正版软件,但是大家又觉得这给我提出破解自相矛盾,其实破解是为了让大家更好的了解这款软件,你破解的越多那么软件用的就越广泛,同时购买的人就会越多的,这是个双赢的方式。

我用的这个方法是我从网上学来的,为什么这样破解我也不知道啊,自己没有这样能力啊,不过会继续探究下去啊。

1,软件准备:Winhex,是在Windows下运行的十六进制编辑软件。除此之外还有进行数据恢复的强大功能,大家可以研究一下。

2,从网上下载Winhex,安装到电脑上。

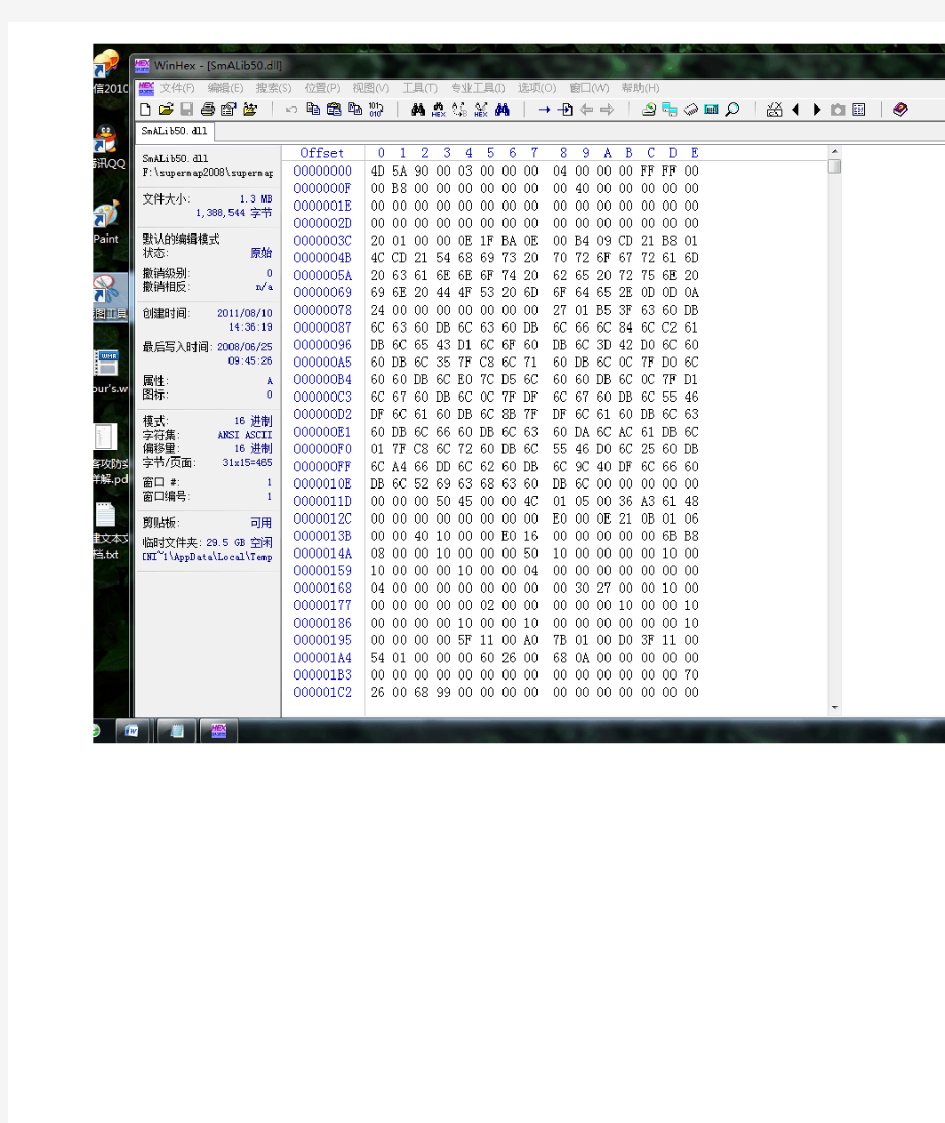

3,找到supermap desktop的安装目录

D:\Program Files\SuperMap\SuperMap Deskpro 2008\Bin 找到文件SmAlib50.dll,用Winhex打开

4,我根据网上的方法尝试,要找到十六进制码

E8 4A 16 OO OO 8B F0 83 C4 0C 3B F3 74 18。

但是没有找到,于是我尝试找到相似十六进制码果然我成功了我的supermap desktop2008找到的是

E8 2A 16 OO OO 8B F0 83 C4 0C 3B F3 74 18

两个码只差了一个数。不管是哪一个找到后把74改为EB就行。

(1)点击:搜索----查找16进制数值

(2)在出现的对话框中输入E82A1600008BF083C40C3BF37418(不要加空格),点击确定软件会自动找到这串码。

(3)如下图所示划线区域为要寻找的代码

(4)然后“搜索”-----“替换16进制数值”输入

E8 2A 16 OO OO 8B F0 83 C4 0C 3B F3 EB 18 ,点击是即可。

(5)然后点击“文件”菜单,点击“保存“即可。

5,最后在supermap的软件许可配置工具中选择“单机加密锁“,单击“下一步”,然后单击“完成”即可。

后记:这只是在作者自己的supermap desktop2008上实验成功,还是希望大家多用正版软件。

(注:可编辑下载,若有不当之处,请指正,谢谢!)

一.提前准备和说明: 提示:此破解方法只供学习,如有违法自己承担责任!!!感谢您的购买,该软件可能会由于一些外界因素,导致很快就能成功或者不能成功,请您保持一颗平静的心态面对这一切!学习学习也是好事,不要因为不成功 或者种种原因把脾气发在俺身上,因为软件是能用的,成功的人也蛮多的,不成 功的人也有!请抱着学习的心态感受一下技术的魅力就行了!有事请与我联系,协商解决!谢谢您的购买与支持。祝购物愉快。/:^_^ 目前成熟的PJ方式有PIN码和抓包跑字典,两种,这里主要以PIN码为主, 技术上有越来越多的软件可以进行PIN码破解,这里软件是常用的minidwep-gtk软件。其他软件的使用,需要大家自己去专研了。 原理简单说明(可跳过) WPS与PIN码 WPS又叫做一键式安全加密,是通过在客户端(也就是网卡)和路由器端双方 交换一次数据包后,自动将无线加密的功能,其中如何验证该客户端是否可信就 需要验证PIN码,而这个PIN码就是获得无线密码的关键,不论无线密码设置 成任何组合,而PIN码只能由8位数字组成,PIN码PJ的过程就是穷举法,从 0~9去一个个尝试,当确定了前4位数字后,任务的进度跃至90%以上,就能 找到无线密码了,完成PJ是能够成功的,只是时间长短不同而已。 操作步骤提示 执行此教程操作之前请确认您已经关闭了杀毒软件和安全卫士之类的软件! 1.完成无线网卡驱动软件安装(这里支持3070和8187L两种芯片),此步骤 请按照网卡厂商的说明书进行; 2.完成虚拟机VMWARE安装。虚拟机的安装是为了在Windows系统下使用 Lin ux系统,因为PJ软件是在Lin ux系统下运行的; 3.加载Lin ux系统镜像文件,加载无线网卡到虚拟机; 4.打开系统,使用桌面上的minidwep-gtk软件进行PIN码PJ。

使用Aircrack-ng破解WPA-PSK加密无线网络 结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。 步骤1:升级Aircrack-ng。 前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。由于前面我已经给出了详细的步骤,这里就不再重复。 除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下: airodump-ng-oui-update 回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。 图23 步骤2:载入并激活无线网卡至monitor即监听模式。 在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令: startx 进入到图形界面 ifconfig –a 查看无线网卡状态 ifconfig wlan0 up 载入无线网卡驱动 airmon-ng start wlan0 激活网卡到monitor模式 如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

网络安全:两小时破译无线路由器PIN码算法获得路由密码 作者:admin 时间:2012-4-22 21:20:20 浏览:15405 o o最近发生的无线路由器PIN码算法被破译事件,令人印象深刻,网络安全问题再次给我们敲响警钟。看看别人是怎样在两小时破译无线路由器PIN码算法获得路由密码的。 扫瞄附近的无线信号 通过一些WIFI无线信号嗅探软件就可以轻松的破译开启了WPS功能的无线路由器密码。 我们随便扫瞄了办公室附近一片区域的无线信号,它们的MAC地址、SSID名称、信号强度、设备品牌、无线加密方式、无线速率全部历历在目。图谱上那部被我们点选的无线路由器正是深圳某达的产品。 扫瞄附近的无线信号 破译无线路由器PIN码算法

路由器后面的贴现上都会标注PIN码 这是一台我们从网上COPY到的该厂商同类产品图片,它背后的贴纸上清楚的标明它的MAC地址、WPS快速连网PIN码。我们现在就简单的给大家演示一下操作过程。我们之前已说过,可以通过嗅探空气中的WIFI数据包直接抓获对方无线路由器的MAC地址,接下来我们就试试用这个图片上的MAC来计算它的WPS快速无线联网的PIN码。

用计算器转换16进制到10进制 MAC地址为:00:B0:0C:05:5A:D8。我们打开电脑的计算器小工具,切换到科学计算器模式"WIN7后是程序员模式"。在16进制下输入它尾部的最后6位字符、055AD8

获得正确的PIN码 再把输入的十六进制切换成十进制字符。就能得到一组6位的数字,而这组350936正好是上图那台无线路由WPS码的前6位,最后一位数字,我们只要猜十次就可以把它猜出来。上帝如果给你关上了一扇门,那他一定会在另一个地方打开一扇窗。业界认识曾是坚不可摧的WAP2加密模式,就这样被一个意外的窗口给打开了。 不过幸运的是此次PIN码算法被解密涉及的MAC地址段不多,只有MAC地址前6位是C83A35或者00B00C的产品。其它产品线还只能用穷举法去计算。而这也需要时间,但用户可以在无线路由器里关闭WPS功能来禁止这一道暗门被盗用。 如何防止入侵:关闭WPS功能 上文的路由被破解,入侵入口是WPS,因此,关闭WPS功能,便可有效预防此类攻击。

最新无线路由漏动秒破WPA WPA2 PIN码无线路由密码图文教程 最新WPA wpa2无线路由密码破解新突破、无线路由漏洞新进展,秒破WPA WPA2无线路由密码教程、BT20凝凝无线网络教程 最新的数据研究显示WPA WPA2无线路由的加密方式是由PIN码和PSK密码组成的,也就是说PIN就相当于一把钥匙,只要有了它之后就可以开门,那么WPS就是大家要找的东西,明显的就可以知道、只要有了钥匙就可以开门,然后找想要的东西。WPA WPA2的密码也就是这样的原理。废话不多说、直接进入主题词;先看看图文教程就一目了然了。 1.首先进入虚拟机安全检测画面,如图: 2.开始扫描WPA WPA2无线信号,找到有漏动的无线路由,这下面这个框起来的就是一个可以破解的有漏动的信号了、圆圈里的就是PIN码,腾达和磊科的无线路由一般都有如图: 此次PIN码算法被解密涉及的MAC地址段不多,只有MAC地址前6位是C83A35或者00B00C的产品。. MAC地址为:00:B0:0C:05:5A:D8。我们打开电脑的计算器小工具,切换到科学计算器模式"WIN7后是程序员模式"。在16进制下输入它尾部的最后6位字符、055AD8

3.当你得到PIN码时,还不能直接使用,因为PIN码一般都是8位数的,所以要换算一下,打开计算器,找到查看,选择科学型,把那个PIN码复制到计算器16进制,然后翻译成都十进制,得到的就是无线路由的PIN码了。如图所示: 4.pin码算出来后,直接复制到选项框内,在框内300的后加上空格-p空格PIN码就可以了,-p 00000000 然后点0K。如图:

实战8187L用BT5+Reaver1.4 pin解WPA2密码堪称完美 刚开始我也是用xiaopanOS-0.3.2 然而小胖bug多多(根本无法跟经典的beini比) .特别对8187L 3070 不能正确加载驱动,经常要插10-20次比以前的BT3还难加载.有时显示驱动已经正确加载其实你的mon0 接口还没到位.我pin了百分之60就3次time out(每次time out 只能等对方路由重启).最后连MAC.WPC pin解进程文件也无发通过U盘考出,只能放弃.投向BT5怀抱. 我系统是WIN7_64位用虚拟机加载BT5虚拟机文件(Reaver1.4已装入BT5虚拟机文件) 虚拟机版本: VMwareWorkstation7.0.1build BT5虚拟机文件版本: BT5R1-GNOME-VM-32 打开shell窗口 1 输入:airmon-ng start wlan0 开启监听模式(屏幕显示加载8187L驱动成功--一次就加载成功啊!) 2 输入:wash -i mon0 -C 查看所有开启WPS的无线路由长时间无反应按Ctrl+C,结束进程,这时记下你要PJ的目标路由MAC. 3 输入:airodump-ng mon0 网卡以混杂模式扫描所有频道---并显示所有AP的信息(包括AP 的信号强度,ESSID,MAC,频道,加密方式,等等.....) 目标路由在我的本本自带无线网卡上显示无线信号强度是2格差.在BT5虚拟机信号强度是-56 这时移动8187L网卡使其信号最强-50 按Ctrl+C,结束扫描. 注:如果你已知对方无线路由信息第2,第3步可省略! 4 输入:reaver -i mon0 -b MAC -a -S -vv 开始穷举pin码 注:随时可以按CTRL+C退出保存进程,下次按下光标控制键“上”键然后回车,进程可继续。 实战我输入了reaver -i mon0 -b D8:5D:4C:37:78:F6 -a -S -vv -d 0 ( 多加了-d 0 加快速度)BT5是从12345670开始pin解的,几秒钟后屏幕飞闪......爽啊! 速度为(1 seconds/pin) 此时方显我二代8187L(三功放)的威力,看了十几分钟BT5穷举pin解又快又稳不亏为专业的无线安全检测软件! 整个过程没有警告信息......爽啊!最小化不管了.到QQ象棋下象棋.在无线论坛我不是高手,在QQ象棋我可算是高手了(2766分),杀败对手回来看 已经pin解了一个多小时,pin解进程是百分之九十一点几还是......爽啊!但是突然屏幕飞闪停止,pin解也停止.马上看本本无线网卡的托盘,目标路由消失几秒又再回来了,估计速度太快对方AP可能受不了.管它接着拼,上下键还是---reaver -i mon0 -b MAC -a -S -vv -d 0 这条命令,显示mon0 接口错误,奶奶的,可能太快把驱动給崩了.上下键airmon-ng start wlan0 加载驱动---还是一次就加载成功,接着拼可是速度下来了(6-8 seconds/pin)此时pin解进程是百分之九十二点五,从百分之九十二点五一直到pin解成功耗时1714秒见下图整个pin 解过程应不到二小时! BT5 pin解成功后, PIN码与WPA密码马上一起出来.见下图WPA密码是8位无规律字

如何蹭网相信很多人都听说过,最常用的软件是BT5,不过这个软件很有局限,一是需要再linux环境下运行,二是只能破解低级的加密Wifi,像高级一点的WPA加密方式就无可奈何了。今天用到的EWSA来自俄罗斯,可以破解WPA加密。 一、关于EWSA EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。 二、安装 下载安装即可https://www.doczj.com/doc/b816665333.html,/soft/3/84/15806.html 三、支持的显卡 1、NVIDIA显卡 GeForce 8, 9, 200 Series及更高版本(至少256MB显存)、Quadro FX 4600以后推出的专业绘图卡、TESLA C870,D870,S870,C1060,S1070 需要特别注意的是GeForce 8xxx以后所推出的绘图卡须安装CUDA 182.22以后版本的驱动程序2、ATI显卡 RADEON HD 3000 Series、RADEON HD 4600 Series、RADEON HD 4800 Series及更高版本、FireStream 9170,9250,9270 FireStream 9170,9250,9270 和N卡一样要注意的是Radeon 3xxx以后所推出的绘图卡须安装CATALYST 9.2以后版本的驱动程序。 四、使用手册 使用该软件前要事先抓好WPA握手包。抓包工具比如OmniPeek or aircrack-ng ,如果你不习惯用英文软件,可以选国产的科来也是可以。 需要注意的是:目前官方试用版破解出密码后只显示密码前两位,正版的售价为599美元支持最多20个客户端。 软件随时可暂停破解进度,免除不必要的重复破解过程,要注意的是设置字典文件要根据自己电脑的运算速度来定一个合适的值,例如500密码/秒的电脑就不要将字典文件设置在500M以上,一方面是第二次破解时加载上次进度特别慢,同时也有可能造成很难暂停破解来保存进度。从而出现假现或死机现象。 五、破解流程图 第一步:选择简体中文,GPU顶如果显卡支持的可在选译些项。

首先我们要说的是为什么有些人PIN的时候很慢。而有些人pin 的时候很快。 这里我们要用到的软件是CDLINUX随便找一个能用的就行。没必要找什么什么版本的。 软件是死的。人是活的。 只要我们学会了怎么使用。什么软件都是一样的。 首先我们这里打开打气筒(不喜欢用minidwep-gtk,不稳定) 然后我们初始化网卡。进去扫描模式。 然后我们扫描所有开启WPS的无线AP 上图为打气筒inflator 1.0的界面。我们点击scan for wps enabled aps 即为。扫描开启WPS的AP

看上图。这里显示的就是所有WPS的无线AP 这里是不分WEP。WPA2 或者开放网络的。只要你打开了WPS的无线AP这里都是可以扫描到的。 然后我们选择要扫描的AP 点击NEXT 看上图。

然后我们进去我们PIN的界面。这里我们要勾选-S 勾选了以后参数上会多一个–S 然后这就是正常的Pin了 然后就出现了这个界面。看上图。

开始从12345670 开始PIN 但是等了很长的时间也不走。 还有很多是一只重复很多。然后才走下一个。 就想上图所示的那样。7秒/PIN 如果按照这个速度下去的话。估计密码出了。人家也改密码了。 这里我们就要暂停。然后从重新修改PIN的参数来达到我们预期的效果。 我平时都是用的卡皇测试的 既最快的速度是1秒/pin 这里我我们点击ctrl+C终止保存我们PIN的进程

看上图我标记的位置。 这里我们修改为 reaver –i mon0 –b MAC –a –c 1 –e “ssid”–S –vv –N –d 0 当然这是打气筒自带的参数上我添加的。平时我都是自己写参数的 如下 reaver –i mon0 –b MAC –a –S –v –N –d 0 意思其实差不多。 然后我们点击Run 既会出现上图所示的速度。 我现在用的是8187L 6691的网卡做的测试。 而且加了上诉所说的参数。基本也不会出现路由死机什么的情况。 卡皇通常是1秒/pin 然后这里我们需要做的就是等时间了。 等前面的四位PIN码跟路由器的PIN码对上的话。既会直接跳到90%的进度就能看到希望了。 这里不再赘述。 下一个教程预告。 讲解如何保存。继续PIN。如何单卡多PIN 。多卡多PIN 。 这个教程是新手教程。老手不要看了。权当笑话。

教你如何破解无线网络wpa2密码 在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读 首先大家要明白一种数学运算,它叫做哈希算法(hash).这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。哈希是一类算法的统称(暂停!移动你的鼠标-猛击右图 ),通常哈希算法都是公开的,比如MD5,SHA-1等等。 我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ssid通过一定的算法可以得到PMK(pairwise master key)。 PMK=SHA-1(ssid,psk),PMK的长度是定长的,都是64字节。由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。 认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。PTK的计算消耗很小。PTK加上报文数据采用一定的算法(AES 或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个mic有很大关系。 四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的! 认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC 一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。 目前的破解方法是我们获得握手包后,用我们字典中的PSK+ssid先生成PMK(如果有HASH表则略过),然后结合握手包中的(客户端MAC,AP的BSSID,A-NONCE, S-NONCE)计算PTK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。- U# {6 B& ^; [% H3 ~ |" A9 t 目前最耗时的就是算PMK,可谓破解的瓶颈。即使搞定了运算量的问题,海量的密钥存储也是个问题(PMK都是64字节长度)!

使用BEINI系统穷举PIN码破解WPA及WPA2 1.首先是安装集成reaver1.3破解软件的BEINI系统。(下载地址:https://www.doczj.com/doc/b816665333.html,/file/aq5b4t0i)我是使用U盘版的beini,缺点是不能像虚拟机那样,边破解边玩其他的。这个就只有干等着,不过这个方便。还有个缺点就可能支持的网卡不多,呵呵! 2.安装ULtraISO,网上自己搜索下载! 3.如果是win7,请点右键以管理员身份运行ULtraISO。然后打开刚才下载的beini系统。如图: 4.加入引导文件,这个文件在iso包里有,用WinRAR打开Beini1.1_PLUS加入reaver1.3.iso 文件,把里面的isolinux文件夹解压出来。然后点击加入引导文件,加入isolinux内的isolinux.bin文件。

5.将iso 文件写入u 盘中,点击写入硬盘映像,u 盘请先格式化,不用太大256m 的已经够用。

6.按下图方式选择(一般默认的),然后点击写入,等待完成…… 7.beini启动盘作好后,将电脑设置为u盘启动(不懂问度娘)。插入u盘,开机进入beini 系统。 8.进入系统后,在桌面下方找到Root-shell图标,点击进入命令窗口。

9.先输入命令:airmon-ng start wlan0,如下图所示。此步骤为开启网卡监听模式,如果是外接无线网卡,请将wlan0改为wlan1.(我用的是笔记本自带网卡破解的,如果想信号好,还 是建议买一个。呵呵!) 11.然后输入airodump-ng mon0.此步骤为扫描可用的无线路由器及相关信息。

获得WPA\WPA2 握手包的方法有很多,下面介绍通过aircrack-ng工具包来载获握手数据包。 1、下载aircrack-ng工具包。 2、终端里输入 sudo airmon-ng start wlan0 启动数据监控模式。 3、终端里输入 sudo airodump -w wpa mon0 ( 此时监控端口应该为 mon0 ,DATA 保存到以wpa命名的文件中了)。 这时大家就可以看到要抓包的AP DATA为0 4、依次:网络连接图标->点鼠标左键->鼠标移到要抓取握手数据包的AP上面点左键->。 5、这时AP会提示你填入密码,随便填几个数字或字母进去(注:但必需是八位,如:AAAAAAAA OR 88888888),然后点击连接。 6、现在可以看到网络连接正在尝试连接无线AP,回头看下步骤3的终端,DATA 已经变为4个了。 7、再打开一个新的终端,输入 sudo aircrack-ng wpa*.cap 会看到里面有一个握手包了。 就是这么简单的了~! 一、关于EWSA EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK 及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。 二、安装 安装过程十分简单,下载EWSA,双击setup.exe后选择英文,后即可见到安装向导。基本上就是一路[Next]就可以安装好。安装好后头一次运行软件会提示为DEMO版本,等15秒以后会自动进入程序。 三、支持的显卡 1、NVIDIA显卡

BEINI破解WPA WPA2详细教程BEINI是目前破解WPA WPA2加密的最新最强的软件 现在为大家讲解下: 进入beini界面后,单击奶瓶图标,”FeedingBottle”弹出如下界面: 选择“yes”,进入如下界面

因为是用虚拟机进入的,所以这里只有一块网卡MAC,如果是用U盘或者光盘进入,可能会有笔记本自带的无线网卡,所以这里选择的时候,最好先确认自己要用到的网卡MAC地址是多少,选中需要的网卡单击,Message窗口会提示开启网卡的监听模式,然后点击“Next” 这里是搜索界面,Encryption是搜索指定加密方式的信号,有WEP,WPA/WPA2.破解WEP 方法很简单,一健破解,现在为大家详细讲解下如何破解WPA W AP2的加密信号 我们选WPA/WPA2,Channel Selected 是频道一般有14个频道,这里我们默认ALL Channel,即为全部频道,Scanning Time,是扫描信号的时间,一般扫描个1分钟差不多,或者5分钟都可以,这三个设置好后,点击“Scan”进行扫描

当点击“Scan”后,会跳出如上窗口,注意,如果要抓WPA/WPA2的包,前提条件,必须要有客户端有时候有,有时候没有,你要破解它,要在不同的时候反复搜索它的信号,发现它出现客户端时,抓住时机破解它,(客户端就是左下角“Clients Information”窗口有客户端MAC,),也就是说要观察你所要抓包的信号data是否有跳动,这里我们的目标就是第一个信号 扫描时间结束后就能看到如上画面,在四个信号中选择一个,这里我们注意看,当我选中要抓包信号时候,左下角“Clients Information”窗口有客户端MAC,这样才能抓到WPA包,如果你没有看到这里有客户端MAC,那就把扫描时间调整为5分钟,再次扫描。找到客户端MAC后,必须也要选中那个客户端MAC,否则下一步无法进行抓包,选中后单击“NEXT”

感谢6、8、9楼的兄弟们指正,刚刚做了个测试确实最后算出来的密码是错误的,实际上是自己输入的那个(如我在步骤5中输入的12345678),这个贴子就不删了,希望能给兄弟们提个醒,抓到WPA加密的握 手包未必就是合法的! 把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包 一、操作环境: 1、操作系统ubuntu 2、aircrack-ng工具包 3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子 https://www.doczj.com/doc/b816665333.html,/bbs/viewthread.php?tid=12521 二、步骤如下: 1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑 连接->

-> 把无线里面的自动连接AP全部删除 2、终端输入 sudo airomon-ng stat wlan0 启动监控模式

3、终端输入 sudo airodump -w wpa mon0 ( 此时监控端口为 mon0 ,DATA保存到以wpa 命名的文件中)

这时大家看到我要抓包的AP DATA为0 4、网络连接图标->点鼠标左键->鼠标移到要抓取握 手包的AP上面点左键-> 5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接

6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了 7、再开一个终端,输入 sudo aircrack-ng wpa*.cap 看看是不是里面有一个握手包了

U盘启动奶瓶破解无线WPA加密(奶瓶蹭网神器使用教程) 来源:互联网作者:佚名时间:12-23 00:01:35【大中小】点评:在无线网络流行的今天,奶瓶这个系统已经逐渐的取代BT3、BT4之类的工具,而逐渐成为了无线网络安全研究的主流系统。今天,我们就要应用这个系统来完成后面的事情 将其格式化 先把它格式化了,需要注意的是,一定要选择FAT格式,这点一定要记住,否则下面就没办法继续进行了。格式化完成之后,下面就让我们向着周围的路由器们发起进攻吧。 绰号“奶瓶”的Linux系统 奶瓶这个系统,相信玩无线的朋友应该都会知道。这是一款基于Tiny Core Linux 搭建的无线网络安全测试系统,当然由于它是用来安全测试的系统,因此在安全方面自然有着强大的功能。而且,这个系统非常简便易学,因此现在已经逐渐的取代BT3、BT4之类的工具,而逐渐成为了无线网络安全研究的主流系统。今天,我们就要应用这个系统来完成后面的事情。第2页:制作“奶瓶”启动U盘 相比于其它的系统,“奶瓶”最大的优点除了操作简便易懂之外,还有一个优点就是制作U盘启动盘非常容易,而且成功率较高。

UltraISO软件界面 下载好的“奶瓶”系统是一个.iso文件,而大小只有40MB左右,因此我们可以轻易的使用镜像软件将其写入U盘。这里,我们使用了UltraISO这款软件,相比其它的同类型软件,这款显得要简便易懂很多。 导入镜像文件之后,选择写入方式

写入速度很快,一分钟不到 加载引导文件

但是有时候选择直接写入之后,电脑并不能成功从U盘启动“奶瓶”。因此如果制作不成功之后,我们还需要选择手工加载引导文件。 引导文件位置 我们首先需要将下载的“奶瓶”的.iso文件解压缩,然后在如上图所示的目录中找到引导文件,然后再进行加载,如此操作之后,再进行U盘的写入。 第3页:进入“奶瓶”系统 修改BIOS设置 重启电脑之后,按DEL键进入BIOS设置界面,在这里我们要选择从U盘启动,以让电脑从“奶瓶”系统启动。

从零开始,教你如何破解WEP、WPA无线网络 作者:gdzl 第一章引言 近些年无线技术发展迅速,越来越多的用户开始使用无线网络,最近新搬到一小区没有安装网络,后面想到以前出差时在机场用过无线网络,小区内是否也有无线网络呢?随便一搜,果然有几个无线网络信号,于是打起了免费蹭网的主意,但信号最好的几个网络的WEP或WPA密码成为了一个门坎,于是在公司上网查到相关资料,通过几天的学习+实践,终于破解了小区内的几个无线网络。 破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。 本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。 第二章破解前的准备 一、无线网络加密的方式和破解方法原理(看不懂没关系) 1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack破解。 可以在无客户端情况下采用主动注入的方式破解 2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。 必须在合法的客户端在线的情况下抓包破解。可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。或可守株待兔等待合法的客户端上线与AP握手。 二、硬件准备、网卡选择 工先利其事,必先利其器。一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。 1、网卡芯片选择 现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。 Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

本教程用于探索无线路由安全漏洞,禁止用于非法用途,违者法律必究(与我无关) 在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读 首先大家要明白一种数学运算,它叫做哈希算法(hash),这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。哈希是一类算法的统称,通常哈希算法都是公开的,比如MD5,SHA-1等等。; 我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ss id通过一定的算法可以得到PMK(pairwise master key)。PMK=SHA-1(ssid,psk),PMK 的长度是定长的,都是64字节。由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。 认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。PTK的计算消耗很小。PTK加上报文数据采用一定的算法(AES或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个m ic有很大关系。 四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的! 8 A2 m6 T& }) U2 J认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。 目前的破解方法是我们获得握手包后,用我们字典中的PSK+ssid先生成PMK(如果有HASH 表则略过),然后结合握手包中的(客户端MAC,AP的BSSID,A-NONCE,S-NONCE)计算P TK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。 目前最耗时的就是算PMK,可谓破解的瓶颈。即使搞定了运算量的问题,海量的密钥存储也是个问题(PMK都是64字节长度)! 最近出来的tkiptun-ng只是可以解开使用tkip加密了的数据包,并不是说能够快速算出P MK或PSK。如果感兴趣,可以到书店看看讲哈希的书,说不定你把这些HASH算法都破解出来了。

穷举pin破解wpa\wpa2 请各位认真看完以下文字 1.pin破解原理篇: 首先,在WPS加密中PIN码是网络设备间获得接入的唯一要求,不需要其他身份识别方式,这就让暴力破解变得可行。 其次,WPS PIN码的第8位数是一个校验和(checksum),因此黑客只需算出前7位数即可。这样,唯一的PIN码的数量降了一个级次变成了10的7次方,也就是说有1000万种变化。 再次,在实施PIN的身份识别时,接入点(无线路由器)实际上是要找出这个PIN的前半部分(前4位)和后半部分(后3位)是否正确即可。Viehbock称当第一次PIN认证连接失败后,路由器会向客户端发回一个EAP-NACK信息,而通过该回应,攻击者将能够确定的PIN前半部或后半部是否正确。换句话说,黑客只需从7位数的PIN 中找出一个4位数的PIN和一个3位数的PIN。这样一来,级次又被降低,从1000万种变化,减少到11000(10的4次方+10的3次方)种变化。 因此,在实际破解尝试中,黑客最多只需试验11000万次,平均只需试验大约5500次就能破解。这也证实了破解PIN码的可行性。

2.概述 由于破解软件都是运行在linux系统下的,暂时还没有直接运行在window下的破解软件。所以破解还是有一定的难度! 目前的破解方法有一下几种:1.直接采用光盘启动linux破解系统,此方法需要会设置系统启动项,设置光盘启动即可。具体设置方法可以上百度查。2.采用U盘启动,首先把linux系统制作成U盘启动,然后电脑设置成U盘启动,此方法类似光盘启动。3.使用虚拟机虚拟linux系统,这种方法的优势是可以直接在Windows系统中进行操作,方便实用,接下来主要讲解方法3即:虚拟机+破解镜像破解!

教程:破解路由Wi-Fi密码其实就这么简单2013-12-16 写在前面 对于黑客,很多人又爱又恨,看见他们熟练的敲击键盘,屏幕中不停滚动鸟文最后loading的时候,我们常常羡慕不已,it's so cool!大家一定有过这样的疑问,黑客技术一定很难吧?其实,就像去年小编整理的“黑客三大必杀技”里的总结的那样:骨灰黑客不再需要技术,而是更灵活的头脑。 告诉你,简单的hack并不难,学会了今天这一招,让你也过一把黑客瘾! 该教程源自网络,经小编整理。虽然没有视频教程,但说实话这个过程一点不复杂,目的就是通过扫描获取路由器pin码(就是第一次连接新路由时要我们输入的那个8位编码,一般路由器底部会标出),有了pin码,你懂得。方法简单,大家不妨一试,会的同学和高手自动忽略吧,不喜轻喷。 如今,Wi-Fi信号满天飞,但是看似加过密的路由就真的安全么?或者你摒弃了wep加密,以为使用了wpa2就可以高枕无忧么?你知道我想说什么,既然是破解教程,就证明你的想当然已经错了。不过,还是那句话,分享这些,并非是希望大家去蹭网,搞破坏,而是希望教会大家如何从中学会保护你的无线网络。 破解的基本理论 由于wpa2的出现,以前抓包跑字典这种传统而粗暴的方式已经无法满足日益增长的蹭网需求(呃~),为此,pin码入侵的时代华丽到来。 pin码,简单的说就是识别码,路由上的为8位纯数字,只要你知道对方的pin码,就可以轻松接入无线网络。理论上,pin码可以设置为随机任何一个8位数的数字,但是这8个数字可以用穷举法进行破解,并且无线路由默认的pin 码是存在规律的,如果不进行修改,这就给蹭网提供了便利。

WPA破解详细教程

声明:任何不经别人同意而进入别人网络都是非法和不道德的行为。本教程用于学习和交流,如要实验请拿自已的 AP开刀!!

破解 WPA的前提:必须要有合法无线客户端 WPA破解的原理: 利用Deauth验证攻击。也就是说强制让合法无线客户端与 AP被断开,当它被从 WLAN 中断开后,这个无线客户端会自动尝试重新连接到 AP上,在这个重新连接过程中,数据通信就产生了,然后利用 airodump捕获一个无线路由器与无线客户端四次握手的过程,生成一个包含四次握手的 cap包。然后再利用字典进行暴力破解。 1激活网卡,并让其工作于11信道 211信道的cap包,并保存 cap包为123.cap 上图可以看出采用了 WPA加密方式,并且有一个 0016b69d10ad合法的无线客户端。 3. 进行Deauth验证攻击,强制断开合法无线客户端和AP直接的连接,使其重新进行连接 解释:-0指的是采取 Deautenticate攻击方式,后面为发送次数。-c建议还是使用,效果会更好,这个后面跟的是监测到的合法的已连接的客户端 MAC地址 注意上图红色部分,-c后面为合法无线客户端的 MAC地址 Deauth攻击往往并不是一次攻击就成功,为确保成功截获需要反复进行(WPA破解不用等到数据Data达到几万,因为它只要一个包含 WPA4次握手验证包就可以了)。如果成功捕获会出现下图红色部分的提示

这时如果输入 dir就可以在root目录下看到名为123.cap的握手包了。得到握手包 以后就可以用字典直接破解首先将在windows下用字典工具生成的字典(例 password.txt)拷贝到root目录下在BT3桌面双击system然后出现下图。 图中左边红色就为root目录,图中红色存储介质双击打开以后就看到你的每个硬盘的分区了。可以进入硬盘分区右键拷贝,然后进入root目录右键粘贴。如下图红色部分 目前 WPA的破解主要还是基于暴力破解和字典破解,暴力破解和字典破解的一个共性就是“耗时、费力、运气”所以往往有时候你花了很多时间但还是破不了,这时候希望大家还是要接受这样一个残酷的现实。