2015回顾,测试一下

一、判断选择

1. 从底层代码观察,变量指针强制指针转化时,不会产生实际指令

2. 子过程自身的局部变量可以表示为[ebp+Y]形式,此处Y为正值

3. 在通过类型强制转换的数据拷贝中,以下哪种情况会发生数据越界

A、int指针数据向char变量拷贝

B、double指针数据向int变量拷贝

C、char指针数据向int变量拷贝

D、double指针数据向double变量拷贝二填空

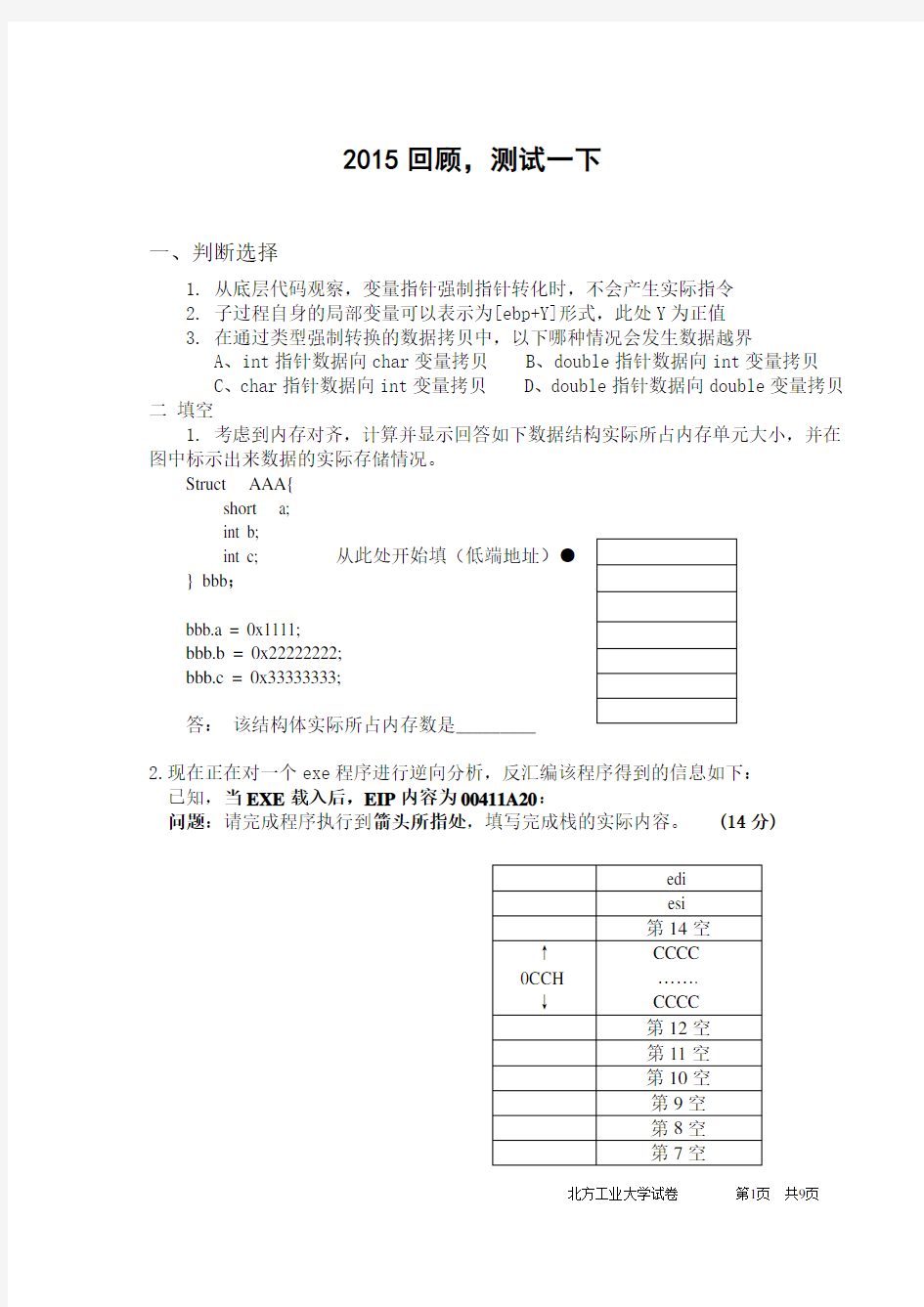

1.考虑到内存对齐,计算并显示回答如下数据结构实际所占内存单元大小,并在图中标示出来数据的实际存储情况。

Struct AAA{

short a;

int b;

} bbb;

bbb.a = 0x1111;

bbb.b = 0x22222222;

bbb.c = 0x33333333;

答:该结构体实际所占内存数是_________

2.现在正在对一个exe程序进行逆向分析,反汇编该程序得到的信息如下:

已知,当EXE载入后,EIP内容为00411A20:

问题:请完成程序执行到箭头所指处,填写完成栈的实际内容。(14分)

(注意:能写出准确16进制数据的,必须

填写16进制数值,不能准确写出的,可

以填写当时现场的寄存器)

1. ______________

2. ______________H

3. ______________H

4. ______________H

5. ______________H

6. ______________

7. ______________

8. ______________H

9. ______________H

10._____________H

11._____________H

12._____________H

13._____________H

14._____________

附逆向EXE的反汇编代码:再次强调一下当EXE载入后,EIP内容为00411A20:004113A0 push ebp

004113A1 mov ebp,esp

004113A3 sub esp,0CCh

004113A9 push ebx

004113AA push esi

004113AB push edi

004113AC lea edi,[ebp+FFFFFF34h]

004113B2 mov ecx,33h

004113B7 mov eax,0CCCCCCCCh

004113BC rep stos dword ptr es:[edi]

004113BE mov eax,dword ptr [ebp+8]

004113C1 add eax,dword ptr [ebp+0Ch]

●—>004113C4 add eax,dword ptr [ebp+10h]

004113C7 mov dword ptr [ebp-8],eax

004113CA mov eax,dword ptr [ebp-8]

004113CD pop edi

004113CE pop esi

004113CF pop ebx

004113D0 mov esp,ebp

004113D2 pop ebp

004113D3 ret

++++++++++++++++++++++++++++++++++++++++++++++++++++ ////////////////////////////////////////////////////////////////////////////////////////////////////////// ++++++++++++++++++++++++++++++++++++++++++++++++++++ 00411A20 push ebp

00411A21 mov ebp,esp

00411A23 sub esp,0F0h

00411A29 push ebx

00411A2A push esi

00411A2B push edi

00411A2C lea edi,[ebp+FFFFFF10h]

00411A32 mov ecx,3Ch

00411A37 mov eax,0CCCCCCCCh

00411A3C rep stos dword ptr es:[edi]

00411A3E mov dword ptr [ebp-8],21h

00411A45 mov dword ptr [ebp-14h],2Ch

00411A4C mov dword ptr [ebp-20h],37h

00411A53 mov eax,dword ptr [ebp-20h]

00411A56 push eax

00411A57 mov ecx,dword ptr [ebp-14h]

00411A5A push ecx

00411A5B mov edx,dword ptr [ebp-8]

00411A5E push edx

00411A5F call 004111D1

00411A64 add esp,0Ch

00411A67 mov dword ptr [ebp-2Ch],eax

00411A6A xor eax,eax

00411A6C pop edi

00411A6D pop esi

00411A6E pop ebx

00411A6F add esp,0F0h

00411A75 cmp ebp,esp

00411A77 call 00411145

00411A7C mov esp,ebp

00411A7E pop ebp

00411A7F ret

++++++++++++++++++++++++++++++++++++++++++++++++++++

//////////////////////////////////////////////////////////////////////////////////////////////////////////

++++++++++++++++++++++++++++++++++++++++++++++++++++

004111D1 jmp 004113A0

三、逆向练习

现在得到一个可执行EXE执行程序,反汇编该程序得到的信息展示如下:

已知,当EXE载入后,EIP内容为00411490

要求: 写出其对应的高级语言

附逆向EXE的反汇编代码:再次强调一下当EXE载入后,EIP内容为00411490 00411490 push ebp //

00411491 mov ebp,esp // 形成自己的栈坐标

00411493 sub esp,0D8h //

00411499 push ebx //---------------------------

0041149A push esi // 寄存器保护

0041149B push edi //

0041149C lea edi,[ebp+FFFFFF28h] //-------------------------

004114A2 mov ecx,36h //

004114A7 mov eax,0CCCCCCCCh // 初始化临时变量区

004114AC rep stos dword ptr es:[edi] //-------------------------

004114AE mov esi,esp

004114B0 push 415AB0h

004114B5 call dword ptr ds:[004182BCh] // printf函数

004114BB add esp,4 // 堆栈平衡调整

004114BE cmp esi,esp

004114C0 call 00411145 //安全机制函数,逆向忽略004114C5 mov esi,esp

004114C7 push 4157ACh

004114CC call dword ptr ds:[004182BCh] // printf函数

004114D2 add esp,4

004114D5 cmp esi,esp //

004114D7 call 00411145 //安全机制函数,逆向忽略004114DC mov dword ptr [ebp-8],39h

004114E3 mov dword ptr [ebp-14h],3Ch

004114EA mov eax,dword ptr [ebp-8]

004114ED cmp eax,dword ptr [ebp-14h]

004114F0 jle 0041150B

004114F2 mov esi,esp

004114F4 push 4162E4h

004114F9 call dword ptr ds:[004182BCh] // printf函数

004114FF add esp,4

00411502 cmp esi,esp

00411504 call 00411145 //安全机制函数,逆向忽略00411509 jmp 0041151B

0041150B mov eax,dword ptr [ebp-14h]

0041150E push eax

0041150F mov ecx,dword ptr [ebp-8]

00411512 push ecx

00411513 call 00411168

00411518 add esp,8

0041151B mov dword ptr [ebp-14h],32h

00411522 mov eax,dword ptr [ebp-8]

00411525 cmp eax,dword ptr [ebp-14h]

00411528 jle 0041153A

0041152A mov eax,dword ptr [ebp-14h]

0041152D push eax

0041152E mov ecx,dword ptr [ebp-8]

00411531 push ecx

00411532 call 00411168

00411537 add esp,8

0041153A mov esi,esp

0041153C push 4162A0h

00411541 call dword ptr ds:[004182BCh] // printf函数00411547 add esp,4

0041154A cmp esi,esp

0041154C call 00411145 //安全机制函数,逆向忽略00411551 mov esi,esp

00411553 push 415BC8h

00411558 call dword ptr ds:[004182BCh] // printf函数

0041155E add esp,4

00411561 cmp esi,esp

00411563 call 00411145 //安全机制函数,逆向忽略00411568 xor eax,eax // 程序状态返回置0

// 和下面的代码构成高级语言0041156A pop edi // return 0

0041156B pop esi // 程序收尾返回

0041156C pop ebx //

0041156D add esp,0D8h //

00411573 cmp ebp,esp //

00411575 call 00411145 //安全机制函数,逆向忽略0041157A mov esp,ebp //

0041157C pop ebp

0041157D ret

++++++++++++++++++++++++++++++++++++++++++++++

/////////////////////////////////////////////////////////////////////////////////////////////

++++++++++++++++++++++++++++++++++++++++++++++

00411168 jmp 004113B0

++++++++++++++++++++++++++++++++++++++++++++++

//////////////////////////////////////////////////////////////////////////////////////////////

++++++++++++++++++++++++++++++++++++++++++++++

004113B0 push ebp //

004113B1 mov ebp,esp // 形成自己的栈坐标004113B3 sub esp,0CCh //----------------------------- 004113B9 push ebx //

004113BA push esi // 寄存器保护

004113BB push edi //---------------------------- 004113BC lea edi,[ebp+FFFFFF34h] //

004113C2 mov ecx,33h //

004113C7 mov eax,0CCCCCCCCh // 初始化临时变量区004113CC rep stos dword ptr es:[edi] //--------------------------- 004113CE mov eax,dword ptr [ebp+8]

004113D1 cmp eax,dword ptr [ebp+0Ch]

004113D4 jl 004113E1

004113D6 mov eax,dword ptr [ebp+8]

004113D9 sub eax,dword ptr [ebp+0Ch]

004113DC mov dword ptr [ebp-8],eax

004113DF jmp 004113EA

004113E1 mov eax,dword ptr [ebp+0Ch]

004113E4 sub eax,dword ptr [ebp+8]

004113E7 mov dword ptr [ebp-8],eax

004113EA mov esi,esp

004113EC mov eax,dword ptr [ebp-8]

004113EF push eax

004113F0 push 41576Ch

004113F5 call dword ptr ds:[004182BCh] // printf函数

004113FB add esp,8

004113FE cmp esi,esp

00411400 call 00411145 //安全机制函数,逆向忽略00411405 mov esi,esp

00411407 push 41575Ch

0041140C call dword ptr ds:[004182BCh] // printf函数

00411412 add esp,4

00411415 cmp esi,esp

00411417 call 00411145 //安全机制函数,逆向忽略0041141C mov esi,esp

0041141E push 415748h

00411423 call dword ptr ds:[004182BCh] // printf函数

00411429 add esp,4

0041142C cmp esi,esp

0041142E call 00411145 // 安全机制函数,逆向忽略00411433 mov esi,esp

00411435 push 415858h

0041143A call dword ptr ds:[004182BCh] // printf函数

00411440 add esp,4

00411443 cmp esi,esp

00411445 call 00411145 // 安全机制函数,逆向忽略0041144A mov eax,dword ptr [ebp-8] // 返回值保存传递返回0041144D pop edi //

0041144E pop esi //

0041144F pop ebx // 程序收尾返回

00411450 add esp,0CCh //

00411456 cmp ebp,esp //

00411458 call 00411145 // 安全机制函数,逆向忽略0041145D mov esp,ebp //

0041145F pop ebp //

00411460 ret //

==============================================

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

==============================================

内存数据区:

0x00415740 00 00 00 00 00 00 00 00 74 68 65 20 61 62 69 6c ........the abil

0x00415750 69 74 79 20 6f 66 20 00 00 00 00 00 63 61 6e 20 ity of .....can

0x00415760 79 6f 75 20 68 61 76 65 20 00 00 00 74 68 65 69 you have ...thei

0x00415770 72 20 73 75 6d 20 69 73 20 a3 ba 25 64 0a 00 00 r sum is ..%d...

0x00415780 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0x00415790 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0x004157A0 00 00 00 00 00 00 00 00 00 00 00 00 70 72 6f 67 ............prog

0x004157B0 72 61 6d 20 79 6f 75 20 61 72 65 20 61 6e 61 6c ram you are anal

0x004157C0 79 7a 69 6e 67 20 6e 6f 77 21 00 00 00 00 00 00 yzing now!......

0x004157D0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0x00415840 72 00 63 00 5c 00 63 00 72 00 74 00 65 00 78 00 r.c.\.c.r.t.e.x.

0x00415850 65 00 2e 00 63 00 00 00 72 65 76 65 72 73 65 20 e...c...reverse

0x00415860 61 6e 61 6c 79 73 69 73 00 00 00 00 00 00 00 00 analysis........

0x00415870 5f 00 5f 00 6e 00 61 00 74 00 69 00 76 00 65 00 _._.n.a.t.i.v.e.

0x00415B70 67 20 63 6f 6e 76 65 6e 74 69 6f 6e 20 77 69 74 g convention wit

0x00415B80 68 20 61 20 66 75 6e 63 74 69 6f 6e 20 70 6f 69 h a function poi

0x00415B90 6e 74 65 72 20 64 65 63 6c 61 72 65 64 20 77 69 nter declared wi

0x00415BA0 74 68 20 61 20 64 69 66 66 65 72 65 6e 74 20 63 th a different c

0x00415BB0 61 6c 6c 69 6e 67 20 63 6f 6e 76 65 6e 74 69 6f alling conventio

0x00415BC0 6e 2e 0a 0d 00 00 00 00 74 72 61 70 a3 ac 63 6f n.......trap..co

0x00415BD0 6e 67 72 61 74 75 6c 61 74 69 6f 6e 21 20 6e 6f ngratulation! no

0x00415BE0 77 20 69 73 20 74 68 65 20 65 6e 64 0a 00 00 00 w is the end....

0x00415BF0 00 00 00 00 e8 5a 41 00 90 59 41 00 68 59 41 00 .....ZA..YA.hYA.

0x00415C00 28 59 41 00 f4 58 41 00 d0 58 41 00 01 00 00 00 (YA..XA..XA.....

0x00415C10 00 00 00 00 01 00 00 00 01 00 00 00 01 00 00 00 ................

0x00415C20 01 00 00 00 53 74 61 63 6b 20 61 72 6f 75 6e 64 ....Stack around

0x00415C30 20 74 68 65 20 76 61 72 69 61 62 6c 65 20 27 00 the variable '.

0x00416280 41 00 00 00 41 44 56 41 50 49 33 32 2e 44 4c 4c A...ADVAPI32.DLL 0x00416290 00 00 00 00 98 71 41 00 f0 71 41 00 00 00 00 00 .....qA..qA.....

0x004162A0 74 68 69 73 20 69 73 20 74 72 75 65 20 65 6e 64 this is true end

0x004162B0 21 20 62 75 74 20 79 6f 75 20 73 68 6f 75 6c 64 ! but you should

0x004162C0 20 6e 6f 74 20 72 65 6c 61 78 20 79 6f 75 72 73 not relax yours 0x004162D0 65 6c 66 21 21 21 20 42 65 20 63 61 72 65 66 75 elf!!! Be carefu 0x004162E0 6c 20 00 00 68 65 6c 6c 6f a3 ac 64 6f 20 79 6f l ..hello..do yo

0x004162F0 75 20 68 61 76 65 20 67 65 74 20 74 68 65 20 72 u have get the r 0x00416300 69 67 68 74 20 72 65 73 75 6c 74 3f 20 6e 6f 21 ight result? no!

0x00416310 20 69 74 27 73 20 6e 6f 74 20 6f 76 65 72 0a 00 it's not over..

0x00415A50 43 68 61 6e 67 69 6e 67 20 74 68 65 20 63 6f 64 Changing the cod 0x00415A60 65 20 69 6e 20 74 68 69 73 20 77 61 79 20 77 69 e in this way wi 0x00415A70 6c 6c 20 6e 6f 74 20 61 66 66 65 63 74 20 74 68 ll not affect th

0x00415A80 65 20 71 75 61 6c 69 74 79 20 6f 66 20 74 68 65 e quality of the 0x00415A90 20 72 65 73 75 6c 74 69 6e 67 20 6f 70 74 69 6d resulting optim 0x00415AA0 69 7a 65 64 20 63 6f 64 65 2e 0a 0d 00 00 00 00 ized code.......

0x00415AB0 74 68 69 73 20 69 73 20 20 61 20 73 69 6d 70 6c this is a simpl 0x00415AC0 65 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 e...............

0x00415AD0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

0x00415BA0 74 68 20 61 20 64 69 66 66 65 72 65 6e 74 20 63 th a different c 0x00415BB0 61 6c 6c 69 6e 67 20 63 6f 6e 76 65 6e 74 69 6f alling conventio 0x00415BC0 6e 2e 0a 0d 00 00 00 00 74 72 61 70 a3 ac 63 6f n.......trap..co

0x00415BD0 6e 67 72 61 74 75 6c 61 74 69 6f 6e 21 20 6e 6f ngratulation! no 0x00415BE0 77 20 69 73 20 74 68 65 20 65 6e 64 0a 00 00 00 w is the end.... 0x00415BF0 00 00 00 00 e8 5a 41 00 90 59 41 00 68 59 41 00 .....ZA..YA.hYA. 0x00415C00 28 59 41 00 f4 58 41 00 d0 58 41 00 01 00 00 00 (YA..XA..XA.....

计算机网络信息安全技术管理与应用 摘要:在互联网高度发达的今天,网络信息安全问题成为全世界共同关注的焦点。包含计算机病毒、木马、黑客入侵等在内的计算机网络信息安全事故频繁发生,给信息时代的人们敲响了警钟。互联网技术的广泛应用,给人们的工作、学习和生活带来了极大的便利,提高了工作效率,降低了活动成本,使原本复杂、繁琐的工作变得简单易行。但互联网开放、自由的特点又使得其不得不面临许多问题。文章围绕基于网络信息安全技术管理的计算机应用进行探讨,分析了当前计算机网络信息安全发展现状及存在的主要问题,介绍了主要的网络信息安全防范技术,希望能够帮助人们更好地了解网络信息安全知识,规范使用计算机,提高网络信息安全水平。 关键词:网络;信息安全;黑客;计算机应用 引言 计算机和互联网的发明与应用是二十世纪人类最重要的两项科学成果。它们的出现,深深改变了人类社会生产、生活方式,对人们的思想和精神领域也产生了重大影响。随着互联网的出现,人类社会已经步入信息时代,网络上的海量信息极大地改善了人们工作条件,原本困难的任务变得简单,人们的生活更加丰富多彩。计算机和互联网在给人们带来巨大的便利的同时,也带来了潜在的威胁。每年因为网络信息安全事故所造成的经济损失就数以亿计。网络信息安全问题也日渐凸显,已经引起各国政府和社会各界的高度关注。加强计算机网络信息安全技术研究与应用,避免网络信息安全事故发生,保证互联网信息使用安全是当前IT 产业重点研究的课题。 1计算机网络信息安全现状及存在的主要问题 1.1互联网本身特性的原因 互联网具有着极为明显的开放性、共享性和自由性特点,正是这三种特性,赋予了互联网旺盛的生命力和发展动力。但同时,这三个特点也给互联网信息安全带来了隐患。许多不法份子利用互联网开放性的特点,大肆进行信息破坏,由于互联网安全管理体制机制尚不完善,用户的计算机使用行为还很不规范,缺乏安全防范意识等,这些都给不法份子进行违法活动创造了机会。 1.2黑客行为与计算机病毒的危害 黑客行为和计算机病毒、木马等是现阶段计算机安全最主要的两大威胁。所谓黑客,是指利用计算机知识、技术通过某种技术手段入侵目标计算机,进而进行信息窃取、破坏等违法行为的人。黑客本身就是计算机技术人员,其对计算机的内部结构、安全防护措施等都较为了解,进而能够通过针对性的措施突破计算机安全防护,在不经允许的情况下登录计算机。目前就世界范围而言,黑客数量众多,规模庞大,有个人行为,也有组织行为,通过互联网,能够对世界上各处联网计算机进行攻击和破坏。由于计算机用途广泛,黑客行为造成的破坏结果也多种多样。计算机病毒是一种特殊的计算机软件,它能够自我复制,进而将其扩散到目标计算机。计算机病毒的危害也是多种多样的,由于计算机病毒种类繁多,且具有极强的

本文由nbdsb123456贡献 最全的脱壳,反编译,汇编工具集合 破解工具下载连接 1 调试工具 Ollydbg V1.10 正式汉化修改版+最新最全插件2.02m SmartCheck V6.20 20.54M Compuware SoftICE V4.3.1 精简版10.57M Compuware (SoftICE) Driver Studio V3.1 完全版176.52M TRW2000 V1.22 汉化修改版+全部最新插件1.47Mforwin9X 动态破解VB P-code程序的工具 WKTVBDebugger1.4e 2 反汇编工具 W32Dasm是一个静态反汇编工具,也是破解人常用的工具之一,它也被比作破解人的屠龙刀。 W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,修改后的W32Dasm功能更强大,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品! W32Dasm V10.0 汉化增强版419 KB 反汇编工具老大,功能大大的胜过了w32dasm。学习加解密的朋友不可错过。即使不用你也要收藏一份。:) IDA Pro Standard V4.60.785 零售版 + Flair + SDK33.08 MB C32Asm是集反汇编、16进制工具、Hiew修改功能与一体的新工具。强烈推荐! C32Asm V0.4.12 1.97 MB C32Asm V0.4.12 破解补丁 650 KB 3 反编译工具 Delphi DeDe3.50.04 Fix增强版5.3 MB 4 PE相关工具 PE编辑工具 Stud_PE1.8 PE工具,用来学习PE格式十分方便。 https://www.doczj.com/doc/b65183771.html,/tools/PE_tools/Editor/stdupe/Stud_PE1.8.zip ProcDump32 v1.6.2 FINAL Windows下的脱壳工具并可进行PE编辑。可惜不更新了,己过时,现阶段一般只用来作为PE编辑工具使用。 Win9x/2K 大小:161K https://www.doczj.com/doc/b65183771.html,/tools/PE_tools/Editor/ProcDump/PDUMP32.ZIP LordPE DLX 强大的PE编辑工具,有了它,其它的相关工具你可以扔进垃圾堆了。 https://www.doczj.com/doc/b65183771.html,/tools/PE_tools/Lordpe/LPE-DLX.ZIP PEditor 1.7 可修复PE文件头,一款相当方便的PE文件头编辑工具。 417K PE Tools v1.5.4 另一款PE编辑工具。 https://www.doczj.com/doc/b65183771.html,/tools/PE_tools/Editor/PEditor/PEDITOR.ZIP 输入表重建工具 ImportREC v1.6 FINAL 各类插件可以手工重建Import表,支持UPX、Safedisc 1、PECompact、PKLite32、Shrinker、ASPack, ASProtect、tELock等。 160K

网络与信息安全课程设计方案 第二小组 案例2 撰稿人: 王雄达

目录 1.设计背景 (3) 2.需求分析 (3) 3.整合分析 (3) 4.网络安全设计 (4) 1)网络拓扑图 (4) 2)计划产品 (4) 3)主要产品详细信息 (5)

5.总结 (7) 6.卷末语 (7) 1)心得 (7) 2)收获 (7) 3)卷末语 (8) 一、设计背景 某数据服务公司,拥有服务器20台,为用户提供Web服务器空间和服务器托管等 服务。这些服务器目前在一个局域网中,共享一个与网通相连的外网接口。计划投 入资金100万元用于提高系统的安全性。 二、需求分析 根据公司方的需求,总结为以下几点: 1.防病毒、防网络攻击; 2.能够抵挡一定强度的DDoS攻击; 3.防止雷电、潮湿、静电、电源问题等带来的服务中止或设备损坏; 4.防止未授权用户进入服务器机房; 5.当网通的网络连接出现问题时,可以保证服务器仍然可以提供网络访问; 6.当对一个服务器的访问压力过大时,可以分流到另外的服务器,保证可用性。 三、整合分析 经过小组思考讨论后,将以上要求整合,并通过安全风险分析,得出以下五点: A.网络安全风险: 防网络攻击; 防DDoS攻击; B.操作系统安全风险:

防病毒; C.物理安全风险: 防止静电,潮湿,静电,电源问题等带来的服务终止或设备损坏; D.管理安全风险: 防止未授权用户进入服务器机房; E.应用安全分析: 当网通网络连接出现问题,保证服务器仍然可以提供网络访问; 当服务器的访问压力大,可以分流道另外的服务器,保证可用性。 四、网络安全设计 4.1网络拓扑图 以下是我们根据分析设计的网络拓扑图

ARM平台下的反汇编 目的 作为代码插桩过程的前提,首先需要对于所提供的二进制代码进行必要的分析,了解ELF文件的结构以及ARM平台的指令编码,将二进制01码翻译成为用户可读的汇编代码。通过对于汇编代码的分析,用户可以得到程序应用中各个函数起始地址以及程序各个模块的流程调用等重要信息,为代码插桩提供详细的数据。经过插桩的代码最后通过再一次汇编的过程输出到目标文件。因此,正确、快速地进行平台下的反汇编工作显得十分关键。 ARM平台介绍[1-2] ARM(Advanced RISC Machines)是微处理器行业的一家知名企业,设计了大量高性能、廉价、耗能低的RISC(精简指令集计算机)处理器、相关技术及软件。技术具有性能高、成本低和能耗低等特点。经历过早期自己设计和制造芯片的不景气之后,公司自己开始不制造芯片,只将芯片的设计方案授权(licensing)给其他公司,由它们来生产,形成了较为独特的盈利模式。RISC结构优先选取使用频率最高的简单指令,避免复杂指令;将指令长度固定,指令格式和寻地方式种类减少;以控制逻辑为主,不用或少用微码控制等。ARM处理器在秉承RISC体系优点的基础上,进行了针对嵌入式系统的功能扩展,使得指令更加灵活,处理器性能在嵌入式平台上更加突出。 ARM微处理器的核心结构如下图所示: Figure 1.ARM处理器核心结构示意图[2] 数据指令通过数据总线进入到处理器核心,然后在指令被执行之前经由指令解码器翻译。和所有精简指令集处理器一样,ARM采用了load-store架构,load指令将数据从内存拷贝到寄存器,store指令将数据从寄存器转储到内存,所有的数据处理在寄存器中完成。 ARM处理器是32位的处理器,所有的指令默认将寄存器视为32位的值,因此Sign extend会在数据写入寄存器之前将所有8位或者12位的数值转换为32位的数值。ARM指令通常有两个源寄存器: Rn, Rm 以及一个目标寄存器,操作数都是从寄存器通过内部总线读取得到。 核心的ALU (arithmetic logic unit) or MAC (multiply-accumulate unit) 从内部总线A,B上取得操作数进行运算,然后将结果写入目标寄存器。 ARM处理器一个很大的特色是寄存器Rm可以选择性地在进入ALU运算之前在barrel shifter中进

重庆三峡学院2017 至2018 学年度第 1 期 网络管理与信息安全课程期末考试A试题 试题使用对象: 2015级计算机科学与技术1、2班 本试题共: 3 页,附答题纸 1 张,草稿纸 1 张参考人数: 112 人 命题人:刘烽考试用时: 120 分钟答题方式:闭卷 说明:1、答题请使用黑色或蓝色的钢笔、圆珠笔在答题纸上书写工整。 2、考生应在答题纸上答题,在此卷上答题作废。 一、单选题(本题共20分,共10小题,每题各2分) 1、信息安全管理体系是指。 A、实现信息安全管理的一套计算机软件 B、实现信息安全管理的一套组织结构 C、建立信息安全方针和目标并实现这些目标的一组相互关联相互作用的要素 D、实现信息安全管理的行政体系 2、服务器端口数最大可以有个。 A、65535 B、1024 C、8000 D、10000 3、一个可信任的给每个用户分配一个唯一的名称并签发一个包含用户信息的证书。 A、RA B、SSL C、PKI D、CA 4、为了防御网络监听,最常用的方法是。 A、采用物理传输(非网络) B、信息加密 C、无线网 D、使用专线传输 5、目前黑客攻击的手段有口令破译、Web欺骗、缓冲器溢出等,但最常见、最基本的攻击方法是。 A、端口扫描 B、拒绝服务 C、后门攻击 D、以上都是 6、PKI系统所有的安全操作都是通过来实现的。 A、数字证书 B、口令 C、用户名 D、其他 7、使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于。 A、文件共享漏洞 B、拒绝服务 C、BIND漏洞 D、远程过程调用漏洞 8、在RSA算法中,选者两个质数P=17 Q=11,加速密钥为E=7,计算密钥D应该是。 A、23 B、13 C、22 D、17 9、SMTP提供发邮件服务,默认端口号为。

信息安全数学基础习题答案 第一章整数的可除性 1.证明1:因为2|n 所以n=2k , k1Z 5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1,k11Z 7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1即k1=7 k2,k21Z 所以n=2*5*7 k2即n=70 k2, k21Z 因此70|n 证明2:n是2、5、7的公倍数,所以[2,5,7]|n,又知2、5、7互素,所以[2,5,7]=2*5*7=70,即70|n。 2.证明:因为a3-a=(a-1)a(a+1) 当a=3k,k22(mod) a b p ≡Z 3|a 则3|a3-a 当a=3k-1,k p a b -Z 3|a+1 则3|a3-a 当a=3k+1,k p a b +Z 3|a-1 则3|a3-a 所以a3-a能被3整除。 3.证明:任意奇整数可表示为2 k0+1, k022(mod) ≡Z a b p (2 k0+1)2=4 k02+4 k0+1=4 k0 (k0+1)+1 由于k0与k0+1为两连续整数,必有一个为偶数,所以k0 (k0+1)=2k 所以(2 k0+1)2=8k+1 得证。 4.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a3-a 由第二题结论3|(a3-a)即3|(a-1)a(a+1) 又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1) 又(3,2)=1 所以6|(a-1)a(a+1) 得证。 5.证明:构造下列k个连续正整数列: (k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k p a b -Z 对数列中任一数 (k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1], i=2,3,4,…(k+1) 所以i|(k+1)!+i 即(k+1)!+i为合数 所以此k个连续正整数都是合数。 6.证明:因为1911/2<14 ,小于14的素数有2,3,5,7,11,13 经验算都不能整除191 所以191为素数。 因为5471/2<24 ,小于24的素数有2,3,5,7,11,13,17,19,23 经验算都不能整除547 所以547为素数。 由737=11*67 ,747=3*249 知737与747都为合数。 8.解:存在。eg:a=6,b=2,c=9 9.证明:反证,设n/p是合数,n/p= k1k2, k1>p, k2>p,则n=p k1k2> n3,所以p< n1/3,矛盾。 10.证明:p1 p2 p3|n,则n= p1 p2 p3k,k p a b +N+ 又p1≤ p2≤p3,所以n= p1 p2 p3k≥p13 即p13≤n1/3 p1为素数则p1≥2,又p1≤ p2≤p3,所以n= p1 p2 p3k≥2 p2 p3≥2p22 即p2≤(n/2)1/2得证。 11.解:小于等于5001/2的所有素数为2,3,5,7,11,13,17,19,依次删除这些素数的倍数可得所求素数: 12.证明:反证法 假设3k+1没有相同形式的素因数,则它一定只能表示成若干形如3k-1的素数相乘。 (3 k1+1)(3 k2+1)=[( 3 k1+1) k2+ k1]*3+1 显然若干个3k+1的素数相乘,得到的还是3k+1的形式,不能得出3k-1的数,因此假设不成立,结论得证。 同理可证其他。 13.证明:反证法 假设形如4k+3的素数只有有限个,记为p1, p2,…, p n 因为4k+3=4k`-1=4k-1 构造N=4*p1*p2*…*p n-1≥3*p1*p2*…*p n 所以N>p i (i=1,2,…,n) N为4k-1形式的素数,即为4k+3的形式,所以假设不成立。

一个简单的 C++程序反汇编解析 本系列主要从汇编角度研究 c++语言机制和汇编的对应关系。第一篇自然应该从最简单的开始。 c++的源代码如下: class my_class { public : my_class( { m_member = 1; } void method(int n { m_member = n; } ~my_class( { m_member = 0; } private :

int m_member; }; int _tmain(int argc, _tchar* argv[] { my_class a_class; a_class.method(10; return 0; } 可以直接 debug 的时候看到 assembly 代码,不过这样获得的代码注释比较少。比较理想的方法是利用 vc 编译器的一个选项 /fas来生成对应的汇编代码。 /fas还会在汇编代码中加入注释注明和 c++代码的对应关系,十分有助于分析。 build 代码便可以在输出目录下发现对应的 .asm 文件。本文将逐句分析汇编代码和 c++的对应关系。 首先是 winmain : _text segment _wmain proc push ebp ; 保存旧的 ebp mov ebp, esp ; ebp保存当前栈的位置 push -1 ; 建立 seh(structured exception handler链 ; -1表示表头 , 没有 prev

push __ehhandler$_wmain ; seh异常处理程序的地址 mov eax, dword ptr fs:0 ; fs:0指向 teb 的内容,头 4个字节是当前 seh 链的地址 push eax ; 保存起来 sub esp, d8h ; 分配 d8h 字节的空间 push ebx push esi push edi lea edi, dword ptr [ebp-e4h] ; e4h = d8h + 4 * 3,跳过中间 ebx, esi, edi mov ecx, 36h ; 36h*4h=d8h,也就是用 36h 个 cccccccch 填满刚才分配的 d8h 字节空间 mov eax, cccccccch rep stosd mov eax, dword ptr ___security_cookie xor eax, ebp push eax ; ebp ^ __security_cookie压栈保存 lea eax, dword ptr [ebp-0ch] ; ebp-0ch 是新的 seh 链的结构地址(刚压入栈中的栈地址 mov dword ptr fs:0, eax ; 设置到 teb 中作为当前 active 的 seh 链表末尾 到此为止栈的内容是这样的: 低地址 security cookie after xor

计算机寄存器分类简介: 32位CPU所含有的寄存器有: 4个数据寄存器(EAX、EBX、ECX和EDX) 2个变址和指针寄存器(ESI和EDI) 2个指针寄存器(ESP和EBP) 6个段寄存器(ES、CS、SS、DS、FS和GS) 1个指令指针寄存器(EIP) 1个标志寄存器(EFlags) 1、数据寄存器 数据寄存器主要用来保存操作数和运算结果等信息,从而节省读取操作数所需占用总线和访问存储器的时间。 32位CPU有4个32位的通用寄存器EAX、EBX、ECX和EDX。 对低16位数据的存取,不会影响高16位的数据。 这些低16位寄存器分别命名为:AX、BX、CX和DX,它和先前的CPU中的寄存器相一致。 4个16位寄存器又可分割成8个独立的8位寄存器(AX:AH-AL、BX:BH-BL、CX:CH-CL、DX:DH-DL),每个寄存器都有自己的名称,可独立存取。 程序员可利用数据寄存器的这种“可分可合”的特性,灵活地处理字/字节的信息。 寄存器EAX通常称为累加器(Accumulator),用累加器进行的操作可能需要更少时间。可用于乘、除、输入/输出等操作,使用频率很高; 寄存器EBX称为基地址寄存器(Base Register)。它可作为存储器指针来使用; 寄存器ECX称为计数寄存器(Count Register)。

在循环和字符串操作时,要用它来控制循环次数;在位操作中,当移多位时,要用CL来指明移位的位数; 寄存器EDX称为数据寄存器(Data Register)。在进行乘、除运算时,它可作为默认的操作数参与运算,也可用于存放I/O的端口地址。在16位CPU中,AX、BX、CX和DX不能作为基址和变址寄存器来存放存储单元的地址, 在32位CPU中,其32位寄存器EAX、EBX、ECX和EDX不仅可传送数据、暂存数据保存算术逻辑运算结果, 而且也可作为指针寄存器,所以,这些32位寄存器更具有通用性。 2、变址寄存器 32位CPU有2个32位通用寄存器ESI和EDI。 其低16位对应先前CPU中的SI和DI,对低16位数据的存取,不影响高16位的数据。 寄存器ESI、EDI、SI和DI称为变址寄存器(Index Register),它们主要用于存放存储单元在段内的偏移量, 用它们可实现多种存储器操作数的寻址方式,为以不同的地址形式访问存储单元提供方便。 变址寄存器不可分割成8位寄存器。作为通用寄存器,也可存储算术逻辑运算的操作数和运算结果。 它们可作一般的存储器指针使用。在字符串操作指令的执行过程中,对它们有特定的要求,而且还具有特殊的功能。 3、指针寄存器 其低16位对应先前CPU中的BP和SP,对低16位数据的存取,不影响高16位的数据。 32位CPU有2个32位通用寄存器EBP和ESP。 它们主要用于访问堆栈内的存储单元,并且规定: EBP为基指针(Base Pointer)寄存器,用它可直接存取堆栈中的数据;

第一章参考答案 (1) 5,4,1,5. (2) 100=22*52, 3288=23*3*137. (4) a,b可以表示成多个素因子的乘积a=p 1p 2 ––p r , b=q 1 q 2 ––q s ,又因为(a, b)=1,表明a, b没有公共(相同)素因子. 同样可以将a n, b n表示为多个素因子 相乘a n=(p 1p 2 ––p r )n, b n=(q 1 q 2 ––q s )n明显a n, b n也没有公共(相同)素因子. (5)同样将a, b可以表示成多个素因子的乘积a=p 1p 2 ––p r , b=q 1 q 2 ––q s , a n=(p 1p 2 ––p r )n, b n=(q 1 q 2 ––q s )n,因为a n| b n所以对任意的i有, p i 的n次方| b n, 所以b n中必然含有a的所有素因子, 所以b中必然含有a的所有素因子, 所以a|b. (6)因为非零a, b, c互素,所以(a, b)=(a, c)=1,又因为a=p 1p 2 ––p r , b=q 1q 2 ––q s , ab=p 1 p 2 ––p r q 1 q 2 ––q s , 又因为a, b, c互素, 所以a, b, c中 没有公共(相同)素因子, 明显ab和c也没有公共(相同)素因子.所以(ab, c)= (a, b)(a, c). (7)2,3,5,7,11,13,17,19,23,29,31,37,41,43,47,53,59,61,67,71,73,79,83,89,9 7,101,103,107, 109, 113, 127,131,137,139,149,151,157,163,167,173,179,181,191,193,197,199. (11)对两式进行变形有21=0(mod m), 1001=0(mod m),可以看出要求满足的m即使求21和1001的公约数, 为7和1. (12)(70!)/(61!)= 62*63*––*70=(-9)*(-8)*––*(-1)=-9!=-362880=1(mod 71). 明显61!与71互素, 所以两边同乘以61!, 所以70!=61!(mod 71). (13)当n为奇数时2n=(-1)n=-1=2(mod 3), 两边同时加上1有2n+1=0(mod 3), 所以结论成立. 当n为偶数时2n=(-1)n=1(mod 3), 两边同时加上1有2n+1=2(mod 3), 所以结论成立. (14)第一个问:因为(c,m)=d, m/d为整数.假设ac=k 1m+r, bc=k 2 m+r,有 ac=k 1d(m/d)+r, bc=k 2 d(m/d)+r所以ac=bc(mod m/d),因为(c,m/d)=1,所以两边 可以同除以一个c, 所以结论成立. 第二个问题:因为a=b(mod m), 所以a-b=k i *m i ,a-b是任意m i 的倍数, 所以a-b是m i 公倍数,所以[m i ]|a-b.(利用式子:最小公倍数=每个数的乘积/ 最大公约数, 是错误的, 该式子在两个数时才成立) (15)将整数每位数的值相加, 和能被3整除则整数能被3整除, 和能被9整除则整数能被9整除, (1)能被3整除, 不能被9整除,(2)都不能,(3)都不能,(4)都不能 第二章答案 (5)证明:显然在群中单位元e满足方程x2=x, 假设存在一个元素a满足方程x2=x, 则有a2=a, 两边同乘以a-1有a=e. 所以在群中只有单位元满足方程x2=x. (6)证明:因为群G中每个元素都满足方程x2=e, 所以对群中任意元素a,b 有aa=e, bb=e, (ab)

在bin文件中,就是一条条的机器指令,每条指令4个字节。 在ADS中打开一个.s文件,选择project->disassemble 可以看到汇编的机器码 汇编代码如下(ADS中的一个例程\ARM\ADSv1_2\Examples\asm\armex.s): AREA ARMex, CODE, READONL Y ; name this block of code ENTRY ; mark first instruction ; to execute start MOV r0, #10 ; Set up parameters MOV r1, #3 ADD r0, r0, r1 ; r0 = r0 + r1 stop MOV r0, #0x18 ; angel_SWIreason_ReportException LDR r1, =0x20026 ; ADP_Stopped_ApplicationExit SWI 0x123456 ; ARM semihosting SWI END ; Mark end of file 执行project->disassemble后: ** Section #1 'ARMex' (SHT_PROGBITS) [SHF_ALLOC + SHF_EXECINSTR + SHF_ENTRYSECT] Size : 28 bytes (alignment 4) start $a ARMex 0x00000000: e3a0000a .... MOV r0,#0xa 0x00000004: e3a01003 .... MOV r1,#3 0x00000008: e0800001 .... ADD r0,r0,r1 stop 0x0000000c: e3a00018 .... MOV r0,#0x18 0x00000010: e59f1000 .... LDR r1,0x18 0x00000014: ef123456 V4.. SWI 0x123456 $d 0x00000018: 00020026 &... DCD 131110 使用UltraEdit看bin文件如下: 可以看到,与上面的一样。 其中MOV的机器码如下(ARM体系结构pdf:p156):

逆向工程技术的应用 仿制、仿造已经成为了我国一部分企业的固定生产方式,针对市场热门产品的仿造品屡见不鲜,逆向工程的广泛应用在其中起到了不可忽视的作用。于是,经常有人将逆向工程和非法仿制联系在一起,甚至提出了知识产权保护等法律层面的问题。实际上,逆向工程代表了一种非常高效的产品设计思路和方法。本文从逆向工程设计的概念出发,阐述了现代制造业中逆向工程的概念以及逆向工程在模具制造等行业中的作用。本文对于我们正确认识逆向工程技术有一定的意义。 一、引言 在国外,逆向工程已经作为一种先进的设计方法被引入到新产品的设计开发工作中。我国也有许多企业应

用逆向工程技术,对竞争对手的产品进行改进,以避开艰苦的原型设计阶段,这是一种产品的再设计过程。所谓产品再设计,就是通过观察和测试某一种产品,对其进行初始化,然后拆开产品,逐一分析单个零件的组成、功能、装配公差和制造过程。这些工作的目的就是要充分理解产品的制造过程,并以此为基础在子系统和零件层面上,优化设计出一种更好的产品。美国的许多工程学院开设了逆向工程课程,教授学生用再设计代替原型设计,作为解决设计问题的一种方法。近年来,在汽车、电子产品等领域人们越来越多地采用逆向工程技术,来部分替代使用多年的原型设计方法。 二、逆向工程的概念 逆向工程(Reverse Engineering,RE)是对产品设计过程的一种描述。在工程技术人员的一般概念中,产品设计过程是一个从无到有的过程:设计人员首先构思产品的外形、性能和大致的技术参数等,然后利用CAD技术建立产品的三维数字化模型,最终将这个模型转入制造流程,完成产品的整个设计制造周期。这样的产品设计过程我们可以称之为“正向设计”。

网络安全系列课程九〈〈信息安全管理措施》 一、单选题 1.蠕虫病毒属于信息安全事件中的()。(5.0分) A. 网络攻击事件 B. 有害程序事件 C. 信息内容安全事件 D. 设备设施故障 2.安全信息系统中最重要的安全隐患是()。(5.0分) A. 配置审查 B. 临时账户管理 C. 数据安全迁移 D. 程序恢复 我的答案:A/答对 3.信息安全实施细则中,物理与环境安全中最重要的因素是 ()。(5.0 分)

A. 人身安全 B. 财产安全

C. 信息安全 体内容。(5.0分) A. 需求分析 B. 市场招标 C. 评标 D. 系统实施 我的答案:A/答对 二、多选题 1.重 (10.0要信息安全管理过程中的技术管理要素包括()。分)) A. 灾难恢复预案 B. 运行维护管理能力 C. 技术支持能力 D. 备用网络系统

2.信息安全灾难恢复建设流程包括()。(10.0分)) A. 目标及需求 B. 策略及方案 C. 演练与测评 D. 维护、审核、更新 我的答案:ABCD /答对 3.信息安全实施细则中,信息安全内部组织的具体工作包括()。(10.0 分)) A. 信息安全的管理承诺 B. 信息安全协调 C. 信息安全职责的分配 D. 信息处理设备的授权过程 我的答案:ABCD /答对 4.我国信息安全事件分类包括()。(10.0分)) A. 一般事件 B. 较大事件 C. 重大事件

D. 特别重大事件 5.信息安全实施细则中,安全方针的具体内容包括()。(10.0分)) A. 分派责任 B. 约定信息安全管理的范围 C. 对特定的原则、标准和遵守要求进行说明 D. 对报告可疑安全事件的过程进行说明 我的答案:ABCD /答对 三、判断题 1.确认是验证用户的标识,如登录口令验证、指纹验证、电 子证书存储器。(3.0分) 我的答案:错误/答对 2.信息安全实施细则中,安全方针的目标是为信息安全提供 与业务需求和法律法规相一致的管理指示及支持。(3.0分) 3.在信息安全实施细则中,对于人力资源安全来说,在雇佣

OllyICE反汇编教程及汇编命令详解[转] 2009-02-11 08:09 OllyICE反汇编教程及汇编命令详解 内容目录 计算机寄存器分类简介 计算机寄存器常用指令 一、常用指令 二、算术运算指令 三、逻辑运算指令 四、串指令 五、程序跳转指令 ------------------------------------------ 计算机寄存器分类简介: 32位CPU所含有的寄存器有: 4个数据寄存器(EAX、EBX、ECX和EDX) 2个变址和指针寄存器(ESI和EDI) 2个指针寄存器(ESP和EBP) 6个段寄存器(ES、CS、SS、DS、FS和GS) 1个指令指针寄存器(EIP) 1个标志寄存器(EFlags) 1、数据寄存器 数据寄存器主要用来保存操作数和运算结果等信息,从而节省读取操作数所需占用总线和访问存储器的时间。 32位CPU有4个32位的通用寄存器EAX、EBX、ECX和EDX。 对低16位数据的存取,不会影响高16位的数据。 这些低16位寄存器分别命名为:AX、BX、CX和DX,它和先前的CPU中的寄存器相一致。4个16位寄存器又可分割成8个独立的8位寄存器(AX:AH-AL、BX:BH-BL、CX:CH-CL、DX:DH-DL),每个寄存器都有自己的名称,可独立存取。 程序员可利用数据寄存器的这种“可分可合”的特性,灵活地处理字/字节的信息。 寄存器EAX通常称为累加器(Accumulator),用累加器进行的操作可能需要更少时间。可用于乘、除、输入/输出等操作,使用频率很高; 寄存器EBX称为基地址寄存器(Base Register)。它可作为存储器指针来使用; 寄存器ECX称为计数寄存器(Count Register)。 在循环和字符串操作时,要用它来控制循环次数;在位操作中,当移多位时,要用CL来指明移位的位数; 寄存器EDX称为数据寄存器(Data Register)。在进行乘、除运算时,它可作为默认的操作数参与运算,也可用于存放I/O的端口地址。 在16位CPU中,AX、BX、CX和DX不能作为基址和变址寄存器来存放存储单元的地址,在32位CPU中,其32位寄存器EAX、EBX、ECX和EDX不仅可传送数据、暂存数据保存算术逻辑运算结果, 而且也可作为指针寄存器,所以,这些32位寄存器更具有通用性。 2、变址寄存器 32位CPU有2个32位通用寄存器ESI和EDI。 其低16位对应先前CPU中的SI和DI,对低16位数据的存取,不影响高16位的数据。 寄存器ESI、EDI、SI和DI称为变址寄存器(Index Register),它们主要用于存放存储单元在段内的偏移量,

如何实现单片机程序代码的反汇编 要正确获取程序的目标代码,首先要明确程序代码的存放地点。51单片机的程序存储器最大空间为64KB,在一个实际的应用系统中,程序存储器的分布情况可能有以下几种: (1)只使用了片内程序空间。而没有使用片外的程序空间。 其硬件特征为:/EA引脚接VCC;/PSEN引脚为空脚。 这种情况比较简单,全部应用程序都在单片机内部的程序存储器中,我们只要使用编程器将程序代码读出来,保存为一个目标代码文件就可以了。要注意的是,有一些新型的单片机具有加密功能,如果进行了加密,其中的程序代码就是不能读出。 (2)没有使用片内程序空间,片外程序空间由单个存储芯片构成。 其硬件特征为:/EA引脚接GND;/PSEN引脚接到一个存储芯片上。 这种情况下,全部应用程序都在单片机外部的程序存储器中,原则上我们只要使用编程器将程序代码读出来,保存为一个目标代码文件就可以了。但要注意的是,这样得到的并不一定是真正的目标代码,因为,为了防止程序代码被读取、反汇编,很多设计人员都采取跳接线的方法,将某些地址线跳接或将某些数据线跳接或将地址线、数据线都进行跳接,从而保护自己的程序不被反汇编(参见图1~图4)。这样一来,我们从存储器中读取的就不是真正的程序目标代码,必须进行某种变换,将其转换为真正的程序目标代码,才能进行反汇编。 要进行目标代码的变换,首先必须根据硬件画出实际的地址和数据的接线图,然后借助于工具软件进行变换。在“51汇编集成开发环境”(其下载网址为www1.skycn.com/SOFt/15074/html)中,提供了一个变换工具,从软件界面的[辅助工具]—[目标代码转换]-[bin代码还原]就可以启动这个工具。 单击[浏览]可以选择要转换的代码文件,注意:这里的代码文件只能是二进制代码文件,

一、逆向工程技术的内容及其应用范围 随着计算机技术的发展,CAD技术已成为产品设计人员进行研究开发的重要工具,其中的三维造型技术已被制造业广泛应用于产品及模具设计、方案评审、自动化加工制造及管理维护各个方面。在实际开发制造过程中,设计人员接收的技术资料可能是各种数据类型的三维模型,但很多时候,却是从上游厂家得到产品的实物模型。设计人员需要通过一定的途径,将这些实物信息转化为CAD模型,这就应用到了逆向工程技术(Reverse Engineering)。 所谓逆向工程技术,是指用一定的测量手段对实物或模型进行测量,根据测量数据通过三维几何建模方法重构实物的CAD模型的过程。逆向工程技术与传统的正向设计存在很大差别。传统的产品设计一般需要经过图1所示的设计过程。而逆向工程则是从产品原型出发,进而获取产品的三维数字模型,使得能够进一步利用CAD/ACE/CAM以及CIMS等先进技术对其进行处理。它的设计流程如图2所示,与图1的不同之处在于设计的起点不同,相应的设计自由度和设计要求也不相同。 一般来说,产品逆向工程包括形状反求、工艺反求和材料反求等几个方面,在工业领域的实际应用中,主要包括以下几个内容: (1)新零件的设计,主要用于产品的改型或彷型设计。 (2)已有零件的复制,再现原产品的设计意图。 (3)损坏或磨损零件的还原。 (4)数字化模型的检测,例如检验产品的变形分析、焊接质量等,以及进行模型的比较。 逆向工程技术为快速设计和制造提供了很好的技术支持,它已经成为制造业信息传递的重要而简洁途径之一。 二、逆向工程技术实施的条件 1.逆向工程技术实施的硬件条件 在逆向工程技术设计时,需要从设计对象中提取三维数据信息。检测设备的发展为产品三维信息的获取提供了硬件条件。目前,国内厂家使用较多的有英国、意大利、德国、日本等国家生产的三坐标测量机和三维扫描仪。就测头结构原理来说,可分为接触式和非接触式两种,其中,接触式测头又可分为硬测头和软测头两种,这种测头与被测头物体直接接触,获取数据信息。非接触式测头则是应用光学及激光的原理进行的。近几年来,扫描设备有了很大发展。例如,英国雷尼绍公司的CYCLON2高速扫描仪,可实现激光测头和接触式扫描头的互换,激光测头的扫描精度达0.05mm,接触式扫描测头精度可达0.02mm。可对易碎、易变形的形体及精细花纹进行扫描。德国GOM公司的ATOS扫描仪在测量时,可随意绕被测物体进行移动,利用光带经数据影象处理器得到实物表面数据,扫描范围可达8m×8m。ATOS扫描不仅适于复杂轮廓的扫描,而且可用于汽车、摩托车内外饰件的造型工作。此外,日本罗兰公司的PIX-30网点接触式扫描仪,英国泰勒·霍普森公司的TAL YSCAN 150多传感扫描仪等,集中体现了检测设备的高速化、廉价化和功能复合化等特点。为实现从实物——建立数学模型——CAD/CAE/CAM一体化提供了良好的硬件条件。不同的测量对象和测量目的,决定了测量过程和测量方法的不同。在实际三坐标测量时,应该根据测量对象的特点以及设计工作的要求确定合适的扫描方法并选择相应的扫描设备。例如,材质为硬质且形状

第二章逆向与反汇编工具 知道了一些反汇编的背景知识后,在开始深入学习IDA pro之前,了解一些其他用于逆向工程的工具知识也会非常有用。这些工具大部分都要早于IDA出生并且依然是很好的快速分析二进制文件的工具,同时它们也可以用来与IDA对照。就如我们所见到的,IDA已把这些工具的许多功能都集合到了它的用户界面中,这为逆向工程提供了一个简一的,集成的环境。然而,尽管IDA拥有一个集成的调试器,但我们并不打算讨论它,因为单就这个主题就可以出本书了。 分类工具(Classification Tools) 当我们一开始遇到一个不熟悉的文件时,问一些比较简单的问题,如“这是什么文件”,通常会很有用的。回答这问题的首要原则就是千万不要依靠这文件的扩展名来决定它是什么类型的文件。这甚至也是第二、三、四条原则。一旦你已经明白了文件扩展名对确定文件的类型没有任何意义之后,你也就会考虑学习使用如下的几个工具了。 file file是一个标准的工具,存在于*NIX类操作系统和Windows下的Cygwin[1]程序中。file试图通过检查文件里的某些特定域来确认文件的类型。在某些情况下,file能检测出常见的字符串,如“#!/bin/sh”(shell 脚本文件),或“”(HTML 文件)。然而检测某些非ASCII 文件将会变得更加困难,在这种情况下,file首先判断该文件是否是符合某定已知的文件格式。在大多情况下,它是通过搜索一个唯一的已知特征值(通常被称为幻数(magic number)[2])来决定文件的类型的。下面的十六进制表列出了一些常用文件类型的幻数。 file可以识别大量的文件格式,这其中包括许多ASCII文本格式,许多可执行文件格式和一些数据文件格式。file使用magic file来管理幻数检测。不同的操作系统拥有不同的magic flie,但是一般情况下位于/usr/share/file/magic,/usr/share/misc/magic或/edt/magic文件里。请参阅file的文档查询更多关于magic file的信息。 1. 更多资料请访问https://www.doczj.com/doc/b65183771.html,/. 2. 幻数(magic number)被很多文件格式规范用来表明该文件符合该文件格式。有时候幻数的选择还伴随着有趣的原由呢,如,MS-DOS可执行文件文件头的MZ特征值是由一位最初的MS-DOS结构师Mark Zbikowski的名字的每个单词的第一个字母组成,又如,十六进制数0xcafebabe是众所周知的Java .class文件的幻数,选择它仅公是因为它是一个很容易记的十六进制串。

第一部分基础知识 中国石化2014年信息技术安全竞赛基础知识试卷(D卷) 一、基础部分单选题(每题0.5分,共10题,合计5分) 1、信息化建设和信息安全建设的关系应当是: A. 信息化建设的结束就是信息安全建设的开始 B. 信息化建设和信息安全建设应同步规划、同步实施 C. 信息化建设和信息安全建设是交替进行的,无法区分谁先谁后 D. 以上说法都正确 2、国有企业越来越重视信息安全,最根本的原因是: A. 国家越来越重视信息安全,出台了一系列政策法规 B. 信息化投入加大,信息系统软硬件的成本的价值越来越高 C. 业务目标实现越来越依赖于信息系统的正常运行 D. 社会舆论的压力 3、计算机病毒的预防措施包括: A. 管理、技术、硬件 B. 软件、安全意识、技术 C. 管理、技术、安全意识 D. 硬件、技术 4、物联网三要素是: A. 感知传输智能应用 B. 感知互联交换 C. 识别传感应用 D. 互联传输交换 5、信息安全最大的威胁是: A. 人,特别是内部人员 B. 四处肆虐的计算机病毒 C. 防不胜防的计算机漏洞 D. 日趋复杂的信息网络 6、中国石化网络准入控制系统在进行户身份认证时是根据核实。 A. 服务器 B. 数据库服务器 C. 服务器 D. 活动目录服务器

7、云安全基础服务属于云基础软件服务层,为各类应用提供信息安全服务,是支撑云应用满足用户安全的重要手段,以下哪项不属于云安全基础服务: A. 云用户身份管理服务 B. 云访问控制服务 C. 云审计服务 D. 云应用程序服务 8、个人申请数字证书需填写《中国石化个人数字证书申请表》,经所在部门、人事部门、信息管理部门审核,交由数字证书注册受理机构所属单位信息管理部门审批,审批通过后交办理。 A. B. C. D. 9、中国石化系统签发的数字证书包括个人数字证书、设备/服务器数字证书,有效期为年。 A. 1 B. 3 C. 5 D. 8 10、下面说法错误的是: A. 我国密码算法的审批和商用密码产品许可证的管理由国家密码管理局负责 B. 对计算机网络上危害国家安全的事件进行侦查由国家安全部负责 C. 公共信息网络安全监察和信息安全产品的测评与认证由公安部负责 D. 全国保守国家秘密的工作由国家保密局负责 二、基础部分不定项选择题(每题1.5分,共8题,合计12分;少选得0.5分,多选不得分) 11、可以用来签发证书的介质,以下所列错误的是: A. 智能卡 B. C. 微软的容器 D. U盘 12、中国石化数字证书管理系统()所能提供的服务有: A. 数字签名 B. 安全邮件 C. 监控审计 D. 数据加解密 E. 身份认证 13、以下可以有效提升企业在使用云计算时的安全性的有: A. 基于角色的用户访问 B. 高风险数据防护