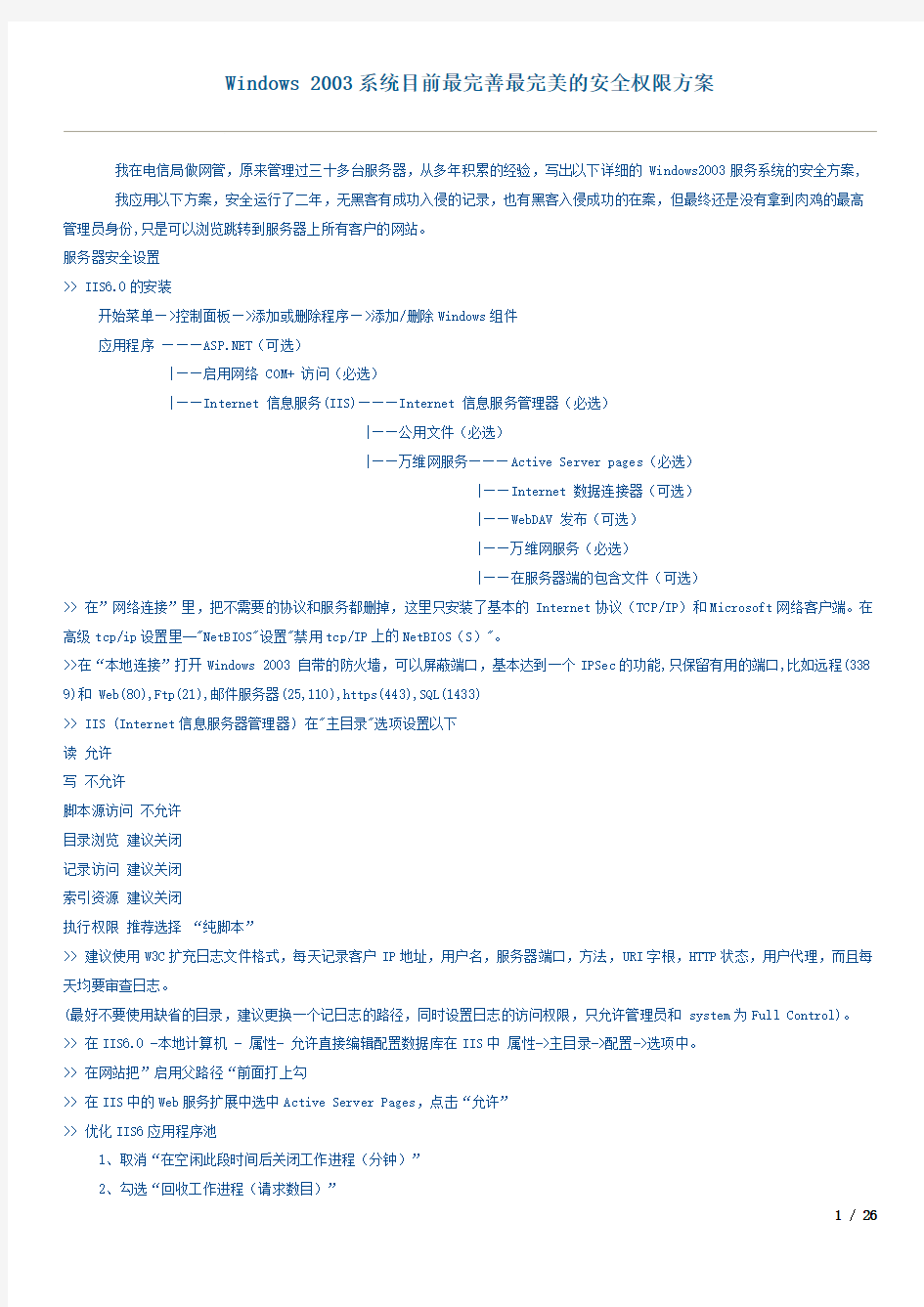

Windows 2003系统目前最完善最完美的安全权限方案

我在电信局做网管,原来管理过三十多台服务器,从多年积累的经验,写出以下详细的Windows2003服务系统的安全方案,我应用以下方案,安全运行了二年,无黑客有成功入侵的记录,也有黑客入侵成功的在案,但最终还是没有拿到肉鸡的最高管理员身份,只是可以浏览跳转到服务器上所有客户的网站。

服务器安全设置

>> IIS6.0的安装

开始菜单—>控制面板—>添加或删除程序—>添加/删除Windows组件

应用程序———https://www.doczj.com/doc/b04646602.html,(可选)

|——启用网络 COM+ 访问(必选)

|——Internet 信息服务(IIS)———Internet 信息服务管理器(必选)

|——公用文件(必选)

|——万维网服务———Active Server pages(必选)

|——Internet 数据连接器(可选)

|——WebDAV 发布(可选)

|——万维网服务(必选)

|——在服务器端的包含文件(可选)

>> 在”网络连接”里,把不需要的协议和服务都删掉,这里只安装了基本的Internet协议(TCP/IP)和Microsoft网络客户端。在高级tcp/ip设置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS(S)"。

>>在“本地连接”打开Windows 2003 自带的防火墙,可以屏蔽端口,基本达到一个IPSec的功能,只保留有用的端口,比如远程(338 9)和 Web(80),Ftp(21),邮件服务器(25,110),https(443),SQL(1433)

>> IIS (Internet信息服务器管理器) 在"主目录"选项设置以下

读允许

写不允许

脚本源访问不允许

目录浏览建议关闭

记录访问建议关闭

索引资源建议关闭

执行权限推荐选择“纯脚本”

>> 建议使用W3C扩充日志文件格式,每天记录客户IP地址,用户名,服务器端口,方法,URI字根,HTTP状态,用户代理,而且每天均要审查日志。

(最好不要使用缺省的目录,建议更换一个记日志的路径,同时设置日志的访问权限,只允许管理员和system为Full Control)。>> 在IIS6.0 -本地计算机 - 属性- 允许直接编辑配置数据库在IIS中属性->主目录->配置->选项中。

>> 在网站把”启用父路径“前面打上勾

>> 在IIS中的Web服务扩展中选中Active Server Pages,点击“允许”

>> 优化IIS6应用程序池

1、取消“在空闲此段时间后关闭工作进程(分钟)”

2、勾选“回收工作进程(请求数目)”

3、取消“快速失败保护”

>> 解决SERVER 2003不能上传大附件的问题

在“服务”里关闭 iis admin service 服务。

找到 windows\system32\inetsrv\ 下的 metabase.xml 文件。

找到 ASPMaxRequestEntityAllowed 把它修改为需要的值(可修改为20M即:20480000)

存盘,然后重启 iis admin service 服务。

>> 解决SERVER 2003无法下载超过4M的附件问题

在“服务”里关闭 iis admin service 服务。

找到 windows\system32\inetsrv\ 下的 metabase.xml 文件。

找到 AspBufferingLimit 把它修改为需要的值(可修改为20M即:20480000)

存盘,然后重启 iis admin service 服务。

>> 超时问题

解决大附件上传容易超时失败的问题

在IIS中调大一些脚本超时时间,操作方法是:在IIS的“站点或虚拟目录”的“主目录”下点击“配置”按钮,设置脚本超时时间为:300秒 (注意:不是Session超时时间)

解决通过WebMail写信时间较长后,按下发信按钮就会回到系统登录界面的问题

适当增加会话时间(Session)为 60分钟。在IIS站点或虚拟目录属性的“主目录”下点击“配置-->选项”,就可以进行设置了(Windows 2003默认为20分钟)

>> 修改3389远程连接端口

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp] "PortNumber"=dword:0000端口号

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp] "PortNumber"=dword:0000端口号

设置这两个注册表的权限, 添加“IUSR”的完全拒绝禁止显示端口号

>> 本地策略--->用户权限分配

关闭系统:只有Administrators组、其它全部删除。

通过终端服务允许登陆:只加入Administrators,Remote Desktop Users组,其他全部删除

>> 在安全设置里本地策略-用户权利分配,通过终端服务拒绝登陆加入

ASPNET

IUSR_

IWAM_

NETWORK SERVICE

(注意不要添加进user组和administrators组添加进去以后就没有办法远程登陆了)

>> 在安全设置里本地策略-安全选项

网络访问:可匿名访问的共享;

网络访问:可匿名访问的命名管道;

网络访问:可远程访问的注册表路径;

网络访问:可远程访问的注册表路径和子路径;

将以上四项全部删除

>> 不允许 SAM 账户的匿名枚举更改为"已启用"

>> 不允许 SAM 账户和共享的匿名枚举更改为"已启用" ;

>> 网络访问: 不允许存储网络身份验证的凭据或 .NET Passports 更改为"已启用" ; >> 网络访问.限制匿名访问命名管道和共享,更改为"已启用" ;

将以上四项通通设为“已启用”

>> 计算机管理的本地用户和组

禁用终端服务(TsInternetUser), SQL服务(SQLDebugger), SUPPORT_388945a0

>> 禁用不必要的服务

sc config AeLookupSvc start= AUTO

sc config Alerter start= DISABLED

sc config ALG start= DISABLED

sc config AppMgmt start= DEMAND

sc config aspnet_state start= DEMAND

sc config AudioSrv start= DISABLED

sc config BITS start= DEMAND

sc config Browser start= DEMAND

sc config CiSvc start= DISABLED

sc config ClipSrv start= DISABLED

sc config clr_optimization_v2.0.50727_32 start= DEMAND

sc config COMSysApp start= DEMAND

sc config CryptSvc start= AUTO

sc config DcomLaunch start= AUTO

sc config Dfs start= DEMAND

sc config Dhcp start= AUTO

sc config dmadmin start= DEMAND

sc config dmserver start= AUTO

sc config Dnscache start= AUTO

sc config ERSvc start= DISABLED

sc config Eventlog start= AUTO

sc config EventSystem start= AUTO

sc config helpsvc start= DISABLED

sc config HidServ start= AUTO

sc config HTTPFilter start= DEMAND

sc config IISADMIN start= AUTO

sc config ImapiService start= DISABLED

sc config IsmServ start= DISABLED

sc config kdc start= DISABLED

sc config lanmanworkstation start= DISABLED

sc config LicenseService start= DISABLED

sc config LmHosts start= DISABLED

sc config Messenger start= DISABLED

sc config mnmsrvc start= DISABLED

sc config MSDTC start= AUTO

sc config MSIServer start= DEMAND

sc config MSSEARCH start= AUTO

sc config MSSQLSERVER start= AUTO

sc config MSSQLServerADHelper start= DEMAND sc config NetDDE start= DISABLED

sc config NetDDEdsdm start= DISABLED

sc config Netlogon start= DEMAND

sc config Netman start= DEMAND

sc config Nla start= DEMAND

sc config NtFrs start= DEMAND

sc config NtLmSsp start= DEMAND

sc config NtmsSvc start= DEMAND

sc config PlugPlay start= AUTO

sc config PolicyAgent start= AUTO

sc config ProtectedStorage start= AUTO

sc config RasAuto start= DEMAND

sc config RasMan start= DEMAND

sc config RDSessMgr start= DEMAND

sc config RemoteAccess start= DISABLED

sc config RemoteRegistry start= DISABLED

sc config RpcLocator start= DEMAND

sc config RpcSs start= AUTO

sc config RSoPProv start= DEMAND

sc config sacsvr start= DEMAND

sc config SamSs start= AUTO

sc config SCardSvr start= DEMAND

sc config Schedule start= AUTO

sc config seclogon start= AUTO

sc config SENS start= AUTO

sc config SharedAccess start= DISABLED

sc config ShellHWDetection start= AUTO

sc config SMTPSVC start= AUTO

sc config Spooler start= DISABLED

sc config SQLSERVERAGENT start= AUTO

sc config stisvc start= DISABLED

sc config swprv start= DEMAND

sc config SysmonLog start= AUTO

sc config TapiSrv start= DEMAND

sc config TermService start= AUTO

sc config Themes start= DISABLED

sc config TlntSvr start= DISABLED

sc config TrkSvr start= DISABLED

sc config TrkWks start= AUTO

sc config Tssdis start= DISABLED

sc config UMWdf start= DEMAND

sc config UPS start= DEMAND

sc config vds start= DEMAND

sc config VSS start= DEMAND

sc config W32Time start= AUTO

sc config W3SVC start= AUTO

sc config WebClient start= DISABLED

sc config WinHttpAutoProxySvc start= DEMAND

sc config winmgmt start= AUTO

sc config WmdmPmSN start= DEMAND

sc config Wmi start= DEMAND

sc config WmiApSrv start= DEMAND

sc config wuauserv start= DISABLED

sc config WZCSVC start= DISABLED

sc config xmlprov start= DEMAND

>> 删除默认共享

@echo off :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: ::

:: 先列举存在的分区,然后再逐个删除以分区名命名的共享;

:: 通过修改注册表防止admin$共享在下次开机时重新加载;

:: IPC$共享需要administritor权限才能成功删除

::

:: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: title 默认共享删除器

color 1f

echo.

echo ------------------------------------------------------

echo.

echo 开始删除每个分区下的默认共享.

echo.

for %%a in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do @(

if exist %%a:\nul (

net share %%a$Content$nbsp;/delete>nul 2>nul && echo 成功删除名为 %%a$Content$nbsp;的默认共享 || echo 名为 %%a$Conte nt$nbsp;的默认共享不存在

)

)

net share admin$Content$nbsp;/delete>nul 2>nul && echo 成功删除名为 admin$Content$nbsp;的默认共享 || echo 名为 admin $Content$nbsp;的默认共享不存在

echo.

echo ------------------------------------------------------

echo.

net stop Server /y>nul 2>nul && echo Server服务已停止.

net start Server>nul 2>nul && echo Server服务已启动.

echo.

echo ------------------------------------------------------

echo.

echo 修改注册表以更改系统默认设置.

echo.

echo 正在创建注册表文件.

echo Windows Registry Editor Version 5.00> c:\delshare.reg

:: 通过注册表禁止Admin$共享,以防重启后再次加载

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters]>> c:\delshare.reg

echo "AutoShareWks"=dword:00000000>> c:\delshare.reg

echo "AutoShareServer"=dword:00000000>> c:\delshare.reg

:: 删除IPC$共享,本功能需要administritor权限才能成功删除

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]>> c:\delshare.reg

echo "restrictanonymous"=dword:00000001>> c:\delshare.reg

echo 正在导入注册表文件以更改系统默认设置.

regedit /s c:\delshare.reg

del c:\delshare.reg && echo 临时文件已经删除.

echo.

echo ------------------------------------------------------

echo.

echo 程序已经成功删除所有的默认共享.

echo.

echo 按任意键退出...

pause>nul

>> 打开C:\Windows目录搜索以下DOS命令文件

NET.EXE,NET1.EXE,CMD.EXE,FTP.EXE,ATTRIB.EXE,CACLS.EXE,AT.EXE,https://www.doczj.com/doc/b04646602.html,,TELNET.EXE,https://www.doczj.com/doc/b04646602.html,,NETSTAT.EXE,REGEDIT.E XE,ARP.EXE,NBTSTAT.EXE

把以上命令文件通通只给Administrators 和SYSTEM为完全控制权限

>> 卸载删除具有CMD命令功能的危险组件

WSHOM.OCX对应于WScript.Shell组件

HKEY_CLASSES_ROOT\WScript.Shell\

及

HKEY_CLASSES_ROOT\WScript.Shell.1\

添加IUSR用户完全拒绝权限

Shell32.dll对应于Shell.Application组件

HKEY_CLASSES_ROOT\Shell.Application\

及

HKEY_CLASSES_ROOT\Shell.Application.1\

添加IUSR用户完全拒绝权限

regsvr32/u C:\Windows\System32\wshom.ocx

regsvr32/u C:\Windows\System32\shell32.dll

WSHOM.OCXx和Shell32.dl这两个文件只给Administrator完全权限

>>> SQL权限设置

1、一个数据库,一个帐号和密码,比如建立了一个数据库,只给PUBLIC和DB_OWNER权限,SA帐号基本是不使用的,因为SA实在是太危险了.

2、更改 sa 密码为你都不知道的超长密码,在任何情况下都不要用 sa 这个帐户.

3、Web登录时经常出现"[超时,请重试]"的问题

如果安装了 SQL Server 时,一定要启用“服务器网络实用工具”中的“多协议”项。

4、将有安全问题的SQL扩展存储过程删除. 将以下代码全部复制到"SQL查询分析器"

use master

EXEC sp_dropextendedproc ’xp_cmdshell’

EXEC sp_dropextendedproc ’Sp_OACreate’

EXEC sp_dropextendedproc ’Sp_OADestroy’

EXEC sp_dropextendedproc ’Sp_OAGetErrorInfo’

EXEC sp_dropextendedproc ’Sp_OAGetProperty’

EXEC sp_dropextendedproc ’Sp_OAMethod’

EXEC sp_dropextendedproc ’Sp_OASetProperty’

EXEC sp_dropextendedproc ’Sp_OAStop’

EXEC sp_dropextendedproc ’Xp_regaddmultistring’

EXEC sp_dropextendedproc ’Xp_regdeletekey’

EXEC sp_dropextendedproc ’Xp_regdeletevalue’

EXEC sp_dropextendedproc ’Xp_regenumvalues’

EXEC sp_dropextendedproc ’Xp_regread’

EXEC sp_dropextendedproc ’Xp_regremovemultistring’

EXEC sp_dropextendedproc ’Xp_regwrite’

drop procedure sp_makewebtask

恢复的命令是

EXEC sp_addextendedproc 存储过程的名称,@dllname =’存储过程的dll’

例如:恢复存储过程xp_cmdshell

EXEC sp_addextendedproc xp_cmdshell,@dllname =’xplog70.dll’

注意,恢复时如果xplog70.dll已删除需要copy一个。

>> WEB目录权限设置

Everyone:顾名思义,所有的用户,这个计算机上的所有用户都属于这个组。

最好在C盘以外(如D,E,F.....)的根目录建立到三级目录,一级目录只给Administrator权限,二级目录给Administrator 完全控制权限和Everyone除了完全控制,更改,取得,其它全部打勾的权限和IUSR只有该文件夹的完全拒绝权限,三级目录是每个客户的虚拟主机网站,给Administrator完全控制权限和Everyone除了完全控制,更改,取得,其它全部打勾的权限即可.

C盘的目录权限以表格的方式来说明,简单明了。

硬盘或文件夹: C:\ D:\ E:\ F:\ 类推

主要权限部分:其他权限部分:

Administrators 完全控制无

如果安装了其他运行环境,比如PHP等,则根据PHP的环境功能要求来设置硬盘权限,一般是安装目录加上users读取运行权限就足够了,比如c:\ php的话,就在根目录权限继承的情况下加上users读取运行权限,需要写入数据的比如tmp文件夹,则把users的写删权限加上,运行权限不要,然后把虚拟主机用户的读权限拒绝即可。如果是mysql的话,用一个独立用户运行MYSQL会更安全,下面会有介绍。如果是winwebmail,则最好建立独立的应用程序池和独立IIS用户,然后整个安装目录有winwebmail进程用户的读/运行/写/权限,IIS用户则相同,这个IIS用户就只用在 winwebmail的WEB访问中,其他IIS站点切勿使用,安装了winwebmail

的服务器硬盘权限设置后面举例

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<继承于c:\>

CREATOR OWNER 完全控制

只有子文件夹及文件

<继承于c:\>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<继承于c:\>

硬盘或文件夹: C:\Inetpub\AdminScripts

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\wwwroot

主要权限部分:其他权限部分:

Administrators 完全控制 IIS_WPG 读取运行/列出文件夹目录/读取该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 Users 读取运行/列出文件夹目录/读取

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

这里可以把虚拟主机用户组加上

同Internet 来宾帐户一样的权限

拒绝权限 Internet 来宾帐户创建文件/写入数据/:拒绝

创建文件夹/附加数据/:拒绝

写入属性/:拒绝

写入扩展属性/:拒绝

删除子文件夹及文件/:拒绝

删除/:拒绝

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\wwwroot\aspnet_client

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 USERS组的权限仅仅限制于读取和运行,

绝对不能加上写入权限

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\「开始」菜单

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

CREATOR OWNER 完全控制 Users 写入

只有子文件夹及文件该文件夹,子文件夹

<不是继承的> <不是继承的>

SYSTEM 完全控制两个并列权限同用户组需要分开列权限

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制此文件夹包含 Microsoft 应用程序状态数据

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\RSA\MachineKeys

主要权限部分:其他权限部分:

Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、读取权限

只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹

<不是继承的> <不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\DSS\MachineKeys

主要权限部分:其他权限部分:

Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、

读取权限

只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹

<不是继承的> <不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\HTML Help

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Network\Connections\Cm 主要权限部分:其他权限部分:

Administrators 完全控制 Everyone 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 Everyone这里只有读和运行权限

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Network\Downloader

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Media Index

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <继承于上一级文件夹>

SYSTEM 完全控制 Users 创建文件/写入数据

创建文件夹/附加数据

写入属性

写入扩展属性

读取权限

该文件夹,子文件夹及文件只有该文件夹

<不是继承的> <不是继承的>

Users 创建文件/写入数据

创建文件夹/附加数据

写入属性

写入扩展属性

只有该子文件夹和文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\DRM

主要权限部分:其他权限部分:

这里需要把GUEST用户组和IIS访问用户组全部禁止

Everyone的权限比较特殊,默认安装后已经带了

主要是要把IIS访问的用户组加上所有权限都禁止 Users 读取和运行

该文件夹,子文件夹及文件

<不是继承的>

Guests 拒绝所有

该文件夹,子文件夹及文件

<不是继承的>

Guest 拒绝所有

该文件夹,子文件夹及文件

<不是继承的>

IUSR_XXX

或某个虚拟主机用户组拒绝所有

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Documents (共享文档) 主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files

主要权限部分:其他权限部分:

Administrators 完全控制 IIS_WPG 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

CREATOR OWNER 完全控制 IUSR_XXX

或某个虚拟主机用户组列出文件夹/读取数据:拒绝

只有子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 IIS虚拟主机用户组禁止列目录,可有效防止FSO类木马

如果安装了aspjepg和aspupload

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Common Files

主要权限部分:其他权限部分:

Administrators 完全控制 IIS_WPG 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <继承于上级目录>

CREATOR OWNER 完全控制 Users 读取和运行

只有子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制复合权限,为IIS提供快速安全的运行环境

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Common Files\Microsoft Shared\web server extensions 主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Microsoft SQL Server\MSSQL (程序部分默认装在C:盘)

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: E:\Program Files\Microsoft SQL Server\MSSQL (数据库部分装在E:盘的情况) 主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Internet Explorer\iexplore.exe

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Outlook Express

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\PowerEasy5 (如果装了动易组件的话)

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

硬盘或文件夹: C:\Program Files\Radmin (如果装了Radmin远程控制的话) 主要权限部分:其他权限部分:

Administrators 完全控制无

对应的c:\windows\system32里面有两个文件

r_server.exe和AdmDll.dll

要把Users读取运行权限去掉

默认权限只要administrators和system全部权限

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Serv-U (如果装了Serv-U服务器的话) 主要权限部分:其他权限部分:

Administrators 完全控制无

这里常是提权入侵的一个比较大的漏洞点

一定要按这个方法设置

目录名字根据Serv-U版本也可能是

C:\Program Files\https://www.doczj.com/doc/b04646602.html,\Serv-U

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Windows Media Player

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Program Files\Windows NT\Accessories

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

C盘的目录权限以表格的方式来说明,简单明了。

硬盘或文件夹: C:\ D:\ E:\ F:\ 类推

主要权限部分:其他权限部分:

Administrators 完全控制无

如果安装了其他运行环境,比如PHP等,则根据PHP的环境功能要求来设置硬盘权限,一般是安装目录加上users读取运行权限就足够了,比如c:\ php的话,就在根目录权限继承的情况下加上users读取运行权限,需要写入数据的比如tmp文件夹,则把users的写删权限加上,运行权限不要,然后把虚拟主机用户的读权限拒绝即可。如果是mysql的话,用一个独立用户运行MYSQL会更安全,下面会有介绍。如果是winwebmail,则最好建立独立的应用程序池和独立IIS用户,然后整个安装目录有winwebmail进程用户的读/运行/写/权限,IIS用户则相同,这个IIS用户就只用在 winwebmail的WEB访问中,其他IIS站点切勿使用,安装了winwebmail 的服务器硬盘权限设置后面举例

该文件夹,子文件夹及文件

<不是继承的>

CREATOR OWNER 完全控制

只有子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<继承于c:\>

CREATOR OWNER 完全控制

只有子文件夹及文件

<继承于c:\>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<继承于c:\>

硬盘或文件夹: C:\Inetpub\AdminScripts

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\wwwroot

主要权限部分:其他权限部分:

Administrators 完全控制 IIS_WPG 读取运行/列出文件夹目录/读取该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 Users 读取运行/列出文件夹目录/读取

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

这里可以把虚拟主机用户组加上

同Internet 来宾帐户一样的权限

拒绝权限 Internet 来宾帐户创建文件/写入数据/:拒绝

创建文件夹/附加数据/:拒绝

写入属性/:拒绝

写入扩展属性/:拒绝

删除子文件夹及文件/:拒绝

删除/:拒绝

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Inetpub\wwwroot\aspnet_client

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制 USERS组的权限仅仅限制于读取和运行,

绝对不能加上写入权限

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\「开始」菜单

主要权限部分:其他权限部分:

Administrators 完全控制无

该文件夹,子文件夹及文件

<不是继承的>

SYSTEM 完全控制

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data 主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

CREATOR OWNER 完全控制 Users 写入

只有子文件夹及文件该文件夹,子文件夹

<不是继承的> <不是继承的>

SYSTEM 完全控制两个并列权限同用户组需要分开列权限

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制此文件夹包含 Microsoft 应用程序状态数据

该文件夹,子文件夹及文件

<不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\RSA\MachineKeys

主要权限部分:其他权限部分:

Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、读取权限

只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹

<不是继承的> <不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\DSS\MachineKeys

主要权限部分:其他权限部分:

Administrators 完全控制 Everyone 列出文件夹、读取属性、读取扩展属性、创建文件、创建文件夹、写入属性、写入扩展属性、读取权限

只有该文件夹 Everyone这里只有读写权限,不能加运行和删除权限,仅限该文件夹只有该文件夹

<不是继承的> <不是继承的>

硬盘或文件夹: C:\Documents and Settings\All Users\Application Data\Microsoft\HTML Help

主要权限部分:其他权限部分:

Administrators 完全控制 Users 读取和运行

该文件夹,子文件夹及文件该文件夹,子文件夹及文件

<不是继承的> <不是继承的>

SYSTEM 完全控制

U8-ERP系统-业务解决方案1 _______ERP系统业务解决方案 建立日期: 2007-10-29 修改日期: 2007-10-29 客户项目经理: 日期: XX公司项目经理: 日期: 文档控制 更该记 录 审阅 分发 一、基本情况:(5) 1.1 公司组织结构图(5) 1.2 使用模块:(5) 1.3 方案应用目标:(6)

1.4 方案应用业务范围: (6) 1.5 实施范围: (6) 二、总体流程(6) 2.1 XXX基于XX公司ERP-U8业务流程总图: (6) 2.2 总体流程说明(8) 三、公共信息基础设置:(9) 3.1 特殊科目设置:(9) 3.2 仓库档案设置:(10) 3.3 存货分类设置:(10) 3.4 计量单位设置:(11) 3.5 存货档案设置:(12) 3.6 地区分类设置:(17) 3.6 客户分类设置:(17) 3.7 供应商分类设置:(18) 3.8 收发类别设置:(18) 3.9 采购类型设置:(20) 3.10 销售类型设置:(20)

3.11 业务类型与科目对应关系设置:(20) 3.12生产新增档案设置:(22) 3.13其他档案设置:(22) 四、系统选项及参数设置(22) 4.1建账参数设置:(22) 4.2总账参数设置:(22) 4.3应收、应付系统参数设置:(23) 4.4采购管理参数设置:(23) 4.5销售管理参数设置:(24) 4.6库存管理参数设置:(24) 4.7存货核算参数设置:(25) 五、岗位操作流程(26) 5.1技术部(26) 5.2销售部(27) 5.2.1 普通销售业务(27) 5.2.2 销售退货业务(29) 5.2.3 分期收款发出商品销售业务(30)

用户角色权限设计 实现业务系统中的用户权限管理 B/S系统中的权限比C/S中的更显的重要,C/S系统因为具有特殊的客户端,所以访问用户的权限检测可以通过客户端实现或通过客户端+服务器检测实现,而B/S中,浏览器是每一台计算机都已具备的,如果不建立一个完整的权限检测,那么一个“非法用户”很可能就能通过浏览器轻易访问到B/S系统中的所有功能。因此B/S业务系统都需要有一个或多个权限系统来实现访问权限检测,让经过授权的用户可以正常合法的使用已授权功能,而对那些未经授权的“非法用户”将会将他们彻底的“拒之门外”。下面就让我们一起了解一下如何设计可以满足大部分B/S系统中对用户功能权限控制的权限系统。 需求陈述 ?不同职责的人员,对于系统操作的权限应该是不同的。优秀的业务系统,这是最基本的功能。 ?可以对“组”进行权限分配。对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的事情。所以,系统中就提出了对“组”进行操作的概念,将权限一致的人员编入同一组,然后对该组进行权限分配。 ?权限管理系统应该是可扩展的。它应该可以加入到任何带有权限管理功能的系统中。就像是组件一样的可以被不断的重用,而不是每开发一套管理系统,就要针对权限管理部分进行重新开发。 ?满足业务系统中的功能权限。传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之间,功能权限是可以重用的,而资源权限则不能。 关于设计 借助NoahWeb的动作编程理念,在设计阶段,系统设计人员无须考虑程序结构的设计,而是从程序流程以及数据库结构开始入手。为了实现需求,数据库的设计可谓及其重要,无论是“组”操作的概念,还是整套权限管理系统的重用性,都在于数据库的设计。 我们先来分析一下数据库结构: 首先,action表(以下简称为“权限表”),gorupmanager表(以下简称为“管理组表”),以及master表(以下简称为“人员表”),是三张实体表,它们依次记录着“权限”的信息,“管理组”的信息和“人员”的信息。如下图:

系统方案

目录 1 序言错误!未指定书签。 2用户需求错误!未指定书签。 3 硬件系统技术方案设计错误!未指定书签。 3.1 网络方案设计错误!未指定书签。 3.1.1 设计原则错误!未指定书签。

3.1.2 设计要点错误!未指定书签。 3.1.3 方案设计错误!未指定书签。 3.1.4 方案描述错误!未指定书签。 3.1.5 方案设计理由错误!未指定书签。 3.1.6 方案特点及优势错误!未指定书签。 3.2 服务器方案设计错误!未指定书签。 3.2.1 设计原则错误!未指定书签。 3.2.2 设计依据错误!未指定书签。 3.2.3 选型方案错误!未指定书签。 3.2.4 系统总体设计图错误!未指定书签。 3.2.5 方案特点及优势错误!未指定书签。 3.5 系统软件方案设计错误!未指定书签。 4 软件应用系统技术方案设计错误!未指定书签。 4.1组织机构和业务角色错误!未指定书签。 4.2业务概述错误!未指定书签。 4.3业务流程错误!未指定书签。 4.4系统功能结构及功能描述错误!未指定书签。 4.4.1系统功能结构错误!未指定书签。 4.4.2项目管理错误!未指定书签。

1 序言 【简述项目实施的必要性及意义。】 2用户需求 3 硬件系统技术方案设计 3.1 网络方案设计 3.1.1 设计原则 【根据项目具体情况,提出设计原则,应突出可靠性、安全性、高性能、和可管理性四项原则。】 3.1.2 设计要点 【强调方案设计过程中技术要点及难点。】 3.1.3 方案设计 【画出网络方案拓扑结构图。】

3.1.4 方案描述 【根据网络方案拓扑结构图,描述出采用的网络产品及其配置和特点、网络互联、端口设计等。】 3.1.5 方案设计理由 【主要从性能价格比的角度来阐述关键设备采用的恰当性。】 3.1.6 方案特点及优势 【该部分需重点论述,应突出可靠性、安全性和高性能等特点和优势。】 3.2 服务器方案设计 3.2.1 设计原则 【根据实际情况,列出若干设计原则,应突出可靠性和高性能设计原则。】 3.2.2 设计依据 【提供选型方案依据,可定性或定量来分析,主要指标应包括值。】3.2.3 选型方案 【根据用户需求,分文别类阐述,具体应包括产品型号及其配置、应用环境、网络接口。】

扩展RBAC用户角色权限设计方案 RBAC (Role-Based Access Control ,基于角色的访问控制),就是用户通过角色与权限进行关联。简单地说,一个用户拥有若干角色,每一个角色拥有若干权限。这样,就构造成“用户-角色-权限”的授权模型。在这种模型中,用户与角色之间,角色与权限之间,一般者是多对多的关系。(如下图)

角色是什么?可以理解为一定数量的权限的集合,权限的载体。例如:一个论坛系统,“超级管理员”、“版主”都是角色。版主可 管理版内的帖子、可管理版内的用户等,这些是权限。要给某个用户授予这些权限,不需要直接将权限授予用户,可将“版主”这个 角色赋予该用户。 当用户的数量非常大时,要给系统每个用户逐一授权(授角色),是件非常烦琐的事情。这时,就需要给用户分组,每个用户组内有 多个用用户表 用户ID 範加刖

户。除了可给用户授权外,还可以给用户组授权。这样一来,用户拥有的所有权限,就是用户个人拥有的权限与该用户所在用户组拥有的权限之和。(下图为用户组、用户与角色三者的关联关系)

用户亀 用,口?血 IF 用尸廻名称 则G01 敦用户绢茗称imiEEH 用尸角色关联表 SPTB mBER <£kl> 角色IE ?0EIt <£k2> 用户组TD2 MJWBER <£kt> 用 FID2 HUMBER

一种通用权限管理方案的设计方案 分析了权限管理的概念和一些与权限管理容易混淆的概念。提出了一种目前可以应用到绝大多数与权限有关的系统设计中的通用权限管理方案。该方案以角色对用户进行分组,通过用户数据库、角色数据库、权限数据库、用户-权限数据库以及角色-权限数据库来实现权限的分层管理。该设计方案能够由管理员方便的对权限进行设置。通过对角色的权限设置可以达到快速设置权限。通过对用户的权限设置可以达到权限的精确控制。文章最后以某项目为基础对该权限设计方案进行了实现。通过测试,该方案能够很好的对用户权限进行控制,从而提高整个系统的安全性。 标签:权限系统角色数据库 1 权限管理的概念 权限管理是软件系统中最常见的功能之一。所谓权限管理,一般指根据系统设置的安全规则或者安全策略,用户可以访问而且只能访问自己被授权的资源,不多不少。权限管理几乎出现在任何系统里面,只要有用户和密码的系统。尤其是在B/S机构的系统中,由于没有专门的客户端软件系统,所以权限管理就显的尤为重要。如果一个B/S系统的权限管理设计的不好,那么一个“非法用户”就可以轻而易举的获取整个系统的所有本能,包括超级管理员的功能。那么这样的系统还有谁敢使用。 很多人,常将“用户身份认证”、“密码加密”、“系统管理”等概念与权限管理概念混淆。用户身份认证,根本就不属于权限管理范畴。用户身份认证,是要解决这样的问题:用户告诉系统“我是谁”,系统就问用户凭什么证明你就是“谁”呢?对于采用用户名、密码验证的系统,那么就是出示密码。当用户名和密码匹配,则证明当前用户是谁;对于采用指纹等系统,则出示指纹;对于硬件Key 等刷卡系统,则需要刷卡。密码加密,是隶属用户身份认证领域,不属于权限管理范畴。 2 权限管理的设计 2.1 权限管理的对象在一般的系统设计中,权限管理的参于对象包括用户对象、角色(或分组)对象、功能模块对象。角色是为了完成各种工作而创造,用户则依据它的责任和资格来被指派相应的角色。功能模块则对不同的系统来说各不相同,一般在系统设计中最终将其以图形界元素的形式表现出来(比如软件界面上的各个功能按钮)。 2.2 权限管理举例下面我们举例说明2.1中提到的用户、角色、功能三个对象在权限管理中具体应用。表1中列出了某文档管理项目中权限管理的一部分设计表。从中我们可以清晰的区别出这三个对象以及它们的各自作用。

OA系统权限管理设计方案 l 不同职责的人员,对于系统操作的权限应该是不同的。优秀的业务系统,这是最基本的功能。 l 可以对“组”进行权限分配。对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的事情。所以,系统中就提出了对“组”进行操作的概念,将权限一致的人员编入同一组,然后对该组进行权限分配。 l 权限管理系统应该是可扩展的。它应该可以加入到任何带有权限管理功能的系统中。就像是组件一样的可以被不断的重用,而不是每开发一套管理系统,就要针对权限管理部分进行重新开发。 l 满足业务系统中的功能权限。传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之间,功能权限是可以重用的,而资源权限则不能。 针对OA系统的特点,权限说明: 权限 在系统中,权限通过模块+动作来产生,模块就是整个系统中的一个子模块,可能对应一个菜单,动作也就是整个模块中(在B/S系统中也就是一个页面的所有操作,比如“浏览、添加、修改、删除”等)。将模块与之组合可以产生此模块下的所有权限。 权限组 为了更方便的权限的管理,另将一个模块下的所有权限组合一起,组成一个“权限组”,也就是一个模块管理权限,包括所有基本权限操作。比如一个权限组(用户管理),包括用户的浏览、添加、删除、修改、审核等操作权限,一个权限组也是一个权限。

角色 权限的集合,角色与角色之间属于平级关系,可以将基本权限或权限组添加到一个角色中,用于方便权限的分配。 用户组 将某一类型的人、具有相同特征人组合一起的集合体。通过对组授予权限(角色),快速使一类人具有相同的权限,来简化对用户授予权限的繁琐性、耗时性。用户组的划分,可以按职位、项目或其它来实现。用户可以属于某一个组或多个组。 通过给某个人赋予权限,有4种方式(参考飞思办公系统) A. 通过职位 a) 在职位中,职位成员的权限继承当前所在职位的权限,对于下级职位拥有的权限不可继承。 b) 实例中:如前台这个职位,对于考勤查询有权限,则可以通过对前台这个职位设置考勤查询的浏览权,使他们有使用这个对象的权限,然后再设置个,考勤查询权(当然也可以不设置,默认能进此模块的就能查询),则所有前台人员都拥有考勤查询的权利。 B. 通过项目 a) 在项目中,项目成员的权限来自于所在项目的权限,他们同样不能继承下级项目的权限,而对于项目组长,他对项目有全权,对下级项目也一样。 b) 实例中:在项目中,项目成员可以对项目中上传文档,查看本项目的文档,可以通过对项目设置一个对于本项目的浏览权来实现进口,这样每个成员能访问这个项目了,再加上项目文档的上传权和查看文档权即可。

权限 在系统中,权限通过模块+动作来产生。(在系统中也就是一个页面的所有操作,比如(浏览、添加、修改、删除等)。将模块与之组合可以产生此模块下的所有权限。 权限组 为了更方便的权限的管理,另将一个模块下的所有权限组合一起,组成一个权限组,也就是一个模块管理权限,包括所有基本权限操作。比如一个权限组(用户管理),包括用户的浏览、添加、删除、修改、审核等操作权限,一个权限组也是一个权限。 角色 权限的集合,角色与角色之间属于平级关系,可以将基本权限或权限组添加到一个角色中,用于方便权限的分配。 用户组将某一类型的人、具有相同特征人组合一起的集合体。通过对组授予权限(角色),快速使一类人具有相同的权限,来简化对用户授予权限的繁琐性、耗时性。用户组的划分,可以按职位、项目或其它来实现。用户可以属于某一个组或多个组。 一、通过给某个人赋予权限,有四种方式: (一):通过职位 在职位中,职位成员的权限继承当前所在职位的权限,对于下级职位拥有的权限不可继承。 例如前台这个职位,对于考勤查询有权限,则可以通过对前台这个职位设置考勤 查询的浏览权,使他们有使用这个对象的权限,然后再设置个考勤查询权(当然也可以不设置,默认能进此模块的就能查询),则所有前台人员都拥有考勤查询的权利。 (二):通过项目 在项目中,项目成员的权限来自于所在项目的权限,他们同样不能继承下级项目的权限,而对于项目组长,他对项目有全权,对下级项目也一样。 例如在项目中,项目成员可以对项目中上传文档,查看本项目的文档,可以通过对项目设置一个对于本项目的浏览权来实现进口,这样每个成员能访问这个项目了,再加上项目文档的上传权限和查看文档权限即可。 对于组长,因为可以赋予组长一个组长权(组长权是个特殊的权限,它包含其他各种权限的一个权限包),所有组长对于本项目有全权,则项目组长可以对于项目文档查看,审批,删除,恢复等,这些权限对于本项目的下级项目依然有效。 (三):通过角色 角色中的成员继承角色的权限,角色与角色没有上下级关系,他们是平行的。通过角色赋予权限,是指没办法按职位或项目的分类来赋予权限的另一种方式,如:系统管理员,资料备份员 例如对于系统中,全体人员应该默认都有的模块,如我的邮件,我的文档,我的日志,我的考勤等等,这些模块系统成员都应该有的,我们建立一个角色为系统默认角色, 把所有默认访问的模块的浏览权限加入到里面去,则系统成员都能访问这些模块。 (四):直接指定 直接指定是通过对某个人具体指定一项权限,使其有使用这个权限的能力。直接指定是角色指定的一个简化版,为了是在建立像某个项目的组长这种角色时,省略创建角色这一个步骤,使角色不至于过多。 例如指定某个项目的组长,把组长权限指定给某个人。 二针对职位、项目组: 如果用添加新员工,员工调换职位、项目组,满足了员工会自动继承所在职位、项目组的权限,不需要重新分配权限的功能。

多系统权限设计 1.多系统基于角色的权限设计 这种方案是最常见也是比较简单的方案,不过通常有这种设计已经够了,这种方案对于每一个操作不做控制,只是在程序中根据角色对是否具有操作的权限进行控制;这里我们就不做详述.此处采用角色关联模块的方式。 2.多系统基于操作的权限设计 这种模式下每一个操作都在数据库中有记录,用户是否拥有该操作的权限也在数据库中有记录,结构如下:

但是如果直接使用上面的设计,会导致数据库中的_SysUserFuncOperate这张表数据量非常大,所以我们需要进一步设计提高效率,请看方案3 3.多系统基于角色和操作的权限设计

如上图所示,我们通过采用角色分配操作的方式,这样子就可以减少操作权限表(_SysRole FuncOperate)中的记录,并且使设计更灵活一点。 但是这种方案在用户需求的考验之下也可能显得不够灵活够用,例如当用户要求临时给某位普通员工某操作权限时,我们就需要新增加一种新的用户角色,但是这种用户角色是不必要的,因为它只是一种临时的角色,如果添加一种角色还需要在收回此普通员工权限时删除此角色,我们需要设计一种更合适的结构来满足用户对权限设置的要求。 4.2,3组合的权限设计,其结构如下: 我们可以看到在上图中添加了_SysUserFunc和_SysUserFuncOperate表,使用此表来添加特殊用户的权限。这样在应用程序中我们就需要通过_SysUserFuncOperate和_SysRoleFuncOperat e两张表中的记录判断权限。 当然,有可能用户还会给出这样的需求:对于某一种Operate所操作的对象某一些记录会有权限,而对于其他的记录没有权限,比如说一个内容管理系统,对于某一些频道某个用户有

七台河矿业集团物资供应管理ERP系统业务解决方案 客户项目经理: 日期: 用友项目经理: 日期:

文档控制 更改记录 Date Author Version Change Reference 2008-4-07 王凯峰 1.0 2008-4-15 王凯峰 2.0 重新进行了流程更改 2008-4-20 王凯峰 3.0 查阅 Name Position 分发 Copy No. Name Location 1 2 3 4 5 6

目录 七台河矿业集团物资供应管理ERP系统业务解决方案 (2) 目录 (4) 一、方案概述 (5) 二、企业内部物流流转图 (6) 三、静态数据编码 (6) 四、公司共用系统参数 (7) 五、采购至入库业务流程管理应用描述 (7) 5.1采购至入库总体应用背景方案 (8) 5.2采购至入库业务总体应用方案 (9) 六、材料出库及消耗汇总业务流程应用描述 (12) 6.1材料出库及消耗汇总总体应用背景方案 (12) 6.2材料出库及消耗汇总总体应用方案 (14) 七、发票、消耗汇总暂估与结算业务描述 (17) 7.1发票、消耗汇总暂估与结算应用背景方案 (17) 7.2发票/消耗汇总暂估与结算总体应用方案 (17) 八、应付单、付款单及核销 (20) 8.1应付单、付款单及核销应用背景方案 (20) 8.2应付单、付款单及核销总体应用方案 (21) 九.期初单据录入 (24) 9.1应付模块期初单据 (24) 9.2采购模块期初单据录入 (25) 9.3库存模块期初数据的录入 (26) 十.其他相关问题 (26)

一、方案概述 方案应用目标 本方案目标是解决七台河矿业集团物资供应公司一期物资采供系统,保证自采购至发货至各矿的物流数据准确/及时,做到账物实际相符,同时规范业务操作,减少各操作人员操作压力,为财务核算提供数据. 方案应用业务范围 本方案业务范围为: 1各矿上报临时月计划 2采购合同及后续入库 3采购发票及相应结算 4应付及付款形成核销 5供应材料发货

权限管理设计一 ?博客分类: ?设计 设计模式数据结构 应用程序权限设计 我们在开发系统的时候,经常会遇到系统需要权限控制,而权限的控制程度不同有不同的设计方案。 1.基于角色的权限设计 这种方案是最常见也是比较简单的方案,不过通常有这种设计已经够了,所以微软就设计出这种方案的通用做法,这种方案对于每一个操作不做控制,只是在程序中根据角色对是否具有操作的权限进行控制;这里我们就不做详述 2.基于操作的权限设计 这种模式下每一个操作都在数据库中有记录,用户是否拥有该操作的权限也在数据库中有记录,结构如下:

但是如果直接使用上面的设计,会导致数据库中的UserAction这张表数据量非常大,所以我们需要进一步设计提高效率,请看方案3 3.基于角色和操作的权限设计 如上图所示,我们在添加了Role,和RoleAction表,这样子就可以减少UserAction中的记录,并且使设计更灵活一点。 但是这种方案在用户需求的考验之下也可能显得不够灵活够用,例如当用户要求临时给某位普通员工某操作权限时,我们就需要新增加一种新的用户角色,但是这种用户角色是不必要的,因为它只是一种临时的角色,如果添加一种角色还需要在收回此普通员工权限时删除此角色,我们需要设计一种更合适的结构来满足用户对权限设置的要求。 4.2,3组合的权限设计,其结构如下: 我们可以看到在上图中添加了UserAction表,使用此表来添加特殊用户的权限,改表中

有一个字段HasPermission可以决定用户是否有某种操作的权限,改表中记录的权限的优先级要高于UserRole中记录的用户权限。这样在应用程序中我们就需要通过UserRole 和UserAction两张表中的记录判断权限。 到这儿呢并不算完,有可能用户还会给出这样的需求:对于某一种action所操作的对象某一些记录会有权限,而对于其他的记录没有权限,比如说一个内容管理系统,对于某一些频道某个用户有修改的权限,而对于另外一些频道没有修改的权限,这时候我们需要设计更复杂的权限机制。 5.对于同一种实体(资源)用户可以对一部分记录有权限,而对于另外一些记录没有权限的权限设计: 对于这样的需求我们就需要对每一种不同的资源创建一张权限表,在上图中对Content 和Channel两种资源分别创建了UserActionContent和UserActionChannel表用来定义用户对某条记录是否有权限;这种设计是可以满足用户需求的但是不是很经济, UserActionChannel和UserActionContent中的记录会很多,而在实际的应用中并非需要记录所有的记录的权限信息,有时候可能只是一种规则,比如说对于根Channel什么级别的人有权限;这时候呢我们就可以定义些规则来判断用户权限,下面就是这种设计。 6.涉及资源,权限和规则的权限设计

(此文档为word格式,下载后您可任意编辑修改!) 统一权限管理系统 设计方案 项目名称: 承建单位: 管理单位: 意见签署页 需求确认栏

修订历史记录

目录 第1章引言 (1) 1.1概述 (1) 1.2目标 (1) 1.3术语 (2) 1.4参考资料 (3) 第2章总体设计 (4) 2.1运行环境 (4) 2.2设计思路 (4) 2.3认证服务模式 (6) 第3章功能概述 (7) 3.1系统用例 (8) 3.2处理流程 (9) 3.3应用系统设置 (11) 3.4用户管理模块设置 (11) 3.5权限及菜单设置 (13) 3.6角色管理设置 (16) 3.7应用系统调用方式 (17) 3.7.1身份验证 (17) 3.7.2获取用户权限列表 (17) 3.7.3获取菜单列表 (17) 3.7.4权限管理 (17) 3.8概念模型 (17) 第4章整合SSO (19)

第1章引言 1.1 概述 权限管理是应用系统中不可缺少的一部分,通常的做法是每开发一个系统都要将这部分功能作为一个模块来开发,一般要开发过程包含以下几个步骤: 1. 在数据库中建立用户和权限相关的表结构 2. 开发用户、角色、权限管理等的功能模块 3. 为系统的每个功能加入获取和判断权限的方法 其实在不同的应用系统中,这些功能基本上都是一样的,每个系统都要加入这些大同小异的功能无疑会带来相当多的重复性工作,浪费我们不少宝贵时间。虽然将这些功能模块化能减轻一些工作,但由于每个系统采用的开发环境不同(如有些系统采用.net技术,有些用J2EE技术),或者虽然采用的开发技术相同,但采用的框架也可能存在差异(如在J2EE技术下有的采用Hibernate,有的采用IBATIS或者直接调用JDBC等),造成将这些权限模块移植到不同的应用系统时还是需要对代码进行相当繁琐的修改。 1.2 目标 为了提高功能的可复用性,结合公司以往的成功项目经验,通过统一的系统规划和系统设计,开发一套通用的权限管理系统,将用户管理、权限管理及单点登录功能都集成到该系统中。该系统主要解决后期新开发的应用系统无需重新开发权限管理模块的工作,不管新开发的应用系统采用的是什么开发环境,都可以通过WebService 方法来调用权限管理系统提供的权限认证服务,而且还可以实现用户一次登录、网内通用,避免每进入一个系统都要重复登录的情况。此外,可以对区域内各信息应用系统的权限分配和权限变更进行有效的统一化管理,实现多层次统一授权,审计各种权限的使用情况,防止信息共享后的权限滥用,规范今后的应用系统的建设。 本文提供一种集成功能权限和数据权限的解决方法,以满足多层次组织中权限管

网络视频监控系统解决方案 美国Infinova(英飞拓)有限公司天津代表处 2010-1-21

一、概述 天津边防检查站按照有关精神规定,为满足港口网络覆盖资源统一配置、统一管理、信息共享要求而建设港口视频检测系统。用以提高港口码头的管理水平、运输效率、快速应对各种突发事件、实现信息共享。 本套视频监控系统由指挥监控中心、各码头分所、现场视频信号采集设备、以及传输网络组成。视频监控系统架构在独立专网之上,采用标准的TCP/IP协议,使视频信息以数字化的形式通过计算机网络进行传输,实现基于IP网络的点对点、点对多点、多点对多点的远程实时监视和远程遥控摄像机的功能。 二、系统设计原则及依据 2.1 系统设计原则 视频监控系统重点为加强天津港指挥控制的科学管理功能,提高港口运营的安全性和可靠性。因此,设备选择必须具备安全可靠、先进、操作简便,免维护性强等特性,同时也必须兼顾节约投资,以性价比最好的设备来构成先进、完备的系统,以满足安全生产和综合管理的要求。鉴于该系统的重要性及安全性,我们力求系统设计的先进性、可靠性、实用性和可扩展性。同时体现以下原则: ?系统设计方案周密,严谨,安全可靠. ?设备选型应具有数字化和网络化. ?系统兼容性强,扩充其它系统容易。 ?人机对话(界面)操作方便,实用性强. ?在满足各项功能的前提条件下,尽可能降低费用 ?《民用闭路监控电视系统工程技术规范》GB50198-94为参考规范。 2.2 设计依据 ?《视频安防监控系统技术要求》(GA/T367-2001) ?《中华人民共和国通信行业标准》(YD/T926) ?《民用建筑电气设计规范》(JBJ/T16-92) ?《建筑及建筑群综合布线系统工程施工及验收规范》(GB/T50312-2000)?《屏蔽双绞线系统现场测试传输性能规范》(EIA/TIATSB67) ?《电气装置安装工程施工及验收规范》(GBJ120-88)

OA系统权限管理设计方案7 OA系统权限管理设计方案 数据库2010-02-2310:09:25阅读13评论0字号:大中小 OA系统权限管理设计方案 l不同职责的人员,对于系统操作的权限应该是不同的。优秀的业务系统,这是最基本的功能。 l可以对“组”进行权限分配。对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的事情。所以,系统中就提出了对“组”进行操作的概念,将权限一致的人员编入同一组,然后对该组进行权限分配。 l权限管理系统应该是可扩展的。它应该可以加入到任何带有权限管理功能的系统中。就像是组件一样的可以被不断的重用,而不是每开发一套管理系统,就要针对权限管理部分进行重新开发。 l满足业务系统中的功能权限。传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之间,功能权限是可以重用的,而资源权限则不能。 针对OA系统的特点,权限说明: 权限

在系统中,权限通过模块+动作来产生,模块就是整个系统中的一个子模块,可能对应一个菜单,动作也就是整个模块中(在B/S系统中也就是一个页面的所有操作,比如“浏览、添加、修改、删除”等)。将模块与之组合可以产生此模块下的所有权限。 权限组 为了更方便的权限的管理,另将一个模块下的所有权限组合一起,组成一个“权限组”,也就是一个模块管理权限,包括所有基本权限操作。比如一个权限组(用户管理),包括用户的浏览、添加、删除、修改、审核等操作权限,一个权限组也是一个权限。 角色 权限的集合,角色与角色之间属于平级关系,可以将基本权限或权限组添加到一个角色中,用于方便权限的分配。 用户组 将某一类型的人、具有相同特征人组合一起的集合体。通过对组授予权限(角色),快速使一类人具有相同的权限,来简化对用户授予权限的繁琐性、耗时性。用户组的划分,可以按职位、项目或其它来实现。用户可以属于某一个组或多个组。 通过给某个人赋予权限,有4种方式(参考飞思办公系统) A.通过职位 a)在职位中,职位成员的权限继承当前所在职位的权限,对

企业系统业务运行保障解决方案1 企业系统业务运行保障解决方案 企业IT管理面临的挑战 企业规模的不断扩大 业务应用的持续增加 IT基础设施的架构越来越复杂 风险高度集中 业务停顿损失巨大 系统故障修复更加困难 单凭某个人的技能、某个工具、某个制度,已经不能胜任如此大的工作量和满足业务紧迫性的要求,必须有一整套集中化、全面的、自动化的工具和手段,形成企业级系统管理解决方案。 传统系统管理方法的局限性 大量依靠管理人员的经验和技能来评估系统状况 低效的重复劳动 系统越来越复杂,技能要求越来越高 小概率高风险事件的发生,对业务影响损失巨大 缺乏前瞻性预警,不能防患于未然

一旦发现问题故障定位和原因分析来不及 知识经验积累困难,缺乏继承性 责任重大造成心理压力,无法放松 管理成本和风险成本巨大 人员流动难免,继承性不完整理想的IT系统管理目标有效地监控系统环境 系统、网络、存储、安全、业务运行 准确快速定位,综合诊断系统异常原因 自动提醒预警、报警,提出修复建议全面掌握运行数据,正确分析以便恰当决策 为业务系统保驾护航,让业务系统高枕无忧 企业IT监控中心目标和功能的发展趋势 管理目标发展趋势 由个别资源监控、系统网络管理、应用可用性方面 向业务流程的优化方向发展 管理工具发展趋势 从数据收集、发现、状态监控、配置管理、实时性能监控 向历史数据分析、决策分析、自动响应、高度容错方向发展管理功能发展趋势

从被动收集、监控、分析和决策方式 向自主管理(Autonomic Computing)方向发展 自修复--检测潜在错误并启动校正行动,以防止系统故障 自优化--自动优化资源利用率,以满足业务需要 自配置--根据业务需要动态配置,无需人工干预 自保护--自动执行安全策略/访问控制,检测并阻止恶意行为 企业IT监控中心涵盖内容 性能和可靠性管理 o主机、网络、操作系统、数据库、中间件、应用 o状态、性能、流量、瓶颈、备份效果、事件关联和影响、故障分析、隐患预警、解决提示等 配置和操作管理 o配置管理、资产管理、版本分发与管理 安全管理 o用户身份认证、访问控制、风险管理 存储管理 o基于备份恢复策略 o跨平台集中管理备份和同步

基础支撑层 统一身份认证(SSO) 统一身份认证解决用户在不同的应用之间需要多次登录的问题。目前主要有两种方法,一种是建立在PKI,Kerbose和用户名/口令存储的基础上;一种是建立在cookie的基础上。统一身份认证平台主要包括三大部分:统一口令认证服务器、网络应用口令认证模块(包括Web 口令认证、主机口令认证模块、各应用系统口令认证模块等) 和用户信息数据库,具体方案如下图。 1、采用认证代理,加载到原有系统上,屏蔽或者绕过原有系统的认证。 2、认证代理对用户的认证在公共数据平台的认证服务器上进行,认证代理可以在认证服务器上取得用户的登录信息、权限信息等。 3、同时提供一个频道链接,用户登录后也可以直接访问系统,不需要二次认证。 4、对于认证代理无法提供的数据信息,可以通过访问Web Service接口来获得权限和数据信息。 单点登录认证的流程如下图所示:

单点登录只解决用户登录和用户能否有进入某个应用的权限问题,而在每个业务系统的权限则由各自的业务系统进行控制,也就是二次鉴权的思想,这种方式减少了系统的复杂性。统一身份认证系统架构如下图所示。 统一系统授权 统一系统授权支撑平台环境中,应用系统、子系统或模块统通过注册方式向统一系统授权支撑平台进行注册,将各应用系统的授权部分或全部地委托给支撑平台,从而实现统一权限管理,以及权限信息的共享,其注册原理如下图。

用户对各应用系统的访问权限存放在统一的权限信息库中。用户在访问应用系统的时候,应用系统通过统一授权系统的接口去查询、验证该用户是否有权使用该功能,根据统一系统授权支撑平台返回的结果进行相应的处理,其原理如下图。 统一系统授权支撑平台的授权模型如下图所示。在授权模型中采用了基于角色的授权方式,以满足权限管理的灵活性、可扩展性和可管理性的需求 块

xxx项目实施解决方案 建立日期: 修改日期: 文控编号: 客户项目经理: 日期: 乙方项目经理: 日期:

文档控制更改记录

目录 第一章概述 (4) 第二章总体实施架构 (4) 2.1企业基本信息 (4) 2.2信息化总体目标 (5) 2.3协同产品应用模块 (5) 第三章组织架构搭建方案 (5) 3.1基础信息设置 (5) 3.1.1 组织架构 (5) 3.1.2 岗位体系 (5) 3.1.3 职务级别划分 (6) 3.1.4 人员基本信息 (6) 3.1.5 组织权限设置 (6) 第四章业务方案阐述 (6) 4.1常规业务阐述 (6) 4.1.1 标准流程表单 (6) 4.2公文管理描述 (8) 4.2.1 公文管理业务规划 (8) 4.3公共信息 (9) 4.1.4知识管理描述 (10) 4.1.5关联系统描述 (12) 4.4关键业务流程阐述 (12) 4.4.1 人力资源管理 (12) 4.4.2 项目管理 (14) 4.4.3 预算管理 (15) 第五章方案总体价值分析 (15)

第一章概述 通过前期对xxx文化服务有限公司(以下简称xxx)的调研,以及调研形成的调研报告;加上xxx目标业务流程设计及确认,以及经过确认的目标业务流程文档;同时结合业务的管理思想、功能特点,共同构成了该《xxx项目实施解决方案》。 1.本实施业务解决方案由xxx项目实施组编写完成,需要相关领导审阅确认并签字。 2.本业务解决方案将尽量做到准确、详细、全面,报告中如有错误、不当、或遗漏的 问题,请客户方予以纠正和补充。 3.此解决方案为其以后实施工作的重要依据,需要乙方和xxx公司双方最终确认,如 果需要变更内容,则必须由双方共同协商。 此文档一式两份,乙方公司和xxx公司各保留一份。 第二章总体实施架构 2.1企业基本信息 企业历史、主营产品、主要市场分布、实力与荣誉、未来发展规划 示例: ×××公司成立于1998年,是隶属于×××集团有限公司的专业生产大功率系列轮式拖拉机的主机厂,占地面积6万平方米,建筑面积5万平方米,拥有固定资产2亿元,具备强大的机械加工和装配能力。生产的大功率轮式拖拉机涵盖从60马力到200马力共26个系列、200多个品种、2000多种变形产品,年生产能力达4万台以上。截至到目前,已累计向社会提供各种型号的拖拉机10万余台,1004/1204型拖拉机获得“全国行业质量、服务诚心示范企业”等殊荣,并远销亚洲、非洲、欧洲、美洲等近百个国家和地区,为中国农机行业的现代化发展做出了重要贡献。

文件管理系统设计方案 传统的管理和保存文件的方式是人工生成和保管文件(包括:生成、传阅、审批、进入受控状态等),文件通常是保存在文件柜中的。 由于文件数量多,版本复杂,在实际使用中经常出现问题,例如:文件版本不一致、文件查找困难、文件管理处理历史记录报表工作量过大等。本方案旨在解决单位对大量工程和技术文件的管理,达到并确保工作人员手中文件版本的一致性、文件更改的可追溯性,同时以实现电子公告、电子通知、电子邮件、公文收发等功能来提高单位日常办公及管理的自动化。 一、文件管理系统的建设目标和意义 目标: 满足企业对文件信息进行集中管理、查询的需要 通过文件的集中管理,使企业实现资料共享,资料同步更新 企业重要文档的使用权限设置,一方面节约了资本,另一方面自动化管理,保证了资料的保密性和安全性 简化了员工查找和使用资料的工作步骤,使员工把时间放在其他更有价值的工作上,减少重复劳动,提高工作效率,为企业争取更多 利润 把无纸化办公和自动化办公结合起来,实现了无纸化和物理化文档管理的有机组合 把先进的数据库技术运用于文档管理,促进企业信息化管理的进步文件管理系统建设意义: 1、分类、管理企业文件 文件管理系统通过数据库管理,对企业纷杂的文件内容进行分门别类的管理,按照不同的介质(图片、影音、word、excel、ppt、pdf等)进行存放管

理。 文件管理系统通过权限管理,对不同的员工开放不同级别的文件库,最大程度保证企业的文件安全。 2、共享、学习企业文件 文件管理系统通过内部网络将文件资本进行共享,让更多的人分享到企业文件资本,拓宽部门和员工的知识范围。 3、应用、增值文件资本 文件管理平台构建面向企业业务流程的文件管理系统,使得工作过程中显形知识结构化,隐形知识显形化。 通过文件的不断重复应用,实现文件增值。有效的规避了人员升迁流动所造成了关键业务领域的损失,让业务运行不辍。 4、提升企业竞争力 创造企业新竞争价值,增加企业利润,降低企业成本,提高企业效率。建立企业新文化,鼓励思想自由,培育创新精神。 通过减少反应时间来提高为客户服务的水平,通过快速向市场提供产品和服务来增加收入。 二、文件管理系统的建设要求 首先是支持的文件内容要全面,从文件管理的内容角度,至少应该包括: ?对信息的发布,比如直接发布各种内容 ?对文档的管理,如各类DOC、XLS、PPT等文件 ?对数据信息的管理,如各类报表等等 有利于充分利用文件:

系统基本功能 商业银行综合业务系统提供从储蓄业务到对公业务的一揽子银行业务解决方案,采用崭新的充满创意的设计思想理念,有机地整合了30多个业务/管理模块,涵盖了银行业的各个方面。同时,系统也提供网上银行和电话银行等拓展业务领域的各种应用。 整个系统以总帐、客户管理、额度控制为核心模块,由核心模块向基本业务模块提供接口(元操作调用),而对外挂业务组件,提供批量和实时通讯调用接口,以保证大会计的实现。 应用系统结构图 整个核心帐务系统包括核心模块及基本业务 在系统中实现的基本业务模块包括: 结算业务 对公存款业务 内部帐务处理 贷款业务 个人存款业务 凭证管理 现金管理 个人借记卡业务 系统内资金清算 外汇业务 系统管理

系统业务特点 全行业务数据集中式处理,实时交易库与查询交易库相分离; 稳定的核心业务系统,支持多元化、多币种业务; 从以帐户为中心到以客户为中心,实现经营策略的转变; 全行统一的授权中心,所有信用评定及额度管理在总行统一进行; 统一了全行的帐务核算体系,取消了所有过渡性结算科目; 营业机构和柜员服务功能综合化; 支持所有业务的7*24小时服务; 面向管理和决策,通过对系统数据仓库的建立和挖掘,形成MIS,并结合外部数据,应用先进的分析工具,建立智能型、学习型的DSS,实现银行业务管理科学化、动态化; 方便灵活的、界面统一的银行服务及接入门户,实现金融服务个性化及网络业务新型化。 系统技术特点 对每个业务品种采用了面向对象的设计思路,使每个业务品种更具模块化、插件化和私密性; 所有业务品种原子化设计,即由各元操作组成。整个产品提供了约500种元操作,使业务品种的开发变得更为方便; 各业务程序之间的关联性大大减少,系统的性能得到进一步提高; 日终批量采用并行处理方式,使整个日终批处理效率大大提高,节约了一半以上的时间; 支持各种主流的开放式平台,如IBM AIX、HP Unix、SUN Unix、TANDEM NOSTOP Unix等; 支持各种主流的数据库产品,如INFORMIX、ORACLE等。 华腾产品及解决方案 消息交换平台TOPLink; 业务处理平台 BAL; 终端界面开发工具TOPSmartTeller等。 系统应用成效 石家庄市商业银行综合业务系统工程。 整个系统管理百万的个人帐户和近六万的企业帐户信息,日均交易量达到50000笔以上,柜台交易响应时间控制在2秒内。数据备份与日终处理控制在30分钟内完成,批量结息约45分钟,年终决算60-90分钟内完成

用户认证管理设计方案 1 设计思路 为了设计一套具有较强可扩展性的用户认证管理,需要建立用户、角色和权限等数据库表,并且建立之间的关系,具体实现如下。 1.1 用户 用户仅仅是纯粹的用户,用来记录用户相关信息,如用户名、密码等,权限是被分离出去了的。用户(User)要拥有对某种资源的权限,必须通过角色(Role)去关联。 用户通常具有以下属性: ü编号,在系统中唯一。 ü名称,在系统中唯一。 ü用户口令。 ü注释,描述用户或角色的信息。 1.2 角色 角色是使用权限的基本单位,拥有一定数量的权限,通过角色赋予用户权限,通常具有以下属性: ü编号,在系统中唯一。 ü名称,在系统中唯一。 ü注释,描述角色信息 1.3 权限 权限指用户根据角色获得对程序某些功能的操作,例如对文件的读、写、修改和删除功能,通常具有以下属性: ü编号,在系统中唯一。 ü名称,在系统中唯一。 ü注释,描述权限信息 1.4 用户与角色的关系 一个用户(User)可以隶属于多个角色(Role),一个角色组也可拥有多个用户,用户角色就是用来描述他们之间隶属关系的对象。用户(User)通过角色(Role)关联所拥有对某种资源的权限,例如 l用户(User): UserID UserName UserPwd 1 张三xxxxxx 2 李四xxxxxx …… l 角色(Role): RoleID RoleName RoleNote 01 系统管理员监控系统维护管理员 02 监控人员在线监控人员 03 调度人员调度工作人员 04 一般工作人员工作人员 …… l 用户角色(User_Role): UserRoleID UserID RoleID UserRoleNote 1 1 01 用户“张三”被分配到角色“系统管理员”