PPP认证和MPPE

- 格式:docx

- 大小:81.65 KB

- 文档页数:17

项目管理认证介绍几种国际认可的项目管理证书项目管理认证是全球范围内越来越受重视的证书,对于从事项目管理领域的专业人士来说,获得项目管理认证不仅可以提升个人的职业竞争力,还可以验证自己在项目管理领域的专业知识和技能。

下面介绍几种国际认可的项目管理证书。

PMI认证(PMP)是全球项目管理领域最知名的认证之一,由美国项目管理协会(PMI)颁发。

获得PMI认证需要通过严格的考试,考核内容涵盖项目管理的各个方面,如项目启动、规划、执行、监控和收尾等。

持有PMP认证的专业人士被视为在项目管理领域具备高水平的专业知识和技能,因此在就业市场上具有较高的竞争力。

另一个知名的项目管理认证是IPMA认证,由国际项目管理协会(IPMA)颁发。

IPMA认证侧重于考核项目管理人员在实际项目中的综合能力和实践经验,包括沟通能力、决策能力和团队合作能力等。

持有IPMA认证的专业人士被认为在项目实施中具备较强的实操能力和领导力,受到用人单位的青睐。

此外,Scrum认证也是项目管理领域备受关注的认证之一。

Scrum是一种敏捷项目管理方法论,强调快速响应变化、高效协作和持续改进。

通过Scrum认证,可以证明个人对Scrum方法的理解和应用能力,提升在敏捷项目管理领域的专业素养。

Scrum认证在IT行业和软件开发领域尤为受欢迎。

除了上述几种国际认可的项目管理认证外,还有许多其他专业机构和组织颁发的项目管理证书,如APM认证、PRINCE2认证等。

这些认证针对不同的项目管理领域和需求,在方法论、理论框架和实践技能等方面有所侧重,可以根据个人的职业发展目标和领域需求选择适合自己的项目管理认证。

综上所述,项目管理认证是提升个人职业竞争力、验证专业知识和技能的重要途径之一。

通过获得国际认可的项目管理证书,可以展现个人在项目管理领域的专业水平和实践能力,为职业发展打下坚实的基础。

选择适合自己的项目管理认证,并注重不断学习和提升,将有助于在竞争激烈的职场中取得更大的成功。

PPP协议的安全性分析PPP(Point-to-Point Protocol)是一种常用的数据链路层协议,用于在计算机之间建立可靠的通信连接。

在如今信息安全威胁层出不穷的背景下,对PPP协议的安全性进行分析变得尤为重要。

本文将从几个方面对PPP协议的安全性进行探讨。

一、身份验证安全性身份验证是PPP协议中确保通信双方的身份合法性的重要环节。

PPP协议通过使用多种身份验证方法来保证通信的安全性。

其中最常见的方法是使用PAP(Password Authentication Protocol)和CHAP (Challenge Handshake Authentication Protocol),它们都采用了加密手段来防止密码泄露和中间人攻击。

此外,也可以使用更为安全的EAP (Extensible Authentication Protocol)来进一步提高身份验证的安全性。

二、数据加密安全性PPP协议在数据传输过程中可以使用多种加密算法来保证数据的机密性和完整性。

最常用的加密算法是MPPE(Microsoft Point-to-Point Encryption),它使用40位或128位的密钥对数据进行加密,并通过校验和机制确保数据的完整性。

MPPE算法的安全性在一定程度上提高了PPP协议的数据传输安全性。

三、安全通道建立PPP协议在建立通信连接时可以使用SSL/TLS等多种安全传输协议,以确保通信双方的通信数据在传输过程中不被窃取或篡改。

通过使用这些安全传输协议,PPP协议可以提供更为安全的通信通道,阻止中间人攻击和数据被窃取等安全威胁。

四、防止拒绝服务攻击拒绝服务攻击是一种常见的网络攻击手段,目的是通过占用系统资源或充斥网络流量来使系统无法正常运行。

PPP协议可以通过使用最大传输单元(MTU)限制来防止拒绝服务攻击。

通过限制每个数据包的大小,可以降低网络流量的负担,提高系统的抗攻击能力。

五、网络地址转换(NAT)安全性在使用PPP协议进行通信时,往往需要进行网络地址转换(NAT),将内部网络的IP地址转换为可在公网上访问的IP地址。

PPP简介介绍PPP特性的定义和目的。

定义PPP(Point-to-Point Protocol)协议是一种点到点链路层协议,主要用于在全双工的同异步链路上进行点到点的数据传输。

目的PPP协议是在串行线IP协议SLIP(Serial Line Internet Protocol)的基础上发展起来的。

由于SLIP协议具有只支持异步传输方式、无协商过程(尤其不能协商如双方IP地址等网络层属性)、只能承载IP 一种网络层报文等缺陷,在发展过程中,逐步被PPP协议所替代。

PPP协议有如下优点:∙对物理层而言,PPP既支持同步链路又支持异步链路,而X.25、FR(Frame Relay)等数据链路层协议仅支持同步链路,SLIP仅支持异步链路。

∙PPP协议具有良好的扩展性,例如,当需要在以太网链路上承载PPP协议时,PPP可以扩展为PPPoE。

∙提供LCP(Link Control Protocol)协议,用于各种链路层参数的协商。

∙提供各种NCP(Network Control Protocol)协议(如IPCP、IPXCP),用于各网络层参数的协商,更好地支持了网络层协议。

∙提供认证协议CHAP(Challenge-Handshake Authentication Protocol)、PAP(Password Authentication Protocol),更好的保证了网络的安全性。

∙无重传机制,网络开销小,速度快。

PPP报文格式PPP的基本构架PPP协议处于TCP/IP协议栈的数据链路层,主要用在支持全双工的同异步链路上,进行点到点之间的数据传输。

图1 PPP在协议栈中的位置PPP主要由三类协议族组成:∙链路控制协议族(Link Control Protocol),主要用来建立、拆除和监控PPP数据链路。

∙网络层控制协议族(Network Control Protocol),主要用来协商在该数据链路上所传输的数据包的格式与类型。

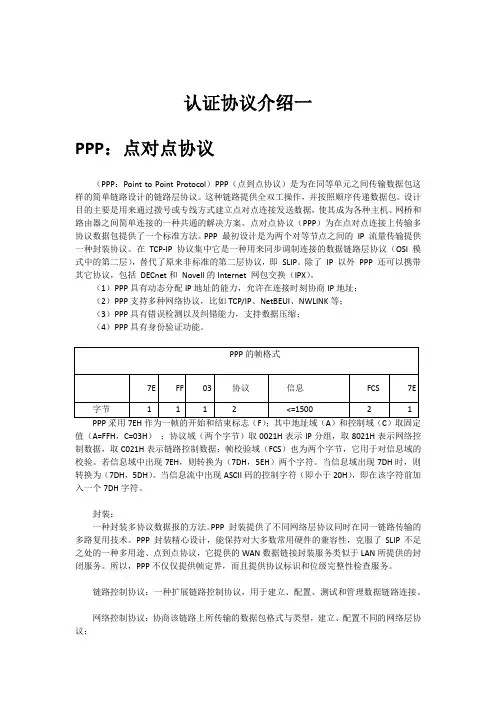

认证协议介绍一PPP:点对点协议(PPP:Point to Point Protocol)PPP(点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

值(A=FFH,C=03H);协议域(两个字节)取0021H表示IP分组,取8021H表示网络控制数据,取C021H表示链路控制数据;帧校验域(FCS)也为两个字节,它用于对信息域的校验。

若信息域中出现7EH,则转换为(7DH,5EH)两个字符。

当信息域出现7DH时,则转换为(7DH,5DH)。

当信息流中出现ASCII码的控制字符(即小于20H),即在该字符前加入一个7DH字符。

封装:一种封装多协议数据报的方法。

PPP 封装提供了不同网络层协议同时在同一链路传输的多路复用技术。

PPP 封装精心设计,能保持对大多数常用硬件的兼容性,克服了SLIP不足之处的一种多用途、点到点协议,它提供的WAN数据链接封装服务类似于LAN所提供的封闭服务。

所以,PPP不仅仅提供帧定界,而且提供协议标识和位级完整性检查服务。

pptp vpn原理

PPTP VPN(点对点隧道传输协议虚拟私人网络)是一种远程

访问技术,允许用户通过互联网连接到私人网络或远程服务器。

它的原理基于将用户的数据包封装在一个PPTP数据包中,该

数据包经过互联网传输后再解封装到私人网络中。

PPTP VPN的实现需要两个主要组件:PPTP客户端和PPTP服务器。

当用户想要建立VPN连接时,PPTP客户端首先会与PPTP服务器进行握手,建立一个拨号连接。

在握手过程中,

客户端和服务器会协商连接的参数,如加密算法和认证方式。

一旦握手完成,PPTP客户端会在公共网络上建立一个虚拟拨

号连接,并发起PPTP数据包传输。

这些数据包通常被封装在

封装头中,以确保安全传输。

封装头中包含了源IP地址、目

标IP地址以及其他控制信息。

当数据包到达目标网络时,PPTP服务器会解开封装头,将原

始数据包传递给私人网络中的目标主机。

在整个过程中,数据包的内容得到了保护,防止了在传输过程中被篡改或窃听。

PPTP VPN的加密和认证通常使用点对点协议(PPP)以及MPPE(Microsoft点对点加密)协议来实现。

PPP协议提供了

连接的控制和认证机制,而MPPE协议用于加密数据传输。

这些协议通过使用预共享密钥或证书来确保安全性。

总的来说,PPTP VPN通过使用封装、加密和认证技术,提供

了一种安全的远程访问方式。

它允许用户在公共网络上建立一

个安全的虚拟连接,并传输数据包到私人网络,确保数据的机密性和完整性。

多种平台的VPN应用比较吴刚【摘要】VPN技术提供更好的企业网络安全性,有多个技术体系,而且在多种平台上可以配置实现.分析主要的VPN隧道技术的区别,并对Cisco IOS、Linux、Windows三种系统平台的VPN配置步骤进行详细的解析,以展示平台之间的配置特色及异同.%VPN technology provides better network security. There are more technology architectures. It can be realized by configuration on multiple platforms. This paper analyzes the differences of tunneling technologies of VPN, and explain the VPN configuration steps in detail on the Cisco IOS, Linux, Windows etc. It displays configuration features and differences on the platforms.【期刊名称】《计算机系统应用》【年(卷),期】2011(020)008【总页数】5页(P245-249)【关键词】VPN;网络安全;CiscoIOS;Linux;Windows【作者】吴刚【作者单位】达州职业技术学院机械电子与信息工程系,达州635001【正文语种】中文远程接入企业内部网的方式有拨号接入、专线租用、网关端口映射、VPN(虚拟专用网)等。

拨号接入方式成本高、速率低;专线租用成本更高、速率高,在远程接入访问量不大的情况下很浪费;网关端口映射是在防火墙上开个端口映射到内部服务器,让内部服务器直接暴露在Internet中,远程用户直接在Internet中访问该服务器可以完成某些工作,这种方式成本低,速率高,但是信息传输完全暴露在外部网中,安全堪忧;VPN(虚拟专用网)是通过Internet建立一条加密的传输隧道,隧道中的数据包在互联网中不可识别,远程接入的两端仿佛是在同一个内部网中,既保证了隧道中数据的安全,又共享了Internet的高速带宽,而且免去了专线租用的高成本,是目前广泛应用、大力发展的远程接入技术。

VPN的典型隧道协议隧道技术是一种通过使用互联网络的基础设施在网络之间传递数据的方式.使用隧道传递的数据(或负载)可以是不同协议的数据桢(此字不正确)或包。

隧道协议将这些其它协议的数据桢或包重新封装在新的包头中发送.新的包头提供了路由信息,从而使封装的负载数据能够通过互联网络传递。

被封装的数据包在隧道的两个端点之间通过公共互联网络进行路由。

被封装的数据包在公共互联网络上传递时所经过的逻辑路径称为隧道。

一旦到达网络终点,数据将被解包并转发到最终目的地。

注意隧道技术是指包括数据封装,传输和解包在内的全过程。

1、点对点隧道协议(PPTP)点对点隧道协议(PPTP,Point-to—point TunnelingProtocol)是一种用于让远程用户拨号连接到本地ISP,通过因特网安全远程访问公司网络资源的新型技术.PPTP对PPP协议本身并没有做任何修改,只是使用PPP拨号连接,然后获取这些PPP包,并把它们封装进GRE头中。

PPTP使用PPP协议的PAP或CHAP(MS-CHAP)进行认证,另外也支持Microsoft公司的点到点加密技术(MPPE).PPTP支持的是一种客户-LAN型隧道的VPN实现。

ﻫ传统网络接入服务器(NAS)执行以下功能:它是PSTN或ISDN的本地接口,控制着外部的MODEM或终端适配器:它是PPP链路控制协议会话的逻辑终点;它是PPP认证协议的执行者;它为PPP多链路由协议进行信道汇聚管理;它是各种PPP网络控制协议的逻辑终点。

PPTP协议将上述功能分解成由两部分即PAC(PPTP接入集中器)和PNS(PPTP网络服务器)来分别执行。

这样一来,拨号PPP链路的终点就延伸至PNS。

PPTP协议正是利用了“NAS功能的分解”这样的机制支持在因特网上的VPN实现.ISP的NAS将执行PPTP协议中指定的PAC的功能。

而企业VPN中心服务器将执行PNS的功能,通过PPTP,远程拥护首先拨号到本地ISP的NAS,访问企业的网络和应用,而不再需要直接拨号至企业的网络,这样,由GRE将PPP报文封装成IP报文就可以在PAC-PNS 之间经由因特网传递,即在PAC和PNS之间为用户的PPP会话建立一条PPTP隧道。

虚拟专用网络(VPN)连接基础远程访问是指通过透明的方式将位于本地网络以外(远程网络)位置上的特定计算机连接到本地网络中的一系列相关技术。

当启用远程访问时,远程客户可以通过远程访问技术像直接连接到本地网络一样来使用本地网络中的资源。

在Windows服务器操作系统中均包含了远程访问服务,它是作为路由和远程访问服务中的一个组件,远程访问服务支持远程访问客户端使用拨号网络连接和虚拟专用网络连接这两种方式的远程访问:•拨号网络连接远程访问方式:通过拨号远程访问方式,远程访问客户端可以利用电信基础设施(通常情况下为模拟电话线路)来创建通向远程访问服务器的临时物理电路或虚拟电路。

一旦这种物理电路或虚拟电路被创建,其余连接参数将通过协商方式加以确定。

•虚拟专用网络(VPN)连接远程访问方式:通过虚拟专用网络远程访问方式,VPN客户端可以通过IP网络(例如Internet)与充当VPN服务器的远程访问服务器建立虚拟点对点连接。

一旦这种虚拟点对点连接被创建,其余连接参数将通过协商方式加以确定。

由于IP网络的流行,拨号网络连接远程访问方式已经基本不再使用。

在此我仅对虚拟专用网络(VPN)连接远程访问方式进行阐述。

对于一个完整的VPN远程访问连接,它由以下元素组成:远程访问VPN客户端VPN客户端既可以是独立的计算机,也可以是建立站点到站点VPN连接的VPN服务器。

而根据VPN客户端类型的不同,VPN分为以下两种连接类型:•远程访问VPN:由一台独立的计算机作为VPN客户端向VPN服务器发起VPN连接,从而此V PN客户端计算机可以访问VPN服务器所连接的内部网络中的资源。

Windows XP、Windows2000、Windows NT 4.0、Windows ME和Windows 98 VPN客户端均可与Windows的VPN服务器或运行其它大多数VPN服务器的远程访问服务器建立VPN连接。

这种类型的VPN又称为客户端到服务器VPN。

PPP资格证书体系指南PPP资格证书体系指南,简称PPP指南,是PPP知识体系(BoK),详述了创建和实施有效的、可持续的政府与社会资本合作关系 (PPP)的所有相关方面。

它旨在供PPP专业人员、政府、顾问、投资者和其他有兴趣的人使用。

PPP指南是CP3P资格鉴定系列的一部分,一旦获得CP3P资格,则允许个人使用APMG PPP资格证书体系中的‘经认证的PPP专家’称号。

APMG 的PPP资格证书体系,简称为资格证书体系,是亚洲开发银行 (ADB)、欧洲复兴开发银行(EBRD)、泛美开发银行(IADB)通过其多边投资基金会 (MIF)、伊斯兰开发银行 (IsDB) 和世界银行集团 (WBG) 的一项创新。

由政府与社会资本基础设施咨询基金会 (PPIAF) 提供资助。

免责声明本PPP指南中的所有观点、解释、调查结果和/或结论均为著作者的意见和立场, 并不反映ADB、EBRD、IADB通过其MIF、IsDB、PPIAF和WBG及其董事会或他们所代表的政府的观点、官方政策或立场。

以上所述的组织对于本指南所提供的任何信息的准确性、时效性、正确性、完整性、适销性或适用性,不作任何明示或暗示的担保,也不承担任何义务或责任。

当提及某成员国名称及其版图时,本刊物遵循WBG的实践惯例。

在本文中提到某一特定地区或地理区域的名称、或使用 "国家" 一词时,并不表明上述提及的组织或其董事会或其代表的政府对于任何国家、领土、城市或地区或其当局的合法地位、或对于划定的边界或界限,有任何暗示的意见和观点。

1前言世界各地的政府现都认识到政府和社会资本合作(PPP)是满足基础设施和基本服务需要,帮助减少贫穷的一个重要方法。

通过捆绑建设和服务供给,PPP可以改善问责制度、促进创新、从长期而言提高效率。

然而,要获得PPP的预期效益,政府公共部门的官员和管理人员需要不断提高识别、评估和采购PPP项目的能力——当项目开始运营后,应该着重管理合同和确保其符合法规要求。

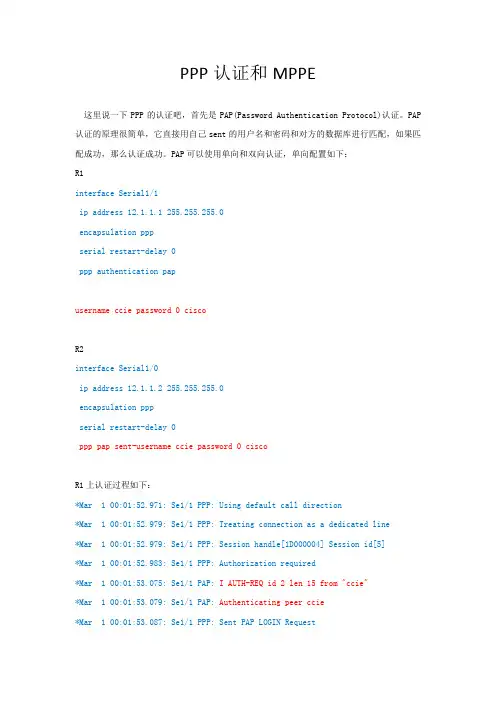

PPP认证和MPPE这里说一下PPP的认证吧,首先是PAP(Password Authentication Protocol)认证。

PAP认证的原理很简单,它直接用自己sent的用户名和密码和对方的数据库进行匹配,如果匹配成功,那么认证成功。

PAP可以使用单向和双向认证,单向配置如下:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papusernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp pap sent-username ccie password 0 ciscoR1上认证过程如下:*Mar 1 00:01:52.971: Se1/1 PPP: Using default call direction*Mar 1 00:01:52.979: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:01:52.979: Se1/1 PPP: Session handle[1D000004] Session id[5]*Mar 1 00:01:52.983: Se1/1 PPP: Authorization required*Mar 1 00:01:53.075: Se1/1 PAP: I AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:53.079: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:01:53.087: Se1/1 PPP: Sent PAP LOGIN Request*Mar 1 00:01:53.095: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:01:53.107: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:01:53.111: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:01:53.123: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.127: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.131: Se1/1 PAP: O AUTH-ACK id 2 len 5*Mar 1 00:01:53.139: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:01:53.151: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.199: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:01:43.283: Se1/0 PPP: Authorization required*Mar 1 00:01:43.311: Se1/0 PPP: No authorization without authentication *Mar 1 00:01:43.315: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:01:43.315: Se1/0 PAP: Using password from interface PAP*Mar 1 00:01:43.319: Se1/0 PAP: O AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:43.351: Se1/0 PAP: I AUTH-ACK id 2 len 5接着看看PAP的双向认证:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccnp password 0 ccnausernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccie password 0 ciscousernameccnp password 0 ccna认证过程:R1R1#*Mar 1 00:03:11.311: %SYS-5-CONFIG_I: Configured from console by console*Mar 1 00:03:12.823: %LINK-3-UPDOWN: Interface Serial1/1, changed state to up *Mar 1 00:03:12.835: Se1/1 PPP: Using default call direction*Mar 1 00:03:12.839: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:03:12.843: Se1/1 PPP: Session handle[9E000006] Session id[8]*Mar 1 00:03:12.843: Se1/1 PPP: Authorization required*Mar 1 00:03:12.907: Se1/1 PAP: Using hostname from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: Using password from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: O AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:12.943: Se1/1 PAP: I AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:12.947: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:03:12.959: Se1/1 PPP: Sent PAP LOGIN RequestR1#*Mar 1 00:03:12.967: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:03:12.975: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:12.979: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:12.983: Se1/1 PAP: I AUTH-ACK id 3 len 5*Mar 1 00:03:12.995: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:12.999: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.003: Se1/1 PAP: O AUTH-ACK id 5 len 5*Mar 1 00:03:13.011: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:13.023: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.059: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:03:01.195: Se1/0 PPP: Using default call direction*Mar 1 00:03:01.199: Se1/0 PPP: Treating connection as a dedicated line*Mar 1 00:03:01.203: Se1/0 PPP: Session handle[EB000003] Session id[6]*Mar 1 00:03:01.203: Se1/0 PPP: Authorization required*Mar 1 00:03:05.227: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: Using password from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: O AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:05.251: Se1/0 PAP: I AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:05.255: Se1/0 PAP: Authenticating peer ccnp*Mar 1 00:03:05.263: Se1/0 PPP: Sent PAP LOGIN Request*Mar 1 00:03:05.271: Se1/0 PPP: Received LOGIN Response PASS*Mar 1 00:03:05.279: Se1/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:05.283: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.295: Se1/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.299: Se1/0 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.303: Se1/0 PAP: O AUTH-ACK id 3 len 5*Mar 1 00:03:05.351: Se1/0 PAP: I AUTH-ACK id 5 len 5*Mar 1 00:03:05.359: Se1/0 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:05.367: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.383: Se1/0 CDPCP: Received AAA AUTHOR Response PASS接着来看看CHAP认证,CHAP的全称叫挑战握手协议(Challenge HandshakeAuthentication Protocol),由此可以判断CHAP认证需要一个交互的过程。

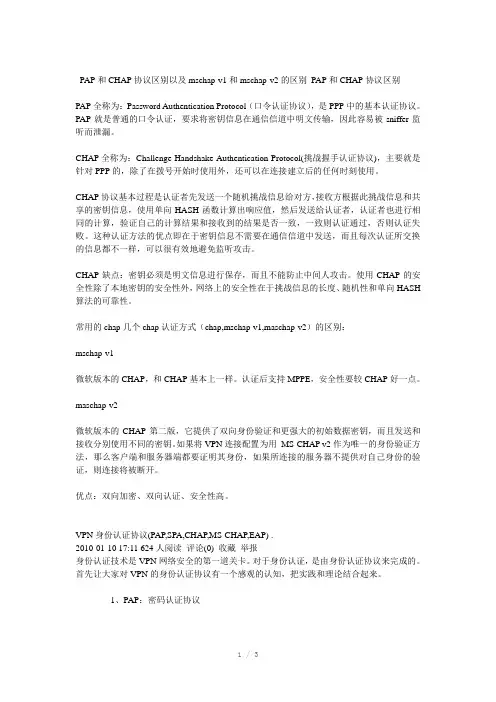

PAP和CHAP协议区别以及mschap-v1和mschap-v2的区别PAP和CHAP协议区别PAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

CHAP全称为:Challenge Handshake Authentication Protocol(挑战握手认证协议),主要就是针对PPP的,除了在拨号开始时使用外,还可以在连接建立后的任何时刻使用。

CHAP协议基本过程是认证者先发送一个随机挑战信息给对方,接收方根据此挑战信息和共享的密钥信息,使用单向HASH函数计算出响应值,然后发送给认证者,认证者也进行相同的计算,验证自己的计算结果和接收到的结果是否一致,一致则认证通过,否则认证失败。

这种认证方法的优点即在于密钥信息不需要在通信信道中发送,而且每次认证所交换的信息都不一样,可以很有效地避免监听攻击。

CHAP缺点:密钥必须是明文信息进行保存,而且不能防止中间人攻击。

使用CHAP的安全性除了本地密钥的安全性外,网络上的安全性在于挑战信息的长度、随机性和单向HASH 算法的可靠性。

常用的chap几个chap认证方式(chap,mschap-v1,maschap-v2)的区别:mschap-v1微软版本的CHAP,和CHAP基本上一样。

认证后支持MPPE,安全性要较CHAP好一点。

maschap-v2微软版本的CHAP第二版,它提供了双向身份验证和更强大的初始数据密钥,而且发送和接收分别使用不同的密钥。

如果将VPN连接配置为用MS-CHAP v2作为唯一的身份验证方法,那么客户端和服务器端都要证明其身份,如果所连接的服务器不提供对自己身份的验证,则连接将被断开。

优点:双向加密、双向认证、安全性高。

VPN身份认证协议(PAP,SPA,CHAP,MS-CHAP,EAP) .2010-01-10 17:11 624人阅读评论(0) 收藏举报身份认证技术是VPN网络安全的第一道关卡。

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。

PPP认证和MPPE这里说一下PPP的认证吧,首先是PAP(Password Authentication Protocol)认证。

PAP认证的原理很简单,它直接用自己sent的用户名和密码和对方的数据库进行匹配,如果匹配成功,那么认证成功。

PAP可以使用单向和双向认证,单向配置如下:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papusernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp pap sent-username ccie password 0 ciscoR1上认证过程如下:*Mar 1 00:01:52.971: Se1/1 PPP: Using default call direction*Mar 1 00:01:52.979: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:01:52.979: Se1/1 PPP: Session handle[1D000004] Session id[5]*Mar 1 00:01:52.983: Se1/1 PPP: Authorization required*Mar 1 00:01:53.075: Se1/1 PAP: I AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:53.079: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:01:53.087: Se1/1 PPP: Sent PAP LOGIN Request*Mar 1 00:01:53.095: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:01:53.107: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:01:53.111: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:01:53.123: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.127: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.131: Se1/1 PAP: O AUTH-ACK id 2 len 5*Mar 1 00:01:53.139: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:01:53.151: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:01:53.199: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:01:43.283: Se1/0 PPP: Authorization required*Mar 1 00:01:43.311: Se1/0 PPP: No authorization without authentication *Mar 1 00:01:43.315: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:01:43.315: Se1/0 PAP: Using password from interface PAP*Mar 1 00:01:43.319: Se1/0 PAP: O AUTH-REQ id 2 len 15 from "ccie"*Mar 1 00:01:43.351: Se1/0 PAP: I AUTH-ACK id 2 len 5接着看看PAP的双向认证:R1interface Serial1/1ip address 12.1.1.1 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccnp password 0 ccnausernameccie password 0 ciscoR2interface Serial1/0ip address 12.1.1.2 255.255.255.0encapsulationpppserial restart-delay 0ppp authentication papppp pap sent-username ccie password 0 ciscousernameccnp password 0 ccna认证过程:R1R1#*Mar 1 00:03:11.311: %SYS-5-CONFIG_I: Configured from console by console*Mar 1 00:03:12.823: %LINK-3-UPDOWN: Interface Serial1/1, changed state to up *Mar 1 00:03:12.835: Se1/1 PPP: Using default call direction*Mar 1 00:03:12.839: Se1/1 PPP: Treating connection as a dedicated line*Mar 1 00:03:12.843: Se1/1 PPP: Session handle[9E000006] Session id[8]*Mar 1 00:03:12.843: Se1/1 PPP: Authorization required*Mar 1 00:03:12.907: Se1/1 PAP: Using hostname from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: Using password from interface PAP*Mar 1 00:03:12.911: Se1/1 PAP: O AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:12.943: Se1/1 PAP: I AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:12.947: Se1/1 PAP: Authenticating peer ccie*Mar 1 00:03:12.959: Se1/1 PPP: Sent PAP LOGIN RequestR1#*Mar 1 00:03:12.967: Se1/1 PPP: Received LOGIN Response PASS*Mar 1 00:03:12.975: Se1/1 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:12.979: Se1/1 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:12.983: Se1/1 PAP: I AUTH-ACK id 3 len 5*Mar 1 00:03:12.995: Se1/1 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:12.999: Se1/1 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.003: Se1/1 PAP: O AUTH-ACK id 5 len 5*Mar 1 00:03:13.011: Se1/1 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:13.023: Se1/1 CDPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:13.059: Se1/1 PPP: Sent IPCP AUTHOR RequestR2*Mar 1 00:03:01.195: Se1/0 PPP: Using default call direction*Mar 1 00:03:01.199: Se1/0 PPP: Treating connection as a dedicated line*Mar 1 00:03:01.203: Se1/0 PPP: Session handle[EB000003] Session id[6]*Mar 1 00:03:01.203: Se1/0 PPP: Authorization required*Mar 1 00:03:05.227: Se1/0 PAP: Using hostname from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: Using password from interface PAP*Mar 1 00:03:05.231: Se1/0 PAP: O AUTH-REQ id 5 len 15 from "ccie"*Mar 1 00:03:05.251: Se1/0 PAP: I AUTH-REQ id 3 len 14 from "ccnp"*Mar 1 00:03:05.255: Se1/0 PAP: Authenticating peer ccnp*Mar 1 00:03:05.263: Se1/0 PPP: Sent PAP LOGIN Request*Mar 1 00:03:05.271: Se1/0 PPP: Received LOGIN Response PASS*Mar 1 00:03:05.279: Se1/0 PPP: Sent LCP AUTHOR Request*Mar 1 00:03:05.283: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.295: Se1/0 LCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.299: Se1/0 IPCP: Received AAA AUTHOR Response PASS*Mar 1 00:03:05.303: Se1/0 PAP: O AUTH-ACK id 3 len 5*Mar 1 00:03:05.351: Se1/0 PAP: I AUTH-ACK id 5 len 5*Mar 1 00:03:05.359: Se1/0 PPP: Sent CDPCP AUTHOR Request*Mar 1 00:03:05.367: Se1/0 PPP: Sent IPCP AUTHOR Request*Mar 1 00:03:05.383: Se1/0 CDPCP: Received AAA AUTHOR Response PASS接着来看看CHAP认证,CHAP的全称叫挑战握手协议(Challenge HandshakeAuthentication Protocol),由此可以判断CHAP认证需要一个交互的过程。