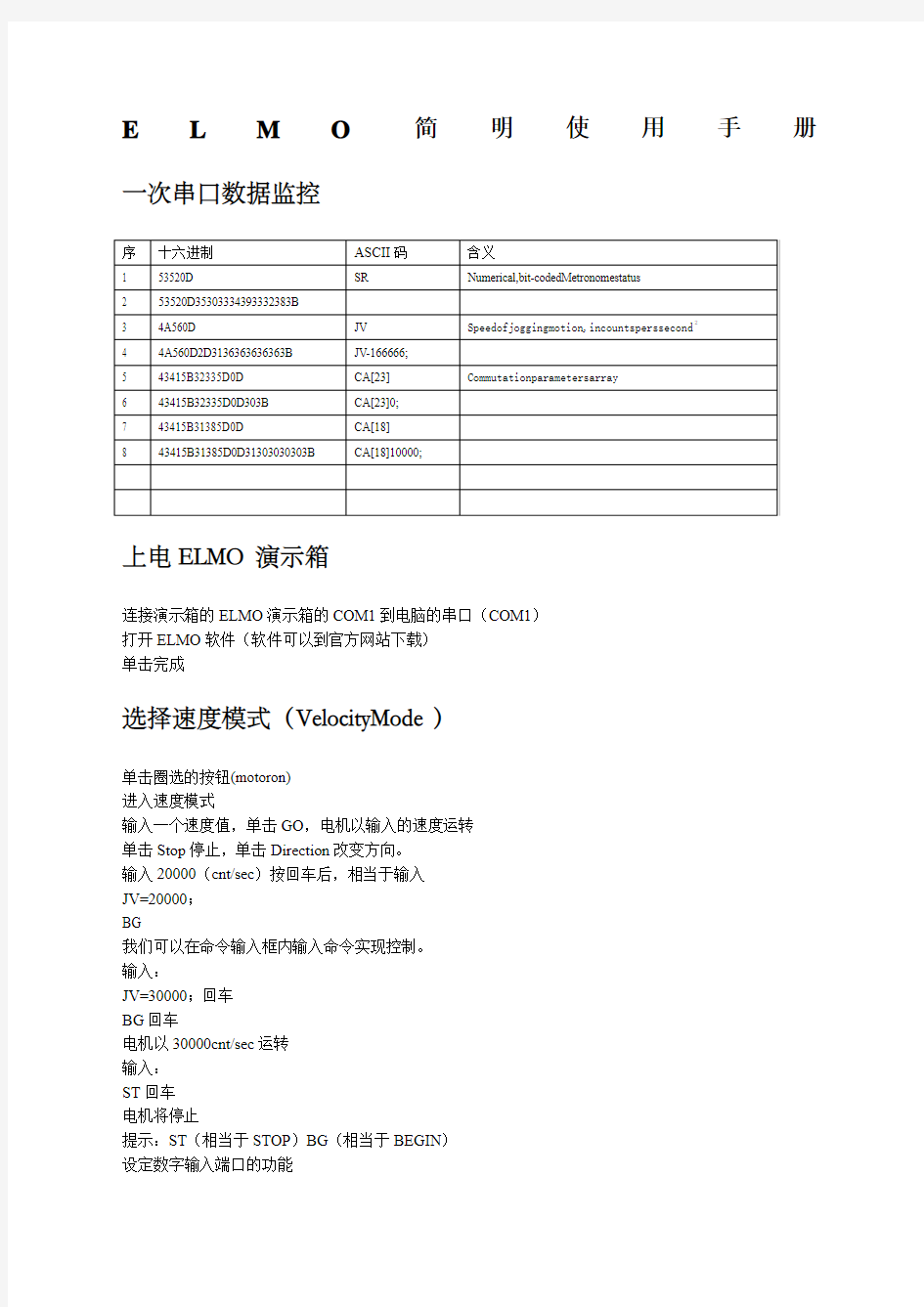

E L M O简明使用手册一次串口数据监控

上电ELMO演示箱

连接演示箱的ELMO演示箱的COM1到电脑的串口(COM1)

打开ELMO软件(软件可以到官方网站下载)

单击完成

选择速度模式(VelocityMode)

单击圈选的按钮(motoron)

进入速度模式

输入一个速度值,单击GO,电机以输入的速度运转

单击Stop停止,单击Direction改变方向。

输入20000(cnt/sec)按回车后,相当于输入

JV=20000;

BG

我们可以在命令输入框内输入命令实现控制。

输入:

JV=30000;回车

BG回车

电机以30000cnt/sec运转

输入:

ST回车

电机将停止

提示:ST(相当于STOP)BG(相当于BEGIN)

我们可以设定INPUT1为高电平,硬停止

通过命令输入

JV=30000;

BG

电机开始旋转,

然后将INPUT1拨动到高电平,电机停止,当INPUT1拨回高电平后,电机恢复运转,因为硬停止,并不更改软件的运动状态。

但是,当我们使用“SoftStop”时,当我们置INPUT1为高电平后,软件也停止了,即使,再让INPUT1为高电平后,电机也不能恢复运转。

其他功能的配置如下:

更多指令

MO=1

MO=0

以上的含义是:Motoron/off

UM Unitmode:stepper,torquecontrol,speedcontrolpositioncontrolordualloop CurrentMode电流模式下,输入命令UM返回1

VelocityMode速度模式下,输入命令UM返回2

StepperMode步进模式下,输入命令UM返回3

DualLoopMode,输入命令UM返回4

PositionMode,输入命令UM返回5

Unitmode(UM):DefinesthefunctionoftheMetronome.Theunitmodesare: ?UM=1Torquecontrol

?UM=2Speedcontrol

?UM=3Micro-stepping

?UM=4Dual-feedbackpositioncontrol

?UM=5Single-feedbackpositioncontrol

RM Referencemode:external(analog)referencingenabled/disabled

所有命令:

Command Description

PP[N]DefinetheparametersoftheCANorRS-232communication

Command Description

AG[N]Analoggainsarray

AS[N]Analoginputoffsetsarray

BP[N]Brakeparameter

CA[N]Commutationparametersarray

CL[N]Currentcontinuouslimitationsarray

EF[N]Encoderfilterfrequency

EM[N]ECAMparameters

FF[N]Feedforward

FR[N]Followerratio

HM[N]Homingandcapturemode

HY[N]Auxiliaryhomeandcapturemode

MC Definemaximumpeakcurrentofservodrive,inamperes

MP[N]Motion(PT/PVT)parameters

PL[N]Peakdurationandlimit

PM Profilermode

PT Positiontimecommand

PV Positionvelocitytimecommand

PW[N]PWMsignalparameters

QP Position

QT Time

QV Velocity

RM Referencemode:external(analog)referencingenabled/disabled

TR Targetradius

UM Unitmode:stepper,torquecontrol,speedcontrolpositioncontrolordualloop VH[N]Highreferencelimit

VL[N]Lowreferencelimit

XM[N]XModulo

YM[N]YModulo

Command Description

GS[N]Gainscheduling

KG[N]Gainscheduledcontrollerparameters

KI[N]PIDintegraltermsarray

KP[N]PIDproportionaltermsarray

KV[N]Advancedfilterforspeedloop

XA[N]Extraparameters?(more)

XP[N]Extraparameters

Command Description

BH Getasamplesignalashexadecimal

RC Variablestorecord(twovariablesateachrecordingsequence)

RG Recordinggap,insamples.Gapbetweenconsecutivedatarecordings.

RL Recordlength

RP[N]Recorderparameters

RR Recordingon/off

RV[N]Recordedvariables

YM[N]Auxiliarysensormodulocount

Command Description

AB[N]Absoluteencodersettingparameters

ID Readactivecurrent

IQ Readreactivecurrent

PE Positionerror

PX Mainencoderposition,incounts

PY Auxiliaryposition

VE Velocityerror,incountspersecond2

VX Mainencodervelocity,incountspersecond2

VY Velocityofauxiliaryfeedback

YA[N]Auxiliarypositionsensorparameters

Command Description

CD CPUdump:CPUanddatabaseexceptionsummary

DF Downloadfirmware

DS Downloadfirmware

EO Echomode

HX Selecthexadecimalordecimalmode

LD Loadparametersformflashmemory

RS ResetMetronometoapre-definedstateandparametervalue SV Saveparameterstoflashmemory

TM Systemtime

TP[N]Floatingwizardparameters

TS Samplingtime

TW[N]Wizardcommand

UF[N]Userfloatarray

UI[N]Userinteger

WI[N]Metronomedata,mainlyforusebyComposer

WS[N]Metronomedata,mainlyforusebyComposer

ZP[N]Integerwizardparameters

ZX[N]Userprogramandauto-tuningtemporarystorage Command Description

AN[N]Readanaloginputs

IB[N]Bit-wisedigitalinput

IF[N]Digitalinputfilter

IP Readalldigitalinputs

OB[N]Bit-wisedigitaloutput

OC[N]OutputCompare

OL[N]OutputLogic

OP Setalldigitaloutputs

Command Description

AC Acceleration,incountspersecond2

BG Beginmotion

BT Beginmotionatdefinedtime

DC Deceleration,incountspersecond2

IL[N]Inputlogic,defininghowdedicatedinputsbehave

JV Speedofjoggingmotion,incountsperssecond2

MO Motoron/off

PA Absolutepositionreferenceforpoint-to-pointmotion

PR Relativepositionreferenceforpoint-to-pointmotion

SD Stopdeceleration

SF Smoothfactorformotioncommand

SP Speedforpoint-to-pointmotion

ST Stopmotionusingdecelerationvalue

TC Torquecommand

Command Description

ER[N]Maximumtrackingerrors

HL[N]Over-speedlimitandpositionrangelimit

LL[N]Lowactualfeedbacklimit

PL[N]Peakcurrent,inamperes;andpeakduration,inseconds

Command Description

BV MaximummotorDCvoltage

DD CANcontrollerstatus

DV[N]Referencedesiredvalue

EC Errorcode:getcodeforlastinterpretererror

LC Currentlimitation:reportstatusofcurrentlimitationalgorithm

MF Motorfault:codeforlastmotor-disablecause

MS Motionstatusreporting

PK Peakmemory

SN Serialnumber

SR Numerical,bit-codedMetronomestatus

TI[N]Temperatureindicationsarray

VR Software(firmware)version

Command Description

CC Compileprogram

CP Clearapplicationprogram

DL ReceiveaprogramdownloadedfromhostcomputertoMetronome.CanbeusedonlyinComposersoftware.

HP Haltprogramexecution

KL Killmotionandstopprogram(likeHP)

LP[N]Listparameters

LS Listprogram

MI Maskinterrupt

PS Programstatus

XC Continueprogramexecutionfromcurrentpointer,optionallyuntilagivenbreakpoint

XQ Executeprogram,optionallystartingatagivenlabelanduntilagivenbreakpoint ELMO编程基础

增加模拟量输入:##START

mo=0

um=2

il[1]=7

il[2]=7

il[3]=7

il[4]=7

il[5]=7

mo=1

while(1)

if(ib[1]==1)

jv=20000

elseif(ib[2]==1)

elseif(ib[3]==1)

jv=50000

elseif(ib[4]==1)

jv=-50000

elseif(ib[0]==1)

jv=an[1]*60000

end

bg

end

下载程序流程:

首先,让电机进入motoroff状态

编译或者快捷键F7

没有错误,编译成功时,

单击,下图红色圆圈,上载程序到ELMO驱动器。单击“是(Y)”

单击“ExecuteCtrl+F5”执行程序

Hspice简明手册 Hspice简明手册 Hspice是一个模拟电路仿真软件,在给定电路结构和元器件参数的条件下,它可以模拟和 计算电路的各种性能。用Hspice分析一个电路,首先要做到以下三点: (1)给定电路的结构(也就是电路连接关系)和元器件参数(指定元器件的参数库); (2)确定分析电路特性所需的分析内容和分析类型(也就是加入激励源和设置分析类 型); (3)定义电路的输出信息和变量。 Hspice规定了一系列输入,输出语句,用这些语句对电路仿真的标题,电路连接方式,组 成电路元器件的名称,参数,模型,以及分析类型,以及输出变量等进行描述。 一Hspice输入文件的语句和格式 Hspice输入文件包括电路标题语句,电路描述语句,分析类型描述语句,输出描述语句, 注释语句,结束语句等六部分构成,以下逐一介绍:

1 电路的标题语句 电路的标题语句是输入文件的第一行,也成为标题行,必须设置。它是由任意字母和字 符串组成的说明语句,它在Hspice的title框中显示。 2 电路描述语句 电路描述语句由定义电路拓扑结构和元器件参数的元器件描述语句,模型描述语句和电 源语句等组成,其位置可以在标题语句和结束语句之间的任何地方。(1)电路元器件 Hspice要求电路元器件名称必须以规定的字母开头,其后可以是任意数字或字母。除 了名称之外,还应指定该元器件所接节点编号和元件值。 电阻,电容,电感等无源元件描述方式如下: R1 1 2 10k (表示节点1 与2 间有电阻R1,阻值为10k 欧) C1 1 2 1pf (表示节点1 与2 间有电容C1,电容值为1pf) L1 1 2 1mh (表示节点1 与2 间有电感L1,电感值为1mh) 半导体器件包括二极管,双极性晶体管,结形场效应晶体管,MOS 场效应晶体管等, 这些半导体器件的特性方程通常是非线性的,故也成为非线性有源元件。在电路CAD工具 进行电路仿真时,需要用等效的数学模型来描述这些器件。 (a)二极管描述语句如下:

国家超级计算广州中心/广州超级计算中心 天河二号简明使用手册 V 1.3 钟英 2015年6月16日

目录 1 登陆 (1) 1.1 VPN验证 (1) 1.2 终端登录 (1) 1.2.1 Xshell(Xmanager-XShell)登陆 (2) 1.2.2 PUTTY登陆 (3) 1.2.3 Linux或苹果系统登陆 (5) 2 文件传输 (6) 2.1 文件系统 (6) 2.1.1 /HOME分区 (6) 2.1.2 /WORK分区 (6) 2.2 数据传输 (7) 2.2.1 FileZilla登录 (7) 2.2.2 WinSCP登录 (9) 3 环境变量管理工具module (11) 3.1 简介 (11) 3.2 基本命令 (11) 4 编译器 (12) 4.1 Intel编译器 (12) 4.2 GCC编译器 (12) 4.3 MPI编译环境 (13) 4.4 MIC编译环境 (14) 5 作业提交 (15) 5.1 结点状态查看yhinfo或yhi (15) 5.2 作业状态信息查看yhqueue或yhq (15) 5.3 交互式作业提交yhrun (15) 5.3.1 简介 (15) 5.3.2 yhrun常用选项 (15) 5.3.3 使用示例 (16) 5.4 批处理作业yhbatch (17) 5.4.1 简介 (17) 5.4.2 使用示例 (17) 5.5 结点资源抢占命令yhalloc (18) 5.5.1 简介 (18) 5.5.2 使用示例 (18) 5.6 任务取消yhcancel (18) 6 常见上机问题(FAQ) (20)

<< Back to https://www.doczj.com/doc/b113216368.html, Snort 中文手册 摘要 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。(2003-12-11 16:39:12) Snort 用户手册 第一章 snort简介 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。 嗅探器 所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的 控制台上。首先,我们从最基本的用法入手。如果你只要把TCP/IP包头信息打印在屏幕上,只需要输入下面的命令: ./snort -v 使用这个命令将使snort只输出IP和TCP/UDP/ICMP的包头信息。如

./snort -vd 这条命令使snort在输出包头信息的同时显示包的数据信息。如果你还要显示数据链路层的信息,就使用下面的命令: ./snort -vde 注意这些选项开关还可以分开写或者任意结合在一块。例如:下面的命令就和上面最后的一条命令等价: ./snort -d -v –e 数据包记录器 如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort 就会自动记录数据包: ./snort -dev -l ./log 当然,./log目录必须存在,否则snort就会报告错误信息并退出。当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP地址命名,例如:192.168.10.1 如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。为了只对本地网络进行日志,你需要给出本地网络: ./snort -dev -l ./log -h 192.168.1.0/24 这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./log中。 如果你的网络速度很快,或者你想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式。所谓的二进制日志文件格式就是tcpdump程序使用的格式。使用下面的命令可以把所有的包记录到一个单一的二进制文件中:

Hspice语法手册 天津大学电信学院 陈力颖

Preface 最初写作本文的目的是希望提供一份中文版的Hspice手册从而方便初学者的使用,本文的缘起是几位曾经一起工作过的同事分别进入不同的新公司,而公司主要是使用Hspice,对于已经熟悉了Cadence的GUI界面的使用者转而面对Hspice的文本格式,其难度是不言而喻的,而Hspice冗长的manual(长达2000页以上)更让人在短时间内理不出头绪。鉴于我曾经使用过相当一段时间的Hspice,于是我向他们提供了一份简单而明了的handbook来帮助他们学习,本来是准备借助一个具体运放的设计例子,逐步完善成为一份case by case的教程,但由于工作比较浩大,加之时间的关系,一直难以完成,愈拖愈久,在几个朋友的劝说下,与其等其日臻完善后再发布,不如先行发布在逐步完善,以便可以让更多的朋友及早使用收益。本文虽通过网络发表,但作者保留全部的著作权,转载时务请通知本人。由于水平的有限,讨论范围的局限及错误不可避免,恳请读者指正。联系方式为e-mail: nkchenliy@https://www.doczj.com/doc/b113216368.html,。

目录 一、HSPICE基础知识 (2) 二、有源器件和分析类型 (3) 三、输出格式和子电路 (4) 四、控制语句和OPTION语句 (6) 五、仿真控制和收敛 (7) 六、输入语句 (8) 七、统计分析仿真 (9) 天津大学电信学院 陈力颖 2006年2月

一、HSPICE基础知识 Avant! Start-Hspice(现在属于Synopsys公司)是IC设计中最常使用的电路仿真工 具,是目前业界使用最为广泛的IC设计工具,甚至可以说是事实上的标准。目前,一 般书籍都采用Level 2的MOS Model进行计算和估算,与Foundry经常提供的Level 49 和Mos 9、EKV等Library不同,而以上Model要比Level 2的Model复杂的多,因此 Designer除利用Level 2的Model进行电路的估算以外,还一定要使用电路仿真软件 Hspice、Spectre等进行仿真,以便得到精确的结果。 本文将从最基本的设计和使用开始,逐步带领读者熟悉Hspice的使用,以便建立 IC设计的基本概念。文章还将对Hspice的收敛性做深入细致的讨论。 Hspice输入网表文件为.sp文件,模型和库文件为.inc和.lib,Hspice输出文件有运 行状态文件.st0、输出列表文件.lis、瞬态分析文件.tr#、直流分析文件.sw#、交流分析 文件.ac#、测量输出文件.m*#等。其中,所有的分析数据文件均可作为AvanWaves的 输入文件用来显示波形。 表1 Hspice所使用的单位 单位缩写含义 F(f) 1e-15 P(p) 1e-12 N(n) 1e-10 U(u) 1e-06 M(m) 1e-03 K(k) 1e+03 Meg(meg) 1e+06 G(g) 1e+09 T(t) 1e+12 DB(db) 20log10 注:Hspice单位不区分大小写 独立电压和电流源包括: 1. 直流源(DC):

GP服务启停 su - gpadmin gpstart #正常启动 gpstop #正常关闭 gpstop -M fast #快速关闭 gpstop –r #重启 gpstop –u #重新加载配置文件 登陆与退出Greenplum #正常登陆 psql gpdb psql -d gpdb -h gphostm -p 5432 -U gpadmin #使用utility方式 PGOPTIONS="-c gp_session_role=utility" psql -h -d dbname hostname -p port #退出 在psql命令行执行\q 参数查询 psql -c 'SHOW ALL;' -d gpdb gpconfig --show max_connections 创建数据库 createdb -h localhost -p 5432 dhdw 创建GP文件系统 # 文件系统名 gpfsdw # 子节点,视segment数创建目录 mkdir -p /gpfsdw/seg1 mkdir -p /gpfsdw/seg2 chown -R gpadmin:gpadmin /gpfsdw # 主节点 mkdir -p /gpfsdw/master chown -R gpadmin:gpadmin /gpfsdw gpfilespace -o gpfilespace_config

gpfilespace -c gpfilespace_config 创建GP表空间 psql gpdb create tablespace TBS_DW_DATA filespace gpfsdw; SET default_tablespace = TBS_DW_DATA; 删除GP数据库 gpdeletesystem -d /gpmaster/gpseg-1 -f 查看segment配置 select * from gp_segment_configuration; 文件系统 select * from pg_filespace_entry; 磁盘、数据库空间 SELECT * FROM gp_toolkit.gp_disk_free ORDER BY dfsegment; SELECT * FROM gp_toolkit.gp_size_of_database ORDER BY sodddatname;日志 SELECT * FROM gp_toolkit.__gp_log_master_ext; SELECT * FROM gp_toolkit.__gp_log_segment_ext; 表描述 /d+

实验7 基于snort的IDS配置实验 1.实验目的 通过配置和使用Snort,了解入侵检测的基本概念和方法,掌握入侵检测工具的使用方法,能够对其进行配置。 2.实验原理 2.1 入侵检测基本概念 入侵检测系统(Intrusion Detection System简称为IDS)工作在计算机网络系统中的关键节点上,通过实时地收集和分析计算机网络或系统中的信息,来检查是否出现违反安全策略的行为和是否存在入侵的迹象,进而达到提示入侵、预防攻击的目的。入侵检测系统作为一种主动防护的网络安全技术,有效扩展了系统维护人员的安全管理能力,例如安全审计、监视、攻击识别和响应的能力。通过利用入侵检测系统,可以有效地防止或减轻来自网络的威胁,它已经成为防火墙之后的又一道安全屏障,并在各种不同的环境中发挥关键作用。 1.入侵检测系统分类 根据采集数据源的不同,IDS可分为基于网络的入侵检测系统(Network-based IDS,简称NIDS)和基于主机的入侵检测系统(Host-based IDS,简称HIDS)。 NIDS使用监听的方式,在网络通信的原始数据包中寻找符合网络入侵模版的数据包。NIDS的网络分析引擎放置在需要保护的网段内,独立于被保护的机器之外,不会影响这些机器的CPU、I/O与磁盘等资源的使用,也不会影响业务系统的性能。NIDS一般保护的是整个网段。 HIDS安装在被保护的机器上,在主机系统的审计日志或系统操作中查找信息源进行智能分析和判断,例如操作系统日志、系统进程、文件访问和注册表访问等信息。由于HIDS 安装在需要保护的主机系统上,这将影响应用系统的运行效率。HIDS对主机系统固有的日志与监视能力有很高的依赖性,它一般保护的是其所在的系统。 NIDS和HIDS各有优缺点,联合使用这两种方式可以实现更好的检测效果。 2.入侵检测系统的实现技术 入侵检测系统的实现技术可以简单的分为两大类:基于特征的检测(Signature-based)和基于异常的检测(Anomaly-based)。 基于特征的检测技术主要包括模式匹配和协议分析两种检测方法: 模式匹配就是将收集到的信息与已知的网络入侵和系统误用模式知识库进行比较,以发

PSPICE简明教程 宾西法尼亚大学电气与系统工程系 University of Pennsylvania Department of Electrical and Systems Engineering 编译:陈拓 2009年8月4日 原文作者: Jan Van der Spiegel, ?2006 jan_at_https://www.doczj.com/doc/b113216368.html, Updated March 19, 2006 目录 1. 介绍 2. 带OrCAD Capture的Pspice用法 2.1 第一步:在Capture 中创建电路 2.2 第二步:指定分析和仿真类型 偏置或直流分析(BIAS or DC analysis) 直流扫描仿真(DC Sweep simulation) 2.3 第三步:显示仿真结果 2.4 其他分析类型: 2.4.1瞬态分析(Transient Analysis) 2.4.2 交流扫描分析(AC Sweep Analysis) 3. 附加的使用Pspice电路的例子 3.1变压器电路 3.2 使用理想运算放大器的滤波器交流扫描(滤波器电路) 3.3 使用实际运算放大器的滤波器交流扫描(滤波器电路) 3.4 整流电路(峰值检波器)和参量扫描的使用 3.4.1 峰值检波器仿真(Peak Detector simulation) 3.4.2 参量扫描(Parametric Sweep) 3.5 AM 调制信号 3.6 中心抽头变压器 4. 添加和创建库:模型和元件符号文件 4.1 使用和添加厂商库 4.2 从一个已经存在的Pspice模型文件创建Pspice符号 4.3 创建你自己的Pspice模型文件和符号元件 参考书目

UUDynamics公司iSTAR ?产品客户端用户简明手册 目的:通过SSL VPN产品安全的访问江西联通内部信息资源。 客户端访问设置步骤如下: 步骤1: 打开IE,输入所需访问的地址。 自2010年4月21日零时起,市分电信宽带接入的营业厅通过 https://218.64.57.96访问vpn平台接入BSS系统,使用方法不变,原地址将不能访问。 利用联通宽带接入营业厅仍通过访问https://118.212.189.2访问vpn平台接入BSS系统。 步骤2: 出现下面图1时候,请点击”是(丫) 图1 出现图2,显示下载ActiveX控件 图2

步骤3: 当出现图3显示信息,为正常现象°XP等操作系统将所需要安装的插件屏蔽) ,上― 聲再售下利h tfc*:畢自'亠"LEfk Tfcr "的L TT J U. r^h Exr-r.Ei ur. (.筆fB皑l1?!云1童离UUDEb 口一律化灾塞尊逮弊公霍咅 T豪U *'■/!Tm

S n o r t详细安装步骤Prepared on 21 November 2021

Snort使用报告 一、软件安装 安装环境:windows 7 32bit 二、软件:Snort 、WinPcap 规则库: 实验内容 熟悉入侵检测软件Snort的安装与使用 三、实验原理 Snort是一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS 四.安装步骤 1.下载实验用的软件Snort、Snort的规则库snortrules 和WinPcap. 本次实验使用的具体版本是Snort 、和WinPcap 首先点击Snort安装 点击I Agree.同意软件使用条款,开始下一步,选择所要安装的组件: 全选后,点 击下一步: 选择安装的 位置,默认 的路径为 c:/Snort/, 点击下一 步,安装完 成。软件跳 出提示需要 安装 WinPcap 以 上 2.安装 WinPcap 点击 WinPcap安装包进行安装 点击下一步继续: 点击同意使用条款: 选择是否让WinPcap自启动,点击安装: 安装完成点击完成。 此时为了看安装是否成功,进入CMD,找到d:/Snort/bin/如下图:(注意这个路径是你安装的路径,由于我安装在d盘的根目录下,所以开头是d:)

输入以下命令snort –W,如下显示你的网卡信息,说明安装成功了!别高兴的太早,这只是安装成功了软件包,下面还要安装规则库: 3.安装Snort规则库 首先我们去Snort的官网下载Snort的规则库,必须先注册成会员,才可以下载。具体下载地址为,往下拉到Rules,看见Registered是灰色的,我们点击Sign in: 注册成功后,返回到这个界面就可以下载了。下载成功后将压缩包解压到 Snort的安装文件夹内:点击全部是,将会替换成最新的规则库。 4.修改配置文件 用文件编辑器打开d:\snort\etc\,这里用的是Notepad++,用win自带的写字板也是可以的。找到以下四个变量var RULE_PATH,dynamicpreprocessor,dynamicengine,alert_syslog分别在后面添加如下路径: var RULE_PATH d:\snort\rules var SO_RULE_PATH d:\snort\so_rules var PREPROC_RULE_PATH d:\snort\preproc_rules dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicengine d:\snort\lib\snort_dynamicengine\ output alert_syslog: host=:514, LOG_AUTH LOG_ALERT 到现在位置配置完成,同样回到cmd中找到d:/Snort/bin/运行snort –v –i1(1是指你联网的网卡编号默认是1)开始捕获数据,如下: 运行一段时间后按Ctrl+c中断出来可以看见日志报告:

hspiceD使用手册 一、HSPICE基础知识 (2) 二、HSPICED的使用 (3) 1.选择仿真环境 (3) 2.确定model库 (3) 3.加载激励 (5) 4.Choose Analyses (8) 三、HSPICED的注意事项 (9) 1.HSPICES的state用于HSPICED需注意 (9) 2.HSPICE仿真速度快造成卡机的问题 (10)

一、HSPICE基础知识 Avant!Start-Hspice现在是Synopsys公司的电路仿真工具,是目前业界使用最广泛的IC设计工具,甚至可以说是标准。 hspice和Spectre这两种仿真器每种都有两个接口,就是hspiceD 和hspiceS(hspice Direct,和hspice Socket),以及spectre和spectreS(Spectre Direct,和spectre Socket)。 "Socket"接口是仿真器的一个比较老的接口。因为在过去,很多仿真器没有强大的参数化语言,所以Cadence工具所做的就是使用cdsSpice (这个工具有强大的宏语语言,但实际上是一个比较脆弱的仿真器)来充当仿真器。所有的网表都用cdsSpice的宏语言生成,然后再翻译成目标仿真器的语言——不保留任何参数化的东西。这种方法是可行的,但是我们没有办法使用主流仿真器的所有特征。 大约1999年,以IC443为例,引入了"direct"接口的概念,我们就去掉了中间手段而直接用相应的语言生成网表。这样更快,更有效,并且给出了更强大的读取主流仿真器的接口。"Direct"接口的仿真工具输出的网表可读性更好,可以在只读模式下仿真,能够执行更高级的运算等等,所以在两大EDA工具提供商的仿真器中,hspiceD和spectre是优选。 我们根据书籍对电路的计算和估算都采用Level 2的MOS Model,与实际的Level 49和Mos9 、EKV等Liabrary不同,这些model要比Level 2的Model复杂得多,因此Designer使用Hspice、Spectre

Snort 用户手册 Snail.W 第一章 snort简介 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。嗅探器所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。首先,我们从最基本的用法入手。如果你只要把TCP/IP信息打印在屏幕上,只需要输入下面的命令:./snort -v 使用这个命令将使snort只输出IP和TCP/UDP/ICMP的信息。如果你要看到应用层的数据,可以使用:./snort -vd 这条命令使snort在输出信息的同时显示包的数据信息。如果你还要显示数据链路层的信息,就使用下面的命令:./snort -vde 注意这些选项开关还可以分开写或者任意结合在一块。例如:下面的命令就和上面最后的一条命令等价:./snort -d -v –e 数据包记录器如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort就会自动记录数据包:./snort -dev -l ./log 当然,./log目录必须存在,否则snort就会报告错误信息并退出。当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP地址命名,例如:192.168.10.1 如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。为了只对本地网络进行日志,你需要给出本地网络:./snort -dev -l ./log -h 192.168.1.0/24 这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./log中。如果你的网络速度很快,或者你想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式。所谓的二进制日志文件格式就是tcpdump程序使用的格式。使用下面的命令可以把所有的包记录到一个单一的二进制文件中:./snort -l ./log -b 注意此处的命令行和上面的有很大的不同。我们勿需指定本地网络,因为所有的东西都被记录到一个单一的文件。你也不必冗余模式或者使用-d、-e功能选项,因为数据包中的所有容都会被记录到日志文件中。你可以使用任何支持tcpdump二进制格式的嗅探器程序从这个文件中读出数据包,例如:tcpdump或者Ethereal。使用-r功能开关,也能使snort读出包的数据。snort在所有运行模式下都能够处理tcpdump格式的文件。例如:如果你想在嗅探器模式下把一个tcpdump格式的二进制文件中的包打印到屏幕上,可以输入下面的命令:./snort -dv -r packet.log 在日志包和入侵检测模式下,通过BPF(BSD Packet Filter)接口,你可以使用许多方式维护日志文件中的数据。例如,你只想从日志文件中提取ICMP 包,只需要输入下面的命令行:./snort -dvr packet.log icmp 网络入侵检测系统snort最重要的用途还是作为网络入侵检测系统(NIDS),使用下面命令行可以启动这种模式:./snort -dev -l ./log -h 192.168.1.0/24 -c snort.conf snort.conf是规则集文件。snort会对每个包和规则集进行匹配,发现这样的包就采取相应的行动。如果你不指定输出目录,snort就输出到/var/log/snort目录。注意:如果你想长期使用snort作为自己的入侵检测系统,最好不要使用-v选项。因为使用这个选项,使snort向屏幕上输出一些信息,会大大降低snort的处理速度,从而在向显示器输出的过程中丢弃一些包。此外,在绝大多数情况下,也没有必要记录数据链路层的,所以-e选项也可以不用:./snort -d -h 192.168.1.0/24 -l ./log -c snort.conf 这是使用snort作为网络入侵检测系统最基本的形式,日志符合规则的包,以ASCII形式保存在有层次的目录结构中。网络入侵检测模式下的输出选项在NIDS模式下,有很多的方式来配置snort的输出。在默认情况下,snort以ASCII格式记录日志,使用full报警机制。如果使用full报警机制,snort会在之后打印报警消息。如果你不需要日志包,可以使用-N选项。 snort有6种报警机制:full、fast、socket、syslog、smb(winpopup)和none。其中有4个可以在命令行

任课教师:舒挺,张芳 《计算机网络》 (2013-2014学年第2学期) 实 验 报 告 学号:2012329620006 姓名:章钰沁 班级:12级计算机科学与技术(1)班

实验三:使用SNORT观察网络数据包和TCP链接 一、实验内容和要求 ●学会安装使用自由软件SNORT ●截获以太网数据包,并分析和描述TCP连接的三个阶段。 ●截获ARP协议数据包并进行分析 二、实验步骤 第一部分安装snort 1、下载snort-2_0_4.exe 网址:https://www.doczj.com/doc/b113216368.html,/dl/binaries/win32/snort-2_0_4.exe 2、下载WinPcap_3_0.exe http://winpcap.polito.it/install/bin/WinPcap_3_0.exe 3、安装snort和winpcap 4、打开DOS命令窗口COMMAND。进入snort的安装目录。Cd /snort/bin 5、执行snort –ev 出现以下屏幕,表示安装完成并能正常使用

6、用ctrl +C结束。 7、观察一个完整的TCP连接。 第二部分 1、在snort的工作目录中使用命令 snort –dev –l /snort/log 开始snort并将相应的log文件记录在log目录下。 2、另开一个命令窗口,键入命令 FTP https://www.doczj.com/doc/b113216368.html, 3、观察ftp命令窗口 4、打开相应的log目录 5、查找到相应的TCP连接,并用文本分析器打开。对照ftp命令窗口中出现的结果,分析刚 才的TCP连接过程。

第三部分 观察ARP协议 1、同二,打开SNORT并记录。 2、在另一命令窗口执行以下命令: arp –a 观察高速缓存 telnet 192.168.0.3 discard 注:和一个在ARP缓存中不存在的主机进行telnet连接。 quit 3、quit 4、分析所捕获的数据包,并且写出arp的全过程。

Snort使用报告 一、软件安装 安装环境:windows 7 32bit 软件:Snort 2.9.5.5、WinPcap 4.1.1 规则库: snortrules-snapshot-2970.tar.gz 二、实验内容 熟悉入侵检测软件Snort的安装与使用 三、实验原理 Snort是一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS

四.安装步骤 1.下载实验用的软件Snort、Snort的规则库snortrules 和WinPcap. 本次实验使用的具体版本是Snort 2.9.5.5、snortrules-snapshot-2970.tar.gz 和WinPcap 4.1.3 首先点击Snort安装 点击I Agree.同意软件使用条款,开始下一步,选择所要安装的组件: 全选后,点击下一步:

选择安装的位置,默认的路径为c:/Snort/,点击下一步,安装完成。软件跳出提示需要安装WinPcap 4.1.1以上 2.安装WinPcap 点击WinPcap安装包进行安装 点击下一步继续:

点击同意使用条款: 选择是否让WinPcap自启动,点击安装:

安装完成点击完成。 此时为了看安装是否成功,进入CMD,找到d:/Snort/bin/如下图:(注意这个路径是你安装的路径,由于我安装在d盘的根目录下,所以开头是d:) 输入以下命令snort –W,如下显示你的网卡信息,说明安装成功了!别高兴的太早,这只是安装成功了软件包,下面还要安装规则库:

安装环境 主要硬件: ProLiant DL365 G1 2200MHZ*2 1024MB667MHZ * 4 主要软件: Windows Server 2003 + Sp2 MS SQL 2000 + Sp4 相关软件及下载地址: Apache_2.2.6-win32-x86 https://www.doczj.com/doc/b113216368.html, Php-5.2.4-Win32 https://www.doczj.com/doc/b113216368.html,/downloads.php Snort_2_8_0_Installer https://www.doczj.com/doc/b113216368.html,/dl/binaries/win32/ WinPcap_4_0_1 http://winpcap.polito.it/ base-1.3.8 https://www.doczj.com/doc/b113216368.html,/project/showfiles.php?group_id=103348 ActivePerl-5.6.1.635-MSWin32-x86 adodb502a https://www.doczj.com/doc/b113216368.html,/project/showfiles.php?group_id=42718 jpgraph-2.2 http://www.aditus.nu/jpgraph/jpdownload.php php5.2-win32-200710150430 https://www.doczj.com/doc/b113216368.html,/ eventwatchnt_v233 oinkmaster-2.0 https://www.doczj.com/doc/b113216368.html,/download.shtml 配置过程 先看一下软件在安装的过程中需要选择安装路径或解压缩路径时的大致目录结构 D:\win-ids>tree Folder PATH listing Volume serial number is 0006EE50 9C9B:B24B D:. +---adodb +---apache \_____D:\win-ids\apache\htdocs\base +---eventwatchnt +---oinkmaster +---perl +---php +---snort 1 安装apache 1.1: 设置server information,根据自己的实际情况进行修改 https://www.doczj.com/doc/b113216368.html, https://www.doczj.com/doc/b113216368.html, admin@https://www.doczj.com/doc/b113216368.html, “For all user on port 80…” 1.2安装路径 d:\win-ids\apache 完毕后应该可以看到apache在系统托盘上的图标了,在浏览器中打开http://127.0.0.1看是否有成功页面的提示?

VLSI Design Lab 2 Due to 4/6 pm 12:00 Setup 1. %cd T181p6m_ads %cp .cdsinit ../ (run calibre需使用之檔案) %icfb& 1.1 Tool=> Library manager 1.2 File=>New=>Library 1.3輸入library name然後按OK 3. File=>New=>Cell View

1.4 直接選OK 1.5

Create Schematic 2.4選擇剛剛建好的librar y,然後選File=>New=>Cell View 2.5如下圖Tool=>Composer Schematic,然後輸入Cell Name 3Add component 利用軟體中預設的library (analogLib與basic)已定義好的元件完成schematic viewChoose: Add->Instance就會看到對話window,再選取Browse中之analogLib之元件,即可. Note:Tsmc or Umc通常會提供pcell. 同理,Add->Pin,but must define input terminal and output terminal pin.(vdd and gnd 屬於inoutput)最後用Add->Wire做接線的動作即可。 4Using Parameterized Cell (Pcell) 選tsmc18rf的Library 使用pmos2v、nmos2v 之MOS元件(為了之後LAYOUT會用到)。L為channel length 、W為channel width

用HYDRUS-1D模拟剖面变饱和度地下水流(简明手册) 王旭升 中国地质大学(北京) 目录 1. 如何获取HYDRUS-1D (2) 2. 版权声明 (2) 3. 参考资料 (3) 4. HYDRUS-1D的WINDOWS界面 (4) 5. 设计模型 (6) 6. 使用HYDRUS-1D创建模型 (7) 7. 输入模型控制信息 (7) 8. 水流模型——迭代计算参数 (10) 9. 水流模型——土壤水力特性模型 (11) 10. 水流模型——土壤水分特征曲线 (11) 11. 水流模型——边界条件 (12) 12. 水流模型——定水头或通量边界设置 (13)

13. 根系吸水——吸水模型 (14) 14. 根系吸水——水分胁迫参数 (15) 15. 输入可变边界条件的信息 (16) 16. 编辑土壤剖面——使用图形界面 (18) 17. 编辑土壤剖面——使用表格 (21) 18. 运行模型 (22) 19. 察看结果 (22) 20. 输出结果 (23) HYDRUS-1D是一个共享专业软件,用于模拟一维变饱和度地下水流、根系吸水、溶质运移和热运移。本手册只介绍应用HYDRUS1D模拟垂向剖面水流和根系吸水的操作方法。 1. 如何获取HYDRUS-1D HYDRUS-1D由位于欧盟捷克的PC-Progress工程软件开发公司发行,用户可以登录该公司首页: https://www.doczj.com/doc/b113216368.html,。为了下载HYDRUS-1D,应先注册成为用户,然后下载Hydrus-1D的安装文件:H1D_4_14.exe。这个文件对应目前HYDRUS-1D的最高版本。 2. 版权声明

Snort简明使用手册2007-03-22 22:28Snort2.6——USAGE(中文) 1.0 开始使用snort Snort不是很难使用,但是也存在着很多的命令行选项需要掌握,并且它们中许多很多时候并不能一起使用。这个文件的目的就是使新人能够更简单的使用snort。 在我们进行下一步之前,有一些关于snort的基本概念需要了解。snort能够配置成三种模式运行: 嗅探器(sniffer),包记录器(packet logger)和网络入侵检测系统(NIDS)。嗅探模式(sniffer mode)简单的读取网络中的数据包,并以连续的数据流显示在控制台上。包记录模式(packet logger mode)把捕获的数据包记录在磁盘上。网络入侵检测模式(NIDS mode)是最复杂的、有机的配置,在这个模式下,snort分析网络中的数据,并通过使用用户自定义的规则集进行模式匹配,并根据匹配的结果执行多种操作。 2.0 嗅探模式(sniffer mode) 首先,让我们从基础开始。如果你只是想要在屏幕上打印出TCP/IP的包头信息(嗅探模式),使用下面的命令: ./snort –v 使用这个命令运行snort,将只显示IP和TCP/UDP/ICMP头信息,而不显示任何其它信息。如果你想要查看传输的有效负载信息,可以使用如下命令: ./snort –vd 这条命令在打印协议头信息的同时也打印相应的包数据。如果你想要一个更详细的现实,可以使用下面的命令来打印出数据链路层头信息: ./snort –vde (注:这些选项参数能够分开或者拆散成任和结合的方式。比如上一个命令也可以写做这种方式: ./snort -d -v –e 来达到同样的效果) 3.0 包记录模式(PACKET LOGGER MODE) 好的,上面的命令运行的都相当的好。但是如果你想要记录包到磁盘上,你需要指定一个记录目录,然后snort将自动的进入包记录模式: ./snort -dev -l ./log 当然,这里假设你在当前目录下有一个叫做“log”的目录。如果没有这个目录,snort将退出并返回错误信息。当snort以这种模式运行,它收集所有捕获的数据包,并根据数据包中一个主机的IP地址放入对应的目录中。 如果你只是简单的指定“-l”选项,你可能会发现snort有时使用远程计算机的地址作为存放数据包的目录,有时使用本地主机的地址。为了比较本地的网络,你需要告诉snort本地网络的信息: ./snort -dev -l ./log -h 192.168.1.0/24 这条指令让snort能够记录数据链路信息和TCP/IP头和应用数据到目录./log,并且记录和 192.168.1.0段C类网络相关的包信息。所有进来的包将记录到记录文件夹中对应的子文件夹中,子文件夹以远程主机(非192.168.1主机)的地址命名。注意,如果两个主机都是在本地网络内,然后他们将根据两个中高的端口号来记录,在端口号相等的情况下,将使用源地址来记录。 如果你在一个高速网络中,又或你想要使用一个更紧凑的格式来记录数据包为以后的分析所用,你可以考虑使用“二进制模式”来记录。二进制模式采用“tcpdump 格式”来记录数据包到指定目录下的单