fi

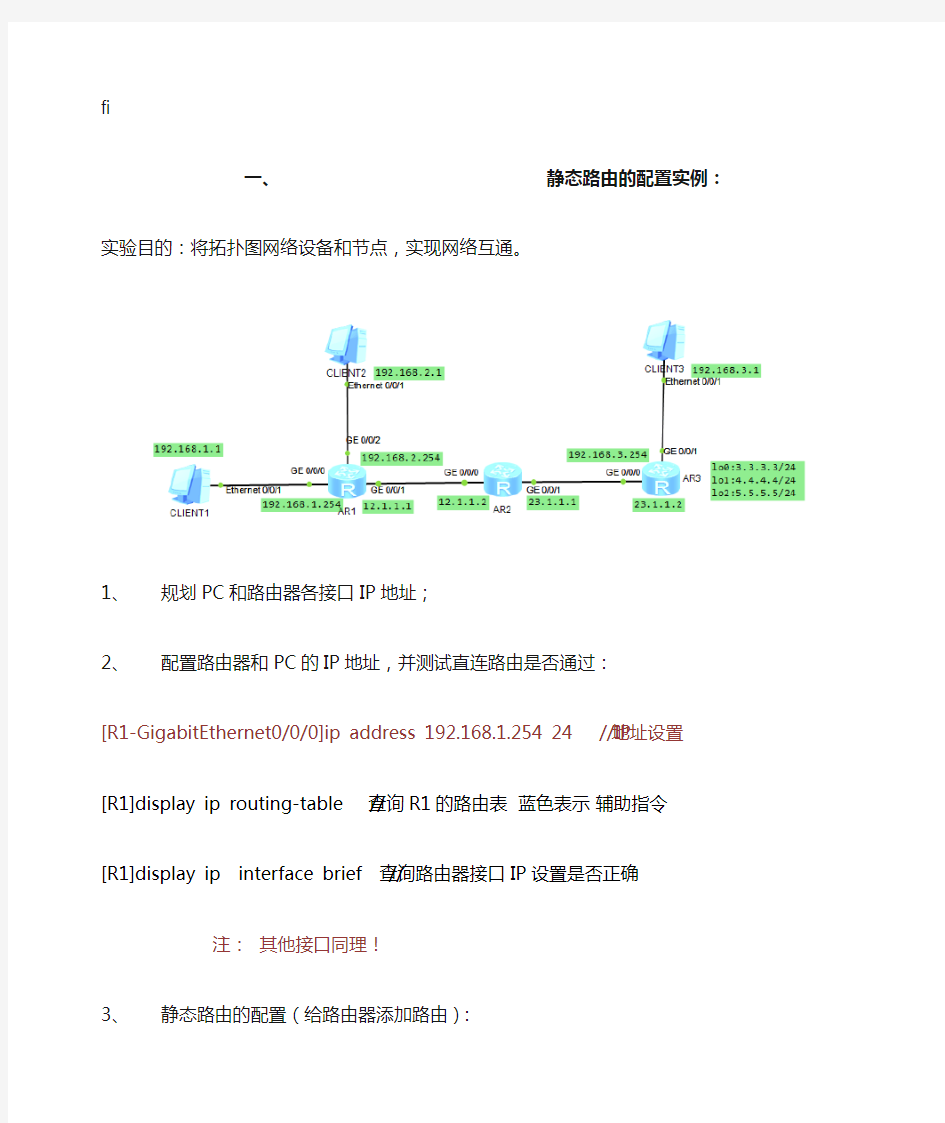

一、静态路由的配置实例:

实验目的:将拓扑图网络设备和节点,实现网络互通。

1、规划PC和路由器各接口IP地址;

2、配置路由器和PC的IP地址,并测试直连路由是否通过:

[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24 //IP地址设置

[R1]display ip routing-table //查询R1的路由表蓝色表示辅助指令

[R1]display ip interface brief //查询路由器接口IP设置是否正确

注:其他接口同理!

3、静态路由的配置(给路由器添加路由):

[R2]ip route-static 192.168.1.0 24 12.1.1.1 //静态默认路由配置:在R2路由添加192.168.1.0网络,出接口是 12.1.1.1(R2的下一跳)

[R2]undo ip route-static 192.168.1.0 24 12.1.1.1 //删除指令

[R1]ip route-static 23.1.1.0 24 12.1.1.2

[R3]ip route-static 12.1.1.0 24 23.1.1.1

[R3]ip route-static 192.168.1.0 24 23.1.1.1

[R3]interface LoopBack 0 //进入环回接口环回接口:模拟路由器上的其他网络号

[R3-LoopBack0]ip address 3.3.3.3 24 //设置环回接口IP地址

4、默认路由的配置:

默认路由:不知道往哪里去的数据包都交给默认路由。(不安全、应用在边界路由即连接外网的路由器)

实际环境中会有很多环回接口,若是都使用静态路由的话,那么配置的工作量会非常大,因此引用默认路由解决该问题。

[R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 //或 0.0.0.0 012.1.1.2

[R2]ip route-static 0.0.0.0 0 .0.0.0 23.1.1.2

问题:

1、为什么要在边界路由器上默认路由?

答:因为企业员工要上网,运行默认路由的这台路由器,都会把不知道往哪里的数据包往互联网上扔!

The current configuration will be written to the device.

Are you sure to continue? (y/n)[n]:y

It will take several minutes to save configuration file, please wait.......

Configuration file had been saved successfully

Note: The configuration file will take effect after being activated

静态路由的负载分担

如图:静态路由负载分担拓扑图配置地址后,使用静态路由到达网络号 2.2.2.0/24 。达到自由选路功能[R5]ip route-static 2.2.2.0 24 56.1.1.2

[R5]ip route-static 2.2.2.0 24 56.1.2.2

[R5]ip route-static 2.2.2.0 24 56.1.3.2

二、rip动态路由实例

实验目的:通过rip动态路由协议配置,使下图设备全网互通

[R1]rip // 启动rip进程

[R1-rip-1]

[R1-rip-1]network 1.0.0.0 //宣告直连的主类网络(因为1.1.1.1是A类地址)

[R1-rip-1]network 12.0.0.0

[R2]rip

[R2-rip-1]

[R2-rip-1]network 2.0.0.0

[R2-rip-1]network 23.0.0.0

[R2-rip-1]network 12.0.0.0

[R3]rip

[R3-rip-1]

[R3-rip-1]network 3.0.0.0

[R3-rip-1]network 23.0.0.0

修改成版本RIPv2的方法:[R3-rip-1]version 2 //注意要将网络中的所有运行rip路由器改成统一版本

工作原理:运行rip的路由器,每过30秒会把自己完整的路由表发送给邻居(相邻的路由器),并且发出去的时候以跳数加+1发出去。(收到邻居发来的路由表以后,先检查自己的路由表如果有就学习,没有就丢弃)

Rip路由协议通常使用在中小型网络,路由器限制15台以内.

问题:解决路由环路的办法?

1、触发更新,用来避免环路

2、限制跳数

3、水平分割

4、路由中毒/毒性翻转 /路由毒化

5、Rip计时器

(以上方法都是rip路由协议默认启用的)

虽然更改成版本2RIPv2可以解决不连续子网问题,但是会使路由表变大。为了提高路由器性能需要进行路由手动汇总!

[R1-GigabitEthernet0/0/0]rip summary-address 172.16.0.0 255.255.252.0 (掩码需要进行换算)

前提是R1路由器有以下环回接口:

172.16.1.1 172.16.2.1 172.16.3.1 将这三个IP地址换算出子网掩码

RIP支持接口明文验证和密文验证

明文:密码123

密文:

nonstandard 国际标准加密算法。 Usual 华为私有加密算法。

三、OSPF动态路由协议

[R1]ospf 1 //启动ospf进程,进程号为1,进程号只具有本地意义(即只区别当前R1路由器的进程号)

[R1-ospf-1]

[R1]ospf 1 router-id 1.1.1.1 //在ospf进程后可以加router-id的参数

[R1-ospf-1]area 0 //进入区域0,也叫主干区域

[R1-ospf-1-area-0.0.0.0]

[R1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0 //宣告直连网络(地址)进区域0

[R1-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255 //宣告直连网络进区域0, 0.0.0.255是反掩码(匹配IP地址的范围)

R2路由器同理

Router-id:用来标识一台运行OSPF协议的路由器,并且该标识使用点分十进制来表示,且几乎所有的OSPF 报文中都会携带router-id.

注意:如果一开始启动OSPF进程,没有配置router-id,那么OSPF路由器会自己选举Router-id.

区域只针对接口

四、端口聚合技术实例

[SW1]interface Eth-Trunk 1 //创建一个汇聚组

[SW1-Eth-Trunk1]

[SW1-GigabitEthernet0/0/1]eth-trunk 1 //将端口GE0/0/1 添加进汇聚组eth-trunk 1 [SW1-GigabitEthernet0/0/2]eth-trunk 1 //将端口GE0/0/2 添加进汇聚组eth-trunk 1 [SW1-GigabitEthernet0/0/3]eth-trunk 1 //将端口GE0/0/3 添加进汇聚组eth-trunk 1 SW2交换机配置同理

[SW2-GigabitEthernet0/0/3]display current-configuration //任意模式下检查配置是否成功

修改交换机接口速率

五、VLAN实验配置实例

1、单一VLAN

[SW1]vlan 10

[SW1]vlan 20 //创建vlan10 和vlan 20

[SW1-GigabitEthernet0/0/2]port link-type access //设定该接口类型为access

[SW1-GigabitEthernet0/0/2]port default vlan 10 //设定该接口只能通过vlan 10标签的数据包

SW1-GigabitEthernet0/0/3]port link-type access //设定该接口类型为access

[SW1-GigabitEthernet0/0/3]port default vlan 20 //设定该接口只能通过vlan 20标签的数据包[SW1-GigabitEthernet0/0/1]port link-type trunk //设定该接口类型为trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan ? //

INTEGER<1-4094> VLAN ID // 同行的vlan 标签号

all All // all表示所有的VLAN标签[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan all //该接口所有的VLAN数据包都通行SW2交换机配置同理

2、VLAN间路由配置实例

(单臂路由)

[SW1]vlan 10

[SW1]vlan 20

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 10

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port default vlan 20

[SW1-GigabitEthernet0/0/1]port link-type trunk //该接口类型为trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan all //允许所有VLAN数据包通过[R1]interface GigabitEthernet 0/0/0.? //查询可以设置的子接口编号

<1-4096> GigabitEthernet interface subinterface number

[R1]interface GigabitEthernet 0/0/0.1 //进入路由器子接口

[R1-GigabitEthernet0/0/0.1]dot1q termination vid 10 //该接口用来识别VLAN 10 [R1-GigabitEthernet0/0/0.1]arp broadcast enable // 打开arp广播

[R1-GigabitEthernet0/0/0.1]ip address 192.168.1.254 24 //设置子接口IP地址

[R1-GigabitEthernet0/0/0.2]dot1q termination vid 20

[R1-GigabitEthernet0/0/0.2]arp broadcast enable

[R1-GigabitEthernet0/0/0.2]ip address 192.168.2.254 24

2、VLAN间路由配置实例

(三层交换机的VLAN间路由)

[SW1]vlan 10

[SW1]vlan 20 //创建vlan10 和vlan 20

[SW1-GigabitEthernet0/0/1]port link-type access //设定该接口类型为access

[SW1-GigabitEthernet0/0/1]port default vlan 10 //设定该接口只能通过vlan 10标签的数据包

[SW1-GigabitEthernet0/0/2]port link-type access //设定该接口类型为access

[SW1-GigabitEthernet0/0/2]port default vlan 20 //设定该接口只能通过vlan 20标签的数据包

[SW1]interface Vlanif 10 //进入SW1交换机的VLAN 10接口

[SW1-Vlanif10]ip address 192.168.1.254 24 //设定该VLAN接口IP地址

[SW1]interface Vlanif 20 //进入SW1交换机的VLAN 10接口

[SW1-Vlanif10]ip address 192.168.2.254 24 //设定该VLAN接口IP地址

六、VRRP虚拟路由冗余协议(公有协议)

配置IP地址和执行OSPF路由协议之后:

[R2-GigabitEthernet0/0/1]vrrp vrid 1 virtual-ip 192.168.1.100 //虚拟网关

[R2-GigabitEthernet0/0/1]vrrp vrid 1 priority 105 //设置R2路由器该接口的的优先级为 105

(使该路由器成为主路由,R3如果优先级低于R2.那么R3则成为从路由),vrrp路由器默认优先级为100 。

[R3-GigabitEthernet0/0/1]vrrp vrid 1 virtual-ip 192.168.1.100 //配置虚拟网关1 的地址

[R2]display vrrp //查询VRRP虚拟路由情况

[R2-GigabitEthernet0/0/1]shutdown //关闭路由器接口

[R2-GigabitEthernet0/0/1]undo shutdown /打开路由器接口

[R2-GigabitEthernet0/0/1]vrrp vrid 1 track interface GigabitEthernet 0/0/0 //上行链路跟踪,一旦接口GE0/0/0出现故障,则路由器优先级会降低 10 即150-10=95 ,这样R3就会变成主路由

**************************************************************************************** 由于以上配置在正常情况下,会照成从路由器R3的资源浪费。因此要配置出两个虚拟网关:

[R3-GigabitEthernet0/0/1]vrrp vrid 2 virtual-ip 192.168.1.200 //配置虚拟网关2 的地址

[R3-GigabitEthernet0/0/1]vrrp vrid 2 priority 105 //设置优先级为 105

[R3-GigabitEthernet0/0/1]vrrp vrid 2 track interface GigabitEthernet 0/0/0 //上行链路跟踪[R2-GigabitEthernet0/0/1]vrrp vrid 2 virtual-ip 192.168.1.200 //在R2接口设置虚拟网关2地址。

默认优先级为100 使R2成为从路由

六、网络安全管理-防火墙的基本配置

[FW1]display firewall session table \\查看防火墙的会话表项(临时会话表项)

[FW1]firewall zone trust \\进入trust区域(路由器信任区域)

[FW1-zone-trust]add interface GigabitEthernet 0/0/2 \\将GE0/0/2接口加入trust区域

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface GigabitEthernet 0/0/3 \\将GE0/0/3接口加入 dmz 区域

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface GigabitEthernet 0/0/1 \\将GE0/0/1接口加入untrust区域*************************************************************************

需求一:允许用户区域可以访问企业服务器区域,而服务器区域不能访问用户区域:

[FW1]firewall packet-filter default permit interzone dmz trust direction outbound //更改DMZ与trust之间在outbound数据流中为permit

//outbound:优先级高访问优先级低的数据流, permit:允许

*****************************************************************************

需求二:使用AR1路由器telnet到防火墙(由于模拟器的PC不支持telnet功能,因此使用路由器代替) [FW1]firewall packet-filter default permit interzone local untrust direction inb ound

//更改local与trust之间在inbound 数据流中为permit

[FW1]user-interface vty 0 4 //开启telnet功能,并同时允许5个用户telnet到该防火墙中[FW1-ui-vty0-4]authentication-mode ?

aaa Authentication use aaa //AAA认证登录

password Authentication use password of user terminal interface //自定义输入密码来登录[FW1-ui-vty0-4]authentication-mode aaa //使用AAA认证登录,默认账户和密码:admin Admin@123 按照以上方法已经可以通过路由器telnet到防火墙中,但企业中不提倡使用超级用户,现在需要

设定一个特定账户和密码进行telnet

[FW1-ui-vty0-4]aaa

[FW1-aaa]local-user lewis ?

access-limit Access limit

acl-number Configure ACL number

ftp-directory Set user FTP directory permitted

idle-cut Configure idle cut

l2tp-ip Configure binding ip of l2tp for user

level Configure user privilege

password String of plain-text password

service-type Service types for authorized users

state Activate/block the user(s)

valid-period Indicate user valid period

vpn-instance Specify a VPN-Instance

[FW1-aaa]local-user lewis password cipher 123 //配置特定telnet账户和密码:lewis 123

域内互访过滤策略

要求:不允许财务部和技术部门之间的PC互访

域内访问过滤策略

[FW1]policy zone trust //进入trust区域

[FW1-policy-zone-trust]policy 1 //创建第一个策略

[FW1-policy-zone-trust-1]policy source 192.168.1.1 0.0.0.0 //源地址source

//192.168.1.0 0.0.0.255 控制网络之间的访问

[FW1-policy-zone-trust-1]policy destination 192.168.2.1 0.0.0.0 //目的地址 destination

//192.168.2.0 0.0.0.255 控制网络之间的访问

[FW1-policy-zone-trust-1]action deny //该动作策略不允许源地址(或网络)和目的地址(或网络)无法访问

[FW1-policy-zone-trust-1]action permit //该动作策略允许源地址和目的地址互访

Web管理登录账户和密码:admin/Admin@123

域间互访过滤策略

要求:互联网上的用户CLIENT1 访问到企业服务器CLIENT1

非法理论解决思路:

1、通过防火墙配置允许untrust区域访问DMZ企业服务器;

2、因为AR1路由器没有172.68.1.0/24网络的的路由表,因此需要在AR1设置默认路由;

3、因为防火墙FW1没有202.1.1.0/24网络的的路由表,因此需要在FW1设置默认路由;

实际:不现实!!!因为AR1是互联网上的路由器,无法配置,另外现实当中不可能把untrust到DMZ之间的流量全部放开;

正确的解决办法是:放开untrust到DMZ中的 ICMP WWW FTP协议包

要求:互联网上的用户CLIENT1 访问到企业服务器CLIENT1

第一步:创建服务集,并放入服务类型;

[FW1]ip service-set luyuedeserver type object //创建名为luyuedeserver的服务集

[FW1-object-service-set-luyuedeserver]service 0 protocol icmp //将第一个服务放入服务集中,服务为:ICMP

[FW1-object-service-set-luyuedeserver]service 1 protocol tcp destination-port 80

//将第二个服务放入服务集中,服务为www 即:TCP协议的80端口

[FW1-object-service-set-luyuedeserver]service 2 protocol tcp destination-port 21

//将第三个服务放入服务集中,服务为FTP 即:TCP协议的21端口

第二步:开启策略

[FW1]policy interzone untrust dmz inbound

//针对untrust和dmz的 inbound 数据流区域

[FW1-policy-interzone-dmz-untrust-inbound]policy 10 //编写防火墙编号为10的策略

[FW1-policy-interzone-dmz-untrust-inbound-10]policy service service-set luyuedeserver

//将该luyuedeserver服务集放入该区域中(untrust和dmz的 inbound 数据流区域)

[FW1-policy-interzone-dmz-untrust-inbound-10]policy destination 172.68.1.2 0.0.0.0

//指定访问的网络号或主机地址,这里通过反掩码进行精确IP地址匹配.只允许访问172.68.1.2这台server

[FW1-policy-interzone-dmz-untrust-inbound-10]action permit //允许访问

注意:由于FTP有两个端口21(控制端口)和20(数据端口)因此需要做一下配置[FW1]firewall interzone dmz untrust //进入 dmz 和 untrust之间的区域[FW1-interzone-dmz-untrust]detect ftp //只要是FTP的数据包都放行

[FW1-interzone-dmz-untrust]detect ?

activex-blocking Indicate ActiveX blocking

dns Indicate the DNS protocol

ftp Indicate the File Transfer Protocol

h323 Indicate the H.323 protocol

icq Indicate ICQ protocol

ils Indicate the ILS protocol

ipv6 Configure internet protocol version 6

java-blocking Indicate Java blocking

mgcp Indicate the Media Gateway Control Protocol

mms Indicate the MMS protocol

msn Indicate MSN

nat64 Configure the information about network address and protocol translation from IPv6 clients to IPv4

servers (NAT64)

netbios Indicate the NetBIOS protocol

pptp Indicate the Point-to-Point Tunnel Protocol

qq Indicate QQ

rtsp Indicate the Real Time Streaming Protocol

sip Indicate the Session Initiation Protocol

sqlnet Indicate the SQL*NET protocol

user-defined Indicate defined by user