专业发展前沿论文

通过这几天的学习,我们一共了解了八种数学计算机专业发展前沿的概述,其中有运筹学、预见控制理论、混沌等等。我最感兴趣的是混沌密码学。

随着信息时代的迅猛发展,在社会各个部门行业中,数据的信息安全性对我们来说变得越来越重要,密码学作为信息安全领域中相当重要的分支,其发展从从无到有,从最开始的简单密码体制到以DSDA等为代表的分组密码体制,以及序列密码,E,IE次一密密码体制,到现在比较普遍的RA公钥密码体制,密码S体制的安全性变得越来越好,效率也越来越高,但是目前的这些常用的加密密码体制或多或少的存在着局限性和不足。近些年新兴的混沌理论作为非线性科学的一支,其很多特性都很适合作为加密,信息安全领域来运用,因此吸引了一大批优秀的数学计算机学者前仆后继地进行学习和研究,我也想为其贡献自己的一份力量。

一、混沌的起源与发展

混沌最初进入科学领域是与以精确著称的数理科学无缘的,混沌主要是一个天文学中与宇宙起源有关的概念,它来源于神话传说与哲学思辨。在现代,混沌被赋予了新的涵义,所谓混沌,粗略地说是一种在确定性系统中所出现的类似随机而无规则运动的动力学行为[1]。

混沌研究热潮始于70年代,但对混沌的研究的渊源却可追溯到上个世纪。公认的混沌首创者是伟大的法国数学、物理学家庞加莱(Poincare)。1890年他在研究三体问题时发现:三体引力互相作用能产生惊人的复杂行为,确定的动力学方程的某些解有不可预见性。其实,这就是混沌现象。当Poincare 意识到当时的数学水平不足以解决天体力学的复杂问题时,就着力于发展新的数学工具。他与Lyapunov一起奠定了微分方程定性理论的基础;他为现代动力系统理论贡献了一系列重要概念,如动力系统、奇异点、极限环、稳定性、分叉、同宿、异宿等;提供了许多有效的方法和工具,如小参数展开法、摄动方法、Poincare截面法等。1903年,他在《科学与方法》一书中提出了Poincare猜想,把动力学系统和拓扑学两大领域结合起来,指出了混沌存在的可能性,从而成为世界上最先了解存在混沌可能性的人[2,3,4]。

在Poincare之后,一大批的数学家和物理学家在各自的研究领域所做的出色工作为混沌的建立提供宝贵的知识积累。

20世纪二三十年代,Birkhof紧跟Poincare的学术思想,建立了动力系统理论的两个主要研究方向:拓扑理论和遍历理论。到1960年前后,混沌研究开始有了重大突破,第一大突破发生在以保守系统研究天体力学领域。Kolmogorov与Arnold及Mose深入研究了Hamilton系统(或保守系统)中的运动稳定性,得出了著名的KAM定理,KAM定理为揭示Hamilton系统中KAM 环面的破坏以及混沌运动奠定了基础。这为早期明确不仅耗散系统中有混沌,而且保守系统中也有混沌的理论铺平了道路。混沌研究的第二个重大突破,发生在遍布世界的耗散系统。做出突出贡献的是美国气象学家洛仑兹(E.N.Lorenz),他在研究气象预报时发现长期的天气预报是不可能的,并作了大量的数值实验。1963年,他在《大气科学》杂志上发表了《决定性的非周

期流》的文章,指出在气候不能精确重演与长期天气预报者无能为力之间必然存在着一种联系,即非周期性与不可预见性之间的联系。描述了混沌对“初始条件的敏感性”这一基本性态,即著名的“蝴蝶效应”。发现了混沌现象的第一个奇怪吸引子—Lorenz吸引子。

二、混沌基本理论概述

2.1 Li-Yorke的混沌定义

Li-Yorke定理:设)

(x

[b

f存在3周期

a上的连续自映射,若)

f是]

,

(x

点,则对于任意正整数n,)

f存在n周期点。

(x

Li-Yorke关于混沌的定义:闭区间I上的连续自映射)

f,如果满足下

(x

列条件,则可以确定它存在混沌现象:

1))

f的周期点的周期无上界;

(x

2)闭区间I上存在不可数子集S,满足

根据上述定理和定义,对闭区间I上连续函数)

f,如果存在一个周期

(x

为3的周期点时,就一定存在任何正整数的周期点,即一定出现混沌现象。

该定义准确刻画了混沌运动的几个重要特征:

1)存在可数无穷多个稳定的周期轨道;

2)存在不可数无穷多个稳定的非周期轨道;

3)至少存在一个不稳定的非周期轨道。

Li-Yorke定义还表明在区间映射中,对于集合S中的任意两个初始值经过多次迭代,两个序列之间的距离上限可以为大于0的正数,下限为0,这就是说当迭代次数趋于无穷时,序列简单距离可以在每个正数和0之间游荡,即系统的长期行为是不可预测的。

2.2 混沌的基本特征

混沌是指确定性的非线性系统中所出现的形式上较为混乱的非周期运动。它的“定常状态”不是通常概念下确定性运动的三种定常状态:静止(平衡)、周期运动和准周期运动,而是一种始终限于有限区域而且轨道永不重复的、性态复杂的运动。

1)有界性。混沌是有界的,它的运动轨线始终局限于一个确定的区域,这个区域称为混沌吸引域,无论混沌系统内部多么不稳定,它的轨线都不会走出混沌吸引域,所以从整体上来说混沌系统是稳定的。

2)遍历性。如果系统为混沌的或呈现混沌状态,则吸引子轨迹不会停留在混沌吸引域某一个点,而是在有限时间内经过混沌区域的每一个状态点,从而充满整个混沌吸引域。

3)内随机性。体系处于混沌状态是由体系内部动力学随机性产生的不规则行为。混沌现象形成的根源在体系内部,与外部因素无关。产生混沌的体系,一般来说具有整体稳定性,而局部是非稳定的。体系内的局部不稳定正是内随机性的特点,也是对初值敏感性的原因所在.

4)分维性。是指混沌的运动轨线在相空间中的行为特征。混沌系统在相空间中的运动轨线,在某个有限区域内经过无限次折叠,不同于一般确定性运动,不能用一般的几何术语来表示,而分数维正好可以表示这种无限次的折叠。分维性表示混沌运动状态具有多叶、多层结构,且叶层越分越细,表现为无限层次的自相似结构。

5)统计特性。具有正的最大Lyapunov指数和连续无限宽功率谱。

三、基于混沌理论的数据加密算法

3.1常见加密算法简介

DES算法为密码体制中的对称密码体制,又被成为美国数据加密标准,是1972年美国IBM公司研制的对称密码体制加密算法。其密钥长度为56位,明文按64位进行分组,将分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

DES 使用一个56 位的密钥以及附加的8 位奇偶校验位,产生最大64 位的分组大小。这是一个迭代的分组密码,使用称为Feistel 的技术,其中将加密的文本块分成两半。使用子密钥对其中一半应用循环功能,然后将输出与另一半进行“异或”运算;接着交换这两半,这一过程会继续下去,但最后一个循环不交换。DES 使用16 个循环,使用异或,置换,代换,移位操作四种基本运算。

3DES(即Triple DES)是DES加密算法的一种模式,它使用3条56位的密钥对数据进行三次加密。3DES是DES向AES过渡的加密算法(1999年,NIST将3-DES指定为过渡的加密标准),是DES的一个更安全的变形。它以DES为基本模块,通过组合分组方法设计出分组加密算法。

3.2 密钥交换原理[9]

现在常用的密钥交换算法都基于公钥系统。最先开发的算法之一称

为Diffie-Hellman密钥交换系统。Diffie-Hellman协议的内容如下:首先,通信双方甲、乙必须共享两个数:p为一个大素数,g为一个小于p的随机数。由于p和g是公开的,因此甲乙双方可以在一个不安全的通道上选择并传送

这两个数。然后,甲方选择一个保密的随机数a,并将发送给乙方。与此同时,乙方选择一个他自己的保密随机数b,并将发送给甲方。

甲方使用自己的保密随机数和乙方发送给他的值计算下式:

(1)

而乙方使用自己的保密随机数和甲方发送给他的值计算下式:

他们最终得到了一个相同的数k,这个数成为了他们的共同密钥。

3.3 两类混沌映射介绍

(1) Logistic 映射。Logistic 映射是一类非常简单却被广泛研究的动力系统。它的定义如下:

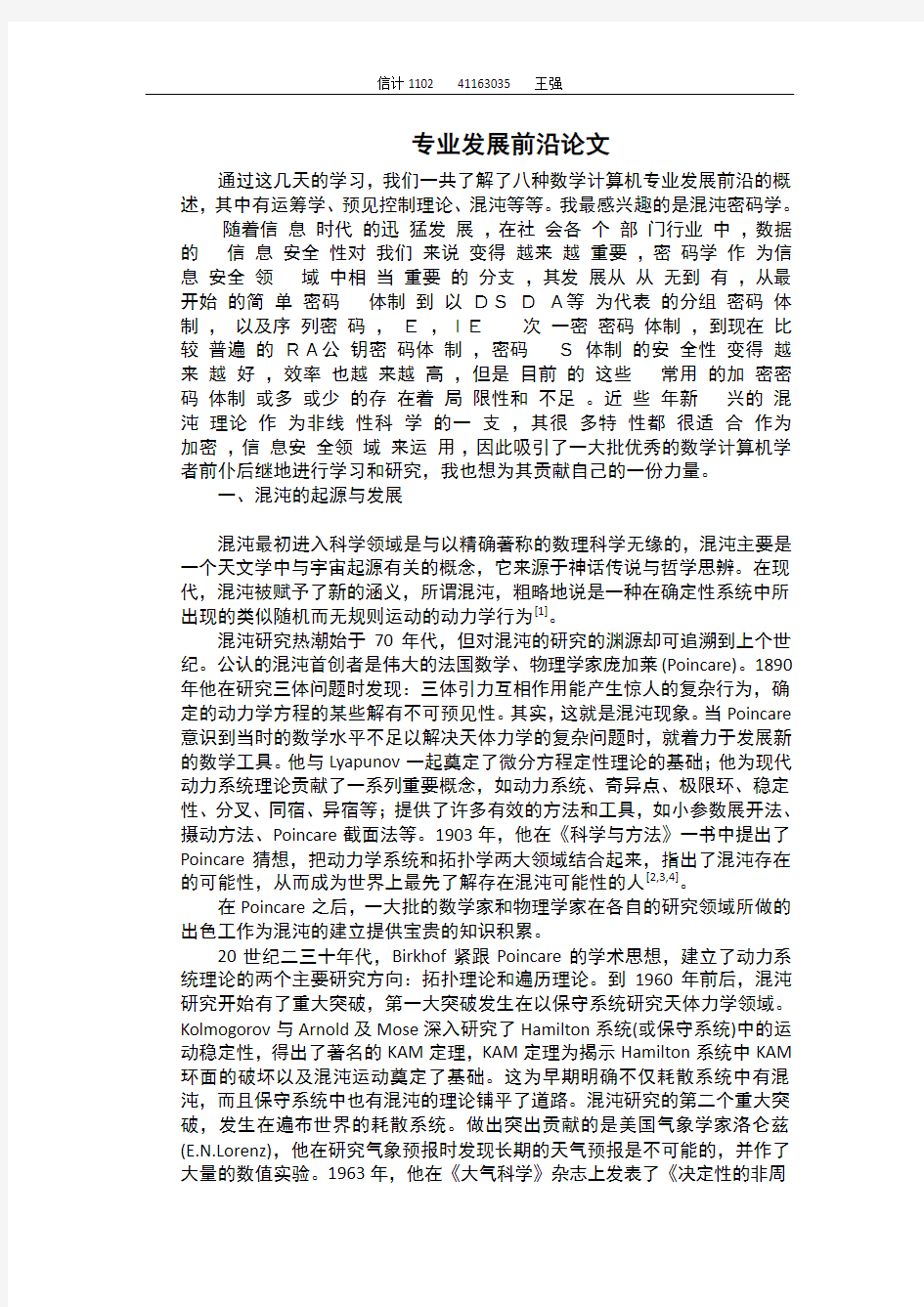

,其中(0,1),当(3.57,4]时,其Lyapunov

指数大于0,系统处于混沌状态;

(2)正弦平方映射。其定义如下:=(b arcsin()),其中(0,1)。当b>1,n>25时,其Lyapynov指数大于0,系统工作在混沌状态。

图1 混沌分叉图

3.4 加密算法进行图像加密

数据加密时为了使数据信息的传输和存储不为本系统以外的人所获知,而对数据进行的保密处理.采用混沌加密算法是为了使破解加密信息更为困难.从用户的输入可以得到混沌映射的运行参数,控制参数越多、密钥长度越长,无疑破解的难度越大。获得控制参数之后,把两个混沌映射在初始一定的次数后把它们做乘运算得到伪随机数列,然后取出待加密数据进行异或运算得到加密数据。解密是加密的逆过程。

3.4.1 图像加密算法

第一步:输入密钥M、N,确定原始图像I=(i,j,color);(M>25)

第二步:输入混沌映射的初始值x(0),用正弦混沌映射生成混沌序列:{x(0),x(1),x(2)…}从第M个数据开始截取加密序列,记为{x’(0),x’(1),x’(2)…};

第三步:将x’(0),x’(1),x’(2)…}根据Logistic映射迭代N次,生成混沌加密序列{x’’(0),x’’(1),x’’(2)…};

第四步:将每个像素的灰度值与加密的混沌序列相加形成新的图像度值I=(i,j,color’);

第五步:终止算法。

3.4.2 图像解密算法

第一步:输入密钥M、N,确定原始图像I=(i,j,color);

第二步:输入混沌映射的初始值x(0),用正弦混沌映射生成混沌序列:{x(0),x(1),x(2)…}从第M个数据开始截取加密序列,记为{x’(0),x’(1),x’(2)…};

第三步:将x’(0),x’(1),x’(2)…}根据Logistic映射迭代N次,生成混沌加密序列{x’’(0),x’’(1),x’’(2)…};

第四步:将每个像素的灰度值减去加密的混沌序列形成新的图像灰度值I=(i,j,color’);

第五步:终止算法

四、结论

混沌运动是指在确定性系统中局限于有限空间的高度不稳定的运动。混沌映射具有很好的密码学性质,不可由序列的本身预测将产生的下一个数值;而且生成的序列具有白噪声性,即等概率地分布在值域上。混沌系统最大的特点在于系统的演化对初始条件极为敏感,非常相近的初始条件在进行了一定次数的迭代以后会生成两个截然不同的序列,从长期意义上讲系统的未来行为是不可预测的。美国数学家Shannon曾经指出:若能以某种方式产生一个随机序列,这一序列由密钥所确定,任何输入值的一个微小变化对输出都具有相当大的影响,则利用这样的序列就可以进行加密。这种基于混沌的数据加密方法具有很好的保密性。密码学上,以穷举法破译需要知道函数的初始输入值,初始值的安全性越高,数据的保密性就越好。混沌加密算法利用了混沌对初值的敏感性,在不知道密钥的情况下,进行穷举破译是非常困难的。因此,利用混沌算法加密可以更好的保护数据安全。