第3章-防火墙入门配置.

- 格式:doc

- 大小:1.21 MB

- 文档页数:22

Juniper网络安全防火墙设备快速安装手册V1.02009-7目录第一章前言 (4)1.1、J UNIPER防火墙配置概述 (4)1.2、J UNIPER防火墙管理配置的基本信息 (4)1.3、J UNIPER防火墙的常用功能 (5)第二章软件操作 (5)2.1、防火墙配置文件的导出和导入 (5)2.1.1、配置文件的导出 (5)2.1.2、配置文件的导入 (6)2.2、防火墙软件(S CREEN OS)更新 (7)2.3、防火墙恢复密码及出厂配置的方法 (8)2.4、防火墙重启 (8)第三章 NS-5000系列(NS5200/NS5400) (9)3.1、NS-5000结构 (9)3.2、硬件组件故障检查 (10)3.3、设备组件更换 (11)第四章 JUNIPER防火墙部署模式及基本配置 (11)4.1、NAT模式 (11)4.2、R OUTE路由模式 (12)4.3、透明模式 (13)4.4、NAT/R OUTE模式下的基本配置 (14)4.4.1、NS-5200/5400 NAT/Route模式下的基本配置 (14)4.5、透明模式下的基本配置 (16)第五章 JUNIPER防火墙常用功能的配置 (17)5.1、MIP的配置 (17)5.1.1、使用Web浏览器方式配置MIP (18)5.1.2、使用命令行方式配置MIP (19)5.2、VIP的配置 (20)5.2.1、使用Web浏览器方式配置VIP (20)5.2.2、使用命令行方式配置VIP (21)5.3、DIP的配置 (21)5.3.1、使用Web浏览器方式配置DIP (22)5.3.2、使用命令行方式配置DIP (23)5.4、聚合接口(AGGREGATE)的配置 (24)第六章 JUNIPER防火墙双机的配置 (25)6.1、使用W EB浏览器方式配置 (25)6.2、使用命令行方式配置 (27)第七章 JUNIPER防火墙的维护命令 (28)7.1登录J UNIPER防火墙的方式 (28)7.2查看设备相关日志和工作状态 (29)7.3检查设备CPU的占有率 (37)7.3.1 原因分析 (37)7.3.2采取的措施 (37)7.4检查内存占有率 (38)7.4.1 原因分析 (38)7.4.2 采取的措施 (38)7.5双机异常 (38)7.5.1原因分析 (38)7.5.2采取的措施 (39)7.6故障处理工具 (39)7.6.1 Debug (40)7.6.2 Snoop (40)第八章JUNIPER防火墙的配置优化 (41)8.1ALG优化 (41)8.2防火墙数据包处理性能优化 (41)8.3日志优化 (41)8.4关闭双机会话同步 (42)第九章移动W AP网关配置案例 (42)附录、JUNIPER防火墙的一些概念 (51)第一章前言我们制作本安装手册的目的是使维护Juniper网络安全防火墙设备(在本安装手册中简称为“Juniper防火墙”)的NSN公司相关技术人员,可以通过此安装手册完成对Juniper防火墙基本功能的实现、应用和排错。

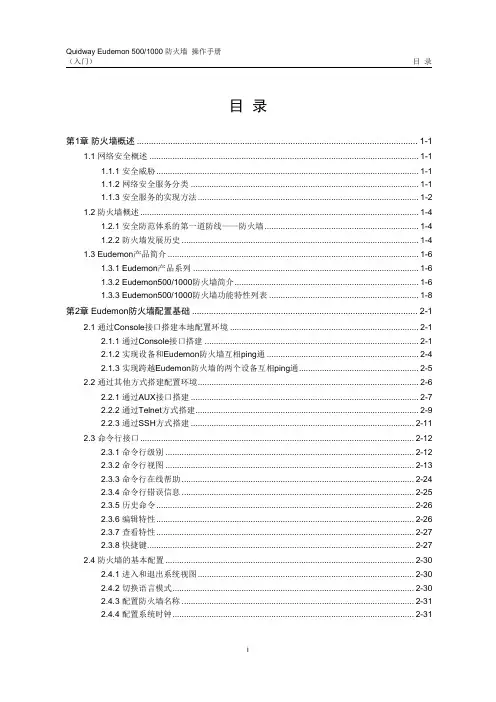

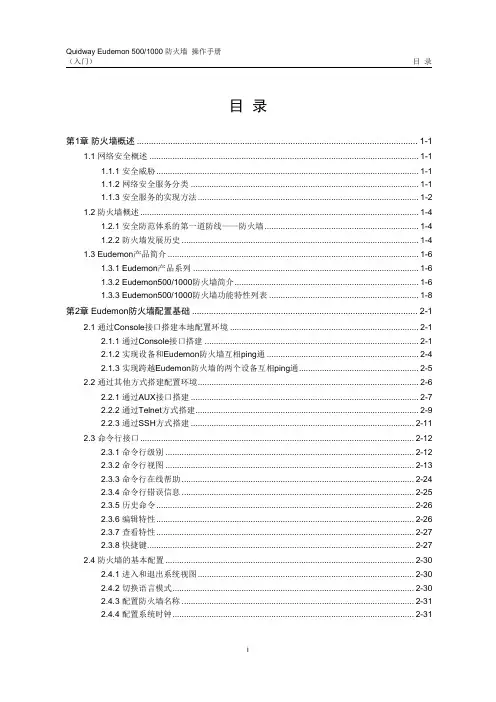

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ..................................................................................................................... 1-11.1.1 安全威胁.................................................................................................................. 1-11.1.2 网络安全服务分类 ................................................................................................... 1-11.1.3 安全服务的实现方法................................................................................................ 1-21.2 防火墙概述......................................................................................................................... 1-41.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-41.2.2 防火墙发展历史....................................................................................................... 1-41.3 Eudemon产品简介............................................................................................................. 1-61.3.1 Eudemon产品系列 .................................................................................................. 1-61.3.2 Eudemon500/1000防火墙简介................................................................................ 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................. 1-8第2章 Eudemon防火墙配置基础 .............................................................................................. 2-12.1 通过Console接口搭建本地配置环境 .................................................................................. 2-12.1.1 通过Console接口搭建 ............................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通.................................................... 2-52.2 通过其他方式搭建配置环境................................................................................................ 2-62.2.1 通过AUX接口搭建 ................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................. 2-92.2.3 通过SSH方式搭建 ................................................................................................. 2-112.3 命令行接口....................................................................................................................... 2-122.3.1 命令行级别 ............................................................................................................ 2-122.3.2 命令行视图 ............................................................................................................ 2-132.3.3 命令行在线帮助..................................................................................................... 2-242.3.4 命令行错误信息..................................................................................................... 2-252.3.5 历史命令................................................................................................................ 2-262.3.6 编辑特性................................................................................................................ 2-262.3.7 查看特性................................................................................................................ 2-272.3.8 快捷键.................................................................................................................... 2-272.4 防火墙的基本配置............................................................................................................ 2-302.4.1 进入和退出系统视图.............................................................................................. 2-302.4.2 切换语言模式......................................................................................................... 2-302.4.3 配置防火墙名称..................................................................................................... 2-312.4.4 配置系统时钟......................................................................................................... 2-312.4.5 配置命令级别......................................................................................................... 2-312.4.6 查看系统状态信息 ................................................................................................. 2-322.5 用户管理........................................................................................................................... 2-332.5.1 用户管理概述......................................................................................................... 2-332.5.2 用户管理的配置..................................................................................................... 2-342.5.3 用户登录相关信息的配置....................................................................................... 2-372.5.4 典型配置举例......................................................................................................... 2-382.6 用户界面(User-interface)............................................................................................. 2-392.6.1 用户界面简介......................................................................................................... 2-392.6.2 进入用户界面视图 ................................................................................................. 2-402.6.3 配置异步接口属性 ................................................................................................. 2-412.6.4 配置终端属性......................................................................................................... 2-422.6.5配置Modem属性................................................................................................... 2-442.6.6 配置重定向功能..................................................................................................... 2-452.6.7 配置VTY类型用户界面的呼入呼出限制................................................................. 2-462.6.8 用户界面的显示和调试 .......................................................................................... 2-472.7 终端服务........................................................................................................................... 2-472.7.1 Console接口终端服务 ........................................................................................... 2-472.7.2 AUX接口终端服务 ................................................................................................. 2-482.7.3 Telnet终端服务...................................................................................................... 2-482.7.4 SSH终端服务......................................................................................................... 2-51第3章 Eudemon防火墙工作模式 .............................................................................................. 3-13.1 防火墙工作模式简介 .......................................................................................................... 3-13.1.1 工作模式介绍........................................................................................................... 3-13.1.2 路由模式工作过程 ................................................................................................... 3-33.1.3 透明模式工作过程 ................................................................................................... 3-33.1.4 混合模式工作过程 ................................................................................................... 3-73.2 防火墙路由模式配置 .......................................................................................................... 3-83.2.1 配置防火墙工作在路由模式..................................................................................... 3-83.2.2 配置路由模式其它参数 ............................................................................................ 3-83.3 防火墙透明模式配置 .......................................................................................................... 3-83.3.1 配置防火墙工作在透明模式..................................................................................... 3-93.3.2 配置地址表项........................................................................................................... 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间........................................................................... 3-103.4 防火墙混合模式配置 ........................................................................................................ 3-103.4.1 配置防火墙工作在混合模式................................................................................... 3-103.4.2 配置混合模式其它参数 .......................................................................................... 3-113.5 防火墙工作模式的切换..................................................................................................... 3-113.6 防火墙工作模式的查看和调试.......................................................................................... 3-113.7 防火墙工作模式典型配置举例.......................................................................................... 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................. 3-123.7.2 透明防火墙连接多个局域网................................................................................... 3-12第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

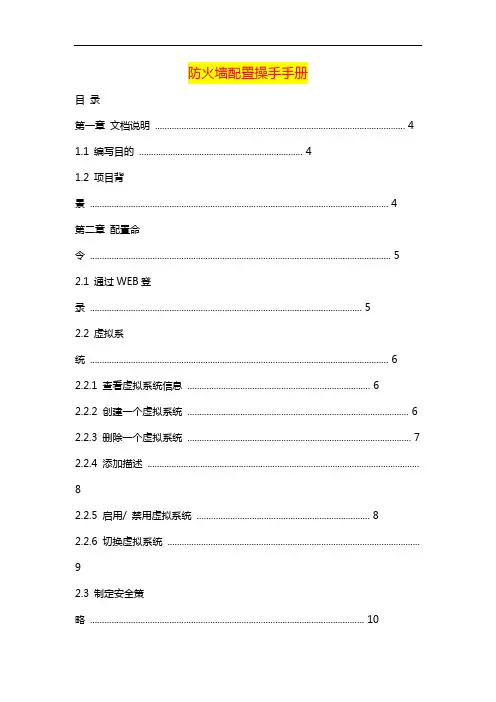

防火墙配置操手手册目录第一章文档说明 (4)1.1 编写目的 (4)1.2 项目背景 (4)第二章配置命令 (5)2.1 通过WEB登录 (5)2.2 虚拟系统 (6)2.2.1 查看虚拟系统信息 (6)2.2.2 创建一个虚拟系统 (6)2.2.3 删除一个虚拟系统 (7)2.2.4 添加描述 (8)2.2.5 启用/ 禁用虚拟系统 (8)2.2.6 切换虚拟系统 (9)2.3 制定安全策略 (10)2.3.1 IP 包过滤 ..............................................................................................................102.3.2 安全策略流程 .......................................................................................................122.4 地址转换NAT (14)2.5 高可用性HA (15)第一章文档说明1.1 编写目的编写该手册的主要目的是针对贵州二次安防项目工程技术人员提供东软防火墙基本的操作规范,同时,也可以作为贵州二次安防项目东软防火墙维护人员的参考阅读手册。

1.2 项目背景本项目是贵州电网公司根据《电力二次系统安全防护规定》(电监会5号令)、《电力系统安全防护总体方案》(国家电力监管委员会[2006]34号文及配套文件)和《南方电网电力二次系统安全防护技术实施规范》等电力二次系统安全防护相关规程规范的要求完成贵州电网公司省/地两级调度中心及220kV及以上电压等级变电站的生产控制大区业务系统接入电力调度数据网系统工程。

通过本项目的实施建立健全贵州电网电力二次系统安全防护体系。

项目的重点是通过有效的技术手段和管理措施保护电力实时监控系统及调度数据网络的安全,在统一的安全策略下保护重要系统免受黑客、病毒、恶意代码等的侵害,特别是能够抵御来自外部有组织的团体、拥有丰富资源的威胁源发起的恶意攻击,能够减轻严重自然灾害造成的损害,并能在系统遭到损害后,迅速恢复绝大部分功能,防止电力二次系统的安全事件引发或导致电力一次系统事故或大面积停电事故,保障贵州电网安全稳定运行。

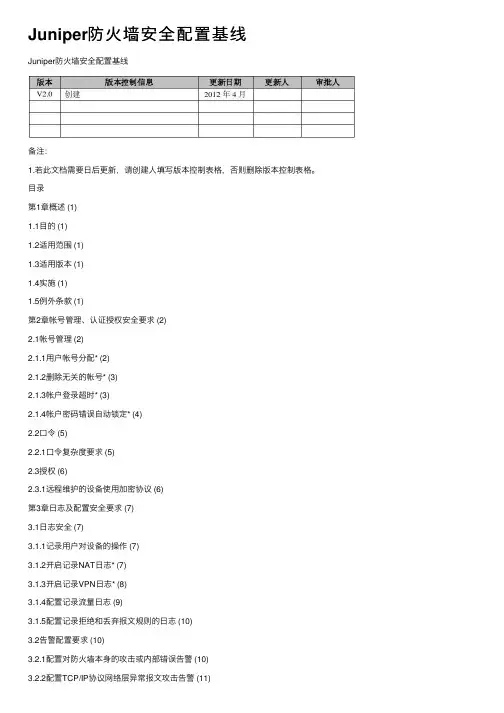

Juniper防⽕墙安全配置基线Juniper防⽕墙安全配置基线备注:1.若此⽂档需要⽇后更新,请创建⼈填写版本控制表格,否则删除版本控制表格。

⽬录第1章概述 (1)1.1⽬的 (1)1.2适⽤范围 (1)1.3适⽤版本 (1)1.4实施 (1)1.5例外条款 (1)第2章帐号管理、认证授权安全要求 (2)2.1帐号管理 (2)2.1.1⽤户帐号分配* (2)2.1.2删除⽆关的帐号* (3)2.1.3帐户登录超时* (3)2.1.4帐户密码错误⾃动锁定* (4)2.2⼝令 (5)2.2.1⼝令复杂度要求 (5)2.3授权 (6)2.3.1远程维护的设备使⽤加密协议 (6)第3章⽇志及配置安全要求 (7)3.1⽇志安全 (7)3.1.1记录⽤户对设备的操作 (7)3.1.2开启记录NAT⽇志* (7)3.1.3开启记录VPN⽇志* (8)3.1.4配置记录流量⽇志 (9)3.1.5配置记录拒绝和丢弃报⽂规则的⽇志 (10)3.2告警配置要求 (10)3.2.1配置对防⽕墙本⾝的攻击或内部错误告警 (10)3.2.2配置TCP/IP协议⽹络层异常报⽂攻击告警 (11)3.2.3配置TCP/IP协议应⽤层异常攻击告警* (12)3.3安全策略配置要求 (12)3.3.1访问规则列表最后⼀条必须是拒绝⼀切流量 (12)3.3.2配置访问规则应尽可能缩⼩范围 (13)3.3.3配置NAT地址转换* (14)3.3.4隐藏防⽕墙字符管理界⾯的bannner信息 (14)3.3.5关闭⾮必要服务 (15)3.4攻击防护配置要求 (16)3.4.1拒绝常见漏洞所对应端⼝或者服务的扫描 (16)3.4.2拒绝常见漏洞所对应端⼝或者服务的访问 (16)第4章IP协议安全要求 (18)4.1功能配置 (18)4.1.1使⽤SNMP V2c或者V3以上的版本对防⽕墙远程管理 (18)第5章其他安全要求 (19)5.1其他安全配置 (19)5.1.1外⽹⼝地址关闭对ping包的回应* (19)5.1.2对防⽕墙的管理地址做源地址限制 (20)第6章评审与修订 (21)第1章概述1.1 ⽬的本⽂档旨在指导系统管理⼈员进⾏Juniper防⽕墙的安全配置。

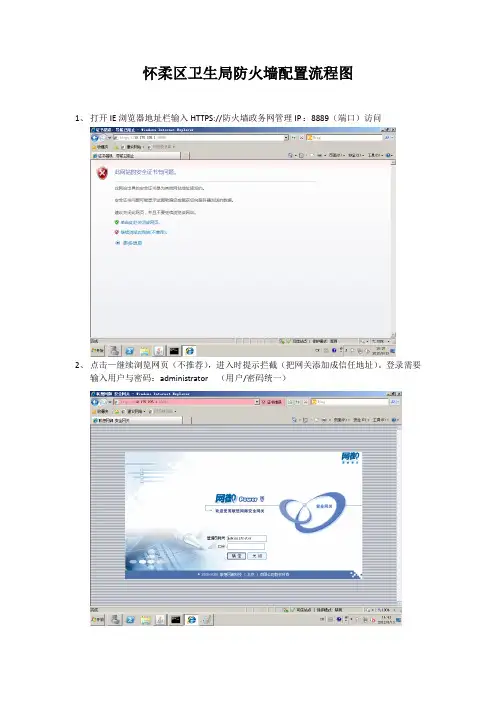

怀柔区卫生局防火墙配置流程图1、打开IE浏览器地址栏输入HTTPS://防火墙政务网管理IP :8889(端口)访问2、点击—继续浏览网页(不推荐),进入时提示拦截(把网关添加成信任地址)。

登录需要输入用户与密码:administrator (用户/密码统一)3、登录后先将现有配置导出保存以便配置出错时恢复,然后选择管理员帐号调长登陆超时时间以便给用户更长时间进行操作4、首先进行资源定义,以便后续操作我们可以选择相应的IP地址段。

选择资源定义→地址→地址列表添加当地地址段及子网掩码255.255.255.0,区域的IP地址段10.216.19.0 ,255.255.255.05、添加完毕后选择下面的服务器地址添加两个名为switch1(交换机内网地址:192.168.X.242),switch2(交换机内网地址:192.168.X.243)的内网交换机:6、然后进行社区服务中心内网交换机的地址转换,以便卫生局的管理机可以收集到各社区卫生服务中心的内网交换机信息,即腾翼软件可以看到各社区卫生服务中心的状态。

设置别名设备。

选择网络配置→网络设备→别名设备点击添加,绑定设备选择fe4,别名ID分别为1,2,IP地址为内网fe4/1与fe4/2口IP地址:10.175.X.X(交换机政务网地址)子网掩码:255.255.255.0 给予相应权限7、配置包过滤原则,以便各社区卫生服务中心的HIS服务器可以与区域医疗平台区平台的服务器进行双向通讯,并且各社区卫生服务中心的内网交换机可以与卫生局机房管理机进行双向通讯。

策略配置→安全规则→包过滤规则,点击添加,添加源地址:社区服务中心HIS服务器政务网地址(10.175.X.X)访问目的地址:quyu(10.216.10.0),动作为允许,反向再添加一条规则,建立双向访问。

8、策略配置→安全规则→包过滤规则,点击添加,添加switch1/switch2(192.168.X.X )访问卫生局机房管理机(10.175.87.252)相反得原则再添加一条规则。

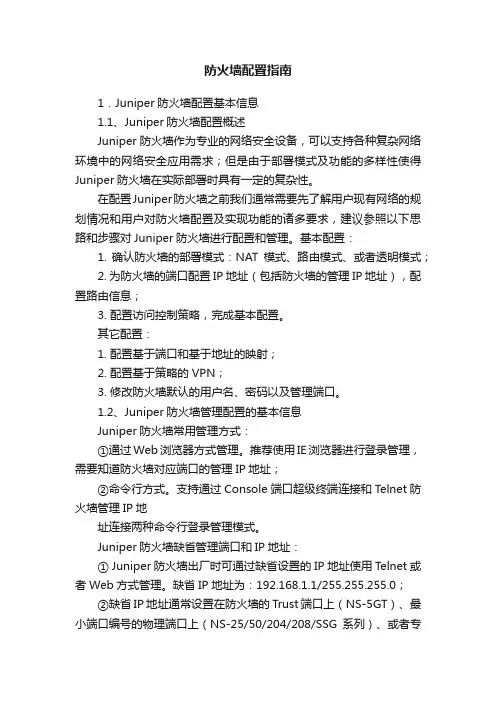

防火墙配置指南1.Juniper防火墙配置基本信息1.1、Juniper防火墙配置概述Juniper防火墙作为专业的网络安全设备,可以支持各种复杂网络环境中的网络安全应用需求;但是由于部署模式及功能的多样性使得Juniper防火墙在实际部署时具有一定的复杂性。

在配置Juniper防火墙之前我们通常需要先了解用户现有网络的规划情况和用户对防火墙配置及实现功能的诸多要求,建议参照以下思路和步骤对Juniper防火墙进行配置和管理。

基本配置:1. 确认防火墙的部署模式:NAT模式、路由模式、或者透明模式;2. 为防火墙的端口配置IP地址(包括防火墙的管理IP地址),配置路由信息;3. 配置访问控制策略,完成基本配置。

其它配置:1. 配置基于端口和基于地址的映射;2. 配置基于策略的VPN;3. 修改防火墙默认的用户名、密码以及管理端口。

1.2、Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式。

支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式。

Juniper防火墙缺省管理端口和IP地址:① Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理。

缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT)、最小端口编号的物理端口上(NS-25/50/204/208/SSG系列)、或者专用的管理端口上(ISG-1000/2000,NS-5200/5400)。

Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen。

1.3、Juniper防火墙的常用功能在一般情况下,防火墙设备的常用功能包括:透明模式的部署、NAT/路由模式的部署、NAT 的应用、MIP的应用、DIP的应用、VIP 的应用、基于策略VPN的应用。

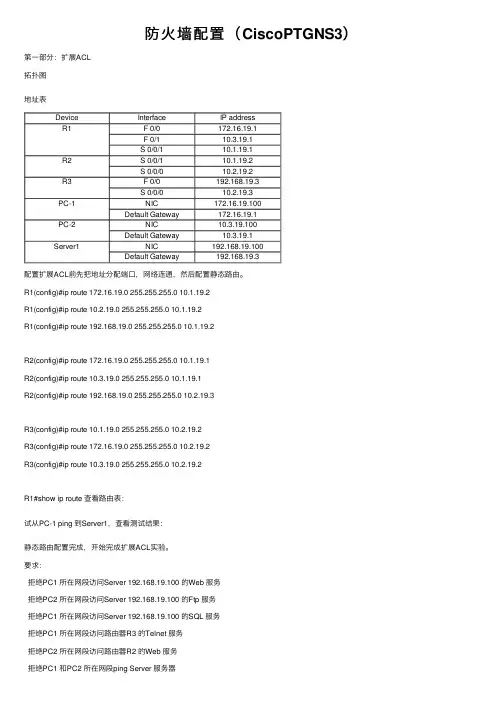

防⽕墙配置(CiscoPTGNS3)第⼀部分:扩展ACL拓扑图地址表Device Interface IP addressR1 F 0/0172.16.19.1F 0/110.3.19.1S 0/0/110.1.19.1R2S 0/0/110.1.19.2S 0/0/010.2.19.2R3 F 0/0192.168.19.3S 0/0/010.2.19.3PC-1NIC172.16.19.100Default Gateway172.16.19.1PC-2NIC10.3.19.100Default Gateway10.3.19.1Server1NIC192.168.19.100Default Gateway192.168.19.3配置扩展ACL前先把地址分配端⼝,⽹络连通,然后配置静态路由。

R1(config)#ip route 172.16.19.0 255.255.255.0 10.1.19.2R1(config)#ip route 10.2.19.0 255.255.255.0 10.1.19.2R1(config)#ip route 192.168.19.0 255.255.255.0 10.1.19.2R2(config)#ip route 172.16.19.0 255.255.255.0 10.1.19.1R2(config)#ip route 10.3.19.0 255.255.255.0 10.1.19.1R2(config)#ip route 192.168.19.0 255.255.255.0 10.2.19.3R3(config)#ip route 10.1.19.0 255.255.255.0 10.2.19.2R3(config)#ip route 172.16.19.0 255.255.255.0 10.2.19.2R3(config)#ip route 10.3.19.0 255.255.255.0 10.2.19.2R1#show ip route 查看路由表:试从PC-1 ping 到Server1,查看测试结果:静态路由配置完成,开始完成扩展ACL实验。

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ..................................................................................................................... 1-11.1.1 安全威胁.................................................................................................................. 1-11.1.2 网络安全服务分类 ................................................................................................... 1-11.1.3 安全服务的实现方法................................................................................................ 1-21.2 防火墙概述......................................................................................................................... 1-41.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-41.2.2 防火墙发展历史....................................................................................................... 1-41.3 Eudemon产品简介............................................................................................................. 1-61.3.1 Eudemon产品系列 .................................................................................................. 1-61.3.2 Eudemon500/1000防火墙简介................................................................................ 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................. 1-8第2章 Eudemon防火墙配置基础 .............................................................................................. 2-12.1 通过Console接口搭建本地配置环境 .................................................................................. 2-12.1.1 通过Console接口搭建 ............................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通.................................................... 2-52.2 通过其他方式搭建配置环境................................................................................................ 2-62.2.1 通过AUX接口搭建 ................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................. 2-92.2.3 通过SSH方式搭建 ................................................................................................. 2-112.3 命令行接口....................................................................................................................... 2-122.3.1 命令行级别 ............................................................................................................ 2-122.3.2 命令行视图 ............................................................................................................ 2-132.3.3 命令行在线帮助..................................................................................................... 2-242.3.4 命令行错误信息..................................................................................................... 2-252.3.5 历史命令................................................................................................................ 2-262.3.6 编辑特性................................................................................................................ 2-262.3.7 查看特性................................................................................................................ 2-272.3.8 快捷键.................................................................................................................... 2-272.4 防火墙的基本配置............................................................................................................ 2-302.4.1 进入和退出系统视图.............................................................................................. 2-302.4.2 切换语言模式......................................................................................................... 2-302.4.3 配置防火墙名称..................................................................................................... 2-312.4.4 配置系统时钟......................................................................................................... 2-312.4.5 配置命令级别......................................................................................................... 2-312.4.6 查看系统状态信息 ................................................................................................. 2-322.5 用户管理........................................................................................................................... 2-332.5.1 用户管理概述......................................................................................................... 2-332.5.2 用户管理的配置..................................................................................................... 2-342.5.3 用户登录相关信息的配置....................................................................................... 2-372.5.4 典型配置举例......................................................................................................... 2-382.6 用户界面(User-interface)............................................................................................. 2-392.6.1 用户界面简介......................................................................................................... 2-392.6.2 进入用户界面视图 ................................................................................................. 2-402.6.3 配置异步接口属性 ................................................................................................. 2-412.6.4 配置终端属性......................................................................................................... 2-422.6.5配置Modem属性................................................................................................... 2-442.6.6 配置重定向功能..................................................................................................... 2-452.6.7 配置VTY类型用户界面的呼入呼出限制................................................................. 2-462.6.8 用户界面的显示和调试 .......................................................................................... 2-472.7 终端服务........................................................................................................................... 2-472.7.1 Console接口终端服务 ........................................................................................... 2-472.7.2 AUX接口终端服务 ................................................................................................. 2-482.7.3 Telnet终端服务...................................................................................................... 2-482.7.4 SSH终端服务......................................................................................................... 2-51第3章 Eudemon防火墙工作模式 .............................................................................................. 3-13.1 防火墙工作模式简介 .......................................................................................................... 3-13.1.1 工作模式介绍........................................................................................................... 3-13.1.2 路由模式工作过程 ................................................................................................... 3-33.1.3 透明模式工作过程 ................................................................................................... 3-33.1.4 混合模式工作过程 ................................................................................................... 3-73.2 防火墙路由模式配置 .......................................................................................................... 3-83.2.1 配置防火墙工作在路由模式..................................................................................... 3-83.2.2 配置路由模式其它参数 ............................................................................................ 3-83.3 防火墙透明模式配置 .......................................................................................................... 3-83.3.1 配置防火墙工作在透明模式..................................................................................... 3-93.3.2 配置地址表项........................................................................................................... 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间........................................................................... 3-103.4 防火墙混合模式配置 ........................................................................................................ 3-103.4.1 配置防火墙工作在混合模式................................................................................... 3-103.4.2 配置混合模式其它参数 .......................................................................................... 3-113.5 防火墙工作模式的切换..................................................................................................... 3-113.6 防火墙工作模式的查看和调试.......................................................................................... 3-113.7 防火墙工作模式典型配置举例.......................................................................................... 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................. 3-123.7.2 透明防火墙连接多个局域网................................................................................... 3-12第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

CCSP-CSPFA自学指南学习笔记3-1-1 访问模式注意:和Cisco IOS路由器相比,PIX防火墙CLI环境的一个突出优点就是,在配置模式下可以执行所有功能,不必从配置模式退出来,就可以列出正在运行的和当前保存的配置,可以在配置模式下使用所有的Show 和Debug命令。

3-1-2基本命令:pixfirewall> enable //进入特权模式password: //输入密码pixfirewall# //特权模式已经已进入pixfirewall# configure terminal //进入配置模式pixfirewall(config)# exit //返回上一层的模式pixfirewall# exit //同上命令Help20 欢迎光临大家一起来学习网络!CCSP-CSPFA自学指南学习笔记如果在一个命令的前面输入Help(例如help nameif),会列出这个命令的说明和语法。

访问模式不同,使用Help列出的命令数量也不同。

另外,在命令行中可以只输入命令本身,然后按回车,就可以查看这个命令的语法。

命令HostnameHostname命令可以改变提示符的主机名称标签,主机名最多不超过16个数字或字符,大小写均可。

默认的主机名是pixfirewall.语法格式:Hostname newname3-1-3文件管理当没有配置的PIX防火墙启动时,它会提示你通过交互的方式进行预先配置。

如果按回车,接受了缺省的答案yes,你会看到一系列的提示信息,帮助你一步一步地完成配置。

如下图欢迎光临大家一起来学习网络! 21CCSP-CSPFA自学指南学习笔记Setup配置对话命令Show running-config 可以把PIX防火墙RAM中当前的配置显示在终端屏幕上,也可以使用命令 Write Terminal 来显示当前配置。

注意:PIX防火墙软件版本6.2或更高才支持Show run 和 Show start命令命令write Memory把当前正在运行的配置保存到闪存中时。

命令clear configure all 会把running-config 的内容清空。

命令 write erase 可以清除Flash闪存中的配置(即Start-config)。

命令relaod 可以重启设备命令reload noconfirm可以让PIX重新加载而不需要用户确认。

PIX不支持noconfirm的缩写形式。

22 欢迎光临 大家一起来学习网络!CCSP-CSPFA自学指南学习笔记命令Dir显示存储的文件命令BootFlash中可以存储多个系统镜像和配置文件,boot命令可以选择那个文件启动。

格式如下: Boot[system | config] <url> 例子如图:命令Show bootvar用来显示系统的启动镜像命令tftp-server如果没有指定接口名,则默认使用内部接口。

如果指定了外部接口,一个告警信息会提示你外部接口不安全。

如果在tftp-server命令中指定了完整的路径名和文件名,configure net和write net 命令中的IP地址可用“:”来替代。

命令no tftp-server用来禁止访问服务器,而命令Clear tftp-sever则把tftp-server命令从配置文件中删除。

命令Show tftp-server显示当前配置文件中tftp-server命令语句。

注意:PIX防火墙只支持一台TFTP服务器。

欢迎光临大家一起来学习网络! 23CCSP-CSPFA自学指南学习笔记Write net 和 Configure net命令例子:命令configure net告诉PIX读取名为test_config的文件,并把它和当前的runing-config文件进行合并。

命令write net告诉PIX把合并后的配置存成test_config文件(在这种情况下,文件会被覆盖)命令name 建立一个名字到IP地址列表的映射Name ip_address name例如,要把名字mailserver分配给主机172.16.0.2,可以使用下面的命令:Name 172.16.0.2 mailserver可以用no name 禁止名字到IP映射的使用。

使用clear name 命令即会把所有已经存在映射清除3-1-4 检查防火墙的状态的命令【1】命令show memoryShow memory可以显示最大的物理内存的总和,显示PIX防火墙操作系统当前可用的空闲内存。

【2】命令show versionShow version 可以用来显示PIX防火墙的软件版本,自上次重启以后的运行时间,处理器类型,闪存类型,接口板,序列号,激活密钥值。

【3】命令show ip address命令show ip address 用来查看每个网络接口上分配的IP地址。

当前的IP地址和故障倒换活动防火墙的系统IP地址相同。

当活动防火墙出现故障后,当前的IP 地址变成备用防火墙的地址。

24 欢迎光临大家一起来学习网络!CCSP-CSPFA自学指南学习笔记如图:【4】命令show interface命令show interface 可以查看网络接口信息,用于确定类似于双工不匹配这类物理连接问题。

【5】命令show cpu usage命令show cpu usage 显示cpu的使用情况,在下面的输出例子中,表示的是CPU5秒钟内的利用率为10%;平均1分钟的利用率为20%;平均5分钟的利用率为30%.25 欢迎光临大家一起来学习网络!CCSP-CSPFA自学指南学习笔记【6】命令ping命令ping 确定PIX防火墙是否已经连接好,或者网络上某台主机是否可达(PIX 防火墙可以看到)。

命令输出显示是否收到了响应。

如果收到了响应,表明主机在网络上,如果没有收到响应,命令输出显示“no response received ”。

默认情况下,ping命令尝试3次到达目的地。

如图示:如果想让内部的主机能够ping外部的主机,必须创建一个针对echo-reply的ICMP审计或者访问列表。

如果正在ping的主机或路由器之间经过了PIX防火墙,并且ping不成功,可以使用命令debug icmp trace来观察ping的故障所在。

当PIX防火墙配置好,运行以后,就不能从外部网络或从外部接口ping通PIX防火墙的内部接口了。

如果能从内部接口ping通内部网络,并且能从外部接口ping 通外部网络,PIX防火墙就正常工作了,路由是正确的。

3-1-5时间设置和NTP支持命令clock可以设置PIX防火墙的时钟,指定时间,月份,日期和年。

当防火墙关机时,主板上的电池可以继续维持内存中的时钟配置。

PIX防火墙能够为系统事件产生日志消息,并且把这些消息记录到系统日志服务器上,如果想让系统日志包含时间戳信息,需要输入logging timestamp,该命令前提是必须使用clock set命令来设置时间,以保证系统日志消息时间的正确性。

命令show clock可以查看时间,显示出时间,时区,星期和完整的日期,使用命令clear clock可以删除clock set命令。

命令clock set命令ntp命令ntp server让PIX防火墙和指定的网络时间服务器保持同步。

可以配置PIX 防火墙要求在与NTP服务器进行同步时进行认证。

要启动并支持认证,需要几条其他的ntp命令配合ntp server命令。

ntp server ――指定ntp服务器ipntp authentication ――启用ntp 认证ntp authentication-key ――定义ntp命令使用的认证密钥ntp trusted-key ――定义一个或多个密钥号码,为了PIX防火墙接收与NTP服务器的同步,NTP服务器在它的NTP数据包中提供密钥号码。

如果NTP认证启动了,必须使用这个命令。

Show ntp ――显示ntp的配置Clear ntp ――删除ntp的配置,包括关闭认证,删除所有的认证密钥和所有指定的ntp服务器下面是ntp命令的格式用法:欢迎光临大家一起来学习网络! 26CCSP-CSPFA自学指南学习笔记ntp server ip_address [key number] source if_name [prefer]下面的例子是,指定位于内部接口的10.0.0.12的ntp服务器作为PIX防火墙的优选网络时间源。

3-2 ASA安全级别ASA在PIX防火墙控制的网络之间构成安全边界。

ASA在设计上是基于状态的面向连接的,能够创建基于源和目的地址的会话流:在完成连接之前,能够对TCP顺序号、端口号和TCP标记进行随机处理。

这个功能始终都在运行,监视着每个返回的数据包,确认它们的正确性。

27 欢迎光临大家一起来学习网络!CCSP-CSPFA自学指南学习笔记安全级别的基本规则是:具有较高安全级别的接口可以访问具有较低安全级别的接口。

反过来,在没有设置管道(conduit)和访问控制列表(ACL)的情况下,具有较低安全级别的接口不能访问具有较高安全级别的接口。

安全级别100―――这是PIX防火墙内部接口的最高安全级别,是PIX防火墙的缺省设置,且不能改变。

因为100是最值得信任的接口安全级别,你应该把公司网络建立在这个接口的后面。

这样,除非经过特定的允许,其他接口都不能访问这个接口,而这个接口后面的每台设备都可以访问公司网络外面的接口。

安全级别0―――这是用在PIX防火墙外部接口的最低安全级别,是防火墙的缺省设置,且不能更改。

因为0是值得信赖的最低级别,所以应该把最不信任的网络接口接到整个接口后面。

这样,除非经过特定的许可,它不能访问其他的接口。

这个接口通常用于连接Internet。

安全级别1-99―――这些是分配与PIX防护墙相连的边界接口的安全级别。

你可以根据每台设备的访问情况来给它们分配相应的安全级别。

较高安全的接口访问较低安全的接口――-源自PIX防火墙具有安全级别100的内部接口数据流,要访问安全级别为0的外部接口,遵循如下的规则:允许所有基于IP的数据流,除非有ACL、认证或授权的限制。

较低安全的接口访问较高安全的接口―――从PXI防火墙安全级别为0的外部接口访问安全级别为100的内部接口,遵循如下的规则:除非使用命令conduit或access list进行明确的许可,否则丢弃所有的数据包。

如果使用认证和授权可以进一步限制数据的通过。

相同安全级别的接口互相访问―――具有相同安全级别的接口之间没有数据流。

28 欢迎光临 大家一起来学习网络!CCSP-CSPFA自学指南学习笔记ASA安全级别举例接口对外部0到DMZ 50与DMZ接口的相对关系 DMZD是可以信任的配置指导必须配置statics和ACL,让源自外部接口的会话可以到达DMZ接口允许源自内部接口的会话访问DMZ接口,需要配置globals和nat命令。