咱们今天来看一下局域网交换技术,也称为层2交换技术,内容主要包括层2交换的工作

原理、网络环路、如何利用Spanning-Tree Protocol 来解决网络环路、VLAN及VTP技术,闲话少说,书归正传。我们在介绍交换技术之前不得不提一下传统的共享以太网的工作方式,了解一下冲突域,广播域以及网络分段是怎么回事,这些知识在网络基础里大家应该

有所了解,我在这里再简单介绍一下:

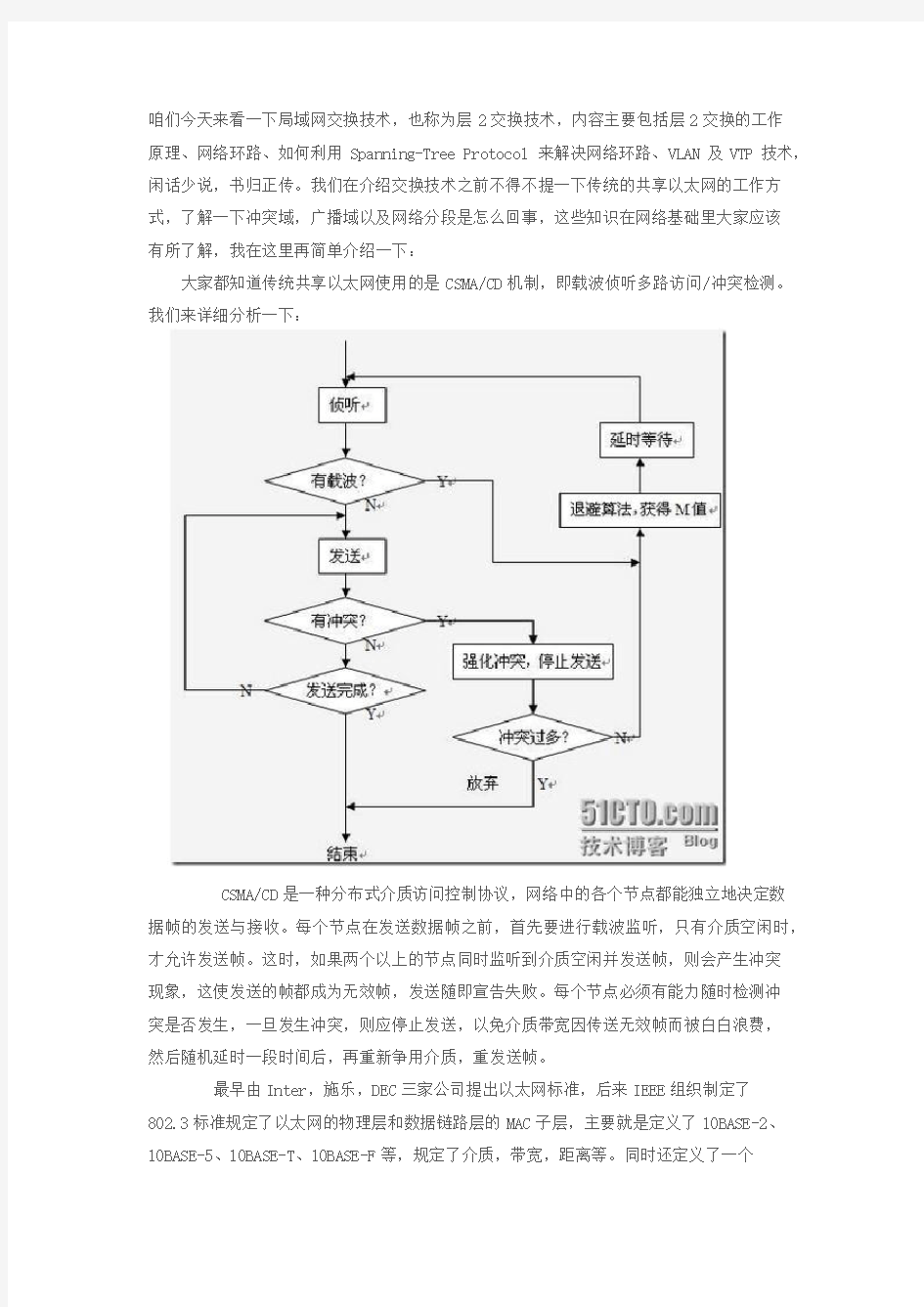

大家都知道传统共享以太网使用的是CSMA/CD机制,即载波侦听多路访问/冲突检测。我们来详细分析一下:

CSMA/CD是一种分布式介质访问控制协议,网络中的各个节点都能独立地决定数

据帧的发送与接收。每个节点在发送数据帧之前,首先要进行载波监听,只有介质空闲时,才允许发送帧。这时,如果两个以上的节点同时监听到介质空闲并发送帧,则会产生冲突

现象,这使发送的帧都成为无效帧,发送随即宣告失败。每个节点必须有能力随时检测冲

突是否发生,一旦发生冲突,则应停止发送,以免介质带宽因传送无效帧而被白白浪费,

然后随机延时一段时间后,再重新争用介质,重发送帧。

最早由Inter,施乐,DEC三家公司提出以太网标准,后来IEEE组织制定了

802.3标准规定了以太网的物理层和数据链路层的MAC子层,主要就是定义了10BASE-2、

10BASE-5、10BASE-T、10BASE-F等,规定了介质,带宽,距离等。同时还定义了一个

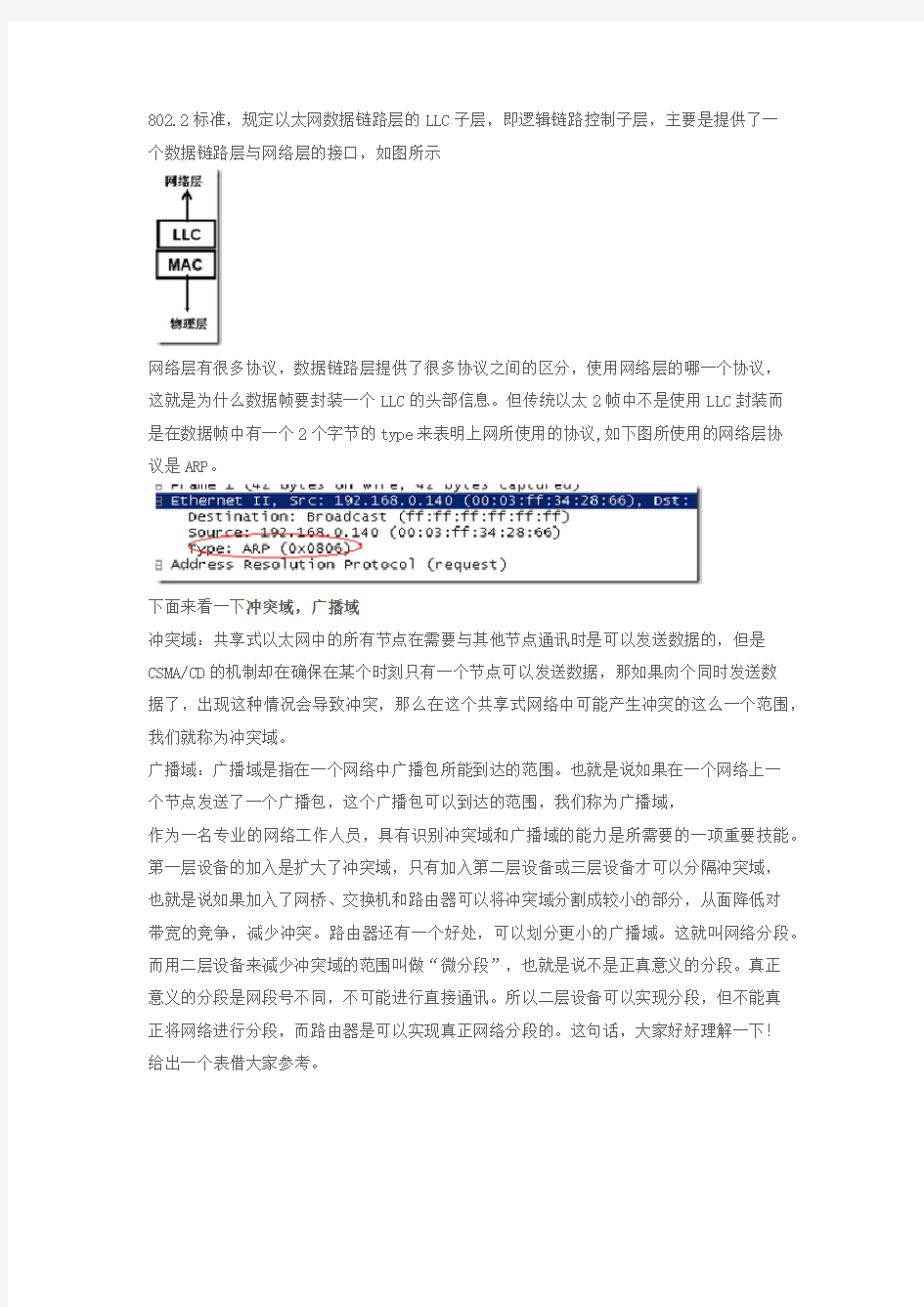

802.2标准,规定以太网数据链路层的LLC子层,即逻辑链路控制子层,主要是提供了一

个数据链路层与网络层的接口,如图所示

网络层有很多协议,数据链路层提供了很多协议之间的区分,使用网络层的哪一个协议,

这就是为什么数据帧要封装一个LLC的头部信息。但传统以太2帧中不是使用LLC封装而

是在数据帧中有一个2个字节的type来表明上网所使用的协议,如下图所使用的网络层协

议是ARP。

下面来看一下冲突域,广播域

冲突域:共享式以太网中的所有节点在需要与其他节点通讯时是可以发送数据的,但是CSMA/CD的机制却在确保在某个时刻只有一个节点可以发送数据,那如果肉个同时发送数

据了,出现这种情况会导致冲突,那么在这个共享式网络中可能产生冲突的这么一个范围,我们就称为冲突域。

广播域:广播域是指在一个网络中广播包所能到达的范围。也就是说如果在一个网络上一

个节点发送了一个广播包,这个广播包可以到达的范围,我们称为广播域,

作为一名专业的网络工作人员,具有识别冲突域和广播域的能力是所需要的一项重要技能。第一层设备的加入是扩大了冲突域,只有加入第二层设备或三层设备才可以分隔冲突域,

也就是说如果加入了网桥、交换机和路由器可以将冲突域分割成较小的部分,从面降低对

带宽的竞争,减少冲突。路由器还有一个好处,可以划分更小的广播域。这就叫网络分段。而用二层设备来减少冲突域的范围叫做“微分段”,也就是说不是正真意义的分段。真正

意义的分段是网段号不同,不可能进行直接通讯。所以二层设备可以实现分段,但不能真

正将网络进行分段,而路由器是可以实现真正网络分段的。这句话,大家好好理解一下!

给出一个表借大家参考。

那么咱们的交换技术毫无疑问使用的就是交换机,我们来看一个交换机的功能:

交换机的三大功能:

MACA地址的学习

数据帧的转发或者是数据帧的过滤

利用生成树协议防止网络环路

首先我们来看第一个交换机MAC地址的学习功能,交换机是通过MAC表来进行交换转发工作的,所以MAC地址表是交换工作的核心,网络与交换机的不同之处就在于网桥使用软件来创建和管理MAC地址表的,而交换机使用ASIC来创建和管理MAC地址表。

交换机的MAC地址学习功能:

交换机初始化时,要学习进入交换机的数据帧的源地址,并且把源地址及其对应的交换机的端口号记录在MAC地址表。在MAC地地址表形成之后,交换机要学习进入交换机数据帧的目的地址,并且与MAC地址表中的条目进行比较,完成相应的转发。

交换机开机初始化时,MAC地址表是空的,因为MAC地址表是存储在内存中的。

如果计算机A发送数据帧到计算机C,此时交换机的E0口接收该数据帧,交换机记录下该数据帧的源地址C的对应关系及E0口的对应关系。如图所示:

由于交换机并不知道C的MAC地址,所以将此数据帧对除了E0口以外的其他端口进行转发。如果是计算机D发送数据帧到计算机C,此时交换机的E3口接收该数据帧,交换机记录下

该数据帧的源地址D的地址与端口的对应关系。此时交换机仍然不知道C的地址,所以还

是要对除了E0口以外的其他端口上进行转发。

交换机不断记录每个接口上接收到的数据帧的地址,一段时间以后所有的端口所连接的MAC地址都会记录到MAC地址表中。此时计算机A再向计算机C发送数据时,就直接查MAC 地址表进行转发即可,不会再转发到其他端口上。

在这个图中计算机A和计算机B通过HUB连接到Switch的E0口上,所以在MAC地址表中

记录两个MAC地址对应同一个端口,此时如果A与B通讯,则交换机不会转发该数据帧,

因为源和标MAC都在同一个接口上。这就是交换机的地址学习功能以及数据包的转发过滤。交换机的交换方式一般有三种:直通转发、片断转发和存储转发

直通转发:交换机检测到目录地址后即转发数据帧,也就是说只要读到目标地址以后就开

始转发,大家分析一下数据帧的格式就知道了,加上前导位和目标地址也就是14个字节左右,不需要再往后分析了。这样减少延时,但是不适合高错误率的网络。因为有一些数据

碰撞帧,是小于64字节的,也会一起转发!

片断转发:与直通转发相似,只是在转发的时候会检测帧的前64个字节,这前64个字节

中会包含一小部分数据,好处是可以把可以把小于64字节的坏帧抛弃掉,以节约带宽。

存储转发:这是延时最大的一种转发,在进行数据转发之前要将收到的帧进行完整性校验,确认没有错误才进行转发,如果有错误就不转发。好处是可以丢弃任何小于64字节和受损的数据包,但是缺点是延迟大。

下面咱看一下网络环路及如何利用Spanning-Tree 协议来解决网络环路。

网络环路

大家看下面这个图,

在这个拓扑图中,交换机就成了一个单点故障,如果交换机坏了,此时的几个模块之间都

无法进行正常的工作,客户机不能访问服务器,不能连接internet,不能访问打印机,反

之都一样。所谓单点故障,也就是一点发生故障,则整网络无法正常工作。所以在一般的

交换式网络中,我们都需要对交换机进行冗余,但是引入冗余又会发生一个问题,一个很

严重的问题,就是网络环路。下面我们来看看环路对我们的网络到底造成了什么影响,影

响主要有三:

1 Broadcast storms 广播风暴

2 Multiple Frame Copies 多重复数据帧

3 MAC Database Instability MAC地址表不稳定

咱们一一来看

广播风暴:我们看一个图,大家就明白什么是广播风暴了:

分析:如果主机X希望跟网络上的其他主机通讯,将数据报传给交换机A,但交换机仍然

会将此报再一次传给交换机A,依次类似,构成了一个环,而且这个环后面比较严重,为

什么?我们在讲网络基础的时候,我们讲了数据帧的格式,大家可以回忆一下,但在这个

格式中,没有类似于三层IP报头中TTL机制,所以数据帧在网络中将被无限次数的传递,从面造成了广播风暴,如果是单播的数据还要好一些,如果是广播或者组播数据在这样一

个环路网络中传递则广播风暴更加明显。

多重数据帧:也称为重复数据帧

分析:主机X准备发一个单播帧给路由器Y,数据报发出后,发现有两条路可以到达路由

器Y,一个是直接发过去,还有一条就是通过交换机A转给交换机B,然后再交给路由器Y,此时路由器Y就收到了两位一模一样的数据帧。

还有一个就是MAC地址表的不稳定:

分析:还是主机X发送数据帧给路由器Y,路由器的MAC地址表还没有被交换机学习到,

数据帧沿链路发送到交换A和交换机B的端口0,那么交换机A和交换机B都将主机X的MAC地址记录在port 0。因为是通过port 0收到的数据帧,所以会通过两个交换机的

port 1向外泛洪,交叉来到相互交换机的 port 1 口,又认为主机X的MAC地址所对应的端口是port1,即从交换机A发出来的数据帧来到了交换机B的port 1端口。然后交换机B收到后又通过Port 0口再次泛洪,依次类推,数据帧在环路里重复执行上述过程,交换机A和交换机B重复的在port 1 以及 port0上不断的学习主机X的MAC地址,造成MAC 地址表的不稳定。

那么大家可以看到网络环路的问题确实不小,那么解决方法就是利用生成树协议:Spanning-Tree Protocol:

简称为STP,该协议可应用于环路网络,通过一定的算法实现路径冗余,同时将环路修剪成无环路的树型网络,从而避免报文在环路网络中“长生不老”。

以太网交换所所实现的快速生成树协议RSTP (Rapid Spanning Tree Procotol)是生成树协议的优化版,其“快速”体现在根端口和指定端口进入转发状态的延时在某种条件下大大缩短,从而缩短了网络拓扑稳定所需要的时间。

MSTP(Multiple Spanning Tree Procotol)是多生成树协议的缩写,该协议兼容STP和RSTP。

咱们来详细介绍一下STP:STP是为克服冗余网络中透明桥接的问题而创建的,目的是通过协商一条到根网桥的无环路径来避免和消除网络中的环路,它通过判定网络中存在环路的地方并动态阻断冗余链路来实现这个目的。通过这种方式,它确保到每个目的地都只有一个路径,所以永远都不会产生环路。

将环路中的一个次优接口设置在Block(阻止)状态,从而将环路打破。注意,仅仅是该接口设置为Block状态,仅仅是一个状态,而不是真正的将此接口关闭。因为一旦网络中其他链路出现了问题,这个被block的接口还可以还原为forwarding(转发)状态。如图所示:

基本思想:在此把每个交换机称为网桥,所以我们在介绍的时候,如果讲到网桥,就知道是指的交换机就可以了。每个交换机在启动的时候,都认为自己是根桥,那么就讨论开始竞争到底谁当根,大家定义好一个游戏规则,在网桥之间传递特殊的消息

BPDU(bridge procotol data unit)网桥协议数据单元,包含足够的信息做以下工作:从网络中的所有网桥中,选出一个作为根网桥,然后再计算本网桥到根网桥的最短路径。而且根桥是每2秒钟发送一次BPDU。BPDU数据帧中包括了很多内容,如图所示:

我们在这里只关系网桥ID(包括两个字节的优先级和6个字节的MAC地址)。

选择根桥的方法是比较每一个交换机的Bridge ID也就是桥ID,这个桥ID的格式是:

有两部分组成:一个是桥优先级,一个是MAC地址,但是思科的交换机优先级默认都是32768,如果优先级相同,再比较后面的MAC地址,MAC肯定是不同的,所以小的就是根桥,在一个网络中,只能有一个根网桥,其他的网桥就称为非根桥;根桥上的每一个端口

都称为指派端口,也可以说根桥上的每个端口都是根端口,但是非根桥上的端口叫法就不

同的,非根桥有一个端口叫根端口,其他端口叫非指派端口。

刚才我们说了,如果有多个交换机,选择根网桥使用的是bridgeID,那这里在非根桥上我

怎么知道哪个是根端口,哪个是非指派端口呢,这里也有一个准则,就是依次比较每个端

口到达根网桥所花代价+优先级+MAC地址+端口号(从左到右依次比较软小者),这里又可

以分为是一个交换机的多个端口和多个交换机的多个端口之间如果选择。

如果是同一个交换机,那么起决定作用的就是到达根桥代价最小的端口是根端口,关键是这里怎么知道哪个端口代价最小呢,这是根据带宽定义的,我们

其中这个代价指的就是开销,开销越小就说明连接速率越大,速度越快。我们再看上面的那个图,有两个链路,一个是100BASET,一个是10BASE-T,一个开销是100,一个开销是19,明显选择上面的那个端口作为根端口。那么下面的那个端口就是非指派端口,就会将它指定为BLOCK,不可用状态,直到根端口不可用时,它才会“翻身”。但是要注意的是这个端口怎么Block了,不能发送用户数据,但可以继续接收BPDU。

那么如果是多个非根网桥希望选择一个根端口,则先比较代价,如果代价相同再比较优先级,如果优先级也相同再比较MAC地址,这肯定是不同的。

针对这个图来说,处理Block状态的端口应该是交换机Y的端口1,因为两边的链路代价是一样的,优先级默认也相同,所以就比较MAC地址,但因为交换机X的MAC地址小,所以它的端口都是forwarding状态。但是交换机y的端口1就Block了。

以上是我们所分析的根桥以及根端口和指派端口和非指派端口的选择问题。那么一个端口从开机到正常工作会处于四种状态,分别是block,listening,learning,forward,我们来分析一下:

Block ------为了防止网桥发生loop,所有的端口开始都处于Block状态。如果交换机在其他端口收到了同一个BPDU,那么交换机就认为有另一条链路可到达根桥,如果生成树决定其他链路是到根桥更好的路径,那么这个端口继续保持block,那么如果本端口被交换机认为是最好的端口,那么进入到下面的状态。这个时间是20秒,称为最大生存周期。listening-----端口从block状态转为listening状态,它利用这段时间来listening是否还有到根桥的其他路径。在此状态,端口可以倾听到配置消息,但是不能转发或接收用户数据。也不允许端口将它所听到的任何信息放到地址表中,这有15秒的时间。在这一段时间里的listening状态实际上就是用来说明端口已经准备好进行传输,但是它愿意再倾听一下以确认它不会产生loop.

learning -------学习状态与倾听状态非常相似,除了端口可以将它所学到的信息添加到地址表这一点之外,它依然不可以发送和接收用户数据。这个过程也是15秒。

forward -----这个状态意味着可以发送和接收用户数据。

那么如果一个非根交换机在20秒内没有收到任何配置信息,也就是没有收到BPDU就会认为该端口连接的链路发生了故障,于是就重新计算STP。再一次选择根桥,根端口,指派端口以及非指派端口。

以上就是关于生成树协议的比较详细的介绍,当然我们哆哩哆嗦的讲了这么多,真正要我们配置的命令并不多,因为思科默认就已经开启了生成树协议,在本节的结尾我会附上相关的实验来验证stp的作用。

还要注意STP只是针对二层的环路起作用,对于物理层的环路是不起作用的,一层环路可以说纯粹是人为的原因!!!

下面开始进入下一相课题:VLAN

VLAN:虚拟局域网

我们在前面讲到交换机原理的时候,我们知道交换机是二层设备,不能分隔广播,如果交换机端口过多的话,那么这些端口都在同一个广播域中,这样网络的性能受到影响,现在我们使用VLAN技术,可以把一个大的广播域划分为多个小的广播域来提高网络的性能。我们先从一个图入手看一下Vlan的特点,

在这张图中,我们可以看到一个大楼有三层,最下面的一个交换机肯定是一个核心交换机,然后连接三个接入层交换机,每个接入层交换机又分别接入一些PC机,这些PC机有销售部,人事部,以及工程部,

VLAN的特点就是可以实现网络分段,网络管理更加灵活,相对比较安全,我们先看第一个

实现网络分段:

网络分段就是分割网络广播,我们以前讲到交换机所有的端口都在一个VLAN里,也就是同一个广播域中,而我们使用了VLAN技术以后,VLAN的数目增加了,广播域增加了,但每

一个广播域的范围缩小了。一个交换机可以分成两个VLAN,三个VLAN,甚至更多的VLAN。那么就实现了只能是同一个VLAN中的节点才可以通讯。那如果不同VLAN中的节点如果想

通讯,就需要借助路由。

第二个特点就是灵活,大家从图上可以看到不论哪一个部门都会跨越三个楼层,如一楼有

销售部员的电脑,二楼也有,三楼还有,其他两个部门也一样,但我们又需要实现同一个

部门之间的PC机可以通讯,这使用VLAN也可以实现,那如果没有VLAN的话,就需要一个部门只能在同一个楼层,接在同一个交换机上,但现在有了VLAN,即使大家不在同一个交

换机上,但只要在同一个VLAN上也可以进行通讯。我们后面会详细介绍。

至于第三个特点安全:就“明白人不用细说”,你把网络分段了,同一个VLAN是一个广播域,默认跟其他VLAN不能通讯,也就是说我这个部门与其他部门的PC默认是通讯不了的,相对来说就要安全许多!

下面咱们来看一下VLAN的运行过程:

我们已经知道了在同一个交换机里所有的端口默认属于VLAN1,但我们可以分成若干个VLAN,每一个VLAN都相当于是一个物理的交换机,也就是说只能是同一个VLAN中的节点

可以通讯,并且同一个VLAN可以跨越多个交换机,怎么理解,我们来看一个图:

大家可以看到这个图中,有两个交换机,每个交换机中又为了三个VLAN,一个是红色VLAN,一个是黑色VLAN,一个是绿色VLAN,每个交换机中只能是同一个VLAN中的节点可以通讯,但是只要中间加了一个“道路”,我们就可以实现A交换机的红色VLAN和B交换机的红色VLAN通讯,黑色和绿色也同理,相当于红色VLAN跨了两个交换机。在这里需要引入两个

术语:

Access-link:接入端口,普通的交换机端口用于连接终端设备,连接到这个端口上的设备

完全不知道存在着一个VLAN,它不需要知道VLAN的信息,它就认为只存在它一个VLAN即可!

Trunk-link:称为干道链路,只有快速以太网口(或更高)才可以配置成干道链路,承载的是多个VLAN之间的信息,即一个交换机的一个VLAN如果想与另一个交换机的相同VLAN之间进行通讯就必须要经过这个Trunk-link.任何一个VLAN都是一样,我们这张图中有三个VLAN,那么这三个VLAN就可以通过这个trunk-link链路与另一个交换机中的相同VLAN进行通讯。这样的话,不论有多少VLAN,在两个交换机中只要有一条干道链路就可以进行通讯。那肯定有人要问了,我这个交换机中的红色VLAN传一个数据到对方去,对方怎么知道就是和对方的红色VLAN进行通讯呢。在这里,主干会使用一种特殊的封装模式来对不同的VLAN进行封装,也就是对不同的VLAN打上一个标记。

注:一个交换机的任何端口都必须属于且只能属于一个VLAN,但如果某个端口被配置成TRUNK后,该端口就失去了它原来的VLAN标识,不属于任何VLAN,只是起到为所有的

VLAN传输数据。

交换机对不同的VLAN进行标记只要有两种不同的方法:

ISL--------------------- 思科私有的标记方法,只适合于思科交换机

IEEE802.1Q-----------一种IEEE标准方法,可以连接不同厂家的交换机

我们首先来看一下ISL标记

ISL:Inter Switch Link,属于Cisco私有,即指两设备间的一条点对点的连接线路,

与8021.Q一样作用于第2层,所不同的是,ISL协议头和协议尾封装了整个第2层的以太帧。正因为此,ISL被认为是一种能在交换机间传递第2层任何类型的帧或上层协议的独

立协议。ISL所封装的帧可以是令牌环或快速以太网,在原数据帧的基础上加入了26字节

的头和一个4字节的尾。这样总共是加入了30字节,如果是一个不认识ISL的设备(非思科)那么就认为这是一个巨帧,所以如果不是思科的设备不能使用ISL。ISL封装如下图所示:

这里大家可以看的很清楚,20个字节中包含了很多东西,但别的大家没有必须知道,我也

没有细研究过,但是最主要的两个大家要知道,一个就是VLAN,另一个就是BPDU,

VLAN:表明属于VLAN在通讯,不同VLAN有相应的VLAN号,是一个数字,多达1024 BPDU:如果是STP数据帧,则此位为1

或者比较形象的可以表示为下图:一个标准的二层数据帧加下ISL标记后就多了30个字节。

我们来针对下面这个图看一下同一个VLAN是如何跨之外交换机工作的。

一个PC机发出的数据在传给交换机时在进入trunk干道之间会加上ISL的标记,然后就可以在干道上传输,到在对方的交换机后,交换机通过查看数据帧知道这个数据包是传给哪

个VLAN的于是去掉相应的VLAN标识,再传给相应的VLAN内的PC。

另一种封装标记是

:IEEE标准委员会制定的802.1Q:主要用于不同厂家的交换机来建立多

个VLAN,操作原理和ISL一样,也是在进入TRUNK之前打上一个标记,到达对方的交换机

后再去掉这个标记。但这个标记,就不是在两边加,而是在中间加上一个标记,我们来看

一下

IEEE802.1Q所附加的VLAN识别信息,位于数据帧中“发送源MAC地址”与“类别域

(Type Field)”之间。具体内容为2字节的TPID和2字节的TCI,共计4字节。在数据

帧中添加了4字节的内容,那么CRC值自然也会有所变化。这时数据帧上的CRC是插入TPID、TCI后,对包括它们在内的整个数据帧重新计算后所得的值。

其中TPID是IEEE定义的新类型,表明这是一个加了802.1Q标签的帧。

TCI:tag control information 标签控制信息,共有两个字节,其中12位是VLANID,取

值从0-4095,共4096个,3位为优先级,规定了8种优先级,还有1位是cfi,在总线型

以太网,FDDI,令牌环网等网络交换数据时使用。

而当数据帧离开trunk链路时,TPID和TCI会被去除,这时还会进行一次CRC的重新计算。以上就是两种标记的分析!下面咱们来看一下VLAN的具体配置:

对于VLAN进行配置,思科使用两种方法:第一种config-vlan 第二种 vlan database

现在使用比较多的是vlan database,但是思科所推荐的,以后以后发展的趋势将是第一

种config-vlan方式,vlan database有点老了,使用vlan database的配置方式,所以

的配置信息是存放在vlan.dat文件中,所以有时你删除一个配置文件后重启发现VLAN的

信息还在,这就是因为VLAN的配置信息不是存放在NVRAM中的,必须去手动删除

vlan.dat文件才可以。而config-vlan不会有此问题。下表中我给出两种方法的相关配置

语句。

config-vlan vlan database

1全局配置模式下:vlan vlan_id 创建vlan

2 name 名称给vlan 取名(可选)

3 interface 端口进入相应端口

4 switchport mode access 表明此端口为access 1 特权模式下:vlan database

2 vlan id 创建vlan

3 interface 端口

5 switchport access vlan vlanid 把端口加入vlan

6 switchport trunk encapsulation {isl|dot1q|negotiate} 设置中继模式一般手动指定

7 switchport mode trunk 开启中继端口

8 show vlan brief 或 show vlan 验证4 switchport access valn id

将端口加入到vlan

5 switchport mode trunk

将指定端口设置为trunk

6 switchport trunk allowed vlan all

允许所有vlan通过

在本节结束的时候,会结合一个实验来进行验证。

再往下就是CCNA中交换技术的最后一个知识点:VTP

VTP:全称是VLAN Trunking Protocol:VLAN干道协议,是VLAN出现之后出现的一种技术,那么为什么会出现这么一个协议,它是干什么用的?那么我们先来看一下没有它的时候是

什么情况?如果现在有一个很大的网络,如现在ITET校园网中有100个交换机,而且每一个交换机都需要划5个VLAN如分别是vlan 10,20,30,40,50,希望每个交换机都相同,那

么就希望在100个交换机上工作。工作量还是很大的,所以引入了VTP之后就发现了,我

们可以只在一台交换机上进行设置,然后相同的设置会自动复制到其他的交换机上。这就

是VTP出现的意义!

所以在这里给了总结VTP的作用:在一个共有域中通过主干端口宣告VLAN的配置信息以维护VLAN配置信息的一致性。

这里需要注意的是,要求所有的交换机必须在一个共有域中,也就是说所有的交换机域名

必须一致,但这个域名和我们平时所说的域名是不一样的,没有联系,只是一个名称代号

而已,如可以是dufei 也可以是 https://www.doczj.com/doc/ab8382433.html,,只要是字符就行,嘻。。。不过可别用汉字:就像它不认识“杜飞”一样!然后通过VTP来实现VLAN配置的一致性,也就是说其中一台交换机有几个VLAN,其他的交换机就有几个。这就是相同一致,而且只能在TRUNK链路上

宣告VLAN信息,这毫无疑问,因为如果是一台交换机就没有必要要求实现VLAN的一致性了。当然也不是说任何一个修改了,其他的都能复制过去,这是有条件的,这个条件是什

么呢?首先这中间就涉及到一个VTP角色的问题,有的资料中也称为VTP模式。因为角色

不同,也就决定了该交换机能否修改VLAN的配置,是能修改还是能复制。

VTP域中有三个角色,分别是:

server:默认情况下,每一个交换机都是server模式,这一点是必须要注意的,为什么,

因为处理server模式的交换机可以创建,个性,删除vlan,发送并且转发VTP宣告信息,并将vlan信息保存在nvram中。看到这儿大家就明白了,哦原来它可以做vlan的所有操作,并且会将这个信息发给其它的交换机.

client:大家一听这个名字就知道这是一个功能很弱的角色,没有server叫起来这么震慑。此角色不能建立,改变或删除VLAN,不能发送但是可以转发VTP宣告,同步VLAN数据,

但不会将VLAN信息保存在NVRAM中。那有的朋友要问了,如果我希望在此交换机上增加一个VLAN怎么办?没有办法,只能在server上创建,然后再同步过来。

transparent:透明模式,这是一个比较特殊的角色,就像是军队一样,可以和外界交流,但自己又是独立的区域,和其他区域不同。那么如果交换机处于透明模式,则可以建立,修改,删除VLAN,不能发送自己的VLAN信息,但是可以转发VTP宣告但是它自己不会同步

只是相当于我替你转过去,但是我自己不信任你,并且自己的VLAN配置保存到NVRAM中。我们前面介绍说VLAN号范围是2的12次方应该是4096个,但是我们不能使用1005-4096

之间的号码,是因为这一部分是扩展VLAN号,必须要处于transparent角色才可以设

置。所以一般透明模式使用的不多。

在整个VTP域中,每5分钟或者是发生变化时会自动宣告VTP信息,并且一旦服务器对VLAN进行了更改,它的经验值增加,并且当客户机将VTP信息同步过去之后,经验值也会

同步。所以总结一下就会发现以下规律:server可以修改vlan ,修改vlan后经经验值增加,谁的经验值高听谁的,乍一看似乎没有问题,但是如果客户机的经验值高,同样也会

修改VLAN的信息,这一点一定要注意!那有人说不可能,client不能修改,但是会存在

这么一种情况,它原来是server,里面有vlan信息,经验值也高,现在加进入之后改为client的,就会出现这种情况,当然可以通过给domain加一个口令来避免出现这种情况。

VTP修剪

目的:通过阻止不必要的数据的泛洪传送来增加可用的带宽。

大家一看这句话就很简单,没有过多的需要解释的地方,我们来简单看一下,我们以一个

图为例:

例如:主机A发出广播,广播仅仅泛洪到已有端口被分配到红色VLAN的所有交换机。当主机A发一个广播,仅仅限于红色VLAN中的设备可以收到,但默认不是的。设置是数据包到达交换机2后传给我交换机3,再往上到达交换机4之后传给交换机5再传给交换机6,那这样的话对于交换机3,交换机5,交换机6所收到的广播包是没有意义的,浪费了网络带宽,而VTP修剪就可以解决这个问题。其实,我个人认为这个VTP修剪做也可,不做也可,毕竟五分钟才发一个宣告,而且VTP宣告数据包又不是很大。所以意义不是很大,但是如

果做当然更好,如果启用的话,就在server上启用即可,client角色上不需要启用。启

用命令:vtp pruning

下面咱们就来看一下VTP的配置:

1 vtp domain 域名

2 vtp 模式名模式可以是server,client,transparent

3 vtp password 设置VTP域密码,可选项,如果设置的话,就要求所有密码必

须一致。长度是8到64个字符

4 vtp pruning 启用 vtp修剪

vtp常用的命令就这么多,所以大家看看还是很简单的。

至今交换部分的理论我们就介绍到此,下面咱们通过两个实验来结束今天的学习!

Lab1: 生成树协议(spanning-tree)

实验目的:了解生成树协议的作用,以及网络中有冗余环路的情况下不开生成树协议的危害。

实验设备:两台 Cisco 系统交换机,一台pc机,两条以太网交叉线,一条以太网直连线。

拓扑图:

在两台交换机上都关闭生成树协议:

Switch(config)#no spanning-tree

验证方法:在两台交换机上都关闭生成树协议之后很快就能发现两台交换机互连的接口灯狂闪,这就是产生广播风暴了,这时候大家可以打开PC机上的性能监视器发现CPU的利用率也非常高。

可以使用show spanning-tree查看生成树协议的一些信息,如图所示:

可以看到这个交换机是根桥,还可以通过命令show spanning-tree interface 端口号,来查看端口信息!

Lab2 交换机的VLAN的划分、trunk链路的配置

实验目的:为交换机划分VLAN并使用不同交换机的相同VLAN间可以通讯。

实验设备:两台Cisco系统交换机,两台PC,一条交叉线,两条直连线

注意:1 VLAN的优点

2 Trunk的封装格式:ISL及IEEE802.1Q

3 所有在VLAN里的配置,只有在退出VLAN database时才生效

拓扑图:

Switch0:

Switch>enable

Switch#config terminal

SW1(config)#exit

SW1#vlan database

SW1(vlan)#vlan 10

VLAN 10 added:

Name: VLAN0010

SW1(vlan)#vlan 20

VLAN 20 added:

Name: VLAN0020

SW1(config)#interface fastEthernet 0/1

SW1(config-if)#switchport access vlan 10

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

SW1(config-if)#switchport trunk allowed vlan all Switch1:我们先将 fastethernet0/1划分 vlan20下Switch>enable

Switch#configure terminal

Switch(config)#hostname SW2

SW2(config)#EXit

SW2#vlan database

SW2(vlan)#vlan 10

VLAN 10 added:

Name: VLAN0010

SW2(vlan)#vla

SW2(vlan)#vlan 20

VLAN 20 added:

Name: VLAN0020

SW2(vlan)#exit

SW2#configure terminal

SW2(config)#interface fastEthernet 0/1

SW2(config-if)#switchport access vlan 20

SW2(config-if)#exit

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport mode trunk

SW2(config-if)#switchport trunk allowed vlan all SW2(config-if)#exit

验证,我们在PC0上ping PC1,结果如下:

我们再次到Sw2上将fa0/1重新划到VLAN10下,然后再做测试:

SW2(config)#interface fastEthernet 0/1

SW2(config-if)#switchport access vlan 10

SW2(config-if)#exit

SW2(config)#exit

然后再次在PC0上ping PC1,结果如下:

实验成功!

我们也可以使用命令show vlan brief查看VLAN的信息,如图所示:

三层交换机可以通过Telnet方式或超级终端方式连上,第一次使用的三层交换机需要进行配置,具体步骤如下: 1)、用Cisco 3750三层交换机自带的一条串行电缆将其Console口与1台维护笔记本的串口(需要知道是Com1还是Com2)相连。 2)在维护笔记本上执行以下操作:“开始→程序→附件→通讯→超级终端”,在“连接描述”对话框的名称一栏中输入“cisco3750”(此名字没有实际意义,可以随便输入),创建一个叫做"cisco3750"的新连接,点击"确定",缺省的使用COM1(根据维护计算机连接的端口选择),在"串口设置"中将波特率改为9600波特,其他参数不变,点击"确定"就可以得到三层交换机的控制台。 3)、设置结束,打开三层交换机电源,就会出现三层交换机的启动信息。这时就可以像在终端一样对三层交换机进行操作了。此时不要进行任何操作,以免破坏三层交换机的启动进程,直到三层交换机出现了: “Copyright (c) 1986-2006 by Cisco Systems, Inc. Compiled Fri 28-Jul-06 08:46 by yenanh” 回车,提示“Would you like to terminate autoinstall? [yes]:”是否要终止自动安装,输入N,进入配置页面: “--- System Configuration Dialog --- Would you like to enter the initial configuration dialog? [yes/no]:” 输入N,选择不需要,提示“Switch>00:14:58: %LINK-5-CHANGED: Interface Vlan1, changed state to administratively down”,出现“switch>”就可以输入命令进行配置。 switch >en(进入特权模式) switch #configure(进入组态模式) switch ( config ) #hostname 3750 (交换机重命名) 3750( config )#Interface vlan 1 (进入vlan1设置) 3750( config-if ) #ip add 171.100.12.1 255.255.255.0(设置vlan1的IP,连接其端口的设备必须以其IP作为网关) 3750( config-if ) #no shutdown (激活vlan1的端口)

思科交换机的基本配置命令学习 CISCO交换机基本配置:Console端口连接 用户模式hostname# ; 特权模式hostname(config)# ; 全局配置模式hostname(config-if)# ; 交换机口令设置: switch>enable ;进入特权模式 switch#config terminal ;进入全局配置模式 switch(config)#hostname csico ;设置交换机的主机名 switch(config)#enable secret csico1 ;设置特权加密口令 switch(config)#enable password csico8 ;设置特权非密口令 switch(config)#line console 0 ;进入控制台口 switch(config-line)#line vty 0 4 ;进入虚拟终端 switch(config-line)#login ;虚拟终端允许登录 switch(config-line)#password csico6 ;设置虚拟终端登录口令csico6 switch#exit ;返回命令 交换机VLAN创建,删除,端口属性的设置,配置trunk端口,将某端口加入vlan中,配置VTP:switch#vlan database ;进入VLAN设置 switch(vlan)#vlan 2 ;建VLAN 2 switch(vlan)#vlan 3 name vlan3 ;建VLAN 3并命名为vlan3 switch(vlan)#no vlan 2 ;删vlan 2 switch(config)#int f0/1 ;进入端口1 switch(config)#speed ? 查看speed命令的子命令 switch(config)#speed 100 设置该端口速率为100mb/s (10/auto) switch(config)#duplex ? 查看duplex的子命令 switch(config)#duplex full 设置该端口为全双工(auto/half) switch(config)#description TO_PC1 这是该端口描述为TO_PC1 switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为trunk模式(access模式) switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继 switch(config)#vtp domain vtpserver ;设置vtp域名相同 switch(config)#vtp password ;设置发vtp密码 switch(config)#vtp server ;设置vtp服务器模式 switch(config)#vtp client ;设置vtp客户机模式 交换机设置IP地址,默认网关,域名,域名服务器,配置和查看MAC地址表: switch(config)#interface vlan 1 ;进入vlan 1 switch(config-if)#ip address 192.168.1.1 255.255.255.0 ;设置IP地址 switch(config)#ip default-gateway 192.168.1.6 ;设置默认网关 switch(config)#ip domain-name https://www.doczj.com/doc/ab8382433.html, 设置域名 switch(config)#ip name-server 192.168.1.18 设置域名服务器 switch(config)#mac-address-table? 查看mac-address-table的子命令 switch(config)#mac-address-table aging-time 100 设置超时时间为100ms switch(config)#mac-address-table permanent 0000.0c01.bbcc f0/3 加入永久地址在f0/3端口 switch(config)#mac-address-table restricted static 0000.0c02.bbcc f0/6 f0/7 加入静态地址目标端口f0/6源端口f0/7 switch(config)#end

思科交换机配置维护手册

目录

一、端口配置 1.1 配置一组端口 当使用interface range命令时有如下的规则: ?有效的组范围: o vlan从1 到4094 o fastethernet槽位/{first port} - {last port}, 槽位为0 o gigabitethernet槽位/{first port} - {last port},槽位为0 o port-channel port-channel-number - port-channel-number, port-channel号从1到64 ?端口号之间需要加入空格,如:interface range fastethernet 0/1 – 5是有效的,而interface range fastethernet 0/1-5是无效的. ?interface range命令只能配置已经存在的interface vlan ?所有在同一组的端口必须是相同类别的。

见以下例子: Switch# configure terminal Switch(config)# interface range fastethernet0/1 - 5 Switch(config-if-range)# no shutdown 以下的例子显示使用句号来配置不同类型端口的组: Switch# configure terminal Switch(config)# interface range fastethernet0/1 - 3, gigabitethernet0/1 - 2 Switch(config-if-range)# no shutdown 1.2 配置二层端口 1.2.1 配置端口速率及双工模式

周日公司电脑不能上网,经检查是三层交换机cisco3560 出问题,报错如下: ============================================= Base ethernet MAC Address: 00:19:56:d0:dd:80 Xmodem file system is available. The password-recovery mechanism is enabled. Initializing Flash... flashfs[0]: 0 files, 1 directories flashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 32514048 flashfs[0]: Bytes used: 1024 flashfs[0]: Bytes available: 32513024 flashfs[0]: flashfs fsck took 12 seconds. ...done Initializing Flash. Boot Sector Filesystem (bs) installed, fsid: 3 done. Loading "flash:c3560-advipservicesk9-mz.122-25.SEE2.bin"...flash:c3560-advipservicesk9-mz.122-25.SEE2.bin: no such file or directory Error loading "flash:c3560-advipservicesk9-mz.122-25.SEE2.bin" Interrupt within 5 seconds to abort boot process. Boot process failed... The system is unable to boot automatically. The BOOT environment variable needs to be set to a bootable image. switch:

管理信息系统文献综述 班级:信管11302 姓名:王丽健学号:201306609 摘要:随着社会的发展,管理信息系统越来越受到人们的关注,信息技术的飞速发展,将世界带人了知识经济时代。信息技术越来越成为新生产力的代表,建立一个优良的信息系统,有利于信息的处理。管理信息系统专业的培养目标是培养企业信息化人才。随着当前信息化人才的分工细化,在专业培养方案中可以采取大专业中的不同培养方向。这既符合企业的不同需求,也符合因材施教的原则。 关键词:信息管理与信息系统专业培养方案建设的思考 引言 为了适应社会对信息技术人才的需求,我校于2006年起开办了信息管理与信息系统本科专业。目前国内大多数院校都开设了该专业。为了提高所培养的学生的综合素质和应用能力,我进行了积极的探索和研究。在美国大学的本科专业设置中,信息管理与信息系统是信息科学专业下的分支方向。作为一门交叉学科,信息管理与信息系统专业既要求学生学习管理类知识,又需要与信息技术有机的融合,因而对专业建设提出了更高、更新的要求。 一、专业培养方案更新的建设意见和思路 培养目标的细分和完善根据目前的培养方案,信息管理和信息系统专业的培养目标是培养企业信息化人才。在培养方向上可有以下三个方向。 l、企业管理信息系统方向培养目标是培养可以担当企业信息化中管理信息系统的建设和维护工作。目前大中型企业特别是在中外合资企业和外商独资企业中,管理信息系统被广泛使用。企业资源规划(ERP)的概念已经被广泛所接受。该方向应该以管理信息系统和企业资源规划为培养重点。利用目前管理学院与国内知名的企业管理软件制

造企业金蝶所共同建立的企业资源规划(ERP)的实验室,开展符合企业生产、经营实际的案例教学,特别是重视企业资源规划(ERP)的课程设计,要求学生在校期间要熟练掌握ERP的使用,了解企业运作的业务流程,并对其中的某个流程如产品生产、供应链管理等相当熟悉。 2、网络安全和网络管理培养目标是培养可以担当企业中或专业汀服务机构的网络安全和网络管理工作的人才。现在越来越多的企业运用网络技术开展生产经营活动。而来自企业内外部的信息安全威胁已经为企业的正常运作埋下了隐患。大部分建立了自身网站的企业缺乏网络人侵防御机制,没有响应的安全策略和措施,一旦遭到黑客的人侵,企业的重要信息将泄漏,并给企业造成巨大的损失。另一方面企业的内部网络(D扛RENET)也需要进行严格管理,对网络的运行进行维护和管理。作为企业中的网络管理员,应合理调配资源,控制企业中的不良访问。伴随着企业信息化的进程,不少企业开始采用远程分销体系,例如温州的美特斯·邦威集团公司采用了远程分销体系给企业带来了明显的经济效益。总部远程调控,实时掌握各门店的销售信息、库存信息、财务信息等,并加以综合分析。而这一切都归功于企业虚拟网(VrN)因而在该方向的培养中应该以计算机网络、企业网络应用和网络安全为重点。建设相应配套的先进网络技术和网络安全实验室被提到议事日程上来,这将有利于学生在实验室中就可以直接以企业的实际运作方式进行网络管理的模拟,以及网络信息安全的实践学习。 3、多媒体技术信息管理和信息系统管理专业的培养不能拘泥于既定的课程体系,也要适应当前形势发展的需要。网络传输技术飞速发展,目前正处nN4向正佰的过渡中,因此多媒体技术在新的网络条件下又有了新的发展动向。流媒体点播已成为当前的热点并成为一种新的网络盈利模式。而月少6H动画的风靡更证明多媒体技术成为了网络经济的新动力,并形成了产业。应充分考虑社会的需求而进行调整,在教学中应把最新的技术发展趋势介绍给学生,并引导学生从事多媒

Cisco3550三层交换机配置与管理(实例) 一、3550日常管理命令 (1) 二、密码恢复 (1) 三、VLAN配置 (4) 四、SPAN监听配置 (12) 五、DHCP服务配置 (13) 1. 在3550上配置DHCP服务.. 13 2. C3550配置作为DHCP中继代理.. 15 六、流量控制 (17) 七、策略路由 (19) 一、3550日常管理命令 clear arp-cache清除ARP缓存 arp 192.168.100.22 000a.eb22.c1b5 arpa 绑定MAC和IP sh ip accounting output-packets显示统计信息(当然需要配置统计功能如:ip accounting-transits 3200) 通过IP追查交换机端口:CiscoWorks 2000 LMS网管软件的User tracking可以追查一个IP地址对应的端口。sh mac-address-table address 00e0.9102.afd0 显示这个MAC地址在哪个接口出来的;sh mac-address-table interface Fa0/20显示20端口上的MAC地址,如果只有一个,则可能连接一个电脑,如果有很多个条目,则可以连接一个交换机。sh cdp entry *显示邻居信息; 二、密码恢复 下面步骤也适用于 Cisco 层 2 系列的交换机比如 Catalyst 2900/3500XL,2940,2950/2955和层 3 系列的比如 Catalyst 3550 的密码恢复. 通过终端或带有仿真终端程序(比如 Hyper Terminal)的 PC,连接到交换机的 console 对于Catalyst 2900/3500XL 拔下交换机的电源线,然后按住交换机的 Mode 按钮,再重新插上交换机的电源线.直到端口 Port 1x 的 LED 熄灭之后释放 Mode 按钮.Catalyst

综合实验 一台思科三层交换机划分3个vlanvlan2:ip网段vlan3:ipvlan4ip各vlan之间能互相通迅.现在增加1台cisco路由想实现共享 我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Server0处在VLAN4中。现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。 三层交换机的配置 Switch#configt Switch(config)#vlan2创建VLAN2 Switch(config-vlan)#exi Switch(config)#vlan3创建VLAN3 Switch(config-vlan)#exi Switch(config)#vlan4创建VLAN4 Switch(config-vlan)#exit Switch(config)#intfa0/2将我们的fa0/2添加到VLAN2中 Switch(config-if)#swmoac

Switch(config-if)#swacvlan2 Switch(config-if)#exit Switch(config)#intfa0/3将我们的FA0/3添加到VLAN3中 Switch(config-if)#swmoac Switch(config-if)#swacvlan3 Switch(config-if)#exit Switch(config)#intfa0/4将我们的FA0/4添加到VLAN4中 Switch(config-if)#swmoac Switch(config-if)#swacvlan4 Switch(config-if)#exit Switch(config)#intvlan2给我们的VLAN2添加一个IP地址,用于不同网段之间互相访问 Switch(config-if)#ipadd Switch(config-if)#exit Switch(config)#intvlan3给我们的VLAN3添加一个IP地址 Switch(config-if)#ipadd

1,internet是ospf区域,不能通过OSPF边缘路由器来增加到各企业网络 的静态路由,通告所有的本地直连的网络。 2,R1-R3 FR-DLCI任意。 3,分公司和总部都需NA T转换上网 4,SW1-SW2两交换机间实现跨交换机互通,并通过端口聚合增加带宽, 5,总部与分部都通过一条默认路由通达INTERNET。 6,分部出口路由器与INTERNET之间是PPP封装, 7,R1与R2之间PPP,PAP认证。 8,vlan 10只能ping通vlan 20 的www服务 9,W3交换机为了局域网安全需要做相应的端口安全设置,并绑定相应的 网与IP 10,因为vlan 10需要PC62台,vlan 20需要280多台PC,需要对172.16.0.0/16 进行VLSM划分,以最省IP地址的形式划分VLAN。 11,server 0 充当DNS与web 服务器,并且总部与分部都能访问web资源。总部配置如下: SW1:

Building configuration... hostname Switch ip routing ! interface FastEthernet0/1 no switchport ip address 202.103.100.1 255.255.255.252 ip nat outside duplex auto speed auto ! interface FastEthernet0/2 channel-group 1 mode on switchport trunk encapsulation dot1q switchport mode trunk ! interface FastEthernet0/3 channel-group 1 mode on switchport trunk encapsulation dot1q switchport mode trunk ! interface FastEthernet0/4 switchport access vlan 10 ! interface FastEthernet0/5 !i interface Port-channel 1 switchport trunk encapsulation dot1q switchport mode trunk ! interface Vlan1 no ip address shutdown ! interface Vlan10 ip address 172.16.0.254 255.255.254.0 ip access-group 101 in ip nat inside ! interface Vlan20 ip address 172.16.2.254 255.255.254.0 ip access-group 101 out ip nat inside

本次主要讲解三层交换实现vlan间的相互通信: 本例配置模型图 命令行: swA配置命令: Switch>enable Switch#vlandatabase//进入vlan配置模式 % Warning: It is recommended to configure VLAN from config mode, as VLAN database mode is being deprecated. Please consult user documentation for configuring VTP/VLAN in config mode. Switch(vlan)#vlan 2 name TztA//在swA上创建vlan 2 名为TztA VLAN 2 added: Name: TztA Switch(vlan)#vlan 3 name TztB//在swA上创建vlan 3 名为TztB VLAN 3 added: Name: TztB Switch(vlan)#exit APPLY completed. Exiting.... Switch#conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#int f0/2 Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2 //将f0/2划分给vlan 2 Switch(config-if)#exit Switch(config)#int f0/3 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 3 //将f0/3划分给vlan 3 Switch(config-if)#exit Switch(config)#int f0/1 Switch(config-if)#switchport mode trunk//配置与三层设备连接的f0/1为trunk模式 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Switch(config-if)#switchport trunk allowed vlan all //允许所有vlan通过f0/1端口Switch(config-if)#exit Switch(config)#exit Switch# %SYS-5-CONFIG_I: Configured from console by console Switch#wr Building configuration... [OK] Switch# (三层交换机)M sw命令配置: Switch> Switch>enable Switch#vlandatabase//进入vlan配置模式 % Warning: It is recommended to configure VLAN from config mode, as VLAN database mode is being deprecated. Please consult user documentation for configuring VTP/VLAN in config mode. Switch(vlan)#vlan 2 name TztA//在Msw上创建vlan 2 名为TztA VLAN 2 added: Name: TztA

CCNA认证指南 [编辑本段]宣传语 考点解析、仿真环境、动手实践、真题解析 与传统的教科书和一般的培训教材有本质的区别,它呈现给读者的不仅仅是一本教材,更是提供了一个综合的网络试验环境,仅仅通过一台电脑,便可以亲自动手完成本书涉及的所有路由器和交换机的实验配置及测试。 一书在手,CCNA认证、实践、能力提高全不愁 [编辑本段]内容简介 本书是专为备考思科CCNA认证的人员量身定做的冲刺指南。全书紧贴640-802考试大纲,全面而系统地分析和介绍了CCNA考试中涵盖的各个知识点。对每个知识点在考试中的重要程度均有标注,每章最后还有近期CCNA真题的解析。全书共分22章,内容涉及三大方面,局域网部分:网络互联基础知识和网络参考模型,思科路由器和交换机介绍,静态和动态路由协议(包括RIP、EIGRP、OSPF)原理及配置,VLAN和VLAN间路由的实现,CDP、VTP和STP协议的使用,无线网络互联和IPv6等;广域网部分:广域网接入技术,PPP和帧中继的使用,DHCP和NAT等;网络安全部分:网络安全介绍,访问控制列表的使用和安全远程办公的实现等。 本书特别适用于那些渴望取得CCNA认证的读者,取得认证的同时,真正具备CCNA的能力;同时也可以作为高校计算机网络技术的教材,弥补实验设备的不足,改善现有学历教育重理论轻实践的现状;更是那些想掌握网络技术,提高动手能力,并能应用于实践的网络爱好者,难得一见的实验指导用书。 作者介绍 崔北亮,现任职于南京工业大学信息中心,从事网络方面的教学和研究工作整10年,负责全校的服务器架设和网络管理工作。 2000年取得微软MCSE认证;2001年取得思科CCNA认证;2006年取得思科 R&S CCIE认证;2007年取得锐捷RCSI讲师认证;2008年通过思科Security CCIE 笔试。 受聘于江苏省电教馆,负责全省中小学网管课程的讲授,2003年至今开班39期;受聘于工大瑞普培训机构,负责CCNA、CCNP课程的讲授;受聘于锐捷公司,负责RCNA、RCSI课程的讲授;受聘于IBM兼职工程师,负责扬州京华城网络项目的设计和实施。受邀为江苏省电信、南京市移动等多家单位进行行业培训。 曾在《电脑报》和《电脑教育报》等报刊发表文章10多篇,如“远程自动备份”、“Winroute远程管理您的网络”、“网络的远程管理”、“自制软盘快速恢复机房系统”、“针对校园网中ARP攻击的切实可行的防御”等。 曾负责多个大型网络项目的组建:2002年南京水利水文自动化研究所网络组建;2003年常州市海鸥集团网络组建;2006年江苏省教育和科研计算机网络的测试和验

cisco三层交换机vlan间路由配置实例 下面以cisco3560实例说明如何在一个典型的快速以太局域网中实现VLAN。所谓典型局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3,分别通过Port 1的光线模块与核心交换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING…… 需要做的工作: 1、设置VTP DOMAIN(核心、分支交换机上都设置) 2、配置中继(核心、分支交换机上都设置) 3、创建VLAN(在server上设置) 4、将交换机端口划入VLAN 5、配置三层交换 1、设置VTP DOMAIN。 VTP DOMAIN 称为管理域。 交换VTP更新信息的所有交换机必须配置为相同的管理域。如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。 COM#vlan database 进入VLAN配置模式 COM(vlan)#vtp domain COM 设置VTP管理域名称 COM COM(vlan)#vtp server 设置交换机为服务器模式 PAR1#vlan database 进入VLAN配置模式 PAR1(vlan)#vtp domain COM 设置VTP管理域名称COM PAR1(vlan)#vtp Client 设置交换机为客户端模式 PAR2#vlan database 进入VLAN配置模式 PAR2(vlan)#vtp domain COM 设置VTP管理域名称COM PAR2(vlan)#vtp Client 设置交换机为客户端模式 PAR3#vlan database 进入VLAN配置模式 PAR3(vlan)#vtp domain COM 设置VTP管理域名称COM PAR3(vlan)#vtp Client 设置交换机为客户端模式 注意:这里设置核心交换机为Server模式是指允许在该交换机上创建、修改、删除VLAN 及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN 信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可同步由本 VTP域中其他交换机传递来的VLAN信息。 2、配置中继为了保证管理域能够覆盖所有的分支交换机,必须配置中继。Cisco交换机能够支持任何介质作为中继线,为了实现中继可使用其特有的ISL标签。ISL (Inter-Switch Link)是一个在交换机之间、交换机与路由器之间及交换机与服务器之间传递多个VLAN信息及VLAN数据流的协议,通过在交换机直接相连的端口配置 ISL封装,即可跨越交换机进行整个网络的VLAN分配和进行配置。 在核心交换机端配置如下: COM(config)#interface gigabitEthernet 2/1 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/2 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk COM(config)#interface gigabitEthernet 2/3 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl 配置中继协议 COM(config-if)#switchport mode trunk 在分支交换机端配置如下: PAR1(config)#interface gigabitEthernet 0/1

Cisco三层交换机网络配置方案 二vlan设置 此处的实验划分了3个vlan,一个服务器组,一个子站的主环形通道,一个子站的备环形通道。如果有多个环形通道,按照文章中的主备环形通道的配置方法增加配置即可。本片文章是以Cisco 3560编写的,配置3750与3560不一样的地方会在每一部分的开头标出,如果没有标出就是两种交换机的配置方法是一样的。如果配置的是3750(或者其他型号的可堆叠Cisco交换机),请先参阅4.6。 2.1 进入配置模式 2.1.1 进入特权模式 Switch>en 如图6所示。 图 6 2.1.2 进入配置模式 Switch#configure terminal 如图7所示。 hou 图7 进入配置模式后就可以开始划分vlan了(关于“模式”的解释请查阅4.2)。

2.2 划分vlan 2.2.1 配置交换机的名称 Switch(config)#hostname switch1 如图8所示。 图8 2.2.2 划分3个vlan switch1(config)#vlan 10 !全局配置模式下进入vlan模式并创建vlan10 switch1(config-vlan)#name commmaster !把vlan10命名为commmaster switch1(config-vlan)#vlan 20 !vlan模式下创建vlan20 switch1(config-vlan)#name commbak !把vlan20命名为commbak switch1(config-vlan)#vlan 30 !vlan模式下创建vlan30 switch1(config-vlan)# name server !把vlan30命名为server switch1na switch1(config)# 如图9所示。 图9 2.2.3 分配端口 3560端口1的名称是g0/1,3750堆叠后交换机1的端口1名称是Gi1/0/1。交换机端口的名字是什么可在特权模式(即switch1#)下用sh vlan brief查看。 2.2.3中的命令是在3560下做的测试。gi1/0/21-22 switch1(config)#interface range g0/1-2 !进入一组端口g0/1-2 switch1(config-if-range)#switchport mode access !配置这组端口的模式为接入模式(可省略) switch1(config-if-range)#switchport access vlan 10 !把该组端口接入到vlan10 switch1(config-if-range)#interface range g0/23-24 !同上 switch1(config-if-range)#switchport mode access switch1(config-if-range)#switchport access vlan 20

三层交换机和vtp协议的配置实验报告时间:2011年7月14日 地点:西一楼5实验机房 目的:1)了解三层交换机的原理及其的扩展应用,并掌握其配置方法。 2) 理解VTP协议的原理及应用,掌握VTP的配置技巧。 3)巩固对ACL列表的了解,并练习其配置方法。 内容:一、拓扑设计 二、设备配置 三、项目总结 一、拓扑图: 二、设备配置 1、初始化设备命令 en

conf t no ip domain-look line con 0 logging syn exec 0 0 pass 0 login line vty 0 4 pass 0 login end conf t enable pass 0 2、三层交换机上的捆绑通道命令 Sw0上的端口封装: conf t int rang f0/1- 2 channel-protocol lacp channel-group 1 mode active switchport trunk encapsulation dot1q switchport mode trunk show的结果显示: 修改端口模式为trunk: conf t int rang f0/4-5 switchport trunk encapsulation dot1q switchport mode trunk show的结果显示:

同理在Sw1上进行通道封装,三层交换机Sw1上的配置类似Sw0的配置。 3、在三层交换机Sw0和Sw1上 配置VTP协议 conf t vtp domain test vtp mode server vtp pass 0 show命令显示结果: Sw1的配置类似Sw0的配置。 在一般交换机sw0---sw3上配置VTP协议: conf t vtp domain test vtp mode client vtp pass 0 其余交换机的VTP配置类似Sw0的配置。 4、三层交换机SW0上vlan配置 conf t vlan 2

CISCO三层交换机VLAN配置说明。 实验目标: (1) 第一步实现划分4个vlan,将相应port置入到vlan号中 (2) 第二步实现4个vlan间可以相互ping (3) 第三步实现sales,tech,manage不可以相互通讯,但允许和server通讯实现过程: 第 一步划分vlan如下: Switch#vlan data Switch(vlan)#vlan 10 name sales VLAN 10 added: Name: sales Switch(vlan)#vlan 20 name tech VLAN 20 added: Name: tech Switch(vlan)#vlan 30 name manage VLAN 30 added: Name: manage

Switch(vlan)#vlan 40 name server VLAN 40 added: Name: server Switch(vlan)# Switch(config)#int range fa 0/0 - 3 Switch(config-if-range)#switchport access vlan 10 Switch(config-if-range)#exit Switch(config)#int range fa 0/4 - 6 Switch(config-if-range)#switchport access vlan 20 Switch(config-if-range)#exit Switch(config)#int range fa 0/7 - 8 Switch(config-if-range)#switchport access vlan 30 Switch(config-if-range)#exit Switch(config)#int fa 0/9 Switch(config-if)#swit Switch(config-if)#switchport acce Switch(config-if)#switchport access vlan 40 Switch(config-if)#exit

实用文档 在企业中,要实现所有的员工都能与互联网进行通信,每个人各使用一个公网地址是很不现实的。一般,企业有1个或几个公网地址,而企业有几十、几百个员工。要想让所有的员工使用这仅有的几个公网地址与互联网通信该怎么做呢?使用NAT技术! 在企业中,一般会有多个部门,像财务部、技术部、工程部等等。每个部门有每个部门的职责。像财务部这种重要的部门有些资料是不允许被其他员工知道的。怎样能清楚的区分不同的部门,以便于管理呢?使用VLAN技术! 为了工作方便、增强工作效率,各部门经理必须能相互通信。但不允许员工之间相互通信。我们又该怎样做呢?使用ACL技术! 今天我们来学习如何使用NAT + VLAN +ACL管理企业网络。如下是试验环境: 环境介绍: 企业中只有一个公网地址,172.16.1.1/24 企业中共有三个部门工程部、财务部、技术部。 PC1 PC3 PC5 分别为三个部门的部门经理使用。

PC1 的ip地址为192.168.1.2/24 PC2 的ip地址为192.168.1.3/24 PC3 的ip地址为192.168.2.2/24 PC4 的ip地址为192.168.2.3/24 PC5 的ip地址为192.168.3.2/24 . 实用文档 192.168.3.3/24地址为PC6 的ip 试验目的: 使企业中所有的计算机都能通过唯一的公网地址与互联网通信。NAT通过配置实现每个部门经理之间能够通讯,ACL通过配置VLAN划分各个部门,并配置普通员工之间不能相互通讯。 ,知道目的了,让我们开始工作吧!OK 间路由,所R2上做基本配置,(由于试验过程中要使用VLAN首先在R1 和进行封装来配置子接口)以需要使用dot1Q R1 Router>en t Router#conf CNTL/Z.line. End with Enter configuration commands, one per r1Router(config)#host s0/0r1(config)#int 255.255.255.0r1(config-if)#ip addr 172.16.1.1 shutr1(config-if)#no upchanged state to %LINK-5-CHANGED: Interface Serial0/0, 64000r1(config-if)#clock rate chInterface Serial0/0, protocol %LINEPROTO-5-UPDOWN: Line on ustate to anged r1(config-if)#exit f0/0r1(config)#int addrr1(config-if)#no ip shutr1(config-if)#no r1(config-if)#exit 配置子接口,r1(config)#int f0/0.1 dot1配置子接口必须使用 2 r1(config-subif)#encapsulation dot1Q 进行封装Q255.255.255.0192.168.1.1 r1(config-subif)#ip addr shutr1(config-subif)#no r1(config-subif)#exit 配置子接口r1(config)#int f0/0.2