用户权限设计方案

- 格式:doc

- 大小:46.00 KB

- 文档页数:9

权限控制在数据系统的分级管理方案概述数据系统的分级管理方案是为了确保数据的安全性和隐私性而设计的。

该方案旨在控制用户对数据的访问和操作权限,以保护敏感信息不被未经授权的人员获取或修改。

本文将介绍一种简单的权限控制方案,以确保数据系统的安全性。

分级管理方案1. 角色和权限定义首先,需要定义不同角色的权限级别。

通过明确不同角色的访问权限,可以实现对数据的精细控制。

例如,可以定义以下几个角色和相应的权限级别:- 管理员:具有对整个数据系统的完全访问权限,包括读取、写入和修改数据的权限。

- 普通用户:具有对指定数据集的读取权限,但没有写入和修改数据的权限。

- 只读用户:仅具有对指定数据集的读取权限,不能进行任何修改操作。

2. 用户认证和授权为了确保只有经过认证的用户才能访问数据系统,需要实施用户认证机制。

常见的用户认证方式包括用户名和密码、双因素认证等。

认证成功后,根据用户的角色进行授权,即分配相应的权限。

3. 数据分类与访问控制对数据进行分类是实施分级管理的关键步骤。

根据数据的敏感程度和访问需求,将数据划分为不同的分类,并为每个分类定义相应的访问控制策略。

例如,可以将数据分为公开数据、内部数据和机密数据等级,并为每个等级设置不同的访问权限。

4. 审计和监控为了保证权限控制的有效性,需要建立审计和监控机制。

通过记录用户的访问日志和操作记录,并进行定期的审计和监控,可以及时发现潜在的安全风险和异常行为,并采取相应的措施。

结论以上所述为一种简单的权限控制在数据系统的分级管理方案。

通过明确角色和权限定义、用户认证和授权、数据分类与访问控制以及审计和监控等措施,可以实现对数据系统的有效管理和保护。

请根据实际情况进行具体的实施和调整,并确保方案的合规性和有效性。

上位机权限管理的方案1.引言1.1 概述概述上位机权限管理是一项重要的管理工作,它涉及到对上位机系统中各种权限进行管理和控制,以确保系统的正常运行和安全性。

上位机是指控制和监控下位机设备的计算机,通常用于工业控制和自动化系统中。

上位机权限管理的目的是确保只有授权的人员才能够访问和操作上位机系统的各项功能和数据。

通过合理的权限管理,可以提高信息安全性,减少潜在的风险和安全漏洞。

同时,权限管理还可以维护系统的稳定性,防止误操作或非法操作对系统造成损坏或数据丢失。

然而,现有的上位机权限管理方案存在一些问题。

一些系统的权限管理较为简单,只能区分普通用户和管理员,无法根据不同角色和职责对权限进行细分。

这可能导致一些普通用户误操作或非法操作系统中的敏感功能或数据,从而对系统造成不可逆的损害。

为了解决这些问题,设计一种基于角色的上位机权限管理方案是非常必要的。

通过定义不同角色及其对应的权限,可以根据用户的职责和需要进行权限分配,使得每个用户只能访问和操作他们所需的功能和数据,从而确保系统的安全性和稳定性。

在实施该方案时,需要考虑用户对权限的申请和审批流程,以及权限的维护和更新机制。

同时,应该加强对权限管理系统本身的安全性控制,防止被恶意攻击或非法操作。

总而言之,上位机权限管理的方案是确保系统正常运行和安全性的关键措施。

通过设计一种基于角色的权限管理方案,并加强权限管理系统的安全性控制,可以提高系统的信息安全性和稳定性。

1.2文章结构1.2 文章结构在本文中,我们将会探讨上位机权限管理的方案,其中涉及到该方案的重要性、现有方案存在的问题,以及我们设计的一种基于角色的上位机权限管理方案,并提出对该方案的实施建议。

首先,我们将引言中给出本文的概述,概览全文的内容。

接着,我们将深入讨论上位机权限管理的重要性,阐述为什么需要对上位机的权限进行管理,以及管理的好处和影响。

此外,我们还将分析现有上位机权限管理方案所存在的问题和不足之处。

前端开发中如何处理用户权限控制在当今互联网时代,用户权限控制是一个至关重要的问题。

随着Web应用不断发展,开发人员需要确保用户在系统中的权限得到充分控制和管理,以确保安全性和用户体验。

本文将探讨前端开发中如何处理用户权限控制的方法和实践。

一、权限的概念和分类权限是指用户或角色在系统中可以执行的操作或访问的资源。

在设计权限控制系统时,我们通常将权限分为几个不同的级别。

其中常见的权限级别包括:1. 系统管理员权限:拥有最高级别的权限,可以对整个系统进行管理和配置。

2. 组织管理员权限:对指定组织或部门内的用户和资源具有管理和配置的权限。

3. 普通用户权限:拥有较低级别的权限,只能进行基本的操作和访问。

二、前端权限控制的基本原理前端开发中的权限控制主要是基于角色的。

角色是一组权限的集合,用户被分配到不同的角色中,从而获取相应的权限。

实现前端权限控制的基本原理如下:1. 登录和身份认证:用户在使用应用程序之前必须进行登录认证,获得唯一的身份标识。

2. 获取用户角色信息:登录成功后,前端通过API接口获取用户所拥有的角色信息。

3. 根据角色判断权限:前端根据用户角色信息判断用户是否具有访问或操作某个页面、功能或资源的权限。

4. 权限展示和控制:根据用户的权限,前端可以在页面上展示相应的功能或资源,并对无权限的操作进行控制和隐藏。

5. 动态更新权限:权限可能随着用户的角色变化而动态更新,前端需要定期获取最新的权限信息。

三、前端权限控制的实践方法在实际的前端开发中,有多种方法可以实现权限控制。

下面介绍一些常见的实践方法。

1. 路由级别权限控制:通过前端路由的配置,设置该路由需要的权限,当用户没有相应权限时,将其重定向到无权限提示页面或首页。

2. 组件级别权限控制:在组件的渲染过程中,根据用户权限动态决定是否渲染该组件,从而实现菜单或功能项的展示和隐藏。

3. 权限指令控制:通过自定义指令,在模板编译过程中根据用户权限动态控制某个DOM元素的显示与隐藏,达到细粒度的权限控制。

多级数据权限解决方案在数据权限管理中,多级数据权限指的是根据用户角色或者组织结构的层次关系,对不同层级的数据进行不同的权限控制。

这种权限管理方式可以有效地保护敏感数据的安全性,同时提高运维人员和管理人员的工作效率。

下面是一个简单的多级数据权限解决方案:1. 定义用户角色和组织结构:首先,需要根据实际需求定义用户角色和组织结构,可以根据公司的层级关系进行划分,或者根据业务场景进行组织结构的划分,例如部门、项目组等。

2. 设计数据权限层级关系:根据用户角色和组织结构的关系,设计数据权限的层级关系。

可以设置多个层级,每个层级对应不同的数据权限,例如公司级别、部门级别、项目组级别等。

3. 分配数据权限:根据用户的角色和组织结构,为每个用户分配相应的数据权限。

对于每个层级,可以设置读取数据的权限、修改数据的权限、删除数据的权限等。

同时,还可以设置上级角色的操作权限,上级角色可以对下层角色的数据进行操作,下层角色只能对自己角色的数据进行操作。

4. 数据权限继承:为了简化数据权限的分配工作,可以设计数据权限的继承机制。

一般情况下,下层角色会继承上层角色的数据权限。

例如,部门经理会继承公司经理的数据权限,项目组成员会继承部门经理的数据权限。

这样可以减少不必要的权限分配操作,提高工作效率。

5. 数据权限控制:在系统中,需要实现数据权限的控制和管理。

当用户登录系统时,系统会根据用户的角色和组织结构自动设置数据权限。

在用户进行数据操作时,系统会根据用户的权限进行权限验证,只有具有相应权限的用户才能进行相应的操作。

6. 数据权限审核:为了保证数据权限的合理性和安全性,还可以设置数据权限的审核机制。

当用户申请某个数据权限时,需要经过上层角色的审核才能实现。

审核人员可以对用户的申请进行审批,根据实际需求进行权限的分配和审核。

总结来说,多级数据权限解决方案通过用户角色和组织结构的层级关系,对不同层级的数据进行不同的权限控制。

统一用户中心详细方案设计

用户中心作为一个全局的用户管理系统,其设计和实现需要充分考虑

系统的灵活性、安全性、易用性以及可扩展性等方面的因素。

下面是一个

关于统一用户中心的详细方案设计,包括以下几个方面:

1.用户认证与权限管理

用户中心需要提供用户认证和权限管理功能。

用户认证可以使用常见

的用户名密码认证方式,也可以支持第三方认证,如社交登录或单点登录。

权限管理可以基于角色或权限级别进行,可以对用户进行分组,并为不同

用户组分配不同的权限,以便进行精确的权限控制。

2.用户信息管理

3.第三方应用接入

用户中心应支持第三方应用接入,这样用户在使用第三方应用时可以

直接使用用户中心已有的账号和密码登录。

通过提供统一的用户认证接口,用户可以避免重复注册和登录,提高用户体验。

4.忘记密码和账号安全

5.数据统计和分析

用户中心可以记录用户的活跃度、使用习惯等数据,并进行统计和分析。

通过分析用户行为,可以得到用户的需求和偏好,为产品的优化和改

进提供参考依据。

6.多语言支持

用户中心可以支持多语言,以便满足不同地区和不同语种用户的需求。

通过提供相应的多语言翻译文件,可以方便地实现用户界面的国际化。

7.安全性设计

8.容灾和备份

用户中心需要具备容灾和备份机制,可以通过冗余和备份的方式来保

障系统数据的安全性和可用性。

使用数据同步和数据备份方式来定期备份

数据,以便在意外故障发生时快速恢复系统。

以上是对统一用户中心的详细方案设计的概述,具体实现细节还需要

根据实际情况进行进一步的调研和讨论。

统一顾客中心详细设计汇报制作人: 日期: 2023-01 版本: 1.1目录1 系统构造 ........................................................................................................................ 错误!未定义书签。

1.1 顾客中心服务系统(UCS)..................................................................................... 错误!未定义书签。

1.2 顾客中心管理系统(UMS).................................................................................... 错误!未定义书签。

1.3 门户系统(Portal)................................................................................................... 错误!未定义书签。

1.4 业务子系统接入 ........................................................................................................ 错误!未定义书签。

2 顾客中心服务系统(UCS)........................................................................................ 错误!未定义书签。

2.1 顾客中心服务系统安全性规定 ................................................................................ 错误!未定义书签。

智慧查分后台登录系统设计方案智慧查分后台登录系统是一个用于管理学生成绩的系统。

通过该系统,管理员可以查看、修改和导出学生成绩,同时可以管理学生信息和课程信息。

为了设计一个安全可靠的后台登录系统,以下是设计方案。

1. 用户认证在后台登录系统中,用户需要进行认证才能访问系统功能。

认证方式可以采用用户名和密码的方式,管理员通过正确的用户名和密码进行登录。

为了增强安全性,可以使用加密算法对用户密码进行加密存储。

2. 用户权限管理不同的管理员可能具有不同的权限,因此需要进行用户权限管理。

可以设定不同的权限级别,例如超级管理员、普通管理员等。

超级管理员具有系统的最高权限,可以进行所有操作;普通管理员只能进行部分操作。

管理员可以根据需要进行权限分配和管理。

3. 用户界面设计后台登录系统需要一个用户界面,管理员通过该界面进行操作。

界面设计要简洁、明了,易于使用。

可以使用菜单导航的方式来组织系统功能,管理员可以通过菜单选择需要的功能。

同时,可以提供搜索和过滤功能,以便管理员快速定位需要的学生、课程或成绩。

4. 数据库设计后台登录系统需要使用数据库来存储学生信息、课程信息和成绩信息。

数据库设计应该合理、规范,方便查询和管理。

可以使用关系型数据库,例如MySQL或Oracle。

为了保证数据的一致性和完整性,可以设置合适的约束和关系。

5. 成绩操作管理员可以通过后台登录系统进行成绩的增删改查操作。

可以提供接口供管理员输入学生的成绩,同时也可以提供修改和删除接口。

成绩的导入和导出功能也是很重要的,可以方便管理员进行成绩的批量操作。

6. 学生和课程管理管理员可以通过后台登录系统对学生和课程进行管理。

可以添加、修改和删除学生信息和课程信息。

同时,可以提供搜索和过滤功能,以便管理员快速定位需要的学生或课程。

7. 日志记录为了方便系统管理和故障排除,可以在后台登录系统中记录管理员的操作日志。

可以记录管理员的登录、查询、修改和删除等操作。

系统权限管理方案引言:在当今信息化时代,企业和组织对于系统权限的管理变得愈发重要。

系统权限管理是指将不同的权限分配给系统中的各个用户,以实现对数据和功能的控制和保护。

一个有效的系统权限管理方案可以保证系统的安全性和稳定性,防止未经授权的访问和操纵,提高信息系统的可用性和可靠性,从而确保企业数据的安全和合规性。

一、权限管理的重要性系统权限管理是企业信息系统安全的重要组成部分。

以下是系统权限管理的重要性的几个方面:1. 数据保护:系统权限管理可以根据不同的用户身份和职责分配不同的权限,以确保敏感数据只能被授权人员访问和操作,防止数据泄露或被恶意篡改。

2. 合规性要求:许多行业都有特定的合规性要求,例如金融、医疗等行业。

系统权限管理可以确保企业满足这些合规性要求,并避免因权限不当带来的法律风险。

3. 内部控制:通过合理的系统权限管理,可以避免内部人员滥用权限,以及减少内部人员的失误和疏忽导致的错误操作。

4. 系统安全:系统权限管理可以防止未经授权的用户访问敏感数据或系统功能,降低系统受到恶意攻击的风险,提高系统的安全性。

二、系统权限管理的原则要设计一个有效的系统权限管理方案,需要遵循以下原则:1. 最小权限原则:用户只应被授予完成其职责所需的最低权限。

不同用户角色应有不同的权限级别,以防止滥用权限。

2. 权限分级原则:根据用户的职能和责任,将权限划分为不同的级别。

不同级别的用户可以访问和操作的数据和功能也不同,以实现系统的安全控制。

3. 权限审查和周期性评估原则:定期审查和评估用户的权限,及时撤销已离职或职位发生变化的用户的权限,以保证权限分配的准确性和安全性。

4. 日志和审计原则:系统应该具备完善的日志和审计功能,记录用户的操作行为和权限使用情况,以便于追踪和检测异常操作和可疑活动。

三、系统权限管理的实施步骤以下是一个系统权限管理方案的实施步骤:1. 角色定义:根据企业的组织结构和职能划分,明确各个角色的权限需求,将用户分配到合适的角色中。

第1篇随着信息技术的飞速发展,企业内部的信息系统日益复杂,用户数量也在不断增加。

如何高效、安全地管理这些用户,确保信息系统的稳定运行,成为许多企业面临的挑战。

本文将针对这一挑战,提出一套统一用户管理解决方案,旨在提高管理效率,降低运维成本,保障信息安全。

一、背景与意义1. 背景随着互联网的普及和信息技术的发展,企业内部信息系统呈现出多样化、复杂化的趋势。

传统的用户管理方式,如分散式、孤立式等,已经无法满足企业对用户管理的需求。

这些问题主要体现在以下几个方面:(1)管理分散:不同部门、不同系统之间的用户信息不统一,导致用户身份认证、权限管理等方面存在冲突。

(2)效率低下:用户申请、变更、注销等操作需要在不同系统间进行,耗费大量时间和人力。

(3)安全风险:用户信息泄露、权限滥用等问题时有发生,给企业带来安全隐患。

2. 意义为了解决上述问题,企业需要建立一套统一用户管理解决方案。

该方案具有以下意义:(1)提高管理效率:实现用户信息的集中管理,简化用户申请、变更、注销等操作,降低运维成本。

(2)保障信息安全:统一用户管理能够有效防止用户信息泄露、权限滥用等安全风险。

(3)提升用户体验:用户只需在一个平台上完成身份认证和权限管理,提高工作效率。

二、统一用户管理解决方案1. 系统架构统一用户管理解决方案采用分层架构,包括以下几个层次:(1)基础设施层:包括服务器、存储、网络等硬件设施。

(2)平台层:包括操作系统、数据库、中间件等软件平台。

(3)应用层:包括用户管理、权限管理、认证授权、日志审计等应用功能。

(4)数据层:包括用户信息、权限信息、日志信息等数据资源。

2. 功能模块(1)用户管理模块该模块负责用户信息的集中管理,包括用户注册、信息修改、权限分配、状态变更等操作。

具体功能如下:- 用户注册:支持多种注册方式,如账号密码、手机短信验证码、邮箱验证等。

- 信息修改:允许用户修改个人信息,如姓名、联系方式、部门等。

简易用户管理系统实施方案一、背景介绍随着互联网的快速发展,各类网站和应用程序的用户数量不断增加,用户管理系统的重要性也日益凸显。

一个高效的用户管理系统可以为企业和组织提供便捷的用户注册、登录、权限管理等功能,同时也可以为用户提供更好的使用体验。

因此,开发一套简易用户管理系统成为许多企业和组织的迫切需求。

二、系统需求分析1. 用户注册:用户可以通过填写注册表格的方式进行注册,注册表格需要包括用户名、密码、邮箱等基本信息,并且需要进行合法性验证。

2. 用户登录:注册成功的用户可以使用用户名和密码进行登录,登录成功后可以进行相关操作。

3. 用户权限管理:系统需要具备对用户权限进行管理的功能,包括用户角色的分配、权限的分配等。

4. 安全性:系统需要具备一定的安全性,包括对用户密码的加密存储、防止SQL注入、XSS攻击等安全措施。

5. 界面友好:系统的界面需要简洁明了,用户操作流程清晰,易于上手。

三、系统设计方案1. 技术选型:考虑到系统的简易性和易用性,我们选择采用PHP语言进行开发,并结合MySQL数据库进行数据存储。

2. 数据库设计:数据库需要包括用户表、角色表、权限表等,通过表之间的关联建立用户和权限的对应关系。

3. 用户注册与登录:用户注册时,系统需要进行用户名、邮箱的唯一性验证,密码需要进行加密存储;用户登录时,系统需要进行密码验证,验证通过后生成登录凭证。

4. 用户权限管理:系统需要提供管理员角色,管理员可以对用户进行角色的分配和权限的分配,普通用户只能进行基本操作。

5. 界面设计:系统的界面需要符合用户习惯,操作流程简单明了,用户注册、登录、权限管理等功能需要清晰可见。

四、系统开发与测试1. 开发阶段:根据系统设计方案,开发人员按照功能模块进行开发,分阶段进行测试和调试。

2. 测试阶段:测试人员对系统进行功能测试、安全测试、兼容性测试等,确保系统的稳定性和安全性。

3. 优化与改进:根据测试结果,开发人员对系统进行优化和改进,保证系统的性能和用户体验。

数据权限方案设计数据权限方案设计权限控制主要分为两块,认证(Authentication)与授权(Authorization)。

认证之后确认了身份正确,业务系统就会进行授权,现在业界比较流行的模型就是RBAC(Role-Based Access Control)。

RBAC包含为下面四个要素:用户、角色、权限、资源。

用户是源头,资源是目标,用户绑定至角色,资源与权限关联,最终将角色与权限关联,就形成了比较完整灵活的权限控制模型。

资源是最终需要控制的标的物,但是我们在一个业务系统中要将哪些元素作为待控制的资源呢?我将系统中待控制的资源分为三类:1.URL访问资源(接口以及网页)2.界面元素资源(增删改查导入导出的按钮,重要的业务数据展示与否等)3.数据资源现在业内普遍的实现方案实际上很粗放,就是单纯的“菜单控制”,通过菜单显示与否来达到控制权限的目的。

平台分为To C和To B两种:1.To C一般不会有太多的复杂权限控制,甚至大部分连菜单控制都不用,全部都可以访问。

2.To B一般都不是开放的,只要做好认证关口,能够进入系统的只有内部员工。

大部分企业内部的员工互联网知识有限,而且作为内部员工不敢对系统进行破坏性的尝试。

所以针对现在的情况,考虑成本与产出,大部分设计者也不愿意在权限上进行太多的研发力量。

菜单和界面元素一般都是由前端编码配合存储数据实现,URL访问资源的控制也有一些框架比如SpringSecurity,Shiro。

目前还没有数据权限控制的框架或者方法,所以自己整理了一份。

1、数据权限控制原理数据权限控制最终的效果是会要求在同一个数据请求方法中,根据不同的权限返回不同的数据集,而且无需并且不能由研发编码控制。

这样大家的第一想法应该就是AOP,拦截所有的底层方法,加入过滤条件。

这样的方式兼容性较强,但是复杂程度也会更高。

我们这套系统中,采用的是利用Mybatis的plugin机制,在底层SQL解析时替换增加过滤条件。

授权管理方案引言授权管理是指对系统中的用户、角色和权限进行管理和控制的一种方案。

在一个复杂的系统中,有多个用户和角色,并且需要对它们进行合理的权限划分和控制。

本文将介绍一种授权管理方案,以确保系统的安全性和合规性。

目标与需求授权管理方案的目标是实现以下需求: - 对不同角色的用户进行权限划分和管理,确保用户只能访问其具备权限的资源。

- 提供灵活的权限控制机制,以满足复杂的业务需求。

- 支持权限的继承和细化,以避免重复的权限配置。

- 提供权限变更的审计功能,方便进行权限管理和追溯。

方案设计数据模型授权管理方案的核心是基于数据模型的设计。

我们将引入以下几个核心概念:- 用户:系统中的实际操作者。

- 角色:一组权限的合集,可以针对不同的用户进行分配。

- 资源:系统中的各种功能、数据、服务等,需要进行权限控制。

- 权限:对资源的访问和操作的权利。

权限划分和管理在授权管理方案中,首先需要对权限进行划分和管理。

我们建议采用基于角色的权限划分,将相似权限的操作归类到一组角色中,以提高权限管理的可维护性。

管理员可以通过后台管理界面,对角色进行创建、编辑和删除,同时为角色分配相应的权限。

用户授权用户授权是指为用户分配角色,授予用户相应的权限。

系统管理员可以通过用户管理界面,为用户分配角色,以确保用户只能访问其具备权限的资源。

用户可以具备多个角色,从而获得相应角色的权限。

在用户登录和访问系统资源时,系统将根据用户拥有的角色和权限进行访问控制。

权限控制机制权限控制机制是授权管理方案的核心功能之一。

我们建议采用基于角色的访问控制机制,即用户通过拥有某个角色来获得相应的权限。

系统在访问控制时,将根据用户所属的角色来判断其对资源的访问权限。

对于资源的操作,如新增、删除、修改等,也需要进行权限检查和控制。

权限继承和细化为了避免重复的权限配置,授权管理方案支持权限的继承和细化。

每个角色都可以继承其他角色的权限,并且可以对继承来的权限进行细化。

java数据权限设计方案数据权限是指系统根据用户的权限而对其所能访问或操作的数据进行控制和限制。

在Java中,可以通过以下方案来设计数据权限:1. 使用RBAC模型:RBAC(Role-Based Access Control)模型基于角色的访问控制,将用户分配给不同的角色,并将角色与数据权限进行关联。

在Java中,可以使用Spring Security框架实现RBAC模型,通过配置角色和权限的关系来实现数据权限的控制。

2. 使用动态SQL:动态SQL是指根据用户的权限动态生成SQL语句,从而实现对数据的访问控制。

在Java中,可以使用MyBatis框架来实现动态SQL,通过在SQL语句中加入判断条件,限制用户对数据的访问范围。

3. 使用注解和AOP:在Java中,可以使用注解和AOP (Aspect-Oriented Programming)来实现数据权限的控制。

通过在方法或类上添加注解,定义数据权限的范围和条件,然后使用AOP切面来拦截方法调用,并根据注解中的配置来判断用户是否有权限访问数据。

4. 使用数据库的行级别安全控制:某些数据库支持行级别安全控制(Row-Level Security),可以根据用户的角色或权限对表中的行进行控制。

在Java中,可以通过访问数据库的API 来实现对行级别安全控制的调用。

5. 使用缓存存储用户权限信息:将用户的权限信息缓存在内存或分布式缓存中,每次用户访问数据时,先从缓存中查询用户的权限,然后根据权限来过滤和限制数据的访问范围。

在Java中,可以使用Redis等缓存框架来实现用户权限的缓存。

总结起来,设计Java数据权限的方案可以使用RBAC模型、动态SQL、注解和AOP、数据库的行级别安全控制以及缓存存储用户权限信息等方法。

根据系统的需求和复杂程度,可以选择适合的方案来实现数据权限的控制和限制。

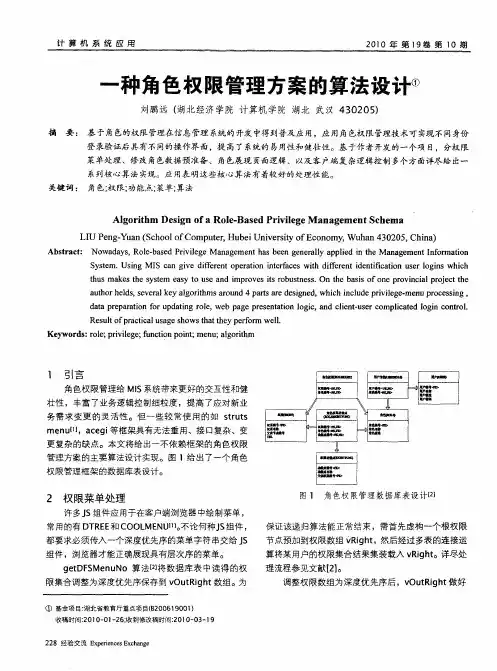

用户认证管理设计方案 1 设计思路 为了设计一套具有较强可扩展性的用户认证管理,需要建立用户、角色和权限等数据库表,并且建立之间的关系,具体实现如下。 1.1 用户 用户仅仅是纯粹的用户,用来记录用户相关信息,如用户名、密码等,权限是被分离出去了的。用户(User)要拥有对某种资源的权限,必须通过角色(Role)去关联。 用户通常具有以下属性: 编号,在系统中唯一。 名称,在系统中唯一。 用户口令。 注释,描述用户或角色的信息。 1.2 角色 角色是使用权限的基本单位,拥有一定数量的权限,通过角色赋予用户权限,通常具有以下属性: 编号,在系统中唯一。 名称,在系统中唯一。 注释,描述角色信息 1.3 权限 权限指用户根据角色获得对程序某些功能的操作,例如对文件的读、写、修改和删除功能,通常具有以下属性: 编号,在系统中唯一。 名称,在系统中唯一。 注释,描述权限信息 1.4 用户与角色的关系 一个用户(User)可以隶属于多个角色(Role),一个角色组也可拥有多个用户,用户角色就是用来描述他们之间隶属关系的对象。用户(User)通过角色(Role)关联所拥有对某种资源的权限,例如 用户(User): UserID UserName UserPwd 1 张三 xxxxxx 2 李四 xxxxxx „„ 角色(Role): RoleID RoleName RoleNote 01 系统管理员 监控系统维护管理员 02 监控人员 在线监控人员 03 调度人员 调度工作人员 04 一般工作人员 工作人员 „„ 用户角色(User_Role): UserRoleID UserID RoleID UserRoleNote 1 1 01 用户“张三”被分配到角色“系统管理员” 2 2 02 用户“李四”被分配到角色“监控人员” 3 2 03 用户“李四”被分配到角色“调度人员” „„ 从该关系表可以看出,用户所拥有的特定资源可以通过用户角色来关联。 1.5 权限与角色的关系 一个角色(Role)可以拥有多个权限(Permission),同样一个权限可分配给多个角色。例如: 角色(Role): RoleID RoleName RoleNote 01 系统管理员 监控系统维护管理员 02 监控人员 在线监控人员 03 调度人员 调度工作人员 04 一般工作人员 工作人员 „„ 权限(Permission): PermissionID PermissionName PermissionNote 0001 增加监控 允许增加监控对象 0002 修改监控 允许修改监控对象 0003 删除监控 允许删除监控对象 0004 察看监控信息 允许察看监控对象 „„ 角色权限(Role_Permission): RolePermissionID RoleID PermissionID RolePermissionNote 1 01 0001 角色“系统管理员”具有权限“增加监控” 2 01 0002 角色“系统管理员”具有权限“修改监控” 3 01 0003 角色“系统管理员”具有权限“删除监控” 4 01 0004 角色“系统管理员”具有权限“察看监控” 5 02 0001 角色“监控人员”具有权限“增加监控” 6 02 0004 角色“监控人员”具有权限“察看监控” „„ 由以上例子中的角色权限关系可以看出,角色权限可以建立角色和权限之间的对应关系。 1.6 建立用户权限 用户权限系统的核心由以下三部分构成:创造权限、分配权限和使用权限。 第一步由Creator创造权限(Permission),Creator在设计和实现系统时会划分。利用存储过程CreatePermissionInfo(@PermissionName,@PermissionNote)创建权限信息,指定系统模块具有哪些权限。 第二步由系统管理员(Administrator)创建用户和角色,并且指定用户角色(User-Role)和角色权限(Role-Permission)的关联关系。 1) Administrator具有创建用户、修改用户和删除用户的功能: 存储过程CreateUserInfo(@UserName,@UserPwd)创建用户信息; 存储过程ModifyUserInfo(@UserName,@UserPwd)修改用户信息; 存储过程DeleteUserInfo(@UserID)删除用户信息; 2) Administrator具有创建角色和删除角色的功能: 存储过程CreateRoleInfo(@RoleName,@RoleNote)创建角色信息; 存储过程DeleteRoleInfo(@RoleID)删除角色信息; 3)Administrator具有建立用户和角色、角色和权限的关联关系功能: 存储过程GrantUserRole(@UserID,@RoleID,@UserRoleNote)建立用户和角色的关联关系; 存储过程DeleteUserRole(@UserRoleID)删除用户和角色的关联关系; 存储过程GrantRolePermission(@RoleID,@PermissionID,@RolePermissionNote)建立角色和权限的关联关系; 存储过程DeleteRolePermission(@RolePermissionID)删除角色和权限的关联关系; 第三步用户(User)使用Administrator分配给的权限去使用各个系统模块。利用存储过程GetUserRole(@UserID, @UserRoleID output),GetRolePermission(@RoleID,@Role- -PermissinID output)获得用户对模块的使用权限。 1.7 用户认证实现 当用户通过验证后,由系统自动生成一个128位的TicketID保存到用户数据库表中,建立存储过程Login(@UserID,@UserPwd,@TicketID output)进行用户认证,认证通过得到一个TicketID,否则TicketID为null。其流程图如下: 图1 Login流程图 得到TicketID后,客户端在调用服务端方法时传递TicketID,通过存储过程JudgeTicketPermission(@TicketID,@PermissionID)判断TicketID对应的用户所具有的权限,并根据其权限进行方法调用。 当用户退出系统时,建立存储过程Logout(@UserID)来退出系统。当用户异常退出系统时,根据最后的登陆时间(LastSignTime)确定用户的TickeID,建立存储过程ExceptionLogout(@UserID,@LastSignTime)处理用户的异常退出。 图2 Logout流程图 WebService可以采用SoapHeader中写入TicketID来使得TicketID从客户端传递给服务端。.Net Remoting可以采用CallContext类来实现TicketID从客户端传递给服务端。 2 数据库设计 2.1 数据库表 图3 数据库关系图 2.2 数据库表说明 2.2.1 用户表(Static_User) Static_User Static_User字段名 详细解释 类型 备注 UserID 路线编号 varchar(20) PK UserName 用户名称 varchar(20) UserPwd 用户密码 varchar(20) LastSignTime 最后登陆时间 datatime SignState 用户登陆状态标记 int TickeID 验证票记录编号 varchar(128)

2.2.2 角色表(Static_Role) Static_Role Static_User字段名 详细解释 类型 备注 RoleID 角色编号 varchar(20) PK RoleName 角色名称 varchar(20) RoleNote 角色信息描述 varchar(20)

2.2.3 用户-角色表(Static_User_Role) Static_User_Role Static_User字段名 详细解释 类型 备注 UserRoleID 用户角色编号 varchar(20) PK UserID 用户编号 varchar(20) FK RoleID 角色编号 varchar(20) FK UserRoleNote 用户角色信息描述 varchar(20)

2.2.4 权限表(Static_Permission) Static_Permission Static_User字段名 详细解释 类型 备注 PermissionID 编号 varchar(20) PK PermissionName 权限名称 varchar(20) PermissionNote 全息信息描述 varchar(20)

2.2.5 角色-权限表(Static_Role_Permission) Static_Role_Permission Static_User字段名 详细解释 类型 备注 RolePermissionID 角色权限编号 varchar(20) PK RoleID 角色编号 varchar(20) FK PermissionID 权限编号 varchar(20) FK RolePermissionNote 角色权限信息描述 varchar(20)

3 .net技术概要 3.1 WebService SoapHeader 对 SQL 数据库执行自定义身份验证和授权。在这种情况中,应向服务传递自定义凭据(如用户名和密码),并让服务自己处理身份验证和授权。 将额外的信息连同请求一起传递给 XML Web 服务的简便方法是通过 SOAP 标头。为此,需要在服务中定义一个从 SOAPHeader 派生的类,然后将服务的公共字段声明为该类型。这在服务的公共合同中公开,并且当从 WebServiceUtil.exe 创建代理时可由客户端使用,如下例所示:

using System.Web.Services; using System.Web.Services.Protocols;

// AuthHeader class extends from SoapHeader public class AuthHeader : SoapHeader { public string Username;