信息安全技术上机实验报告

- 格式:doc

- 大小:125.00 KB

- 文档页数:5

#### 一、实训背景随着信息技术的飞速发展,信息安全问题日益凸显。

为了提高我国信息安全技术水平,培养专业人才,我国高校普遍开展了信息安全技术的实训课程。

本报告旨在总结和反思我在信息安全技术实训过程中的所学所得。

#### 二、实训内容本次实训主要包括以下内容:1. 信息安全管理体系(ISMS):了解ISMS的范围定义、评审程序、实施方法等。

2. 信息安全风险评估:学习风险评估的方法、流程和工具,提高风险识别和应对能力。

3. 网络攻击与防御:掌握常见网络攻击手段、防御策略及安全防护技术。

4. 操作系统安全:了解操作系统安全机制、漏洞分析及防护措施。

5. 数据库安全:学习数据库安全策略、访问控制、加密技术等。

6. 网络安全协议:熟悉常见网络安全协议,如SSL/TLS、IPsec等。

7. 应用安全:掌握Web应用安全、移动应用安全等。

8. 信息安全法律法规:了解我国信息安全相关法律法规及政策。

#### 三、实训过程1. 理论学习:通过查阅资料、课堂讲解等方式,掌握信息安全基础知识。

2. 实验操作:在实验室环境下,动手实践,验证所学理论知识。

3. 项目实战:参与实际项目,解决实际问题,提高解决实际问题的能力。

4. 小组讨论:与团队成员共同探讨问题,分享经验,提高团队协作能力。

#### 四、实训收获1. 理论知识:掌握了信息安全基本概念、技术和管理方法。

2. 实践技能:提高了网络攻击与防御、操作系统安全、数据库安全等方面的实际操作能力。

3. 团队协作:学会了与他人合作,共同完成任务。

4. 问题解决能力:培养了分析问题、解决问题的能力。

#### 五、实训反思1. 理论学习与实践操作相结合:在实训过程中,发现理论知识与实践操作存在一定差距。

今后,应加强理论与实践的结合,提高实际操作能力。

2. 团队协作:在项目实战中,团队协作能力显得尤为重要。

今后,应加强团队协作,提高团队整体执行力。

3. 持续学习:信息安全技术更新迅速,应保持持续学习的态度,不断提高自身能力。

信息安全技术应用实习报告一、实习背景与目的随着互联网的普及和信息技术的发展,信息安全问题日益凸显,信息安全技术应用的重要性日益增大。

为了提高自己在信息安全领域的实际操作能力,我选择了信息安全技术应用实习项目。

本次实习旨在通过实际操作,了解和掌握信息安全技术应用的基本原理和方法,提高自己在信息安全领域的综合素质。

二、实习内容与过程1. 实习单位介绍本次实习单位是我国一家知名信息安全企业,主要从事信息安全技术研发、安全咨询和安全服务等工作。

实习期间,我主要负责协助工程师进行信息安全项目的实施和维护。

2. 实习内容(1)安全评估实习期间,我参与了多个安全评估项目,包括对企业的网络系统、应用系统和终端设备进行安全风险评估。

通过使用专业的评估工具,我发现并分析了企业存在的安全隐患,提出了针对性的安全改进措施。

(2)安全防护在安全防护方面,我参与了企业内部网络安全防护体系的搭建和维护工作。

通过配置防火墙、入侵检测系统和安全审计系统等安全设备,提高了企业内部网络的安全性。

(3)安全监控实习期间,我还参与了企业安全监控系统的搭建和运维工作。

通过实时监控企业网络和系统的运行状态,发现异常情况并及时处理,确保企业信息系统的安全稳定运行。

(4)应急响应在应急响应方面,我参与了企业信息安全应急响应团队的组建和训练工作。

通过模拟实战,提高了团队在面对信息安全事件时的快速反应和处理能力。

3. 实习过程在实习过程中,我认真学习了信息安全技术应用的相关知识,积极参与项目实践,不断提高自己的实际操作能力。

在工程师的指导下,我学会了使用各种安全工具和设备,掌握了信息安全项目实施的基本流程和方法。

三、实习收获与反思1. 实习收获通过本次实习,我深入了解了信息安全技术应用的基本原理和方法,提高了自己在信息安全领域的实际操作能力。

同时,我也学会了如何与企业同事有效沟通,提高了自己的团队协作能力。

2. 实习反思虽然我在实习过程中取得了一定的成绩,但同时也暴露出自己在信息安全领域的不足。

信息安全实验实习报告一、实习目的与背景随着信息化进程的不断推进,信息安全问题日益凸显,成为制约我国经济社会发展的重要因素。

为了提高我国信息安全人才的实践能力,培养具备实战经验的网络安全技术人才,本次实习旨在通过实际操作,使学生了解信息安全的基本原理,掌握信息安全实验技能,提升信息安全防护能力。

本次实习内容主要包括:密码学实验、网络攻防实验、漏洞分析与利用实验、安全防护技术实验等。

通过对这些实验的学习与实践,使学生熟练掌握信息安全实验工具,提高信息安全实验技能,为将来的信息安全工作打下坚实基础。

二、实习时间与地点实习时间:2021年6月1日至2021年6月30日实习地点:XX大学计算机实验室三、实习内容与过程1. 密码学实验密码学是信息安全领域的核心技术。

通过本次实验,学生需要掌握对称加密、非对称加密、哈希函数等基本概念,并学会使用相关工具进行加密和解密操作。

(1)学习对称加密算法(如DES、AES等)的原理和实现方式;(2)学习非对称加密算法(如RSA、ECC等)的原理和实现方式;(3)学习哈希函数(如MD5、SHA-1等)的原理和实现方式;(4)利用实验工具进行加密和解密操作,验证算法正确性。

2. 网络攻防实验网络攻防实验旨在让学生了解网络攻击的手段和防御策略,提高网络安全防护能力。

(1)学习网络攻击技术(如ARP欺骗、DNS劫持、端口扫描等);(2)学习网络防御技术(如防火墙、入侵检测系统、安全策略配置等);(3)利用实验工具进行攻防操作,锻炼实战能力;(4)分析实验结果,总结攻防经验。

3. 漏洞分析与利用实验漏洞分析与利用实验让学生了解软件漏洞的产生原因和利用方法,提高漏洞挖掘和利用能力。

(1)学习漏洞产生的原因和分类(如缓冲区溢出、格式化字符串漏洞等);(2)学习漏洞利用技术(如SQL注入、代码执行等);(3)利用实验工具进行漏洞挖掘和利用,验证漏洞存在性;(4)分析实验结果,提出修复漏洞的建议。

信息安全技术实习报告考核的内容,就是在公司的商务网站上任选一个页面,然后在规定的时间内做完,我还不错,技术比较熟练,是第四个做完的。

我是学院xx级信息安全系的学生,在去前毕业后,我来到了**公司进行实习工作,我主要做的是网站设计工作,我发现通过实习工作,自身专业技术提高的非常快,通过在**公司进行工作,我学到了很多在学校接触不到的东西,比如,学习能力、生存能力、与人沟通的能力等等。

现将我的实习情况汇报如下,请老师点评。

一、实习工作介绍我所在的这家公司,是一家做网上招商的商业网站,公司接收各种厂家提供的信息,然后由网络的技术人员,将商家的信息做成网页广告,然后挂在我们的网站上,以此达到商业推广的目的,类似我们公司的网站在同行业还有u88、28招商网等。

我和其它几位同事做为网络部的技术人员,主要的工作就是接收美工人员的网站模板,将其通过photoshop切片,然后导入dreamweaver进行排版,(排版主要使用css+div),并进一步的加以制作,完善美化,如加入js代码,或透明flash,因为网页是用css+div 进行排版的,所以在最后一步的时候,我们还需要进行浏览器测试,因为css+div排版方式有一个最大的缺点就是:浏览器不兼容的问题,典型的如:ie与 fireworks,因为各种浏览器使用的协议不同,所以会导致页面在最终浏览的时候有一些小问题,如:页面混乱,图片、文字之间的距离过大或过小,页面不美观等等,做为一个新人,我在有些方面的技术还很不成熟,所以在技术总监张伟的帮助下,解决了很多问题,所在我很感谢他,当每天我们做完网页后,都会在代码页面加入注释代码,在里面写上每个人姓名的汉语拼间和工作日期,这样方便月底做统计工作,公司领导会根据每个人的工作数量进行奖励,每做一个页面会有 2块的提成,虽然少点,但是积少成多,也是很可观的。

二、初来公司的时候(一)初级考试初来公司的时候,我们经过了初期考试,培训,与最终考试三个阶段,在接到公司让我面试的电话后,我来到了**公司,因为要干的是网页设计,所以要有一个小测验,技术总监要求我们在网上自找图片和文字,做一个简单的页面,要求是:什么样的页面都可以,考查的主要是面试者相关软件的操作能力与代码掌握的熟练成度,说实话,从毕业后,有一段时间没有写代码了,刚一上机,还有点生疏,但是凭借在学样扎实的学习功底,我很快就恢复了自己的英雄本色,将html代码写的很熟练,做了一个左右分栏的页面,没什么太大难度,技术总监看了以后,说不错,让我三天后参加培训,合格扣就可以正式上班了。

信息安全技术实验报告一.实验目的本实验旨在探究信息安全技术在网络通信中的应用,了解加密算法和数字签名的基本原理,并通过实际操作掌握其具体实现过程。

二.实验内容1.对称加密算法实验-选择一种对称加密算法,如DES或AES,了解其基本原理和加密流程。

- 使用Python编写对称加密算法的实现程序。

-在实验过程中,通过设计不同的密钥长度和明文信息,观察加密结果的变化。

2.非对称加密算法实验-选择一种非对称加密算法,如RSA,了解公钥和私钥的生成方法。

- 使用Python编写非对称加密算法的实现程序。

-在实验中,生成一对密钥,并将公钥用于加密明文,私钥用于解密密文。

观察加密和解密过程是否正确。

3.数字签名实验-了解数字签名的基本原理和应用场景。

- 使用Python编写数字签名的实现程序。

-在实验中,生成一对密钥,并使用私钥对明文进行签名,再使用公钥验证签名的正确性。

三.实验步骤及结果1.对称加密算法实验-选择了AES加密算法,其基本原理是将明文分组并通过多轮加密运算得到密文。

- 编写了Python程序实现AES加密算法,并进行了调试。

-在不同的密钥长度和明文信息下,得到了不同的加密结果。

观察到密钥长度的增加可以提高加密的安全性。

2.非对称加密算法实验-选择了RSA加密算法,其基本原理是使用两个密钥,公钥用于加密,私钥用于解密。

- 编写了Python程序实现RSA非对称加密算法,并进行了调试。

-成功生成了一对密钥,并使用公钥加密明文,私钥解密密文,观察到加密和解密结果正确。

3.数字签名实验-了解到数字签名可以保证数据的完整性和真实性。

- 编写了Python程序实现数字签名的生成和验证功能,并进行了调试。

-成功生成了一对密钥,并使用私钥对明文进行签名,再使用公钥验证签名的正确性。

四.实验总结本次实验通过对称加密算法、非对称加密算法和数字签名的实现,加深了对信息安全技术的理解和认识。

通过实际操作,掌握了加密算法和数字签名的基本原理和实现过程。

第1篇一、实验目的本次实验旨在通过实际操作,加深对信息安全理论知识的理解,提高实际操作能力,培养信息安全意识。

实验内容包括:1. 熟悉常用的信息安全工具和软件;2. 学习基本的加密和解密方法;3. 掌握常见的信息安全攻击和防范措施;4. 了解网络安全的防护策略。

二、实验原理信息安全是指保护信息在存储、传输和处理过程中的保密性、完整性和可用性。

本实验涉及以下原理:1. 加密技术:通过对信息进行加密,使未授权者无法获取原始信息;2. 解密技术:使用密钥对加密信息进行解密,恢复原始信息;3. 安全协议:确保信息在传输过程中的安全;4. 入侵检测:实时监控网络和系统,发现并阻止恶意攻击。

三、实验内容1. 加密与解密实验(1)使用RSA算法对文件进行加密和解密;(2)使用AES算法对文件进行加密和解密;(3)使用对称密钥和非对称密钥进行加密和解密。

2. 信息安全工具使用实验(1)使用Wireshark抓取网络数据包,分析网络通信过程;(2)使用Nmap进行网络扫描,发现目标主机的开放端口;(3)使用XSSTest进行跨站脚本攻击实验;(4)使用SQL注入攻击实验。

3. 信息安全防护实验(1)使用防火墙设置访问控制策略;(2)使用入侵检测系统(IDS)监控网络流量;(3)使用安全审计工具对系统进行安全审计。

四、实验步骤1. 安装实验所需软件,如Wireshark、Nmap、XSSTest等;2. 按照实验指导书的要求,进行加密和解密实验;3. 使用信息安全工具进行网络扫描、漏洞扫描和攻击实验;4. 设置防火墙和入侵检测系统,对网络进行安全防护;5. 使用安全审计工具对系统进行安全审计。

五、实验结果与分析1. 加密与解密实验:成功使用RSA和AES算法对文件进行加密和解密,验证了加密技术的有效性;2. 信息安全工具使用实验:成功使用Wireshark抓取网络数据包,分析网络通信过程;使用Nmap进行网络扫描,发现目标主机的开放端口;使用XSSTest和SQL 注入攻击实验,验证了信息安全工具的功能;3. 信息安全防护实验:成功设置防火墙和入侵检测系统,对网络进行安全防护;使用安全审计工具对系统进行安全审计,发现潜在的安全隐患。

信息安全技术实验报告信息安全技术实验报告1、引言在这一章节中,要介绍实验的背景和目的,并给出实验的整体概述。

2、实验设计在这一章节中,要详细说明实验的设计和方法,包括实验所使用的设备和工具,实验所涉及的软件和硬件环境,以及实验的步骤和流程。

3、实验结果在这一章节中,要展示实验的结果和数据,并进行相应的分析和解释。

需要提供实验数据的图表和说明,以支持实验结果的正确性和可靠性。

4、实验讨论在这一章节中,要对实验的结果进行详细的讨论和分析,包括实验结果与实验目的的一致性、实验中可能存在的不确定性和误差以及实验结果的意义和应用。

5、实验总结在这一章节中,要对整个实验进行总结和评价,并提出可能的改进和建议。

同时,还要对实验过程中的问题和困难进行反思和总结,以便未来的实验能够更加顺利和有效地进行。

6、附录在这一章节中,要给出实验过程中使用的代码、配置文件、数据等附件的详细说明和说明。

需要标明每个附件的名称、作用和相关信息。

本文所涉及的法律名词及注释:1、信息安全:指在计算机系统和网络中,保护信息及其基础设施不受未经授权的访问、使用、披露、破坏、修改、干扰,以确保信息的保密性、完整性和可用性的一系列措施和技术。

2、数据隐私:指个人或组织的敏感信息和个人身份信息等数据的保护,以确保不被未经授权的访问、使用、披露和存储。

3、网络攻击:指对计算机系统和网络进行非法的访问、入侵、破坏、干扰或盗取信息等行为。

4、防火墙:指一种安全设备或软件,用于过滤网络流量,防止未经授权的访问和网络攻击。

本文档涉及附件:1、实验代码:文件名为《实验代码:zip》,包含所有实验所需的代码和脚本文件。

2、实验数据:文件名为《实验数据:xlsx》,包含所有实验所的数据和结果。

3、实验配置文件:文件名为《实验配置文件:txt》,包含实验过程中使用的配置文件和参数。

《信息安全技术》实验3报告实验3报告:信息安全技术一、实验目的1.了解信息安全技术的概念和原则;2.掌握信息安全技术的实际应用;3.培养信息安全技术分析和解决问题的能力。

二、实验内容本次实验主要包括以下几个方面的内容:1.熟悉数据加密技术,了解对称密钥加密和非对称密钥加密的原理;2.掌握常用的对称密钥加密算法和非对称密钥加密算法;3. 利用Python编程实现对称密钥加密和非对称密钥加密的功能。

三、实验原理1.数据加密技术数据加密技术是信息安全技术中的重要组成部分。

它通过对数据进行加密,使得数据在传输和存储过程中不易被窃取和篡改,从而保护数据的机密性和完整性。

数据加密技术主要分为对称密钥加密和非对称密钥加密两种方式。

对称密钥加密:加密和解密使用相同的密钥,只有密钥的持有者才能解密数据。

常见的对称密钥加密算法有DES、3DES、AES等。

非对称密钥加密:加密和解密使用不同的密钥,即公钥和私钥。

通过公钥加密的数据只能由私钥解密,而私钥加密的数据只能由公钥解密。

常见的非对称密钥加密算法有RSA、ECC等。

2.对称密钥加密算法DES(Data Encryption Standard):是一种对称密钥加密算法,密钥长度为64位。

由于DES的密钥长度较短,易受到暴力破解攻击,因此逐渐被AES替代。

AES(Advanced Encryption Standard):是一种对称密钥加密算法,密钥长度可以为128位、192位或256位。

AES具有较高的安全性和效率,目前广泛应用于各个领域。

3.非对称密钥加密算法RSA(Rivest–Shamir–Adleman):是一种非对称密钥加密算法,密钥长度一般为1024位或2048位。

RSA算法通过大素数的因数分解问题来保证安全性,具有较高的安全性和广泛的应用。

ECC(Elliptic Curve Cryptography):是一种基于椭圆曲线数学问题的非对称密钥加密算法。

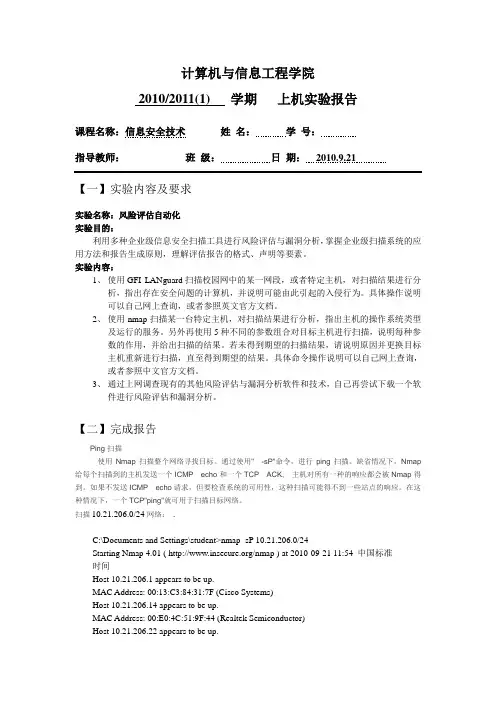

计算机与信息工程学院2010/2011(1) 学期上机实验报告课程名称:信息安全技术姓名:学号:指导教师:班日2010.9.21【一】实验内容及要求实验名称:风险评估自动化实验目的:利用多种企业级信息安全扫描工具进行风险评估与漏洞分析,掌握企业级扫描系统的应用方法和报告生成原则,理解评估报告的格式、声明等要素。

实验内容:1、使用GFI LANguard扫描校园网中的某一网段,或者特定主机,对扫描结果进行分析,指出存在安全问题的计算机,并说明可能由此引起的入侵行为。

具体操作说明可以自己网上查询,或者参照英文官方文档。

2、使用nmap扫描某一台特定主机,对扫描结果进行分析,指出主机的操作系统类型及运行的服务。

另外再使用5种不同的参数组合对目标主机进行扫描,说明每种参数的作用,并给出扫描的结果。

若未得到期望的扫描结果,请说明原因并更换目标主机重新进行扫描,直至得到期望的结果。

具体命令操作说明可以自己网上查询,或者参照中文官方文档。

3、通过上网调查现有的其他风险评估与漏洞分析软件和技术,自己再尝试下载一个软件进行风险评估和漏洞分析。

【二】完成报告Ping扫描使用Nmap扫描整个网络寻找目标。

通过使用"-sP"命令,进行ping扫描。

缺省情况下,Nmap 给每个扫描到的主机发送一个ICMP echo和一个TCP ACK,主机对所有一种的响应都会被Nmap得到。

如果不发送ICMP echo请求,但要检查系统的可用性,这种扫描可能得不到一些站点的响应。

在这种情况下,一个TCP"ping"就可用于扫描目标网络。

扫描10.21.206.0/24网络:.C:\Documents and Settings\student>nmap -sP 10.21.206.0/24Starting Nmap 4.01 ( /nmap ) at 2010-09-21 11:54 中国标准时间Host 10.21.206.1 appears to be up.MAC Address: 00:13:C3:84:31:7F (Cisco Systems)Host 10.21.206.14 appears to be up.MAC Address: 00:E0:4C:51:9F:44 (Realtek Semiconductor)Host 10.21.206.22 appears to be up.MAC Address: 00:E0:4C:57:09:B7 (Realtek Semiconductor) Host 10.21.206.29 appears to be up.MAC Address: 00:E0:4C:B3:12:B5 (Realtek Semiconductor) Host 10.21.206.30 appears to be up.MAC Address: 00:E0:4C:51:35:B4 (Realtek Semiconductor) Host 10.21.206.37 appears to be up.MAC Address: 00:09:FF:FF:35:C9 ( 2000 GmbH)Host 10.21.206.39 appears to be up.MAC Address: 00:09:4C:50:4D:BE (Communication Weaver Co.) Host 10.21.206.40 appears to be up.MAC Address: 00:E0:4C:51:35:C7 (Realtek Semiconductor) Host 10.21.206.41 appears to be up.MAC Address: 00:E0:4C:28:EE:66 (Realtek Semiconductor) Host 10.21.206.42 appears to be up.MAC Address: 00:E0:4C:50:5D:68 (Realtek Semiconductor) Host 10.21.206.43 appears to be up.MAC Address: 00:E0:4C:54:81:F7 (Realtek Semiconductor) Host 10.21.206.44 appears to be up.MAC Address: 00:E0:4C:4C:47:5D (Realtek Semiconductor) Host 10.21.206.46 appears to be up.MAC Address: 00:E0:4C:B3:12:BF (Realtek Semiconductor) Host 10.21.206.47 appears to be up.MAC Address: 00:E0:4C:B3:12:CB (Realtek Semiconductor) Host 10.21.206.49 appears to be up.MAC Address: 00:E0:4C:A4:2D:B8 (Realtek Semiconductor) Host 10.21.206.50 appears to be up.MAC Address: 00:E0:4C:A4:2D:EB (Realtek Semiconductor) Host 10.21.206.54 appears to be up.MAC Address: 00:E0:4C:75:63:94 (Realtek Semiconductor) Host 10.21.206.59 appears to be up.MAC Address: 00:E0:4C:50:0F:88 (Realtek Semiconductor) Host 10.21.206.60 appears to be up.MAC Address: 00:E0:4C:C2:77:24 (Realtek Semiconductor) Host 10.21.206.61 appears to be up.MAC Address: 00:E0:4C:12:DC:E5 (Realtek Semiconductor) Host 10.21.206.62 appears to be up.MAC Address: 00:E0:4C:4C:49:CB (Realtek Semiconductor) Host 10.21.206.63 appears to be up.MAC Address: 00:E0:4C:B3:12:DA (Realtek Semiconductor) Host 10.21.206.67 appears to be up.MAC Address: 00:E0:4C:47:AC:D0 (Realtek Semiconductor) Host 10.21.206.68 appears to be up.MAC Address: 00:E0:4C:B3:12:DD (Realtek Semiconductor)MAC Address: 00:E0:4C:B3:11:C6 (Realtek Semiconductor)Host 10.21.206.99 appears to be up.MAC Address: 00:E0:4C:50:4A:60 (Realtek Semiconductor)Nmap finished: 256 IP addresses (27 hosts up) scanned in 7.046 seconds端口扫描(Port Scanning)一个攻击者使用TCP连接扫描非常容易被发现,因为Nmap将使用connect()系统调用打开目标机上相关端口的连接,并完成三次TCP握手。

信息安全实验报告一、实验目的随着信息技术的飞速发展,信息安全问题日益凸显。

本次实验的目的在于深入了解信息安全的重要性,通过实际操作和分析,掌握常见的信息安全攻击与防御手段,提高对信息安全风险的识别和应对能力。

二、实验环境本次实验在以下环境中进行:1、操作系统:Windows 10 专业版2、应用软件:Wireshark 网络协议分析工具、Metasploit 渗透测试框架、Nmap 网络扫描工具等3、网络环境:实验室内部局域网三、实验内容(一)网络扫描与漏洞探测使用 Nmap 工具对目标网络进行扫描,获取网络中的主机信息、开放端口和服务等。

通过分析扫描结果,发现了一些潜在的安全漏洞,如某些主机开放了不必要的端口,可能会被攻击者利用。

(二)密码破解实验选取了一些常见的密码加密算法,如 MD5、SHA-1 等,使用相应的破解工具进行密码破解实验。

结果表明,简单的密码容易被快速破解,强调了设置复杂密码的重要性。

(三)网络嗅探与数据包分析利用 Wireshark 工具进行网络嗅探,捕获网络中的数据包。

对捕获的数据包进行详细分析,包括源地址、目的地址、协议类型、数据内容等。

通过分析发现了一些异常的网络流量,如大量的广播包可能是网络攻击的前奏。

(四)SQL 注入攻击实验搭建了一个简单的 Web 应用程序,并尝试进行 SQL 注入攻击。

成功地通过输入恶意的 SQL 语句获取了数据库中的敏感信息,揭示了Web 应用中 SQL 注入漏洞的严重威胁。

(五)缓冲区溢出攻击实验通过编写特定的程序,尝试进行缓冲区溢出攻击。

了解了缓冲区溢出攻击的原理和危害,以及如何通过合理的编程和安全机制来防范此类攻击。

四、实验结果与分析(一)网络扫描与漏洞探测结果分析Nmap 扫描结果显示,部分主机存在开放端口过多、服务版本过低等问题。

这些漏洞可能被黑客利用进行进一步的攻击,如端口扫描、服务漏洞利用等。

(二)密码破解实验结果分析简单的密码如“123456”、“password”等在短时间内就被破解,而复杂的密码如包含大小写字母、数字和特殊字符的组合则具有较高的安全性。

信息技术安全应用专业实训报告一、实习目的本次实习的主要目的是为了提高我在信息技术安全应用方面的实践能力和专业素养,增强我对实际工作的了解和认识,为未来的职业发展做好准备。

二、实习岗位的认识和见解在实习期间,我深刻认识到信息技术安全应用的重要性,以及在实际工作中所扮演的关键角色。

作为一个信息安全工程师,不仅需要具备扎实的专业知识,还需要良好的沟通协作能力,以应对不断变化的网络环境。

三、实习过程中发现的问题和解决问题的方法在实习过程中,我遇到了一些问题。

例如,在面对复杂的网络环境时,如何快速准确地定位并解决安全问题。

针对这个问题,我通过查阅相关资料、请教同事以及实践操作等方式,逐渐掌握了解决这类问题的技巧和方法。

四、对实习过程的总结和收获通过这次实习,我不仅提高了自己的专业技能,还增强了对实际工作的了解和认识。

我深刻认识到,只有将理论知识与实践相结合,才能更好地理解和掌握专业知识。

此外,我也学会了如何更好地与同事沟通协作,以应对工作中的挑战。

五、对实习过程中不足之处的建议在实习过程中,我认为自己在某些方面还有待提高。

例如,在面对复杂问题时,我需要进一步提高自己的分析问题和解决问题的能力。

此外,我也希望在未来的实习中,能够有更多机会参与到项目的整体规划和实施中,以提升自己的综合素质。

六、个人对实习过程中的体会和收获通过这次实习,我深刻体会到了信息技术安全应用的重要性和实际工作的复杂性。

在这个过程中,我不仅提高了自己的专业技能,还学会了如何更好地与同事沟通协作。

同时,我也认识到了自己的不足之处,将在未来的学习和工作中更加努力地提高自己。

网络与信息安全技术实验报告一、实验目的随着信息技术的飞速发展,网络与信息安全问题日益凸显。

本次实验的目的在于深入了解网络与信息安全技术的原理和应用,通过实际操作和实验分析,提高对网络攻击与防御的认识和应对能力,增强信息安全意识,为保障网络环境的安全稳定奠定基础。

二、实验环境本次实验在以下环境中进行:1、操作系统:Windows 10 专业版2、实验软件:Wireshark 网络协议分析工具、Nmap 端口扫描工具、Metasploit 渗透测试框架等三、实验内容与步骤(一)网络数据包捕获与分析1、打开 Wireshark 软件,选择合适的网络接口进行数据包捕获。

2、在捕获过程中,访问了一些常见的网站,如百度、淘宝等,并进行了文件下载操作。

3、停止捕获后,对捕获到的数据包进行分析。

重点关注了 TCP 三次握手、HTTP 请求与响应、DNS 查询等过程。

通过分析 TCP 三次握手,了解了建立连接的过程和相关标志位的变化。

对 HTTP 请求与响应的分析,掌握了网页访问时的数据传输格式和内容。

DNS 查询的分析有助于了解域名解析的过程和机制。

(二)端口扫描与服务探测1、运行 Nmap 工具,对目标主机进行端口扫描。

2、设定了不同的扫描参数,如全端口扫描、特定端口扫描等。

3、对扫描结果进行分析,确定目标主机开放的端口以及可能运行的服务。

发现开放的端口如80(HTTP)、443(HTTPS)、22(SSH)等。

根据端口对应的服务,初步评估目标主机的安全性。

(三)漏洞利用与渗透测试1、利用 Metasploit 框架,选择了一些常见的漏洞模块进行测试。

2、对目标主机进行了漏洞扫描,发现了一些可能存在的安全漏洞。

3、尝试利用漏洞获取系统权限,如通过弱口令漏洞登录系统。

四、实验结果与分析(一)网络数据包捕获与分析结果1、 TCP 三次握手过程正常,标志位的变化符合标准协议。

2、 HTTP 请求与响应中,未发现明显的异常数据传输,但部分网站的响应时间较长,可能与网络拥堵或服务器负载有关。

浙江金融职业学院实训报告

课程名称:《信息安全技术技术》实验名称:信息安全与信息泄露

姓名成绩

学号教师马辉

备注

第1页共2页

浙江金融职业学院《信息安全技术基础》实训报告

一、实训目的

通过查找、阅读相关资料,了解、总结导致信息不安全的相关因素,通过对典型事件的分析,了解信息泄密的途径和危害,并引导思考自己改怎么做。

二、实训环境

PC机+Windows XP操作系统;

三、实训内容

实践1:了解、总结导致信息不安全的相关因素

(此处输入实训内容)

我的观点:

在我的学习、工作过程中,我应该怎么做

实践2:了解,分析信息泄密的途径和危害

(此处输入实训内容)

我的观点:

在我的学习、工作过程中,我应该怎么做

四、实训分析与体会

(谈谈自己这次实训操作的体会)

- 2 -。

信息安全技术实验报告实验名称:公钥加密算法的实现------------------------------------------------------------------------------ 一、实验目的分析指数加密、背包加密算法和RSA加密算法流程并写出源程序代码,理解指数加密、背包加密算法和RSA加密算法算法原理。

二、实验环境(软件、硬件及条件)硬件:运行Windows 操作系统的计算机软件:操作系统:Windows XP环境:JCreator三、实验步骤1)分析----源程序----编译-----调试。

四、实验分析1、RSA加密算法的实现:public class RSATest {public static void main(String args[]){int m =13;//明文RSA rsa = new RSA();System.out.println("明文:"+m);System.out.println("密文:"+rsa.rsaJia(m));System.out.println("加密后解密的明文:"+rsa.rsaJie(rsa.rsaJia(m)));}}class RSA{int p =3;int q = 5;int r = 0;int d = 1;int e =11;int pq=0;//(p-1)(q-1)int C = 0;//密文int P = 0;//明文RSA(){r = p*q;pq =(p-1)*(q-1);while(true){if((e*d)%pq == (1 % pq) ){break;}d++;}System.out.println("r="+r);System.out.println("d="+d);System.out.println("(p-1)(q-1)="+pq);}public int rsaJia(int P){C = (int)Math.pow(P, e)%r;return C;}public int rsaJie(int C){P = (int)Math.pow(C, d)%r;return P;}}2、背包加密算法的实现:public class BeibaoTest {public static void main(String args[]) throws Exception{ Beibao beibao = new Beibao();int[] m = new int[]{0,0,1,1,1};System.out.print("明文:");for(int b : m){System.out.print(b);}System.out.println();System.out.println("密文:"+beibao.jiami(m));System.out.print("加密后再解密的明文:");for(int a : beibao.jiemi(beibao.jiami(m))){System.out.print(a);}}}class Beibao{int[] a = new int[]{3,6,10,22,44};int[] b ;int[] bww ;//b乘以ww,再求模int m = 89;int w = 67;int ww = 4;Beibao(){b = new int[a.length];bww = new int[a.length];for(int i = 0 ;i<a.length;i++){int j =1;while(true){if((j%m) == (w*a[i])%m){b[i] =j;bww[i] =(j*ww)%m;break;}j++;}}System.out.print("d的数值:");for(int bb : b){System.out.print(bb+" ");}System.out.println();}public int jiami(int[] m) throws Exception{int sum=0;if(m.length != a.length){throw new Exception("m和a的长度不一致!");}for(int i =0;i<m.length;i++){sum = sum +b[i]*m[i];}return sum;}public int[] jiemi(int c){int x[] = new int[bww.length];c = (c*ww)%m;//c乘以ww,再求模for(int i=bww.length-1;i>=1;i--){int sum=0;//for(int j =0;j<i;j++){sum = sum+bww[j];}if(sum < c){x[i]=1;c = c-bww[i];}else{x[i]=0;}}if(c > 0){x[0]=1;}else{x[0]=0;}return x;}}3、指数加密算法的实现:import java.math.BigInteger;public class ZhishuTest {public static void main(String args[]){int[] M = new int[]{1520,111,802,1004,2417,1800};//字母数字化成数字串的数组zhishu zhishu = new zhishu();String mmm ="";//明文字符串String c ="";//密文字符串String mm ="";//密文转换的明文字符串for(int m : M){mmm = mmm + buling(m);c = c + buling(zhishu.jiami(m));mm = mm+buling(zhishu.jiemi(zhishu.jiami(m)));}System.out.println("明文:"+mmm);System.out.println("密文:"+c);System.out.println("加密后解密的明文:"+mm);}/*** 不够长度四,就补零* @param a* @return*/public static String buling(int a){String b =a+"";if(b.length() < 4){b = "0"+b;}return b;}}class zhishu{int p = 2633;int e = 29;int c ;int d =1;BigInteger bi;//大数变量zhishu(){while(true){if((d*e)%(p-1) ==(1%(p-1))){break;}d++;}System.out.println("d="+d);}/*** 指数加密* @param m 明文* @return*/public int jiami(int m){bi = new BigInteger(""+m);c=bi.pow(e).mod(new BigInteger(p+"")).intValue();return c;}/*** 指数解密* @param c 密文* @return*/public int jiemi(int c){int m=1;//明文变量bi = new BigInteger(""+c);int a = bi.pow(d).mod(new BigInteger(""+p)).intValue();while(true){if(a == m%p){break;}m++;}return m;}}五、附件1、RSA加密算法的实现2、背包加密算法的实现3、指数加密算法的实现六、实验结论通过这次上机作业,加深了我对指数加密、背包加密算法和RSA加密算法的理解,理解了指数加密、背包加密算法和RSA加密算法的实现原理,在调试程序时,获得了许多经验。

集美大学计算机工程学院实验报告课程名称:计算机信息安全技术班级:计算12实验成绩:指导教师:付永钢姓名:学号:20上机实践日期:2014实验项目名称:使用L0phtcrack破解Windows 2000密码实验项目编号:实验二组号:上机实践时间:4 学时一实验目的通过密码破解工具的使用,了解帐号的安全性,掌握安全口令的设置原则,以保护帐号口令的安全。

二实验原理口令密码应该说是用户最重要的一道防护门,如果密码被破解了,那么用户的信息将很容易被窃取。

随着网络黑客攻击技术的增强和提高,许多口令都可能被攻击和破译,这就要求用户提高对口令安全的认识。

一般入侵者常常通过下面几种方法获取用户的密码口令,包括口令扫描、Sniffer密码嗅探、暴力破解、社会工程学(即通过欺诈手段获取)以及木马程序或键盘记录程序等手段。

有关系统用户帐户密码口令的破解主要是基于密码匹配的破解方法,最基本的方法有两个,即穷举法和字典法。

穷举法是效率最低的办法,将字符或数字按照穷举的规则生成口令字符串,进行遍历尝试。

在口令稍微复杂的情况下,穷举法的破解速度很低。

字典法相对来说较高,它用口令字典中事先定义的常用字符去尝试匹配口令。

口令字典是一个很大的文本文件,可以通过自己编辑或者由字典工具生成,里面包含了单词或者数字的组合。

如果你的密码就是一个单词或者是简单的数字组合那么破解者就可以很轻易的破解密码。

常用的密码破解工具和审核工具很多,例如Windows平台口令的L0phtCrack、WMICracker、SAMInside等。

通过这些工具的使用,可以了解口令的安全性。

三实验环境一台装有Windows 2000/XP系统的计算机,安装L0phtCrack5.04、SAMInside的密码破解工具。

四实验内容和任务在本ftp中提供L0phtCrack6和L0phtCrack5(破解版) ,SAMInside。

注意:L0phtCrack6未破解,只可以使用15天。

信息安全实验报告总结信息安全实验是一门重要的实践课程,旨在通过实际操作来提升学生的信息安全意识和技能。

本次实验我主要学习了渗透测试、漏洞扫描和网络攻防等内容,对信息安全有了更深入的了解和体验。

通过实验,我对信息安全的重要性有了更深刻的认识,并且掌握了一些基本的信息安全防护措施。

首先,我学习了渗透测试的基本概念和原理。

渗透测试是通过模拟黑客攻击的方式,测试系统和网络的安全性。

在实验中,我们使用了一些常用的渗透测试工具,例如Nessus、Metasploit等,对指定的目标系统进行了渗透测试。

通过实验,我了解到了渗透测试的流程和方法,以及常见的漏洞类型和防护措施。

这些知识对于我以后从事信息安全相关工作具有重要的指导意义。

其次,我学习了漏洞扫描的基本原理和方法。

漏洞扫描是通过扫描目标系统的漏洞,发现系统中存在的安全隐患。

在实验中,我们使用了一些常用的漏洞扫描工具,例如OpenVAS、Nexpose等,对目标系统进行了漏洞扫描。

通过实验,我了解到了漏洞扫描的原理和流程,以及常见的漏洞类型和修复方法。

这些知识对于我在以后的工作中进行系统安全检测和漏洞修复非常有帮助。

最后,我学习了网络攻防的基本概念和技术。

网络攻防是指对网络系统进行攻击和防御的过程。

在实验中,我们通过搭建实验环境,模拟了一些常见的网络攻击和防御场景,例如DDoS攻击、防火墙设置等。

通过实验,我了解到了网络攻防的基本原理和方法,以及常见的攻击技术和防护措施。

这些知识对于我在以后的工作中进行网络安全防护具有重要的作用。

通过本次实验,我不仅掌握了一些信息安全工具和技术,还提高了我的动手能力和解决问题的能力。

在实验过程中,我遇到了一些困难和挑战,但通过和同学的讨论和老师的指导,我成功地克服了困难,取得了实验的预期效果。

通过本次实验,我也认识到信息安全是一个不断发展和演变的领域,我们必须不断学习和提升自己的技能,才能跟上信息安全的步伐。

在以后的学习和工作中,我将继续学习和关注信息安全领域的最新技术和发展动态,提高自己的信息安全意识和能力。

河北科技大学经济管理学院《信息安全风险评估》实验报告一、实验目的:1、了解信息安全风险评估的工作流程;2、会使用MSAT软件做出风险评估分析;二、实验设备:每人一组,每人一台计算机。

三、实验内容:1、使用X-SCAN检测系统的漏洞;2、使用第二次实验中的方法加固windows操作系统;3、以学校的上机机房为基础环境,独立完成资产识别、威胁识别和脆弱性识别三部分,做出评估分析并独立完成实验报告;四、实验步骤:步骤1:描述被评估的机房所用的信息系统的特征:MIS是一个利用计算机硬件和软件,手工作业,分析、计划、控制和决策模型,以及数据库的用户一机器系统。

它能提供信息,支持企业或组织的运行、管理和决策。

MIS是一个具有高度复杂性、多元性和综合性的人机系统,它全面使用现代计算机技术、网络通讯技术、数据库技术及管理科学、运筹学、统计学、模型论和各种最优化技术,为经营管理和决策服务。

MIS是一个由人、计算机等组成的能进行信息的收集、传递、储存、加工、维护和使用的系统。

它能实测企业的各种运行情况,利用过去数据预测未来,从企业全局出发辅助企业进行决策;利用信息控制企业的行为;帮助企业实现其规划目标。

MIS是一个以人为主导,利用计算机硬件、软件、网络通信设备以及其他办公设备,进行信息的收集、传输、加工、储存、更新和维护,以企业战略竞优,提高效益和效率为目的,支持企业高层决策、中层控制、基层运作的集成化的人机系统。

对系统边界的刻画:系统边界,即系统包含的功能与系统不包含的功能之间的界限。

一般在系统分析阶段定义,只有明确了系统边界,才能继续进行下面的分析、设计等工作。

系统都被一组将它们与环境分开的边界所包围。

系统的边界存在于一个连续体中。

系统首先必须能够通过边界导入(人,原材料,输入信息),然后与外界交换成品,服务和输出信息。

步骤2:威胁源识别:硬件故障、火灾、电力故障、软件缺陷、不恰当的配置和操作、拒绝服务攻击、各类软件后门或后门软件、恶意软件、设备或软件被控制或破坏、口令的暴力攻击、流量过载、等。

计算机与信息工程学院2010/2011(1) 学期上机实验报告课程名称:信息安全技术姓名:学号:指导教师:班日2010.9.21【一】实验内容及要求实验名称:风险评估自动化实验目的:利用多种企业级信息安全扫描工具进行风险评估与漏洞分析,掌握企业级扫描系统的应用方法和报告生成原则,理解评估报告的格式、声明等要素。

实验内容:1、使用GFI LANguard扫描校园网中的某一网段,或者特定主机,对扫描结果进行分析,指出存在安全问题的计算机,并说明可能由此引起的入侵行为。

具体操作说明可以自己网上查询,或者参照英文官方文档。

2、使用nmap扫描某一台特定主机,对扫描结果进行分析,指出主机的操作系统类型及运行的服务。

另外再使用5种不同的参数组合对目标主机进行扫描,说明每种参数的作用,并给出扫描的结果。

若未得到期望的扫描结果,请说明原因并更换目标主机重新进行扫描,直至得到期望的结果。

具体命令操作说明可以自己网上查询,或者参照中文官方文档。

3、通过上网调查现有的其他风险评估与漏洞分析软件和技术,自己再尝试下载一个软件进行风险评估和漏洞分析。

【二】完成报告Ping扫描使用Nmap扫描整个网络寻找目标。

通过使用"-sP"命令,进行ping扫描。

缺省情况下,Nmap 给每个扫描到的主机发送一个ICMP echo和一个TCP ACK,主机对所有一种的响应都会被Nmap得到。

如果不发送ICMP echo请求,但要检查系统的可用性,这种扫描可能得不到一些站点的响应。

在这种情况下,一个TCP"ping"就可用于扫描目标网络。

扫描10.21.206.0/24网络:.C:\Documents and Settings\student>nmap -sP 10.21.206.0/24Starting Nmap 4.01 ( /nmap ) at 2010-09-21 11:54 中国标准时间Host 10.21.206.1 appears to be up.MAC Address: 00:13:C3:84:31:7F (Cisco Systems)Host 10.21.206.14 appears to be up.MAC Address: 00:E0:4C:51:9F:44 (Realtek Semiconductor)Host 10.21.206.22 appears to be up.MAC Address: 00:E0:4C:57:09:B7 (Realtek Semiconductor) Host 10.21.206.29 appears to be up.MAC Address: 00:E0:4C:B3:12:B5 (Realtek Semiconductor) Host 10.21.206.30 appears to be up.MAC Address: 00:E0:4C:51:35:B4 (Realtek Semiconductor) Host 10.21.206.37 appears to be up.MAC Address: 00:09:FF:FF:35:C9 ( 2000 GmbH)Host 10.21.206.39 appears to be up.MAC Address: 00:09:4C:50:4D:BE (Communication Weaver Co.) Host 10.21.206.40 appears to be up.MAC Address: 00:E0:4C:51:35:C7 (Realtek Semiconductor) Host 10.21.206.41 appears to be up.MAC Address: 00:E0:4C:28:EE:66 (Realtek Semiconductor) Host 10.21.206.42 appears to be up.MAC Address: 00:E0:4C:50:5D:68 (Realtek Semiconductor) Host 10.21.206.43 appears to be up.MAC Address: 00:E0:4C:54:81:F7 (Realtek Semiconductor) Host 10.21.206.44 appears to be up.MAC Address: 00:E0:4C:4C:47:5D (Realtek Semiconductor) Host 10.21.206.46 appears to be up.MAC Address: 00:E0:4C:B3:12:BF (Realtek Semiconductor) Host 10.21.206.47 appears to be up.MAC Address: 00:E0:4C:B3:12:CB (Realtek Semiconductor) Host 10.21.206.49 appears to be up.MAC Address: 00:E0:4C:A4:2D:B8 (Realtek Semiconductor) Host 10.21.206.50 appears to be up.MAC Address: 00:E0:4C:A4:2D:EB (Realtek Semiconductor) Host 10.21.206.54 appears to be up.MAC Address: 00:E0:4C:75:63:94 (Realtek Semiconductor) Host 10.21.206.59 appears to be up.MAC Address: 00:E0:4C:50:0F:88 (Realtek Semiconductor) Host 10.21.206.60 appears to be up.MAC Address: 00:E0:4C:C2:77:24 (Realtek Semiconductor) Host 10.21.206.61 appears to be up.MAC Address: 00:E0:4C:12:DC:E5 (Realtek Semiconductor) Host 10.21.206.62 appears to be up.MAC Address: 00:E0:4C:4C:49:CB (Realtek Semiconductor) Host 10.21.206.63 appears to be up.MAC Address: 00:E0:4C:B3:12:DA (Realtek Semiconductor) Host 10.21.206.67 appears to be up.MAC Address: 00:E0:4C:47:AC:D0 (Realtek Semiconductor) Host 10.21.206.68 appears to be up.MAC Address: 00:E0:4C:B3:12:DD (Realtek Semiconductor)MAC Address: 00:E0:4C:B3:11:C6 (Realtek Semiconductor)Host 10.21.206.99 appears to be up.MAC Address: 00:E0:4C:50:4A:60 (Realtek Semiconductor)Nmap finished: 256 IP addresses (27 hosts up) scanned in 7.046 seconds端口扫描(Port Scanning)一个攻击者使用TCP连接扫描非常容易被发现,因为Nmap将使用connect()系统调用打开目标机上相关端口的连接,并完成三次TCP握手。

黑客登录到主机将显示开放的端口。

一个tcp连接扫描使用"-sT"命令如下。

隐蔽扫描(Stealth Scanning)如果一个攻击者不愿在扫描时使其信息被记录在目标系统日志上,TCP SYN扫描可帮你的忙,他非常少会在目标机上留下记录,三次握手的过程从来都不会完全实现。

通过发送一个SYN包(是TCP协议中的第一个包)开始一次SYN的扫描。

所有开放的端口都将有一个SYN|ACK响应。

然而,攻击者发送一个RST替代ACK,连接中止。

三次握手得不到实现,也就非常少有站点能记录这样的探测。

如果是关闭的端口,对最初的SYN信号的响应也会是RST,让NMAP知道该端口不在监听。

"-sS"命令将发送一个SYN 扫描探测主机或网络:C:\Documents and Settings\student>nmap -sS 10.21.206.22Starting Nmap 4.01 ( /nmap ) at 2010-09-21 11:59 中国标准时间Interesting ports on 10.21.206.22:(The 1664 ports scanned but not shown below are in state: closed)PORT STA TE SERVICE25/tcp open smtp80/tcp open http135/tcp open msrpc139/tcp open netbios-ssn443/tcp open https445/tcp open microsoft-ds1029/tcp open ms-lsa7000/tcp open afs3-fileserverMAC Address: 00:09:4C:57:FB:F2 (Communication Weaver Co.)Nmap finished: 1 IP address (1 host up) scanned in 1.922 secondsUDP扫描(UDP Scanning)如果一个攻击者寻找一个流行的UDP漏洞,比如rpcbind漏洞或cDc Back Orifice。

为了查出哪些端口在监听,则进行UDP扫描,即可知哪些端口对UDP是开放的。

Nmap将发送一个O字节的UDP包到每个端口。

如果主机返回端口不可达,则表示端口是关闭的。

但这种方法受到时间的限制,因为大多数的UNIX主机限制ICMP错误速率。

幸运的是,Nmap本身检测这种速率并自身减速,也就不会产生溢出主机的情况。

C:\Documents and Settings\student>nmap -sU 10.21.206.22Starting Nmap 4.01 ( /nmap ) at 2010-09-21 12:00 中国标准时间Interesting ports on 10.21.206.22:(The 1473 ports scanned but not shown below are in state: closed)PORT STA TE SERVICE123/udp open|filtered ntp137/udp open|filtered netbios-ns138/udp open|filtered netbios-dgm445/udp open|filtered microsoft-ds500/udp open|filtered isakmp1900/udp open|filtered UPnP3456/udp open|filtered IISrpc-or-vat4500/udp open|filtered sae-urn7000/udp open|filtered afs3-fileserverMAC Address: 00:09:4C:57:FB:F2 (Communication Weaver Co.)Nmap finished: 1 IP address (1 host up) scanned in 3.187 seconds主机的操作系统类型。