万方数据

万方数据

万方数据

万方数据

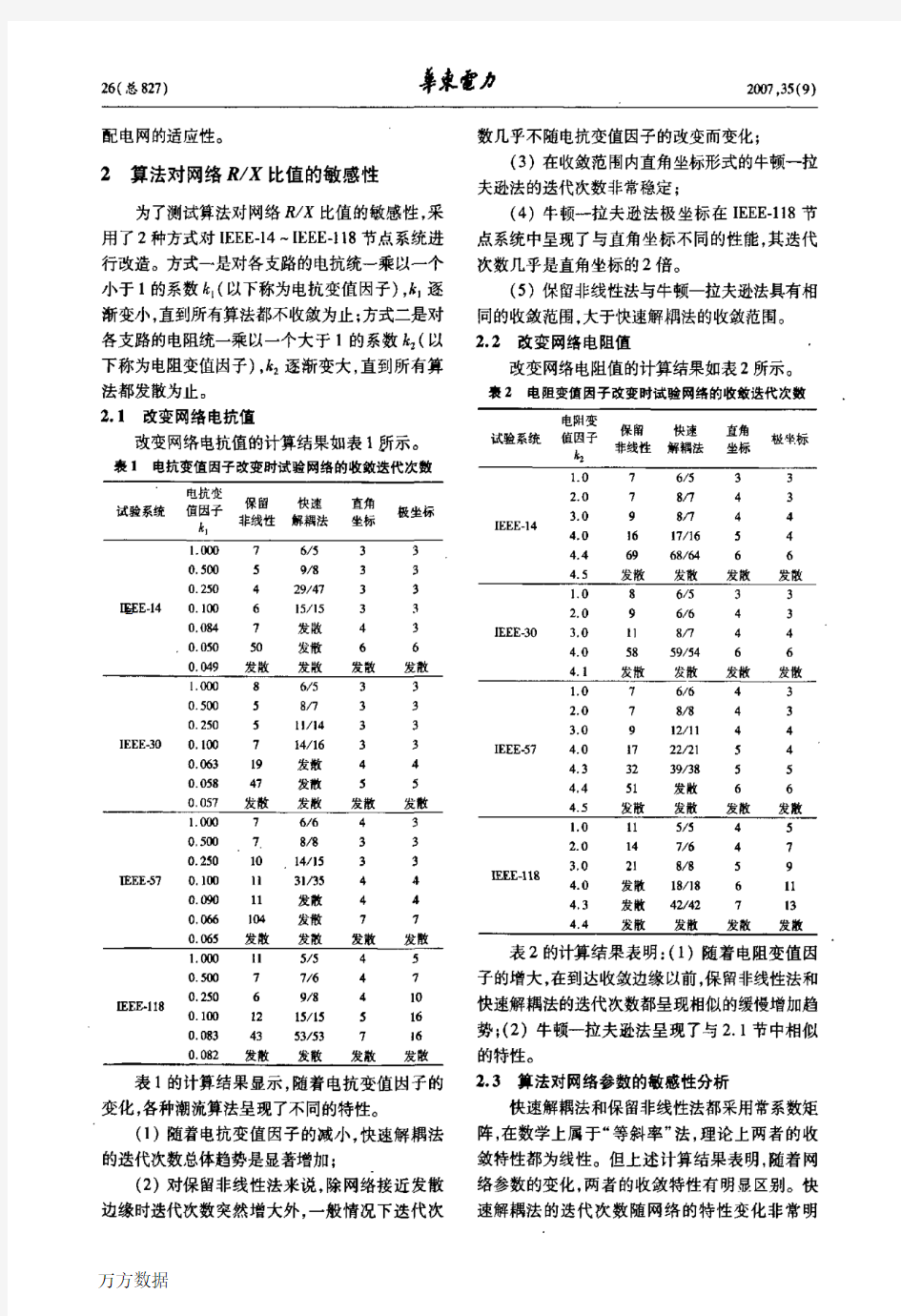

几种潮流算法性能的比较

作者:王淳, 程浩忠, WANG Chun, CHENG Hao-zhong

作者单位:王淳,WANG Chun(南昌大学,信息工程学院,江西,南昌,330031;上海交通大学,电气工程系,上海,200240), 程浩忠,CHENG Hao-zhong(上海交通大学,电气工程系,上海,200240)

刊名:

华东电力

英文刊名:EAST CHINA ELECTRIC POWER

年,卷(期):2007,35(9)

参考文献(7条)

1.Van Amerongen R A M A general-purpose version of the fast decoupled loadflow[外文期刊] 1989(02)

2.Stott B;Arsac O Fast decoupled loadflow 1974(03)

3.Stott B Review of load flow calculation methods[外文期刊] 1974(07)

4.Iwamoto S;Tamura Y A fast load flow method retaining nonlineafity 1978(05)

5.Jovanovic S M;Babic B S Decoupled and Decomposed Power Flow Solution Method 1987(01)

6.Tinney W F;Hart C E Power flow solution by Newton′s method 1967(11)

7.Brown H E Power Flow Solution by Impedance Matrix iterative method 1963

本文链接:https://www.doczj.com/doc/a510546032.html,/Periodical_hddl200709007.aspx

摩斯密码以及十种常用加密方法 ——阿尔萨斯大官人整理,来源互联网摩斯密码的历史我就不再讲了,各位可以自行百度,下面从最简单的开始:时间控制和表示方法 有两种“符号”用来表示字元:划(—)和点(·),或分别叫嗒(Dah)和滴(Dit)或长和短。 用摩斯密码表示字母,这个也算作是一层密码的: 用摩斯密码表示数字:

用摩斯密码表示标点符号: 目前最常用的就是这些摩斯密码表示,其余的可以暂时忽略 最容易讲的栅栏密码: 手机键盘加密方式,是每个数字键上有3-4个字母,用两位数字来表示字母,例如:ru用手机键盘表示就是:7382, 那么这里就可以知道了,手机键盘加密方式不可能用1开头,第二位数字不可能超过4,解密的时候参考此

关于手机键盘加密还有另一种方式,就是拼音的方式,具体参照手机键盘来打,例如:“数字”表示出来就是:748 94。在手机键盘上面按下这几个数,就会出现:“数字”的拼音 手机键盘加密补充说明:利用重复的数字代表字母也是可以的,例如a可以用21代表,也可以用2代表,如果是数字9键上面的第四个字母Z也可以用9999来代表,就是94,这里也说明,重复的数字最小为1位,最大为4位。 电脑键盘棋盘加密,利用了电脑的棋盘方阵,但是个人不喜这种加密方式,因需要一个一个对照加密

当铺密码比较简单,用来表示只是数字的密码,利用汉字来表示数字: 电脑键盘坐标加密,如图,只是利用键盘上面的字母行和数字行来加密,下面有注释: 例:bye用电脑键盘XY表示就是: 351613

电脑键盘中也可参照手机键盘的补充加密法:Q用1代替,X可以用222来代替,详情见6楼手机键盘补充加密法。 ADFGX加密法,这种加密法事实上也是坐标加密法,只是是用字母来表示的坐标: 例如:bye用此加密法表示就是:aa xx xf 值得注意的是:其中I与J是同一坐标都是gd,类似于下面一层楼的方法:

排序算法 一、插入排序(Insertion Sort) 1. 基本思想: 每次将一个待排序的数据元素,插入到前面已经排好序的数列中的适当位置,使数列依然有序;直到待排序数据元素全部插入完为止。 2. 排序过程: 【示例】: [初始关键字] [49] 38 65 97 76 13 27 49 J=2(38) [38 49] 65 97 76 13 27 49 J=3(65) [38 49 65] 97 76 13 27 49 J=4(97) [38 49 65 97] 76 13 27 49 J=5(76) [38 49 65 76 97] 13 27 49 J=6(13) [13 38 49 65 76 97] 27 49 J=7(27) [13 27 38 49 65 76 97] 49 J=8(49) [13 27 38 49 49 65 76 97] Procedure InsertSort(Var R : FileType); //对R[1..N]按递增序进行插入排序, R[0]是监视哨// Begin for I := 2 To N Do //依次插入R[2],...,R[n]// begin R[0] := R[I]; J := I - 1; While R[0] < R[J] Do //查找R[I]的插入位置// begin R[J+1] := R[J]; //将大于R[I]的元素后移// J := J - 1 end R[J + 1] := R[0] ; //插入R[I] // end End; //InsertSort // 二、选择排序 1. 基本思想: 每一趟从待排序的数据元素中选出最小(或最大)的一个元素,顺序放在已排好序的数列的最后,直到全部待排序的数据元素排完。 2. 排序过程: 【示例】: 初始关键字[49 38 65 97 76 13 27 49] 第一趟排序后13 [38 65 97 76 49 27 49] 第二趟排序后13 27 [65 97 76 49 38 49] 第三趟排序后13 27 38 [97 76 49 65 49] 第四趟排序后13 27 38 49 [49 97 65 76] 第五趟排序后13 27 38 49 49 [97 97 76]

关于电力系统经济调度的潮流计算分析 发表时间:2016-05-24T15:57:29.347Z 来源:《电力设备》2016年第2期作者:秦先威 [导读] (国网山东省电力公司烟台市牟平区供电公司山东烟台 264100)随着经济的快速发展和科技的不断进步,社会各行业对电力资源的需求量越来越大,我国的电力系统建设规模也越来越大。 (国网山东省电力公司烟台市牟平区供电公司山东烟台 264100) 摘要:潮流计算是电力调度中最重要也是最基本的计算之一,它应用于电力系统中实时电价计算、输电权分配、网络阻塞管理等多方面。 关键词:电力系统;经济调度;潮流计算 前言 随着经济的快速发展和科技的不断进步,社会各行业对电力资源的需求量越来越大,我国的电力系统建设规模也越来越大。电力调度对电力系统的正常运行有很大的影响,而潮流计算则是电力调度中最重要的基本计算方法,潮流计算对电价计算、输电分配、电网线路管理有十分重要的影响。随着经济的快速发展,我国的电力企业得到了飞速的发展,与此同时,人们对供电质量的要求也越来越高,为满足人们的用电需求,电力系统在运行过程中,必须保证电力调度的合理性、科学性,潮流计算是电力系统经济调度最重要的计算方法之一,潮流计算的结果准确性很高,科学性很强,潮流计算对电力系统经济调度有十分重要的作用。 一、潮流计算的概述 1.1 潮流计算的概述 潮流计算是指利用已知的电网接线方式、参数、运行条件,将电力系统的各个母线电压、支路电流、功率、网损计算出来。通过潮流计算能判断出正在运行的电力系统的母线电压、支路电流、功率是否在允许范围内运行,如果超出允许范围,就需要采用合理的措施,对电力系统的进行方式进行调整。在电力系统规划过程中,采用潮流计算,能为电网供电方案、电气设备的选择提供科学的依据,同时潮流计算还能为自动装置定整计算、继电保护、电力系统稳定计算、故障计算提供原始数据。 1.2 潮流计算的电气量 潮流计算是根据电力系统接线方式、运行条件、参数等已知条件,将稳定状态下电力系统的电气量计算出来。一般情况下,给出的条件有电源、负荷节点的功率、平衡节点的电压、相位角、枢纽点的电压,需要计算的电气量有各节点的电压、相位角、各支路通过的电流、功率、网络的功率损耗等。 1.3 传统的潮流计算方法 传统的潮流计算方法,包括很多不同的内容,具有一定的优点和缺点。例如,传统的潮流计算方法,包括非线性规划法、二次规划法和线性规划法等。在电力系统经济调度的过程中,应用传统的潮流计算方法,优点是:可以根据目标函数的导数信息,确定需要进行搜索的方向,因此在计算的时候,具有较快的速度和清晰的计算过程。而且,可信度比较高。 1.5 智能的潮流计算方法 潮流计算中人工智能方法的优点是:随机性:属于全局优化算法,跳出局部极值点比较容易;与导数无关性:在工程中,一些优化问题的目标函数处于不可导状态。如果进行近似和假设,会对求解的真实性造成影响;内在并行性:操作对象为一组可行解,在一定程度上可以克服内在并发性开放中性能的不足。而其缺点,主要是:需要按照概率进行操作,不能保证可以完全获取最优解;算法中的一些控制参数需要根据经验人文地给出,对专家经验和一定量的试验要求比较高;表现不稳定,在同一问题的不同实例中应用算法会出现不同的效果。 二、潮流计算的分类 根据电力系统的运行状态,潮流计算可以分为离线计算和在线计算两种方法,离线计算主要用于电力系统规划设计和电力系统运行方式安排中;在线计算主要用于电力系统运行监控和控制中;根据潮流计算的发展,潮流计算可以分为传统方法和人工智能方法两种情况,下面分别对这两种方法进行分析。 2.1 潮流计算的传统方法 潮流计算的传统方法有非线性规划法、线性规划法、二次规划法等几种情况,潮流计算的传统方法具有计算速度快、解析过程清晰、结果真实可靠等优点,但传统方法对目标函数有一定的限制,需要简化处理,这样求出来的值有可能不是最优值。 2.2 潮流计算的人工智能方法 潮流计算的人工智能方法是一种新兴的方法,人工智能方法不会过于依赖精确的数学模型,它有粒子群优化算法、遗传法、模拟退火法等几种情况,人工智能方法的计算结果和导数没有关系,其操作对象是一组可行解,能克服内在并行性存在的问题,但人工智能方法表现不太稳定,在计算过程中,有的控制参数需要根据经验得出,因此,采用人工智能方法进行计算时,需要计算人员有丰富的经验。 三、潮流计算在电力系统经济调度中的应用 3.1 在输电线路线损计算的应用 在进行输电线路线损计算过程中,通过潮流计算能得出经济潮流数据。潮流程度能根据线路的功率因数、有功负荷、无功负荷等参数,计算出潮流线损,例如一条长为38.1km,型号为LGJ—150的导线,当潮流为20MW、功率因数为0.9时,该线路线损为0.24MW,线损率为1.18%;当潮流为30MW、功率因数为0.9时,该线路线损为0.57MW,线损率为1.91%;潮流为50MW、功率因数为0.9时,该线路线损为1.95MW,线损率为3.90%;由此可以看出,潮流小于30MW时,线损率小于2%,潮流超过50MW时,线损率将超过4%,因此,该输电线路的经济输送潮流为30MW以下。调度人员可以根据计算结果,编制线路经济运行方案,从而实现节能调度。 3.2 在变压器变损中的应用 调度人员可以利用潮流计算程序,将变压器在不同负荷下的损耗、变损率计算出来,从而为变压器控制提供依据。例如一台40MVA双

第四章潮流计算的计算机算法 第一节概述 潮流计算是电力系统最基本、最常用的计算。根据系统给定的运行条件、网络接线及元件参数,通过潮流计算可以确定各母线的电压(幅值及相角),各元件中流过的功率、整个系统的功率损耗等。潮流计算是实现电力系统安全经济发供电的必要手段和重要工作环节。因此潮流计算在电力系统的规划设计、生产运行、调度管理及科学研究中都有着广泛的应用。 电力系统潮流计算分为离线潮流计算和在线潮流计算。前者主要用于系统规划设计和安排系统的运行方式,后者则用于正在运行系统的经常监视及实时控制。本章主要讨论离线潮流计算问题,它的基本算法同样适用于在线潮流计算。 潮流计算在数学上是多元非线性方程组的求解问题,求解的方法有很多种。自从五十年代计算机应用于电力系统以来,当时求解潮流的方法是以节点导纳矩阵为基础的逐次代入法(导纳法),后来为解决导纳法的收敛性较差的问题,出现了以阻抗矩阵为基础的逐次代入法(阻抗法)。到六十年代,针对阻抗法占用计算机内存大的问题又出现了分块阻抗法及牛顿-拉夫逊(Newton-Raphson)法。Newton —Raphson法是数学上解非线形方程式的有效方法,有较好的收敛性。将N-R法用于潮流计算是以导纳矩阵为基础的,由于利用了导纳矩阵的对称性、稀疏性及节点编号顺序优化等技巧,使N-R法在收敛性、占用内存、计算速度方面的优点都超过了阻抗法,成为六十年代末期以后普遍采用的方法。同时国内外广泛研究了诸如非线形规划法、直流法、交流法等各种不同的潮流计算方法。七十年代以来,又涌现出了更新的潮流计算方法。其中有1974年由B、Stott、O、Alsac 提出的快速分解法以及1978年由岩本伸一等提出的保留非线性的高 129

HUNAN UNIVERSITY 课程实习报告 题目:排序算法的时间性能学生姓名 学生学号 专业班级 指导老师李晓鸿 完成日期

设计一组实验来比较下列排序算法的时间性能 快速排序、堆排序、希尔排序、冒泡排序、归并排序(其他排序也可以作为比较的对象) 要求 (1)时间性能包括平均时间性能、最好情况下的时间性能、最差情况下的时间性能等。 (2)实验数据应具有说服力,包括:数据要有一定的规模(如元素个数从100到10000);数据的初始特性类型要多,因而需要具有随机性;实验数据的组数要多,即同一规模的数组要多选几种不同类型的数据来实验。实验结果要能以清晰的形式给出,如图、表等。 (3)算法所用时间必须是机器时间,也可以包括比较和交换元素的次数。 (4)实验分析及其结果要能以清晰的方式来描述,如数学公式或图表等。 (5)要给出实验的方案及其分析。 说明 本题重点在以下几个方面: 理解和掌握以实验方式比较算法性能的方法;掌握测试实验方案的设计;理解并实现测试数据的产生方法;掌握实验数据的分析和结论提炼;实验结果汇报等。 一、需求分析 (1) 输入的形式和输入值的范围:本程序要求实现各种算法的时间性能的比 较,由于需要比较的数目较大,不能手动输入,于是采用系统生成随机数。 用户输入随机数的个数n,然后调用随机事件函数产生n个随机数,对这些随机数进行排序。于是数据为整数 (2) 输出的形式:输出在各种数目的随机数下,各种排序算法所用的时间和 比较次数。 (3) 程序所能达到的功能:该程序可以根据用户的输入而产生相应的随机 数,然后对随机数进行各种排序,根据排序进行时间和次数的比较。 (4)测试数据:略 二、概要设计

实验课程:算法分析与设计 实验名称:几种排序算法的平均性能比较(验证型实验) 实验目标: (1)几种排序算法在平均情况下哪一个更快。 (2)加深对时间复杂度概念的理解。 实验任务: (1)实现几种排序算法(selectionsort, insertionsort,bottomupsort,quicksort, 堆排序)。对于快速分类,SPLIT中的划分元素采用三者A(low),A(high),A((low+high)/2)中其值居中者。 (2)随机产生20组数据(比如n=5000i,1≤i≤20)。数据均属于围(0,105)的整数。 对于同一组数据,运行以上几种排序算法,并记录各自的运行时间(以毫秒为单位)。(3)根据实验数据及其结果来比较这几种分类算法的平均时间和比较次数,并得出结论。实验设备及环境: PC;C/C++等编程语言。 实验主要步骤: (1)明确实验目标和具体任务; (2)理解实验所涉及的几个分类算法; (3)编写程序实现上述分类算法; (4)设计实验数据并运行程序、记录运行的结果; (5)根据实验数据及其结果得出结论; (6)实验后的心得体会。 问题分析(包括问题描述、建模、算法的基本思想及程序实现的技巧等): 选择排序:令A[1…n]为待排序数组,利用归纳法,假设我们知道如何对后n-1个元素排序, 即对啊[A…n]排序。对某个j,1<=j<=n,设A[j]是最小值。首先,如果就!=1,我们交换A[1] 和A[j]。然后由假设,已知如何对A[2..n]排序,因此可对在A[2…n]中的元素递归地排序。 可把递归改为迭代。算法程序实现如下: void SelectionSort(int *Array,int n,int &c) { int i,j,k; int aa; c=0; for(i=0;i 潮流计算的基本算法及使用方法 一、 潮流计算的基本算法 1. 牛顿-拉夫逊法 1.1 概述 牛顿-拉夫逊法是目前求解非线性方程最好的一种方法。这种方法的特点就是把对非线 性方程的求解过程变成反复对相应的线性方程求解的过程,通常称为逐次线性化过程,就是牛顿-拉夫逊法的核心。 牛顿-拉夫逊法的基本原理是在解的某一邻域内的某一初始点出发,沿着该点的一阶偏 导数——雅可比矩阵,朝减小方程的残差的方向前进一步,在新的点上再计算残差和雅可矩阵继续前进,重复这一过程直到残差达到收敛标准,即得到了非线性方程组的解。因为越靠近解,偏导数的方向越准,收敛速度也越快,所以牛顿法具有二阶收敛特性。而所谓“某一邻域”是指雅可比方向均指向解的范围,否则可能走向非线性函数的其它极值点,一般来说潮流由平电压即各母线电压(相角为0,幅值为1)启动即在此邻域内。 1.2 一般概念 对于非线性代数方程组 ()0=x f 即 ()0,,,21=n i x x x f Λ ()n i Λ,2,1= (1-1) 在待求量x 的某一个初始计算值() 0x 附件,将上式展开泰勒级数并略去二阶及以上的高 阶项,得到如下的线性化的方程组 ()()()() ()0000=?'+x x f x f (1-2) 上式称之为牛顿法的修正方程式。由此可以求得第一次迭代的修正量 ()() ()[]()()0 1 00x f x f x -'-=? (1-3) 将() 0x ?和() 0x 相加,得到变量的第一次改进值()1x 。接着再从() 1x 出发,重复上述计算 过程。因此从一定的初值() 0x 出发,应用牛顿法求解的迭代格式为 ()()()()() k k k x f x x f -=?' (1-4) ()()()k k k x x x ?+=+1 (1-5) 上两式中:()x f '是函数()x f 对于变量x 的一阶偏导数矩阵,即雅可比矩阵J ;k 为迭代 课程设计报告 课程设计题目:各种排序算法性能比较 学生姓名: 学号: 专业:信息管理与信息系统 班级: 指导教师: 2012年06 月23 日 目录 CONT E NT S 一、课程设计目的 (2) 二、课程设计题目概述 (2) 三、数据定义 (2) 四、各种排序的基本原理及时间复杂度分析 (3) 五、程序流程图 (6) 六、程序源代码 (6) 七、程序运行与测试 (15) 八、实验体会………………………………………………………… 九、参考文献………………………………………………………… 一、课程设计目的 课程设计为学生提供了一个既动手又动脑,独立实践的机会,将课本上的理论知识和实际有机的结合起来,锻炼学生的分析解决实际问题的能力。提高学生适应实际,实践编程的能力。 二、课程设计题目概述 排序的方法很多,但是就其全面性能而言,很难提出一种被认为是最好的方法,每一种方法都有各自的优缺点,适合在不同的环境下使用。如果排序中依据的不同原则对内部排序方法进行分类,则大致可分为直接插入排序、直接选择排序、起泡排序、Shell排序、快速排序、堆排序等六类排序算法。 本实验是对直接插入排序、直接选择排序、起泡排序、Shell排序、快速排序、堆排序这几种内部排序算法进行比较,用不同的测试数据做测试比较。比较的指标为关键字的比较次数和关键字的移动次数。最后用图表数据汇总,以便对这些内部排序算法进行性能分析。 三、数据定义 输入数据: 由于大多数排序算法的时间开销主要是关键字之间的比较和记录的移动,算法的执行时间不仅依赖于问题的规模,还取决于输入实例中数据的状态。所以对于输入数据,我们采用由用户输入记录的个数(以关键字的数目分别为20,100,500为例),测试数据由随机数产生器生成。 输出数据: 产生的随机数分别用直接插入排序;直接选择排序;起泡排序;Shell排序;快速排序;堆排序这些排序方法进行排序,输出关键字的比较次数和移动次数。 高等电力系统分析 (潮流计算的计算机算法)PQ分解法潮流计算(IEEE14) 目录 一、MATLAB源程序 二、对支路参数(B1)、节点参数(B2)的说明 三、带入数据,运行结果 一、MATLAB源程序 clear close all n=input('请输入节点数:n='); n1=input('请输入支路数:n1='); isb=input('请输入平衡节点号:isb='); pr=input('请输入误差精度:pr='); B1=input('请输入支路参数:B1='); B2=input('请输入节点参数:B2='); n2=input('请输入PQ节点个数:n2='); Y=zeros(n); for i=1:n1 p=B1(i,1); q=B1(i,2); Y(p,q)=Y(p,q)-1/(B1(i,3)+B1(i,4)*1j); %非对角元 Y(q,p)=Y(p,q); Y(p,p)=Y(p,p)+1/(B1(i,3)+B1(i,4)*1j)+B1(i,6)*1j; %对角元 Y(q,q)=Y(q,q)+1/(B1(i,3)+B1(i,4)*1j)+B1(i,6)*1j; end disp('导纳矩阵Y='); disp(Y) %--------------------------------------------- %---------------下面是求P,Q,V,O矩阵--------------- V=zeros(1,n);O=zeros(1,n);P=zeros(1,n);Q=zeros(1,n); G=real(Y);B=imag(Y); for i=1:n P(i)=B2(i,3); Q(i)=B2(i,4); V(i)=B2(i,5); O(i)=B2(i,6); end B3=B(1:n-1,1:n-1); %不含平衡节点,由节点导纳虚部构成 B4=B(1:n2,1:n2); %所有PQ节点 %---------------------------------------------- %---------------下面是求ΔP,ΔQ矩阵--------------- DX=0;ICT=1;Mp=1;Mq=1; while ICT~=0 m1=1;m2=1; for i=1:n 五种常用的数据加密方法.txt22真诚是美酒,年份越久越醇香浓型;真诚是焰火,在高处绽放才愈是美丽;真诚是鲜花,送之于人手有余香。一颗孤独的心需要爱的滋润;一颗冰冷的心需要友谊的温暖;一颗绝望的心需要力量的托慰;一颗苍白的心需要真诚的帮助;一颗充满戒备关闭的门是多么需要真诚这一把钥匙打开呀!每台电脑的硬盘中都会有一些不适合公开的隐私或机密文件,如个人照片或客户资料之类的东西。在上网的时候,这些信息很容易被黑客窃取并非法利用。解决这个问题的根本办法就是对重要文件加密,下面介绍五种常见的加密办法。加密方法一: 利用组策略工具,把存放隐私资料的硬盘分区设置为不可访问。具体方法:首先在开始菜单中选择“运行”,输入 gpedit.msc,回车,打开组策略配置窗口。选择“用户配置”->“管理模板”->“Windows 资源管理器”,双击右边的“防止从“我的电脑”访问驱动器”,选择“已启用”,然后在“选择下列组合中的一个”的下拉组合框中选择你希望限制的驱动器,点击确定就可以了。 这时,如果你双击试图打开被限制的驱动器,将会出现错误对话框,提示“本次操作由于这台计算机的限制而被取消。请与您的系统管理员联系。”。这样就可以防止大部分黑客程序和病毒侵犯你的隐私了。绝大多数磁盘加密软件的功能都是利用这个小技巧实现的。这种加密方法比较实用,但是其缺点在于安全系数很低。厉害一点的电脑高手或者病毒程序通常都知道怎么修改组策略,他们也可以把用户设置的组策略限制取消掉。因此这种加密方法不太适合对保密强度要求较高的用户。对于一般的用户,这种加密方法还是有用的。 加密方法二: 利用注册表中的设置,把某些驱动器设置为隐藏。隐藏驱动器方法如下: 在注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\E xplorer中新建一个DWORD值,命名为NoDrives,并为它赋上相应的值。例如想隐藏驱动器C,就赋上十进制的4(注意一定要在赋值对话框中设置为十进制的4)。如果我们新建的NoDrives想隐藏A、B、C三个驱动器,那么只需要将A、B、C 驱动器所对应的DWORD值加起来就可以了。同样的,如果我们需要隐藏D、F、G三个驱动器,那么NoDrives就应该赋值为8+32+64=104。怎么样,应该明白了如何隐藏对应的驱动器吧。目前大部分磁盘隐藏软件的功能都是利用这个小技巧实现的。隐藏之后,WIndows下面就看不见这个驱动器了,就不用担心别人偷窥你的隐私了。 但这仅仅是一种只能防君子,不能防小人的加密方法。因为一个电脑高手很可能知道这个技巧,病毒就更不用说了,病毒编写者肯定也知道这个技巧。只要把注册表改回来,隐藏的驱动器就又回来了。虽然加密强度低,但如果只是对付一下自己的小孩和其他的菜鸟,这种方法也足够了。 加密方法三: 网络上介绍加密方法一和加密方法二的知识性文章已经很多,已经为大家所熟悉了。但是加密方法三却较少有人知道。专家就在这里告诉大家一个秘密:利用Windows自带的“磁盘管理”组件也可以实现硬盘隐藏! 具体操作步骤如下:右键“我的电脑”->“管理”,打开“计算机管理”配置窗口。选择“存储”->“磁盘管理”,选定你希望隐藏的驱动器,右键选择“更改驱动器名和路径”,然后在出现的对话框中选择“删除”即可。很多用户在这里不 毕业论文 各种排序算法性能比较 系 专业姓名 班级学号 指导教师职称 设计时间 目录 摘要 (2) 第一章绪论 (3) 1.1 研究的背景及意义 (3) 1.2 研究现状 (3) 1.3 本文主要内容 (4) 第二章排序基本算法 (5) 2.1 直接插入排序 (5) 2.1.1基本原理 (5) 2.1.2排序过程 (5) 2.1.3时间复杂度分析 (5) 2.2 直接选择排序 (6) 2.2.1基本原理 (6) 2.2.2 排序过程 (6) 2.2.3 时间复杂度分析 (6) 2.3冒泡排序 (7) 2.3.1基本原理 (7) 2.3.2排序过程 (7) 2.3.3 时间复杂度分析 (8) 2.4 Shell排序 (8) 2.4.1基本原理 (8) 2.4.2排序过程 (9) 2.4.3时间复杂度分析 (9) 2.5堆排序 (9) 2.5.1基本原理 (9) 2.5.2排序过程 (10) 2.5.3时间复杂度分析 (13) 2.6快速排序 (13) 2.6.1基本原理 (13) 2.6.2排序过程 (14) 2.6.3时间复杂度分析 (15) 第三章系统设计 (16) 3.1数据定义 (16) 3.2 程序流程图 (16) 3.3 数据结构设计 (17) 3.4 系统的模块划分及模块功能实现 (17) 3.4.1系统模块划分 (17) 3.4.2各排序模块功能实现 (18) 第四章运行与测试 (29) 第五章总结 (31) 致谢 (32) 参考文献 (33) 江苏信息职业技术学院毕业论文 摘要 排序算法是数据结构这门课程核心内容之一。它是计算机程序设计、数据库、操作系统、编译原理及人工智能等的重要基础,广泛应用于信息学、系统工程等各种领域。学习排序算法是为了将实际问题中涉及的对象在计算机中进行处理。本毕业论文对直接插入排序、直接选择排序、起泡排序、Shell排序、快速排序以及堆排序算法进行比较。 我们设置待排序表的元素为整数,用不同的测试数据做测试比较,长度取固定的三种,对象由随机数生成,无需人工干预来选择或者输入数据。比较的指标为关键字的比较次数和关键字的移动次数。 经过比较可以看到,当规模不断增加时,各种算法之间的差别是很大的。这六种算法中,快速排序比较和移动的次数是最少的。也是最快的一种排序方法。堆排序和快速排序差不多,属于同一个数量级。直接选择排序虽然交换次数很少,但比较次数较多。 关键字:直接插入排序;直接选择排序;起泡排序;Shell排序;快速排序;堆排序; 电 力 系 统 三 种 潮 流 计 算 方 法 的 比 较 一、高斯 -赛德尔迭代法: 以导纳矩阵为基础, 并应用高斯 -- 塞德尔迭代的算法是在电力系统中最早得到应用的潮流计算方法,目前高斯一塞德尔法已很少使用。 将所求方程 f ( x ) 0 改写为 x ( x ) 不能直接得出方程的根,给一个猜测值 x 0 得 x 1( x 0 ) 又可取 x1 为猜测值,进一步得: x 2 ( x 1 ) 反复猜测 x k 1 迭代 则方程的根 ( x k ) 优点: 1. 原理简单,程序设计十分容易。 2. 导纳矩阵是一个对称且高度稀疏的矩阵,因此占用内存非常节省。 3. 就每次迭代所需的计算量而言,是各种潮流算法中最小的,并且和网络所包 含的节点数成正比关系。 缺点: 1. 收敛速度很慢。 2. 对病态条件系统,计算往往会发生收敛困难:如节点间相位角差很大的重负 荷系统、包含有负电抗支路 (如某些三绕组变压器或线路串联电容等 )的系统、具有较长的辐射形线路的系统、长线路与短线路接在同一节点上,而且长短 线路的长度比值又很大的系统。 3. 平衡节点所在位置的不同选择,也会影响到收敛性能。 二、牛顿 -拉夫逊法: 求解 f ( x ) 0 设 x x 0 x ,则 按牛顿二项式展开: 当 △x 不大,则取线性化(仅取一次项) 则可得修正量 对 得: 作变量修正: x k 1x k x k ,求解修正方程 20 世纪 牛顿法是数学中求解非线性方程式的典型方法,有较好的收敛性。自从 60 年代中期采用了最佳顺序消去法以后,牛顿法在收敛性、内存要求、计算速度方面都超过了其他方法,成为直到目前仍被广泛采用的方法。 优点: 1. 收敛速度快,若选择到一个较好的初值,算法将具有平方收敛特性,一般迭 代 4—5 次便可以收敛到一个非常精确的解。而且其迭代次数与所计算网络的规模基本无关。 2. 具有良好的收敛可靠性, 对于前面提到的对以节点导纳矩阵为基础的高斯一 塞德尔法呈病态的系统,牛顿法均能可靠地收敛。 3. 牛顿法所需的内存量及每次迭代所需时间均较前述的高斯一塞德尔法为多, 并与程序设计技巧有密切关系。 缺点: 加密算法介绍及如何选择加密算法 加密算法介绍 一.密码学简介 据记载,公元前400年,古希腊人发明了置换密码。1881年世界上的第一个电话保密专利出现。在第二次世界大战期间,德国军方启用“恩尼格玛”密码机,密码学在战争中起着非常重要的作用。 随着信息化和数字化社会的发展,人们对信息安全和保密的重要性认识不断提高,于是在1997年,美国国家标准局公布实施了“美国数据加密标准(DES)”,民间力量开始全面介入密码学的研究和应用中,采用的加密算法有DES、RSA、SHA等。随着对加密强度需求的不断提高,近期又出现了AES、ECC等。 使用密码学可以达到以下目的: 保密性:防止用户的标识或数据被读取。 数据完整性:防止数据被更改。 身份验证:确保数据发自特定的一方。 二.加密算法介绍 根据密钥类型不同将现代密码技术分为两类:对称加密算法(秘密钥匙加密)和非对称加密算法(公开密钥加密)。 对称钥匙加密系统是加密和解密均采用同一把秘密钥匙,而且通信双方都必须获得这把钥匙,并保持钥匙的秘密。 非对称密钥加密系统采用的加密钥匙(公钥)和解密钥匙(私钥)是不同的。 对称加密算法 对称加密算法用来对敏感数据等信息进行加密,常用的算法包括: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合。 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高。 AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高; AES 2000年10月,NIST(美国国家标准和技术协会)宣布通过从15种侯选算法中选出的一项新的密匙加密标准。Rijndael被选中成为将来的AES。 Rijndael是在 1999 年下半年,由研究员 Joan Daemen 和 Vincent Rijmen 创建的。AES 正日益成为加密各种形式的电子数据的实际标准。 美国标准与技术研究院 (NIST) 于 2002 年 5 月 26 日制定了新的高级加密标准(AES) 规范。 算法原理 AES 算法基于排列和置换运算。排列是对数据重新进行安排,置换是将一个数据单元替换为另一个。AES 使用几种不同的方法来执行排列和置换运算。 AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和 256 位密钥,并且用 128 位(16字节)分组加密和解密数据。与公共密钥密码使用密钥对不同,对称密钥密码使用相同的密钥加密和解密数据。通过分组密码返回的加密数据的位数与输入数据相同。迭代加密使用一个循环结构,在该循环中重复置换和替换输入数据。 AES与3DES的比较 非对称算法 排序算法性能之比较 ----19090107 李萍 ?课程题目: 编程实现希尔、快速、堆排序、归并排序算法。要求随机产生待排数据存入磁盘文件,然后读入数据文件,实施排序后将数据写入另一个文件。 ?开发平台: ?算法描述: ◆希尔排序: 希尔排序(Shell Sort)是对直接插入排序的一种改进,其基本思想为:先将整个待排序列划分成若干子序列,在子序列内分别进行直接插入排序,然后重复上述的分组和排序;只是分组方法不同;最后对整个序列进行直接插入排序。 ◆快速排序: 快速排序几乎是最快的排序算法,被称为20世纪十大算法之一。其基本思想为:从待排序记录序列中选取一个记录(通常选取第一个记录为枢轴),其关键字值设为k,将关键字值小于k的记录移到前面,而将关键字值大于k的记录移到后面,结果将待排序记录序列分成两个子表,最后将关键字值为k的记录插入到分界线处。这是一次“划分”。对划分后的子表继续按上述原则进行划分,直到所有子表的表长不超过1为止,此时待排序记录序列就变成了一个有序序列。 ◆堆排序: 堆排序是选择排序的一种改进。堆是具有下列性质的完全二叉树:每个结点的值都小于或等于其左、右孩子结点的值(小顶堆);或者每个结点都大于或等于其左、右孩子的值(大顶堆)。堆排序基本思想为(采用大顶堆):首先待排序的记录序列构造成一个堆,此时选出堆中所有记录的最大者,即堆顶记录,然后将它从堆中移走(通常将堆顶记录和堆中最后一个记录交换),并将剩余的记录再调整成堆,这样又找出了次大的记录,依此类推,直到堆中只有一个记录为止。 ◆归并排序: 归并就是将两个或两个以上的有序序列合并成一个有序序列。归并排序的主要思想是:将若干有序序列逐步归并,最终归并为一个有序序列。 由于本人参加我们电气学院的电气小课堂,主讲的是计算机算法计算潮流这章,所以潜心玩了一个星期,下面整理给大家分享下。 本人一个星期以来的汗水,弄清楚了计算机算法计算潮流的基础,如果有什么不懂的可以发信息到邮箱:zenghao616@https://www.doczj.com/doc/a510546032.html, 接下来开始弄潮流的优化问题,吼吼! 电力系统的潮流计算的计算机算法:以MATLAB为环境 这里理论不做过多介绍,推荐一本专门讲解电力系统分析的计算机算法的书籍---------《电力系统分析的计算机算法》—邱晓燕、刘天琪编著。 这里以这本书上的例题【2-1】说明计算机算法计算的过程,分别是牛顿拉弗逊算法的直角坐标和极坐标算法、P-Q分解算法。主要是简单的网络的潮流计算,其实简单网络计算和大型网络计算并无本质区别,代码里面只需要修改循环迭代的N即可,这里旨在弄清计算机算法计算潮流的本质。代码均有详细的注释. 其中简单的高斯赛德尔迭代法是以我们的电稳教材为例子讲,其实都差不多,只要把导纳矩阵Y 给你,节点的编号和分类给你,就可以进行计算了,不必要找到原始的电气接线图。 理论不多说,直接上代码: 简单的高斯赛德尔迭代法: 这里我们只是迭代算出各个节点的电压值,支路功率并没有计算。 S_ij=P_ij+Q_ij=V_i(V_i* -V_j*) * y_ij* 可以计算出各个线路的功率 在显示最终电压幅角的时候注意在MATLAB里面默认的是弧度的形式,需要转化成角度显示。clear;clc; %电稳书Page 102 例题3-5 %计算网络的潮流分布 --- 高斯-赛德尔算法 %其中节点1是平衡节点 %节点2、3是PV节点,其余是PQ节点 % 如果节点有对地导纳支路 %需将对地导纳支路算到自导纳里面 %------------------------------------------------% %输入原始数据,每条支路的导纳数值,包括自导和互导纳; y=zeros(5,5); y(1,2)=1/(0.0194+0.0592*1i); y(1,5)=1/(0.054+0.223*1i); y(2,3)=1/(0.04699+0.198*1i); y(2,4)=1/(0.0581+0.1763*1i); 由于电路网络的互易性,导纳矩阵为对称的矩阵%. for i=1:1:5 for j=1:1:5 课题:内部排序算法比较 第一章问题描述 排序是数据结构中重要的一个部分,也是在实际开发中易遇到的问题,所以研究各种排算法的时间消耗对于在实际应用当中很有必要通过分析实际结合算法的特性进行选择和使用哪种算法可以使实际问题得到更好更充分的解决!该系统通过对各种内部排序算法如直接插入排序,冒泡排序,简单选择排序,快速排序,希尔排序,堆排序、二路归并排序等,以关键码的比较次数和移动次数分析其特点,并进行比较,估算每种算法的时间消耗,从而比较各种算法的优劣和使用情况!排序表的数据是多种不同的情况,如随机产生数据、极端的数据如已是正序或逆序数据。比较的结果用一个直方图表示。 第二章系统分析 界面的设计如图所示: |******************************| |-------欢迎使用---------| |-----(1)随机取数-------| |-----(2)自行输入-------| |-----(0)退出使用-------| |******************************| 请选择操作方式: 如上图所示该系统的功能有: (1):选择 1 时系统由客户输入要进行测试的元素个数由电脑随机选取数字进行各种排序结果得到准确的比较和移动次数并打印出结果。 (2)选择 2 时系统由客户自己输入要进行测试的元素进行各种排序结果得到准确的比较和移动次数并打印出结果。 (3)选择0 打印“谢谢使用!!”退出系统的使用!! 第三章系统设计 (I)友好的人机界面设计:(如图3.1所示) |******************************| |-------欢迎使用---------| |-----(1)随机取数-------| |-----(2)自行输入-------| |-----(0)退出使用-------| |******************************| (3.1) (II)方便快捷的操作:用户只需要根据不同的需要在界面上输入系统提醒的操作形式直接进行相应的操作方式即可!如图(3.2所示) |******************************| |-------欢迎使用---------| |-----(1)随机取数-------| |-----(2)自行输入-------| |-----(0)退出使用-------| 加密算法介绍 褚庆东 一.密码学简介 据记载,公元前400年,古希腊人发明了置换密码。1881年世界上的第一个电话保密专利出现。在第二次世界大战期间,德国军方启用“恩尼格玛”密码机,密码学在战争中起着非常重要的作用。 随着信息化和数字化社会的发展,人们对信息安全和保密的重要性认识不断提高,于是在1997年,美国国家标准局公布实施了“美国数据加密标准(DES)”,民间力量开始全面介入密码学的研究和应用中,采用的加密算法有DES、RSA、SHA等。随着对加密强度需求的不断提高,近期又出现了AES、ECC等。 使用密码学可以达到以下目的: 保密性:防止用户的标识或数据被读取。 数据完整性:防止数据被更改。 身份验证:确保数据发自特定的一方。 二.加密算法介绍 根据密钥类型不同将现代密码技术分为两类:对称加密算法(秘密钥匙加密)和非对称加密算法(公开密钥加密)。 对称钥匙加密系统是加密和解密均采用同一把秘密钥匙,而且通信双方都必须获得这把钥匙,并保持钥匙的秘密。 非对称密钥加密系统采用的加密钥匙(公钥)和解密钥匙(私钥)是不同的。 对称加密算法 对称加密算法用来对敏感数据等信息进行加密,常用的算法包括: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合。 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高。 AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高; AES 2000年10月,NIST(美国国家标准和技术协会)宣布通过从15种侯选算法中选出的 一项新的密匙加密标准。Rijndael被选中成为将来的AES。Rijndael是在 1999 年下半年,由研究员 Joan Daemen和 Vincent Rijmen 创建的。AES 正日益成为加密各种形式的电子 数据的实际标准。 美国标准与技术研究院 (NIST) 于 2002 年 5 月 26 日制定了新的高级加密标 准 (AES) 规范。 算法原理 AES 算法基于排列和置换运算。排列是对数据重新进行安排,置换是将一个数据单元替换为另一个。AES 使用几种不同的方法来执行排列和置换运算。 AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和 256 位密钥,并 且用 128位(16字节)分组加密和解密数据。与公共密钥密码使用密钥对不同,对称密钥密码使用相同的密钥加密和解密数据。通过分组密码返回的加密数据的位数与输入数据相同。迭代加密使用一个循环结构,在该循环中重复置换和替换输入数据。 非对称算法 常见的非对称加密算法如下: RSA:由 RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的; DSA(Digital Signature Algorithm):数字签名算法,是一种标准的 DSS(数字签名标准); ECC(Elliptic Curves Cryptography):椭圆曲线密码编码学。 ECC 各种排序算法稳定性的探讨 首先,排序算法的稳定性大家应该都知道,通俗地讲就是能保证排序前2个相等的数其在序列的前后位置顺序和排序后它们两个的前后位置顺序相同。在简单形式化一下,如果Ai = Aj, Ai原来在位置前,排序后Ai还是要在Aj位置前。为了简便下面讨论的都是不降序排列的情形,对于不升序排列的情形讨论方法和结果完全相同。 其次,说一下稳定性的好处。排序算法如果是稳定的,那么从一个键上排序,然后再从另一个键上排序,第一个键排序的结果可以为第二个键排序所用。基数排序就是这样,先按低位排序,逐次按高位排序,低位相同的元素其顺序再高位也相同时是不会改变的。另外,如果排序算法稳定,对基于比较的排序算法而言,元素交换的次数可能会少一些(个人感觉,没有证实)。 回到主题,现在分析一下常见的排序算法的稳定性,每个都给出简单的理由。 (1)冒泡排序 冒泡排序是通过相邻比较、实时交换、缩小范围实现排序的。第1次操作n个元素,通过相邻比较将0~n-1中的最大元素交换到位置n-1上,第2次操作n-1个元素,通过相邻比较将0~n-2中的最大元素交换到位置n-2上……第n-1次操作2个元素,通过相邻比较将0~1上的最大元素交换到位置1上完成排序。在相邻比较时如果两个元素相等,一般不执行交换操作,因此冒泡排序是一种稳定排序算法。 (2)选择排序 选择排序是通过不断缩小排序序列长度来实现的。第1次操作n个元素,选择0~n-1中的最小者交换到位置0上,第2次操作n-1个元素,选择1~n-1中的最小者交换到位置1上……第n-1次操作2个元素,选择n-2~n-1上的最小者交换到位置n-2上完成排序。在每次选择最小元素进行交换时,可能破坏稳定性。这种情况可以描述为:约定要发生交换的位置称为当前位置,被交换的位置称为被交换位置,被交换位置上的元素为选中的最小元素。如果当前位置之后和被交换位置之前存在与当前位置相等的元素,执行交换后就破坏了稳定性。如序列5 8 5 2 9,我们知道第一遍选择第1个元素5会和2交换,那么原序列中2个5的相对前后顺序就被破坏了,所以选择排序不是一个稳定的排序算法。 (3)插入排序 插入排序是通过不断扩大排序序列的长度来实现的。第1次操作1个元素,直接放到位置0上即可;第2次操作2个元素,在0~1上为当前元素找到合适位置并插入;第3次操作3个元素,用在0~2上为当前元素找到合适位置并插入它……第n次操作n个元素,在0~n-1上为当前元素找到合适位置并插入完成排序。讨论元素的插入过程,假设当前是第n次操作,要在0~n-1上为当前元素寻找合适位置,设置一个工作指针初始化为n-1,向前移动工作指针直到遇到一个不大于当前元素的元素,就在这个元素的后面插入当前元素,仔细体会这个插入过程,不难理解插入排序是稳定的。 (4)快速排序 快速排序有两个方向,左边的i下标当a[i] <= a[center]时一直往右走,其中center是中枢元素的数组下标,一般取为当前排序段的第一个元素。而右边的j下标当a[j] > a[center]时一直往左走。如果i和j都走不动了,这时必有结论a[i] > a[center] >= a[j],我们的目的是将a 分成不大于a[center]和大于a[center]的两个部分,其中前者位于左半部分后者位于右半部分。所以如果i>j(i不能等于j,为什么?)表明已经分好,否则需要交换两者。当左右分好时,j 指向了左侧的最后一个元素,这时需要将a[center]与a[j],交换,这个时侯可能会破坏稳定性。潮流计算的基本算法及其使用方法

数据结构课程设计报告 各种排序算法性能比较

潮流计算的计算机算法

五种常用的数据加密方法

各种排序算法性能比较

有关电力系统三种潮流计算方法的比较.docx

加密算法介绍及加密算法的选择

排序算法性能比较报告

完整word版潮流计算方法

数据结构课程设计(内部排序算法比较 C语言)

加密算法

排序算法稳定性